Bezpieczeństwo komputerów - złośliwe oprogramowanie

W poprzednim rozdziale omówiliśmy antywirusy, które pomogły nam chronić nasze systemy, ale w tym rozdziale zajmiemy się złośliwym oprogramowaniem, jak je ręcznie wykryć, jakie są ich formy, jakie mają rozszerzenia plików, oznaki zainfekowanego komputera itp. ważne, aby leczyć, ponieważ wskaźniki infekcji firm i komputerów osobistych są obecnie zbyt wysokie.

Są to programy samoreplikujące się, które reprodukują własne kody, dołączając się do innych kodów wykonywalnych. Działają bez uprawnień i wiedzy użytkowników komputerów. Wirusy lub złośliwe oprogramowanie, jak w prawdziwym życiu, w komputerach zanieczyszczają inne zdrowe pliki.

Należy jednak pamiętać, że wirusy infekują zewnętrzne maszyny tylko przy pomocy użytkownika komputera. Może się to zdarzyć, klikając plik dołączony do wiadomości e-mail od nieznanej osoby, podłączając USB bez skanowania i otwierając niebezpieczne adresy URL z tego powodu. Jako administratorzy systemu musimy usunąć uprawnienia administratora użytkowników na tych komputerach. Złośliwe oprogramowanie dzielimy na trzy typy -

- Trojany i rootkity

- Viruses

- Worms

Charakterystyka wirusa

Poniżej przedstawiono kilka cech charakterystycznych każdego wirusa, który infekuje nasze komputery.

Znajdują się w pamięci komputera i aktywują się, gdy dołączony program zaczyna działać.

For example - Generalnie przywiązują się do explorer.exe w systemie operacyjnym Windows, ponieważ jest to proces, który działa przez cały czas, dlatego należy zachować ostrożność, gdy proces ten zaczyna zużywać zbyt dużo mocy komputera.

Po fazie infekcji modyfikują się, tak jak kody źródłowe, rozszerzenia, nowe pliki itp., Więc program antywirusowy trudniej je wykryć.

Zawsze starają się ukryć w systemach operacyjnych w następujący sposób -

Szyfruje się na tajemnicze symbole i odszyfrowuje się podczas replikacji lub wykonywania.

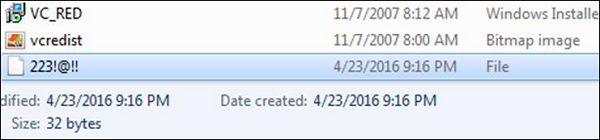

For example - Możesz to zobaczyć na poniższym obrazku dla lepszego zrozumienia, ponieważ na moim komputerze znalazłem ten plik.

Po znalezieniu tego pliku otworzyłem go za pomocą edytora tekstu i uważałem, że tekst nie był zrozumiały, jak pokazano na poniższym zrzucie ekranu.

Po znalezieniu tego, wypróbowałem go na dekoderze base64 i stwierdziłem, że był to plik wirusa.

Wirus ten może spowodować na Twoim komputerze:

Może usunąć ważne dane z komputera, aby uzyskać miejsce na ich procesy.

Może uniknąć wykrycia przez przekierowanie danych na dysku.

Może wykonywać zadania, wywołując zdarzenie z samym sobą. Na przykład dzieje się tak, gdy w zainfekowanym komputerze pojawiają się automatycznie na ekranie wyskakujące tabele itp.

Są powszechne w Windows i Mac OS, ponieważ te systemy operacyjne nie mają wielu uprawnień do plików i są bardziej rozproszone.

Proces roboczy złośliwego oprogramowania i jak go wyczyścić

Malwares dołączają się do programów i przesyłają do innych programów, wykorzystując niektóre zdarzenia, potrzebują, aby te zdarzenia miały miejsce, ponieważ nie mogą -

- Zacznij samodzielnie

- Przesyłają się za pomocą plików, które nie są wykonywalne

- Infekować inne sieci lub komputer

Z powyższych wniosków powinniśmy wiedzieć, że gdy jakieś nietypowe procesy lub usługi są uruchamiane samodzielnie, powinniśmy dokładniej zbadać ich relacje z możliwym wirusem. Proces dochodzenia wygląda następująco -

Aby zbadać te procesy, zacznij od użycia następujących narzędzi -

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

Plik Listdll.exe pokazuje wszystkie pliki dll files jest używany, podczas gdy netstat.exe ze swoimi zmiennymi pokazuje wszystkie procesy, które są uruchomione z odpowiednimi portami.

Możesz zobaczyć następujący przykład, w jaki sposób zmapowałem proces programu antywirusowego Kaspersky, którego użyłem wraz z poleceniem netstat-ano aby zobaczyć numery procesów i menedżera zadań, aby zobaczyć, do którego procesu należy ten numer.

Wtedy powinniśmy poszukać żadnego modified, replaced or deleted files i shared librariesnależy również sprawdzić. Generalnie infekują wykonywalne pliki programów z rozszerzeniem takim jak.EXE, .DRV, .SYS, .COM, .BIN. Malwares zmienia rozszerzenie oryginalnych plików, na przykład: File.TXT na File.TXT.VBS.

Jeśli jesteś administratorem serwera WWW, powinieneś wiedzieć o innej formie złośliwego oprogramowania, które nazywa się as webshell. Zwykle ma rozszerzenie .php, ale ma dziwne nazwy plików i jest zaszyfrowana. Powinieneś je usunąć na wypadek ich wykrycia.

Po wykonaniu tej czynności powinniśmy zaktualizować program antywirusowy i ponownie przeskanować komputer.

Wykrywanie błędu komputera w wyniku infekcji wirusem

W tej sekcji omówimy, jak wykryć usterkę komputera lub systemu operacyjnego spowodowaną przez wirusa, ponieważ czasami ludzie i administratorzy systemu mieszają objawy.

Następujące zdarzenia najprawdopodobniej nie są spowodowane przez złośliwe oprogramowanie -

- Błąd podczas uruchamiania systemu w fazie BIOS, jak wyświetlacz ogniwa baterii Bios, wyświetlacz błędu timera.

- Błędy sprzętowe, takie jak sygnały dźwiękowe, nagrywanie pamięci RAM, dysk twardy itp.

- Jeśli dokument nie uruchamia się normalnie, jak uszkodzony plik, ale inne pliki można odpowiednio otworzyć.

- Klawiatura lub mysz nie reagują na Twoje polecenia, musisz sprawdzić wtyczki.

- Monitor włącza się i wyłącza zbyt często, np. Miga lub wibruje, jest to usterka sprzętowa.

Z drugiej strony, jeśli masz następujące oznaki w swoim systemie, powinieneś sprawdzić, czy nie ma złośliwego oprogramowania.

Komputer wyświetla wyskakujące okienka lub tabele błędów.

Często się zawiesza.

Spowalnia po uruchomieniu programu lub procesu.

Strony trzecie skarżą się, że otrzymują od Ciebie zaproszenia w mediach społecznościowych lub e-mailem.

Zmiany rozszerzeń plików pojawiają się lub pliki są dodawane do systemu bez Twojej zgody.

Internet Explorer zbyt często zawiesza się, mimo że prędkość Twojego internetu jest bardzo dobra.

Dostęp do dysku twardego jest możliwy przez większość czasu, co widać na podstawie diody LED na obudowie komputera.

Pliki systemu operacyjnego są uszkodzone lub ich brakuje.

Jeśli komputer zużywa zbyt dużo przepustowości lub zasobów sieciowych, jest to przypadek robaka komputerowego.

Miejsce na dysku twardym jest zajęte przez cały czas, nawet jeśli nie podejmujesz żadnych działań, na przykład nie instalujesz nowego programu.

Pliki i rozmiary programów zmieniają się w porównaniu z wersją oryginalną.

Some Practical Recommendations to Avoid Viruses -

- Nie otwieraj żadnych załączników do wiadomości e-mail pochodzących od nieznanych osób lub znanych osób, które zawierają podejrzany tekst.

- Nie akceptuj zaproszeń od nieznanych osób w mediach społecznościowych.

- Nie otwieraj adresów URL wysłanych przez nieznane osoby lub znane osoby, które mają jakąkolwiek dziwną formę.

Informacja o wirusie

Jeśli znalazłeś wirusa, ale chcesz dokładniej zbadać jego funkcję. Zalecałbym zapoznanie się z tymi bazami wirusów, które są zwykle oferowane przez producentów oprogramowania antywirusowego.

Kaspersky Virus Database - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - (https://www.symantec.com/security_response/landing/azlisting.jsp)