Bezpieczeństwo komputera - krótki przewodnik

W tym samouczku zajmiemy się pojęciem bezpieczeństwa komputera, którym może być laptop, stacja robocza, serwer lub urządzenie sieciowe. Ten samouczek jest przeznaczony głównie dla osób z branży IT, które są specjalistami IT, administratorami systemów, administratorami bezpieczeństwa.

Dlaczego bezpieczeństwo?

Cyberprzestrzeń (internet, środowisko pracy, intranet) staje się niebezpiecznym miejscem dla wszystkich organizacji i osób fizycznych do ochrony swoich wrażliwych danych lub reputacji. Dzieje się tak z powodu dużej liczby osób i maszyn uzyskujących do niego dostęp. Należy wspomnieć, że ostatnie badania wykazały, że dużym zagrożeniem są zagrożenia wewnętrzne lub rozczarowani pracownicy, jak sprawa Edwarda Snowdena, innym zagrożeniem wewnętrznym jest to, że materiały informacyjne mogą być łatwo dostępne przez intranet.

Jednym z ważnych wskaźników jest to, że umiejętności IT osoby, która chce włamać się lub naruszyć Twoje bezpieczeństwo, spadły, ale wskaźnik sukcesu wzrósł, jest to spowodowane trzema głównymi czynnikami -

Narzędzia hakerskie, które każdy może łatwo znaleźć, po prostu googlując, i są nieograniczone.

Technologia z użytkownikami końcowymi gwałtownie wzrosła w ciągu tych lat, podobnie jak przepustowość Internetu i szybkość przetwarzania komputera.

Dostęp do podręczników informacyjnych dotyczących hakowania.

Wszystko to może sprawić, że nawet z ciekawości szkolny chłopiec stanie się potencjalnym hakerem dla Twojej organizacji.

Ponieważ blokowanie wszystkich sieci nie jest dostępną opcją, jedyną odpowiedzią, jaką mogą dać menedżerowie ds. Bezpieczeństwa, jest wzmocnienie ich sieci, aplikacji i systemów operacyjnych do rozsądnego poziomu bezpieczeństwa oraz przeprowadzenie biznesowego planu przywracania po awarii.

Poniższy wykres daje nam podstawowe pojęcie.

Co zabezpieczyć?

Zobaczmy ten przypadek, jesteś administratorem IT w małej firmie, w której dwa małe serwery stoją w kącie i jesteś bardzo dobry w swojej pracy. Regularnie wykonujesz aktualizacje, konfigurujesz zapory, programy antywirusowe itp. Pewnego dnia widzisz, że pracownicy organizacji nie mają już dostępu do systemów. Kiedy idziesz i sprawdzasz, widzisz sprzątaczkę wykonującą swoją pracę i przez pomyłkę wyjęła kabel zasilający i odłączyła serwer.

Rozumiem przez ten przypadek, że nawet fizyczne bezpieczeństwo jest ważne dla bezpieczeństwa komputera, ponieważ większość z nas uważa, że jest to ostatnia rzecz, o którą należy się troszczyć.

Przejdźmy teraz bezpośrednio do punktu, w którym wszystko należy zabezpieczyć w środowisku komputerowym -

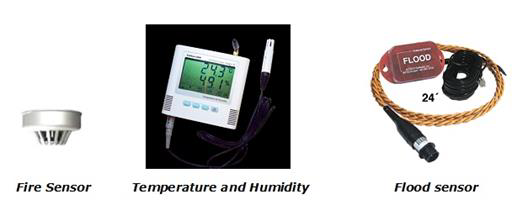

Przede wszystkim jest sprawdzenie fizycznego bezpieczeństwa poprzez ustawienie systemów sterowania, takich jak alarmy ruchu, systemy dostępu do drzwi, czujniki wilgotności, czujniki temperatury. Wszystkie te komponenty zmniejszają możliwość kradzieży lub uszkodzenia komputera przez ludzi i środowisko.

Osoby mające dostęp do systemów komputerowych powinny mieć własny identyfikator użytkownika z zabezpieczeniem hasłem.

Monitory powinny być chronione wygaszaczem ekranu, aby ukryć informacje przed wyświetlaniem, gdy użytkownik jest nieobecny lub nieaktywny.

Zabezpiecz swoją sieć, zwłaszcza bezprzewodową, należy używać haseł.

Sprzęt internetowy jako routery należy zabezpieczyć hasłem.

Dane, których używasz do przechowywania informacji, które mogą być finansowe lub niefinansowe przez szyfrowanie.

Informacje powinny być chronione we wszystkich typach ich reprezentacji podczas transmisji poprzez szyfrowanie.

Korzyści ze świadomości bezpieczeństwa komputera

Czy wiesz, w całym tym cyfrowym świecie, jaka jest największa dziura lub najsłabszy punkt zabezpieczeń?

Odpowiedź. To my, ludzie.

Większość naruszeń bezpieczeństwa pochodzi od niedoinformowanych i niewyszkolonych osób, które przekazują informacje osobom trzecim lub publikują dane w Internecie bez znajomości konsekwencji.

Zobacz poniższy scenariusz, który mówi nam, co mogą zrobić pracownicy bez świadomości bezpieczeństwa komputera -

Korzyści płynące ze świadomości bezpieczeństwa komputerowego są więc oczywiste, ponieważ bezpośrednio minimalizują możliwość zhakowania tożsamości, komputera i organizacji.

Potencjalne straty z powodu ataków bezpieczeństwa

Potencjalnych strat w tej cyberprzestrzeni jest wiele, nawet jeśli używasz jednego komputera w swoim pokoju. Tutaj wymienię kilka przykładów, które mają bezpośredni wpływ na Ciebie i innych -

Losing you data - Jeśli Twój komputer został zhakowany lub zainfekowany, istnieje duża szansa, że wszystkie przechowywane dane mogą zostać przejęte przez atakującego.

Bad usage of your computer resources - Oznacza to, że Twoja sieć lub komputer może zostać przeciążony, więc nie możesz uzyskać dostępu do oryginalnych usług lub w najgorszym przypadku może zostać wykorzystany przez hakera do ataku na inną maszynę lub sieć.

Reputation loss- Pomyśl tylko, czy Twoje konto na Facebooku lub firmowa poczta e-mail były własnością inżynierii społecznej i wysyłają fałszywe informacje do Twoich znajomych, partnerów biznesowych. Będziesz potrzebował czasu, aby odzyskać swoją reputację.

Identity theft - Jest to przypadek kradzieży tożsamości (zdjęcie, imię nazwisko, adres i karta kredytowa), który może zostać wykorzystany do przestępstwa, takiego jak fałszowanie dokumentów tożsamości.

Podstawowa lista kontrolna zabezpieczeń komputera

Jest kilka podstawowych rzeczy, które każdy z nas w każdym systemie operacyjnym musi zrobić -

Sprawdź, czy użytkownik jest chroniony hasłem.

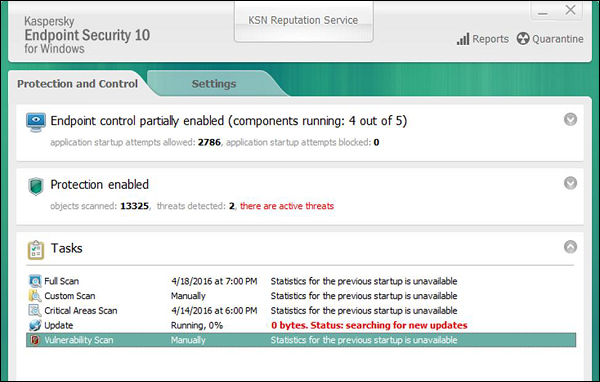

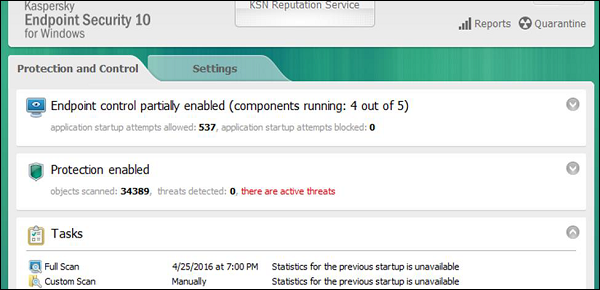

Sprawdź, czy system operacyjny jest aktualizowany. W moim przypadku zrobiłem zrzut ekranu mojego laptopa, który jest Windows 7.

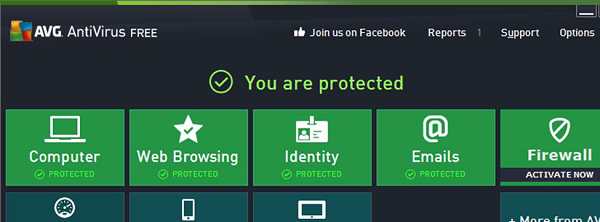

Sprawdź, czy program antywirusowy lub antymalware jest zainstalowany i zaktualizowany. W moim przypadku mam aktualizowany program antywirusowy Kaspersky.

- Sprawdź, czy działają nietypowe usługi, które zużywają zasoby.

- Sprawdź, czy Twój monitor używa wygaszacza ekranu.

- Sprawdź, czy zapora komputera jest włączona, czy nie.

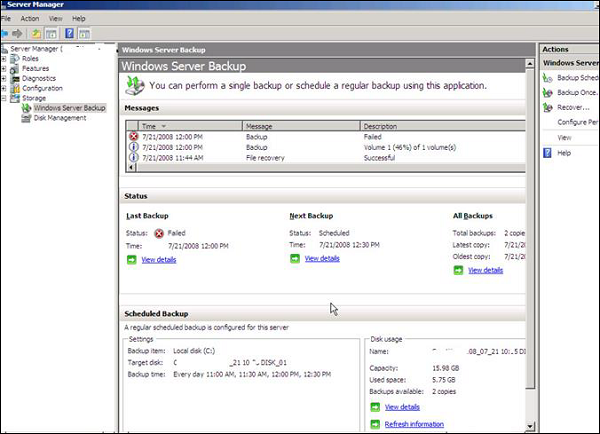

- Sprawdź, czy regularnie tworzysz kopie zapasowe.

- Sprawdź, czy są akcje, które nie są przydatne.

- Sprawdź, czy Twoje konto ma pełne prawa lub jest ograniczone.

- Zaktualizuj oprogramowanie innych firm.

Ogólny stan zabezpieczeń komputera ma zdolność wykrywania ataków i zapobiegania im, a także odzyskiwania. Jeśli ataki te zakończą się sukcesem jako takie, muszą powstrzymać zakłócenia informacji i usług oraz sprawdzić, czy są one utrzymywane na niskim poziomie lub dopuszczalne.

Różne elementy bezpieczeństwa komputerowego

Aby spełnić te wymagania, dochodzimy do trzech głównych elementów, którymi są confidentiality, integrity, i availability i ostatnio dodane authenticity and utility.

Poufność

Poufność to ukrywanie informacji lub zasobów. Istnieje również potrzeba zachowania tajemnicy informacji przed innymi osobami trzecimi, które chcą mieć do nich dostęp, aby dostęp do nich miały tylko właściwe osoby.

Example in real life- Załóżmy, że są dwie osoby komunikujące się za pośrednictwem zaszyfrowanej wiadomości e-mail, które znają swoje klucze odszyfrowywania i czytają wiadomość e-mail, wprowadzając te klucze do programu pocztowego. Jeśli ktoś inny może odczytać te klucze odszyfrowujące, gdy są one wprowadzane do programu, poufność tej wiadomości e-mail jest zagrożona.

Integralność

Integralność to wiarygodność danych w systemach lub zasobach z punktu widzenia zapobiegania nieuprawnionym i niewłaściwym zmianom. Ogólnie rzecz biorąc, integralność składa się z dwóch podelementów - integralności danych, która ma związek z treścią danych, oraz uwierzytelnienia, które ma związek z pochodzeniem danych, ponieważ takie informacje mają wartości tylko wtedy, gdy są poprawne.

Example in real life - Załóżmy, że dokonujesz płatności online w wysokości 5 USD, ale Twoje dane są fałszowane bez Twojej wiedzy w taki sposób, że wysyłasz do sprzedawcy 500 USD, co byłoby zbyt drogie.

W tym przypadku kryptografia odgrywa bardzo ważną rolę w zapewnianiu integralności danych. Powszechnie używane metody ochrony integralności danych obejmują haszowanie otrzymywanych danych i porównywanie ich z hashem oryginalnej wiadomości. Oznacza to jednak, że skrót oryginalnych danych musi być dostarczony w bezpieczny sposób.

Dostępność

Dostępność odnosi się do możliwości dostępu do danych zasobu, gdy jest to potrzebne, ponieważ takie informacje mają wartość tylko wtedy, gdy upoważnione osoby mogą uzyskać do nich dostęp w odpowiednim czasie. Odmawianie dostępu do danych stało się obecnie powszechnym atakiem. Wyobraź sobie przestój działającego serwera, jak bardzo może to być kosztowne.

Example in real life- Powiedzmy, że haker włamał się na serwer WWW banku i odłożył go. Ty jako uwierzytelniony użytkownik chcesz dokonać przelewu bankowego, ale nie masz do niego dostępu, cofnięty przelew to dla banku stracone pieniądze.

W tym rozdziale omówimy różne terminy używane w zabezpieczeniach komputerowych.

Unauthorized access - Nieautoryzowany dostęp ma miejsce, gdy ktoś uzyskuje dostęp do serwera, witryny internetowej lub innych poufnych danych przy użyciu danych konta innej osoby.

Hacker - Jest osobą, która próbuje i wykorzystuje system komputerowy w celu, którym mogą być pieniądze, cel społeczny, zabawa itp.

Threat - To działanie lub zdarzenie, które może zagrozić bezpieczeństwu.

Vulnerability - Jest to słabość, problem projektowy lub błąd implementacji w systemie, który może prowadzić do nieoczekiwanego i niepożądanego zdarzenia dotyczącego systemu bezpieczeństwa.

Attack- To atak na bezpieczeństwo systemu, który jest dostarczany przez osobę lub maszynę do systemu. Narusza bezpieczeństwo.

Antivirus or Antimalware - To oprogramowanie działające w innym systemie operacyjnym, które jest używane do ochrony przed złośliwym oprogramowaniem.

Social Engineering - Jest techniką wykorzystywaną przez hakera do kradzieży danych przez osobę do różnych celów poprzez manipulację psychologiczną połączoną ze scenami społecznymi.

Virus - Jest to złośliwe oprogramowanie, które instaluje się na komputerze bez Twojej zgody w złym celu.

Firewall - Jest to oprogramowanie lub sprzęt używany do filtrowania ruchu sieciowego na podstawie reguł.

W zabezpieczeniach komputerowych warstwy to dobrze znana praktyka zaczerpnięta z technik wojskowych. Ma to na celu wyczerpanie napastnika, gdy uda mu się spenetrować pierwszą warstwę bezpieczeństwa, znajdując dziurę, następnie musi znaleźć dziurę w drugiej warstwie i tak dalej, aż dotrze do celu, jeśli mu się uda.

Poniżej znajduje się obraz, który wyjaśnia o Layer Security.

Zobaczmy najlepsze praktyki w zabezpieczeniach typu Layer -

Computer Application Whitelistening - Chodzi o to, aby zainstalować na komputerach tylko ograniczoną liczbę aplikacji, które są użyteczne i oryginalne.

Computer System Restore Solution- W przypadku zhakowania komputera i uszkodzenia plików, powinieneś mieć możliwość ponownego uzyskania dostępu do swoich plików. Przykładem jest Przywracanie systemu Windows lub Kopia zapasowa.

Computer and Network Authentication- Dane, do których uzyskuje się dostęp przez sieć, najlepiej udostępniać tylko upoważnionym użytkownikom. Używaj nazw użytkowników i haseł !!!

File, Disk and Removable Media Encryption- Generalnie dobrą praktyką jest szyfrowanie dysków twardych lub urządzeń wymiennych. Ideą jest na wypadek kradzieży laptopa lub wymiennego USB i podłączenie go do innego komputera, którego nie można odczytać. Dobrym narzędziem do tego jestTruecrypt.

Remote Access Authentication- Systemy, do których dostęp uzyskuje się przez sieć, najlepiej udostępniać tylko uprawnionym użytkownikom. Używaj nazw użytkowników i haseł !!!

Network Folder Encryption - Podobnie jak w przypadku uwierzytelniania sieciowego, jeśli masz pamięć sieciową lub udostępniony folder sieciowy, dobrze jest być zaszyfrowanym, aby uniemożliwić każdemu nieautoryzowanemu użytkownikowi, który nasłuchuje w sieci, odczytanie informacji.

Secure Boundary and End-To-End Messaging- W dzisiejszych czasach poczta e-mail lub komunikatory internetowe są szeroko rozpowszechnione i są narzędziem numer jeden do komunikacji. Lepiej, żeby komunikacja między użytkownikami końcowymi była szyfrowana, dobrym narzędziem do tego jestPGP Encryption Tool.

W tej sekcji zajmiemy się tym, jak zabezpieczyć lub utwardzić (harden to inne słowo używane do zabezpieczania systemu operacyjnego) stację roboczą z praktycznego punktu widzenia i jakie kroki należy wykonać. Będziemy leczyćWindows OS i Mac OS X ponieważ większość komputerów ma te dwa systemy operacyjne, ale logika zabezpieczania jest taka sama dla wszystkich innych systemów operacyjnych, takich jak Linux lub Android.

Wytyczne dotyczące zabezpieczeń systemu operacyjnego Windows

Poniżej znajduje się lista wskazówek dotyczących zabezpieczeń systemu operacyjnego Windows.

Korzystaj z licencjonowanych wersji systemu operacyjnego Windows, a nie z crackowanych lub pirackich wersji i aktywuj je, aby pobierać oryginalne aktualizacje.

Disable Unused Users- Aby to zrobić, kliknij prawym przyciskiem myszy Komputer - Zarządzaj - Lokalni użytkownicy i grupy - Użytkownicy, a następnie wyłącz tych użytkowników, którzy nie są potrzebni. W moim przypadku wyłączyłem użytkowników Gość i Administrator i utworzyłem nowego niestandardowego, takiego jak Admin.

Disable unused shares- Domyślnie system operacyjny Windows tworzy udziały, zobacz poniższy zrzut ekranu. Musisz je wyłączyć i aby to zrobić, wykonaj -

Right Click on My Computer – Manage – Shared Folders – Right Click Stop Sharing.

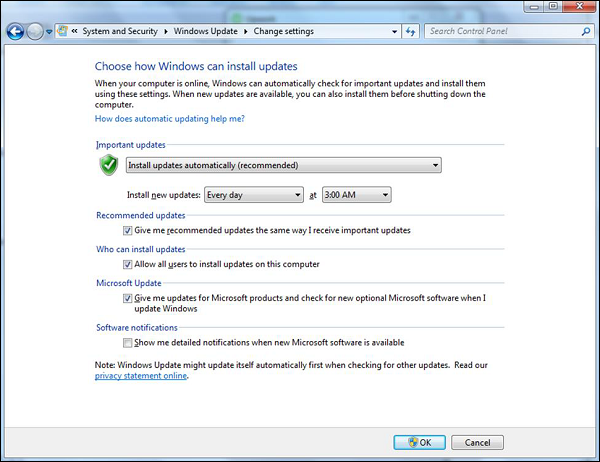

Następnym krokiem jest regularne aktualizowanie systemu operacyjnego Windows. Zaleca się wykonywanie ich automatycznie i okresowo. Aby to skonfigurować, przejdź doControl Panel – System and Security – Windows Updates – OK.

Włącz zaporę systemu Windows, spowoduje to zablokowanie wszystkich nieautoryzowanych usług generujących ruch. Aby to skonfigurować, przejdź doControl Panel – System and Security – Windows Firewall.

Zainstaluj licencjonowany program antywirusowy i pobierz aktualizacje, w kolejnych sekcjach omówimy szczegółowo programy antywirusowe. To jeststrongly recommended nie pobierać z torrentów i instalować crackowanych wersji.

Zawsze powinieneś skonfigurować wygaszacz ekranu chroniony hasłem. Aby to skonfigurować, postępuj zgodnie z tą ścieżką -

Control Panel – All Control Panel Items – Personalize – Turn Screen Saver on or off – Check “On resume, display logon Screen”.

Wyłącz autoodtwarzanie dla nośników wymiennych. To blokuje automatyczne uruchamianie wirusów z urządzeń wymiennych.

Aby go wyłączyć, przejdź do - Start – on Search box type Edit Group Policy –Administrative Templates – Windows Components – Autoplay Policy – Turn off Autoplay – Enable – Ok.

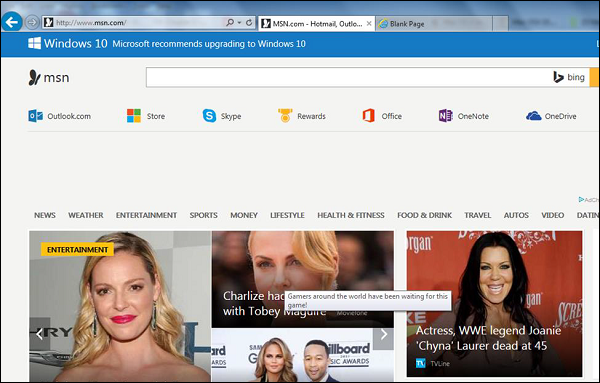

Zainstaluj tylko zaufane przeglądarki internetowe, takie jak Internet Explorer, Chrome lub Mozilla Firefox, a następnie regularnie je aktualizuj. Brak aktualizacji może prowadzić do włamania.

Włącz szyfrowanie dysków funkcją BitLocker, aby szyfrować dyski twarde, ale jest ono dostępne tylko w wersjach Windows i Ultimate oraz wyższych.

Aby go włączyć, postępuj zgodnie ze ścieżką: Start – Control Panel – System and Security – BitLocker Drive Encryption.

Set Bios Password - Ta opcja różni się w zależności od różnych producentów komputerów i musimy przeczytać wytyczne producenta, ta opcja zabezpiecza komputer o jedną warstwę wyższą w systemie operacyjnym.

Wytyczne dotyczące zabezpieczeń systemu Mac OS X.

Poniżej znajduje się lista wskazówek dotyczących zabezpieczeń systemu Mac OS X.

Korzystaj z licencjonowanych wersji systemu Mac OS X i nigdy nie używaj pękniętych lub pirackich wersji. Po zainstalowaniu aktywuj je, aby pobrać oryginalne aktualizacje.

Ustaw hasło dla użytkownika root i utwórz użytkownika mniej uprzywilejowanego. Domyślnie użytkownik root systemu Mac OS X nie ma hasła, więc musisz je wprowadzić, a następnie utworzyć użytkownika z mniejszymi uprawnieniami do codziennego użytku.

Aby to skonfigurować, wykonaj następujące czynności: Apple menu – System Preferences – Click Users & Groups

Disable Auto Logon- Domyślnie system Mac OS X jest skonfigurowany do automatycznego logowania pierwszego utworzonego użytkownika administracyjnego. Wyświetla również wszystkie prawidłowe nazwy użytkowników w oknach logowania.

Aby to wyłączyć, musisz: Open System Preferences – Accounts – User – Uncheck the Log in automatically – Click on Login Options (tab) – Set “Display Login Windows as” = Name and Password.

Update Mac OS X - Aby zabezpieczyć nasze systemy, musimy pobrać nasze aktualizacje i poprawki systemu Mac OS X.

Aby to zrobić, podążamy tą ścieżką: Click on System Preferences –Software Update – Change the default “weekly” to “daily” – Quit System Preferences.

Lepiej rób to co tydzień, ponieważ nie spowoduje to przeciążenia sieci, na wypadek gdybyś miał dużą sieć.

Włącz zaporę systemu Mac OS X. Przejdź doSystem Preferences – Sharing –Firewall – Click on Start.

Configure Screen saver password protected: Aby to skonfigurować, podążaj tą ścieżką - System Preferences – Screen Effect – Activation – Set “Time until screen effect starts” = 5 Minutes – Set “Password to use when waking the screen effect” = use my user –account password. Zaleca się, aby był krótszy niż 5 minut.

Put Open Firmware password- Kliknij dwukrotnie ikonę aplikacji, aby ją otworzyć. Kliknij przycisk „Zmień”, aby zmodyfikować ustawienia zabezpieczeń. Jeśli włączasz funkcje zabezpieczeń, wprowadź hasło w -Password and Verify boxes. Kliknij OK. Wprowadź swoje konto administratora systemu.

Encrypt folders- Mac OS X ma FileVault, który szyfruje informacje w twoim folderze domowym. Możesz zobaczyć FileVault na poniższym zrzucie ekranu.

Kliknij Apple Menu – System Preferences – Security & Privacy – FileVault – Click the lock Icon to unlock it, then enter an administrator name and password.

Wtedy będziesz musiał Turn On FileVault.

Disable Handoff- Handoff to funkcja zapewniająca synchronizację pracy, ale wymaga przesłania pewnych danych do Apple, aby działały. Sugeruje się wyłączenie go.

Aby to zrobić: Click System Preferences – General – Uncheck “Allow Handoff between this Mac and your iCloud devices”.

Allow only signed Apps - Aby ograniczyć powierzchnię ataku, zaleca się, aby nie uruchamiać niezaufanego kodu, który nie został podpisany odpowiednim kluczem.

Aby zezwolić tylko na aplikacje podpisane przez autoryzowanego programistę, należy postępować zgodnie ze ścieżką - System Preferences – Security & Privacy –General – Set “Allow apps download from” to “Mac App Store and identified developers”.

W poprzednim rozdziale dowiedzieliśmy się, jak zabezpieczyć nasze komputery, a jednym z punktów była instalacja i aktualizacja oprogramowania antywirusowego. Bez tego oprogramowania istnieje duże prawdopodobieństwo, że Twoje systemy i sieci zostaną narażone na ataki hakerskie, a także mogą na nie wpływać różne wirusy.

Ważne jest, aby silnik skanowania antywirusowego i sygnatury wirusów były regularnie aktualizowane, robimy to, ponieważ jeśli Twój system zostanie zainfekowany najnowszym złośliwym oprogramowaniem, zostanie wykryty.

Podstawowe funkcje silników antywirusowych

Wszystkie silniki antywirusowe mają trzy komponenty, które działają odpowiednio. Ważne jest, aby przyjrzeć się tym funkcjom, ponieważ pomoże nam to w lepszym ręcznym usuwaniu wirusów w razie potrzeby.

Scanning - Po wykryciu nowego wirusa w cyberprzestrzeni producenci oprogramowania antywirusowego rozpoczynają pisanie programów (aktualizacji), które skanują w poszukiwaniu podobnych ciągów sygnatur.

Integrity Checking - Ta metoda generalnie sprawdza, czy w systemie operacyjnym nie ma wirusów, czy nie zostały zmodyfikowane pliki.

Interception - Ta metoda służy głównie do wykrywania trojanów i sprawdza żądanie dostępu do sieci wysłane przez system operacyjny.

Poniższy obraz przedstawia schemat funkcji silników antywirusowych.

Testowanie wirusów online

Jeśli administrator systemu nie ma zainstalowanego programu antywirusowego lub podejrzewa, że plik jest zainfekowany. Zalecaliby skorzystanie z silnika antywirusowego do testowania online, który według mnie jest jednym z najlepszych -https://virustotal.com/.

P. Dlaczego ta opcja?

Ans. Jest to usługa bezpłatna i niezależna. Wykorzystuje wiele silników antywirusowych (41 silników antywirusowych), więc jego wynik będzie widoczny dla wszystkich 41 silników. Aktualizuje silniki w czasie rzeczywistym.

Dla większej jasności zobacz poniższy zrzut ekranu, na którym załadowałem plik z wirusem i wynik to 33/41 (Detection Ratio), co oznacza, że ma wirusa i nie przeszedł klasy, więc nie należy go otwierać.

Dobrą funkcją tej witryny jest sprawdzanie adresu URL, przed wejściem do witryny można wprowadzić adres URL, który sprawdza, czy witryna jest infekowana i może wyrządzić Ci krzywdę.

Zrobiłem test z adresem URL i okazało się, że jest czysty i to w 100%, więc mogę go odwiedzić bez infekcji mojego komputera.

Darmowe oprogramowanie antywirusowe

Ponieważ ten samouczek jest praktyczną praktyką, pokażę ci, skąd wziąć darmowe programy antywirusowe i skąd pobrać, jeśli nie masz wystarczającego budżetu.

Darmowe wersje antywirusów mają prawie identyczne wyniki wykrywania złośliwego oprogramowania, jak płatne wersje produkowane przez tę samą firmę, ale komercyjny program antywirusowy ma niewielką różnicę w wydajności zabezpieczeń, aw naszym przypadku jesteśmy administratorami systemu i chcemy maksymalnej ochrony w środowisko pracy.

Z PCMagazine (http://in.pcmag.com/), możesz otrzymać recenzję, która jest obecnie najlepiej ocenianym bezpłatnym programem antywirusowym. W poniższym adresie URL możesz sprawdzić samodzielniehttp://www.pcmag.com/article2/0,2817,2388652,00.asp

Pozwól nam szczegółowo zrozumieć niektóre z tych programów antywirusowych -

Avast Antivirus

Ten program antywirusowy ma dobre wyniki w zakresie blokowania złośliwego oprogramowania i skanów testowych antyphishingowych, można go pobrać z https://www.avast.com/en-eu/index

Do instalacji na serwerze potrzebna jest wersja komercyjna.

AVG Antivirus

Można go pobrać z http://www.avg.com/us-en/free-antivirus-download. Aby zainstalować serwer, musisz kupić wersję komercyjną.

Panda Antivirus 2016

Można go pobrać z http://www.pandasecurity.com/usa/homeusers/downloads/

Ma następujące dobre funkcje -

- Dysk ratunkowy

- Ochrona USB

- Monitor procesu

Aby zainstalować serwer, musisz kupić wersję komercyjną.

Bitdefender Antivirus

Można go pobrać z http://www.bitdefender.com/solutions/free.htmlDobrą cechą tego programu antywirusowego jest to, że może on działać całkowicie w tle. Brak ustawień konfiguracyjnych. Aby zainstalować serwer, musisz kupić wersję komercyjną.

Microsoft Security Essentials

Chociaż nie należy do najpopularniejszych darmowych programów antywirusowych dzięki marce Microsoft, warto wspomnieć, że sam Microsoft oferuje darmowy program antywirusowy o nazwie Microsoft Security Essentials.

Można go pobrać z http://windows.microsoft.com/en-us/windows/security-essentials-download

Komercyjny program antywirusowy

Powinienem wspomnieć, że wszyscy producenci bezpłatnych programów antywirusowych oferują również swoje wersje komercyjne. Według magazynu PC najlepsze komercyjne programy antywirusowe to -

- Kaspersky Anti-Virus

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016)

- Webroot SecureAnywhere Antivirus (2015)

Zobacz poniższy link, aby sprawdzić samodzielnie - http://www.pcmag.com/article2/0,2817,2372364,00.asp

Kaspersky Antivirus

Można go pobrać jako bezpłatną wersję próbną z witryny http://www.kaspersky.com/free-trials/anti-virus

Ma doskonały wynik w zakresie ochrony przed phishingiem. Daje również użyteczną premię w narzędziach bezpieczeństwa, takich jak ochrona kart kredytowych w komputerach.

McAfee AntiVirus Plus

Można go pobrać jako bezpłatną wersję próbną z - http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

Chroni wszystkie systemy operacyjne, takie jak Windows, Mac OS, Android i iOS. bardzo dobre blokowanie złośliwych adresów URL i ochrona przed phishingiem.

Webroot SecureAnywhere Antivirus

Można go pobrać jako bezpłatną wersję próbną z - http://www.webroot.com/us/en/home/products/av

Niektóre z jego najważniejszych cech to:

- Odzyskaj pliki zaszyfrowane przez oprogramowanie ransomware

- Zajmuje niewielką ilość miejsca na dysku

- Bardzo szybkie skanowanie

- Obsługuje nieznane złośliwe oprogramowanie

- Zawiera firewall

W poprzednim rozdziale omówiliśmy antywirusy, które pomogły nam chronić nasze systemy, ale w tym rozdziale zajmiemy się złośliwym oprogramowaniem, jak je ręcznie wykryć, jakie są ich formy, jakie mają rozszerzenia plików, oznaki zainfekowanego komputera itp. ważne, aby leczyć, ponieważ wskaźniki infekcji firm i komputerów osobistych są obecnie zbyt wysokie.

Są to programy samoreplikujące się, które reprodukują własne kody, dołączając się do innych kodów wykonywalnych. Działają bez uprawnień i wiedzy użytkowników komputerów. Wirusy lub złośliwe oprogramowanie, jak w prawdziwym życiu, w komputerach zanieczyszczają inne zdrowe pliki.

Należy jednak pamiętać, że wirusy infekują zewnętrzne maszyny tylko przy pomocy użytkownika komputera. Może się to zdarzyć, klikając plik dołączony do wiadomości e-mail od nieznanej osoby, podłączając USB bez skanowania i otwierając niebezpieczne adresy URL z tego powodu. Jako administratorzy systemu musimy usunąć uprawnienia administratora użytkowników na tych komputerach. Złośliwe oprogramowanie dzielimy na trzy typy -

- Trojany i rootkity

- Viruses

- Worms

Charakterystyka wirusa

Poniżej znajduje się kilka cech charakterystycznych każdego wirusa, który infekuje nasze komputery.

Znajdują się w pamięci komputera i aktywują się, gdy dołączony program zaczyna działać.

For example - Generalnie przywiązują się do explorer.exe w systemie operacyjnym Windows, ponieważ jest to proces, który działa przez cały czas, dlatego należy zachować ostrożność, gdy ten proces zaczyna zużywać zbyt dużo mocy komputera.

Po fazie infekcji modyfikują się, tak jak kody źródłowe, rozszerzenia, nowe pliki itp., Więc program antywirusowy trudniej je wykryć.

Zawsze starają się ukryć w systemach operacyjnych w następujący sposób -

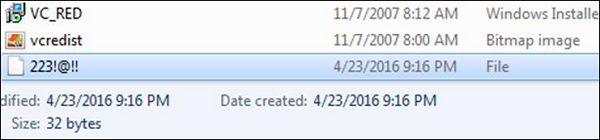

Szyfruje się w tajemnicze symbole i odszyfrowuje się podczas replikacji lub wykonywania.

For example - Możesz to zobaczyć na poniższym obrazku dla lepszego zrozumienia, ponieważ na moim komputerze znalazłem ten plik.

Po znalezieniu tego pliku otworzyłem go za pomocą edytora tekstu i sądziłem, że tekst nie był zrozumiały, jak pokazano na poniższym zrzucie ekranu.

Po znalezieniu tego, wypróbowałem go na dekoderze base64 i stwierdziłem, że był to plik wirusa.

Wirus ten może spowodować na Twoim komputerze:

Może usunąć ważne dane z komputera, aby uzyskać miejsce na ich procesy.

Może uniknąć wykrycia przez przekierowanie danych na dysku.

Może wykonywać zadania, wywołując zdarzenie z samym sobą. Na przykład dzieje się tak, gdy na zainfekowanym komputerze pojawiają się automatycznie wyskakujące tabele itp. Na ekranie.

Są powszechne w systemach Windows i Mac OS, ponieważ te systemy operacyjne nie mają wielu uprawnień do plików i są bardziej rozproszone.

Proces działania złośliwego oprogramowania i sposób jego czyszczenia

Malwares dołączają się do programów i przesyłają do innych programów, wykorzystując niektóre zdarzenia, potrzebują, aby te zdarzenia miały miejsce, ponieważ nie mogą -

- Zacznij samodzielnie

- Przesyłają się za pomocą plików, które nie są wykonywalne

- Infekować inne sieci lub komputer

Z powyższych wniosków powinniśmy wiedzieć, że gdy jakieś nietypowe procesy lub usługi są uruchamiane samodzielnie, powinniśmy dokładniej zbadać ich relacje z możliwym wirusem. Proces dochodzenia wygląda następująco -

Aby zbadać te procesy, zacznij od użycia następujących narzędzi -

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

Plik Listdll.exe pokazuje wszystkie pliki dll files jest używany, podczas gdy netstat.exe ze swoimi zmiennymi pokazuje wszystkie procesy, które są uruchamiane z odpowiednimi portami.

Możesz zobaczyć następujący przykład, w jaki sposób zmapowałem proces programu antywirusowego Kaspersky, którego użyłem wraz z poleceniem netstat-ano aby zobaczyć numery procesów i menedżera zadań, aby zobaczyć, do którego procesu należy ten numer.

Wtedy powinniśmy poszukać żadnego modified, replaced or deleted files i shared librariesnależy również sprawdzić. Zazwyczaj infekują wykonywalne pliki programów z rozszerzeniem takim jak.EXE, .DRV, .SYS, .COM, .BIN. Malwares zmienia rozszerzenie oryginalnych plików, na przykład: File.TXT na File.TXT.VBS.

Jeśli jesteś administratorem serwera WWW, powinieneś wiedzieć o innej formie złośliwego oprogramowania, które nazywa się as webshell. Zwykle ma rozszerzenie .php, ale ma dziwne nazwy plików i jest zaszyfrowany. Powinieneś je usunąć na wypadek, gdybyś je wykrył.

Następnie powinniśmy zaktualizować program antywirusowy i ponownie przeskanować komputer.

Wykrywanie błędu komputera w wyniku infekcji wirusem

W tej sekcji omówimy, jak wykryć usterkę komputera lub systemu operacyjnego spowodowaną przez wirusa, ponieważ czasami ludzie i administratorzy systemu mieszają objawy.

Następujące zdarzenia najprawdopodobniej nie są spowodowane przez złośliwe oprogramowanie -

- Błąd podczas uruchamiania systemu w fazie BIOS, jak wyświetlacz ogniwa baterii Bios, wyświetlacz błędu timera.

- Błędy sprzętowe, takie jak sygnały dźwiękowe, nagrywanie pamięci RAM, dysk twardy itp.

- Jeśli dokument nie uruchamia się normalnie, jak uszkodzony plik, ale inne pliki można odpowiednio otworzyć.

- Klawiatura lub mysz nie reagują na Twoje polecenia, musisz sprawdzić wtyczki.

- Monitor włącza się i wyłącza zbyt często, np. Miga lub wibruje, jest to usterka sprzętowa.

Z drugiej strony, jeśli masz następujące oznaki w swoim systemie, powinieneś sprawdzić, czy nie ma złośliwego oprogramowania.

Komputer wyświetla wyskakujące okienka lub tabele błędów.

Często się zawiesza.

Spowalnia po uruchomieniu programu lub procesu.

Osoby trzecie skarżą się, że otrzymują zaproszenia w mediach społecznościowych lub e-mailem od Ciebie.

Pojawiają się zmiany rozszerzeń plików lub pliki są dodawane do systemu bez Twojej zgody.

Internet Explorer zbyt często zawiesza się, mimo że prędkość Twojego internetu jest bardzo dobra.

Dostęp do dysku twardego jest możliwy przez większość czasu, co widać na podstawie diody LED na obudowie komputera.

Pliki systemu operacyjnego są uszkodzone lub ich brakuje.

Jeśli komputer zużywa zbyt dużo przepustowości lub zasobów sieciowych, dzieje się tak w przypadku robaka komputerowego.

Miejsce na dysku twardym jest zajęte przez cały czas, nawet jeśli nie podejmujesz żadnych działań, na przykład instalujesz nowy program.

Pliki i rozmiary programów zmieniają się w porównaniu z wersją oryginalną.

Some Practical Recommendations to Avoid Viruses -

- Nie otwieraj żadnych załączników do wiadomości e-mail pochodzących od nieznanych osób lub znanych osób, które zawierają podejrzany tekst.

- Nie akceptuj zaproszeń od nieznanych osób w mediach społecznościowych.

- Nie otwieraj adresu URL wysłanego przez nieznane lub znane osoby, które mają jakąkolwiek dziwną formę.

Informacja o wirusie

Jeśli znalazłeś wirusa, ale chcesz dokładniej zbadać jego funkcję. Zalecałbym zapoznanie się z tymi bazami wirusów, które są zwykle oferowane przez producentów oprogramowania antywirusowego.

Kaspersky Virus Database - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - (https://www.symantec.com/security_response/landing/azlisting.jsp)

W tym rozdziale omówimy znaczenie szyfrowania dla bezpieczeństwa komputera.

Co to jest szyfrowanie?

Szyfrowanie to przekształcony typ prawdziwych informacji, w którym tylko upoważnione strony wiedzą, jak je odczytać, więc w najgorszym przypadku, jeśli ktoś ma dostęp do tych plików, nadal nie byłby w stanie zrozumieć zawartej w nich wiadomości.

Podstawy szyfrowania są od czasów starożytnych. Dobrym przykładem są kurierzy gołębi, gdzie królowie wysyłali wiadomości do swoich dowódców na polu bitwy w określonym kodzie, kiedy wrogowie ich złapali, nie mogli ich odczytać, tylko że wiadomość została utracona, ale jeśli dotarła do komendant miejsca przeznaczenia miał słownictwo deszyfrujące, więc mógł je odszyfrować.

Powinniśmy wspomnieć, że szyfrowanie ma dobry lub zły cel. Zły przypadek to scenariusz, w którym większość plików złośliwego oprogramowania jest w postaci zaszyfrowanej, więc nie każdy, kto zaakceptuje hakera, nie może ich odczytać.

Narzędzia używane do szyfrowania dokumentów

W tym samouczku skupimy się bardziej na praktykach niż na aspektach teoretycznych w celu lepszego zrozumienia. Omówmy niektóre narzędzia, których używamy do szyfrowania dokumentów -

Axcrypt- Jest to jedno z najlepszych programów do szyfrowania plików typu open source. Może być również używany w systemie Windows OS, Mac OS i Linux. To oprogramowanie można pobrać z -http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG- To jest ponownie oprogramowanie typu open source i może być również zintegrowane z innymi programami (takimi jak poczta e-mail). Można go pobrać z -https://www.gnupg.org/download/index.html

Windows BitLocker - Jest to narzędzie zintegrowane z systemem Windows, a jego główne funkcje to zabezpieczanie i szyfrowanie wszystkich woluminów dysku twardego.

FileVault - Jest to narzędzie zintegrowane z systemem Mac OS, które zabezpiecza i szyfruje cały wolumen dysku twardego.

Szyfrowanie sposobów komunikacji

Administratorzy systemów powinni używać i oferować swoim pracownikom bezpieczne i zaszyfrowane kanały komunikacji, a jednym z nich jest SSL (Secure Sockets Layer)Ten protokół pomaga ustanowić bezpieczne i szyfrowane połączenie między klientami a serwerami. Ogólnie jest używany doWeb Servers, Mail Servers, FTP servers.

Dlaczego tego potrzebujesz?

Jeśli masz sklep internetowy, a Twoi klienci używają karty kredytowej i danych osobowych do kupowania w nim produktów. Jednak istnieje ryzyko kradzieży danych przez zwykły podsłuch, ponieważ komunikacja odbywa się w postaci zwykłego tekstu. Aby temu zapobiec, protokół SSL pomoże zaszyfrować tę komunikację.

Jak sprawdzić, czy komunikacja jest bezpieczna?

Przeglądarki wyświetlają wizualne wskazówki, takie jak ikona kłódki lub zielony pasek, aby pomóc odwiedzającym dowiedzieć się, kiedy ich połączenie jest zabezpieczone. Przykład pokazano na poniższym zrzucie ekranu.

Innym narzędziem używanym przez administratora systemu jest SSH (Secure Shell). Jest to bezpieczny zamiennik telnetu i innych niezaszyfrowanych narzędzi, takich jakrlogin, rcp, rsh.

Zapewnia bezpieczny kanał zaszyfrowany w hoście komunikacyjnym do hostowania przez Internet. Zmniejsza ataki man-in-the-middle. Można go pobrać z -http://www.putty.org/

W tym rozdziale omówimy kopie zapasowe, czyli proces zapisywania danych, które mogą znajdować się w sieci lub na komputerze.

Dlaczego potrzebna jest kopia zapasowa?

Głównym celem jest odzyskanie utraconych danych po nieprzewidywalnym zdarzeniu, takim jak przypadkowe usunięcie lub uszkodzenie pliku, które w wielu przypadkach jest spowodowane przez wirusa. Przykładem jestRansomware, który szyfruje wszystkie dane, gdy komputer zostanie zainfekowany, a drugim jest przywrócenie danych w określonym czasie. Taki scenariusz zdarza się często w firmach, które mają aplikacje i bazy danych i chcą przetestować swoje aplikacje z określoną wersją danych.

Jak zarządza się tym procesem w dużych firmach?

Sugeruje się, że w większych firmach, które mają duży wolumen danych, konieczne jest posiadanie administratora kopii zapasowych, który jest jedną z najbardziej zaufanych osób w firmie, ponieważ ma dostęp do wszystkich danych tej organizacji i generalnie zajmuje się rutynowe sprawdzenie kopii zapasowej i kondycję kopii zapasowej.

Urządzenia do tworzenia kopii zapasowych

W tej sekcji zobaczymy urządzenia do tworzenia kopii zapasowych od mniejszych po rozwiązania korporacyjne. W przypadku komputera osobistego są to -

CD and DVD, Blue-Rays - Są używane do użytku domowego / osobistego, gdzie ludzie mogą przechowywać swoje dokumenty, głównie dokumenty osobiste lub biurowe, ponieważ mają niewielkie pojemności, wahające się od 750 MB do 50 GB.

Removable Devices- Są znowu do użytku domowego (dane, dokumenty, muzyka, zdjęcia, filmy), które mogą być wymiennym USB lub zewnętrznymi dyskami twardymi. Ich pojemności ostatnio znacznie wzrosły, wahają się od 2 GB do 2 TB.

Network attached storage (NAS)- Są to na ogół urządzenia używane w małych firmach do tworzenia kopii zapasowych, ponieważ oferują scentralizowany sposób tworzenia kopii zapasowych. Wszyscy użytkownicy mogą łączyć się przez sieć, aby uzyskać dostęp do tego urządzenia i zapisywać dane.

Są tańsze w porównaniu z innymi rozwiązaniami, a także oferują dobrą odporność na awarie, ponieważ są skonfigurowane w macierzy RAID (redundantna tablica niezależnych dysków). Mogą być montowane w stelażu lub bez. Oferują dobry poziom uwierzytelniania użytkowników i zarządzania konsolą internetową.

Storage Area Network (SAN)- Są to generalnie urządzenia używane w dużych firmach do tworzenia kopii zapasowych. Oferują dużą prędkość sieci do przechowywania danych największych producentówEMC Corporation, DELL.

Typy kopii zapasowych na podstawie lokalizacji

Typy kopii zapasowych mogą się różnić w zależności od wielkości firmy, budżetu i ważności danych.

Są podzielone na dwa typy -

- Lokalne kopie zapasowe

- Kopie zapasowe online

Generalnie lokalne kopie zapasowe przechowują dane na płycie CD, w magazynach NA itp., Ponieważ może to być proste kopiowanie plików lub przy użyciu dowolnego oprogramowania innych firm. Jednym z nich na serwerze jest kopia zapasowa systemu Windows zawarta w licencji Windows Server Edition.

Kolejnym jest Acronis, który jest jednym z najlepszych na rynku - http://www.acronis.com/en-eu/

Kopie zapasowe online lub przechowywanie w chmurze

Jednym z największych trendów jest przechowywanie danych online, w którym firmy i użytkownicy mogą przechowywać swoje dane gdzieś w chmurze, i jest to również tańsze niż robienie tego samodzielnie. Nie ma też potrzeby tworzenia infrastruktury kopii zapasowych i konserwacji.

Dla użytkownika osobistego jest oferowany bezpłatnie przez największych dostawców, takich jak Microsoft. Oferuje OneDrive i możesz przechowywać do 5 GB w ich chmurze i ma interfejs dla różnych systemów operacyjnych.

Drugi to Dysk Google, który jest produktem Google, w którym pliki synchronizują się automatycznie.

Pełną listę można zobaczyć w PCMagazine - http://www.pcmag.com/article2/0,2817,2413556,00.asp#. Dla wspomnianych wcześniej małych lub dużych firm rozwiązanie do tworzenia kopii zapasowych online lub w chmurze jest dla nich dobrym rozwiązaniem ze względu na koszty i odpowiedzialność.

Największymi dostawcami oferującymi taką usługę są Microsoft z rozwiązaniem AZURE - https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/ który oferuje bardzo wysoką wydajność i skalowalność tego rozwiązania.

Drugi to Amazon z tym produktem S3 szczegóły dotyczące tego produktu można znaleźć na - http://aws.amazon.com/s3/

Odzyskiwanie po awarii jest ogólnie procesem planowania i tworzy dokument, który zapewnia firmom rozwiązanie krytycznych zdarzeń, które mają wpływ na ich działalność. Takimi zdarzeniami może być klęska żywiołowa (trzęsienia ziemi, powódź itp.), Cyberatak lub awaria sprzętu, takiego jak serwery lub routery.

Jako takie posiadanie dokumentu skróci czas przestoju procesu biznesowego od strony technologii i infrastruktury. Dokument ten jest generalnie połączony z planem ciągłości działania, który dokonuje analizy wszystkich procesów i nadaje im priorytety zgodnie z ważnością biznesów. W przypadku poważnych zakłóceń pokazuje, który proces należy odzyskać w pierwszej kolejności i jaki powinien być przestój. Minimalizuje również przerwy w działaniu aplikacji. Pomaga nam odzyskać dane w zorganizowanym procesie i pomaga personelowi mieć jasny obraz tego, co należy zrobić w przypadku katastrofy.

Wymagania dotyczące planu odtwarzania po awarii

Odzyskiwanie po awarii rozpoczyna się od spisu wszystkich zasobów, takich jak komputery, sprzęt sieciowy, serwer itp. I zaleca się również rejestrację według numerów seryjnych. Powinniśmy sporządzić spis całego oprogramowania i uszeregować je pod względem ważności według znaczenia biznesowego.

Przykład przedstawiono w poniższej tabeli -

| Systemy | Przestój | Rodzaj katastrofy | Środki zapobiegawcze | Strategia rozwiązania | Odzyskaj w pełni |

|---|---|---|---|---|---|

| System wypłat | 8 godzin | Serwer uszkodzony | Codziennie wykonujemy kopię zapasową | Przywróć kopie zapasowe na serwerze kopii zapasowych | Napraw serwer główny i przywróć aktualne dane |

Powinieneś przygotować listę wszystkich kontaktów swoich partnerów i usługodawców, takich jak kontakt i dane dostawcy usług internetowych, zakupiona licencja i miejsce jej zakupu. Dokumentowanie całej sieci, które powinno zawierać schematy IP, nazwy użytkowników i hasła serwerów.

Kroki zapobiegawcze, które należy podjąć w przypadku odzyskiwania po awarii

Serwerownia powinna mieć autoryzowany poziom. Na przykład: tylko personel IT powinien wchodzić w dowolnym momencie.

W serwerowni powinien znajdować się alarm pożarowy, czujnik wilgotności, czujnik zalania i czujnik temperatury.

Te są bardziej do zapobiegania. Możesz odnieść się do następującego obrazu.

Na poziomie serwera należy zawsze używać systemów RAID, aw serwerowni zawsze powinien znajdować się zapasowy dysk twardy.

Powinieneś mieć kopie zapasowe na miejscu, jest to ogólnie zalecane do tworzenia kopii zapasowych lokalnych i zewnętrznych, więc serwer NAS powinien znajdować się w Twojej serwerowni.

Kopia zapasowa powinna być wykonywana okresowo.

Łączność z Internetem to kolejna kwestia i zaleca się, aby centrala miała jedną lub więcej linii internetowych. Jedna podstawowa i jedna pomocnicza z urządzeniem oferującym nadmiarowość.

Jeśli jesteś przedsiębiorstwem, powinieneś mieć miejsce odzyskiwania po awarii, które zazwyczaj znajduje się poza miastem głównej lokalizacji. Głównym celem jest pozostanie w stanie gotowości, jak w przypadku każdej katastrofy, replikuje i tworzy kopie zapasowe danych.

W tym rozdziale omówimy sieć z punktu widzenia bezpieczeństwa. Przyjrzymy się również, które systemy pomagają nam jako administratorom systemów zwiększyć bezpieczeństwo.

For example- Jesteśmy administratorami systemów dużej sieci supermarketów, ale nasza firma chce wejść do sieci, uruchamiając internetową platformę sprzedaży. Zrobiliśmy konfigurację i system działa, ale po tygodniu słyszymy, że platforma została zhakowana.

Zadajemy sobie pytanie - co zrobiliśmy źle? Pominęliśmy bezpieczeństwo sieci, które jest równie ważne jak konfiguracja, ponieważ włamanie może bezpośrednio wpłynąć na reputację firmy, skutkując spadkiem sprzedaży i wartości rynkowej.

Urządzenia, które pomagają nam z bezpieczeństwem sieci

Firewalls- Mogą to być programy lub aplikacje działające na poziomie sieci. Chronią sieci prywatne przed użytkownikami zewnętrznymi i innymi sieciami. Generalnie są złożeniem programów, a ich głównym zadaniem jest monitorowanie przepływu ruchu z zewnątrz do wewnątrz i odwrotnie. Ich pozycja znajduje się zazwyczaj za routerem lub przed routerem, w zależności od topologii sieci.

Nazywa się je również urządzeniami do wykrywania włamań; ich reguły ruchu są konfigurowane zgodnie z zasadami firmy. Na przykład blokujesz cały ruch przychodzący do portu POP, ponieważ nie chcesz otrzymywać poczty, aby być zabezpieczonym przed wszystkimi możliwymi atakami pocztowymi. Rejestrują za Ciebie wszystkie próby sieciowe w ramach drugiego audytu.

Mogą również działać jako filtry pakietów, co oznacza, że zapora podejmuje decyzje o przekazaniu lub odrzuceniu pakietu na podstawie adresów źródłowych i docelowych oraz portów.

Niektóre z zalecanych marek to -

- Seria Cisco ASA

- Checkpoint

- Fortinet

- Juniper

- SonicWALL

- pfSense

Systemy wykrywania włamań

Systemy wykrywania włamań są również tak samo ważne jak zapora ogniowa, ponieważ pomagają nam wykryć rodzaj ataku przeprowadzanego na nasz system, a następnie opracować rozwiązanie, które je zablokuje. Część monitorująca, taka jak śledzenie dzienników, wyszukiwanie wątpliwych podpisów i przechowywanie historii wywołanych zdarzeń. Pomagają także administratorom sieci sprawdzić integralność i autentyczność połączenia.

Zobaczmy schemat ich pozycji -

Narzędzia do wykrywania włamań

Jednym z najlepszych narzędzi do wykrywania włamań jest Snort, możesz pobrać informacje i pobrać je z - www.snort.org

Jest oparty na oprogramowaniu, ale jest open source, więc jest darmowy i łatwy w konfiguracji. Posiada sieć opartą na sygnaturach w czasie rzeczywistym - IDS, która powiadamia administratorów systemu o atakach, takich jak skanery portów, ataki DDOS, ataki CGI, backdoory, odcisk palca systemu operacyjnego.

Pozostałe IDS to -

- BlackICE Defender

- CyberCop Monitor

- Punkt kontrolny RealSecure

- Cisco Secure IDS

- Vanguard Enforcer

- Lucent RealSecure.

Wirtualnej sieci prywatnej

Ten typ sieci jest szeroko stosowany w małych firmach lub sieciach korporacyjnych. Pomaga wysyłać i odbierać dane przez Internet, ale w bezpieczny i zaszyfrowany sposób. Ogólnie rzecz biorąc, ta sieć jest tworzona między dwoma bezpiecznymi urządzeniami sieciowymi, takimi jak dwie zapory.

Przykładem jest połączenie między dwiema zaporami ASA 5505, jak pokazano na poniższej ilustracji.

W tym rozdziale wyjaśnimy zasady bezpieczeństwa, które są podstawą bezpieczeństwa infrastruktury technologicznej Twojej firmy.

W pewnym sensie są one regulacją zachowań Twoich pracowników wobec korzystania z technologii w miejscu pracy, co może zminimalizować ryzyko włamania, wycieku informacji, złego korzystania z Internetu, a także zapewnia ochronę zasobów firmy.

W prawdziwym życiu zauważysz, że pracownicy Twojej organizacji zawsze będą klikać złe lub zainfekowane wirusami adresy URL lub załączniki do wiadomości e-mail z wirusami.

Rola polityki bezpieczeństwa w tworzeniu protokołów

Poniżej znajduje się kilka wskazówek, które pomagają w ustawianiu protokołów u dla polityki bezpieczeństwa organizacji.

- Kto powinien mieć dostęp do systemu?

- Jak to powinno być skonfigurowane?

- Jak komunikować się ze stronami trzecimi lub systemami?

Zasady są podzielone na dwie kategorie -

- Zasady dotyczące użytkowników

- Zasady IT.

Zasady dotyczące użytkowników ogólnie określają limit użytkowników w stosunku do zasobów komputera w miejscu pracy. Na przykład, co mogą zainstalować na swoim komputerze, jeśli mogą korzystać z wymiennych magazynów.

Natomiast polityki IT są przeznaczone dla działu IT, aby zabezpieczyć procedury i funkcje pól IT.

General Policies- Jest to polityka określająca uprawnienia personelu i poziom dostępu do systemów. Generalnie jest on zawarty nawet w protokole komunikacyjnym jako środek zapobiegawczy na wypadek jakichkolwiek katastrof.

Server Policies- Określa, kto powinien mieć dostęp do określonego serwera i jakie uprawnienia. Jakie oprogramowanie należy zainstalować, poziom dostępu do internetu, sposób aktualizacji.

Firewall Access and Configuration Policies- Określa, kto powinien mieć dostęp do zapory i jakiego typu dostęp, np. Monitorowanie, zmiana reguł. Które porty i usługi powinny być dozwolone i czy powinny być przychodzące czy wychodzące.

Backup Policies - Określa, kto jest osobą odpowiedzialną za tworzenie kopii zapasowych, jaka powinna być kopia zapasowa, gdzie powinna być archiwizowana, jak długo ma być przechowywana oraz jak często ma być wykonywana.

VPN Policies- Te zasady są generalnie zgodne z zasadami zapory sieciowej, definiują użytkowników, którzy powinni mieć dostęp do VPN i jakie prawa. W przypadku połączeń typu lokacja-lokacja z partnerami określa poziom dostępu partnera do sieci, typ szyfrowania, który ma zostać ustawiony.

Struktura polityki bezpieczeństwa

Podczas kompilowania polityki bezpieczeństwa należy mieć na uwadze podstawową strukturę, aby uczynić coś praktycznego. Niektóre z głównych punktów, które należy wziąć pod uwagę, to:

- Opis polityki i do czego służy?

- Gdzie ta zasada powinna być stosowana?

- Funkcje i obowiązki pracowników, których dotyczy niniejsza polityka.

- Procedury objęte niniejszą polityką.

- Konsekwencje, jeśli polityka nie jest zgodna ze standardami firmy.

Rodzaje polityk

W tej sekcji zobaczymy najważniejsze rodzaje polis.

Permissive Policy - Jest to polityka średnich ograniczeń, w której jako administrator blokujemy tylko niektóre dobrze znane porty złośliwego oprogramowania dotyczące dostępu do Internetu, a pod uwagę brane są tylko niektóre exploity.

Prudent Policy - Jest to zasada wysokich ograniczeń, w której wszystko jest zablokowane w zakresie dostępu do Internetu, dozwolona jest tylko niewielka lista witryn internetowych, a teraz dodatkowe usługi są dozwolone na komputerach do zainstalowania, a dzienniki są utrzymywane dla każdego użytkownika.

Acceptance User Policy- Polityka ta reguluje zachowanie użytkowników w stosunku do systemu lub sieci, a nawet strony internetowej, więc wyraźnie mówi się, co użytkownik może zrobić, a czego nie może w systemie. Na przykład czy mogą udostępniać kody dostępu, czy mogą udostępniać zasoby itp.

User Account Policy- Ta polityka określa, co powinien zrobić użytkownik, aby mieć lub utrzymać innego użytkownika w określonym systemie. Na przykład dostęp do strony internetowej handlu elektronicznego. Aby stworzyć tę politykę, powinieneś odpowiedzieć na kilka pytań, takich jak:

Czy hasło powinno być złożone, czy nie?

W jakim wieku powinni mieć użytkownicy?

Maksymalna dozwolona liczba prób logowania lub niepowodzenie logowania?

Kiedy użytkownik powinien zostać usunięty, aktywowany, zablokowany?

Information Protection Policy - Polityka ta ma na celu regulowanie dostępu do informacji, gorących do przetwarzania informacji, sposobu ich przechowywania i przekazywania.

Remote Access Policy- Polityka ta jest przeznaczona głównie dla dużych firm, których użytkownik i jego oddziały znajdują się poza siedzibą. Informuje, do czego użytkownicy powinni mieć dostęp, kiedy mogą pracować i na jakim oprogramowaniu, takim jak SSH, VPN, RDP.

Firewall Management Policy - Ta polityka ma wyraźnie związek z zarządzaniem, które porty powinny być blokowane, jakie aktualizacje należy pobrać, jak wprowadzić zmiany w zaporze, jak długo powinny być przechowywane dzienniki.

Special Access Policy- Polityka ta ma na celu utrzymanie ludzi pod kontrolą i monitorowanie specjalnych uprawnień w ich systemach oraz celu, dla którego je mają. Tacy pracownicy mogą być liderami zespołów, menedżerami, menedżerami wyższego szczebla, administratorami systemów i osobami o tak wysokich kwalifikacjach.

Network Policy- Ta zasada ma na celu ograniczenie każdemu dostępu do zasobu sieciowego i wyjaśnienie, kto będzie miał dostęp do sieci. Zapewni również, czy osoba ta powinna zostać uwierzytelniona, czy nie. Ta zasada obejmuje również inne aspekty, takie jak, kto będzie autoryzował nowe urządzenia, które będą połączone z siecią? Dokumentacja zmian sieciowych. Filtry sieciowe i poziomy dostępu. Kto powinien mieć połączenie bezprzewodowe i rodzaj uwierzytelnienia, ważność sesji połączenia?

Email Usage Policy- Jest to jedna z najważniejszych zasad, które należy wykonać, ponieważ wielu użytkowników używa służbowego adresu e-mail również do celów osobistych. W rezultacie informacje mogą wyciekać na zewnątrz. Niektóre z kluczowych punktów tej polityki to pracownicy powinni wiedzieć, jak ważny jest ten system, z którego mają przywilej używania. Nie powinni otwierać żadnych podejrzanych załączników. Prywatnych i poufnych danych nie należy przesyłać w żadnej zaszyfrowanej wiadomości e-mail.

Software Security Policy- Ta zasada ma związek z oprogramowaniem zainstalowanym na komputerze użytkownika i tym, co powinien mieć. Niektóre z kluczowych punktów tej polityki to: Oprogramowanie firmy nie powinno być udostępniane osobom trzecim. Powinna być dozwolona tylko biała lista programów, żadne inne oprogramowanie nie powinno być instalowane na komputerze. Warez i pirackie oprogramowanie nie powinno być dozwolone.

W tym rozdziale omówimy zaawansowaną listę kontrolną, której będziemy używać w celu edukowania użytkowników i personelu IT, jeśli chodzi o wszelkie kwestie związane z bezpieczeństwem, powinny one być wyrażeniem naturalnym.

W oparciu o wszystkie rozdziały, a zwłaszcza zasady bezpieczeństwa, poniższa tabela zawiera listę kontrolną, która dotyczy większości komponentów omówionych w tym samouczku.

| Lista kontrolna | Status zadania |

|---|---|

| Server Room | |

| Szafa serwerowa zainstalowana prawidłowo | |

| Obecna klimatyzacja | |

| Monitorowanie temperatury i system alarmowy są na miejscu | |

| Dostępne jest automatyczne wykrywanie dymu / ognia | |

| Dostępny jest czujnik zapobiegający przedostawaniu się wody | |

| Gaśnica jest na swoim miejscu | |

| Okablowanie lokalnej sieci LAN zostało wykonane prawidłowo | |

| Business Critical Services | |

| Dostępne są nadmiarowe zasilacze | |

| Dostępne są systemy RAID | |

| Systemy UPS są na miejscu | |

| Systemy awaryjne są na miejscu | |

| Dokumentacja jest aktualna | |

| Zapewniamy profesjonalne wsparcie | |

| Umowy SLA są podpisywane | |

| Przygotowywany jest plan awaryjny | |

| Business Internet Account | |

| Nadmiarowe linie | |

| Dostępne jest ubezpieczenie sprzętu teleinformatycznego | |

| Information Systems | |

| Serwer jest instalowany zgodnie z podręcznikami Setup Policies | |

| Standardowe obiekty zasad grupy są konfigurowane na serwerze | |

| Bezpieczeństwo systemu jest gotowe | |

| Dokumentacja systemu jest aktualna | |

| Kopie zapasowe danych są prawidłowo skonfigurowane i wykonywane regularnie zgodnie z zasadami tworzenia kopii zapasowych | |

| Aby sprawdzić prawidłowe nazewnictwo wszystkich komputerów, urządzenia sieciowe muszą być zgodne z Polityką IT | |

| Standardowe oprogramowanie białej listy do dostosowania na wszystkich komputerach | |

| Wszystkie komputery w systemie domenowym | |

| Uprawnienia administratora są przejmowane od użytkowników komputerów | |

| Uprawnienia do programu są na minimalnym wymaganym poziomie | |

| Information Security | |

| Skonfigurowano zarządzanie tożsamością i dostępem | |

| Możliwości dostępu do danych są zminimalizowane do wymaganego poziomu | |

| Oprogramowanie antywirusowe jest zainstalowane na każdym komputerze | |

| Human Factor | |

| Wdrożono Politykę korzystania z systemu teleinformatycznego i poczty elektronicznej (należy ją sprawdzić zgodnie z zabezpieczeniami dyscyplinarnymi) | |

| Regularnie organizowane są szkolenia podnoszące świadomość personelu | |

| Obowiązki są udokumentowane | |

| Maintenance of Information Systems | |

| Aktualizacje zabezpieczeń są instalowane na wszystkich komputerach | |

| Skonfigurowany jest wewnętrzny system alertów i powiadomień teleinformatycznych | |

| Plan działania aktualizacji zabezpieczeń jest gotowy | |

| Plan wdrażania aktualizacji zabezpieczeń jest już gotowy | |

| General | |

| Schematy adresów IP sieci są zgodne | |

| Network Security | |

| Reguły dostępu do zapory i otwarte porty są zgodne z zasadami zapory | |

| Obowiązuje ochrona informacji wrażliwych | |

| Ograniczenie usług komunikacyjnych jest włączone | |

| VPN jest poprawnie skonfigurowany z partnerami | |

| Zabezpieczenia WLAN są włączone we wszystkich urządzeniach WIFI | |

| Skonfigurowano ograniczony dostęp do Internetu | |

| Wdrożone są przepisy BYOD | |

| Network Management | |

| System zarządzania przepustowością jest skonfigurowany | |

| System monitorowania sieci jest dostępny | |

| Pliki DRP są aktualne | |

Pamiętaj, że ta lista może być modyfikowana w zależności od potrzeb Twojej firmy i personelu.

W tej sekcji wyjaśnimy kilka ważnych zgodności występujących w branży technologicznej. W dzisiejszych czasach zgodność technologii staje się coraz ważniejsza, ponieważ rozwija się ona zbyt szybko, a kwestie prawne pojawiają się częściej niż kiedykolwiek. Co to jest zgodność, powiedzmy na przykład, że chcemy opracować oprogramowanie do zarządzania zdrowiem, musi być opracowane zgodnie ze standardami Organizacji Zdrowia w tym kraju, a jeśli będzie międzynarodowe, to musi być zgodne z krajem, w którym zostanie wprowadzony na rynek, co w tym przypadku jest ustawą o przenoszeniu informacji zdrowotnych i odpowiedzialności.

Jakie są główne zgodności?

Niektóre przepisy, normy i przepisy, których przestrzeganie może wymagać od firm, są następujące:

Ustawa Sarbanes Oxley (SOX) z 2002 r

Ustawa Sarbanes Oxley została stworzona z myślą o głośnych skandalach finansowych, aby chronić akcjonariuszy i opinię publiczną przed błędami księgowymi i oszukańczymi praktykami w przedsiębiorstwie. Ustawa określa m.in. zasady przechowywania i przechowywania dokumentacji biznesowej w systemach informatycznych. Jest to ważne, ponieważ większość największych banków w ostatnich latach doświadczyła naruszenia bezpieczeństwa danych. Jeśli działasz w branży finansowej, powinieneś sprawdzić ten akt, a jego szczegóły można znaleźć w Internecie. Możesz kliknąć poniższy link, aby uzyskać więcej informacji -https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych z 1996 r. (HIPAA)

W tym akcie tytuł II zawiera sekcję administracyjną, która nakazuje standaryzację systemów elektronicznych kart zdrowia i zawiera mechanizmy bezpieczeństwa zaprojektowane w celu ochrony prywatności danych i poufności pacjentów. Powinien mieć sprzęt lub oprogramowanie zapewniające kontrolę dostępu, kontrolę integralności, audyt i bezpieczeństwo transmisji. Jeśli więc jesteś administratorem systemu w systemie opieki zdrowotnej, powinieneś przeczytać i sprawdzić swoje systemy, czy są zgodne z tą ustawą. Aby uzyskać więcej informacji, kliknij poniższy link -https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

Zgodność z FERC

Zgodność ta jest ważna, ponieważ dotyczy przemysłu energetycznego. Firmy powinny wdrożyć zasady i procedury, aby nie tylko chronić kluczowe zasoby elektroniczne, ale także zgłaszać i odzyskiwać dane w przypadku cyberataku. Więcej informacji na ten temat można znaleźć pod następującym linkiem -http://www.ferc.gov/enforcement/compliance.asp

Standard bezpieczeństwa danych w branży kart płatniczych (PCI DSS)

Ma to związek głównie z branżą detalicznych sklepów internetowych. To dlatego, że zgodność nie ma bezpośredniego wpływu na prawo, ale jeśli zostanie zaniedbana, możesz zostać obciążony kosztami innych naruszeń prawa. Został opracowany wspólnie przez American Express, Visa, MasterCard, Discover i JCB. Wymaga użycia zapór ogniowych, szyfrowania danych, monitorowania i innych kontroli w celu zapewnienia poufności informacji. Więcej informacji można znaleźć w Wikipedii -https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

Omówiliśmy większość ważnych zgodności, które mają większy wpływ, warto również wspomnieć, że zgodność z prawem może się zmieniać w zależności od kraju, ale te główne, o których wspomnieliśmy, są prawie podobne w każdym kraju.