Etyczne hakowanie - wykorzystywanie

Eksploatacja to program lub skrypt, który umożliwia hakerom przejęcie kontroli nad systemem, wykorzystując jego luki w zabezpieczeniach. Hakerzy zwykle używają skanerów luk w zabezpieczeniach, takich jak Nessus, Nexpose, OpenVAS itp., Aby znaleźć te luki.

Metasploit to potężne narzędzie do lokalizowania luk w systemie.

Na podstawie luk znajdujemy exploity. Tutaj omówimy niektóre z najlepszych wyszukiwarek luk w zabezpieczeniach, których możesz użyć.

Baza danych exploitów

www.exploit-db.com to miejsce, w którym można znaleźć wszystkie exploity związane z luką.

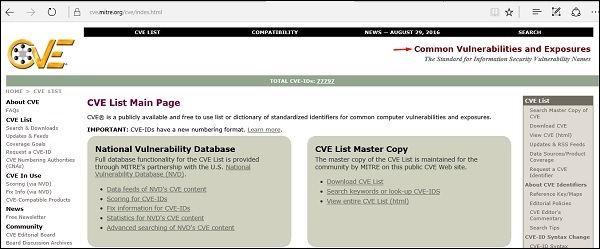

Typowe luki i zagrożenia

Common Vulnerabilities and Exposures (CVE) to standard określający nazwy luk w zabezpieczeniach informacji. CVE to słownik powszechnie znanych luk w zabezpieczeniach informacji i zagrożeń. Jest bezpłatny do użytku publicznego.https://cve.mitre.org

Krajowa baza danych luk w zabezpieczeniach

National Vulnerability Database (NVD) to rządowe repozytorium danych dotyczących zarządzania lukami w zabezpieczeniach opartych na standardach. Dane te umożliwiają automatyzację zarządzania podatnościami, pomiaru bezpieczeństwa i zgodności. Możesz znaleźć tę bazę danych pod adresem -https://nvd.nist.gov

NVD obejmuje bazy danych list kontrolnych zabezpieczeń, błędów oprogramowania związanych z bezpieczeństwem, błędnych konfiguracji, nazw produktów i wskaźników wpływu.

Ogólnie zobaczysz, że istnieją dwa rodzaje exploitów -

Remote Exploits- Są to rodzaje exploitów, w których nie masz dostępu do zdalnego systemu lub sieci. Hakerzy wykorzystują zdalne exploity, aby uzyskać dostęp do systemów znajdujących się w odległych miejscach.

Local Exploits - Exploity lokalne są zazwyczaj używane przez użytkownika systemu, który ma dostęp do systemu lokalnego, ale chce przekroczyć swoje uprawnienia.

Szybka naprawa

Luki w zabezpieczeniach zwykle wynikają z braku aktualizacji, dlatego zaleca się regularne aktualizowanie systemu, na przykład raz w tygodniu.

W środowisku Windows można aktywować automatyczne aktualizacje za pomocą opcji dostępnych w Panelu sterowania → System i zabezpieczenia → Aktualizacje systemu Windows.

W systemie Linux Centos można użyć następującego polecenia, aby zainstalować pakiet automatycznej aktualizacji.

yum -y install yum-cron