Usuwanie złośliwego oprogramowania - omówienie

W ostatnich latach słyszeliśmy o wielu ludziach i dużych korporacjach, które utraciły cenne dane lub znalazły się w sytuacji, gdy ich systemy zostały zhakowane. Te niechciane działania są w większości przypadków powodowane za pomocą oprogramowania włożonego do systemu sieciowego, serwera lub komputera osobistego. To oprogramowanie jest znane jakomalware.

Złośliwe oprogramowanie może bezpośrednio zaszkodzić systemowi lub sieci lub uniemożliwić ich używanie innym osobom, zamiast zgodnie z zamierzeniami ich właścicieli. Jest to połączenie dwóch słów:Mal znaczenie Bad i Ware znaczenie Software.

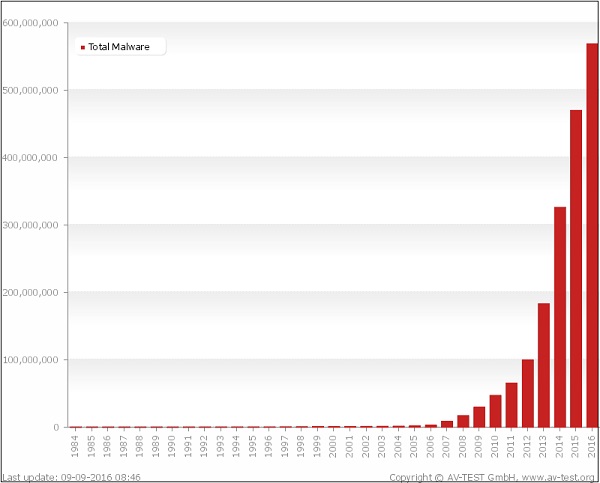

Na podstawie www.av-test.org statystyki rosną ogromnie. Spójrz na poniższy wykres, aby zrozumieć wzrost liczby złośliwego oprogramowania.

Jak widać, w samym tylko 2016 roku wykryto ponad 600 000 000 złośliwego oprogramowania. Oparte nasecurelist.comkraje, które zainfekowały komputery w porównaniu z czystszymi to -

| Maksymalne ryzyko (ponad 60%) w 22 krajach, w tym | ||

|---|---|---|

| Kirgistan (60,77%) | Afganistan (60,54%). | |

| Wysokie ryzyko (41-60%): 98 krajów, w tym | ||

| Indie (59,7%) | Egipt (57,3%) | Białoruś (56,7%) |

| Turcja (56,2%) | Brazylia (53,9%) | Chiny (53,4%) |

| ZEA (52,7%) | Serbia (50,1%) | Bułgaria (47,7%) |

| Argentyna (47,4%) | Izrael (47,3%) | Łotwa (45,9%) |

| Hiszpania (44,6%) | Polska (44,3%) | Niemcy (44%) |

| Grecja (42,8%) | Francja (42,6%) | Korea (41,7%), |

| Austria (41,7%) | ||

| Umiarkowany współczynnik zakażeń lokalnych (21-40,99%): 45 krajów, w tym | ||

| Rumunia (40%) | Włochy (39,3%) | Kanada (39,2%) |

| Australia (38,5%) | Węgry (38,2%) | Szwajcaria (37,2%) |

| Stany Zjednoczone (36,7%) | Wielka Brytania (34,7%) | Irlandia (32,7%) |

| Holandia (32,1%), | Czechy (31,5%) | Singapur (31,4%) |

| Norwegia (30,5%) | Finlandia (27,4%) | Szwecja (27,4%), |

| Dania (25,8%), | Japonia (25,6%). | |

Złośliwe oprogramowanie może zostać zaprojektowane przez hakerów do różnych celów, takich jak niszczenie danych, automatyczne wysyłanie danych w inne miejsce, modyfikowanie danych lub może je monitorować do określonego czasu. Wyłącz środki bezpieczeństwa, uszkodź system informacyjny lub w inny sposób wpłynij na integralność danych i systemu.

Występują również w różnych typach i formach, które szczegółowo omówimy w kolejnych rozdziałach tego samouczka.