Metasploit - ataki siłowe

W ataku brute-force haker wykorzystuje wszystkie możliwe kombinacje liter, cyfr, znaków specjalnych oraz małych i dużych liter w sposób automatyczny, aby uzyskać dostęp do hosta lub usługi. Ten typ ataku ma duże prawdopodobieństwo sukcesu, ale przetworzenie wszystkich kombinacji wymaga ogromnej ilości czasu.

Atak siłowy jest powolny, a haker może wymagać systemu o dużej mocy obliczeniowej, aby szybciej wykonać wszystkie te permutacje i kombinacje. W tym rozdziale omówimy, jak przeprowadzić atak siłowy za pomocą Metasploit.

Po przeskanowaniu maszyny Metasploitable za pomocą NMAP wiemy, jakie usługi są na niej uruchomione. Usługi to FTP, SSH, mysql, http i Telnet.

Aby przeprowadzić brutalny atak na te usługi, użyjemy auxiliarieskażdej usługi. Pomocnicze to małe skrypty używane w Metasploit, które nie tworzą powłoki na zaatakowanej maszynie; po prostu zapewniają dostęp do maszyny, jeśli atak siłowy się powiedzie. Zobaczmy, jak korzystać z urządzeń pomocniczych.

Tutaj utworzyliśmy listę słowników w katalogu głównym maszyny dystrybucyjnej Kali.

Zaatakuj usługę FTP

Otwórz Metasploit. Pierwszą usługą, którą spróbujemy zaatakować, jest FTP, a pomocniczą, która pomaga nam w tym celuauxiliary/scanner/ftp/ftp_login.

Wpisz następujące polecenie, aby użyć tego pomocniczego -

msf > use auxiliary/scanner/ftp/ftp_login

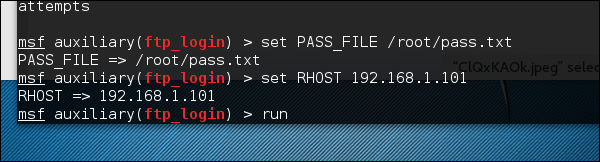

Ustaw ścieżkę do pliku zawierającego nasz słownik.

Ustaw adres IP ofiary i uruchom.

Wytworzy następujący wynik -

Jak widać, zakończyło się, ale nie utworzono żadnej sesji. Oznacza to, że nie udało nam się odzyskać żadnej użytecznej nazwy użytkownika i hasła.

Zaatakuj usługę SSH

Do ataku na usługę SSH możemy wykorzystać pomocniczy: auxiliary/scanner/ssh/ssh_login

Jak widać na poniższym zrzucie ekranu, ustawiliśmy RHOSTS na 192.168.1.101 (czyli adres IP ofiary) oraz listę nazw użytkowników i hasło (czyli userpass.txt). Następnie stosujemyrun Komenda.

Jak widać na powyższym zrzucie ekranu, stworzono trzy sesje. Oznacza to, że trzy kombinacje zakończyły się sukcesem. Podkreśliliśmy nazwy użytkowników.

Aby wejść w interakcję z jedną z trzech sesji, używamy polecenia msf > sessions –i 3 co oznacza, że połączymy się z sesją numer 3.

Zaatakuj usługę Telnet

Aby zastosować brutalny atak na usługę Telnet, weźmiemy dostarczony zestaw poświadczeń oraz zakres adresów IP i spróbujemy zalogować się na dowolne serwery Telnet. W tym celu użyjemy pomocniczego:auxiliary/scanner/telnet/telnet_login.

Proces korzystania z pomocnika jest taki sam, jak w przypadku ataku na usługę FTP lub usługę SSH. Musimy skorzystać z pomocniczego, ustawić RHOST, a następnie ustawić listę haseł i ją uruchomić.

Spójrz na poniższy zrzut ekranu. Niebieską strzałką wyróżniono nieprawidłowe próby, które wykonał pomocnik. Czerwone strzałki pokazują pomyślne logowania, które spowodowały utworzenie sesji.

Niektóre inne środki pomocnicze, które możesz zastosować w ataku brutalnej siły, to -

SMB service - pomocniczy / scanner / smb / smb_login

SNMP service - pomocniczy / skaner / snmp / snmp_login