Bezpieczeństwo SAP - komunikacja sieciowa

Secure Network Communication (SNC)może być również używany do logowania się do serwera aplikacji przy użyciu bezpiecznej metody uwierzytelniania. Funkcji SNC można używać do uwierzytelniania użytkownika za pośrednictwem interfejsu SAP GUI dla systemu Windows lub przy użyciu połączenia RFC.

SNC wykorzystuje zewnętrzny produkt zabezpieczający do przeprowadzania uwierzytelniania między partnerami komunikacji. Możesz użyć środków bezpieczeństwa, takich jak infrastruktura klucza publicznego PKI, oraz procedur do generowania i dystrybucji par kluczy.

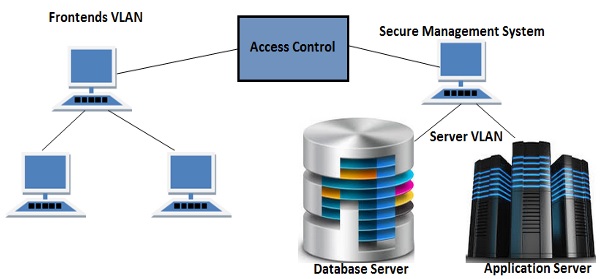

Należy zdefiniować topologię sieci, która może wyeliminować zagrożenia i zapobiec atakom sieciowym. Gdy użytkownicy nie mogą zalogować się do warstwy aplikacji lub bazy danych, osoby atakujące nie mogą uzyskać dostępu do systemu SAP lub systemu bazy danych w celu uzyskania dostępu do krytycznych informacji.

Dobrze zdefiniowana topologia sieci nie pozwala intruzom na łączenie się z firmową siecią LAN, a tym samym na dostęp do luk w zabezpieczeniach usług sieciowych lub systemu SAP.

Topologia sieci w systemie SAP

Twoja fizyczna architektura sieci całkowicie zależy od rozmiaru systemu SAP. System SAP jest powszechnie wdrażany w architekturze klient-serwer, a każdy system jest zwykle podzielony na następujące trzy warstwy -

- Warstwa bazy danych

- Warstwa aplikacji

- Warstwa prezentacji

Gdy system SAP jest mały, może nie mieć oddzielnej aplikacji i serwera bazy danych. Jednak w dużym systemie wiele serwerów aplikacji komunikuje się z serwerem bazy danych i kilkoma frontendami. Definiuje topologię sieci w systemie, od prostej do złożonej. Podczas organizowania topologii sieci należy wziąć pod uwagę różne scenariusze.

W dużych organizacjach zaleca się zainstalowanie aplikacji i serwera bazy danych na różnych komputerach i umieszczenie ich w innej sieci LAN niż system frontendowy.

Na poniższym obrazie można zobaczyć preferowaną topologię sieci systemu SAP -

Umieszczenie bazy danych i serwera aplikacji w oddzielnej sieci VLAN od sieci VLAN frontendów pozwala ulepszyć system kontroli dostępu, a tym samym zwiększyć bezpieczeństwo systemu SAP. Systemy frontendowe znajdują się w różnych sieciach VLAN, więc nie jest łatwo dostać się do sieci VLAN serwerów, a tym samym ominąć bezpieczeństwo systemu SAP.

Usługi sieciowe SAP

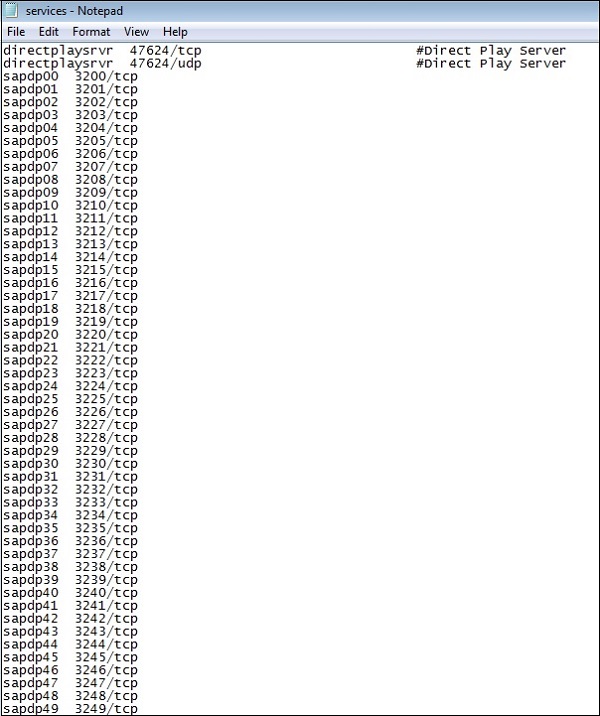

W systemie SAP dostępne są różne usługi, ale tylko kilka z nich jest wymaganych do uruchomienia systemu SAP. W systemie SAP rozszerzenieLandscape, Database i Application Serverssą najczęstszym celem ataków sieciowych. W Twoim środowisku działa wiele usług sieciowych, które umożliwiają dostęp do tych serwerów i usługi te powinny być dokładnie monitorowane.

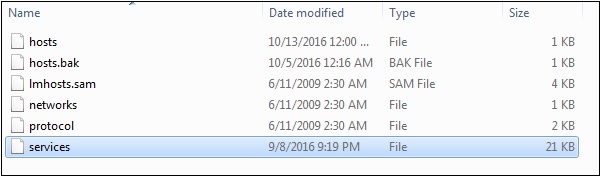

Na komputerach z systemem Windows / UNIX te usługi są obsługiwane w plikach /etc/services. Możesz otworzyć ten plik na komputerze z systemem Windows, przechodząc do następującej ścieżki -

system32/drivers/etc/services

Możesz otworzyć ten plik w Notatniku i przejrzeć wszystkie aktywowane usługi na serwerze -

Zaleca się wyłączenie wszystkich niepotrzebnych usług na serwerach w orientacji poziomej. Czasami te usługi zawierają kilka błędów, które mogą zostać wykorzystane przez intruzów w celu uzyskania nieautoryzowanego dostępu. Wyłączając te usługi, zmniejszasz ryzyko ataku na swoją sieć.

Aby zapewnić wysoki poziom bezpieczeństwa, zaleca się również używanie statycznych plików haseł w środowisku SAP.

Klucze prywatne

SNC korzysta z zewnętrznego produktu zabezpieczającego do uwierzytelniania między partnerami komunikacji. Możesz użyć środków bezpieczeństwa, takich jakPublic Key Infrastructure (PKI) oraz inne procedury generowania i dystrybucji par kluczy oraz zapewniania, że klucze prywatne użytkowników są odpowiednio zabezpieczone.

Istnieją różne sposoby zabezpieczenia kluczy prywatnych do autoryzacji sieciowej -

- Rozwiązanie sprzętowe

- Rozwiązanie programowe

Omówmy je teraz szczegółowo.

Rozwiązanie sprzętowe

Możesz chronić klucze prywatne użytkowników za pomocą rozwiązania sprzętowego, w którym wydajesz karty inteligentne poszczególnym użytkownikom. Wszystkie klucze są przechowywane na karcie inteligentnej, a użytkownik powinien uwierzytelnić się na swoich kartach inteligentnych za pomocą biometrii za pomocą odcisków palców lub hasła PIN.

Te karty inteligentne powinny być chronione przed kradzieżą lub zgubieniem przez każdego indywidualnego użytkownika, a użytkownicy mogą używać karty do szyfrowania dokumentów.

Użytkownicy nie mogą udostępniać kart inteligentnych ani przekazywać ich innym użytkownikom.

Rozwiązanie programowe

Możliwe jest również użycie rozwiązania programowego do przechowywania kluczy prywatnych dla indywidualnych użytkowników. Rozwiązanie programowe jest rozwiązaniem tańszym w porównaniu do rozwiązania sprzętowego, ale jest też mniej bezpieczne.

Gdy użytkownicy przechowują klucze prywatne w plikach i danych użytkownika, istnieje potrzeba zabezpieczenia tych plików przed nieautoryzowanym dostępem.