Bezpieczeństwo SAP - Szybki przewodnik

W środowisku rozproszonym SAP zawsze istnieje potrzeba ochrony krytycznych informacji i danych przed nieautoryzowanym dostępem. Błędy ludzkie, niepoprawne przydzielanie dostępu nie powinny umożliwiać nieautoryzowanego dostępu do żadnego systemu i istnieje potrzeba utrzymania i przeglądu zasad profilu i zasad bezpieczeństwa systemu w Twoim Środowisku SAP.

Aby system był bezpieczny, należy dobrze rozumieć profile dostępu użytkowników, zasady dotyczące haseł, szyfrowanie danych i metody autoryzacji, które mają być stosowane w systemie. Powinieneś regularnie sprawdzaćSAP System Landscape i monitoruj wszystkie zmiany wprowadzone w konfiguracjach i profilach dostępu.

Standardowi superużytkownicy powinni być dobrze chronieni, a parametry i wartości profilu użytkownika należy ustawić ostrożnie, aby spełniały wymagania bezpieczeństwa systemu.

Podczas komunikacji w sieci należy rozumieć, że topologia sieci i usługi sieciowe powinny być przeglądane i włączane po przeprowadzeniu dokładnych kontroli. Dane w sieci powinny być dobrze chronione przy użyciu kluczy prywatnych.

Dlaczego wymagane jest zabezpieczenie?

Aby uzyskać dostęp do informacji w środowisku rozproszonym, istnieje możliwość, że krytyczne informacje i dane wyciekną do nieautoryzowanego dostępu, a bezpieczeństwo systemu zostanie naruszone z powodu: - Brak polityki haseł, standardowych superużytkowników nie są dobrze utrzymane lub z innych powodów.

Oto kilka kluczowych przyczyn naruszenia dostępu w systemie SAP -

Silne zasady haseł nie są utrzymywane.

Użytkownicy standardowi, superużytkownicy, użytkownicy DB nie są odpowiednio obsługiwani, a hasła nie są regularnie zmieniane.

Parametry profilu nie są poprawnie zdefiniowane.

Nieudane próby logowania nie są monitorowane, a zasady zakończenia bezczynnej sesji użytkownika nie są zdefiniowane.

Bezpieczeństwo komunikacji sieciowej nie jest brane pod uwagę podczas przesyłania danych przez Internet i nie używa kluczy szyfrujących.

Użytkownicy bazy danych nie są odpowiednio obsługiwani i nie są uwzględniane żadne środki bezpieczeństwa podczas konfigurowania bazy danych informacji.

Pojedyncze logowanie nie jest poprawnie skonfigurowane i obsługiwane w środowisku SAP.

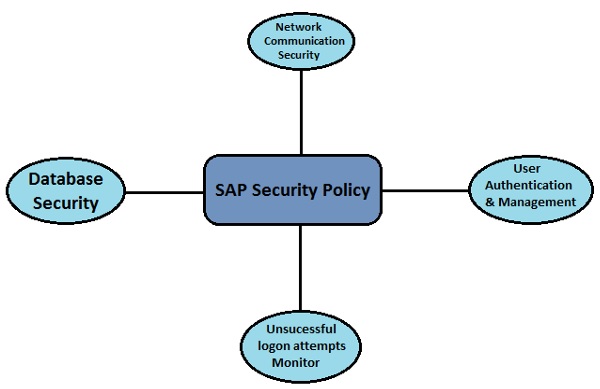

Aby przezwyciężyć wszystkie powyższe przyczyny, konieczne jest zdefiniowanie polityk bezpieczeństwa w środowisku SAP. Należy zdefiniować parametry bezpieczeństwa i przeglądać zasady dotyczące haseł w regularnych odstępach czasu.

Bezpieczeństwo bazy danych jest jednym z krytycznych elementów zabezpieczania środowiska SAP. Dlatego istnieje potrzeba, aby zarządzać użytkownikami bazy danych i upewnić się, że hasła są dobrze chronione.

W systemie należy zastosować następujący mechanizm bezpieczeństwa, aby chronić Środowisko SAP przed nieautoryzowanym dostępem -

- Uwierzytelnianie i zarządzanie użytkownikami

- Bezpieczeństwo komunikacji sieciowej

- Ochrona użytkowników standardowych i superużytkowników

- Ochrona przed nieudanymi logowaniami

- Parametry profilu i zasady dotyczące haseł

- Bezpieczeństwo systemu SAP na platformie Unix i Windows

- Koncepcja jednokrotnego logowania

Tak więc bezpieczeństwo w systemie SAP jest wymagane w środowisku rozproszonym i musisz mieć pewność, że Twoje dane i procesy obsługują Twoje potrzeby biznesowe, nie umożliwiając nieautoryzowanego dostępu do krytycznych informacji. W systemie SAP błędy ludzkie, zaniedbania lub próby manipulacji w systemie mogą spowodować utratę krytycznych informacji.

Jeśli nieautoryzowany użytkownik może uzyskać dostęp do systemu SAP za pośrednictwem znanego autoryzowanego użytkownika i może wprowadzać zmiany w konfiguracji oraz manipulować konfiguracją systemu i kluczowymi zasadami. Jeśli upoważniony użytkownik ma dostęp do ważnych danych i informacji w systemie, może również uzyskać dostęp do innych krytycznych informacji. Zwiększa to wykorzystanie bezpiecznego uwierzytelniania w celu ochrony dostępności, integralności i prywatności systemu użytkownika.

Mechanizm uwierzytelniania w systemie SAP

Mechanizm uwierzytelniania określa sposób uzyskiwania dostępu do systemu SAP. Dostępne są różne metody uwierzytelniania -

- Identyfikatory użytkowników i narzędzia do zarządzania użytkownikami

- Bezpieczna komunikacja sieciowa

- Bilety logowania SAP

- Certyfikaty klienta X.509

Identyfikatory użytkownika i narzędzia do zarządzania użytkownikami

Najpopularniejszą metodą uwierzytelniania w systemie SAP jest logowanie się przy użyciu nazwy użytkownika i hasła. Identyfikatory użytkowników do logowania są tworzone przez administratora SAP. Aby zapewnić bezpieczny mechanizm uwierzytelniania za pomocą nazwy użytkownika i hasła, istnieje potrzeba zdefiniowania zasad haseł, które nie pozwalają użytkownikom na ustawienie łatwego do przewidzenia hasła.

SAP udostępnia różne parametry domyślne, które należy ustawić, aby zdefiniować zasady dotyczące haseł - długość hasła, złożoność hasła, domyślną zmianę hasła itp

Narzędzia do zarządzania użytkownikami w systemie SAP

SAP NetWeaver Systemudostępnia różne narzędzia do zarządzania użytkownikami, których można używać do efektywnego zarządzania użytkownikami w środowisku. Zapewniają bardzo silną metodę uwierzytelniania dla obu typów serwerów aplikacji NetWeaver - Java i ABAP.

Niektóre z najpopularniejszych narzędzi do zarządzania użytkownikami to -

Zarządzanie użytkownikami dla serwera aplikacji ABAP (kod transakcji: SU01)

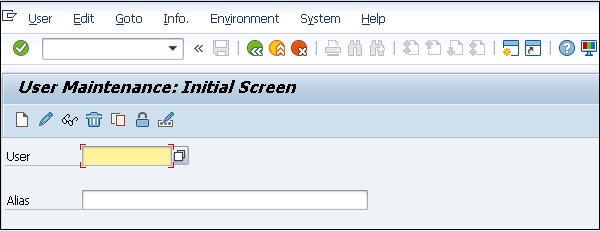

Możesz użyć kodu transakcji SU01 do zarządzania użytkownikami, aby zachować użytkowników na serwerach aplikacji opartych na ABAP.

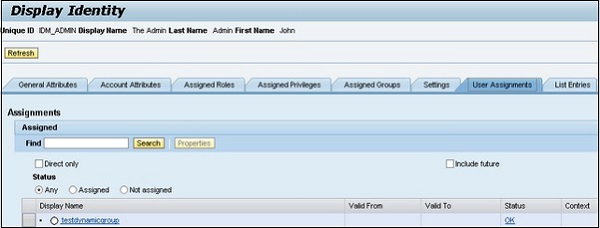

SAP NetWeaver Identity Management

SAP NetWeaver Identity Management można używać do zarządzania użytkownikami, a także do zarządzania rolami i przypisaniami ról w środowisku SAP.

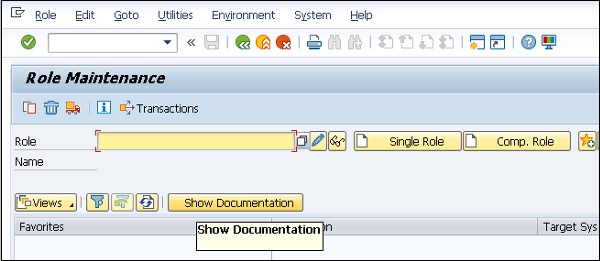

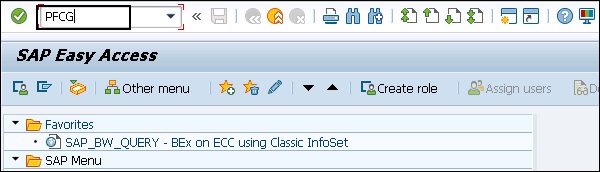

Role PFCG

Możesz użyć generatora profili PFCG do tworzenia ról i przypisywania uprawnień użytkownikom w systemach opartych na ABAP.

Transaction Code - PFCG

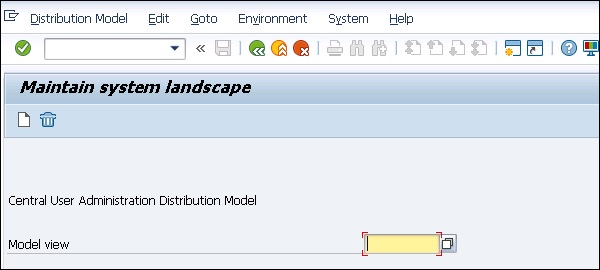

Centralna administracja użytkownikami

Za pomocą CUA można zarządzać użytkownikami wielu systemów opartych na ABAP. Możesz również zsynchronizować go z serwerami katalogowymi. Za pomocą tego narzędzia można centralnie zarządzać całym głównym rekordem użytkownika z poziomu klienta systemu.

Transaction Code - SCUA i stworzyć model dystrybucji.

User Management Engine UME

Za pomocą ról UME można kontrolować uprawnienia użytkowników w systemie. Administrator może używać akcji, które reprezentują najmniejszą jednostkę roli UME, której użytkownik może użyć do zbudowania praw dostępu.

Możesz otworzyć konsolę administracyjną UME za pomocą opcji SAP NetWeaver Administrator.

Zasady dotyczące haseł

Zasady dotyczące haseł są zdefiniowane jako zestaw instrukcji, których użytkownik musi przestrzegać, aby poprawić bezpieczeństwo systemu, używając silnych haseł i używając ich prawidłowo. W wielu organizacjach zasady dotyczące haseł są udostępniane w ramach szkolenia uświadamiającego na temat bezpieczeństwa, a użytkownicy muszą obowiązkowo przestrzegać zasad bezpieczeństwa krytycznych systemów i informacji w organizacji.

Korzystając z zasad haseł w systemie SAP, administrator może skonfigurować użytkowników systemu do wdrażania silnych haseł, które nie są łatwe do złamania. Pomaga to również w regularnej zmianie hasła w celu zapewnienia bezpieczeństwa systemu.

Następujące zasady haseł są powszechnie używane w systemie SAP -

Zmiana domyślnego / początkowego hasła

Pozwala to użytkownikom na natychmiastową zmianę hasła początkowego przy pierwszym użyciu.

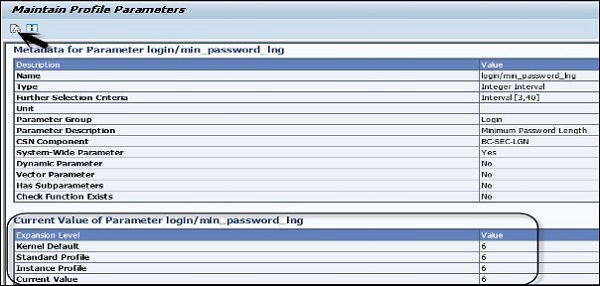

Długość hasła

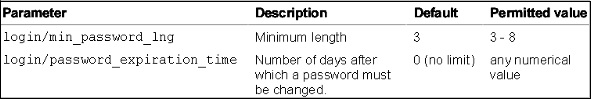

W systemie SAP minimalna długość haseł w systemach SAP to domyślnie 3. Wartość tę można zmienić za pomocą parametru profilu, a maksymalna dozwolona długość to 8.

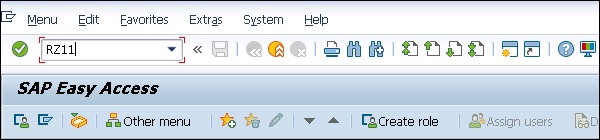

Transaction Code - RZ11

Parameter Name - login / min_password_lng

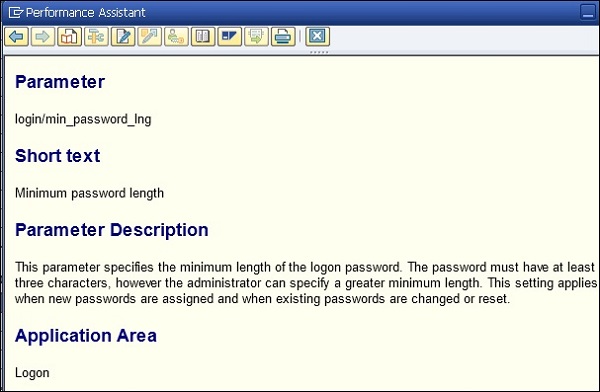

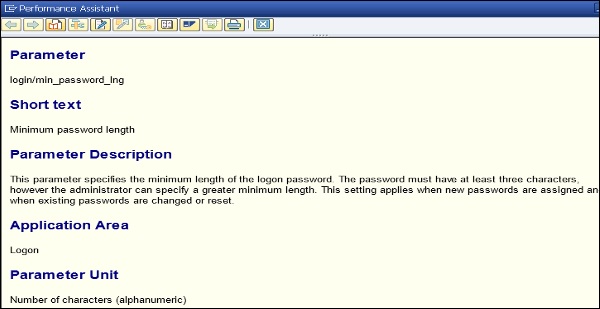

Możesz kliknąć dokumentację parametru profilu dla tej polityki i możesz zobaczyć szczegółową dokumentację z SAP w następujący sposób -

Parameter - login / min_password_lng

Short text - Minimalna długość hasła

Parameter Description- Ten parametr określa minimalną długość hasła logowania. Hasło musi mieć co najmniej trzy znaki. Jednak administrator może określić większą minimalną długość. To ustawienie ma zastosowanie w przypadku przypisania nowych haseł i zmiany lub zresetowania istniejących haseł.

Application Area - Zaloguj się

Parameter Unit - Liczba znaków (alfanumeryczne)

Default Value - 6

Who is permitted to make changes? Klient

Operating System Restrictions - Żaden

Database System Restrictions - Żaden

Niedozwolone hasła

Nie możesz wybrać pierwszego znaku żadnego hasła jako znaku zapytania (?) Lub wykrzyknika (!). Możesz także dodać inne znaki, które chcesz ograniczyć w tabeli niedozwolonych haseł.

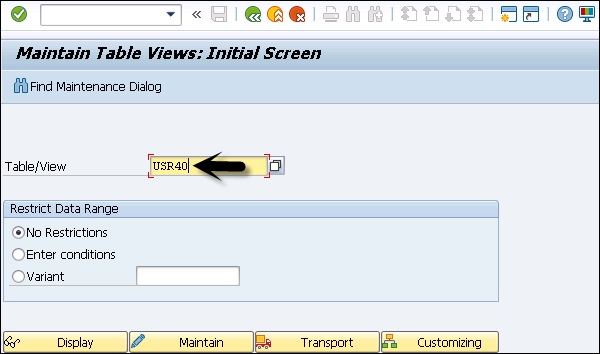

Transaction Code - Nazwa tabeli SM30: USR40.

Po wejściu do tabeli - USR40 i kliknij Display u góry pokaże listę wszystkich niedozwolonych haseł.

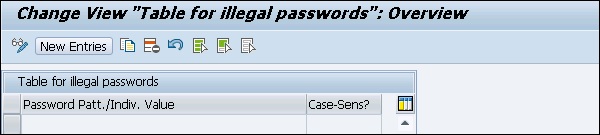

Po kliknięciu New Entries, możesz wprowadzić nowe wartości do tej tabeli, a także zaznaczyć pole wyboru z uwzględnieniem wielkości liter.

Wzorzec hasła

Można również ustawić, aby pierwsze trzy znaki hasła nie pojawiały się w tej samej kolejności, co część nazwy użytkownika. Różne wzorce haseł, które można ograniczyć za pomocą zasad dotyczących haseł, obejmują -

- Pierwsze trzy znaki nie mogą być takie same.

- Pierwsze trzy znaki nie mogą zawierać znaków spacji.

- Hasło nie może mieć wartości PASS ani SAP.

Zmiana hasła

W ramach tej zasady użytkownik może mieć możliwość zmiany swojego hasła prawie raz dziennie, ale administrator może resetować hasło użytkownika tak często, jak to konieczne.

Użytkownik nie powinien mieć możliwości ponownego wykorzystania pięciu ostatnich haseł. Jednak administrator może zresetować hasło, które było wcześniej używane przez użytkownika.

Parametry profilu

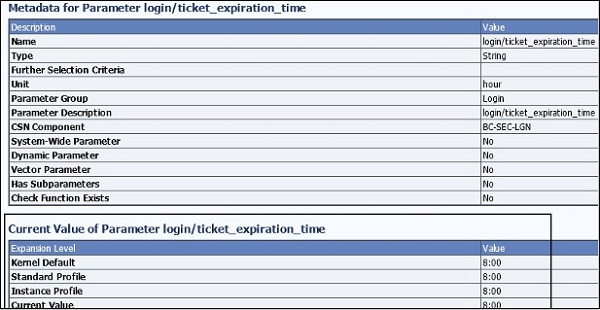

Istnieją różne parametry profilu, które można zdefiniować w systemie SAP na potrzeby zarządzania użytkownikami i polityki dotyczącej haseł.

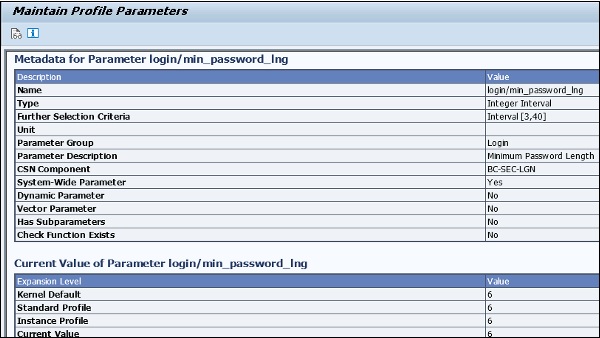

W systemie SAP można wyświetlić dokumentację dla każdego parametru profilu, przechodząc do Tools → CCMS → Configuration →Profile Maintenance(Transakcja: RZ11). Wpisz nazwę parametru i kliknijDisplay.

W następnym oknie, które się pojawi, musisz wpisać nazwę parametru, możesz zobaczyć 2 opcje -

Display - Aby wyświetlić wartość parametrów w systemie SAP.

Display Docu - Aby wyświetlić dokumentację SAP dla tego parametru.

Po kliknięciu przycisku Wyświetl zostaniesz przeniesiony do Maintain Profile Parameterekran. Możesz zobaczyć następujące szczegóły -

- Name

- Type

- Kryteria wyboru

- Grupa parametrów

- Opis parametrów i wiele innych

Na dole masz aktualną wartość parametru login/min_password_lng

Po kliknięciu Display Doc opcja, wyświetli dokumentację SAP dla parametru.

Opis parametrów

Ten parametr określa minimalną długość hasła logowania. Hasło musi mieć co najmniej trzy znaki. Jednak administrator może określić większą minimalną długość. To ustawienie ma zastosowanie w przypadku przypisania nowych haseł i zmiany lub zresetowania istniejących haseł.

Każdy parametr ma wartość domyślną, dozwoloną wartość jak poniżej -

W systemie SAP istnieją różne parametry haseł. Każdy parametr można wprowadzić wRZ11 transakcji i może przeglądać dokumentację.

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

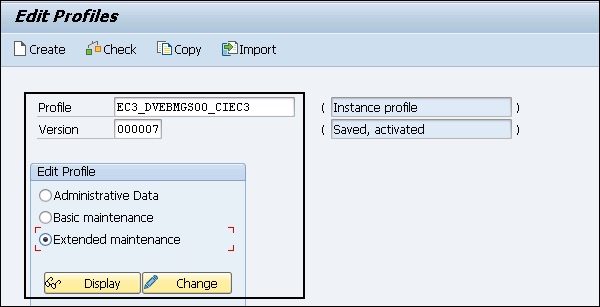

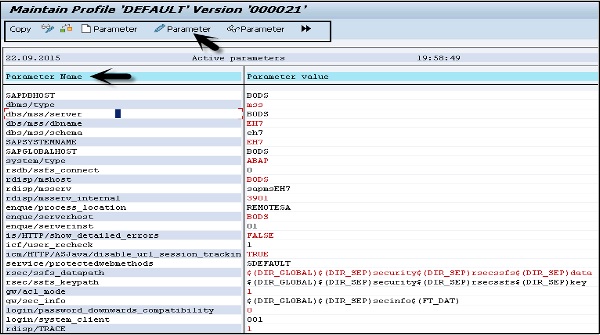

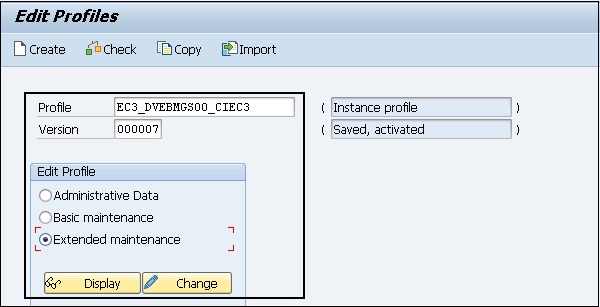

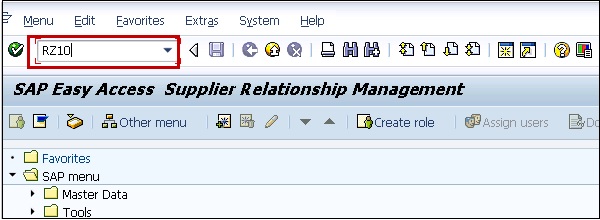

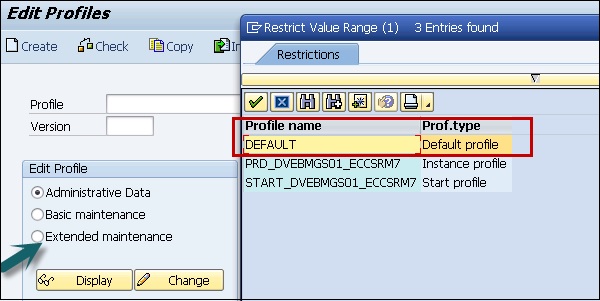

Aby zmienić wartość parametru, uruchom Transaction RZ10 i wybierz Profil, jak pokazano poniżej -

Multiple application servers - Użyj profilu DEFAULT.

Single Application servers - Użyj profilu instancji.

Wybierz Extended Maintenance i kliknij Display.

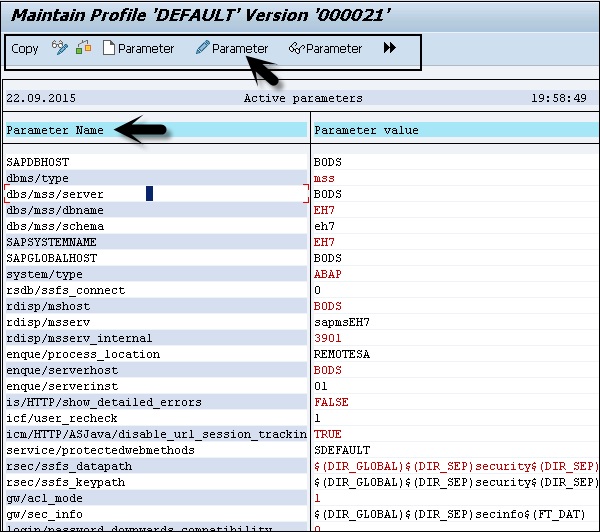

Wybierz parametr, który chcesz zmienić i kliknij Parameter na górze.

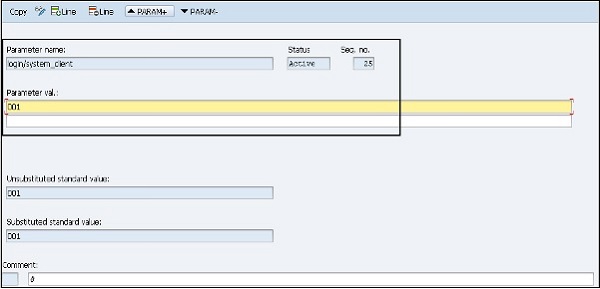

Po kliknięciu na zakładkę Parametr możesz zmienić wartość parametru w nowym oknie. Możesz również utworzyć nowy parametr, klikającCreate (F5).

W tym oknie możesz również zobaczyć stan parametru. Wpisz wartość parametru i kliknijCopy.

Po wyjściu z ekranu zostanie wyświetlony monit o zapisanie. Kliknij Tak, aby zapisać wartość parametru.

Secure Network Communication (SNC)może być również używany do logowania się do serwera aplikacji przy użyciu bezpiecznej metody uwierzytelniania. Funkcji SNC można używać do uwierzytelniania użytkownika za pośrednictwem interfejsu SAP GUI dla systemu Windows lub przy użyciu połączenia RFC.

SNC wykorzystuje zewnętrzny produkt zabezpieczający do uwierzytelniania między partnerami komunikacji. Możesz użyć środków bezpieczeństwa, takich jak infrastruktura klucza publicznego PKI, oraz procedur do generowania i dystrybucji par kluczy.

Należy zdefiniować topologię sieci, która może wyeliminować zagrożenia i zapobiec atakom sieciowym. Gdy użytkownicy nie mogą zalogować się do warstwy aplikacji lub bazy danych, osoby atakujące nie mogą uzyskać dostępu do systemu SAP lub systemu bazy danych w celu uzyskania dostępu do krytycznych informacji.

Dobrze zdefiniowana topologia sieci nie pozwala intruzom na łączenie się z firmową siecią LAN, a tym samym na dostęp do luk w zabezpieczeniach usług sieciowych lub systemu SAP.

Topologia sieci w systemie SAP

Twoja fizyczna architektura sieci całkowicie zależy od rozmiaru systemu SAP. System SAP jest powszechnie wdrażany w architekturze klient-serwer, a każdy system jest zwykle podzielony na następujące trzy warstwy -

- Warstwa bazy danych

- Warstwa aplikacji

- Warstwa prezentacji

Gdy system SAP jest mały, może nie mieć oddzielnej aplikacji i serwera bazy danych. Jednak w dużym systemie wiele serwerów aplikacji komunikuje się z serwerem bazy danych i kilkoma frontendami. Definiuje topologię sieci w systemie, od prostej do złożonej. Podczas organizowania topologii sieci należy wziąć pod uwagę różne scenariusze.

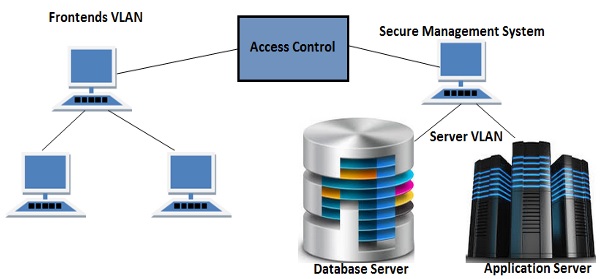

W dużych organizacjach zaleca się zainstalowanie aplikacji i serwera bazy danych na różnych komputerach i umieszczenie ich w oddzielnej sieci LAN od systemu frontendowego.

Na poniższym obrazie można zobaczyć preferowaną topologię sieci systemu SAP -

Umieszczenie bazy danych i serwera aplikacji w oddzielnej sieci VLAN od sieci VLAN frontendów umożliwia ulepszenie systemu kontroli dostępu, a tym samym zwiększa bezpieczeństwo systemu SAP. Systemy frontendowe znajdują się w różnych sieciach VLAN, więc nie jest łatwo dostać się do sieci VLAN serwerów, a tym samym ominąć bezpieczeństwo systemu SAP.

Usługi sieciowe SAP

W systemie SAP dostępne są różne usługi, ale tylko kilka z nich jest wymaganych do uruchomienia systemu SAP. W systemie SAP rozszerzenieLandscape, Database i Application Serverssą najczęstszym celem ataków sieciowych. W Twoim środowisku działa wiele usług sieciowych, które umożliwiają dostęp do tych serwerów i usługi te powinny być dokładnie monitorowane.

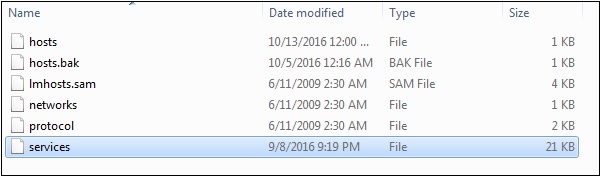

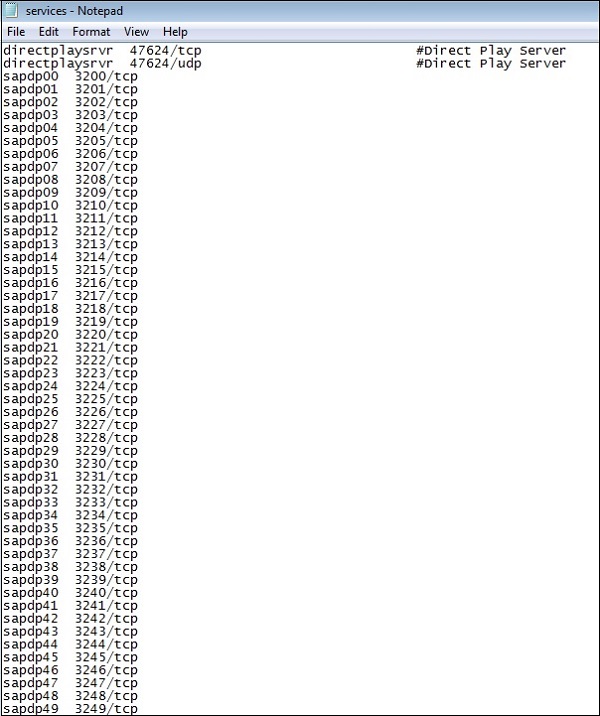

Na komputerach z systemem Windows / UNIX te usługi są obsługiwane w plikach /etc/services. Możesz otworzyć ten plik na komputerze z systemem Windows, przechodząc do następującej ścieżki -

system32/drivers/etc/services

Możesz otworzyć ten plik w Notatniku i przejrzeć wszystkie aktywowane usługi na serwerze -

Zaleca się wyłączenie wszystkich niepotrzebnych usług na serwerach w orientacji poziomej. Czasami te usługi zawierają kilka błędów, które mogą zostać wykorzystane przez intruzów w celu uzyskania nieautoryzowanego dostępu. Wyłączając te usługi, zmniejszasz ryzyko ataku na swoją sieć.

W celu zapewnienia wysokiego poziomu bezpieczeństwa zaleca się również używanie statycznych plików haseł w środowisku SAP.

Klucze prywatne

SNC korzysta z zewnętrznego produktu zabezpieczającego do uwierzytelniania między partnerami komunikacji. Możesz użyć środków bezpieczeństwa, takich jakPublic Key Infrastructure (PKI) oraz inne procedury generowania i dystrybucji par kluczy oraz zapewniania, że klucze prywatne użytkowników są odpowiednio zabezpieczone.

Istnieją różne sposoby zabezpieczenia kluczy prywatnych do autoryzacji sieciowej -

- Rozwiązanie sprzętowe

- Rozwiązanie programowe

Omówmy je teraz szczegółowo.

Rozwiązanie sprzętowe

Możesz chronić klucze prywatne użytkowników za pomocą rozwiązania sprzętowego, w którym wydajesz karty inteligentne poszczególnym użytkownikom. Wszystkie klucze są przechowywane na karcie inteligentnej, a użytkownik powinien uwierzytelnić się na swoich kartach inteligentnych za pomocą biometrii za pomocą odcisków palców lub hasła PIN.

Te karty inteligentne powinny być chronione przed kradzieżą lub utratą przez każdego indywidualnego użytkownika, a użytkownicy mogą używać karty do szyfrowania dokumentów.

Użytkownicy nie mogą udostępniać kart inteligentnych ani przekazywać ich innym użytkownikom.

Rozwiązanie programowe

Możliwe jest również użycie rozwiązania programowego do przechowywania kluczy prywatnych dla indywidualnych użytkowników. Rozwiązanie programowe jest rozwiązaniem tańszym w porównaniu do rozwiązania sprzętowego, ale jest też mniej bezpieczne.

Gdy użytkownicy przechowują klucze prywatne w plikach i danych użytkownika, istnieje potrzeba zabezpieczenia tych plików przed nieautoryzowanym dostępem.

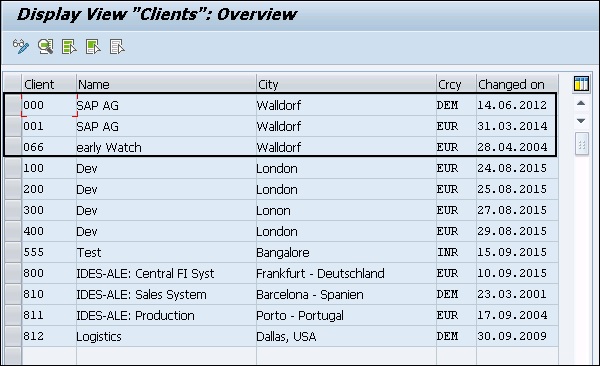

Podczas pierwszej instalacji systemu SAP istnieje kilku domyślnych użytkowników tworzonych w celu wykonywania zadań administracyjnych. Domyślnie tworzy trzech klientów w środowisku SAP, którymi są -

Klient 000 - klient referencyjny SAP

Klient 001 - Klient szablonu z SAP

Klient 066 - klient SAP Early Watch

SAP tworzy w systemie standardowych użytkowników w ww. Kliencie. Każdy użytkownik standardowy ma swoje własne domyślne hasło podczas pierwszej instalacji.

Użytkownicy standardowi w systemie SAP obejmują następujących użytkowników w ramach klienta domyślnego -

| Użytkownik | Detale | Klient | Domyślne hasło |

|---|---|---|---|

| SOK ROŚLINNY | Superużytkownik systemu SAP | 000, 001, 066 | 6071992 |

| Wszyscy nowi klienci | PRZECHODZIĆ | ||

| DDIC | Superużytkownik ABAP Dictionary | 000, 001 | 19920706 |

| SAPCPIC | CPI-C User dla SAP | 000, 001 | Admin |

| EARLYWATCH | Użytkownik Early Watch | 66 | wsparcie |

Są to zwykli użytkownicy w ramach klientów domyślnych SAP do wykonywania zadań administracyjnych i konfiguracyjnych w systemie SAP. Aby zachować bezpieczeństwo w systemie SAP, należy chronić tych użytkowników -

Powinieneś dodać tych użytkowników do grupy SUPER, aby byli modyfikowani tylko przez Administratora, który ma uprawnienia do dodawania / modyfikowania użytkowników do grupy SUPER.

Należy zmienić domyślne hasło dla użytkowników standardowych.

Jak wyświetlić listę klientów w systemie SAP?

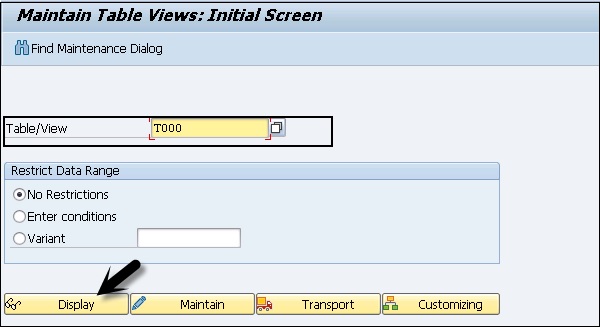

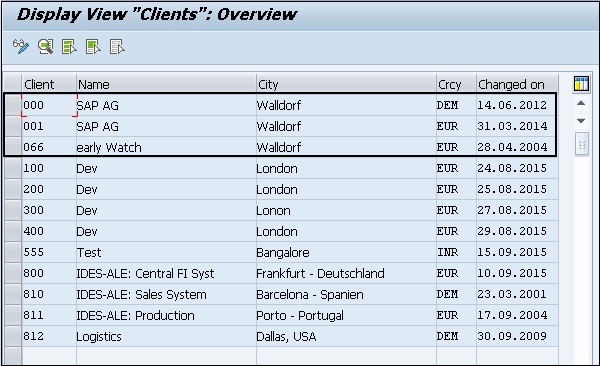

Listę wszystkich klientów w środowisku SAP można wyświetlić za pomocą Transakcji SM30, wyświetl tabelę T000.

Po wejściu do tabeli i kliknięciu Display, wyświetli listę wszystkich klientów w systemie SAP. Ta tabela zawiera szczegółowe informacje na temat wszystkich klientów domyślnych i nowych klientów tworzonych w środowisku udostępniania zasobów.

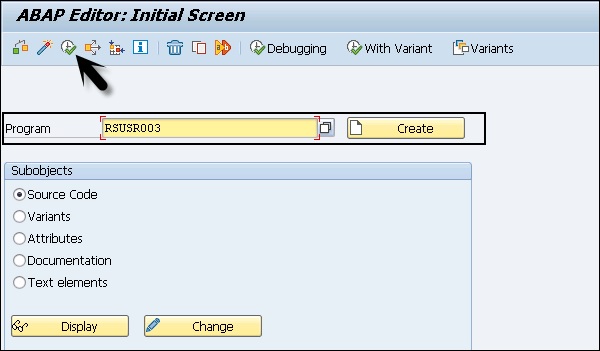

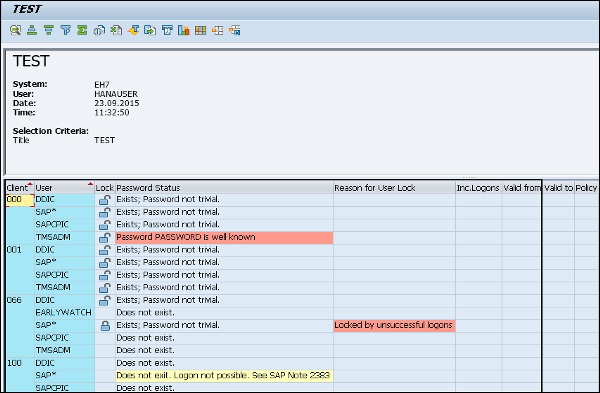

Możesz użyć raportu RSUSR003 aby upewnić się, że użytkownik SAP został utworzony we wszystkich klientach i że standardowe hasła zostały zmienione dla SAP, DDIC i SAPCPIC.

Iść do ABAP Editor SE38 i wprowadź nazwę raportu i kliknij WYKONAJ.

Wpisz tytuł raportu i kliknij Executeprzycisk. Wyświetli wszystkich klientów i standardowych użytkowników w systemie SAP, stan hasła, powód blokady użycia, ważny od i ważny do itp.

Ochrona superużytkownika systemu SAP

Aby chronić superużytkownika systemu SAP „SAP”, można wykonać następujące czynności w systemie -

Step 1- Należy zdefiniować nowego superużytkownika w systemie SAP i dezaktywować użytkownika SAP. Należy pamiętać, że nie wolno usuwać SAP użytkownika w systemie. Aby dezaktywować zakodowanego użytkownika, możesz użyć parametru profilu:login/no_automatic_user_sapstar.

Jeśli główny rekord użytkownika użytkownika SAP * zostanie usunięty, można zalogować się za pomocą „SAP” i początkowego hasła PASS.

Użytkownik „SAP” ma następujące właściwości -

Użytkownik ma pełne uprawnienia, ponieważ nie są przeprowadzane żadne kontrole uprawnień.

Domyślnego hasła PASS nie można zmienić.

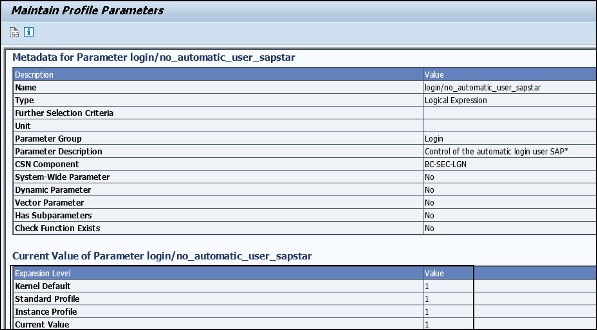

Możesz użyć parametru profilu login/no_automatic_user_sapstar aby dezaktywować te specjalne właściwości SAP i kontrolować automatyczne logowanie użytkownika SAP *.

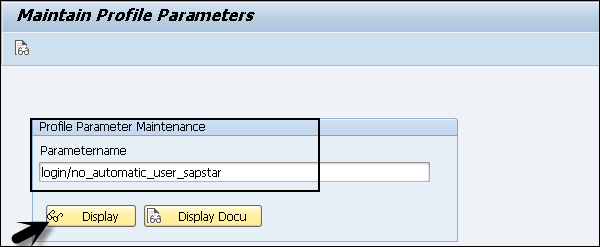

Step 2 - Aby sprawdzić wartość tego parametru, uruchom Transakcję RZ11 i wprowadź nazwę parametru.

Values allowed - 0, 1, w którym -

0 - Dopuszczalny jest automatyczny użytkownik SAP *.

1 - Automatyczny użytkownik SAP * jest wyłączony.

Step 3 - W poniższym systemie widać, że wartość tego parametru jest ustawiona na 1. Oznacza to, że superużytkownik „SAP” jest dezaktywowany w systemie.

Step 4 - Kliknij Display i możesz zobaczyć aktualną wartość tego parametru.

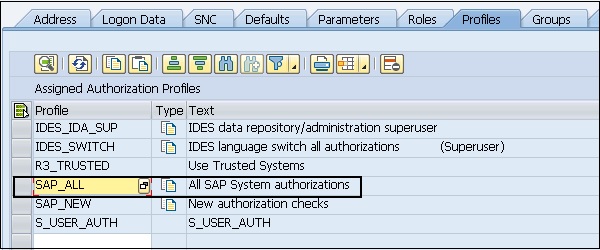

Aby utworzyć nowego superużytkownika w systemie, należy zdefiniować nowy główny rekord użytkownika i przypisać profil SAP_ALL do tego superużytkownika.

Ochrona użytkownika DDIC

Użytkownik DDIC jest wymagany do wykonywania niektórych zadań związanych z logistyką oprogramowania, słownikiem ABAP i zadaniami związanymi z instalacją i aktualizacją. Aby chronić tego użytkownika, zaleca się zablokowanie tego użytkownika w systemie SAP. Nie należy usuwać tego użytkownika, aby móc korzystać z kilku funkcji do wykorzystania w przyszłości.

Aby zablokować użytkownika, użyj kodu transakcji: SU01.

Jeśli chcesz chronić tego użytkownika, możesz przypisać plik SAP_ALL autoryzacja dla tego użytkownika w momencie instalacji, a później zablokowanie go.

Ochrona użytkownika SAPCPIC

Użytkownik SAPCPIC jest używany do wywoływania określonych programów i modułów funkcji w systemie SAP i nie jest użytkownikiem dialogu.

Powinieneś zablokować tego użytkownika i zmienić hasło dla tego użytkownika, aby go chronić. W poprzednich wersjach zablokowanie użytkownika SAPCPIC lub zmiana hasła wpływa na dodatkowe programy RSCOLL00, RSCOLL30 i LSYPGU01.

Ochrona wczesnej obserwacji

Klient 066 - nazywa się to SAP Early Watch i służy do skanowania diagnostycznego i usługi monitorowania w systemie SAP, a użytkownik EARLYWATCH jest użytkownikiem interaktywnym usługi Early Watch w kliencie 066. Aby zabezpieczyć tego użytkownika, można wykonać następujące czynności -

- Zablokuj użytkownika EARLYWATCH, dopóki nie będzie to wymagane w środowisku SAP.

- Zmień domyślne hasło dla tego użytkownika.

Kluczowe punkty

Aby chronić użytkowników SAP Standard i chronić klientów w środowisku SAP, należy wziąć pod uwagę następujące kluczowe punkty -

Należy odpowiednio obsługiwać klientów w systemie SAP i upewnić się, że nie ma żadnych nieznanych klientów.

Należy upewnić się, że superużytkownik SAP „SAP” istnieje i został dezaktywowany we wszystkich klientach.

Należy upewnić się, że domyślne hasło zostało zmienione dla wszystkich standardowych użytkowników SAP SAP, DDIC i EARLYWATCH.

Należy upewnić się, że wszyscy użytkownicy Standard zostali dodani do grupy SUPER w systemie SAP i jedyna osoba upoważniona do wprowadzania zmian w grupie SUPER może edytować tylko tych użytkowników.

Musisz upewnić się, że domyślne hasło SAPCPIC zostało zmienione, a ten użytkownik jest zablokowany i odblokowany, gdy jest to wymagane.

Wszyscy użytkownicy standardu SAP powinni być zablokowani i można ich odblokować tylko wtedy, gdy jest to wymagane. Hasło powinno być dobrze chronione dla wszystkich tych użytkowników.

Jak zmienić hasło zwykłego użytkownika?

Należy upewnić się, że hasło dla wszystkich standardowych użytkowników SAP powinno zostać zmienione we wszystkich klientach obsługiwanych w Table T000 a użytkownik „SAP” powinien istnieć dla wszystkich klientów.

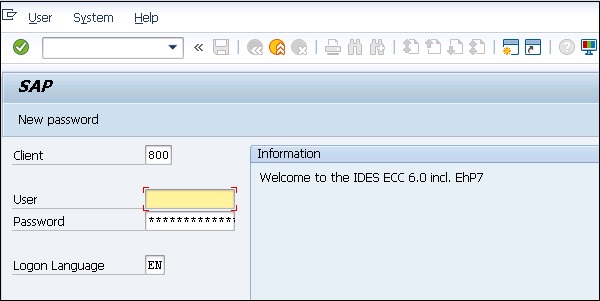

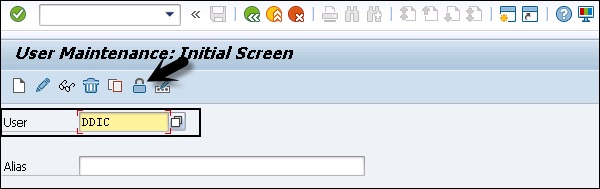

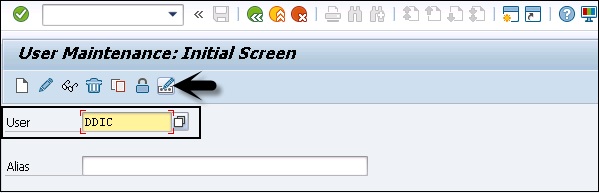

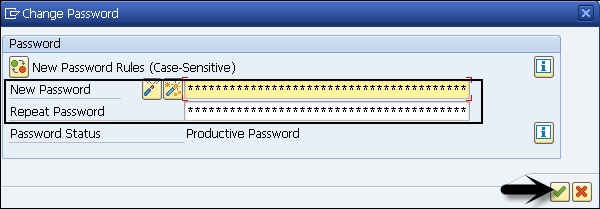

Aby zmienić hasło, zaloguj się jako Super user. Wprowadź identyfikator użytkownika w polu Nazwa użytkownika, dla którego chcesz zmienić hasło. Kliknij opcję Zmień hasło, jak pokazano na poniższym zrzucie ekranu -

Wprowadź nowe hasło, powtórz hasło i kliknij Apply. Powinieneś powtórzyć ten sam proces dla wszystkich standardowych użytkowników.

Aby zaimplementować zabezpieczenia w systemie SAP, wymagane jest monitorowanie nieudanych logowań w środowisku SAP. Gdy ktoś próbuje zalogować się do systemu przy użyciu nieprawidłowego hasła, system powinien albo na jakiś czas zablokować nazwę użytkownika, albo sesja ta powinna zostać zakończona po określonej liczbie prób.

Można ustawić różne parametry bezpieczeństwa dla nieautoryzowanych prób logowania -

- Zakończenie sesji

- Użytkownik blokujący

- Aktywacja wygaszaczy ekranu

- Monitorowanie nieudanych prób logowania

- Rejestrowanie prób logowania

Omówmy teraz szczegółowo każdą z nich.

Zakończenie sesji

W przypadku wielu nieudanych prób logowania wykonanych przy użyciu jednego identyfikatora użytkownika system kończy sesję tego użytkownika. Należy to wysłać za pomocą parametru profilu -login/fails_to_session_end.

Aby zmienić wartość parametru, uruchom transakcję RZ10i wybierz profil, jak pokazano na poniższym zrzucie ekranu. Wybierz Extended Maintenance i kliknijDisplay.

Wybierz parametr, który chcesz zmienić i kliknij Parameter przycisk u góry, jak pokazano poniżej.

Po kliknięciu zakładki Parametr możesz zmienić wartość parametru w nowym oknie. Możesz również utworzyć nowy parametr, klikającCreate (F5) przycisk.

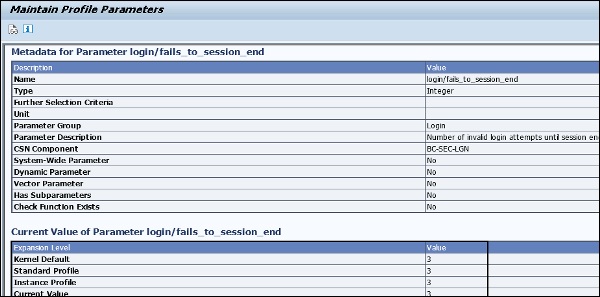

Aby zobaczyć szczegóły tego parametru, uruchom Kod transakcji: RZ11 i wprowadź nazwę profilu - login/fails_to_session_end i kliknij Display Document.

Parameter - login / failed_to_session_end

Short text - Liczba nieudanych prób logowania do zakończenia sesji.

Parameter Description - Liczba nieudanych prób logowania, które można wykonać za pomocą głównego rekordu użytkownika, aż do zakończenia procedury logowania.

Application Area - Zaloguj się

Default Value - 3

Who is permitted to make changes? - Klient

Operating System Restrictions - Żaden

Database System Restrictions - Żaden

Are other parameters affected or dependent? - Żaden

Values allowed - 1 - 99

Na powyższym zrzucie ekranu widać, że wartość tego parametru jest ustawiona na 3, czyli jest to również wartość domyślna. Po 3 nieudanych próbach logowania sesja zostanie zakończona dla pojedynczego użytkownika.

Użytkownik blokujący

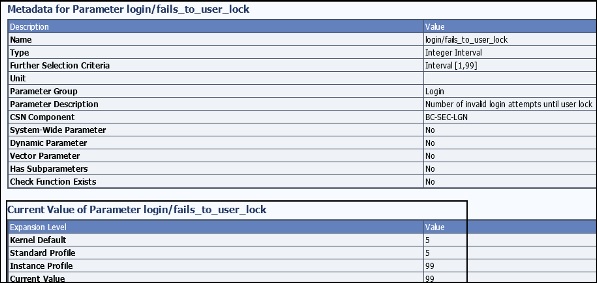

Możesz również sprawdzić konkretny identyfikator użytkownika, jeśli określona liczba kolejnych nieudanych prób logowania zostanie przekroczona pod jednym identyfikatorem użytkownika. Ustaw liczbę nieprawidłowych prób logowania, które są dozwolone w parametrze profilu:login/fails_to_user_lock.

Możliwe jest ustawienie blokady na określonych ID użytkownika.

Blokady są stosowane do identyfikatora użytkownika do północy. Jednak administrator systemu może w dowolnym momencie usunąć go ręcznie.

W systemie SAP można również ustawić wartość parametru, która umożliwia nałożenie blokady na identyfikator użytkownika do momentu ich ręcznego usunięcia. Nazwa parametru:login/failed_user_auto_unlock.

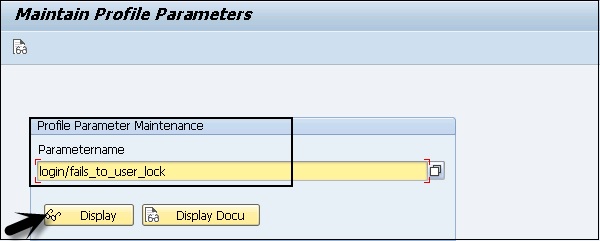

Profile parameter: login/fails_to_user_lock

Za każdym razem, gdy wprowadzane jest nieprawidłowe hasło logowania, zwiększa się licznik nieudanych logowania dla odpowiedniego rekordu głównego użytkownika. Próby logowania mogą być rejestrowane w dzienniku audytu bezpieczeństwa. Jeśli limit określony przez ten parametr zostanie przekroczony, odpowiedni użytkownik zostanie zablokowany. Ten proces jest również rejestrowany w Syslog.

Blokada traci ważność po zakończeniu bieżącego dnia. (Inny warunek −login / failed_user_auto_unlock)

Licznik nieudanych logowań jest resetowany po zalogowaniu użytkownika przy użyciu poprawnego hasła. Logowania, które nie są oparte na hasłach, nie mają żadnego wpływu na licznik nieudanych logowania. Jednak przy każdym logowaniu sprawdzane są aktywne blokady logowania.

Values allowed - 1 - 99

Aby zobaczyć aktualną wartość tego parametru, użyj T-Code: RZ11.

Parameter name - login / failed_user_auto_unlock

Short text - Wyłącz automatyczne odblokowywanie zablokowanego użytkownika o północy.

Parameter Description- Kontroluje odblokowywanie użytkowników zablokowanych przez nieprawidłowe logowanie. Jeśli parametr ma wartość 1, blokady, które zostały ustawione z powodu nieudanych prób logowania za pomocą hasła, obowiązują tylko tego samego dnia (co blokada). Jeśli parametr jest ustawiony na 0, blokady pozostają w mocy.

Application Area - Zaloguj się.

Default Value - 0.

Aktywacja wygaszaczy ekranu

Administratorzy systemu mogą również włączyć wygaszacze ekranu, aby chronić ekran frontendu przed nieautoryzowanym dostępem. Te wygaszacze ekranu mogą być chronione hasłem.

Monitorowanie nieudanych prób logowania i rejestrowanie prób logowania

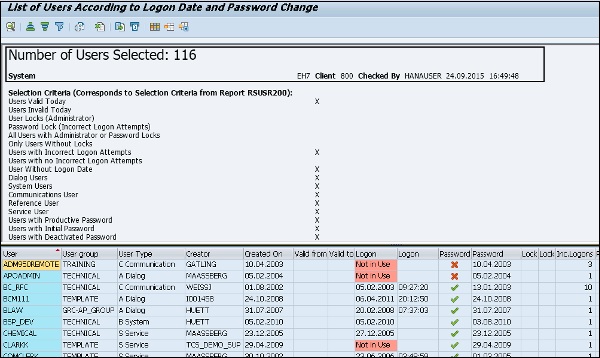

W systemie SAP możesz skorzystać z raportu RSUSR006aby sprawdzić, czy są użytkownicy, którzy próbowali nieudanych prób logowania do systemu. Ten raport zawiera szczegółowe informacje na temat liczby nieprawidłowych prób logowania się przez użytkownika i blokad użytkownika. Raport można zaplanować zgodnie z wymaganiami.

Iść do ABAP Editor SE38 i wprowadź nazwę raportu, a następnie kliknij EXECUTE.

W tym raporcie masz różne szczegóły, takie jak nazwa użytkownika, typ, data utworzenia, twórca, hasło, blokada i nieprawidłowe dane logowania.

W systemie SAP możliwe jest również użycie dziennika audytu bezpieczeństwa (transakcje SM18, SM19 i SM20) do rejestrowania wszystkich udanych i nieudanych prób logowania. Możesz analizować dzienniki audytu bezpieczeństwa za pomocą transakcji SM20, ale audyt bezpieczeństwa powinien być aktywowany w systemie, aby monitorować dzienniki audytu bezpieczeństwa.

Wylogowywanie bezczynnych użytkowników

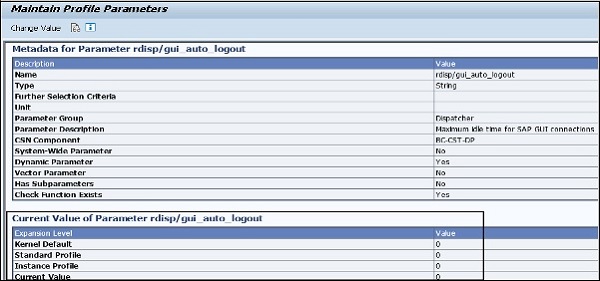

Gdy użytkownik jest już zalogowany do systemu SAP, a sesja jest nieaktywna przez określony czas, można również ustawić wylogowanie, aby uniknąć nieautoryzowanego dostępu.

Aby włączyć to ustawienie, musisz określić tę wartość w parametrze profilu: rdisp/gui_auto_logout.

Parameter Description- Można zdefiniować, że nieaktywni użytkownicy GUI SAP są automatycznie wylogowywani z systemu SAP po upływie określonego czasu. Tym razem parametr konfiguruje. Automatyczne wylogowanie w systemie SAP jest domyślnie wyłączone (wartość 0), to znaczy użytkownicy nie są wylogowywani, nawet jeśli przez dłuższy czas nie wykonują żadnych czynności.

Values allowed- n [jednostka], gdzie n> = 0 i Jednostka = S | M | H | re

Aby zobaczyć aktualną wartość parametru, uruchom T-Code: RZ11.

Poniższa tabela przedstawia listę kluczowych parametrów, ich domyślne i dozwolone wartości w systemie SAP -

| Parametr | Opis | Domyślna | Dozwolona wartość |

|---|---|---|---|

| Zaloguj się / failed_to_session_end | Liczba nieudanych prób logowania do zakończenia sesji | 3 | 1-99 |

| Zaloguj się / failed_to_user_lock | Liczba nieudanych prób logowania do blokady użytkownika | 12 | 1-99 |

| Logowanie / failed_user_auto_unlock | W przypadku ustawień t 1: blokady obowiązują w dniu ich ustawienia i są usuwane następnego dnia po zalogowaniu się użytkownika | 1 | 0 lub 1 |

| rdisp / gui_auto_output | Maksymalny czas bezczynności użytkownika w sekundach | 0 (bez limitu) | nieograniczony |

Koncepcja autoryzacji systemu SAP dotyczy ochrony systemu SAP przed uruchomieniem transakcji i programów przed nieautoryzowanym dostępem. Nie należy zezwalać użytkownikom na wykonywanie transakcji i programów w systemie SAP, dopóki nie zdefiniują uprawnień dla tej czynności.

Aby zwiększyć bezpieczeństwo systemu i wdrożyć silną autoryzację, należy przejrzeć plan autoryzacji, aby upewnić się, że spełnia on wymagania bezpieczeństwa firmy i nie ma żadnych naruszeń bezpieczeństwa.

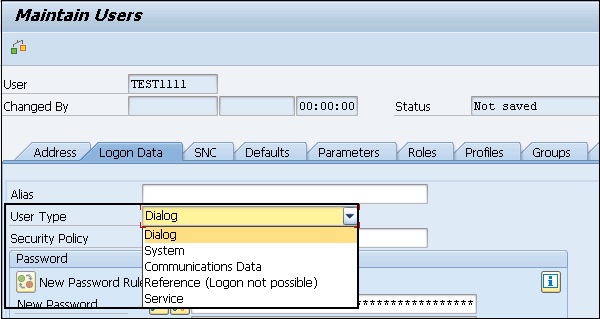

Typy użytkowników

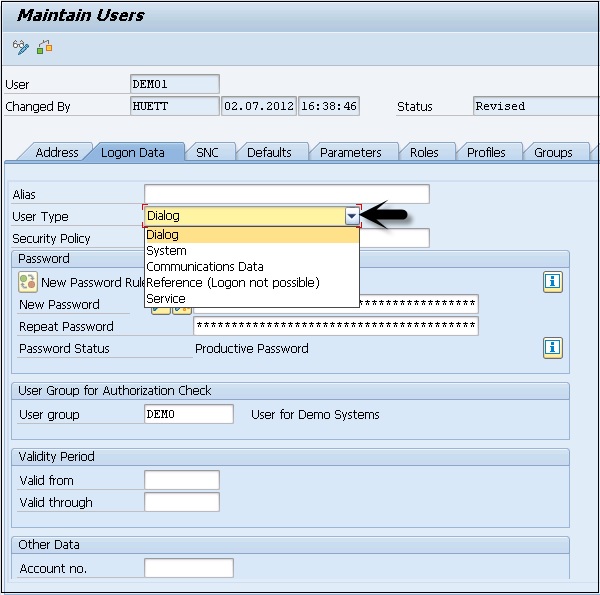

We wcześniejszych wersjach systemu SAP typy użytkowników były podzielone tylko na dwie kategorie - użytkowników dialogowych i użytkowników innych niż dialog, a do komunikacji między dwoma systemami zalecano tylko użytkowników innych niż dialogowych. W SAP 4.6C typy użytkowników zostały podzielone na następujące kategorie -

Dialog User- Ten użytkownik jest używany do indywidualnego, interaktywnego dostępu do systemu, a większość pracy klienta jest wykonywana przy użyciu użytkownika dialogowego. Hasło może zostać zmienione przez samego użytkownika. W przypadku użytkownika okna dialogowego można zapobiec wielokrotnemu logowaniu do okna dialogowego.

Service User- Służy do wykonywania interaktywnego dostępu do systemu w celu wykonania określonego zadania, takiego jak wyświetlanie katalogu produktów. Dozwolone jest wielokrotne logowanie dla tego użytkownika i tylko administrator może zmienić hasło dla tego użytkownika.

System User- Ten identyfikator użytkownika jest używany do wykonywania większości zadań związanych z systemem - System zarządzania transportem, Definiowanie przepływów pracy i ALE. Nie jest to interaktywny użytkownik zależny od systemu i dla tego użytkownika jest dozwolonych wiele logowań.

Reference User- Użytkownik referencyjny nie jest używany do logowania się do systemu SAP. Ten użytkownik jest używany do nadawania dodatkowych uprawnień użytkownikom wewnętrznym. W systemie SAP można przejść do zakładki Role i określić użytkownika referencyjnego w celu uzyskania dodatkowych uprawnień dla użytkowników okien dialogowych.

Communication Users- Ten typ użytkownika jest używany do utrzymywania logowania bez dialogu między różnymi systemami, takimi jak połączenie RFC, CPIC. Logowanie w oknie dialogowym przy użyciu interfejsu GUI SAP nie jest możliwe dla użytkowników komunikacji. Typ użytkownika może zmieniać swoje hasła, podobnie jak zwykli użytkownicy okien dialogowych. Do zmiany hasła można użyć modułu funkcyjnego RFC.

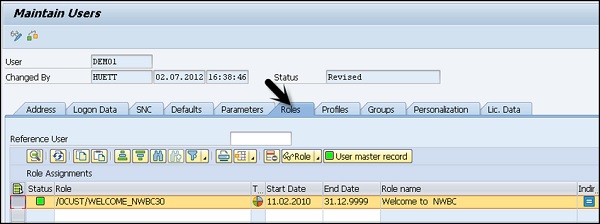

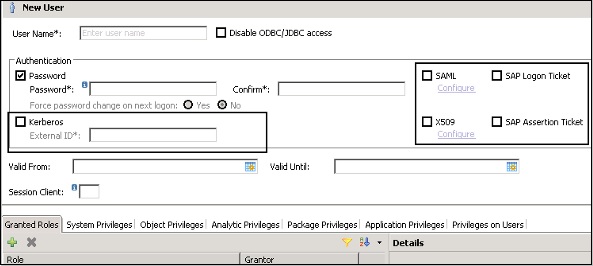

Kod transakcji: SU01służy do tworzenia użytkowników w systemie SAP. Na następnym ekranie można zobaczyć różne typy użytkowników w systemie SAP w ramach transakcji SU01.

Tworzenie użytkownika

Aby utworzyć użytkownika lub wielu użytkowników z różnymi prawami dostępu w systemie SAP, należy wykonać poniższe czynności.

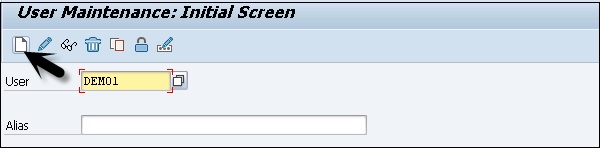

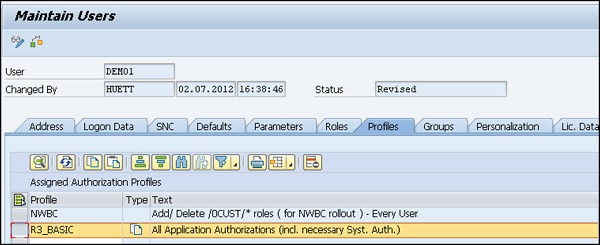

Step 1 - Użyj kodu transakcji - SU01.

Step 2 - Wprowadź nazwę użytkownika, którą chcesz utworzyć, kliknij ikonę tworzenia, jak pokazano na poniższym zrzucie ekranu.

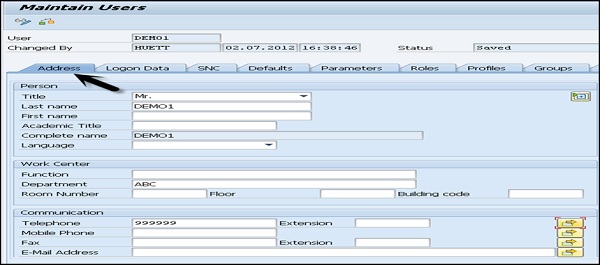

Step 3- Zostaniesz przekierowany do kolejnej zakładki - zakładki Adres. Tutaj musisz wprowadzić dane, takie jak imię, nazwisko, numer telefonu, identyfikator e-mail itp.

Step 4 - Następnie zostaniesz przekierowany do następnej zakładki - Logon Data. Wpisz typ użytkownika w zakładce Dane logowania. Mamy pięć różnych typów użytkowników.

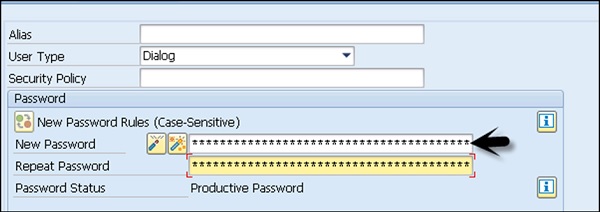

Step 5 - Wpisz pierwsze hasło logowania → Nowe hasło → Powtórz hasło.

Step 6 - Zostaniesz przekierowany do kolejnej zakładki - Role −Przypisuj role użytkownikowi.

Step 7 - Następnie zostaniesz przekierowany do następnej zakładki - Profile - Przydziel profile użytkownikom.

Step 8 - Kliknij Zapisz, aby otrzymać potwierdzenie.

Centralna administracja użytkownikami (CUA)

Centralna administracja użytkownikami to jedna z kluczowych koncepcji, która umożliwia zarządzanie wszystkimi użytkownikami w środowisku systemu SAP przy użyciu systemu centralnego. Za pomocą tego narzędzia można centralnie zarządzać wszystkimi rekordami głównymi użytkowników w jednym systemie. Centralny administrator użytkowników pozwala zaoszczędzić pieniądze i zasoby w zarządzaniu podobnymi użytkownikami w jednym środowisku systemowym.

Zalety Centralnej administracji użytkowników to -

Podczas konfigurowania CUA w środowisku SAP można tworzyć lub usuwać użytkowników tylko przy użyciu systemu centralnego.

Wszystkie wymagane role i uprawnienia istnieją w systemie podrzędnym w aktywnych formularzach.

Wszyscy użytkownicy są monitorowani i zarządzani centralnie, co sprawia, że administracja jest łatwa i przejrzysta, a wszystkie czynności związane z zarządzaniem użytkownikami są widoczne w złożonym środowisku systemowym.

Centralny administrator użytkowników pozwala zaoszczędzić pieniądze i zasoby w zarządzaniu podobnymi użytkownikami w jednym krajobrazie systemowym.

Wymiana danych przeprowadzona przy użyciu ALE krajobraz zwany as Application Link Enablingco pozwala na kontrolowaną wymianę danych. ALE jest używany przez Centralnego Administratora Użytkowników do wymiany danych z systemami podrzędnymi w środowisku systemów SAP.

W złożonym środowisku krajobrazowym jeden system definiuje się jako system centralny ze środowiskiem ALE i jest on połączony ze wszystkimi systemami podrzędnymi za pomocą dwukierunkowej wymiany danych. Systemy potomne w krajobrazie nie są ze sobą połączone.

Aby wdrożyć Centralną Administrację Użytkowników, należy wziąć pod uwagę następujące punkty -

Potrzebujesz środowiska SAP z wieloma klientami w jednym / rozproszonym środowisku.

Administrator do zarządzania użytkownikami, potrzebuje autoryzacji na następujące kody transakcji -

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

Powinieneś stworzyć zaufanie i zaufanie między systemami.

Powinieneś utworzyć użytkowników systemu w systemie centralnym i podrzędnym.

Utwórz system logiczny i przypisz system logiczny do odpowiedniego klienta.

Utwórz widok modelu i BAPI do widoku modelu.

Utwórz centralnego administratora użytkowników i ustaw parametry dystrybucji dla pól.

Synchronizuj adresy firmowe

Przenieś użytkowników

W centralnie zarządzanym środowisku należy najpierw utworzyć administratora. Zaloguj się do wszystkich systemów logicznych przyszłej CUA jako użytkownik SAP * z domyślnym hasłem PASS.

Uruchom transakcję SU01 i utwórz użytkownika z przypisaną rolą administratora.

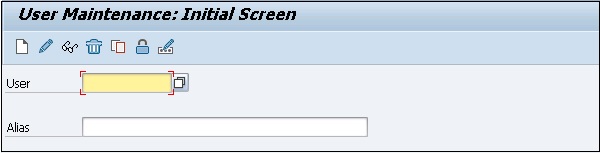

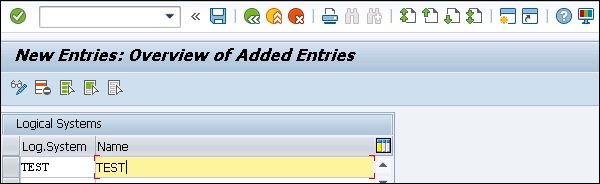

Aby zdefiniować system logiczny, użyj Transakcji BD54. Kliknij Nowe wpisy, aby utworzyć nowy system logiczny.

Utwórz nową nazwę logiczną wielkimi literami dla Centralnej administracji użytkowników dla systemu centralnego i wszystkich systemów podrzędnych, w tym z innych systemów SAP.

Aby łatwo zidentyfikować system, masz następującą konwencję nazewnictwa, której można użyć do identyfikacji systemu Centralnej administracji użytkownikami -

<System ID>CLNT<Client>

Wprowadź przydatny opis systemu logicznego. Zapisz swój wpis, klikającSaveprzycisk. Następnie należy utworzyć logiczną nazwę systemu dla systemu centralnego we wszystkich systemach potomnych.

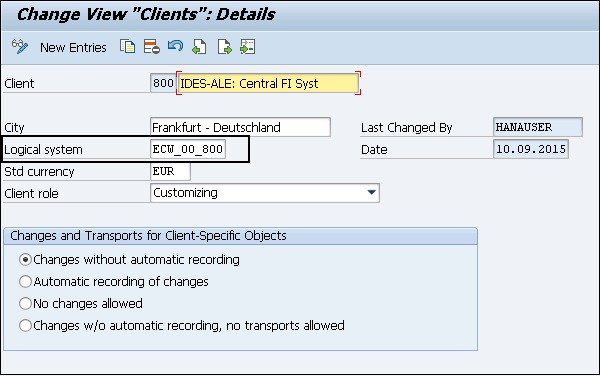

Aby przypisać system logiczny do klienta, użyj transakcji SCC4 i przejdź do trybu zmiany.

Otwórz klienta, którego chcesz przypisać do systemu logicznego, klikając dwukrotnie lub klikając plik Detailsprzycisk. Klienta można przypisać tylko do jednego systemu logicznego.

W polu systemu logicznego w szczegółach klienta wprowadź nazwę systemu logicznego, do którego chcesz przypisać tego klienta.

Wykonaj powyższe kroki dla wszystkich klientów w środowisku SAP, które chcesz dołączyć do centralnego administratora użytkowników. Aby zapisać ustawienia, kliknijSave przycisk u góry.

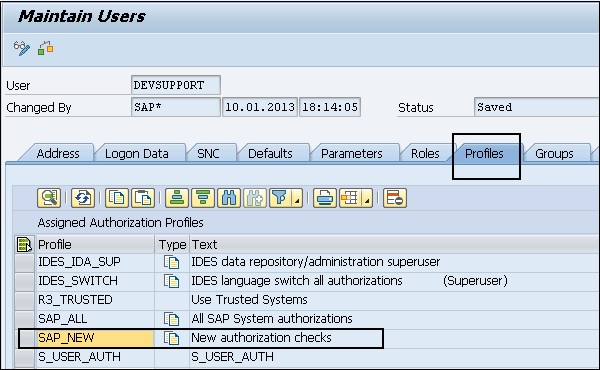

Ochrona określonych profili w SAP

Aby zachować bezpieczeństwo w systemie SAP, należy utrzymywać określone profile, które zawierają krytyczne uprawnienia. Istnieją różne profile autoryzacji SAP, które należy chronić w systemie SAP z pełną autoryzacją.

Kilka profili, które muszą być chronione w systemie SAP to -

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

Profil autoryzacji SAP_ALL

Profil autoryzacji SAP_ALL umożliwia użytkownikowi wykonywanie wszystkich zadań w systemie SAP. To jest profil złożony, który zawiera wszystkie uprawnienia w systemie SAP. Użytkownicy posiadający te uprawnienia mogą wykonywać wszystkie czynności w systemie SAP, dlatego ten profil nie powinien być przypisany do żadnego użytkownika w systemie.

Zaleca się, aby jeden użytkownik miał profil. Hasło powinno być dobrze chronione dla tego użytkownika i powinno być używane tylko wtedy, gdy jest to wymagane.

Zamiast nadawać uprawnienia SAP_ALL, należy przypisać indywidualne uprawnienia odpowiednim użytkownikom. Twój superużytkownik systemu / Administracja systemu, zamiast przypisywać im uprawnienia SAP_ALL, powinieneś używać indywidualnych uprawnień, które są wymagane.

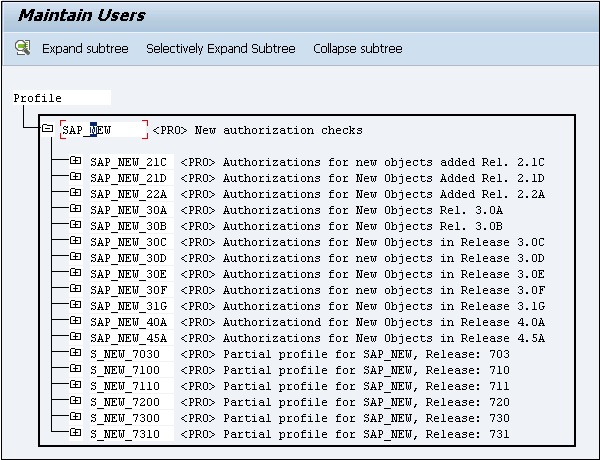

SAP_NEW Autoryzacja

Autoryzacja SAP_NEW zawiera wszystkie uprawnienia wymagane w nowej wersji. Po zakończeniu aktualizacji systemu ten profil jest używany, aby niektóre zadania działały poprawnie.

Należy pamiętać o następujących kwestiach dotyczących tej autoryzacji -

Po przeprowadzeniu aktualizacji systemu należy usunąć profile SAP_NEW dla wcześniejszych wersji.

Musisz przypisać oddzielne uprawnienia w profilu SAP_NEW do różnych użytkowników w swoim środowisku.

Ten profil nie powinien być aktywny zbyt długo.

Gdy masz długą listę profili SAP_NEW w środowisku, oznacza to, że musisz przejrzeć swoją politykę autoryzacji w systemie.

Aby zobaczyć listę wszystkich profili SAP_NEW, należy wybrać ten profil, klikając dwukrotnie, a następnie → przejdź do Choose.

P_BAS_ALL Autoryzacja

Uprawnienie to umożliwia użytkownikowi przeglądanie zawartości tabel z innych aplikacji. To upoważnienie zawieraP_TABU_DISupoważnienie. Ta autoryzacja pozwala użytkownikowi PA zobaczyć zawartość tabeli, która nie należy do jego grupy.

Utrzymanie roli PFCG

PFCG Role Maintenance może służyć do zarządzania rolami i uprawnieniami w systemie SAP. W PFCG rola reprezentuje pracę wykonywaną przez osobę związaną ze scenariuszami z prawdziwego życia. PFCG pozwala na zdefiniowanie zbioru transakcji, które można przypisać osobie do wykonywania jej codziennej pracy.

Gdy role są tworzone w transakcji PFCG, można użyć transakcji SU01aby przypisać te role poszczególnym użytkownikom. Użytkownikowi w systemie SAP można przypisać wiele ról, które są związane z jego codziennymi zadaniami w życiu codziennym.

Te role są powiązane między użytkownikiem a uprawnieniami w systemie SAP. Faktyczne uprawnienia i profile przechowywane są w postaci obiektów w systemie SAP.

Korzystając z funkcji PFCG Role Maintenance, można wykonywać następujące funkcje -

- Zmiana i przypisywanie ról

- Tworzenie ról

- Tworzenie ról złożonych

- Transport i dystrybucja ról

Omówmy teraz szczegółowo te funkcje.

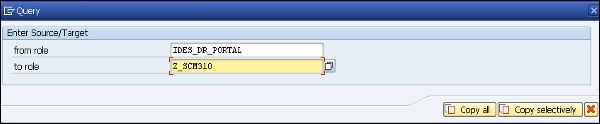

Zmiana i przypisywanie ról

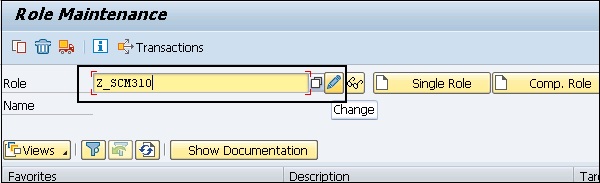

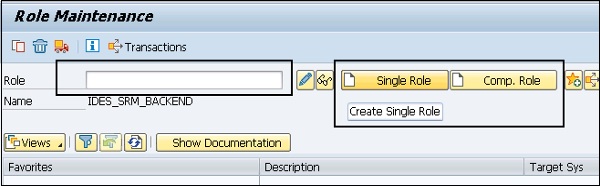

Uruchom transakcję: PFCG

To przeniesie Cię do okna obsługi roli. Aby zmienić istniejącą rolę, wprowadź dostarczoną nazwę roli w polu.

Skopiuj standardową rolę, klikając przycisk Kopiuj rolę. Wpisz nazwę z przestrzeni nazw. Kliknij przycisk wyboru wartości i wybierz rolę, do której chcesz to skopiować.

Możesz również wybrać role dostarczone przez SAP, zaczynając od SAP_, ale wtedy domyślne role zostaną nadpisane.

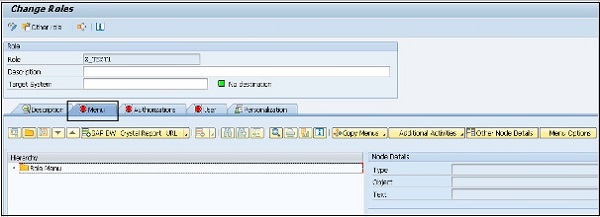

Aby zmienić rolę, kliknij Change w menu Role Maintenance.

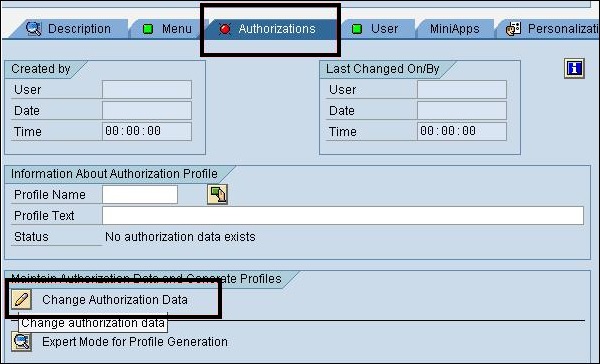

Przejdź do zakładki Menu, aby zmienić menu użytkownika na stronie zakładki Menu. Przejdź do zakładki Autoryzacja, aby zmienić dane autoryzacji dla tego użytkownika.

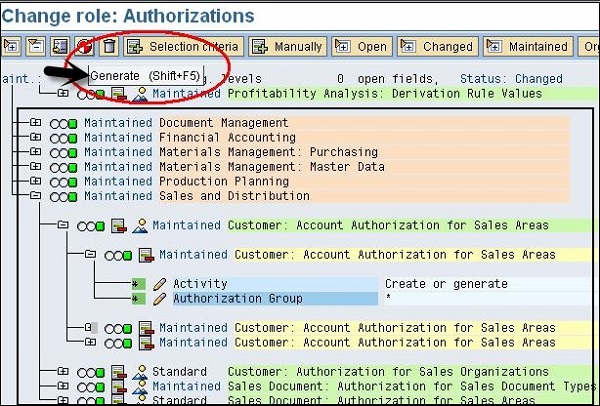

Możesz również użyć trybu eksperta, aby dostosować uprawnienia do zmian menu w obszarze Autoryzacja. Kliknij przycisk Generuj, aby wygenerować profil dla tej roli.

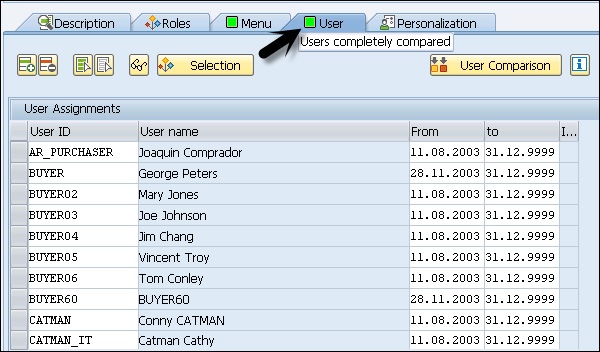

Aby przypisać użytkowników do tej roli, przejdź do zakładki User w opcji Zmiany roli. Aby przypisać użytkownika do tej roli, powinna istnieć w systemie.

W razie potrzeby możesz również przeprowadzić porównanie użytkowników. Kliknij opcję Porównanie użytkowników. Możesz także kliknąć przycisk Informacje, aby dowiedzieć się więcej o rolach pojedynczych i złożonych oraz opcji porównania użytkowników, aby porównać rekordy główne.

Tworzenie ról w PFCG

W PFCG można tworzyć zarówno role pojedyncze, jak i role złożone. Wprowadź nazwę roli i kliknij Utwórz pojedyncze lub złożone role, jak pokazano na zrzucie ekranu poniżej.

Możesz wybrać przestrzeń nazw klienta, taką jak Y_ lub Z_. Role dostarczone przez SAP zaczynają się od SAP_ i nie można przejąć nazwy z ról dostarczonych przez SAP.

Po kliknięciu przycisku Utwórz rolę, należy dodać transakcje, raporty i adresy internetowe w zakładce MENU w definicji roli.

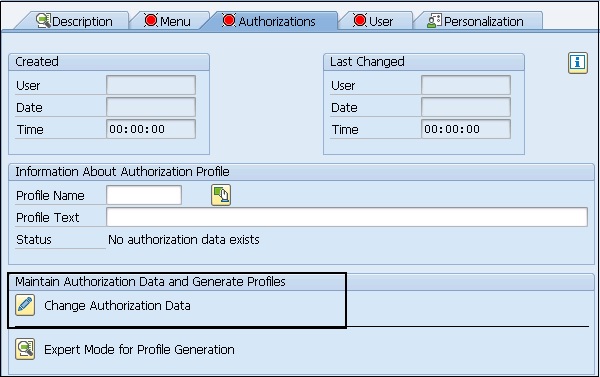

Przejdź do zakładki Autoryzacja, aby wygenerować Profil, kliknij opcję Zmień dane autoryzacji.

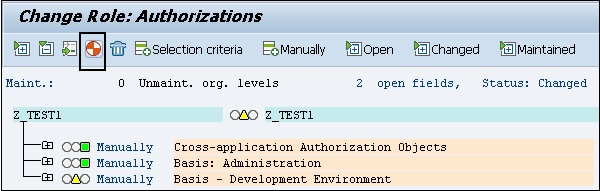

Zgodnie z wybranym działaniem zostanie wyświetlony monit o wprowadzenie poziomów organizacyjnych. Po wprowadzeniu określonej wartości w oknie dialogowym pola autoryzacji roli są zachowywane automatycznie.

Możesz dostosować odniesienie do ról. Po zdefiniowaniu roli musisz wygenerować rolę. Kliknij Generuj (Shift + F5).

W tej strukturze, gdy widzisz czerwone światła drogowe, pokazuje poziomy organizacyjne bez wartości. Możesz wprowadzać i zmieniać poziomy organizacyjne za pomocą Poziomy organizacji obok zakładki Utrzymane.

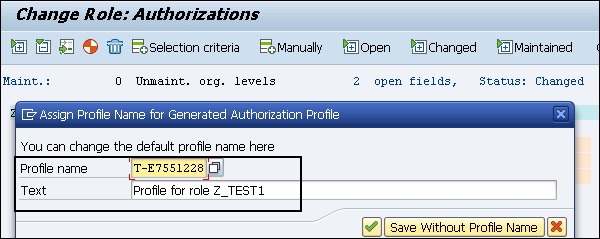

Wprowadź nazwę profilu i kliknij opcję zaznaczenia, aby zakończyć etap Generuj.

Kliknij Saveaby zapisać profil. Możesz bezpośrednio przypisać tę rolę użytkownikom, przechodząc do zakładek Użytkownicy. W podobny sposób można tworzyć role złożone przy użyciu opcji utrzymania ról PFCG.

Transport i dystrybucja ról

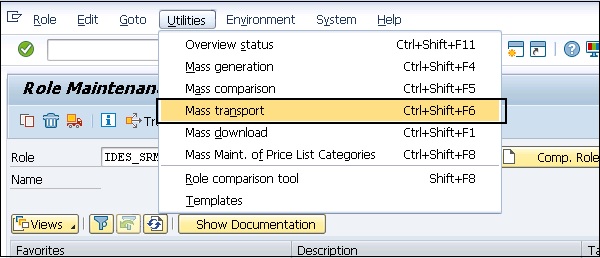

Uruchom transakcję - PFCG i wprowadź nazwę roli, którą chcesz przetransportować, i kliknij opcję Rola transportu.

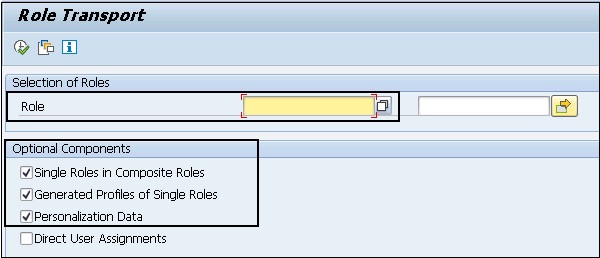

Dotrzesz do opcji transportu roli. Masz wiele opcji w ramach ról transportowych -

- Transport pojedynczych ról dla ról złożonych.

- Profile generowane przez transport dla ról.

- Dane personalizacji.

W kolejnym oknie dialogowym należy wspomnieć o przypisaniu użytkownika i przenieść dane personalizacyjne. Jeśli przydziały użytkowników są również transportowane, zastąpią one całe przypisanie użytkownikom ról w systemie docelowym.

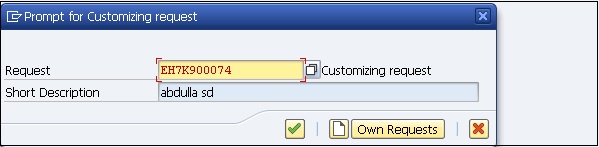

Aby zablokować system, aby nie można było importować przypisań ról użytkowników, wprowadź je w tabeli Dostosowywanie PRGN_CUST za pomocą transakcji SM30 i wybierz pole wartości USER_REL_IMPORT number.

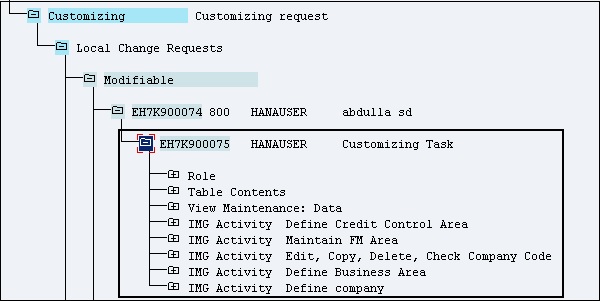

Ta rola jest wprowadzana podczas dostosowywania żądania. Możesz to zobaczyć za pomocą TransakcjiSE10.

W żądaniu dostosowywania profile autoryzacji są transportowane wraz z rolami.

Transakcja w systemie informacji autoryzacji - SUIM

W Zarządzaniu autoryzacjami SUIM jest kluczowym narzędziem, za pomocą którego można znaleźć profile użytkowników w systemie SAP, a także przypisać te profile do tego identyfikatora użytkownika. SUIM udostępnia ekran początkowy, który zawiera opcje wyszukiwania użytkowników, ról, profili, autoryzacji, transakcji i porównania.

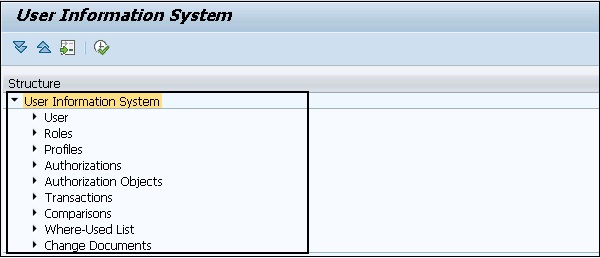

Aby otworzyć system informacji o użytkowniku, uruchom transakcję: SUIM.

W systemie informacji o użytkownikach istnieją różne węzły, których można używać do wykonywania różnych funkcji w systemie SAP. Podobnie jak w przypadku węzła użytkownika, można wyszukiwać użytkowników na podstawie kryteriów wyboru. Możesz uzyskać zablokowaną listę użytkowników, użytkowników mających dostęp do określonego zestawu transakcji itp.

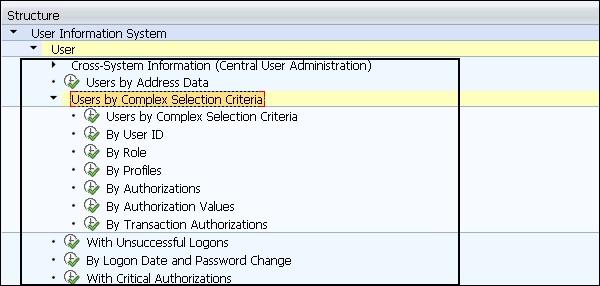

Po rozwinięciu każdej karty masz możliwość generowania różnych raportów na podstawie różnych kryteriów wyboru. Podobnie jak w przypadku rozwijania karty użytkownika, masz następujące opcje -

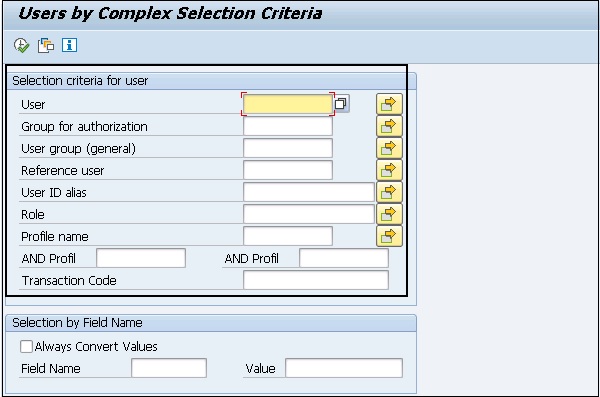

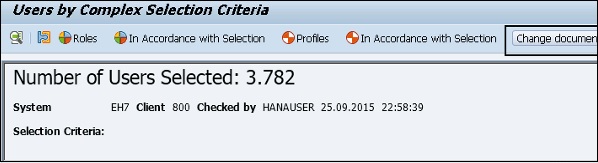

Klikając użytkowników według złożonych kryteriów wyboru, można jednocześnie zastosować wiele warunków wyboru. Poniższy zrzut ekranu przedstawia różne kryteria wyboru.

Węzeł roli

W podobny sposób można uzyskać dostęp do różnych węzłów, takich jak role, profile, uprawnienia i różne inne opcje w ramach tego systemu informacji o użytkowniku.

Możesz również użyć narzędzia SUIM do wyszukiwania ról i profili. Możesz przypisać listę transakcji do określonego zestawu identyfikatorów użytkowników, wykonując wyszukiwanie według transakcji i przypisania w SUIM i przypisując te role do tego identyfikatora użytkownika.

Korzystając z systemu informacji o użytkowniku, można przeprowadzać różne wyszukiwania w systemie SAP. Możesz wprowadzić różne kryteria wyboru i pobrać raporty na podstawie użytkowników, profili, ról, transakcji i różnych innych kryteriów.

RSUSR002 - Użytkownicy według złożonych kryteriów wyboru.

Musisz podjąć różne środki bezpieczeństwa podczas korzystania z niektórych właściwości, plików lub usług systemu Unix, ochrony plików haseł i dezaktywacji usług zdalnych BSD dla rlogin i remsh.

Ochrona hasła

Na platformie Unix osoba atakująca może użyć programu do ataku słownikowego w celu wykrycia informacji o hasłach przechowywanych w systemie operacyjnym Unix. Hasła można przechowywać w pliku haseł w tle, a dostęp do tego pliku może mieć tylko użytkownik root w celu poprawy bezpieczeństwa w systemie.

Dezaktywacja usług zdalnych

Usługi zdalne BSD umożliwiają zdalny dostęp do systemów Unix. Po zainicjowaniu połączenia zdalnego/etc/host.equiv i $HOME/.rhosts są używane iw przypadku, gdy pliki te zawierają informacje o nazwie hosta i adresie IP źródła połączenia lub dowolne znaki wieloznaczne, nie ma potrzeby wpisywania hasła podczas logowania.

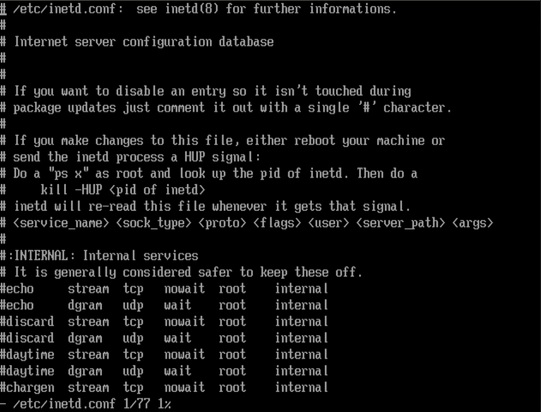

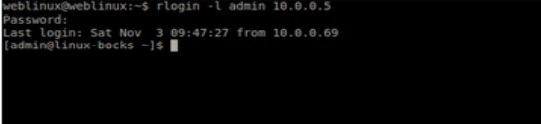

Zdalne usługi rlogin i remsh stanowią zagrożenie dla bezpieczeństwa w tym scenariuszu i należy dezaktywować te usługi. Możesz dezaktywować te usługi, przechodząc doinetd.conf plik w systemie Unix.

W systemie Unix rlogin jest zdalnym klientem powłoki (podobnie jak SSH), który został zaprojektowany tak, aby był szybki i mały. Nie jest szyfrowany, co może mieć pewne drobne wady w środowiskach o wysokim poziomie bezpieczeństwa, ale może działać z bardzo dużą prędkością. Zarówno serwer, jak i klient nie zajmują dużo pamięci.

Zabezpieczanie sieciowego systemu plików w systemie UNIX

Na platformie UNIX sieciowy system plików jest używany do uzyskiwania dostępu do katalogów transportowych i roboczych w sieci z systemu SAP. Aby uzyskać dostęp do katalogów roboczych, proces uwierzytelniania obejmuje adresy sieciowe. Istnieje możliwość, że osoby atakujące mogą uzyskać nieautoryzowany dostęp za pośrednictwem sieciowego systemu plików przy użyciu fałszowania adresów IP.

Aby zabezpieczyć system, nie należy dystrybuować katalogu domowego przez sieciowy system plików, a uprawnienia do zapisu w tych katalogach powinny być starannie przydzielane.

Dostęp do katalogu systemu SAP dla systemu SAP w systemie UNIX

Należy ustawić następujące prawa dostępu do katalogów systemowych SAP w systemie UNIX -

| Katalog SAP | Forma ósemkowa Uprawnienia dostępu | Właściciel | Grupa |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | sapsys |

| / sapmnt / <SID> / exe / saposcol | 4755 | korzeń | sapsys |

| / sapmnt / <SID> / global | 700 | <sid> adm | sapsys |

| / sapmnt / <SID> / profile | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> | 751 | <sid> adm | sapsys |

| / usr / sap / <SID> / <identyfikator instancji> | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / <identyfikator instancji> / * | 750 | <sid> adm | sapsys |

| / usr / sap / <SID> / <Instance ID> / sec | 700 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | sapsys |

| / usr / sap / trans | 775 | <sid> adm | sapsys |

| / usr / sap / trans / * | 770 | <sid> adm | sapsys |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | sapsys |

| <katalog domowy <sid> adm> | 700 | <sid> adm | sapsys |

| <katalog domowy <sid> adm> / * | 700 | <sid> adm | sapsys |

Aby bezpiecznie obsługiwać system SAP, należy utworzyć różnych użytkowników i grupy na platformie Windows. Aby ułatwić zadanie zarządzania użytkownikami, zaleca się dodanie wszystkich użytkowników WIN NT do grupy użytkowników z odpowiednimi prawami dostępu na poziomie systemu operacyjnego. W systemie operacyjnym Windows istnieją różne poziomy grup -

- Grupy globalne

- Grupy lokalne

Grupy globalne

Grupy globalne w WIN są dostępne na poziomie domeny i mogą być używane do przypisywania użytkowników z wielu serwerów. Grupy globalne są dostępne dla wszystkich serwerów w jednej domenie.

Możesz wybrać nazwę grup globalnych według własnego uznania. Jednak zaleca się stosowanie konwencji nazewnictwa zgodnie zSAP R/3 System Installation, która jest standardową grupą globalną dla administratorów systemów SAP i jest zdefiniowana jako SAP_<SID>_GlobalAdmin.

W platformie Windows istnieje wiele często tworzonych grup globalnych, których można używać do uruchamiania systemu SAP -

SAPadmin - Ta grupa zawiera listę wszystkich administratorów systemu SAP.

SAPusers - Ta grupa zawiera listę wszystkich użytkowników aplikacji SAP.

SAPservices - Ta grupa zawiera listę wszystkich programów systemu SAP.

Domain Admin - Ta grupa zawiera listę wszystkich administratorów ze wszystkich domen.

Grupy lokalne

Grupy lokalne na platformie Windows są ograniczone do jednego serwera w domenie. Podczas instalacji uprawnienia są nadawane poszczególnym użytkownikom, a nie grupom. Zaleca się jednak przypisywanie praw dostępu do grup lokalnych zamiast pojedynczych użytkowników.

Grupy lokalne służą do zwiększenia bezpieczeństwa środowiska Windows w domenach współdzielonych. Możesz dalej przypisywać globalnych użytkowników i globalne grupy do lokalnej grupy. Możesz utworzyć grupę lokalną o dowolnej nazwie, ale zaleca się użycie nazwy grupy lokalnej jako:SAP_<SID>_LocalAdmin.

Możesz zdefiniować różne relacje między użytkownikami, grupami lokalnymi i grupami globalnymi -

- Pojedynczy użytkownik może należeć zarówno do grupy globalnej, jak i do grupy lokalnej.

- Możesz także dołączyć grupę globalną do grupy lokalnej.

Użytkownicy standardowi na platformie Windows

W przypadku uruchamiania systemu SAP na platformie Windows istnieją zwykli użytkownicy, którymi należy ostrożnie zarządzać. Poniżej przedstawiono niektórych standardowych użytkowników w systemie Windows -

Window NT User -

Administrator - Konta administratora z dostępem do wszystkich zasobów.

Guest - Dostęp tylko dla gości do wszystkich zasobów w systemie.

SAP System User -

<SID>ADM SAP - Administrator systemu z pełnym dostępem do wszystkich zasobów SAP.

SAPService<SID> - Specjalny użytkownik odpowiedzialny za uruchamianie usług SAP.

Database Users -

<DBService> - Aby uruchomić usługi specyficzne dla bazy danych na platformie Windows.

<DBuser> - Użytkownik bazy danych do wykonywania ogólnych operacji DB.

Należy również pamiętać, że użytkownicy Administrator i Gość są tworzeni podczas procesu instalacji i służą do wykonywania zadań specyficznych dla systemu Windows. Wszyscy ci użytkownicy powinni być chronieni na platformie Windows.

Ochrona użytkowników bazy danych w systemie SAP jest krytyczna i niezbędna. Baza danych może być bazą danych Oracle, SQL Server lub bazą danych MYSQL. Musisz chronić standardowych użytkowników przed tymi bazami danych. Hasło powinno być chronione dla zwykłych użytkowników i powinno być regularnie zmieniane.

Standardowi użytkownicy Oracle

Poniższa tabela przedstawia listę standardowych użytkowników w środowisku Windows. Hasło powinno być utrzymywane dla wszystkich tych użytkowników.

| Nazwa Użytkownika | Rodzaj | Metoda zmiany hasła |

|---|---|---|

| <SID> ADM | Użytkownik systemu operacyjnego | Mechanizm OPS $ |

| SAPServic <SID> | Użytkownik systemu operacyjnego | Mechanizm OPS $ |

| SYS (wewnętrzny) | Użytkownik systemu operacyjnego | SAPDBA |

| SYSTEM | Użytkownik systemu operacyjnego | SAPDBA |

| SAPR3 | Użytkownik systemu operacyjnego | SAPDBA |

Jak utworzyć użytkownika OPS $ dla <SID> ADM?

Aby utworzyć użytkownika OPS $, musisz zalogować się za pomocą ADM <SID>. Należy najpierw zatrzymać system SAP, jeśli jest uruchomiony, a następnie wykonać polecenie podane poniżej.

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Tutaj <adm_user> to -

<SID> ADM dla starszych wersji Oracle

<nazwa_domeny> \ <SID> Najnowsze wersje ADM

Następnie wykonaj czynności podane poniżej -

Przyznaj połączenie, zasób OPS $ <adm_user & gtl;

Połączyć /

Utwórz tabelę SAPUSER (USERID Varchar (20), PASSWD VARCHAR2 (20));

Wstaw do wartości SAPUSER („SAPR3”, „<hasło>);

Podłącz wewnętrzny

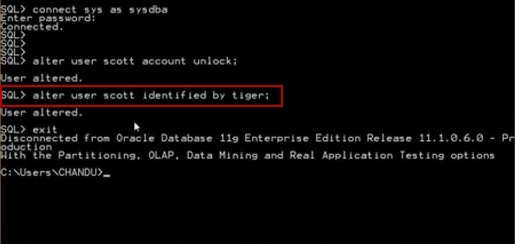

Zmień użytkownika SAPR3 zidentyfikowanego przez <hasło>;

W podobny sposób możesz tworzyć OPS$ dla SAPService<SID>. W poniższym poleceniu należy użyć SAP_service_user zamiast adm_user.

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Tutaj <SAP_service_user> to -

SAPService <SID> dla starszych wersji Oracle

<nazwa_domeny> \ SAPservice <SID> dla najnowszych wersji

Zarządzanie hasłami dla użytkowników bazy danych

Konieczne jest zarządzanie hasłami dla standardowych użytkowników w Twojej bazie danych. Istnieje wiele narzędzi, których możesz użyć do zmiany hasła.

Jak zmienić hasło dla użytkownika DBA za pomocą SAPDBA?

Hasło dla użytkownika DBA można zmienić za pomocą wiersza poleceń lub GUI. Aby zmienić hasło za pomocą wiersza poleceń, należy użyć następującego polecenia -

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

W powyższym poleceniu user1 jest użytkownikiem bazy danych, którego SAPDBA używa do logowania się do bazy danych.

<user1_password> to hasło dla hasła użytkownika1.

<user2> pokazuje użytkownika bazy danych, dla którego należy zmienić hasło.

<user2_password> to nowe hasło tego samego użytkownika.

W przypadku, gdy chcesz się zalogować używając nazwy użytkownika „SYSTEM” z domyślnym hasłem, możesz pominąć –u z polecenia.

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

Jak zmienić hasło do SAPR3 za pomocą SVRMGRL?

SVRMGRL to stare narzędzie, które było dostarczane z poprzednimi wersjami Oracle i było używane do wykonywania funkcji bazy danych wymienionych poniżej. W najnowszych wersjach polecenia Menedżera serwera są teraz dostępne wSQL*Plus.

- Tworzenie bazy danych

- Uruchom i zamknij bazę danych

- Odzyskiwanie bazy danych

- Zarządzanie hasłami

Aby zmienić hasło, wykonaj kroki podane poniżej -

- Uruchom SVRMGRL.

- Połącz się z bazą danych przy użyciu wewnętrznego polecenia connect.

- SVRMGR> podłącz wewnętrzny.

- Connected.

Kolejnym krokiem jest aktualizacja tabeli SAPUSER poprzez wprowadzenie polecenia podanego poniżej -

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

Należy zaktualizować hasło dla SAPR3 w bazie danych za pomocą wiersza poleceń.

Zmiana użytkownika sapr3 jest identyfikowana przez <new_password>

Single Sign-On (SSO)to jedna z kluczowych koncepcji, która pozwala zalogować się do jednego systemu i uzyskać dostęp do wielu systemów w zapleczu. SSO umożliwia użytkownikowi dostęp do zasobów oprogramowania w systemach SAP na zapleczu.

Plik SSO with NetWeaverPlatforma zapewnia uwierzytelnianie użytkowników i pomaga administratorom systemu w zarządzaniu obciążeniami użytkowników w złożonym środowisku systemu SAP. Konfiguracja SSO upraszcza proces logowania się użytkownika do systemów i aplikacji SAP w środowisku poprzez ulepszenie środków bezpieczeństwa i ograniczenie zadań związanych z zarządzaniem hasłami w wielu systemach.

SSO pomaga organizacji obniżyć koszty operacyjne poprzez zmniejszenie liczby połączeń z Service Desk związanych z problemami z hasłami, a tym samym zwiększenie produktywności użytkowników biznesowych. Mechanizm integracji SAP NetWeaver umożliwia łatwą integrację systemu SAP NetWeaver w koncepcji SSO i zapewnia łatwy dostęp do systemów zaplecza w środowisku SAP System Landscape Environment.

Koncepcja jednokrotnego logowania SAP

Jednokrotne logowanie można skonfigurować za pomocą mySAP Workplace, co umożliwia użytkownikom codzienne logowanie się do mySAP Workplace i dostęp do aplikacji bez konieczności wielokrotnego wprowadzania nazwy użytkownika i hasła.

Możesz skonfigurować logowanie jednokrotne w mySAP Workplace, korzystając z następujących metod uwierzytelniania:

- Nazwa użytkownika i hasło

- Bilety logowania SAP

- Certyfikaty klienta X.509

Integracja z jednokrotnym logowaniem

Logowanie jednokrotne z platformą NetWeaver zapewnia uwierzytelnianie użytkowników i pomaga administratorom systemu w zarządzaniu obciążeniami użytkowników w złożonym środowisku systemu SAP. Konfiguracja SSO upraszcza proces logowania użytkowników do systemów i aplikacji SAP w środowisku poprzez ulepszenie środków bezpieczeństwa i ograniczenie zadań związanych z zarządzaniem hasłami dla wielu systemów.

Korzystanie z oprogramowania SAP NetWeaver umożliwia konfigurowanie różnych mechanizmów, z których korzystają autoryzowani użytkownicy w celu uzyskania dostępu do systemu NetWeaver przy użyciu metody SSO. Mechanizm logowania w systemie jest uzależniony od technologii systemu SAP NetWeaver oraz różnych kanałów komunikacji używanych do dostępu do tych systemów.

Konfigurowanie logowania pojedynczego w GUI SAP

Aby skonfigurować logowanie jednokrotne, musisz mieć dostęp do następujących kodów T -

- RZ10

- STRUST

Po uzyskaniu tych kodów T należy postępować zgodnie z instrukcjami podanymi poniżej -

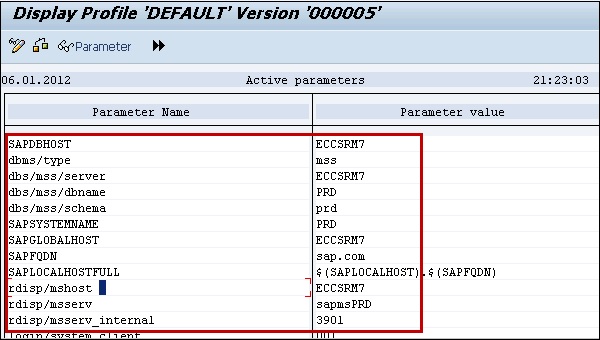

Step 1 - Zaloguj się do dowolnego systemu SAP ECC za pomocą interfejsu GUI SAP, przejdź do kodu T. RZ10.

Step 2 - Wybierz profil domyślny, a następnie Extended Maintenance.

Step 3 - Kliknij Zmień, aby wyświetlić listę parametrów profilu.

Step 4 - Zmień następujące parametry profilu -

- login / create_sso2_ticket = 1

- login / accept_sso2_ticket = 1

Step 5- Zapisz i aktywuj profil. Wygeneruje nowy profil.

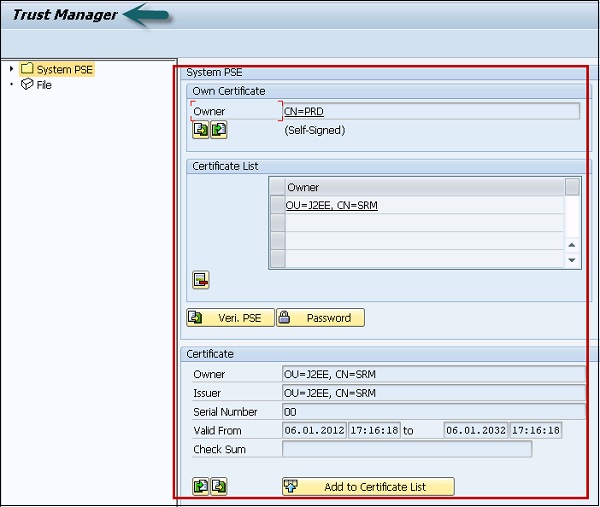

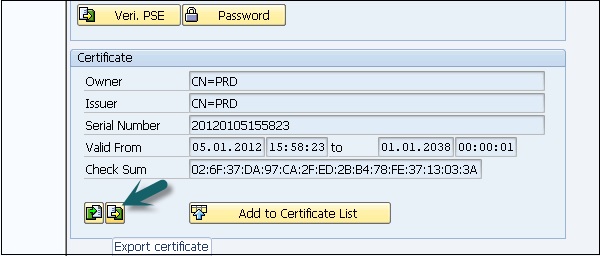

Step 6 - Wyeksportuj R3SSO certyfikat z Menedżera zaufania, przejdź do transakcji STRUST.

Step 7- Kliknij dwukrotnie pole tekstowe po prawej stronie własnego certyfikatu. Zostaną wyświetlone informacje o certyfikacie. Zanotuj wartości tego certyfikatu, ponieważ musisz wprowadzić wartości.

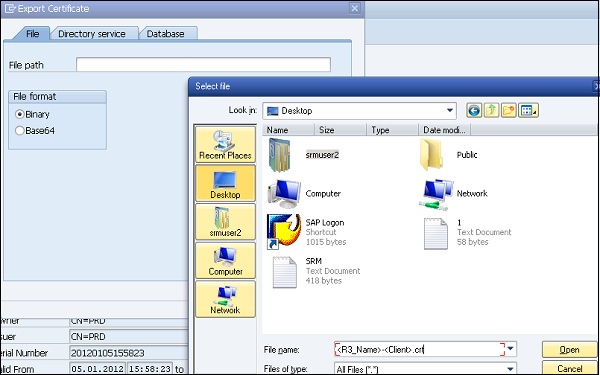

Step 8 - Kliknij ikonę Eksportuj certyfikat.

Step 9 - Zapisz plik jako <R3_Name> - <Client> .crt.

Example - EBS-300.crt

Step 10 - Kliknij pole wyboru, aby utworzyć plik w katalogu nadrzędnym.

Step 11 - Import R3 SSO certyfikat do silnika Java za pomocą narzędzia administratora.

Note - Upewnij się, że silnik Java jest uruchomiony.

Step 12 - Otwórz narzędzie administracyjne Java.

Step 13 - Wprowadź hasło administratora Java Engine i kliknij Połącz.

Step 14 - Wybierz Serwer → Klucz usług → Magazyn.

Step 15 - Kliknij Magazyn kluczy biletów w panelu Widok.

Step 16- Kliknij Załaduj w polu grupy Wpis. Wybierz plik .crt wyeksportowany w poprzednim kroku.

Step 17 - Skonfiguruj usługę Security Provider w silniku SAP Java za pomocą narzędzia Administrator.

Step 18 - Wybierz dostawcę zabezpieczeń usług serwera.

Step 19 - Wybierz bilet w panelu Komponent i przejdź do zakładki Uwierzytelnianie.

Step 20 - Zmodyfikuj opcje modułu oceny logowania do biletu i dodaj następujące właściwości do każdego systemu zaplecza, w którym chcesz skonfigurować logowanie jednokrotne.

Pojedyncze logowanie dla dostępu przez Internet

Możesz skonfigurować kilka opcji z SSO, aby uzyskać dostęp do systemu SAP NetWeaver. Dostęp do systemu SAP NetWeaver można również uzyskać za pośrednictwem przeglądarki internetowej lub innego klienta internetowego. Korzystając z SSO, użytkownicy mogą uzyskać dostęp do systemów zaplecza i innych zabezpieczonych informacji znajdujących się w sieci firmowej.

Logowanie jednokrotne umożliwia korzystanie z kilku metod uwierzytelniania zabezpieczeń w celu integracji dostępu użytkowników w sieci WWW na serwerach aplikacji NetWeaver. Możesz również zaimplementować różne metody bezpieczeństwa komunikacji sieciowej, takie jak kryptografia, aby przesyłać informacje przez sieć.

Następujące metody uwierzytelniania można skonfigurować za pomocą logowania jednokrotnego w celu uzyskania dostępu do danych na serwerach aplikacji -

- Korzystanie z identyfikatora użytkownika i uwierzytelniania hasłem

- Korzystanie z biletów logowania

- Korzystanie z certyfikatów klienta X.509

- Korzystanie z artefaktów przeglądarki SAML

- Korzystanie z SAML 2.0

- Korzystanie z uwierzytelniania Kerberos

Uzyskując dostęp do danych przez Internet, możesz również skorzystać z mechanizmu zabezpieczeń w warstwie sieciowej i transportowej.

Można skonfigurować podpisane cyfrowo bilety logowania SAP w celu skonfigurowania za pomocą pojedynczego logowania w celu uzyskania dostępu do zintegrowanych aplikacji w środowisku SAP. Portal można skonfigurować tak, aby wystawiał bilety logowania SAP dla użytkowników, a użytkownicy muszą uwierzytelniać ten system w celu uzyskania wstępnego dostępu. Wydawane użytkownikom bilety logowania do SAP są zapisywane w przeglądarkach internetowych i pozwalają na logowanie się do różnych systemów przy użyciu SSO.

Na serwerze aplikacji ABAP istnieją dwa różne typy biletu logowania, które można skonfigurować -

Logon Tickets - Te bilety umożliwiają dostęp przez Internet przy użyciu metody SSO.

Authentication Assertion Tickets - Te bilety są używane do komunikacji między systemami.

Aby skonfigurować bilety logowania SAP, w profilu użytkownika należy ustawić następujące parametry.

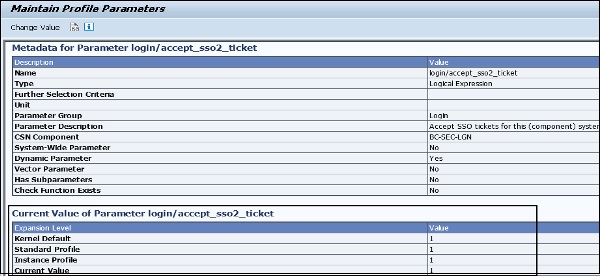

login / accept_sso2_ticket

Możesz użyć biletów jednokrotnego logowania (SSO), aby umożliwić logowanie jednokrotne między systemami SAP, a nawet poza systemami innymi niż SAP. Bilet SSO może być biletem logowania lub biletem potwierdzenia. Bilet logowania jest przesyłany jako plik cookie z nazwąMYSAPSSO2. Bilet potwierdzenia jest przesyłany jako zmienna nagłówka HTTP o nazwie MYSAPSSO2.

Note- Wymaga to dodatkowych czynności konfiguracyjnych w celu wydania i akceptacji systemów. Systemy składowe SSO powinny umożliwiać logowanie przy użyciu biletu SSO (login / accept_sso2_ticket = 1).

Jeśli tylko procedura (certyfikat klienta X.509) jest używana do logowania jednokrotnego lub jeśli nie chcesz korzystać z logowania jednokrotnego w tym systemie, możesz dezaktywować to logowanie za pomocą biletu SSO (login / accept_sso2_ticket = 0).

Aby ustawić parametr, użyj Transakcja RZ11

Values allowed - 0/1

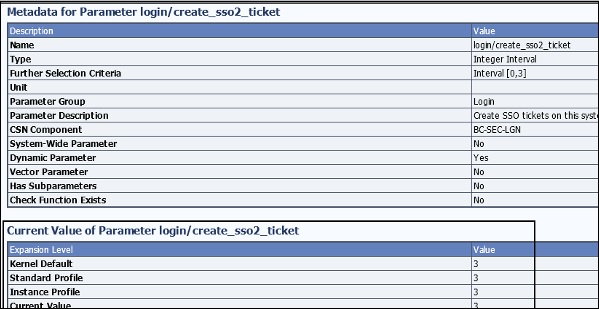

login / create_sso2_ticket

Możesz użyć biletów jednokrotnego logowania (SSO), aby umożliwić logowanie jednokrotne między systemami SAP, a nawet dalej do systemów innych niż SAP. Bilet SSO może być biletem logowania lub biletem potwierdzenia. Bilet logowania jest przesyłany jako plik cookie o nazwie MYSAPSSO2. Bilet potwierdzenia jest przesyłany jako zmienna nagłówka HTTP o nazwie MYSAPSSO2.

Note - Wymaga to dodatkowych czynności konfiguracyjnych w celu wydania i zaakceptowania systemów.

System wystawiający powinien umożliwiać wygenerowanie biletu SSO -

login / create_sso2_ticket = 1: bilet SSO zawierający certyfikat

login / create_sso2_ticket = 2: bilet SSO bez certyfikatu

login / create_sso2_ticket = 3: Generuj tylko bilety potwierdzenia

Values allowed- 0/1/2/3

login / ticket_expiration_time

Aby umożliwić jednokrotne logowanie (SSO) podczas korzystania z mySAP.com Workplace, można używać biletów SSO. Tworząc bilet SSO, możesz ustawić okres ważności. Po wygaśnięciu biletu SSO nie można już używać do logowania się do systemów składowych miejsca pracy. Następnie użytkownik musi ponownie zalogować się do serwera w miejscu pracy, aby uzyskać nowy bilet SSO.

Values allowed - <Hours> [: <Minutes>]

W przypadku wprowadzenia nieprawidłowych wartości używana jest wartość domyślna (8 godzin).

Prawidłowe wartości będą takie, jak pokazano poniżej -

- 24 → 24 godziny

- 1:30 → 1 godzina, 30 minut

- 0:05 → 5 minut

Nieprawidłowe wartości będą następujące -

- 40 (poprawne byłoby 0:40)

- 0:60 (1 byłoby poprawne)

- 10000 (10 byłoby poprawne)

- 24: (24 byłoby poprawne)

- 1:A3

Certyfikaty klienta X.509

Korzystając z metody logowania jednokrotnego, można używać certyfikatów klienta X.509 do uwierzytelniania serwera aplikacji NetWeaver. Certyfikaty klienta używają bardzo silnych metod kryptograficznych, aby zabezpieczyć dostęp użytkowników do serwera aplikacji NetWeaver, więc serwer aplikacji NetWeaver powinien być wyposażony w silne techniki kryptograficzne.

Na serwerach aplikacji SAP NetWeaver należy skonfigurować protokół SSL, ponieważ uwierzytelnianie odbywa się przy użyciu protokołu SSL bez wprowadzania nazwy użytkownika i hasła. Aby korzystać z protokołu SSL, do komunikacji między przeglądarką internetową a serwerem aplikacji NetWeaver ABAP Application Server wymagane jest połączenie HTTPS.

Security Assertion Markup Language (SAML2.0)

SAML2.0 może służyć jako uwierzytelnianie przy jednokrotnym logowaniu jednokrotnym i umożliwia logowanie jednokrotne w różnych domenach. SAML 2.0 jest rozwijany przez organizację o nazwie OASIS. Zapewnia również opcję pojedynczego wylogowania, co oznacza, że gdy użytkownik wyloguje się ze wszystkich systemów, dostawca usług w systemie SAP powiadamia dostawców tożsamości, co z kolei wylogowuje wszystkie sesje.

Oto zalety korzystania z uwierzytelniania SAML2.0 -

Możesz zmniejszyć obciążenie związane z utrzymywaniem uwierzytelniania systemu obsługującego aplikację w innym systemie.

Można również utrzymywać uwierzytelnianie dla zewnętrznych dostawców usług bez zachowywania tożsamości użytkowników w systemach.

Opcja pojedynczego wylogowania we wszystkich systemach.

Aby automatycznie mapować konta użytkowników.

Uwierzytelnianie Kerberos

Można również użyć uwierzytelniania Kerberos dla serwera aplikacji SAP NetWeaver przy użyciu dostępu za pośrednictwem klientów sieci Web i przeglądarek internetowych. Korzysta z prostego i chronionego mechanizmu negocjacji interfejsu GSS APISPNegoktóry również wymaga jednokrotnego logowania jednokrotnego w wersji 2.0 lub nowszej z dodatkowymi licencjami na korzystanie z tego uwierzytelniania. PlikSPNego nie obsługuje zabezpieczeń Transport Layer, dlatego zaleca się używanie protokołu SSL w celu dodania zabezpieczeń warstwy transportowej do komunikacji z serwerem aplikacji NetWeaver.

Na powyższym zrzucie ekranu widać różne metody uwierzytelniania, które można skonfigurować w profilu użytkownika do celów uwierzytelniania.

Każda metoda uwierzytelniania w SAP ma swoje zalety i może być używana w różnych scenariuszach.