Unix / Linux - Szybki przewodnik

Co to jest Unix?

System operacyjny Unix to zestaw programów, które działają jako łącze między komputerem a użytkownikiem.

Programy komputerowe, które przydzielają zasoby systemowe i koordynują wszystkie szczegóły elementów wewnętrznych komputera, nazywane są operating system albo kernel.

Użytkownicy komunikują się z jądrem za pośrednictwem programu znanego jako shell. Powłoka to interpreter wiersza poleceń; tłumaczy polecenia wprowadzone przez użytkownika i konwertuje je na język zrozumiały dla jądra.

Unix został pierwotnie opracowany w 1969 roku przez grupę pracowników AT&T Ken Thompson, Dennis Ritchie, Douglas McIlroy i Joe Ossanna z Bell Labs.

Na rynku dostępne są różne warianty Uniksa. Solaris Unix, AIX, HP Unix i BSD to kilka przykładów. Linux jest również odmianą Uniksa, która jest ogólnie dostępna.

Kilka osób może używać komputera z systemem Unix w tym samym czasie; stąd Unix nazywany jest systemem wielu użytkowników.

Użytkownik może również uruchamiać wiele programów w tym samym czasie; stąd Unix jest środowiskiem wielozadaniowym.

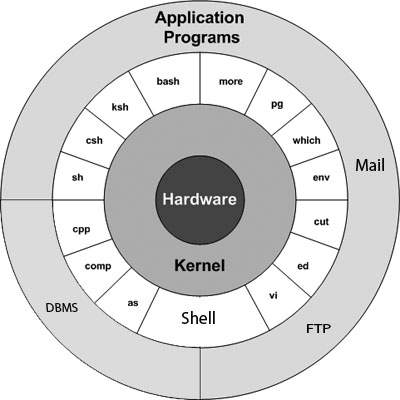

Architektura uniksowa

Oto podstawowy schemat blokowy systemu Unix -

Główną koncepcją, która łączy wszystkie wersje Uniksa, są następujące cztery podstawy -

Kernel- Jądro jest sercem systemu operacyjnego. Współdziała ze sprzętem i większością zadań, takich jak zarządzanie pamięcią, planowanie zadań i zarządzanie plikami.

Shell- Powłoka to narzędzie przetwarzające żądania. Kiedy wpisujesz polecenie na swoim terminalu, powłoka interpretuje polecenie i wywołuje żądany program. Powłoka używa standardowej składni dla wszystkich poleceń. C Shell, Bourne Shell i Korn Shell to najbardziej znane powłoki, które są dostępne z większością wariantów Uniksa.

Commands and Utilities - Istnieje wiele poleceń i narzędzi, z których możesz korzystać w codziennych czynnościach. cp, mv, cat i grepitp. to kilka przykładów poleceń i narzędzi. Istnieje ponad 250 standardowych poleceń i wieloma inne przewidziane przez 3 rd oprogramowania firm. Wszystkie polecenia mają różne opcje.

Files and Directories- Wszystkie dane systemu Unix są zorganizowane w pliki. Wszystkie pliki są następnie organizowane w katalogach. Te katalogi są dalej zorganizowane w strukturę podobną do drzewa o nazwiefilesystem.

Rozruch systemu

Jeśli masz komputer z zainstalowanym systemem operacyjnym Unix, wystarczy go włączyć, aby działał.

Zaraz po włączeniu system zaczyna się uruchamiać, a na koniec wyświetla monit o zalogowanie się do systemu, co jest czynnością polegającą na zalogowaniu się do systemu i wykorzystaniu go do codziennych czynności.

Zaloguj się w systemie Unix

Kiedy po raz pierwszy łączysz się z systemem Unix, zwykle pojawia się następujący monit -

login:Zalogować się

Przygotuj swój identyfikator użytkownika (identyfikator użytkownika) i hasło. Skontaktuj się z administratorem systemu, jeśli jeszcze ich nie masz.

Wpisz swój identyfikator użytkownika w monicie logowania, a następnie naciśnij ENTER. Twój identyfikator użytkownika tocase-sensitive, więc upewnij się, że wpisujesz go dokładnie tak, jak polecił administrator systemu.

Wpisz hasło po wyświetleniu monitu o hasło, a następnie naciśnij ENTER. W haśle rozróżniana jest również wielkość liter.

Jeśli podasz poprawny identyfikator użytkownika i hasło, będziesz mógł wejść do systemu. Przeczytaj informacje i komunikaty pojawiające się na ekranie w następujący sposób.

login : amrood

amrood's password:

Last login: Sun Jun 14 09:32:32 2009 from 62.61.164.73

$Otrzymasz wiersz polecenia (czasami nazywany $zachęta), gdzie wpisujesz wszystkie swoje polecenia. Na przykład, aby sprawdzić kalendarz, musisz wpisaćcal polecenie w następujący sposób -

$ cal June 2009 Su Mo Tu We Th Fr Sa 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 $Zmień hasło

Wszystkie systemy uniksowe wymagają haseł, aby zapewnić, że pliki i dane pozostaną własne, a sam system jest zabezpieczony przed hakerami i włamywaczami. Oto kroki, aby zmienić hasło -

Step 1 - Aby rozpocząć, wpisz hasło w wierszu polecenia, jak pokazano poniżej.

Step 2 - Wprowadź swoje stare hasło, którego obecnie używasz.

Step 3- Wpisz nowe hasło. Zawsze miej na tyle złożone hasło, aby nikt nie mógł go odgadnąć. Ale upewnij się, że to pamiętasz.

Step 4 - Musisz zweryfikować hasło, wpisując je ponownie.

$ passwd Changing password for amrood (current) Unix password:****** New UNIX password:******* Retype new UNIX password:******* passwd: all authentication tokens updated successfully $Note- Dodaliśmy tutaj gwiazdkę (*), aby pokazać lokalizację, w której musisz wprowadzić aktualne i nowe hasło, w przeciwnym razie w systemie. Nie pokazuje żadnych znaków podczas pisania.

Lista katalogów i plików

Wszystkie dane w systemie Unix są zorganizowane w pliki. Wszystkie pliki są zorganizowane w katalogach. Te katalogi są zorganizowane w strukturę drzewa zwaną systemem plików.

Możesz użyć lspolecenie, aby wyświetlić wszystkie pliki lub katalogi dostępne w katalogu. Poniżej znajduje się przykład użycials polecenie z -l opcja.

$ ls -l total 19621 drwxrwxr-x 2 amrood amrood 4096 Dec 25 09:59 uml -rw-rw-r-- 1 amrood amrood 5341 Dec 25 08:38 uml.jpg drwxr-xr-x 2 amrood amrood 4096 Feb 15 2006 univ drwxr-xr-x 2 root root 4096 Dec 9 2007 urlspedia -rw-r--r-- 1 root root 276480 Dec 9 2007 urlspedia.tar drwxr-xr-x 8 root root 4096 Nov 25 2007 usr -rwxr-xr-x 1 root root 3192 Nov 25 2007 webthumb.php -rw-rw-r-- 1 amrood amrood 20480 Nov 25 2007 webthumb.tar -rw-rw-r-- 1 amrood amrood 5654 Aug 9 2007 yourfile.mid -rw-rw-r-- 1 amrood amrood 166255 Aug 9 2007 yourfile.swf $Tutaj wpisy zaczynające się od d.....reprezentują katalogi. Na przykład, uml, univ i urlspedia to katalogi, a reszta wpisów to pliki.

Kim jesteś?

Gdy jesteś zalogowany do systemu, możesz chcieć wiedzieć: Who am I?

Najłatwiejszym sposobem, aby dowiedzieć się, „kim jesteś” jest wpisanie whoami polecenie -

$ whoami amrood $Wypróbuj w swoim systemie. To polecenie wyświetla nazwę konta powiązaną z bieżącym logowaniem. Możesz spróbowaćwho am i polecenia, aby uzyskać informacje o sobie.

Kto jest zalogowany?

Czasami możesz chcieć wiedzieć, kto jest zalogowany na komputerze w tym samym czasie.

Dostępne są trzy polecenia umożliwiające uzyskanie tych informacji w zależności od tego, ile chcesz wiedzieć o innych użytkownikach: users, who, i w.

$ users amrood bablu qadir $ who

amrood ttyp0 Oct 8 14:10 (limbo)

bablu ttyp2 Oct 4 09:08 (calliope)

qadir ttyp4 Oct 8 12:09 (dent)

$Spróbuj wpolecenie w systemie, aby sprawdzić dane wyjściowe. Zawiera listę informacji związanych z użytkownikami zalogowanymi w systemie.

Wylogowuję się

Po zakończeniu sesji musisz wylogować się z systemu. Ma to na celu zapewnienie, że nikt inny nie uzyska dostępu do twoich plików.

To log out

Po prostu wpisz logout polecenie w wierszu polecenia, a system wyczyści wszystko i przerwie połączenie.

Zamknięcie systemu

Najbardziej spójnym sposobem prawidłowego zamknięcia systemu Unix za pomocą wiersza poleceń jest użycie jednego z następujących poleceń -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | halt Natychmiast wyłącza system |

| 2 | init 0 Wyłącza system za pomocą predefiniowanych skryptów do synchronizacji i czyszczenia systemu przed zamknięciem |

| 3 | init 6 Ponownie uruchamia system, całkowicie go zamykając, a następnie uruchamiając ponownie |

| 4 | poweroff Zamyka system poprzez wyłączenie |

| 5 | reboot Ponownie uruchamia system |

| 6 | shutdown Wyłącza system |

Zwykle musisz być superużytkownikiem lub rootem (najbardziej uprzywilejowanym kontem w systemie Unix), aby zamknąć system. Jednak w przypadku niektórych samodzielnych lub osobistych komputerów Unix może to zrobić użytkownik administracyjny, a czasem zwykli użytkownicy.

W tym rozdziale omówimy szczegółowo zarządzanie plikami w systemie Unix. Wszystkie dane w systemie Unix są zorganizowane w pliki. Wszystkie pliki są zorganizowane w katalogach. Te katalogi są zorganizowane w strukturę drzewa zwaną systemem plików.

Kiedy pracujesz z Uniksem w taki czy inny sposób, spędzasz większość czasu na pracy z plikami. Ten samouczek pomoże Ci zrozumieć, jak tworzyć i usuwać pliki, kopiować je i zmieniać ich nazwy, tworzyć łącza do nich itp.

W systemie Unix istnieją trzy podstawowe typy plików -

Ordinary Files- Zwykły plik to plik w systemie zawierający dane, tekst lub instrukcje programu. W tym samouczku przyjrzymy się pracy ze zwykłymi plikami.

Directories- Katalogi przechowują zarówno pliki specjalne, jak i zwykłe. Dla użytkowników zaznajomionych z Windows lub Mac OS, katalogi Unix są odpowiednikami folderów.

Special Files- Niektóre pliki specjalne zapewniają dostęp do sprzętu, takiego jak dyski twarde, napędy CD-ROM, modemy i karty Ethernet. Inne pliki specjalne są podobne do aliasów lub skrótów i umożliwiają dostęp do pojedynczego pliku przy użyciu różnych nazw.

Lista plików

Aby wyświetlić listę plików i katalogów przechowywanych w bieżącym katalogu, użyj następującego polecenia -

$lsOto przykładowe dane wyjściowe powyższego polecenia -

$ls

bin hosts lib res.03

ch07 hw1 pub test_results

ch07.bak hw2 res.01 users

docs hw3 res.02 workKomenda ls obsługuje -l opcja, która pomogłaby ci uzyskać więcej informacji o wymienionych plikach -

$ls -l

total 1962188

drwxrwxr-x 2 amrood amrood 4096 Dec 25 09:59 uml

-rw-rw-r-- 1 amrood amrood 5341 Dec 25 08:38 uml.jpg

drwxr-xr-x 2 amrood amrood 4096 Feb 15 2006 univ

drwxr-xr-x 2 root root 4096 Dec 9 2007 urlspedia

-rw-r--r-- 1 root root 276480 Dec 9 2007 urlspedia.tar

drwxr-xr-x 8 root root 4096 Nov 25 2007 usr

drwxr-xr-x 2 200 300 4096 Nov 25 2007 webthumb-1.01

-rwxr-xr-x 1 root root 3192 Nov 25 2007 webthumb.php

-rw-rw-r-- 1 amrood amrood 20480 Nov 25 2007 webthumb.tar

-rw-rw-r-- 1 amrood amrood 5654 Aug 9 2007 yourfile.mid

-rw-rw-r-- 1 amrood amrood 166255 Aug 9 2007 yourfile.swf

drwxr-xr-x 11 amrood amrood 4096 May 29 2007 zlib-1.2.3

$Oto informacje o wszystkich wymienionych kolumnach -

First Column- Reprezentuje typ pliku i uprawnienia nadane do pliku. Poniżej znajduje się opis wszystkich typów plików.

Second Column - Reprezentuje liczbę bloków pamięci zajętych przez plik lub katalog.

Third Column- Reprezentuje właściciela pliku. To jest użytkownik Uniksa, który utworzył ten plik.

Fourth Column- Reprezentuje grupę właściciela. Każdy użytkownik Uniksa będzie miał przypisaną grupę.

Fifth Column - Przedstawia rozmiar pliku w bajtach.

Sixth Column - Przedstawia datę i godzinę, kiedy ten plik został utworzony lub zmodyfikowany po raz ostatni.

Seventh Column - reprezentuje nazwę pliku lub katalogu.

w ls -l przykład listy, każda linia pliku zaczyna się od d, -lub l. Te znaki wskazują typ pliku, który jest na liście.

| Sr.No. | Prefiks i opis |

|---|---|

| 1 | - Zwykły plik, taki jak plik tekstowy ASCII, binarny plik wykonywalny lub łącze twarde. |

| 2 | b Zablokuj plik specjalny. Zablokuj plik urządzenia wejściowego / wyjściowego, np. Fizyczny dysk twardy. |

| 3 | c Znak specjalny plik. Nieprzetworzony plik urządzenia wejściowego / wyjściowego, np. Fizyczny dysk twardy. |

| 4 | d Plik katalogu zawierający listę innych plików i katalogów. |

| 5 | l Plik dowiązania symbolicznego. Linki w dowolnym zwykłym pliku. |

| 6 | p Nazwana potok. Mechanizm komunikacji międzyprocesowej. |

| 7 | s Gniazdo używane do komunikacji międzyprocesowej. |

Metaznaki

Metaznaki mają specjalne znaczenie w Uniksie. Na przykład,* i ?to metaznaki. Używamy* aby dopasować 0 lub więcej znaków, znak zapytania (?) pasuje do jednego znaku.

Na przykład -

$ls ch*.docWyświetla wszystkie pliki, których nazwy zaczynają się od ch i zakończ .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.doc cTutaj, *działa jako metaznak, który pasuje do dowolnego znaku. Jeśli chcesz wyświetlić wszystkie pliki kończące się na.doc, możesz użyć następującego polecenia -

$ls *.docUkryte pliki

Plik niewidoczny to taki, którego pierwszym znakiem jest kropka lub kropka (.). Programy uniksowe (w tym powłoka) używają większości tych plików do przechowywania informacji konfiguracyjnych.

Niektóre typowe przykłady ukrytych plików obejmują pliki -

.profile - Skrypt inicjalizacyjny powłoki Bourne'a (sh)

.kshrc - Skrypt inicjalizacyjny powłoki Korna (ksh)

.cshrc - Skrypt inicjalizacyjny powłoki C (csh)

.rhosts - Plik konfiguracyjny powłoki zdalnej

Aby wyświetlić niewidoczne pliki, określ rozszerzenie -a opcja ls -

$ ls -a

. .profile docs lib test_results

.. .rhosts hosts pub users

.emacs bin hw1 res.01 work

.exrc ch07 hw2 res.02

.kshrc ch07.bak hw3 res.03

$Single dot (.) - reprezentuje bieżący katalog.

Double dot (..) - reprezentuje katalog nadrzędny.

Tworzenie plików

Możesz użyć viedytor do tworzenia zwykłych plików w dowolnym systemie Unix. Wystarczy wydać następujące polecenie -

$ vi filenamePowyższe polecenie otworzy plik o podanej nazwie. Teraz wciśnij klawisziaby przejść do trybu edycji. Gdy jesteś w trybie edycji, możesz rozpocząć zapisywanie treści w pliku, jak w następującym programie -

This is unix file....I created it for the first time.....

I'm going to save this content in this file.Po zakończeniu pracy z programem wykonaj następujące kroki -

Wciśnij klawisz esc wyjść z trybu edycji.

Naciśnij dwa klawisze Shift + ZZ razem, aby całkowicie wyjść z pliku.

Będziesz mieć teraz plik utworzony za pomocą filename w bieżącym katalogu.

$ vi filename $Edycja plików

Możesz edytować istniejący plik za pomocą rozszerzenia viredaktor. Omówimy w skrócie, jak otworzyć istniejący plik -

$ vi filenamePo otwarciu pliku możesz przejść do trybu edycji naciskając klawisz ia następnie możesz kontynuować edycję pliku. Jeśli chcesz przenieść się tu i tam wewnątrz pliku, najpierw musisz wyjść z trybu edycji, naciskając klawiszEsc. Następnie możesz użyć następujących klawiszy, aby przejść do pliku -

l klawisz, aby przejść na prawą stronę.

h klawisz, aby przejść na lewą stronę.

k klawisz, aby przejść do góry nogami w pliku.

j klawisz, aby przejść do dołu w pliku.

Używając powyższych klawiszy, możesz ustawić kursor w dowolnym miejscu, w którym chcesz edytować. Po ustawieniu możesz użyćiaby przejść do trybu edycji. Po zakończeniu edycji pliku naciśnijEsc i wreszcie dwa klucze Shift + ZZ razem, aby całkowicie wyjść z pliku.

Wyświetl zawartość pliku

Możesz użyć catpolecenie, aby zobaczyć zawartość pliku. Poniżej znajduje się prosty przykład, aby zobaczyć zawartość powyższego utworzonego pliku -

$ cat filename

This is unix file....I created it for the first time.....

I'm going to save this content in this file.

$Numery wierszy można wyświetlić za pomocą -b opcja wraz z cat polecenie w następujący sposób -

$ cat -b filename

1 This is unix file....I created it for the first time.....

2 I'm going to save this content in this file.

$Liczenie słów w pliku

Możesz użyć wcpolecenie, aby uzyskać całkowitą liczbę wierszy, słów i znaków zawartych w pliku. Poniżej znajduje się prosty przykład, aby zobaczyć informacje o utworzonym powyżej pliku -

$ wc filename

2 19 103 filename

$Oto szczegóły wszystkich czterech kolumn -

First Column - Przedstawia całkowitą liczbę wierszy w pliku.

Second Column - Przedstawia całkowitą liczbę słów w pliku.

Third Column- Reprezentuje całkowitą liczbę bajtów w pliku. To jest rzeczywisty rozmiar pliku.

Fourth Column - reprezentuje nazwę pliku.

Możesz podać wiele plików i jednocześnie uzyskać informacje o tych plikach. Oto prosta składnia -

$ wc filename1 filename2 filename3Kopiowanie plików

Aby wykonać kopię pliku, użyj rozszerzenia cpKomenda. Podstawowa składnia polecenia to -

$ cp source_file destination_filePoniżej znajduje się przykład tworzenia kopii istniejącego pliku filename.

$ cp filename copyfile

$Znajdziesz teraz jeszcze jeden plik copyfilew twoim bieżącym katalogu. Ten plik będzie dokładnie taki sam, jak oryginalny plikfilename.

Zmiana nazwy plików

Aby zmienić nazwę pliku, użyj rozszerzenia mvKomenda. Poniżej znajduje się podstawowa składnia -

$ mv old_file new_filePoniższy program zmieni nazwę istniejącego pliku filename do newfile.

$ mv filename newfile $Plik mvpolecenie przeniesie istniejący plik całkowicie do nowego pliku. W tym przypadku znajdziesz tylkonewfile w twoim bieżącym katalogu.

Usuwanie plików

Aby usunąć istniejący plik, użyj rozszerzenia rmKomenda. Poniżej znajduje się podstawowa składnia -

$ rm filenameCaution- Plik może zawierać przydatne informacje. Zawsze zaleca się ostrożność podczas korzystania z tegoDeleteKomenda. Lepiej jest użyć-i opcja wraz z rm Komenda.

Poniżej znajduje się przykład, który pokazuje, jak całkowicie usunąć istniejący plik filename.

$ rm filename

$Możesz usunąć wiele plików jednocześnie za pomocą polecenia podanego poniżej -

$ rm filename1 filename2 filename3

$Standardowe strumienie w systemie Unix

W normalnych okolicznościach każdy program uniksowy ma trzy strumienie (pliki) otwarte podczas uruchamiania -

stdin- Nazywa się to standardowym wejściem, a powiązany deskryptor pliku to 0. Jest to również reprezentowane jako STDIN. Program Unix odczyta domyślne wejście ze STDIN.

stdout- Nazywa się to standardowym wyjściem, a powiązany deskryptor pliku to 1. Jest to również reprezentowane jako STDOUT. Program Unix zapisze domyślne wyjście na STDOUT

stderr- Jest to określane jako błąd standardowy, a powiązany deskryptor pliku to 2. Jest to również reprezentowane jako STDERR. Program Unix zapisze wszystkie komunikaty o błędach w STDERR.

W tym rozdziale omówimy szczegółowo zarządzanie katalogami w systemie Unix.

Katalog to plik, którego solowym zadaniem jest przechowywanie nazw plików i powiązanych informacji. Wszystkie pliki, czy to zwykłe, specjalne czy katalogowe, znajdują się w katalogach.

Unix używa hierarchicznej struktury do organizowania plików i katalogów. Ta struktura jest często nazywana drzewem katalogów. Drzewo ma pojedynczy węzeł główny, znak ukośnika (/), a wszystkie inne katalogi znajdują się pod nim.

Katalog domowy

Katalog, w którym się znajdujesz przy pierwszym logowaniu, nazywany jest katalogiem domowym.

Większość pracy będziesz wykonywać w swoim katalogu domowym i podkatalogach, które będziesz tworzyć w celu organizowania plików.

Możesz przejść do swojego katalogu domowego w dowolnym momencie, używając następującego polecenia -

$cd ~

$Tutaj ~wskazuje katalog domowy. Załóżmy, że musisz przejść do katalogu domowego innego użytkownika, użyj następującego polecenia -

$cd ~username

$Aby przejść do ostatniego katalogu, możesz użyć następującego polecenia -

$cd -

$Bezwzględne / względne nazwy ścieżek

Katalogi są ułożone w hierarchię z korzeniem (/) na górze. Pozycja dowolnego pliku w hierarchii jest opisana przez jego ścieżkę.

Elementy ścieżki są oddzielone znakiem /. Ścieżka jest absolutna, jeśli jest opisana w odniesieniu do katalogu głównego, dlatego bezwzględne nazwy ścieżek zawsze zaczynają się od /.

Poniżej znajduje się kilka przykładów bezwzględnych nazw plików.

/etc/passwd

/users/sjones/chem/notes

/dev/rdsk/Os3Nazwa ścieżki może być również względna w stosunku do bieżącego katalogu roboczego. Względne nazwy ścieżek nigdy nie zaczynają się od /. W odniesieniu do katalogu domowego użytkownika amrood, niektóre ścieżki mogą wyglądać następująco -

chem/notes

personal/resAby w dowolnym momencie określić, gdzie się znajdujesz w hierarchii systemu plików, wprowadź polecenie pwd wydrukować bieżący katalog roboczy -

$pwd

/user0/home/amrood

$Lista katalogów

Aby wyświetlić listę plików w katalogu, możesz użyć następującej składni -

$ls dirnamePoniżej znajduje się przykład listy wszystkich plików zawartych w /usr/local katalog -

$ls /usr/local

X11 bin gimp jikes sbin

ace doc include lib share

atalk etc info man amiTworzenie katalogów

Teraz zrozumiemy, jak tworzyć katalogi. Katalogi są tworzone za pomocą następującego polecenia -

$mkdir dirnameW tym przypadku katalog to bezwzględna lub względna ścieżka do katalogu, który chcesz utworzyć. Na przykład polecenie -

$mkdir mydir $Tworzy katalog mydirw bieżącym katalogu. Oto kolejny przykład -

$mkdir /tmp/test-dir $To polecenie tworzy katalog test-dir w /tmpinformator. Plikmkdir polecenie nie generuje żadnych danych wyjściowych, jeśli pomyślnie utworzy żądany katalog.

Jeśli podasz więcej niż jeden katalog w wierszu poleceń, mkdirtworzy każdy z katalogów. Na przykład -

$mkdir docs pub $Tworzy katalogi docs i pub w bieżącym katalogu.

Tworzenie katalogów nadrzędnych

Teraz zrozumiemy, jak tworzyć katalogi nadrzędne. Czasami, gdy chcesz utworzyć katalog, jego katalog nadrzędny lub katalogi mogą nie istnieć. W tym przypadku,mkdir wyświetla następujący komunikat o błędzie -

$mkdir /tmp/amrood/test mkdir: Failed to make directory "/tmp/amrood/test"; No such file or directory $W takich przypadkach możesz określić -p opcja do mkdirKomenda. Tworzy wszystkie niezbędne katalogi dla Ciebie. Na przykład -

$mkdir -p /tmp/amrood/test $Powyższe polecenie tworzy wszystkie wymagane katalogi nadrzędne.

Usuwanie katalogów

Katalogi można usunąć za pomocą rmdir polecenie w następujący sposób -

$rmdir dirname $Note - Aby usunąć katalog, upewnij się, że jest pusty, co oznacza, że w tym katalogu nie powinno być żadnych plików ani podkatalogów.

Możesz usunąć wiele katalogów naraz w następujący sposób -

$rmdir dirname1 dirname2 dirname3 $Powyższe polecenie usuwa katalogi dirname1, dirname2 i dirname3, jeśli są puste. Plikrmdir polecenie nie generuje żadnych danych wyjściowych, jeśli się powiedzie.

Zmiana katalogów

Możesz użyć cdpolecenie, aby zrobić więcej niż tylko przejście do katalogu domowego. Możesz go użyć do przejścia do dowolnego katalogu, określając prawidłową ścieżkę bezwzględną lub względną. Składnia jest taka, jak podano poniżej -

$cd dirname $Tutaj, dirnameto nazwa katalogu, do którego chcesz się zmienić. Na przykład polecenie -

$cd /usr/local/bin $Zmiany w katalogu /usr/local/bin. Z tego katalogu możeszcd do katalogu /usr/home/amrood używając następującej ścieżki względnej -

$cd ../../home/amrood $Zmiana nazw katalogów

Plik mv (move)Polecenie może być również użyte do zmiany nazwy katalogu. Składnia jest następująca -

$mv olddir newdir $Możesz zmienić nazwę katalogu mydir do yourdir w następujący sposób -

$mv mydir yourdir $Katalogi. (kropka) i ... (kropka kropka)

Plik filename .(kropka) reprezentuje bieżący katalog roboczy; ifilename .. (kropka) oznacza katalog znajdujący się o jeden poziom wyżej od bieżącego katalogu roboczego, często nazywany katalogiem nadrzędnym.

Jeśli wpiszemy polecenie, aby wyświetlić listę bieżących katalogów / plików roboczych i użyjemy rozszerzenia -a option aby wyświetlić wszystkie pliki i -l option aby podać długą listę, otrzymamy następujący wynik.

$ls -la drwxrwxr-x 4 teacher class 2048 Jul 16 17.56 . drwxr-xr-x 60 root 1536 Jul 13 14:18 .. ---------- 1 teacher class 4210 May 1 08:27 .profile -rwxr-xr-x 1 teacher class 1948 May 12 13:42 memo $W tym rozdziale omówimy szczegółowo prawa dostępu do plików i tryby dostępu w systemie Unix. Własność plików jest ważnym składnikiem systemu Unix, który zapewnia bezpieczną metodę przechowywania plików. Każdy plik w systemie Unix ma następujące atrybuty -

Owner permissions - Uprawnienia właściciela określają, jakie czynności właściciel pliku może wykonać na pliku.

Group permissions - Uprawnienia grupy określają, jakie czynności użytkownik będący członkiem grupy, do której należy plik, może wykonać na pliku.

Other (world) permissions - Uprawnienia innych osób wskazują, jakie działania mogą wykonać wszyscy inni użytkownicy na pliku.

Wskaźniki uprawnień

Podczas używania ls -l polecenie, wyświetla różne informacje związane z uprawnieniami do pliku w następujący sposób -

$ls -l /home/amrood

-rwxr-xr-- 1 amrood users 1024 Nov 2 00:10 myfile

drwxr-xr--- 1 amrood users 1024 Nov 2 00:10 mydirTutaj pierwsza kolumna reprezentuje różne tryby dostępu, tj. Uprawnienia związane z plikiem lub katalogiem.

Uprawnienia są podzielone na grupy po trzy, a każda pozycja w grupie oznacza określone uprawnienie, w następującej kolejności: odczyt (r), zapis (w), wykonanie (x) -

Pierwsze trzy znaki (2-4) reprezentują uprawnienia właściciela pliku. Na przykład,-rwxr-xr-- oznacza, że właściciel ma uprawnienia do odczytu (r), zapisu (w) i wykonywania (x).

Druga grupa trzech znaków (5-7) składa się z uprawnień dla grupy, do której należy plik. Na przykład,-rwxr-xr-- oznacza, że grupa ma uprawnienia do odczytu (r) i wykonywania (x), ale nie ma uprawnień do zapisu.

Ostatnia grupa trzech znaków (8-10) reprezentuje uprawnienia wszystkich innych. Na przykład,-rwxr-xr-- oznacza, że istnieje read (r) tylko pozwolenie.

Tryby dostępu do plików

Uprawnienia do pliku są pierwszą linią obrony w bezpieczeństwie systemu Unix. Podstawowymi blokami konstrukcyjnymi uprawnień w systemie Unix są plikiread, write, i execute uprawnienia, które zostały opisane poniżej -

Czytać

Umożliwia odczyt, czyli przeglądanie zawartości pliku.

pisać

Daje możliwość modyfikowania lub usuwania zawartości pliku.

Wykonać

Użytkownik z uprawnieniami do wykonywania może uruchomić plik jako program.

Tryby dostępu do katalogu

Tryby dostępu do katalogu są wymienione i zorganizowane w taki sam sposób, jak w przypadku każdego innego pliku. Jest kilka różnic, o których należy wspomnieć -

Czytać

Dostęp do katalogu oznacza, że użytkownik może czytać zawartość. Użytkownik może spojrzeć na plikfilenames wewnątrz katalogu.

pisać

Dostęp oznacza, że użytkownik może dodawać lub usuwać pliki z katalogu.

Wykonać

Wykonywanie katalogu nie ma sensu, więc potraktuj to jako uprawnienie do przeglądania.

Użytkownik musi mieć execute dostęp do bin katalogu, aby wykonać plik ls albo cd Komenda.

Zmiana uprawnień

Aby zmienić uprawnienia do pliku lub katalogu, użyj rozszerzenia chmod(Zmień tryb) polecenie. Istnieją dwa sposoby użycia chmod - tryb symboliczny i tryb absolutny.

Używanie chmod w trybie symbolicznym

Najłatwiejszym sposobem modyfikowania uprawnień do plików lub katalogów przez początkującego jest użycie trybu symbolicznego. Dzięki uprawnieniom symbolicznym możesz dodawać, usuwać lub określać żądany zestaw uprawnień za pomocą operatorów w poniższej tabeli.

| Sr.No. | Operator i opis chmury Chmod |

|---|---|

| 1 | + Dodaje wyznaczone uprawnienia do pliku lub katalogu. |

| 2 | - Usuwa wyznaczone uprawnienia z pliku lub katalogu. |

| 3 | = Ustawia wyznaczone uprawnienia. |

Oto przykład użycia testfile. Bieganiels -1 w pliku testowym pokazuje, że uprawnienia do pliku są następujące -

$ls -l testfile

-rwxrwxr-- 1 amrood users 1024 Nov 2 00:10 testfileNastępnie każdy przykład chmod polecenie z poprzedniej tabeli jest uruchamiane na pliku testowym, po którym następuje ls –l, więc możesz zobaczyć zmiany uprawnień -

$chmod o+wx testfile $ls -l testfile

-rwxrwxrwx 1 amrood users 1024 Nov 2 00:10 testfile

$chmod u-x testfile $ls -l testfile

-rw-rwxrwx 1 amrood users 1024 Nov 2 00:10 testfile

$chmod g = rx testfile $ls -l testfile

-rw-r-xrwx 1 amrood users 1024 Nov 2 00:10 testfileOto, jak możesz połączyć te polecenia w jednej linii -

$chmod o+wx,u-x,g = rx testfile $ls -l testfile

-rw-r-xrwx 1 amrood users 1024 Nov 2 00:10 testfileUżywanie chmod z absolutnymi uprawnieniami

Drugim sposobem modyfikowania uprawnień za pomocą polecenia chmod jest użycie liczby do określenia każdego zestawu uprawnień do pliku.

Każde uprawnienie ma przypisaną wartość, jak pokazano w poniższej tabeli, a suma każdego zestawu uprawnień zawiera liczbę dla tego zestawu.

| Numer | Ośmiokrotna reprezentacja uprawnień | Nr ref |

|---|---|---|

| 0 | Brak pozwolenia | --- |

| 1 | Wykonaj pozwolenie | --x |

| 2 | Napisz pozwolenie | -w- |

| 3 | Uprawnienia do wykonywania i zapisu: 1 (wykonanie) + 2 (zapis) = 3 | -wx |

| 4 | Czytaj pozwolenie | r-- |

| 5 | Prawo do odczytu i wykonania: 4 (odczyt) + 1 (wykonanie) = 5 | rx |

| 6 | Prawo do odczytu i zapisu: 4 (odczyt) + 2 (zapis) = 6 | rw- |

| 7 | Wszystkie uprawnienia: 4 (odczyt) + 2 (zapis) + 1 (wykonanie) = 7 | rwx |

Oto przykład wykorzystujący plik testowy. Bieganiels -1 w pliku testowym pokazuje, że uprawnienia do pliku są następujące -

$ls -l testfile

-rwxrwxr-- 1 amrood users 1024 Nov 2 00:10 testfileNastępnie każdy przykład chmod polecenie z poprzedniej tabeli jest uruchamiane na pliku testowym, po którym następuje ls –l, więc możesz zobaczyć zmiany uprawnień -

$ chmod 755 testfile

$ls -l testfile -rwxr-xr-x 1 amrood users 1024 Nov 2 00:10 testfile $chmod 743 testfile

$ls -l testfile -rwxr---wx 1 amrood users 1024 Nov 2 00:10 testfile $chmod 043 testfile

$ls -l testfile

----r---wx 1 amrood users 1024 Nov 2 00:10 testfileZmiana właścicieli i grup

Tworząc konto w systemie Unix, przypisuje plik owner ID i a group IDkażdemu użytkownikowi. Wszystkie wyżej wymienione uprawnienia są również przypisywane na podstawie właściciela i grup.

Dostępne są dwa polecenia do zmiany właściciela i grupy plików -

chown - The chown komenda oznacza "change owner" i służy do zmiany właściciela pliku.

chgrp - The chgrp komenda oznacza "change group" i służy do zmiany grupy pliku.

Zmiana właściciela

Plik chownpolecenie zmienia własność pliku. Podstawowa składnia jest następująca -

$ chown user filelistWartością użytkownika może być name of a user w systemie lub user id (uid) użytkownika w systemie.

Poniższy przykład pomoże ci zrozumieć koncepcję -

$ chown amrood testfile $Zmienia właściciela danego pliku na użytkownika amrood.

NOTE - Superużytkownik, root, ma nieograniczoną możliwość zmiany własności dowolnego pliku, ale zwykli użytkownicy mogą zmieniać własność tylko tych plików, które są ich właścicielami.

Zmiana prawa własności do grupy

Plik chgrppolecenie zmienia prawa własności pliku do grupy. Podstawowa składnia jest następująca -

$ chgrp group filelistWartością grupy może być name of a group w systemie lub the group ID (GID) grupy w systemie.

Poniższy przykład pomoże ci zrozumieć koncepcję -

$ chgrp special testfile

$Zmienia grupę podanego pliku na special Grupa.

Uprawnienia do plików SUID i SGID

Często, gdy polecenie jest wykonywane, będzie musiało zostać wykonane ze specjalnymi uprawnieniami, aby wykonać swoje zadanie.

Na przykład, gdy zmienisz hasło za pomocą passwd polecenie, twoje nowe hasło zostanie zapisane w pliku /etc/shadow.

Jako zwykły użytkownik nie masz read lub writedostęp do tego pliku ze względów bezpieczeństwa, ale kiedy zmieniasz hasło, musisz mieć uprawnienia do zapisu do tego pliku. Oznacza to, żepasswd program musi nadać Ci dodatkowe uprawnienia, abyś mógł zapisywać do pliku /etc/shadow.

Dodatkowe uprawnienia są nadawane programom za pośrednictwem mechanizmu znanego jako Set User ID (SUID) i Set Group ID (SGID) bity.

Wykonując program, który ma włączony bit SUID, dziedziczisz uprawnienia właściciela tego programu. Programy, które nie mają ustawionego bitu SUID, są uruchamiane z uprawnieniami użytkownika, który uruchomił program.

Tak jest również w przypadku SGID. Zwykle programy są uruchamiane z uprawnieniami grupy, ale zamiast tego grupa zostanie zmieniona tylko dla tego programu na właściciela grupy programu.

Bity SUID i SGID pojawią się jako litera "s"jeśli pozwolenie jest dostępne. SUID"s" bit będzie znajdować się w bitach uprawnień, w których właściciele execute zezwolenie zwykle przebywa.

Na przykład polecenie -

$ ls -l /usr/bin/passwd

-r-sr-xr-x 1 root bin 19031 Feb 7 13:47 /usr/bin/passwd*

$Pokazuje, że bit SUID jest ustawiony i że właścicielem polecenia jest root. Wielka literaS w pozycji wykonywania zamiast małych liter s wskazuje, że bit wykonania nie jest ustawiony.

Jeśli bit lepki jest włączony w katalogu, pliki można usunąć tylko wtedy, gdy jesteś jednym z następujących użytkowników -

- Właściciel katalogu przyklejonego

- Właściciel usuwanego pliku

- Superużytkownik, root

Aby ustawić bity SUID i SGID dla dowolnego katalogu, wypróbuj następujące polecenie -

$ chmod ug+s dirname

$ ls -l drwsr-sr-x 2 root root 4096 Jun 19 06:45 dirname $W tym rozdziale omówimy szczegółowo środowisko Unix. Ważną koncepcją Uniksa jestenvironment, który jest definiowany przez zmienne środowiskowe. Niektóre są ustawiane przez system, inne przez ciebie, a jeszcze inne przez powłokę lub dowolny program, który ładuje inny program.

Zmienna to ciąg znaków, do którego przypisujemy wartość. Przypisywana wartość może być liczbą, tekstem, nazwą pliku, urządzeniem lub dowolnym innym typem danych.

Na przykład, najpierw ustawiamy zmienną TEST, a następnie uzyskujemy dostęp do jej wartości za pomocą echo polecenie -

$TEST="Unix Programming" $echo $TESTDaje następujący wynik.

Unix ProgrammingZwróć uwagę, że zmienne środowiskowe są ustawiane bez użycia rozszerzenia $znak, ale podczas uzyskiwania do nich dostępu używamy znaku $ jako prefiksu. Te zmienne zachowują swoje wartości, dopóki nie wyjdziemy z powłoki.

Kiedy logujesz się do systemu, powłoka przechodzi fazę o nazwie initializationskonfigurować środowisko. Zwykle jest to dwuetapowy proces, w którym powłoka odczytuje następujące pliki -

- /etc/profile

- profile

Proces przebiega następująco -

Powłoka sprawdza, czy plik /etc/profile istnieje.

Jeśli istnieje, odczytuje je powłoka. W przeciwnym razie ten plik jest pomijany. Nie jest wyświetlany żaden komunikat o błędzie.

Powłoka sprawdza, czy plik .profileistnieje w twoim katalogu domowym. Twój katalog domowy to katalog, w którym rozpoczynasz pracę po zalogowaniu.

Jeśli istnieje, odczytuje je powłoka; w przeciwnym razie powłoka go pominie. Nie jest wyświetlany żaden komunikat o błędzie.

Gdy tylko oba te pliki zostaną odczytane, powłoka wyświetli monit -

$To jest zachęta, w której możesz wprowadzać polecenia, aby je wykonać.

Note - Opisany tutaj proces inicjalizacji powłoki dotyczy wszystkich Bourne typu powłoki, ale niektóre dodatkowe pliki są używane przez bash i ksh.

Plik .profile

Plik /etc/profile jest obsługiwany przez administratora systemu twojego komputera z systemem Unix i zawiera informacje o inicjalizacji powłoki wymagane przez wszystkich użytkowników systemu.

Plik .profilejest pod twoją kontrolą. Do tego pliku możesz dodać tyle informacji o dostosowywaniu powłoki, ile chcesz. Minimalny zestaw informacji, które musisz skonfigurować, obejmuje:

- Typ używanego terminala.

- Lista katalogów, w których można znaleźć polecenia.

- Lista zmiennych wpływających na wygląd i działanie terminala.

Możesz sprawdzić swoje .profiledostępne w Twoim katalogu domowym. Otwórz go za pomocą edytora vi i sprawdź wszystkie zmienne ustawione dla twojego środowiska.

Ustawianie typu terminala

Zwykle typ używanego terminala jest automatycznie konfigurowany przez plik login lub gettyprogramy. Czasami proces automatycznej konfiguracji nieprawidłowo odgaduje terminal.

Jeśli twój terminal jest ustawiony nieprawidłowo, dane wyjściowe poleceń mogą wyglądać dziwnie lub możesz nie być w stanie poprawnie współdziałać z powłoką.

Aby upewnić się, że tak nie jest, większość użytkowników ustawia swój terminal na najniższy wspólny mianownik w następujący sposób -

$TERM=vt100 $Ustawianie PATH

Po wpisaniu dowolnego polecenia w wierszu polecenia powłoka musi zlokalizować polecenie, zanim będzie można je wykonać.

Zmienna PATH określa lokalizacje, w których powłoka powinna szukać poleceń. Zwykle zmienna Path jest ustawiona w następujący sposób -

$PATH=/bin:/usr/bin $Tutaj każdy z poszczególnych wpisów oddzielonych dwukropkiem (:)to katalogi. Jeśli zażądasz, aby powłoka wykonała polecenie i nie może znaleźć go w żadnym z katalogów podanych w zmiennej PATH, pojawi się komunikat podobny do poniższego -

$hello hello: not found $Istnieją zmienne, takie jak PS1 i PS2, które są omówione w następnej sekcji.

Zmienne PS1 i PS2

Znaki wyświetlane przez powłokę jako wiersz poleceń są przechowywane w zmiennej PS1. Możesz zmienić tę zmienną, aby była dowolna. Jak tylko go zmienisz, będzie używany przez powłokę od tego momentu.

Na przykład, jeśli wydałeś polecenie -

$PS1='=>'

=>

=>

=>Twój znak zachęty zmieni się na =>. Aby ustawić wartośćPS1 aby pokazał katalog roboczy, wydaj polecenie -

=>PS1="[\u@\h \w]\$"

[root@ip-72-167-112-17 /var/www/tutorialspoint/unix]$ [root@ip-72-167-112-17 /var/www/tutorialspoint/unix]$Wynikiem tego polecenia jest wyświetlenie w monicie nazwy użytkownika, nazwy komputera (nazwy hosta) i katalogu roboczego.

Jest ich sporo escape sequencesktóre mogą być użyte jako argumenty wartości dla PS1; spróbuj ograniczyć się do najbardziej krytycznych, aby monit nie przytłoczył Cię informacjami.

| Sr.No. | Sekwencja ucieczki i opis |

|---|---|

| 1 | \t Aktualny czas wyrażony jako HH: MM: SS |

| 2 | \d Bieżąca data wyrażona jako dzień tygodnia i miesiąc |

| 3 | \n Nowa linia |

| 4 | \s Bieżące środowisko powłoki |

| 5 | \W Katalog roboczy |

| 6 | \w Pełna ścieżka do katalogu roboczego |

| 7 | \u Nazwa użytkownika bieżącego użytkownika |

| 8 | \h Nazwa hosta aktualnego komputera |

| 9 | \# Numer polecenia bieżącego polecenia. Zwiększa się po wprowadzeniu nowego polecenia |

| 10 | \$ Jeśli efektywny UID to 0 (to znaczy, jeśli jesteś zalogowany jako root), zakończ znak zachęty znakiem #; w przeciwnym razie użyj znaku $ |

Możesz dokonać zmiany samodzielnie za każdym razem, gdy się logujesz, lub możesz automatycznie wprowadzić zmianę na PS1, dodając ją do swojego .profile plik.

Kiedy wydasz polecenie, które jest niekompletne, powłoka wyświetli dodatkowy monit i zaczeka, aż zakończysz polecenie i naciśnij Enter jeszcze raz.

Domyślny dodatkowy monit to > (znak większości), ale można to zmienić, ponownie definiując PS2 zmienna powłoki -

Poniżej znajduje się przykład, w którym używany jest domyślny dodatkowy monit -

$ echo "this is a > test" this is a test $Poniższy przykład przedstawia nową definicję PS2 z dostosowanym monitem -

$ PS2="secondary prompt->" $ echo "this is a

secondary prompt->test"

this is a

test

$Zmienne środowiska

Poniżej znajduje się częściowa lista ważnych zmiennych środowiskowych. Te zmienne są ustawiane i dostępne, jak wspomniano poniżej -

| Sr.No. | Zmienna i opis |

|---|---|

| 1 | DISPLAY Zawiera identyfikator wyświetlacza, który X11 programy powinny domyślnie używać. |

| 2 | HOME Wskazuje katalog osobisty bieżącego użytkownika: domyślny argument dla dysku cd built-in Komenda. |

| 3 | IFS Wskazuje Internal Field Separator używany przez parser do dzielenia słów po interpretacji. |

| 4 | LANG LANG rozwija się do domyślnych ustawień regionalnych systemu; LC_ALL może służyć do nadpisania tego. Na przykład, jeśli jego wartość topt_BR, język jest ustawiony na (brazylijski) portugalski, a ustawienia regionalne to Brazylia. |

| 5 | LD_LIBRARY_PATH System uniksowy z dynamicznym konsolidatorem zawiera zestawioną listę katalogów, które dynamiczny konsolidator powinien szukać w celu znalezienia współdzielonych obiektów podczas budowania obrazu procesu po wykonaniu exec, przed przeszukaniem jakichkolwiek innych katalogów. |

| 6 | PATH Wskazuje ścieżkę wyszukiwania poleceń. Jest to rozdzielona dwukropkami lista katalogów, w których powłoka szuka poleceń. |

| 7 | PWD Wskazuje bieżący katalog roboczy ustawiony za pomocą polecenia cd. |

| 8 | RANDOM Generuje losową liczbę całkowitą z przedziału od 0 do 32767 przy każdym odwołaniu. |

| 9 | SHLVL Zwiększa o jeden za każdym razem, gdy uruchamiana jest instancja bash. Ta zmienna jest przydatna do określenia, czy wbudowane polecenie wyjścia kończy bieżącą sesję. |

| 10 | TERM Odnosi się do typu wyświetlania. |

| 11 | TZ Odnosi się do strefy czasowej. Może przyjmować wartości takie jak GMT, AST itp. |

| 12 | UID Interpretowany jako numeryczny identyfikator użytkownika bieżącego użytkownika, inicjowany podczas uruchamiania powłoki. |

Poniżej znajduje się przykładowy przykład pokazujący kilka zmiennych środowiskowych -

$ echo $HOME /root ]$ echo $DISPLAY $ echo $TERM xterm $ echo $PATH /usr/local/bin:/bin:/usr/bin:/home/amrood/bin:/usr/local/bin $W tym rozdziale omówimy szczegółowo drukowanie i pocztę elektroniczną jako podstawowe narzędzia systemu Unix. Do tej pory próbowaliśmy zrozumieć system operacyjny Unix i naturę jego podstawowych poleceń. W tym rozdziale poznamy kilka ważnych narzędzi uniksowych, które mogą być używane w naszym codziennym życiu.

Drukowanie plików

Przed wydrukowaniem pliku w systemie Unix możesz go przeformatować, aby dostosować marginesy, podświetlić niektóre słowa i tak dalej. Większość plików można również wydrukować bez ponownego formatowania, ale wydruk w formacie raw może nie być tak atrakcyjny.

Wiele wersji Uniksa zawiera dwa potężne programy formatujące tekst, nroff i troff.

Polecenie pr

Plik prpolecenie wykonuje drobne formatowanie plików na ekranie terminala lub dla drukarki. Na przykład, jeśli masz długą listę nazw w pliku, możesz sformatować ją na ekranie w dwie lub więcej kolumn.

Poniżej znajduje się składnia pr polecenie -

pr option(s) filename(s)Plik przmienia format pliku tylko na ekranie lub na wydrukowanej kopii; nie modyfikuje oryginalnego pliku. Poniższa tabela zawiera listę niektórychpr opcje -

| Sr.No. | Opcja i opis |

|---|---|

| 1 | -k Produkuje k kolumny danych wyjściowych |

| 2 | -d Podwójne spacje na wyjściu (nie na wszystkich pr wersje) |

| 3 | -h "header" Przyjmuje następny element jako nagłówek raportu |

| 4 | -t Eliminuje drukowanie nagłówka i górnych / dolnych marginesów |

| 5 | -l PAGE_LENGTH Ustawia długość strony na PAGE_LENGTH (66) wierszy. Domyślna liczba wierszy tekstu to 56 |

| 6 | -o MARGIN Odsuwa każdą linię za pomocą spacji MARGINES (zero) |

| 7 | -w PAGE_WIDTH Ustawia szerokość strony na PAGE_WIDTH (72) znaków tylko dla wielu kolumn tekstowych |

Przed użyciem pr, oto zawartość przykładowego pliku o nazwie food.

$cat food Sweet Tooth Bangkok Wok Mandalay Afghani Cuisine Isle of Java Big Apple Deli Sushi and Sashimi Tio Pepe's Peppers ........ $Użyjmy prpolecenie tworzenia dwukolumnowego raportu z nagłówkiem Restauracje -

$pr -2 -h "Restaurants" food Nov 7 9:58 1997 Restaurants Page 1 Sweet Tooth Isle of Java Bangkok Wok Big Apple Deli Mandalay Sushi and Sashimi Afghani Cuisine Tio Pepe's Peppers ........ $Polecenia lp i lpr

Komenda lp lub lprdrukuje plik na papierze, a nie na ekranie. Gdy będziesz gotowy do formatowania przy użyciupr polecenie, możesz użyć dowolnego z tych poleceń, aby wydrukować plik na drukarce podłączonej do komputera.

Administrator systemu prawdopodobnie skonfigurował w Twojej witrynie drukarkę domyślną. Aby wydrukować plik o nazwiefood na drukarce domyślnej użyj rozszerzenia lp lub lpr polecenie, jak w poniższym przykładzie -

$lp food request id is laserp-525 (1 file) $Plik lp polecenie wyświetla identyfikator, którego można użyć do anulowania zadania drukowania lub sprawdzenia jego statusu.

Jeśli używasz lp możesz użyć -nNumopcja drukowania Liczba kopii. Wraz z poleceniemlpr, możesz użyć -Num za to samo.

Jeśli jest wiele drukarek podłączonych do udostępnionej sieci, możesz wybrać drukarkę za pomocą -dprinter wraz z poleceniem lp iw tym samym celu możesz użyć -Pprinteropcja wraz z poleceniem lpr. Tutaj drukarka to nazwa drukarki.

Polecenia lpstat i lpq

Plik lpstat Polecenie pokazuje, co jest w kolejce drukarki: identyfikatory żądań, właścicieli, rozmiary plików, kiedy zadania zostały wysłane do drukowania oraz stan żądań.

Posługiwać się lpstat -ojeśli chcesz zobaczyć wszystkie żądania wyjściowe inne niż tylko własne. Żądania są wyświetlane w kolejności, w jakiej zostaną wydrukowane -

$lpstat -o laserp-573 john 128865 Nov 7 11:27 on laserp laserp-574 grace 82744 Nov 7 11:28 laserp-575 john 23347 Nov 7 11:35 $Plik lpq podaje nieco inne informacje niż lpstat -o -

$lpq laserp is ready and printing Rank Owner Job Files Total Size active john 573 report.ps 128865 bytes 1st grace 574 ch03.ps ch04.ps 82744 bytes 2nd john 575 standard input 23347 bytes $Tutaj pierwsza linia wyświetla stan drukarki. Jeśli drukarka jest wyłączona lub kończy się papier, w pierwszym wierszu mogą pojawić się różne komunikaty.

Polecenia anulowania i lprm

Plik cancel polecenie kończy żądanie drukowania z pliku lp command. Pliklprm polecenie kończy wszystko lpr requests. Możesz określić identyfikator żądania (wyświetlany przez lp lub lpq) lub nazwę drukarki.

$cancel laserp-575 request "laserp-575" cancelled $Aby anulować dowolne żądanie, które jest aktualnie drukowane, niezależnie od jego identyfikatora, po prostu wprowadź anuluj i nazwę drukarki -

$cancel laserp request "laserp-573" cancelled $Plik lprmpolecenie anuluje aktywne zadanie, jeśli należy do Ciebie. W przeciwnym razie możesz podać numery stanowisk jako argumenty lub użyć plikudash (-) aby usunąć wszystkie swoje oferty pracy -

$lprm 575 dfA575diamond dequeued cfA575diamond dequeued $Plik lprm polecenie informuje o rzeczywistych nazwach plików usuniętych z kolejki drukarki.

Wysyłać email

Do wysyłania i odbierania poczty służy polecenie poczty systemu Unix. Oto składnia wysyłania wiadomości e-mail -

$mail [-s subject] [-c cc-addr] [-b bcc-addr] to-addrOto ważne opcje związane z poleceniami poczty

| Sr.No. | Opcja i opis |

|---|---|

| 1 | -s Określa temat w wierszu poleceń. |

| 2 | -c Wysyła kopie do listy użytkowników. Lista powinna być listą nazw oddzielonych przecinkami. |

| 3 | -b Wysyła ukryte kopie do listy. Lista powinna być listą nazw oddzielonych przecinkami. |

Poniżej znajduje się przykład wysyłania wiadomości testowej na adres [email protected].

$mail -s "Test Message" [email protected]Następnie oczekuje się, że wpiszesz swoją wiadomość, a po niej "control-D"na początku wiersza. Aby zatrzymać, po prostu wpisz kropkę(.) w następujący sposób -

Hi,

This is a test

.

Cc:Możesz wysłać cały plik za pomocą pliku redirect < operator w następujący sposób -

$mail -s "Report 05/06/07" [email protected] < demo.txtAby sprawdzić przychodzącą pocztę e-mail w systemie Unix, po prostu wpisz wiadomość e-mail w następujący sposób -

$mail

no emailW tym rozdziale omówimy szczegółowo potoki i filtry w systemie Unix. Możesz połączyć ze sobą dwa polecenia, tak aby dane wyjściowe jednego programu stały się danymi wejściowymi następnego programu. Dwa lub więcej poleceń połączonych w ten sposób tworzy potok.

Aby zrobić rurę, umieść pionowy pasek (|) w wierszu poleceń między dwoma poleceniami.

Gdy program pobiera dane wejściowe z innego programu, wykonuje na tym wejściu jakąś operację i zapisuje wynik na standardowe wyjście. Jest określany jako plikfilter.

Polecenie grep

Polecenie grep przeszukuje plik lub pliki pod kątem wierszy, które mają określony wzorzec. Składnia to -

$grep pattern file(s)Imię "grep" pochodzi z polecenia ed (edytor liniowy systemu Unix) g/re/p co oznacza „wyszukaj wyrażenie regularne globalnie i wypisz wszystkie zawierające je wiersze”.

Wyrażenie regularne to zwykły tekst (na przykład słowo) i / lub znaki specjalne używane do dopasowywania wzorców.

Najprostszym zastosowaniem grep jest wyszukanie wzorca składającego się z jednego słowa. Można go użyć w potoku, aby tylko te wiersze plików wejściowych zawierające dany ciąg były wysyłane na standardowe wyjście. Jeśli nie podasz grepowi nazwy pliku do odczytu, czyta on swoje standardowe wejście; tak działają wszystkie programy filtrujące -

$ls -l | grep "Aug"

-rw-rw-rw- 1 john doc 11008 Aug 6 14:10 ch02

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

$Istnieje wiele opcji, których można używać wraz z rozszerzeniem grep polecenie -

| Sr.No. | Opcja i opis |

|---|---|

| 1 | -v Drukuje wszystkie linie, które nie pasują do wzorca. |

| 2 | -n Drukuje dopasowaną linię i jej numer. |

| 3 | -l Wyświetla tylko nazwy plików z pasującymi wierszami (litera „l”) |

| 4 | -c Wyświetla tylko liczbę pasujących wierszy. |

| 5 | -i Dopasowuje wielkie lub małe litery. |

Użyjmy teraz wyrażenia regularnego, które mówi grepowi, aby znalazł wiersze "carol", po którym następuje zero lub inne znaki skrócone w wyrażeniu regularnym jako „. *”), a następnie „sie”. -

Tutaj używamy -i opcja wyszukiwania bez rozróżniania wielkości liter -

$ls -l | grep -i "carol.*aug"

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

$Polecenie sortowania

Plik sortpolecenie porządkuje wiersze tekstu alfabetycznie lub numerycznie. Poniższy przykład sortuje wiersze w pliku żywności -

$sort food

Afghani Cuisine

Bangkok Wok

Big Apple Deli

Isle of Java

Mandalay

Sushi and Sashimi

Sweet Tooth

Tio Pepe's Peppers

$Plik sortpolecenie domyślnie układa wiersze tekstu alfabetycznie. Istnieje wiele opcji kontrolujących sortowanie -

| Sr.No. | Opis |

|---|---|

| 1 | -n Sortuje numerycznie (na przykład: 10 będzie sortować po 2), ignoruje puste miejsca i tabulatory. |

| 2 | -r Odwraca kolejność sortowania. |

| 3 | -f Sortuje razem wielkie i małe litery. |

| 4 | +x Ignoruje pierwszy x pola podczas sortowania. |

W potoku można połączyć więcej niż dwa polecenia. Biorąc przykład z poprzedniej rury przy użyciugrep, możemy dalej sortować pliki zmodyfikowane w sierpniu według rozmiaru.

Poniższy potok składa się z poleceń ls, grep, i sort -

$ls -l | grep "Aug" | sort +4n

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-rw- 1 john doc 11008 Aug 6 14:10 ch02

$Ten potok sortuje wszystkie pliki w twoim katalogu zmodyfikowane w sierpniu według rozmiaru i wyświetla je na ekranie terminala. Opcja sortowania + 4n pomija cztery pola (pola są oddzielone spacjami), a następnie sortuje wiersze w porządku numerycznym.

Polecenia pg i nie tylko

Długi plik wyjściowy można zwykle spakować na ekranie, ale jeśli przepuścisz więcej tekstu lub użyjesz rozszerzenia pgpolecenie jako filtr; wyświetlanie zatrzymuje się, gdy ekran jest pełny.

Załóżmy, że masz długą listę katalogów. Aby ułatwić czytanie posortowanej listy, przepuść dane wyjściowemore w następujący sposób -

$ls -l | grep "Aug" | sort +4n | more

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-r-- 1 john doc 14827 Aug 9 12:40 ch03

.

.

.

-rw-rw-rw- 1 john doc 16867 Aug 6 15:56 ch05

--More--(74%)Ekran zapełni się, gdy ekran zapełni się tekstem składającym się z linii posortowanych według rozmiaru pliku. U dołu ekranu znajduje się plikmore monit, w którym można wpisać polecenie poruszania się po posortowanym tekście.

Gdy skończysz z tym ekranem, możesz użyć dowolnego z poleceń wymienionych w omówieniu programu more.

W tym rozdziale omówimy szczegółowo zarządzanie procesami w systemie Unix. Kiedy uruchamiasz program w systemie Unix, system tworzy specjalne środowisko dla tego programu. To środowisko zawiera wszystko, co jest potrzebne systemowi do uruchomienia programu, tak jakby żaden inny program nie był uruchomiony w systemie.

Za każdym razem, gdy wydajesz polecenie w systemie Unix, tworzy ono lub uruchamia nowy proces. Kiedy wypróbowałeślspolecenie, aby wyświetlić zawartość katalogu, rozpocząłeś proces. Mówiąc prościej, proces jest instancją działającego programu.

System operacyjny śledzi procesy za pomocą pięciocyfrowego numeru identyfikacyjnego znanego jako pid albo process ID. Każdy proces w systemie ma unikalnypid.

Pidy w końcu się powtarzają, ponieważ wszystkie możliwe liczby są zużywane, a następny pid przechodzi lub zaczyna od nowa. W żadnym momencie w systemie nie istnieją dwa procesy z tym samym pid, ponieważ jest to pid, którego Unix używa do śledzenia każdego procesu.

Rozpoczęcie procesu

Kiedy uruchamiasz proces (uruchamiasz polecenie), możesz go uruchomić na dwa sposoby -

- Procesy pierwszoplanowe

- Procesy w tle

Procesy pierwszoplanowe

Domyślnie każdy uruchamiany proces działa na pierwszym planie. Pobiera dane wejściowe z klawiatury i wysyła dane wyjściowe na ekran.

Możesz zobaczyć, jak to się dzieje z lsKomenda. Jeśli chcesz wyświetlić listę wszystkich plików w bieżącym katalogu, możesz użyć następującego polecenia -

$ls ch*.docSpowoduje to wyświetlenie wszystkich plików, których nazwy zaczynają się od ch i zakończ .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.docProces działa na pierwszym planie, dane wyjściowe są kierowane na mój ekran, a jeśli ls polecenie chce wprowadzić dane (czego nie robi), czeka na to z klawiatury.

Gdy program działa na pierwszym planie i jest czasochłonny, nie można uruchamiać żadnych innych poleceń (uruchamiać inne procesy), ponieważ monit nie byłby dostępny, dopóki program nie zakończy przetwarzania i nie wyjdzie.

Procesy w tle

Proces w tle działa bez połączenia z klawiaturą. Jeśli proces w tle wymaga wprowadzenia danych z klawiatury, czeka.

Zaletą uruchamiania procesu w tle jest to, że można uruchamiać inne polecenia; nie musisz czekać, aż się zakończy, aby rozpocząć kolejny!

Najprostszym sposobem rozpoczęcia procesu w tle jest dodanie znaku handlowego „i” (&) na końcu polecenia.

$ls ch*.doc &Spowoduje to wyświetlenie wszystkich plików, których nazwy zaczynają się od ch i zakończ .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.docTutaj, jeśli ls Polecenie potrzebuje dowolnego wejścia (czego nie robi), przechodzi w stan zatrzymania, dopóki nie przeniesiemy go na pierwszy plan i nie przekażemy mu danych z klawiatury.

Pierwsza linia zawiera informacje o procesie w tle - numer zadania i identyfikator procesu. Musisz znać numer zadania, aby manipulować nim między tłem a pierwszym planem.

Naciśnij klawisz Enter, a zobaczysz następujące -

[1] + Done ls ch*.doc &

$Pierwsza linia mówi, że lsproces w tle polecenia kończy się pomyślnie. Drugi to monit o inne polecenie.

Lista uruchomionych procesów

Możesz łatwo zobaczyć własne procesy, uruchamiając ps (stan procesu) polecenie w następujący sposób -

$ps

PID TTY TIME CMD

18358 ttyp3 00:00:00 sh

18361 ttyp3 00:01:31 abiword

18789 ttyp3 00:00:00 psJedną z najczęściej używanych flag dla ps jest -f (pełne), która zawiera więcej informacji, jak pokazano w poniższym przykładzie -

$ps -f

UID PID PPID C STIME TTY TIME CMD

amrood 6738 3662 0 10:23:03 pts/6 0:00 first_one

amrood 6739 3662 0 10:22:54 pts/6 0:00 second_one

amrood 3662 3657 0 08:10:53 pts/6 0:00 -ksh

amrood 6892 3662 4 10:51:50 pts/6 0:00 ps -fOto opis wszystkich pól wyświetlanych przez ps -f polecenie -

| Sr.No. | Kolumna i opis |

|---|---|

| 1 | UID Identyfikator użytkownika, do którego należy ten proces (osoba go obsługująca) |

| 2 | PID Identyfikator procesu |

| 3 | PPID Identyfikator procesu nadrzędnego (identyfikator procesu, który go uruchomił) |

| 4 | C Wykorzystanie procesora przez proces |

| 5 | STIME Czas rozpoczęcia procesu |

| 6 | TTY Typ terminala powiązany z procesem |

| 7 | TIME Czas procesora zajęty przez proces |

| 8 | CMD Polecenie, które rozpoczęło ten proces |

Istnieją inne opcje, których można używać razem z ps polecenie -

| Sr.No. | Opcja i opis |

|---|---|

| 1 | -a Wyświetla informacje o wszystkich użytkownikach |

| 2 | -x Pokazuje informacje o procesach bez terminali |

| 3 | -u Wyświetla dodatkowe informacje, takie jak opcja -f |

| 4 | -e Wyświetla rozszerzone informacje |

Zatrzymywanie procesów

Zakończenie procesu można przeprowadzić na kilka różnych sposobów. Często z poziomu polecenia konsoli wysłanie naciśnięcia klawisza CTRL + C (domyślny znak przerwania) kończy polecenie. Działa to, gdy proces działa w trybie pierwszego planu.

Jeśli proces działa w tle, należy uzyskać jego identyfikator zadania przy użyciu rozszerzenia psKomenda. Następnie możesz użyćkill polecenie zabicia procesu w następujący sposób -

$ps -f

UID PID PPID C STIME TTY TIME CMD

amrood 6738 3662 0 10:23:03 pts/6 0:00 first_one

amrood 6739 3662 0 10:22:54 pts/6 0:00 second_one

amrood 3662 3657 0 08:10:53 pts/6 0:00 -ksh

amrood 6892 3662 4 10:51:50 pts/6 0:00 ps -f

$kill 6738

TerminatedTutaj kill polecenie kończy działanie first_oneproces. Jeśli proces ignoruje zwykłe polecenie zabicia, możesz użyćkill -9 a następnie identyfikator procesu w następujący sposób -

$kill -9 6738

TerminatedProcesy nadrzędne i podrzędne

Każdy proces unix ma przypisane dwa numery identyfikacyjne: identyfikator procesu (pid) i identyfikator procesu nadrzędnego (ppid). Każdy proces użytkownika w systemie ma proces nadrzędny.

Większość poleceń, które uruchamiasz, ma powłokę jako rodzica. Sprawdźps -f przykład, w którym to polecenie wyświetlało zarówno identyfikator procesu, jak i identyfikator procesu nadrzędnego.

Procesy zombie i sierocych

Zwykle, gdy proces potomny zostaje zabity, proces nadrzędny jest aktualizowany za pomocą pliku SIGCHLDsygnał. Następnie rodzic może wykonać inne zadanie lub w razie potrzeby ponownie uruchomić nowe dziecko. Jednak czasami proces macierzysty jest zabijany przed zabiciem jego dziecka. W tym przypadku „rodzic wszystkich procesów”initproces, staje się nowym PPID (identyfikator procesu nadrzędnego). W niektórych przypadkach procesy te nazywane są procesami osieroconymi.

Kiedy proces zostaje zabity, a ps lista może nadal wyświetlać proces z rozszerzeniem Zstan. To jest zombie lub nieistniejący proces. Proces jest martwy i nie jest używany. Procesy te różnią się od procesów osieroconych. Zakończyli wykonywanie, ale nadal znajdują wpis w tabeli procesów.

Procesy demona

Demony to związane z systemem procesy w tle, które często działają z uprawnieniami uprawnień administratora i żądań usług pochodzących z innych procesów.

Demon nie ma terminala sterującego. Nie może się otworzyć/dev/tty. Jeśli zrobisz"ps -ef" i spójrz na tty pole, wszystkie demony będą miały ? dla tty.

Mówiąc dokładniej, demon to proces działający w tle, zwykle czekający na coś, z czym jest w stanie pracować. Na przykład demon drukarki czekający na polecenia drukowania.

Jeśli masz program, który wymaga długotrwałego przetwarzania, warto zrobić z niego demona i uruchamiać go w tle.

Najwyższe polecenie

Plik top Polecenie to bardzo przydatne narzędzie do szybkiego wyświetlania procesów posortowanych według różnych kryteriów.

Jest to interaktywne narzędzie diagnostyczne, które często się aktualizuje i wyświetla informacje o pamięci fizycznej i wirtualnej, zużyciu procesora, średnim obciążeniu i zajętych procesach.

Oto prosta składnia, aby uruchomić polecenie top i zobaczyć statystyki wykorzystania procesora przez różne procesy -

$topIdentyfikator zlecenia a identyfikator procesu

Procesy w tle i zawieszone są zwykle obsługiwane za pośrednictwem job number (job ID). Numer ten różni się od identyfikatora procesu i jest używany, ponieważ jest krótszy.

Ponadto zadanie może składać się z wielu procesów uruchomionych szeregowo lub w tym samym czasie, równolegle. Korzystanie z identyfikatora zadania jest łatwiejsze niż śledzenie poszczególnych procesów.

W tym rozdziale omówimy szczegółowo narzędzia komunikacji sieciowej w systemie Unix. Kiedy pracujesz w środowisku rozproszonym, musisz komunikować się ze zdalnymi użytkownikami, a także musisz mieć dostęp do zdalnych maszyn Unix.

Istnieje kilka narzędzi uniksowych, które pomagają użytkownikom wykonywać obliczenia w rozproszonym środowisku sieciowym. W tym rozdziale wymieniono kilka z nich.

Narzędzie ping

Plik pingpolecenie wysyła żądanie echa do hosta dostępnego w sieci. Za pomocą tego polecenia możesz sprawdzić, czy zdalny host reaguje dobrze, czy nie.

Polecenie ping jest przydatne w następujących przypadkach -

- Śledzenie i izolowanie problemów ze sprzętem i oprogramowaniem.

- Określanie statusu sieci i różnych hostów zagranicznych.

- Testowanie, pomiary i zarządzanie sieciami.

Składnia

Poniżej znajduje się prosta składnia użycia polecenia ftp -

$ping hostname or ip-addressPowyższe polecenie rozpoczyna drukowanie odpowiedzi po każdej sekundzie. Aby wyjść z polecenia, możesz je zakończyć, naciskającCNTRL + C Klucze.

Przykład

Poniżej znajduje się przykład sprawdzenia dostępności hosta dostępnego w sieci -

$ping google.com PING google.com (74.125.67.100) 56(84) bytes of data. 64 bytes from 74.125.67.100: icmp_seq = 1 ttl = 54 time = 39.4 ms 64 bytes from 74.125.67.100: icmp_seq = 2 ttl = 54 time = 39.9 ms 64 bytes from 74.125.67.100: icmp_seq = 3 ttl = 54 time = 39.3 ms 64 bytes from 74.125.67.100: icmp_seq = 4 ttl = 54 time = 39.1 ms 64 bytes from 74.125.67.100: icmp_seq = 5 ttl = 54 time = 38.8 ms --- google.com ping statistics --- 22 packets transmitted, 22 received, 0% packet loss, time 21017ms rtt min/avg/max/mdev = 38.867/39.334/39.900/0.396 ms $Jeśli host nie istnieje, otrzymasz następujące dane wyjściowe -

$ping giiiiiigle.com ping: unknown host giiiiigle.com $Narzędzie ftp

Tutaj, ftp oznacza File Tokup Protocol. To narzędzie pomaga przesyłać i pobierać pliki z jednego komputera na inny.

Narzędzie ftp ma własny zestaw poleceń uniksowych. Te polecenia pomagają wykonywać zadania, takie jak -

Połącz się i zaloguj do zdalnego hosta.

Poruszanie się po katalogach.

Wyświetl zawartość katalogu.

Prześlij i pobierz pliki.

Prześlij pliki jako ascii, ebcdic lub binary.

Składnia

Poniżej znajduje się prosta składnia użycia polecenia ftp -

$ftp hostname or ip-addressPowyższe polecenie wyświetli monit o podanie identyfikatora logowania i hasła. Po uwierzytelnieniu możesz uzyskać dostęp do katalogu domowego konta logowania i możesz wykonywać różne polecenia.

W poniższych tabelach wymieniono kilka ważnych poleceń -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | put filename Przesyła nazwę pliku z komputera lokalnego na komputer zdalny. |

| 2 | get filename Pobiera nazwę pliku z komputera zdalnego na komputer lokalny. |

| 3 | mput file list Przesyła więcej niż jeden plik z komputera lokalnego na komputer zdalny. |

| 4 | mget file list Pobiera więcej niż jeden plik z komputera zdalnego na komputer lokalny. |

| 5 | prompt off Wyłącza monit. Domyślnie otrzymasz monit o przesłanie lub pobranie plików za pomocąmput lub mget polecenia. |

| 6 | prompt on Włącza monit. |

| 7 | dir Wyświetla wszystkie pliki dostępne w bieżącym katalogu zdalnego komputera. |

| 8 | cd dirname Zmienia katalog na dirname na zdalnym komputerze. |

| 9 | lcd dirname Zmienia katalog na dirname na komputerze lokalnym. |

| 10 | quit Pomaga wylogować się z bieżącego logowania. |

Należy zauważyć, że wszystkie pliki zostaną pobrane lub przesłane do lub z bieżących katalogów. Jeśli chcesz przesłać pliki do określonego katalogu, musisz najpierw przejść do tego katalogu, a następnie przesłać wymagane pliki.

Przykład

Poniżej znajduje się przykład pokazujący działanie kilku poleceń -

$ftp amrood.com

Connected to amrood.com.

220 amrood.com FTP server (Ver 4.9 Thu Sep 2 20:35:07 CDT 2009)

Name (amrood.com:amrood): amrood

331 Password required for amrood.

Password:

230 User amrood logged in.

ftp> dir

200 PORT command successful.

150 Opening data connection for /bin/ls.

total 1464

drwxr-sr-x 3 amrood group 1024 Mar 11 20:04 Mail

drwxr-sr-x 2 amrood group 1536 Mar 3 18:07 Misc

drwxr-sr-x 5 amrood group 512 Dec 7 10:59 OldStuff

drwxr-sr-x 2 amrood group 1024 Mar 11 15:24 bin

drwxr-sr-x 5 amrood group 3072 Mar 13 16:10 mpl

-rw-r--r-- 1 amrood group 209671 Mar 15 10:57 myfile.out

drwxr-sr-x 3 amrood group 512 Jan 5 13:32 public

drwxr-sr-x 3 amrood group 512 Feb 10 10:17 pvm3

226 Transfer complete.

ftp> cd mpl

250 CWD command successful.

ftp> dir

200 PORT command successful.

150 Opening data connection for /bin/ls.

total 7320

-rw-r--r-- 1 amrood group 1630 Aug 8 1994 dboard.f

-rw-r----- 1 amrood group 4340 Jul 17 1994 vttest.c

-rwxr-xr-x 1 amrood group 525574 Feb 15 11:52 wave_shift

-rw-r--r-- 1 amrood group 1648 Aug 5 1994 wide.list

-rwxr-xr-x 1 amrood group 4019 Feb 14 16:26 fix.c

226 Transfer complete.

ftp> get wave_shift

200 PORT command successful.

150 Opening data connection for wave_shift (525574 bytes).

226 Transfer complete.

528454 bytes received in 1.296 seconds (398.1 Kbytes/s)

ftp> quit

221 Goodbye.

$Narzędzie telnet

Są chwile, kiedy musimy połączyć się ze zdalną maszyną Unix i pracować na tej maszynie zdalnie. Telnet to narzędzie, które umożliwia użytkownikowi komputera w jednej witrynie nawiązanie połączenia, zalogowanie się, a następnie prowadzenie pracy na komputerze w innej witrynie.

Po zalogowaniu się za pomocą usługi Telnet możesz wykonywać wszystkie czynności na zdalnie podłączonym komputerze. Poniżej znajduje się przykład sesji Telnet -

C:>telnet amrood.com

Trying...

Connected to amrood.com.

Escape character is '^]'.

login: amrood

amrood's Password:

*****************************************************

* *

* *

* WELCOME TO AMROOD.COM *

* *

* *

*****************************************************

Last unsuccessful login: Fri Mar 3 12:01:09 IST 2009

Last login: Wed Mar 8 18:33:27 IST 2009 on pts/10

{ do your work }

$ logout

Connection closed.

C:>Narzędzie palców

Plik fingerPolecenie wyświetla informacje o użytkownikach na danym hoście. Host może być lokalny lub zdalny.

Palec może być wyłączony w innych systemach ze względów bezpieczeństwa.

Poniżej znajduje się prosta składnia użycia polecenia finger -

Sprawdź wszystkich zalogowanych użytkowników na komputerze lokalnym -

$ finger

Login Name Tty Idle Login Time Office

amrood pts/0 Jun 25 08:03 (62.61.164.115)Uzyskaj informacje o konkretnym użytkowniku dostępnym na komputerze lokalnym -

$ finger amrood

Login: amrood Name: (null)

Directory: /home/amrood Shell: /bin/bash

On since Thu Jun 25 08:03 (MST) on pts/0 from 62.61.164.115

No mail.

No Plan.Sprawdź wszystkich zalogowanych użytkowników na zdalnym komputerze -

$ finger @avtar.com

Login Name Tty Idle Login Time Office

amrood pts/0 Jun 25 08:03 (62.61.164.115)Uzyskaj informacje o konkretnym użytkowniku dostępnym na zdalnym komputerze -

$ finger [email protected]

Login: amrood Name: (null)

Directory: /home/amrood Shell: /bin/bash

On since Thu Jun 25 08:03 (MST) on pts/0 from 62.61.164.115

No mail.

No Plan.W tym rozdziale zrozumiemy, jak działa edytor vi w systemie Unix. Istnieje wiele sposobów edycji plików w systemie Unix. Edycja plików za pomocą ekranowego edytora tekstuvito jeden z najlepszych sposobów. Ten edytor umożliwia edycję linii w kontekście innych linii w pliku.

Ulepszona wersja edytora vi o nazwie VIMzostała również udostępniona teraz. Tutaj VIM oznaczaVi IMudowodnione.

vi jest ogólnie uważane za de facto standard w edytorach Unix, ponieważ -

Zwykle jest dostępny we wszystkich wersjach systemu Unix.

Jego implementacje są bardzo podobne pod każdym względem.

Wymaga bardzo niewielu zasobów.

Jest bardziej przyjazny dla użytkownika niż inne edytory, takie jak ed albo ex.

Możesz użyć viedytor do edycji istniejącego pliku lub stworzenia nowego pliku od podstaw. Możesz także użyć tego edytora, aby po prostu przeczytać plik tekstowy.

Uruchomienie edytora vi

W poniższej tabeli wymieniono podstawowe polecenia dotyczące korzystania z edytora vi -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | vi filename Tworzy nowy plik, jeśli jeszcze nie istnieje, w przeciwnym razie otwiera istniejący plik. |

| 2 | vi -R filename Otwiera istniejący plik w trybie tylko do odczytu. |

| 3 | view filename Otwiera istniejący plik w trybie tylko do odczytu. |

Poniżej znajduje się przykład tworzenia nowego pliku testfile jeśli już nie istnieje w bieżącym katalogu roboczym -

$vi testfilePowyższe polecenie wygeneruje następujące dane wyjściowe -

|

~

~

~

~

~

~

~

~

~

~

~

~

"testfile" [New File]Zauważysz tilde(~) w każdym wierszu za kursorem. Tylda reprezentuje nieużywaną linię. Jeśli linia nie zaczyna się od tyldy i wydaje się być pusta, występuje spacja, tabulacja, nowa linia lub inny niewidoczny znak.

Masz teraz jeden otwarty plik, nad którym możesz rozpocząć pracę. Zanim przejdziemy dalej, zrozumiemy kilka ważnych pojęć.

Tryby działania

Podczas pracy z edytorem vi zwykle napotykamy dwa następujące tryby -

Command mode- Ten tryb umożliwia wykonywanie zadań administracyjnych, takich jak zapisywanie plików, wykonywanie poleceń, przesuwanie kursora, wycinanie (szarpanie) i wklejanie linii lub słów, a także znajdowanie i zastępowanie. W tym trybie cokolwiek wpiszesz, jest interpretowane jako polecenie.

Insert mode- Ten tryb umożliwia wstawianie tekstu do pliku. Wszystko, co wpisano w tym trybie, jest interpretowane jako dane wejściowe i umieszczane w pliku.

vi zawsze zaczyna się w command mode. Aby wprowadzić tekst, musisz być w trybie wstawiania, w którym po prostu piszi. Aby wyjść z trybu wstawiania, naciśnijEsc klawisz, który przeniesie Cię z powrotem do trybu poleceń.

Hint- Jeśli nie jesteś pewien, w którym trybie jesteś, naciśnij dwukrotnie klawisz Esc; spowoduje to przejście do trybu poleceń. Otwierasz plik za pomocą edytora vi. Zacznij od wpisania kilku znaków, a następnie przejdź do trybu poleceń, aby zrozumieć różnicę.

Wyjście z vi

Polecenie wyjścia z vi to :q. W trybie poleceń wpisz dwukropek i „q”, a następnie return. Jeśli plik został w jakikolwiek sposób zmodyfikowany, edytor ostrzeże Cię o tym i nie pozwoli Ci zakończyć. Aby zignorować ten komunikat, polecenie wyjścia z vi bez zapisywania to:q!. Pozwala to wyjść z vi bez zapisywania zmian.

Polecenie do zapisania zawartości edytora to :w. Możesz połączyć powyższe polecenie z poleceniem quit lub użyć:wq i wróć.

Najłatwiejszy sposób save your changes and exit vijest z poleceniem ZZ. Gdy jesteś w trybie poleceń, wpiszZZ. PlikZZ polecenie działa w taki sam sposób, jak :wq Komenda.

Jeśli chcesz określić / podać jakąś konkretną nazwę pliku, możesz to zrobić, określając ją po rozszerzeniu :w. Na przykład, jeśli chcesz zapisać plik, nad którym pracujesz, pod inną nazwą o nazwiefilename2, wpiszesz :w filename2 i wróć.

Poruszanie się w pliku

Aby poruszać się po pliku bez wpływu na tekst, musisz być w trybie poleceń (naciśnij dwukrotnie klawisz Esc). W poniższej tabeli wymieniono kilka poleceń, których możesz użyć do poruszania się po jednym znaku na raz -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | k Przesuwa kursor o jedną linię w górę |

| 2 | j Przesuwa kursor o jedną linię w dół |

| 3 | h Przesuwa kursor o jedną pozycję w lewo |

| 4 | l Przesuwa kursor o jedną pozycję w prawo |

Aby poruszać się w pliku, należy wziąć pod uwagę następujące punkty -

vi rozróżnia wielkość liter. Podczas używania poleceń należy zwrócić uwagę na wielkie litery.

Większość poleceń w vi można poprzedzić liczbą przypadków, w których ma nastąpić działanie. Na przykład,2j przesuwa kursor o dwie linie w dół do położenia kursora.

Istnieje wiele innych sposobów przemieszczania się w pliku w vi. Pamiętaj, że musisz być w trybie poleceń (press Esc twice). W poniższej tabeli wymieniono kilka poleceń do poruszania się po pliku -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | 0 or | Umieszcza kursor na początku wiersza |

| 2 | $ Umieszcza kursor na końcu linii |

| 3 | w Umieszcza kursor na następnym wyrazie |

| 4 | b Ustawia kursor na poprzednim wyrazie |

| 5 | ( Umieszcza kursor na początku bieżącego zdania |

| 6 | ) Umieszcza kursor na początku następnego zdania |

| 7 | E Przechodzi na koniec pustego rozdzielonego słowa |

| 8 | { Przenosi akapit z powrotem |

| 9 | } Przenosi akapit do przodu |

| 10 | [[ Przenosi sekcję z powrotem |

| 11 | ]] Przenosi sekcję do przodu |

| 12 | n| Przechodzi do kolumny n w bieżącej linii |

| 13 | 1G Przechodzi do pierwszej linii pliku |

| 14 | G Przechodzi do ostatniej linii pliku |

| 15 | nG Przechodzi do nth wiersz pliku |

| 16 | :n Przechodzi do nth wiersz pliku |

| 17 | fc Przechodzi do przodu do c |

| 18 | Fc Wraca do c |

| 19 | H Przechodzi na górę ekranu |

| 20 | nH Przechodzi do nth linia od góry ekranu |

| 21 | M Przechodzi na środek ekranu |

| 22 | L Przejdź na dół ekranu |

| 23 | nL Przechodzi do nth wiersz od dołu ekranu |

| 24 | :x Dwukropek, po którym następuje liczba, ustawiłby kursor na numerze wiersza reprezentowanym przez x |

Polecenia sterujące

Następujące polecenia mogą być używane z klawiszem Control do wykonywania funkcji podanych w poniższej tabeli -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | CTRL+d Przejście do przodu o 1/2 ekranu |

| 2 | CTRL+f Przechodzi do przodu o jeden pełny ekran |

| 3 | CTRL+u Przechodzi do tyłu o 1/2 ekranu |

| 4 | CTRL+b Przechodzi wstecz o jeden pełny ekran |

| 5 | CTRL+e Przesuwa ekran o jedną linię w górę |

| 6 | CTRL+y Przesuwa ekran o jedną linię w dół |

| 7 | CTRL+u Przesuwa ekran w górę o 1/2 strony |

| 8 | CTRL+d Przesuwa ekran o 1/2 strony w dół |

| 9 | CTRL+b Przenosi ekran o jedną stronę w górę |

| 10 | CTRL+f Przenosi ekran o jedną stronę w dół |

| 11 | CTRL+I Odświeża ekran |

Edycja plików

Aby edytować plik, musisz być w trybie wstawiania. Istnieje wiele sposobów przejścia do trybu wstawiania z trybu poleceń -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | i Wstawia tekst przed bieżącą lokalizacją kursora |

| 2 | I Wstawia tekst na początku bieżącego wiersza |

| 3 | a Wstawia tekst po bieżącej lokalizacji kursora |

| 4 | A Wstawia tekst na końcu bieżącego wiersza |

| 5 | o Tworzy nowy wiersz do wprowadzania tekstu poniżej położenia kursora |

| 6 | O Tworzy nową linię do wprowadzania tekstu powyżej położenia kursora |

Usuwanie znaków

Oto lista ważnych poleceń, których można użyć do usunięcia znaków i linii w otwartym pliku -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | x Usuwa znak pod pozycją kursora |

| 2 | X Usuwa znak przed położeniem kursora |

| 3 | dw Usuwa od bieżącej lokalizacji kursora do następnego słowa |

| 4 | d^ Usuwa od aktualnej pozycji kursora do początku wiersza |

| 5 | d$ Usuwa od aktualnej pozycji kursora do końca wiersza |

| 6 | D Usuwa od pozycji kursora do końca bieżącego wiersza |

| 7 | dd Usuwa linię, na której znajduje się kursor |

Jak wspomniano powyżej, większość poleceń w vi można poprzedzić liczbą przypadków, w których ma nastąpić działanie. Na przykład,2x usuwa dwa znaki pod położeniem kursora i 2dd usuwa dwie linie, w których znajduje się kursor.

Zaleca się przećwiczenie poleceń, zanim przejdziemy dalej.

Zmień polecenia

Masz również możliwość zmiany znaków, słów lub linii w vi bez ich usuwania. Oto odpowiednie polecenia -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | cc Usuwa zawartość wiersza, pozostawiając cię w trybie wstawiania. |

| 2 | cw Zmienia słowo, na którym znajduje się kursor, z kursora na małe litery w koniec słowa. |

| 3 | r Zastępuje znak pod kursorem. vi powraca do trybu poleceń po wprowadzeniu zamiany. |

| 4 | R Zastępuje wiele znaków zaczynających się od znaku aktualnie znajdującego się pod kursorem. Musisz użyćEsc aby zatrzymać nadpisywanie. |

| 5 | s Zastępuje obecny znak wpisanym znakiem. Następnie pozostajesz w trybie wstawiania. |

| 6 | S Usuwa wiersz, na którym znajduje się kursor, i zastępuje go nowym tekstem. Po wprowadzeniu nowego tekstu vi pozostaje w trybie wstawiania. |

Polecenia kopiowania i wklejania

Możesz skopiować wiersze lub słowa z jednego miejsca, a następnie wkleić je w innym miejscu za pomocą następujących poleceń -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | yy Kopiuje bieżącą linię. |

| 2 | yw Kopiuje bieżące słowo od znaku, na którym znajduje się mały kursor w, aż do końca słowa. |

| 3 | p Umieszcza skopiowany tekst za kursorem. |

| 4 | P Umieszcza szarpany tekst przed kursorem. |

Zaawansowane polecenia

Istnieje kilka zaawansowanych poleceń, które upraszczają codzienną edycję i pozwalają na bardziej wydajne korzystanie z vi -

| Sr.No. | Polecenie i opis |

|---|---|

| 1 | J Łączy bieżącą linię z następną. Liczba poleceń j łączy wiele linii. |

| 2 | << Przesuwa bieżącą linię w lewo o jedną szerokość przesunięcia. |