Segurança Informática - Malwares

No capítulo anterior tratamos de antivírus que nos ajudaram a proteger nossos sistemas, mas neste capítulo trataremos de malwares, como detectá-los manualmente, quais são suas formas, quais são suas extensões de arquivo, sinais de um computador infectado, etc. importante ser tratada porque as taxas de infecção de empresas e computadores pessoais são muito altas nos dias de hoje.

Eles são programas de autorreplicação que reproduzem seus próprios códigos anexando-se a outros códigos executáveis. Eles operam sem as permissões ou conhecimento dos usuários de computador. Vírus ou malwares como na vida real, em computadores contaminam outros arquivos saudáveis.

No entanto, devemos lembrar que os vírus infectam máquinas externas apenas com a ajuda de um usuário de computador. Isso pode acontecer clicando em um arquivo que vem anexado com e-mail de uma pessoa desconhecida, conectando um USB sem escanear, abrindo URLs não seguros por esse motivo. Nós, como administradores de sistema, temos que remover as permissões de administrador dos usuários desses computadores. Classificamos os malwares em três tipos -

- Trojans e Rootkits

- Viruses

- Worms

Características de um vírus

A seguir estão algumas características de qualquer vírus que infecta nossos computadores.

Eles residem na memória de um computador e se ativam enquanto o programa anexado começa a ser executado.

For example - Eles se ligam em geral ao explorer.exe no sistema operacional Windows porque é o processo que está em execução o tempo todo, então você deve ter cuidado quando esse processo começar a consumir muito da capacidade do seu computador.

Eles se modificam após a fase de infecção, como códigos-fonte, extensões, novos arquivos, etc., portanto, é mais difícil para um antivírus detectá-los.

Eles sempre tentam se esconder nos sistemas operacionais das seguintes maneiras -

Criptografa-se em símbolos crípticos e eles se decodificam quando se replicam ou executam.

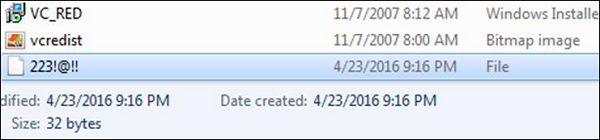

For example - Você pode ver isso na imagem a seguir para melhor compreensão pois no meu computador encontrei este arquivo.

Depois de encontrar este arquivo, abri-o com um editor de texto e pensei que o texto não era compreensível como mostra a imagem a seguir.

Depois de descobrir isso, tentei em um decodificador base64 e descobri que era um arquivo de vírus.

Este vírus pode causar o seguinte em seu computador -

Isso pode excluir dados importantes de seu computador para ganhar espaço para seus processos.

Isso pode evitar a detecção por redirecionamento dos dados do disco.

Ele pode realizar tarefas disparando um evento consigo mesmo. Por exemplo, isso acontece quando, em um computador infectado, tabelas pop-up, etc., aparecem automaticamente na tela.

Eles são comuns no Windows e no Mac OS porque esses sistemas operacionais não têm várias permissões de arquivo e são mais espalhados.

Processo de trabalho de malware e como limpá-lo

Malwares se ligam a programas e se transmitem para outros programas fazendo uso de alguns eventos, eles precisam que esses eventos aconteçam porque eles não podem -

- Comecem sozinhos

- Transmitam-se usando arquivos não executáveis

- Infecte outras redes ou computador

A partir das conclusões acima, devemos saber que quando alguns processos ou serviços incomuns são executados por si próprios, devemos investigar mais a fundo suas relações com um possível vírus. O processo de investigação é o seguinte -

Para investigar esses processos, comece com o uso das seguintes ferramentas -

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

o Listdll.exe mostra todo o dll files sendo usado, enquanto o netstat.exe com suas variáveis mostra todos os processos que estão sendo executados com suas respectivas portas.

Você pode ver o exemplo a seguir sobre como mapeei o processo do antivírus Kaspersky que usei junto com o comando netstat-ano para ver os números do processo e o gerenciador de tarefas para ver a qual processo pertence a este número.

Então devemos procurar por qualquer modified, replaced or deleted files e a shared librariestambém deve ser verificado. Eles geralmente infectam arquivos de programas executáveis com extensão como.EXE, .DRV, .SYS, .COM, .BIN. Malwares mudam a extensão de arquivos genuínos, por exemplo: File.TXT para File.TXT.VBS.

Se você é o administrador do sistema de um servidor da web, deve estar ciente de outra forma de malware, chamada de webshell. Geralmente está na extensão .php, mas com nomes de arquivo estranhos e em uma forma criptografada. Você deve excluí-los para o caso de detectá-los.

Depois de fazer isso, devemos atualizar o programa antivírus e verificar novamente o computador.

Detectando um erro de computador em uma infecção por vírus

Nesta seção, trataremos de como detectar uma falha de computador ou sistema operacional de um vírus porque às vezes as pessoas e os administradores de sistema misturam os sintomas.

Os eventos a seguir provavelmente não são causados por um malware -

- Erro enquanto o sistema está inicializando no estágio do BIOS, como a exibição da célula da bateria da Bios, exibição de erro do temporizador.

- Erros de hardware, como bipes de gravação de RAM, HDD, etc.

- Se um documento não iniciar normalmente como um arquivo corrompido, mas os outros arquivos podem ser abertos de acordo.

- Teclado ou mouse não responde aos seus comandos, você deve verificar os plug-ins.

- O monitor liga e desliga com muita frequência, como piscar ou vibrar, isso é uma falha de hardware.

Por outro lado, se você tiver os seguintes sinais em seu sistema, deve verificar se há malware.

Seu computador mostra uma janela pop-up ou tabelas de erro.

Congela com freqüência.

Ele fica mais lento quando um programa ou processo é iniciado.

Terceiros reclamam que estão recebendo convites de sua parte nas redes sociais ou via e-mail.

As alterações nas extensões dos arquivos aparecem ou os arquivos são adicionados ao seu sistema sem o seu consentimento.

O Internet Explorer congela com muita frequência, embora a velocidade da sua internet seja muito boa.

O disco rígido é acessado na maioria das vezes, como você pode ver pela luz LED no gabinete do computador.

Os arquivos do sistema operacional estão corrompidos ou ausentes.

Se o seu computador estiver consumindo muita largura de banda ou recursos de rede, este é o caso de um worm de computador.

O espaço do disco rígido é ocupado o tempo todo, mesmo quando você não está realizando nenhuma ação, por exemplo, ao instalar um novo programa.

Arquivos e tamanhos de programas mudam em comparação com sua versão original.

Some Practical Recommendations to Avoid Viruses -

- Não abra nenhum anexo de e-mail proveniente de pessoas desconhecidas ou de pessoas conhecidas que contenham texto suspeito.

- Não aceite convites de pessoas desconhecidas nas redes sociais.

- Não abra URLs enviados por pessoas desconhecidas ou conhecidas que estejam em qualquer forma estranha.

Informação de vírus

Se você encontrou um vírus, mas deseja investigar mais a respeito de sua função. Eu recomendo que você dê uma olhada nesses bancos de dados de vírus, que geralmente são oferecidos por fornecedores de antivírus.

Kaspersky Virus Database - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - (https://www.symantec.com/security_response/landing/azlisting.jsp)