Segurança Informática - Guia Rápido

Neste tutorial, trataremos do conceito de Segurança do Computador que pode ser um laptop, uma estação de trabalho, um servidor ou um dispositivo de rede. Este tutorial é feito principalmente para pessoas que estão na indústria de TI que são especialistas em TI, administradores de sistema, administradores de segurança.

Por que segurança?

O ciberespaço (internet, ambiente de trabalho, intranet) está se tornando um lugar perigoso para todas as organizações e indivíduos protegerem seus dados confidenciais ou sua reputação. Isso se deve às inúmeras pessoas e máquinas que o acessam. É importante mencionar que os estudos recentes mostraram que um grande perigo vem de ameaças internas ou de funcionários decepcionados como o caso Edward Snowden. Outra ameaça interna é que o material informativo pode ser facilmente acessível pela intranet.

Um indicador importante é que as habilidades de TI de uma pessoa que deseja hackear ou violar sua segurança diminuíram, mas a taxa de sucesso aumentou, devido a três fatores principais -

Ferramentas de hacking que podem ser encontradas facilmente por qualquer pessoa apenas pesquisando no Google e são infinitas.

A tecnologia com os usuários finais aumentou rapidamente nesses anos, como a largura de banda da Internet e as velocidades de processamento do computador.

Acesso a manuais de informações sobre hackers.

Tudo isso pode fazer até de um colegial com curiosidade, um hacker em potencial para sua organização.

Já que bloquear todas as redes não é uma opção disponível, a única resposta que os gerentes de segurança podem dar é proteger suas redes, aplicativos e sistemas operacionais para um nível razoável de segurança e conduzir um plano de recuperação de desastres de negócios.

O gráfico a seguir nos dá uma ideia básica.

O que proteger?

Vamos ver neste caso, você é um administrador de TI em uma pequena empresa com dois pequenos servidores em um canto e você é muito bom no seu trabalho. Você está fazendo atualizações regularmente, configurando firewalls, antivírus, etc. Um dia, você vê que os funcionários da organização não estão mais acessando os sistemas. Quando você vai verificar, vê a faxineira fazendo seu trabalho e, por engano, ela removeu o cabo de alimentação e desligou o servidor.

O que quero dizer com este caso é que até a segurança física é importante na segurança do computador, já que a maioria de nós acha que é a última coisa a cuidar.

Agora vamos direto ao ponto de tudo o que deve ser protegido em um ambiente de computador -

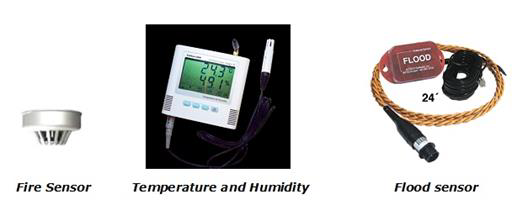

Em primeiro lugar, é verificar a segurança física, definindo sistemas de controle como alarmes de movimento, sistemas de acesso à porta, sensores de umidade, sensores de temperatura. Todos esses componentes diminuem a possibilidade de um computador ser roubado ou danificado por humanos e pelo próprio ambiente.

Pessoas com acesso a sistemas de computador devem ter sua própria identificação de usuário com proteção por senha.

Os monitores devem ser protegidos por proteção de tela para impedir que as informações sejam exibidas quando o usuário estiver ausente ou inativo.

Proteja sua rede, especialmente sem fio, senhas devem ser usadas.

Equipamentos de Internet como roteadores a serem protegidos por senha.

Dados que você usa para armazenar informações que podem ser financeiras ou não financeiras por criptografia.

A informação deve ser protegida em todos os tipos de sua representação na transmissão, criptografando-a.

Benefícios da Conscientização sobre Segurança de Computadores

Você sabe em todo esse mundo digital qual é o maior buraco ou ponto mais fraco da segurança?

Responda. Somos nós, humanos.

A maioria das violações de segurança vêm de pessoas desinformadas e não treinadas que fornecem informações a terceiros ou publicam dados na Internet sem saber as consequências.

Veja o seguinte cenário, que nos diz o que os funcionários podem acabar fazendo sem a consciência da segurança do computador -

Portanto, os benefícios da conscientização sobre a segurança do computador são óbvios, pois minimiza diretamente o potencial de você ser hackeado de sua identidade, de seu computador, de sua organização.

Perdas potenciais devido a ataques de segurança

As perdas potenciais neste ciberespaço são muitas, mesmo se você estiver usando um único computador em sua sala. Aqui, listarei alguns exemplos que têm um impacto direto em você e em outras pessoas -

Losing you data - Se o seu computador foi hackeado ou infectado, há uma grande chance de que todos os seus dados armazenados sejam levados pelo invasor.

Bad usage of your computer resources - Isso significa que sua rede ou computador pode ficar sobrecarregado de forma que você não possa acessar seus serviços originais ou, no pior dos casos, pode ser usado pelo hacker para atacar outra máquina ou rede.

Reputation loss- Pense apenas se sua conta do Facebook ou e-mail comercial foi propriedade de um ataque de engenharia social e ele envia informações falsas para seus amigos, parceiros de negócios. Você precisará de tempo para recuperar sua reputação.

Identity theft - É o caso em que sua identidade é roubada (foto, sobrenome, endereço e cartão de crédito) e pode ser utilizada para crimes como a confecção de documentos de identidade falsos.

Lista de verificação básica de segurança de computador

Existem algumas coisas básicas que todos nós em todos os sistemas operacionais precisamos fazer -

Verifique se o usuário está protegido por senha.

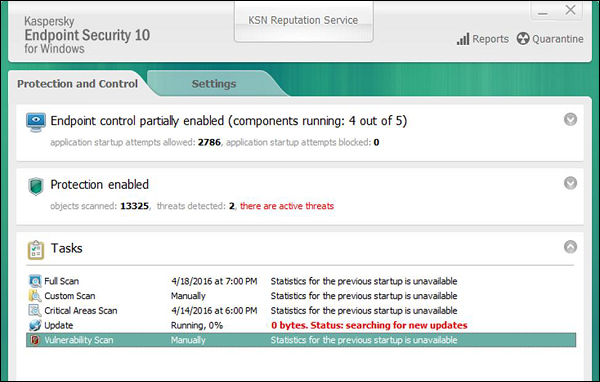

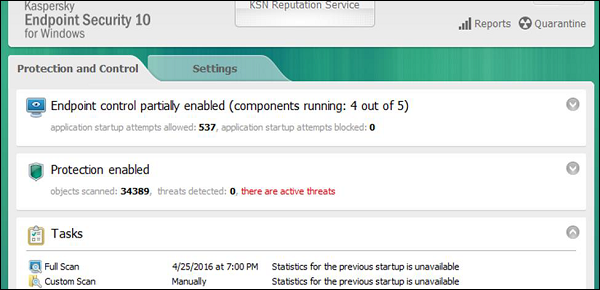

Verifique se o sistema operacional está sendo atualizado. No meu caso, fiz uma captura de tela do meu laptop que é um Windows 7.

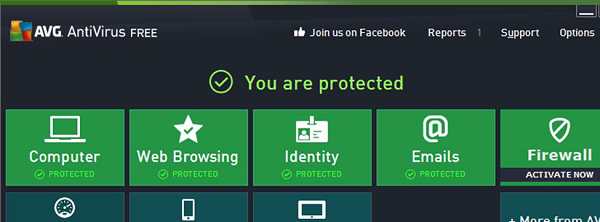

Verifique se o antivírus ou antimalware está instalado e atualizado. No meu caso, tenho um antivírus Kaspersky sendo atualizado.

- Verifique se há serviços incomuns em execução que consomem recursos.

- Verifique se o seu monitor está usando um protetor de tela.

- Verifique se o firewall do computador está ativado ou não.

- Verifique se você está fazendo backups regularmente.

- Verifique se há compartilhamentos que não são úteis.

- Verifique se sua conta tem direitos totais ou é restrita.

- Atualize outros softwares de terceiros.

O estado geral em Segurança do Computador tem a capacidade de detectar e prevenir ataques e ser capaz de se recuperar. Se esses ataques forem bem-sucedidos, será necessário conter a interrupção das informações e serviços e verificar se eles são mantidos em níveis baixos ou toleráveis.

Diferentes elementos em segurança informática

Para cumprir esses requisitos, chegamos aos três elementos principais que são confidentiality, integrity, e availability e o recentemente adicionado authenticity and utility.

Confidencialidade

Confidencialidade é a ocultação de informações ou recursos. Além disso, é necessário manter as informações em sigilo de terceiros que desejam ter acesso a elas, para que apenas as pessoas certas possam acessá-las.

Example in real life- Digamos que haja duas pessoas se comunicando por meio de um e-mail criptografado que conheçam as chaves de descriptografia uma da outra e leiam o e-mail inserindo essas chaves no programa de e-mail. Se outra pessoa puder ler essas chaves de descriptografia quando elas forem inseridas no programa, a confidencialidade desse e-mail será comprometida.

Integridade

Integridade é a confiabilidade dos dados nos sistemas ou recursos do ponto de vista de prevenir alterações não autorizadas e indevidas. Geralmente, Integridade é composta por dois subelementos - integridade de dados, que tem a ver com o conteúdo dos dados e autenticação que tem a ver com a origem dos dados, já que tais informações só têm valores se forem corretas.

Example in real life - Digamos que você está fazendo um pagamento online de 5 USD, mas suas informações são adulteradas sem o seu conhecimento de forma a enviar para o vendedor 500 USD, isso custaria muito a você.

Nesse caso, a criptografia desempenha um papel muito importante na garantia da integridade dos dados. Os métodos comumente usados para proteger a integridade dos dados incluem o hash dos dados recebidos e a comparação com o hash da mensagem original. No entanto, isso significa que o hash dos dados originais deve ser fornecido de maneira segura.

Disponibilidade

Disponibilidade refere-se à capacidade de acessar dados de um recurso quando necessário, como tal, a informação só tem valor se as pessoas autorizadas puderem acessar no momento certo. Negar acesso aos dados hoje em dia se tornou um ataque comum. Imagine o tempo de inatividade de um servidor ativo como pode ser caro.

Example in real life- Digamos que um hacker comprometeu um servidor web de um banco e o desligou. Você, como um usuário autenticado, deseja fazer uma transferência bancária eletrônica, mas é impossível acessá-la, a transferência desfeita é um dinheiro perdido para o banco.

Neste capítulo, discutiremos sobre as diferentes terminologias usadas em Segurança de Computadores.

Unauthorized access - Um acesso não autorizado é quando alguém obtém acesso a um servidor, site ou outros dados confidenciais usando os detalhes da conta de outra pessoa.

Hacker - É uma pessoa que tenta e explora um sistema de computador por um motivo que pode ser dinheiro, uma causa social, diversão, etc.

Threat - É uma ação ou evento que pode comprometer a segurança.

Vulnerability - É uma fraqueza, um problema de design ou erro de implementação em um sistema que pode levar a um evento inesperado e indesejável no sistema de segurança.

Attack- É um ataque à segurança do sistema que é entregue por uma pessoa ou máquina a um sistema. Isso viola a segurança.

Antivirus or Antimalware - É um software que opera em diferentes sistemas operacionais, o qual é usado para prevenir contra softwares maliciosos.

Social Engineering - É uma técnica que um hacker usa para roubar dados de uma pessoa para fins diversos por meio de manipulação psicológica combinada com cenas sociais.

Virus - É um software malicioso que se instala no seu computador sem o seu consentimento para uma finalidade inadequada.

Firewall - É um software ou hardware usado para filtrar o tráfego da rede com base em regras.

Em Segurança de Computadores, camadas é uma prática bem conhecida, derivada de técnicas militares. O objetivo é exaurir o atacante quando ele consegue penetrar a primeira camada de segurança encontrando um buraco, então ele tem que encontrar um buraco na segunda camada e assim por diante, até que ele chegue ao destino, se conseguir.

A seguir está uma imagem que explica sobre a segurança de camada.

Vamos ver as melhores práticas em um tipo de camada de segurança -

Computer Application Whitelistening - A ideia é instalar apenas um número restrito de aplicativos em seus computadores, que sejam úteis e genuínos.

Computer System Restore Solution- No caso de seu computador ser hackeado e seus arquivos danificados, você deve ter a possibilidade de ter acesso aos seus arquivos novamente. Um exemplo é a restauração ou backup do sistema do Windows.

Computer and Network Authentication- Os dados acessados pela rede devem ser fornecidos apenas para usuários autorizados. Use nomes de usuário e senhas !!!

File, Disk and Removable Media Encryption- Geralmente, uma boa prática é criptografar discos rígidos ou dispositivos removíveis, a ideia por trás disso é no caso de seu laptop ou USB removível ser roubado e estiver conectado a outra máquina e não puder ser lido. Uma boa ferramenta para isso éTruecrypt.

Remote Access Authentication- Os sistemas que são acessados pela rede devem ser fornecidos apenas para usuários autorizados. Use nomes de usuário e senhas !!!

Network Folder Encryption - Novamente como no caso da autenticação de rede, se você tiver um armazenamento de rede ou uma pasta de rede compartilhada, é bom ser criptografado para evitar que qualquer usuário não autorizado que esteja ouvindo a rede para ler as informações.

Secure Boundary and End-To-End Messaging- Hoje em dia o e-mail ou mensagem instantânea estão amplamente difundidos e é a ferramenta número um para se comunicar. É melhor que a comunicação seja criptografada entre os usuários finais, uma boa ferramenta para isso éPGP Encryption Tool.

Nesta seção, trataremos de como proteger ou proteger (proteger é outra palavra usada para proteger o sistema operacional) uma estação de trabalho do ponto de vista prático e quais são as etapas a seguir. Vamos tratar oWindows OS e Mac OS X porque a maioria dos computadores tem esses dois sistemas operacionais, mas a lógica de proteção é a mesma para todos os outros sistemas operacionais, como Linux ou Android.

Diretrizes para segurança do sistema operacional Windows

A seguir está a lista de diretrizes para a segurança do sistema operacional Windows.

Use as versões licenciadas do sistema operacional Windows, não as crackeadas ou pirateadas, e ative-as para obter atualizações genuínas.

Disable Unused Users- Para fazer isso, clique com o botão direito do mouse em Computador - Gerenciar - Usuários e grupos locais - Usuários e desative os usuários desnecessários. No meu caso, desativei os usuários Convidado e Administrador e criei um novo não padrão, como Admin.

Disable unused shares- Por padrão, o sistema operacional Windows cria compartilhamentos, consulte a imagem a seguir. Você tem que desativá-los e para fazer isso, siga -

Right Click on My Computer – Manage – Shared Folders – Right Click Stop Sharing.

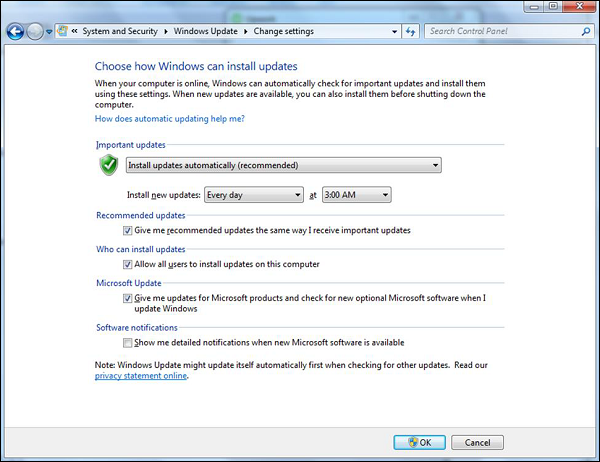

A próxima etapa é fazer atualizações regularmente para o sistema operacional Windows. Recomenda-se fazê-los automática e periodicamente. Para configurar isso, vá paraControl Panel – System and Security – Windows Updates – OK.

Coloque seu Firewall do sistema Windows, isso bloqueará todos os serviços não autorizados que fazem o tráfego. Para configurar isso, vá paraControl Panel – System and Security – Windows Firewall.

Instale um antivírus licenciado e faça atualizações; nas próximas seções, cobriremos em detalhes sobre antivírus. Isto éstrongly recommended não baixar de torrents e instalar versões crackeadas.

Você deve sempre configurar um protetor de tela protegido por senha. Para configurar isso, siga este caminho -

Control Panel – All Control Panel Items – Personalize – Turn Screen Saver on or off – Check “On resume, display logon Screen”.

Desative a reprodução automática para mídia removível. Isso bloqueia os vírus para serem executados automaticamente a partir de dispositivos removíveis.

Para desativá-lo, vá para - Start – on Search box type Edit Group Policy –Administrative Templates – Windows Components – Autoplay Policy – Turn off Autoplay – Enable – Ok.

Instale apenas navegadores confiáveis do Internet Explorer, como o Internet explorer, Chrome ou Mozilla Firefox, e atualize-os regularmente. Perder as atualizações pode levar a possíveis hackers.

Habilite o BitLocker Drive Encryption para criptografar discos rígidos, mas só está disponível no Windows e Ultimate e nas versões superiores.

Para habilitá-lo, siga o caminho: Start – Control Panel – System and Security – BitLocker Drive Encryption.

Set Bios Password - Esta opção difere com base em diferentes fabricantes de computador e precisamos ler as orientações do fabricante, esta opção protege o seu computador uma camada superior no sistema operacional.

Diretrizes para segurança do Mac OS X

A seguir está a lista de diretrizes para a segurança do Mac OS X.

Use versões licenciadas do Mac OS X e nunca use versões crackeadas ou pirateadas. Depois de instalados, ative-os para obter as atualizações originais.

Defina a senha para o usuário root e crie um usuário menos privilegiado. Por padrão, o usuário root do Mac OS X não tem uma senha, então você deve colocar uma e então criar um usuário com menos privilégios para uso diário.

Para configurar, siga: Apple menu – System Preferences – Click Users & Groups

Disable Auto Logon- Por padrão, o Mac OS X é configurado para fazer logon automaticamente no primeiro usuário administrativo criado. Também exibe todos os nomes de usuário válidos nas janelas de login.

Para desativar isso, você deve: Open System Preferences – Accounts – User – Uncheck the Log in automatically – Click on Login Options (tab) – Set “Display Login Windows as” = Name and Password.

Update Mac OS X - Para proteger nossos sistemas, precisamos obter nossas atualizações e patches do Mac OS X.

Para isso, seguimos este caminho: Click on System Preferences –Software Update – Change the default “weekly” to “daily” – Quit System Preferences.

É melhor você fazer isso semanalmente porque não vai sobrecarregar suas redes, caso você tenha uma rede grande.

Instale o firewall do sistema Mac OS X. Ir paraSystem Preferences – Sharing –Firewall – Click on Start.

Configure Screen saver password protected: Para configurar isso, siga este caminho - System Preferences – Screen Effect – Activation – Set “Time until screen effect starts” = 5 Minutes – Set “Password to use when waking the screen effect” = use my user –account password. Recomenda-se que seja inferior a 5 minutos.

Put Open Firmware password- Clique duas vezes no ícone do aplicativo para abri-lo. Clique no botão "Alterar" para modificar as configurações de segurança. Se você estiver habilitando os recursos de segurança, digite uma senha no -Password and Verify boxes. Clique OK. Digite sua conta de administrador do sistema.

Encrypt folders- O Mac OS X possui FileVault, que criptografa as informações em sua pasta de início. Você pode ver o FileVault na imagem a seguir.

Clique Apple Menu – System Preferences – Security & Privacy – FileVault – Click the lock Icon to unlock it, then enter an administrator name and password.

Então você terá que Turn On FileVault.

Disable Handoff- Handoff é um recurso para manter o seu trabalho sincronizado, mas precisa enviar alguns dados para a Apple funcionar. Sugere-se desativá-lo.

Para fazer isso: Click System Preferences – General – Uncheck “Allow Handoff between this Mac and your iCloud devices”.

Allow only signed Apps - Para reduzir a superfície de ataque, é sugerido não executar código não confiável não assinado com uma chave adequada.

Para permitir apenas aplicativos assinados por um desenvolvedor autorizado, você deve seguir o caminho - System Preferences – Security & Privacy –General – Set “Allow apps download from” to “Mac App Store and identified developers”.

No capítulo anterior, vimos como proteger nossos computadores e um dos pontos era instalar e atualizar o software antivírus. Sem este software, há uma grande chance de que seus sistemas e redes sejam atingidos e sofram ataques de hackers e também possam ser afetados por vários vírus.

É importante que o mecanismo de verificação antivírus e as assinaturas de vírus sejam atualizados regularmente, pois fazemos isso porque se o seu sistema for atingido pelo malware mais recente, ele será detectado.

Funções básicas de mecanismos antivírus

Todos os mecanismos antivírus têm três componentes para funcionar adequadamente. É importante dar uma olhada nessas funções porque elas nos ajudarão a uma melhor limpeza manual de vírus em caso de necessidade.

Scanning - Quando um novo vírus é detectado no ciberespaço, os produtores de antivírus começam a escrever programas (atualizações) que procuram sequências de assinaturas semelhantes.

Integrity Checking - Este método geralmente verifica se há arquivos manipulados no sistema operacional por vírus.

Interception - Este método é usado basicamente para detectar cavalos de Tróia e verificar a solicitação feita pelo sistema operacional para acesso à rede.

A imagem a seguir mostra o esquema para a funcionalidade de um mecanismo antivírus.

Teste de vírus online

Se o administrador do sistema não tiver um antivírus instalado ou suspeitar que um arquivo está infectado. Eles recomendariam usar o mecanismo antivírus de teste online que (na minha opinião) é um dos melhores -https://virustotal.com/.

Q. Por que essa opção?

Resp. É um serviço gratuito e independente. Ele usa vários mecanismos antivírus (41 mecanismos antivírus), então seu resultado será mostrado para todos os 41 mecanismos. Ele atualiza os motores em tempo real.

Para maior clareza, veja a imagem a seguir, em que carreguei um arquivo com vírus e o resultado é 33/41 (Detection Ratio), o que significa que tem vírus e não foi aprovado na classe, por isso não deve ser aberto.

Uma boa característica deste site é a verificação de URL; antes de entrar em um site, você pode inserir a URL e verificar se o site está infectado e pode causar danos a você.

Fiz um teste com uma URL e ficou limpo e 100%, então posso visitá-lo sem que meu computador fique infectado.

Software antivírus grátis

Como este tutorial é uma prática prática, mostrarei onde obter antivírus gratuitos e onde fazer o download caso você não tenha orçamento suficiente.

As versões gratuitas de antivírus têm pontuações de detecção de malware quase idênticas às versões pagas produzidas pela mesma empresa, mas o antivírus comercial faz uma pequena diferença no desempenho da segurança e, em nosso caso, somos administradores de sistema e queremos proteção máxima em o ambiente de trabalho.

Do PCMagazine (http://in.pcmag.com/), você pode obter uma análise quais são os antivírus gratuitos mais bem avaliados no momento. No seguinte URL você pode verificar por si mesmohttp://www.pcmag.com/article2/0,2817,2388652,00.asp

Vamos entender em detalhes sobre alguns desses softwares antivírus -

Avast Antivirus

Este antivírus tem boas pontuações em bloqueio de malware e verificações de teste anti-phishing, ele pode ser baixado de https://www.avast.com/en-eu/index

Para a instalação do servidor, você precisa de uma versão comercial.

AVG Antivirus

Ele pode ser baixado de http://www.avg.com/us-en/free-antivirus-download. Para a instalação do servidor, você precisa adquirir a versão comercial.

Panda Antivirus 2016

Ele pode ser baixado de http://www.pandasecurity.com/usa/homeusers/downloads/

Tem as seguintes características boas -

- Disco de resgate

- Proteção USB

- Monitor de Processo

Para a instalação do servidor, você precisará adquirir a versão comercial.

Bitdefender Antivirus

Ele pode ser baixado de http://www.bitdefender.com/solutions/free.htmlUma boa característica deste antivírus é que ele pode funcionar inteiramente em segundo plano. Nenhuma definição de configuração. Para instalação do servidor, você precisa comprar a versão comercial.

Microsoft Security Essentials

Apesar de não estar entre os antivírus gratuitos mais populares devido à marca Microsoft, vale a pena mencionar que a própria Microsoft oferece um antivírus gratuito que é chamado de Microsoft Security Essentials.

Ele pode ser baixado de http://windows.microsoft.com/en-us/windows/security-essentials-download

Antivírus Comercial

Devo mencionar que todos os produtores de antivírus gratuitos também oferecem suas versões comerciais. Com base na revista PC, os melhores antivírus comerciais são -

- Kaspersky Anti-Virus

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016)

- Webroot SecureAnywhere Antivirus (2015)

Consulte o link a seguir para verificar você mesmo - http://www.pcmag.com/article2/0,2817,2372364,00.asp

Kaspersky Antivirus

Ele pode ser baixado como um teste gratuito em http://www.kaspersky.com/free-trials/anti-virus

Possui uma excelente pontuação em anti-phishing. Também oferece um bônus útil em ferramentas de segurança, como proteção de cartão de crédito em seus computadores.

McAfee AntiVirus Plus

Ele pode ser baixado como um teste gratuito em - http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

Ele protege todos os sistemas operacionais como dispositivos Windows, Mac OS, Android e iOS. muito bom bloqueio de URL malicioso e anti-phishing.

Webroot SecureAnywhere Antivirus

Ele pode ser baixado como um teste gratuito em - http://www.webroot.com/us/en/home/products/av

Algumas de suas características proeminentes são -

- Recupere arquivos criptografados por ransomware

- Usa uma pequena quantidade de espaço em disco

- Varredura muito rápida

- Lida com malware desconhecido

- Inclui firewall

No capítulo anterior tratamos de antivírus que nos ajudaram a proteger nossos sistemas, mas neste capítulo trataremos de malwares, como detectá-los manualmente, quais são suas formas, quais são suas extensões de arquivo, sinais de um computador infectado, etc. importante ser tratado porque as taxas de infecção de empresas e computadores pessoais são muito altas nos dias de hoje.

Eles são programas de autorreplicação que reproduzem seus próprios códigos anexando-se a outros códigos executáveis. Eles operam sem as permissões ou conhecimento dos usuários de computador. Vírus ou malwares como na vida real, em computadores contaminam outros arquivos saudáveis.

No entanto, devemos lembrar que os vírus infectam máquinas externas apenas com a ajuda de um usuário de computador. Isso pode acontecer clicando em um arquivo que vem anexado com e-mail de uma pessoa desconhecida, conectando um USB sem digitalização, abrindo URLs não seguros por esse motivo. Nós, como administradores de sistema, temos que remover as permissões de administrador dos usuários desses computadores. Classificamos os malwares em três tipos -

- Trojans e Rootkits

- Viruses

- Worms

Características de um vírus

A seguir estão algumas características de qualquer vírus que infecta nossos computadores.

Eles residem na memória de um computador e se ativam enquanto o programa que está anexado começa a ser executado.

For example - Eles se ligam em geral ao explorer.exe no sistema operacional Windows porque é o processo que está em execução o tempo todo, então você deve ter cuidado quando esse processo começar a consumir muito da capacidade do seu computador.

Eles se modificam após a fase de infecção, como códigos-fonte, extensões, novos arquivos, etc., portanto, é mais difícil para um antivírus detectá-los.

Eles sempre tentam se esconder nos sistemas operacionais das seguintes maneiras -

Criptografa-se em símbolos crípticos e eles se decodificam quando se replicam ou executam.

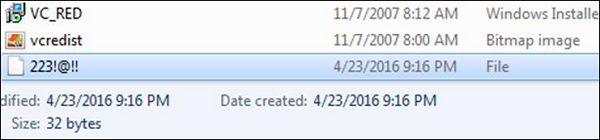

For example - Você pode ver isso na imagem a seguir para melhor compreensão pois no meu computador encontrei este arquivo.

Depois de encontrar este arquivo, abri-o com um editor de texto e pensei que o texto não era compreensível como mostra a imagem a seguir.

Depois de descobrir isso, tentei em um decodificador base64 e descobri que era um arquivo de vírus.

Este vírus pode causar o seguinte em seu computador -

Isso pode excluir dados importantes de seu computador para ganhar espaço para seus processos.

Isso pode evitar a detecção por redirecionamento dos dados do disco.

Ele pode realizar tarefas disparando um evento consigo mesmo. Por exemplo, isso acontece quando, em um computador infectado, tabelas pop-up, etc., aparecem automaticamente na tela.

Eles são comuns no Windows e no Mac OS porque esses sistemas operacionais não têm várias permissões de arquivo e são mais espalhados.

Processo de trabalho de malware e como limpá-lo

Malwares se ligam a programas e se transmitem para outros programas, fazendo uso de alguns eventos, eles precisam que esses eventos aconteçam porque eles não podem -

- Comecem sozinhos

- Transmitam-se usando arquivos não executáveis

- Infecte outras redes ou computador

A partir das conclusões acima, devemos saber que quando alguns processos ou serviços incomuns são executados por si próprios, devemos investigar mais a fundo suas relações com um possível vírus. O processo de investigação é o seguinte -

Para investigar esses processos, comece com o uso das seguintes ferramentas -

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

o Listdll.exe mostra todo o dll files sendo usado, enquanto o netstat.exe com suas variáveis mostra todos os processos que estão sendo executados com suas respectivas portas.

Você pode ver o seguinte exemplo de como mapeei o processo do antivírus Kaspersky que usei junto com o comando netstat-ano para ver os números dos processos e o gerenciador de tarefas para ver a qual processo pertence a este número.

Então devemos procurar por qualquer modified, replaced or deleted files e a shared librariestambém deve ser verificado. Eles geralmente infectam arquivos de programas executáveis com extensão como.EXE, .DRV, .SYS, .COM, .BIN. Malwares mudam a extensão de arquivos genuínos, por exemplo: File.TXT para File.TXT.VBS.

Se você é o administrador do sistema de um servidor da web, deve estar ciente de outra forma de malware, chamada de webshell. Geralmente está em uma extensão .php, mas com nomes de arquivo estranhos e em uma forma criptografada. Você deve excluí-los para o caso de detectá-los.

Depois de fazer isso, devemos atualizar o programa antivírus e verificar novamente o computador.

Detectando um erro de computador a partir de uma infecção por vírus

Nesta seção, trataremos de como detectar uma falha de computador ou sistema operacional de um vírus porque às vezes as pessoas e os administradores de sistema confundem os sintomas.

Os eventos a seguir provavelmente não são causados por um malware -

- Erro enquanto o sistema está inicializando no estágio de BIOS, como a exibição da célula da bateria da Bios, exibição de erro do temporizador.

- Erros de hardware, como bipes de gravação de RAM, HDD, etc.

- Se um documento não iniciar normalmente como um arquivo corrompido, mas os outros arquivos podem ser abertos de acordo.

- Teclado ou mouse não responde aos seus comandos, você deve verificar os plug-ins.

- O monitor liga e desliga com muita frequência, como piscar ou vibrar, isso é uma falha de hardware.

Por outro lado, se você tiver os seguintes sinais em seu sistema, deve verificar se há malware.

Seu computador mostra uma janela pop-up ou tabelas de erro.

Congela com freqüência.

Ele fica mais lento quando um programa ou processo é iniciado.

Terceiros reclamam que estão recebendo convites de sua parte nas redes sociais ou via e-mail.

As alterações nas extensões dos arquivos aparecem ou os arquivos são adicionados ao seu sistema sem o seu consentimento.

O Internet Explorer congela com muita frequência, embora a velocidade da sua internet seja muito boa.

O disco rígido é acessado na maioria das vezes, como você pode ver pela luz LED no gabinete do computador.

Os arquivos do sistema operacional estão corrompidos ou ausentes.

Se o seu computador estiver consumindo muita largura de banda ou recursos de rede, este é o caso de um worm de computador.

O espaço do disco rígido é ocupado o tempo todo, mesmo quando você não está realizando nenhuma ação, por exemplo, ao instalar um novo programa.

Arquivos e tamanhos de programas mudam em comparação com sua versão original.

Some Practical Recommendations to Avoid Viruses -

- Não abra nenhum anexo de email proveniente de pessoas desconhecidas ou de pessoas conhecidas que contenham texto suspeito.

- Não aceite convites de pessoas desconhecidas nas redes sociais.

- Não abra URLs enviados por pessoas desconhecidas ou conhecidas que estejam em qualquer forma estranha.

Informação de vírus

Se você encontrou um vírus, mas deseja investigar mais a respeito de sua função. Eu recomendo que você dê uma olhada nesses bancos de dados de vírus, que geralmente são oferecidos por fornecedores de antivírus.

Kaspersky Virus Database - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - (https://www.symantec.com/security_response/landing/azlisting.jsp)

Neste capítulo, discutiremos sobre a importância da criptografia para a segurança do computador.

O que é criptografia?

A criptografia é um tipo transformado de informação genuína em que apenas as partes autorizadas sabem lê-la; portanto, na pior das hipóteses, se alguém tiver acesso a esses arquivos, ainda não será capaz de entender a mensagem neles.

As bases da criptografia existem desde os tempos antigos. Um bom exemplo são os correios de pombos, onde os reis costumavam enviar mensagens aos seus comandantes no campo de batalha em um código específico, quando os inimigos os pegavam, eles não podiam lê-los, apenas que a mensagem estava perdida, mas se chegasse a o comandante de destino tinha o vocabulário de descriptografia para que pudessem descriptografá-lo.

Devemos mencionar que a criptografia é para um propósito bom ou ruim. O caso ruim é o cenário em que a maioria dos arquivos de malware estão em uma forma criptografada, portanto, não podem ser lidos por todos que aceitam o hacker.

Ferramentas usadas para criptografar documentos

Neste tutorial vamos nos concentrar mais nas práticas do que nos aspectos teóricos para um melhor entendimento. Vamos discutir sobre algumas ferramentas que usamos para criptografar documentos -

Axcrypt- É um dos melhores softwares de arquivos de criptografia de código aberto. Ele pode ser usado no Windows OS, Mac OS e Linux também. Este software pode ser baixado de -http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG- Este é um software de código aberto novamente e pode ser integrado com outros softwares (como e-mail). Ele pode ser baixado de -https://www.gnupg.org/download/index.html

Windows BitLocker - É uma ferramenta integrada do Windows e suas principais funções são proteger e criptografar todos os volumes do disco rígido.

FileVault - É uma ferramenta integrada do Mac OS que protege e criptografa todo o volume do disco rígido.

Formas de comunicação de criptografia

Os Administradores de sistema devem usar e oferecer aos seus funcionários canais de comunicação seguros e criptografados e um deles é SSL (Secure Sockets Layer).Este protocolo ajuda a estabelecer uma conexão segura e criptografada entre os clientes e os servidores. Geralmente, é usado paraWeb Servers, Mail Servers, FTP servers.

Por que você precisa disso?

Se você tem uma loja online e seus clientes estão usando seu cartão de crédito e seus dados pessoais para comprar produtos nela. Mas eles (Dados) correm o risco de serem roubados por uma simples escuta telefônica, pois a comunicação é em texto claro, para evitar isso, o protocolo SSL ajudará a criptografar essa comunicação.

Como ver se a comunicação é segura?

Os navegadores fornecem dicas visuais, como um ícone de cadeado ou uma barra verde, para ajudar os visitantes a saber quando sua conexão está protegida. Um exemplo é mostrado na imagem a seguir.

Outra ferramenta usada pelo administrador do sistema é o SSH (Secure Shell). Este é um substituto seguro para o telnet e outros utilitários não criptografados comorlogin, rcp, rsh.

Ele fornece um canal seguro criptografado no host de comunicação para hospedar na Internet. Reduz os ataques man-in-the-middle. Ele pode ser baixado de -http://www.putty.org/

Neste capítulo, discutiremos os backups, que são um processo de salvamento de dados que pode ser feito em uma rede ou em um computador.

Por que o backup é necessário?

O objetivo principal é recuperar os dados perdidos de um evento imprevisível, como exclusão por engano ou corrupção de arquivo que, em muitos casos, é causado por um vírus. Um exemplo éRansomware, que criptografa todos os seus dados quando o computador é infectado e o segundo é reverter os dados em um momento específico que você deseja. Este é um cenário que ocorre frequentemente em empresas que possuem aplicativos e bancos de dados e desejam testar seus aplicativos com uma versão específica dos dados.

Como esse processo é gerenciado nas grandes empresas?

Sugere-se que em empresas maiores que possuem um grande volume de dados, é necessário ter um administrador de backup, que é uma das pessoas mais confiáveis da empresa porque tem acesso a todos os dados daquela organização e geralmente lida com a verificação da rotina de backup e a integridade do backup.

Dispositivos de backup

Nesta seção, veremos os dispositivos de backup de soluções menores para empresas. Para um computador pessoal, eles são -

CD and DVD, Blue-Rays - Eles são usados para uso doméstico / pessoal, onde as pessoas podem armazenar seus documentos, principalmente documentos pessoais ou relacionados ao escritório, pois têm pequenas capacidades que variam de 750 MB a 50 GB.

Removable Devices- Eles são novamente para uso doméstico (dados, documentos, música, fotos, filmes) que podem ser um USB removível ou discos rígidos externos. As capacidades deles aumentaram muito ultimamente, variam de 2 GB a 2 TB.

Network attached storage (NAS)- Geralmente são dispositivos usados em pequenas empresas para fins de backup, porque oferecem uma maneira centralizada de backup. Todos os usuários podem se conectar através da rede para acessar este dispositivo e salvar dados.

Eles têm um custo menor quando comparados a outras soluções e também oferecem uma boa tolerância a falhas por serem configurados em RAID (matriz redundante de discos independentes). Eles podem ser montados em rack ou não. Eles oferecem um bom nível de autenticação de usuários e gerenciamento de console da web.

Storage Area Network (SAN)- Geralmente são dispositivos usados por grandes empresas para fins de backup. Eles oferecem uma rede de alta velocidade para armazenamento que os maiores produtores sãoEMC Corporation, DELL.

Tipos de backups com base na localização

Os tipos de backup podem variar de acordo com o tamanho do negócio, o orçamento e a importância dos dados.

Eles são divididos em dois tipos -

- Backups locais

- Backups online

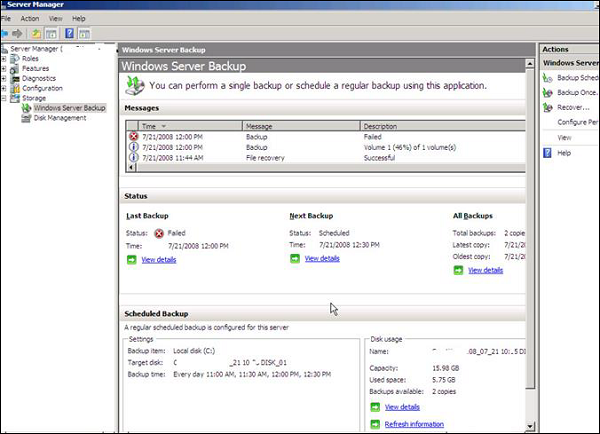

Geralmente os backups locais armazenam os dados em um CD, NA Storages, etc., pois pode haver uma simples cópia de arquivos ou o uso de qualquer software de terceiros. Um deles no servidor é o backup do Windows que está incluído na Licença do Windows Server Edition.

Outro é o Acronis que é um dos melhores do mercado - http://www.acronis.com/en-eu/

Backup Online ou Armazenamento em Nuvem

Uma das maiores tendências é o armazenamento online, onde as empresas e os usuários podem armazenar seus dados em algum lugar na nuvem, e é mais barato também, em vez de fazer tudo sozinho. Também não há necessidade de qualquer infraestrutura de backup e manutenção.

Para um usuário pessoal, é oferecido gratuitamente pelos maiores fornecedores como a Microsoft. Oferece OneDrive e você pode armazenar até 5GB em sua nuvem e possui uma interface para diferentes Sistemas Operacionais.

O segundo é o Google Drive, que é um produto do google, onde os arquivos são sincronizados automaticamente.

A lista completa pode ser consultada no PCMagazine - http://www.pcmag.com/article2/0,2817,2413556,00.asp#. Para pequenas ou grandes empresas, mencionadas anteriormente, a solução de backup online ou na nuvem é uma boa solução devido ao custo e à responsabilidade.

Os maiores fornecedores que oferecem esse serviço são a Microsoft com solução AZURE - https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/ que está oferecendo um alto desempenho e escalabilidade para esta solução.

O outro é a Amazon com ele. Detalhes do produto S3 sobre este produto podem ser encontrados em - http://aws.amazon.com/s3/

A recuperação de desastres é geralmente um processo de planejamento e produz um documento que garante às empresas a solução de eventos críticos que afetam suas atividades. Esses eventos podem ser desastres naturais (terremotos, enchentes, etc.), ataque cibernético ou falha de hardware, como servidores ou roteadores.

Como tal, ter um documento em vigor reduzirá o tempo de inatividade do processo de negócios do lado da tecnologia e da infraestrutura. Este documento geralmente é combinado com o Plano de Continuidade de Negócios que faz as análises de todos os processos e os prioriza de acordo com a importância dos negócios. No caso de uma grande interrupção, ele mostra qual processo deve ser recuperado primeiro e qual deve ser o tempo de inatividade. Também minimiza a interrupção do serviço de aplicativo. Ajuda-nos a recuperar dados no processo organizado e ajuda os colaboradores a ter uma visão clara do que deve ser feito em caso de desastre.

Requisitos para ter um plano de recuperação de desastres

A recuperação de desastres começa com um inventário de todos os ativos, como computadores, equipamentos de rede, servidor, etc. e é recomendado registrar também por números de série. Devemos fazer um inventário de todos os softwares e priorizá-los de acordo com a importância do negócio.

Um exemplo é mostrado na tabela a seguir -

| Sistemas | Tempo de inatividade | Tipo de desastre | Prevenções | Estratégia de solução | Recuperar totalmente |

|---|---|---|---|---|---|

| Sistema de folha de pagamento | 8 horas | Servidor danificado | Fazemos backup diariamente | Restaure os backups no servidor de backup | Conserte o servidor primário e restaure dados atualizados |

Você deve preparar uma lista de todos os contatos de seus parceiros e provedores de serviço, como dados e contatos do ISP, licença que você adquiriu e onde foram adquiridos. Documentar toda a sua rede que deve incluir esquemas de IP, nomes de usuário e senha de servidores.

Etapas preventivas a serem tomadas para recuperação de desastres

A sala do servidor deve ter um nível autorizado. Por exemplo: apenas o pessoal de TI deve entrar em um determinado momento.

Na sala do servidor deve haver um alarme de incêndio, sensor de umidade, sensor de inundação e sensor de temperatura.

Estes são mais para prevenção. Você pode consultar a seguinte imagem.

No nível do servidor, os sistemas RAID devem sempre ser usados e sempre deve haver um disco rígido sobressalente na sala do servidor.

Você deve ter backups no local, isso geralmente é recomendado para backup local e externo, portanto, um NAS deve estar na sala do servidor.

O backup deve ser feito periodicamente.

A conectividade com a internet é outro problema e é recomendável que a matriz tenha uma ou mais linhas de internet. Um primário e um secundário com um dispositivo que oferece redundância.

Se você for uma empresa, deve ter um site de recuperação de desastres que geralmente está localizado fora da cidade do site principal. O objetivo principal é ser um stand-by como em qualquer caso de desastre, ele replica e faz o backup dos dados.

Neste capítulo, discutiremos a respeito da rede do ponto de vista da segurança. Também veremos quais são os sistemas que nos ajudam como administradores de sistema a aumentar a segurança.

For example- Somos administradores de sistema de uma grande rede de supermercados, mas nossa empresa deseja entrar na Internet lançando uma plataforma de vendas online. Fizemos a configuração e o sistema está funcionando e funcionando, mas depois de uma semana ouvimos que a plataforma foi hackeada.

Fazemos uma pergunta a nós mesmos - O que fizemos de errado? Ignoramos a segurança da rede, que é tão importante quanto a configuração, pois esse hacking pode influenciar diretamente a reputação da empresa, resultando em diminuição das vendas e do valor de mercado.

Dispositivos que nos ajudam com segurança de rede

Firewalls- Eles podem ser softwares ou aplicativos que operam no nível da rede. Eles protegem as redes privadas de usuários externos e outras redes. Geralmente, eles são um composto de programas e sua função principal é monitorar o fluxo de tráfego de fora para dentro e vice-versa. Sua posição geralmente é atrás de um roteador ou na frente do roteador, dependendo das topologias da rede.

Eles também são chamados de dispositivos de detecção de intrusão; suas regras de tráfego são configuradas de acordo com as regras de política da empresa. Por exemplo, você bloqueia todo o tráfego de entrada para a porta POP porque não deseja receber um e-mail para se proteger de todos os ataques de e-mail possíveis. Eles registram todas as tentativas de rede para uma última auditoria para você.

Eles também podem funcionar como filtros de pacotes, o que significa que o firewall toma as decisões de encaminhar ou não o pacote com base nos endereços e portas de origem e destino.

Algumas das marcas recomendadas são -

- Cisco ASA Series

- Checkpoint

- Fortinet

- Juniper

- SonicWALL

- pfSense

Sistemas de detecção de intrusão

Os Sistemas de Detecção de Intrusão também são tão importantes quanto o firewall porque nos ajudam a detectar o tipo de ataque que está sendo feito ao nosso sistema e, então, encontrar uma solução para bloqueá-lo. O monitoramento parte como rastrear logs, procurar assinaturas duvidosas e manter histórico dos eventos acionados. Eles também ajudam os administradores de rede a verificar a integridade e a autenticidade da conexão.

Vamos ver o esquema de suas posições -

Ferramentas de detecção de intrusão

Uma das melhores ferramentas de detecção de intrusão é Snort, você pode obter informações e baixá- las em - www.snort.org

É baseado em software, mas é um código-fonte aberto, por isso é gratuito e fácil de configurar. Possui uma rede baseada em assinatura em tempo real - IDS, que notifica os administradores do sistema ou ataques como scanners de portas, ataques DDOS, ataques CGI, backdoors, impressão digital do sistema operacional.

Os outros IDS são -

- BlackICE Defender

- CyberCop Monitor

- Ponto de verificação RealSecure

- Cisco Secure IDS

- Vanguard Enforcer

- Lucent RealSecure.

Rede Privada Virtual

Este tipo de rede é amplamente utilizado em pequenas empresas ou redes corporativas. Ajuda a enviar e receber dados pela internet, mas de forma segura e criptografada. Geralmente, essa rede é criada entre dois dispositivos de rede seguros, como dois firewalls.

Um exemplo é uma conexão entre dois firewalls ASA 5505 conforme mostrado na imagem a seguir.

Neste capítulo, explicaremos as políticas de segurança que são a base da segurança da infraestrutura de tecnologia da sua empresa.

De certa forma, regulam o comportamento dos seus colaboradores em relação ao uso da tecnologia no ambiente de trabalho, podendo minimizar o risco de hackeamento, vazamento de informações, má utilização da internet e também garantem a salvaguarda dos recursos da empresa.

Na vida real, você notará que os funcionários de sua organização sempre tendem a clicar em URLs infectados ou infectados por vírus ou em anexos de e-mail com vírus.

Papel da política de segurança na configuração de protocolos

A seguir estão algumas dicas que ajudam na configuração de protocolos u para a política de segurança de uma organização.

- Quem deve ter acesso ao sistema?

- Como deve ser configurado?

- Como se comunicar com terceiros ou sistemas?

As políticas são divididas em duas categorias -

- Políticas do usuário

- Políticas de TI.

As políticas de usuário geralmente definem o limite dos usuários em relação aos recursos de computador em um local de trabalho. Por exemplo, o que eles têm permissão para instalar em seus computadores, se eles podem usar armazenamentos removíveis.

Considerando que as políticas de TI são projetadas para o departamento de TI, para proteger os procedimentos e funções das áreas de TI.

General Policies- Esta é a política que define os direitos dos funcionários e o nível de acesso aos sistemas. Geralmente, está incluso até mesmo no protocolo de comunicação como medida preventiva em caso de desastres.

Server Policies- Isso define quem deve ter acesso ao servidor específico e com quais direitos. Quais softwares devem ser instalados, nível de acesso à internet, como devem ser atualizados.

Firewall Access and Configuration Policies- Define quem deve ter acesso ao firewall e que tipo de acesso, como monitoramento, alteração de regras. Quais portas e serviços devem ser permitidos e se devem ser de entrada ou saída.

Backup Policies - Define quem é o responsável pelo backup, qual deve ser o backup, onde deve ser feito, por quanto tempo deve ser mantido e a freqüência do backup.

VPN Policies- Essas políticas geralmente acompanham a política de firewall, ela define os usuários que devem ter um acesso VPN e com quais direitos. Para conexões site a site com parceiros, define o nível de acesso do parceiro à sua rede, tipo de criptografia a ser definido.

Estrutura de uma política de segurança

Ao compilar uma política de segurança, você deve ter em mente uma estrutura básica para tornar algo prático. Alguns dos pontos principais que devem ser levados em consideração são -

- Descrição da política e para que serve?

- Onde esta política deve ser aplicada?

- Funções e responsabilidades dos funcionários afetados por esta política.

- Procedimentos que estão envolvidos nesta política.

- Consequências se a política não for compatível com os padrões da empresa.

Tipos de políticas

Nesta seção, veremos os tipos de políticas mais importantes.

Permissive Policy - É uma política de restrição média em que, como administrador, bloqueamos apenas algumas portas de malware conhecidas em relação ao acesso à Internet e apenas algumas explorações são levadas em consideração.

Prudent Policy - Esta é uma política de alta restrição onde tudo é bloqueado no que diz respeito ao acesso à internet, apenas uma pequena lista de sites é permitida, e agora são permitidos serviços extras em computadores para serem instalados e logs são mantidos para cada usuário.

Acceptance User Policy- Esta política regula o comportamento dos usuários em relação a um sistema ou rede ou mesmo a uma página da Web, de modo que seja explicitamente dito o que um usuário pode e não pode fazer em um sistema. Por exemplo, eles têm permissão para compartilhar códigos de acesso, podem compartilhar recursos, etc.

User Account Policy- Esta política define o que um usuário deve fazer para ter ou manter outro usuário em um sistema específico. Por exemplo, acessar uma página da web de comércio eletrônico. Para criar esta política, você deve responder a algumas perguntas como -

A senha deve ser complexa ou não?

Que idade os usuários devem ter?

Máximo de tentativas ou falhas permitidas para fazer login?

Quando o usuário deve ser excluído, ativado, bloqueado?

Information Protection Policy - Esta política tem como objetivo regular o acesso à informação, quente para processar a informação, como armazenar e como deve ser transferida.

Remote Access Policy- Esta política é principalmente para grandes empresas onde o usuário e suas filiais estão fora de sua sede. Informa o que os usuários devem acessar, quando podem trabalhar e em quais softwares, como SSH, VPN, RDP.

Firewall Management Policy - Esta política tem a ver explicitamente com o seu gerenciamento, quais portas devem ser bloqueadas, quais atualizações devem ser feitas, como fazer alterações no firewall, por quanto tempo os logs devem ser mantidos.

Special Access Policy- Esta política tem como objetivo manter as pessoas sob controle e monitorar os privilégios especiais em seus sistemas e a finalidade de por que eles os possuem. Esses funcionários podem ser líderes de equipe, gerentes, gerentes seniores, administradores de sistema e pessoas de alta designação.

Network Policy- Esta política visa restringir o acesso de qualquer pessoa ao recurso da rede e deixar claro quem acessará a rede. Também irá garantir se essa pessoa deve ser autenticada ou não. Esta política também inclui outros aspectos como, quem vai autorizar os novos dispositivos que serão conectados à rede? A documentação das mudanças na rede. Filtros da Web e níveis de acesso. Quem deve ter conexão wireless e o tipo de autenticação, validade da sessão de conexão?

Email Usage Policy- Esta é uma das políticas mais importantes que deve ser feita porque muitos usuários usam o e-mail de trabalho também para fins pessoais. Como resultado, as informações podem vazar para fora. Alguns dos pontos-chave desta política são os funcionários devem saber a importância deste sistema que eles têm o privilégio de usar. Eles não devem abrir nenhum anexo que pareça suspeito. Os dados privados e confidenciais não devem ser enviados por e-mail criptografado.

Software Security Policy- Esta política tem a ver com o software instalado no computador do usuário e com o que ele deve ter. Alguns dos pontos-chave desta política são: O software da empresa não deve ser fornecido a terceiros. Apenas a lista branca de softwares deve ser permitida, nenhum outro software deve ser instalado no computador. Warez e software pirata não devem ser permitidos.

Neste capítulo, discutiremos uma lista de verificação avançada que usaremos para educar os usuários e a equipe de TI também, quando se trata de quaisquer problemas de segurança, eles devem vir como expressões naturais.

Com base em todos os capítulos e especialmente nas políticas de segurança, a tabela a seguir apresenta uma lista de verificação que aborda a maioria dos componentes que foram discutidos neste tutorial.

| Lista de controle | Status da tarefa |

|---|---|

| Server Room | |

| Rack de servidor instalado corretamente | |

| Ar condicionado presente | |

| Monitoramento de temperatura e sistema de alarme instalado | |

| A detecção automática de fumaça / incêndio está disponível | |

| O detector de prevenção de entrada de água está disponível | |

| Extintor de incêndio instalado | |

| A fiação da LAN local é feita corretamente | |

| Business Critical Services | |

| Fontes de alimentação redundantes estão disponíveis | |

| Sistemas RAID estão disponíveis | |

| Os sistemas UPS estão em vigor | |

| Sistemas de emergência estão em vigor | |

| A documentação está atualizada | |

| Suporte profissional é fornecido | |

| SLAs são assinados | |

| O plano de emergência está preparado | |

| Business Internet Account | |

| Linhas redundantes | |

| O seguro para equipamentos de TIC está disponível | |

| Information Systems | |

| O servidor é instalado de acordo com os manuais de políticas de configuração | |

| GPOs padrão são configurados no servidor | |

| A segurança do sistema está concluída | |

| A documentação do sistema está atualizada | |

| O backup de dados é configurado corretamente e feito regularmente de acordo com as políticas de backup | |

| Para verificar a nomenclatura adequada de todos os computadores, dispositivos de rede para estar de acordo com a política de TI | |

| Software de lista branca padrão para ser alinhado em todos os PCs | |

| Todos os PCs no sistema de domínio | |

| Privilégios de administrador são obtidos de usuários de computador | |

| Os privilégios do programa estão no nível mínimo necessário | |

| Information Security | |

| O gerenciamento de identidade e acesso está configurado | |

| As possibilidades de acesso a dados são minimizadas ao nível necessário | |

| O software de proteção contra vírus é instalado em cada PC | |

| Human Factor | |

| O Sistema de TIC e a Política de Uso de e-mail são implementados (deve ser verificado de acordo com as salvaguardas disciplinares) | |

| O treinamento de conscientização da equipe é fornecido regularmente | |

| Responsabilidades são documentadas | |

| Maintenance of Information Systems | |

| As atualizações de segurança são instaladas em todos os PCs | |

| Alerta interno de ICT e sistema de notificação configurado | |

| O plano de ação da atualização de segurança está concluído | |

| O plano de implementação da atualização de segurança está em vigor | |

| General | |

| O esquema do endereço IP da rede está alinhado | |

| Network Security | |

| Regras de acesso de firewall e portas abertas são compatíveis com a política de firewall | |

| A proteção de informações confidenciais está em vigor | |

| A restrição de serviços de comunicação está ativada | |

| VPN está configurada corretamente com os parceiros | |

| A segurança WLAN está ativada em todos os dispositivos WIFI | |

| Acesso limitado à Internet está configurado | |

| Regulamentos BYOD são implementados | |

| Network Management | |

| O sistema de gerenciamento de largura de banda está configurado | |

| Sistema de monitoramento de rede está disponível | |

| Os arquivos DRP estão atualizados | |

Lembre-se de que esta lista pode ser modificada de acordo com as necessidades da sua empresa e dos funcionários.

Nesta seção, explicaremos algumas conformidades importantes que existem no setor de tecnologia. Hoje em dia, a conformidade com a tecnologia está se tornando mais importante porque está se desenvolvendo muito rápido e as questões legais estão surgindo com mais frequência do que nunca. O que é compliance, digamos por exemplo que queiramos desenvolver um software de gestão de saúde, tem que ser desenvolvido de acordo com os padrões da Organização de Saúde daquele País e se for internacional tem que estar de acordo com o país onde ela será comercializada, que neste caso é a Lei de Portabilidade e Responsabilidade de Informações de Saúde.

Quais são as principais conformidades?

Alguns regulamentos, normas e legislações que as empresas podem precisar estar em conformidade são os seguintes -

Lei Sarbanes Oxley (SOX) de 2002

A Lei Sarbanes Oxley foi criada para os escândalos financeiros de alto perfil para proteger os acionistas e o público em geral de erros contábeis e práticas fraudulentas na empresa. Entre outras disposições, a lei estabelece regras sobre o armazenamento e retenção de registros de negócios em sistemas de TI. É importante porque a maioria dos maiores bancos nos últimos anos sofreu com a violação de dados. Se você está no setor financeiro, deve verificar este ato e seus detalhes podem ser encontrados online. Você pode clicar no link a seguir para obter mais informações -https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Lei de Portabilidade e Responsabilidade de Seguro Saúde de 1996 (HIPAA)

Neste ato, o Título II inclui uma seção administrativa que exige a padronização dos sistemas de registros eletrônicos de saúde e inclui mecanismos de segurança projetados para proteger a privacidade dos dados e a confidencialidade do paciente. Deve ter hardware ou software que forneça controles de acesso, controles de integridade, auditoria e segurança de transmissão. Portanto, se você é um administrador de sistema no sistema de saúde, deve ler e verificar se seus sistemas estão em conformidade com esta lei. Para mais informações, você pode clicar no seguinte link -https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

Conformidade com FERC

Essa conformidade é importante porque lida com a indústria de energia. As empresas devem implementar políticas e procedimentos não apenas para proteger os principais ativos eletrônicos, mas também para relatar e recuperar quando ocorrer um ataque cibernético. Mais informações sobre isso podem ser encontradas no seguinte link -http://www.ferc.gov/enforcement/compliance.asp

Padrão de segurança de dados da indústria de cartões de pagamento (PCI DSS)

Isso tem a ver principalmente com a indústria de lojas online de varejo. Isso como uma conformidade não tem um impacto direto na lei, mas se for negligenciado, você pode ser cobrado por outras infrações à lei. Foi desenvolvido em conjunto pela American Express, Visa, MasterCard, Discover e JCB. Requer o uso de firewalls, criptografia de dados, monitoramento e outros controles para garantir informações confidenciais. Mais informações podem ser encontradas na Wikipedia -https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

Discutimos a maioria das conformidades importantes que têm um impacto maior, também vale a pena mencionar que as conformidades jurídicas podem mudar de país para país, mas as principais que mencionamos são quase semelhantes em todos os países.