Segurança de rede - camada de enlace de dados

Vimos que o rápido crescimento da Internet levantou uma grande preocupação com a segurança da rede. Vários métodos foram desenvolvidos para fornecer segurança na aplicação, transporte ou camada de rede de uma rede.

Muitas organizações incorporam medidas de segurança em camadas OSI mais altas, desde a camada de aplicativo até a camada IP. No entanto, uma área geralmente deixada sem supervisão é o fortalecimento da camada de enlace de dados. Isso pode abrir a rede para uma variedade de ataques e comprometimentos.

Neste capítulo, discutiremos problemas de segurança na camada de enlace de dados e métodos para combatê-los. Nossa discussão será focada na rede Ethernet.

Preocupações de segurança na camada de link de dados

A camada de enlace de dados em redes Ethernet é altamente sujeita a vários ataques. Os ataques mais comuns são -

ARP Spoofing

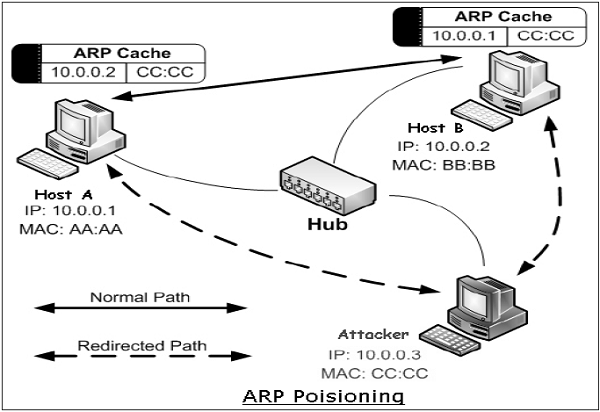

O protocolo de resolução de endereço (ARP) é um protocolo usado para mapear um endereço IP para um endereço de máquina física reconhecível na Ethernet local. Quando uma máquina host precisa encontrar um endereço físico de controle de acesso à mídia (MAC) para um endereço IP, ela transmite uma solicitação ARP. O outro host que possui o endereço IP envia uma mensagem de resposta ARP com seu endereço físico.

Cada máquina host na rede mantém uma tabela, chamada 'cache ARP'. A tabela contém o endereço IP e os endereços MAC associados de outro host na rede.

Como o ARP é um protocolo sem estado, toda vez que um host obtém uma resposta ARP de outro host, mesmo que não tenha enviado uma solicitação ARP, ele aceita essa entrada ARP e atualiza seu cache ARP. O processo de modificar o cache ARP de um host de destino com uma entrada forjada conhecida como envenenamento de ARP ou falsificação de ARP.

A falsificação de ARP pode permitir que um invasor se disfarce de host legítimo e, em seguida, intercepte quadros de dados em uma rede, modifique ou pare-os. Freqüentemente, o ataque é usado para lançar outros ataques, como man-in-the-middle, sequestro de sessão ou negação de serviço.

MAC Flooding

Cada switch na Ethernet tem uma tabela Content-Addressable Memory (CAM) que armazena os endereços MAC, números de porta de switch e outras informações. A mesa tem tamanho fixo. No ataque de inundação MAC, o invasor inunda o switch com endereços MAC usando pacotes ARP forjados até que a tabela CAM esteja cheia.

Depois que o CAM é inundado, o switch entra no modo semelhante a um hub e começa a transmitir o tráfego que não tem entrada CAM. O atacante que está na mesma rede, agora recebe todos os frames que eram destinados apenas a um determinado host.

Roubo de Porto

Os switches Ethernet têm a capacidade de aprender e vincular endereços MAC a portas. Quando um switch recebe tráfego de uma porta com um endereço de origem MAC, ele associa o número da porta e esse endereço MAC.

O ataque de roubo de portas explora essa capacidade dos switches. O invasor inunda o switch com quadros ARP forjados com o endereço MAC do host de destino como endereço de origem. O switch é enganado ao acreditar que o host de destino está na porta, na qual, na verdade, um invasor está conectado.

Agora, todos os quadros de dados destinados ao host de destino são enviados para a porta do switch do invasor e não para o host de destino. Assim, o invasor agora recebe todos os frames que na verdade eram destinados apenas ao host de destino.

Ataques DHCP

O protocolo de configuração dinâmica de hosts (DHCP) não é um protocolo de conexão de dados, mas as soluções para ataques DHCP também são úteis para impedir ataques da camada 2.

O DHCP é usado para alocar dinamicamente endereços IP a computadores por um período de tempo específico. É possível atacar servidores DHCP causando negação de serviço na rede ou personificando o servidor DHCP. Em um ataque de privação de DHCP, o invasor solicita todos os endereços DHCP disponíveis. Isso resulta em uma negação de serviço para o host legítimo na rede.

No ataque de falsificação de DHCP, o invasor pode implantar um servidor DHCP desonesto para fornecer endereços aos clientes. Aqui, o invasor pode fornecer às máquinas host um gateway padrão rouge com as respostas DHCP. Os frames de dados do host agora são guiados para o gateway rouge, onde o invasor pode interceptar todos os pacotes e responder ao gateway real ou descartá-los.

Outros Ataques

Além dos ataques populares acima, existem outros ataques, como a transmissão baseada na Camada 2, Negação de Serviço (DoS), clonagem de MAC.

No ataque de difusão, o invasor envia respostas ARP falsificadas aos hosts da rede. Essas respostas ARP definem o endereço MAC do gateway padrão para o endereço de broadcast. Isso faz com que todo o tráfego de saída seja transmitido, permitindo a detecção pelo invasor que está na mesma Ethernet. Esse tipo de ataque também afeta a capacidade da rede.

Nos ataques DoS baseados na Camada 2, o invasor atualiza os caches ARP dos hosts na rede com endereços MAC inexistentes. O endereço MAC de cada placa de interface de rede em uma rede deve ser globalmente exclusivo. No entanto, ele pode ser facilmente alterado ativando a clonagem de MAC. O invasor desabilita o host de destino por meio de um ataque DoS e usa os endereços IP e MAC do host de destino.

O invasor executa os ataques para lançar os ataques de nível superior, a fim de comprometer a segurança das informações que trafegam na rede. Ele pode interceptar todos os quadros e ler os dados dos quadros. O invasor pode agir como um intermediário e modificar os dados ou simplesmente descartar o quadro que leva ao DoS. Ele pode sequestrar a sessão em andamento entre o host de destino e outras máquinas e comunicar todas as informações erradas.

Protegendo LANs Ethernet

Discutimos alguns ataques amplamente conhecidos na camada de enlace de dados na seção anterior. Vários métodos foram desenvolvidos para mitigar esses tipos de ataques. Alguns dos métodos importantes são -

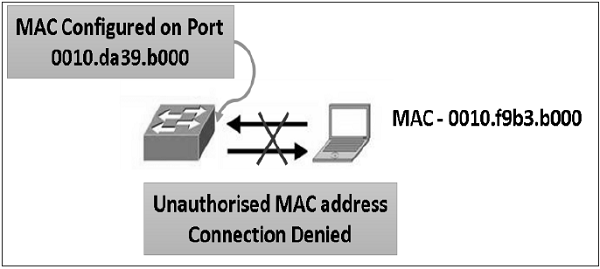

Segurança Portuária

É um recurso de segurança da camada 2 disponível em switches Ethernet inteligentes. Envolve a vinculação de uma porta física de um switch a um (s) endereço (s) MAC específico (s). Qualquer pessoa pode acessar uma rede não segura simplesmente conectando o host a uma das portas de switch disponíveis. Porém, a segurança da porta pode proteger o acesso à camada 2.

Por padrão, a segurança da porta limita a contagem de endereços MAC de entrada a um. No entanto, é possível permitir que mais de um host autorizado se conecte a partir dessa porta por meio da configuração. Os endereços MAC permitidos por interface podem ser configurados estaticamente. Uma alternativa conveniente é habilitar o aprendizado de endereço MAC "fixo", em que os endereços MAC serão aprendidos dinamicamente pela porta do switch até que o limite máximo da porta seja atingido.

Para garantir a segurança, a reação à mudança no (s) endereço (s) MAC (s) especificado (s) em uma porta ou em excesso de endereços em uma porta pode ser controlada de muitas maneiras diferentes. A porta pode ser configurada para desligar ou bloquear os endereços MAC que excedem um limite especificado. A melhor prática recomendada é desligar a porta. A segurança da porta impede ataques de inundação e clonagem de MAC.

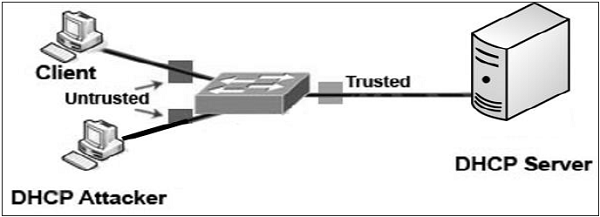

DHCP Snooping

Vimos que o spoofing de DHCP é um ataque em que o invasor escuta as solicitações DHCP do host na rede e as responde com uma resposta DHCP falsa antes que a resposta DHCP autorizada chegue ao host.

A espionagem de DHCP pode evitar tais ataques. O snooping de DHCP é um recurso de switch. O switch pode ser configurado para determinar quais portas do switch podem responder às solicitações DHCP. As portas do switch são identificadas como confiáveis ou não confiáveis.

Apenas as portas que se conectam a um servidor DHCP autorizado são configuradas como “confiáveis” e têm permissão para enviar todos os tipos de mensagens DHCP. Todas as outras portas do switch não são confiáveis e podem enviar apenas solicitações DHCP. Se uma resposta DHCP for vista em uma porta não confiável, a porta será desligada.

Prevenindo ARP Spoofing

O método de segurança de porta pode impedir ataques de inundação e clonagem de MAC. No entanto, ele não impede o spoofing de ARP. A segurança da porta valida o endereço de origem MAC no cabeçalho do quadro, mas os quadros ARP contêm um campo de origem MAC adicional na carga de dados, e o host usa esse campo para preencher seu cache ARP. Alguns métodos para evitar spoofing de ARP são listados a seguir.

Static ARP- Uma das ações recomendadas é empregar entradas ARP estáticas na tabela ARP do host. As entradas ARP estáticas são entradas permanentes em um cache ARP. No entanto, esse método é impraticável. Além disso, ele não permite o uso de algum protocolo de configuração dinâmica de hosts (DHCP), pois o IP estático precisa ser usado para todos os hosts na rede da camada 2.

Intrusion Detection System- O método de defesa é utilizar o Sistema de Detecção de Intrusão (IDS) configurado para detectar grandes quantidades de tráfego ARP. No entanto, o IDS está sujeito a relatar falsos positivos.

Dynamic ARP Inspection- Este método de prevenção de spoofing de ARP é semelhante ao snooping de DHCP. Ele usa portas confiáveis e não confiáveis. As respostas ARP são permitidas na interface do switch apenas em portas confiáveis. Se uma resposta ARP chega ao switch em uma porta não confiável, o conteúdo do pacote de resposta ARP é comparado com a tabela de ligação DHCP para verificar sua precisão. Se a resposta ARP não for válida, a resposta ARP será descartada e a porta será desabilitada.

Protegendo o Protocolo Spanning Tree

O Spanning Tree Protocol (STP) é um protocolo de gerenciamento de link da camada 2. O objetivo principal do STP é garantir que não haja loops de fluxo de dados quando a rede tiver caminhos redundantes. Geralmente, os caminhos redundantes são criados para fornecer confiabilidade à rede. Mas eles podem formar loops mortais que podem levar a ataques DoS na rede.

Protocolo Spanning Tree

Para fornecer redundância de caminho desejada, bem como evitar uma condição de loop, o STP define uma árvore que abrange todos os switches em uma rede. O STP força certos links de dados redundantes em um estado bloqueado e mantém outros links em um estado de encaminhamento.

Se um link no estado de encaminhamento quebrar, o STP reconfigura a rede e redefine os caminhos de dados ativando o caminho de espera apropriado. O STP é executado em pontes e switches implantados na rede. Todos os switches trocam informações para a seleção do switch raiz e para a configuração subsequente da rede. As unidades de dados de protocolo de ponte (BPDUs) transportam essas informações. Por meio da troca de BPDUs, todos os switches na rede elegem uma ponte / switch raiz que se torna o ponto focal na rede e controla os links bloqueados e encaminhados.

Ataques em STP

Assumindo a ponte raiz. É um dos tipos de ataque mais disruptivos na camada 2. Por padrão, um switch LAN leva qualquer BPDU enviado do switch vizinho pelo valor de face. A propósito, o STP é confiável, sem estado e não fornece nenhum mecanismo de autenticação de som.

Uma vez no modo de ataque raiz, o switch de ataque envia um BPDU a cada 2 segundos com a mesma prioridade da ponte raiz atual, mas com um endereço MAC ligeiramente inferior numericamente, o que garante sua vitória no processo de eleição da ponte raiz. O switch do invasor pode iniciar o ataque DoS não reconhecendo apropriadamente outros switches que causam inundação de BPDU ou sujeitando os switches a over-process BPDUS, alegando ser root em um momento e retraindo em rápida sucessão.

DoS usando Flood de configuração BPDU. O switch de ataque não tenta assumir o controle como root. Em vez disso, ele gera um grande número de BPDUs por segundo, levando a uma utilização muito alta da CPU nos switches.

Prevenindo Ataques no STP

Felizmente, a contramedida para um ataque de controle de root é simples e direta. Dois recursos ajudam a derrotar um ataque de controle de raiz.

Root Guard- A proteção de raiz restringe as portas do switch a partir das quais a bridge raiz pode ser negociada. Se uma porta 'habilitada para proteção de raiz' receber BPDUs superiores àquelas que a ponte raiz atual está enviando, essa porta será movida para um estado inconsistente de raiz e nenhum tráfego de dados será encaminhado por essa porta. O protetor de raiz é melhor implantado em portas que se conectam a switches que não devem assumir o controle como ponte de raiz.

BPDU-Guard- A proteção BPDU é usada para proteger a rede dos problemas que podem ser causados pelo recebimento de BPDUs nas portas de acesso. Estas são as portas que não deveriam recebê-los. O protetor BPDU é melhor implantado em portas voltadas para o usuário para evitar a inserção de um switch não autorizado por um invasor.

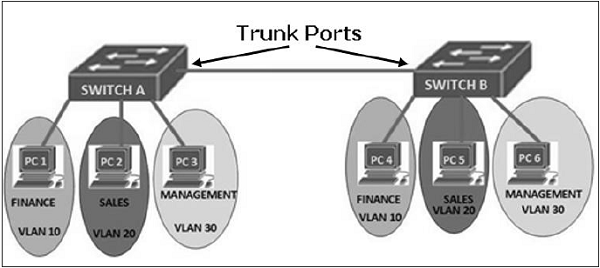

Protegendo LAN Virtual

Em redes locais, as redes locais virtuais (VLANs) às vezes são configuradas como uma medida de segurança para limitar o número de hosts suscetíveis a ataques de camada 2. As VLANs criam limites de rede, sobre os quais o tráfego de broadcast (ARP, DHCP) não pode cruzar.

Rede Local Virtual

Uma rede empregando switch (es) com suporte para recursos de VLAN pode ser configurada para definir várias VLANs em uma única infraestrutura de LAN física.

A forma comum de VLAN é uma VLAN baseada em porta. Nessa estrutura de VLAN, as portas de switch são agrupadas em VLAN usando software de gerenciamento de switch. Assim, um único switch físico pode atuar como vários switches virtuais.

O emprego de VLANs fornece isolamento de tráfego. Ele divide a grande rede de transmissão da camada 2 em redes menores da camada lógica 2 e, portanto, reduz o escopo de ataques como ARP / DHCP Spoofing. Os quadros de dados de uma VLAN podem ser movidos de / para as portas pertencentes apenas à mesma VLAN. O encaminhamento de quadros entre duas VLANs é feito por meio de roteamento.

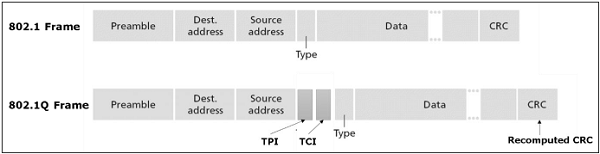

As VLANs geralmente abrangem vários switches, conforme mostrado no diagrama acima. O link entre as portas de tronco transporta quadros de todas as VLANs definidas em vários switches físicos. Conseqüentemente, os quadros de VLAN encaminhados entre switches não podem ser quadros de formato Ethernet IEEE 802.1 simples. Como esses quadros se movem no mesmo link físico, eles agora precisam transportar informações de ID de VLAN. O protocolo IEEE 802.1Q adiciona / remove campos de cabeçalho adicionais para quadros Ethernet simples encaminhados entre portas de tronco.

Quando o campo após os dois campos de endereços IP for 0x8100 (> 1500), o quadro será identificado como quadro 802.1Q. O valor do identificador de protocolo de etiqueta de 2 bytes (TPI) é 81-00. O campo TCI consiste em informações de prioridade de 3 bits, indicador elegível para queda de 1 bit (DEI) e ID de VLAN de 12 bits. Este campo de prioridade de 3 bits e o campo DEI não são relevantes para VLANs. Bits de prioridade são usados para fornecer qualidade de serviço.

Quando um quadro não pertence a nenhuma VLAN, há um ID de VLAN padrão ao qual o quadro é considerado associado.

Ataque em VLAN e medidas de prevenção

Em um ataque de salto de VLAN, um invasor em uma VLAN pode obter acesso ao tráfego em outras VLANs que normalmente não seriam acessíveis. Ele contornaria um dispositivo da camada 3 (roteador) ao se comunicar de uma VLAN para outra, anulando assim o propósito de criação da VLAN.

O salto de VLAN pode ser executado por dois métodos; alternar spoofing e dupla marcação.

Switch Spoofing

Pode ocorrer quando a porta do switch, à qual o invasor está conectado, está no modo 'entroncamento' ou no modo 'negociação automática'. O invasor atua como um switch e adiciona cabeçalhos de encapsulamento 802.1Q com tags de VLAN para VLANs remotas de destino a seus quadros de saída. O switch receptor interpreta esses quadros como originados de outro switch 802.1Q e os encaminha para a VLAN de destino.

As duas medidas preventivas contra ataques de spoofing de switch são definir as portas de borda para o modo de acesso estático e desabilitar a negociação automática em todas as portas.

Dupla marcação

Nesse ataque, um invasor conectado na porta VLAN nativa do switch adiciona duas tags VLAN no cabeçalho do quadro. A primeira tag é da VLAN nativa e a segunda é da VLAN de destino. Quando o primeiro switch recebe os frames do invasor, ele remove a primeira tag, pois os frames da VLAN nativa são encaminhados sem tag na porta do tronco.

Como a segunda tag nunca foi removida pelo primeiro switch, o switch receptor identifica a tag restante como o destino da VLAN e encaminha os quadros para o host de destino nessa VLAN. O ataque de marcação dupla explora o conceito de VLAN nativa. Como a VLAN 1 é a VLAN padrão para portas de acesso e a VLAN nativa padrão em troncos, é um alvo fácil.

A primeira medida de prevenção é remover todas as portas de acesso da VLAN 1 padrão, pois a porta do invasor deve corresponder à da VLAN nativa do switch. A segunda medida de prevenção é atribuir a VLAN nativa em todos os troncos de switch a alguma VLAN não utilizada, digamos VLAN id 999. E, por último, todos os switches devem ser configurados para realizar marcação explícita de quadros VLAN nativos na porta do tronco.

Protegendo LAN sem fio

A rede local sem fio é uma rede de nós sem fio dentro de uma área geográfica limitada, como um prédio comercial ou campus escolar. Os nós são capazes de comunicação de rádio.

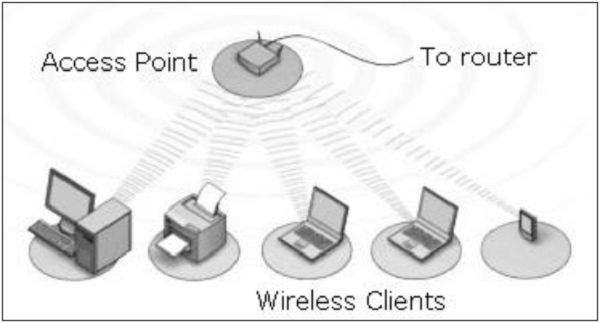

Rede sem fio

A LAN sem fio é geralmente implementada como extensões da LAN com fio existente para fornecer acesso à rede com mobilidade de dispositivo. As tecnologias de LAN sem fio mais amplamente implementadas são baseadas no padrão IEEE 802.11 e suas emendas.

Os dois componentes principais da LAN sem fio são -

Access Points (APs)- Estas são estações base para a rede sem fio. Eles transmitem e recebem frequências de rádio para se comunicarem com clientes sem fio.

Wireless Clients- São dispositivos de computação equipados com uma placa de interface de rede sem fio (WNIC). Laptops, telefones IP, PDAs são exemplos típicos de clientes sem fio.

Muitas organizações implementaram LANs sem fio. Essas redes estão crescendo fenomenalmente. Portanto, é crucial entender as ameaças em LANs sem fio e aprender as medidas preventivas comuns para garantir a segurança da rede.

Ataques em LAN sem fio

Os ataques típicos realizados em LAN sem fio são -

Eavesdropping - O invasor monitora passivamente as redes sem fio em busca de dados, incluindo credenciais de autenticação.

Masquerading - O invasor se faz passar por um usuário autorizado e obtém acesso e privilégios em redes sem fio.

Traffic Analysis - O invasor monitora as transmissões por meio de redes sem fio para identificar padrões de comunicação e participantes.

Denial of Service - O invasor impede ou restringe o uso normal ou gerenciamento de LAN sem fio ou dispositivos de rede.

Message Modification/Replay - O invasor altera ou responde a uma mensagem legítima enviada por meio de redes sem fio excluindo, adicionando, alterando ou reordenando-a.

Medidas de segurança em LAN sem fio

As medidas de segurança fornecem meios para derrotar ataques e gerenciar riscos às redes. Trata-se de gerenciamento de rede, operação e medidas técnicas. Descrevemos a seguir as medidas técnicas adotadas para garantir a confidencialidade, disponibilidade e integridade dos dados transmitidos por LANs sem fio.

Em LANs sem fio, todos os APs devem ser configurados para fornecer segurança por meio de criptografia e autenticação de cliente. Os tipos de esquemas usados na LAN sem fio para fornecer segurança são os seguintes -

Privacidade equivalente com fio (WEP)

É um algoritmo de criptografia integrado ao padrão 802.11 para proteger redes sem fio. A criptografia WEP usa a cifra de fluxo RC4 (Rivest Cipher 4) com chaves de 40/104 bits e um vetor de inicialização de 24 bits. Ele também pode fornecer autenticação de endpoint.

É, no entanto, o mecanismo de segurança de criptografia mais fraco, visto que várias falhas foram descobertas na criptografia WEP. O WEP também não possui protocolo de autenticação. Portanto, o uso de WEP não é altamente recomendado.

Protocolo 802.11i

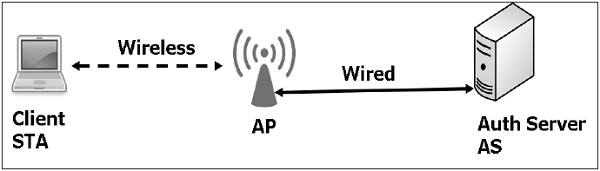

Neste protocolo, numerosas e mais fortes formas de criptografia são possíveis. Ele foi desenvolvido para substituir o esquema WEP fraco. Ele fornece mecanismo de distribuição de chaves. Ele suporta uma chave por estação e não usa a mesma chave para todas. Ele usa um servidor de autenticação separado do ponto de acesso.

IEEE802.11i exige o uso de um protocolo denominado modo de contador com protocolo CBC-MAC (CCMP). O CCMP oferece confidencialidade e integridade dos dados transferidos e autenticidade do remetente. É baseado na codificação de bloco Advanced Encryption Standard (AES).

O protocolo IEEE802.11i possui quatro fases de operação.

STA e AP se comunicam e descobrem recursos de segurança mútua, como algoritmos com suporte.

STA e AS se autenticam mutuamente e juntos geram a chave mestra (MK). AP atua como “passagem”.

STA deriva Pairwise Master Key (PMK). AS deriva o mesmo PMK e envia para o AP.

STA, AP usam PMK para derivar Chave Temporal (TK) a ser usada para criptografia de mensagem e integridade de dados.

Outras Normas

Wi-Fi Protected Access(WPA) - Este protocolo implementa a maior parte do padrão IEEE 802.11i. Existia antes do IEEE 802.11i e usa o algoritmo RC4 para criptografia. Possui dois modos de operação. No modo 'Enterprise', o WPA usa o protocolo de autenticação 802.1x para se comunicar com o servidor de autenticação e, portanto, as chaves pré-mestras (PMK) são específicas para a estação cliente. No modo 'Pessoal', ele não usa 802.1x, PMK é substituído por uma chave pré-compartilhada, como usado para ambientes de LAN sem fio SOHO (Small Office Home Office).

O WPA também inclui uma verificação de integridade de mensagem de som substituindo a verificação de redundância cíclica (CRC) que era usada pelo padrão WEP.

WPA2- WPA2 substituiu o WPA. O WPA2 implementa todos os elementos obrigatórios do esquema IEEE 802.11i. Em particular, inclui suporte obrigatório para CCMP, um modo de criptografia baseado em AES com forte segurança. Portanto, no que diz respeito aos ataques, o WPA2 / IEEE802.11i fornece soluções adequadas para a defesa contra as fraquezas do WEP, ataques man-in-the-middle, falsificação de pacotes e ataques de repetição. No entanto, o ataque DoS não é abordado adequadamente e não existem protocolos sólidos para impedir esses ataques, basicamente porque esses ataques visam a camada física como interferir na banda de frequência.

Resumo

Neste capítulo, consideramos ataques e técnicas de mitigação assumindo uma rede Ethernet comutada executando IP. Se sua rede não usa Ethernet como protocolo de camada 2, alguns desses ataques podem não ser aplicáveis, mas é provável que essa rede seja vulnerável a diferentes tipos de ataques.

A segurança é tão forte quanto o elo mais fraco. Quando se trata de rede, a camada 2 pode ser um elo muito fraco. As medidas de segurança da camada 2 mencionadas neste capítulo ajudam muito a proteger uma rede de muitos tipos de ataques.