Segurança de rede - Visão geral

Nesta era moderna, as organizações dependem muito das redes de computadores para compartilhar informações em toda a organização de maneira eficiente e produtiva. As redes de computadores organizacionais estão agora se tornando grandes e onipresentes. Supondo que cada membro da equipe tenha uma estação de trabalho dedicada, uma empresa de grande porte teria alguns milhares de estações de trabalho e muitos servidores na rede.

É provável que essas estações de trabalho não sejam gerenciadas centralmente, nem teriam proteção de perímetro. Eles podem ter uma variedade de sistemas operacionais, hardware, software e protocolos, com diferentes níveis de consciência cibernética entre os usuários. Agora imagine, essas milhares de estações de trabalho na rede da empresa estão diretamente conectadas à Internet. Esse tipo de rede insegura se torna um alvo para um ataque que contém informações valiosas e exibe vulnerabilidades.

Neste capítulo, descrevemos as principais vulnerabilidades da rede e a importância da segurança da rede. Nos capítulos subsequentes, discutiremos os métodos para conseguir o mesmo.

Rede Física

Uma rede é definida como dois ou mais dispositivos de computação conectados para compartilhar recursos de forma eficiente. Além disso, conectar duas ou mais redes é conhecido comointernetworking. Portanto, a Internet é apenas uma internetwork - um conjunto de redes interconectadas.

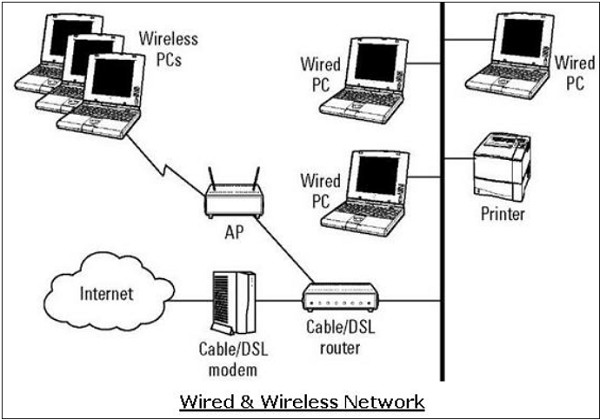

Para configurar sua rede interna, uma organização tem várias opções. Ele pode usar uma rede com fio ou uma rede sem fio para conectar todas as estações de trabalho. Hoje em dia, as organizações estão usando principalmente uma combinação de redes com e sem fio.

Redes com e sem fio

Em uma rede com fio, os dispositivos são conectados uns aos outros por meio de cabos. Normalmente, as redes com fio são baseadas no protocolo Ethernet onde os dispositivos são conectados usando cabos de par trançado não blindado (UTP) para os diferentes switches. Esses switches são posteriormente conectados ao roteador de rede para acessar a Internet.

Na rede sem fio, o dispositivo é conectado a um ponto de acesso por meio de transmissões de rádio. Os pontos de acesso são ainda conectados por meio de cabos ao switch / roteador para acesso à rede externa.

As redes sem fio têm ganhado popularidade devido à mobilidade oferecida por elas. Os dispositivos móveis não precisam ser presos a um cabo e podem circular livremente dentro do alcance da rede sem fio. Isso garante o compartilhamento eficiente de informações e aumenta a produtividade.

Vulnerabilidades e ataques

A vulnerabilidade comum que existe em redes com e sem fio é um “acesso não autorizado” a uma rede. Um invasor pode conectar seu dispositivo a uma rede por meio de uma porta de hub / switch não segura. A este respeito, as redes sem fio são consideradas menos seguras do que as redes com fio, porque a rede sem fio pode ser facilmente acessada sem qualquer conexão física.

Depois de acessar, um invasor pode explorar esta vulnerabilidade para lançar ataques como -

Farejar os dados do pacote para roubar informações valiosas.

Negação de serviço para usuários legítimos em uma rede inundando o meio de rede com pacotes espúrios.

Falsificar identidades físicas (MAC) de hosts legítimos e, em seguida, roubar dados ou lançar um ataque "man-in-the-middle".

Protocolo de rede

Protocolo de rede é um conjunto de regras que governam as comunicações entre dispositivos conectados em uma rede. Eles incluem mecanismos para fazer conexões, bem como regras de formatação para empacotamento de dados para mensagens enviadas e recebidas.

Vários protocolos de rede de computadores foram desenvolvidos, cada um deles projetado para fins específicos. Os protocolos populares e amplamente usados são TCP / IP com protocolos de nível superior e inferior associados.

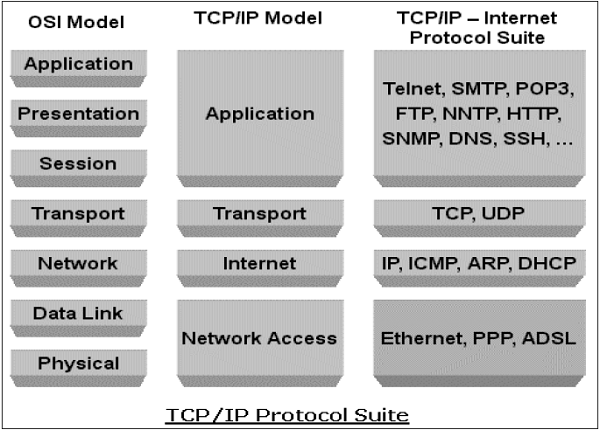

Protocolo TCP / IP

Transmission Control Protocol (TCP) e Internet Protocol(IP) são dois protocolos distintos de rede de computadores usados principalmente juntos. Devido à sua popularidade e ampla adoção, eles são integrados a todos os sistemas operacionais de dispositivos em rede.

O IP corresponde à camada de rede (camada 3), enquanto o TCP corresponde à camada de transporte (camada 4) no OSI. O TCP / IP se aplica às comunicações de rede em que o transporte TCP é usado para entregar dados em redes IP.

Os protocolos TCP / IP são comumente usados com outros protocolos, como HTTP, FTP, SSH na camada de aplicativo e Ethernet no link de dados / camada física.

O conjunto de protocolos TCP / IP foi criado em 1980 como uma solução de internetworking com muito pouca preocupação com os aspectos de segurança.

Ele foi desenvolvido para uma comunicação na rede confiável limitada. No entanto, durante um período, esse protocolo tornou-se o padrão de fato para a comunicação não segura da Internet.

Algumas das vulnerabilidades de segurança comuns dos processos de protocolo TCP / IP são -

HTTP é um protocolo de camada de aplicativo no conjunto TCP / IP usado para transferir arquivos que constituem as páginas da web dos servidores da web. Essas transferências são feitas em texto simples e um intruso pode ler facilmente os pacotes de dados trocados entre o servidor e um cliente.

Outra vulnerabilidade HTTP é uma autenticação fraca entre o cliente e o servidor web durante a inicialização da sessão. Esta vulnerabilidade pode levar a um ataque de sequestro de sessão em que o invasor rouba uma sessão HTTP do usuário legítimo.

A vulnerabilidade do protocolo TCP é um handshake de três vias para o estabelecimento da conexão. Um invasor pode lançar um ataque de negação de serviço “SYN-flooding” para explorar esta vulnerabilidade. Ele estabelece muitas sessões semiabertas ao não completar o aperto de mão. Isso leva à sobrecarga do servidor e, eventualmente, ao travamento.

A camada IP é suscetível a muitas vulnerabilidades. Por meio de uma modificação no cabeçalho do protocolo IP, um invasor pode lançar um ataque de falsificação de IP.

Além do mencionado acima, muitas outras vulnerabilidades de segurança existem na família do protocolo TCP / IP no design, bem como na sua implementação.

A propósito, na comunicação de rede baseada em TCP / IP, se uma camada é hackeada, as outras camadas não ficam cientes do hack e toda a comunicação fica comprometida. Portanto, é necessário empregar controles de segurança em cada camada para garantir uma segurança infalível.

Protocolo DNS

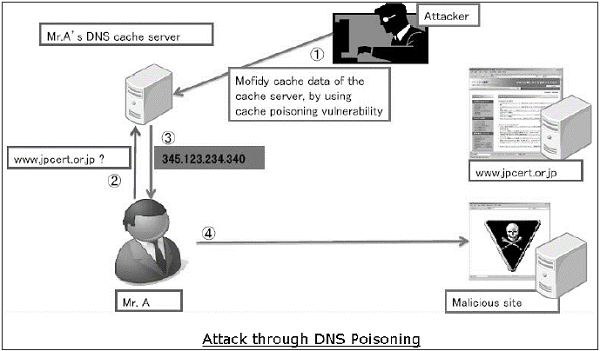

Domain Name System(DNS) é usado para resolver nomes de domínio de host em endereços IP. Os usuários da rede dependem da funcionalidade DNS principalmente durante a navegação na Internet, digitando uma URL no navegador.

Em um ataque ao DNS, o objetivo do invasor é modificar um registro DNS legítimo para que ele seja resolvido para um endereço IP incorreto. Ele pode direcionar todo o tráfego desse IP para o computador errado. Um invasor pode explorar a vulnerabilidade do protocolo DNS ou comprometer o servidor DNS para materializar um ataque.

DNS cache poisoningé um ataque que explora uma vulnerabilidade encontrada no protocolo DNS. Um invasor pode envenenar o cache forjando uma resposta a uma consulta DNS recursiva enviada por um resolvedor a um servidor autorizado. Assim que o cache do resolvedor de DNS for envenenado, o host será direcionado para um site malicioso e pode comprometer as informações de credenciais ao se comunicar com este site.

Protocolo ICMP

Internet Control Management Protocol(ICMP) é um protocolo básico de gerenciamento de rede das redes TCP / IP. É usado para enviar mensagens de erro e controle sobre o status dos dispositivos em rede.

O ICMP é parte integrante da implementação da rede IP e, portanto, está presente em muitas configurações de rede. O ICMP tem suas próprias vulnerabilidades e pode ser abusado para lançar um ataque a uma rede.

Os ataques comuns que podem ocorrer em uma rede devido a vulnerabilidades ICMP são -

O ICMP permite que um invasor realize o reconhecimento da rede para determinar a topologia e os caminhos da rede. A varredura ICMP envolve a descoberta de todos os endereços IP de host que estão ativos em toda a rede do alvo.

A rota de rastreamento é um utilitário ICMP popular usado para mapear a rede de destino, descrevendo o caminho em tempo real do cliente ao host remoto.

Um invasor pode lançar um ataque de negação de serviço usando a vulnerabilidade ICMP. Este ataque envolve o envio de pacotes de ping IPMP que excedem 65.535 bytes para o dispositivo de destino. O computador de destino não consegue lidar com este pacote adequadamente e pode causar o esmagamento do sistema operacional.

Outros protocolos como ARP, DHCP, SMTP, etc. também têm suas vulnerabilidades que podem ser exploradas pelo invasor para comprometer a segurança da rede. Discutiremos algumas dessas vulnerabilidades em capítulos posteriores.

A menor preocupação com o aspecto de segurança durante o projeto e implementação de protocolos se tornou a principal causa de ameaças à segurança da rede.

Objetivos de segurança de rede

Conforme discutido nas seções anteriores, existe um grande número de vulnerabilidades na rede. Portanto, durante a transmissão, os dados são altamente vulneráveis a ataques. Um invasor pode direcionar o canal de comunicação, obter os dados e ler os mesmos ou reinserir uma mensagem falsa para atingir seus objetivos nefastos.

A segurança da rede não se preocupa apenas com a segurança dos computadores em cada extremidade da cadeia de comunicação; no entanto, visa garantir que toda a rede esteja segura.

A segurança da rede envolve a proteção da usabilidade, confiabilidade, integridade e segurança da rede e dos dados. A segurança de rede eficaz derrota uma variedade de ameaças que entram ou se espalham em uma rede.

O objetivo principal da segurança da rede é confidencialidade, integridade e disponibilidade. Esses três pilares da segurança de rede são frequentemente representados comoCIA triangle.

Confidentiality- A função da confidencialidade é proteger dados comerciais preciosos de pessoas não autorizadas. A confidencialidade, parte da segurança da rede, garante que os dados estejam disponíveis apenas para as pessoas pretendidas e autorizadas.

Integrity- Este objetivo significa manter e garantir a precisão e consistência dos dados. A função da integridade é garantir que os dados sejam confiáveis e não sejam alterados por pessoas não autorizadas.

Availability - A função de disponibilidade em Segurança de Rede é garantir que os dados, recursos / serviços de rede estejam continuamente disponíveis para os usuários legítimos, sempre que eles precisarem.

Atingindo a segurança da rede

Garantir a segurança da rede pode parecer muito simples. Os objetivos a serem alcançados parecem ser diretos. Mas, na realidade, os mecanismos usados para atingir esses objetivos são altamente complexos e compreendê-los envolve um raciocínio sólido.

International Telecommunication Union(ITU), em sua recomendação sobre a arquitetura de segurança X.800, definiu certos mecanismos para trazer a padronização de métodos para alcançar a segurança da rede. Alguns desses mecanismos são -

En-cipherment- Este mecanismo fornece serviços de confidencialidade de dados, transformando os dados em formas não legíveis para pessoas não autorizadas. Este mecanismo usa algoritmo de criptografia-descriptografia com chaves secretas.

Digital signatures- Este mecanismo é o equivalente eletrônico de assinaturas comuns em dados eletrônicos. Ele fornece autenticidade dos dados.

Access control- Este mecanismo é usado para fornecer serviços de controle de acesso. Esses mecanismos podem usar a identificação e autenticação de uma entidade para determinar e fazer cumprir os direitos de acesso da entidade.

Tendo desenvolvido e identificado vários mecanismos de segurança para alcançar a segurança da rede, é essencial decidir onde aplicá-los; fisicamente (em qual local) e logicamente (em qual camada de uma arquitetura como TCP / IP).

Mecanismos de segurança em camadas de rede

Vários mecanismos de segurança foram desenvolvidos de forma que possam ser desenvolvidos em uma camada específica do modelo de camada de rede OSI.

Security at Application Layer- As medidas de segurança usadas nesta camada são específicas do aplicativo. Diferentes tipos de aplicativos precisam de medidas de segurança separadas. Para garantir a segurança da camada de aplicativo, os aplicativos precisam ser modificados.

Considera-se que projetar um protocolo de aplicativo criptograficamente sólido é muito difícil e implementá-lo adequadamente é ainda mais desafiador. Conseqüentemente, os mecanismos de segurança da camada de aplicativo para proteger as comunicações de rede são preferidos a ser apenas soluções baseadas em padrões que estão em uso há algum tempo.

Um exemplo de protocolo de segurança da camada de aplicativo é Secure Multipurpose Internet Mail Extensions (S / MIME), que é comumente usado para criptografar mensagens de e-mail. DNSSEC é outro protocolo nesta camada usado para troca segura de mensagens de consulta DNS.

Security at Transport Layer- As medidas de segurança nesta camada podem ser usadas para proteger os dados em uma única sessão de comunicação entre dois hosts. O uso mais comum para protocolos de segurança da camada de transporte é proteger o tráfego de sessão HTTP e FTP. O Transport Layer Security (TLS) e o Secure Socket Layer (SSL) são os protocolos mais comuns usados para essa finalidade.

Network Layer- As medidas de segurança nesta camada podem ser aplicadas a todos os aplicativos; portanto, eles não são específicos do aplicativo. Todas as comunicações de rede entre dois hosts ou redes podem ser protegidas nesta camada sem modificar nenhum aplicativo. Em alguns ambientes, o protocolo de segurança da camada de rede, como o Internet Protocol Security (IPsec), oferece uma solução muito melhor do que os controles da camada de transporte ou de aplicativo devido às dificuldades em adicionar controles a aplicativos individuais. No entanto, os protocolos de segurança nesta camada fornecem menos flexibilidade de comunicação que pode ser exigida por alguns aplicativos.

A propósito, um mecanismo de segurança projetado para operar em uma camada superior não pode fornecer proteção para dados em camadas inferiores, porque as camadas inferiores executam funções das quais as camadas superiores não estão cientes. Portanto, pode ser necessário implementar vários mecanismos de segurança para aumentar a segurança da rede.

Nos capítulos seguintes do tutorial, discutiremos os mecanismos de segurança empregados em diferentes camadas da arquitetura de rede OSI para obter segurança de rede.