Политика снижения киберрисков

В этой главе вы познакомитесь с различными политиками, разработанными для минимизации киберрисков. Угрозы, создаваемые в киберпространстве, можно уменьшить только с помощью четко определенных политик.

Продвижение НИОКР в области кибербезопасности

Из-за постоянно растущей зависимости от Интернета самая большая проблема, с которой мы сталкиваемся сегодня, - это защита информации от злоумышленников. Поэтому очень важно продвигать исследования и разработки в области кибербезопасности, чтобы мы могли предлагать надежные решения для снижения киберрисков.

Исследование кибербезопасности

Исследования кибербезопасности - это область, которая занимается подготовкой решений для борьбы с киберпреступниками. С увеличением количества интернет-атак, сложных постоянных угроз и фишинга в будущем потребуется множество исследований и технологических разработок.

Исследования кибербезопасности - взгляд Индии

В последние годы Индия стала свидетелем огромного роста кибер-технологий. Следовательно, это требует инвестиций в исследования и разработки в области кибербезопасности. В Индии также было много успешных результатов исследований, которые были воплощены в бизнес благодаря появлению местных компаний, занимающихся кибербезопасностью.

Анализ угроз

Исследовательские работы по снижению киберугроз уже начинаются в Индии. Существует механизм проактивного реагирования на киберугрозы. В различных исследовательских организациях Индии уже ведутся исследования и разработки по борьбе с угрозами в киберпространстве.

Межсетевой экран нового поколения

Также ведется работа над опытом, основанным на множественной идентификации, таким как межсетевой экран нового поколения, который предлагает предприятиям аналитику безопасности и позволяет им применять наиболее подходящие меры безопасности на периметре сети.

Защищенный протокол и алгоритмы

Исследования протоколов и алгоритмов - важный этап для консолидации кибербезопасности на техническом уровне. Он определяет правила обмена и обработки информации в киберпространстве. В Индии исследования на уровне протоколов и алгоритмов включают:

- Протоколы безопасной маршрутизации

- Эффективные протоколы аутентификации

- Расширенный протокол маршрутизации для беспроводных сетей

- Безопасный протокол управления передачей

- Алгоритм моделирования атак и др.

Методы аутентификации

Такие методы аутентификации, как управление ключами, двухфакторная аутентификация и автоматическое управление ключами, обеспечивают возможность шифрования и дешифрования без централизованной системы управления ключами и защиты файлов. Постоянно ведутся исследования по совершенствованию этих методов аутентификации.

BYOD, облачная и мобильная безопасность

С принятием различных типов мобильных устройств исследования по задачам, связанным с безопасностью и конфиденциальностью на мобильных устройствах, увеличились. Тестирование мобильной безопасности, облачная безопасность и снижение рисков BYOD (принесите собственное устройство) - вот некоторые из областей, в которых проводится много исследований.

Кибер-криминалистика

Кибер-криминалистика - это применение методов анализа для сбора и восстановления данных из системы или цифрового носителя. Некоторые из конкретных областей, в которых проводятся исследования в Индии:

- Дисковая экспертиза

- Сетевая криминалистика

- Криминалистика мобильных устройств

- Криминалистическая экспертиза памяти

- Мультимедийная криминалистика

- Интернет-криминалистика

Снижение рисков цепочки поставок

Формально риск цепочки поставок можно определить как:

Любой риск того, что противник может повредить, записать в него какую-то вредоносную функцию, разрушить конструкцию, установку, процедуру или обслуживание элемента снабжения или системы так, чтобы вся функция могла быть нарушена.

Проблемы с цепочкой поставок

Цепочка поставок - это глобальная проблема, и необходимо выяснить взаимозависимости между клиентами и поставщиками. В сегодняшнем сценарии важно знать - каковы проблемы SCRM? и как решить проблемы?

Эффективный подход SCRM (управление рисками цепочки поставок) требует прочного государственно-частного партнерства. Правительство должно иметь сильные органы власти для решения вопросов цепочки поставок. Даже частный сектор может сыграть ключевую роль в ряде областей.

Мы не можем предоставить универсальное решение для управления рисками в цепочке поставок. В зависимости от продукта и сектора затраты на снижение рисков будут разными. Следует поощрять государственно-частное партнерство для устранения рисков, связанных с управлением цепочкой поставок.

Снижение рисков за счет развития человеческих ресурсов

Политики кибербезопасности организации могут быть эффективными при условии, что все ее сотрудники понимают их ценность и демонстрируют твердую приверженность их реализации. Директора по персоналу могут сыграть ключевую роль в обеспечении безопасности организаций в киберпространстве, применив следующие несколько пунктов.

Принятие на себя ответственности за риск безопасности, исходящий от сотрудников

Поскольку большинство сотрудников не воспринимают фактор риска серьезно, хакерам легко атаковать организации. В этом отношении HR играет ключевую роль в обучении сотрудников тому, какое влияние их отношения и поведение оказывают на безопасность организации.

Обеспечение практичности и этичности мер безопасности

Политика компании должна быть согласована с тем, как сотрудники думают и ведут себя. Например, сохранение паролей в системах представляет собой угрозу, однако постоянный мониторинг может предотвратить ее. Команда HR лучше всего может сообщить, будут ли политики работать и уместны ли они.

Выявление сотрудников, которые могут представлять особый риск

Также случается, что киберпреступники прибегают к помощи инсайдеров в компании, чтобы взломать их сеть. Поэтому очень важно идентифицировать сотрудников, которые могут представлять особый риск, и придерживаться строгих кадровых политик в отношении них.

Повышение осведомленности о кибербезопасности

Кибербезопасность в Индии все еще находится на стадии эволюции. Это лучшее время для повышения осведомленности о проблемах, связанных с кибербезопасностью. Было бы легко создать осведомленность на низовом уровне, например в школах, где пользователи могут быть осведомлены о том, как работает Интернет и каковы его потенциальные угрозы.

Каждое интернет-кафе, домашние / персональные компьютеры и офисные компьютеры должны быть защищены брандмауэрами. Пользователи должны быть проинструктированы через своих поставщиков услуг или шлюзов, чтобы не взламывать неавторизованные сети. Угрозы должны быть выделены жирным шрифтом, а воздействия - выделены.

Предметы осведомленности о кибербезопасности следует вводить в школах и колледжах, чтобы сделать это непрерывным процессом.

Правительство должно сформулировать строгие законы для обеспечения кибербезопасности и повышения осведомленности, транслируя их посредством теле-, радио- и интернет-рекламы.

Обмен информацией

Соединенные Штаты предложили закон под названием Cybersecurity Information Sharing Act of 2014 (CISA)улучшить кибербезопасность в стране за счет расширенного обмена информацией об угрозах кибербезопасности. Такие законы требуются в каждой стране для обмена информацией об угрозах между гражданами.

Нарушения кибербезопасности требуют механизма обязательной отчетности

Недавнее вредоносное ПО под названием Uroburos/Snakeявляется примером роста кибершпионажа и кибервойны. Кража конфиденциальной информации - новая тенденция. Однако, к сожалению, телекоммуникационные компании / поставщики интернет-услуг (ISP) не обмениваются информацией, касающейся кибератак на их сети. В результате невозможно сформулировать надежную стратегию кибербезопасности для противодействия кибератакам.

Эту проблему можно решить путем разработки хорошего закона о кибербезопасности, который может установить режим регулирования для обязательных уведомлений о нарушениях кибербезопасности со стороны телекоммуникационных компаний / интернет-провайдеров.

Такие инфраструктуры, как автоматизированные электросети, тепловые станции, спутники и т. Д., Уязвимы для различных форм кибератак, и, следовательно, программа уведомления о нарушениях будет предупреждать агентства о необходимости работать с ними.

Реализация концепции кибербезопасности

Несмотря на то, что компании тратят средства на инициативы по кибербезопасности, утечки данных продолжают происходить. По данным The Wall Street Journal, «глобальные расходы на кибербезопасность в отраслях важнейшей инфраструктуры ожидались на уровне 46 миллиардов долларов в 2013 году, что на 10% больше, чем годом ранее, по данным Allied Business Intelligence Inc.». Это требует эффективной реализации структуры кибербезопасности.

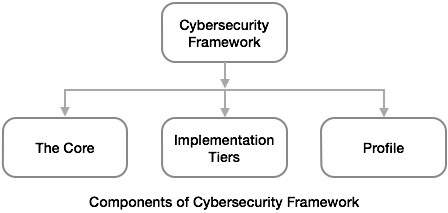

Компоненты структуры кибербезопасности

Платформа состоит из трех основных компонентов:

- Ядро,

- Уровни реализации и

- Рамочные профили.

Ядро фреймворка

Framework Core - это набор действий по кибербезопасности и применимых справочников, которые имеют пять одновременных и постоянных функций: идентификация, защита, обнаружение, реагирование и восстановление. В ядре фреймворка есть методы, обеспечивающие следующее:

- Разработайте и внедрите процедуры для защиты наиболее важной интеллектуальной собственности и активов.

- Имейте ресурсы для выявления любых нарушений кибербезопасности.

- Восстановитесь после нарушения, если и когда оно произойдет.

Уровни реализации

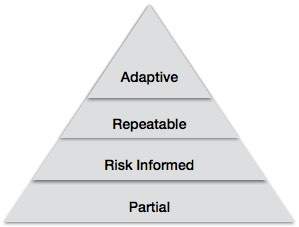

Уровни реализации структуры определяют уровень сложности и последовательности, которые организация использует при применении своих практик кибербезопасности. Он имеет следующие четыре уровня.

Tier 1 (Partial)- На этом уровне профили управления киберрисками организации не определены. Существует частичное осознание риска кибербезопасности организации на уровне организации. Общеорганизационная методология управления рисками кибербезопасности не получила признания.

Tier 2 (Risk Informed)- На этом уровне организации устанавливают политику управления киберрисками, которая напрямую утверждается высшим руководством. Высшее руководство прилагает усилия для определения целей управления рисками, связанных с кибербезопасностью, и реализует их.

Tier 3 (Repeatable)- На этом уровне организация использует формальные меры кибербезопасности, которые регулярно обновляются в зависимости от требований. Организация признает свои зависимости и партнеров. Он также получает от них информацию, которая помогает принимать управленческие решения с учетом рисков.

Tier 4 (Adaptive)- На этом уровне организация адаптирует свои методы кибербезопасности «в реальном времени», основанные на предыдущих и текущих мероприятиях по кибербезопасности. Благодаря процессу непрерывного развития в сочетании передовых технологий кибербезопасности, сотрудничества с партнерами в реальном времени и непрерывного мониторинга действий в их системах, методы кибербезопасности организации могут быстро реагировать на сложные угрозы.

Профиль фреймворка

Framework Profile - это инструмент, который предоставляет организациям платформу для хранения информации об их программе кибербезопасности. Профиль позволяет организациям четко выражать цели своей программы кибербезопасности.

С чего начать внедрение концепции?

Высшее руководство, включая директоров, должно сначала ознакомиться с Концепцией. После этого директора должны подробно обсудить с руководством уровни реализации организации.

Обучение менеджеров и персонала Основе гарантирует, что все поймут его важность. Это важный шаг на пути к успешной реализации энергичной программы кибербезопасности. Информация о существующих реализациях инфраструктуры может помочь организациям в их собственных подходах.