Кибер-право - Краткое руководство

Киберпространство

Киберпространство можно определить как сложную среду, которая включает взаимодействие между людьми, программным обеспечением и услугами. Он поддерживается всемирным распространением устройств и сетей информационных и коммуникационных технологий.

Благодаря преимуществам, которые несет технологический прогресс, киберпространство сегодня стало общим пулом, используемым гражданами, предприятиями, критически важной информационной инфраструктурой, вооруженными силами и правительствами таким образом, что трудно установить четкие границы между этими различными группами. Ожидается, что в ближайшие годы киберпространство станет еще более сложным с увеличением числа подключенных к нему сетей и устройств.

Кибербезопасность

Кибербезопасность - это технологии и процедуры, предназначенные для защиты компьютеров, сетей и данных от незаконного доступа, уязвимостей и атак, передаваемых через Интернет киберпреступниками.

ISO 27001 (ISO27001) - это международный стандарт кибербезопасности, который предоставляет модель для создания, применения, функционирования, мониторинга, анализа, сохранения и улучшения системы управления информационной безопасностью.

Министерство связи и информационных технологий при правительстве Индии представляет план стратегии, называемый Национальной политикой кибербезопасности. Целью этого государственного органа является защита государственной и частной инфраструктуры от кибератак.

Политика кибербезопасности

Политика кибербезопасности - это развивающаяся миссия, которая обслуживает всю область пользователей и поставщиков информационных и коммуникационных технологий (ИКТ). Он включает -

- Домашние пользователи

- Малые, средние и крупные предприятия

- Государственные и негосударственные организации

Он служит авторитетной структурой, которая определяет и направляет действия, связанные с безопасностью киберпространства. Это позволяет всем секторам и организациям разрабатывать подходящие политики кибербезопасности, отвечающие их требованиям. Политика обеспечивает схему эффективной защиты информации, информационных систем и сетей.

Это дает понимание подхода и стратегии правительства к обеспечению безопасности киберпространства в стране. В нем также приводятся некоторые указатели, позволяющие совместно работать в государственном и частном секторах для защиты информации и информационных систем. Таким образом, цель этой политики - создать структуру кибербезопасности, которая ведет к детальным действиям и программам по повышению безопасности киберпространства.

Киберпреступность

В Information Technology Act 2000 или любое законодательство в стране не описывает и не упоминает термин Cyber Crime. В глобальном масштабе его можно рассматривать как более мрачное лицо технологий. Единственная разница между традиционным преступлением и киберпреступностью состоит в том, что киберпреступление связано с преступлением, связанным с компьютерами. Давайте посмотрим на следующий пример, чтобы лучше понять это -

Traditional Theft - Вор врывается в дом Рама и steals предмет, хранящийся в доме.

Hacking - Киберпреступник / хакер, сидящий в собственном доме, через свой компьютер взламывает компьютер Рама и steals данные сохраняются в компьютере Рама, физически не касаясь компьютера и не заходя в дом Рама.

Закон об информационных технологиях 2000 года определяет термины:

доступ в компьютерную сеть в section 2(a)

компьютер в section 2(i)

компьютерная сеть в section (2j)

данные в section 2(0)

информация в section 2(v).

Чтобы понять концепцию киберпреступности, вы должны знать эти законы. Объектом преступления или целью киберпреступления является компьютер или данные, хранящиеся на компьютере.

Природа угрозы

Среди наиболее серьезных вызовов 21 века - преобладающие и возможные угрозы в сфере кибербезопасности. Угрозы исходят из самых разных источников и приводят к разрушительным действиям, нацеленным на отдельных лиц, предприятия, национальные инфраструктуры и правительства. Последствия этих угроз несут значительный риск для следующего:

- общественная безопасность

- безопасность наций

- стабильность глобального международного сообщества

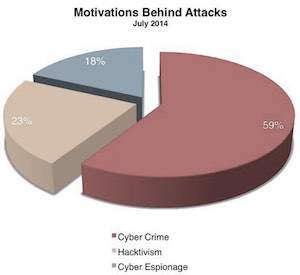

Злонамеренное использование информационных технологий легко скрыть. Установить происхождение или личность преступника сложно. Даже мотивацию сбоя выяснить непросто. Преступников этой деятельности можно выяснить только по цели, по действию или по другим косвенным уликам. Злоумышленники могут действовать со значительной свободой практически из любого места. Мотивы нарушения могут быть любыми, например:

- просто демонстрируя техническое мастерство

- кража денег или информации

- расширение государственного конфликта и др.

Источниками этих угроз выступают преступники, террористы, а иногда и само государство. Преступники и хакеры используют различные вредоносные инструменты и подходы. Поскольку преступная деятельность каждый день принимает новые формы, увеличивается вероятность вредных действий.

Включение людей

Отсутствие осведомленности об информационной безопасности среди пользователей, которыми может быть простой школьник, системный администратор, разработчик или даже генеральный директор компании, приводит к множеству кибер-уязвимостей. Политика осведомленности классифицирует следующие действия и инициативы с целью повышения осведомленности, обучения и подготовки пользователей:

Полная программа повышения осведомленности, которая будет продвигаться на национальном уровне.

Комплексная программа обучения, которая может удовлетворить потребности национальной информационной безопасности (Программы по ИТ-безопасности в школах, колледжах и университетах).

Повысьте эффективность существующих программ обучения информационной безопасности. Планировать специализированные учебные программы (например, правоохранительные органы, судебная система, электронное управление и т. Д.)

Поддержите частный сектор для получения профессиональных сертификатов по информационной безопасности.

Закон об информационных технологиях

Правительство Индии приняло Закон об информационных технологиях с некоторыми основными целями, которые заключаются в следующем:

Для обеспечения законного признания транзакций посредством электронного обмена данными (EDI) и других средств электронной связи, обычно называемых electronic commerceили электронная коммерция. Цель состояла в том, чтобы заменить бумажные методы передачи и хранения информации.

Облегчить электронную подачу документов в государственные учреждения и внести поправки в Уголовный кодекс Индии, Закон об индийских доказательствах 1872 года, Закон о доказательствах банковских книг 1891 года и Закон о Резервном банке Индии 1934 года, а также по вопросам, связанным с этим или случайным образом. к нему.

Таким образом, Закон об информационных технологиях 2000 года был принят как Закон № 21 от 2000 года. Закон об информационных технологиях получил одобрение президента 9 июня 2000 года и вступил в силу с 17 октября 2000 года. Приняв этот Закон о киберпространстве, Индия стала 12-я страна в мире, принявшая режим кибер-закона.

Миссия и видение Программа кибербезопасности

Миссия

Следующая миссия обслуживает кибербезопасность -

Для защиты информации и информационной инфраструктуры в киберпространстве.

Создавать возможности для предотвращения киберугроз и реагирования на них.

Снижение уязвимости и минимизация ущерба от киберинцидентов за счет сочетания институциональных структур, людей, процессов, технологий и сотрудничества.

Видение

Для создания безопасного и устойчивого киберпространства для граждан, бизнеса и правительства.

Недавние разоблачения Эдварда Сноудена о программе слежки PRISM в США продемонстрировали, как сеть юридического лица и компьютерная система за пределами определенной юрисдикции подлежат слежке без ведома таких юридических лиц. Кибер-дела, связанные с перехватом и отслеживанием, растут с угрожающей скоростью. Чтобы пресечь такие преступления, в кибер-законы регулярно вносятся поправки.

Новые тенденции кибер-права

Отчеты показывают, что в ближайшие годы будет больше кибератак. Таким образом, организациям рекомендуется укреплять свои цепочки поставок данных с помощью более эффективных методов проверки.

Некоторые из новых тенденций кибер-права перечислены ниже -

Многие страны вводят строгие нормативные правила для предотвращения несанкционированного доступа к сетям. Такие действия объявляются уголовными преступлениями.

Заинтересованные стороны мобильных компаний обратятся к правительствам мира с призывом усилить кибер-правовые системы и администрации для регулирования возникающих мобильных угроз и преступлений.

Растущая осведомленность о конфиденциальности - еще одна предстоящая тенденция. Главный интернет-эксперт Google Винт Серф заявил, что конфиденциальность на самом деле может быть аномалией.

Cloud computing- еще одна важная тенденция роста. По мере развития технологий огромные объемы данных будут передаваться в облако, которое не полностью защищено от киберпреступлений.

Рост Bitcoinsи другая виртуальная валюта - еще одна тенденция, на которую следует обратить внимание. В ближайшем будущем число преступлений, связанных с биткойнами, может увеличиться.

Появление и признание аналитики данных - еще одна важная тенденция, которой необходимо следовать, - требует уделения должного внимания вопросам, касающимся Big Data.

Повышение осведомленности

В то время как правительство США объявило октябрь Национальным месяцем осведомленности о кибербезопасности, Индия следует тенденции к внедрению некоторой строгой схемы повышения осведомленности общественности.

Широкой общественности частично известны преступления, связанные с virus transfer. Однако они не осознают общей картины угроз, которые могут повлиять на их кибер-жизнь. Большинство пользователей Интернета испытывают недостаток знаний о киберпреступлениях в сфере электронной коммерции и онлайн-банкинга.

Будьте бдительны и следуйте приведенным ниже советам, участвуя в онлайн-мероприятиях -

Отфильтруйте видимость личной информации в социальных сетях.

Не оставляйте кнопку «запомнить пароль» активной для любых адресов электронной почты и паролей.

Убедитесь, что ваша платформа онлайн-банкинга безопасна.

Будьте внимательны, делая покупки в Интернете.

Не сохраняйте пароли на мобильных устройствах.

Защитите данные для входа на мобильные устройства, компьютеры и т. Д.

Направления развития

«Тенденции киберпреступления в Индии в 2013 году» и «Развитие кибер-законодательства в Индии в 2014 году» - это две известные и заслуживающие доверия исследовательские работы, связанные с киберправом, предоставленные Perry4Law Organization (P4LO) за 2013 и 2014 годы.

Есть несколько серьезных вопросов, связанных с киберправом, которые заслуживают немедленного рассмотрения правительством Индии. Проблемы были подняты в обзоре индийских законов о киберпреступлениях в 2014 году, предоставленном P4LO и Центром расследования киберпреступлений Индии (CCICI). Ниже приведены некоторые основные проблемы -

- Более совершенный кибер-закон и эффективная стратегия предотвращения киберпреступлений

- Требования к обучению расследованию киберпреступлений

- Формулировка специальных законов шифрования

- Юридическое принятие облачных вычислений

- Формирование и реализация политики электронной почты

- Правовые вопросы онлайн-платежей

- Законность азартных игр и интернет-аптек

- Легальность биткойнов

- Фреймворк для блокировки сайтов

- Регулирование мобильных приложений

С формированием кибер-закона обязательства банков в отношении кибер-краж и киберпреступлений в ближайшем будущем значительно возрастут. Индийским банкам потребуется иметь специальную команду экспертов по киберправу или обратиться за помощью к внешним экспертам в этом отношении.

Индийский страховой сектор должен увеличить объемы киберстрахования в результате увеличения числа кибератак и киберпреступлений.

Международная сеть по кибербезопасности

Для создания международной сети по кибербезопасности в марте 2014 года в Нью-Дели, Индия, была проведена конференция.

Цели, поставленные на Международной конференции по киберпреступности и киберпреступности, заключаются в следующем:

Признать развивающиеся тенденции в киберпространстве и законодательстве, влияющем на киберпространство в текущей ситуации.

Повышение осведомленности о борьбе с новейшими видами киберпреступлений, затрагивающими всех инвесторов в цифровых и мобильных сетях.

Определить области для заинтересованных сторон цифровых и мобильных сетей, в которых необходимо дальнейшее развитие Cyberlaw.

Работать в направлении создания международной сети киберпреступлений. Тогда судебные органы могли бы сыграть важную роль в дальнейшем расширении законодательства о киберпреступлениях и киберпреступлениях по всему миру.

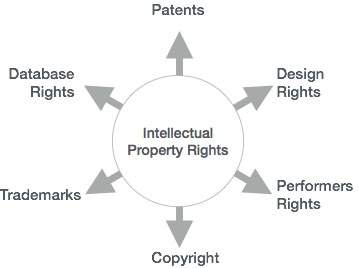

Права интеллектуальной собственности - это юридические права, которые охватывают привилегии, предоставляемые физическим лицам, которые являются владельцами и изобретателями произведения и создали что-то своим интеллектуальным творчеством. Лица, имеющие отношение к таким областям, как литература, музыка, изобретения и т. Д., Могут получить такие права, которые затем могут быть использованы ими в деловой практике.

Создатель / изобретатель получает исключительные права против любого неправомерного использования или использования работы без его / ее предварительной информации. Однако права предоставляются на ограниченный период времени для поддержания равновесия.

Следующий список видов деятельности, на которые распространяются права интеллектуальной собственности, установлен Всемирной организацией интеллектуальной собственности (ВОИС):

- Промышленные образцы

- Научные открытия

- Защита от недобросовестной конкуренции

- Литературные, художественные и научные произведения

- Изобретения во всех сферах человеческой деятельности

- Выступления артистов-исполнителей, фонограммы и передачи

- Товарные знаки, знаки обслуживания, коммерческие наименования и обозначения

- Все другие права, вытекающие из интеллектуальной деятельности в промышленной, научной, литературной или художественной областях.

Типы прав интеллектуальной собственности

Права интеллектуальной собственности можно разделить на следующие категории:

- Copyright

- Patent

- Patent

- Торговая тайна и др.

Преимущества прав интеллектуальной собственности

Права интеллектуальной собственности имеют следующие преимущества:

Предоставляет исключительные права создателям или изобретателям.

Призывает людей распространять и обмениваться информацией и данными вместо того, чтобы сохранять их конфиденциальность.

Обеспечивает юридическую защиту и предлагает создателям стимул к их работе.

Помогает в социальном и финансовом развитии.

Права интеллектуальной собственности в Индии

Для защиты прав интеллектуальной собственности на территории Индии Индия определила формирование конституционного, административного и юридического плана, подразумевают ли они авторское право, патент, товарный знак, промышленные образцы или любые другие части прав интеллектуальной собственности.

Еще в 1999 году правительство приняло важный закон, основанный на международной практике, для защиты прав интеллектуальной собственности. Давайте взглянем на то же самое -

В Patents(Поправка) Закон 1999 г. способствует созданию системы почтовых ящиков для подачи заявок на патенты. Он предлагает эксклюзивные маркетинговые права сроком на пять лет.

В Trade Marks Билл 1999 г. заменил Закон 1958 г. о торговле и товарных знаках.

В Copyright (Поправка) Закон 1999 года был подписан президентом Индии.

В sui generis было одобрено и названо Законопроект о географических указаниях товаров (регистрация и защита) 1999 года.

В Industrial Designs Билл 1999 г. заменил Закон 1911 г. о промышленных образцах.

В Patents (Second Amendment) Законопроект 1999 г. о внесении дополнительных поправок в Закон о патентах 1970 г. в соответствии с ТРИПС.

Интеллектуальная собственность в киберпространстве

Каждое новое изобретение в области технологий сталкивается с множеством угроз. Интернет - одна из таких угроз, которая захватила физический рынок и превратила его в виртуальный рынок.

Для защиты деловых интересов жизненно важно создать эффективный механизм управления и защиты собственности, учитывая значительный объем бизнеса и коммерции, происходящих в киберпространстве.

Сегодня для каждого бизнеса критически важно разработать эффективный совместный механизм управления и стратегии защиты интеллектуальной собственности. Таким образом, постоянно вырисовывающиеся угрозы в кибернетическом мире можно отслеживать и ограничивать.

Законодатели разработали различные подходы и законодательные акты, чтобы повысить ставку в обеспечении безопасной конфигурации от таких киберугроз. Тем не менее, владелец права интеллектуальной собственности (ПИС) обязан признать недействительными и уменьшить такие недобросовестные действия преступников путем принятия упреждающих мер.

Для разработки и реализации безопасного киберпространства были приняты некоторые строгие стратегии. В этой главе объясняются основные стратегии, используемые для обеспечения кибербезопасности, которые включают следующее:

- Создание безопасной киберэкосистемы

- Создание основы доверия

- Поощрение открытых стандартов

- Укрепление нормативной базы

- Создание механизмов информационной безопасности

- Обеспечение безопасности услуг электронного управления

- Защита критически важной информационной инфраструктуры

Стратегия 1 - Создание безопасной киберэкосистемы

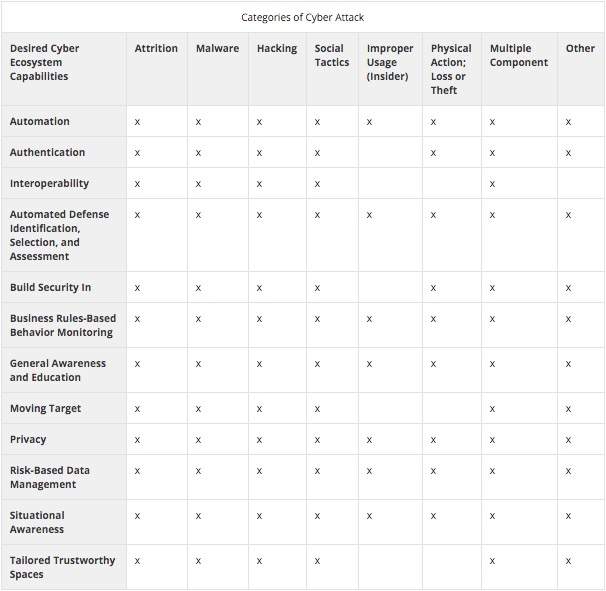

Киберэкосистема включает в себя широкий спектр различных объектов, таких как устройства (коммуникационные технологии и компьютеры), отдельные лица, правительства, частные организации и т. Д., Которые взаимодействуют друг с другом по многим причинам.

Эта стратегия исследует идею наличия сильной и надежной кибер-экосистемы, в которой кибер-устройства могут работать друг с другом в будущем для предотвращения кибератак, снижения их эффективности или поиска решений для восстановления после кибератак.

Такая кибер-экосистема будет иметь встроенную в ее кибер-устройства способность, позволяющую организовывать защищенные способы действий внутри и между группами устройств. Эта киберэкосистема может контролироваться с помощью существующих методов мониторинга, при которых программные продукты используются для обнаружения и сообщения о слабых местах безопасности.

Сильная кибер-экосистема имеет три симбиотических структуры: Automation, Interoperability, и Authentication.

Automation - Это упрощает внедрение передовых мер безопасности, увеличивает скорость и оптимизирует процессы принятия решений.

Interoperability- Это ужесточает совместные действия, улучшает осведомленность и ускоряет процедуру обучения. Есть три типа взаимодействия -

- Семантический (т. Е. Общий лексикон, основанный на общем понимании)

- Technical

- Политика - важна для ассимиляции различных участников в инклюзивную структуру киберзащиты.

Authentication - Он улучшает технологии идентификации и проверки, которые работают, чтобы обеспечить:

- Security

- Affordability

- Легкость использования и администрирования

- Scalability

- Interoperability

Сравнение атак

В следующей таблице показано сравнение категорий атак с желаемыми возможностями киберэкосистемы.

Пример использования

Следующая диаграмма была подготовлена Guilbert Gates for The New York Times, который показывает, как иранский завод был взломан через Интернет.

Explanation- Была разработана программа для автоматического запуска иранской атомной станции. К сожалению, работник, который не подозревал об угрозах, внедрил программу в контроллер. Программа собрала все данные, относящиеся к растению, и отправила информацию в спецслужбы, которые затем разработали и внедрили в растение червя. Используя червя, злоумышленники контролировали растение, что привело к появлению большего количества червей, и в результате растение полностью отказало.

Типы атак

В следующей таблице описаны категории атак -

| Категория атаки | Описание атаки |

|---|---|

| Потертость | Методы, используемые для повреждения сетей и систем. Он включает в себя следующее -

|

| Вредоносное ПО | Любое вредоносное программное обеспечение, используемое для прерывания нормальной работы компьютера и нанесения вреда информационным активам без согласия владельца. Любое выполнение со съемного устройства может усилить угрозу вредоносного ПО. |

| Взлом | Попытка преднамеренно использовать слабые места для получения неэтичного доступа, как правило, удаленно. Это может включать -

|

| Социальная тактика | Использование социальных тактик, таких как обман и манипуляции, для получения доступа к данным, системам или элементам управления. Он включает -

|

| Неправильное использование (внутренняя угроза) | Неправильное использование прав на данные и средства управления отдельным лицом в организации, которое нарушит политику организации. Он включает -

|

| Физические действия / потеря или кража оборудования | Атаки, управляемые людьми, такие как -

|

| Множественный компонент | Методы одиночного подключения, которые содержат несколько передовых методов и компонентов атаки. |

| разное | Такие атаки, как -

|

Стратегия 2 - Создание основы доверия

Цель этой стратегии - разработать схему в соответствии с мировыми стандартами безопасности с помощью традиционных продуктов, процессов, людей и технологий.

Чтобы удовлетворить требования национальной безопасности, национальная структура, известная как Cybersecurity Assurance Frameworkбыл развит. Он помогает организациям критически важной инфраструктуры и правительствам с помощью действий "поддержки и поддержки".

EnablingДействия совершаются государственными органами, которые являются автономными органами, свободными от коммерческих интересов. Эти органы публикуют «Требования соответствия политике национальной безопасности», а также руководящие принципы и документы по безопасности ИТ для обеспечения реализации и соответствия требованиям ИТ-безопасности.

Endorsing действия, связанные с прибыльными услугами после соответствия обязательным квалификационным стандартам, включают следующее:

Сертификация СМИБ ISO 27001 / BS 7799, аудит системы ИБ и т. Д., Которые по сути являются сертификатами соответствия.

Стандарт «Common Criteria» ISO 15408 и стандарты проверки модулей Crypto, которые представляют собой оценку и сертификацию продукта IT Security.

Услуги по оказанию помощи потребителям во внедрении ИТ-безопасности, такие как обучение персонала ИТ-безопасности.

Сертификация доверенной компании

Индийские IT / ITES / BPO должны соответствовать международным стандартам и лучшим практикам в области безопасности и конфиденциальности с развитием рынка аутсорсинга. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 и т. Д. - вот некоторые из них.

Существующие модели, такие как уровни SEI CMM, предназначены исключительно для процессов разработки программного обеспечения и не решают проблем безопасности. Поэтому предпринимается несколько попыток создания модели, основанной на концепции самосертификации и на принципах модели зрелости программных возможностей (SW-CMM) CMU, США.

Структура, созданная в результате такой ассоциации между промышленностью и правительством, включает следующее:

- standards

- guidelines

- practices

Эти параметры помогают владельцам и операторам критически важной инфраструктуры управлять рисками, связанными с кибербезопасностью.

Стратегия 3 - Поощрение открытых стандартов

Стандарты играют важную роль в определении того, как мы подходим к вопросам, связанным с информационной безопасностью, в разных географических регионах и обществах. Открытые стандарты поощряются:

- Повышение эффективности ключевых процессов,

- Разрешить встраивание систем,

- Предоставьте пользователям среду для измерения новых продуктов или услуг,

- Организуйте подход к размещению новых технологий или бизнес-моделей,

- Интерпретировать сложные среды и

- Поддерживайте экономический рост.

Стандарты, такие как ISO 27001 [3], способствуют внедрению стандартной организационной структуры, в которой клиенты могут понимать процессы, и сокращать затраты на аудит.

Стратегия 4 - Укрепление нормативной базы

Цель этой стратегии - создать безопасную экосистему киберпространства и укрепить нормативно-правовую базу. Был предусмотрен механизм 24X7 для борьбы с киберугрозами через Национальный центр защиты критической информационной инфраструктуры (NCIIPC). Группа реагирования на компьютерные чрезвычайные ситуации (CERT-In) была назначена в качестве узлового агентства по управлению кризисами.

Некоторые основные моменты этой стратегии заключаются в следующем:

Продвижение исследований и разработок в области кибербезопасности.

Развитие человеческих ресурсов через образовательные и обучающие программы.

Поощрение всех организаций, государственных или частных, к назначению человека в качестве главного сотрудника по информационной безопасности (CISO), который будет отвечать за инициативы в области кибербезопасности.

Вооруженные силы Индии находятся в процессе создания киберкомандования в рамках усиления кибербезопасности оборонной сети и объектов.

Эффективная реализация государственно-частного партнерства находится в стадии разработки, что во многом поможет в создании решений для постоянно меняющегося ландшафта угроз.

Стратегия 5 - Создание механизмов ИТ-безопасности

Некоторые основные механизмы, которые используются для обеспечения ИТ-безопасности, - это меры безопасности, ориентированные на каналы, меры сквозной безопасности, меры, ориентированные на ассоциации, и шифрование данных. Эти методы различаются по своим внутренним функциям применения, а также по атрибутам безопасности, которые они обеспечивают. Обсудим их кратко.

Ссылочно-ориентированные меры

Он обеспечивает безопасность при передаче данных между двумя узлами, независимо от конечного источника и места назначения данных.

Комплексные меры

Это среда для защищенной передачи блоков данных протокола (PDU) от источника к месту назначения таким образом, чтобы нарушение любого из их каналов связи не нарушало безопасность.

Ассоциативно-ориентированные меры

Меры, ориентированные на ассоциации, представляют собой модифицированный набор комплексных мер, которые защищают каждую ассоциацию индивидуально.

Шифрование данных

Он определяет некоторые общие характеристики обычных шифров и недавно разработанного класса шифров с открытым ключом. Он кодирует информацию таким образом, что только уполномоченный персонал может ее расшифровать.

Стратегия 6 - Обеспечение безопасности услуг электронного управления

Электронное управление (электронное управление) является наиболее ценным инструментом правительства для подотчетного предоставления государственных услуг. К сожалению, в текущем сценарии в Индии нет специальной правовой структуры для электронного управления.

Точно так же в Индии нет закона об обязательной электронной доставке государственных услуг. И нет ничего более опасного и хлопотного, чем реализация проектов электронного управления без достаточной кибербезопасности. Следовательно, обеспечение безопасности услуг электронного управления стало важнейшей задачей, особенно когда в стране ежедневно совершаются транзакции с помощью карт.

К счастью, Резервный банк Индии внедрил меры безопасности и снижения рисков для карточных транзакций в Индии, которые вступают в силу с 1 октября 2013 года. Он возложил ответственность за обеспечение безопасных карточных транзакций на банки, а не на клиентов.

«Электронное правительство» или электронное правительство относится к использованию информационных и коммуникационных технологий (ИКТ) государственными органами в следующих целях:

- Эффективное предоставление государственных услуг

- Повышение внутренней эффективности

- Легкий обмен информацией между гражданами, организациями и государственными органами

- Реструктуризация административных процессов.

Стратегия 7 - Защита критически важной информационной инфраструктуры

Важная информационная инфраструктура - это основа национальной и экономической безопасности страны. Это электростанции, шоссе, мосты, химические заводы, сети, а также здания, в которых ежедневно работают миллионы людей. Их можно защитить с помощью строгих планов сотрудничества и дисциплинированного внедрения.

Для защиты критически важной инфраструктуры от развития киберугроз требуется структурированный подход. Требуется, чтобы правительство активно сотрудничало с государственным и частным секторами на регулярной основе для предотвращения, реагирования и координации усилий по смягчению последствий попыток сбоев и неблагоприятных воздействий на критически важную инфраструктуру страны.

Требуется, чтобы правительство работало с владельцами бизнеса и операторами, чтобы усилить их услуги и группы, делясь кибер-информацией и другой информацией об угрозах.

Общая платформа должна быть предоставлена пользователям для отправки комментариев и идей, которые можно совместно использовать для создания более прочной основы для обеспечения безопасности и защиты критически важных инфраструктур.

В 2013 году правительство США приняло постановление «Улучшение кибербезопасности критически важной инфраструктуры», в котором уделяется приоритетное внимание управлению рисками кибербезопасности, связанными с предоставлением услуг критически важной инфраструктуры. Эта структура обеспечивает общую классификацию и механизм, позволяющий организациям:

- Определите их существующий уровень кибербезопасности,

- Определите их цели в области кибербезопасности,

- Классифицируйте и приоритизируйте шансы на развитие в рамках постоянного процесса, и

- Сообщите всем инвесторам о кибербезопасности.

В этой главе представлены различные политики, разработанные для минимизации киберрисков. Только с четко определенной политикой можно уменьшить угрозы, создаваемые в киберпространстве.

Продвижение НИОКР в области кибербезопасности

Из-за постоянно растущей зависимости от Интернета самой большой проблемой, с которой мы сталкиваемся сегодня, является защита информации от злоумышленников. Поэтому очень важно продвигать исследования и разработки в области кибербезопасности, чтобы мы могли предлагать надежные решения для снижения киберрисков.

Исследование кибербезопасности

Исследования кибербезопасности - это область, которая занимается подготовкой решений для борьбы с киберпреступниками. В связи с увеличением количества интернет-атак, сложных постоянных угроз и фишинга в будущем потребуется множество исследований и технологических разработок.

Исследования кибербезопасности - взгляд Индии

В последние годы Индия стала свидетелем огромного роста кибер-технологий. Следовательно, это требует инвестиций в исследования и разработки в области кибербезопасности. В Индии также было много успешных результатов исследований, которые были воплощены в бизнес благодаря появлению местных компаний, занимающихся кибербезопасностью.

Анализ угроз

Исследовательская работа по снижению киберугроз уже началась в Индии. Существует механизм проактивного реагирования на киберугрозы. В различных исследовательских организациях Индии уже ведутся исследования и разработки по борьбе с угрозами в киберпространстве.

Межсетевой экран нового поколения

Также ведется работа над опытом на основе множественной идентификации, таким как межсетевой экран нового поколения, который предлагает предприятиям аналитику безопасности и позволяет им применять наиболее подходящие меры безопасности на периметре сети.

Защищенный протокол и алгоритмы

Исследования протоколов и алгоритмов - важный этап для консолидации кибербезопасности на техническом уровне. Он определяет правила обмена и обработки информации в киберпространстве. В Индии исследования на уровне протоколов и алгоритмов включают:

- Протоколы безопасной маршрутизации

- Эффективные протоколы аутентификации

- Расширенный протокол маршрутизации для беспроводных сетей

- Безопасный протокол управления передачей

- Алгоритм моделирования атак и др.

Методы аутентификации

Такие методы аутентификации, как управление ключами, двухфакторная аутентификация и автоматическое управление ключами, обеспечивают возможность шифрования и дешифрования без централизованной системы управления ключами и защиты файлов. Постоянно проводятся исследования по совершенствованию этих методов аутентификации.

BYOD, облачная и мобильная безопасность

С принятием различных типов мобильных устройств исследования по задачам, связанным с безопасностью и конфиденциальностью на мобильных устройствах, увеличились. Тестирование мобильной безопасности, облачная безопасность и снижение рисков BYOD (принесите собственное устройство) - вот некоторые из областей, в которых проводится много исследований.

Кибер-криминалистика

Кибер-криминалистика - это применение методов анализа для сбора и восстановления данных из системы или цифрового носителя. Некоторые из конкретных областей, в которых проводятся исследования в Индии:

- Дисковая экспертиза

- Сетевая криминалистика

- Криминалистическая экспертиза мобильных устройств

- Криминалистическая экспертиза памяти

- Мультимедийная криминалистика

- Интернет-криминалистика

Снижение рисков цепочки поставок

Формально риск цепочки поставок можно определить как:

Любой риск того, что противник может повредить, записать в него какую-то вредоносную функцию, разрушить конструкцию, установку, процедуру или обслуживание элемента снабжения или системы так, чтобы вся функция могла быть ухудшена.

Проблемы с цепочкой поставок

Цепочка поставок - это глобальная проблема, и необходимо выяснить взаимозависимости между клиентами и поставщиками. В сегодняшнем сценарии важно знать - каковы проблемы SCRM? и как решить проблемы?

Эффективный подход SCRM (Supply Chain Risk Management) требует прочного государственно-частного партнерства. Правительство должно иметь сильные органы власти для решения вопросов цепочки поставок. Даже частный сектор может сыграть ключевую роль в ряде областей.

Мы не можем предоставить универсальное решение для управления рисками в цепочке поставок. В зависимости от продукта и сектора затраты на снижение рисков будут разными. Следует поощрять государственно-частное партнерство для устранения рисков, связанных с управлением цепочкой поставок.

Снижение рисков за счет развития человеческих ресурсов

Политики кибербезопасности организации могут быть эффективными при условии, что все ее сотрудники понимают их ценность и демонстрируют твердую приверженность их реализации. Директора по персоналу могут сыграть ключевую роль в обеспечении безопасности организаций в киберпространстве, руководствуясь следующими соображениями.

Принятие на себя ответственности за риск безопасности, исходящий от сотрудников

Поскольку большинство сотрудников не воспринимают фактор риска серьезно, хакерам легко атаковать организации. В этом отношении HR играет ключевую роль в обучении сотрудников тому, какое влияние их отношения и поведение оказывают на безопасность организации.

Обеспечение практичности и этичности мер безопасности

Политика компании должна согласовываться с тем, как сотрудники думают и ведут себя. Например, сохранение паролей в системах представляет собой угрозу, однако постоянный мониторинг может предотвратить ее. Команда HR лучше всего может сообщить, будут ли политики работать и уместны ли они.

Выявление сотрудников, которые могут представлять особый риск

Также случается, что киберпреступники прибегают к помощи инсайдеров в компании, чтобы взломать их сеть. Поэтому очень важно идентифицировать сотрудников, которые могут представлять особый риск, и придерживаться строгих кадровых политик в отношении них.

Повышение осведомленности о кибербезопасности

Кибербезопасность в Индии все еще находится на стадии эволюции. Это лучшее время для повышения осведомленности о проблемах, связанных с кибербезопасностью. Было бы легко создать осведомленность на низовом уровне, например в школах, где пользователи могут быть осведомлены о том, как работает Интернет и каковы его потенциальные угрозы.

Каждое интернет-кафе, домашние / персональные компьютеры и офисные компьютеры должны быть защищены брандмауэрами. Пользователи должны быть проинструктированы через своих поставщиков услуг или шлюзов, чтобы они не взламывали неавторизованные сети. Угрозы должны быть описаны жирным шрифтом, а воздействия - выделены.

Предметы по осведомленности о кибербезопасности следует вводить в школах и колледжах, чтобы сделать это непрерывным процессом.

Правительство должно сформулировать строгие законы для обеспечения кибербезопасности и повышения осведомленности, транслируя их посредством теле-, радио- и интернет-рекламы.

Обмен информацией

Соединенные Штаты предложили закон под названием Cybersecurity Information Sharing Act of 2014 (CISA)улучшить кибербезопасность в стране за счет расширенного обмена информацией об угрозах кибербезопасности. Такие законы требуются в каждой стране для обмена информацией об угрозах между гражданами.

Нарушения кибербезопасности требуют механизма обязательной отчетности

Недавнее вредоносное ПО под названием Uroburos/Snakeявляется примером роста кибершпионажа и кибервойны. Кража конфиденциальной информации - новая тенденция. Однако, к сожалению, телекоммуникационные компании / поставщики интернет-услуг (ISP) не обмениваются информацией, касающейся кибератак на их сети. В результате невозможно сформулировать надежную стратегию кибербезопасности для противодействия кибератакам.

Эту проблему можно решить путем разработки хорошего закона о кибербезопасности, который может установить режим регулирования для обязательных уведомлений о нарушениях кибербезопасности со стороны телекоммуникационных компаний / интернет-провайдеров.

Такие инфраструктуры, как автоматизированные электросети, тепловые электростанции, спутники и т. Д., Уязвимы для различных форм кибератак, и, следовательно, программа уведомления о нарушениях будет предупреждать агентства о необходимости работать с ними.

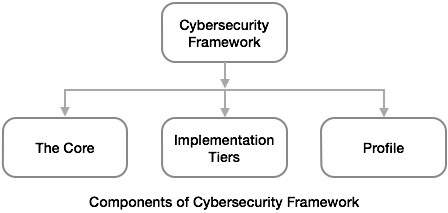

Реализация концепции кибербезопасности

Несмотря на то, что компании тратят средства на инициативы в области кибербезопасности, утечки данных продолжают происходить. По данным The Wall Street Journal, «глобальные расходы на кибербезопасность в отраслях важнейшей инфраструктуры ожидались на уровне 46 миллиардов долларов в 2013 году, что на 10% больше, чем годом ранее, по данным Allied Business Intelligence Inc.». Это требует эффективной реализации структуры кибербезопасности.

Компоненты структуры кибербезопасности

Платформа состоит из трех основных компонентов:

- Ядро,

- Уровни реализации и

- Рамочные профили.

Ядро фреймворка

Ядро Framework - это набор действий по кибербезопасности и применимых справочников, которые имеют пять одновременных и постоянных функций: идентификация, защита, обнаружение, реагирование и восстановление. В ядре фреймворка есть методы, обеспечивающие следующее:

- Разработайте и внедрите процедуры для защиты наиболее важной интеллектуальной собственности и активов.

- Имейте ресурсы для выявления любых нарушений кибербезопасности.

- Восстановитесь после нарушения, если и когда оно произойдет.

Уровни реализации

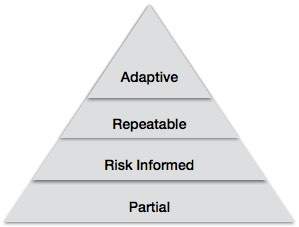

Уровни реализации структуры определяют уровень сложности и последовательности, которые организация использует при применении своих практик кибербезопасности. Он имеет следующие четыре уровня.

Tier 1 (Partial)- На этом уровне профили управления киберрисками организации не определены. Существует частичное осознание риска кибербезопасности организации на уровне организации. Общеорганизационная методология управления рисками кибербезопасности не получила признания.

Tier 2 (Risk Informed)- На этом уровне организации устанавливают политику управления киберрисками, которая напрямую утверждается высшим руководством. Высшее руководство прилагает усилия для установления целей управления рисками, связанных с кибербезопасностью, и реализует их.

Tier 3 (Repeatable)- На этом уровне организация использует формальные меры кибербезопасности, которые регулярно обновляются в зависимости от требований. Организация признает свои зависимости и партнеров. Он также получает от них информацию, которая помогает принимать управленческие решения с учетом рисков.

Tier 4 (Adaptive)- На этом уровне организация адаптирует свои методы кибербезопасности «в реальном времени», основанные на предыдущих и текущих мероприятиях по кибербезопасности. Благодаря процессу непрерывного развития в сочетании передовых технологий кибербезопасности, сотрудничества с партнерами в реальном времени и непрерывного мониторинга действий в их системах, методы кибербезопасности организации могут быстро реагировать на сложные угрозы.

Профиль фреймворка

Framework Profile - это инструмент, который предоставляет организациям платформу для хранения информации об их программе кибербезопасности. Профиль позволяет организациям четко выражать цели своей программы кибербезопасности.

С чего начать внедрение концепции?

Высшее руководство, включая директоров, должно сначала ознакомиться с Концепцией. После этого директорам следует подробно обсудить с руководством уровни реализации организации.

Обучение менеджеров и персонала Основе гарантирует, что все поймут его важность. Это важный шаг к успешной реализации энергичной программы кибербезопасности. Информация о существующих реализациях инфраструктуры может помочь организациям в их собственных подходах.

Сетевая безопасность - это защита сети от несанкционированного доступа и рисков. Администраторы сети обязаны принимать превентивные меры для защиты своих сетей от потенциальных угроз безопасности.

Компьютерные сети, которые участвуют в регулярных транзакциях и общении в правительстве, отдельных лицах или бизнесе, требуют безопасности. Самый распространенный и простой способ защиты сетевого ресурса - присвоить ему уникальное имя и соответствующий пароль.

Типы устройств сетевой безопасности

Активные устройства

Эти устройства безопасности блокируют избыточный трафик. Брандмауэры, устройства антивирусного сканирования и устройства фильтрации контента являются примерами таких устройств.

Пассивные устройства

Эти устройства идентифицируют нежелательный трафик и сообщают о нем, например, устройства обнаружения вторжений.

Профилактические устройства

Эти устройства сканируют сети и выявляют потенциальные проблемы безопасности. Например, устройства для тестирования на проникновение и устройства для оценки уязвимости.

Единое управление угрозами (UTM)

Эти устройства служат универсальными устройствами безопасности. Примеры включают брандмауэры, фильтрацию контента, веб-кеширование и т. Д.

Межсетевые экраны

Брандмауэр - это система сетевой безопасности, которая управляет и регулирует сетевой трафик на основе некоторых протоколов. Брандмауэр устанавливает барьер между надежной внутренней сетью и Интернетом.

Брандмауэры существуют и как программное обеспечение, работающее на оборудовании, и как аппаратные устройства. Аппаратные брандмауэры также предоставляют другие функции, например, выступают в качестве DHCP-сервера для этой сети.

Большинство персональных компьютеров используют программные брандмауэры для защиты данных от угроз из Интернета. Многие маршрутизаторы, передающие данные между сетями, содержат компоненты межсетевого экрана, и, наоборот, многие межсетевые экраны могут выполнять базовые функции маршрутизации.

Брандмауэры обычно используются в частных сетях или интрасетях для предотвращения несанкционированного доступа из Интернета. Каждое сообщение, входящее или выходящее из интрасети, проходит через брандмауэр, чтобы проверить меры безопасности.

Идеальная конфигурация брандмауэра состоит как из аппаратных, так и из программных устройств. Брандмауэр также помогает в обеспечении удаленного доступа к частной сети через безопасные сертификаты аутентификации и логины.

Аппаратные и программные брандмауэры

Аппаратные межсетевые экраны - это автономные продукты. Они также встречаются в широкополосных маршрутизаторах. Большинство аппаратных брандмауэров предоставляют не менее четырех сетевых портов для подключения других компьютеров. Для больших сетей - например, для бизнес-целей - доступны брандмауэры для бизнес-сетей.

На ваших компьютерах установлены программные брандмауэры. Программный брандмауэр защищает ваш компьютер от интернет-угроз.

Антивирус

Антивирус - это инструмент, который используется для обнаружения и удаления вредоносного программного обеспечения. Первоначально он был разработан для обнаружения и удаления вирусов с компьютеров.

Современные антивирусные программы обеспечивают защиту не только от вирусов, но также от червей, троянских программ, рекламного ПО, шпионского ПО, клавиатурных шпионов и т. Д. Некоторые продукты также обеспечивают защиту от вредоносных URL-адресов, спама, фишинговых атак, ботнетов, DDoS-атак и т. Д.

Фильтрация содержимого

Устройства фильтрации содержимого блокируют неприятные и оскорбительные электронные письма или веб-страницы. Они используются как часть межсетевых экранов в корпорациях, а также на персональных компьютерах. Эти устройства генерируют сообщение «Доступ запрещен», когда кто-то пытается получить доступ к любой неавторизованной веб-странице или электронной почте.

Содержание, как правило, экранированы для порнографического содержания, а также для ненависти или возможны случаи насилия-ориентированного содержимого. Организации также исключают контент, связанный с покупками и работой.

Фильтрацию контента можно разделить на следующие категории -

- Веб-фильтрация

- Просмотр веб-сайтов или страниц

- Фильтрация электронной почты

- Проверка электронной почты на спам

- Другой нежелательный контент

Системы обнаружения вторжений

Системы обнаружения вторжений, также известные как системы обнаружения и предотвращения вторжений, представляют собой устройства, которые отслеживают вредоносные действия в сети, регистрируют информацию о таких действиях, принимают меры для их остановки и, наконец, сообщают о них.

Системы обнаружения вторжений помогают посылать сигнал тревоги против любой злонамеренной активности в сети, отбрасывать пакеты и сбрасывать соединение, чтобы сохранить IP-адрес от любой блокировки. Системы обнаружения вторжений также могут выполнять следующие действия:

- Исправление ошибок циклической проверки избыточности (CRC)

- Предотвращение проблем с последовательностью TCP

- Удалите ненужные параметры транспортного и сетевого уровня

Как обсуждалось в первой главе, правительство Индии приняло Закон об информационных технологиях (ИТ) с некоторыми основными целями по обеспечению и облегчению законных электронных, цифровых и онлайн-транзакций, а также снижению киберпреступности.

Основные черты закона об ИТ

Основные особенности Закона об ИТ заключаются в следующем:

Цифровая подпись была заменена электронной, чтобы сделать ее более технологически нейтральной.

Он подробно описывает правонарушения, штрафы и нарушения.

В нем описываются системы отправления правосудия в отношении киберпреступлений.

В новом разделе он определяет, что киберкафе - это любое заведение, с которого доступ в Интернет предоставляется любым лицом в ходе обычной деятельности для представителей общественности .

Он предусматривает создание Консультативного комитета по киберрегулированию.

Он основан на Уголовном кодексе Индии 1860 года, Законе об индийских доказательствах 1872 года, Законе о доказательствах банковских книг 1891 года, Законе о Резервном банке Индии 1934 года и т. Д.

Он добавляет положение к Разделу 81, в котором говорится, что положения Закона имеют преимущественную силу. Положение гласит, что ничто, содержащееся в Законе, не должно ограничивать любое лицо в осуществлении любых прав, предоставленных в соответствии с Законом об авторском праве 1957 года .

Схема IT Act

Следующие пункты определяют схему Закона об ИТ -

Закон об ИТ содержит 13 chapters и 90 sections.

Последние четыре раздела, а именно разделы 91–94 Закона об информационных технологиях 2000 г., касаются поправок к Уголовному кодексу Индии 1860 г., Закону о свидетельских показаниях Индии 1872 г., Закону о доказательствах банковских книг 1891 г. и Закону о Резервном банке Индии 1934 г. были удалены.

Он начинается с Предварительного аспекта в Главе 1, который касается краткости, названия, объема, начала и применения Закона в Разделе 1. Раздел 2 дает определение.

Глава 2 посвящена аутентификации электронных записей, цифровых подписей, электронных подписей и т. Д.

В главе 11 рассматриваются правонарушения и наказания. В этой части Закона предусмотрен ряд правонарушений.

Далее излагаются положения о должной осмотрительности, роли посредников и некоторые другие положения.

В закон встроены две таблицы. Первое приложение касается Документов или Сделок, к которым Закон не применяется. Второе приложение касается электронной подписи или техники и процедуры электронной аутентификации. Третье и Четвертое приложения опущены.

Применение Закона об ИТ

Согласно подпункту (4) Раздела 1, ничто в этом Законе не применяется к документам или сделкам, указанным в Первом приложении . Ниже приведены документы или сделки, к которым Закон не применяется:

Negotiable Instrument (Кроме чека), как определено в разделе 13 Закона об оборотных инструментах 1881 года;

А power-of-attorney как определено в разделе 1А Закона о доверенностях 1882 г .;

А trust как определено в разделе 3 Закона об индийских трастах 1882 г .;

А will как определено в пункте (h) раздела 2 Закона о наследовании в Индии 1925 года, включая любое другое завещание;

Любые contract для продажи или передачи недвижимого имущества или любой доли в таком имуществе;

Любой такой класс документов или транзакций, о которых может уведомить центральное правительство.

Поправки, внесенные в Закон об ИТ

Закон об ИТ внес поправки в четыре статута, см. Статьи 91-94. Эти изменения представлены в таблице 1-4.

Первый график содержит поправки к Уголовному кодексу. Он расширил сферу применения термина «документ», чтобы включить в него электронные документы .

Второй график касается поправок к Закону о доказательствах Индии. Это касается включения электронного документа в определение доказательства .

Третий график вносит поправки в Закон о доказательствах банковских книг. Данная поправка вносит изменения в определение термина «банковская книга». Он включает распечатки данных, хранящихся на дискете, диске, ленте или любом другом устройстве хранения электромагнитных данных. Аналогичное изменение было внесено в выражение «Заверенная копия», чтобы включить такие распечатки в его компетенцию .

Четвертый график вносит поправки в Закон о Резервном банке Индии. Это относится к регулированию перевода средств электронными средствами между банками или между банками и другими финансовыми учреждениями .

Посредническая ответственность

Посредник, имеющий дело с любыми конкретными электронными записями, - это лицо, которое от имени другого лица принимает, хранит или передает эту запись или предоставляет какие-либо услуги в отношении этой записи .

Согласно вышеупомянутому определению, он включает следующее:

- Поставщики телекоммуникационных услуг

- Поставщики сетевых услуг

- Интернет-провайдеры

- Поставщики услуг веб-хостинга

- Поисковые системы

- Сайты онлайн-платежей

- Сайты интернет-аукционов

- Интернет-магазины и интернет-кафе

Основные положения Закона с поправками

Недавно измененный закон содержал следующие основные моменты:

- Особое внимание уделяется вопросам конфиденциальности и информационной безопасности.

- Он разрабатывает цифровую подпись.

- Он разъясняет рациональные методы обеспечения безопасности для предприятий.

- Основное внимание уделяется роли посредников.

- Добавлены новые лица Cyber Crime.

Цифровая подпись

Цифровая подпись - это метод проверки легитимности цифрового сообщения или документа. Действительная цифровая подпись обеспечивает получателю уверенность в том, что сообщение было создано известным отправителем, так что отправитель не может отрицать отправку сообщения. Цифровые подписи в основном используются для распространения программного обеспечения, финансовых транзакций и в других случаях, когда существует риск подделки.

электронная подпись

Электронная подпись или электронная подпись указывает либо на то, что лицо, требующее создания сообщения, является тем, кто его создал.

Подпись может быть определена как схематический сценарий, связанный с человеком. Подпись на документе - знак того, что человек принимает цели, зафиксированные в документе. Во многих инжиниринговых компаниях цифровые печати также требуются для другого уровня аутентификации и безопасности. Цифровые печати и подписи аналогичны собственноручным подписям и штампам.

Цифровая подпись в электронную подпись

Digital Signature был термин, определенный в старом законе об информационных технологиях 2000 года. Electronic Signature- термин, определенный в законе с поправками (Закон об ИТ, 2008 г.). Концепция электронной подписи шире, чем цифровая подпись. Раздел 3 Закона предусматривает проверку электронных записей путем проставления цифровой подписи.

Согласно поправке, проверка электронной записи с помощью электронной подписи или метода электронной аутентификации считается надежной.

Согласно United Nations Commission on International Trade Law (UNCITRAL), методы электронной аутентификации и подписи можно разделить на следующие категории:

Те, которые основаны на знании пользователя или получателя, т. Е. Пароли, личные идентификационные номера (ПИН-коды) и т. Д.

Это основано на физических характеристиках пользователя, т. Е. Биометрии.

Те, которые основаны на владении пользователем предметом, то есть кодами или другой информацией, хранящейся на магнитной карте.

Типы методов аутентификации и подписи, которые, не подпадая ни под одну из вышеперечисленных категорий, также могут использоваться для указания отправителя электронного сообщения (например, факсимиле собственноручной подписи или имени, напечатанного в нижней части электронного сообщения) .

В соответствии с ТИПОВЫМ ЗАКОНОМ ЮНСИТРАЛ об электронных подписях в настоящее время используются следующие технологии:

- Цифровая подпись в инфраструктуре открытого ключа (PKI)

- Биометрическое устройство

- PINs

- Passwords

- Отсканированная собственноручная подпись

- Подпись цифровой ручкой

- Щелкающие кнопки «ОК», «Я принимаю» или «Я согласен»

Более быстрое соединение по всему миру привело к возникновению множества онлайн-преступлений, и это увеличение количества правонарушений привело к необходимости принятия законов для защиты. Чтобы идти в ногу с меняющимся поколением, парламент Индии принял Закон 2000 года об информационных технологиях, который был разработан на основе Типового закона Комиссии Организации Объединенных Наций по праву международной торговли (ЮНСИТРАЛ).

Закон определяет правонарушения подробно вместе с наказаниями за каждую категорию правонарушений.

Правонарушения

Киберпреступления - это незаконные действия, которые совершаются классным способом, когда либо компьютер является инструментом, либо целью, либо и тем, и другим.

Киберпреступность обычно включает в себя следующее:

- Несанкционированный доступ к компьютерам

- Обработка данных

- Атака вирусов / червей

- Кража компьютерной системы

- Hacking

- Отказ от атак

- Логические бомбы

- Троянские атаки

- Кража времени в Интернете

- Веб-джекинг

- Электронная бомбежка

- Нападения салями

- Физически поврежденная компьютерная система.

Преступления, включенные в Закон об информационных технологиях 2000 года, следующие:

- Фальсификация исходных документов компьютера.

- Взлом компьютерной системы.

- Публикация информации непристойного содержания в электронном виде.

- Мощность контроллера давать указания.

- Указания Контроллера абоненту расширить возможности для расшифровки информации.

- Защищенная система.

- Штраф за введение в заблуждение.

- Штраф за нарушение конфиденциальности и конфиденциальности.

- Штраф за публикацию ложного сертификата цифровой подписи в определенных деталях.

- Публикация в мошеннических целях.

- Закон о подаче заявления о правонарушении или правонарушении, совершенном за пределами Индии Конфискация.

- Наказания или конфискация, чтобы не препятствовать другим наказаниям.

- Право на расследование преступлений.

пример

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

Кто сознательно или намеренно скрывает, уничтожает или изменяет, или намеренно или сознательно заставляет другого скрывать, уничтожать или изменять любой компьютерный исходный код, используемый для компьютера, компьютерной программы, компьютерной системы или компьютерной сети, когда требуется сохранить исходный компьютерный код или сохраняются в соответствии с законом, пока он действует, наказываются лишением свободы на срок до трех лет или штрафом, который может достигать двух тысяч рупий, или обоими способами.

Пояснение - Для целей данного раздела «исходный код компьютера» означает перечень программ, компьютерных команд, дизайна и верстки, а также программный анализ компьютерных ресурсов в любой форме.

Object- Цель раздела - защитить «интеллектуальную собственность», вложенную в компьютер. Это попытка защитить исходные документы компьютера (коды) сверх того, что доступно в соответствии с Законом об авторском праве.

Essential ingredients of the section

сознательно или намеренно сокрытие

сознательно или намеренно уничтожающий

сознательно или намеренно изменяя

сознательно или намеренно заставляя других скрывать

сознательно или намеренно заставляя другого уничтожить

сознательно или намеренно заставляя другого измениться.

Этот раздел распространяется на Закон об авторском праве и помогает компаниям защитить исходный код своих программ.

Штрафы - Раздел 65 рассматривается любым мировым судьей.

Это правонарушение, признаваемое и не подлежащее освобождению под залог.

Penalties - тюремное заключение до 3 лет и / или

Fine - Два лакха рупии.

В следующей таблице показаны нарушения и наказания по всем упомянутым разделам Закона об ИТ.

| Раздел | Нападение | Наказание | Доступность и конгизируемость |

|---|---|---|---|

| 65 | Взлом исходного кода компьютера | Тюремное заключение до 3 лет или штраф до 2 лакхов | Правонарушение подлежит залогу, распознаванию и рассмотрению дела судом JMFC. |

| 66 | Компьютерные правонарушения | Тюремное заключение до 3 лет или штраф до 5 лакхов | Правонарушение возможно, познавательно и |

| 66-А | Отправка оскорбительных сообщений через службу связи и т. Д. | Тюремное заключение до 3 лет и штраф | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 66-В | Нечестное получение украденного компьютерного ресурса или устройства связи | Тюремное заключение до 3 лет и / или штраф до Rs. 1 лакх | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 66-С | Кража личных данных | Тюремное заключение любого описания до 3 лет и / или штраф до Rs. 1 лакх | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 66-D | Обман персоналом с использованием компьютерных ресурсов | Тюремное заключение любого описания до 3 лет и / или штраф до Rs. 1 лакх | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 66-E | Нарушение конфиденциальности | Тюремное заключение до 3 лет и / или штраф до Rs. 2 лакх | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 66-F | Кибертерроризм | Тюремное заключение распространяется на пожизненное заключение | Правонарушение не подлежит залогу, может быть признано и подлежит рассмотрению судом сессий |

| 67 | Публикация или передача непристойных материалов в электронной форме | При первом осуждении тюремное заключение до 3 лет и / или штраф до рупий. 5 лакх при последующем осуждении тюремное заключение сроком до 5 лет и / или штраф до рупий. 10 лакх | Правонарушение подлежит залогу, признанию и рассмотрению судом JMFC |

| 67-А | Публикация или передача материалов, содержащих сексуально откровенные действия, и т. Д. В электронной форме | При первом осуждении тюремное заключение сроком до 5 лет и / или штраф до рупий. 10 лакх при последующем осуждении тюремное заключение сроком до 7 лет и / или штраф до рупий. 10 лакх | Правонарушение не подлежит залогу, может быть признано и подлежит рассмотрению судом JMFC |

| 67-В | Публикация или передача в электронной форме материалов, изображающих детей в сексуальном акте и т. Д. | При первом осуждении тюремное заключение любого описания до 5 лет и / или штраф до Rs. 10 лакх при последующем осуждении тюремное заключение любого описания до 7 лет и / или штраф до рупий. 10 лакх | Правонарушение не подлежит залогу, признанию и рассмотрению судом JMFC |

| 67-С | Посредник, умышленно или сознательно нарушающий указания о сохранении и хранении информации | Тюремное заключение до 3 лет и штраф | Правонарушение доступно, познаваемо. |

| 68 | Несоблюдение указаний Контроллера | Тюремное заключение до 2 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит залогу, непознаваемость. |

| 69 | Неспособность помочь агентству, упомянутому в подразделе (3), в отношении перехвата, мониторинга или дешифрования любой информации через любой компьютерный ресурс | Тюремное заключение до 7 лет и штраф | Правонарушение не подлежит залогу, познаваемо. |

| 69-А | Несоблюдение посредником предписания о блокировке публичного доступа к любой информации через любой компьютерный ресурс | Тюремное заключение до 7 лет и штраф | Правонарушение не подлежит залогу, познаваемо. |

| 69-В | Посредник, который намеренно или сознательно нарушает положения подраздела (2) в отношении мониторинга и сбора данных или информации о трафике через любой компьютерный ресурс в целях кибербезопасности. | Тюремное заключение до 3 лет и штраф | Правонарушение доступно, познаваемо. |

| 70 | Любое лицо, которое обеспечивает доступ или пытается защитить доступ к защищенной системе в нарушение положений гл. 70 | Тюремное заключение любого вида до 10 лет и штраф | Правонарушение не подлежит залогу, познаваемо. |

| 70-Б | Индийская группа реагирования на компьютерные чрезвычайные ситуации станет национальным агентством по реагированию на инциденты. Любой поставщик услуг, посредники, центры обработки данных и т. Д., Которые не могут подтвердить запрашиваемую информацию или выполнить указания ICERT. | Тюремное заключение до 1 года и / или штраф до рупий. 1 лакх | Правонарушение подлежит залогу, невозможно распознать |

| 71 | Введение в заблуждение Контролера Удостоверяющему органу | Тюремное заключение до 2 лет и / или штраф до рупий. 1 лакх. | Правонарушение подлежит залогу, непознаваемость. |

| 72 | Нарушение конфиденциальности и конфиденциальности | Тюремное заключение до 2 лет и / или штраф до рупий. 1 лакх. | Правонарушение подлежит залогу, непознаваемость. |

| 72-А | Раскрытие информации в нарушение законного договора | Тюремное заключение до 3 лет и / или штраф до Rs. 5 лакх. | Нарушение познаваемо, подлежит залогу |

| 73 | Публикация сертификата электронной подписи в определенных сведениях является ложной | Тюремное заключение до 2 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит залогу, непознаваемость. |

| 74 | Публикация в мошеннических целях | Тюремное заключение до 2 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит залогу, непознаваемость. |

Составление преступлений

В соответствии с разделом 77-A Закона об информационных технологиях любой суд компетентной юрисдикции может составить состав преступления, кроме преступлений, за которые в соответствии с Законом предусмотрено наказание пожизненно или тюремное заключение на срок более трех лет.

Правонарушение не может быть усложнено, если -

Обвиняемый в силу ранее судимости подлежит либо усиленному наказанию, либо наказанию иного вида; ИЛИ ЖЕ

Правонарушение влияет на социально-экономические условия в стране; ИЛИ ЖЕ

Совершено преступление в отношении ребенка младше 18 лет; ИЛИ ЖЕ

Совершено преступление против женщины.

Лицо, обвиняемое в правонарушении в соответствии с настоящим Законом, может подать в суд ходатайство о компаундировании. В этом случае правонарушение будет рассматриваться в суде, и в соответствии с положениями статей 265-B и 265-C Cr. ПК должен применяться.

Кибер-законы - единственный спаситель в борьбе с киберпреступностью. Только через строгие законы можно обеспечить нерушимую безопасность национальной информации. Закон Индии об ИТ стал особым актом для решения проблемы киберпреступности. Закон был усилен Законом о внесении поправок 2008 года.

Время от времени совершаются киберпреступления, но до сих пор почти не сообщается. Таким образом, дел о киберпреступлениях, доведенных до суда, очень мало. Существуют практические трудности со сбором, хранением и оценкой цифровых доказательств. Таким образом, закону предстоит пройти немало времени, прежде чем он станет по-настоящему эффективным.

В этом руководстве мы постарались охватить все текущие и основные темы, связанные с киберзаконами и ИТ-безопасностью. В заключение этого руководства мы хотели бы процитировать слова известного эксперта по киберправу и адвоката Верховного суда Павана Дуггала.

В то время как законодатели должны быть дополнены за их замечательную работу по устранению различных недостатков в индийском киберзаконе и обеспечению его технологической нейтральности, тем не менее, похоже, что существует серьезное несоответствие между ожиданиями нации и результирующим эффектом измененного законодательства. Самым причудливым и поразительным аспектом новых поправок является то, что эти поправки направлены на то, чтобы сделать индийское киберзаконодательство дружественным к киберпреступности; - законодательство, которое крайне мягко и мягко относится к киберпреступникам; закон, который поощряет киберпреступников путем уменьшения количества наказаний, назначаемых им в соответствии с действующим законодательством; .... законодательство, согласно которому большинство киберпреступлений, предусмотренных Законом об ИТ, квалифицируются как преступления, подлежащие освобождению под залог; закон, который, вероятно, проложит путь к превращению Индии в потенциальную мировую столицу киберпреступности.

1. What is Cybercrime?

A.Киберпреступность относится ко всем действиям, совершаемым с преступным намерением в киберпространстве. Из-за анонимности Интернета злоумышленники занимаются разнообразной преступной деятельностью. Сфера киберпреступности только зарождается, и с каждым днем на первый план выходят новые формы преступной деятельности в киберпространстве.

2. Do we have an exhaustive definition of Cybercrime?

A.Нет, к сожалению, у нас нет исчерпывающего определения киберпреступности. Однако любая онлайн-деятельность, которая в основном оскорбляет человеческие чувства, может рассматриваться как киберпреступление.

3. What are the various categories of Cybercrimes?

A. Киберпреступления можно условно разделить на три основные категории:

- Киберпреступления против людей,

- Киберпреступления против собственности и

- Киберпреступления против правительства.

4. Tell us more about Cybercrimes against persons.

A.Киберпреступность, совершенные в отношении лиц, включают в себя различные преступления, такие как передача детской порнографии, оскорблениях с использованием электронной почты и кибер-выслеживает. Размещение и распространение непристойных материалов - одно из самых серьезных киберпреступлений, известных сегодня.

5. Is Cyber harassment also a Cybercrime?

A.Киберпреследование - это отдельное киберпреступление. В киберпространстве действительно происходят различные виды преследований. Домогательство может быть сексуальным, расовым, религиозным или другим. Кибер-домогательства как преступление также подводят нас к другой смежной области нарушения конфиденциальности пользователей сети. Нарушение конфиденциальности онлайн-граждан является тяжким киберпреступлением.

6. What are Cybercrimes against property?

A. Киберпреступления против всех форм собственности включают несанкционированное проникновение компьютера через киберпространство, компьютерный вандализм, передачу вредоносных программ и несанкционированное владение компьютеризированной информацией.

7. Is hacking a Cybercrime?

A.Хакерство - одно из самых серьезных киберпреступлений, известных на сегодняшний день. Ужасно осознавать, что незнакомец проник в вашу компьютерную систему без вашего ведома и подделал ценные конфиденциальные данные.

Горькая правда заключается в том, что ни одна компьютерная система в мире не защищена от взлома. Все согласны с тем, что любую систему, какой бы безопасной она ни казалась, можно взломать. Недавние атаки типа «отказ в обслуживании», наблюдаемые на популярных коммерческих сайтах, таких как E-bay, Yahoo и Amazon, представляют собой новую категорию киберпреступлений, которые постепенно становятся чрезвычайно опасными.

Использование собственных программных способностей для получения несанкционированного доступа к компьютеру или сети является очень серьезным преступлением. Точно так же создание и распространение вредоносных компьютерных программ, которые наносят непоправимый ущерб компьютерным системам, является еще одним видом киберпреступности.

8. What is Cybercrime against Government?

A.Кибертерроризм - отличный пример киберпреступности против правительства. Рост Интернета показал, что среда киберпространства используется отдельными лицами и группами, чтобы угрожать правительствам, а также терроризировать граждан страны. Это преступление проявляется в терроризме, когда человек взламывает веб-сайт, поддерживаемый правительством или военными.

9. Is there any comprehensive law on Cybercrime today?

A.На данный момент у нас нет всеобъемлющих законов о киберпреступности нигде в мире. Это причина того, что следственные органы, такие как ФБР, считают киберпространство чрезвычайно сложной территорией. Киберпреступления попадают в серую зону Интернет-права, которая ни полностью, ни частично не регулируется существующими законами. Однако страны принимают важные меры по установлению строгих законов о киберпреступности.

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.Самый последний случай с вирусом «Я люблю тебя» демонстрирует необходимость наличия кибер-законов, касающихся киберпреступлений в различных национальных юрисдикциях. Во время публикации этой статьи в Интернете агентство Reuters сообщило, что «Филиппины еще не арестовали подозреваемого создателя компьютерного вируса Love Bug, потому что там нет законов, касающихся компьютерных преступлений, - сказал старший офицер полиции». Дело в том, что на Филиппинах нет законов, касающихся киберпреступности.

11. What is Vishing?

A.Вишинг - это преступная практика использования общественного влияния в телефонной системе, чаще всего с использованием функций, обеспечиваемых голосовой связью по IP (VoIP), для получения доступа к конфиденциальной информации, такой как данные кредитной карты, от общественности. Этот термин представляет собой комбинацию «Голос» и фишинга.

12. What is Mail Fraud?

A. Мошенничество с использованием почты является правонарушением в соответствии с федеральным законодательством США, которое включает любую схему, направленную на попытку незаконного получения денег или ценностей с использованием почтовой системы на любом этапе совершения уголовного преступления.

13. What is ID Spoofing?

A. Это практика использования телефонной сети для отображения номера на дисплее идентификатора вызывающего абонента получателя, который не является номером фактической исходящей станции.

14. What is Cyber espionage?

A. Это действие или практика получения секретов от отдельных лиц, конкурентов, соперников, групп, правительств и врагов для получения военной, политической или экономической выгоды с использованием незаконных методов эксплуатации в Интернете.

15. What is the meaning of Sabotage?

A.Саботаж буквально означает умышленное повреждение любого оборудования или материалов или нарушение работы. В контексте киберпространства это угроза существованию компьютеров и спутников, используемых в военных целях.

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. Южная Корея - первая демократическая страна, в которой впервые был введен этот закон.

17. What are Bots?

A.Боты - один из самых сложных видов преступного ПО, с которым сегодня сталкивается Интернет. Боты заслужили свое уникальное имя, выполняя широкий спектр автоматизированных задач от имени киберпреступников. Они участвуют в атаке «отказ в обслуживании» в Интернете.

18. What are Trojans and Spyware?

A. Троянские программы и шпионское ПО - это инструменты, которые киберпреступники могут использовать для получения несанкционированного доступа и кражи информации у жертвы в рамках атаки.

19. What are Phishing and Pharming?

A. Фишинг и фарминг - наиболее распространенные способы кражи личных данных, которая является формой киберпреступности, когда преступники используют Интернет для кражи личной информации у других.

20. Mention some tips to prevent cyber-crimes.

Прочтите последние сведения о том, как хакеры создают фишинговые атаки для получения доступа к вашей личной информации.

Установите брандмауэр на свой компьютер, чтобы свести к минимуму нежелательные угрозы и атаки.

Будьте осторожны, открывая электронные письма и нажимая ссылки. Вам следует внимательно читать при загрузке контента из непроверенных источников.

Создавайте надежные пароли для любых веб-сайтов, на которых хранится личная информация.