Kali Linux - сниффинг и спуфинг

Основная концепция инструментов сниффинга так же проста, как прослушивание телефонных разговоров, и в Kali Linux есть несколько популярных инструментов для этой цели. В этой главе мы узнаем об инструментах сниффинга и спуфинга, доступных в Kali.

Burpsuite

Burpsuite можно использовать как инструмент перехвата между вашим браузером и веб-серверами, чтобы найти параметры, которые использует веб-приложение.

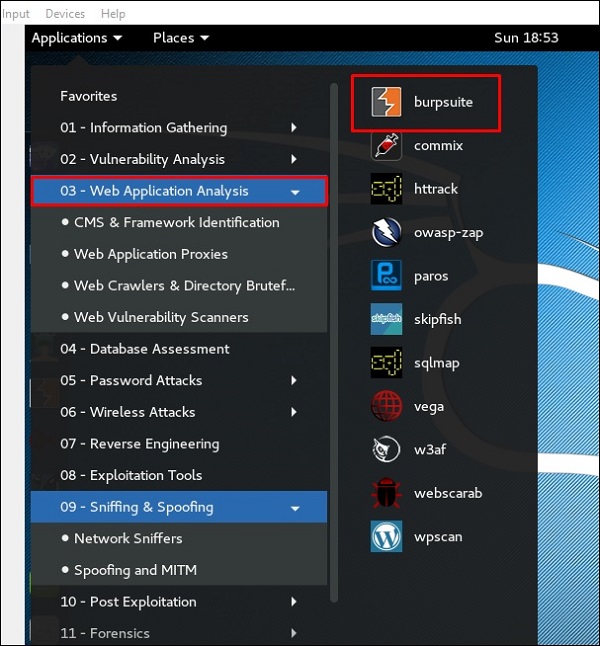

Чтобы открыть Burpsuite, перейдите в Приложения → Анализ веб-приложений → Burpsuite.

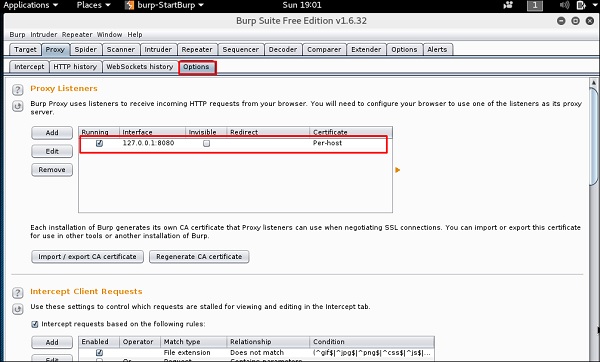

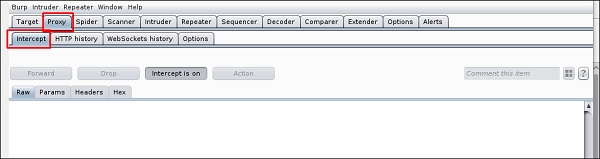

Чтобы настроить сниффинг, мы настраиваем burpsuite для работы в качестве прокси. Для этого перейдите вOptionsкак показано на следующем снимке экрана. Установите флажок, как показано.

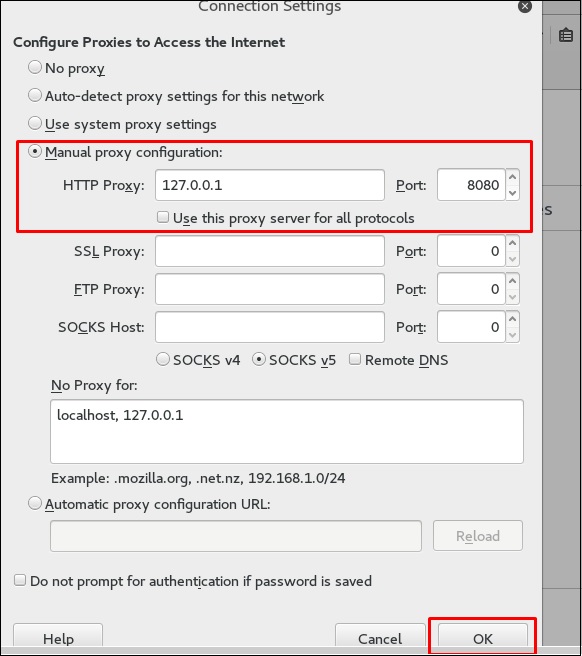

В этом случае IP-адрес прокси будет 127.0.0.1 с портом 8080.

Затем настройте прокси-сервер браузера, который является IP-адресом машины burpsuite и портом.

Чтобы начать перехват, перейдите в Прокси → Перехват → нажмите «Перехват включен».

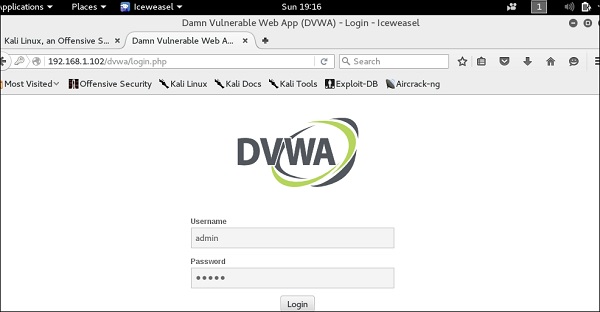

Продолжайте перемещаться по веб-странице, на которой вы хотите найти параметр для проверки на уязвимости.

В данном случае это метапроизводственная машина с IP 192.168.1.102.

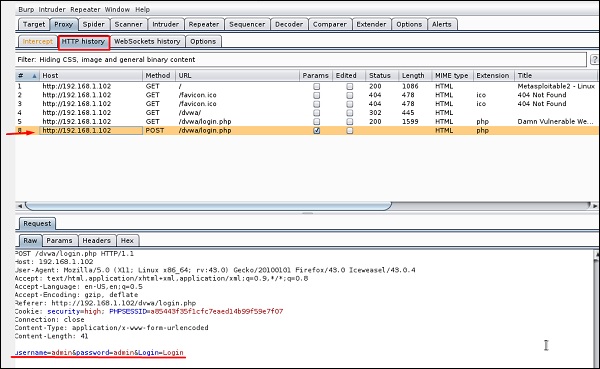

Перейдите в «История HTTP». На следующем снимке экрана в строке, отмеченной красной стрелкой, показан последний запрос. В Raw скрытый параметр, такой как идентификатор сеанса, и другие параметры, такие как имя пользователя и пароль, подчеркнуты красным.

митмпрокси

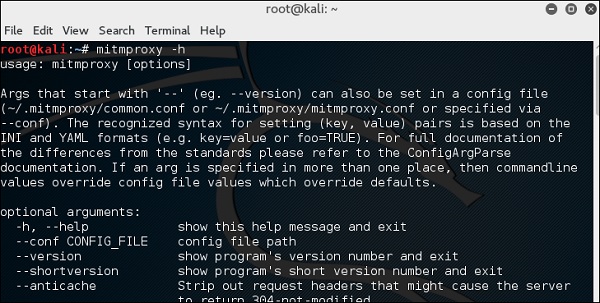

mitmproxy- это HTTP-прокси "человек посередине" с поддержкой SSL. Он предоставляет консольный интерфейс, который позволяет отслеживать и редактировать потоки трафика на лету.

Чтобы открыть его, зайдите в терминал и введите “mitmproxy -parameter” и для получения справки по командам введите “mitmproxy –h”.

Чтобы запустить mitmproxy, введите “mitmproxy –p portnumber”. В данном случае это «mitmproxy –p 80».

Wireshark

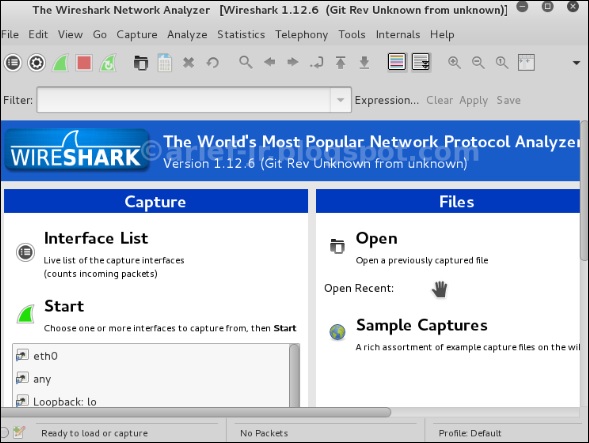

Wireshark - один из лучших анализаторов пакетов данных. Он глубоко анализирует пакеты на уровне кадра. Вы можете получить дополнительную информацию о Wireshark на их официальной веб-странице:https://www.wireshark.org/. В Kali его можно найти по следующему пути - Applications → Sniffing & Spoofing → wirehark.

После того, как вы нажмете wirehark, откроется следующий графический интерфейс.

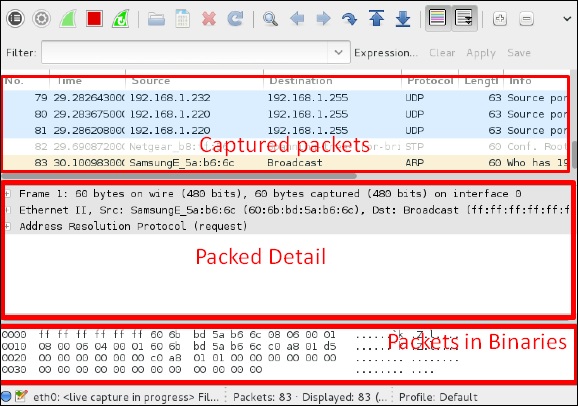

Нажмите «Пуск», и начнется захват пакетов, как показано на следующем снимке экрана.

sslstrip

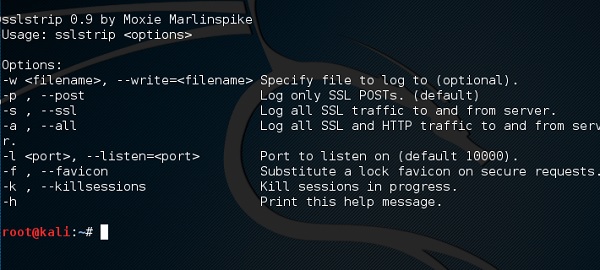

sslstripпредставляет собой атаку MITM, которая заставляет браузер жертвы обмениваться данными в виде обычного текста через HTTP, а прокси-серверы изменяют контент с сервера HTTPS. Для этого sslstrip «удаляет» https: // URL-адреса и превращает их в http: // URL.

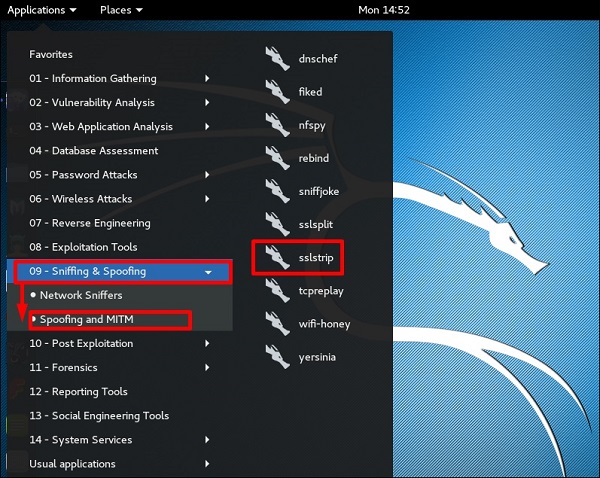

Чтобы открыть его, перейдите в Приложения → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

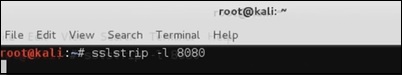

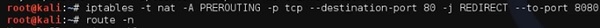

Чтобы настроить его, напишите, чтобы перенаправить все 80-портовые коммуникации на 8080.

Затем запустите sslstrip команда для необходимого порта.