Мобильная безопасность - векторы атак

По определению Attack Vector это метод или прием, который хакер использует для получения доступа к другому вычислительному устройству или сети, чтобы ввести «плохой код», который часто называют payload. Этот вектор помогает хакерам использовать уязвимости системы. Многие из этих векторов атак используют человеческий фактор, поскольку это самое слабое место в этой системе. Ниже приведено схематическое представление процесса векторов атаки, которые могут быть использованы хакером одновременно.

Некоторые из векторов мобильных атак:

Вредоносное ПО

Вирус и руткит

Модификация приложения

Модификация ОС

Эксфильтрация данных

Данные покидают организацию

Снимок экрана

Копирование на USB и потеря резервной копии

Фальсификация данных

Модификация другим приложением

Необнаруженные попытки взлома

Взломанные устройства

Потеря данных

Потеря устройства

Несанкционированный доступ к устройству

Уязвимости приложений

Последствия векторов атаки

Векторы атаки - это процесс взлома, как уже объяснялось, и он успешен, ниже указано влияние на ваши мобильные устройства.

Losing your data - Если ваше мобильное устройство было взломано или был занесен вирус, все ваши сохраненные данные будут потеряны и захвачены злоумышленником.

Bad use of your mobile resources- Это означает, что ваша сеть или мобильное устройство могут быть перегружены, и вы не сможете получить доступ к своим подлинным услугам. В худшем случае - использоваться хакером для подключения другой машины или сети.

Reputation loss- В случае взлома вашей учетной записи Facebook или корпоративной электронной почты хакер может отправлять поддельные сообщения вашим друзьям, деловым партнерам и другим контактам. Это может навредить вашей репутации.

Identity theft - Возможна кража личных данных, таких как фотография, имя, адрес, кредитная карта и т. Д., И то же самое может быть использовано в преступлении.

Анатомия мобильной атаки

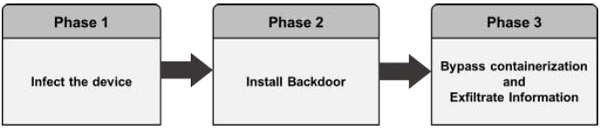

Ниже приводится схематическое представление анатомии мобильной атаки. Он начинается с фазы заражения, которая включает векторы атак.

Заражение устройства

Заражение устройства мобильным шпионским ПО для устройств Android и iOS выполняется по-разному.

Android- Пользователи обманом загружают приложение из магазина или стороннего приложения, как правило, с помощью атаки социальной инженерии. Удаленное заражение также может быть выполнено с помощью атаки Man-in-the-Middle (MitM), когда активный противник перехватывает мобильную связь пользователя, чтобы внедрить вредоносное ПО.

iOS- Заражение iOS требует физического доступа к мобильному телефону. Заразить устройство можно также с помощью эксплойта «нулевого дня», такого как эксплойт JailbreakME.

Установка бэкдора

Для установки бэкдора требуются права администратора для рутирования устройств Android и взлома устройств Apple. Несмотря на то, что производители устройств используют механизмы обнаружения рутинга / взлома, мобильные шпионские программы легко их обходят -

Android - Механизмы обнаружения укоренения не применяются к преднамеренному укоренению.

iOS - «Сообщество взломщиков» энергично и мотивировано.

Обход механизмов шифрования и извлечение информации

Шпионское ПО отправляет мобильный контент, такой как зашифрованные электронные письма и сообщения, на серверы злоумышленников в виде простого текста. Шпионское ПО не атакует защищенный контейнер напрямую. Он захватывает данные в точке, где пользователь извлекает данные из защищенного контейнера, чтобы прочитать их. На этом этапе, когда содержимое расшифровывается для использования пользователем, шпионское ПО берет контроль над содержимым и отправляет его.

Как хакер может получить прибыль от успешно взломанного мобильного телефона?

В большинстве случаев большинство из нас думает, что мы можем потерять в случае взлома нашего мобильного телефона. Ответ прост - мы потеряем конфиденциальность. Наше устройство станет системой наблюдения, за которой хакер будет наблюдать за нами. Другие виды деятельности, приносящие прибыль хакеру, - это получение наших конфиденциальных данных, осуществление платежей, выполнение незаконных действий, таких какDDoS attacks. Ниже приводится схематическое изображение.

10 основных рисков OWASP Mobile

Говоря о мобильной безопасности, мы основываем типы уязвимостей на OWASP, некоммерческой благотворительной организации в Соединенных Штатах, созданной 21 апреля. OWASP - международная организация, и OWASP Foundation поддерживает усилия OWASP по всему миру.

Для мобильных устройств в OWASP есть 10 vulnerability classifications.

M1-Неправильное использование платформы

Эта категория охватывает неправомерное использование функций платформы или отказ от использования средств управления безопасностью платформы. Сюда могут входить намерения Android, разрешения платформы, неправомерное использование TouchID, связки ключей или какой-либо другой элемент управления безопасностью, который является частью мобильной операционной системы. Мобильные приложения могут столкнуться с этим риском несколькими способами.

M2-небезопасные данные

Эта новая категория представляет собой комбинацию M2 и M4 из Mobile Top Ten 2014. Это касается небезопасного хранения данных и непреднамеренной утечки данных.

M3-Небезопасная связь

Это касается плохого подтверждения связи, неправильных версий SSL, слабого согласования, обмена открытым текстом конфиденциальных активов и т. Д.

M4-небезопасная аутентификация

В эту категорию входят понятия аутентификации конечного пользователя или плохого управления сеансом. Это включает -

- Неспособность идентифицировать пользователя вообще, когда это необходимо

- Неспособность сохранить личность пользователя, когда это необходимо

- Слабые стороны в управлении сеансом

M5-недостаточная криптография

Код применяет криптографию к конфиденциальному информационному активу. Однако в чем-то криптографии недостаточно. Обратите внимание, что все, что связано с TLS или SSL, входит в M3. Кроме того, если приложение вообще не использует криптографию, когда должно, это, вероятно, относится к M2. Эта категория предназначена для проблем, при которых была предпринята попытка криптографии, но это было сделано неправильно.

M6-Небезопасная авторизация

Эта категория позволяет фиксировать любые сбои при авторизации (например, решения об авторизации на стороне клиента, принудительный просмотр и т. Д.). Она отличается от проблем с аутентификацией (например, регистрация устройства, идентификация пользователя и т. Д.)

Если приложение вообще не аутентифицирует пользователей в ситуации, в которой оно должно (например, предоставление анонимного доступа к какому-либо ресурсу или службе, когда требуется аутентификация и авторизованный доступ), то это ошибка аутентификации, а не авторизация.

M7-Клиентское качество кода

Это была «Решения по безопасности через ненадежные входные данные», одна из менее используемых категорий. Это было бы уловкой для проблем реализации на уровне кода в мобильном клиенте. Это отличается от ошибок кодирования на стороне сервера. Это будет фиксировать такие вещи, как переполнение буфера, уязвимости строки формата и различные другие ошибки на уровне кода, решение которых состоит в том, чтобы переписать некоторый код, выполняющийся на мобильном устройстве.

Взлом M8-кода

Эта категория охватывает двоичное исправление, модификацию локальных ресурсов, перехват методов, смену методов и модификацию динамической памяти.

Когда приложение доставлено на мобильное устройство, код и ресурсы данных остаются там. Злоумышленник может либо напрямую изменить код, динамически изменить содержимое памяти, изменить или заменить системные API-интерфейсы, которые использует приложение, либо изменить данные и ресурсы приложения. Это может предоставить злоумышленнику прямой способ помешать предполагаемому использованию программного обеспечения для личной или денежной выгоды.

M9-Обратный инжиниринг

Эта категория включает анализ окончательного основного двоичного файла для определения его исходного кода, библиотек, алгоритмов и других активов. Программное обеспечение, такое как IDA Pro, Hopper, otool и другие инструменты для проверки двоичных файлов, позволяют злоумышленнику понять внутреннюю работу приложения. Это может быть использовано для эксплуатации других возникающих уязвимостей в приложении, а также для раскрытия информации о внутренних серверах, криптографических константах и шифрах и интеллектуальной собственности.

M10-Посторонние функции

Часто разработчики включают скрытые функции бэкдора или другие внутренние средства контроля безопасности разработки, которые не предназначены для использования в производственной среде. Например, разработчик может случайно включить пароль в качестве комментария в гибридном приложении. Другой пример - отключение двухфакторной аутентификации во время тестирования.