Мобильная безопасность - Краткое руководство

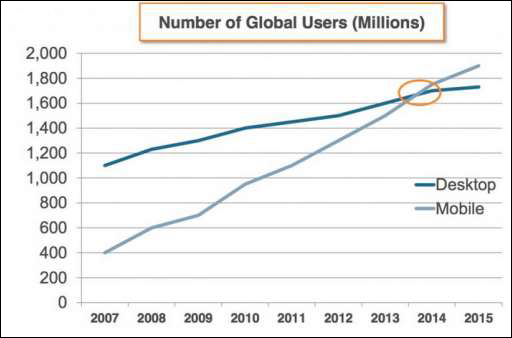

В этом руководстве мы рассмотрим концепции мобильной безопасности в основном с практической точки зрения. Взгляните на следующий график, он иллюстрирует постоянно растущее число пользователей мобильных телефонов во всем мире, что подчеркивает важность мобильной безопасности.

По оценкам, количество мобильных устройств составляет около 5,8 миллиарда, и считается, что оно будет экспоненциально расти в течение пяти лет и, как предполагается, достигнет почти 12 миллиардов в течение четырех лет. Следовательно, это будет в среднем два мобильных устройства на человека на планете. Это делает нас полностью зависимыми от мобильных устройств, а наши конфиденциальные данные передаются повсюду. В результате мобильная безопасность - одна из наиболее важных концепций, которые необходимо учитывать.

Мобильная безопасность как концепция связана с защитой наших мобильных устройств от возможных атак со стороны других мобильных устройств или беспроводной среды, к которой подключено устройство.

Ниже приведены основные угрозы мобильной безопасности.

Утеря мобильного устройства. Это распространенная проблема, которая может подвергнуть риску не только вас, но и ваших контактов возможным фишингом.

Взлом или взлом приложений. Это второй по важности вопрос. Многие из нас загрузили и установили телефонные приложения. Некоторые из них запрашивают дополнительный доступ или привилегии, такие как доступ к вашему местоположению, контактам, истории просмотров, в маркетинговых целях, но, с другой стороны, сайт предоставляет доступ и другим контактам. Другие факторы, вызывающие беспокойство, - это трояны, вирусы и т. Д.

Кража смартфона - обычная проблема для владельцев столь желанных смартфонов, как iPhone или Android. Опасность того, что корпоративные данные, такие как учетные данные и доступ к электронной почте, попадут в руки технического вора, представляет собой угрозу.

По определению Attack Vector это метод или прием, который хакер использует для получения доступа к другому вычислительному устройству или сети, чтобы ввести «плохой код», который часто называют payload. Этот вектор помогает хакерам использовать уязвимости системы. Многие из этих векторов атак используют человеческий фактор, поскольку это самое слабое место в этой системе. Ниже приведено схематическое представление процесса векторов атаки, которые могут быть использованы хакером одновременно.

Некоторые из векторов мобильных атак:

Вредоносное ПО

Вирус и руткит

Модификация приложения

Модификация ОС

Эксфильтрация данных

Данные покидают организацию

Снимок экрана

Копирование на USB и потеря резервной копии

Фальсификация данных

Модификация другим приложением

Необнаруженные попытки взлома

Взломанные устройства

Потеря данных

Потеря устройства

Несанкционированный доступ к устройству

Уязвимости приложений

Последствия векторов атаки

Векторы атаки - это процесс взлома, как объяснено, и он успешен, ниже указано влияние на ваши мобильные устройства.

Losing your data - Если ваше мобильное устройство было взломано или был занесен вирус, все ваши сохраненные данные будут потеряны и захвачены злоумышленником.

Bad use of your mobile resources- Это означает, что ваша сеть или мобильное устройство могут быть перегружены, и вы не сможете получить доступ к своим подлинным услугам. В худшем случае - использоваться хакером для подключения другой машины или сети.

Reputation loss- В случае взлома вашей учетной записи Facebook или корпоративной электронной почты хакер может отправлять поддельные сообщения вашим друзьям, деловым партнерам и другим контактам. Это может навредить вашей репутации.

Identity theft - Возможна кража личных данных, таких как фотография, имя, адрес, кредитная карта и т. Д., И то же самое может быть использовано в преступлении.

Анатомия мобильной атаки

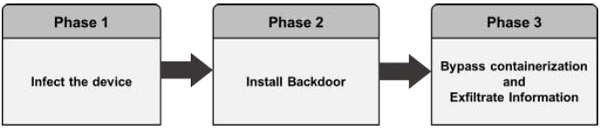

Ниже приводится схематическое представление анатомии мобильной атаки. Он начинается с фазы заражения, которая включает векторы атак.

Заражение устройства

Заражение устройства мобильным шпионским ПО для устройств Android и iOS выполняется по-разному.

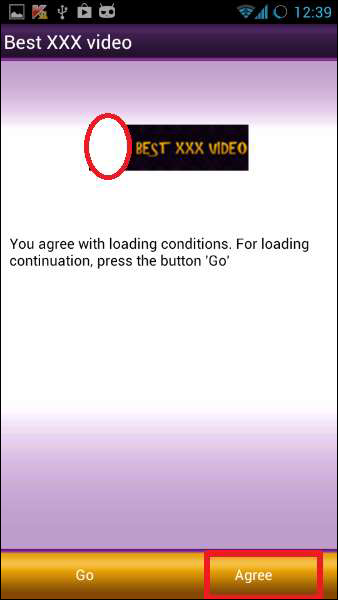

Android- Пользователей обманом заставляют загружать приложение из магазина или из стороннего приложения, как правило, с помощью атаки социальной инженерии. Удаленное заражение также может быть выполнено с помощью атаки Man-in-the-Middle (MitM), когда активный противник перехватывает мобильную связь пользователя, чтобы внедрить вредоносное ПО.

iOS- Заражение iOS требует физического доступа к мобильному телефону. Заражение устройства также может происходить с помощью эксплойта нулевого дня, такого как эксплойт JailbreakME.

Установка бэкдора

Для установки бэкдора требуются права администратора для рутирования устройств Android и взлома устройств Apple. Несмотря на то, что производители устройств размещают механизмы обнаружения рутинга / взлома, мобильные шпионские программы легко их обходят -

Android - Механизмы обнаружения укоренения не применяются к преднамеренному укоренению.

iOS - «Сообщество взломщиков» энергично и мотивировано.

Обход механизмов шифрования и извлечение информации

Шпионское ПО отправляет мобильный контент, такой как зашифрованные электронные письма и сообщения, на серверы злоумышленников в виде простого текста. Шпионское ПО не атакует защищенный контейнер напрямую. Он захватывает данные в точке, где пользователь извлекает данные из защищенного контейнера, чтобы прочитать их. На этом этапе, когда содержимое расшифровывается для использования пользователем, шпионское ПО берет контроль над содержимым и отправляет его.

Как хакер может получить прибыль от успешно взломанного мобильного телефона?

В большинстве случаев большинство из нас думает, что мы можем потерять в случае взлома нашего мобильного телефона. Ответ прост - мы потеряем конфиденциальность. Наше устройство станет системой наблюдения, за которой хакер будет наблюдать за нами. Другая деятельность, приносящая прибыль хакеру, - это получение наших конфиденциальных данных, осуществление платежей, выполнение незаконных действий, напримерDDoS attacks. Ниже приводится схематическое изображение.

10 основных рисков OWASP Mobile

Когда мы говорим о мобильной безопасности, мы основываем типы уязвимостей на OWASP, некоммерческой благотворительной организации в США, созданной 21 апреля. OWASP - международная организация, и OWASP Foundation поддерживает усилия OWASP по всему миру.

Для мобильных устройств в OWASP есть 10 vulnerability classifications.

M1-Неправильное использование платформы

Эта категория охватывает неправильное использование функции платформы или отказ от использования средств управления безопасностью платформы. Сюда могут входить намерения Android, разрешения платформы, неправомерное использование TouchID, связки ключей или других мер безопасности, которые являются частью мобильной операционной системы. Мобильные приложения могут столкнуться с этим риском несколькими способами.

M2-небезопасные данные

Эта новая категория представляет собой комбинацию M2 и M4 из Mobile Top Ten 2014. Это касается небезопасного хранения данных и непреднамеренной утечки данных.

M3-Небезопасная связь

Это касается плохого подтверждения связи, неправильных версий SSL, слабого согласования, обмена текстовыми сообщениями конфиденциальных активов и т. Д.

M4-небезопасная аутентификация

В эту категорию входят понятия аутентификации конечного пользователя или плохого управления сеансом. Это включает -

- Неспособность идентифицировать пользователя вообще, когда это необходимо

- Неспособность сохранить личность пользователя, когда это необходимо

- Слабые стороны в управлении сеансом

M5-недостаточная криптография

Код применяет криптографию к конфиденциальному информационному активу. Однако в чем-то криптографии недостаточно. Обратите внимание, что все, что связано с TLS или SSL, входит в M3. Кроме того, если приложение вообще не использует криптографию, когда должно, это, вероятно, относится к M2. Эта категория предназначена для проблем, при которых была предпринята попытка криптографии, но это было сделано неправильно.

M6-Небезопасная авторизация

Это категория для регистрации любых сбоев в авторизации (например, решения об авторизации на стороне клиента, принудительный просмотр и т. Д.). Она отличается от проблем аутентификации (например, регистрация устройства, идентификация пользователя и т. Д.)

Если приложение вообще не аутентифицирует пользователей в ситуации, в которой оно должно (например, предоставление анонимного доступа к какому-либо ресурсу или службе, когда требуется аутентификация и авторизованный доступ), то это ошибка аутентификации, а не ошибка авторизации.

M7-Клиентское качество кода

Это была «Решения по безопасности через ненадежные входные данные», одна из менее используемых категорий. Это было бы уловкой для проблем реализации на уровне кода в мобильном клиенте. Это отличается от ошибок кодирования на стороне сервера. Это будет фиксировать такие вещи, как переполнение буфера, уязвимости строки формата и различные другие ошибки на уровне кода, решение которых состоит в том, чтобы переписать некоторый код, выполняющийся на мобильном устройстве.

Взлом M8-кода

Эта категория охватывает двоичное исправление, модификацию локальных ресурсов, перехват методов, смену методов и изменение динамической памяти.

Когда приложение доставлено на мобильное устройство, код и ресурсы данных остаются там. Злоумышленник может либо напрямую изменить код, динамически изменить содержимое памяти, изменить или заменить системные API-интерфейсы, которые использует приложение, либо изменить данные и ресурсы приложения. Это может предоставить злоумышленнику прямой способ помешать предполагаемому использованию программного обеспечения для личной или денежной выгоды.

M9-обратная инженерия

Эта категория включает анализ окончательного основного двоичного файла для определения его исходного кода, библиотек, алгоритмов и других активов. Программное обеспечение, такое как IDA Pro, Hopper, otool и другие инструменты для проверки двоичных файлов, позволяют злоумышленнику понять внутреннюю работу приложения. Это может быть использовано для эксплуатации других возникающих уязвимостей в приложении, а также для раскрытия информации о внутренних серверах, криптографических константах и шифрах и интеллектуальной собственности.

M10-Посторонние функции

Часто разработчики включают скрытые функции бэкдора или другие средства внутреннего контроля безопасности разработки, которые не предназначены для использования в производственной среде. Например, разработчик может случайно включить пароль в качестве комментария в гибридное приложение. Другой пример - отключение двухфакторной аутентификации во время тестирования.

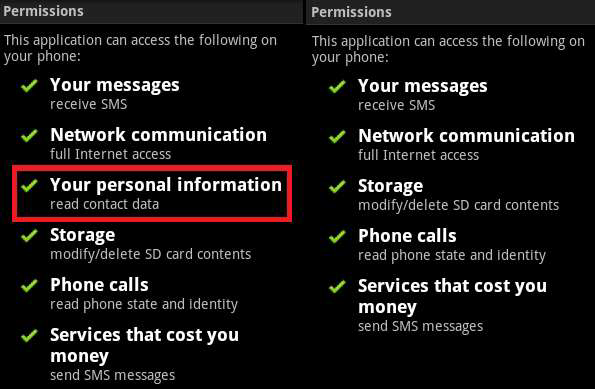

Аутентифицированный разработчик компании создает мобильные приложения для мобильных пользователей. Чтобы позволить мобильным пользователям удобно просматривать и устанавливать эти мобильные приложения, поставщики платформ, такие как Google и Apple, создали централизованные торговые площадки, например PlayStore (Google) и AppStore (Apple). Тем не менее, есть проблемы с безопасностью.

Обычно мобильные приложения, разработанные разработчиками, отправляются на эти рынки без проверки или проверки, что делает их доступными для тысяч мобильных пользователей. Если вы загружаете приложение из официального магазина приложений, вы можете доверять приложению, поскольку магазин хостинга проверил его. Однако, если вы загружаете приложение из стороннего магазина приложений, существует вероятность загрузки вредоносного ПО вместе с приложением, поскольку сторонние магазины приложений не проверяют приложения.

Злоумышленник загружает легитимную игру, переупаковывает ее с помощью вредоносного ПО и загружает мобильные приложения в сторонний магазин приложений, откуда конечные пользователи загружают это вредоносное игровое приложение, полагая, что оно подлинное. В результате вредоносная программа собирает и отправляет злоумышленнику учетные данные пользователя, такие как журналы вызовов / фото / видео / конфиденциальные документы, без ведома пользователя.

Используя собранную информацию, злоумышленник может использовать устройство и запустить любую другую атаку. Злоумышленники также могут с помощью социальных сетей заставлять пользователей загружать и запускать приложения вне официальных магазинов приложений. Вредоносные приложения могут повредить другие приложения и данные, отправив ваши конфиденциальные данные злоумышленникам.

Проблемы с песочницей приложения

Песочница помогает мобильным пользователям, ограничивая ресурсы, которые приложение использует на мобильном устройстве. Однако многие вредоносные приложения могут обойти это, позволяя вредоносному ПО использовать все возможности устройства и пользовательские данные.

Безопасная песочница

Это среда, в которой каждое приложение запускает выделенные ему ресурсы и данные, поэтому приложения защищены и не могут получить доступ к другим ресурсам и данным приложения.

Уязвимая песочница

Это среда, в которой установлено вредоносное приложение, которое использует песочницу, позволяя себе получить доступ ко всем данным и ресурсам.

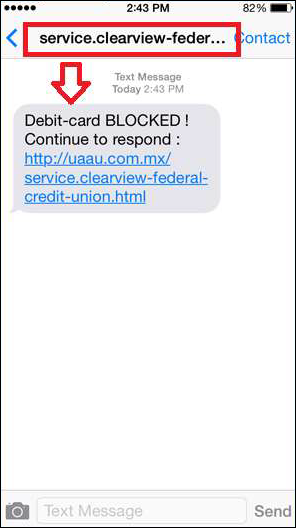

Взгляните на следующий снимок экрана. Вы могли получить похожее SMS-сообщение, которое могло показаться подлинным. Фактически, после небольшого анализа мы понимаем, что это неправда. Это примерSMS phishing.

Ссылки в SMS могут устанавливать вредоносное ПО на устройство пользователя или направлять их на вредоносный веб-сайт, или заставлять их звонить по номеру, настроенному для обмана, чтобы они раскрыли личную и финансовую информацию, такую как пароли, идентификаторы учетных записей или данные кредитной карты. Этот метод часто используется в киберпреступлениях, поскольку гораздо проще заставить кого-то щелкнуть вредоносную ссылку в электронном письме, чем пытаться взломать защиту мобильного телефона. Однако некоторые фишинговые SMS-сообщения написаны плохо и явно выглядят поддельными.

Почему эффективен SMS-фишинг?

SMS-фишинг успешен, потому что он играет на страхе и беспокойстве пользователей. Нерациональные SMS внушают страх пользователям. Большинство сценариев связано со страхом потерять деньги, как будто кто-то что-то купил с помощью вашей кредитной карты.

Другие примеры включают страх, когда в SMS-сообщении вас обвиняют в совершении чего-то незаконного, чего вы не делали. Или смс о возможности причинить вред членам вашей семьи. вашей семьи и т. д.

Примеры SMS-фишинговых атак

Теперь давайте рассмотрим несколько примеров, чтобы понять, в каких случаях чаще всего происходит SMS-фишинг.

Пример 1

Как правило, мошенники используют электронную почту в SMS, чтобы подделать свою настоящую личность. Если вы погуглите, вы можете найти много законных ресурсов. Вы просто ищите в Google: электронная почта поставщикам SMS.

Пример 2

Другой классический вид мошенничества - финансовое мошенничество, при котором у вас запрашивают PIN-код, имя пользователя, пароль, данные кредитной карты и т. Д.

Пример 3

Орфография и плохая грамматика. Киберпреступники обычно совершают грамматические и орфографические ошибки, потому что часто используют словарь для перевода на определенный язык. Если вы заметили ошибки в SMS, это может быть мошенничество.

Пример 4

SMS-фишинг - попытка создать ложное ощущение срочности.

Пример 5

Киберпреступники часто используют угрозы, которые ставят под угрозу вашу безопасность. Приведенный выше пример хорошо это доказывает. В следующем случае субъект говорит, что вы выиграли подарок.

Пример 6

В этом случае в SMS-сообщении вас попросят ответить, чтобы они могли проверить действительность вашего номера. Это может увеличить количество SMS-спама в вашем номере.

Пример 7

Спуфинг популярных сайтов или компаний. Мошенники используют названия крупных организаций, которые кажутся связанными с законными веб-сайтами, но на самом деле это приводит вас к фальшивым мошенническим сайтам или всплывающим окнам, выглядящим законно.

Профилактика и решения

Чтобы защитить себя от SMS-фишинга, необходимо помнить о некоторых правилах.

Финансовые компании никогда не запрашивают личную или финансовую информацию, такую как имя пользователя, пароль, PIN-код, номера кредитных или дебетовых карт, в текстовых сообщениях.

Умышленное мошенничество пытается создать ложное ощущение срочности, требуя немедленного ответа. Сохраняйте спокойствие и анализируйте смс.

Не открывайте ссылки в незапрошенных текстовых сообщениях.

Не звоните по телефонному номеру, указанному в незапрошенном текстовом сообщении. Вам следует связаться с любым банком, правительством, агентством или компанией, указанными в текстовом сообщении, используя информацию, указанную в ваших записях или на официальных веб-страницах.

Не отвечайте на smishing-сообщения, даже если просите отправителя перестать с вами связываться.

Будьте осторожны, предоставляя номер своего мобильного телефона или другую информацию в ответ на всплывающие рекламные объявления и предложения «бесплатной пробной версии».

Проверьте личность отправителя и найдите время, чтобы спросить себя, почему отправитель запрашивает вашу информацию.

Будьте осторожны с текстовыми сообщениями от неизвестных отправителей, а также с необычными текстовыми сообщениями от отправителей, которых вы знаете, и регулярно обновляйте свое программное обеспечение и приложения для обеспечения безопасности.

Сопряжение мобильных устройств при открытых соединениях Bluetooth и Wi-Fi

Bluetooth - это аналогичная радиоволновая технология, но она в основном предназначена для связи на небольших расстояниях, менее 10 м или 30 футов. Как правило, вы можете использовать его для загрузки фотографий с цифровой камеры на ПК, для подключения беспроводной мыши к ноутбуку, для подключения гарнитуры громкой связи к мобильному телефону, чтобы вы могли одновременно разговаривать и безопасно управлять автомобилем, и скоро.

Для получения этого соединения устройства обмениваются ПИН-кодами друг друга, но в целом как технология это небезопасно. Рекомендуется ремонтировать устройства по прошествии некоторого времени.

Что хакер может делать с сопряженным устройством?

- Воспроизвести звуки входящего звонка

- Активировать будильники

- Звонить

- Нажмите клавиши

- Читать контакты

- Читать смс

- Выключите телефон или сеть

- Изменить дату и время

- Сменить оператора сети

- Удалить приложения

Меры безопасности для устройств Bluetooth

- Включайте функцию Bluetooth только при необходимости.

- Включайте обнаружение Bluetooth только при необходимости.

- Держите сопряженные устройства близко друг к другу и следите за тем, что происходит на них.

- Подключите устройства с помощью безопасного ключа доступа.

- Никогда не вводите ключи доступа или PIN-коды, когда это неожиданно предлагается.

- Регулярно обновляйте и исправляйте устройства с поддержкой Bluetooth.

- Удалите сопряженные устройства сразу после использования.

Как многие из нас знают, программное обеспечение разрабатывается Google для мобильных устройств с возможностью обработки данных для смартфонов и планшетов. Его ядро основано на Linux. Его установленные приложения работают в песочнице. Однако многие производители выпустили свои антивирусы для таких ОС, например Kasperky, MCAfee и AVG Technologies. Несмотря на то, что антивирусное приложение работает в песочнице, у него есть ограничение на сканирование среды.

Некоторые особенности ОС Android заключаются в следующем -

- Виртуальная машина Dalvik оптимизирована для мобильных устройств

- База данных SQLite для структурированных данных

- Встроенный браузер на базе движка WebKit

- Поддержка различных медиаформатов, таких как аудио, изображения, видео

- Богатая среда разработки, такая как эмуляторы (Bluestack), инструменты отладки

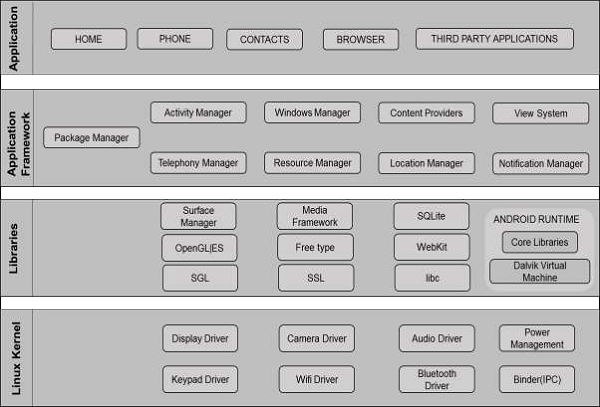

Архитектура ОС Android

На следующем изображении показана общая архитектура ОС Android -

The first layer is Application, включает такие приложения, как SMS, календари и другие сторонние приложения.

The second layer is Application Framework, который включает -

Система просмотра, с помощью которой разработчики могут создавать блоки, линии, сетки и т. Д.

Поставщики контента разрешают приложениям получать доступ и использовать данные из сторонних приложений.

Диспетчер действий контролирует жизненный цикл приложения.

Диспетчер ресурсов выделяет ресурсы приложению.

Диспетчер уведомлений помогает показывать уведомления приложений.

The third layer is libraries,что является самой важной частью. Он использует функцию приложения, например, для хранения даты в базе данных. Именно SQLite использует эту функцию.

The fourth layer is the Linux Kernel. Он содержит все драйверы аппаратных компонентов, таких как камера, беспроводная связь, хранилище и т. Д.

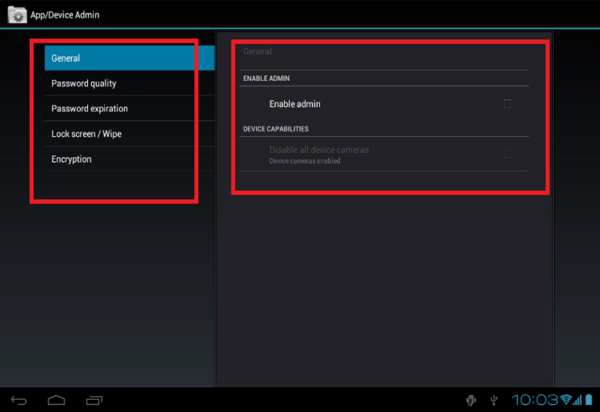

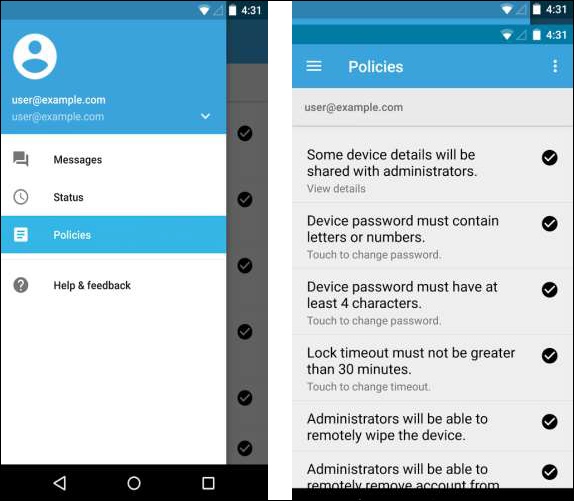

API администрирования устройств Android

API администрирования устройства, представленный в Android 2.2, обеспечивает функции администрирования устройства на системном уровне. Эти API-интерфейсы позволяют разработчикам создавать приложения с учетом безопасности, полезные в корпоративных условиях, когда ИТ-специалистам требуется полный контроль над устройствами сотрудников.

Приложения администратора устройства написаны с использованием API администрирования устройства. Эти приложения для администрирования устройства применяют желаемые политики, когда пользователь устанавливает эти приложения на свое устройство. Встроенные приложения могут использовать новые API для улучшения поддержки обмена.

Вот несколько примеров типов приложений, которые могут использовать API администрирования устройства:

- Почтовые клиенты

- Приложения безопасности, выполняющие удаленную очистку

- Сервисы и приложения для управления устройствами

Примеры, используемые в этом руководстве, основаны на образце API администрирования устройства, который включен в образцы SDK (доступен через Android SDK Manager) и расположен в вашей системе как

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Образец заявки

Это пример приложения предлагает демонстрацию функций администратора устройства. Он представляет пользователям пользовательский интерфейс, который позволяет им включить приложение администратора устройства.

После того, как пользователи включили приложение, они могут использовать кнопки в пользовательском интерфейсе, чтобы делать следующее:

Установите качество пароля.

Укажите требования к паролю пользователя, такие как минимальная длина, минимальное количество цифровых символов, которые он должен содержать, и т. Д.

Установите пароль. Если пароль не соответствует указанным политикам, система возвращает ошибку.

Установите, сколько неудачных попыток ввода пароля может произойти, прежде чем устройство будет очищено (то есть восстановлено до заводских настроек).

Установите, как долго истечет срок действия пароля.

Установите длину истории паролей (под длиной понимается количество старых паролей, хранящихся в истории). Это предотвращает повторное использование пользователями одного из последних паролей, которые они использовали ранее.

Укажите, что область хранения должна быть зашифрована, если устройство поддерживает это.

Установите максимальное время бездействия, которое может пройти до блокировки устройства.

Немедленно заблокируйте устройство.

Удалить данные с устройства (то есть восстановить заводские настройки).

Отключите камеру.

Укоренение - это слово, пришедшее из синтаксиса Linux. Это означает процесс, который дает пользователям суперпривилегии по мобильному телефону. После прохождения и завершения этого процесса пользователи могут контролировать НАСТРОЙКИ, ФУНКЦИИ и ПРОИЗВОДИТЕЛЬНОСТЬ своего телефона и даже могут устанавливать программное обеспечение, которое не поддерживается устройством. Проще говоря, это означает, что пользователи могут легко изменять или модифицировать программный код на устройстве.

Root позволяет всем установленным пользователем приложениям запускать привилегированные команды, такие как -

Изменение или удаление системных файлов, модулей, прошивок и ядер

Удаление предустановленных приложений носителя или производителя

Низкоуровневый доступ к оборудованию, которое обычно недоступно для устройств в их конфигурации по умолчанию.

Преимущества рутирования:

- Улучшенная производительность

- Wi-Fi и Bluetooth-модем

- Установить приложения на SD-карту

- Улучшенный пользовательский интерфейс и клавиатура

Получение root-прав также сопряжено со многими рисками для безопасности вашего устройства, такими как:

- Обмуровка устройства

- Заражение вредоносным ПО

- Аннулирует гарантию на ваш телефон

- Плохая работа

Инструменты для рутирования Android

Поскольку ОС Android является открытым исходным кодом, в Интернете можно найти множество инструментов для рутирования. Однако мы перечислим лишь некоторые из них -

Универсальный Андроут

Вы можете скачать с https://www.roidbay.com

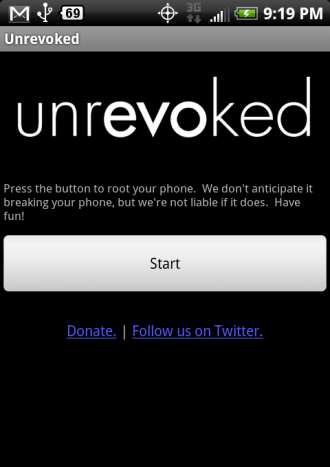

Без отзыва

Без отзыва доступно на https://unrevoked.com

Рутирование телефонов Android с помощью SuperOneClick Root

SuperOneClick - один из лучших инструментов, созданный специально для рутирования телефона Android.

Давайте посмотрим, как использовать его и получить root права на телефон Android -

Step 1 - Подключите и подключите устройство Android к компьютеру с помощью кабеля USB.

Step 2 - Установите драйвер для устройства Android, если будет предложено.

Step 3 - Отключите и снова подключите, но на этот раз выберите Только зарядка, чтобы убедиться, что SD-карта вашего телефона не подключена к вашему ПК.

Step 4 - Откройте «Настройки» → «Приложения» → «Разработка» и включите «Отладку по USB», чтобы перевести Android в режим отладки по USB.

Step 5 - Запустите SuperOneClick.exe, который вы загрузили с http://superoneclick.us/.

Step 6 - Щелкните кнопку Root.

Step 7 - Подождите некоторое время, пока не увидите сообщение «Выполнение теста Su выполнено успешно!»

Step 8 - Проверьте установленные приложения в вашем телефоне.

Step 9 - Значок суперпользователя означает, что теперь у вас есть root-доступ.

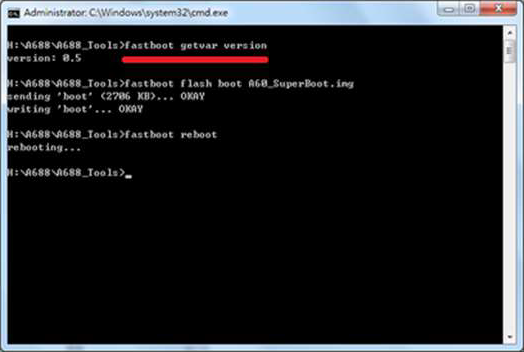

Рутирование телефонов Android с помощью Superboot

Superboot это boot.img. Он разработан специально для рутирования телефонов Android. Это коренит телефоны Android, когда они загружаются в первый раз. Ниже приведены шаги

Step 1 - Загрузите и извлеките файлы Superboot из -

http://loadbalancing.modaco.com

Step 2 - Переведите свой телефон Android в режим загрузчика -

Step 3 - Выключите телефон, извлеките аккумулятор и подключите USB-кабель.

Step 4 - Когда на экране появится значок батареи, вставьте батарею обратно.

Step 5- Теперь нажмите кнопку питания, удерживая нажатой клавишу камеры. Для телефонов Android с трекболом: выключите телефон, нажмите и удерживайте трекбол, затем снова включите телефон.

Step 6 - В зависимости от ОС вашего компьютера выполните одно из следующих действий.

Windows - Дважды щелкните install-superboot-windows.bat.

Mac- Откройте окно терминала для каталога, содержащего файлы, и введите chmod + x. Install-superboot-mac.sh ", а затем ./install-superboot-mac.sh.

Linux- Откройте окно терминала для каталога, содержащего файлы, и введите chmod + x. Install-superboot-linux.sh ", а затем ./install-superboot-linux.sh.

Step 7 - Ваше устройство Android рутировано.

Android-троян

ZitMo (ZeuS-in-the-Mobile)

Zitmo - это версия вредоносного ПО Zeus, специально предназначенная для мобильных устройств. Это вредоносный троян, предназначенный в основном для кражи данных онлайн-банкинга у пользователей. Он обходит безопасность приложения мобильного банкинга, просто пересылая SMS-сообщения зараженного мобильного телефона на командный и управляющий мобильный, принадлежащий киберпреступникам. В новых версиях Android и BlackBerry теперь добавлены функции, подобные ботнетам, такие как возможность киберпреступников управлять трояном с помощью SMS-команд.

FakeToken и TRAMP.A

FakeToken крадет оба фактора аутентификации (интернет-пароль и mTAN) прямо с мобильного устройства.

Distribution Techniques- Через фишинговые электронные письма, якобы отправленные целевым банком. Внедрение веб-страниц с зараженных компьютеров, имитация фальшивого приложения безопасности, которое предположительно избегает перехвата SMS-сообщений путем создания уникального цифрового сертификата на основе номера телефона устройства. Внедрение фишинговой веб-страницы, которая перенаправляет пользователей на веб-сайт, который выдает себя за поставщика средств безопасности, который предлагает «eBanking SMS Guard» в качестве защиты от «перехвата SMS-сообщений и клонирования SIM-карты мобильного телефона».

Fakedefender и Obad

Backdoor.AndroidOS.Obad.a - это Android-троянец, известный своей способностью выполнять несколько различных функций, таких как, помимо прочего, удаленное выполнение команд в консоли, отправка SMS-сообщений на номера с повышенным тарифом, загрузка других вредоносных программ и даже установка вредоносное ПО на зараженном устройстве, чтобы отправить его кому-нибудь еще по каналу связи Bluetooth. Android-троян Backdoor.AndroidOS.Obad.a - это коварная угроза, которая тревожно работает в фоновом режиме, не имея общего интерфейса или внешнего доступа.

FakeInst и OpFake

Android / Fakeinst.HB - это переработанный клон популярной бесплатной гоночной игры. В отличие от оригинала, переупакованный клон требует от пользователя оплаты, предположительно, для «доступа к более высоким уровням игры».

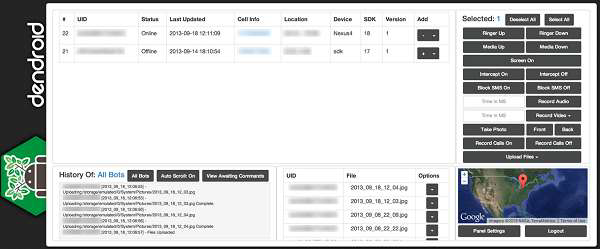

AndroRAT и дендороид

Это бесплатный инструмент удаленного администрирования Android (RAT), известный как AndroRAT (Android.Dandro), который считается первым в истории связывателем APK вредоносных программ. С тех пор мы наблюдаем имитации и эволюцию таких угроз в ландшафте угроз. Одна из таких угроз, которая вызывает волну на подпольных форумах, называется Dendroid (Android.Dendoroid), что также имеет значение слова - что-то древовидное или имеет разветвленную структуру.

В настоящее время мобильные телефоны заменяют компьютеры в некоторых особых случаях, и поэтому пользователи и системные администраторы обеспокоены ограничением прав для приложения или пользователя. Следовательно, мы защищаем компьютеры от заражения, устанавливая антивирусы, чтобы предотвратить любую возможную неприятную ситуацию, когда некоторые данные теряются или становятся общедоступными.

Ниже приведены несколько рекомендаций по защите наших мобильных устройств.

- Включите блокировку экрана, чтобы к нему не могли получить прямой доступ третьи лица.

- Обновляйте операционную систему и постоянно обновляйте приложения.

- Загрузите приложения, официально отмеченные Google, или с подлинных сайтов, предлагающих это приложение.

- Не рутируйте устройства Android.

- Установите и обновите антивирусное приложение на устройстве Android.

- Не загружайте файлы пакетов Android напрямую.

- Используйте средства защиты Android, которые позволяют установить пароль для электронной почты, SMS и т. Д.

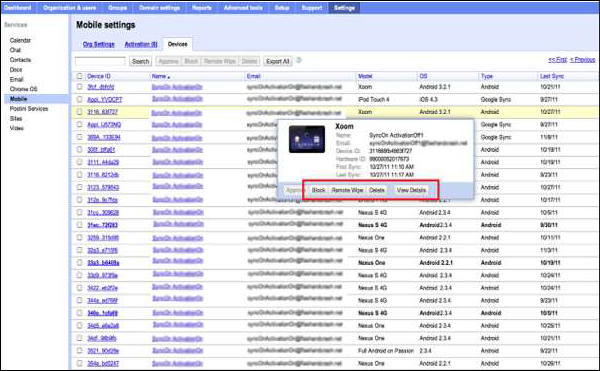

Google Apps Device Policy

Приложение Google Apps Device позволяет администратору домена Google Apps устанавливать политики безопасности для устройств Android. Это приложение доступно только для корпоративных, государственных и образовательных аккаунтов, что позволяет ИТ-администраторам удаленно продвигать политики и применять их. Кроме того, это помогает им находить мобильные устройства и блокировать их.

Служба удаленной очистки

Служба удаленной очистки - это служба, которая позволяет администраторам сбрасывать или стирать информацию на утерянном или украденном устройстве. Чтобы воспользоваться этой услугой, на устройстве необходимо установить Google Sync или Device Policy. Это также может удалить всю информацию на устройстве, такую как почту, календарь, контакты и т. Д., Но не может удалить данные, хранящиеся на SD-карте устройства. Когда эта служба завершает свою задачу, она предлагает пользователю сообщение в качестве подтверждения функции удаления.

Выполните следующие действия, чтобы включить этот параметр для пользователей -

Step 1- Войдите в консоль администратора Google.

Step 2 - Нажмите Управление устройством → Мобильный → Настройки управления устройством.

Step 3 - Установите флажок Разрешить пользователю выполнять удаленную очистку устройства.

Step 4 - Щелкните Сохранить изменения.

Вы можете применить этот параметр ко всей организации или к подразделению, чтобы включить удаленную очистку только для определенной группы пользователей.

После включения пользователь может удаленно стереть свое устройство, выполнив следующие действия:

Step 1 - Идите к своим My Devicesстраница. Пользователь должен будет ввести свой пароль для доступа к этой странице, даже если он уже вошел в свою учетную запись.

Step 2 - Щелкните Очистить устройство.

Появится окно с текстом предупреждения: Это приведет к удалению всех приложений и личных данных с вашего устройства. Все, что не было синхронизировано, будет потеряно. Вы уверены, что хотите продолжить?

Step 3 - Нажмите «Подтвердить», чтобы стереть данные с устройства.

Ниже приводится консоль администратора -

В этой главе мы обсудим инструменты безопасности Android, в основном те, которые предназначены для защиты от установки и загрузки вредоносных программ.

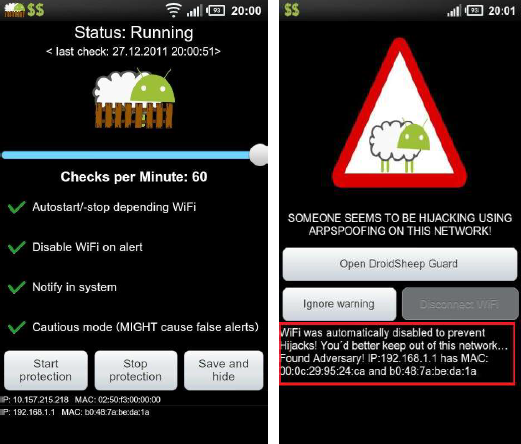

ДроидОвечник

DroidSheep Guard отслеживает ARP-таблицу вашего телефона и предупреждает вас с помощью всплывающих предупреждений в случае обнаружения вредоносных записей. Он может мгновенно отключить соединение Wi-Fi для защиты ваших учетных записей. Это может защитить от всех атак на основе ARP, таких как DroidSheep и Faceniff, атаки типа «злоумышленник в середине», атаки вручную и т. Д. Вы можете безопасно использовать учетные записи Facebook, eBay, Twitter и Linkedln в общедоступном Wi-Fi. Чтобы загрузить DroidSheep Guard, перейдите по ссылкеhttp://droidsheep.de/

TrustGo Mobile Security и Sophos Mobile Security

Это один из лучших бесплатных антивирусов безопасности, и его можно скачать через Google Play. TrustGo предоставляет обычный набор инструментов для защиты от краж, а также защиту от вредоносных программ и интересную систему сертификации приложений, которая дает вам информацию о приложениях перед их загрузкой. Его официальная веб-страницаhttps://www.trustgo.com/

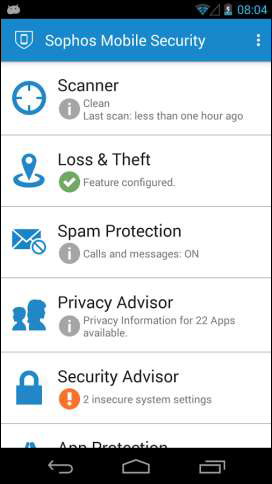

Софо

Используя новейшие аналитические данные от SophosLabs, он автоматически сканирует приложения по мере их установки. Эта антивирусная функция помогает избежать нежелательного ПО, которое может привести к потере данных и непредвиденным расходам. Он также защищает ваше устройство от атак через USSD или другие специальные коды.

Если ваше устройство потеряно или украдено, удаленная блокировка или очистка защитят вашу личную информацию. Его можно скачать по следующей ссылке в Google Play -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Его официальная веб-страница - https://www.sophos.com/en-us.aspx

360 Security и Avira Antivirus Security

360 Security, которому доверяют 200 миллионов пользователей, является единственным универсальным ускорителем скорости и антивирусным приложением, которое оптимизирует ваши фоновые приложения, объем памяти, ненужные файлы (кеш-файлы) и заряд батареи, защищая ваше устройство от вирусов и троянов. Его можно скачатьhttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security для Android - еще один антивирус, который можно загрузить с https://play.google.com/store/apps/details?id=com.avira.android

Он имеет следующие особенности -

- Защищает ваши устройства (смартфоны, планшеты, фаблеты) от вредоносных программ.

- Находит ваш потерянный или украденный телефон.

- Защищает ваши личные данные (фотографии, SMS и т. Д.) От кражи.

- Отслеживает, как каждое приложение собирает конфиденциальные данные.

- Блокирует несанкционированный доступ к другим приложениям, установленным на вашем устройстве.

- Подсвечивает системные ресурсы для экономии заряда аккумулятора.

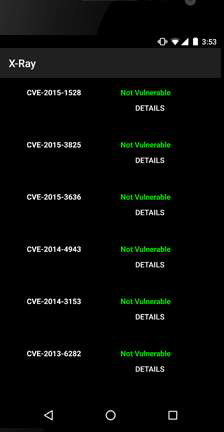

Сканер уязвимостей Android: X-Ray

X-Ray сканирует ваше устройство Android, чтобы определить, есть ли уязвимости, которые не исправлены вашим оператором связи. Он представляет вам список уязвимостей, которые он может идентифицировать, и позволяет вам проверить наличие уязвимостей на вашем устройстве. Он автоматически обновляется с возможностью сканирования новых уязвимостей по мере их обнаружения и раскрытия.

X-Ray содержит подробную информацию о классе уязвимостей, известных как privilege escalation vulnerabilities. Такие уязвимости могут быть использованы вредоносным приложением для получения привилегий root на устройстве и выполнения действий, которые обычно ограничиваются операционной системой Android. X-Ray устанавливается напрямую (через APK), а не через магазин Google Play.

Инструменты отслеживания устройств Android

Инструменты отслеживания Android - это инструменты, которые помогают нам находить потерянные мобильные устройства. Некоторые из них -

Найди мой телефон

Отправьте текстовое сообщение на свой телефон, и он отправит текстовое сообщение о своем текущем местоположении или громко зазвонит, если находится где-то поблизости. Защитите свою электронную почту, текстовые сообщения, фотографии, заметки, календарь и многое другое с помощью удаленной очистки телефона с помощью SMS. Следите за SIM-картой вашего телефона. Его можно скачать по следующей ссылке -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Prey Anti-theft

Prey позволяет отслеживать ваш ноутбук, телефон или планшет, если он украден или пропал. Поддерживает геолокацию. Это легкое программное обеспечение с открытым исходным кодом, обеспечивающее полный и удаленный контроль в режиме 24/7. Его официальная веб-страницаhttps://preyproject.com/ и его можно скачать с https://play.google.com/store/apps/details?id=com.prey

iOS - это операционная система Apple Mobile, созданная для iPhone. Он поддерживает и поддерживает другие устройства Apple, такие как iPod Touch, iPad и Apple TV. С помощью Mac OS X создается операционная система iOS.

Пользовательский интерфейс основан на концепции прямого управления с помощью жестов multi-touch. У него есть много других опций и функций, которые упрощают повседневную работу, и их можно обновлять на вашем iPhone, iPad или iPod Touch с помощью Wi-Fi и других беспроводных сетей.

Взлом iOS

Джейлбрейк берет под свой контроль операционную систему iOS, которая используется на устройствах Apple, простыми словами - симметрию рутирования на устройствах Android. Он удаляет устройство из зависимостей от эксклюзивных исходных приложений Apple и позволяет пользователю использовать сторонние приложения, недоступные в официальном магазине приложений.

Это достигается путем установки модифицированного набора исправлений ядра, который позволяет запускать сторонние приложения, не подписанные поставщиком ОС. Он используется для добавления дополнительных функций к стандартным гаджетам Apple. Он также может предоставлять root-доступ к операционной системе и разрешать загрузку сторонних приложений, тем, расширений и т. Д. Это снимает ограничения песочницы, что позволяет вредоносным приложениям получать доступ к ограниченным мобильным ресурсам и информации.

Взлом взлома, как и рутирование, также несет в себе некоторые риски для безопасности вашего устройства -

- Аннулирует гарантию на ваш телефон

- Плохая работа

- Обмуровка устройства

- Заражение вредоносным ПО

Типы взлома

Когда устройство начинает загружаться, оно загружает собственную iOS Apple, и для установки приложений от третьих лиц устройство должно быть сломано и исправлять ядро при каждом включении. Используется три типа методов взлома.

iBoot Exploit

Взлом iBoot обеспечивает доступ к файловой системе и на уровне iboot. Этот тип эксплойта может быть частично привязанным, если на устройстве есть новый загрузочный диск. Это в основном используется для уменьшения низкоуровневых элементов управления iOS. Этот метод эксплойта использует дыру в iBoot, чтобы отсоединить устройство подписи кода, а затем клиент может загрузить необходимые приложения. Используя этот метод, пользователи настраивают мобильный телефон на прием нестандартных прошивок и, возможно, побег из тюрьмы.

Userland Эксплойт

Побег из тюрьмы пользовательского пространства разрешает доступ на уровне пользователя, но не разрешает доступ на уровне iboot. Этот тип эксплойта не может быть привязан, поскольку он не может иметь циклов режима восстановления. Они могут быть исправлены Apple. Пользовательские эксплойты используют лазейку в системном приложении, чтобы получить контроль над этим приложением. Эксплойт может передавать управление только файловой системе. Этот тип эксплойта может получить доступ к неосновному коду в приложении, удобен для пользователя и не зависит от платформы.

Bootrom Exploit

Взлом bootrom может нарушить все низкоуровневые проверки подлинности, такие как предоставление доступа к файловой системе, iBoot и NOR (пользовательские логотипы загрузки). Этот процесс находит в приложении дыру, чтобы отменить проверки подписи. Apple не может это исправить. Джейлбрейк bootrom обеспечивает доступ на уровне пользователя и iBoot. Apple не может их исправить.

Техники взлома

Есть два типа техники взлома.

Отвязанный джейлбрейк

Отвязанный джейлбрейк - это метод перезагрузки мобильного устройства без подключения его к системе при каждой загрузке. Если аккумулятор устройства испортился, после замены он загружается как обычно. Инструменты для этого - PwnageTool, Greenpois0n, Sn0wbreeze и Limera1n.

Привязанный взлом

Если устройство начинает резервное копирование самостоятельно, у него больше не будет исправленного ядра, и оно может застрять в частично запущенном состоянии. Для того, чтобы он запускался полностью и с исправленным ядром, он должен быть "повторно взломан" с компьютером (с использованием функции "привязки к загрузке" инструмента для взлома) каждый раз при включении.

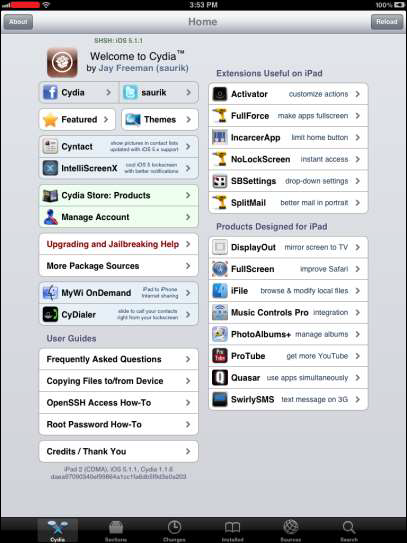

Платформа приложений для взломанных устройств: Cydia

Cydia - это устройство для взлома, которое можно загрузить с https://cydia.saurik.com/. Это помогает пользователям iOS устанавливать сторонние приложения. Cydia имеет различные расширения, темы, функции и настройки.

Это графический интерфейс для Advanced Packaging Tool (APT) с системой управления пакетами dpkg, что означает, что пакеты, доступные в Cydia, предоставляются децентрализованной системой репозиториев (также называемых источниками), в которых перечислены эти пакеты.

Инструменты для взлома

Вот некоторые другие инструменты взлома:

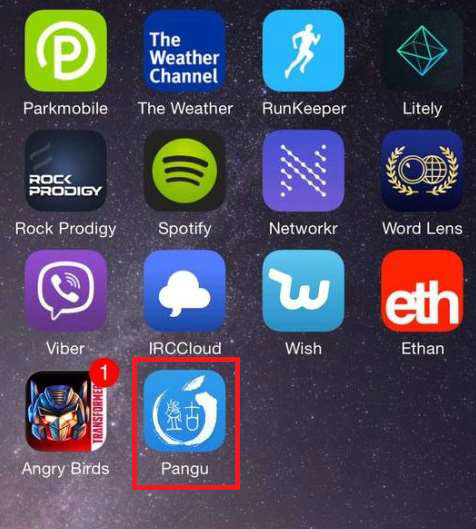

Пангу

Команда Pangu состоит из нескольких старших исследователей в области безопасности и специализируется на исследованиях мобильной безопасности. Он известен несколькими выпусками инструментов для взлома iOS 7 и iOS 8 в 2014 году. Команда Pangu активно делится знаниями с сообществом и представляет последние исследования на известных конференциях по безопасности, включая BlackHat, CanSecWest и Ruxcon. Его можно скачать сhttp://en.pangu.io/

Redsn0w

Redsn0w можно скачать с http://blog.iphone-dev.org/ и работает на разных версиях прошивки.

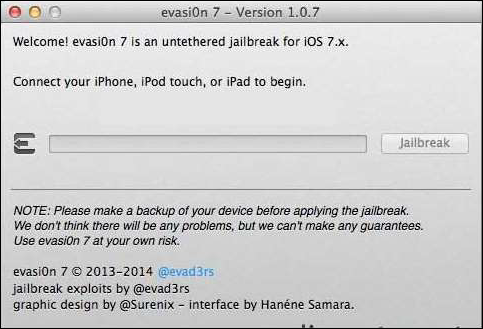

evasi0n7 и GeekSn0w

evasi0n7 в качестве инструмента для взлома совместим со всеми моделями iPhone, iPod touch, iPad и iPad mini под управлением iOS 7.0–7.0.6 (устройства, которые были обновлены по беспроводной сети [OTA], должны быть сначала восстановлены с помощью iTunes). Его официальная веб-страницаhttp://evasi0n.com/

GeekSn0w - популярная утилита для взлома iOS 7.1.2, созданная на основе проекта openn0w winocm и эксплойта Geohot limera1n. GeekSn0w может сделать джейлбрейк для всех моделей iPhone 4 на последней общедоступной прошивке Apple iOS 7.1.2. Его официальная веб-страницаhttp://geeksn0w.it/

Sn0wbreeze и PwnageTool

Sn0wBreeze - это инструмент для взлома, который существует с поколения прошивки iOS 3 и продолжает поддерживаться его разработчиком iH8Sn0w. Его официальная веб-страницаhttp://www.ih8sn0w.com/

PwnageTool можно скачать с http://blog.iphone-dev.org/ и работает на разных версиях прошивки.

Limera1n и Blackra1n

Limera1n можно скачать с http://limera1n.com/

Blackra1n - это решение для джейлбрейка iPhone от компании geohot. Его можно скачать сhttp://blackra1n.com/

Давайте посмотрим на некоторые рекомендации, которым необходимо следовать, основываясь на передовых методах защиты iOS.

- Не обращайтесь к веб-службам в взломанной сети.

- Устанавливайте только проверенные приложения на iOS-устройства.

- Настройте его на стирание данных в случае их утери.

- Используйте функцию блокировки для блокировки iPhone.

- Отключите JavaScript и надстройки из веб-браузеров.

- Используйте устройства iOS в сети Wi-Fi, которую вы знаете и которая платная.

- Не открывайте ссылки или вложения из неизвестных источников.

- Измените пароль по умолчанию для корневого пароля iPhone.

В следующих разделах мы обсудим два популярных инструмента, которые широко используются для отслеживания iPhone с iOS.

Найди мой айфон

Первый рекомендовал бы «Найти мой iPhone». Его можно скачать сhttps://itunes.apple.com но чтобы найти свой телефон, вам понадобится Apple ID для входа на iCloud.com или использования приложения «Найти iPhone».

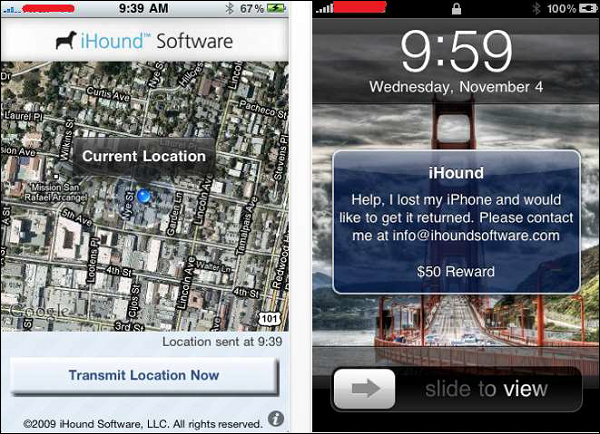

iHound

iHound - это инструмент отслеживания устройств iOS, который позволяет вам отслеживать ваше устройство, просто включив iHound, свернув его и запустив. Его можно найти наhttps://www.ihoundsoftware.com/

Это операционная система, разработанная Microsoft для мобильных телефонов с возможностью обработки. Вы можете делиться календарями, списками и фотографиями. Он также основан на One Note, поэтому вы также можете делиться фотографиями в списках. Вы можете приглашать людей, у которых нет Windows Phone, в свою комнату, возможности будут более ограниченными, совместное использование календаря было одной из функций, которые были выделены.

SkyDrive синхронизирует ваши офисные документы на всех ваших устройствах, и вы получаете 7 ГБ бесплатного хранилища

Рекомендации по защите устройств с ОС Windows

Ниже приведены некоторые практические рекомендации по защите мобильных телефонов. Список составлен на основе лучших практик. Они не всегда обязательны и не являются универсальными правилами.

- Заблокировать экран

- Скачивайте приложения только из проверенных источников.

- Обновляйте свой телефон с помощью обновлений безопасности WP8

- Используйте программное обеспечение Zune для настольных ПК для резервного копирования данных вашего устройства

- Попробуйте подключиться к защищенным сетям Wi-Fi

- Установить пароли для экрана блокировки WP8

- Защитите свою SIM-карту WP8 (модуль идентификации абонента) PIN-кодом.

Инструмент отслеживания устройств ОС Windows

FollowMee GPS трекер

FollowMee - это GPS-трекер для Windows phone 8. Устройство отслеживается всегда и везде. Когда вы устанавливаете это приложение на устройство, которое хотите отслеживать, оно периодически записывает свое местоположение (GPS, Wi-Fi или сотовая триангуляция) и загружает данные на защищенный сервер. Чтобы отслеживать местоположение отслеживаемого устройства, вы просто переходите на этот веб-сайт в любом браузере (настольном или мобильном).

Используя это приложение для GPS-трекера, вы можете следить за местонахождением ваших детей или других членов семьи. Вы также можете использовать его в коммерческих целях. Вы можете использовать его для отслеживания ваших сотрудников, мобильных устройств компании или вашего автопарка.

BlackBerry OS - патентованная мобильная операционная система, разработанная Research in Motion для линейки смартфонов и портативных устройств BlackBerry. Он включает платформу сторонних приложений на основе Java, которая реализует профиль мобильного информационного устройства J2ME v2 (MIDP2) и конфигурацию подключенного ограниченного устройства (CLDC), а также ряд API-интерфейсов, специфичных для RIM.

Некоторые из функций BlackBerry включают в себя:

- Встроенная поддержка корпоративной электронной почты

- Сервер BlackBerry Enterprise

- Посланник BlackBerry

- Интернет-сервис BlackBerry

- Почтовый клиент BlackBerry

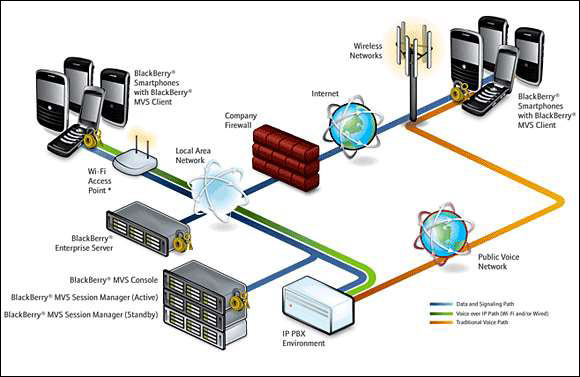

Архитектура корпоративного решения BlackBerry

Решение Blackberry Enterprise Solution позволяет мобильным пользователям безопасно и надежно получать беспроводной доступ к электронной почте своей организации и другим критически важным для бизнеса приложениям. Архитектура решения BlackBerry Enterprise Solution состоит из шести жизненно важных элементов. Они -

- BlackBerry Enterprise Server

- Система мобильной передачи данных Blackberry

- Смартфоны BlackBerry

- Программное обеспечение BlackBerry Connect

- Программа Blackberry Alliance

- Услуги BlackBerry Solution Services

Корпоративный сервер вместе с корпоративными системами обмена сообщениями и совместной работы обеспечивает доступ к электронной почте для мобильных пользователей, корпоративный обмен мгновенными сообщениями и инструменты управления личной информацией. Плохо настроенные межсетевые экраны увеличивают риск атак. Интернет, база данных и сервер приложений содержат уязвимости. Если злоумышленник обнаружит эти уязвимости, он или она может легко провести атаку и получить контроль над всем сервером.

Векторы атак BlackBerry

BlackBerry сталкивается с множеством атак, поскольку доступно множество новых инструментов и методов для поиска потенциальных уязвимостей, присутствующих на устройствах BlackBerry. Векторы атак побуждают пользователей загружать вредоносное ПО на свои мобильные устройства. Поиск уязвимостей веб-сайтов с помощью инструментов и т. Д. - это несколько методов, используемых злоумышленником для проведения атак на устройства BlackBerry. Помимо этих методов, существует еще много векторов атак, которые позволяют злоумышленникам запускать атаки на BlackBerry, которые включают:

- Подпись вредоносного кода

- Операции с памятью и процессами

- Электронные эксплойты

- Уязвимости соединений TCP / IP

- Вредоносные программы Blackberry

- Эксплойты файлов JAD

- Использование службы коротких сообщений (SMS)

- Атаки на данные PIM

- Телефонные атаки

Подпись вредоносного кода

Приложение BlackBerry должно быть подписано RIM, чтобы получить полный доступ к API операционной системы. Если необходимая подпись отсутствует или приложение было изменено после подписания, JVM либо откажется / ограничит доступ API к приложению, либо выйдет из строя во время выполнения с сообщением об ошибке. Злоумышленники могут получить ключи для подписи кода анонимно с использованием предоплаченных кредитных карт и ложных данных, подписать вредоносное приложение и опубликовать его в мире приложений BlackBerry. Злоумышленники также могут взломать систему разработчика, чтобы украсть ключи подписи кода и пароли для дешифрования зашифрованных ключей.

Использование файлов JAD и манипуляции с памятью / процессами

Файлы JAD включают атрибуты приложения Java, такие как описание приложения, сведения о поставщике и его размер, а также предоставляют URL-адрес, по которому приложение может быть загружено. Он используется в качестве стандартного способа установки Java-приложений по беспроводной сети (OTA) на мобильные устройства J2ME. Злоумышленники могут использовать специально созданные.jad файлы с поддельной информацией и обманом заставляют пользователей устанавливать вредоносные приложения.

Использование службы коротких сообщений (SMS)

Обычные пользователи ПК с большей вероятностью будут нацелены на премиальную ставку dialersприложения, которые подключают модем пользователя к телефонному номеру с повышенным тарифом, что приводит к увеличению счетов поставщика услуг, чем ожидалось. Тот же механизм реализован в BlackBerry, но не использует SMS с повышенным тарифом.

Электронные эксплойты

В BlackBerry Mobile все электронные письма отправляются, принимаются и читаются через net.rim.blackberry.api.mailpackage, и этот пакет можно использовать только для подписанных приложений. Служба вложений BlackBerry поддерживает только файлы с такими расширениями, как .doc, .pdf, .txt, .wpd, .xls и .ppt, но может отправлять любые файлы по электронной почте. Вложение с файломtype .cod не поддерживается BlackBerry.

Атаки на данные PIM

Данные управления личной информацией (PIM) в базе данных PIM устройства BlackBerry включают адресные книги, календари, задачи и информацию блокнотов. Злоумышленники могут создавать вредоносные подписанные приложения, которые считывают все данные PIM и отправляют их злоумышленнику с использованием различных транспортных механизмов. Вредоносные приложения также могут удалять или изменять данные PIM.

Уязвимости соединений TCP / IP

Если брандмауэр устройства выключен, подписанные приложения могут открывать TCP-соединения без запроса пользователя. Вредоносные приложения, установленные на устройстве, могут создать обратное соединение со злоумышленником, что позволит ему или ей использовать зараженное устройство в качестве TCP-прокси и получить доступ к внутренним ресурсам организации. Злоумышленники также могут использовать обратное TCP-соединение для бэкдоров и выполнять различные атаки по сбору вредоносной информации.

Ниже приведены некоторые практические рекомендации по защите устройств BlackBerry. Список основан на лучших практиках, и это не универсальные правила.

- Поддерживайте механизм мониторинга сетевой инфраструктуры в BlackBerry Enterprise Network.

- Используйте BlackBerry Protect или другие приложения для обеспечения безопасности для защиты конфиденциальных данных.

- Используйте функцию защиты контента для защиты данных в BlackBerry Enterprise Network.

- Используйте шифрование пароля для защиты файлов на устройствах BlackBerry.

- Включите шифрование SD-карты / медиа-карты для защиты данных.

- Предприятиям следует соблюдать политику безопасности при управлении устройствами BlackBerry.

- Отключите ненужные приложения из BlackBerry Enterprise Network.

- Проведите обучение по вопросам безопасности и атакам на карманные устройства в BlackBerry Enterprise Network.

Инструменты отслеживания устройств BlackBerry

MobileTracker

MobileTracker - это мобильное устройство слежения за BlackBerry. Это коммерческая версия, которую можно скачать с -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Некоторые из функций -

- Легко записывает треки и просматривает их в Google Планета Земля или публикует их с помощью Google Maps.

- Записывает журнал GPS.

- Высота и время можно отслеживать.

- Легкая запись журнала одним щелчком мыши.

- Обширная статистическая информация и фоновое отслеживание.

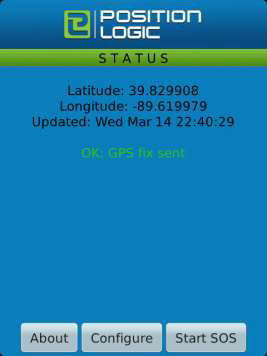

Позиционная логика Blackberry Tracker

Трекер Position Logic Blackberry можно скачать с - https://www.positionlogic.com

Некоторые из функций -

- Недорогое GPS-отслеживание

- Улучшенный индивидуальный надзор

- Устраняет побочные работы

- Снижает потери от краж

- Повышает ответственность сотрудников

- Простое развертывание, установка и предоставление лицензий

Мобильное шпионское ПО

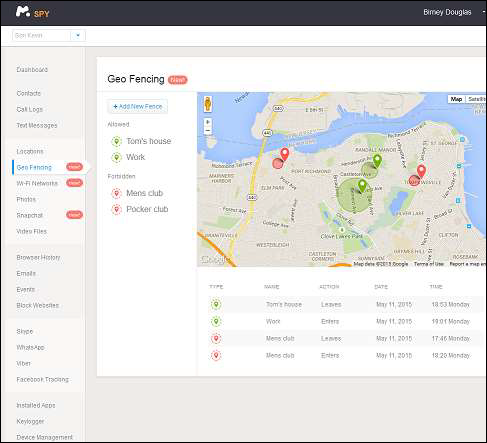

mSpy

mSpy - это шпионское программное обеспечение, которое не позволяет вашим детям делать что-либо без вашего ведома. Они заставят вас пожелать, чтобы вы могли отслеживать мобильный телефон без их ведома, просто чтобы убедиться, что они не действуют. Неважно, встречаетесь ли вы с неправильными друзьями или создаете проблемы, вы можете превратить их мобильный телефон в шпионский. Его можно скачать и купить наhttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

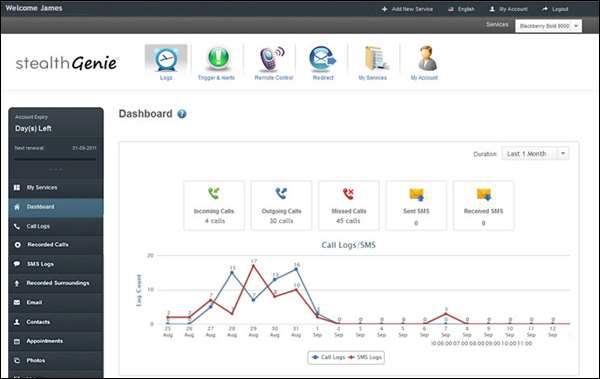

StealthGenie

StealthGenie - еще одно шпионское ПО, многофункциональный и простой в использовании шпионский пакет для мобильных телефонов, предназначенный для мониторинга всех действий на смартфонах под управлением Android, iOS (iPhone) или BlackBerry.

StealthGenie имеет все шпионские функции, которые вам когда-либо понадобятся. Вы сможете читать входящие и исходящие текстовые сообщения, просматривать журналы вызовов, читать электронную почту, отслеживать местоположение по GPS, следить за чатами в мессенджерах, удаленно контролировать их телефон и слушать их звонки в реальном времени. Его можно скачать наhttp://www.stealthandroidspy.com/

Mobile Device Management(MDM) программное обеспечение - жизненно важный компонент, который отслеживает, защищает, управляет и поддерживает различные типы мобильных устройств и планшетов, включая iPhone, iPad, Android и BlackBerry, а также приложения, которые на них работают. Он контролирует все мобильные устройства с различными операционными системами, такими как Android, Windows и Symbian mobile.

MDM предоставляет платформы для беспроводного или проводного распространения приложений, данных и параметров конфигурации для всех типов мобильных устройств, а также мобильных телефонов, смартфонов, планшетных компьютеров и т. Д.

С помощью MDM можно легко реализовать общеорганизационные политики, чтобы сократить расходы на поддержку, время, а также угрозы для бизнеса и безопасности. С его помощью можно легко управлять всеми устройствами, принадлежащими компании, потребителями, а также устройствами сотрудников на предприятии.

MDM может снизить стоимость поддержки и минимизировать бизнес-угрозы, просто защищая и контролируя все данные и параметры конфигурации всех мобильных устройств в сети.

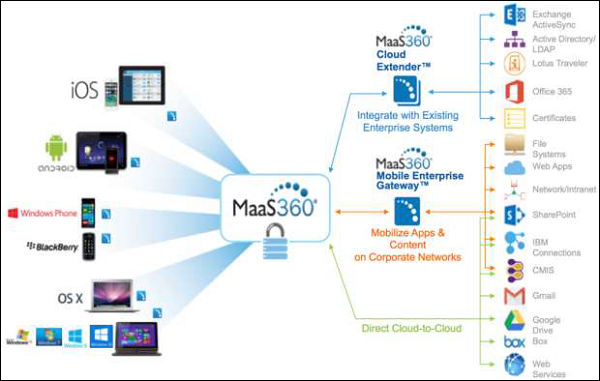

Решения для управления мобильными устройствами MaaS360

Решение MaaS360 Mobile Device Management - это решение IBM и программное обеспечение, которое позволяет вам отслеживать и управлять мобильными устройствами, прибывающими в организацию, независимо от того, предоставляются ли они компанией или являются частью программы «Принесите свое собственное устройство» (BYOD). Его можно скачать наhttps://www-03.ibm.com/security/mobile/maas360.html

Этот метод позволяет организациям реализовать жизненный цикл MDM для таких устройств, как смартфоны и планшеты, включая iPhone, iPad, Android, телефоны Windows, BlackBerrys и Kindle Fires. Используя интегрированную облачную платформу, MaaS360 оптимизирует MDM с улучшенной видимостью и контролем, который распространяется на мобильные устройства, приложения и документы.

Принесите свое собственное устройство (BYOD)

BYOD - также называемые «принесите свою собственную технологию» (BYOT), «принесите свой собственный телефон» (BYOP) и «принесите свой персональный компьютер» (BYOPC) - относится к политике, разрешающей сотрудникам приносить личные мобильные устройства (ноутбуки, планшеты и интеллектуальные устройства). телефоны) на свое рабочее место и использовать эти устройства для доступа к конфиденциальной информации и приложениям компании.

Есть четыре основных варианта, которые позволяют:

- Безлимитный доступ для личных устройств.

- Доступ только к нечувствительным системам и данным.

- Доступ, но с ИТ-контролем над личными устройствами, приложениями и сохраненными данными.

- Доступ, предотвращая локальное хранение данных на личных устройствах.

Риски BYOD

Внедрение BYOD в компании имеет свои собственные риски и заключается в следующем:

- Повышает вероятность утечки данных в компании.

- Повышает вероятность эксплойтов в компании, так как в сети больше мобильных устройств.

- Вероятность смешивания личных данных с данными о работе.

- Увеличение возможности доступа к неавторизованным данным.

Реализация политики BYOD

Ниже приведены рекомендации по безопасности как для администраторов, так и для сотрудников.

Рекомендации по безопасности BYOD для администратора

Администратор должен следовать приведенным здесь инструкциям, чтобы реализовать безопасность мобильных устройств:

Опубликуйте корпоративную политику, определяющую допустимое использование устройств потребительского уровня, и принесите свои собственные устройства на предприятие.

Опубликуйте корпоративную политику для облака.

Включите меры безопасности, такие как антивирус, для защиты данных в центре обработки данных.

Реализуйте политику, определяющую, какие уровни доступа к приложениям и данным разрешены на устройствах потребительского уровня, а какие запрещены.

Укажите тайм-аут сеанса через Access Gateway.

Укажите, можно ли кэшировать пароль домена на устройстве или пользователи должны вводить его каждый раз, когда запрашивают доступ.

Определите разрешенные методы аутентификации шлюза доступа из следующих:

Без аутентификации

Только домен

Только RSA SecurlD

Домен + RSA SecurlD

SMS-аутентификация

Рекомендации по безопасности BYOD для сотрудников

Отключите сбор данных диагностики и использования в разделе «Настройки» / «Общие» / «О программе».

Применяйте обновления программного обеспечения при появлении новых выпусков.

Регистрация и ограниченные данные на устройстве.

Шифрование устройства и исправление приложений.

Управляемая операционная среда.

Управляемая среда приложений.

Нажмите кнопку питания, чтобы заблокировать устройство, когда оно не используется.

Перед печатью конфиденциальных документов проверьте расположение принтеров.

Используйте блокировку паролем для защиты доступа к мобильному устройству; рассмотрите непростой восьмизначный код доступа.

Сообщите ИТ-отдел об утерянном или украденном устройстве, чтобы они могли отключить сертификаты и другие методы доступа, связанные с устройством.

В этой главе объясняются некоторые рекомендации и инструменты, относящиеся к мобильной безопасности. Чтобы защитить себя от SMS-фишинга, необходимо помнить о некоторых правилах.

Финансовые компании никогда не запрашивают личную или финансовую информацию, такую как имена пользователей, пароли, PIN-коды, номера кредитных или дебетовых карт, через текстовые сообщения.

Smishingмошенничество пытается создать ложное ощущение срочности, требуя немедленного ответа. Сохраняйте спокойствие и анализируйте смс.

Не открывайте ссылки в незапрошенных текстовых сообщениях.

Не звоните по телефонному номеру, указанному в незапрошенном текстовом сообщении. Вам следует связаться с любым банком, правительством, агентством или компанией, указанными в текстовом сообщении, используя информацию, указанную в ваших записях или на официальных веб-страницах.

Не отвечайте на smishing-сообщения, даже если просите отправителя перестать с вами связываться.

Будьте осторожны, предоставляя номер своего мобильного телефона или другую информацию в ответ на всплывающие рекламные объявления и предложения «бесплатной пробной версии».

Проверьте личность отправителя и найдите время, чтобы спросить себя, почему отправитель запрашивает вашу информацию.

Будьте осторожны с текстовыми сообщениями от неизвестных отправителей, а также с необычными текстовыми сообщениями от отправителей, которых вы знаете, и регулярно обновляйте свое программное обеспечение и приложения для обеспечения безопасности.

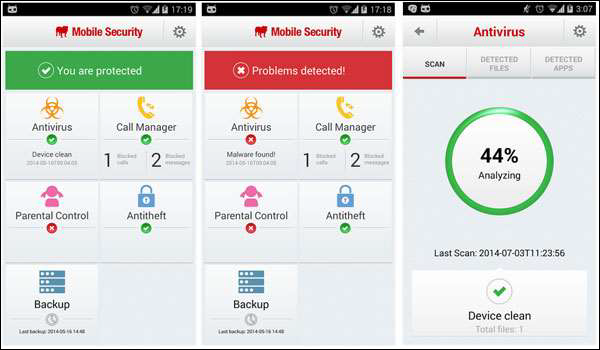

BullGuard Mobile Security

BullGuard Mobile Security предоставляет полный антивирус для мобильных телефонов от всех вирусов мобильных телефонов. Некоторые из его функций -

- Строгие функции защиты от кражи - дистанционная блокировка, обнаружение и очистка устройства в случае утери или кражи.

- Надежный антивирус - обеспечивает полную защиту от вредоносных программ.

- Автоматическое сканирование на вирусы, чтобы вы всегда были в курсе событий.

- Резервное копирование и восстановление важных данных одним щелчком мыши.

- Блокирует нежелательные звонки и SMS-сообщения.

- Защита SIM-карты от стирания данных или блокировки, если кто-то попытается сменить SIM-карту.

- Не разряжает аккумулятор.

- Элегантно простой дизайн, поэтому им легко пользоваться.

Его официальная веб-страница https://www.bullguard.com/

У него есть две версии: бесплатная и платная.

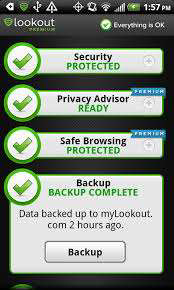

Берегись

Lookout - это инструмент защиты мобильных устройств, который позволяет защитить ваш мобильный телефон от мобильных угроз. Это помогает избежать рискованного поведения, такого как подключение к незащищенной сети Wi-Fi, загрузка вредоносного приложения или переход по мошеннической ссылке, чтобы предотвратить кражу личных данных, финансовое мошенничество и потерю ваших наиболее личных данных.

Он обеспечивает безопасное, надежное и бесшовное резервное копирование ваших мобильных данных, автоматически по беспроводной сети, и позволяет вам найти свой телефон в случае его утери или кражи. Панель управления позволяет удаленно управлять своим телефоном. Официальная веб-страницаhttps://www.lookout.com/

WISeID

WISelD обеспечивает безопасное и простое в использовании зашифрованное хранилище для личных данных, личной идентифицирующей информации (Pll), PIN-кодов, кредитных карт и карт лояльности, заметок и другой информации. Он позволяет хранить ваши веб-сайты, имена пользователей и пароли и быстро входить на любимые веб-сайты через мобильное устройство. Официальная веб-страницаhttps://www.wiseid.com/

zIPS

Этот инструмент защиты мобильных устройств использует встроенный механизм обнаружения z9 для отслеживания всего устройства на предмет вредоносного поведения и для динамического обнаружения известных и неизвестных угроз в режиме реального времени.

Он использует машинное обучение для анализа отклонений в поведении устройств и определения индикаторов взлома, чтобы точно идентифицировать определенные типы атак и классифицировать атаки нулевого дня.

zIPS реализует рекомендации и решения по быстрому реагированию на инциденты при обнаружении вредоносной активности. Это помогает безопасно реализовать BYOD. Его официальная веб-страницаhttps://www.zimperium.com/zips-mobile-ips

Другие средства защиты мобильных устройств Шпионское ПО

Другие инструменты защиты, которые можно использовать:

ESET Mobile Security, доступно по адресу https://www.eset.com

Norton Mobile Security, доступно по адресу https://us.norton.com

Kaspersky Mobile Security, доступно по адресу https://www.kaspersky.co.in/

McAfee Mobile Security, доступно по адресу https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro для Android, доступный по адресу https://www.avg.com

avast! Mobile Security, доступно по адресуhttps://www.avast.com

F-Secure Mobile Security, доступно на https://www.f-secure.com

Trend Micro Mobile Security, доступно по адресу https://www.trendmicro.com

Webroot Secure Anywhere Mobile, доступно по адресу https://www.webroot.com

NetQin Mobile Security, доступно по адресу http://www.netain.com

В этой главе мы обсудим основные концепции тестирования мобильных телефонов на проникновение. Как вы увидите, это зависит от ОС.

Проверка пера телефона Android

Основные шаги в телефоне с ОС Android следующие:

Step 1 - Выполните рутирование ОС с помощью таких инструментов, как SuperOneClick, Superboot, Universal Androot и Unrevoked, чтобы получить административный доступ к ОС и приложениям.

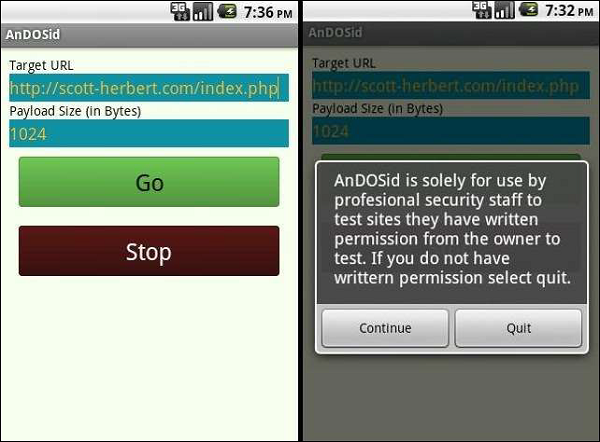

Step 2- Выполните DoS-атаку, чтобы провести стресс-тест приложений или ОС, который можно выполнить с помощью AnDOSid. Его можно скачать сhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Проверить наличие уязвимостей в веб-браузерах. В основном проверяйте, присутствует ли в браузере Android ошибка скриптинга между приложениями.

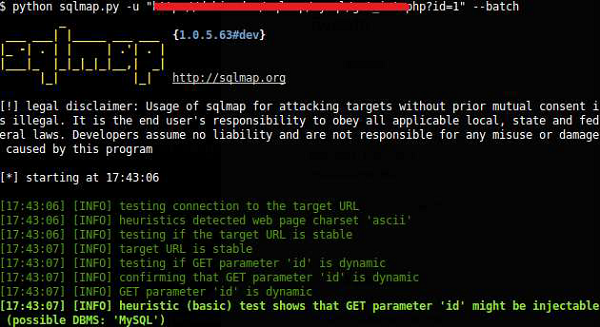

Step 4- Проверить SQLite на уязвимости, в основном, его цель - проверить любую конфиденциальную информацию, если она находится в зашифрованном виде (например, пароль, контакты, ссылки на базы данных и т. Д.). Одним из лучших инструментов, используемых для этого, является sqlmap, который находится в дистрибутиве Kali.

Step 5- Попробуйте отредактировать, украсть, подменить информацию пользователей. Его можно скачатьhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Обнаружение утечек возможностей в устройствах Android с помощью инструмента Woodpecker.

iPhone Pen Testing

Step 1 - Попробуйте сделать джейлбрейк iPhone с помощью таких инструментов, как Redsn0w, Absinthe, Sn0wbreeze и PwnageTool.

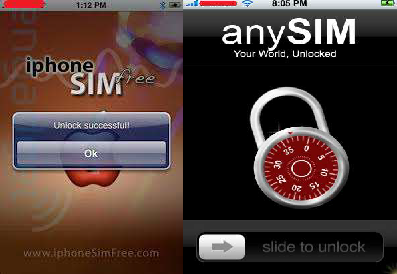

Step 2- Попробуйте разблокировать iPhone. Чтобы разблокировать iPhone, используйте такие инструменты, как iPhoneSimFree, которые можно загрузить сhttp://www.iphonesimfree.com и anySIM.

Step 3- Используйте SmartCover для обхода пароля, для которого необходимо выполнить следующие действия: Удерживайте кнопку питания на устройстве iOS, пока не появится сообщение о выключении питания. Закройте интеллектуальную крышку до тех пор, пока экран не закроется, и откройте интеллектуальную крышку через несколько секунд. Нажмите кнопку отмены, чтобы обойти защиту паролем.

Step 4- Взломайте iPhone с помощью Metasploit, который включен в дистрибутив Kali. Используйте инструмент Metasploit для эксплуатации уязвимостей в iPhone на основе обнаруженных вами уязвимостей.

Поскольку Metasploit является продуктом компании Rapit7, дополнительную информацию можно найти на https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Найдите точку доступа с таким же именем и типом шифрования.

Step 6- Выполните атаку «злоумышленник посередине» / SSL, перехватывая параметры беспроводной связи устройства iOS в сети Wi-Fi. Отправляйте вредоносные пакеты по сети Wi-Fi с помощью инструмента Cain & Abel или даже Wireshark.

Step 7- Проверьте, можно ли отправить на устройство искаженные данные. Используйте методы социальной инженерии, такие как отправка электронных писем или SMS, чтобы заставить пользователя открыть ссылки, содержащие вредоносные веб-страницы.

Тестирование пера для Windows Phone

Ниже приведены шаги для тестирования пера на телефоне с Windows.

Step 1- Попробуйте выключить телефон, отправив смс. Отправьте SMS на телефон, который выключит мобильный и перезагрузит его снова.

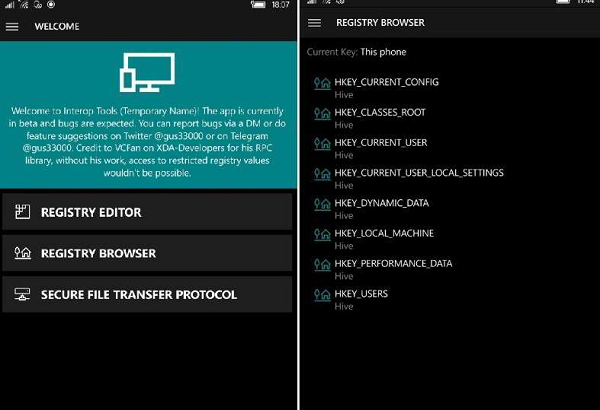

Step 2- Попробуйте сделать джейлбрейк Windows phone. Используйте программу WindowBreak для взлома / разблокировки телефона с Windows. Вы можете получить более подробную информацию об этом инструменте по ссылкеhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Проверьте шифрование на устройстве. Проверьте, можно ли получить доступ к данным на телефоне без пароля или PIN-кода.

Step 4- Проверьте наличие уязвимости в Windows Phone Internet Explorer. Проверьте, позволяет ли уязвимость функции CSS в Internet Explorer злоумышленникам получить полный доступ по телефону посредством удаленного выполнения кода.

BlackBerry Pen тестирование

Step 1- Во-первых, вы делаете блэкджек на BlackBerry. Используйте инструмент BBProxy, чтобы перехватить соединение BlackBerry, которое можно найти в Интернете.

Step 2- Проверить на наличие недостатков в процессе подписания кода приложения. Получите ключи для подписи кода с помощью предоплаченных кредитных карт и ложных данных, подпишите вредоносное приложение и опубликуйте его в мире приложений BlackBerry.

Step 3- Выполните эксплойт по электронной почте. Отправьте электронное письмо или сообщение, чтобы обманом заставить пользователя загрузить вредоносную.cod файл приложения на устройстве BlackBerry.

Step 4- Выполните DoS-атаку. Попробуйте отправить искаженные пакеты протокола маршрутизации сервера (SRP) из сети BlackBerry на маршрутизатор, чтобы вызвать DoS-атаку. Некоторые инструменты были упомянуты в предыдущих главах.

Step 5- Проверьте наличие уязвимостей в браузере BlackBerry. Отправлять злонамеренно созданные веб-ссылки и заставлять пользователей открывать на устройстве BlackBerry ссылки, содержащие вредоносные веб-страницы.

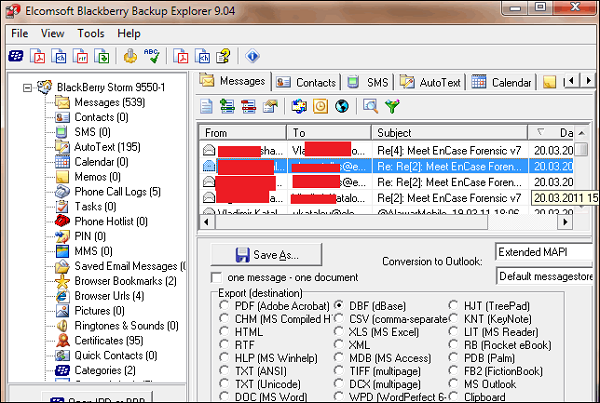

Step 6- Поиск файлов, защищенных паролем. Используйте такие инструменты, как Elcomsoft Phone Password Breaker, которые могут восстанавливать защищенные паролем файлы и резервные копии с устройств BlackBerry.

Набор инструментов для тестирования мобильного пера

Занти

zANTI - это набор инструментов для тестирования мобильных устройств на проникновение, который позволяет менеджерам по ИТ-безопасности и пентестерам выполнять сложные аудиты безопасности. Он моделирует возможности продвинутых хакеров в сети организации с помощью удобного мобильного приложения. Имеется две версии - бесплатная для сообщества и коммерческая для корпораций. Его можно скачать сhttps://www.zimperium.com/zanti-mobile-penetration-testing

Он также сканирует сеть, обнаруживая раскрытые проверки подлинности, бэкдор и атаки грубой силы, DNS и атаки, специфичные для протокола, а также мошеннические точки доступа, используя полный набор полностью настраиваемых сканирований сетевой разведки.

Автоматически диагностируйте уязвимости на мобильных устройствах или веб-сайтах с помощью множества тестов на проникновение, включая «человек посередине» (MITM), взлом паролей и Metasploit.

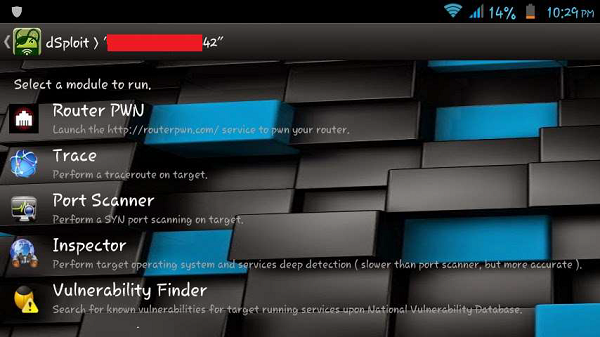

dSploit

dSploit - это инструмент тестирования на проникновение, разработанный для операционной системы Android. Он состоит из нескольких модулей, которые могут выполнять оценку сетевой безопасности в беспроводных сетях.

dSploit позволяет выполнять такие задачи, как отображение сети, сканирование уязвимостей, взлом паролей, атаки Man-In-The-Middle и многие другие. Более подробную информацию можно найти наhttps://github.com/evilsocket и его можно скачать с https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Набор инструментов хакера)

Hackode - это еще одно приложение для тестирования Android на проникновение, которое предлагает различные функции, такие как: разведка, Google Hacking, Google Dorks, Whois, сканирование, пинг. Traceroute, поиск DNS, IP, записи MX, использование цифр DNS, RSS-канал безопасности. Его можно скачать сhttps://play.google.com/store/apps/details?id=com.techfond.hackode