Сетевая безопасность - межсетевые экраны

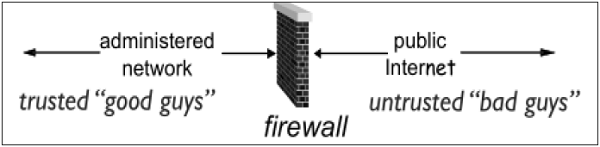

Почти каждая средняя и крупная организация представлена в Интернете и имеет подключенную к нему организационную сеть. Разделение сети на границе между внешним Интернетом и внутренней сетью важно для безопасности сети. Иногда внутреннюю сеть (интрасеть) называют «доверенной» стороной, а внешний Интернет - «недоверенной» стороной.

Типы межсетевого экрана

Брандмауэр - это сетевое устройство, которое изолирует внутреннюю сеть организации от более крупной внешней сети / Интернета. Это может быть аппаратное обеспечение, программное обеспечение или комбинированная система, предотвращающая несанкционированный доступ к внутренней сети или из нее.

Все пакеты данных, входящие или выходящие из внутренней сети, проходят через брандмауэр, который проверяет каждый пакет и блокирует те, которые не соответствуют указанным критериям безопасности.

Развертывание межсетевого экрана на границе сети похоже на объединение безопасности в одной точке. Аналогично запиранию квартиры в подъезде, а не обязательно у каждой двери.

Брандмауэр считается важным элементом для обеспечения сетевой безопасности по следующим причинам:

Внутренняя сеть и узлы вряд ли будут должным образом защищены.

Интернет - опасное место с преступниками, пользователями из конкурирующих компаний, недовольными бывшими сотрудниками, шпионами из недружественных стран, вандалами и т. Д.

Чтобы злоумышленник не запускал атаки типа «отказ в обслуживании» на сетевой ресурс.

Для предотвращения незаконного изменения / доступа к внутренним данным сторонним злоумышленником.

Брандмауэр делится на три основных типа:

- Пакетный фильтр (Stateless и Stateful)

- Шлюз уровня приложения

- Шлюз на уровне схемы

Однако эти три категории не исключают друг друга. Современные брандмауэры обладают сочетанием возможностей, которые могут помещать их более чем в одну из трех категорий.

Межсетевой экран с фильтрацией пакетов и без сохранения состояния

В этом типе развертывания брандмауэра внутренняя сеть подключается к внешней сети / Интернету через брандмауэр маршрутизатора. Межсетевой экран проверяет и фильтрует данные пакет за пакетом.

Packet-filtering firewalls разрешать или блокировать пакеты в основном на основе таких критериев, как IP-адреса источника и / или назначения, протокол, номера портов источника и / или назначения и различные другие параметры в IP-заголовке.

Решение может быть основано на факторах, отличных от полей заголовка IP, таких как тип сообщения ICMP, биты TCP SYN и ACK и т. Д.

Правило пакетного фильтра состоит из двух частей -

Selection criteria - Он используется как условие и сопоставление с образцом для принятия решений.

Action field- Эта часть определяет действия, которые необходимо предпринять, если IP-пакет соответствует критериям выбора. Действие может заключаться в блокировке (отказе) или разрешении (разрешении) пакета через брандмауэр.

Фильтрация пакетов обычно выполняется путем настройки списков управления доступом (ACL) на маршрутизаторах или коммутаторах. ACL - это таблица правил фильтрации пакетов.

Когда трафик входит или выходит из интерфейса, брандмауэр применяет списки управления доступом сверху вниз к каждому входящему пакету, находит критерии соответствия и либо разрешает, либо запрещает отдельные пакеты.

Stateless firewallэто своего рода жесткий инструмент. Он просматривает пакет и разрешает его, если он соответствует критериям, даже если он не является частью установленной текущей связи.

Следовательно, такие межсетевые экраны заменяются на stateful firewallsв современных сетях. Этот тип межсетевых экранов предлагает более глубокий метод проверки по сравнению с единственными методами проверки пакетов на основе ACL межсетевых экранов без сохранения состояния.

Брандмауэр с отслеживанием состояния отслеживает процесс установки и разрыва соединения, чтобы контролировать соединения на уровне TCP / IP. Это позволяет им отслеживать состояние подключений и определять, какие хосты имеют открытые авторизованные подключения в любой момент времени.

Они ссылаются на базу правил только тогда, когда запрашивается новое соединение. Пакеты, принадлежащие существующим соединениям, сравниваются с таблицей состояний открытых соединений межсетевого экрана, и принимается решение разрешить или заблокировать. Этот процесс экономит время и обеспечивает дополнительную безопасность. Никакому пакету не разрешается проникать через брандмауэр, если он не принадлежит уже установленному соединению. Он может отключать неактивные соединения на брандмауэре, после чего больше не принимает пакеты для этого соединения.

Шлюзы приложений

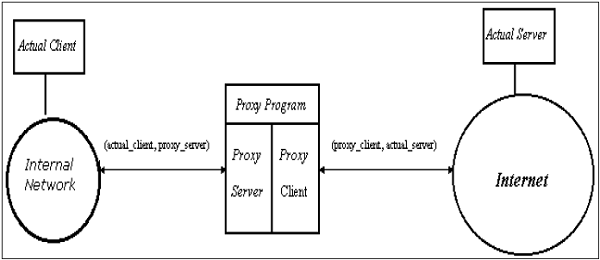

Шлюз уровня приложения действует как узел ретрансляции для трафика уровня приложения. Они перехватывают входящие и исходящие пакеты, запускают прокси, которые копируют и пересылают информацию через шлюз, и функционируют какproxy server, предотвращая любое прямое соединение между доверенным сервером или клиентом и ненадежным хостом.

Прокси-серверы зависят от приложения. Они могут фильтровать пакеты на прикладном уровне модели OSI.

Прокси для конкретных приложений

Прокси-сервер для конкретного приложения принимает пакеты, созданные только указанным приложением, для которого они предназначены для копирования, пересылки и фильтрации. Например, только прокси Telnet может копировать, пересылать и фильтровать трафик Telnet.

Если сеть полагается только на шлюз уровня приложения, входящие и исходящие пакеты не могут получить доступ к службам, для которых не настроены прокси. Например, если на шлюзе работают прокси FTP и Telnet, через брандмауэр могут проходить только пакеты, созданные этими службами. Все остальные сервисы заблокированы.

Фильтрация на уровне приложений

Прокси-шлюз уровня приложения проверяет и фильтрует отдельные пакеты, а не просто копирует их и вслепую пересылает через шлюз. Прокси-серверы для конкретных приложений проверяют каждый пакет, проходящий через шлюз, проверяя содержимое пакета на уровне приложений. Эти прокси-серверы могут фильтровать определенные виды команд или информации в протоколах приложений.

Шлюзы приложений могут ограничивать выполнение определенных действий. Например, шлюз можно настроить так, чтобы пользователи не могли выполнять команду FTP put. Это может предотвратить изменение злоумышленником информации, хранящейся на сервере.

Прозрачный

Хотя шлюзы уровня приложений могут быть прозрачными, во многих реализациях требуется проверка подлинности пользователя, прежде чем пользователи смогут получить доступ к ненадежной сети, что снижает истинную прозрачность. Аутентификация может быть разной, если пользователь из внутренней сети или из Интернета. Для внутренней сети простой список IP-адресов может быть разрешен для подключения к внешним приложениям. Но со стороны Интернета должна быть реализована строгая аутентификация.

Шлюз приложений фактически передает сегменты TCP между двумя TCP-соединениями в двух направлениях (клиент ↔ прокси ↔ сервер).

Для исходящих пакетов шлюз может заменить исходный IP-адрес своим собственным IP-адресом. Этот процесс называется преобразованием сетевых адресов (NAT). Это гарантирует, что внутренние IP-адреса не доступны в Интернете.

Шлюз на уровне схемы

Шлюз на уровне схемы - это промежуточное решение между фильтром пакетов и шлюзом приложений. Он работает на транспортном уровне и, следовательно, может действовать как прокси для любого приложения.

Подобно шлюзу приложений, шлюз на уровне канала также не разрешает сквозное TCP-соединение через шлюз. Он устанавливает два TCP-соединения и ретранслирует TCP-сегменты из одной сети в другую. Но он не проверяет данные приложения, такие как шлюз приложений. Следовательно, иногда его называют «Pipe Proxy».

НОСКИ

SOCKS (RFC 1928) относится к шлюзу на уровне схемы. Это сетевой прокси-механизм, который позволяет хостам на одной стороне сервера SOCKS получать полный доступ к хостам на другой стороне, не требуя прямой IP-доступности. Клиент подключается к серверу SOCKS через брандмауэр. Затем клиент вступает в переговоры о том, какой метод аутентификации будет использоваться, и аутентифицируется с помощью выбранного метода.

Клиент отправляет на сервер SOCKS запрос на ретрансляцию соединения, содержащий желаемый IP-адрес назначения и транспортный порт. Сервер принимает запрос после проверки, что клиент соответствует основным критериям фильтрации. Затем от имени клиента шлюз открывает соединение с запрошенным ненадежным хостом, а затем внимательно отслеживает последующее установление связи TCP.

Сервер SOCKS информирует клиента и в случае успеха начинает передачу данных между двумя соединениями. Шлюзы на уровне схемы используются, когда организация доверяет внутренним пользователям и не хочет проверять содержимое или данные приложений, отправляемые через Интернет.

Развертывание межсетевого экрана с DMZ

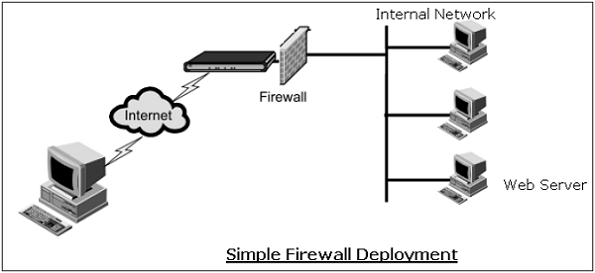

Брандмауэр - это механизм, используемый для управления сетевым трафиком, входящим и исходящим из внутренней сети организации. В большинстве случаев эти системы имеют два сетевых интерфейса: один для внешней сети, такой как Интернет, а другой - для внутренней.

Процесс межсетевого экрана может жестко контролировать то, что разрешено переходить с одной стороны на другую. Организация, которая хочет предоставить внешний доступ к своему веб-серверу, может ограничить весь трафик, поступающий на межсетевой экран, за исключением порта 80 (стандартный порт http). Весь другой трафик, такой как почтовый трафик, FTP, SNMP и т. Д., Не допускается через брандмауэр во внутреннюю сеть. Пример простого межсетевого экрана показан на следующей диаграмме.

В приведенном выше простом развертывании, несмотря на то, что все другие виды доступа извне заблокированы, злоумышленник может связаться не только с веб-сервером, но и с любым другим хостом во внутренней сети, который оставил порт 80 открытым случайно или иным образом.

Следовательно, проблема, с которой сталкивается большинство организаций, заключается в том, как разрешить законный доступ к общедоступным службам, таким как Интернет, FTP и электронная почта, при сохранении строгой безопасности внутренней сети. Типичный подход - развертывание межсетевых экранов для создания демилитаризованной зоны (DMZ) в сети.

В этой настройке (показано на следующей диаграмме) развернуты два межсетевых экрана; один между внешней сетью и DMZ, а другой между DMZ и внутренней сетью. Все общедоступные серверы помещаются в DMZ.

При такой настройке можно иметь правила брандмауэра, которые разрешают общий доступ к общедоступным серверам, но внутренний брандмауэр может ограничивать все входящие соединения. Наличие DMZ обеспечивает адекватную защиту общедоступных серверов вместо их размещения непосредственно во внешней сети.

Система обнаружения / предотвращения вторжений

Межсетевые экраны с фильтрацией пакетов работают на основе правил, включающих только заголовки TCP / UDP / IP. Они не пытаются установить проверки корреляции между различными сеансами.

Система обнаружения / предотвращения вторжений (IDS / IPS) выполняет глубокую проверку пакетов (DPI), просматривая содержимое пакета. Например, проверка символьных строк в пакете по базе данных известных вирусов, атакующих строк.

Шлюзы приложений просматривают содержимое пакетов, но только для определенных приложений. Они не ищут в пакете подозрительные данные. IDS / IPS ищет подозрительные данные, содержащиеся в пакетах, и пытается изучить корреляцию между несколькими пакетами, чтобы определить любые атаки, такие как сканирование портов, отображение сети, отказ в обслуживании и т. Д.

Разница между IDS и IPS

IDS и IPS похожи в обнаружении аномалий в сети. IDS - это инструмент «видимости», тогда как IPS рассматривается как инструмент «контроля».

Системы обнаружения вторжений находятся сбоку от сети, отслеживая трафик во многих разных точках и обеспечивая видимость состояния безопасности сети. В случае сообщения IDS об аномалии корректирующие действия инициируются сетевым администратором или другим устройством в сети.

Системы предотвращения вторжений похожи на брандмауэры, они находятся на линии между двумя сетями и контролируют трафик, проходящий через них. Он применяет указанную политику при обнаружении аномалии в сетевом трафике. Как правило, он отбрасывает все пакеты и блокирует весь сетевой трафик при обнаружении аномалии до тех пор, пока администратор не устранит ее.

Типы IDS

Есть два основных типа IDS.

Signature-based IDS

Ему нужна база данных известных атак с их сигнатурами.

Подпись определяется типами и порядком пакетов, характеризующих конкретную атаку.

Ограничение этого типа IDS состоит в том, что могут быть обнаружены только известные атаки. Эта IDS также может вызывать ложную тревогу. Ложная тревога может возникнуть, когда нормальный поток пакетов соответствует сигнатуре атаки.

Хорошо известным примером общедоступной IDS с открытым исходным кодом является IDS Snort.

Anomaly-based IDS

Этот тип IDS создает структуру трафика нормальной работы сети.

В режиме IDS он проверяет статистически необычные шаблоны трафика. Например, необычная нагрузка ICMP, экспоненциальный рост сканирования портов и т. Д.

Обнаружение необычного трафика вызывает тревогу.

Основная проблема, с которой сталкивается этот тип развертывания IDS, - это трудность отличить обычный трафик от необычного.

Резюме

В этой главе мы обсудили различные механизмы, используемые для управления доступом к сети. Подход к сетевой безопасности посредством управления доступом технически отличается от реализации мер безопасности на различных сетевых уровнях, описанных в предыдущих главах этого руководства. Однако, хотя подходы к реализации различны, они дополняют друг друга.

Управление доступом к сети состоит из двух основных компонентов: аутентификации пользователя и защиты границ сети. RADIUS - популярный механизм для обеспечения централизованной аутентификации в сети.

Брандмауэр обеспечивает защиту границ сети, отделяя внутреннюю сеть от общедоступного Интернета. Брандмауэр может работать на разных уровнях сетевого протокола. IDS / IPS позволяет отслеживать аномалии в сетевом трафике, обнаруживать атаку и принимать превентивные меры против нее.