Сетевая безопасность - Краткое руководство

В эту современную эпоху организации в значительной степени полагаются на компьютерные сети для эффективного и продуктивного обмена информацией в масштабах всей организации. Организационные компьютерные сети в настоящее время становятся большими и повсеместными. Если предположить, что у каждого сотрудника есть выделенная рабочая станция, в крупной компании будет несколько тысяч рабочих станций и много серверов в сети.

Вполне вероятно, что этими рабочими станциями нельзя будет управлять централизованно, и у них не будет защиты периметра. У них может быть множество операционных систем, оборудования, программного обеспечения и протоколов с разным уровнем осведомленности пользователей в киберпространстве. А теперь представьте, что эти тысячи рабочих станций в сети компании напрямую подключены к Интернету. Такая незащищенная сеть становится целью атаки, которая содержит ценную информацию и показывает уязвимости.

В этой главе мы описываем основные уязвимости сети и значение сетевой безопасности. В следующих главах мы обсудим методы достижения того же.

Физическая сеть

Сеть определяется как два или более вычислительных устройства, соединенных вместе для эффективного совместного использования ресурсов. Кроме того, соединение двух или более сетей вместе известно какinternetworking. Таким образом, Интернет - это просто объединенная сеть - совокупность взаимосвязанных сетей.

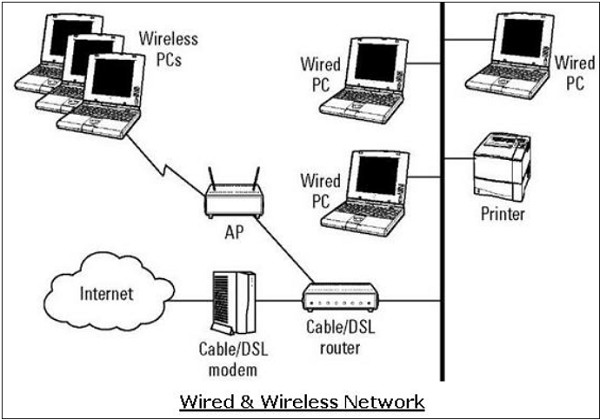

Для настройки внутренней сети у организации есть различные варианты. Он может использовать проводную или беспроводную сеть для подключения всех рабочих станций. В настоящее время организации в основном используют сочетание проводных и беспроводных сетей.

Проводные и беспроводные сети

В проводной сети устройства соединяются друг с другом с помощью кабелей. Обычно проводные сети основаны на протоколе Ethernet, в котором устройства подключаются с помощью кабелей неэкранированной витой пары (UTP) к различным коммутаторам. Эти коммутаторы дополнительно подключаются к сетевому маршрутизатору для доступа в Интернет.

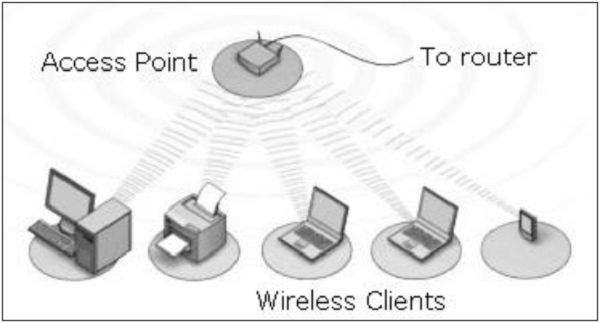

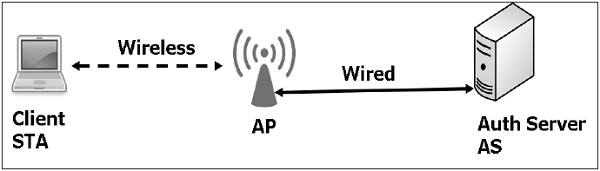

В беспроводной сети устройство подключается к точке доступа посредством радиопередачи. Точки доступа дополнительно подключаются кабелями к коммутатору / маршрутизатору для доступа к внешней сети.

Беспроводные сети приобрели популярность благодаря предлагаемой ими мобильности. Мобильные устройства не должны быть привязаны к кабелю и могут свободно перемещаться в пределах диапазона беспроводной сети. Это обеспечивает эффективный обмен информацией и повышает производительность.

Уязвимости и атаки

Распространенная уязвимость, существующая как в проводных, так и в беспроводных сетях, - это «несанкционированный доступ» к сети. Злоумышленник может подключить свое устройство к сети через незащищенный порт концентратора / коммутатора. В этом отношении беспроводная сеть считается менее безопасной, чем проводная, потому что к беспроводной сети можно легко получить доступ без какого-либо физического соединения.

После доступа злоумышленник может использовать эту уязвимость для запуска таких атак, как:

Обнюхивание пакетных данных для кражи ценной информации.

Отказ в обслуживании законных пользователей в сети путем переполнения сетевого носителя ложными пакетами.

Подмена физических идентификаторов (MAC) законных хостов, а затем кража данных или дальнейший запуск атаки «человек посередине».

Сетевой протокол

Сетевой протокол - это набор правил, регулирующих обмен данными между устройствами, подключенными к сети. Они включают механизмы для установления соединений, а также правила форматирования для упаковки данных для отправленных и полученных сообщений.

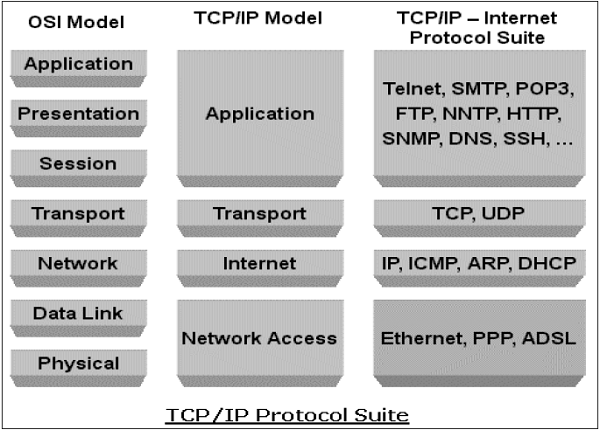

Было разработано несколько протоколов компьютерных сетей, каждый из которых предназначен для определенных целей. Популярными и широко используемыми протоколами являются TCP / IP с соответствующими протоколами более высокого и более низкого уровня.

TCP / IP протокол

Transmission Control Protocol (TCP) и Internet Protocol(IP) - это два разных компьютерных сетевых протокола, которые в основном используются вместе. Благодаря своей популярности и широкому распространению они встроены во все операционные системы сетевых устройств.

IP соответствует сетевому уровню (уровень 3), тогда как TCP соответствует транспортному уровню (уровень 4) в OSI. TCP / IP применяется к сетевым коммуникациям, где транспорт TCP используется для доставки данных по IP-сетям.

Протоколы TCP / IP обычно используются с другими протоколами, такими как HTTP, FTP, SSH на прикладном уровне и Ethernet на канальном / физическом уровне.

Набор протоколов TCP / IP был создан в 1980 году как решение для межсетевого взаимодействия, мало заботящееся об аспектах безопасности.

Он был разработан для связи в ограниченной доверенной сети. Однако со временем этот протокол стал де-факто стандартом для незащищенной связи в Интернете.

Некоторые из распространенных уязвимостей безопасности костюмов протокола TCP / IP:

HTTP - это протокол прикладного уровня в пакете TCP / IP, используемый для передачи файлов, составляющих веб-страницы, с веб-серверов. Эти передачи выполняются в виде обычного текста, и злоумышленник может легко прочитать пакеты данных, которыми обмениваются сервер и клиент.

Другая уязвимость HTTP - это слабая аутентификация между клиентом и веб-сервером во время инициализации сеанса. Эта уязвимость может привести к атаке с перехватом сеанса, когда злоумышленник крадет сеанс HTTP законного пользователя.

Уязвимость протокола TCP заключается в трехстороннем рукопожатии для установления соединения. Злоумышленник может запустить атаку отказа в обслуживании «SYN-flooding», чтобы воспользоваться этой уязвимостью. Он устанавливает множество полуоткрытых сессий, не завершая рукопожатие. Это приводит к перегрузке сервера и, в конечном итоге, к сбою.

Уровень IP подвержен множеству уязвимостей. Путем модификации заголовка IP-протокола злоумышленник может запустить атаку с подменой IP-адреса.

Помимо вышеупомянутого, многие другие уязвимости безопасности существуют в семействе протоколов TCP / IP как в конструкции, так и в его реализации.

Между прочим, при сетевой связи на основе TCP / IP, если один уровень взломан, другие уровни не узнают о взломе, и вся связь будет скомпрометирована. Следовательно, необходимо применять меры безопасности на каждом уровне, чтобы гарантировать надежную защиту.

Протокол DNS

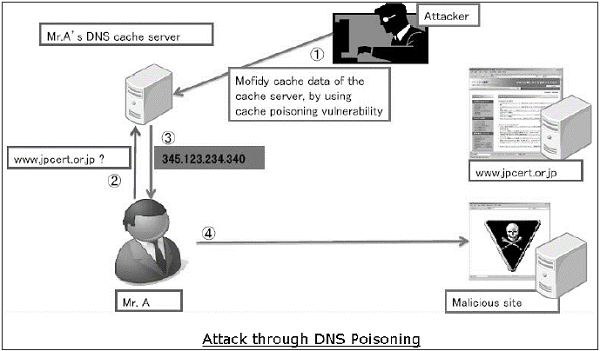

Domain Name System(DNS) используется для преобразования имен доменов хоста в IP-адреса. Пользователи сети зависят от функций DNS в основном во время работы в Интернете, набирая URL-адрес в веб-браузере.

При атаке на DNS цель злоумышленника - изменить законную запись DNS, чтобы она была преобразована в неверный IP-адрес. Он может направить весь трафик для этого IP-адреса не на тот компьютер. Злоумышленник может либо использовать уязвимость протокола DNS, либо скомпрометировать DNS-сервер для материализации атаки.

DNS cache poisoningэто атака, использующая уязвимость, обнаруженную в протоколе DNS. Злоумышленник может отравить кэш, подделав ответ на рекурсивный DNS-запрос, отправленный преобразователем на полномочный сервер. После заражения кеша DNS-преобразователя хост будет перенаправлен на вредоносный веб-сайт и может скомпрометировать учетные данные, связавшись с этим сайтом.

Протокол ICMP

Internet Control Management Protocol(ICMP) - это базовый протокол управления сетями TCP / IP. Он используется для отправки сообщений об ошибках и контроля состояния сетевых устройств.

ICMP является неотъемлемой частью реализации IP-сети и, следовательно, присутствует в самой сети. У ICMP есть свои уязвимости, и им можно злоупотреблять для атаки на сеть.

Распространенные атаки, которые могут произойти в сети из-за уязвимостей ICMP:

ICMP позволяет злоумышленнику проводить сетевую разведку, чтобы определить топологию сети и пути в сеть. ICMP-очистка включает обнаружение всех активных IP-адресов хостов во всей целевой сети.

Trace route - популярная утилита ICMP, которая используется для отображения целевой сети путем описания пути в реальном времени от клиента к удаленному хосту.

Злоумышленник может запустить атаку отказа в обслуживании, используя уязвимость ICMP. Эта атака включает отправку ping-пакетов IPMP, размер которых превышает 65 535 байт, на целевое устройство. Целевой компьютер не может правильно обработать этот пакет и может вызвать сбой в работе операционной системы.

Другие протоколы, такие как ARP, DHCP, SMTP и т. Д., Также имеют свои уязвимости, которые могут быть использованы злоумышленником для нарушения безопасности сети. Мы обсудим некоторые из этих уязвимостей в следующих главах.

Наименьшее беспокойство по поводу аспекта безопасности при разработке и реализации протоколов превратилось в основную причину угроз сетевой безопасности.

Цели сетевой безопасности

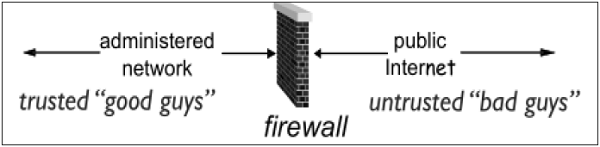

Как обсуждалось в предыдущих разделах, в сети существует большое количество уязвимостей. Таким образом, во время передачи данные очень уязвимы для атак. Злоумышленник может выбрать канал связи, получить данные и прочитать то же самое или повторно вставить ложное сообщение для достижения своих гнусных целей.

Сетевая безопасность касается не только безопасности компьютеров на каждом конце коммуникационной цепочки; однако его цель - обеспечить безопасность всей сети.

Сетевая безопасность влечет за собой защиту удобства использования, надежности, целостности и безопасности сети и данных. Эффективная сетевая безопасность предотвращает проникновение и распространение различных угроз в сети.

Основная цель сетевой безопасности - это конфиденциальность, целостность и доступность. Эти три столпа сетевой безопасности часто представляют какCIA triangle.

Confidentiality- Функция конфиденциальности заключается в защите ценных бизнес-данных от посторонних лиц. Конфиденциальность - часть сетевой безопасности, гарантирующая, что данные будут доступны только назначенным и уполномоченным лицам.

Integrity- Эта цель означает поддержание и обеспечение точности и согласованности данных. Функция целостности - убедиться, что данные надежны и не изменяются посторонними лицами.

Availability - Функция доступности в сетевой безопасности состоит в том, чтобы гарантировать, что данные, сетевые ресурсы / услуги постоянно доступны для законных пользователей, когда им это необходимо.

Обеспечение сетевой безопасности

Обеспечение сетевой безопасности может показаться очень простым делом. Цели, которые нужно достичь, кажутся простыми. Но на самом деле механизмы, используемые для достижения этих целей, очень сложны, и их понимание требует здравого смысла.

International Telecommunication Union(ITU) в своей рекомендации по архитектуре безопасности X.800 определил определенные механизмы для стандартизации методов достижения сетевой безопасности. Некоторые из этих механизмов -

En-cipherment- Этот механизм предоставляет услуги конфиденциальности данных путем преобразования данных в нечитаемые формы для неавторизованных лиц. Этот механизм использует алгоритм шифрования-дешифрования с секретными ключами.

Digital signatures- Этот механизм является электронным эквивалентом обычных подписей в электронных данных. Это обеспечивает достоверность данных.

Access control- Этот механизм используется для предоставления услуг контроля доступа. Эти механизмы могут использовать идентификацию и аутентификацию объекта для определения и обеспечения прав доступа объекта.

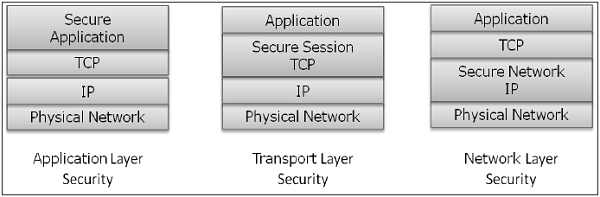

После разработки и определения различных механизмов безопасности для достижения сетевой безопасности важно решить, где их применять; как физически (в каком месте), так и логически (на каком уровне архитектуры, например TCP / IP).

Механизмы безопасности на сетевых уровнях

Несколько механизмов безопасности были разработаны таким образом, чтобы их можно было разработать на конкретном уровне модели сетевого уровня OSI.

Security at Application Layer- Меры безопасности, используемые на этом уровне, зависят от конкретного приложения. Для разных типов приложений требуются отдельные меры безопасности. Чтобы обеспечить безопасность на уровне приложений, необходимо изменить приложения.

Считается, что разработать криптографически надежный протокол приложения очень сложно, а его правильная реализация еще более сложна. Следовательно, механизмы безопасности прикладного уровня для защиты сетевых коммуникаций предпочтительнее быть только основанными на стандартах решениями, которые используются в течение некоторого времени.

Примером протокола безопасности прикладного уровня является Secure Multipurpose Internet Mail Extensions (S / MIME), который обычно используется для шифрования сообщений электронной почты. DNSSEC - еще один протокол этого уровня, используемый для безопасного обмена сообщениями запросов DNS.

Security at Transport Layer- Меры безопасности на этом уровне могут использоваться для защиты данных в одном сеансе связи между двумя хостами. Чаще всего протоколы безопасности транспортного уровня используются для защиты трафика сеансов HTTP и FTP. Transport Layer Security (TLS) и Secure Socket Layer (SSL) являются наиболее распространенными протоколами, используемыми для этой цели.

Network Layer- Меры безопасности на этом уровне могут применяться ко всем приложениям; таким образом, они не зависят от приложения. Все сетевые коммуникации между двумя хостами или сетями могут быть защищены на этом уровне без изменения какого-либо приложения. В некоторых средах протокол безопасности сетевого уровня, такой как Internet Protocol Security (IPsec), обеспечивает гораздо лучшее решение, чем элементы управления транспортного или прикладного уровня, из-за трудностей с добавлением элементов управления в отдельные приложения. Однако протоколы безопасности на этом уровне обеспечивают меньшую гибкость связи, которая может потребоваться некоторым приложениям.

Между прочим, механизм безопасности, предназначенный для работы на более высоком уровне, не может обеспечить защиту данных на более низких уровнях, поскольку более низкие уровни выполняют функции, о которых более высокие уровни не знают. Следовательно, может потребоваться развертывание нескольких механизмов безопасности для повышения безопасности сети.

В следующих главах учебного пособия мы обсудим механизмы безопасности, используемые на разных уровнях сетевой архитектуры OSI для достижения сетевой безопасности.

Различные бизнес-услуги теперь предлагаются онлайн через клиент-серверные приложения. Наиболее популярные формы - это веб-приложение и электронная почта. В обоих приложениях клиент связывается с назначенным сервером и получает услуги.

При использовании службы из любого серверного приложения клиент и сервер обмениваются большим объемом информации в основной интрасети или Интернете. Нам известно, что эти информационные транзакции уязвимы для различных атак.

Сетевая безопасность подразумевает защиту данных от атак во время их передачи по сети. Для достижения этой цели было разработано множество протоколов безопасности в реальном времени. Такой протокол должен обеспечивать по крайней мере следующие основные цели:

- Стороны могут вести переговоры в интерактивном режиме для аутентификации друг друга.

- Установите секретный сеансовый ключ перед обменом информацией по сети.

- Обмен информацией в зашифрованном виде.

Интересно, что эти протоколы работают на разных уровнях сетевой модели. Например, протокол S / MIME работает на прикладном уровне, протокол SSL разработан для работы на транспортном уровне, а протокол IPsec работает на сетевом уровне.

В этой главе мы обсудим различные процессы обеспечения безопасности при обмене сообщениями электронной почты и соответствующие протоколы безопасности. Далее рассматривается метод защиты DNS. В следующих главах будут описаны протоколы обеспечения веб-безопасности.

Безопасность электронной почты

В настоящее время электронная почта стала очень широко используемым сетевым приложением. Давайте кратко обсудим инфраструктуру электронной почты, прежде чем приступить к изучению протоколов безопасности электронной почты.

Инфраструктура электронной почты

Самый простой способ отправить электронное письмо - это отправить сообщение прямо с машины отправителя на машину получателя. В этом случае важно, чтобы обе машины работали в сети одновременно. Однако такая настройка непрактична, поскольку пользователи могут иногда подключать свои машины к сети.

Таким образом, появилась концепция создания серверов электронной почты. В этой настройке почта отправляется на почтовый сервер, который постоянно доступен в сети. Когда аппарат получателя подключается к сети, он читает почту с почтового сервера.

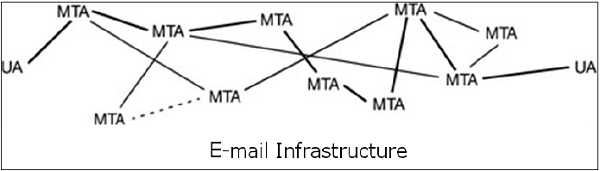

В общем, инфраструктура электронной почты состоит из сети почтовых серверов, также называемых Message Transfer Agents (MTA) и клиентские машины, на которых запущена программа электронной почты, состоящая из User Agent (UA) и локального MTA.

Как правило, сообщение электронной почты пересылается из своего UA, проходит через сеть MTA и, наконец, достигает UA на машине получателя.

Протоколы, используемые для электронной почты, следующие:

Простой протокол передачи почты (SMTP), используемый для пересылки сообщений электронной почты.

Протокол почтового отделения (POP) и протокол доступа к сообщениям в Интернете (IMAP) используются для получения сообщений получателем с сервера.

MIME

Базовый стандарт электронной почты Интернета был написан в 1982 году и описывает формат сообщений электронной почты, которыми обмениваются в Интернете. Он в основном поддерживает сообщения электронной почты, написанные в виде текста на основном латинском алфавите.

К 1992 году возникла потребность улучшить то же самое. Следовательно, было определено дополнительное стандартное многоцелевое расширение почты Интернета (MIME). Это набор расширений к основному стандарту электронной почты в Интернете. MIME предоставляет возможность отправлять электронную почту с использованием символов, отличных от символов основного латинского алфавита, таких как кириллица (используется в русском языке), греческий алфавит или даже идеографические символы китайского языка.

Другая потребность, выполняемая MIME, - это отправка нетекстового содержимого, такого как изображения или видеоклипы. Благодаря этим особенностям стандарт MIME получил широкое распространение с SMTP для связи по электронной почте.

Службы безопасности электронной почты

Растущее использование электронной почты для важных и важных транзакций требует предоставления определенных основных услуг безопасности, таких как:

Confidentiality - Сообщение электронной почты не должно читаться никем, кроме предполагаемого получателя.

Authentication - Получатель электронного письма может быть уверен в личности отправителя.

Integrity - Уверенность получателя в том, что сообщение электронной почты не было изменено с момента его передачи отправителем.

Non-repudiation - Получатель электронной почты может доказать третьей стороне, что отправитель действительно отправил сообщение.

Proof of submission - Отправитель электронной почты получает подтверждение о том, что сообщение передано в систему доставки почты.

Proof of delivery - Отправитель получает подтверждение, что получатель получил сообщение.

Такие услуги безопасности, как конфиденциальность, аутентификация, целостность сообщений и неотказуемость, обычно предоставляются с использованием криптографии с открытым ключом.

Обычно существует три различных сценария общения по электронной почте. Мы обсудим методы достижения вышеуказанных услуг безопасности в этих сценариях.

Индивидуальное электронное письмо

В этом сценарии отправитель отправляет сообщение электронной почты только одному получателю. Обычно в коммуникации участвует не более двух MTA.

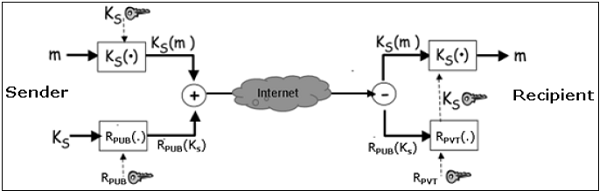

Предположим, отправитель хочет отправить получателю конфиденциальное электронное письмо. Обеспечение конфиденциальности в этом случае достигается следующим образом:

Отправитель и получатель имеют свои частно-открытые ключи как (S PVT , S PUB ) и (R PVT , R PUB ) соответственно.

Отправитель генерирует секретный симметричный ключ K S для шифрования. Хотя отправитель мог использовать R PUB для шифрования, симметричный ключ используется для более быстрого шифрования и дешифрования.

Отправитель шифрует сообщение ключом K S, а также шифрует K S открытым ключом получателя R PUB .

Отправитель отправляет зашифрованное сообщение и зашифрованный K S получателю.

Получатель сначала получает K S , расшифровывая закодированный K S, используя свой закрытый ключ R PVT .

Получатель расшифровывает сообщение с помощью симметричного ключа, K S .

Если в этом сценарии также требуются службы целостности сообщения, аутентификации и предотвращения отказа, к описанному выше процессу добавляются следующие шаги.

Отправитель создает хеш сообщения и подписывает его цифровой подписью своим закрытым ключом S PVT .

Отправитель отправляет этот подписанный хэш получателю вместе с другими компонентами.

Получатель использует открытый ключ S PUB и извлекает хэш, полученный под подписью отправителя.

Затем получатель хеширует расшифрованное сообщение и сравнивает два значения хеш-функции. Если они совпадают, считается, что целостность сообщения достигнута.

Также получатель уверен, что сообщение отправлено отправителем (аутентификация). И наконец, отправитель не может отрицать, что он не отправлял сообщение (неотказуемость).

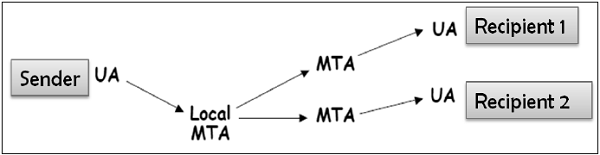

Электронная почта от одного к нескольким получателям

В этом сценарии отправитель отправляет сообщение электронной почты двум или более получателям. Список управляется программой электронной почты отправителя (UA + местный MTA). Все получатели получают одно и то же сообщение.

Предположим, отправитель хочет отправить конфиденциальное электронное письмо множеству получателей (например, R1, R2 и R3). Обеспечение конфиденциальности в этом случае достигается следующим образом:

Отправитель и все получатели имеют свою пару закрытых и открытых ключей.

Отправитель генерирует секретный симметричный ключ K s и шифрует сообщение этим ключом.

Затем отправитель многократно шифрует K S с помощью открытых ключей R1, R2 и R3, получая R1 PUB (K S ), R2 PUB (K S ) и R3 PUB (K S ).

Отправитель отправляет зашифрованное сообщение и соответствующий зашифрованный K S получателю. Например, получатель 1 (R1) получает зашифрованное сообщение и R1 PUB (K S ).

Каждый получатель сначала извлекает ключ K S , расшифровывая закодированный K S, используя свой закрытый ключ.

Каждый получатель расшифровывает сообщение с помощью симметричного ключа, K S .

Для обеспечения целостности сообщения, аутентификации и предотвращения отказа от авторства шаги, которые необходимо выполнить, аналогичны шагам, упомянутым выше в сценарии индивидуальной электронной почты.

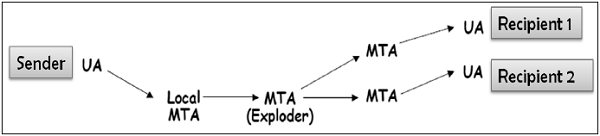

Электронная почта для списка рассылки

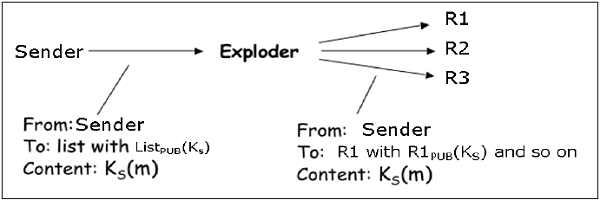

В этом сценарии отправитель отправляет сообщение электронной почты двум или более получателям, но список получателей не управляется отправителем локально. Обычно почтовый сервер (MTA) поддерживает список рассылки.

Отправитель отправляет письмо MTA, управляющему списком рассылки, а затем MTA рассылает почту всем получателям в списке.

В этом случае, когда отправитель хочет отправить конфиденциальное электронное письмо получателям списка рассылки (скажем, R1, R2 и R3); конфиденциальность обеспечивается следующим образом -

Отправитель и все получатели имеют свою пару закрытых и открытых ключей. Сервер Exploder имеет пару закрытых и открытых ключей для каждого списка рассылки (List PUB , List PVT ), который он поддерживает.

Отправитель генерирует секретный симметричный ключ K s, а затем шифрует сообщение этим ключом.

Затем отправитель шифрует K S открытым ключом, связанным со списком, и получает List PUB (K S ).

Отправитель отправляет зашифрованное сообщение и список PUB (K S ). Взрыватель MTA расшифровывает Список PUB (K S ) с помощью списка PVT и получает K S .

Взрыватель шифрует K S с помощью такого количества открытых ключей, сколько членов находится в списке.

Exploder пересылает полученное зашифрованное сообщение и соответствующий зашифрованный K S всем получателям в списке. Например, Exploder пересылает зашифрованное сообщение и R1 PUB (K S ) получателю 1 и так далее.

Для обеспечения целостности сообщения, аутентификации и предотвращения отказа от авторства шаги, которые необходимо выполнить, аналогичны приведенным в случае сценария индивидуальной электронной почты.

Интересно отметить, что программа электронной почты, использующая вышеуказанный метод защиты для защиты электронной почты, как ожидается, будет работать для всех возможных сценариев, описанных выше. Большинство вышеперечисленных механизмов безопасности для электронной почты обеспечивается двумя популярными схемами: Pretty Good Privacy (PGP) и S / MIME. Мы обсуждаем оба в следующих разделах.

PGP

Pretty Good Privacy(PGP) - это схема шифрования электронной почты. Он стал де-факто стандартом предоставления услуг безопасности для общения по электронной почте.

Как обсуждалось выше, он использует криптографию с открытым ключом, криптографию с симметричным ключом, хэш-функцию и цифровую подпись. Он обеспечивает -

- Privacy

- Аутентификация отправителя

- Целостность сообщения

- Non-repudiation

Наряду с этими службами безопасности он также обеспечивает сжатие данных и поддержку управления ключами. PGP использует существующие криптографические алгоритмы, такие как RSA, IDEA, MD5 и т.д., а не изобретает новые.

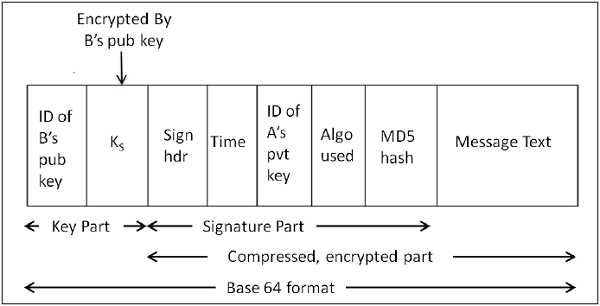

Работа PGP

Рассчитывается хеш сообщения. (Алгоритм MD5)

Результирующий 128-битный хэш подписывается с использованием закрытого ключа отправителя (алгоритм RSA).

Цифровая подпись присоединяется к сообщению, и результат сжимается.

128-битный симметричный ключ K S генерируется и используется для шифрования сжатого сообщения с помощью IDEA.

K S зашифровывается с использованием открытого ключа получателя с использованием алгоритма RSA, и результат добавляется к зашифрованному сообщению.

Формат сообщения PGP показан на следующей диаграмме. Идентификаторы указывают, какой ключ используется для шифрования KS и какой ключ должен использоваться для проверки подписи на хэше.

В схеме PGP сообщение подписывается и зашифровывается, а затем перед передачей кодируется MIME.

Сертификат PGP

Сертификат ключа PGP обычно устанавливается через цепочку доверия. Например, открытый ключ A подписан B с использованием его открытого ключа, а открытый ключ B подписан C с использованием его открытого ключа. По мере того, как этот процесс продолжается, он создает сеть доверия.

В среде PGP любой пользователь может выступать в качестве удостоверяющего центра. Любой пользователь PGP может сертифицировать открытый ключ другого пользователя PGP. Однако такой сертификат действителен для другого пользователя только в том случае, если пользователь распознает в сертификаторе доверенного агента.

При использовании такого метода сертификации существует несколько проблем. Может быть сложно найти цепочку, ведущую от известного и надежного открытого ключа к желаемому ключу. Кроме того, может быть несколько цепочек, которые могут привести к различным ключам для желаемого пользователя.

PGP также может использовать инфраструктуру PKI с центром сертификации, а открытые ключи могут быть сертифицированы CA (сертификат X.509).

S / MIME

S / MIME расшифровывается как Secure Multipurpose Internet Mail Extension. S / MIME - это безопасный стандарт электронной почты. Он основан на более раннем стандарте незащищенной электронной почты под названием MIME.

Работа S / MIME

Подход S / MIME похож на PGP. Он также использует криптографию с открытым ключом, криптографию с симметричным ключом, хэш-функции и цифровые подписи. Он предоставляет аналогичные услуги безопасности, как PGP, для общения по электронной почте.

Наиболее распространенными симметричными шифрами, используемыми в S / MIME, являются RC2 и TripleDES. Обычный метод открытого ключа - RSA, а алгоритм хеширования - SHA-1 или MD5.

S / MIME определяет дополнительный тип MIME, такой как «application / pkcs7-mime», для конвертирования данных после шифрования. Вся сущность MIME зашифрована и упакована в объект. S / MIME имеет стандартизованные форматы криптографических сообщений (отличные от PGP). Фактически, MIME расширяется некоторыми ключевыми словами для идентификации зашифрованных и / или подписанных частей сообщения.

S / MIME полагается на сертификаты X.509 для распространения открытых ключей. Для поддержки сертификации требуется иерархическая иерархическая PKI сверху вниз.

Возможность использования S / MIME

Из-за требования сертификата от центра сертификации для реализации не все пользователи могут воспользоваться преимуществами S / MIME, так как некоторые могут захотеть зашифровать сообщение с помощью пары открытого / закрытого ключей. Например, без участия или административных накладных расходов на сертификаты.

На практике, хотя большинство приложений электронной почты реализуют S / MIME, процесс регистрации сертификатов сложен. Вместо этого для поддержки PGP обычно требуется добавить плагин, и этот плагин поставляется со всем, что необходимо для управления ключами. Сеть доверия на самом деле не используется. Люди обмениваются своими открытыми ключами через другой носитель. После получения они хранят копии открытых ключей тех, с кем обычно обмениваются электронными письмами.

Уровень реализации в сетевой архитектуре для схем PGP и S / MIME показан на следующем изображении. Обе эти схемы обеспечивают безопасность на уровне приложений для электронной почты.

Одна из схем, PGP или S / MIME, используется в зависимости от среды. Безопасное общение по электронной почте во внутренней сети может быть обеспечено путем адаптации к PGP. S / MIME считается хорошим вариантом для обеспечения безопасности электронной почты через Интернет, когда почта обменивается с новыми неизвестными пользователями.

Безопасность DNS

В первой главе мы упоминали, что злоумышленник может использовать DNS Cache Poisoning для атаки на целевого пользователя. Domain Name System Security Extensions (DNSSEC) - это Интернет-стандарт, который может предотвращать такие атаки.

Уязвимость стандартного DNS

В стандартной схеме DNS, когда пользователь хочет подключиться к любому доменному имени, его компьютер связывается с DNS-сервером и ищет связанный IP-адрес для этого доменного имени. После получения IP-адреса компьютер подключается к этому IP-адресу.

В этой схеме вообще нет процесса проверки. Компьютер запрашивает у своего DNS-сервера адрес, связанный с веб-сайтом, DNS-сервер отвечает IP-адресом, и ваш компьютер, несомненно, принимает его как законный ответ и подключается к этому сайту.

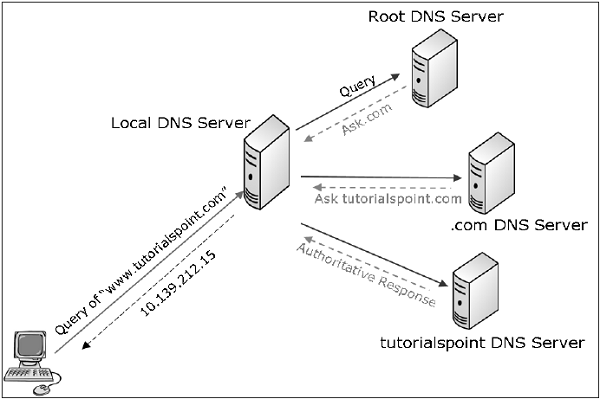

Поиск DNS фактически происходит в несколько этапов. Например, когда компьютер запрашивает «www.tutorialspoint.com», поиск DNS выполняется в несколько этапов:

Компьютер сначала запрашивает локальный DNS-сервер (предоставляется интернет-провайдером). Если у интернет-провайдера есть это имя в кэше, он отвечает, иначе перенаправляет запрос в «каталог корневой зоны», где он может найти «.com». и ответы корневой зоны.

На основе ответа компьютер затем запрашивает каталог «.com», где он может найти «tutorialspoint.com».

На основе полученной информации компьютер запрашивает «tutorialspoint.com», где он может найти www. tutorialspoint.com.

Определено DNSSEC

Поиск DNS, когда он выполняется с использованием DNSSEC, включает подписание ответов отвечающим объектом. DNSSEC основан на криптографии с открытым ключом.

В стандарте DNSSEC каждая зона DNS имеет пару открытого и закрытого ключей. Вся информация, отправляемая DNS-сервером, подписывается закрытым ключом исходной зоны для обеспечения подлинности. Клиентам DNS необходимо знать открытые ключи зоны для проверки подписей. Клиенты могут быть предварительно настроены с использованием открытых ключей всех доменов верхнего уровня или корневого DNS.

С DNSSEC процесс поиска происходит следующим образом:

Когда ваш компьютер спрашивает корневую зону, где он может найти .com, ответ подписывается сервером корневой зоны.

Компьютер проверяет ключ подписи корневой зоны и подтверждает, что это законная корневая зона с достоверной информацией.

В ответ корневая зона предоставляет информацию о ключе подписи сервера зоны .com и его местонахождении, позволяя компьютеру связываться с каталогом .com и обеспечивая его легитимность.

Каталог .com затем предоставляет ключ подписи и информацию для tutorialspoint.com, позволяя ему связываться с google.com и проверять, что вы подключены к настоящему tutorialspoint.com, что подтверждается зонами над ним.

Отправляемая информация находится в форме набора записей ресурсов (RRSets). Пример RRSet для домена «tutorialspoint.com» на сервере верхнего уровня «.com» показан в следующей таблице.

| Доменное имя | Время жить | Тип | Значение |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | А | 36..1.2.3 |

| tutorialspoint.com | 86400 | КЛЮЧ | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C ... |

Запись KEY - это открытый ключ «tutorialspoint.com».

Запись SIG - это подписанный хэш-код верхнего уровня .com-сервера записей полей NS, A и KEY для проверки их подлинности. Его значение - Kcom pvt (H (NS, A, KEY)).

Таким образом, считается, что когда DNSSEC полностью развернут, компьютер пользователя может подтвердить, что ответы DNS являются законными и правдивыми, и избежать атак DNS, запускаемых посредством отравления кеша DNS.

Резюме

Процесс защиты электронной почты обеспечивает сквозную безопасность связи. Он предоставляет услуги защиты конфиденциальности, аутентификации отправителя, целостности сообщений и предотвращения отказа от авторства.

Для защиты электронной почты были разработаны две схемы: PGP и S / MIME. Обе эти схемы используют криптографию с секретным и открытым ключом.

Стандартный поиск DNS уязвим для атак, таких как подмена DNS / отравление кеша. Обеспечение безопасности поиска в DNS возможно за счет использования DNSSEC, в котором используется криптография с открытым ключом.

В этой главе мы обсудили механизмы, используемые на уровне приложений для обеспечения сетевой безопасности для сквозной связи.

Сетевая безопасность подразумевает защиту данных от атак во время их передачи по сети. Для достижения этой цели было разработано множество протоколов безопасности в реальном времени. Существуют популярные стандарты для протоколов сетевой безопасности в реальном времени, такие как S / MIME, SSL / TLS, SSH и IPsec. Как упоминалось ранее, эти протоколы работают на разных уровнях сетевой модели.

В последней главе мы обсудили некоторые популярные протоколы, которые предназначены для обеспечения безопасности на уровне приложений. В этой главе мы обсудим процесс достижения сетевой безопасности на транспортном уровне и связанные протоколы безопасности.

Для сети на основе протокола TCP / IP физический уровень и уровень передачи данных обычно реализуются в пользовательском терминале и аппаратном обеспечении сетевой карты. Уровни TCP и IP реализованы в операционной системе. Все, что выше TCP / IP, реализовано как пользовательский процесс.

Потребность в безопасности транспортного уровня

Давайте обсудим типичную бизнес-транзакцию в Интернете.

Боб заходит на сайт Алисы для продажи товаров. В форме на веб-сайте Боб вводит тип товара и желаемое количество, свой адрес и данные платежной карты. Боб нажимает «Отправить» и ожидает доставки товара со списанием суммы цены со своего счета. Все это звучит неплохо, но в отсутствие сетевой безопасности Боба могут ждать несколько сюрпризов.

Если в транзакциях не использовалась конфиденциальность (шифрование), злоумышленник мог получить информацию о своей платежной карте. После этого злоумышленник может совершать покупки за счет Боба.

Если меры целостности данных не используются, злоумышленник может изменить заказ Боба с точки зрения типа или количества товаров.

Наконец, если аутентификация сервера не используется, сервер может отображать знаменитый логотип Алисы, но сайт может быть вредоносным сайтом, поддерживаемым злоумышленником, который маскируется под Алису. Получив приказ Боба, он мог забрать деньги Боба и сбежать. Или он мог осуществить кражу личных данных, получив имя Боба и данные кредитной карты.

Схемы безопасности транспортного уровня могут решать эти проблемы, улучшая сетевое взаимодействие на основе TCP / IP с обеспечением конфиденциальности, целостности данных, аутентификации сервера и аутентификации клиента.

Безопасность на этом уровне в основном используется для защиты веб-транзакций на основе HTTP в сети. Однако его может использовать любое приложение, работающее через TCP.

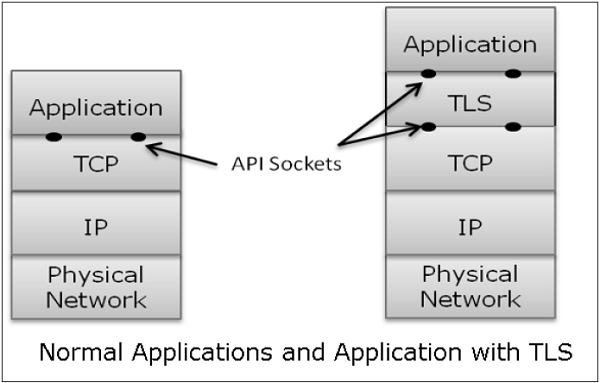

Философия дизайна TLS

Протоколы безопасности транспортного уровня (TLS) работают над уровнем TCP. В конструкции этих протоколов используются популярные интерфейсы прикладных программ (API) для TCP, называемые «сокетами», для взаимодействия с уровнем TCP.

Приложения теперь связаны с транспортным уровнем безопасности, а не напрямую с TCP. Transport Security Layer предоставляет простой API с сокетами, который похож и аналогичен API TCP.

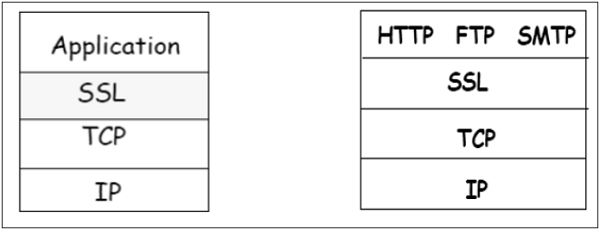

На приведенной выше диаграмме, хотя технически TLS находится между прикладным и транспортным уровнями, с общей точки зрения это транспортный протокол, который действует как уровень TCP, усиленный службами безопасности.

TLS разработан для работы по TCP, надежному протоколу уровня 4 (не по протоколу UDP), чтобы упростить проектирование TLS, поскольку ему не нужно беспокоиться о тайм-ауте и повторной передаче потерянных данных. Уровень TCP продолжает делать это как обычно, что служит потребностям TLS.

Почему TLS популярен?

Причина популярности использования защиты на транспортном уровне - простота. Разработка и развертывание защиты на этом уровне не требует каких-либо изменений в протоколах TCP / IP, которые реализованы в операционной системе. Необходимо разрабатывать / модифицировать только пользовательские процессы и приложения, что менее сложно.

Уровень защищенных сокетов (SSL)

В этом разделе мы обсудим семейство протоколов, разработанных для TLS. Семейство включает SSL версий 2 и 3 и протокол TLS. SSLv2 был заменен на SSLv3, поэтому мы сосредоточимся на SSL v3 и TLS.

Краткая история SSL

В 1995 году Netscape разработала SSLv2 и использовала его в Netscape Navigator 1.1. Версия SSL 1 никогда не публиковалась и не использовалась. Позже Microsoft улучшила SSLv2 и представила другой аналогичный протокол под названием Private Communications Technology (PCT).

Netscape существенно улучшил SSLv2 по различным вопросам безопасности и развернул SSLv3 в 1999 году. Впоследствии Internet Engineering Task Force (IETF) представила аналогичный протокол TLS (Transport Layer Security) в качестве открытого стандарта. Протокол TLS не совместим с SSLv3.

TLS изменил криптографические алгоритмы расширения ключа и аутентификации. Кроме того, TLS предложил использовать открытое шифрование Диффи-Хеллмана (DH) и Стандарт цифровой подписи (DSS) вместо запатентованного шифрования RSA, используемого в SSL. Но из-за истечения срока действия патента RSA в 2000 году у пользователей не было серьезных причин для перехода от широко применяемого SSLv3 к TLS.

Важные особенности SSL

Основные особенности протокола SSL следующие:

SSL обеспечивает безопасность сетевого подключения через:

Confidentiality - Обмен информацией осуществляется в зашифрованном виде.

Authentication- Коммуникационные объекты идентифицируют друг друга с помощью цифровых сертификатов. Проверка подлинности веб-сервера является обязательной, тогда как проверка подлинности клиента остается необязательной.

Reliability - Поддерживает проверки целостности сообщений.

SSL доступен для всех приложений TCP.

Поддерживается практически всеми веб-браузерами.

Обеспечивает простоту ведения бизнеса с новыми онлайн-организациями.

Разработано в первую очередь для электронной коммерции в Интернете.

Архитектура SSL

SSL специфичен для TCP и не работает с UDP. SSL предоставляет приложениям интерфейс прикладного программирования (API). Библиотеки / классы SSL для C и Java легко доступны.

Протокол SSL предназначен для взаимодействия между приложением и транспортным уровнем, как показано на следующем изображении -

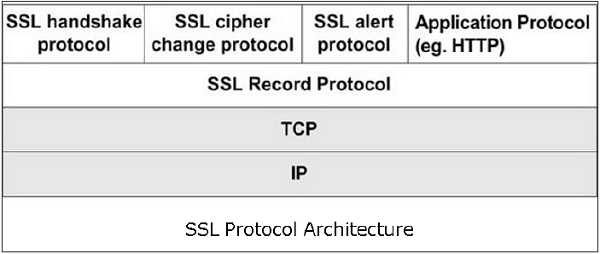

Сам по себе SSL не является одноуровневым протоколом, как показано на рисунке; фактически он состоит из двух подслоев.

Нижний подуровень состоит из одного компонента протокола SSL, называемого протоколом записи SSL. Этот компонент предоставляет услуги целостности и конфиденциальности.

Верхний подуровень состоит из трех компонентов протокола, связанных с SSL, и прикладного протокола. Компонент приложения обеспечивает услугу передачи информации между взаимодействиями клиент / сервер. Технически он также может работать поверх уровня SSL. Три компонента протокола, связанных с SSL:

- Протокол установления связи SSL

- Изменить протокол спецификации шифра

- Протокол оповещения.

Эти три протокола управляют всеми обменами сообщениями SSL и обсуждаются далее в этом разделе.

Функции компонентов протокола SSL

Четыре подкомпонента протокола SSL обрабатывают различные задачи для безопасной связи между клиентским компьютером и сервером.

Протокол записи

Уровень записи форматирует сообщения протокола верхнего уровня.

Он фрагментирует данные на управляемые блоки (максимальная длина 16 КБ). При желании он сжимает данные.

Шифрует данные.

Предоставляет заголовок для каждого сообщения и хэш (код проверки подлинности сообщения (MAC)) в конце.

Передает отформатированные блоки на уровень TCP для передачи.

Протокол установления связи SSL

Это самая сложная часть SSL. Он вызывается перед передачей каких-либо данных приложения. Он создает сеансы SSL между клиентом и сервером.

Установление сеанса включает аутентификацию сервера, согласование ключей и алгоритмов, установление ключей и аутентификацию клиента (необязательно).

Сеанс идентифицируется уникальным набором параметров криптографической безопасности.

Несколько защищенных TCP-соединений между клиентом и сервером могут совместно использовать один и тот же сеанс.

Действия протокола рукопожатия через четыре фазы. Они обсуждаются в следующем разделе.

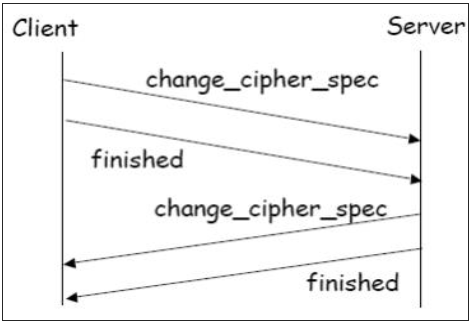

Протокол ChangeCipherSpec

Простейшая часть протокола SSL. Он состоит из одного сообщения, которым обмениваются два взаимодействующих объекта, клиент и сервер.

Когда каждый объект отправляет сообщение ChangeCipherSpec, он меняет свою сторону соединения в безопасное состояние по согласованию.

Состояние ожидания параметров шифра копируется в текущее состояние.

Обмен этим сообщением указывает на то, что все будущие обмены данными зашифрованы и целостность защищена.

Протокол предупреждений SSL

Этот протокол используется для сообщения об ошибках, таких как неожиданное сообщение, неверный MAC-адрес записи, сбой согласования параметров безопасности и т. Д.

Он также используется для других целей, таких как уведомление о закрытии TCP-соединения, уведомление о получении неверного или неизвестного сертификата и т. Д.

Установление SSL-сеанса

Как обсуждалось выше, существует четыре фазы установления сеанса SSL. В основном они обрабатываются протоколом SSL Handshake.

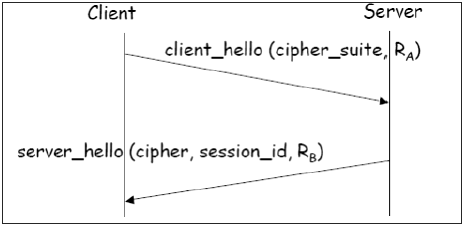

Phase 1 - Установление возможностей безопасности.

Этот этап состоит из обмена двумя сообщениями - Client_hello и Server_hello .

Client_hello содержит список криптографических алгоритмов, поддерживаемых клиентом, в порядке убывания предпочтения.

Server_hello содержит выбранную спецификацию шифра (CipherSpec) и новый session_id .

CipherSpec содержит такие поля, как -

Алгоритм шифрования (DES, 3DES, RC2 и RC4)

MAC-алгоритм (на основе MD5, SHA-1)

Алгоритм открытого ключа (RSA)

Оба сообщения имеют «одноразовый номер» для предотвращения атаки повторного воспроизведения.

Phase 2 - Серверная аутентификация и обмен ключами.

Сервер отправляет сертификат. Клиентское программное обеспечение поставляется с открытыми ключами различных «доверенных» организаций (ЦС) для проверки сертификата.

Сервер отправляет выбранный набор шифров.

Сервер может запросить сертификат клиента. Обычно этого не делают.

Сервер указывает конец Server_hello .

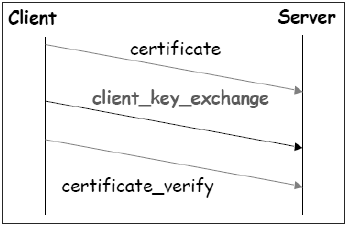

Phase 3 - Аутентификация клиента и обмен ключами.

Клиент отправляет сертификат только по запросу сервера.

Он также отправляет Pre-master Secret (PMS), зашифрованный с помощью открытого ключа сервера.

Клиент также отправляет сообщение Certificate_verify, если сертификат отправлен им, чтобы подтвердить, что у него есть закрытый ключ, связанный с этим сертификатом. По сути, клиент подписывает хеш предыдущих сообщений.

Phase 4 - Готово.

Клиент и сервер отправляют друг другу сообщения Change_cipher_spec, чтобы отложенное состояние шифра было скопировано в текущее состояние.

Отныне все данные зашифрованы и защищены.

Сообщение «Готово» с каждого конца подтверждает, что процессы обмена ключами и аутентификации прошли успешно.

Все четыре фазы, описанные выше, происходят при установлении сеанса TCP. Установление сеанса SSL начинается после TCP SYN / SYNACK и заканчивается до TCP Fin.

Возобновление отключенного сеанса

Можно возобновить отключенный сеанс (с помощью сообщения Alert ), если клиент отправляет серверу hello_request с зашифрованной информацией session_id .

Затем сервер определяет, действителен ли session_id . В случае проверки он обменивается сообщениями ChangeCipherSpec и finished с клиентом, и безопасная связь возобновляется.

Это позволяет избежать перерасчета параметров сеансового шифра и экономит вычисления на сервере и на стороне клиента.

Ключи сеанса SSL

Мы видели, что во время фазы 3 установления сеанса SSL предварительный секрет отправляется клиентом на сервер, зашифрованный с использованием открытого ключа сервера. Главный секрет и различные сеансовые ключи генерируются следующим образом:

Главный секрет генерируется (через генератор псевдослучайных чисел) с использованием -

Предварительный секрет.

Два одноразовых номера (RA и RB) обмениваются в сообщениях client_hello и server_hello.

Шесть секретных значений затем выводятся из этого главного секрета как -

Секретный ключ, используемый с MAC (для данных, отправленных сервером)

Секретный ключ, используемый с MAC (для данных, отправленных клиентом)

Секретный ключ и IV, используемые для шифрования (сервером)

Секретный ключ и IV, используемые для шифрования (клиентом)

Протокол TLS

Чтобы обеспечить открытый Интернет-стандарт SSL, IETF выпустила протокол TLS в январе 1999 года. TLS определен как предлагаемый Интернет-стандарт в RFC 5246.

Характерные особенности

Протокол TLS преследует те же цели, что и SSL.

Он позволяет клиент-серверным приложениям безопасно обмениваться данными путем аутентификации, предотвращения перехвата и сопротивления модификации сообщений.

Протокол TLS находится над надежным транспортным уровнем TCP, ориентированным на соединение, в стеке сетевых уровней.

Архитектура протокола TLS аналогична протоколу SSLv3. Он имеет два дополнительных протокола: протокол записи TLS и протокол установления связи TLS.

Хотя протоколы SSLv3 и TLS имеют схожую архитектуру, несколько изменений были внесены в архитектуру и функционирование, в частности, для протокола установления связи.

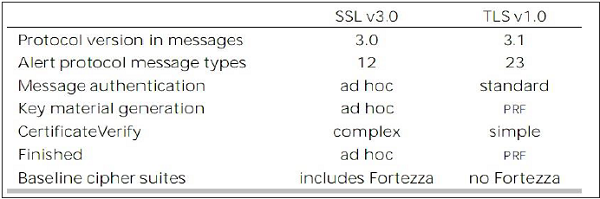

Сравнение протоколов TLS и SSL

Существует восемь основных различий между протоколами TLS и SSLv3. Это следующие -

Protocol Version - Заголовок сегмента протокола TLS содержит номер версии 3.1, чтобы различать номер 3, переносимый заголовком сегмента протокола SSL.

Message Authentication- TLS использует хэш-код аутентификации сообщения с ключом (H-MAC). Преимущество заключается в том, что H-MAC работает с любой хэш-функцией, а не только с MD5 или SHA, как явно указано в протоколе SSL.

Session Key Generation - Есть два различия между протоколами TLS и SSL для генерации ключевого материала.

Методика вычисления pre-master и master секретов аналогична. Но в протоколе TLS для вычисления главного секрета используется стандартный вывод HMAC и вывод псевдослучайной функции (PRF) вместо специального MAC.

Алгоритм вычисления сеансовых ключей и значений инициации (IV) отличается в протоколе TLS от протокола SSL.

Сообщение протокола оповещения -

Протокол TLS поддерживает все сообщения, используемые протоколом предупреждений SSL, за исключением того, что сообщение с предупреждением о сертификате не становится избыточным. Клиент отправляет пустой сертификат, если аутентификация клиента не требуется.

В протокол TLS включено множество дополнительных предупреждений для других условий ошибки, таких как record_overflow, decode_error и т. Д.

Supported Cipher Suites- SSL поддерживает наборы шифров RSA, Diffie-Hellman и Fortezza. Протокол TLS поддерживает все костюмы, кроме Fortezza.

Client Certificate Types- TLS определяет типы сертификатов, которые должны быть запрошены в сообщении certificate_request . SSLv3 поддерживает все это. Кроме того, SSL поддерживает некоторые другие типы сертификатов, такие как Fortezza.

CertificateVerify и завершенные сообщения -

В SSL для сообщения certificate_verify используется сложная процедура сообщения. При использовании TLS проверенная информация содержится в самих сообщениях подтверждения, что позволяет избежать этой сложной процедуры.

Готовое сообщение вычисляется по-разному в TLS и SSLv3.

Padding of Data- В протоколе SSL заполнение, добавляемое к пользовательским данным перед шифрованием, представляет собой минимальный объем, необходимый для того, чтобы общий размер данных был кратен длине блока шифра. В TLS заполнение может быть любым, что приводит к размеру данных, кратному длине блока шифра, вплоть до 255 байтов.

Вышеуказанные различия между протоколами TLS и SSLv3 приведены в следующей таблице.

Безопасный просмотр - HTTPS

В этом разделе мы обсудим использование протокола SSL / TLS для безопасного просмотра веб-страниц.

HTTPS определен

Протокол передачи гипертекста (HTTP) используется для просмотра веб-страниц. Функция HTTPS аналогична HTTP. Единственная разница в том, что HTTPS обеспечивает «безопасный» просмотр веб-страниц. HTTPS означает HTTP через SSL. Этот протокол используется для обеспечения зашифрованного и аутентифицированного соединения между клиентским веб-браузером и сервером веб-сайта.

Безопасный просмотр через HTTPS гарантирует, что следующий контент будет зашифрован:

- URL запрошенной веб-страницы.

- Содержимое веб-страницы, предоставляемое сервером клиенту пользователя.

- Содержание форм, заполняемых пользователем.

- Файлы cookie устанавливаются в обоих направлениях.

Работа HTTPS

Протокол приложения HTTPS обычно использует один из двух популярных протоколов безопасности транспортного уровня - SSL или TLS. Процесс безопасного просмотра описан в следующих пунктах.

Вы запрашиваете HTTPS-соединение с веб-страницей, вводя https: //, а затем URL-адрес в адресной строке браузера.

Веб-браузер устанавливает соединение с веб-сервером. Использование https требует использования протокола SSL.

Приложение, в данном случае браузер, использует системный порт 443 вместо порта 80 (используется в случае http).

Протокол SSL проходит через протокол установления связи для установления безопасного сеанса, как обсуждалось в предыдущих разделах.

Сначала веб-сайт отправляет свой цифровой сертификат SSL в ваш браузер. При проверке сертификата выполняется подтверждение SSL для обмена общими секретами для сеанса.

Когда сервер использует доверенный цифровой сертификат SSL, пользователи видят значок замка в адресной строке браузера. Когда сертификат расширенной проверки установлен на веб-сайте, адресная строка становится зеленой.

После установления этот сеанс состоит из множества защищенных соединений между веб-сервером и браузером.

Использование HTTPS

Использование HTTPS обеспечивает конфиденциальность, аутентификацию сервера и целостность сообщений для пользователя. Это обеспечивает безопасное ведение электронной коммерции в Интернете.

Предотвращает перехват данных и отрицает кражу личных данных, которая является распространенной атакой на HTTP.

Современные веб-браузеры и веб-серверы оснащены поддержкой HTTPS. Однако использование HTTPS поверх HTTP требует большей вычислительной мощности на стороне клиента и сервера для выполнения шифрования и установления связи SSL.

Протокол защищенной оболочки (SSH)

Основные особенности SSH следующие:

SSH - это сетевой протокол, который работает поверх уровня TCP / IP. Он разработан для замены TELNET, который обеспечивал небезопасные средства удаленного входа в систему.

SSH обеспечивает безопасную связь клиент / сервер и может использоваться для таких задач, как передача файлов и электронная почта.

SSH2 - это распространенный протокол, который обеспечивает улучшенную безопасность сетевого взаимодействия по сравнению с более ранней версией SSH1.

SSH определен

SSH организован в виде трех подпротоколов.

Transport Layer Protocol- Эта часть протокола SSH обеспечивает конфиденциальность данных, аутентификацию сервера (хоста) и целостность данных. Он также может дополнительно обеспечивать сжатие данных.

Server Authentication- Ключи хоста асимметричны, как открытые / закрытые ключи. Сервер использует открытый ключ, чтобы подтвердить свою личность клиенту. Клиент проверяет, что подключенный сервер является «известным» хостом из базы данных, которую он обслуживает. После аутентификации сервера создаются сеансовые ключи.

Session Key Establishment- После аутентификации сервер и клиент соглашаются использовать шифр. Ключи сеанса генерируются как клиентом, так и сервером. Ключи сеанса генерируются до аутентификации пользователя, поэтому имена пользователей и пароли могут быть отправлены в зашифрованном виде. Эти ключи обычно заменяются через определенные промежутки времени (например, каждый час) во время сеанса и уничтожаются сразу после использования.

Data Integrity- SSH использует алгоритмы кода аутентификации сообщения (MAC) для проверки целостности данных. Это улучшение по сравнению с 32-битным CRC, используемым SSH1.

User Authentication Protocol- Эта часть SSH аутентифицирует пользователя на сервере. Сервер проверяет, предоставляется ли доступ только предполагаемым пользователям. В настоящее время используются многие методы аутентификации, такие как вводимые пароли, Kerberos, аутентификация с открытым ключом и т. Д.

Connection Protocol - Это обеспечивает несколько логических каналов через одно базовое соединение SSH.

Услуги SSH

SSH предоставляет три основных сервиса, которые позволяют предоставлять множество безопасных решений. Эти услуги кратко описаны следующим образом -

Secure Command-Shell (Remote Logon)- Он позволяет пользователю редактировать файлы, просматривать содержимое каталогов и получать доступ к приложениям на подключенном устройстве. Системные администраторы могут удаленно запускать / просматривать / останавливать службы и процессы, создавать учетные записи пользователей, изменять права доступа к файлам / каталогам и т. Д. Все задачи, которые можно выполнить в командной строке машины, теперь можно безопасно выполнять с удаленной машины с помощью безопасного удаленного входа в систему.

Secure File Transfer- Протокол передачи файлов SSH (SFTP) разработан как расширение SSH-2 для безопасной передачи файлов. По сути, это отдельный протокол, расположенный поверх протокола Secure Shell для обработки передачи файлов. SFTP шифрует как имя пользователя / пароль, так и передаваемые данные файла. Он использует тот же порт, что и сервер Secure Shell, то есть системный порт №22.

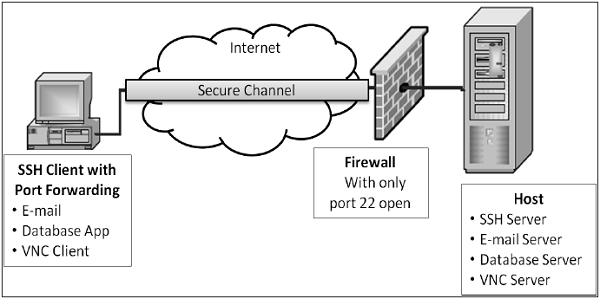

Port Forwarding (Tunneling)- Это позволяет защитить данные из незащищенных приложений на основе TCP / IP. После настройки переадресации портов Secure Shell перенаправляет трафик из программы (обычно клиента) и отправляет его через зашифрованный туннель в программу на другой стороне (обычно сервер). Несколько приложений могут передавать данные по одному мультиплексированному безопасному каналу, что устраняет необходимость открывать множество портов на межсетевом экране или маршрутизаторе.

Преимущества и ограничения

Преимущества и ограничения использования безопасности связи на транспортном уровне следующие:

Льготы

Безопасность транспортного уровня прозрачна для приложений.

Сервер аутентифицирован.

Заголовки прикладного уровня скрыты.

Он более детализирован, чем механизмы безопасности на уровне 3 (IPsec), поскольку работает на уровне транспортного соединения.

Ограничения

Применимо только к приложениям на основе TCP (не UDP).

Заголовки TCP / IP чистые.

Подходит для прямой связи между клиентом и сервером. Не обслуживает безопасные приложения, использующие цепочку серверов (например, электронную почту)

SSL не обеспечивает отказ от авторства, поскольку аутентификация клиента не является обязательной.

При необходимости аутентификацию клиента необходимо реализовать поверх SSL.

Резюме

За последнее десятилетие в Интернете появилось большое количество веб-приложений. Многие порталы электронного управления и электронной коммерции уже работают. Эти приложения требуют, чтобы сеанс между сервером и клиентом был безопасным, обеспечивая конфиденциальность, аутентификацию и целостность сеансов.

Одним из способов смягчения потенциальной атаки во время сеанса пользователя является использование защищенного протокола связи. В этой главе обсуждаются два таких протокола связи, Secure Sockets Layer (SSL) и Transport Layer Security (TLS). Оба эти протокола работают на транспортном уровне.

Другой протокол транспортного уровня, Secure Shell (SSH), призванный заменить TELNET, обеспечивает безопасные средства удаленного входа в систему. Он может предоставлять различные услуги, такие как Secure Command Shell и SFTP.

Использование безопасности транспортного уровня дает много преимуществ. Однако протокол безопасности, разработанный на этом уровне, может использоваться только с TCP. Они не обеспечивают безопасность связи, реализованной с использованием UDP.

Средства управления безопасностью сетевого уровня часто используются для защиты связи, особенно в общих сетях, таких как Интернет, поскольку они могут обеспечить защиту сразу для многих приложений, не изменяя их.

В предыдущих главах мы обсуждали, что многие протоколы безопасности в реальном времени были разработаны для сетевой безопасности, обеспечивая такие базовые принципы безопасности, как конфиденциальность, аутентификация источника, целостность сообщений и неотказуемость.

Большинство этих протоколов оставались сфокусированными на верхних уровнях стека протоколов OSI, чтобы компенсировать присущее стандартному интернет-протоколу отсутствие безопасности. Несмотря на свою ценность, эти методы не могут быть легко обобщены для использования в любом приложении. Например, SSL разработан специально для защиты таких приложений, как HTTP или FTP. Но есть несколько других приложений, которым также нужна безопасная связь.

Эта потребность привела к разработке решения безопасности на уровне IP, чтобы все протоколы более высокого уровня могли использовать его преимущества. В 1992 году Инженерная группа Интернета (IETF) начала разработку стандарта «IPsec».

В этой главе мы обсудим, как достигается безопасность на сетевом уровне с использованием этого очень популярного набора протоколов IPsec.

Безопасность на сетевом уровне

Любая схема, разработанная для обеспечения сетевой безопасности, должна быть реализована на каком-то уровне в стеке протоколов, как показано на схеме ниже.

| Слой | Протоколы связи | Протоколы безопасности |

|---|---|---|

| Уровень приложения | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Транспортный уровень | TCP / UDP | SSL, TLS, SSH |

| Сетевой уровень | IP | IPsec |

Популярной структурой, разработанной для обеспечения безопасности на сетевом уровне, является безопасность протокола Интернета (IPsec).

Особенности IPsec

IPsec не предназначен для работы только с TCP в качестве транспортного протокола. Он работает с UDP, а также с любым другим протоколом выше IP, таким как ICMP, OSPF и т. Д.

IPsec защищает весь пакет, представленный на уровне IP, включая заголовки более высокого уровня.

Поскольку заголовки более высокого уровня скрыты, которые несут номер порта, анализ трафика является более трудным.

IPsec работает от одного сетевого объекта к другому сетевому объекту, а не от процесса приложения к процессу приложения. Следовательно, безопасность может быть принята без необходимости внесения изменений в отдельные пользовательские компьютеры / приложения.

Широко используемый для обеспечения безопасной связи между сетевыми объектами, IPsec также может обеспечить безопасность между хостами.

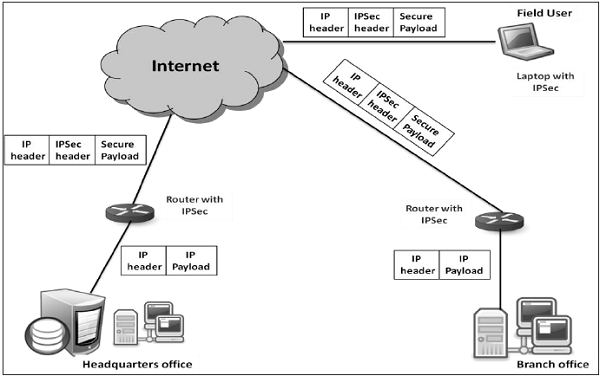

Чаще всего IPsec используется для создания виртуальной частной сети (VPN) либо между двумя местоположениями (шлюз-шлюз), либо между удаленным пользователем и корпоративной сетью (хост-шлюз).

Функции безопасности

Важные функции безопасности, обеспечиваемые IPsec, следующие:

Конфиденциальность

Позволяет связывающимся узлам шифровать сообщения.

Предотвращает подслушивание третьими лицами.

Аутентификация источника и целостность данных.

Обеспечивает уверенность в том, что полученный пакет действительно был передан стороной, указанной в заголовке пакета как источник.

Подтверждает, что пакет не был изменен или иным образом.

Ключевой менеджмент.

Обеспечивает безопасный обмен ключами.

Защита от определенных типов атак на безопасность, таких как атаки воспроизведения.

Виртуальная частная сеть

В идеале любое учреждение должно иметь собственную частную сеть для связи для обеспечения безопасности. Однако создание и обслуживание такой частной сети на географически удаленной территории может оказаться очень дорогостоящим. Это потребует управления сложной инфраструктурой каналов связи, маршрутизаторов, DNS и т. Д.

IPsec предоставляет простой механизм для реализации виртуальной частной сети (VPN) для таких организаций. Технология VPN позволяет передавать межофисный трафик учреждения через общедоступный Интернет за счет шифрования трафика перед входом в общедоступный Интернет и логического отделения его от другого трафика. Упрощенная работа VPN показана на следующей диаграмме -

Обзор IPsec

IPsec - это структура / набор протоколов для обеспечения безопасности на уровне IP.

Происхождение

В начале 1990-х годов Интернет использовался немногими учреждениями, в основном в академических целях. Но в последующие десятилетия рост Интернета стал экспоненциальным из-за расширения сети и нескольких организаций, использующих ее для связи и других целей.

В связи с массовым ростом Интернета в сочетании с присущими протоколу TCP / IP слабостями безопасности возникла потребность в технологии, которая может обеспечить сетевую безопасность в Интернете. Отчет под названием «Безопасность в архитектуре Интернета» был выпущен Советом по архитектуре Интернета (IAB) в 1994 году. В нем определены ключевые области для механизмов безопасности.

IAB включил аутентификацию и шифрование в качестве основных функций безопасности в IPv6, IP следующего поколения. К счастью, эти возможности безопасности были определены таким образом, что они могут быть реализованы как с текущим IPv4, так и с футуристическим IPv6.

Структура безопасности IPsec была определена в нескольких «Запросах на комментарии» (RFC). Некоторые RFC определяют некоторые части протокола, в то время как другие рассматривают решение в целом.

Операции в IPsec

Можно считать, что пакет IPsec выполняет две отдельные операции, выполняемые в унисон, обеспечивая полный набор услуг безопасности. Эти две операции - это связь IPsec и обмен ключами в Интернете.

Связь IPsec

Обычно это связано со стандартными функциями IPsec. Он включает инкапсуляцию, шифрование и хеширование дейтаграмм IP, а также обработку всех пакетных процессов.

Он отвечает за управление связью в соответствии с доступными ассоциациями безопасности (SA), установленными между взаимодействующими сторонами.

Он использует протоколы безопасности, такие как заголовок аутентификации (AH) и инкапсулированный SP (ESP).

Связь IPsec не участвует в создании ключей или управлении ими.

Сама операция связи IPsec обычно называется IPsec.

Обмен ключами в Интернете (IKE)

IKE - это протокол автоматического управления ключами, используемый для IPsec.

Технически управление ключами не является существенным для связи IPsec, и ключами можно управлять вручную. Однако ручное управление ключами нежелательно для больших сетей.

IKE отвечает за создание ключей для IPsec и обеспечение аутентификации в процессе создания ключа. Хотя IPsec можно использовать для любых других протоколов управления ключами, по умолчанию используется IKE.

IKE определяет два протокола (Oakley и SKEME), которые будут использоваться с уже определенной структурой управления ключами Internet Security Association Key Management Protocol (ISAKMP).

ISAKMP не является специфическим для IPsec, но обеспечивает основу для создания SA для любого протокола.

В этой главе в основном обсуждается связь IPsec и связанный протокол, используемый для обеспечения безопасности.

Режимы связи IPsec

Связь IPsec имеет два режима работы; транспортный и туннельный режимы. Эти режимы можно использовать в комбинации или по отдельности в зависимости от желаемого типа связи.

Транспортный режим

IPsec не инкапсулирует пакет, полученный с верхнего уровня.

Исходный заголовок IP сохраняется, и данные пересылаются на основе исходных атрибутов, установленных протоколом верхнего уровня.

На следующей диаграмме показан поток данных в стеке протоколов.

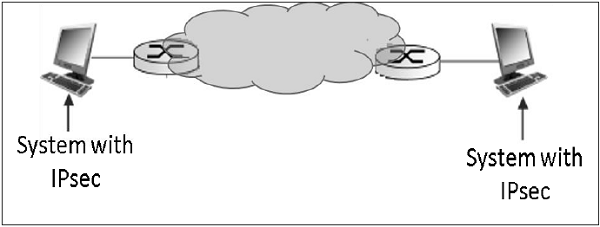

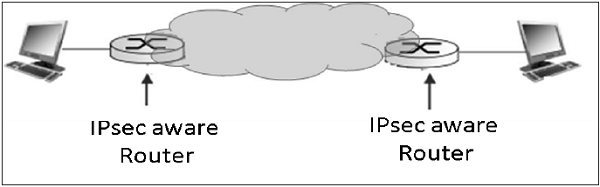

Ограничение транспортного режима заключается в том, что услуги шлюза не могут быть предоставлены. Он зарезервирован для связи точка-точка, как показано на следующем рисунке.

Туннельный режим

Этот режим IPsec предоставляет услуги инкапсуляции наряду с другими услугами безопасности.

В туннельном режиме весь пакет с верхнего уровня инкапсулируется перед применением протокола безопасности. Добавлен новый IP-заголовок.

На следующей диаграмме показан поток данных в стеке протоколов.

Туннельный режим обычно связан с действиями шлюза. Инкапсуляция дает возможность отправлять несколько сеансов через один шлюз.

Типичная связь в туннельном режиме показана на следующей диаграмме.

Что касается конечных точек, они имеют прямое соединение транспортного уровня. Дейтаграмма от одной системы, пересылаемая на шлюз, инкапсулируется, а затем пересылается на удаленный шлюз. Удаленный связанный шлюз деинкапсулирует данные и пересылает их конечной точке назначения во внутренней сети.

Используя IPsec, можно также установить режим туннелирования между шлюзом и отдельной конечной системой.

Протоколы IPsec

IPsec использует протоколы безопасности для предоставления требуемых услуг безопасности. Эти протоколы составляют основу операций IPsec, а все остальное предназначено для поддержки этого протокола в IPsec.

Связи безопасности между взаимодействующими объектами устанавливаются и поддерживаются используемым протоколом безопасности.

IPsec определяет два протокола безопасности: заголовок аутентификации (AH) и инкапсуляция данных безопасности (ESP).

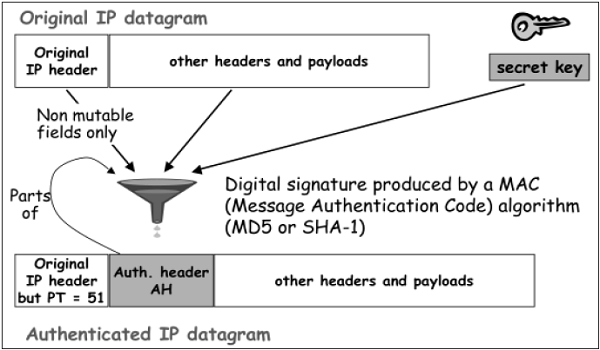

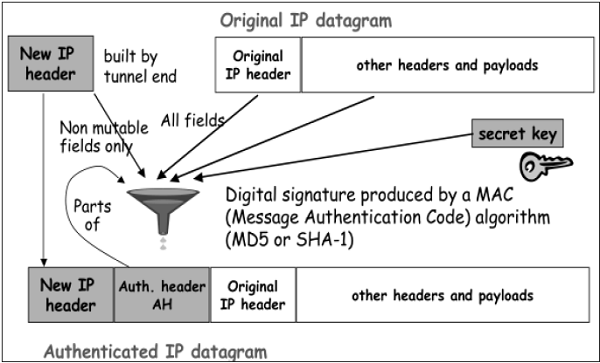

Заголовок аутентификации

Протокол AH обеспечивает целостность данных и аутентификацию источника. Это опционально обеспечивает устойчивость к повторному воспроизведению сообщений. Однако это не обеспечивает никакой формы конфиденциальности.

AH - это протокол, который обеспечивает аутентификацию всего или части содержимого дейтаграммы путем добавления заголовка. Заголовок рассчитывается на основе значений в дейтаграмме. Какие части дейтаграммы используются для вычислений и где разместить заголовок, зависит от режима взаимодействия (туннель или транспорт).

Работа протокола AH на удивление проста. Его можно считать аналогичным алгоритмам, используемым для вычисления контрольных сумм или выполнения проверок CRC для обнаружения ошибок.

Концепция AH такая же, за исключением того, что вместо использования простого алгоритма AH использует специальный алгоритм хеширования и секретный ключ, известный только взаимодействующим сторонам. Между двумя устройствами устанавливается связь безопасности, которая определяет эти данные.

Процесс АГ проходит следующие фазы.

Когда IP-пакет получен из стека протоколов верхнего уровня, IPsec определяет соответствующую ассоциацию безопасности (SA) из доступной информации в пакете; например, IP-адрес (источник и место назначения).

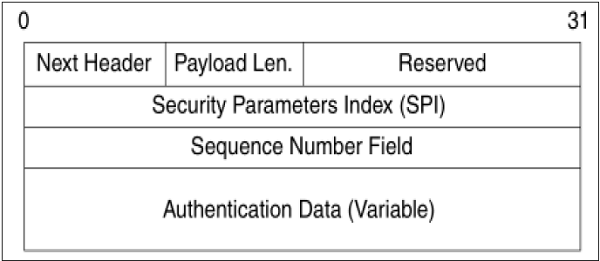

Из SA, как только определено, что протоколом безопасности является AH, вычисляются параметры заголовка AH. Заголовок AH состоит из следующих параметров -

Поле заголовка определяет протокол пакета, следующего за заголовком AH. Индекс параметра последовательности (SPI) получается из SA, существующей между взаимодействующими сторонами.

Порядковый номер рассчитывается и вставляется. Эти числа обеспечивают дополнительную способность AH противостоять атаке повторного воспроизведения.

Данные аутентификации рассчитываются по-разному в зависимости от режима связи.

В транспортном режиме расчет данных аутентификации и сборка окончательного IP-пакета для передачи показаны на следующей диаграмме. В исходном заголовке IP изменяется только номер протокола 51 для указанного приложения AH.

В туннельном режиме описанный выше процесс происходит, как показано на следующей диаграмме.

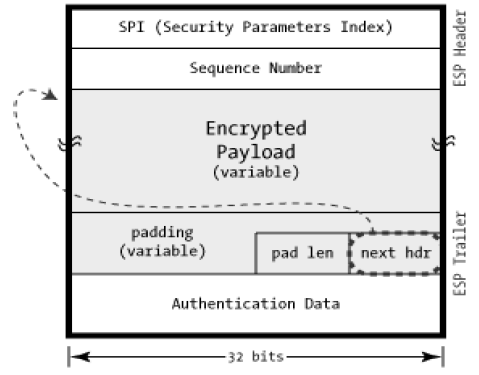

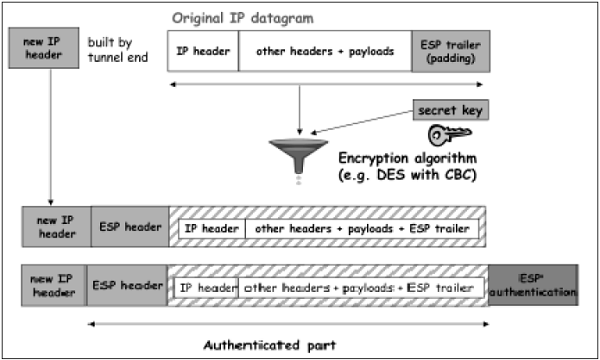

Протокол безопасности инкапсуляции (ESP)

ESP предоставляет такие услуги безопасности, как конфиденциальность, целостность, аутентификация источника и дополнительная защита от повторного воспроизведения. Набор предоставляемых услуг зависит от опций, выбранных во время установления Security Association (SA).

В ESP алгоритмы, используемые для шифрования и генерации аутентификатора, определяются атрибутами, используемыми для создания SA.

Процесс ESP выглядит следующим образом. Первые два шага аналогичны описанному выше процессу AH.

Как только определено, что ESP задействовано, вычисляются поля пакета ESP. Расположение поля ESP показано на следующей диаграмме.

Процесс шифрования и аутентификации в транспортном режиме изображен на следующей диаграмме.

В случае туннельного режима процесс шифрования и аутентификации показан на следующей диаграмме.

Хотя аутентификация и конфиденциальность являются основными услугами, предоставляемыми ESP, они не являются обязательными. Технически мы можем использовать NULL-шифрование без аутентификации. Однако на практике для эффективного использования ESP необходимо реализовать одно из двух.

Основная концепция - использовать ESP, когда требуется аутентификация и шифрование, и использовать AH, когда нужна расширенная аутентификация без шифрования.

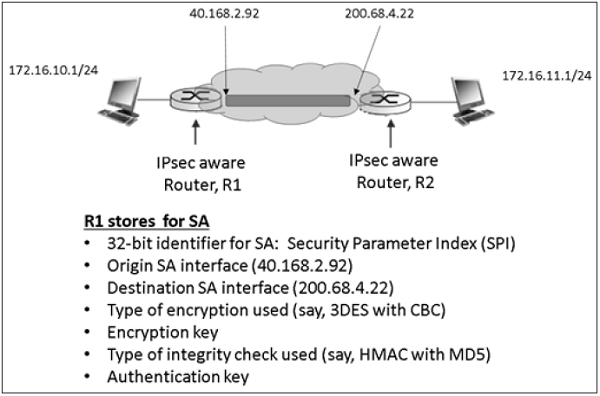

Ассоциации безопасности в IPsec

Ассоциация безопасности (SA) - это основа связи IPsec. Особенности SA -

Перед отправкой данных между отправляющим и принимающим объектами устанавливается виртуальное соединение, называемое «Security Association (SA)».

IPsec предоставляет множество вариантов для выполнения сетевого шифрования и аутентификации. Каждое соединение IPsec может обеспечивать шифрование, целостность, аутентичность или все три службы. Когда служба безопасности определена, два одноранговых объекта IPsec должны точно определить, какие алгоритмы использовать (например, DES или 3DES для шифрования; MD5 или SHA-1 для целостности). После выбора алгоритмов два устройства должны совместно использовать ключи сеанса.

SA - это набор вышеуказанных параметров связи, который обеспечивает связь между двумя или более системами для создания сеанса IPsec.

SA проста по своей природе, поэтому для двунаправленной связи требуются две SA.

SA идентифицируются номером индекса параметров безопасности (SPI), который существует в заголовке протокола безопасности.

И отправляющие, и принимающие объекты хранят информацию о состоянии SA. Это похоже на конечные точки TCP, которые также поддерживают информацию о состоянии. IPsec ориентирован на соединение, как и TCP.

Параметры SA

Любая SA однозначно идентифицируется следующими тремя параметрами:

Индекс параметров безопасности (SPI).

Это 32-битное значение, присвоенное SA. Он используется для различения различных SA, заканчивающихся в одном месте назначения и использующих один и тот же протокол IPsec.

Каждый пакет IPsec содержит заголовок, содержащий поле SPI. SPI предоставляется для сопоставления входящего пакета с SA.

SPI - это случайное число, генерируемое отправителем для идентификации SA для получателя.

Destination IP Address - Это может быть IP-адрес конечного маршрутизатора.

Security Protocol Identifier - Указывает, является ли ассоциация AH или ESP SA.

Пример SA между двумя маршрутизаторами, участвующими в обмене данными IPsec, показан на следующей диаграмме.

Безопасность административных баз данных

В IPsec есть две базы данных, которые управляют обработкой дейтаграммы IPsec. Одна из них - это база данных ассоциации безопасности (SAD), а другая - база данных политики безопасности (SPD). Каждая конечная точка обмена данными, использующая IPsec, должна иметь логически отдельные SAD и SPD.

База данных ассоциации безопасности

При обмене данными IPsec конечная точка хранит состояние SA в базе данных сопоставлений безопасности (SAD). Каждая запись SA в базе данных SAD содержит девять параметров, как показано в следующей таблице:

| Sr. No. | Параметры и описание |

|---|---|

| 1 | Sequence Number Counter Для исходящей связи. Это 32-битный порядковый номер, указанный в заголовках AH или ESP. |

| 2 | Sequence Number Overflow Counter Устанавливает флаг опции для предотвращения дальнейших коммуникаций с использованием конкретной SA |

| 3 | 32-bit anti-replay window Используется для определения того, является ли входящий пакет AH или ESP воспроизведением. |

| 4 | Lifetime of the SA Время, пока SA остается активным |

| 5 | Algorithm - AH Используется в AH и соответствующем ключе |

| 6 | Algorithm - ESP Auth Используется в аутентифицирующей части заголовка ESP |

| 7 | Algorithm - ESP Encryption Используется при шифровании ESP и связанной с ним ключевой информации |

| 8 | IPsec mode of operation Транспортный или туннельный режим |

| 9 | Path MTU(PMTU) Любая максимальная единица передачи наблюдаемого пути (во избежание фрагментации) |

Все записи SA в SAD индексируются по трем параметрам SA: IP-адрес назначения, идентификатор протокола безопасности и SPI.

База данных политики безопасности

SPD используется для обработки исходящих пакетов. Это помогает решить, какие записи SAD следует использовать. Если записи SAD не существует, SPD используется для создания новых.

Любая запись SPD будет содержать -

Указатель на активную SA находится в SAD.

Поля селектора - поле во входящем пакете с верхнего уровня, используемое для принятия решения о применении IPsec. Селекторы могут включать адрес источника и назначения, номера портов, если это необходимо, идентификаторы приложений, протоколы и т. Д.

Исходящие дейтаграммы IP переходят из записи SPD в конкретную SA, чтобы получить параметры кодирования. Входящая дейтаграмма IPsec попадает в правильную SA напрямую с помощью тройки SPI / DEST IP / Protocol и оттуда извлекает связанную запись SAD.

SPD также может указывать трафик, который должен обходить IPsec. SPD можно рассматривать как фильтр пакетов, в котором решаются действия по активации процессов SA.

Резюме

IPsec - это набор протоколов для защиты сетевых подключений. Это довольно сложный механизм, потому что вместо того, чтобы дать прямое определение конкретного алгоритма шифрования и функции аутентификации, он обеспечивает структуру, которая позволяет реализовать все, что согласовано обеими сторонами связи.

Заголовок аутентификации (AH) и инкапсуляция полезной нагрузки безопасности (ESP) - два основных протокола связи, используемых IPsec. В то время как AH только аутентифицирует, ESP может шифровать и аутентифицировать данные, передаваемые через соединение.

Транспортный режим обеспечивает безопасное соединение между двумя конечными точками без изменения заголовка IP. Туннельный режим инкапсулирует весь IP-пакет полезной нагрузки. Он добавляет новый заголовок IP. Последний используется для формирования традиционной VPN, поскольку обеспечивает виртуальный безопасный туннель через ненадежный Интернет.

Установка соединения IPsec включает в себя всевозможные варианты шифрования. Аутентификация обычно строится на основе криптографического хэша, такого как MD5 или SHA-1. Распространенными алгоритмами шифрования являются DES, 3DES, Blowfish и AES. Возможны и другие алгоритмы.

Обе взаимодействующие конечные точки должны знать секретные значения, используемые при хешировании или шифровании. Ручные ключи требуют ручного ввода секретных значений на обоих концах, предположительно передаваемых каким-либо внеполосным механизмом, а IKE (Internet Key Exchange) представляет собой сложный механизм для выполнения этого в интерактивном режиме.

Мы видели, что быстрый рост Интернета вызвал серьезную озабоченность по поводу сетевой безопасности. Было разработано несколько методов для обеспечения безопасности на прикладном, транспортном или сетевом уровне сети.

Многие организации включают меры безопасности на более высоких уровнях OSI, от уровня приложений до уровня IP. Однако одна область, которую обычно оставляют без внимания, - это укрепление уровня канала передачи данных. Это может открыть сеть для различных атак и взломов.

В этой главе мы обсудим проблемы безопасности на уровне звена данных и методы борьбы с ними. Наше обсуждение будет сосредоточено на сети Ethernet.

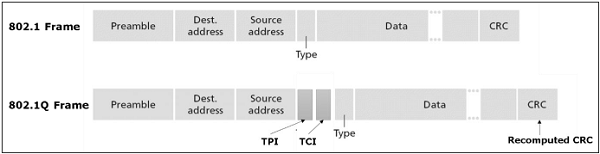

Проблемы безопасности на канальном уровне

Канальный уровень в сетях Ethernet очень подвержен нескольким атакам. Наиболее частые атаки -

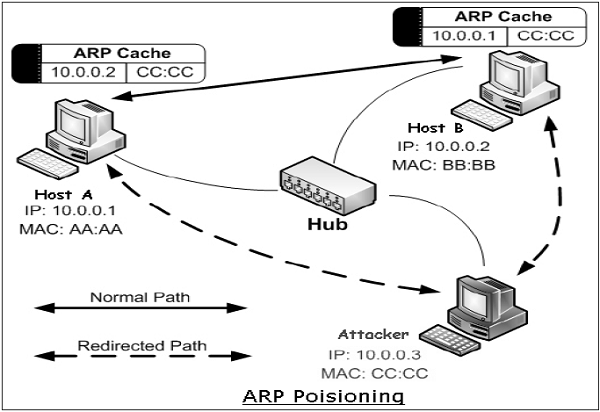

ARP-спуфинг

Протокол разрешения адресов (ARP) - это протокол, используемый для сопоставления IP-адреса с физическим адресом машины, распознаваемым в локальной сети Ethernet. Когда хост-машине нужно найти физический адрес управления доступом к среде (MAC) для IP-адреса, он передает широковещательный запрос ARP. Другой хост, которому принадлежит IP-адрес, отправляет сообщение ответа ARP со своим физическим адресом.