Разработка веб-сайтов - Безопасность

Защита ваших веб-страниц так же важна, как и ее разработка, потому что любая угроза, которая может поставить под угрозу безопасность, может нанести ущерб вашей деловой репутации, нанести вам финансовый ущерб (путем кражи ваших онлайн-депозитов), нанести ущерб вашим клиентам, которые посещают ваш веб-сайт, и т. Д.

По мнению экспертов по безопасности, они предложат выполнить проверку безопасности веб-сайта на основе OWASP TOP 10, который представляет собой мощный информационный документ о безопасности веб-приложений. Топ-10 OWASP представляет собой широкий консенсус в отношении наиболее важных недостатков безопасности веб-приложений.

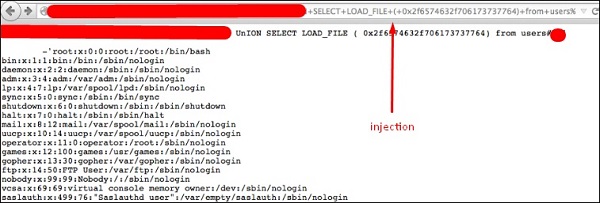

SQL-инъекции

Недостатки внедрения, такие как внедрение SQL, ОС и LDAP, возникают, когда ненадежные данные отправляются интерпретатору как часть команды или запроса. Враждебные данные злоумышленника могут обманом заставить интерпретатор выполнить непредусмотренные команды или получить доступ к данным без надлежащей авторизации.

Solution - Чтобы защитить свою веб-страницу от iSQL, необходимо проверить вводимые данные и символы фильтрации.

Нарушенная аутентификация и управление сеансом

Функции приложений, связанные с аутентификацией и управлением сеансами, часто не реализуются правильно, что позволяет злоумышленникам взломать пароли, ключи, токены сеанса или даже использовать другие недостатки реализации, чтобы присвоить себе личности других пользователей.

Solution - Чтобы защитить свой сайт от этой уязвимости, вы должны создавать файлы cookie и сеансы со сроком действия.

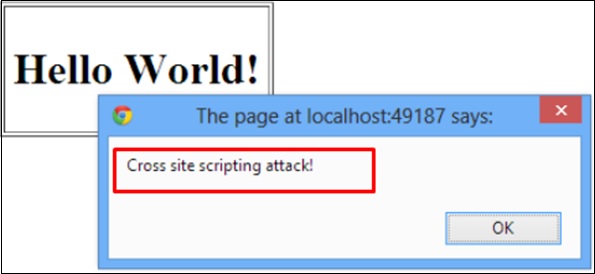

Межсайтовый скриптинг (XSS)

Ошибки XSS возникают всякий раз, когда приложение принимает ненадежные данные и отправляет их в веб-браузер без надлежащей проверки или экранирования. XSS позволяет злоумышленникам выполнять сценарии в браузере жертвы, которые затем могут перехватывать сеансы пользователей, портить веб-сайты или перенаправлять пользователя на вредоносные сайты.

Solution - Защита от этого такая же, как и для iSQL.

Небезопасная прямая ссылка на объект

Прямая ссылка на объект возникает, когда разработчик предоставляет ссылку на внутренний объект реализации, такой как файл, каталог или ключ базы данных. Без проверки контроля доступа или другой защиты злоумышленники могут манипулировать этими ссылками для доступа к неавторизованным данным.

Solution - Вы должны реализовать специальные механизмы защиты, такие как пароли, для защиты таких файлов.

Неверная конфигурация безопасности

Хорошая безопасность требует определения и развертывания безопасной конфигурации для приложения, фреймворков, сервера приложений, веб-сервера, сервера базы данных и платформы. Необходимо определить, реализовать и поддерживать безопасные настройки, поскольку значения по умолчанию часто небезопасны.

Solution - Программное обеспечение следует поддерживать в актуальном состоянии.

Раскрытие конфиденциальных данных

Многие веб-приложения не обеспечивают должной защиты конфиденциальных данных, таких как кредитные карты, налоговые идентификаторы и учетные данные для аутентификации. Злоумышленники могут украсть или изменить такие слабо защищенные данные для совершения мошенничества с кредитными картами, кражи личных данных или других преступлений.

Solution - Конфиденциальные данные заслуживают дополнительной защиты, такой как шифрование при хранении или передаче, а также особых мер предосторожности при обмене с браузером.

Отсутствие контроля доступа на уровне функций

Большинство веб-приложений проверяют права доступа на уровне функций перед тем, как сделать эту функцию видимой в пользовательском интерфейсе. Однако приложениям необходимо выполнять одинаковые проверки контроля доступа на сервере при доступе к каждой функции. Если запросы не проверены, злоумышленники смогут подделать запросы на доступ к функциям без надлежащей авторизации.

Solution - Вам следует проверить уровни аутентификации.

Подделка межсайтовых запросов (CSRF)

Атака CSRF заставляет браузер жертвы, вошедшего в систему, отправить поддельный HTTP-запрос, включая файл cookie сеанса жертвы и любую другую автоматически включенную информацию аутентификации, уязвимому веб-приложению. Это позволяет злоумышленнику заставить браузер жертвы генерировать запросы, которые уязвимое приложение считает законными запросами от жертвы.

Solution - Наиболее часто используемая профилактика - это прикрепление некоторых непредсказуемых токенов на основе проблем к каждому запросу, исходящему от веб-сайта, и связывание их с сеансом пользователя.

Использование компонентов с известными уязвимостями

Компоненты, такие как библиотеки, фреймворки и другие программные модули, почти всегда работают с полными привилегиями. В случае использования уязвимого компонента такая атака может способствовать серьезной потере данных или захвату сервера. Приложения, использующие компоненты с известными уязвимостями, могут подорвать защиту приложений и сделать возможным ряд возможных атак и воздействий.

Solution - Проверьте, есть ли в этой версии компонента уязвимости, и постарайтесь избежать их или заменить на другую версию.

Недействительные переадресации и пересылки

Веб-приложения часто перенаправляют пользователей на другие страницы и веб-сайты. Эти приложения используют ненадежные данные для определения страниц назначения. Без надлежащей проверки злоумышленники могут перенаправить жертв на фишинговые или вредоносные сайты или использовать переадресацию для доступа к неавторизованным страницам.

Solution - Всегда проверяйте URL.

Безопасные используемые протоколы

Это тот случай, когда у вас есть план VPS и вы управляете всем самостоятельно. Когда службы установлены, они используют порты по умолчанию. Это облегчает работу хакеру, потому что он знает, где искать.

Некоторые из основных сервисных портов, которые используются при хостинге веб-сайтов, приведены ниже -

- SSH - порт 22

- FTP - порт 21

- MySQL - порт 3306

- DNS - порт 53

- SMTP - порт 25

Изменение порта этих служб зависит от операционной системы и ее различных версий. В дополнение к этому вам необходимо установить брандмауэр. Если это ОС Linux, мы рекомендуемIPtablesи заблокируйте все остальные ненужные порты. Если ваша ОС Windows, вы можете использовать встроенный брандмауэр.

Чтобы заблокировать вход в систему методом грубой силы в ваших сервисах, вы можете использовать Fail2ban, который является программным обеспечением на базе Linux и блокирует все IP-адреса, что делает множество неудачных попыток входа в систему.