ความปลอดภัยของเครือข่าย - Application Layer

ขณะนี้บริการทางธุรกิจต่างๆมีให้บริการทางออนไลน์ผ่านแอปพลิเคชันไคลเอนต์เซิร์ฟเวอร์ รูปแบบที่ได้รับความนิยมมากที่สุดคือเว็บแอปพลิเคชันและอีเมล ในแอปพลิเคชันทั้งสองไคลเอ็นต์จะสื่อสารไปยังเซิร์ฟเวอร์ที่กำหนดและขอรับบริการ

ในขณะที่ใช้บริการจากแอปพลิเคชันเซิร์ฟเวอร์ใด ๆ ไคลเอนต์และเซิร์ฟเวอร์จะแลกเปลี่ยนข้อมูลจำนวนมากบนอินทราเน็ตหรืออินเทอร์เน็ต เราตระหนักดีว่าธุรกรรมข้อมูลเหล่านี้เสี่ยงต่อการโจมตีต่างๆ

การรักษาความปลอดภัยเครือข่ายก่อให้เกิดการรักษาความปลอดภัยข้อมูลจากการโจมตีในขณะที่อยู่ระหว่างการขนส่งบนเครือข่าย เพื่อให้บรรลุเป้าหมายนี้ได้มีการออกแบบโปรโตคอลความปลอดภัยแบบเรียลไทม์จำนวนมาก โปรโตคอลดังกล่าวจำเป็นต้องมีวัตถุประสงค์หลักอย่างน้อยดังต่อไปนี้ -

- ทั้งสองฝ่ายสามารถเจรจาโต้ตอบเพื่อรับรองความถูกต้องซึ่งกันและกัน

- สร้างคีย์เซสชันลับก่อนแลกเปลี่ยนข้อมูลบนเครือข่าย

- แลกเปลี่ยนข้อมูลในรูปแบบเข้ารหัส

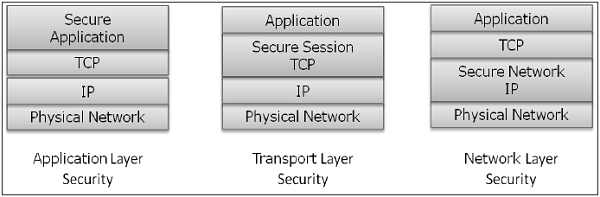

ที่น่าสนใจคือโปรโตคอลเหล่านี้ทำงานในเลเยอร์ต่างๆของโมเดลเครือข่าย ตัวอย่างเช่นโปรโตคอล S / MIME ทำงานที่เลเยอร์แอปพลิเคชันโปรโตคอล SSL ได้รับการพัฒนาให้ทำงานที่เลเยอร์การขนส่งและโปรโตคอล IPsec ทำงานที่เลเยอร์เครือข่าย

ในบทนี้เราจะพูดถึงกระบวนการต่างๆในการบรรลุความปลอดภัยสำหรับการสื่อสารทางอีเมลและโปรโตคอลความปลอดภัยที่เกี่ยวข้อง วิธีการรักษาความปลอดภัย DNS จะครอบคลุมในภายหลัง ในบทต่อ ๆ ไปจะมีการอธิบายโปรโตคอลเพื่อบรรลุความปลอดภัยของเว็บ

ความปลอดภัยของอีเมล

ปัจจุบันอีเมลกลายเป็นแอปพลิเคชันเครือข่ายที่ใช้กันอย่างแพร่หลาย เรามาพูดคุยกันสั้น ๆ เกี่ยวกับโครงสร้างพื้นฐานของอีเมลก่อนที่จะดำเนินการเกี่ยวกับโปรโตคอลความปลอดภัยของอีเมล

โครงสร้างพื้นฐานอีเมล

วิธีที่ง่ายที่สุดในการส่งอีเมลคือการส่งข้อความโดยตรงจากเครื่องของผู้ส่งไปยังเครื่องของผู้รับ ในกรณีนี้จำเป็นอย่างยิ่งที่ทั้งสองเครื่องจะต้องทำงานบนเครือข่ายพร้อมกัน อย่างไรก็ตามการตั้งค่านี้ไม่สามารถทำได้เนื่องจากผู้ใช้อาจเชื่อมต่อเครื่องของตนเข้ากับเครือข่ายเป็นครั้งคราว

ดังนั้นแนวคิดในการตั้งค่าเซิร์ฟเวอร์อีเมลจึงมาถึง ในการตั้งค่านี้เมลจะถูกส่งไปยังเซิร์ฟเวอร์อีเมลซึ่งมีอยู่อย่างถาวรบนเครือข่าย เมื่อเครื่องของผู้รับเชื่อมต่อกับเครือข่ายเครื่องจะอ่านจดหมายจากเซิร์ฟเวอร์เมล

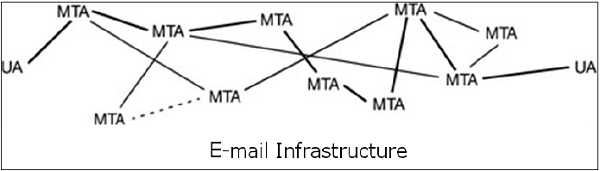

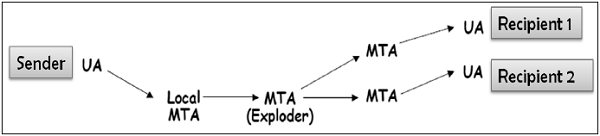

โดยทั่วไปโครงสร้างพื้นฐานอีเมลประกอบด้วยตาข่ายของเซิร์ฟเวอร์อีเมลซึ่งเรียกอีกอย่างว่า Message Transfer Agents (MTA) และเครื่องไคลเอนต์ที่รันโปรแกรมอีเมลซึ่งประกอบด้วย User Agent (UA) และ MTA ในเครื่อง

โดยปกติข้อความอีเมลจะถูกส่งต่อจาก UA ผ่านตาข่ายของ MTA และในที่สุดก็ไปถึง UA บนเครื่องของผู้รับ

โปรโตคอลที่ใช้สำหรับอีเมลมีดังนี้ -

Simple mail Transfer Protocol (SMTP) ใช้สำหรับส่งต่อข้อความอีเมล

Post Office Protocol (POP) และ Internet Message Access Protocol (IMAP) ใช้เพื่อดึงข้อความจากผู้รับจากเซิร์ฟเวอร์

MIME

มาตรฐานอีเมลอินเทอร์เน็ตขั้นพื้นฐานถูกเขียนขึ้นในปี 1982 และอธิบายถึงรูปแบบของข้อความอีเมลที่แลกเปลี่ยนบนอินเทอร์เน็ต ส่วนใหญ่รองรับข้อความอีเมลที่เขียนเป็นข้อความในอักษรโรมันพื้นฐาน

ในปี 1992 มีความจำเป็นที่จะต้องปรับปรุงสิ่งเดียวกัน ดังนั้นจึงมีการกำหนดส่วนขยายจดหมายอินเทอร์เน็ตอเนกประสงค์ (MIME) มาตรฐานเพิ่มเติม เป็นชุดส่วนขยายของมาตรฐานอินเทอร์เน็ตอีเมลพื้นฐาน MIME ให้ความสามารถในการส่งอีเมลโดยใช้อักขระอื่นนอกเหนือจากอักษรโรมันพื้นฐานเช่นอักษรซีริลลิก (ใช้ในรัสเซีย) อักษรกรีกหรือแม้แต่อักขระเชิงอุดมคติของจีน

ความต้องการอีกประการหนึ่งที่ตอบสนองโดย MIME คือการส่งเนื้อหาที่ไม่ใช่ข้อความเช่นรูปภาพหรือคลิปวิดีโอ เนื่องจากคุณสมบัตินี้มาตรฐาน MIME จึงถูกนำมาใช้อย่างกว้างขวางกับ SMTP สำหรับการสื่อสารทางอีเมล

บริการรักษาความปลอดภัยอีเมล

การใช้การสื่อสารทางอีเมลที่เพิ่มมากขึ้นสำหรับธุรกรรมที่สำคัญและสำคัญจำเป็นต้องมีบริการด้านความปลอดภัยขั้นพื้นฐานดังต่อไปนี้ -

Confidentiality - ข้อความอีเมลไม่ควรถูกอ่านโดยใครก็ตามนอกจากผู้รับที่ตั้งใจไว้

Authentication - ผู้รับอีเมลสามารถมั่นใจได้ถึงตัวตนของผู้ส่ง

Integrity - ให้ความมั่นใจกับผู้รับว่าข้อความอีเมลไม่ได้รับการเปลี่ยนแปลงเนื่องจากถูกส่งโดยผู้ส่ง

Non-repudiation - ผู้รับอีเมลสามารถพิสูจน์ให้บุคคลที่สามเห็นว่าผู้ส่งส่งข้อความนั้นจริงๆ

Proof of submission - ผู้ส่งอีเมลได้รับการยืนยันว่าข้อความถูกส่งไปยังระบบจัดส่งทางไปรษณีย์

Proof of delivery - ผู้ส่งได้รับการยืนยันว่าผู้รับได้รับข้อความ

บริการด้านความปลอดภัยเช่นความเป็นส่วนตัวการรับรองความถูกต้องความสมบูรณ์ของข้อความและการไม่ปฏิเสธจะให้บริการโดยใช้การเข้ารหัสคีย์สาธารณะ

โดยปกติการสื่อสารทางอีเมลมีสามสถานการณ์ที่แตกต่างกัน เราจะพูดถึงวิธีการบรรลุบริการรักษาความปลอดภัยข้างต้นในสถานการณ์เหล่านี้

อีเมลแบบตัวต่อตัว

ในสถานการณ์นี้ผู้ส่งจะส่งข้อความอีเมลไปยังผู้รับเพียงรายเดียว โดยปกติแล้ว MTA ไม่เกินสองคนที่เกี่ยวข้องในการสื่อสาร

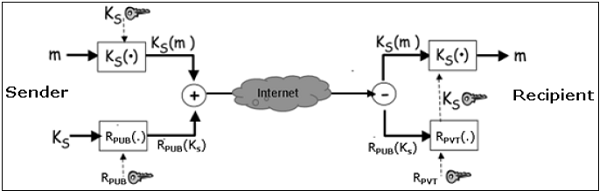

สมมติว่าผู้ส่งต้องการส่งอีเมลที่เป็นความลับไปยังผู้รับ การให้ความเป็นส่วนตัวในกรณีนี้ทำได้ดังนี้ -

ผู้ส่งและผู้รับมีคีย์ส่วนตัวสาธารณะเป็น (S PVT , S PUB ) และ (R PVT , R PUB ) ตามลำดับ

ผู้ส่งสร้างคีย์สมมาตรลับ K Sสำหรับการเข้ารหัส แม้ว่าผู้ส่งจะสามารถใช้ R PUBในการเข้ารหัสได้ แต่ก็ใช้คีย์สมมาตรเพื่อให้เข้ารหัสและถอดรหัสได้เร็วขึ้น

ข้อความผู้ส่งเข้ารหัสด้วยคีย์ K Sและเข้ารหัส K Sด้วยกุญแจสาธารณะของผู้รับ R PUB

ผู้ส่งจะส่งข้อความที่เข้ารหัสและเข้ารหัส K Sไปยังผู้รับ

ผู้รับแรกได้รับ K Sโดยถอดรหัสเข้ารหัส K Sใช้คีย์ส่วนตัวของเขา R PVT

ผู้รับแล้วถอดรหัสข้อความโดยใช้คีย์สมมาตร K S

หากจำเป็นต้องใช้บริการความสมบูรณ์ของข้อความการพิสูจน์ตัวตนและการไม่ปฏิเสธการโต้แย้งในสถานการณ์นี้ด้วยขั้นตอนต่อไปนี้จะถูกเพิ่มเข้าไปในกระบวนการข้างต้น

ผู้ส่งผลิตกัญชาของข้อความและดิจิทัลสัญญาณกัญชานี้กับคีย์ส่วนตัวของเขา S PVT

ผู้ส่งจะส่งแฮชที่ลงชื่อนี้ไปยังผู้รับพร้อมกับส่วนประกอบอื่น ๆ

ผู้รับใช้คีย์สาธารณะ S PUBและแยกแฮชที่ได้รับภายใต้ลายเซ็นของผู้ส่ง

จากนั้นผู้รับจะแฮชข้อความที่ถอดรหัสแล้วและตอนนี้จะเปรียบเทียบค่าแฮชสองค่า หากตรงกันความสมบูรณ์ของข้อความจะถือว่าทำได้

นอกจากนี้ผู้รับจะต้องแน่ใจว่าข้อความถูกส่งโดยผู้ส่ง (การรับรองความถูกต้อง) และประการสุดท้ายผู้ส่งไม่สามารถปฏิเสธได้ว่าเขาไม่ได้ส่งข้อความ (ไม่ใช่การปฏิเสธ)

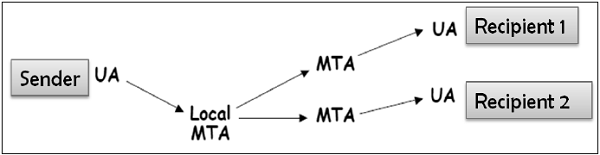

อีเมลผู้รับแบบหนึ่งต่อหลายคน

ในสถานการณ์นี้ผู้ส่งจะส่งข้อความอีเมลไปยังผู้รับสองคนขึ้นไป รายการนี้จัดการโดยโปรแกรมอีเมลของผู้ส่ง (UA + local MTA) ผู้รับทุกคนได้รับข้อความเดียวกัน

สมมติว่าผู้ส่งต้องการส่งอีเมลที่เป็นความลับไปยังผู้รับหลายคน (เช่น R1, R2 และ R3) การให้ความเป็นส่วนตัวในกรณีนี้ทำได้ดังนี้ -

ผู้ส่งและผู้รับทุกคนมีคีย์ส่วนตัว - สาธารณะคู่ของตัวเอง

ผู้ส่งสร้างคีย์สมมาตรลับ K sและเข้ารหัสข้อความด้วยคีย์นี้

จากนั้นผู้ส่งจะเข้ารหัส K Sหลายครั้งด้วยคีย์สาธารณะของ R1, R2 และ R3 รับ R1 PUB (K S ), R2 PUB (K S ) และ R3 PUB (K S )

ผู้ส่งจะส่งข้อความที่เข้ารหัสและ K S ที่เข้ารหัสที่เกี่ยวข้องไปยังผู้รับ ตัวอย่างเช่นผู้รับ 1 (R1) ได้รับข้อความที่เข้ารหัสและ R1 PUB (K S )

ผู้รับแต่ละคนจะแยกคีย์ K S ออกมาก่อนโดยการถอดรหัส K S ที่เข้ารหัสโดยใช้คีย์ส่วนตัว

ผู้รับแต่ละคนแล้วถอดรหัสข้อความโดยใช้คีย์สมมาตร K S

สำหรับการให้ความสมบูรณ์ของข้อความการรับรองความถูกต้องและการไม่ปฏิเสธการปฏิเสธขั้นตอนที่ต้องปฏิบัติจะคล้ายกับขั้นตอนที่กล่าวไว้ข้างต้นในสถานการณ์อีเมลแบบหนึ่งต่อหนึ่ง

อีเมลรายการหนึ่งต่อการแจกจ่าย

ในสถานการณ์สมมตินี้ผู้ส่งจะส่งข้อความอีเมลไปยังผู้รับสองรายขึ้นไป แต่รายชื่อผู้รับไม่ได้รับการจัดการภายในโดยผู้ส่ง โดยทั่วไปเซิร์ฟเวอร์อีเมล (MTA) จะเก็บรักษารายชื่ออีเมล

ผู้ส่งจะส่งเมลไปยัง MTA ที่จัดการรายชื่ออีเมลจากนั้น MTA จะระเบิดเมลไปยังผู้รับทั้งหมดในรายการ

ในกรณีนี้เมื่อผู้ส่งต้องการส่งอีเมลที่เป็นความลับไปยังผู้รับรายชื่อผู้รับจดหมาย (เช่น R1, R2 และ R3) ความเป็นส่วนตัวมีดังต่อไปนี้ -

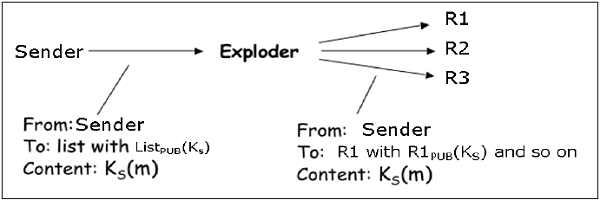

ผู้ส่งและผู้รับทุกคนมีคีย์ส่วนตัว - สาธารณะคู่ของตัวเอง Exploder Server มีคีย์ส่วนตัว - สาธารณะคู่หนึ่งสำหรับแต่ละรายชื่ออีเมล (List PUB , List PVT ) ที่ดูแลอยู่

ผู้ส่งสร้างคีย์สมมาตรลับ K sจากนั้นเข้ารหัสข้อความด้วยคีย์นี้

จากนั้นผู้ส่งจะเข้ารหัส K Sด้วยคีย์สาธารณะที่เชื่อมโยงกับรายการรับ List PUB (K S )

ผู้ส่งจะส่งข้อความที่เข้ารหัสและรายการPUB (K S ) เอ็มที exploder ถอดรหัสรายการPUB (K S ) โดยใช้รายการPVTและได้รับ K S

Exploder เข้ารหัส K Sด้วยคีย์สาธารณะให้มากที่สุดเท่าที่มีสมาชิกในรายการ

Exploder ส่งต่อข้อความเข้ารหัสที่ได้รับและ K S ที่เข้ารหัสที่สอดคล้องกันไปยังผู้รับทั้งหมดในรายการ ตัวอย่างเช่น Exploder ส่งต่อข้อความที่เข้ารหัสและ R1 PUB (K S ) ไปยังผู้รับ 1 เป็นต้น

สำหรับการจัดเตรียมความสมบูรณ์ของข้อความการรับรองความถูกต้องและการไม่ปฏิเสธขั้นตอนที่จะปฏิบัติตามนั้นจะคล้ายกับที่ให้ไว้ในกรณีของอีเมลแบบหนึ่งต่อหนึ่ง

ที่น่าสนใจคือโปรแกรมอีเมลที่ใช้วิธีการรักษาความปลอดภัยข้างต้นในการรักษาความปลอดภัยอีเมลคาดว่าจะทำงานได้กับสถานการณ์ที่เป็นไปได้ทั้งหมดที่กล่าวถึงข้างต้น กลไกการรักษาความปลอดภัยข้างต้นสำหรับอีเมลส่วนใหญ่มีให้โดยสองรูปแบบยอดนิยม Pretty Good Privacy (PGP) และ S / MIME เราจะพูดถึงทั้งสองในส่วนต่อไปนี้

PGP

Pretty Good Privacy(PGP) เป็นรูปแบบการเข้ารหัสอีเมล ได้กลายเป็นมาตรฐานโดยพฤตินัยสำหรับการให้บริการด้านความปลอดภัยสำหรับการสื่อสารทางอีเมล

ตามที่กล่าวไว้ข้างต้นจะใช้การเข้ารหัสคีย์สาธารณะการเข้ารหัสคีย์สมมาตรฟังก์ชันแฮชและลายเซ็นดิจิทัล ให้ -

- Privacy

- การตรวจสอบผู้ส่ง

- ความสมบูรณ์ของข้อความ

- Non-repudiation

นอกจากบริการรักษาความปลอดภัยแล้วยังให้การสนับสนุนการบีบอัดข้อมูลและการจัดการคีย์ PGP ใช้อัลกอริธึมการเข้ารหัสที่มีอยู่เช่น RSA, IDEA, MD5 เป็นต้นแทนที่จะประดิษฐ์ขึ้นมาใหม่

การทำงานของ PGP

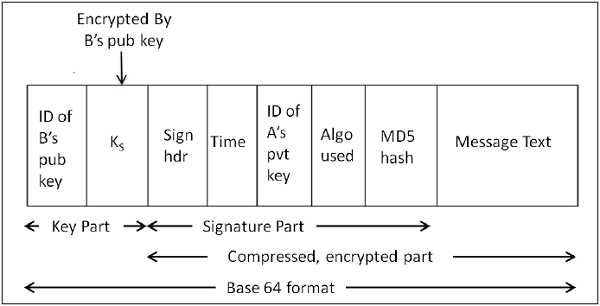

มีการคำนวณแฮชของข้อความ (อัลกอริทึม MD5)

แฮช 128 บิตที่เป็นผลลัพธ์ถูกเซ็นชื่อโดยใช้คีย์ส่วนตัวของผู้ส่ง (อัลกอริทึม RSA)

ลายเซ็นดิจิทัลเชื่อมต่อกับข้อความและผลลัพธ์จะถูกบีบอัด

คีย์สมมาตร 128 บิต K Sถูกสร้างขึ้นและใช้เพื่อเข้ารหัสข้อความที่บีบอัดด้วย IDEA

K Sถูกเข้ารหัสโดยใช้คีย์สาธารณะของผู้รับโดยใช้อัลกอริทึม RSA และผลลัพธ์จะถูกผนวกเข้ากับข้อความที่เข้ารหัส

รูปแบบของข้อความ PGP แสดงในแผนภาพต่อไปนี้ รหัสระบุว่าคีย์ใดที่ใช้ในการเข้ารหัส KS และจะใช้คีย์ใดในการตรวจสอบลายเซ็นบนแฮช

ในแผนภาพ PGP ข้อความที่ลงชื่อและเข้ารหัสแล้ว MIME จะถูกเข้ารหัสก่อนส่ง

ใบรับรอง PGP

โดยปกติใบรับรองคีย์ PGP จะถูกกำหนดผ่านสายโซ่แห่งความไว้วางใจ ตัวอย่างเช่นคีย์สาธารณะของ A ลงนามโดย B โดยใช้คีย์สาธารณะและคีย์สาธารณะของ B จะลงนามโดย C โดยใช้คีย์สาธารณะ เมื่อกระบวนการนี้ดำเนินต่อไประบบจะสร้างเว็บแห่งความไว้วางใจ

ในสภาพแวดล้อม PGP ผู้ใช้ทุกคนสามารถทำหน้าที่เป็นผู้รับรอง ผู้ใช้ PGP ทุกคนสามารถรับรองคีย์สาธารณะของผู้ใช้ PGP รายอื่นได้ อย่างไรก็ตามใบรับรองดังกล่าวจะใช้ได้เฉพาะกับผู้ใช้รายอื่นหากผู้ใช้ยอมรับว่าผู้รับรองเป็นผู้แนะนำที่เชื่อถือได้

วิธีการรับรองดังกล่าวมีปัญหาหลายประการ อาจเป็นเรื่องยากที่จะหาโซ่ที่นำจากคีย์สาธารณะที่รู้จักและเชื่อถือได้ไปยังคีย์ที่ต้องการ นอกจากนี้อาจมีหลายกลุ่มที่สามารถนำไปสู่คีย์ที่แตกต่างกันสำหรับผู้ใช้ที่ต้องการ

PGP ยังสามารถใช้โครงสร้างพื้นฐาน PKI กับผู้ออกใบรับรองและคีย์สาธารณะสามารถได้รับการรับรองโดย CA (ใบรับรอง X.509)

S / MIME

S / MIME ย่อมาจาก Secure Multipurpose Internet Mail Extension S / MIME เป็นมาตรฐานอีเมลที่ปลอดภัย เป็นไปตามมาตรฐานอีเมลที่ไม่ปลอดภัยก่อนหน้านี้ที่เรียกว่า MIME

การทำงานของ S / MIME

วิธี S / MIME คล้ายกับ PGP นอกจากนี้ยังใช้การเข้ารหัสคีย์สาธารณะการเข้ารหัสคีย์สมมาตรฟังก์ชันแฮชและลายเซ็นดิจิทัล ให้บริการด้านความปลอดภัยที่คล้ายกันกับ PGP สำหรับการสื่อสารทางอีเมล

การเข้ารหัสสมมาตรที่ใช้บ่อยที่สุดใน S / MIME คือ RC2 และ TripleDES วิธีการคีย์สาธารณะตามปกติคือ RSA และอัลกอริทึมการแฮชคือ SHA-1 หรือ MD5

S / MIME ระบุประเภท MIME เพิ่มเติมเช่น“ application / pkcs7-mime” สำหรับการห่อหุ้มข้อมูลหลังจากเข้ารหัส เอนทิตี MIME ทั้งหมดถูกเข้ารหัสและบรรจุลงในวัตถุ S / MIME มีรูปแบบข้อความเข้ารหัสมาตรฐาน (แตกต่างจาก PGP) ในความเป็นจริง MIME ถูกขยายด้วยคำหลักบางคำเพื่อระบุส่วนที่เข้ารหัสและ / หรือลงนามในข้อความ

S / MIME อาศัยใบรับรอง X.509 สำหรับการแจกจ่ายคีย์สาธารณะ ต้องใช้ PKI แบบลำดับชั้นจากบนลงล่างเพื่อรองรับการรับรอง

ความสามารถในการใช้งาน S / MIME

เนื่องจากข้อกำหนดของใบรับรองจากผู้ออกใบรับรองสำหรับการใช้งานผู้ใช้บางคนไม่สามารถใช้ประโยชน์จาก S / MIME ได้เนื่องจากบางคนอาจต้องการเข้ารหัสข้อความด้วยคู่คีย์สาธารณะ / ส่วนตัว ตัวอย่างเช่นไม่มีส่วนเกี่ยวข้องหรือค่าใช้จ่ายในการดูแลระบบของใบรับรอง

ในทางปฏิบัติแม้ว่าแอปพลิเคชันอีเมลส่วนใหญ่จะใช้ S / MIME แต่ขั้นตอนการลงทะเบียนใบรับรองมีความซับซ้อน แต่การสนับสนุน PGP มักต้องการการเพิ่มปลั๊กอินและปลั๊กอินนั้นมาพร้อมกับสิ่งที่จำเป็นในการจัดการคีย์ Web of Trust ไม่ได้ใช้จริงๆ ผู้คนแลกเปลี่ยนกุญแจสาธารณะกับสื่ออื่น เมื่อได้รับแล้วพวกเขาจะเก็บสำเนากุญแจสาธารณะของผู้ที่มักจะแลกเปลี่ยนอีเมลด้วย

เลเยอร์การนำไปใช้งานในสถาปัตยกรรมเครือข่ายสำหรับโครงร่าง PGP และ S / MIME แสดงในรูปต่อไปนี้ โครงร่างทั้งสองนี้มีการรักษาความปลอดภัยระดับแอปพลิเคชันสำหรับการสื่อสารทางอีเมล

หนึ่งในโครงร่าง PGP หรือ S / MIME ถูกใช้ขึ้นอยู่กับสภาพแวดล้อม การสื่อสารอีเมลที่ปลอดภัยในเครือข่ายแบบแคปทีฟสามารถจัดเตรียมได้โดยปรับให้เข้ากับ PGP สำหรับการรักษาความปลอดภัยอีเมลทางอินเทอร์เน็ตซึ่งมีการแลกเปลี่ยนอีเมลกับผู้ใช้ใหม่ที่ไม่รู้จักบ่อยมาก S / MIME ถือเป็นตัวเลือกที่ดี

ความปลอดภัย DNS

ในบทแรกเราได้กล่าวถึงผู้โจมตีสามารถใช้ DNS Cache Poisoning เพื่อโจมตีผู้ใช้เป้าหมายได้ Domain Name System Security Extensions (DNSSEC) เป็นมาตรฐานอินเทอร์เน็ตที่สามารถป้องกันการโจมตีดังกล่าวได้

ช่องโหว่ของ DNS มาตรฐาน

ในโครงร่าง DNS มาตรฐานเมื่อใดก็ตามที่ผู้ใช้ต้องการเชื่อมต่อกับชื่อโดเมนใด ๆ คอมพิวเตอร์ของเขาจะติดต่อกับเซิร์ฟเวอร์ DNS และค้นหาที่อยู่ IP ที่เกี่ยวข้องสำหรับชื่อโดเมนนั้น เมื่อได้รับที่อยู่ IP แล้วคอมพิวเตอร์จะเชื่อมต่อกับที่อยู่ IP นั้น

ในโครงการนี้ไม่มีกระบวนการตรวจสอบที่เกี่ยวข้องเลย คอมพิวเตอร์ขอเซิร์ฟเวอร์ DNS สำหรับที่อยู่ที่เชื่อมโยงกับเว็บไซต์เซิร์ฟเวอร์ DNS ตอบสนองด้วยที่อยู่ IP และคอมพิวเตอร์ของคุณยอมรับว่าเป็นการตอบสนองที่ถูกต้องและเชื่อมต่อกับเว็บไซต์นั้นอย่างไม่ต้องสงสัย

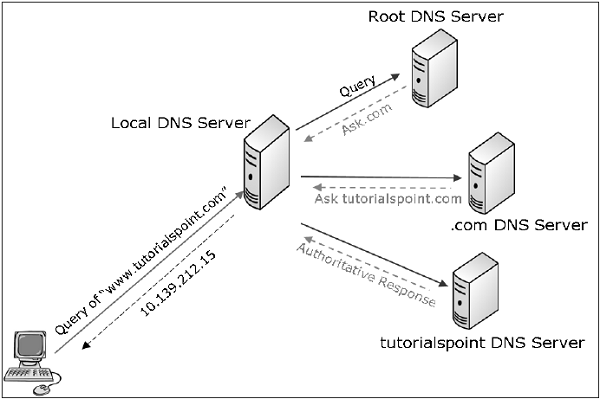

การค้นหา DNS เกิดขึ้นจริงในหลายขั้นตอน ตัวอย่างเช่นเมื่อคอมพิวเตอร์ถามถึง“ www.tutorialspoint.com” การค้นหา DNS จะดำเนินการในหลายขั้นตอน -

คอมพิวเตอร์จะถามเซิร์ฟเวอร์ DNS ในเครื่องก่อน (ISP ให้มา) หาก ISP มีชื่อนี้ในแคชระบบจะตอบสนองอย่างอื่นส่งต่อการสืบค้นไปยัง“ ไดเรกทอรีโซนราก” ซึ่งจะพบ“ .com” และการตอบกลับโซนรูท

จากการตอบกลับคอมพิวเตอร์จะถามไดเร็กทอรี“ .com” ซึ่งจะพบ“ tutorialspoint.com”

จากข้อมูลที่ได้รับคอมพิวเตอร์จะสอบถาม“ tutorialspoint.com” ซึ่งสามารถค้นหา www. tutorialspoint.com.

DNSSEC กำหนด

การค้นหา DNS เมื่อดำเนินการโดยใช้ DNSSEC เกี่ยวข้องกับการลงนามการตอบกลับโดยเอนทิตีที่ตอบสนอง DNSSEC ขึ้นอยู่กับการเข้ารหัสคีย์สาธารณะ

ในมาตรฐาน DNSSEC ทุกโซน DNS จะมีคู่คีย์สาธารณะ / ส่วนตัว ข้อมูลทั้งหมดที่ส่งโดยเซิร์ฟเวอร์ DNS จะลงนามด้วยคีย์ส่วนตัวของโซนต้นทางเพื่อรับรองความถูกต้อง ไคลเอนต์ DNS จำเป็นต้องทราบคีย์สาธารณะของโซนเพื่อตรวจสอบลายเซ็น ไคลเอ็นต์อาจได้รับการกำหนดค่าไว้ล่วงหน้าด้วยคีย์สาธารณะของโดเมนระดับบนสุดทั้งหมดหรือรูท DNS

ด้วย DNSSEC กระบวนการค้นหาจะเป็นดังนี้ -

เมื่อคอมพิวเตอร์ของคุณไปถามรูทโซนที่สามารถค้นหา. com คำตอบจะถูกเซ็นชื่อโดยเซิร์ฟเวอร์โซนราก

คอมพิวเตอร์ตรวจสอบคีย์การลงนามของโซนรากและยืนยันว่าเป็นโซนรากที่ถูกต้องพร้อมข้อมูลที่แท้จริง

ในการตอบกลับโซนรากจะให้ข้อมูลเกี่ยวกับคีย์การลงนามของเซิร์ฟเวอร์โซน. com และตำแหน่งของมันทำให้คอมพิวเตอร์สามารถติดต่อกับไดเร็กทอรี. com และตรวจสอบว่าถูกต้อง

จากนั้นไดเรกทอรี. com จะให้คีย์การลงนามและข้อมูลสำหรับ tutorialspoint.com เพื่อให้สามารถติดต่อกับ google.com และตรวจสอบว่าคุณเชื่อมต่อกับ tutorialspoint.com จริงตามที่ได้รับการยืนยันจากโซนด้านบน

ข้อมูลที่ส่งจะอยู่ในรูปแบบของ Resource Record Set (RRSets) ตัวอย่างของ RRSet สำหรับโดเมน“ tutorialspoint.com” ในเซิร์ฟเวอร์“ .com” ระดับบนสุดจะแสดงในตารางต่อไปนี้

| ชื่อโดเมน | ถึงเวลาที่จะมีชีวิตอยู่ | ประเภท | มูลค่า |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | ก | 36..1.2.3 |

| tutorialspoint.com | 86400 | สำคัญ | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | ซิก | 86947503A8B848F5272E53930C ... |

ระเบียน KEY เป็นคีย์สาธารณะของ“ tutorialspoint.com”

ระเบียน SIG เป็นแฮชที่ลงชื่อของเซิร์ฟเวอร์. com ระดับบนสุดของระเบียน NS, A และ KEY เพื่อตรวจสอบความถูกต้อง ค่าของมันคือ Kcom pvt (H (NS, A, KEY))

ดังนั้นจึงมีการพิจารณาว่าเมื่อ DNSSEC ถูกนำออกใช้อย่างสมบูรณ์คอมพิวเตอร์ของผู้ใช้จะสามารถยืนยันได้ว่าการตอบสนองของ DNS นั้นถูกต้องและเป็นจริงและหลีกเลี่ยงการโจมตี DNS ที่เกิดจากการเป็นพิษของแคช DNS

สรุป

กระบวนการรักษาความปลอดภัยอีเมลช่วยให้มั่นใจได้ถึงความปลอดภัยแบบ end-to-end ของการสื่อสาร ให้บริการรักษาความปลอดภัยของการรักษาความลับการรับรองความถูกต้องของผู้ส่งความสมบูรณ์ของข้อความและการไม่ปฏิเสธ

สองรูปแบบได้รับการพัฒนาเพื่อความปลอดภัยของอีเมล: PGP และ S / MIME ทั้งสองรูปแบบเหล่านี้ใช้รหัสลับและการเข้ารหัสคีย์สาธารณะ

การค้นหา DNS มาตรฐานเสี่ยงต่อการถูกโจมตีเช่นการปลอมแปลง DNS / แคชเป็นพิษ การรักษาความปลอดภัยการค้นหา DNS เป็นไปได้โดยใช้ DNSSEC ซึ่งใช้การเข้ารหัสคีย์สาธารณะ

ในบทนี้เราได้กล่าวถึงกลไกที่ใช้ในชั้นแอปพลิเคชันเพื่อให้ความปลอดภัยของเครือข่ายสำหรับการสื่อสารจากต้นทางถึงปลายทาง