ความปลอดภัยของเครือข่าย - Data Link Layer

เราได้เห็นว่าการเติบโตอย่างรวดเร็วของอินเทอร์เน็ตทำให้เกิดความกังวลหลักในเรื่องความปลอดภัยของเครือข่าย มีการพัฒนาวิธีการหลายอย่างเพื่อรักษาความปลอดภัยในแอปพลิเคชันการขนส่งหรือเลเยอร์เครือข่ายของเครือข่าย

หลายองค์กรรวมมาตรการรักษาความปลอดภัยไว้ที่ชั้น OSI ที่สูงขึ้นตั้งแต่ชั้นแอปพลิเคชันไปจนถึงชั้น IP อย่างไรก็ตามโดยทั่วไปพื้นที่หนึ่งที่ถูกปล่อยทิ้งไว้โดยไม่มีใครดูแลคือการทำให้เลเยอร์ Data Link แข็งตัว สิ่งนี้สามารถเปิดเครือข่ายให้มีการโจมตีและการประนีประนอมที่หลากหลาย

ในบทนี้เราจะพูดถึงปัญหาด้านความปลอดภัยที่ Data Link Layer และวิธีการตอบโต้ การสนทนาของเราจะเน้นไปที่เครือข่ายอีเธอร์เน็ต

ข้อกังวลด้านความปลอดภัยใน Data Link Layer

Data link Layer ในเครือข่ายอีเทอร์เน็ตมีแนวโน้มที่จะถูกโจมตีหลายครั้ง การโจมตีที่พบบ่อยที่สุดคือ -

ARP การปลอมแปลง

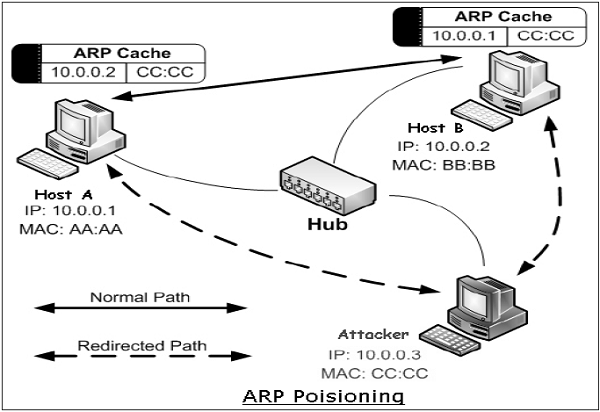

Address Resolution Protocol (ARP) เป็นโปรโตคอลที่ใช้ในการแมปที่อยู่ IP กับที่อยู่เครื่องจริงที่รู้จักในอีเทอร์เน็ตภายในเครื่อง เมื่อเครื่องโฮสต์ต้องการค้นหาที่อยู่ Media Access Control (MAC) ทางกายภาพสำหรับที่อยู่ IP เครื่องจะออกอากาศคำขอ ARP โฮสต์อื่นที่เป็นเจ้าของที่อยู่ IP จะส่งข้อความตอบกลับ ARP พร้อมที่อยู่จริง

เครื่องโฮสต์แต่ละเครื่องบนเครือข่ายจะดูแลตารางที่เรียกว่า 'ARP cache' ตารางนี้เก็บที่อยู่ IP และที่อยู่ MAC ที่เกี่ยวข้องของโฮสต์อื่นบนเครือข่าย

เนื่องจาก ARP เป็นโปรโตคอลไร้สถานะทุกครั้งที่โฮสต์ได้รับการตอบกลับ ARP จากโฮสต์อื่นแม้ว่าจะไม่ได้ส่งคำขอ ARP แต่ก็ยอมรับรายการ ARP และอัปเดตแคช ARP กระบวนการแก้ไขแคช ARP ของโฮสต์เป้าหมายด้วยรายการปลอมแปลงที่เรียกว่าการเป็นพิษ ARP หรือการปลอมแปลง ARP

การปลอมแปลง ARP อาจทำให้ผู้โจมตีสามารถปลอมตัวเป็นโฮสต์ที่ถูกต้องจากนั้นดักจับเฟรมข้อมูลบนเครือข่ายแก้ไขหรือหยุดการทำงานดังกล่าว บ่อยครั้งที่การโจมตีถูกใช้เพื่อเริ่มการโจมตีอื่น ๆ เช่นการโจมตีแบบคนตรงกลางการจี้เซสชันหรือการปฏิเสธการให้บริการ

MAC น้ำท่วม

สวิตช์ทุกตัวในอีเทอร์เน็ตมีตาราง Content-Addressable Memory (CAM) ที่จัดเก็บที่อยู่ MAC หมายเลขพอร์ตสลับและข้อมูลอื่น ๆ โต๊ะมีขนาดคงที่ ในการโจมตีด้วยน้ำท่วมของ MAC ผู้โจมตีจะเปิดสวิตช์ด้วยที่อยู่ MAC โดยใช้แพ็กเก็ต ARP ที่ปลอมแปลงจนกว่าตาราง CAM จะเต็ม

เมื่อ CAM ถูกน้ำท่วมสวิตช์จะเข้าสู่โหมดเหมือนฮับและเริ่มแพร่ภาพการรับส่งข้อมูลที่ไม่มีรายการ CAM ผู้โจมตีที่อยู่ในเครือข่ายเดียวกันตอนนี้ได้รับเฟรมทั้งหมดที่กำหนดไว้สำหรับโฮสต์ที่ระบุเท่านั้น

การขโมยพอร์ต

สวิตช์อีเทอร์เน็ตมีความสามารถในการเรียนรู้และผูกที่อยู่ MAC กับพอร์ต เมื่อสวิตช์รับทราฟฟิกจากพอร์ตที่มีที่อยู่ต้นทาง MAC มันจะผูกหมายเลขพอร์ตและที่อยู่ MAC นั้น

การโจมตีแบบขโมยพอร์ตใช้ประโยชน์จากความสามารถของสวิตช์นี้ ผู้โจมตีล้นสวิตช์ด้วยเฟรม ARP ปลอมโดยมีที่อยู่ MAC ของโฮสต์เป้าหมายเป็นที่อยู่ต้นทาง สวิตช์ถูกหลอกให้เชื่อว่าโฮสต์เป้าหมายอยู่บนพอร์ตซึ่งเชื่อมต่อกับผู้โจมตีจริง

ตอนนี้เฟรมข้อมูลทั้งหมดที่มีไว้สำหรับโฮสต์เป้าหมายจะถูกส่งไปยังพอร์ตสวิตช์ของผู้โจมตีและไม่ส่งไปยังโฮสต์เป้าหมาย ดังนั้นตอนนี้ผู้โจมตีจะได้รับเฟรมทั้งหมดซึ่งถูกกำหนดไว้สำหรับโฮสต์เป้าหมายเท่านั้น

การโจมตี DHCP

Dynamic Host Configuration Protocol (DHCP) ไม่ใช่โปรโตคอลดาต้าลิงค์ แต่วิธีแก้ปัญหาการโจมตี DHCP ยังมีประโยชน์ในการขัดขวางการโจมตี Layer 2

DHCP ใช้เพื่อจัดสรรที่อยู่ IP แบบไดนามิกให้กับคอมพิวเตอร์ในช่วงเวลาที่กำหนด เป็นไปได้ที่จะโจมตีเซิร์ฟเวอร์ DHCP โดยทำให้เกิดการปฏิเสธการให้บริการในเครือข่ายหรือโดยการแอบอ้างเป็นเซิร์ฟเวอร์ DHCP ในการโจมตีด้วยความอดอยาก DHCP ผู้โจมตีจะร้องขอที่อยู่ DHCP ที่มีอยู่ทั้งหมด ซึ่งส่งผลให้เกิดการปฏิเสธการให้บริการไปยังโฮสต์ที่ถูกต้องบนเครือข่าย

ในการโจมตีด้วยการปลอมแปลง DHCP ผู้โจมตีสามารถปรับใช้เซิร์ฟเวอร์ DHCP ที่หลอกลวงเพื่อให้ที่อยู่แก่ไคลเอ็นต์ ที่นี่ผู้โจมตีสามารถให้เครื่องโฮสต์ด้วยเกตเวย์เริ่มต้นของ rouge พร้อมการตอบสนอง DHCP ขณะนี้เฟรมข้อมูลจากโฮสต์ถูกนำทางไปยังรูจเกตเวย์ซึ่งผู้โจมตีสามารถสกัดกั้นแพ็คเกจทั้งหมดและตอบกลับเกตเวย์จริงหรือวางได้

การโจมตีอื่น ๆ

นอกเหนือจากการโจมตีที่ได้รับความนิยมข้างต้นแล้วยังมีการโจมตีอื่น ๆ เช่นการแพร่ภาพแบบ Layer 2, Denial of Service (DoS), การโคลน MAC

ในการโจมตีการแพร่ภาพผู้โจมตีจะส่งการตอบกลับ ARP ที่ปลอมแปลงไปยังโฮสต์บนเครือข่าย การตอบกลับ ARP เหล่านี้ตั้งค่าที่อยู่ MAC ของเกตเวย์เริ่มต้นไปยังที่อยู่ออกอากาศ สิ่งนี้ทำให้การรับส่งข้อมูลขาออกทั้งหมดได้รับการแพร่ภาพทำให้สามารถดักจับโดยผู้โจมตีที่นั่งบนอีเธอร์เน็ตเดียวกันได้ การโจมตีประเภทนี้ยังส่งผลต่อความจุของเครือข่าย

ในการโจมตี DoS ที่ใช้เลเยอร์ 2 ผู้โจมตีจะอัปเดตแคช ARP ของโฮสต์ในเครือข่ายด้วยที่อยู่ MAC ที่ไม่มีอยู่จริง ที่อยู่ MAC ของการ์ดอินเทอร์เฟซเครือข่ายแต่ละอันในเครือข่ายควรจะไม่ซ้ำกันทั่วโลก อย่างไรก็ตามสามารถเปลี่ยนแปลงได้อย่างง่ายดายโดยการเปิดใช้งานการโคลน MAC ผู้โจมตีปิดใช้งานโฮสต์เป้าหมายผ่านการโจมตี DoS จากนั้นใช้ที่อยู่ IP และ MAC ของโฮสต์เป้าหมาย

ผู้โจมตีดำเนินการโจมตีเพื่อเปิดการโจมตีระดับสูงขึ้นเพื่อเป็นอันตรายต่อความปลอดภัยของข้อมูลที่เดินทางบนเครือข่าย เขาสามารถดักจับเฟรมทั้งหมดและจะสามารถอ่านข้อมูลเฟรมได้ ผู้โจมตีสามารถทำหน้าที่เป็นคนกลางและแก้ไขข้อมูลหรือเพียงแค่วางกรอบที่นำไปสู่ DoS เขาสามารถจี้เซสชันที่กำลังดำเนินอยู่ระหว่างโฮสต์เป้าหมายและเครื่องอื่น ๆ และสื่อสารข้อมูลที่ไม่ถูกต้องทั้งหมด

การรักษาความปลอดภัย Ethernet LAN

เราได้พูดถึงการโจมตีที่รู้จักกันอย่างแพร่หลายใน Data Link Layer ในหัวข้อก่อนหน้านี้ มีการพัฒนาวิธีการหลายวิธีเพื่อลดการโจมตีประเภทนี้ บางส่วนของวิธีการที่สำคัญ ได้แก่ -

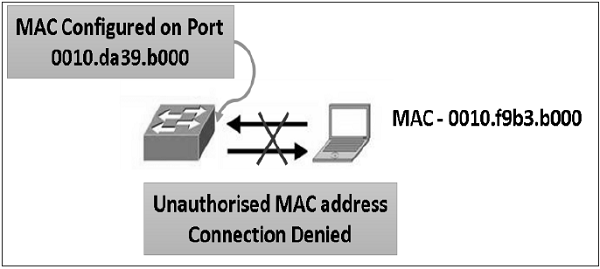

ความปลอดภัยของพอร์ต

เป็นคุณสมบัติความปลอดภัยชั้น 2 ที่มีอยู่ในสวิตช์อีเธอร์เน็ตอัจฉริยะ เกี่ยวข้องกับการผูกพอร์ตทางกายภาพของสวิตช์ไปยังที่อยู่ MAC / es เฉพาะ ทุกคนสามารถเข้าถึงเครือข่ายที่ไม่ปลอดภัยได้เพียงแค่เชื่อมต่อโฮสต์เข้ากับพอร์ตสวิตช์ที่มีอยู่ แต่การรักษาความปลอดภัยของพอร์ตสามารถรักษาความปลอดภัยในการเข้าถึงเลเยอร์ 2 ได้

ตามค่าเริ่มต้นความปลอดภัยของพอร์ตจะ จำกัด ที่อยู่ MAC ทางเข้าให้นับเป็นหนึ่ง อย่างไรก็ตามเป็นไปได้ที่จะอนุญาตให้โฮสต์ที่ได้รับอนุญาตมากกว่าหนึ่งโฮสต์เชื่อมต่อจากพอร์ตนั้นผ่านการกำหนดค่า ที่อยู่ MAC ที่อนุญาตต่ออินเทอร์เฟซสามารถกำหนดค่าแบบคงที่ได้ ทางเลือกที่สะดวกคือการเปิดใช้งานการเรียนรู้ที่อยู่ MAC แบบ "ติดหนึบ" ซึ่งที่อยู่ MAC จะเรียนรู้แบบไดนามิกโดยสวิตช์พอร์ตจนกว่าจะถึงขีด จำกัด สูงสุดสำหรับพอร์ต

เพื่อให้มั่นใจในความปลอดภัยปฏิกิริยาต่อการเปลี่ยนแปลงของที่อยู่ MAC ที่ระบุบนพอร์ตหรือแอดเดรสส่วนเกินบนพอร์ตสามารถควบคุมได้หลายวิธี พอร์ตสามารถกำหนดค่าเพื่อปิดหรือบล็อกที่อยู่ MAC ที่เกินขีด จำกัด ที่ระบุ แนวทางปฏิบัติที่ดีที่สุดที่แนะนำคือปิดพอร์ต การรักษาความปลอดภัยของพอร์ตป้องกันการท่วมของ MAC และการโจมตีแบบโคลน

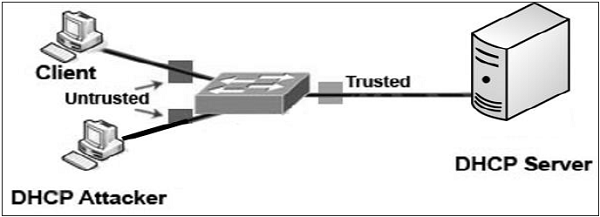

DHCP Snooping

เราได้เห็นแล้วว่าการปลอมแปลง DHCP เป็นการโจมตีที่ผู้โจมตีรับฟังคำขอ DHCP จากโฮสต์บนเครือข่ายและตอบกลับด้วยการตอบสนอง DHCP ปลอมก่อนที่การตอบสนอง DHCP ที่ได้รับอนุญาตจะมาถึงโฮสต์

การสอดแนม DHCP สามารถป้องกันการโจมตีดังกล่าวได้ DHCP snooping เป็นคุณลักษณะของสวิตช์ สามารถกำหนดค่าสวิตช์เพื่อกำหนดว่าพอร์ตสวิตช์ใดที่สามารถตอบสนองต่อคำขอ DHCP ได้ พอร์ตสวิตช์ถูกระบุว่าเป็นพอร์ตที่เชื่อถือได้หรือไม่น่าเชื่อถือ

เฉพาะพอร์ตที่เชื่อมต่อกับเซิร์ฟเวอร์ DHCP ที่ได้รับอนุญาตเท่านั้นที่ได้รับการกำหนดค่าเป็น“ เชื่อถือได้” และอนุญาตให้ส่งข้อความ DHCP ทุกประเภท พอร์ตอื่น ๆ ทั้งหมดบนสวิตช์ไม่น่าเชื่อถือและสามารถส่งได้เฉพาะคำขอ DHCP เท่านั้น หากพบการตอบสนอง DHCP บนพอร์ตที่ไม่น่าเชื่อถือแสดงว่าพอร์ตนั้นปิดลง

การป้องกันการปลอมแปลง ARP

วิธีการรักษาความปลอดภัยของพอร์ตสามารถป้องกันการโจมตีของ MAC และการโคลน อย่างไรก็ตามไม่ได้ป้องกันการปลอมแปลง ARP ความปลอดภัยของพอร์ตจะตรวจสอบที่อยู่ต้นทาง MAC ในส่วนหัวของเฟรม แต่เฟรม ARP มีฟิลด์แหล่งที่มา MAC เพิ่มเติมในเพย์โหลดข้อมูลและโฮสต์ใช้ฟิลด์นี้เพื่อเติมข้อมูลแคช ARP วิธีการบางอย่างในการป้องกันการปลอมแปลง ARP มีดังต่อไปนี้

Static ARP- การดำเนินการอย่างหนึ่งที่แนะนำคือการใช้รายการ ARP แบบคงที่ในตาราง ARP ของโฮสต์ รายการ Static ARP เป็นรายการถาวรในแคช ARP อย่างไรก็ตามวิธีนี้ไม่สามารถทำได้ นอกจากนี้ยังไม่อนุญาตให้ใช้ Dynamic Host Configuration Protocol (DHCP) เนื่องจากต้องใช้ IP แบบคงที่สำหรับโฮสต์ทั้งหมดในเครือข่ายเลเยอร์ 2

Intrusion Detection System- วิธีการป้องกันคือการใช้ Intrusion Detection System (IDS) ที่กำหนดค่าให้ตรวจจับการรับส่งข้อมูล ARP จำนวนมาก อย่างไรก็ตาม IDS มีแนวโน้มที่จะรายงานผลบวกที่ผิดพลาด

Dynamic ARP Inspection- วิธีการป้องกันการปลอมแปลง ARP นี้คล้ายกับการสอดแนม DHCP ใช้พอร์ตที่เชื่อถือได้และไม่น่าเชื่อถือ การตอบกลับ ARP ได้รับอนุญาตในอินเทอร์เฟซสวิตช์บนพอร์ตที่เชื่อถือได้เท่านั้น หากการตอบกลับ ARP มาถึงสวิตช์บนพอร์ตที่ไม่น่าเชื่อถือเนื้อหาของแพ็กเก็ตการตอบกลับ ARP จะถูกเปรียบเทียบกับตารางการรวม DHCP เพื่อตรวจสอบความถูกต้อง หากการตอบกลับ ARP ไม่ถูกต้องการตอบกลับ ARP จะหลุดและพอร์ตถูกปิดใช้งาน

การรักษาความปลอดภัยโปรโตคอล Spanning Tree

Spanning Tree Protocol (STP) คือโปรโตคอลการจัดการลิงค์เลเยอร์ 2 วัตถุประสงค์หลักของ STP คือเพื่อให้แน่ใจว่าไม่มีการวนซ้ำการไหลของข้อมูลเมื่อเครือข่ายมีเส้นทางที่ซ้ำซ้อน โดยทั่วไปเส้นทางที่ซ้ำซ้อนถูกสร้างขึ้นเพื่อมอบความน่าเชื่อถือให้กับเครือข่าย แต่พวกมันสามารถสร้างลูปอันตรายซึ่งอาจนำไปสู่การโจมตี DoS ในเครือข่าย

พิธีสาร Spanning Tree

เพื่อให้ความซ้ำซ้อนของพา ธ ที่ต้องการรวมทั้งเพื่อหลีกเลี่ยงเงื่อนไขการวนซ้ำ STP จึงกำหนดโครงสร้างที่ครอบคลุมสวิตช์ทั้งหมดในเครือข่าย STP บังคับให้ลิงก์ข้อมูลที่ซ้ำซ้อนบางอย่างอยู่ในสถานะที่ถูกบล็อกและทำให้ลิงก์อื่น ๆ อยู่ในสถานะส่งต่อ

หากลิงก์ในสถานะการส่งต่อหยุดทำงาน STP จะกำหนดค่าเครือข่ายใหม่และกำหนดเส้นทางข้อมูลใหม่โดยเปิดใช้งานเส้นทางสแตนด์บายที่เหมาะสม STP ทำงานบนบริดจ์และสวิตช์ที่ใช้งานในเครือข่าย สวิตช์ทั้งหมดแลกเปลี่ยนข้อมูลสำหรับการเลือกสวิตช์รูทและสำหรับการกำหนดค่าเครือข่ายในภายหลัง Bridge Protocol Data Units (BPDUs) มีข้อมูลนี้ ด้วยการแลกเปลี่ยน BPDU สวิทช์ทั้งหมดในเครือข่ายจะเลือกรูทบริดจ์ / สวิตช์ที่กลายเป็นจุดโฟกัสในเครือข่ายและควบคุมลิงก์ที่ถูกบล็อกและส่งต่อ

การโจมตี STP

การข้ามรูทบริดจ์ เป็นการโจมตีประเภทหนึ่งที่ก่อกวนมากที่สุดในเลเยอร์ 2 โดยค่าเริ่มต้นสวิตช์ LAN จะรับ BPDU ที่ส่งจากสวิตช์ข้างเคียงตามมูลค่าที่ตราไว้ อนึ่ง STP เชื่อถือได้ไร้สัญชาติและไม่มีกลไกการตรวจสอบสิทธิ์เสียงใด ๆ

เมื่ออยู่ในโหมดการโจมตีรูทสวิตช์โจมตีจะส่ง BPDU ทุก ๆ 2 วินาทีโดยมีลำดับความสำคัญเดียวกันกับรูทบริดจ์ปัจจุบัน แต่มีที่อยู่ MAC ที่มีตัวเลขต่ำกว่าเล็กน้อยซึ่งทำให้มั่นใจได้ว่าจะได้รับชัยชนะในกระบวนการเลือกตั้งรูทบริดจ์ สวิตช์ผู้โจมตีสามารถเปิดการโจมตี DoS ได้โดยไม่รับทราบสวิตช์อื่น ๆ ที่ทำให้ BPDU ท่วมหรือโดยการกำหนดให้สวิตช์ไปยัง BPDUS ที่เกินกระบวนการโดยอ้างว่าเป็นรูทในครั้งเดียวและถอนกลับอย่างรวดเร็ว

DoS โดยใช้ Flood of Configuration BPDU สวิตช์โจมตีไม่พยายามเข้ายึดครองในฐานะรูท แต่จะสร้าง BPDU จำนวนมากต่อวินาทีซึ่งนำไปสู่การใช้งาน CPU ที่สูงมากบนสวิตช์

การป้องกันการโจมตี STP

โชคดีที่มาตรการรับมือกับการจู่โจมยึดรากนั้นง่ายและตรงไปตรงมา คุณสมบัติสองประการช่วยในการเอาชนะการโจมตีการยึดครองราก

Root Guard- ตัวป้องกันรูท จำกัด พอร์ตสวิตช์ซึ่งอาจใช้ต่อรองรูทบริดจ์ได้ หากพอร์ตที่เปิดใช้งาน root-guard ได้รับ BPDU ที่เหนือกว่าพอร์ตที่รูทบริดจ์ปัจจุบันกำลังส่งพอร์ตนั้นจะถูกย้ายไปยังสถานะที่ไม่สอดคล้องกันของรูทและไม่มีการส่งต่อการรับส่งข้อมูลข้ามพอร์ตนั้น รูทการ์ดถูกนำไปใช้งานได้ดีที่สุดกับพอร์ตที่เชื่อมต่อกับสวิตช์ซึ่งไม่คาดว่าจะรับช่วงต่อเป็นรูทบริดจ์

BPDU-Guard- BPDU guard ใช้เพื่อป้องกันเครือข่ายจากปัญหาที่อาจเกิดจากการรับ BPDU บนพอร์ตการเข้าถึง นี่คือพอร์ตที่ไม่ควรรับ BPDU guard ถูกนำไปใช้กับพอร์ตที่ผู้ใช้หันหน้าไปทางผู้ใช้ได้ดีที่สุดเพื่อป้องกันไม่ให้ผู้โจมตีแทรกสวิตช์โกง

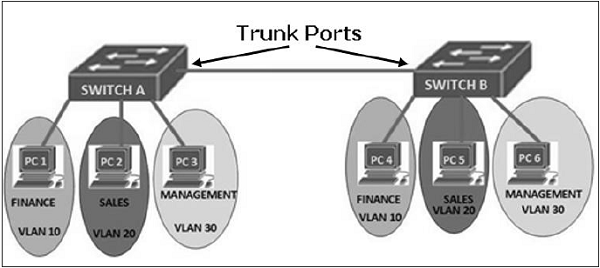

การรักษาความปลอดภัย Virtual LAN

ในเครือข่ายท้องถิ่นบางครั้ง Virtual Local Area Networks (VLANs) ได้รับการกำหนดค่าเป็นมาตรการรักษาความปลอดภัยเพื่อ จำกัด จำนวนโฮสต์ที่เสี่ยงต่อการโจมตีเลเยอร์ 2 VLAN สร้างขอบเขตเครือข่ายซึ่งการรับส่งข้อมูลออกอากาศ (ARP, DHCP) ไม่สามารถข้ามได้

เครือข่ายท้องถิ่นเสมือน

เครือข่ายที่ใช้สวิตช์ / es ที่รองรับความสามารถ VLAN สามารถกำหนดค่าเพื่อกำหนด VLAN หลายตัวบนโครงสร้างพื้นฐาน LAN ทางกายภาพเดียว

รูปแบบทั่วไปของ VLAN คือ VLAN ที่ใช้พอร์ต ในโครงสร้าง VLAN นี้พอร์ตสวิตช์จะถูกจัดกลุ่มเป็น VLAN โดยใช้ซอฟต์แวร์การจัดการสวิตช์ ดังนั้นสวิตช์จริงตัวเดียวสามารถทำหน้าที่เป็นสวิตช์เสมือนหลายตัวได้

การใช้ VLAN ช่วยแยกการรับส่งข้อมูล มันแบ่งเครือข่ายเลเยอร์ 2 ที่ออกอากาศขนาดใหญ่ออกเป็นเครือข่ายชั้นโลจิคัลเลเยอร์ 2 ที่เล็กกว่าและลดขอบเขตของการโจมตีเช่นการปลอมแปลง ARP / DHCP เฟรมข้อมูลของ VLAN หนึ่งเฟรมสามารถย้ายจาก / ไปยังภายในพอร์ตที่เป็นของ VLAN เดียวกันเท่านั้น การส่งต่อเฟรมระหว่างสอง VLAN จะกระทำผ่านการกำหนดเส้นทาง

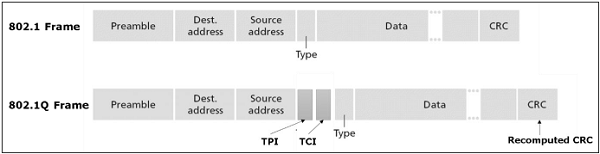

โดยทั่วไป VLAN จะขยายสวิตช์หลายตัวดังที่แสดงในแผนภาพด้านบน การเชื่อมโยงระหว่างพอร์ต Trunk มีเฟรมของ VLAN ทั้งหมดที่กำหนดไว้บนสวิตช์ทางกายภาพหลายตัว ดังนั้นเฟรม VLAN ที่ส่งต่อระหว่างสวิตช์จึงไม่สามารถเป็นเฟรมรูปแบบอีเธอร์เน็ต IEEE 802.1 แบบธรรมดาได้ เนื่องจากเฟรมเหล่านี้ย้ายไปบนลิงค์ทางกายภาพเดียวกันตอนนี้จึงจำเป็นต้องมีข้อมูล VLAN ID โปรโตคอล IEEE 802.1Q เพิ่ม / ลบฟิลด์ส่วนหัวเพิ่มเติมให้กับเฟรมอีเธอร์เน็ตธรรมดาที่ส่งต่อระหว่างพอร์ตท้ายรถ

เมื่อฟิลด์ที่อยู่ถัดจากฟิลด์ที่อยู่ IP สองช่องคือ 0x8100 (> 1500) เฟรมจะถูกระบุเป็นเฟรม 802.1Q ค่าของ 2-byte Tag Protocol Identifier (TPI) คือ 81-00 ช่อง TCI ประกอบด้วยข้อมูลลำดับความสำคัญ 3 บิตตัวบ่งชี้ที่มีสิทธิ์ Drop 1 บิต (DEI) และรหัส VLAN 12 บิต ฟิลด์ลำดับความสำคัญ 3 บิตและฟิลด์ DEI นี้ไม่เกี่ยวข้องกับ VLAN บิตลำดับความสำคัญใช้สำหรับการจัดเตรียมคุณภาพการบริการ

เมื่อเฟรมไม่ได้เป็นของ VLAN ใด ๆ จะมีรหัส VLAN เริ่มต้นซึ่งถือว่าเฟรมนั้นเชื่อมโยงด้วย

โจมตี VLAN และมาตรการป้องกัน

ในการโจมตีด้วยการกระโดด VLAN ผู้โจมตีบน VLAN หนึ่งสามารถเข้าถึงการรับส่งข้อมูลบน VLAN อื่น ๆ ที่ปกติจะไม่สามารถเข้าถึงได้ มันจะข้ามอุปกรณ์เลเยอร์ 3 (เราเตอร์) เมื่อสื่อสารจาก VLAN หนึ่งไปยังอีกเครื่องหนึ่งดังนั้นจึงเอาชนะจุดประสงค์ของการสร้าง VLAN

การกระโดด VLAN สามารถทำได้สองวิธี สลับการปลอมแปลงและการติดแท็กสองครั้ง

สลับการปลอมแปลง

อาจเกิดขึ้นได้เมื่อพอร์ตสวิตช์ที่ผู้โจมตีเชื่อมต่ออยู่ไม่ว่าจะอยู่ในโหมด 'เดินสายไฟ' หรือโหมด 'เจรจาอัตโนมัติ' ผู้โจมตีทำหน้าที่เป็นสวิตช์และเพิ่มส่วนหัวการห่อหุ้ม 802.1Q พร้อมแท็ก VLAN สำหรับ VLAN ระยะไกลเป้าหมายไปยังเฟรมขาออก สวิตช์รับจะตีความเฟรมเหล่านั้นว่ามาจากสวิตช์ 802.1Q อื่นและส่งต่อเฟรมไปยัง VLAN เป้าหมาย

มาตรการป้องกันสองประการในการโจมตีด้วยการปลอมแปลงด้วยสวิตช์คือการตั้งค่าพอร์ตขอบเป็นโหมดการเข้าถึงแบบคงที่และปิดใช้งานการเจรจาอัตโนมัติในทุกพอร์ต

การแท็กสองครั้ง

ในการโจมตีครั้งนี้ผู้โจมตีที่เชื่อมต่อกับพอร์ต VLAN ดั้งเดิมของสวิตช์จะนำแท็ก VLAN สองแท็กในส่วนหัวของเฟรม แท็กแรกเป็นของ VLAN ดั้งเดิมและที่สองใช้สำหรับ VLAN เป้าหมาย เมื่อสวิตช์แรกได้รับเฟรมของผู้โจมตีระบบจะลบแท็กแรกออกเนื่องจากเฟรมของ VLAN ดั้งเดิมจะถูกส่งต่อโดยไม่มีแท็กบนพอร์ต trunk

เนื่องจากแท็กที่สองไม่เคยถูกลบออกโดยสวิตช์แรกสวิตช์รับจะระบุแท็กที่เหลือเป็นปลายทาง VLAN และส่งต่อเฟรมไปยังโฮสต์เป้าหมายใน VLAN นั้น การโจมตีด้วยการแท็กสองครั้งใช้ประโยชน์จากแนวคิดของ VLAN ดั้งเดิม เนื่องจาก VLAN 1 เป็น VLAN เริ่มต้นสำหรับพอร์ตการเข้าถึงและ VLAN ดั้งเดิมเริ่มต้นบน trunks จึงเป็นเป้าหมายที่ง่าย

มาตรการป้องกันอันดับแรกคือการลบพอร์ตการเข้าถึงทั้งหมดออกจาก VLAN 1 เริ่มต้นเนื่องจากพอร์ตของผู้โจมตีต้องตรงกับ VLAN ดั้งเดิมของสวิตช์ มาตรการป้องกันที่สองคือการกำหนด VLAN ดั้งเดิมบนสวิตช์ Trunks ทั้งหมดให้กับ VLAN ที่ไม่ได้ใช้บางตัวพูดว่า VLAN id 999 และสุดท้ายสวิตช์ทั้งหมดจะได้รับการกำหนดค่าให้ดำเนินการติดแท็กเฟรม VLAN ดั้งเดิมบนพอร์ต trunk

การรักษาความปลอดภัย LAN ไร้สาย

เครือข่ายท้องถิ่นแบบไร้สายคือเครือข่ายของโหนดไร้สายภายในพื้นที่ทางภูมิศาสตร์ที่ จำกัด เช่นอาคารสำนักงานหรือวิทยาเขตของโรงเรียน โหนดสามารถสื่อสารทางวิทยุได้

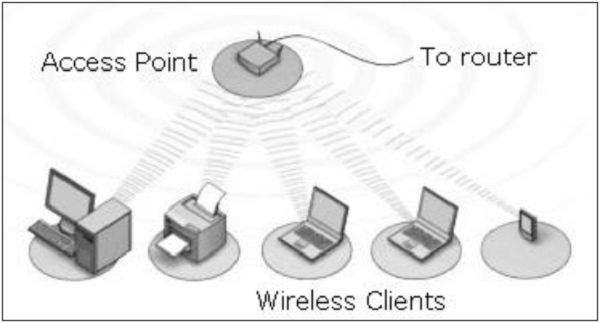

LAN ไร้สาย

โดยปกติแล้ว LAN ไร้สายจะใช้เป็นส่วนขยายของ LAN แบบใช้สายที่มีอยู่เพื่อให้การเข้าถึงเครือข่ายด้วยการเคลื่อนย้ายอุปกรณ์ เทคโนโลยี LAN ไร้สายที่นำมาใช้อย่างแพร่หลายมากที่สุดนั้นขึ้นอยู่กับมาตรฐาน IEEE 802.11 และการแก้ไขเพิ่มเติม

ส่วนประกอบหลักสองอย่างใน LAN ไร้สาย ได้แก่ -

Access Points (APs)- นี่คือสถานีฐานสำหรับเครือข่ายไร้สาย พวกเขาส่งและรับความถี่วิทยุเพื่อสื่อสารกับไคลเอนต์ไร้สาย

Wireless Clients- เป็นอุปกรณ์คอมพิวเตอร์ที่ติดตั้ง Wireless Network Interface Card (WNIC) แล็ปท็อปโทรศัพท์ IP พีดีเอเป็นตัวอย่างทั่วไปของไคลเอนต์ไร้สาย

หลายองค์กรได้นำ LAN ไร้สายมาใช้ เครือข่ายเหล่านี้กำลังเติบโตอย่างน่าอัศจรรย์ ดังนั้นสิ่งสำคัญคือต้องทำความเข้าใจภัยคุกคามใน LAN ไร้สายและเรียนรู้มาตรการป้องกันทั่วไปเพื่อให้มั่นใจในความปลอดภัยของเครือข่าย

การโจมตีใน LAN ไร้สาย

การโจมตีโดยทั่วไปที่ดำเนินการบน LAN ไร้สาย ได้แก่ -

Eavesdropping - ผู้โจมตีจะตรวจสอบเครือข่ายไร้สายเพื่อหาข้อมูลรวมถึงข้อมูลรับรองการตรวจสอบสิทธิ์

Masquerading - ผู้โจมตีแอบอ้างเป็นผู้ใช้ที่ได้รับอนุญาตและได้รับการเข้าถึงและสิทธิพิเศษบนเครือข่ายไร้สาย

Traffic Analysis - ผู้โจมตีจะตรวจสอบการส่งผ่านเครือข่ายไร้สายเพื่อระบุรูปแบบการสื่อสารและผู้เข้าร่วม

Denial of Service - ผู้โจมตีป้องกันหรือ จำกัด การใช้งานตามปกติหรือการจัดการ LAN ไร้สายหรืออุปกรณ์เครือข่าย

Message Modification/Replay - ผู้โจมตีแก้ไขหรือตอบกลับข้อความที่ถูกต้องที่ส่งผ่านเครือข่ายไร้สายโดยการลบเพิ่มเปลี่ยนแปลงหรือจัดลำดับใหม่

มาตรการด้านความปลอดภัยใน LAN ไร้สาย

มาตรการรักษาความปลอดภัยเป็นวิธีที่จะกำจัดการโจมตีและจัดการความเสี่ยงต่อเครือข่าย นี่คือการจัดการเครือข่ายการดำเนินการและมาตรการทางเทคนิค เราอธิบายด้านล่างของมาตรการทางเทคนิคที่นำมาใช้เพื่อรับรองความลับความพร้อมใช้งานและความสมบูรณ์ของข้อมูลที่ส่งผ่าน LAN ไร้สาย

ใน LAN ไร้สาย AP ทั้งหมดควรได้รับการกำหนดค่าเพื่อให้มีความปลอดภัยผ่านการเข้ารหัสและการพิสูจน์ตัวตนไคลเอนต์ ประเภทของโครงร่างที่ใช้ใน LAN ไร้สายเพื่อรักษาความปลอดภัยมีดังนี้ -

ความเป็นส่วนตัวเทียบเท่าสาย (WEP)

เป็นอัลกอริธึมการเข้ารหัสที่สร้างขึ้นในมาตรฐาน 802.11 เพื่อรักษาความปลอดภัยเครือข่ายไร้สาย การเข้ารหัส WEP ใช้การเข้ารหัสสตรีม RC4 (Rivest Cipher 4) ที่มีคีย์ 40 บิต / 104 บิตและเวกเตอร์เริ่มต้น 24 บิต นอกจากนี้ยังสามารถให้การรับรองความถูกต้องปลายทาง

อย่างไรก็ตามกลไกการรักษาความปลอดภัยการเข้ารหัสที่อ่อนแอที่สุดเนื่องจากพบข้อบกพร่องหลายประการในการเข้ารหัส WEP WEP ยังไม่มีโปรโตคอลการตรวจสอบสิทธิ์ ดังนั้นจึงไม่แนะนำให้ใช้ WEP

โปรโตคอล 802.11i

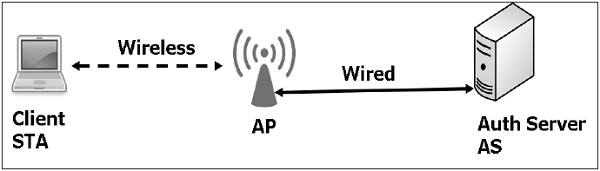

ในโปรโตคอลนี้สามารถเข้ารหัสได้หลายรูปแบบและรัดกุมยิ่งขึ้น ได้รับการพัฒนาเพื่อทดแทนโครงการ WEP ที่อ่อนแอ มีกลไกการกระจายที่สำคัญ รองรับหนึ่งคีย์ต่อสถานีและไม่ใช้คีย์เดียวกันสำหรับทุกคน ใช้เซิร์ฟเวอร์การตรวจสอบความถูกต้องแยกจากจุดเชื่อมต่อ

IEEE802.11i กำหนดให้ใช้โปรโตคอลที่ชื่อว่า Counter mode ด้วย CBC-MAC Protocol (CCMP) CCMP ให้การรักษาความลับและความสมบูรณ์ของข้อมูลที่ถ่ายโอนและความถูกต้องของผู้ส่ง มันขึ้นอยู่กับการเข้ารหัสบล็อก Advanced Encryption Standard (AES)

โปรโตคอล IEEE802.11i มีการทำงานสี่ขั้นตอน

STA และ AP สื่อสารและค้นพบความสามารถด้านความปลอดภัยร่วมกันเช่นอัลกอริทึมที่รองรับ

STA และ AS รับรองความถูกต้องร่วมกันและร่วมกันสร้าง Master Key (MK) AP ทำหน้าที่เป็น "ส่งผ่าน"

STA ได้รับคีย์ Master Key แบบคู่ (PMK) AS ได้รับ PMK เดียวกันและส่งไปยัง AP

STA, AP ใช้ PMK เพื่อรับ Temporal Key (TK) เพื่อใช้สำหรับการเข้ารหัสข้อความและความสมบูรณ์ของข้อมูล

มาตรฐานอื่น ๆ

Wi-Fi Protected Access(WPA) - โปรโตคอลนี้ใช้มาตรฐาน IEEE 802.11i ส่วนใหญ่ มีอยู่ก่อน IEEE 802.11i และใช้อัลกอริทึม RC4 สำหรับการเข้ารหัส มีสองโหมดการทำงาน ในโหมด 'Enterprise' WPA ใช้โปรโตคอลการตรวจสอบความถูกต้อง 802.1x เพื่อสื่อสารกับเซิร์ฟเวอร์การตรวจสอบความถูกต้องและด้วยเหตุนี้คีย์ล่วงหน้า (PMK) จึงมีไว้สำหรับไคลเอนต์สเตชั่น ในโหมด 'ส่วนบุคคล' จะไม่ใช้ 802.1x PMK จะถูกแทนที่ด้วยคีย์ที่แชร์ล่วงหน้าตามที่ใช้สำหรับสภาพแวดล้อม LAN ไร้สายของ Office Home Office (SOHO)

WPA ยังมีการตรวจสอบความสมบูรณ์ของข้อความเสียงแทนที่ Cyclic Redundancy Check (CRC) ที่ใช้โดยมาตรฐาน WEP

WPA2- WPA2 แทนที่ WPA WPA2 ใช้องค์ประกอบบังคับทั้งหมดของโครงร่าง IEEE 802.11i โดยเฉพาะอย่างยิ่งรวมถึงการสนับสนุนที่จำเป็นสำหรับ CCMP ซึ่งเป็นโหมดการเข้ารหัสที่ใช้ AES พร้อมความปลอดภัยที่แข็งแกร่ง ดังนั้นเท่าที่เกี่ยวข้องกับการโจมตี WPA2 / IEEE802.11i มีวิธีแก้ปัญหาที่เพียงพอเพื่อป้องกันจุดอ่อนของ WEP การโจมตีแบบคนตรงกลางการปลอมแปลงแพ็คเก็ตปลอมและการโจมตีซ้ำ อย่างไรก็ตามการโจมตี DoS ไม่ได้รับการแก้ไขอย่างถูกต้องและไม่มีโปรโตคอลที่มั่นคงในการหยุดการโจมตีดังกล่าวโดยทั่วไปเนื่องจากการโจมตีดังกล่าวกำหนดเป้าหมายไปที่เลเยอร์ทางกายภาพเช่นการรบกวนย่านความถี่

สรุป

ในบทนี้เราพิจารณาการโจมตีและเทคนิคการลดผลกระทบโดยสมมติว่าเครือข่ายอีเธอร์เน็ตแบบสวิตช์ที่ใช้ IP หากเครือข่ายของคุณไม่ได้ใช้อีเธอร์เน็ตเป็นโปรโตคอลเลเยอร์ 2 การโจมตีเหล่านี้บางอย่างอาจใช้ไม่ได้ แต่มีโอกาสที่เครือข่ายดังกล่าวจะเสี่ยงต่อการโจมตีประเภทต่างๆ

ความปลอดภัยนั้นแข็งแกร่งพอ ๆ กับลิงค์ที่อ่อนแอที่สุดเท่านั้น เมื่อพูดถึงระบบเครือข่ายเลเยอร์ 2 อาจเป็นลิงก์ที่อ่อนแอมาก มาตรการรักษาความปลอดภัยชั้น 2 ที่กล่าวถึงในบทนี้ช่วยปกป้องเครือข่ายจากการโจมตีหลายประเภท