Etik Hackleme - Hızlı Kılavuz

Hacking, neredeyse elli yıldır bilgi işlemin bir parçası olmuştur ve çok çeşitli konuları kapsayan çok geniş bir disiplindir. Bilinen ilk bilgisayar korsanlığı olayı 1960 yılında MIT'de gerçekleşti ve aynı zamanda "Hacker" terimi ortaya çıktı.

Hacking, bir bilgisayar sisteminde veya bir bilgisayar ağında bulunan olası giriş noktalarını bulma ve sonunda bunlara girme eylemidir. Bilgisayar korsanlığı genellikle bir bilgisayar sistemine veya bir bilgisayar ağına yetkisiz erişim sağlamak, sistemlere zarar vermek veya bilgisayarda bulunan hassas bilgileri çalmak için yapılır.

Bilgisayar veya ağ sistemindeki zayıflıkları test amacıyla bulmak için yapıldığı sürece, korsanlık genellikle yasaldır. Bu tür bir bilgisayar korsanlığı dediğimiz şeyEthical Hacking.

Bilgisayar korsanlığı eylemini gerçekleştiren bir bilgisayar uzmanına "Hacker" denir. Bilgisayar korsanları, bilgi arayan, sistemlerin nasıl çalıştığını, nasıl tasarlandıklarını anlamak ve ardından bu sistemlerle oynamaya çalışan kişilerdir.

Bilgisayar Korsanlığı Türleri

Bilgisayar korsanlığını, neyin saldırıya uğradığına bağlı olarak farklı kategorilere ayırabiliriz. İşte bir dizi örnek -

Website Hacking - Bir web sitesini hacklemek, bir web sunucusu ve onun veritabanları ve diğer arayüzler gibi ilişkili yazılımları üzerinde yetkisiz kontrolün alınması anlamına gelir.

Network Hacking - Bir ağı hacklemek, ağ sistemine zarar vermek ve çalışmasını engellemek amacıyla Telnet, NS araması, Ping, Tracert, Netstat vb. Araçları kullanarak bir ağ hakkında bilgi toplamak anlamına gelir.

Email Hacking - Bir E-posta hesabına yetkisiz erişim elde etmeyi ve sahibinin iznini almadan bunu kullanmayı içerir.

Ethical Hacking - Etik hackleme, test amacıyla bir bilgisayar veya ağ sistemindeki zayıflıkları bulmayı ve sonunda bunları düzeltmeyi içerir.

Password Hacking - Bu, bir bilgisayar sisteminde depolanan veya bu sistem tarafından iletilen verilerden gizli parolaları kurtarma işlemidir.

Computer Hacking - Bu, bilgisayar korsanlığı yöntemlerini uygulayarak ve bir bilgisayar sistemine yetkisiz erişim sağlayarak bilgisayar kimliğini ve şifresini çalma işlemidir.

Bilgisayar Korsanlığının Avantajları

Bilgisayar korsanlığı, aşağıdaki senaryolarda oldukça kullanışlıdır -

Kayıp bilgileri kurtarmak için, özellikle de şifrenizi kaybetmeniz durumunda.

Bilgisayar ve ağ güvenliğini güçlendirmek için sızma testi yapmak.

Güvenlik ihlallerini önlemek için yeterli önleyici tedbirler almak.

Kötü niyetli bilgisayar korsanlarının erişim sağlamasını engelleyen bir bilgisayar sistemine sahip olmak.

Bilgisayar Korsanlığının Dezavantajları

Bilgisayar korsanlığı, zararlı bir amaçla yapılırsa oldukça tehlikelidir. Sebep olabilir -

Büyük güvenlik ihlali.

Özel bilgilere yetkisiz sistem erişimi.

Gizlilik ihlali.

Sistemin çalışmasını engelliyor.

Hizmet reddi saldırıları.

Sisteme kötü niyetli saldırı.

Bilgisayar Korsanlığının Amacı

Bilgisayar korsanlığı faaliyetlerinin arkasında çeşitli olumlu ve olumsuz niyetler olabilir. İşte insanların bilgisayar korsanlığı faaliyetlerine düşmelerinin olası nedenlerinden bazılarının listesi -

Sadece eğlence için

Show-off

Önemli bilgileri çalın

Sisteme zarar vermek

Mahremiyeti bozmak

Para gaspı

Sistem güvenlik testi

Politika uyumluluğunu bozmak için

Bilgisayar korsanları, bir sistemi hackleme niyetlerine göre beyaz şapka, siyah şapka ve gri şapka gibi farklı kategorilere ayrılabilir. Bu farklı terimler, kötü adamın siyah kovboy şapkası ve iyi adamın beyaz şapka taktığı eski Spagetti Western'larından geliyor.

Beyaz Şapkalı Hackerlar

Beyaz Şapkalı hackerlar aynı zamanda Ethical Hackers. Hiçbir zaman bir sisteme zarar verme niyetinde değiller, bunun yerine sızma testi ve güvenlik açığı değerlendirmelerinin bir parçası olarak bir bilgisayardaki veya bir ağ sistemindeki zayıflıkları bulmaya çalışıyorlar.

Etik hackleme yasadışı değildir ve BT endüstrisinde bulunan zorlu işlerden biridir. Sızma testi ve güvenlik açığı değerlendirmeleri için etik bilgisayar korsanları kiralayan çok sayıda şirket var.

Siyah Şapkalı Hackerlar

Black Hat bilgisayar korsanları olarak da bilinir crackers, bir sisteme yetkisiz erişim sağlamak ve işlemlerine zarar vermek veya hassas bilgileri çalmak için hackleyenlerdir.

Black Hat korsanlığı, kurumsal verileri çalmak, gizliliği ihlal etmek, sisteme zarar vermek, ağ iletişimini engellemek vb. Gibi kötü niyetleri nedeniyle her zaman yasa dışıdır.

Gri Şapkalı Hackerlar

Gri şapka korsanları, hem siyah şapka hem de beyaz şapka bilgisayar korsanlarının bir karışımıdır. Kötü niyetli olmadan hareket ederler, ancak eğlenmek için, sahibinin izni veya bilgisi olmadan bir bilgisayar sistemindeki veya ağdaki güvenlik zayıflığından yararlanırlar.

Niyetleri, zayıflığı sahiplerinin dikkatine sunmak ve sahiplerinden takdir veya biraz ödül almaktır.

Çeşitli Hackerlar

Yukarıda bilinen hacker sınıflarının yanı sıra, neyi hacklediklerine ve nasıl yaptıklarına göre aşağıdaki hacker kategorilerine sahibiz:

Red Hat Hackerları

Kırmızı şapka korsanları yine hem siyah şapka hem de beyaz şapka korsanlarının bir karışımıdır. Genellikle devlet kurumlarını, çok gizli bilgi merkezlerini ve genellikle hassas bilgi kategorisine giren her şeyi hackleme seviyesindedirler.

Mavi Şapkalı Hackerlar

Mavi şapkalı bir bilgisayar korsanı, lansmanından önce bir sistemde hata testi yapmak için kullanılan, bilgisayar güvenlik danışmanlığı firmalarının dışından biridir. Kullanılabilecek boşluklar ararlar ve bu boşlukları kapatmaya çalışırlar. Microsoft ayrıca şu terimi kullanır:BlueHat bir dizi güvenlik brifingi olayını temsil etmek için.

Elit Hackerlar

Bu, bilgisayar korsanları arasında en yetenekli olanları tanımlamak için kullanılan sosyal bir durumdur. Yeni keşfedilen istismarlar bu bilgisayar korsanları arasında dolaşacak.

Senaryo Kiddie

Bir senaryo kiddie, genellikle temel kavramı çok az anlayarak, başkaları tarafından yazılmış önceden paketlenmiş otomatik araçları kullanarak bilgisayar sistemlerine giren, uzman olmayan bir kişidir. Kiddie.

Acemi

Bir neofit, "n00b" veya "acemi" veya "Yeşil Şapkalı Hacker", bilgisayar korsanlığı veya dolandırıcılık konusunda yeni olan ve teknoloji ve korsanlığın işleyişi hakkında neredeyse hiç bilgisi veya deneyimi olmayan kişidir.

Hacktivist

Hacktivist, sosyal, ideolojik, dini veya politik bir mesajı duyurmak için teknolojiden yararlanan bir bilgisayar korsanıdır. Genel olarak, çoğu bilgisayar korsanlığı, web sitesi tahrifatı veya hizmet reddi saldırılarını içerir.

Bu bölümde, bazı ünlü Hacker'ların kısa bir özetini ve nasıl ünlü olduklarını anlatacağız.

Jonathan James

Jonathan James, Amerika Birleşik Devletleri'nde siber suç nedeniyle hapse atılan ilk çocuk olarak tanınmayan Amerikalı bir hacker'dı. 2008 yılında kendi kendine verdiği kurşun yarası nedeniyle intihar etti.

1999 yılında, 16 yaşında, NASA'ya ait bir sunucunun şifresini kırarak birkaç bilgisayara erişim kazandı ve diğer hassas bilgiler arasında Uluslararası Uzay İstasyonu'nun kaynak kodunu çaldı.

Ian Murphy

Kaptan Zap olarak da bilinen Ian Murphy, bir zamanlar lise öğrencilerine onun için bilgisayar ekipmanı çaldırıyordu. Ian, "bir suçtan hüküm giymiş ilk hacker" olduğunu iddia ediyor.

Ian'ın usta bir hacker olarak kariyeri, işsiz eşi ile bir tür iş kurmaya karar verdikten sonra 1986 yılında uyduruldu.

Uzun bir bilgisayar ve internet dolandırıcılığı geçmişi var. En sevdiği oyunlardan biri, e-posta başlıklarını taklit etmek ve üçüncü taraf tehdit mektupları göndermektir.

Kevin Mitnick

Kevin Mitnick, güvenlik güçlerini, zayıf yönlerini ve olası boşlukları ortaya çıkarmak için müşterilerinin şirketlerine sızan bir bilgisayar güvenliği danışmanı ve yazarıdır.

Yüzünü bir FBI "En Çok Arananlar" posterinde ölümsüzleştiren ilk bilgisayar korsanı. Eskiden Amerika Birleşik Devletleri tarihinin en çok aranan bilgisayar suçlusuydu.

1970'lerden 1995'teki son tutuklanmasına kadar, kurumsal güvenlik önlemlerini ustaca atladı ve Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom ve Nokia gibi en iyi korunan sistemlerden bazılarına girdi.

Mark Abene

Phiber Optik takma adıyla dünya çapında tanınan Mark Abene bir bilgi güvenliği uzmanı ve girişimcidir. 1980'lerde ve 1990'ların başında yüksek profilli bir hacker'dı. Etik hacklemenin endüstri için yararlı bir araç olarak olumlu faydalarını açıkça tartışan ve savunan ilk bilgisayar korsanlarından biriydi.

Uzmanlığı, penetrasyon çalışmaları, yerinde güvenlik değerlendirmeleri, güvenli kod incelemeleri, güvenlik politikası incelemesi ve üretimi, sistemler ve ağ mimarisi, sistem yönetimi ve ağ yönetimi ve diğerleri arasında yayılır. Müşterileri arasında American Express, UBS, First USA, Ernst & Young, KPMG ve diğerleri bulunmaktadır.

Johan Helsinguis

Daha çok Julf olarak bilinen Johan Helsingius, 1980'lerde dünyanın en popüler anonim postacısı olan penet.fi'yi çalıştırmaya başladığında ilgi odağı haline geldi.

Johan ayrıca ilk Pan-Avrupa internet servis sağlayıcısı Eunet International'ın ürün geliştirmesinden sorumluydu.

Şu anda, Amsterdam'daki bir bilgisayar korsanlığı derneği olan Technologia Incognita'nın yönetim kurulu üyesi ve siber bilgisiyle dünya çapındaki iletişim şirketlerini destekliyor.

Linus Torvalds

Linus Torvalds, tüm zamanların en iyi bilgisayar korsanlarından biri olarak bilinir. Çok popüler Unix tabanlı işletim sistemi olan Linux'u yaratarak ün kazandı. Linux açık kaynak kodludur ve binlerce geliştirici Çekirdeğine katkıda bulunmuştur. Ancak Torvalds, standart Linux çekirdeğine hangi yeni kodun dahil edileceği konusunda nihai otorite olmaya devam etmektedir. 2006 itibariyle, Linux çekirdeğinin yaklaşık yüzde ikisi Torvalds'ın kendisi tarafından yazılmıştır.

Dünyanın en iyi işletim sistemini yaparak basit olmayı ve eğlenmeyi arzuluyor. Torvalds, Stockholm Üniversitesi ve Helsinki Üniversitesi'nden fahri doktora aldı.

Robert Morris

İnternette ortaya çıkan ilk bilgisayar solucanı olan Morris Solucanının yaratıcısı olarak bilinen Robert Morris. Solucan, bilgisayarları yavaşlatma ve artık kullanılamaz hale getirme yeteneğine sahipti. Bunun sonucu olarak üç yıl gözaltına alındı, 400 saat toplum hizmeti cezasına çarptırıldı ve ayrıca 10.500 dolar ceza ödemek zorunda kaldı.

Morris şu anda MIT Bilgisayar Bilimi ve Yapay Zeka Laboratuvarı'nda kadrolu profesör olarak çalışıyor.

Gary McKinnon

Gary McKinnon, tanınmış bir sistem yöneticisi ve bilgisayar korsanıdır. Ünlü bir şekilde “tüm zamanların en büyük askeri bilgisayar saldırısı” ile suçlandı. Amerika Birleşik Devletleri hükümetinin Ordu, Hava Kuvvetleri, Deniz Kuvvetleri ve NASA sistemlerinin ağlarını başarıyla hackledi.

Medyaya yaptığı açıklamalarda, motivasyonunun yalnızca UFO'lara, yerçekimine karşı teknolojiye ve halk için potansiyel olarak faydalı olabilecek "serbest enerjinin" bastırılmasına dair kanıt bulmak olduğunu sık sık dile getirdi.

Kevin Poulsen

Kevin Poulsen, aynı zamanda Dark Dante, Los Angeles radyo istasyonu KIIS-FM'in tüm telefon hatlarını devraldığında, 102. arayan olacağını ve bir Porsche 944 S2 ödülünü kazanacağını garanti ederek ünüyle ünlendi.

Poulsen ayrıca, beş yıl hapis cezasına çarptırılmak zorunda kaldığı telefon dinleme bilgileri için federal bilgisayarları hacklediğinde FBI'ın öfkesini çekti. Kendini bir gazeteci olarak yeniden keşfetti ve bu alanda kendisine bir niş oluşturdu.

Aşağıda, bilgisayar korsanlığı alanında kullanılan önemli terimlerin bir listesi bulunmaktadır.

Adware - Reklam yazılımı, önceden seçilmiş reklamları sisteminizde görüntülenmeye zorlamak için tasarlanmış bir yazılımdır.

Attack - Saldırı, bir sisteme erişim sağlamak ve hassas verileri çıkarmak için yapılan bir eylemdir.

Back door - Arka kapı veya tuzak kapısı, oturum açma ve parola korumaları gibi güvenlik önlemlerini atlayan bir bilgi işlem cihazına veya yazılıma gizli bir giriştir.

Bot- Bot, bir eylemi otomatikleştiren bir programdır, böylece bir insan operatörün yapabileceğinden daha uzun bir süre için çok daha yüksek bir hızda tekrar tekrar yapılabilir. Örneğin, daha yüksek hızda HTTP, FTP veya Telnet göndermek veya daha yüksek hızda nesneler oluşturmak için komut dosyası çağırmak.

Botnet- Zombi ordusu olarak da bilinen botnet, sahiplerinin bilgisi olmadan kontrol edilen bir bilgisayar grubudur. Bot ağları, spam göndermek veya hizmet reddi saldırıları yapmak için kullanılır.

Brute force attack- Bir kaba kuvvet saldırısı, bir sisteme veya web sitesine erişim sağlamak için otomatikleştirilmiş ve en basit yöntemdir. İçeri girene kadar farklı kullanıcı adı ve şifre kombinasyonlarını tekrar tekrar dener.

Buffer Overflow - Arabellek Taşması, arabelleğin tutmak için ayrıldığından daha fazla veri bir bellek bloğuna veya arabelleğe yazıldığında ortaya çıkan bir kusurdur.

Clone phishing - Klon kimlik avı, mevcut, yasal bir e-postanın, alıcının kişisel bilgilerini sağlamasını sağlamak için sahte bir bağlantıyla değiştirilmesidir.

Cracker - Bir kraker, yazılımı kıran kişi tarafından istenmeyen özelliklere, özellikle kopya koruma özelliklerine erişmek için yazılımı değiştiren kişidir.

Denial of service attack (DoS) - Hizmet reddi (DoS) saldırısı, genellikle İnternet'e bağlı bir ana bilgisayarın hizmetlerini geçici olarak kesintiye uğratarak veya askıya alarak bir sunucuyu veya bir ağ kaynağını kullanıcılar için kullanılamaz hale getirmeye yönelik kötü niyetli bir girişimdir.

DDoS - Dağıtık hizmet reddi saldırısı.

Exploit Kit - Açıklardan yararlanma kiti, kendisiyle iletişim kuran istemci makinelerdeki yazılım güvenlik açıklarını belirlemek ve istemciye kötü amaçlı kod yüklemek ve yürütmek için keşfedilen güvenlik açıklarını kullanmak amacıyla web sunucularında çalışmak üzere tasarlanmış bir yazılım sistemidir.

Exploit - Exploit, bir bilgisayar veya ağ sisteminin güvenliğini tehlikeye atmak için bir hata veya güvenlik açığından yararlanan bir yazılım parçası, bir yığın veri veya bir dizi komuttur.

Firewall - Güvenlik duvarı, güvenlik duvarının içindeki sistemler ve kullanıcılar arasında güvenli iletişime izin verirken, istenmeyen davetsiz misafirleri bilgisayar sistemi veya ağın dışında tutmak için tasarlanmış bir filtredir.

Keystroke logging- Tuş vuruşu kaydı, bilgisayarda basılan (ve hangi dokunmatik ekran noktalarının kullanıldığı) tuşların takip edilmesi işlemidir. Bu basitçe bir bilgisayar / insan arayüzünün haritasıdır. Gri ve siyah şapka korsanları tarafından oturum açma kimliklerini ve parolaları kaydetmek için kullanılır. Tuş kaydediciler genellikle bir kimlik avı e-postası tarafından gönderilen bir Truva atı kullanılarak bir aygıta gizlenir.

Logic bomb- Bir sisteme salgılanan ve belirli koşullar karşılandığında kötü niyetli bir eylemi tetikleyen bir virüs. En yaygın versiyon saatli bombadır.

Malware - Kötü amaçlı yazılım, bilgisayar virüsleri, solucanlar, Truva atları, fidye yazılımları, casus yazılımlar, reklam yazılımları, korkuluk yazılımları ve diğer kötü amaçlı programlar dahil olmak üzere çeşitli düşmanca veya müdahaleci yazılım türlerini ifade etmek için kullanılan genel bir terimdir.

Master Program - Ana program, siyah şapkalı bir korsanın, normalde Hizmet Reddi saldırıları veya spam saldırıları gerçekleştirmek için virüslü zombi dronlara uzaktan komutlar iletmek için kullandığı programdır.

Phishing - Kimlik avı, failin alıcılardan kişisel ve mali bilgi toplamak amacıyla yasal görünen e-postalar gönderdiği bir e-posta dolandırıcılığı yöntemidir.

Phreaker - Hırsızlar orijinal bilgisayar korsanları olarak kabul edilirler ve genellikle ücretsiz uzun mesafeli telefon görüşmeleri yapmak veya telefon hatlarına dokunmak için telefon ağına yasadışı yollardan giren kişilerdir.

Rootkit - Rootkit, belirli işlemlerin veya programların varlığını normal algılama yöntemlerinden gizlemek ve bir bilgisayara sürekli ayrıcalıklı erişim sağlamak için tasarlanmış, genellikle kötü amaçlı, gizli bir yazılım türüdür.

Shrink Wrap code - Shrink Wrap kod saldırısı, yamalanmamış veya kötü yapılandırılmış yazılımlardaki deliklerden yararlanma eylemidir.

Social engineering - Sosyal mühendislik, kredi kartı bilgileri veya kullanıcı adları ve şifreler gibi hassas ve kişisel bilgileri elde etmek amacıyla birini aldatmak anlamına gelir.

Spam - İstenmeyen posta, çok sayıda alıcıya izinleri olmadan gönderilen istenmeyen e-posta olarak da bilinen istenmeyen bir e-postadır.

Spoofing - Adres sahteciliği, bilgisayarlara yetkisiz erişim sağlamak için kullanılan bir tekniktir; bu teknikle davetsiz misafir, mesajın güvenilir bir ana bilgisayardan geldiğini belirten bir IP adresine sahip bir bilgisayara mesajlar gönderir.

Spyware - Casus yazılım, bir kişi veya kuruluş hakkında kendi bilgisi dışında bilgi toplamayı amaçlayan ve bu bilgileri tüketicinin izni olmadan başka bir işletmeye gönderebilen veya tüketicinin bilgisi olmadan bir bilgisayar üzerinde kontrol olduğunu iddia eden yazılımdır.

SQL Injection - SQL enjeksiyonu, veri güdümlü uygulamalara saldırmak için kullanılan bir SQL kodu yerleştirme tekniğidir, burada kötü niyetli SQL ifadeleri yürütme için bir giriş alanına eklenir (örneğin, veritabanı içeriğini saldırgana dökmek için).

Threat - Tehdit, bir bilgisayarın veya ağ sisteminin güvenliğini tehlikeye atmak için mevcut bir hatadan veya güvenlik açığından yararlanabilen olası bir tehlikedir.

Trojan - Truva Atı veya Truva Atı, geçerli bir program gibi görünecek şekilde gizlenmiş kötü amaçlı bir programdır ve dosyaları yok etmek, bilgileri değiştirmek, parolaları veya diğer bilgileri çalmak amacıyla orada olması beklenen programlardan ayırt edilmesini zorlaştırır.

Virus - Virüs, kendini kopyalayabilen ve tipik olarak sistemi bozmak veya verileri yok etmek gibi zararlı bir etkiye sahip olan kötü amaçlı bir program veya bir kod parçasıdır.

Vulnerability - Güvenlik açığı, bilgisayar korsanının bir bilgisayarın veya ağ sisteminin güvenliğini tehlikeye atmasına olanak tanıyan bir zayıflıktır.

Worms - Solucan, dosyaları değiştirmeyen, ancak aktif bellekte bulunan ve kendini kopyalayan, kendi kendini kopyalayan bir virüstür.

Cross-site Scripting- Siteler arası komut dosyası çalıştırma (XSS), genellikle web uygulamalarında bulunan bir tür bilgisayar güvenlik açığıdır. XSS, saldırganların diğer kullanıcılar tarafından görüntülenen web sayfalarına istemci tarafı komut dosyası eklemesini sağlar.

Zombie Drone - Zombie Drone, örneğin istenmeyen spam e-postaları dağıtmak gibi kötü niyetli faaliyetler için asker veya 'drone' olarak isimsiz olarak kullanılan yüksek jacked bilgisayar olarak tanımlanır.

Bu bölümde, bilgisayar korsanlığını ve bir bilgisayar veya ağ sistemine yetkisiz erişimi önlemek için yaygın olarak kullanılan bazı ünlü araçları kısaca tartışacağız.

NMAP

Nmap, Ağ Eşleştiricisi anlamına gelir. Ağ keşfi ve güvenlik denetimi için yaygın olarak kullanılan açık kaynaklı bir araçtır. Nmap başlangıçta büyük ağları taramak için tasarlanmıştır, ancak tek ana bilgisayarlar için eşit derecede iyi çalışabilir. Ağ yöneticileri, ağ envanteri, hizmet yükseltme programlarını yönetme ve ana bilgisayar veya hizmet çalışma süresini izleme gibi görevler için de yararlı bulmaktadır.

Nmap, şunları belirlemek için ham IP paketlerini kullanır -

ağda hangi ana bilgisayarlar mevcut,

bu ev sahiplerinin sunduğu hizmetler,

hangi işletim sistemlerinde çalıştıklarını,

ne tür güvenlik duvarlarının kullanımda olduğu ve bu tür diğer özellikler.

Nmap, Windows, Mac OS X ve Linux gibi tüm büyük bilgisayar işletim sistemlerinde çalışır.

Metasploit

Metasploit, en güçlü istismar araçlarından biridir. Rapid7'nin bir ürünüdür ve kaynaklarının çoğu şu adreste bulunabilir: www.metasploit.com. İki versiyonu vardır -commercial ve free edition. Matasploit, komut istemi veya Web UI ile kullanılabilir.

Metasploit ile aşağıdaki işlemleri gerçekleştirebilirsiniz -

Küçük ağlarda temel sızma testleri gerçekleştirin

Güvenlik açıklarının sömürülmesine yönelik yerinde kontroller çalıştırın

Ağı keşfedin veya tarama verilerini içe aktarın

Açıklardan yararlanma modüllerine göz atın ve ana bilgisayarlarda bireysel istismarları çalıştırın

Geğirmek Suit

Burp Suite, web uygulamalarının güvenlik testlerini gerçekleştirmek için yaygın olarak kullanılan popüler bir platformdur. Bir uygulamanın saldırı yüzeyinin ilk haritalamasından ve analizinden güvenlik açıklarının bulunmasına ve kullanılmasına kadar tüm test sürecini desteklemek için işbirliği içinde çalışan çeşitli araçlara sahiptir.

Burp'un kullanımı kolaydır ve yöneticilere, verimli test için gelişmiş manuel teknikleri otomasyonla birleştirmek için tam kontrol sağlar. Burp kolayca yapılandırılabilir ve en deneyimli test uzmanlarına bile çalışmalarında yardımcı olacak özellikler içerir.

Kızgın IP Tarayıcı

Kızgın IP tarayıcı, hafif, çapraz platformlu bir IP adresi ve bağlantı noktası tarayıcısıdır. Herhangi bir aralıktaki IP adreslerini tarayabilir. Her yerde özgürce kopyalanabilir ve kullanılabilir. Tarama hızını artırmak için, taranan her IP adresi için ayrı bir tarama iş parçacığının yaratıldığı çok iş parçacıklı yaklaşımı kullanır.

Angry IP Scanner, canlı olup olmadığını kontrol etmek için her IP adresine ping atar ve ardından ana bilgisayar adını çözer, MAC adresini belirler, bağlantı noktalarını tarar, vb. Her ana bilgisayar hakkında toplanan veri miktarı TXT, XML, CSV'ye kaydedilebilir. veya IP-Port liste dosyaları. Eklentilerin yardımıyla Angry IP Scanner, taranan IP'ler hakkında her türlü bilgiyi toplayabilir.

Cain ve Abel

Cain & Abel, Microsoft İşletim Sistemleri için bir şifre kurtarma aracıdır. Aşağıdaki yöntemlerden herhangi birini kullanarak çeşitli şifrelerin kolayca kurtarılmasına yardımcı olur -

ağı koklamak,

Dictionary, Brute-Force ve Cryptanalysis saldırılarını kullanarak şifrelenmiş şifreleri kırmak,

VoIP görüşmelerini kaydetme,

şifreli şifrelerin kodunu çözmek,

kablosuz ağ anahtarlarını kurtarma,

şifre kutularını açığa çıkarmak,

önbelleğe alınmış şifreleri ortaya çıkarmak ve yönlendirme protokollerini analiz etmek.

Cain & Abel, güvenlik danışmanları, profesyonel sızma testi uzmanları ve onu etik nedenlerle kullanmayı planlayan herkes için yararlı bir araçtır.

Ettercap

Ettercap, Ethernet Yakalama anlamına gelir. Man-in-the-Middle saldırıları için bir ağ güvenlik aracıdır. Canlı bağlantıların koklanması, anında içerik filtreleme ve diğer birçok ilginç püf noktası içerir. Ettercap, ağ ve ana bilgisayar analizi için dahili özelliklere sahiptir. Birçok protokolün aktif ve pasif diseksiyonunu destekler.

Ettercap'i Windows, Linux ve Mac OS X gibi tüm popüler işletim sistemlerinde çalıştırabilirsiniz.

EtherPeek

EtherPeek, çok protokollü heterojen bir ağ ortamında ağ analizini basitleştiren harika bir araçtır. EtherPeek, birkaç dakika içinde kolayca kurulabilen küçük bir araçtır (2 MB'den az).

EtherPeek, bir ağdaki trafik paketlerini proaktif olarak koklar. Varsayılan olarak, EtherPeek AppleTalk, IP, IP Adresi Çözümleme Protokolü (ARP), NetWare, TCP, UDP, NetBEUI ve NBT paketleri gibi protokolleri destekler.

SuperScan

SuperScan, ağ yöneticilerinin TCP bağlantı noktalarını taraması ve ana bilgisayar adlarını çözmesi için güçlü bir araçtır. Kullanabileceğiniz kullanıcı dostu bir arayüze sahiptir -

Herhangi bir IP aralığını kullanarak ping taramaları ve bağlantı noktası taramaları gerçekleştirin.

Yerleşik bir listeden veya herhangi bir aralıktan herhangi bir bağlantı noktası aralığını tarayın.

Bağlı ana bilgisayarlardan gelen yanıtları görüntüleyin.

Yerleşik düzenleyiciyi kullanarak bağlantı noktası listesini ve bağlantı noktası açıklamalarını değiştirin.

Yenilerini oluşturmak için bağlantı noktası listelerini birleştirin.

Keşfedilen herhangi bir açık bağlantı noktasına bağlanın.

Herhangi bir bağlantı noktasına özel bir yardımcı uygulama atayın.

QualysGuard

QualysGuard, güvenlik işlemlerini basitleştirmek ve uyumluluk maliyetini düşürmek için kullanılabilen entegre bir araçlar paketidir. Talep üzerine kritik güvenlik istihbaratı sağlar ve BT sistemleri ve web uygulamaları için tüm denetim, uyumluluk ve koruma yelpazesini otomatikleştirir.

QualysGuard, küresel ağınızı izleyebilen, algılayabilen ve koruyabilen bir dizi araç içerir.

WebInspect

WebInspect, Web uygulaması katmanındaki bilinen ve bilinmeyen güvenlik açıklarının belirlenmesine yardımcı olan bir web uygulaması güvenlik değerlendirme aracıdır.

Ayrıca, bir Web sunucusunun doğru şekilde yapılandırılıp yapılandırılmadığını kontrol etmeye yardımcı olabilir ve parametre enjeksiyonu, siteler arası komut dosyası oluşturma, dizin geçişi ve daha fazlası gibi yaygın web saldırılarını dener.

LC4

LC4 daha önce şu adla biliniyordu: L0phtCrack. Bir şifre denetleme ve kurtarma uygulamasıdır. Parola gücünü test etmek ve bazen sözlük, kaba kuvvet ve karma saldırılar kullanarak kaybolan Microsoft Windows parolalarını kurtarmak için kullanılır.

LC4, kullanıcıların başka bir kimlik doğrulama sistemine geçişini kolaylaştırmak veya parolaları kaybolan hesaplara erişmek için Windows kullanıcı hesabı parolalarını kurtarır.

LANguard Ağ Güvenliği Tarayıcısı

LANguard Network Scanner, bağlı makineleri tarayarak ve her düğüm hakkında bilgi sağlayarak bir ağı izler. Her bir işletim sistemi hakkında bilgi edinebilirsiniz.

Ayrıca kayıt defteri sorunlarını da tespit edebilir ve HTML biçiminde bir rapor oluşturabilir. Her bilgisayar için şunları listeleyebilirsiniz:netbios ad tablosu, mevcut oturum açmış kullanıcı ve Mac adresi.

Ağ Tökezleyen

Ağ tökezleyen, Windows için bir WiFi tarayıcı ve izleme aracıdır. Ağ profesyonellerinin WLAN'ları algılamasına izin verir. Yaygın olmayan kablosuz ağları bulmanıza yardımcı olduğu için ağ meraklıları ve bilgisayar korsanları tarafından yaygın olarak kullanılır.

Network Stumbler, bir ağın iyi yapılandırılıp yapılandırılmadığını, sinyal gücünü veya kapsama alanını doğrulamak ve bir veya daha fazla kablosuz ağ arasındaki paraziti tespit etmek için kullanılabilir. Yetkisiz bağlantılarda da kullanılabilir.

ToneLoc

ToneLoc, Tone Locator anlamına gelir. 90'ların başında MS-DOS için yazılmış popüler bir savaş çevirme bilgisayar programıydı. Savaş çevirme, genellikle yerel alan kodundaki her numarayı çevirerek, telefon numaralarının bir listesini otomatik olarak taramak için bir modem kullanma tekniğidir.

Kötü niyetli bilgisayar korsanları, ortaya çıkan listeleri bilgisayar güvenliğini ihlal etmek için kullanırlar - kullanıcı hesaplarını tahmin etmek veya bilgisayara veya diğer elektronik sistemlere giriş noktası sağlayabilecek modemleri bulmak için.

Bir şirketin telefon ağındaki yetkisiz cihazları tespit etmek için güvenlik personeli tarafından kullanılabilir.

Etik bir bilgisayar korsanı olarak, aşağıdakiler gibi çeşitli bilgisayar korsanlığı tekniklerini anlamanız gerekecektir:

- Parola tahmin etme ve kırma

- Oturum çalma

- Oturum sahtekarlığı

- Ağ trafiği koklama

- Hizmet Reddi saldırıları

- Arabellek taşması güvenlik açıklarından yararlanma

- SQL enjeksiyonu

Bu bölümde, Etik Hacking konusunda uzman olmanız için ihtiyaç duyacağınız bazı becerileri tartışacağız.

Temel beceriler

Bilgisayar Hacking bir Bilim olduğu kadar bir Sanattır. Diğer uzmanlıklar gibi, bilgi edinmek ve uzman bir bilgisayar korsanı olmak için çok çaba sarf etmeniz gerekir. Yolda olduğunuzda, en son teknolojiler, yeni güvenlik açıkları ve kullanım teknikleriyle güncel kalmak için daha fazla çabaya ihtiyacınız olacaktır.

Etik bir bilgisayar korsanı bir bilgisayar sistemleri uzmanı olmalı ve çok güçlü programlama ve bilgisayar ağı becerilerine sahip olmalıdır.

Etik bir bilgisayar korsanı, tekrar tekrar denemek ve istenen sonucu beklemek için çok sabırlı, ısrarlı ve azimli olmalıdır.

Ek olarak, etik bir bilgisayar korsanı, sosyal mühendislik istismarlarını uygulamak için durumu ve diğer kullanıcıların zihniyetini anlayacak kadar akıllı olmalıdır. İyi bir etik hacker'ın da harika problem çözme becerileri vardır.

Kurslar ve Sertifikalar

Bu eğitim, başarılı bir Etik Hacker olmak için temel yönergeleri sağlar. Bu alanda mükemmelleşmek istiyorsanız, aşağıdaki kursları ve sertifikaları almayı seçebilirsiniz -

En yaygın donanım ve yazılım teknolojilerini anlamak için Bilgisayar Bilimi veya A + Sertifikası alanında lisans derecesi alın.

Birkaç yıllığına bir programcı rolüne girin ve ardından teknik destek pozisyonu almak için geçiş yapın.

Network + veya CCNA gibi ağ sertifikalarını ve ardından Security +, CISSP veya TICSA gibi güvenlik sertifikalarını almaya devam edin.

Ağları ve sistemleri içten dışa anlamak için bir Ağ Mühendisi ve Sistem Yöneticisi olarak biraz iş deneyimi edinmeniz önerilir.

Çeşitli bilgisayar güvenliği yönlerini anlamak için çeşitli kitapları, eğitimleri ve belgeleri gözden geçirmeye devam edin ve bunları ağ güvenlik mühendisi olarak ağınızı ve bilgisayar sistemlerinizi güvence altına almak için bir zorluk olarak alın.

Truva atları, arka kapılar, virüsler ve solucanlar, hizmet reddi (DoS) saldırıları, SQL enjeksiyonu, arabellek taşması, oturum kaçırma ve sistem korsanlığını kapsayan kursları inceleyin.

Sızma testi, ayak izi ve keşif ve sosyal mühendislik sanatında ustalaşın.

Son olarak Sertifikalı Etik Hacker (CEH) Sertifikasına gidin.

GIAC (Global Information Assurance Certification) ve Offensive Security Certified Professional (OSCP), profilinize çok değer katacak ek BT güvenlik sertifikalarıdır.

Son Not

Bir Beyaz Şapkalı Hacker olarak kalmanız gerekiyor, bu da belirli sınırlar içinde çalışmanız gerektiği anlamına geliyor. Yetkili makamlardan gerekli izin olmadan hiçbir bilgisayara veya ağa asla girmeyin veya saldırmayın.

Son bir not olarak, tüm kariyerinizi mahvedebilecek siyah şapka korsanlığına girmekten kaçınmanız şiddetle tavsiye edilir.

Tüm iyi projeler gibi, etik hacklemenin de bir dizi farklı aşaması vardır. Bilgisayar korsanlarının yapılandırılmış bir etik bilgisayar korsanlığı saldırısı yapmalarına yardımcı olur.

Farklı güvenlik eğitimi kılavuzları, etik hackleme sürecini farklı şekillerde açıklar, ancak bir Certified Ethical Hacker olarak benim için tüm süreç aşağıdaki altı aşamada kategorize edilebilir.

Keşif

Keşif, saldırganın aktif veya pasif araçlar kullanarak bir hedef hakkında bilgi topladığı aşamadır. Bu süreçte yaygın olarak kullanılan araçlar NMAP, Hping, Maltego ve Google Dorks'tur.

Tarama

Bu süreçte saldırgan, istismar edilebilecek güvenlik açıkları için bir hedef makineyi veya ağı aktif olarak araştırmaya başlar. Bu süreçte kullanılan araçlar Nessus, Nexpose ve NMAP'dir.

Erişim Kazanmak

Bu süreçte, güvenlik açığı tespit edilir ve sisteme girmek için bundan yararlanmaya çalışırsınız. Bu süreçte kullanılan birincil araç Metasploit'tir.

Erişimi Sürdürmek

Bilgisayar korsanının bir sisteme zaten erişim kazandığı süreçtir. Erişim sağlandıktan sonra, bilgisayar korsanı gelecekte bu sahip olunan sisteme erişmesi gerektiğinde sisteme girmek için bazı arka kapılar kurar. Metasploit, bu süreçte tercih edilen araçtır.

İzleri Temizleme

Bu süreç aslında etik olmayan bir faaliyettir. Bilgisayar korsanlığı sürecinde gerçekleşen tüm etkinliklerin günlüklerinin silinmesi ile ilgilidir.

Raporlama

Raporlama, etik hackleme sürecini bitirmenin son adımıdır. Burada Ethical Hacker, bulguları ve kullanılan araçlar, başarı oranı, bulunan güvenlik açıkları ve istismar süreçleri gibi yapılan işi içeren bir rapor hazırlar.

Hızlı ipucu

İşlemler standart değildir. Tekniklerinize göre kendinizi rahat hissettiğiniz bir dizi farklı süreç ve aracı benimseyebilirsiniz. İstenilen sonuçları alabildiğiniz sürece süreç en az öneme sahiptir.

Bilgi toplamak ve hedef sistemleri tanımak, etik hacklemede ilk süreçtir. Keşif, bir hedef sistem hakkında gizlice bilgi keşfetmek ve toplamak için kullanılan bir dizi işlem ve tekniktir (Ayak İzi, Tarama ve Numaralandırma).

Keşif sırasında, etik bir bilgisayar korsanı aşağıda listelenen yedi adımı izleyerek bir hedef sistem hakkında olabildiğince fazla bilgi toplamaya çalışır -

- İlk bilgileri toplayın

- Ağ aralığını belirleyin

- Aktif makineleri tanımlayın

- Açık bağlantı noktalarını ve erişim noktalarını keşfedin

- İşletim sisteminin parmak izi

- Bağlantı noktalarında hizmetleri ortaya çıkarın

- Ağı haritalayın

Bu eğitimin sonraki bölümlerinde tüm bu adımları ayrıntılı olarak tartışacağız. Keşif iki kısımda gerçekleşir -Active Reconnaissance ve Passive Reconnaissance.

Aktif Keşif

Bu süreçte, bilgi edinmek için bilgisayar sistemiyle doğrudan etkileşime gireceksiniz. Bu bilgiler alakalı ve doğru olabilir. Ancak izinsiz aktif keşif planlıyorsanız, tespit edilme riski vardır. Algılanırsanız, sistem yöneticisi size karşı ciddi önlemler alabilir ve sonraki faaliyetlerinizi izleyebilir.

Pasif Keşif

Bu süreçte doğrudan bir bilgisayar sistemine bağlanmayacaksınız. Bu süreç, hedef sistemlerle hiçbir zaman etkileşime girmeden temel bilgileri toplamak için kullanılır.

Ayak izi, bir hedef bilgisayar sistemi veya ağı hakkında olası bilgileri toplamak için kullanılan keşif sürecinin bir parçasıdır. Ayak izi her ikisi de olabilirpassive ve active. Bir şirketin web sitesini gözden geçirmek pasif ayak izine bir örnektir, sosyal mühendislik yoluyla hassas bilgilere erişim sağlamaya çalışmak aktif bilgi toplamaya bir örnektir.

Ayak izi, temelde bilgisayar korsanlarının bir hedef sisteme izinsiz girmenin yollarını bulmak için olabildiğince fazla bilgi topladığı veya en azından hedef için ne tür saldırıların daha uygun olacağına karar verdiği ilk adımdır.

Bu aşamada, bir bilgisayar korsanı aşağıdaki bilgileri toplayabilir -

- Alan adı

- IP Adresleri

- Namespaces

- Çalışan bilgileri

- Telefon numaraları

- E-mails

- İş bilgisi

Aşağıdaki bölümde, İnternet'e bağlı herhangi bir bilgisayar sistemi veya ağı hakkında temel ve kolay erişilebilir bilgilerin nasıl çıkarılacağını tartışacağız.

Alan Adı Bilgileri

Kullanabilirsiniz http://www.whois.com/whois sahibi, kayıt şirketi, kayıt tarihi, sona erme tarihi, ad sunucusu, sahibinin iletişim bilgileri vb. dahil olmak üzere bir alan adı hakkında ayrıntılı bilgi almak için web sitesi.

İşte WHOIS Lookup'tan çıkarılan www.tutorialspoint.com örnek kaydı -

Hızlı düzeltme

Yukarıda belirtilen bilgileri potansiyel bilgisayar korsanlarından gizlemesi gereken alan adı profilinizi her zaman özel tutmanız önerilir.

IP Adresini Bulmak

Kullanabilirsiniz pingkomut isteminde. Bu komut Windows ve Linux işletim sisteminde mevcuttur. Aşağıda tutorialspoint.com'un IP adresini bulmak için bir örnek verilmiştir.

$ping tutorialspoint.comAşağıdaki sonucu üretecektir -

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msHosting Şirketi Bulmak

Web sitesi adresini edindikten sonra, adresini kullanarak daha fazla ayrıntı alabilirsiniz. ip2location.com web sitesi. Bir IP adresinin ayrıntılarını bulmak için örnek aşağıda verilmiştir -

Burada ISP satırı size barındırma şirketi hakkında ayrıntı verir çünkü IP adresleri genellikle yalnızca barındırma şirketleri tarafından sağlanır.

Hızlı düzeltme

Bir bilgisayar sistemi veya ağı doğrudan İnternet'e bağlıysa, IP adresini ve barındırma şirketi, konumu, ISP vb. Gibi ilgili bilgileri gizleyemezsiniz. Çok hassas veriler içeren bir sunucunuz varsa, o zaman korsanların gerçek sunucunuzun tam ayrıntılarını alamaması için onu güvenli bir proxy arkasında tutmanız önerilir. Bu şekilde, herhangi bir potansiyel korsanın sunucunuza doğrudan ulaşması zor olacaktır.

Sistem IP'nizi ve nihayetinde tüm ilişkili bilgileri gizlemenin bir başka etkili yolu, bir Sanal Özel Ağ (VPN) üzerinden geçmektir. Bir VPN yapılandırırsanız, tüm trafik VPN ağı üzerinden yönlendirilir, böylece ISS'niz tarafından atanan gerçek IP adresiniz her zaman gizlenir.

IP Adresi Aralıkları

Küçük sitelerin kendileriyle ilişkilendirilmiş tek bir IP adresi olabilir, ancak daha büyük web sitelerinin genellikle farklı etki alanlarına ve alt etki alanlarına hizmet veren birden çok IP adresi vardır.

American Registry for Internet Numbers'ı (ARIN) kullanarak belirli bir şirkete atanmış bir dizi IP adresi edinebilirsiniz .

O şirkete atanmış tüm IP adreslerinin bir listesini bulmak için vurgulanan arama kutusuna şirket adını girebilirsiniz.

Web Sitesinin Tarihçesi

Www.archive.org'u kullanarak herhangi bir web sitesinin tam geçmişini almak çok kolaydır .

Web sitesinin belirli bir zamanda nasıl göründüğünü ve farklı tarihlerde web sitesinde bulunan sayfaların neler olduğunu öğrenmek için arama kutusuna bir alan adı girebilirsiniz.

Hızlı düzeltme

Web sitenizi bir arşiv veritabanında tutmanın bazı avantajları olsa da, web sitenizin farklı aşamalarda nasıl ilerlediğini kimsenin görmesini istemiyorsanız, archive.org'dan web sitenizin geçmişini silmesini isteyebilirsiniz.

Ethical Hacking'de işletim sistemi parmak izi terimi, uzak bir bilgisayarda hangi işletim sisteminin çalıştığını belirlemek için kullanılan herhangi bir yöntemi ifade eder. Bu olabilir -

Active Fingerprinting- Aktif parmak izi, bir hedef makineye özel hazırlanmış paketler göndererek ve ardından yanıtını not ederek ve hedef işletim sistemini belirlemek için toplanan bilgileri analiz ederek gerçekleştirilir. Aşağıdaki bölümde, bir hedef etki alanının işletim sistemini algılamak için NMAP aracını nasıl kullanabileceğinizi açıklamak için bir örnek verdik.

Passive Fingerprinting- Pasif parmak izi, uzak sistemden gelen dinleme izlerine dayanır. Paketlerin dinleyici izlerine (Wireshark gibi) bağlı olarak, uzak ana bilgisayarın işletim sistemini belirleyebilirsiniz.

İşletim sistemini belirlemek için bakacağımız aşağıdaki dört önemli öğeye sahibiz:

TTL - İşletim sistemi neyi ayarlar? Time-To-Live giden pakette.

Window Size - İşletim sisteminin Pencere Boyutunu ayarladığı değer.

DF - İşletim sistemi, Don't Fragment bit.

TOS - İşletim sistemi, Type of Serviceve eğer öyleyse, ne zaman.

Bir paketin bu faktörlerini analiz ederek, uzak işletim sistemini tespit edebilirsiniz. Bu sistem% 100 doğru değildir ve bazı işletim sistemleri için diğerlerinden daha iyi çalışır.

Basit adımlar

Bir sisteme saldırmadan önce, web sitesini hangi işletim sisteminin barındırdığını bilmeniz gerekir. Bir hedef işletim sistemi bilindiğinde, hedef sistemden yararlanmak için hangi güvenlik açıklarının mevcut olabileceğini belirlemek kolay hale gelir.

Aşağıda basit bir nmap bir web sitesine hizmet veren işletim sistemini ve alan adı ile ilişkili tüm açık portları, yani IP adresini tanımlamak için kullanılabilen komut.

$nmap -O -v tutorialspoint.comSize verilen alan adı veya IP adresi hakkında aşağıdaki hassas bilgileri gösterecektir -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)Eğer senin yoksa nmap Linux sisteminize komut yükledikten sonra, aşağıdakileri kullanarak yükleyebilirsiniz. yum komut -

$yum install nmapGeçebilirsin nmap bir sistemle ilişkili farklı özellikleri kontrol edip anlamak ve sistemi kötü niyetli saldırılara karşı korumak için ayrıntılı olarak komut verin.

Hızlı düzeltme

Ana sisteminizi güvenli bir proxy sunucusunun veya VPN'in arkasına gizleyebilirsiniz, böylece kimliğinizin tamamı güvende olur ve nihayetinde ana sisteminiz güvende kalır.

Port Tarama

Tarafından verilen bilgileri gördük nmapkomut. Bu komut, belirli bir sunucudaki tüm açık bağlantı noktalarını listeler.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlAşağıdaki komutu kullanarak belirli bir bağlantı noktasının açılıp açılmadığını da kontrol edebilirsiniz -

$nmap -sT -p 443 tutorialspoint.comAşağıdaki sonucu üretecektir -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsBir bilgisayar korsanı açık bağlantı noktalarını öğrendikten sonra, açık bağlantı noktaları aracılığıyla farklı saldırı teknikleri planlayabilir.

Hızlı düzeltme

Sistemi kötü niyetli saldırılardan korumak için her zaman tüm istenmeyen bağlantı noktalarını kontrol etmeniz ve kapatmanız önerilir.

Ping Taraması

Ping taraması, çeşitli IP adreslerinden hangi IP adresinin canlı ana bilgisayarlarla eşleştiğini belirlemek için kullanabileceğiniz bir ağ tarama tekniğidir. Ping Sweep olarak da bilinirICMP sweep.

Kullanabilirsiniz fpingping taraması için komut. Bu komut, bir ana bilgisayarın çalışıp çalışmadığını belirlemek için İnternet Kontrol Mesajı Protokolü (ICMP) yankı talebini kullanan ping benzeri bir programdır.

fping farklı pingkomut satırında istediğiniz sayıda ana bilgisayar belirtebilir veya ping yapılacak ana bilgisayarların listelerini içeren bir dosya belirtebilirsiniz. Bir toplantı sahibi belirli bir zaman sınırı ve / veya yeniden deneme sınırı içinde yanıt vermezse, ulaşılamaz olarak kabul edilecektir.

Hızlı düzeltme

Bir ağda ping taramalarını devre dışı bırakmak için, dış kaynaklardan gelen ICMP ECHO isteklerini engelleyebilirsiniz. Bu, bir güvenlik duvarı kuralı oluşturacak aşağıdaki komutu kullanarak yapılabilir.iptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPDNS Numaralandırma

Alan Adı Sunucusu (DNS) bir harita veya adres defteri gibidir. Aslında, 192.111.1.120 IP adresini www.example.com ismine çevirmek için kullanılan dağıtılmış bir veritabanı gibidir ve bunun tersi de geçerlidir.

DNS numaralandırma, bir kuruluş için tüm DNS sunucularını ve bunlara karşılık gelen kayıtları bulma işlemidir. Buradaki fikir, bir saldırı başlatmadan önce hedefiniz hakkında olabildiğince çok ilginç ayrıntı toplamaktır.

Kullanabilirsiniz nslookupDNS ve ana bilgisayarla ilgili bilgileri almak için Linux'ta mevcut komut. Ek olarak aşağıdakileri de kullanabilirsinizDNSenum bir alan hakkında ayrıntılı bilgi almak için komut dosyası -

DNSenum.pl

DNSenum komut dosyası aşağıdaki önemli işlemleri gerçekleştirebilir -

Ev sahibinin adreslerini alın

Ad sunucularını alın

MX kaydını alın

Performans axfr ad sunucularında sorgular

Ekstra isimler ve alt alan adları alın Google scraping

Dosyadaki kaba kuvvet alt etki alanları, NS kayıtları olan alt etki alanında da özyineleme gerçekleştirebilir.

C sınıfı etki alanı ağ aralıklarını hesaplayın ve gerçekleştirin whois onlarla ilgili sorgular

Performans reverse lookups açık netranges

Hızlı düzeltme

DNS Numaralandırmanın hızlı bir çözümü yoktur ve gerçekten bu öğreticinin kapsamı dışındadır. DNS Numaralandırmayı önlemek büyük bir zorluktur.

DNS'niz güvenli bir şekilde yapılandırılmamışsa, ağ ve kuruluş hakkında pek çok hassas bilginin dışarı çıkması ve güvenilmeyen bir İnternet kullanıcısının DNS bölge aktarımı gerçekleştirmesi mümkündür.

Koklama, koklama araçlarını kullanarak belirli bir ağdan geçen tüm paketleri izleme ve yakalama işlemidir. Bu, "telefon kablolarına dokunma" ve sohbet hakkında bilgi edinme biçimidir. Aynı zamandawiretapping bilgisayar ağlarına uygulanır.

Bir dizi kurumsal anahtar bağlantı noktası açıksa, çalışanlarından birinin ağın tüm trafiğini koklama olasılığı çok yüksektir. Aynı fiziksel konumdaki herkes, Ethernet kablosunu kullanarak ağa bağlanabilir veya bu ağa kablosuz olarak bağlanarak toplam trafiği dinleyebilir.

Başka bir deyişle, Sniffing hem korumalı hem de korumasız her tür trafiği görmenizi sağlar. Doğru koşullarda ve doğru protokoller uygulandığında, saldıran taraf, daha fazla saldırıda kullanılabilecek veya ağ veya sistem sahibi için başka sorunlara neden olabilecek bilgileri toplayabilir.

Ne koklanabilir?

Bir ağdan aşağıdaki hassas bilgileri koklayabilirsiniz -

- E-posta trafiği

- FTP şifreleri

- Web trafiği

- Telnet şifreleri

- Yönlendirici yapılandırması

- Sohbet oturumları

- DNS trafiği

Nasıl çalışır

Bir algılayıcı, normalde sistemin NIC'sini promiscuous mode böylelikle kendi segmentinde iletilen tüm verileri dinler.

Rasgele mod, bir NIC'nin bu NIC'ye yönlendirilmemiş olsa bile ağdaki tüm trafiği almasına olanak tanıyan, özellikle ağ arabirim kartlarının (NIC'ler) benzersiz Ethernet donanımını ifade eder. Varsayılan olarak, bir NIC, Ethernet paketinin hedef adresini aygıtın donanım adresiyle (MAC olarak da bilinir) karşılaştırarak, kendisine adreslenmemiş tüm trafiği yok sayar. Bu, ağ oluşturma için mükemmel bir anlam ifade etse de, rastgele olmayan mod, bağlantı sorunlarını veya trafik hesaplamasını teşhis etmek için ağ izleme ve analiz yazılımının kullanılmasını zorlaştırır.

Bir dinleyici, veri paketlerinde saklanan bilgilerin kodunu çözerek NIC aracılığıyla bir bilgisayara giden tüm trafiği sürekli olarak izleyebilir.

Koklama Türleri

Koklama, doğası gereği Aktif veya Pasif olabilir.

Pasif Koklama

Pasif koklamada trafik kilitlenir ancak hiçbir şekilde değiştirilmez. Pasif koklama yalnızca dinlemeye izin verir. Hub cihazlarla çalışır. Bir hub cihazda, trafik tüm bağlantı noktalarına gönderilir. Sistemleri bağlamak için hub kullanan bir ağda, ağdaki tüm ana bilgisayarlar trafiği görebilir. Bu nedenle, bir saldırgan, içinden geçen trafiği kolayca yakalayabilir.

İyi haber şu ki, hub'lar bugünlerde neredeyse modası geçmiş durumda. Modern ağların çoğu anahtar kullanır. Bu nedenle, pasif koklama artık etkili değildir.

Aktif Koklama

Aktif koklamada, trafik sadece kilitlenip izlenmez, aynı zamanda saldırı tarafından belirlendiği şekilde bir şekilde değiştirilebilir. Aktif koklama, anahtar tabanlı bir ağı koklamak için kullanılır. Enjekte etmeyi içeriraddress resolution packets (ARP) anahtara taşmak için bir hedef ağa content addressable memory(CAM) tablosu. CAM, hangi ana bilgisayarın hangi bağlantı noktasına bağlı olduğunu izler.

Aktif Koklama Teknikleri aşağıdadır -

- MAC Baskını

- DHCP Saldırıları

- DNS Zehirleme

- Sahte Saldırılar

- ARP Zehirlenmesi

Etkilenen protokoller

Denenmiş ve gerçek TCP / IP gibi protokoller asla güvenlik göz önünde bulundurularak tasarlanmamıştır ve bu nedenle potansiyel izinsiz girişlere karşı çok fazla direnç sunmaz. Çeşitli kurallar kolay koklamayı sağlar -

HTTP - Herhangi bir şifreleme ve dolayısıyla gerçek bir hedef olmadan açık metin olarak bilgi göndermek için kullanılır.

SMTP(Basit Posta Aktarım Protokolü) - SMTP, temel olarak e-postaların aktarımında kullanılır. Bu protokol etkilidir, ancak koklamaya karşı herhangi bir koruma içermez.

NNTP (Ağ Haber Aktarım Protokolü) - Her tür iletişim için kullanılır, ancak ana dezavantajı, verilerin ve hatta şifrelerin ağ üzerinden açık metin olarak gönderilmesidir.

POP(Postane Protokolü) - POP, sunuculardan e-posta almak için kesinlikle kullanılır. Bu protokol, tuzağa düşebileceği için koklamaya karşı koruma içermez.

FTP(Dosya Aktarım Protokolü) - FTP, dosya göndermek ve almak için kullanılır, ancak herhangi bir güvenlik özelliği sunmaz. Tüm veriler, kolayca koklanabilen açık metin olarak gönderilir.

IMAP (İnternet Mesaj Erişim Protokolü) - IMAP, işlevlerinde SMTP ile aynıdır, ancak koklamaya karşı oldukça savunmasızdır.

Telnet - Telnet, ağ üzerinden her şeyi (kullanıcı adları, şifreler, tuş vuruşları) açık metin olarak gönderir ve bu nedenle kolayca koklanabilir.

Koklayıcılar, yalnızca canlı trafiği görüntülemenize izin veren aptal araçlar değildir. Her bir paketi gerçekten analiz etmek istiyorsanız, yakalamayı kaydedin ve zaman izin verdiği zaman gözden geçirin.

Donanım Protokolü Analizörleri

Koklayıcılarla ilgili daha fazla ayrıntıya girmeden önce, bunları tartışmamız önemlidir. hardware protocol analyzers. Bu cihazlar ağa donanım düzeyinde bağlanır ve trafiği değiştirmeden izleyebilir.

Donanım protokolü çözümleyicileri, sisteme yüklenmiş yazılımların hacklenmesi tarafından oluşturulan kötü amaçlı ağ trafiğini izlemek ve tanımlamak için kullanılır.

Bir veri paketini yakalar, kodunu çözer ve içeriğini belirli kurallara göre analiz ederler.

Donanım protokol çözümleyicileri, saldırganların kablodan geçen her paketin ayrı veri baytlarını görmesine olanak tanır.

Bu donanım aygıtları, çoğu durumda muazzam maliyetlerinden ötürü çoğu etik bilgisayar korsanının kullanımına hazır değildir.

Kanuni müdahale

Yasal Engelleme (Lİ), telefon aramaları veya e-posta mesajları gibi iletişim ağı verilerine yasal olarak onaylanmış erişim olarak tanımlanır. LI, analiz veya kanıt amacıyla her zaman yasal bir otoritenin peşinde olmalıdır. Bu nedenle, LI, bir ağ operatörünün veya hizmet sağlayıcısının kolluk kuvvetlerine bireylerin veya kuruluşların özel iletişimlerine erişim izni verdiği bir güvenlik sürecidir.

Hemen hemen tüm ülkeler, yasal durdurma prosedürlerini düzenlemek için yasalar tasarlamış ve yürürlüğe koymuştur; standardizasyon grupları, LI teknolojisi spesifikasyonları yaratmaktadır. Genellikle, LI faaliyetleri, altyapı koruması ve siber güvenlik amacıyla alınır. Bununla birlikte, özel ağ altyapılarının operatörleri, aksi şekilde yasaklanmadıkça, kendi ağlarında doğal bir hak olarak LI yeteneklerini koruyabilirler.

LI daha önce şu şekilde biliniyordu: wiretapping ve elektronik iletişimin başlangıcından beri var olmuştur.

Bir ağ üzerinden koklama yapmak için pek çok araç vardır ve bunların tümü, bir bilgisayar korsanının trafiği analiz etmesine ve bilgileri incelemesine yardımcı olacak kendi özelliklerine sahiptir. Koklama araçları son derece yaygın uygulamalardır. Burada ilginç olanlardan bazılarını listeledik -

BetterCAP - BetterCAP, bir ağa karşı çeşitli MITM saldırıları gerçekleştirmek, gerçek zamanlı olarak HTTP, HTTPS ve TCP trafiğini işlemek, kimlik bilgilerini yakalamak ve çok daha fazlasını yapmak için oluşturulmuş güçlü, esnek ve taşınabilir bir araçtır.

Ettercap- Ettercap, ortadaki adam saldırıları için kapsamlı bir pakettir. Canlı bağlantıların koklanması, anında içerik filtreleme ve diğer birçok ilginç püf noktası içerir. Birçok protokolün aktif ve pasif diseksiyonunu destekler ve ağ ve ana bilgisayar analizi için birçok özellik içerir.

Wireshark- En çok bilinen ve kullanılan paket koklayıcılardan biridir. Trafiğin incelenmesine ve analizine yardımcı olmak için tasarlanmış çok sayıda özellik sunar.

Tcpdump- İyi bilinen bir komut satırı paket analizörüdür. Ağ üzerinden aktarım sırasında TCP / IP ve diğer paketleri yakalama ve gözlemleme yeteneği sağlar. Www.tcpdump.org adresinde mevcuttur.

WinDump - Başlık bilgilerini görüntülemek için mükemmel bir komut satırı aracı olan popüler Linux paket dinleyicisi tcpdump'ın Windows bağlantı noktası.

OmniPeek - WildPackets tarafından üretilen OmniPeek, EtherPeek ürününün evrimi olan ticari bir üründür.

Dsniff- Parolaları yakalamak ve açığa çıkarmak amacıyla farklı protokollerle koklama yapmak için tasarlanmış bir araç takımı. Dsniff, Unix ve Linux platformları için tasarlanmıştır ve Windows platformunda tam bir eşdeğeri yoktur.

EtherApe - Bir sistemin gelen ve giden bağlantılarını grafik olarak görüntülemek için tasarlanmış bir Linux / Unix aracıdır.

MSN Sniffer - MSN Messenger uygulaması tarafından oluşturulan trafiği koklamak için özel olarak tasarlanmış bir koklama aracıdır.

NetWitness NextGen- Bir ağdaki tüm trafiği izlemek ve analiz etmek için tasarlanmış diğer özelliklerin yanı sıra donanım tabanlı bir algılayıcı içerir. Bu araç FBI ve diğer kolluk kuvvetleri tarafından kullanılmaktadır.

Potansiyel bir bilgisayar korsanı, bir ağdaki trafiği analiz etmek ve bilgileri incelemek için bu koklama araçlarından herhangi birini kullanabilir.

Adres Çözümleme Protokolü (ARP), IP adreslerini makine MAC adreslerine çözümlemek için kullanılan durum bilgisiz bir protokoldür. Ağ üzerinden iletişim kurması gereken tüm ağ cihazları, diğer makinelerin MAC adreslerini bulmak için sistemdeki ARP sorgularını yayınlar. ARP Zehirlenmesi olarak da bilinirARP Spoofing.

ARP'nin çalışma şekli şöyledir -

Bir makinenin diğeriyle iletişim kurması gerektiğinde, ARP tablosuna bakar.

MAC adresi tabloda bulunmuyorsa, ARP_request ağ üzerinden yayınlanır.

Ağdaki tüm makineler bu IP adresini MAC adresiyle karşılaştıracaktır.

Ağdaki makinelerden biri bu adresi tanımlarsa, o zaman yanıt verecektir. ARP_request IP ve MAC adresi ile.

Talep eden bilgisayar adres çiftini ARP tablosunda saklayacak ve iletişim gerçekleşecektir.

ARP Sahtekarlığı nedir?

ARP paketleri, saldırganın makinesine veri göndermek için sahte olabilir.

ARP sahtekarlığı, anahtarı aşırı yüklemek için çok sayıda sahte ARP isteği ve yanıt paketi oluşturur.

Anahtar, forwarding mode ve sonra ARP table sahte ARP yanıtlarıyla dolduğunda saldırganlar tüm ağ paketlerini koklayabilir.

Saldırganlar, bir hedef bilgisayarın ARP önbelleğini sahte girişlerle doldurur. poisoning. ARP zehirlenmesi, ağı zehirlemek için Ortadaki Adam erişimini kullanır.

MITM nedir?

Man-in-the-Middle saldırısı (kısaltılmış MITM, MitM, MIM, MiM, MITMA), düşmanın kurbanlar arasında bir bağlantı oluşturarak kullanıcıyı taklit ettiği ve aralarında mesajlar gönderdiği aktif bir saldırı anlamına gelir. Bu durumda mağdurlar birbirleriyle iletişim kurduklarını sanırlar ancak gerçekte iletişimi kötü niyetli aktör kontrol eder.

İki taraf arasındaki iletişim trafiğini kontrol etmek ve izlemek için üçüncü bir kişi var. Gibi bazı protokollerSSL bu tür saldırıları önlemeye hizmet eder.

ARP Zehirlenmesi - Egzersiz

Bu alıştırmada kullandık BetterCAP kurmuş olduğumuz VMware iş istasyonunu kullanarak LAN ortamında ARP zehirlenmesi gerçekleştirmek Kali Linux ve Ettercap LAN'daki yerel trafiği koklamak için bir araç.

Bu alıştırma için aşağıdaki araçlara ihtiyacınız olacak -

- VMware İş İstasyonu

- Kali Linux veya Linux İşletim sistemi

- Ettercap Aracı

- lan bağlantısı

Note- Bu saldırı kablolu ve kablosuz ağlarda mümkündür. Bu saldırıyı yerel LAN'da gerçekleştirebilirsiniz.

Step 1 - VMware iş istasyonunu kurun ve Kali Linux işletim sistemini kurun.

Step 2 - Kullanıcı adı geçişi “root, toor” kullanarak Kali Linux'a giriş yapın.

Step 3 - Yerel LAN'a bağlı olduğunuzdan emin olun ve komutu yazarak IP adresini kontrol edin ifconfig terminalde.

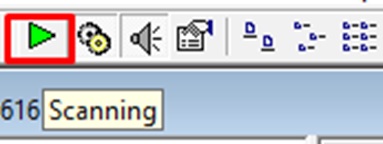

Step 4 - Terminali açın ve Ettercap'in grafik versiyonunu başlatmak için "Ettercap –G" yazın.

Step 5- Şimdi menü çubuğundaki "kokla" sekmesini tıklayın ve "birleşik koklama" yı seçin ve arayüzü seçmek için Tamam'ı tıklayın. Ethernet bağlantısı anlamına gelen "eth0" kullanacağız.

Step 6- Şimdi menü çubuğundaki "ana bilgisayarlar" sekmesini ve "ana bilgisayarları tara" yı tıklayın. Canlı ana bilgisayarlar için tüm ağı taramaya başlayacaktır.

Step 7- Ardından, ağda bulunan ana bilgisayarların sayısını görmek için "ana bilgisayarlar" sekmesine tıklayın ve "ana bilgisayar listesi" ni seçin. Bu liste aynı zamanda varsayılan ağ geçidi adresini de içerir. Hedefleri seçerken dikkatli olmalıyız.

Step 8- Şimdi hedefleri seçmeliyiz. MITM'de hedefimiz ana makinedir ve rota trafiği iletmek için yönlendirici adresi olacaktır. Bir MITM saldırısında saldırgan ağa müdahale eder ve paketleri koklar. Bu nedenle kurbanı "hedef 1" ve yönlendirici adresini "hedef 2" olarak ekleyeceğiz.

VMware ortamında, fiziksel makineye "1" atandığı için varsayılan ağ geçidi her zaman "2" ile bitecektir.

Step 9- Bu senaryoda hedefimiz “192.168.121.129” ve yönlendirici “192.168.121.2” dir. Yani hedef 1'i şu şekilde ekleyeceğiz:victim IP ve hedef 2 router IP.

Step 10- Şimdi "MITM" üzerine tıklayın ve "ARP zehirlenmesi" üzerine tıklayın. Daha sonra, "Uzak bağlantıları kokla" seçeneğini işaretleyin ve Tamam'ı tıklayın.

Step 11- "Başlat" ı tıklayın ve "koklamayı başlat" ı seçin. Bu, ağdaki ARP zehirlenmesini başlatacak, bu da ağ kartımızı "karışık modda" etkinleştirdiğimiz ve artık yerel trafiğin koklanabileceği anlamına geliyor.

Note - Ettercap ile yalnızca HTTP koklamaya izin verdik, bu nedenle HTTPS paketlerinin bu işlemle koklanmasını beklemeyin.

Step 12- Şimdi sonuçları görme zamanı; kurbanımız bazı web sitelerine giriş yapmışsa. Sonuçları Ettercap araç çubuğunda görebilirsiniz.

Koklama böyle çalışır. Yalnızca ARP zehirlenmesini etkinleştirerek HTTP kimlik bilgilerini almanın ne kadar kolay olduğunu anlamış olmalısınız.

ARP Zehirlenmesi, şirket ortamlarında büyük kayıplara neden olma potansiyeline sahiptir. Bu, ağların güvenliğini sağlamak için etik bilgisayar korsanlarının görevlendirildiği yerdir.

ARP zehirlenmesi gibi, bir ağda önemli kayıplara neden olabilecek MAC saldırısı, MAC sahtekarlığı, DNS zehirlenmesi, ICMP zehirlenmesi vb. Gibi başka saldırılar da vardır.

Bir sonraki bölümde, olarak bilinen başka bir saldırı türünü tartışacağız. DNS poisoning.

DNS Poisoning, bir DNS sunucusunu, gerçekte almadığı halde gerçek bilgiler aldığına inanması için kandıran bir tekniktir. Web adreslerinin sayısal IP adreslerine dönüştürüldüğü DNS düzeyinde yanlış IP adresinin değiştirilmesine neden olur. Saldırganın, belirli bir DNS sunucusundaki bir hedef site için IP adresi girişlerini sunucu kontrollerinin IP adresiyle değiştirmesine olanak tanır. Saldırgan, sunucu için aynı ada sahip kötü amaçlı içerik barındırabilecek sahte DNS girişleri oluşturabilir.

Örneğin, bir kullanıcı www.google.com yazar, ancak kullanıcı Google'ın sunucularına yönlendirilmek yerine başka bir sahtekarlık sitesine gönderilir. Anladığımız gibi, DNS zehirlenmesi, kullanıcıları saldırganlar tarafından yönetilen sahte sayfalara yönlendirmek için kullanılıyor.

DNS Zehirleme - Egzersiz

Aynı aracı kullanarak DNS zehirlenmesi üzerine bir alıştırma yapalım, Ettercap.

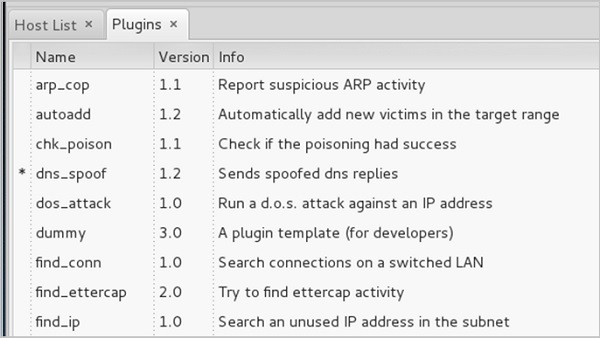

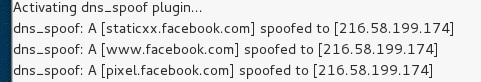

DNS Poisoning, ARP Poisoning'e oldukça benzer. DNS zehirlenmesini başlatmak için, önceki bölümde daha önce tartıştığımız ARP zehirlenmesiyle başlamalısınız. KullanacağızDNS spoof zaten Ettercap'te bulunan eklenti.

Step 1- Terminali açın ve "nano etter.dns" yazın. Bu dosya, Ettercap tarafından alan adı adreslerini çözümlemek için kullanılan tüm DNS adres girişlerini içerir. Bu dosyaya sahte bir “Facebook” girişi ekleyeceğiz. Birisi Facebook'u açmak isterse, başka bir web sitesine yönlendirilecektir.

Step 2- Şimdi girişleri “www.linux.org'a yönlendirin” sözcüklerinin altına ekleyin. Aşağıdaki örneğe bakın -

Step 3- Şimdi bu dosyayı kaydedin ve dosyayı kaydederek çıkın. Dosyayı kaydetmek için “ctrl + x” kullanın.

Step 4- Bundan sonra, ARP zehirlenmesine başlamak için tüm süreç aynıdır. ARP zehirlenmesini başlattıktan sonra, menü çubuğundaki "eklentiler" e tıklayın ve "dns_spoof" eklentisini seçin.

Step 5 - DNS_spoof'u etkinleştirdikten sonra, sonuçlarda facebook.com'un, birisi tarayıcısına her yazdığında Google IP'sine sahteciliğe başlayacağını göreceksiniz.

Bu, kullanıcının tarayıcısında facebook.com yerine Google sayfasını aldığı anlamına gelir.

Bu alıştırmada, ağ trafiğinin farklı araçlar ve yöntemlerle nasıl koklanabileceğini gördük. Burada bir şirketin, tüm bu saldırıları durdurmak için ağ güvenliğini sağlayacak etik bir hacker'a ihtiyacı vardır. DNS Zehirlenmesini önlemek için etik bir hacker'ın neler yapabileceğini görelim.

DNS Zehirlenmesine Karşı Savunmalar

Etik bir bilgisayar korsanı olarak, çalışmanız sizi büyük olasılıkla kalem testi yerine önleme pozisyonuna sokabilir. Bir saldırgan olarak bildikleriniz, dışarıdan uyguladığınız teknikleri önlemenize yardımcı olabilir.

Bir kalem testi uzmanının bakış açısıyla ele aldığımız saldırılara karşı savunmalar:

Tek bir segmente veya çakışma etki alanına giden trafiği izole etmek için ağınızın en hassas bölümleri için donanım anahtarlamalı bir ağ kullanın.

ARP zehirlenmesini ve sahtekarlık saldırılarını önlemek için anahtarlarda IP DHCP Gözetleme uygulayın.

Ağ bağdaştırıcılarında rastgele modu önlemek için politikalar uygulayın.

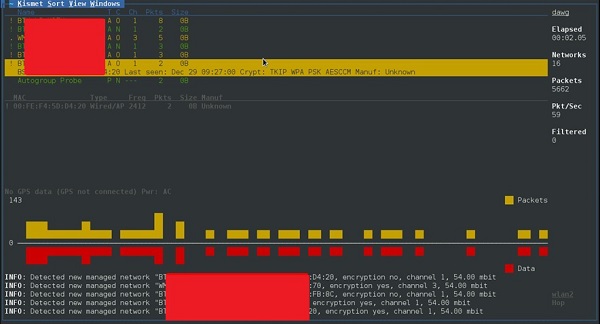

Kablosuz erişim noktalarını kurarken dikkatli olun, kablosuz ağdaki tüm trafiğin koklamaya tabi olduğunu bilin.

Hassas trafiğinizi SSH veya IPsec gibi bir şifreleme protokolü kullanarak şifreleyin.

Bağlantı noktası güvenliği, yalnızca belirli MAC adreslerinin her bağlantı noktasında veri gönderip almasına izin verecek şekilde programlanabilme özelliğine sahip anahtarlar tarafından kullanılır.

IPv6, IPv4'ün sahip olmadığı güvenlik avantajlarına ve seçeneklerine sahiptir.

FTP ve Telnet gibi protokolleri SSH ile değiştirmek, koklamaya karşı etkili bir savunmadır. SSH uygun bir çözüm değilse, eski eski protokolleri IPsec ile korumayı düşünün.

Sanal Özel Ağlar (VPN'ler), şifreleme yönlerinden dolayı koklamaya karşı etkili bir savunma sağlayabilir.

SSL, IPsec ile birlikte harika bir savunmadır.

Özet

Bu bölümde, saldırganların bir ağa bir paket dinleyicisi yerleştirerek tüm trafiği nasıl yakalayıp analiz edebileceklerini tartıştık. Gerçek zamanlı bir örnekle, belirli bir ağdan bir kurbanın kimlik bilgilerini almanın ne kadar kolay olduğunu gördük. Saldırganlar, ağ trafiğini koklamak ve e-posta konuşmaları ve şifreler gibi hassas bilgileri ele geçirmek için MAC saldırılarını, ARP ve DNS zehirleme saldırılarını kullanır.

Sömürü, bilgisayar korsanlarının güvenlik açıklarından yararlanarak bir sistemi kontrol etmesine olanak tanıyan programlanmış bir yazılım veya komut dosyası parçasıdır. Bilgisayar korsanları, bu güvenlik açıklarını bulmak için normalde Nessus, Nexpose, OpenVAS vb. Gibi güvenlik açığı tarayıcılarını kullanır.

Metasploit, bir sistemdeki güvenlik açıklarını bulmak için güçlü bir araçtır.

Güvenlik açıklarına dayanarak istismarlar buluyoruz. Burada, kullanabileceğiniz en iyi güvenlik açığı arama motorlarından bazılarını tartışacağız.

Exploit Veritabanı

www.exploit-db.com , bir güvenlik açığıyla ilgili tüm açıkları bulabileceğiniz yerdir.

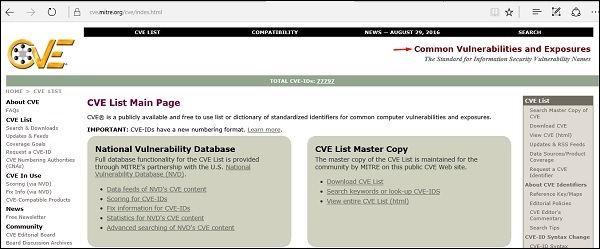

Ortak Güvenlik Açıkları ve Riskler

Ortak Güvenlik Açıkları ve Etkilenmeler (CVE), bilgi güvenliği güvenlik açığı adlarının standardıdır. CVE, herkes tarafından bilinen bilgi güvenliği açıkları ve riskleri içeren bir sözlüktür. Kamu kullanımı için ücretsizdir.https://cve.mitre.org

Ulusal Güvenlik Açığı Veritabanı

Ulusal Güvenlik Açığı Veritabanı (NVD), ABD hükümeti tarafından standartlara dayalı güvenlik açığı yönetimi verilerinin havuzudur. Bu veriler, güvenlik açığı yönetimi, güvenlik ölçümü ve uyumluluğun otomasyonunu sağlar. Bu veritabanını şurada bulabilirsiniz -https://nvd.nist.gov

NVD, güvenlik kontrol listeleri, güvenlikle ilgili yazılım kusurları, yanlış yapılandırmalar, ürün adları ve etki ölçümlerinin veritabanlarını içerir.

Genel olarak, iki tür istismar olduğunu göreceksiniz -

Remote Exploits- Bunlar, uzaktaki bir sisteme veya ağa erişiminizin olmadığı istismar türleridir. Bilgisayar korsanları, uzak yerlerde bulunan sistemlere erişim sağlamak için uzaktan istismarları kullanır.

Local Exploits - Yerel istismarlar genellikle yerel bir sisteme erişimi olan ancak haklarını aşmak isteyen bir sistem kullanıcısı tarafından kullanılır.

Hızlı düzeltme

Güvenlik açıkları genellikle eksik güncellemelerden kaynaklanır, bu nedenle sisteminizi düzenli olarak, örneğin haftada bir güncellemeniz önerilir.

Windows ortamında, Denetim Masası → Sistem ve Güvenlik → Windows Güncellemeleri'nde bulunan seçenekleri kullanarak otomatik güncellemeleri etkinleştirebilirsiniz.

Linux Centos'ta, otomatik güncelleme paketini kurmak için aşağıdaki komutu kullanabilirsiniz.

yum -y install yum-cronNumaralandırma, Etik Hacking'in ilk aşamasına, yani “Bilgi Toplama” ya aittir. Bu, saldırganın kurbanla aktif bir bağlantı kurduğu ve mümkün olduğunca çok sayıda saldırı vektörü keşfetmeye çalıştığı ve sistemleri daha fazla kullanmak için kullanılabilecek bir süreçtir.

Numaralandırma şu konularda bilgi edinmek için kullanılabilir:

- Ağ paylaşımları

- SNMP verileri, uygun şekilde güvence altına alınmadıysa

- IP tabloları

- Farklı sistemlerin kullanıcı adları

- Parola ilkeleri listeleri

Numaralandırma, sistemlerin sunduğu hizmetlere bağlıdır. Olabilirler -

- DNS numaralandırma

- NTP numaralandırma

- SNMP numaralandırması

- Linux / Windows numaralandırma

- SMB numaralandırması

Şimdi Numaralandırma için yaygın olarak kullanılan bazı araçları tartışalım.

NTP Suite

NTP Suite, NTP numaralandırması için kullanılır. Bu önemlidir, çünkü bir ağ ortamında, ana bilgisayarların zamanlarını güncellemelerine yardımcı olan diğer birincil sunucular bulabilir ve bunu sistemi doğrulamadan yapabilirsiniz.

Aşağıdaki örneğe bir göz atın.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

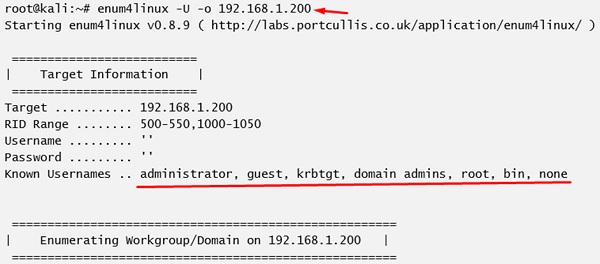

enum4linux, Linux sistemlerini numaralandırmak için kullanılır. Aşağıdaki ekran görüntüsüne bir göz atın ve bir hedef ana bilgisayarda bulunan kullanıcı adlarını nasıl bulduğumuzu gözlemleyin.

smtp-user-enum

smtp-user-enum, SMTP hizmetini kullanarak kullanıcı adlarını tahmin etmeye çalışır. Bunu nasıl yaptığını anlamak için aşağıdaki ekran görüntüsüne bir göz atın.

Hızlı düzeltme

Kullanmadığınız tüm hizmetleri devre dışı bırakmanız önerilir. Sistemlerinizin çalıştırdığı hizmetlerin işletim sistemi numaralandırma olasılıklarını azaltır.

Metasploit, en güçlü istismar araçlarından biridir. Kaynaklarının çoğu şu adreste bulunabilir:https://www.metasploit.com. İki versiyonu vardır -commercial ve free edition. İki sürümde büyük bir fark yoktur, bu nedenle bu eğitimde çoğunlukla Metasploit'in Topluluk sürümünü (ücretsiz) kullanacağız.

Bir Etik Hacker olarak, diğer etik hackleme araçlarıyla birlikte Metasploit topluluk sürümünün gömülü olduğu "Kali Distribution" kullanacaksınız. Ancak Metasploit'i ayrı bir araç olarak kurmak istiyorsanız, bunu Linux, Windows veya Mac OS X üzerinde çalışan sistemlerde kolayca yapabilirsiniz.

Metasploit'i kurmak için donanım gereksinimleri şunlardır:

- 2 GHz + işlemci

- 1 GB RAM mevcut

- 1 GB + kullanılabilir disk alanı

Matasploit, komut istemiyle veya Web UI ile kullanılabilir.

Kali'de açmak için Uygulamalar → Kullanım Araçları → metasploit'e gidin.

Metasploit başladıktan sonra aşağıdaki ekranı göreceksiniz. Kırmızı alt çizgi ile vurgulanan, Metasploit sürümüdür.

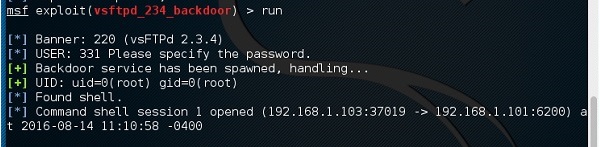

Metasploit'in Kötüye Kullanımları

Güvenlik Açığı Tarayıcısından, test için sahip olduğumuz Linux makinesinin FTP hizmetine açık olduğunu gördük. Şimdi, bizim için işe yarayabilecek istismarı kullanacağız. Komut -

use “exploit path”Ekran aşağıdaki gibi görünecektir -

Sonra yazın mfs> show optionsişlevsel hale getirmek için hangi parametreleri ayarlamanız gerektiğini görmek için. Aşağıdaki ekran görüntüsünde gösterildiği gibi, RHOST'u “hedef IP” olarak ayarlamamız gerekiyor.

Biz yazıyoruz msf> set RHOST 192.168.1.101 and msf>set RPORT 21

Sonra yazın mfs>run. Açıktan yararlanma başarılı olursa, aşağıdaki ekran görüntüsünde gösterildiği gibi etkileşim kurabileceğiniz bir oturum açacaktır.

Metasploit Yükleri

Yük, basit terimlerle, bilgisayar korsanlarının saldırıya uğramış bir sistemle etkileşimde bulunmak için kullandıkları basit betiklerdir. Yükleri kullanarak verileri kurban bir sisteme aktarabilirler.

Metasploit yükleri üç türde olabilir -

Singles- Bekarlar çok küçüktür ve bir tür iletişim yaratmak için tasarlanmıştır, sonra bir sonraki aşamaya geçerler. Örneğin, sadece bir kullanıcı oluşturmak.

Staged - Bir saldırganın kurban sistemine daha büyük bir dosya yüklemek için kullanabileceği bir yüktür.

Stages- Aşamalar, Stagers modülleri tarafından indirilen yük bileşenleridir. Çeşitli yük aşamaları, Meterpreter ve VNC Injection gibi boyut sınırları olmayan gelişmiş özellikler sağlar.

Yük Kullanımı - Örnek

Komutunu kullanıyoruz show payloads. Bu istismarla, kullanabileceğimiz yükleri görebiliriz ve ayrıca dosyaları kurban bir sisteme yüklememize / yürütmemize yardımcı olacak yükleri de gösterir.

İstediğimiz yükü ayarlamak için aşağıdaki komutu kullanacağız -

set PAYLOAD payload/pathDinleme ana bilgisayarını ve dinleme bağlantı noktasını (LHOST, LPORT) ayarlayın. attacker IP ve port. Ardından uzak ana bilgisayarı ve bağlantı noktasını (RPORT, LHOST) ayarlayın.victim IP ve port.

"Exploit" yazın. Aşağıda gösterildiği gibi bir oturum oluşturacaktır -

Artık bu yükün sunduğu ayarlara göre sistemle oynayabiliriz.

Truva atları, çoğaltma içermeyen programlardır; kendilerini diğer çalıştırılabilir kodlara ekleyerek kendi kodlarını yeniden üretmezler. Bilgisayar kullanıcılarının izinleri veya bilgisi olmadan çalışırlar.

Truva atları kendilerini sağlıklı süreçlerde saklar. Bununla birlikte, Truva atlarının yalnızca bir bilgisayar kullanıcısının yardımıyla, bilinmeyen bir kişiden gelen e-postayla birlikte gelen bir dosyaya tıklamak, taramadan USB'yi takmak, güvenli olmayan URL'leri açmak gibi bir bilgisayar kullanıcısının yardımıyla bulaştığını vurgulamalıyız.

Truva atlarının birkaç kötü amaçlı işlevi vardır -

Bir sisteme arka kapılar oluştururlar. Bilgisayar korsanları, kurban bir sisteme ve dosyalarına erişmek için bu arka kapıları kullanabilir. Bir bilgisayar korsanı, bir kurban sistemindeki dosyaları düzenlemek ve silmek veya kurbanın faaliyetlerini gözlemlemek için Truva atlarını kullanabilir.

Truva atları banka hesapları, işlem ayrıntıları, PayPal ile ilgili bilgiler gibi tüm finansal verilerinizi çalabilir. Bunlara Trojan-Banker.

Truva atları, Hizmet Reddi kullanarak diğer sistemlere saldırmak için kurbanın bilgisayarı kullanabilir.

Truva atları tüm dosyalarınızı şifreleyebilir ve bilgisayar korsanı daha sonra bunların şifresini çözmek için para isteyebilir. BunlarRansomware Trojans.

Telefonlarınızı üçüncü şahıslara SMS göndermek için kullanabilirler. Bunlara denirSMS Trojans.

Truva Atı Bilgileri

Bir virüs bulduysanız ve işlevi hakkında daha fazla araştırma yapmak istiyorsanız, genellikle antivirüs satıcıları tarafından sunulan aşağıdaki virüs veritabanlarına bir göz atmanızı tavsiye ederiz.

Kaspersky Virus database - https://www.kaspersky.com

F-secure - https://www.f-secure.com

Symantec – Virus Encyclopedia - https://www.symantec.com

Hızlı ipuçları

İyi bir antivirüs kurun ve güncel tutun.

Bilinmeyen kaynaklardan gelen e-posta eklerini açmayın.

Sosyal medyada bilinmeyen kişilerden gelen davetleri kabul etmeyin.

Bilinmeyen kişiler tarafından gönderilen URL'leri veya garip biçimdeki URL'leri açmayın.

TCP / IP Hijacking, yetkili bir kullanıcının başka bir kullanıcının gerçek bir ağ bağlantısına erişim kazanmasıdır. Normalde bir oturumun başlangıcı olan parola doğrulamasını atlamak için yapılır.

Teorik olarak, aşağıda gösterildiği gibi bir TCP / IP bağlantısı kurulur -

Bu bağlantıyı ele geçirmek için iki olasılık vardır -

Bul seq bu 1 artan bir sayıdır, ancak bunu tahmin etme şansı yoktur.

İkinci olasılık, basit bir deyişle, bir tür Ortadaki Adam saldırısını kullanmaktır. network sniffing. Koklamak için aşağıdaki gibi araçlar kullanıyoruzWireshark veya Ethercap.

Misal

Saldırgan, bir ağ üzerinden veri aktarımını izler ve bir bağlantıya katılan iki cihazın IP'lerini keşfeder.

Bilgisayar korsanı, kullanıcılardan birinin IP'sini keşfettiğinde, DoS saldırısıyla diğer kullanıcının bağlantısını kesebilir ve ardından bağlantısı kesilen kullanıcının IP'sini aldatarak iletişimi sürdürebilir.

Shijack

Pratikte, en iyi TCP / IP kaçırma araçlarından biri Shijack'tir. Python dili kullanılarak geliştirilmiştir ve aşağıdaki bağlantıdan indirebilirsiniz -https://packetstormsecurity.com/sniffers/shijack.tgz

İşte bir Shijack komutu örneği -

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

Burada, iki ana bilgisayar arasındaki bir Telnet bağlantısını ele geçirmeye çalışıyoruz.

Avlanmak

Hunt, bir TCP / IP bağlantısını ele geçirmek için kullanabileceğiniz başka bir popüler araçtır. Şuradan indirilebilir -https://packetstormsecurity.com/sniffers/hunt/

Hızlı ipucu

Şifrelenmemiş tüm oturumlar, TCP / IP oturumlarının ele geçirilmesine karşı savunmasızdır, bu nedenle mümkün olduğunca şifrelenmiş protokoller kullanmalısınız. Veya oturumu güvende tutmak için çift kimlik doğrulama tekniklerini kullanmalısınız.

E-posta kaçırma veya e-posta korsanlığı günümüzde yaygın bir tehdittir. E-posta sahtekarlığı, sosyal mühendislik araçları veya bir kullanıcı bilgisayarına virüs yerleştirme olmak üzere aşağıdaki üç tekniği kullanarak çalışır.

E-posta Sahtekarlığı

E-posta sahteciliğinde, istenmeyen e-posta gönderen, bilinen bir alandan e-posta gönderir, böylece alıcı bu kişiyi tanıdığını düşünür ve postayı açar. Bu tür postalar normalde şüpheli bağlantılar, şüpheli içerik, para transferi talepleri vb. İçerir.

Sosyal mühendislik

Spam gönderenler, farklı kullanıcılara tanıtım postaları göndererek büyük indirimler sunar ve onları kişisel verilerini doldurmaları için kandırır. Kali'de sizi bir e-postayı ele geçirmeye sevk edebilecek araçlar var.

E-posta hackleme şu şekilde de yapılabilir: phishing techniques. Aşağıdaki ekran görüntüsüne bakın.

E-postadaki bağlantılar, kullanıcının sistemine kötü amaçlı yazılım yükleyebilir veya kullanıcıyı kötü amaçlı bir web sitesine yönlendirebilir ve onları parolalar, hesap kimlikleri veya kredi kartı bilgileri gibi kişisel ve finansal bilgileri ifşa etmeleri için kandırabilir.

Phishing attacks Birini e-postadaki kötü niyetli bir bağlantıya tıklaması için kandırmak bilgisayarın savunmasını kırmaya çalışmaktan çok daha kolay olduğundan, siber suçlular tarafından yaygın olarak kullanılmaktadır.

Bir Kullanıcı Sistemine Virüs Ekleme

Bir bilgisayar korsanının e-posta hesabınızı ele geçirebileceği üçüncü teknik, sisteminize bir virüs veya başka herhangi bir kötü amaçlı yazılım bulaştırmaktır. Bir virüs yardımıyla, bir bilgisayar korsanı tüm şifrelerinizi alabilir.

E-postanızın ele geçirilip geçirilmediğini nasıl tespit edebilirsiniz?

Spam e-postaların alıcıları arasında tanıdığınız bir grup insan bulunur.

Hesabınıza erişmeye çalışıyorsunuz ve şifre artık çalışmıyor.

"Şifremi Unuttum" bağlantısına erişmeye çalışırsınız ve beklenen e-postaya gitmez.

Gönderilmiş Öğeler klasörünüz, göndermenin farkında olmadığınız bir dizi spam içeriyor.

Hızlı ipuçları

E-postanızın ele geçirildiğini düşünüyorsanız, aşağıdaki önlemleri almanız gerekir -

Şifreleri hemen değiştirin.

Arkadaşlarınıza e-posta hesabınızdan aldıkları bağlantıları açmamalarını söyleyin.

Yetkililerle iletişime geçin ve hesabınızın ele geçirildiğini bildirin.

Bilgisayarınıza iyi bir antivirüs yükleyin ve güncelleyin.

Destekleniyorsa çift kimlik doğrulama parolası ayarlayın.

E-postalar, veritabanları, bilgisayar sistemleri, sunucular, banka hesapları ve neredeyse korumak istediğimiz her şey için şifrelerimiz var. Şifreler genellikle bir sisteme veya hesaba erişimin anahtarlarıdır.

Genel olarak, insanlar doğum tarihleri, aile üyelerinin isimleri, cep telefonu numaraları vb. Gibi hatırlanması kolay şifreler belirleme eğilimindedir. Bu, şifreleri zayıf ve kolay hacklenmeye yatkın kılan şeydir.

Hesaplarını potansiyel bilgisayar korsanlarından korumak için her zaman güçlü bir şifreye sahip olmaya özen göstermelisiniz. Güçlü bir parola aşağıdaki özniteliklere sahiptir -

En az 8 karakter içerir.

Harf, sayı ve özel karakter karışımı.