Mobil Güvenlik - Saldırı Vektörleri

Tanım olarak, bir Attack Vector bir bilgisayar korsanının, genellikle adı verilen "kötü kod" u enjekte etmek amacıyla başka bir bilgi işlem cihazına veya ağına erişmek için kullandığı payload. Bu vektör, bilgisayar korsanlarının sistem açıklarından yararlanmasına yardımcı olur. Bu saldırı vektörlerinin çoğu, bu sistemin en zayıf noktası olduğu için insan unsurundan yararlanır. Aşağıda, bir bilgisayar korsanı tarafından aynı anda çok sayıda kullanılabilen saldırı vektörleri sürecinin şematik temsili verilmiştir.

Mobil saldırı vektörlerinden bazıları -

Kötü amaçlı yazılım

Virüs ve Rootkit

Uygulama değişikliği

İşletim sistemi değişikliği

Veri Sızdırma

Veriler organizasyondan çıkar

Ekran görüntüsü

USB'ye kopyala ve yedekleme kaybı

Veri Kurcalama

Başka bir uygulama tarafından yapılan değişiklik

Tespit edilmeyen kurcalama girişimleri

Hapisten kırılmış cihazlar

Veri kaybı

Cihaz kaybı

Yetkisiz cihaz erişimi

Uygulama güvenlik açıkları

Saldırı Vektörlerinin Sonuçları

Saldırı vektörleri açıklandığı şekliyle bilgisayar korsanlığı sürecidir ve başarılıdır, aşağıdaki etki mobil cihazlarınızdaki etkisidir.

Losing your data - Mobil cihazınız saldırıya uğradıysa veya bir virüs bulaştıysa, depolanan tüm verileriniz kaybolur ve saldırgan tarafından alınır.

Bad use of your mobile resources- Bu, ağınızın veya mobil cihazınızın aşırı yüklenebileceği ve bu nedenle gerçek hizmetlerinize erişemeyeceğiniz anlamına gelir. Daha kötü senaryolarda, bilgisayar korsanı tarafından başka bir makine veya ağa bağlanmak için kullanılacak.

Reputation loss- Facebook hesabınızın veya iş e-posta hesabınızın ele geçirilmesi durumunda, bilgisayar korsanı arkadaşlarınıza, iş ortaklarınıza ve diğer kişilere sahte mesajlar gönderebilir. Bu itibarınıza zarar verebilir.

Identity theft - Fotoğraf, isim, adres, kredi kartı vb. Kimlik hırsızlığı olabileceği gibi suç için de kullanılabilir.

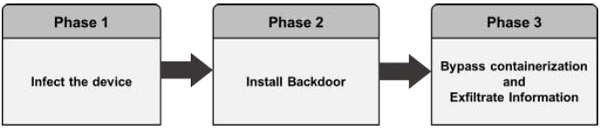

Mobil Saldırının Anatomisi

Aşağıda, bir mobil saldırının anatomisinin şematik bir temsilidir. Saldırı vektörlerini içeren enfeksiyon aşaması ile başlar.

Cihazı enfekte etmek

Cihazı mobil casus yazılımla etkilemek, Android ve iOS cihazlar için farklı şekilde gerçekleştirilir.

Android- Kullanıcılar, genellikle sosyal mühendislik saldırısı kullanarak piyasadan veya üçüncü taraf bir uygulamadan bir uygulama indirmeleri için kandırılır. Uzaktan bulaşma, etkin bir düşmanın kötü amaçlı yazılımı enjekte etmek için kullanıcının mobil iletişimini engellediği Ortadaki Adam (MitM) saldırısı yoluyla da gerçekleştirilebilir.

iOS- iOS enfeksiyonu, cep telefonuna fiziksel erişim gerektirir. Aygıtı etkilemek, JailbreakME istismarı gibi bir sıfır günden yararlanarak da olabilir.

Bir arka kapı kurma

Bir arka kapı kurmak için Android cihazları köklendirerek ve Apple cihazlarını jailbreak yaparak yönetici ayrıcalıkları gerekir. Cihaz üreticilerinin köklendirme / jailbreak tespit mekanizmaları yerleştirmesine rağmen, mobil casus yazılımlar bunları kolayca atlar -

Android - Köklendirme tespit mekanizmaları kasıtlı köklendirme için geçerli değildir.

iOS - Hapisten kaçan “topluluk” gürültülü ve motivasyonludur.

Şifreleme mekanizmalarını atlamak ve bilgi sızdırmak

Casus yazılım, şifreli e-postalar ve mesajlar gibi mobil içeriği saldırgan sunucularına düz metin olarak gönderir. Casus yazılım, güvenli konteynere doğrudan saldırmaz. Verileri, kullanıcının okumak için güvenli konteynerden aldığı noktada yakalar. Bu aşamada, kullanıcının kullanımı için içeriğin şifresi çözüldüğünde, casus yazılım içeriğin kontrolünü alır ve içeri gönderir.

Bir Hacker, Güvenliği Başarıyla Aşılan Bir Mobilden Nasıl Kazanç Sağlayabilir?

Çoğu durumda çoğumuz, cep telefonumuzun saldırıya uğraması durumunda ne kaybedebileceğimizi düşünüyoruz. Cevap basit - mahremiyetimizi kaybedeceğiz. Cihazımız, bilgisayar korsanının bizi gözlemlemesi için bir gözetim sistemi haline gelecektir. Bilgisayar korsanı için diğer kâr faaliyetleri, hassas verilerimizi almak, ödeme yapmak, yasadışı faaliyetlerde bulunmaktır.DDoS attacks. Aşağıda şematik bir temsil verilmiştir.

OWASP Mobile İlk 10 Risk

Mobil güvenlik hakkında konuşurken, güvenlik açığı türlerini 21 Nisan'da kurulan Amerika Birleşik Devletleri'nde kar amacı gütmeyen bir hayır kurumu olan OWASP'ye dayandırıyoruz. OWASP uluslararası bir organizasyondur ve OWASP Vakfı tüm dünyada OWASP çalışmalarını desteklemektedir.

Mobil cihazlar için OWASP, 10 vulnerability classifications.

M1-Yanlış Platform Kullanımı

Bu kategori, bir platform özelliğinin kötüye kullanımını veya platform güvenlik kontrollerinin kullanılmamasını kapsar. Android amaçlarını, platform izinlerini, TouchID'nin kötüye kullanımını, Keychain'i veya mobil işletim sisteminin parçası olan başka bir güvenlik kontrolünü içerebilir. Mobil uygulamaların bu riski karşılayabileceği birkaç yol vardır.

M2-Güvensiz Veriler

Bu yeni kategori, Mobile Top Ten 2014'ten M2 ve M4'ün birleşimidir. Bu, güvenli olmayan veri depolamayı ve istenmeyen veri sızıntısını kapsar.

M3-Güvensiz İletişim

Bu, zayıf anlaşmayı, yanlış SSL sürümlerini, zayıf görüşmeyi, hassas varlıkların açık metin iletişimini vb. Kapsar.

M4-Güvenli Olmayan Kimlik Doğrulama

Bu kategori, son kullanıcının kimliğini doğrulama veya kötü oturum yönetimi kavramlarını yakalar. Bu içerir -

- Gerektiğinde kullanıcının kimliğinin belirlenememesi

- Gerektiğinde kullanıcının kimliğini koruyamama

- Oturum yönetimindeki zayıflıklar

M5-Yetersiz Kriptografi

Kod, hassas bir bilgi varlığına kriptografi uygular. Ancak kriptografi bir şekilde yetersiz kalıyor. TLS veya SSL ile ilgili her şeyin ve her şeyin M3'e gittiğini unutmayın. Ayrıca, uygulama gerektiği zaman kriptografiyi kullanamazsa, bu muhtemelen M2'ye aittir. Bu kategori, kriptografinin denendiği, ancak doğru şekilde yapılmadığı sorunlar içindir.

M6-Güvensiz Yetkilendirme

Bu, yetkilendirmedeki hataları (örneğin, istemci tarafında yetkilendirme kararları, zorunlu göz atma, vb.) Yakalayan bir kategoridir. Kimlik doğrulama sorunlarından (örneğin, cihaz kaydı, kullanıcı kimliği vb.) Farklıdır.

Uygulama, olması gereken bir durumda kullanıcıların kimliğini hiç doğrulamazsa (örneğin, kimlik doğrulandığında ve yetkili erişim gerektiğinde bazı kaynaklara veya hizmetlere anonim erişim izni verme), bu bir kimlik doğrulama hatası değil, bir kimlik doğrulama hatasıdır.

M7-İstemci Kod Kalitesi

Bu, daha az kullanılan kategorilerimizden biri olan "Güvenilmeyen Girdiler Yoluyla Güvenlik Kararları" idi. Bu, mobil istemcideki kod düzeyindeki uygulama sorunları için her şeyi kapsayacaktır. Bu, sunucu tarafı kodlama hatalarından farklıdır. Bu, arabellek taşmaları, biçim dizisi güvenlik açıkları ve çözümün mobil cihazda çalışan bazı kodları yeniden yazmak olduğu diğer çeşitli kod düzeyi hataları gibi şeyleri yakalayabilir.

M8 Kodlu Kurcalama

Bu kategori, ikili yama, yerel kaynak modifikasyonu, yöntem kancalama, yöntem değiştirme ve dinamik bellek modifikasyonunu kapsar.

Uygulama mobil cihaza teslim edildiğinde, kod ve veri kaynakları burada bulunur. Saldırgan, kodu doğrudan değiştirebilir, bellek içeriğini dinamik olarak değiştirebilir, uygulamanın kullandığı sistem API'lerini değiştirebilir veya değiştirebilir ya da uygulamanın verilerini ve kaynaklarını değiştirebilir. Bu, saldırgana, kişisel veya parasal kazanç için yazılımın amaçlanan kullanımını bozmak için doğrudan bir yöntem sağlayabilir.

M9-Tersine Mühendislik

Bu kategori, kaynak kodunu, kitaplıklarını, algoritmalarını ve diğer varlıklarını belirlemek için son çekirdek ikilisinin analizini içerir. IDA Pro, Hopper, otool ve diğer ikili denetim araçları gibi yazılımlar, saldırganın uygulamanın iç işleyişine ilişkin içgörü sağlar. Bu, uygulamadaki diğer yeni ortaya çıkan güvenlik açıklarından yararlanmanın yanı sıra arka uç sunucular, kriptografik sabitler ve şifreler ve fikri mülkiyet hakkındaki bilgileri açığa çıkarmak için kullanılabilir.

M10-Yabancı İşlevsellik

Genellikle geliştiriciler, gizli arka kapı işlevselliğini veya bir üretim ortamında yayınlanması amaçlanmayan diğer dahili geliştirme güvenlik kontrollerini içerir. Örneğin, bir geliştirici karma bir uygulamaya yanlışlıkla bir şifreyi yorum olarak ekleyebilir. Başka bir örnek, test sırasında 2 faktörlü kimlik doğrulamanın devre dışı bırakılmasını içerir.