Mobil Güvenlik - Hızlı Kılavuz

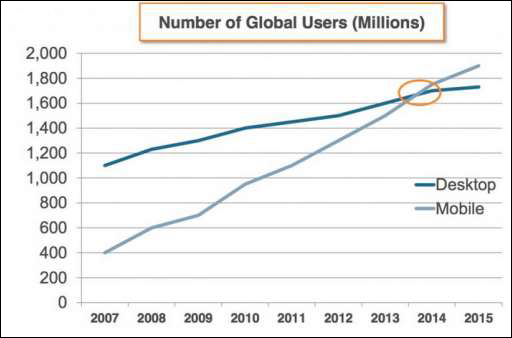

Bu eğitimde, mobil güvenlik kavramlarını çoğunlukla pratik bakış açısıyla ele alacağız. Aşağıdaki grafiğe bir göz atın, dünya çapında giderek artan cep telefonu kullanıcısı sayısını gösteriyor ve bu da mobil güvenliğin önemini ortaya çıkarıyor.

Tahmin edilen mobil cihaz sayısı 5,8 milyar civarında, bunun beş yıl içinde katlanarak arttığı ve dört yıl içinde yaklaşık 12 milyara ulaşması bekleniyor. Dolayısıyla, gezegende kişi başına ortalama iki mobil cihaz olacak. Bu, hassas verilerimizin her yere taşınmasıyla bizi mobil cihazlara tamamen bağımlı kılıyor. Sonuç olarak, mobil güvenlik dikkate alınması gereken en önemli kavramlardan biridir.

Mobil Güvenlik bir kavram olarak, mobil cihazlarımızın diğer mobil cihazların veya cihazın bağlı olduğu kablosuz ortamın olası saldırılarına karşı korunmasıyla ilgilenir.

Mobil güvenlikle ilgili başlıca tehditler aşağıdadır -

Mobil cihaz kaybı. Bu, olası kimlik avı nedeniyle yalnızca sizi değil, kişilerinizi de riske atabilecek yaygın bir sorundur.

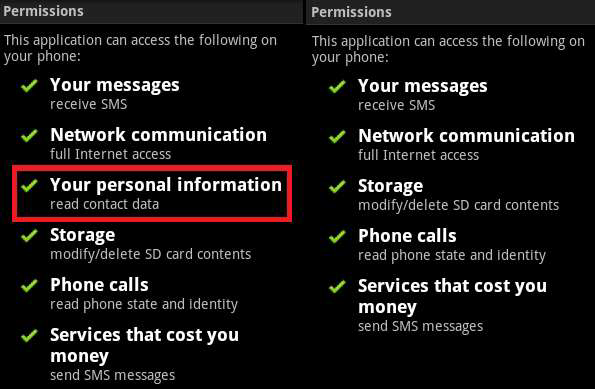

Uygulama korsanlığı veya ihlali. Bu ikinci en önemli konudur. Çoğumuz telefon uygulamalarını indirip kurduk. Bazıları konumunuza, kontağınıza, pazarlama amaçlı tarama geçmişinize erişim gibi ekstra erişim veya ayrıcalıklar talep ederken, diğer yandan site diğer kişilere de erişim sağlar. Diğer endişe verici faktörler Truva atları, virüsler vb.

Akıllı telefon hırsızlığı, iPhone veya Android cihazlar gibi çok sevilen akıllı telefon sahipleri için yaygın bir sorundur. Hesap kimlik bilgileri ve e-postaya erişim gibi kurumsal verilerin bir teknoloji hırsızının eline geçme tehlikesi bir tehdittir.

Tanım olarak, bir Attack Vector bir bilgisayar korsanının, genellikle adı verilen "kötü kod" u enjekte etmek amacıyla başka bir bilgi işlem cihazına veya ağına erişmek için kullandığı bir yöntem veya tekniktir. payload. Bu vektör, bilgisayar korsanlarının sistem güvenlik açıklarından yararlanmasına yardımcı olur. Bu saldırı vektörlerinin çoğu, bu sistemin en zayıf noktası olduğu için insan unsurundan yararlanır. Aşağıda, bir bilgisayar korsanı tarafından aynı anda çok sayıda kullanılabilen saldırı vektörleri sürecinin şematik gösterimi verilmiştir.

Mobil saldırı vektörlerinden bazıları -

Kötü amaçlı yazılım

Virüs ve Rootkit

Uygulama değişikliği

İşletim sistemi değişikliği

Veri Sızdırma

Veriler organizasyondan çıkar

Ekran görüntüsü

USB'ye kopyala ve yedekleme kaybı

Veri Kurcalama

Başka bir uygulama tarafından yapılan değişiklik

Tespit edilmeyen kurcalama girişimleri

Hapisten kırılmış cihazlar

Veri kaybı

Cihaz kaybı

Yetkisiz cihaz erişimi

Uygulama güvenlik açıkları

Saldırı Vektörlerinin Sonuçları

Saldırı vektörleri açıklandığı şekliyle bilgisayar korsanlığı sürecidir ve başarılıdır, aşağıdaki etki mobil cihazlarınızdaki etkisidir.

Losing your data - Mobil cihazınız saldırıya uğradıysa veya bir virüs bulaştıysa, depolanan tüm verileriniz kaybolur ve saldırgan tarafından alınır.

Bad use of your mobile resources- Bu, ağınızın veya mobil cihazınızın aşırı yüklenebileceği ve bu nedenle gerçek hizmetlerinize erişemeyeceğiniz anlamına gelir. Daha kötü senaryolarda, bilgisayar korsanı tarafından başka bir makine veya ağa bağlanmak için kullanılacak.

Reputation loss- Facebook hesabınızın veya iş e-posta hesabınızın saldırıya uğraması durumunda, bilgisayar korsanı arkadaşlarınıza, iş ortaklarınıza ve diğer kişilere sahte mesajlar gönderebilir. Bu itibarınıza zarar verebilir.

Identity theft - Fotoğraf, isim, adres, kredi kartı vb. Kimlik hırsızlığı vakaları olabilir ve aynısı suç için kullanılabilir.

Mobil Saldırının Anatomisi

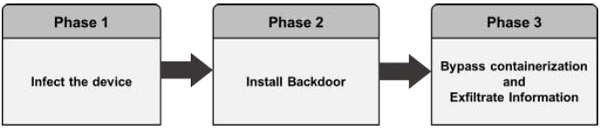

Aşağıda, bir mobil saldırının anatomisinin şematik bir temsilidir. Saldırı vektörlerini içeren enfeksiyon aşaması ile başlar.

Cihazı enfekte etmek

Cihazı mobil casus yazılımla etkilemek, Android ve iOS cihazlar için farklı şekilde gerçekleştirilir.

Android- Kullanıcılar, genellikle sosyal mühendislik saldırısı kullanarak piyasadan veya üçüncü taraf bir uygulamadan bir uygulama indirmeleri için kandırılır. Uzaktan bulaşma, etkin bir düşmanın kötü amaçlı yazılımı enjekte etmek için kullanıcının mobil iletişimini engellediği Ortadaki Adam (MitM) saldırısı yoluyla da gerçekleştirilebilir.

iOS- iOS enfeksiyonu, cep telefonuna fiziksel erişim gerektirir. Aygıtı etkilemek, JailbreakME istismarı gibi bir sıfır günden yararlanarak da olabilir.

Bir arka kapı kurma

Bir arka kapı kurmak, Android cihazları köklendirerek ve Apple cihazlarını jailbreak yaparak yönetici ayrıcalıkları gerektirir. Cihaz üreticilerinin köklendirme / jailbreak tespit mekanizmaları yerleştirmesine rağmen, mobil casus yazılımlar bunları kolayca atlar -

Android - Köklendirme tespit mekanizmaları kasıtlı köklendirme için geçerli değildir.

iOS - Hapisten kaçan “topluluk” gürültülü ve motivasyonludur.

Şifreleme mekanizmalarını atlamak ve bilgi sızdırmak

Casus yazılım, şifreli e-postalar ve mesajlar gibi mobil içeriği saldırgan sunucularına düz metin olarak gönderir. Casus yazılım, güvenli konteynere doğrudan saldırmaz. Verileri, kullanıcının okumak için güvenli konteynerden aldığı noktada yakalar. Bu aşamada, kullanıcının kullanımı için içeriğin şifresi çözüldüğünde, casus yazılım içeriğin kontrolünü alır ve içeriğe gönderir.

Bir Hacker, Güvenliği Başarıyla Aşılan Bir Mobilden Nasıl Kazanç Sağlayabilir?

Çoğu durumda çoğumuz, cep telefonumuzun saldırıya uğraması durumunda ne kaybedebileceğimizi düşünüyoruz. Cevap basit - mahremiyetimizi kaybedeceğiz. Cihazımız, bilgisayar korsanının bizi gözlemlemesi için bir gözetim sistemi haline gelecektir. Bilgisayar korsanı için diğer kâr faaliyetleri, hassas verilerimizi almak, ödeme yapmak, yasadışı faaliyetlerde bulunmaktır.DDoS attacks. Aşağıda şematik bir temsil verilmiştir.

OWASP Mobile İlk 10 Risk

Mobil güvenlik hakkında konuşurken, güvenlik açığı türlerini 21 Nisan'da kurulan Amerika Birleşik Devletleri'nde kar amacı gütmeyen bir hayır kurumu olan OWASP'ye dayandırıyoruz. OWASP uluslararası bir organizasyondur ve OWASP Vakfı tüm dünyada OWASP çalışmalarını desteklemektedir.

Mobil cihazlar için OWASP, 10 vulnerability classifications.

M1-Yanlış Platform Kullanımı

Bu kategori, bir platform özelliğinin kötüye kullanımını veya platform güvenlik kontrollerinin kullanılmamasını kapsar. Android amaçlarını, platform izinlerini, TouchID'nin kötüye kullanımını, Keychain'i veya mobil işletim sisteminin parçası olan başka bir güvenlik kontrolünü içerebilir. Mobil uygulamaların bu riske maruz kalmasının birkaç yolu vardır.

M2-Güvensiz Veriler

Bu yeni kategori, Mobile Top Ten 2014'ten M2 ve M4 kombinasyonudur. Bu, güvenli olmayan veri depolamayı ve istenmeyen veri sızıntısını kapsar.

M3-Güvensiz İletişim

Bu, zayıf anlaşmayı, yanlış SSL sürümlerini, zayıf görüşmeyi, hassas varlıkların açık metin iletişimini vb. Kapsar.

M4-Güvenli Olmayan Kimlik Doğrulama

Bu kategori, son kullanıcının kimliğini doğrulama veya kötü oturum yönetimi kavramlarını yakalar. Bu içerir -

- Gerektiğinde kullanıcının kimliğinin belirlenememesi

- Gerektiğinde kullanıcının kimliğini koruyamama

- Oturum yönetimindeki zayıflıklar

M5-Yetersiz Kriptografi

Kod, hassas bir bilgi varlığına kriptografi uygular. Ancak kriptografi bir şekilde yetersiz kalıyor. TLS veya SSL ile ilgili her şeyin ve her şeyin M3'e gittiğini unutmayın. Ayrıca, uygulama gerektiği zaman kriptografiyi kullanamazsa, bu muhtemelen M2'ye aittir. Bu kategori, kriptografinin denendiği, ancak doğru şekilde yapılmadığı sorunlar içindir.

M6-Güvensiz Yetkilendirme

Bu, yetkilendirmedeki hataları (örneğin, istemci tarafında yetkilendirme kararları, zorunlu göz atma, vb.) Yakalayan bir kategoridir. Kimlik doğrulama sorunlarından (örneğin, cihaz kaydı, kullanıcı kimliği vb.) Farklıdır.

Uygulama, olması gereken bir durumda kullanıcıların kimliğini hiç doğrulamazsa (örneğin, kimlik doğrulandığında ve yetkili erişim gerektiğinde bazı kaynaklara veya hizmetlere anonim erişim izni verme), bu bir kimlik doğrulama hatası değil, bir kimlik doğrulama hatasıdır.

M7-İstemci Kod Kalitesi

Bu, daha az kullanılan kategorilerimizden biri olan "Güvenilmeyen Girdiler Yoluyla Güvenlik Kararları" idi. Bu, mobil istemcideki kod düzeyindeki uygulama sorunları için her şeyi yakalayabilir. Bu, sunucu tarafı kodlama hatalarından farklıdır. Bu, arabellek taşmaları, biçim dizisi güvenlik açıkları ve çözümün mobil cihazda çalışan bazı kodları yeniden yazmak olduğu diğer çeşitli kod düzeyi hataları gibi şeyleri yakalayabilir.

M8 Kodlu Kurcalama

Bu kategori, ikili yama, yerel kaynak modifikasyonu, metot kancalama, metot değiştirme ve dinamik hafıza modifikasyonunu kapsar.

Uygulama mobil cihaza teslim edildiğinde, kod ve veri kaynakları burada bulunur. Saldırgan, kodu doğrudan değiştirebilir, bellek içeriğini dinamik olarak değiştirebilir, uygulamanın kullandığı sistem API'lerini değiştirebilir veya değiştirebilir ya da uygulamanın verilerini ve kaynaklarını değiştirebilir. Bu, saldırgana kişisel veya parasal kazanç için yazılımın amaçlanan kullanımını bozmak için doğrudan bir yöntem sağlayabilir.

M9-Tersine Mühendislik

Bu kategori, kaynak kodunu, kitaplıklarını, algoritmalarını ve diğer varlıklarını belirlemek için son çekirdek ikilisinin analizini içerir. IDA Pro, Hopper, otool ve diğer ikili denetim araçları gibi yazılımlar, saldırganın uygulamanın iç işleyişine ilişkin içgörü sağlar. Bu, uygulamadaki diğer yeni ortaya çıkan güvenlik açıklarından yararlanmanın yanı sıra arka uç sunucular, kriptografik sabitler ve şifreler ve fikri mülkiyet hakkındaki bilgileri açığa çıkarmak için kullanılabilir.

M10-Yabancı İşlevsellik

Genellikle geliştiriciler, gizli arka kapı işlevselliğini veya bir üretim ortamında yayınlanması amaçlanmayan diğer dahili geliştirme güvenlik kontrollerini içerir. Örneğin, bir geliştirici karma bir uygulamaya yanlışlıkla bir şifreyi yorum olarak ekleyebilir. Başka bir örnek, test sırasında 2 faktörlü kimlik doğrulamanın devre dışı bırakılmasını içerir.

Bir şirketin kimliği doğrulanmış bir geliştiricisi, mobil kullanıcılar için mobil uygulamalar oluşturur. Mobil kullanıcıların bu mobil uygulamalara rahatça göz atmasına ve yüklemesine izin vermek için, Google ve Apple gibi platform satıcıları, PlayStore (Google) ve AppStore (Apple) gibi merkezi pazar yerleri oluşturdu. Yine de güvenlik endişeleri var.

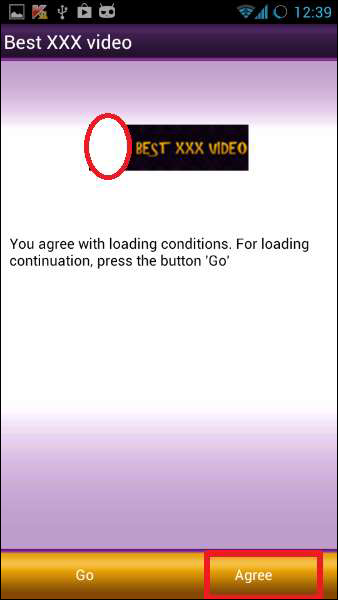

Genellikle geliştiriciler tarafından geliştirilen mobil uygulamalar, bu pazar yerlerine tarama veya inceleme yapılmadan gönderilerek binlerce mobil kullanıcının kullanımına sunulur. Uygulamayı resmi bir uygulama mağazasından indiriyorsanız, barındırma mağazasının incelediği için uygulamaya güvenebilirsiniz. Ancak, uygulamayı bir üçüncü taraf uygulama mağazasından indiriyorsanız, üçüncü taraf uygulama mağazaları uygulamaları incelemediği için uygulamayla birlikte kötü amaçlı yazılım indirme olasılığı da vardır.

Saldırgan, meşru bir oyunu indirir ve kötü amaçlı yazılımla yeniden paketler ve mobil uygulamaları, orijinal olduğuna inanarak son kullanıcıların bu kötü amaçlı oyun uygulamasını indirdiği üçüncü taraf uygulama mağazasına yükler. Sonuç olarak, kötü amaçlı yazılım arama günlükleri / fotoğraflar / videolar / hassas dokümanlar gibi kullanıcı kimlik bilgilerini toplar ve kullanıcının bilgisi olmadan saldırgana gönderir.

Saldırgan, toplanan bilgileri kullanarak cihazı kullanabilir ve başka herhangi bir saldırıyı başlatabilir. Saldırganlar, kullanıcıları resmi uygulama mağazalarının dışındaki uygulamaları indirip çalıştırmaları için sosyal olarak da düzenleyebilir. Kötü amaçlı uygulamalar, hassas verilerinizi saldırganlara göndererek diğer uygulamalara ve verilere zarar verebilir.

Uygulama Korumalı Alan Sorunları

Sandbox, bir uygulamanın mobil cihazda kullandığı kaynakları sınırlandırarak mobil kullanıcılara yardımcı olur. Ancak, birçok kötü amaçlı uygulama, kötü amaçlı yazılımın tüm cihaz işleme yeteneklerini ve kullanıcı verilerini kullanmasına izin vererek bunu aşabilir.

Güvenli Korumalı Alan

Her uygulamanın tahsis edilen kaynaklarını ve verilerini çalıştırdığı, böylece uygulamaların güvenli olduğu ve diğer uygulama kaynaklarına ve verilerine erişemediği bir ortamdır.

Savunmasız Korumalı Alan

Kötü amaçlı bir uygulamanın kurulduğu bir ortamdır ve tüm verilere ve kaynaklara erişmesine izin vererek sanal alandan yararlanır.

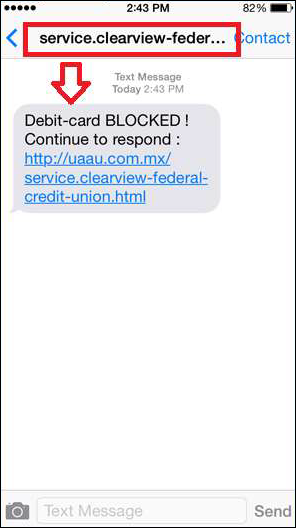

Aşağıdaki ekran görüntüsüne bir göz atın. Gerçek gibi görünen benzer bir SMS almış olabilirsiniz. Aslında, biraz analizden sonra bunun gerçek olmadığını anlıyoruz. Bu bir örnekSMS phishing.

SMS'deki bağlantılar, kullanıcının cihazına kötü amaçlı yazılım yükleyebilir veya onları kötü amaçlı bir web sitesine yönlendirebilir veya onları, şifreler, hesap kimlikleri veya kredi kartı bilgileri gibi kişisel ve finansal bilgileri ifşa etmek üzere kandırmak için ayarlanmış bir numarayı aramaya yönlendirebilir. Birini e-postadaki kötü niyetli bir bağlantıya tıklaması için kandırmak, cep telefonunun savunmasını kırmaya çalışmaktan çok daha kolay olduğundan, bu teknik siber suçlarda çok kullanılır. Ancak, bazı kimlik avı SMS'leri kötü yazılmıştır ve açıkça sahte görünmektedir.

SMS Kimlik Avı Neden Etkilidir?

SMS kimlik avı, kullanıcıların korku ve endişesiyle oynadığı için başarılıdır. Mantıksız SMS, kullanıcıların zihninde korku uyandırır. Birisinin kredi kartlarınızı kullanarak bir şey satın alması gibi çoğu senaryo, para kaybetme korkusuyla ilgilidir.

Diğer örnekler arasında, bir SMS sizi yapmadığınız yasadışı bir şeyi yapmakla suçladığında duyulan korku sayılabilir. Veya aile üyelerinize zarar verme olasılığıyla ilgili bir SMS. ailenin vb.

SMS Kimlik Avı Saldırısı Örnekleri

Şimdi SMS kimlik avının en çok meydana geldiği durumları anlamak için birkaç örnek görelim.

örnek 1

Genellikle dolandırıcılar, gerçek kimliklerini taklit etmek için SMS'den e-postayı kullanır. Google'da ararsanız, birçok meşru kaynak bulabilirsiniz. Sadece google arama yaparsınız: SMS sağlayıcılarına e-posta gönderin.

Örnek 2

Diğer klasik dolandırıcılık ise sizden PIN, kullanıcı adı, şifre, kredi kartı bilgileri vb. Girmenizi isteyen mali dolandırıcılıktır.

Örnek 3

Yazım ve kötü dilbilgisi. Siber suçlular genellikle dilbilgisi ve yazım hataları yaparlar çünkü genellikle belirli bir dilde çeviri yapmak için bir sözlük kullanırlar. Bir SMS'de hata fark ederseniz, bu bir aldatmaca olabilir.

Örnek 4

Yanlış bir aciliyet duygusu yaratmaya yönelik SMS kimlik avı girişimi.

Örnek 5

Siber suçlular genellikle güvenliğinizin tehlikeye atıldığına dair tehditler kullanır. Yukarıdaki örnek bunu iyi kanıtlıyor. Aşağıdaki durumda, konu bir hediye kazandığınızı söylüyor.

Örnek 6

Bu durumda, numaranızın geçerli olduğunu doğrulayabilmeleri için bir SMS sizden yanıt vermenizi ister. Bu, numaranızdaki SMS spam sayısını artırabilir.

Örnek 7

Popüler web sitelerini veya şirketleri yanıltmak. Dolandırıcı sanatçılar, yasal web sitelerine bağlı gibi görünen büyük kuruluşların adını kullanır, ancak bu sizi sahte dolandırıcılık sitelerine veya meşru görünen açılır pencerelere götürür.

Önleme ve Çözümler

Kendimizi SMS kimlik avından korumak için bazı kuralların akılda tutulması gerekir.

Finans şirketleri asla kısa mesaj yoluyla kullanıcı adı, şifre, PIN veya kredi veya banka kartı numaraları gibi kişisel veya finansal bilgileri istemez.

Smishing dolandırıcılıkları, anında yanıt talep ederek yanlış bir aciliyet duygusu yaratmaya çalışır. Sakin olun ve SMS'i analiz edin.

İstenmeyen metin mesajlarındaki bağlantıları açmayın.

İstenmeyen bir metin mesajında listelenen telefon numarasını aramayın. Kayıtlarınızda veya resmi web sayfalarında listelenen bilgileri kullanarak metin mesajında belirtilen herhangi bir banka, hükümet, kurum veya şirketle iletişime geçmelisiniz.

Gönderenden sizinle iletişim kurmayı bırakmasını isteseniz bile smishing mesajlarına yanıt vermeyin.

Açılır reklamlara ve "ücretsiz deneme" tekliflerine yanıt olarak cep telefonu numaranızı veya diğer bilgileri sağlarken dikkatli olun.

Gönderenin kimliğini doğrulayın ve gönderenin neden bilgilerinizi istediğini kendinize sorun.

Bilinmeyen gönderenlerden gelen metin mesajlarının yanı sıra tanıdığınız göndericilerden gelen alışılmadık metin mesajlarına karşı dikkatli olun ve güvenlik yazılımınızı ve uygulamalarınızı güncel tutun.

Mobil Cihazları Açık Bluetooth ve Wi-Fi Bağlantılarında Eşleştirme

Bluetooth benzer bir radyo dalgası teknolojisidir, ancak esas olarak kısa mesafelerde, yaklaşık 10m veya 30ft'den daha az iletişim kurmak için tasarlanmıştır. Tipik olarak, fotoğrafları bir dijital kameradan bir PC'ye indirmek, kablosuz bir fareyi bir dizüstü bilgisayara bağlamak, eller serbest bir kulaklığı cep telefonunuza bağlamak için kullanabilirsiniz, böylece aynı anda güvenli bir şekilde konuşabilir ve araba sürebilirsiniz ve yakında.

Bu bağlantıyı elde etmek için cihazlar birbirlerinin PIN'ini değiştirir, ancak genel olarak bir teknoloji olarak güvenli değildir. Cihazları bir süre sonra onarmak iyi bir uygulamadır.

Bir bilgisayar korsanı, eşleştirilmiş bir cihazla ne yapabilir?

- Gelen aramanın seslerini çal

- Alarmları etkinleştirin

- Arama yapmak

- Tuşlara basın

- Kişileri oku

- SMS oku

- Telefonu veya ağı kapatın

- Tarih ve saati değiştirin

- Şebeke operatörünü değiştirin

- Uygulamaları sil

Bluetooth cihazları için güvenlik önlemleri

- Bluetooth işlevini yalnızca gerektiğinde etkinleştirin.

- Bluetooth keşfini yalnızca gerektiğinde etkinleştirin.

- Eşleştirilmiş cihazları birbirine yakın tutun ve cihazlarda neler olduğunu izleyin.

- Cihazları güvenli bir geçiş anahtarı kullanarak eşleyin.

- Beklenmedik bir şekilde istenildiğinde asla parola veya PIN girmeyin.

- Bluetooth özellikli cihazları düzenli olarak güncelleyin ve yama yapın.

- Eşleştirilmiş cihazları kullanımdan hemen sonra kaldırın.

Çoğumuzun bildiği gibi yazılım, akıllı telefonlar ve tabletler için işleme yeteneklerine sahip mobil cihazlar için Google tarafından geliştirilmiştir. Çekirdeği Linux tabanlıdır. Yüklü uygulamaları bir sandbox içinde çalışır. Ancak birçok üretici Kasperky, MCAfee ve AVG Technologies gibi bu tür işletim sistemleri için kendi antivirüslerini yayınladı. Antivirüs uygulaması sandbox altında çalışsa bile, ortamı tarama sınırı vardır.

Android işletim sisteminin bazı özellikleri aşağıdaki gibidir -

- Mobil cihaz için optimize edilmiş Dalvik sanal makinesi

- Yapılandırılmış veriler için SQLite veritabanı

- WebKit motoruna dayalı entegre tarayıcı

- Ses, resim, video gibi farklı medya formatlarının desteklenmesi

- Emülatörler (Bluestack), hata ayıklama araçları gibi zengin geliştirme ortamı

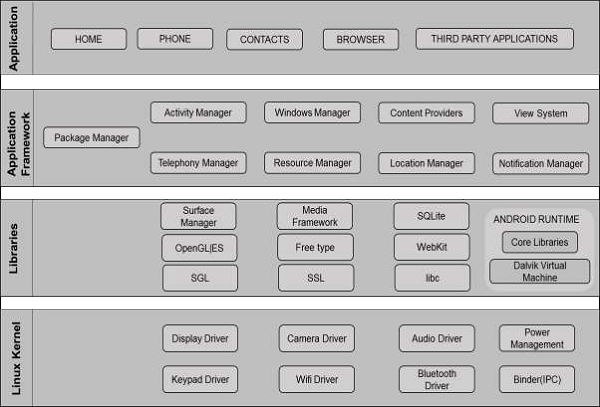

Android OS Mimarisi

Aşağıdaki görüntü, Android işletim sisteminin genel mimarisini göstermektedir -

The first layer is Application, SMS, takvimler ve diğer üçüncü taraf uygulamaları gibi uygulamaları içerir.

The second layer is Application Framework, içerir -

Geliştiricilerin kutular, çizgiler, ızgaralar vb. Oluşturması için sistemi görüntüleyin.

İçerik sağlayıcılar, uygulamaların üçüncü taraf uygulamalarından verilere erişmesine ve bunları kullanmasına izin verir.

Etkinlik yöneticisi, bir uygulamanın yaşam döngüsünü kontrol eder.

Kaynak yöneticisi, kaynakları bir uygulamaya tahsis eder.

Bildirim yöneticisi, uygulamaların bildirimlerini göstermeye yardımcı olur.

The third layer is libraries,bu en önemli kısımdır. Örneğin tarihi bir veritabanında saklamak için uygulamanın işlevini kullanır. Bu işlevi kullanan SQLite'dir.

The fourth layer is the Linux Kernel. Kamera, kablosuz, depolama gibi donanım bileşenlerinin tüm sürücülerini tutar.

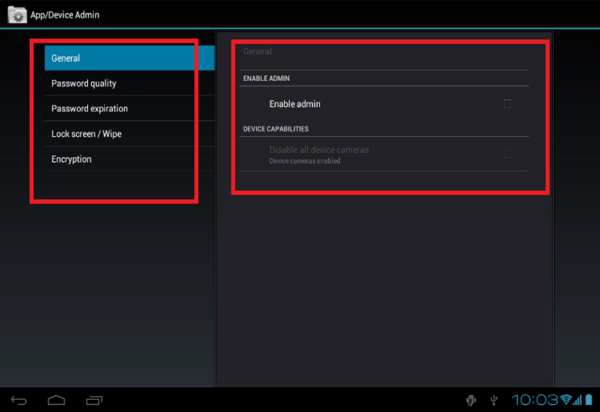

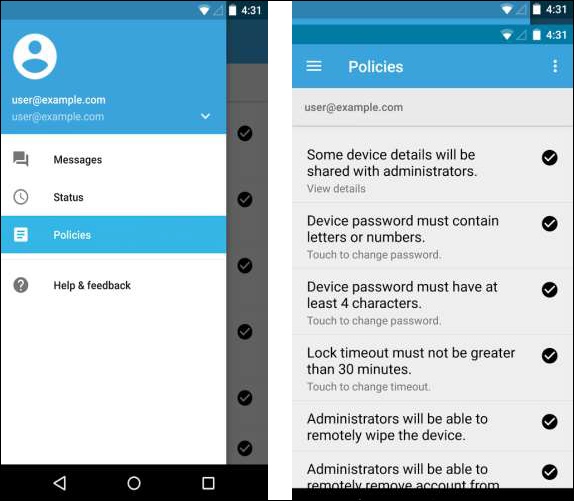

Android Cihaz Yönetimi API'si

Android 2.2'de sunulan Cihaz Yönetimi API'si, sistem düzeyinde cihaz yönetimi özellikleri sağlar. Bu API'ler, geliştiricilerin, BT uzmanlarının çalışan cihazları üzerinde zengin kontrole ihtiyaç duyduğu kurumsal ortamlarda yararlı olan, güvenliğe duyarlı uygulamalar oluşturmasına olanak tanır.

Cihaz yöneticisi uygulamaları, Cihaz Yönetimi API'si kullanılarak yazılır. Bu cihaz yöneticisi uygulamaları, kullanıcı bu uygulamaları cihazına yüklediğinde istenen politikaları uygular. Yerleşik uygulamalar, değişim desteğini iyileştirmek için yeni API'lerden yararlanabilir.

Cihaz Yönetimi API'sini kullanabilecek uygulama türlerine ilişkin bazı örnekler aşağıda verilmiştir:

- E-posta istemcileri

- Uzaktan silme yapan güvenlik uygulamaları

- Cihaz yönetimi hizmetleri ve uygulaması

Bu eğiticide kullanılan örnekler, SDK örneklerinde bulunan (Android SDK Yöneticisi aracılığıyla edinilebilir) ve sisteminizde şu şekilde bulunan Cihaz Yönetimi API örneğine dayanmaktadır.

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Örnek Uygulama

Bu örnek uygulama, cihaz yöneticisi özelliklerinin bir demosunu sunar. Kullanıcılara, cihaz yöneticisi uygulamasını etkinleştirmelerini sağlayan bir kullanıcı arayüzü sunar.

Kullanıcılar uygulamayı etkinleştirdikten sonra, aşağıdakileri yapmak için kullanıcı arayüzündeki düğmeleri kullanabilirler -

Parola kalitesini ayarlayın.

Kullanıcı parolası için minimum uzunluk, içermesi gereken minimum sayısal karakter sayısı gibi gereksinimleri belirtin.

Parolayı ayarlayın. Parola belirtilen politikalara uymuyorsa, sistem bir hata verir.

Cihaz silinmeden (yani fabrika ayarlarına geri yüklenmeden) önce kaç tane başarısız parola denemesinin gerçekleşebileceğini ayarlayın.

Parolanın ne kadar süre sonra sona ereceğini ayarlayın.

Parola geçmişi uzunluğunu ayarlayın (uzunluk, geçmişte depolanan eski parolaların sayısını ifade eder). Bu, kullanıcıların daha önce kullandıkları son şifrelerden birini tekrar kullanmasını engeller.

Cihaz destekliyorsa, depolama alanının şifrelenmesi gerektiğini belirtin.

Cihaz kilitlenmeden önce geçebilecek maksimum etkin olmayan süre miktarını ayarlayın.

Cihazı hemen kilitleyin.

Cihaz verilerini silin (yani fabrika ayarlarını geri yükleyin).

Kamerayı devre dışı bırakın.

Köklendirme, Linux sözdiziminden gelen bir kelimedir. Kullanıcılara cep telefonu üzerinden süper ayrıcalık tanıyan süreç demektir. Kullanıcılar bu işlemi geçip tamamladıktan sonra telefonlarının AYARLARI, ÖZELLİKLERİ ve PERFORMANSI üzerinde kontrol sahibi olabilir ve hatta cihaz tarafından desteklenmeyen yazılımları yükleyebilir. Basit bir deyişle, kullanıcıların cihazdaki yazılım kodunu kolayca değiştirebileceği veya değiştirebileceği anlamına gelir.

Köklendirme, kullanıcı tarafından yüklenen tüm uygulamaların aşağıdaki gibi ayrıcalıklı komutları çalıştırmasını sağlar:

Sistem dosyalarını, modülü, bellenimi ve çekirdekleri değiştirme veya silme

Taşıyıcı veya üreticinin önceden yüklenmiş uygulamalarını kaldırma

Varsayılan yapılandırmalarında tipik olarak cihazlar tarafından kullanılamayan donanıma düşük seviyeli erişim

Köklendirmenin avantajları -

- Geliştirilmiş performans

- Wi-Fi ve Bluetooth tethering

- Uygulamaları SD karta yükleyin

- Daha iyi kullanıcı arayüzü ve klavye

Köklendirme ayrıca cihazınız için birçok güvenlik ve diğer risklerle birlikte gelir:

- Cihazı kiralamak

- Kötü amaçlı yazılım enfeksiyonu

- Telefonunuzun garantisini geçersiz kılar

- Zayıf performans

Android Köklendirme Araçları

Android işletim sistemi açık kaynak olduğundan, internet üzerinden bulunabilen köklendirme araçları çoktur. Ancak, bunlardan sadece bazılarını listeleyeceğiz -

Evrensel Androot

İndirebilirsin https://www.roidbay.com

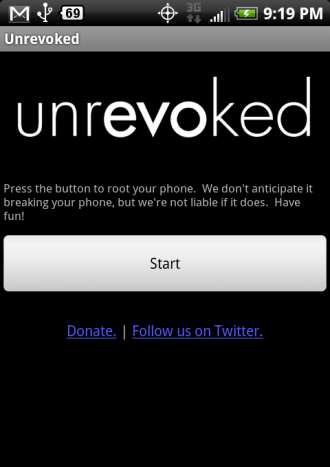

Geri alınmamış

Geri alınmamış şu adresten alınabilir: https://unrevoked.com

SuperOneClick Rooting kullanarak Android Telefonları Köklendirme

SuperOneClick, özellikle bir Android telefonu rootlamak için tasarlanmış en iyi araçlardan biridir.

Nasıl kullanılacağını görelim ve bir android telefona root atalım -

Step 1 - Android cihazınızı bir USB kablosuyla bilgisayarınıza takın ve bağlayın.

Step 2 - İstenirse android cihaz için sürücüyü yükleyin.

Step 3 - Çıkarın ve yeniden bağlayın, ancak bu sefer telefonunuzun SD kartının PC'nize takılı olmadığından emin olmak için Yalnızca şarj'ı seçin.

Step 4 - Android'inizi USB Hata Ayıklama moduna geçirmek için Ayarlar → Uygulamalar → Geliştirme'ye gidin ve USB Hata Ayıklamayı etkinleştirin.

Step 5 - İndirdiğiniz SuperOneClick.exe dosyasını çalıştırın http://superoneclick.us/.

Step 6 - Kök düğmesini tıklayın.

Step 7 - "Bir Su testi Başarılı!" İfadesini görene kadar biraz bekleyin.

Step 8 - Telefonunuzda yüklü uygulamaları kontrol edin.

Step 9 - Süper kullanıcı simgesi artık kök erişiminiz olduğu anlamına gelir.

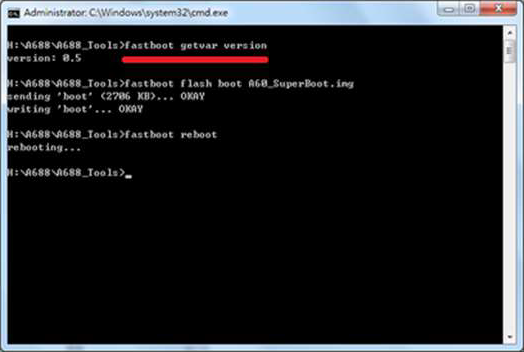

Superboot Kullanarak Android Telefonları Köklendirme

Superboot bir boot.img. Özellikle Android telefonları rootlamak için tasarlanmıştır. İlk kez açıldığında Android telefonları köklendirir. Aşağıdaki adımlar

Step 1 - Superboot dosyalarını şuradan indirin ve çıkarın -

http://loadbalancing.modaco.com

Step 2 - Android telefonunuzu bootloader moduna alın -

Step 3 - Telefonu kapatın, pili çıkarın ve USB kablosunu takın.

Step 4 - Ekranda pil simgesi göründüğünde, pili tekrar yerine yerleştirin.

Step 5- Şimdi Kamera tuşunu basılı tutarken Güç düğmesine dokunun. Hareket topuna sahip Android telefonlar için: Telefonu kapatın, hareket topunu basılı tutun, ardından telefonu tekrar açın.

Step 6 - Bilgisayarınızın işletim sistemine bağlı olarak aşağıdakilerden birini yapın.

Windows - install-superboot-windows.bat dosyasını çift tıklayın.

Mac- Dosyaları içeren dizine bir terminal penceresi açın ve chmod + x yazın. Install-superboot-mac.sh "ve ardından ./install-superboot-mac.sh.

Linux- Dosyaları içeren dizine bir terminal penceresi açın ve chmod + x yazın. Install-superboot-linux.sh "ve ardından ./install-superboot-linux.sh.

Step 7 - Android cihazınız köklendi.

Android Truva Atı

ZitMo (Mobil Cihazda ZeuS)

Zitmo, özellikle mobil cihazları hedefleyen kötü amaçlı Zeus versiyonunu ifade eder. Bu, esas olarak kullanıcılardan çevrimiçi bankacılık ayrıntılarını çalmak için tasarlanmış bir kötü amaçlı yazılım Truva atıdır. Yalnızca virüslü cep telefonunun SMS mesajlarını siber suçluların sahip olduğu bir komuta ve kontrol cep telefonuna ileterek mobil bankacılık uygulaması güvenliğini aşar. Android ve BlackBerry'nin yeni sürümleri artık siber suçluların Truva Atı'nı SMS komutları aracılığıyla kontrol etmesini sağlamak gibi botnet benzeri özellikler ekledi.

FakeToken ve TRAMP.A

FakeToken, her iki kimlik doğrulama faktörünü (İnternet şifresi ve mTAN) doğrudan mobil cihazdan çalar.

Distribution Techniques- Hedef banka tarafından gönderilmiş gibi görünen kimlik avı e-postaları yoluyla. Virüs bulaşmış bilgisayarlardan web sayfaları enjekte ederek, cihazın telefon numarasına dayalı olarak benzersiz bir dijital sertifika oluşturarak SMS mesajlarının yakalanmasını önleyen sahte bir güvenlik uygulamasını simüle etmek. Kullanıcıları, "eBanking SMS Koruması" nı "SMS mesajına müdahale ve mobil Telefon SIM kart klonlamasına" karşı koruma olarak sunan bir güvenlik satıcısı gibi davranan bir web sitesine yönlendiren bir kimlik avı web sayfasını enjekte etmek.

Fakedefender ve Obad

Backdoor.AndroidOS.Obad.a, konsolda uzaktan komutlar gerçekleştirme, yüksek fiyatlı numaralara SMS mesajları gönderme, diğer kötü amaçlı yazılımları indirme ve hatta yükleme gibi birçok farklı işlevi gerçekleştirebilme becerisiyle bilinen bir Android Truva Atıdır. virüs bulaşmış bir cihazdaki kötü amaçlı yazılım, yalnızca Bluetooth iletişimi yoluyla başka birine göndermek için. Backdoor.AndroidOS.Obad.a Android Truva Atı, ortak bir arayüz veya ön uç erişimi olmadan arka planda rahatsız edici şekilde çalışan güvenilmez bir tehdittir.

FakeInst ve OpFake

Android / Fakeinst.HB, popüler, ücretsiz bir yarış oyununun yeniden paketlenmiş bir klonudur. Orijinalin aksine, yeniden paketlenen klon, kullanıcının sözde "daha yüksek oyun seviyelerine erişmek" için bir ücret ödemesini gerektirir.

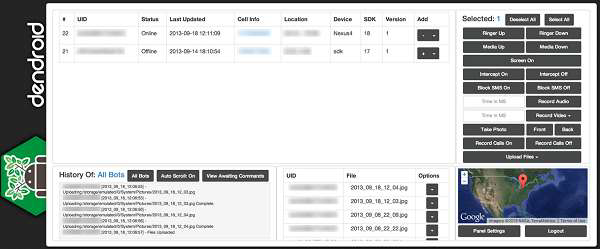

AndroRAT ve Dendoroid

AndroRAT (Android.Dandro) olarak bilinen ve ilk kötü amaçlı yazılım APK bağlayıcı olduğuna inanılan ücretsiz bir Android uzaktan yönetim aracıdır (RAT). O zamandan beri, tehdit ortamında bu tür tehditlerin taklitlerini ve evrimlerini gördük. Yeraltı forumlarında dalga oluşturan bu tür bir tehdit, aynı zamanda bir kelime anlamı olan Dendroid (Android.Dendoroid) olarak adlandırılır - bir şey ağaç benzeri veya dallanma yapısına sahiptir.

Günümüzde, cep telefonu cihazları bazı özel durumlarda bilgisayarların yerini almaktadır ve bundan, kullanıcıların ve sistem yöneticilerinin uygulama veya kullanıcı haklarını kısıtlama endişesi ortaya çıkmaktadır. Bu nedenle, bazı verilerin kaybolduğu veya halka açıldığı herhangi bir olası istenmeyen durumu önlemek için antivirüsler yükleyerek bilgisayarlara virüs bulaşmasını önlüyoruz.

Aşağıda, mobil cihazlarımızı korumaya yönelik birkaç öneri bulunmaktadır -

- Üçüncü şahısların doğrudan erişememesi için kilit ekranını etkinleştirin.

- İşletim sistemini güncel tutun ve uygulamaları her zaman yamalayın.

- Resmi olarak Google tarafından işaretlenmiş veya bu uygulamayı sunan gerçek sitelerden uygulamalar indirin.

- Android cihazları rootlamayın.

- Android cihaza antivirüs uygulamasını yükleyin ve güncelleyin.

- Android paket dosyalarını doğrudan indirmeyin.

- E-posta, SMS vb. İçin şifre belirlemenizi sağlayan android koruyucuları kullanın.

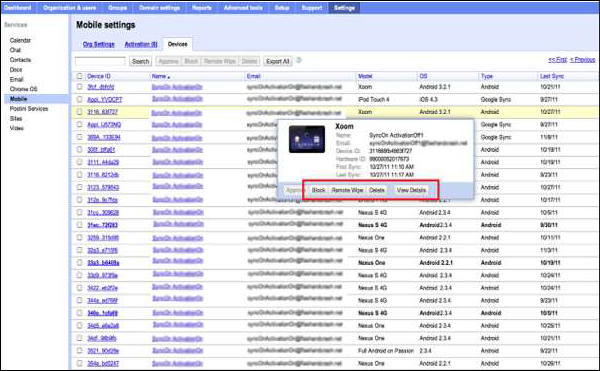

Google Apps Cihaz Politikası

Google Apps Cihaz uygulaması, bir Google Apps alan yöneticisinin Android cihazlar için güvenlik politikaları belirlemesine olanak tanır. Bu uygulama yalnızca iş, hükümet ve eğitim hesapları için kullanılabilir ve BT yöneticilerinin politikaları uzaktan zorlamasına ve uygulamasına olanak tanır. Ek olarak, mobil cihazları bulmalarına ve kilitlemelerine yardımcı olur.

Uzaktan Silme Hizmeti

Uzaktan Silme Hizmeti, yöneticilerin kaybolan veya çalınan cihazdaki bilgileri sıfırlamasına veya silmesine olanak tanıyan bir hizmettir. Bu hizmetten yararlanmak için cihazın Google Sync veya Device Policy'yi yüklemesi gerekir. Bu ayrıca cihazdaki posta, takvim, kişiler vb. Tüm bilgileri silebilir ancak cihazın SD kartında depolanan verileri silemez. Bu hizmet görevini tamamladığında, kullanıcıya silme işlevi için bir onay olarak bir mesaj gönderir.

Bu ayarı kullanıcılar için etkinleştirmek üzere şu adımları izleyin -

Step 1- Google Yönetici konsolunda oturum açın

Step 2 - Cihaz yönetimi → Mobil → Cihaz yönetimi ayarları'nı tıklayın

Step 3 - Kullanıcının cihazı uzaktan silmesine izin ver kutusunu işaretleyin.

Step 4 - Değişiklikleri Kaydet'i tıklayın.

Bu ayarı yalnızca belirli bir kullanıcı grubu için uzaktan silmeyi etkinleştirmek üzere kuruluşunuzun tamamına veya kuruluş birimine göre uygulayabilirsiniz.

Etkinleştirildikten sonra, bir kullanıcı aşağıdaki adımları izleyerek cihazını uzaktan silebilir -

Step 1 - Onların My Devicessayfa. Kullanıcının hesabında zaten oturum açmış olsa bile bu sayfaya erişmek için şifresini girmesi gerekecektir.

Step 2 - Cihazı Sil'i tıklayın.

Bu uyarı metnini içeren bir pencere açılır: Bu, cihazınızdaki tüm uygulama ve kişisel verileri silecektir. Senkronize edilmeyen her şey kaybolacak. Devam etmek istediğinizden emin misiniz?

Step 3 - Cihazı silmek için Onayla'yı tıklayın.

Yönetici Konsolu aşağıdadır -

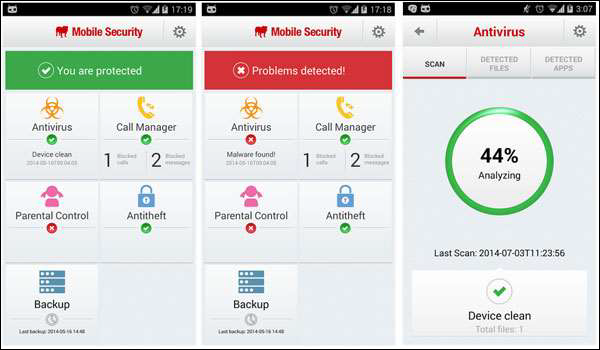

Bu bölümde, android güvenlik araçlarını esas olarak kötü amaçlı yazılım yükleme ve indirmelerinden koruma amaçlı olanları tartışacağız.

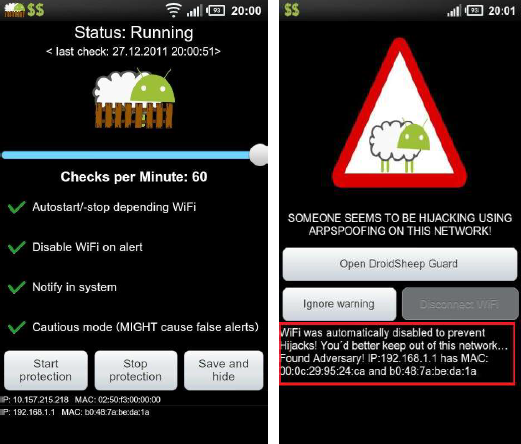

DroidSheep Guard

DroidSheep Guard, telefonunuzun ARP Tablosunu izler ve kötü amaçlı girişleri tespit etmesi durumunda sizi açılır uyarılarla uyarır. Hesaplarınızı korumak için bir Wi-Fi bağlantısını anında devre dışı bırakabilir. Bu, DroidSheep ve Faceniff, ortadaki adam saldırıları, el yapımı saldırılar vb. Gibi tüm ARP tabanlı saldırılara karşı koruma sağlayabilir. Facebook, eBay, Twitter ve Linkedln hesaplarını herkese açık Wi-Fi üzerinde güvenli bir şekilde kullanabilirsiniz. DroidSheep Guard'ı indirmek için şu adrese gidin:http://droidsheep.de/

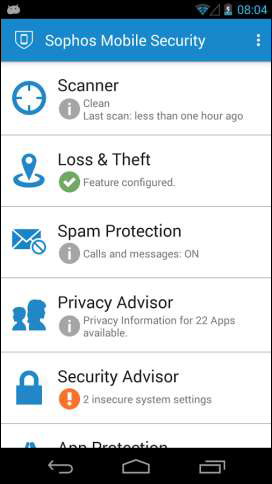

TrustGo Mobil Güvenlik ve Sophos Mobil Güvenlik

Bu, en iyi ücretsiz güvenlik antivirüslerinden biridir ve Google Play üzerinden indirilebilir. TrustGo, kötü amaçlı yazılımlara karşı koruma ve ilginç bir uygulama sertifikasyon sistemi ile birlikte hırsızlık önleme araçlarının genel listesini sağlar ve uygulamaları indirmeden önce size bilgi verir. Resmi web sayfasıhttps://www.trustgo.com/

Sofo

SophosLabs'ın sunduğu en güncel istihbaratı kullanarak, uygulamaları yüklerken otomatik olarak tarar. Bu anti-virüs işlevi, veri kaybına ve beklenmeyen maliyetlere neden olabilecek istenmeyen yazılımlardan kaçınmanıza yardımcı olur. Ayrıca, cihazınızı USSD veya diğer özel kodlar yoluyla saldırılara karşı korur.

Cihazınız kaybolursa veya çalınırsa, bir uzaktan kilitleme veya silme işlemi kişisel bilgilerinizi koruyacaktır. Bu, aşağıdaki Google Play bağlantısından indirilebilir -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Resmi web sayfası - https://www.sophos.com/en-us.aspx

360 Security ve Avira Antivirus Security

200 milyon kullanıcının güvendiği 360 Security, arka plan uygulamalarınızı, bellek alanınızı, gereksiz (önbellek) dosyalarınızı ve pil gücünü optimize ederken cihazınızı virüslerden ve Truva atından koruyan tek hepsi bir arada hız artırıcı ve antivirüs uygulamasıdır. İndirilebilirhttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security for Android, şuradan indirilebilen başka bir virüsten koruma yazılımıdır: https://play.google.com/store/apps/details?id=com.avira.android

Aşağıdaki özelliklere sahiptir -

- Cihazlarınızı (akıllı telefonlar, tabletler, phabletler) kötü amaçlı yazılımlardan korur.

- Kaybolan veya çalınan telefonunuzu bulur.

- Özel verilerinizi (fotoğraflar, SMS vb.) Hırsızlığa karşı korur.

- Her uygulamanın hassas verileri nasıl topladığını izler.

- Cihazınızda yüklü diğer uygulamalara yetkisiz erişimi engeller.

- Pil gücünden tasarruf etmeye yardımcı olmak için sistem kaynaklarını yanar.

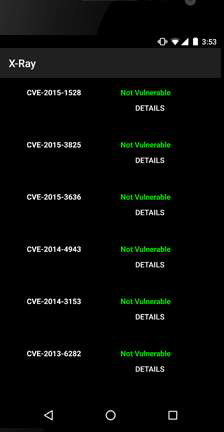

Android Güvenlik Açığı Tarayıcısı: X-Ray

X-Ray, Android cihazınızı, operatörünüz tarafından yakalanmamış güvenlik açıkları olup olmadığını belirlemek için tarar. Size tanımlayabildiği bir güvenlik açıkları listesi sunar ve cihazınızda güvenlik açıklarının oluşumunu kontrol etmenize olanak tanır. Bu, keşfedilip ifşa edildikçe yeni güvenlik açıklarını tarama becerisiyle otomatik olarak güncellenir.

X-Ray olarak bilinen bir güvenlik açığı sınıfı hakkında ayrıntılı bilgi vardır. privilege escalation vulnerabilities. Bu tür güvenlik açıkları, kötü amaçlı bir uygulama tarafından bir cihazda kök ayrıcalıkları elde etmek ve normalde Android işletim sistemi tarafından kısıtlanacak eylemleri gerçekleştirmek için kullanılabilir. X-Ray, Google Play Store üzerinden değil, doğrudan (bir APK aracılığıyla) yüklenir.

Android Cihaz İzleme Araçları

Android izleme araçları, kayıp mobil cihazlarımızı bulmamıza yardımcı olan araçlardır. Bazıları -

Telefonumu bul

Telefonunuza bir metin mesajı gönderdiğinizde o anki konumuna kısa mesaj gönderecek veya yakınındaysa yüksek sesle çalmasını sağlayacaktır. Telefonunuzu SMS ile uzaktan silerek e-postalarınızı, metin mesajlarınızı, fotoğraflarınızı, notlarınızı, takviminizi ve daha fazlasını koruyun. Telefonunuzun SIM kartındaki sekmeleri tutun. Aşağıdaki bağlantıdan indirilebilir -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Hırsızlık Önleme

Prey, dizüstü bilgisayarınızın, telefonunuzun veya tabletinizin çalınması veya kaybolması durumunda takip etmenizi sağlar. Coğrafi konumu destekler. Hafif, açık kaynaklı yazılım size 7/24 tam ve uzaktan kumanda sağlar. Resmi web sayfasıhttps://preyproject.com/ ve şuradan indirilebilir: https://play.google.com/store/apps/details?id=com.prey

iOS, Apple cep telefonunun iPhone'ları için oluşturulmuş işletim sistemidir. İPod Touch, iPad ve Apple TV gibi diğer Apple cihazlarının bakımını yapar ve sürdürür. Mac OS X kullanılarak, iOS işletim sistemi üretilir.

Kullanıcı arayüzü, çoklu dokunma hareketlerini kullanarak doğrudan manipülasyon konseptine dayanmaktadır. Bu, günlük çalışmanın kolaylaştığı birçok başka seçenek ve özelliğe sahiptir ve bu, Wi-Fi ve diğer kablosuz ağlar kullanılarak iPhone, iPad veya iPod Touch'ınızda güncellenebilir.

Jailbreaking iOS

Jailbreaking, Apple cihazlarda kullanılan iOS işletim sisteminin, basit bir deyişle Android cihazlarda Rooting'in simetrisinin kontrolünü ele alıyor. Cihazı, özel Apple kaynak uygulamalarına olan bağımlılıklardan kaldırır ve kullanıcının resmi uygulama mağazasında bulunmayan üçüncü taraf uygulamaları kullanmasına izin verir.

İşletim sistemi satıcısı tarafından imzalanmamış üçüncü taraf uygulamaları çalıştırmanıza izin veren değiştirilmiş bir dizi çekirdek yaması yükleyerek gerçekleştirilir. Standart Apple cihazlarına daha fazla işlevsellik eklemek için kullanılır. Ayrıca, işletim sistemine kök erişimi sağlayabilir ve üçüncü taraf uygulamaların, temaların, uzantıların vb. İndirilmesine izin verir. Bu, kötü amaçlı uygulamaların kısıtlı mobil kaynaklara ve bilgilere erişmesine olanak tanıyan korumalı alan kısıtlamalarını kaldırır.

Köklendirme gibi jailbreak işleminin de cihazınız için bazı güvenlik riskleri vardır -

- Telefonunuzun garantisini geçersiz kılar

- Zayıf performans

- Cihazı kiralamak

- Kötü amaçlı yazılım enfeksiyonu

Jailbreak Türleri

Aygıt önyüklemeye başladığında, Apple'ın kendi iOS'unu yükler ve üçüncü taraflardan uygulamalar yüklemek için, aygıtın daha sonra kırılması ve her açıldığında çekirdeğin yamalanması gerekir. Kullanılan üç tür jailbreak yöntemi vardır.

iBoot Exploit

Bir iBoot jailbreak, dosya sistemine ve iboot seviyesinde erişime izin verir. Aygıtta yeni bir önyükleme romu varsa, bu tür bir istismar yarı bağlanabilir. Bu, çoğunlukla düşük seviyeli iOS kontrollerini azaltmak için kullanılır. Bu istismar yöntemi, kod imzalama aracının bağlantısını kaldırmak için iBoot'taki deliğin yardımını alır ve ardından müşteri gerekli uygulamaları indirebilir. Kullanıcılar bu yöntemi kullanarak, cep telefonunu özel aygıt yazılımını ve muhtemelen daha fazla jailbreak kabul edecek şekilde yapılandırırlar.

Userland Exploit

Bir kullanıcı bölgesi jailbreak, kullanıcı düzeyinde erişime izin verir ancak iboot düzeyinde erişime izin vermez. Bu türden istismar, kurtarma modu döngüleri içeremeyeceği için bağlanamaz. Bunlar Apple tarafından yamalanabilir. Kullanıcı alanı istismarları, bu uygulamanın kontrolünü ele geçirmek için sistem uygulamasında bir boşluk kullanır. Exploit yalnızca dosya sistemine kontrol verebilir. Bu tür istismar, uygulamadaki hayati olmayan koda erişebilir ve kullanıcı dostudur ve platformdan bağımsızdır.

Bootrom Exploit

Bir bootrom jailbreak, dosya sistemi, iBoot ve NOR erişimi (özel önyükleme logoları) sağlamak gibi tüm düşük seviyeli kimlik doğrulamalarını bozabilir. Bu işlem, uygulamada imza denetimlerini iptal etmek için bir boşluk bulur. Apple tarafından düzeltilemez. Bootrom jailbreak, kullanıcı düzeyinde erişim ve iBoot düzeyinde erişime izin verir. Bunlar Apple tarafından yamalanamaz.

Jailbreak Teknikleri

İki tür Jailbreak tekniği vardır.

Bağlantısız Jailbreak

Bağlantısız jailbreak, her başlatıldığında mobil cihazı sisteme bağlamadan yeniden başlatma tekniğidir. Cihazın pili bozulmuşsa, değiştirdikten sonra her zamanki gibi açılır. Bunun için araçlar PwnageTool, Greenpois0n, Sn0wbreeze ve Limera1n'dir.

Bağlı Jailbreaking

Aygıt kendi kendine yedeklemeye başlarsa, artık yamalı bir çekirdeğe sahip olmayacak ve kısmen başlatılmış bir durumda takılıp kalabilir. Tamamen ve yamalı bir çekirdekle başlaması için, her açıldığında bir bilgisayarla (bir jailbreak aracının "önyükleme bağlı" özelliğini kullanarak) "yeniden jailbreak" yapılması gerekir.

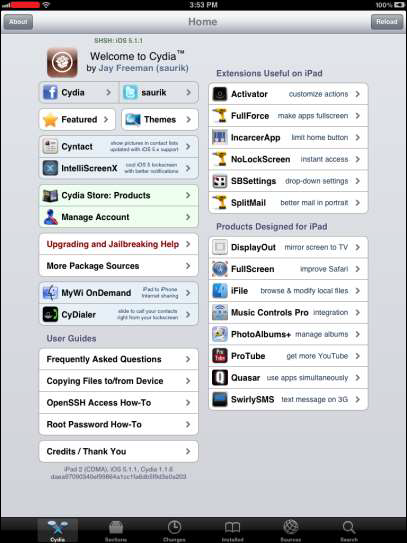

Jailbreak'li Cihazlar için Uygulama Platformu: Cydia

Cydia, şu adresten indirilebilen bir jailbreak cihazıdır https://cydia.saurik.com/. İOS kullanıcılarının diğer üçüncü taraf uygulamaları yüklemelerine yardımcı olur. Cydia'nın farklı uzantıları, temaları, özellikleri ve özelleştirmeleri vardır.

Bu, dpkg paket yönetim sistemine sahip Advanced Packaging Tool (APT) için grafiksel bir ön uçtur; bu, Cydia'da bulunan paketlerin, bu paketleri listeleyen merkezi olmayan bir depo sistemi (kaynaklar da denir) tarafından sağlandığı anlamına gelir.

Jailbreaking Araçları

Diğer bazı jailbreak araçları aşağıdaki gibidir -

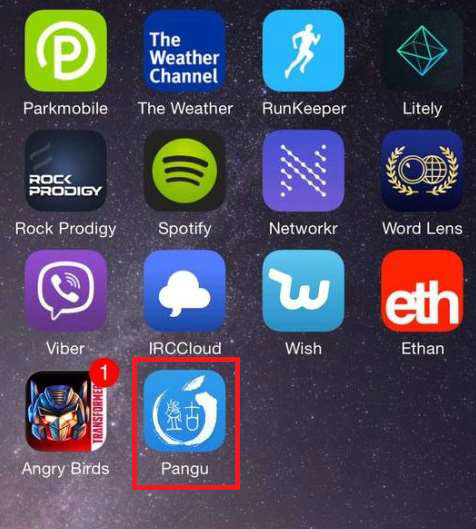

Pangu

Team Pangu, birkaç kıdemli güvenlik araştırmacısından oluşur ve mobil güvenlik araştırmalarına odaklanır. 2014 yılında iOS 7 ve iOS 8 için jailbreak araçlarının birden fazla sürümüyle tanınıyor.Team Pangu toplulukla proaktif olarak bilgi paylaşıyor ve BlackHat, CanSecWest ve Ruxcon gibi tanınmış güvenlik konferanslarında en son araştırmaları sunuyor. Adresinden indirilebilirhttp://en.pangu.io/

Redsn0w

Redsn0w şu adresten indirilebilir: http://blog.iphone-dev.org/ ve farklı aygıt yazılımı sürümlerinde çalışır.

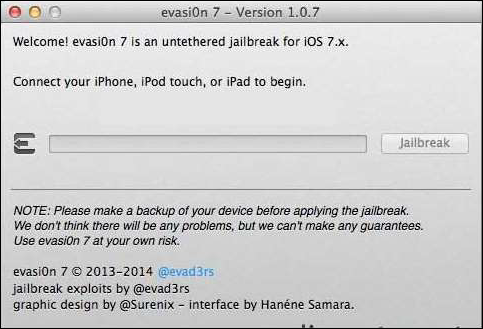

evasi0n7 ve GeekSn0w

Bir jailbreak aracı olarak evasi0n7, iOS 7.0 ila 7.0.6 çalıştıran tüm iPhone, iPod touch, iPad ve iPad mini modelleriyle uyumludur (Kablosuz [OTA] üzerinden güncellenen cihazlar önce iTunes ile geri yüklenmelidir). Resmi web sayfasıhttp://evasi0n.com/

GeekSn0w, winocm'un opensn0w projesi ve Geohot'un limera1n istismarı üzerine kurulu popüler bir iOS 7.1.2 jailbreak yardımcı programıdır. GeekSn0w, Apple'ın en son genel aygıt yazılımı olan iOS 7.1.2'de tüm iPhone 4 modellerini jailbreak yapabilir. Resmi web sayfasıhttp://geeksn0w.it/

Sn0wbreeze ve PwnageTool

Sn0wBreeze, iOS 3 üretici yazılımı neslinden beri var olan ve geliştiricisi iH8Sn0w tarafından korunmaya devam edilen bir jailbreak aracıdır. Resmi web sayfasıhttp://www.ih8sn0w.com/

PwnageTool şu adresten indirilebilir: http://blog.iphone-dev.org/ ve farklı aygıt yazılımı sürümlerinde çalışır.

Limera1n ve Blackra1n

Limera1n adresinden indirilebilir http://limera1n.com/

Blackra1n, geohot'un iPhone jailbreak çözümüdür. Adresinden indirilebilirhttp://blackra1n.com/

Bir iOS'un nasıl güvenli hale getirileceğine ilişkin en iyi uygulamalara göre izlenecek bazı yönergelere bakalım.

- Güvenliği ihlal edilmiş bir ağda web hizmetlerine erişmeyin.

- İOS cihazlarına yalnızca güvenilen uygulamaları yükleyin.

- Kaybolması durumunda verileri silmek için yapılandırın.

- İPhone'u kilitlemek için kilit özelliğini kullanın.

- Web tarayıcılarından JavaScript ve eklentileri devre dışı bırakın.

- Bildiğiniz ve ücretsiz olmayan Wi-Fi ağındaki iOS cihazlarını kullanın.

- Bilinmeyen kaynaklardan gelen bağlantıları veya ekleri açmayın.

- İPhone'un kök şifresinin varsayılan şifresini değiştirin.

Aşağıdaki bölümlerde, iOS iPhone'ları izlemek için yaygın olarak kullanılan iki popüler aracı tartışacağız.

Telefonumu bul

İlki iPhone'umu Bul'u tavsiye eder. Adresinden indirilebilirhttps://itunes.apple.com ancak telefonunuzu bulmak için iCloud.com'da oturum açmak veya iPhone'umu Bul uygulamasını kullanmak için bir Apple Kimliğine ihtiyacınız olacaktır.

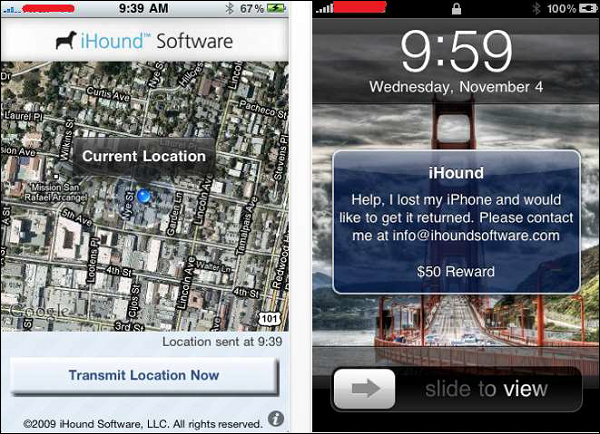

iHound

iHound, iHound'u açarak cihazınızı izlemenize, küçültmenize ve çalışmasına izin vermenize olanak tanıyan bir iOS cihaz izleme aracıdır. Şu adreste bulunabilir:https://www.ihoundsoftware.com/

Bu, Microsoft tarafından işleme yeteneklerine sahip cep telefonları için geliştirilmiş bir işletim sistemidir. Takvimleri, listeleri ve fotoğrafları paylaşabilirsiniz. Ayrıca One Note'a dayalıdır, böylece fotoğrafları listelerde de paylaşabilirsiniz. Windows Telefonu olmayan kişileri odanıza davet edebilirsiniz, deneyim daha sınırlı olacaktır, takvim paylaşımı vurgulanan özelliklerden biriydi.

SkyDrive ofis belgelerinizi tüm cihazlarınız arasında senkronize eder ve 7 GB ücretsiz depolama alanı elde edersiniz

Windows İşletim Sistemi Aygıtlarının Güvenliğini Sağlama Yönergeleri

Aşağıda, cep telefonlarının güvenliğini sağlamak için bazı pratik yönergeler verilmiştir. Liste, en iyi uygulamalara dayanmaktadır. Ne her zaman zorunludurlar ne de bu evrensel kurallar.

- Ekranı kilitle

- Uygulamaları yalnızca güvenilir kaynaklardan indirin.

- WP8 güvenlik güncellemeleriyle telefonunuzu güncel tutun

- Cihaz verilerinizi yedeklemek için Zune masaüstü yazılımını kullanın

- Güvenli Wi-Fi ağlarına bağlanmayı deneyin

- WP8 kilit ekranı için parolalar ayarlayın

- WP8 SIM'inizi (Abone Kimlik Modülü) bir PIN ile koruyun.

Windows İşletim Sistemi Aygıt İzleme Aracı

FollowMee GPS İzleyici

FollowMee, Windows Phone 8 için bir GPS izleyicidir. Cihaz her zaman ve her yerde izlenebilir. Bu uygulamayı izlemek istediğiniz bir cihaza yüklediğinizde, konumunu (GPS, WiFi veya hücresel üçgenleme) periyodik olarak sessizce kaydeder ve güvenli sunucuya yükler. İzlenen cihazınızın konumunu izlemek için, herhangi bir tarayıcıda (masaüstü veya mobil) bu web sitesine göz atmanız yeterlidir.

Bu GPS izci uygulamasını kullanarak çocuklarınızın veya diğer aile üyelerinin nerede olduğunu takip edebilirsiniz. Ayrıca iş amaçlı da kullanabilirsiniz. Çalışanlarınızı, şirketinizin mobil cihazlarını veya filonuzu takip etmek için kullanabilirsiniz.

BlackBerry OS, Research in Motion tarafından BlackBerry serisi akıllı telefonlar ve avuç içi cihazları için geliştirilmiş tescilli bir mobil işletim sistemidir. J2ME Mobile Information Device Profile v2 (MIDP2) ve Connected Limited Device Configuration (CLDC) ve ayrıca bir dizi RIM'e özgü API'yi uygulayan Java tabanlı bir üçüncü taraf uygulama çerçevesini içerir.

BlackBerry'nin bazı özellikleri şunları içerir:

- Kurumsal e-posta için yerel destek

- BlackBerry kurumsal sunucusu

- Blacberry Mesajlaşma

- BlackBerry internet hizmeti

- BlackBerry e-posta istemcisi

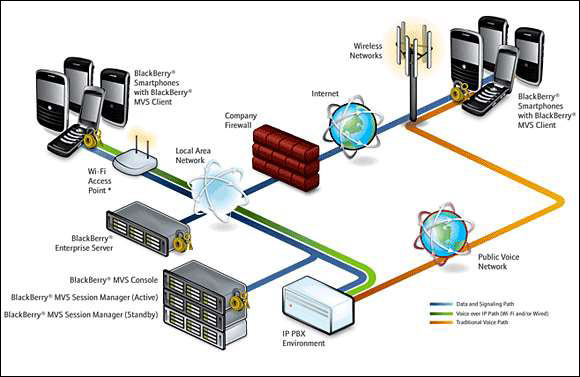

BlackBerry Kurumsal Çözüm Mimarisi

Blackberry Enterprise Solution, mobil kullanıcıların kurumsal e-postalarına ve iş açısından kritik diğer uygulamalara güvenli ve emniyetli bir şekilde kablosuz olarak erişmesine olanak tanır. BlackBerry Kurumsal Çözüm Mimarisi, altı hayati unsurdan oluşur. Onlar -

- BlackBerry Kurumsal Sunucu

- Blackberry Mobil Veri Sistemi

- BlackBerry Akıllı Telefonlar

- BlackBerry Connect Yazılımı

- Blackberry Alliance Programı

- BlackBerry Çözüm Hizmetleri

Kurumsal sunucu, kurumsal mesajlaşma ve işbirliği sistemleriyle birlikte, mobil kullanıcılara, kurumsal anlık mesajlaşmaya ve kişisel bilgi yönetimi araçlarına e-posta erişimi sağlar. Kötü yapılandırılmış güvenlik duvarları saldırı riskini artırır. Web, Veritabanı ve Uygulama Sunucusu güvenlik açıkları içerir. Saldırgan bu güvenlik açıklarını tespit ederse, kolayca bir saldırı gerçekleştirebilir ve sunucunun tamamını kontrol edebilir.

BlackBerry Attack Vektörleri

BlackBerry cihazlarında bulunan potansiyel güvenlik açıklarını bulmak için birçok yeni araç ve yöntem bulunduğundan, BlackBerry birçok saldırı ile karşı karşıyadır. Saldırı vektörleri, kullanıcıları cep telefonlarına kötü amaçlı yazılım indirmeye çeker. Araçlar vb. Kullanarak web sitesi güvenlik açıklarını bulmak, bir saldırgan tarafından BlackBerry cihazlarına saldırılar gerçekleştirmek için kullanılan birkaç tekniktir. Bu tekniklerin dışında, saldırganların BlackBerry'ler üzerinde aşağıdakileri içeren saldırılar başlatmasına izin veren daha birçok saldırı vektörü vardır:

- Kötü Amaçlı Kod İmzalama

- Bellek ve Süreç Manipülasyonları

- E-posta İstismarları

- TCP / IP Bağlantıları Güvenlik Açıkları

- Blackberry Malwares

- JAD File Exploits

- Kısa Mesaj Servisi (SMS) İstismarları

- PIM Veri Saldırıları

- Telefon Saldırıları

Kötü Amaçlı Kod İmzalama

İşletim sistemi API'lerine tam erişim sağlamak için bir BlackBerry uygulamasının RIM tarafından imzalanması gerekir. Gerekli bir imza eksikse veya imzalamadan sonra uygulama değiştirilirse, JVM, uygulamaya API erişimini reddedecek / kısıtlayacak veya çalışma zamanında bir hata mesajı vererek başarısız olacaktır. Saldırganlar, ön ödemeli kredi kartları ve yanlış bilgiler kullanarak anonim olarak kod imzalama anahtarlarını elde edebilir, kötü amaçlı bir uygulamayı imzalayabilir ve bunu BlackBerry uygulama dünyasında yayınlayabilir. Saldırganlar ayrıca, şifrelenmiş anahtarların şifresini çözmek için kod imzalama anahtarlarını ve parolaları çalmak için geliştiricinin sistemini tehlikeye atabilir.

JAD Dosya İstismarları ve Bellek / Süreç Manipülasyonları

JAD dosyaları, uygulama açıklaması ve satıcı ayrıntıları ve boyutu gibi bir Java uygulamasının özniteliklerini içerir ve uygulamanın indirilebileceği URL'yi sağlar. Java uygulamalarının J2ME mobil cihazlarına Havadan (OTA) yüklenmesini sağlamanın standart bir yolu olarak kullanılır. Saldırganlar özel hazırlanmış.jad sahte bilgiler içeren dosyalar ve kullanıcıları kötü amaçlı uygulamalar yüklemeleri için kandırır.

Kısa Mesaj Servisi (SMS) İstismarları

Düzenli bilgisayar kullanıcıları, yüksek oranlı ücrete göre hedeflenme olasılığı daha yüksektir dialersbir kullanıcının modemini yüksek tarifeli bir telefon numarasına bağlayan ve beklenenden daha fazla servis sağlayıcı faturasına neden olan uygulamalar. Aynı mekanizma BlackBerry'de de uygulanıyor ancak yüksek ücretli SMS'ler kullanmıyor.

E-posta İstismarları

BlackBerry mobil cihazda, tüm e-postalar gönderilir, alınır ve net.rim.blackberry.api.mailpaketi ve bu paket yalnızca imzalı uygulamalarda kullanılabilir. BlackBerry ek hizmeti yalnızca .doc, .pdf, .txt, .wpd, .xls ve .ppt gibi uzantılara sahip dosyaları destekler, ancak e-posta yoluyla her tür dosyayı gönderebilir. Dosya içeren bir ektype .cod BlackBerry tarafından desteklenmemektedir.

PIM Veri Saldırıları

Bir BlackBerry cihazının PIM veritabanındaki Kişisel Bilgi Yönetimi (PIM) verileri, adres defterlerini, takvimleri, görevleri ve not defteri bilgilerini içerir. Saldırganlar, tüm PIM verilerini okuyan ve farklı taşıma mekanizmaları kullanarak bir saldırgana gönderen kötü amaçlı imzalı uygulamalar oluşturabilir. Kötü amaçlı uygulamalar da PIM verilerini silebilir veya değiştirebilir.

TCP / IP Bağlantıları Güvenlik Açıkları

Cihaz güvenlik duvarı kapalıysa, imzalı uygulamalar kullanıcıya sorulmadan TCP bağlantılarını açabilir. Cihaza yüklenen kötü amaçlı uygulamalar, saldırganla ters bağlantı oluşturarak virüslü cihazı TCP proxy'si olarak kullanmasına ve kuruluşun iç kaynaklarına erişim sağlamasına olanak tanır. Saldırganlar ayrıca arka kapılar için ters TCP bağlantısını kullanabilir ve çeşitli kötü amaçlı bilgi toplama saldırıları gerçekleştirebilir.

Aşağıda BlackBerry cihazlarının güvenliğini sağlamak için bazı pratik yönergeler verilmiştir. Liste, en iyi uygulamalara dayanmaktadır ve bunlar evrensel kurallar değildir.

- BlackBerry Kurumsal Ağda ağ altyapısı için bir izleme mekanizması sürdürün.

- Gizli verileri korumak için BlackBerry Protect veya diğer güvenlik uygulamalarını kullanın.

- BlackBerry Enterprise Network'teki verileri korumak için içerik koruma özelliğini kullanın.

- BlackBerry cihazlarında dosyaları korumak için parola şifreleme kullanın.

- Verileri korumak için SD kart / ortam kartı şifrelemesini etkinleştirin.

- Kuruluşlar, BlackBerry cihazlarını yönetmek için bir güvenlik politikası izlemelidir.

- BlackBerry Enterprise Network'ten gereksiz uygulamaları devre dışı bırakın.

- BlackBerry Enterprise Network'te elde taşınır cihazlarda güvenlik bilinci ve saldırılar hakkında eğitim verin.

BlackBerry Cihaz İzleme Araçları

Mobil Takipçi

MobileTracker, BlackBerry için mobil takip cihazıdır. Ticari bir versiyondur ve şuradan indirilebilir -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Bazı özellikler şunlardır:

- İzleme günlüklerini kolayca kaydeder ve bunları Google Earth’te görüntüler veya Google Haritalar ile yayınlar.

- Bir GPS izleme günlüğü kaydeder.

- Yükseklik ve zaman takip edilebilir.

- Kolay tek tıklamayla izleme günlüğü kaydı.

- Kapsamlı istatistiksel bilgiler ve arka plan takibi.

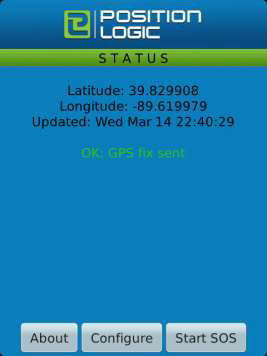

Konum Mantığı Blackberry Tracker

Position Logic Blackberry tracker şuradan indirilebilir - https://www.positionlogic.com

Bazı özellikler şunlardır:

- Düşük maliyetli GPS izleme

- Geliştirilmiş bireysel denetim

- Yan işleri ortadan kaldırır

- Hırsızlık kayıplarını azaltır

- Çalışan hesap verebilirliğini artırır

- Kolay dağıtım, kurulum ve lisans sağlama

Mobil Casus Yazılım

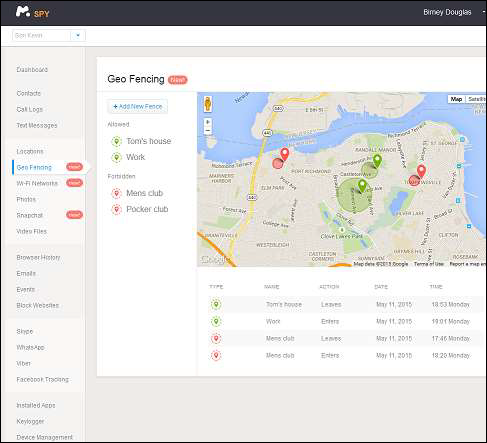

mSpy

mSpy, çocuklarınızın siz bilmeden bir şeyler yapmasını engelleyen casus yazılımdır. Onlar harekete geçmediklerinden emin olmak için, onlar bilmeden bir cep telefonunu takip edebilmenizi dileyecekler. İster yanlış arkadaşlarla dışarı çıkıyor, ister sorun çıkarıyor olsun, onların cep telefonunu bir casus telefona dönüştürmek isteyebilirsiniz. Şu adresten indirilebilir ve satın alınabilir:https://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

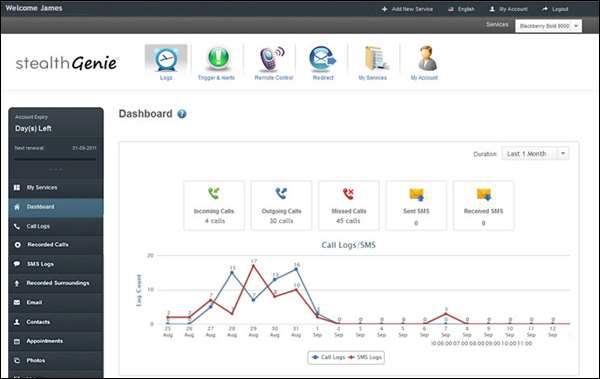

StealthGenie

StealthGenie başka bir casus yazılımdır ve Android, iOS (iPhone) veya BlackBerry'de çalışan akıllı telefonlardaki tüm etkinlikleri izlemek için zengin özelliklere sahip ve kullanımı kolay bir cep telefonu casus paketidir.

StealthGenie, isteyebileceğiniz tüm casus özelliklere sahiptir. Gelen ve giden metin mesajlarını okuyabilecek, arama günlüklerini görüntüleyebilecek, e-postaları okuyabilecek, GPS konumunu takip edebilecek, anlık mesajlaşma sohbetlerinde casusluk yapabilecek, telefonlarını uzaktan izleyebilecek ve canlı aramalarını dinleyebileceksiniz. Adresinden indirilebilirhttp://www.stealthandroidspy.com/

Mobile Device Management(MDM) yazılımı, iPhone, iPad, Android ve BlackBerry gibi farklı mobil cihaz ve tablet türlerini ve bunların üzerinde çalışan uygulamaları izleyen, koruyan, yöneten ve destekleyen hayati bir bileşendir. Android, Windows ve Symbian mobil gibi farklı işletim sistemlerine sahip tüm mobil cihazları izler.

MDM, cep telefonları, akıllı telefonlar, tablet bilgisayarlar vb. İle birlikte her tür mobil cihaz için uygulamaların, verilerin ve yapılandırma ayarlarının kablosuz veya kablolu dağıtımı için platformlar sağlar.

MDM'nin yardımıyla, destek maliyetlerini, zamanı ve iş ve güvenlik tehditlerini azaltmak için kuruluş genelindeki ilkeler kolayca uygulanabilir. Şirketin sahip olduğu, tüketiciye ait olduğu tüm kuruluşların yanı sıra çalışanların sahip olduğu cihazlar, bunun yardımıyla kolayca yönetilebilir.

MDM, yalnızca ağdaki tüm mobil cihazların tüm verilerini ve yapılandırma ayarlarını koruyarak ve kontrol ederek destek maliyetini azaltabilir ve iş tehditlerini en aza indirebilir.

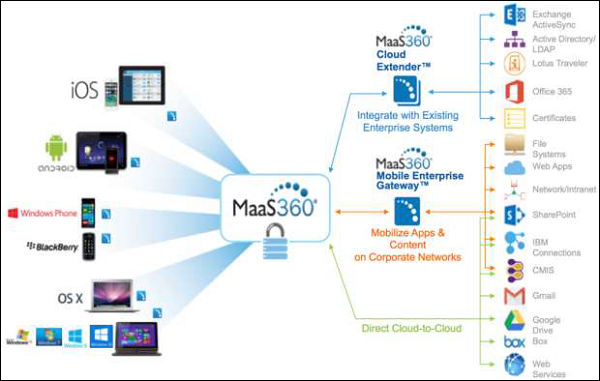

MaaS360 Mobil Cihaz Yönetim Çözümleri

MaaS360 Mobil Aygıt Yönetimi çözümü bir IBM çözümüdür ve ister şirket tarafından ister kendi Aygıtını Getir (BYOD) programının parçası olsun, kuruluşa gelen mobil aygıtları izlemenizi ve yönetmenizi sağlayan bir yazılımdır. Adresinden indirilebilirhttps://www-03.ibm.com/security/mobile/maas360.html

Bu teknik, kuruluşların iPhone'lar, iPad'ler, Android'ler, Windows Phone'lar, BlackBerry'ler ve Kindle Fires dahil akıllı telefonlar ve tabletler gibi cihazlar için MDM yaşam döngüsünü uygulamasına olanak tanır. Entegre bulut platformunu kullanan MaaS360, mobil cihazlar, uygulamalar ve belgeler arasında yayılan gelişmiş görünürlük ve kontrol ile MDM'yi düzene sokar.

Kendi Cihazınızı Getirin (BYOD)

BYOD - Kendi Teknolojinizi Getirin (BYOT), Kendi Telefonunuzu Getirin (BYOP) ve Kendi Kişisel Bilgisayarınızı Getirin (BYOPC) olarak da adlandırılır - çalışanların kişisel olarak sahip oldukları mobil cihazları (dizüstü bilgisayarlar, tabletler ve akıllı telefonları) işyerine ve bu cihazları ayrıcalıklı şirket bilgilerine ve uygulamalarına erişmek için kullanmak.

İzin veren dört temel seçenek vardır:

- Kişisel cihazlar için sınırsız erişim.

- Yalnızca hassas olmayan sistemlere ve verilere erişim.

- Erişim, ancak kişisel cihazlar, uygulamalar ve depolanan veriler üzerinde BT denetimi ile.

- Kişisel cihazlarda yerel veri depolanmasını önlerken erişim.

BYOD Riskleri

Şirkette BYOD uygulamasının kendi riskleri vardır ve aşağıdaki gibidir:

- Firmada veri sızıntısı olasılığını artırır.

- Ağda daha fazla mobil cihaz olduğu için şirkette istismar olasılığını artırır.

- Kişisel verileri iş verileriyle karıştırma şansı.

- Yetkisiz verilere erişim olasılığının artması.

BYOD Politikasının Uygulanması

Aşağıda hem yöneticiler hem de çalışanlar için güvenlik yönergeleri verilmiştir.

Yönetici için BYOD Güvenlik Yönergeleri

Yönetici, mobil cihaz güvenliğini uygulamak için burada listelenen yönergeleri izlemelidir -

Tüketici sınıfı cihazların kabul edilebilir kullanımını belirten bir kurumsal politika yayınlayın ve kendi cihazlarınızı kuruluşa getirin.

Bulut için kurumsal bir politika yayınlayın.

Veri merkezindeki verileri korumak için antivirüs gibi güvenlik önlemlerini etkinleştirin.

Tüketici sınıfı cihazlarda hangi seviyelerde uygulama ve veri erişimine izin verildiğini ve hangilerinin yasak olduğunu belirten politika uygulayın.

Erişim Ağ Geçidi üzerinden bir oturum zaman aşımı belirleyin.

Etki alanı parolasının cihazda önbelleğe alınıp alınamayacağını veya kullanıcıların her erişim istediğinde parolayı girmeleri gerekip gerekmediğini belirtin.

Aşağıdakilerden izin verilen Erişim Ağ Geçidi kimlik doğrulama yöntemlerini belirleyin -

Kimlik doğrulama yok

Yalnızca alan adı

Yalnızca RSA SecurlD

Etki Alanı + RSA SecurlD

SMS kimlik doğrulaması

Çalışanlar için BYOD Güvenlik Yönergeleri

Ayarlar / Genel / Hakkında altında Teşhis ve Kullanım Verilerinin toplanmasını devre dışı bırakın.

Yeni sürümler çıktığında yazılım güncellemelerini uygulayın.

Cihazda günlük kaydı ve sınırlı veri.

Cihaz şifreleme ve uygulama yaması.

Yönetilen işletim ortamı.

Yönetilen uygulama ortamı.

Cihazı kullanılmadığında kilitlemek için güç düğmesine basın.

Hassas belgeleri yazdırmadan önce yazıcıların konumunu doğrulayın.

Mobil cihaza erişimi korumak için bir şifre kilidi kullanın; Sekiz karakterli basit olmayan şifreyi düşünün.

Kayıp veya çalınan bir cihazı BT'ye bildirin, böylece cihazla ilişkili sertifikaları ve diğer erişim yöntemlerini devre dışı bırakabilirler.

Bu bölüm, mobil güvenlikle ilgili belirli yönergeleri ve araçları açıklamaktadır. Kendimizi SMS kimlik avından korumak için bazı kuralların akılda tutulması gerekir.

Finans şirketleri hiçbir zaman kullanıcı adları, şifreler, PIN'ler veya kredi veya banka kartı numaraları gibi kişisel veya finansal bilgileri kısa mesaj yoluyla istemez.

Smishingdolandırıcılık, gerekli anında yanıt talep ederek yanlış bir aciliyet duygusu yaratmaya çalışır. Sakin olun ve SMS'i analiz edin.

İstenmeyen metin mesajlarındaki bağlantıları açmayın.

İstenmeyen bir metin mesajında listelenen telefon numarasını aramayın. Kayıtlarınızda veya resmi web sayfalarında listelenen bilgileri kullanarak metin mesajında belirtilen herhangi bir banka, hükümet, kurum veya şirketle iletişime geçmelisiniz.

Gönderenden sizinle iletişim kurmayı bırakmasını isteseniz bile smishing mesajlarına yanıt vermeyin.

Açılır reklamlara ve "ücretsiz deneme" tekliflerine yanıt olarak cep telefonu numaranızı veya diğer bilgileri sağlarken dikkatli olun.

Gönderenin kimliğini doğrulayın ve kendinize gönderenin neden bilgilerinizi sorduğunu sorun.

Bilinmeyen gönderenlerden gelen metin mesajlarının yanı sıra tanıdığınız göndericilerden gelen alışılmadık metin mesajlarına karşı dikkatli olun ve güvenlik yazılımınızı ve uygulamalarınızı güncel tutun.

BullGuard Mobil Güvenlik

BullGuard Mobile Security, tüm cep telefonu virüslerine karşı eksiksiz bir cep telefonu antivirüsü sağlar. Bazı özellikleri şunlardır -

- Zorlu hırsızlık önleme özellikleri - kaybolduğunda veya çalındığında cihazı uzaktan kilitler, bulur ve siler.

- Sağlam antivirüs - kötü amaçlı yazılımlara karşı tam koruma sağlar.

- Otomatik virüs taramaları sayesinde her zaman güncel kalırsınız.

- Önemli verilerinizi tek bir tıklama ile yedekler ve geri yükler.

- İstenmeyen aramaları ve SMS mesajlarını engeller.

- Birisi SIM'i değiştirmeye çalışırsa, veri silme veya kilitleme için SIM koruması.

- Pilinizi boşaltmaz.

- Zarif ve sade tasarım sayesinde kullanımı kolaydır.

Resmi web sayfası https://www.bullguard.com/

Ticari olan ücretsiz ve premium olmak üzere iki sürümü vardır.

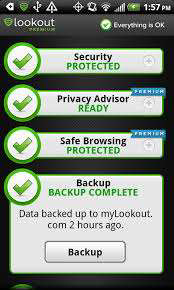

Bak

Lookout, cep telefonunuzu mobil tehditlerden korumanıza olanak tanıyan bir mobil koruma aracıdır. Kimlik hırsızlığını, mali dolandırıcılığı ve en kişisel verilerinizin kaybolmasını önlemek için güvenli olmayan bir Wi-Fi ağına bağlanmak, kötü amaçlı bir uygulama indirmek veya sahte bir bağlantıya tıklamak gibi riskli davranışlardan kaçınmanıza yardımcı olur.

Mobil verilerinizin güvenli, emniyetli ve kesintisiz yedeklemesini otomatik olarak kablosuz olarak sağlar ve kaybolması veya çalınması durumunda telefonunuzu bulmanıza olanak tanır. Kontrol paneli, telefonunuzu uzaktan yönetmenize olanak tanır. Resmi web sayfasıhttps://www.lookout.com/

WISeID

WISelD, kişisel veriler, Kişisel Tanımlanabilir Bilgiler (Pll), PIN'ler, kredi ve sadakat kartları, notlar ve diğer bilgiler için güvenli ve kullanımı kolay şifreli depolama sağlar. Web sitelerinizi, kullanıcı adlarınızı ve parolalarınızı saklamanıza ve mobil cihazınız aracılığıyla en sevdiğiniz web sitelerinde hızlı bir şekilde oturum açmanıza olanak tanır. Resmi web sayfasıhttps://www.wiseid.com/

zIPS

Bu mobil koruma aracı, tüm cihazı kötü niyetli davranışlara karşı izlemek ve bilinen ve bilinmeyen tehditleri gerçek zamanlı olarak dinamik olarak tespit etmek için cihazdaki z9 algılama motorunu kullanır.

Cihaz davranışındaki sapmaları analiz etmek ve belirli saldırı türlerini doğru bir şekilde belirlemek ve sıfırıncı gün saldırılarını sınıflandırmak için uzlaşma göstergeleri hakkında kararlar almak için makine öğreniminden yararlanır.

zIPS, kötü amaçlı etkinlik keşfedildiğinde hızlı olay-müdahale önerileri ve kararları uygular. BYOD'nin güvenli bir şekilde uygulanmasına yardımcı olur. Resmi web sayfasıhttps://www.zimperium.com/zips-mobile-ips

Diğer Mobil Koruma Araçları Casus Yazılım

Kullanılabilecek diğer koruma araçları şunlardır:

ESET Mobile Security, şu adresten ulaşılabilir: https://www.eset.com

Norton Mobile Security, şu adresten temin edilebilir: https://us.norton.com

Kaspersky Mobile Security şu adresten edinilebilir: https://www.kaspersky.co.in/

McAfee Mobile Security, şu adresten ulaşılabilir: https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro for Android, şu adresten edinilebilir: https://www.avg.com

dur! Mobil Güvenlik, şu adresten ulaşılabilir:https://www.avast.com

F-Secure Mobile Security, şu adresten ulaşılabilir: https://www.f-secure.com

Trend Micro Mobile Security, şu adresten ulaşılabilir: https://www.trendmicro.com

Webroot Secure Anywhere Mobile, şu adresten ulaşılabilir: https://www.webroot.com

NetQin Mobile Security, şu adresten ulaşılabilir: http://www.netain.com

Bu bölümde, cep telefonlarının sızma testinin temel kavramlarını tartışacağız. Göreceğiniz gibi, işletim sistemine göre farklılık gösterir.

Android Telefon Kalem Testi

Android OS telefondaki temel adımlar aşağıdaki gibidir -

Step 1 - İşletim Sistemine ve Uygulamalara yönetici erişimi elde etmek için SuperOneClick, Superboot, Universal Androot ve Unrevoked gibi araçların yardımıyla işletim sistemini köklendirin.

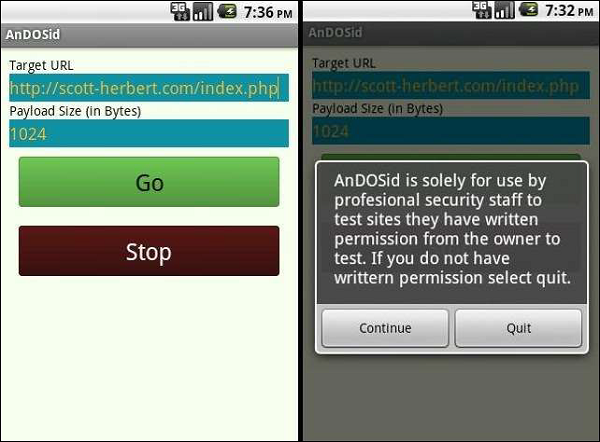

Step 2- AnDOSid ile yapılabilecek Uygulamaların veya işletim sisteminin stres testi yapmak için DoS saldırısı gerçekleştirin. Adresinden indirilebilirhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Web tarayıcılarındaki güvenlik açıklarını kontrol edin. Temel olarak, Android tarayıcısında uygulamalar arası komut dosyası yazma hatası olup olmadığını kontrol edin.

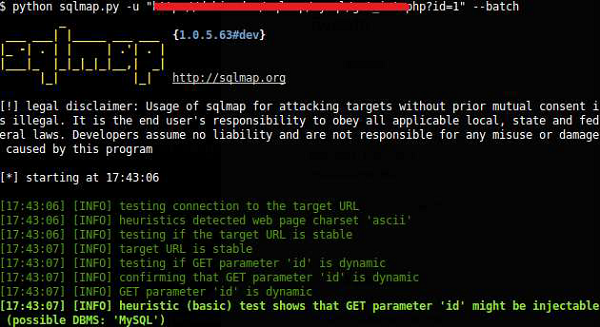

Step 4- Güvenlik açıkları için SQLite'ı kontrol edin, temelde amacı şifrelenmiş bir biçimde (parola, kişiler, veritabanı bağlantıları vb.) Varsa hassas bilgileri kontrol etmektir. Bunun için kullanılan en iyi araçlardan biri Kali dağıtımında bulunan sqlmap'tir.

Step 5- Kullanıcıların bilgilerini düzenlemeyi, çalmayı ve değiştirmeyi deneyin. İndirilebilirhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Woodpecker aracını kullanarak Android cihazlardaki yetenek sızıntılarını tespit edin.

iPhone Kalem Testi

Step 1 - Redsn0w, Absinthe, Sn0wbreeze ve PwnageTool gibi araçları kullanarak iPhone'u Jailbreak yapmayı deneyin.

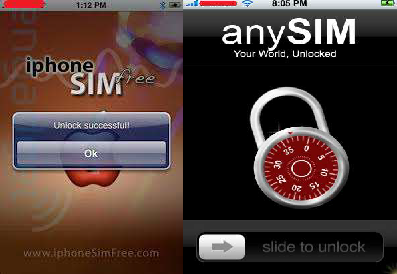

Step 2- iPhone'un kilidini açmayı deneyin. İPhone'un kilidini açmak için şuradan indirilebilen iPhoneSimFree gibi araçları kullanın.http://www.iphonesimfree.com ve anySIM.

Step 3- Aşağıdaki adımları izlemeniz gereken parolayı atlamak için SmartCover'ı kullanın: Güç kapalı mesajı görünene kadar bir iOS işletim cihazının güç düğmesini basılı tutun. Akıllı kapağı ekran kapanana kadar kapatın ve birkaç saniye sonra akıllı kapağı açın. Şifre kodu güvenliğini atlamak için iptal düğmesine basın.

Step 4- Kali dağıtımına dahil olan Metasploit kullanarak iPhone'u hackleyin. Bulduğunuz güvenlik açıklarına bağlı olarak iPhone'daki güvenlik açıklarından yararlanmak için Metasploit aracını kullanın.

Metasploit bir Rapit7 şirketi ürünü olduğundan, daha fazla ayrıntıya şu adresten ulaşılabilir: https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Aynı ad ve şifreleme türüne sahip erişim noktasını kontrol edin.

Step 6- Bir Wi-Fi ağındaki iOS cihazının kablosuz parametrelerini ele geçirerek ortadaki adam / SSL sıyırma saldırısı yapın. Cain & Abel aracını ve hatta Wireshark'ı kullanarak Wi-Fi ağında kötü amaçlı paketler gönderin.

Step 7- Bozuk verilerin cihaza gönderilip gönderilemeyeceğini kontrol edin. Kullanıcıyı kötü niyetli web sayfaları içeren bağlantıları açmaya kandırmak için e-posta veya SMS gönderme gibi sosyal mühendislik tekniklerini kullanın.

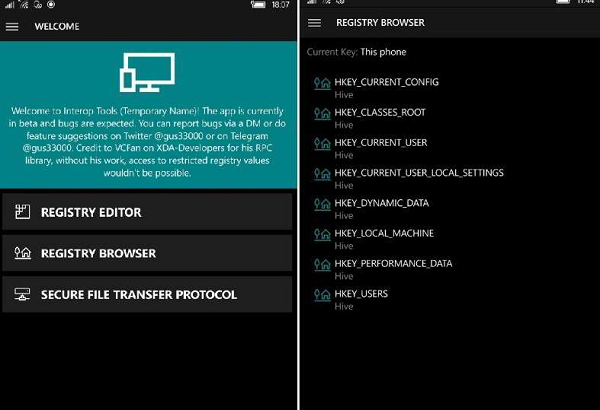

Windows Phone Kalem Testi

Windows telefon kalem testi için adımlar aşağıdadır.

Step 1- SMS göndererek telefonu kapatmayı deneyin. Cep telefonunu kapatan ve yeniden başlatan telefona bir SMS gönderin.

Step 2- Windows telefonunu jailbreak yapmayı deneyin. Windows telefonunu jailbreak / kilidini açmak için WindowBreak programını kullanın. Bu araç hakkında daha fazla bilgiyi bağlantıda bulabilirsinizhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Cihazda şifrelemeyi kontrol edin. Telefondaki verilere şifre veya PIN olmadan erişilip erişilemeyeceğini kontrol edin.

Step 4- Windows Phone Internet Explorer'da bir güvenlik açığı olup olmadığını kontrol edin. Internet Explorer'daki CSS işlevindeki kusurun, saldırganların uzaktan kod yürütme yoluyla telefon üzerinden tam erişim sağlamasına izin verip vermediğini kontrol edin.

BlackBerry Kalem Testi

Step 1- Öncelikle, BlackBerry'de blackjack yaparsınız. İnternette bulunabilen BlackBerry bağlantısını ele geçirmek için BBProxy aracını kullanın.

Step 2- Uygulama kodu imzalama sürecindeki kusurları kontrol edin. Ön ödemeli kredi kartları ve yanlış bilgiler kullanarak kod imzalama anahtarları alın, kötü amaçlı bir uygulamayı imzalayın ve BlackBerry uygulama dünyasında yayınlayın.

Step 3- Bir e-posta istismarı gerçekleştirin. Bir kullanıcıyı kötü amaçlı bir yazılım indirmesi için kandırmak için.cod BlackBerry cihazındaki uygulama dosyası.

Step 4- DoS saldırısı gerçekleştirin. DoS saldırısına neden olmak için BlackBerry ağından yönlendiriciye hatalı biçimlendirilmiş Sunucu Yönlendirme Protokolü (SRP) paketleri göndermeyi deneyin. Önceki bölümlerde bazı araçlardan bahsedilmişti.

Step 5- BlackBerry Tarayıcısındaki güvenlik açıklarını kontrol edin. Kötü amaçlarla oluşturulmuş web bağlantıları gönderin ve kullanıcıları BlackBerry cihazında kötü amaçlı web sayfaları içeren bağlantıları açmaları için kandırın.

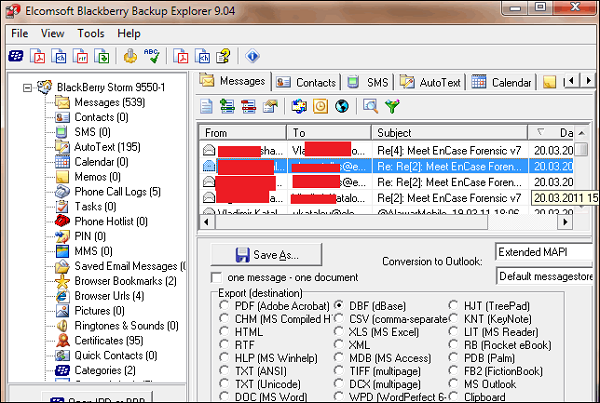

Step 6- Parola korumalı dosyaları arayın. BlackBerry cihazlarından parola korumalı dosyaları ve yedeklemeleri kurtarabilen Elcomsoft Phone Password Breaker gibi araçları kullanın.

Mobil Kalem Testi Araç Seti

ZANTI

zANTI, BT güvenlik yöneticilerinin ve Pentesters'ın karmaşık güvenlik denetimleri gerçekleştirmesini sağlayan bir mobil sızma testi araç setidir. Kullanıcı dostu bir mobil uygulama aracılığıyla bir kuruluşun ağındaki gelişmiş bilgisayar korsanlarının yeteneklerini simüle eder. Topluluk için ücretsiz ve şirketler için ticari olmak üzere iki sürümü vardır. Adresinden indirilebilirhttps://www.zimperium.com/zanti-mobile-penetration-testing

Ayrıca, kapsamlı bir tam özelleştirilebilir ağ keşif taramaları yelpazesi kullanarak keşfedilmemiş kimlik doğrulama, arka kapı ve kaba kuvvet saldırıları, DNS ve protokole özgü saldırılar ve hileli erişim noktaları bularak ağı tarar.

Man-in-the-Middle (MITM), parola kırma ve Metasploit dahil olmak üzere bir dizi sızma testi kullanarak mobil cihazlar veya web sitelerindeki güvenlik açıklarını otomatik olarak teşhis edin.

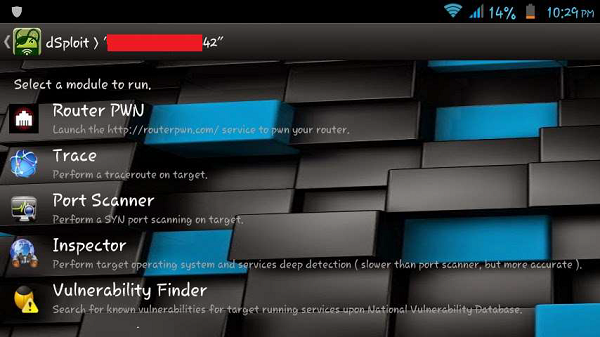

dSploit

dSploit, Android işletim sistemi için geliştirilmiş bir sızma testi aracıdır. Kablosuz ağlarda ağ güvenliği değerlendirmeleri yapabilen birkaç modülden oluşur.

dSploit, ağ haritalama, güvenlik açığı taraması, parola kırma, Man-In-The-Middle saldırıları ve çok daha fazlası gibi görevleri gerçekleştirmenize olanak tanır. Daha fazla bilgi bulunabilirhttps://github.com/evilsocket ve şuradan indirilebilir https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Hacker'ın Araç Kutusu)

Hackode, Reconnaissance, Google Hacking, Google Dorks, Whois, Scanning, Ping gibi farklı özellikler sunan başka bir Android penetrasyon testi uygulamasıdır. Traceroute, DNS araması, IP, MX Kayıtları, DNS Dig Exploits, Security RSS Feed. Adresinden indirilebilirhttps://play.google.com/store/apps/details?id=com.techfond.hackode