Güvenlik Testi - Kötü Amaçlı Dosya Yürütme

Geliştiriciler genellikle savunmasız olabilecek girdileri doğrudan kullanır veya dosya ile birleştirir veya girdi dosyalarının orijinal olduğunu varsayarlar. Veriler doğru şekilde kontrol edilmediğinde, bu, savunmasız içeriğin web sunucusu tarafından işlenmesine veya çağrılmasına neden olabilir.

Misal

Klasik örneklerden bazıları şunlardır:

- .Jsp dosyasını web ağacına yükleyin.

- Yeniden boyutlandırılmak için .gif yükleyin.

- Büyük dosyalar yükleyin.

- Etiketleri içeren dosya yükleyin.

- .Exe dosyasını web ağacına yükleyin.

Eller AÇIK

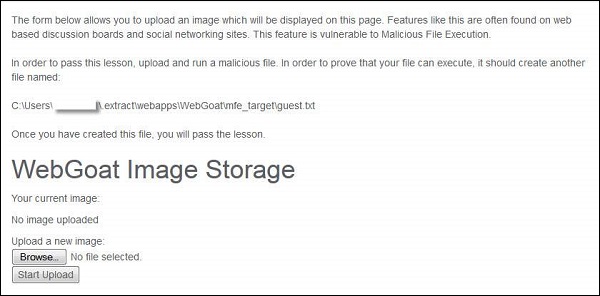

Step 1- WebGoat'ı başlatın ve Kötü Amaçlı dosya yürütme bölümüne gidin. Senaryonun anlık görüntüsü aşağıda verilmiştir -

Step 2 - Bu dersi tamamlamak için yukarıda belirtilen konuma guest.txt dosyasını yüklememiz gerekiyor.

Step 3- jsp yürütülürken guest.txt dosyası oluşturulacak şekilde bir jsp dosyası oluşturalım. Biz jsp dosyasının içeriğini yürüttüğümüz için jsp'nin adlandırılmasının bu bağlamda oynayacağı bir rol yoktur.

<HTML>

<% java.io.File file = new

java.io.File("C:\\Users\\username$\\.extract\\webapps\\WebGoat\\mfe_target\\guest.txt");

file.createNewFile(); %>

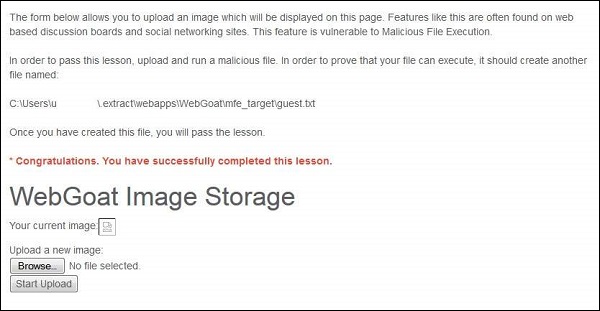

</HTML>Step 4- Şimdi jsp dosyasını yükleyin ve yüklemeden sonra aynı bağlantı konumunu kopyalayın. Yükleme bir resim bekliyor, ancak bir jsp yüklüyoruz.

Step 5 - jsp dosyasına gidildiğinde, kullanıcıya herhangi bir mesaj gelmeyecektir.

Step 6 - Şimdi jsp dosyasını yüklediğiniz oturumu yenileyin ve "* Tebrikler. Dersi başarıyla tamamladınız" mesajını alacaksınız.

Önleyici Mekanizmalar

- Web sitesi izinlerini kullanarak web sitelerini güvenli hale getirin.

- Web uygulaması güvenliği için karşı önlemler alın.

- IIS 7.0'daki Yerleşik kullanıcı ve grup hesaplarını anlayın.