Web Sitesi Geliştirme - Güvenlik

Web sayfalarınızın güvenliğini sağlamak, onu geliştirmek kadar önemlidir, çünkü güvenliği tehlikeye atabilecek herhangi bir tehdit işletmenizin itibarına zarar verebilir, finansal olarak size zarar verebilir (çevrimiçi depozitolarınızı çalarak), web sitenizi ziyaret eden müşterilerinize zarar verebilir, vb.

Güvenlik uzmanlarına göre, web sitesi güvenlik kontrolünü aşağıdakilere göre yapmayı önerecekler: OWASP TOP 10, web uygulama güvenliği için güçlü bir farkındalık belgesi olan. OWASP Top 10, en kritik web uygulaması güvenlik kusurlarının ne olduğu konusunda geniş bir fikir birliğini temsil eder.

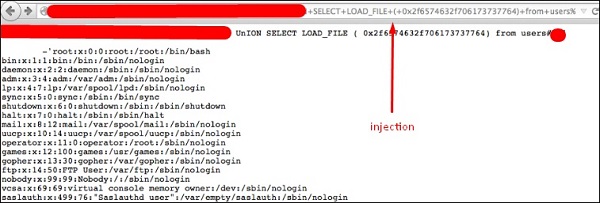

SQL Enjeksiyonları

SQL, OS ve LDAP enjeksiyonu gibi enjeksiyon kusurları, güvenilmeyen veriler bir komutun veya sorgunun parçası olarak bir yorumlayıcıya gönderildiğinde ortaya çıkar. Saldırganın düşmanca verileri, yorumlayıcıyı istenmeyen komutları çalıştırması veya uygun yetkilendirme olmadan verilere erişmesi için kandırabilir.

Solution - Web sayfanızı iSQL'den korumak için, girişleri ve filtreleme sembollerini doğrulamanız gerekir.

Bozuk Kimlik Doğrulama ve Oturum Yönetimi

Kimlik doğrulama ve oturum yönetimiyle ilgili uygulama işlevleri genellikle doğru şekilde uygulanmaz, bu da saldırganların parolaları, anahtarları, oturum belirteçlerini tehlikeye atmasına ve hatta diğer kullanıcıların kimliklerini üstlenmek için diğer uygulama kusurlarından yararlanmasına olanak tanır.

Solution - Sitenizi bu kusurdan korumak için, son kullanma süresi olan çerezler ve oturumlar yapmalısınız.

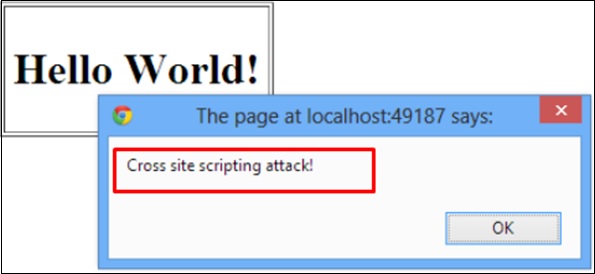

Siteler Arası Komut Dosyası (XSS)

XSS kusurları, bir uygulama güvenilmeyen verileri aldığında ve bunları uygun doğrulama veya kaçış olmadan bir web tarayıcısına gönderdiğinde ortaya çıkar. XSS, saldırganların kurbanın tarayıcısında komut dosyaları yürütmesine izin verir ve bu da daha sonra kullanıcı oturumlarını ele geçirebilir, web sitelerini tahrif edebilir veya kullanıcıyı kötü amaçlı sitelere yönlendirebilir.

Solution - Bundan korunma, iSQL ile aynı satırlardadır.

Güvenli Olmayan Doğrudan Nesne Referansı

Bir geliştirici, bir dosya, dizin veya veritabanı anahtarı gibi bir dahili uygulama nesnesine bir referansı ortaya çıkardığında doğrudan nesne referansı oluşur. Erişim kontrol kontrolü veya başka bir koruma olmadan saldırganlar, yetkisiz verilere erişmek için bu referansları değiştirebilir.

Solution - Bu tür dosyaları korumak için parolalar gibi özel koruma mekanizmaları uygulamalısınız.

Yanlış Güvenlik Yapılandırması

İyi güvenlik, uygulama, çerçeveler, uygulama sunucusu, web sunucusu, veritabanı sunucusu ve platform için tanımlanmış ve dağıtılmış güvenli bir konfigürasyona sahip olmayı gerektirir. Varsayılanlar genellikle güvensiz olduğundan güvenli ayarlar tanımlanmalı, uygulanmalı ve sürdürülmelidir.

Solution - Yazılım güncel tutulmalıdır.

Hassas Verilerin İfşası

Çoğu web uygulaması, kredi kartları, vergi numaraları ve kimlik doğrulama bilgileri gibi hassas verileri gerektiği gibi korumaz. Saldırganlar, kredi kartı dolandırıcılığı, kimlik hırsızlığı veya diğer suçları işlemek için bu tür zayıf korunan verileri çalabilir veya değiştirebilir.

Solution - Hassas veriler, beklemede veya aktarılırken şifreleme gibi ekstra korumayı ve ayrıca tarayıcıyla değiştirildiğinde özel önlemleri hak eder.

Eksik İşlev Seviyesi Erişim Kontrolü

Çoğu web uygulaması, bu işlevi kullanıcı arayüzünde görünür hale getirmeden önce işlev düzeyi erişim haklarını doğrular. Ancak, uygulamaların her bir işleve erişildiğinde sunucuda aynı erişim kontrol denetimlerini gerçekleştirmesi gerekir. İstekler doğrulanmazsa, saldırganlar uygun yetkilendirme olmadan işlevselliğe erişim taleplerini taklit edebilirler.

Solution - Kimlik doğrulama seviyelerini kontrol etmelisiniz.

Siteler Arası İstek Sahteciliği (CSRF)

Bir CSRF saldırısı, oturum açmış bir kurbanın tarayıcısını, kurbanın oturum tanımlama bilgisi ve otomatik olarak eklenen diğer kimlik doğrulama bilgileri dahil olmak üzere, savunmasız bir web uygulamasına sahte bir HTTP isteği göndermeye zorlar. Bu, saldırganın kurbanın tarayıcısını, savunmasız uygulamanın kurbandan gelen meşru talepler olduğunu düşündüğü istekler oluşturmaya zorlamasına olanak tanır.

Solution - En yaygın olarak kullanılan önleme, bir web sitesinden gelen her isteğe bazı öngörülemeyen zorluk tabanlı belirteçler eklemek ve bunları kullanıcının oturumuyla ilişkilendirmektir.

Bilinen Güvenlik Açıklarına Sahip Bileşenleri Kullanma

Kitaplıklar, çerçeveler ve diğer yazılım modülleri gibi bileşenler neredeyse her zaman tam ayrıcalıklarla çalışır. Savunmasız bir bileşenden yararlanılırsa, bu tür bir saldırı ciddi veri kaybını veya sunucu devralmayı kolaylaştırabilir. Güvenlik açıkları olduğu bilinen bileşenleri kullanan uygulamalar, uygulama savunmalarını zayıflatabilir ve bir dizi olası saldırı ve etkiyi etkinleştirebilir.

Solution - Bu bileşen sürümünün güvenlik açıkları olup olmadığını kontrol edin ve başka bir sürümle kaçınmaya veya değiştirmeye çalışın.

Geçersiz Kılınan Yönlendirmeler ve Yönlendirmeler

Web uygulamaları sıklıkla kullanıcıları başka sayfalara ve web sitelerine yönlendirir ve yönlendirir. Bu uygulamalar, hedef sayfaları belirlemek için güvenilmeyen verileri kullanır. Doğru doğrulama olmadan, saldırganlar kurbanları kimlik avı veya kötü amaçlı yazılım sitelerine yönlendirebilir veya yetkisiz sayfalara erişmek için yönlendirmeleri kullanabilir.

Solution - Her zaman bir URL'yi doğrulayın.

Güvenli Kullanılan Protokoller

Bu, bir VPS planınızın olduğu ve her şeyi kendi başınıza yönettiğiniz durumdur. Hizmetler yüklendiğinde varsayılan bağlantı noktalarını kullanırlar. Bu, bir bilgisayar korsanı için işi kolaylaştırır çünkü nereye bakacağını bilir.

Web sitelerinin barındırılmasında kullanılan ana hizmet portlarından bazıları aşağıda verilmiştir -

- SSH - bağlantı noktası 22

- FTP - bağlantı noktası 21

- MySQL - bağlantı noktası 3306

- DNS - bağlantı noktası 53

- SMTP - bağlantı noktası 25

Bu hizmetlerin bağlantı noktası değişimi, İşletim Sistemine ve farklı sürümlerine bağlı olarak değişir. Buna ek olarak, bir güvenlik duvarı kurmanız gerekir. Bir Linux işletim sistemi ise, tavsiye ederizIPtablesve diğer tüm gereksiz bağlantı noktalarını engelleyin. İşletim sisteminizin Windows olması durumunda, yerleşik güvenlik duvarını kullanabilirsiniz.

Hizmetlerinizde kaba kuvvetle girişleri engellemek için şunu kullanabilirsiniz: Fail2banLinux tabanlı bir yazılım olan ve birçok başarısız oturum açma girişiminde bulunan tüm IP adreslerini engelleyen bir yazılımdır.