Chiến lược an ninh mạng

Để thiết kế và triển khai một không gian mạng an toàn, một số chiến lược nghiêm ngặt đã được đưa ra. Chương này giải thích các chiến lược chính được sử dụng để đảm bảo an ninh mạng, bao gồm các chiến lược sau:

- Tạo một hệ sinh thái mạng an toàn

- Tạo khung đảm bảo

- Khuyến khích các tiêu chuẩn mở

- Tăng cường khung pháp lý

- Tạo cơ chế bảo mật CNTT

- Đảm bảo các dịch vụ quản trị điện tử

- Bảo vệ cơ sở hạ tầng thông tin quan trọng

Chiến lược 1 - Tạo một Hệ sinh thái Mạng An toàn

Hệ sinh thái mạng bao gồm một loạt các thực thể khác nhau như thiết bị (công nghệ truyền thông và máy tính), cá nhân, chính phủ, tổ chức tư nhân, v.v., tương tác với nhau vì nhiều lý do.

Chiến lược này khám phá ý tưởng về việc có một hệ sinh thái mạng vững chắc và mạnh mẽ, nơi các thiết bị mạng có thể hoạt động với nhau trong tương lai để ngăn chặn các cuộc tấn công mạng, làm giảm hiệu quả của chúng hoặc tìm ra các giải pháp để phục hồi sau một cuộc tấn công mạng.

Một hệ sinh thái mạng như vậy sẽ có khả năng được tích hợp trong các thiết bị mạng của nó để cho phép tổ chức các cách hành động an toàn trong và giữa các nhóm thiết bị. Hệ sinh thái không gian mạng này có thể được giám sát bằng các kỹ thuật giám sát hiện tại, nơi các sản phẩm phần mềm được sử dụng để phát hiện và báo cáo các điểm yếu bảo mật.

Một hệ sinh thái mạng mạnh mẽ có ba cấu trúc cộng sinh - Automation, Interoperability, và Authentication.

Automation - Nó giúp giảm bớt việc thực hiện các biện pháp bảo mật tiên tiến, nâng cao tính nhanh chóng và tối ưu hóa các quy trình ra quyết định.

Interoperability- Nó tăng cường các hành động hợp tác, cải thiện nhận thức và đẩy nhanh quá trình học tập. Có ba loại khả năng tương tác -

- Ngữ nghĩa (tức là từ vựng được chia sẻ dựa trên sự hiểu biết chung)

- Technical

- Chính sách - Quan trọng trong việc tập hợp những người đóng góp khác nhau vào một cấu trúc phòng thủ mạng toàn diện.

Authentication - Nó cải thiện các công nghệ xác minh và nhận dạng hoạt động để cung cấp -

- Security

- Affordability

- Dễ sử dụng và quản lý

- Scalability

- Interoperability

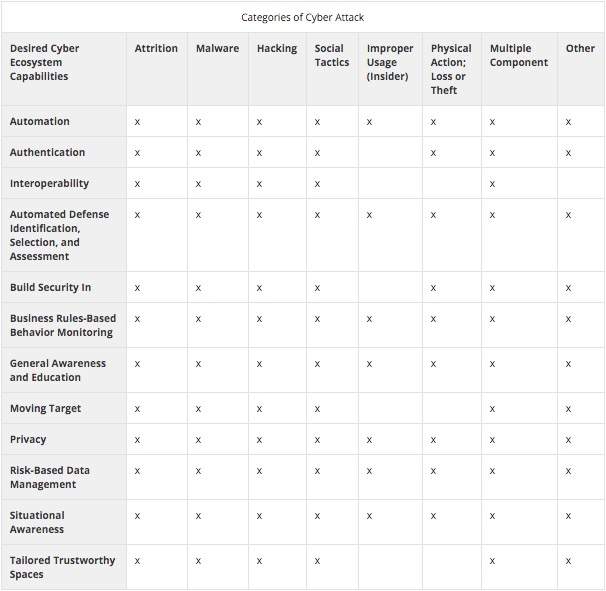

So sánh các cuộc tấn công

Bảng sau đây cho thấy sự so sánh của các danh mục tấn công với các khả năng hệ sinh thái mạng mong muốn -

Nghiên cứu điển hình

Sơ đồ sau được chuẩn bị bởi Guilbert Gates for The New York Times, trong đó cho thấy một nhà máy ở Iran đã bị tấn công qua internet như thế nào.

Explanation- Một chương trình được thiết kế để tự động vận hành nhà máy hạt nhân của Iran. Thật không may, một công nhân không biết về các mối đe dọa đã đưa chương trình vào bộ điều khiển. Chương trình đã thu thập tất cả các dữ liệu liên quan đến cây trồng và gửi thông tin cho các cơ quan tình báo, sau đó phát triển và đưa một loại sâu vào cây. Sử dụng sâu, cây trồng bị kiểm soát bởi những cây sai quả dẫn đến việc phát sinh nhiều sâu hơn và kết quả là cây bị hỏng hoàn toàn.

Các loại tấn công

Bảng sau đây mô tả các loại tấn công:

| Thể loại tấn công | Mô tả của Attack |

|---|---|

| Sự tập trung | Các phương pháp được sử dụng để làm hỏng mạng và hệ thống. Nó bao gồm những điều sau:

|

| Phần mềm độc hại | Bất kỳ phần mềm độc hại nào được sử dụng để làm gián đoạn hoạt động bình thường của máy tính và gây hại cho tài sản thông tin mà không có sự đồng ý của chủ sở hữu. Bất kỳ quá trình thực thi nào từ một thiết bị di động có thể tăng cường mối đe dọa từ phần mềm độc hại. |

| Hacking | Một nỗ lực cố ý khai thác điểm yếu để có được quyền truy cập phi đạo đức, thường được tiến hành từ xa. Nó có thể bao gồm -

|

| Chiến thuật xã hội | Sử dụng các chiến thuật xã hội như lừa dối và thao túng để có được quyền truy cập vào dữ liệu, hệ thống hoặc quyền kiểm soát. Nó bao gồm -

|

| Sử dụng không đúng cách (Đe dọa nội gián) | Việc một cá nhân trong tổ chức lạm dụng quyền đối với dữ liệu và quyền kiểm soát sẽ vi phạm chính sách của tổ chức. Nó bao gồm -

|

| Hành động Vật lý / Mất mát hoặc Trộm cắp Thiết bị | Các cuộc tấn công do con người điều khiển như -

|

| Nhiều thành phần | Các kỹ thuật đính kèm đơn chứa một số kỹ thuật và thành phần tấn công nâng cao. |

| Khác | Các cuộc tấn công như -

|

Chiến lược 2 - Tạo khung đảm bảo

Mục tiêu của chiến lược này là thiết kế một phác thảo tuân thủ các tiêu chuẩn an ninh toàn cầu thông qua các sản phẩm, quy trình, con người và công nghệ truyền thống.

Để đáp ứng các yêu cầu an ninh quốc gia, một khuôn khổ quốc gia được gọi là Cybersecurity Assurance Frameworkđã được phát triển. Nó hỗ trợ các tổ chức cơ sở hạ tầng quan trọng và chính phủ thông qua các hành động "Cho phép và xác nhận".

Enablingcác hành động được thực hiện bởi các tổ chức chính phủ là cơ quan tự trị không có lợi ích thương mại. Việc xuất bản "Yêu cầu tuân thủ chính sách an ninh quốc gia" và các hướng dẫn và tài liệu về bảo mật CNTT để cho phép thực hiện và tuân thủ bảo mật CNTT được thực hiện bởi các cơ quan này.

Endorsing các hành động liên quan đến các dịch vụ sinh lời sau khi đáp ứng các tiêu chuẩn năng lực bắt buộc và chúng bao gồm những điều sau:

Chứng nhận ISO 27001 / BS 7799 ISMS, đánh giá hệ thống IS, v.v., về cơ bản là các chứng nhận tuân thủ.

Tiêu chuẩn 'Tiêu chí chung' ISO 15408 và tiêu chuẩn xác minh mô-đun Crypto, là tiêu chuẩn đánh giá và chứng nhận sản phẩm Bảo mật CNTT.

Các dịch vụ hỗ trợ người tiêu dùng thực hiện bảo mật CNTT như đào tạo nhân lực bảo mật CNTT.

Chứng nhận công ty đáng tin cậy

CNTT / ITES / BPO của Ấn Độ cần tuân thủ các tiêu chuẩn quốc tế và các thông lệ tốt nhất về bảo mật và quyền riêng tư cùng với sự phát triển của thị trường gia công phần mềm. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001, v.v., là một số chứng nhận.

Các mô hình hiện có như cấp SEI CMM chỉ dành riêng cho các quy trình phát triển phần mềm và không giải quyết các vấn đề bảo mật. Do đó, một số nỗ lực đã được thực hiện để tạo ra một mô hình dựa trên khái niệm tự chứng nhận và dựa trên dòng Mô hình trưởng thành về khả năng phần mềm (SW-CMM) của CMU, Hoa Kỳ.

Cấu trúc đã được tạo ra thông qua sự liên kết giữa ngành công nghiệp và chính phủ, bao gồm các yếu tố sau:

- standards

- guidelines

- practices

Các thông số này giúp chủ sở hữu và nhà khai thác cơ sở hạ tầng quan trọng quản lý các rủi ro liên quan đến an ninh mạng.

Chiến lược 3 - Khuyến khích các tiêu chuẩn mở

Các tiêu chuẩn đóng một vai trò quan trọng trong việc xác định cách chúng ta tiếp cận các vấn đề liên quan đến an toàn thông tin trên các vùng địa lý và xã hội. Các tiêu chuẩn mở được khuyến khích -

- Nâng cao hiệu quả của các quy trình chính,

- Cho phép kết hợp hệ thống,

- Cung cấp phương tiện để người dùng đo lường các sản phẩm hoặc dịch vụ mới,

- Tổ chức phương pháp tiếp cận để sắp xếp các công nghệ hoặc mô hình kinh doanh mới,

- Giải thích các môi trường phức tạp và

- Chứng thực tăng trưởng kinh tế.

Các tiêu chuẩn như ISO 27001 [3] khuyến khích việc thực hiện cơ cấu tổ chức tiêu chuẩn, nơi khách hàng có thể hiểu các quy trình và giảm chi phí đánh giá.

Chiến lược 4 - Tăng cường Khung pháp lý

Mục tiêu của chiến lược này là tạo ra một hệ sinh thái không gian mạng an toàn và tăng cường khuôn khổ pháp lý. Một cơ chế 24X7 đã được hình dung để đối phó với các mối đe dọa mạng thông qua Trung tâm Bảo vệ Cơ sở Hạ tầng Thông tin Quan trọng Quốc gia (NCIIPC). Nhóm Ứng cứu Khẩn cấp Máy tính (CERT-In) đã được chỉ định hoạt động như một cơ quan quan trọng để quản lý khủng hoảng.

Một số điểm nổi bật của chiến lược này như sau:

Thúc đẩy nghiên cứu và phát triển trong an ninh mạng.

Phát triển nguồn nhân lực thông qua các chương trình giáo dục và đào tạo.

Khuyến khích tất cả các tổ chức, dù là nhà nước hay tư nhân, chỉ định một người làm Giám đốc An ninh Thông tin (CISO), người sẽ chịu trách nhiệm về các sáng kiến an ninh mạng.

Các Lực lượng Vũ trang Ấn Độ đang trong quá trình thiết lập bộ chỉ huy mạng như một phần của việc tăng cường an ninh mạng cho các mạng lưới và hệ thống phòng thủ.

Việc triển khai hiệu quả quan hệ đối tác công tư đang trong quá trình triển khai sẽ là một chặng đường dài trong việc tạo ra các giải pháp cho bối cảnh đe dọa luôn thay đổi.

Chiến lược 5 - Tạo cơ chế bảo mật CNTT

Một số cơ chế cơ bản được áp dụng để đảm bảo an ninh CNTT là - các biện pháp bảo mật hướng liên kết, các biện pháp bảo mật đầu cuối, các biện pháp hướng liên kết và mã hóa dữ liệu. Các phương pháp này khác nhau về các tính năng ứng dụng nội bộ của chúng và cả các thuộc tính bảo mật mà chúng cung cấp. Hãy để chúng tôi thảo luận ngắn gọn về chúng.

Các biện pháp hướng liên kết

Nó cung cấp bảo mật trong khi truyền dữ liệu giữa hai nút, bất kể nguồn cuối cùng và đích của dữ liệu.

Các biện pháp từ đầu đến cuối

Nó là một phương tiện để vận chuyển Đơn vị Dữ liệu Giao thức (PDU) theo cách được bảo vệ từ nguồn đến đích theo cách sao cho việc gián đoạn bất kỳ liên kết truyền thông nào của chúng không vi phạm bảo mật.

Các biện pháp hướng tới hiệp hội

Các biện pháp định hướng liên kết là một tập hợp các biện pháp đầu cuối được sửa đổi để bảo vệ từng liên kết riêng lẻ.

Mã hóa dữ liệu

Nó xác định một số tính năng chung của mật mã thông thường và lớp mật mã khóa công khai được phát triển gần đây. Nó mã hóa thông tin theo cách mà chỉ những người được ủy quyền mới có thể giải mã chúng.

Chiến lược 6 - Đảm bảo các dịch vụ quản trị điện tử

Quản trị điện tử (e-management) là công cụ quan trọng nhất với chính phủ để cung cấp các dịch vụ công một cách có trách nhiệm. Thật không may, trong kịch bản hiện tại, không có cấu trúc pháp lý dành riêng cho quản trị điện tử ở Ấn Độ.

Tương tự, không có luật bắt buộc phải cung cấp dịch vụ công điện tử ở Ấn Độ. Và không có gì nguy hiểm và rắc rối hơn việc thực hiện các dự án quản trị điện tử mà không có đủ an ninh mạng. Do đó, bảo mật các dịch vụ quản trị điện tử đã trở thành một nhiệm vụ quan trọng, đặc biệt là khi quốc gia này đang thực hiện các giao dịch hàng ngày thông qua thẻ.

May mắn thay, Ngân hàng Dự trữ Ấn Độ đã thực hiện các biện pháp bảo mật và giảm thiểu rủi ro cho các giao dịch thẻ ở Ấn Độ có hiệu lực từ ngày 1 tháng 10 năm 2013. Nó đã đặt trách nhiệm đảm bảo các giao dịch thẻ an toàn cho các ngân hàng hơn là cho khách hàng.

"Chính phủ điện tử" hay chính phủ điện tử đề cập đến việc các cơ quan chính phủ sử dụng Công nghệ Thông tin và Truyền thông (ICT) cho các mục đích sau:

- Cung cấp hiệu quả các dịch vụ công

- Tinh chỉnh hiệu quả nội bộ

- Trao đổi thông tin dễ dàng giữa các công dân, tổ chức và cơ quan chính phủ

- Tái cấu trúc các quy trình hành chính.

Chiến lược 7 - Bảo vệ cơ sở hạ tầng thông tin quan trọng

Cơ sở hạ tầng thông tin quan trọng là xương sống của an ninh quốc gia và kinh tế của một quốc gia. Nó bao gồm các nhà máy điện, đường cao tốc, cầu, nhà máy hóa chất, mạng lưới, cũng như các tòa nhà nơi hàng triệu người làm việc mỗi ngày. Những điều này có thể được đảm bảo bằng các kế hoạch hợp tác nghiêm ngặt và các thực hiện có kỷ luật.

Bảo vệ cơ sở hạ tầng quan trọng trước các mối đe dọa mạng đang phát triển cần một cách tiếp cận có cấu trúc. Chính phủ cần phải tích cực hợp tác thường xuyên với các khu vực công và tư để ngăn chặn, ứng phó và phối hợp các nỗ lực giảm thiểu chống lại những gián đoạn đã cố gắng và các tác động tiêu cực đến cơ sở hạ tầng quan trọng của quốc gia.

Chính phủ đòi hỏi phải làm việc với các chủ doanh nghiệp và nhà điều hành để củng cố các dịch vụ và nhóm của họ bằng cách chia sẻ thông tin mạng và các mối đe dọa khác.

Một nền tảng chung nên được chia sẻ với người dùng để gửi nhận xét và ý tưởng, có thể làm việc cùng nhau để xây dựng một nền tảng vững chắc hơn cho việc bảo mật và bảo vệ các cơ sở hạ tầng quan trọng.

Chính phủ Hoa Kỳ đã thông qua lệnh điều hành "Cải thiện an ninh mạng cho cơ sở hạ tầng quan trọng" vào năm 2013 ưu tiên quản lý rủi ro an ninh mạng liên quan đến việc cung cấp các dịch vụ cơ sở hạ tầng quan trọng. Khuôn khổ này cung cấp một cơ chế và phân loại chung cho các tổ chức để -

- Xác định phạm vi an ninh mạng hiện có của họ,

- Xác định mục tiêu của họ về an ninh mạng,

- Phân loại và ưu tiên các cơ hội phát triển trong khuôn khổ của một quá trình liên tục, và

- Trao đổi với tất cả các nhà đầu tư về an ninh mạng.