Luật mạng - Hướng dẫn nhanh

Không gian mạng

Không gian mạng có thể được định nghĩa là một môi trường phức tạp liên quan đến các tương tác giữa con người, phần mềm và dịch vụ. Nó được duy trì bởi sự phân phối trên toàn thế giới các thiết bị và mạng công nghệ thông tin và truyền thông.

Với những lợi ích do tiến bộ công nghệ mang lại, không gian mạng ngày nay đã trở thành một tổ hợp chung được sử dụng bởi các công dân, doanh nghiệp, cơ sở hạ tầng thông tin quan trọng, quân đội và chính phủ theo cách mà khó có thể tạo ra ranh giới rõ ràng giữa các nhóm khác nhau này. Không gian mạng được dự đoán sẽ còn trở nên phức tạp hơn trong những năm tới, với sự gia tăng của các mạng và thiết bị được kết nối với nó.

An ninh mạng

An ninh mạng biểu thị các công nghệ và quy trình nhằm bảo vệ máy tính, mạng và dữ liệu khỏi sự thừa nhận bất hợp pháp, điểm yếu và các cuộc tấn công được vận chuyển qua Internet bởi những kẻ phạm pháp trên mạng.

ISO 27001 (ISO27001) là Tiêu chuẩn an ninh mạng quốc tế cung cấp một mô hình để tạo, áp dụng, vận hành, giám sát, xem xét, bảo quản và cải tiến Hệ thống quản lý an ninh thông tin.

Bộ Truyền thông và Công nghệ Thông tin thuộc chính phủ Ấn Độ cung cấp một đề cương chiến lược được gọi là Chính sách An ninh Mạng Quốc gia. Mục đích của cơ quan chính phủ này là bảo vệ cơ sở hạ tầng công cộng và tư nhân khỏi các cuộc tấn công mạng.

Chính sách an ninh mạng

Chính sách an ninh mạng là một sứ mệnh đang phát triển phục vụ cho toàn bộ lĩnh vực người dùng và nhà cung cấp Công nghệ Thông tin và Truyền thông (ICT). Nó bao gồm -

- Người dùng gia đình

- Doanh nghiệp vừa, nhỏ và lớn

- Các tổ chức chính phủ và phi chính phủ

Nó đóng vai trò như một khung thẩm quyền xác định và hướng dẫn các hoạt động liên quan đến an ninh của không gian mạng. Nó cho phép tất cả các ngành và tổ chức thiết kế các chính sách an ninh mạng phù hợp để đáp ứng các yêu cầu của họ. Chính sách cung cấp một phác thảo để bảo vệ thông tin, hệ thống thông tin và mạng một cách hiệu quả.

Nó cung cấp sự hiểu biết về cách tiếp cận và chiến lược của Chính phủ về an ninh không gian mạng trong nước. Nó cũng phác thảo một số gợi ý để cho phép hợp tác làm việc giữa các khu vực công và tư nhân để bảo vệ thông tin và hệ thống thông tin. Do đó, mục tiêu của chính sách này là tạo ra một khuôn khổ an ninh mạng, dẫn đến các hành động và chương trình chi tiết nhằm tăng cường vận chuyển an ninh của không gian mạng.

Tội phạm mạng

Các Information Technology Act 2000 hoặc bất kỳ luật nào ở Quốc gia không mô tả hoặc đề cập đến thuật ngữ Cyber Crime. Nó có thể được coi là bộ mặt ảm đạm hơn của công nghệ trên toàn cầu. Sự khác biệt duy nhất giữa tội phạm truyền thống và tội phạm mạng là tội phạm mạng liên quan đến tội phạm liên quan đến máy tính. Hãy cùng chúng tôi xem ví dụ sau để hiểu rõ hơn -

Traditional Theft - Một tên trộm đột nhập vào nhà Ram và steals một đồ vật được giữ trong nhà.

Hacking - Một tên tội phạm mạng / Hacker ngồi trong nhà riêng của mình, thông qua máy tính của mình, hack máy tính của Ram và steals dữ liệu được lưu trong máy tính của Ram mà không cần chạm vào máy tính hoặc xâm nhập vào nhà của Ram.

Đạo luật CNTT năm 2000 xác định các điều khoản -

truy cập vào mạng máy tính trong section 2(a)

máy tính trong section 2(i)

mạng máy tính trong section (2j)

Dữ liệu trong section 2(0)

thông tin trong section 2(v).

Để hiểu khái niệm Tội phạm mạng, bạn nên biết các luật này. Đối tượng phạm tội hoặc mục tiêu của tội phạm mạng là máy tính hoặc dữ liệu được lưu trữ trong máy tính.

Bản chất của Đe doạ

Trong số những thách thức nghiêm trọng nhất của thế kỷ 21 là các mối đe dọa phổ biến và có thể xảy ra trong lĩnh vực an ninh mạng. Các mối đe dọa bắt nguồn từ tất cả các nguồn và tự ghi dấu ấn trong các hoạt động gây rối nhằm vào các cá nhân, doanh nghiệp, cơ sở hạ tầng quốc gia và chính phủ. Ảnh hưởng của những mối đe dọa này truyền rủi ro đáng kể cho những điều sau:

- an toàn công cộng

- an ninh của các quốc gia

- sự ổn định của cộng đồng quốc tế liên kết toàn cầu

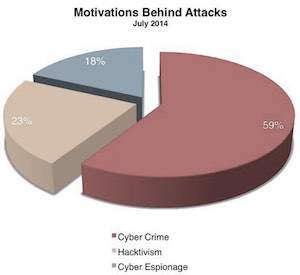

Việc sử dụng công nghệ thông tin độc hại có thể dễ dàng được che giấu. Rất khó để xác định nguồn gốc hoặc danh tính của tội phạm. Ngay cả động cơ của sự gián đoạn cũng không phải là một nhiệm vụ dễ dàng để tìm ra. Tội phạm của những hoạt động này chỉ có thể được xử lý từ mục tiêu, hiệu quả hoặc bằng chứng tình huống khác. Các tác nhân đe dọa có thể hoạt động với sự tự do đáng kể hầu như ở bất kỳ đâu. Động cơ của sự gián đoạn có thể là bất cứ điều gì chẳng hạn như -

- chỉ đơn giản là thể hiện sức mạnh kỹ thuật

- trộm tiền hoặc thông tin

- mở rộng xung đột trạng thái, v.v.

Tội phạm, khủng bố và đôi khi chính Nhà nước đóng vai trò là nguồn gốc của những mối đe dọa này. Tội phạm và tin tặc sử dụng các loại công cụ và cách tiếp cận độc hại khác nhau. Với các hoạt động tội phạm hình thành mới mỗi ngày, khả năng các hành động có hại sẽ lan rộng.

Cho phép mọi người

Việc người dùng thiếu nhận thức về bảo mật thông tin, có thể là một đứa trẻ đang đi học, quản trị viên hệ thống, nhà phát triển hoặc thậm chí là giám đốc điều hành của một công ty, dẫn đến nhiều lỗ hổng mạng. Chính sách nâng cao nhận thức phân loại các hành động và sáng kiến sau đây nhằm mục đích nâng cao nhận thức, giáo dục và đào tạo của người dùng -

Một chương trình nâng cao nhận thức hoàn chỉnh ở cấp độ quốc gia.

Một chương trình đào tạo toàn diện đáp ứng nhu cầu về an toàn thông tin quốc gia (Chương trình về bảo mật CNTT trong các trường phổ thông, cao đẳng, đại học).

Tăng cường hiệu quả của các chương trình đào tạo về an toàn thông tin hiện hành. Lập kế hoạch cho các chương trình đào tạo theo miền cụ thể (ví dụ: Thực thi pháp luật, Tư pháp, Quản trị điện tử, v.v.)

Xác nhận hỗ trợ của khu vực tư nhân đối với các chứng chỉ bảo mật thông tin chuyên nghiệp.

Luật Công nghệ Thông tin

Chính phủ Ấn Độ đã ban hành Đạo luật Công nghệ Thông tin với một số mục tiêu chính như sau:

Để cung cấp sự công nhận hợp pháp cho các giao dịch thông qua trao đổi dữ liệu điện tử (EDI) và các phương tiện giao tiếp điện tử khác, thường được gọi là electronic commercehoặc Thương mại điện tử. Mục đích là sử dụng thay thế các phương pháp truyền thông và lưu trữ thông tin dựa trên giấy tờ.

Để tạo điều kiện thuận lợi cho việc nộp hồ sơ điện tử với các cơ quan Chính phủ và hơn nữa để sửa đổi Bộ luật Hình sự Ấn Độ, Đạo luật Bằng chứng Ấn Độ, 1872, Đạo luật Bằng chứng Sổ sách của Chủ ngân hàng, 1891 và Đạo luật Ngân hàng Dự trữ Ấn Độ, 1934 và cho các vấn đề liên quan đến đó.

Do đó, Đạo luật Công nghệ Thông tin năm 2000 đã được thông qua với tên gọi Đạo luật số 21 năm 2000. Đạo luật Công nghệ thông tin được sự đồng ý của Tổng thống vào ngày 9 tháng 6 năm 2000 và có hiệu lực từ ngày 17 tháng 10 năm 2000. Bằng cách thông qua Đạo luật Mạng này, Ấn Độ đã quốc gia thứ 12 trên thế giới áp dụng chế độ Luật Mạng.

Sứ mệnh và Tầm nhìn Chương trình an ninh mạng

Sứ mệnh

Nhiệm vụ sau đây phục vụ cho an ninh mạng -

Bảo vệ thông tin và cơ sở hạ tầng thông tin trên không gian mạng.

Để xây dựng khả năng ngăn ngừa và ứng phó với các mối đe dọa mạng.

Để giảm thiểu các lỗ hổng bảo mật và giảm thiểu thiệt hại do sự cố mạng thông qua sự kết hợp giữa cấu trúc thể chế, con người, quy trình, công nghệ và hợp tác.

Tầm nhìn

Xây dựng một không gian mạng an toàn và linh hoạt cho người dân, doanh nghiệp và Chính phủ.

Những tiết lộ gần đây của Edward Snowden về chương trình giám sát Hoa Kỳ PRISM đã chứng minh cách một mạng lưới pháp nhân và hệ thống máy tính bên ngoài một khu vực tài phán cụ thể chịu sự giám sát mà không có sự hiểu biết của các pháp nhân đó. Các vụ việc liên quan đến đánh chặn và rình mò trên mạng đang gia tăng ở mức báo động. Để hạn chế tội phạm như vậy, luật mạng đang được sửa đổi khá thường xuyên.

Xu hướng mới nổi của Luật mạng

Các báo cáo tiết lộ rằng những năm sắp tới sẽ có nhiều cuộc tấn công mạng hơn. Vì vậy, các tổ chức nên tăng cường chuỗi cung ứng dữ liệu của họ với các phương pháp kiểm tra tốt hơn.

Dưới đây là một số xu hướng mới nổi của luật mạng:

Nhiều quốc gia đưa ra các quy tắc quản lý nghiêm ngặt để ngăn chặn việc truy cập trái phép vào mạng. Những hành vi đó được coi là tội hình sự.

Các bên liên quan của các công ty di động sẽ kêu gọi các chính phủ trên thế giới củng cố hệ thống pháp luật và cơ quan quản lý mạng để điều chỉnh các mối đe dọa và tội phạm di động đang nổi lên.

Nhận thức ngày càng tăng về quyền riêng tư là một xu hướng sắp tới. Chuyên gia Internet chính của Google Vint Cerf đã tuyên bố rằng quyền riêng tư thực sự có thể là một điều bất thường.

Cloud computinglà một xu hướng phát triển chính khác. Với nhiều tiến bộ hơn trong công nghệ, khối lượng dữ liệu khổng lồ sẽ đổ vào đám mây vốn không hoàn toàn miễn nhiễm với tội phạm mạng.

Sự phát triển của Bitcoinsvà các loại tiền ảo khác vẫn là một xu hướng khác cần chú ý. Tội phạm bitcoin có thể sẽ nhân lên trong thời gian tới.

Sự xuất hiện và chấp nhận phân tích dữ liệu, một xu hướng chính khác cần được tuân theo, đòi hỏi phải có sự chú ý thích hợp đến các vấn đề liên quan Big Data.

Tạo nhận thức

Trong khi chính phủ Mỹ đã tuyên bố tháng 10 là tháng Nâng cao nhận thức về an ninh mạng quốc gia, Ấn Độ đang theo xu hướng thực hiện một số chương trình nâng cao nhận thức nghiêm ngặt cho công chúng.

Công chúng nhận thức được một phần về những tội ác liên quan đến virus transfer. Tuy nhiên, họ không nhận thức được bức tranh toàn cảnh hơn về các mối đe dọa có thể ảnh hưởng đến cuộc sống mạng của họ. Hầu hết những người sử dụng Internet còn thiếu kiến thức về thương mại điện tử và ngân hàng trực tuyến về tội phạm mạng.

Hãy cảnh giác và làm theo những lời khuyên dưới đây khi bạn tham gia vào các hoạt động trực tuyến -

Lọc khả năng hiển thị của thông tin cá nhân trong các trang xã hội.

Không giữ cho nút "ghi nhớ mật khẩu" hoạt động cho bất kỳ địa chỉ email và mật khẩu nào

Đảm bảo nền tảng ngân hàng trực tuyến của bạn được bảo mật.

Giữ một con mắt cẩn thận khi mua sắm trực tuyến.

Không lưu mật khẩu trên thiết bị di động.

Bảo mật chi tiết đăng nhập cho thiết bị di động và máy tính, v.v.

Các lĩnh vực phát triển

“Xu hướng luật mạng ở Ấn Độ 2013” và “Sự phát triển luật mạng ở Ấn Độ năm 2014” là hai công trình nghiên cứu liên quan đến luật mạng nổi bật và đáng tin cậy do Tổ chức Perry4Law (P4LO) cung cấp trong năm 2013 và 2014.

Có một số vấn đề nghiêm trọng liên quan đến luật mạng cần được chính phủ Ấn Độ xem xét ngay lập tức. Các vấn đề đã được đưa ra bởi cuộc tổng kết luật mạng của Ấn Độ năm 2014 do P4LO và Trung tâm điều tra tội phạm mạng của Ấn Độ (CCICI) cung cấp. Sau đây là một số vấn đề chính -

- Luật mạng tốt hơn và chiến lược phòng chống tội phạm mạng hiệu quả

- Yêu cầu đào tạo về điều tra tội phạm mạng

- Xây dựng luật mã hóa chuyên dụng

- Chấp nhận hợp pháp điện toán đám mây

- Xây dựng và thực hiện chính sách e-mail

- Các vấn đề pháp lý về thanh toán trực tuyến

- Tính hợp pháp của cờ bạc trực tuyến và hiệu thuốc trực tuyến

- Tính hợp pháp của Bitcoin

- Khung chặn các trang web

- Quy định của các ứng dụng di động

Với việc hình thành luật cưỡng chế trên mạng, nghĩa vụ của các ngân hàng đối với trộm cắp mạng và tội phạm mạng sẽ tăng lên đáng kể trong tương lai gần. Các ngân hàng Ấn Độ sẽ yêu cầu duy trì một đội ngũ chuyên gia luật mạng hoặc tìm kiếm sự trợ giúp của các chuyên gia bên ngoài trong vấn đề này.

Các giao dịch bảo hiểm mạng nên được ngành bảo hiểm Ấn Độ tăng cường do hậu quả của các cuộc tấn công mạng và tội phạm mạng ngày càng gia tăng.

Mạng quốc tế về an ninh mạng

Để tạo ra một mạng lưới quốc tế về an ninh mạng, một hội nghị đã được tổ chức vào tháng 3 năm 2014 tại New Delhi, Ấn Độ.

Các mục tiêu đặt ra trong Hội nghị quốc tế về luật pháp và tội phạm mạng như sau:

Nhận biết các xu hướng phát triển trong Cyberlaw và luật pháp tác động đến không gian mạng trong tình hình hiện nay.

Để nâng cao nhận thức tốt hơn để chống lại các loại tội phạm mạng mới nhất đang ảnh hưởng đến tất cả các nhà đầu tư trong mạng kỹ thuật số và mạng di động.

Để công nhận các lĩnh vực dành cho các bên liên quan của mạng kỹ thuật số và di động, nơi Cyberlaw cần được phát triển hơn nữa.

Hoạt động theo hướng tạo ra mạng lưới tội phạm mạng quốc tế. Các cơ quan pháp luật sau đó có thể là một tiếng nói quan trọng trong việc mở rộng hơn nữa tội phạm mạng và luật pháp mạng trên toàn cầu.

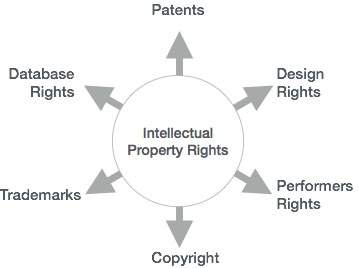

Quyền sở hữu trí tuệ là quyền hợp pháp bao gồm các đặc quyền được trao cho các cá nhân là chủ sở hữu và người phát minh ra tác phẩm và đã tạo ra một thứ gì đó bằng trí tuệ sáng tạo của họ. Các cá nhân liên quan đến các lĩnh vực như văn học, âm nhạc, phát minh, v.v., có thể được cấp các quyền đó, sau đó họ có thể sử dụng các quyền đó trong hoạt động kinh doanh.

Người sáng tạo / nhà phát minh có độc quyền chống lại mọi hành vi lạm dụng hoặc sử dụng tác phẩm mà không có thông tin trước của họ. Tuy nhiên, các quyền được cấp trong một khoảng thời gian giới hạn để duy trì trạng thái cân bằng.

Danh sách các hoạt động thuộc phạm vi quyền sở hữu trí tuệ sau đây do Tổ chức Sở hữu trí tuệ thế giới (WIPO) đưa ra:

- Kiểu dáng công nghiệp

- Khám phá khoa học

- Bảo vệ chống cạnh tranh không lành mạnh

- Tác phẩm văn học, nghệ thuật và khoa học

- Phát minh trong tất cả các lĩnh vực có sự nỗ lực của con người

- Biểu diễn của nghệ sĩ biểu diễn, bản ghi âm và chương trình phát sóng

- Nhãn hiệu, nhãn hiệu dịch vụ, tên thương mại và ký hiệu

- Tất cả các quyền khác có được từ hoạt động trí tuệ trong các lĩnh vực công nghiệp, khoa học, văn học hoặc nghệ thuật

Các loại quyền sở hữu trí tuệ

Quyền sở hữu trí tuệ có thể được phân loại thêm thành các loại sau:

- Copyright

- Patent

- Patent

- Bí mật giao dịch, v.v.

Ưu điểm của Quyền sở hữu trí tuệ

Quyền sở hữu trí tuệ có lợi theo những cách sau:

Cung cấp độc quyền cho người sáng tạo hoặc nhà phát minh.

Khuyến khích các cá nhân phân phối và chia sẻ thông tin và dữ liệu thay vì giữ bí mật.

Cung cấp biện pháp bảo vệ pháp lý và khuyến khích người sáng tạo làm việc của họ.

Giúp phát triển xã hội và tài chính.

Quyền sở hữu trí tuệ ở Ấn Độ

Để bảo vệ quyền sở hữu trí tuệ trên lãnh thổ Ấn Độ, Ấn Độ đã xác định việc hình thành các phác thảo hiến pháp, hành chính và pháp lý cho dù chúng ngụ ý bản quyền, bằng sáng chế, nhãn hiệu, kiểu dáng công nghiệp hoặc bất kỳ phần nào khác của quyền sở hữu trí tuệ.

Trở lại năm 1999, chính phủ đã thông qua một đạo luật quan trọng dựa trên các thông lệ quốc tế để bảo vệ quyền sở hữu trí tuệ. Hãy để chúng tôi có một cái nhìn thoáng qua về cùng -

Các Patents(Sửa đổi) Đạo luật, năm 1999, tạo điều kiện thuận lợi cho việc thiết lập hệ thống hộp thư để nộp bằng sáng chế. Nó cung cấp quyền tiếp thị độc quyền trong khoảng thời gian năm năm.

Các Trade Marks Bill, 1999, thay thế Đạo luật Thương mại và Nhãn hiệu Hàng hóa, 1958

Các Copyright (Tu chính án) Đạo luật năm 1999 do Tổng thống Ấn Độ ký.

Các sui generis luật đã được thông qua và được đặt tên là Dự luật Chỉ dẫn Địa lý Hàng hóa (Đăng ký và Bảo hộ), 1999.

Các Industrial Designs Bill, 1999, thay thế Đạo luật Thiết kế, 1911.

Các Patents (Second Amendment) Bill, 1999, để sửa đổi thêm Đạo luật Sáng chế năm 1970 để phù hợp với TRIPS.

Sở hữu trí tuệ trong không gian mạng

Mỗi phát minh mới trong lĩnh vực công nghệ đều trải qua nhiều mối đe dọa. Internet là một trong những mối đe dọa như vậy, đã chiếm được thị trường vật lý và biến nó thành thị trường ảo.

Để bảo vệ lợi ích kinh doanh, điều quan trọng là phải tạo ra một cơ chế quản lý và bảo vệ tài sản hiệu quả, lưu ý đến lượng kinh doanh và thương mại đáng kể đang diễn ra trong Không gian mạng.

Ngày nay, điều quan trọng là mọi doanh nghiệp phải phát triển một cơ chế quản lý và chiến lược bảo vệ quyền sở hữu trí tuệ hiệu quả và hợp tác. Do đó, các mối đe dọa luôn rình rập trong thế giới điều khiển học có thể được giám sát và hạn chế.

Các phương pháp tiếp cận và lập pháp khác nhau đã được các nhà làm luật thiết kế để nâng cao lợi thế trong việc cung cấp một cấu hình an toàn chống lại các mối đe dọa mạng như vậy. Tuy nhiên nó là nhiệm vụ của chủ sở hữu tài sản trí tuệ phải (IPR) để làm mất hiệu lực và giảm như mala fide hoạt động của bọn tội phạm bằng cách tham gia các biện pháp chủ động.

Để thiết kế và triển khai một không gian mạng an toàn, một số chiến lược nghiêm ngặt đã được đưa ra. Chương này giải thích các chiến lược chính được sử dụng để đảm bảo an ninh mạng, bao gồm các chiến lược sau:

- Tạo một hệ sinh thái mạng an toàn

- Tạo khung đảm bảo

- Khuyến khích các tiêu chuẩn mở

- Tăng cường khung pháp lý

- Tạo cơ chế bảo mật CNTT

- Đảm bảo các dịch vụ quản trị điện tử

- Bảo vệ cơ sở hạ tầng thông tin quan trọng

Chiến lược 1 - Tạo một Hệ sinh thái Mạng An toàn

Hệ sinh thái mạng bao gồm một loạt các thực thể khác nhau như thiết bị (công nghệ truyền thông và máy tính), cá nhân, chính phủ, tổ chức tư nhân, v.v., tương tác với nhau vì nhiều lý do.

Chiến lược này khám phá ý tưởng về việc có một hệ sinh thái mạng vững chắc và mạnh mẽ, nơi các thiết bị mạng có thể hoạt động với nhau trong tương lai để ngăn chặn các cuộc tấn công mạng, làm giảm hiệu quả của chúng hoặc tìm các giải pháp khắc phục sau một cuộc tấn công mạng.

Một hệ sinh thái mạng như vậy sẽ có khả năng được tích hợp trong các thiết bị mạng của nó để cho phép tổ chức các cách hành động an toàn trong và giữa các nhóm thiết bị. Hệ sinh thái không gian mạng này có thể được giám sát bằng các kỹ thuật giám sát hiện tại, nơi các sản phẩm phần mềm được sử dụng để phát hiện và báo cáo các điểm yếu về bảo mật.

Một hệ sinh thái mạng mạnh mẽ có ba cấu trúc cộng sinh - Automation, Interoperability, và Authentication.

Automation - Nó giúp giảm bớt việc thực hiện các biện pháp bảo mật tiên tiến, nâng cao tính nhanh chóng và tối ưu hóa các quy trình ra quyết định.

Interoperability- Nó tăng cường các hành động hợp tác, cải thiện nhận thức và đẩy nhanh quá trình học tập. Có ba loại khả năng tương tác -

- Ngữ nghĩa (tức là từ vựng được chia sẻ dựa trên sự hiểu biết chung)

- Technical

- Chính sách - Quan trọng trong việc tập hợp những người đóng góp khác nhau vào một cấu trúc phòng thủ mạng toàn diện.

Authentication - Nó cải thiện các công nghệ xác minh và nhận dạng hoạt động để cung cấp -

- Security

- Affordability

- Dễ sử dụng và quản lý

- Scalability

- Interoperability

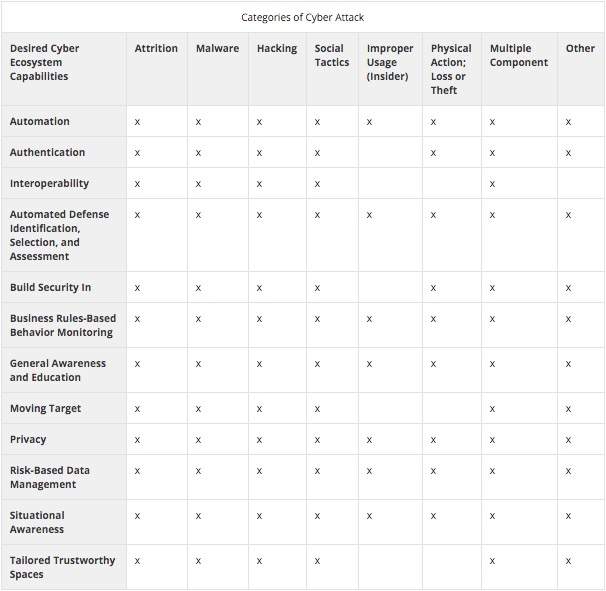

So sánh các cuộc tấn công

Bảng sau đây cho thấy sự so sánh của các loại tấn công với các khả năng hệ sinh thái mạng mong muốn -

Nghiên cứu điển hình

Sơ đồ sau được chuẩn bị bởi Guilbert Gates for The New York Times, trong đó cho thấy cách một nhà máy ở Iran bị tấn công thông qua internet.

Explanation- Một chương trình được thiết kế để tự động vận hành nhà máy hạt nhân của Iran. Thật không may, một công nhân không nhận thức được các mối đe dọa đã đưa chương trình vào bộ điều khiển. Chương trình đã thu thập tất cả các dữ liệu liên quan đến cây trồng và gửi thông tin cho các cơ quan tình báo, sau đó họ đã phát triển và đưa một loại sâu vào cây. Sử dụng sâu, cây trồng bị kiểm soát bởi những cây sai quả dẫn đến việc sinh ra nhiều sâu hơn và kết quả là cây bị hỏng hoàn toàn.

Các loại tấn công

Bảng sau đây mô tả các loại tấn công:

| Thể loại tấn công | Mô tả của Attack |

|---|---|

| Sự tập trung | Các phương pháp được sử dụng để làm hỏng mạng và hệ thống. Nó bao gồm những điều sau:

|

| Phần mềm độc hại | Bất kỳ phần mềm độc hại nào được sử dụng để làm gián đoạn hoạt động bình thường của máy tính và gây hại cho tài sản thông tin mà không có sự đồng ý của chủ sở hữu. Bất kỳ quá trình thực thi nào từ một thiết bị di động có thể tăng cường mối đe dọa từ phần mềm độc hại. |

| Hacking | Một nỗ lực cố ý khai thác điểm yếu để có được quyền truy cập phi đạo đức, thường được tiến hành từ xa. Nó có thể bao gồm -

|

| Chiến thuật xã hội | Sử dụng các chiến thuật xã hội như lừa dối và thao túng để có được quyền truy cập vào dữ liệu, hệ thống hoặc quyền kiểm soát. Nó bao gồm -

|

| Sử dụng không đúng cách (Đe dọa nội bộ) | Việc một cá nhân trong tổ chức sử dụng sai quyền đối với dữ liệu và quyền kiểm soát sẽ vi phạm chính sách của tổ chức. Nó bao gồm -

|

| Hành động Vật lý / Mất mát hoặc Trộm cắp Thiết bị | Các cuộc tấn công do con người điều khiển như -

|

| Nhiều thành phần | Các kỹ thuật đính kèm đơn chứa một số kỹ thuật và thành phần tấn công nâng cao. |

| Khác | Các cuộc tấn công như -

|

Chiến lược 2 - Tạo khung đảm bảo

Mục tiêu của chiến lược này là thiết kế một phác thảo tuân thủ các tiêu chuẩn an ninh toàn cầu thông qua các sản phẩm, quy trình, con người và công nghệ truyền thống.

Để đáp ứng các yêu cầu an ninh quốc gia, một khuôn khổ quốc gia được gọi là Cybersecurity Assurance Frameworkđã được phát triển. Nó hỗ trợ các tổ chức cơ sở hạ tầng quan trọng và các chính phủ thông qua các hành động "Cho phép và xác nhận".

Enablingcác hành động được thực hiện bởi các tổ chức chính phủ là cơ quan tự trị không có lợi ích thương mại. Việc xuất bản "Yêu cầu tuân thủ chính sách an ninh quốc gia" và các hướng dẫn và tài liệu về bảo mật CNTT để cho phép triển khai và tuân thủ bảo mật CNTT được thực hiện bởi các cơ quan này.

Endorsing các hành động liên quan đến các dịch vụ sinh lời sau khi đáp ứng các tiêu chuẩn năng lực bắt buộc và chúng bao gồm những điều sau:

Chứng nhận ISO 27001 / BS 7799 ISMS, đánh giá hệ thống IS, v.v., về cơ bản là các chứng nhận tuân thủ.

Tiêu chuẩn 'Tiêu chí chung' ISO 15408 và tiêu chuẩn xác minh mô-đun Crypto, là tiêu chuẩn đánh giá và chứng nhận sản phẩm Bảo mật CNTT.

Các dịch vụ hỗ trợ người tiêu dùng thực hiện bảo mật CNTT như đào tạo nhân lực bảo mật CNTT.

Chứng nhận công ty đáng tin cậy

CNTT / ITES / BPO của Ấn Độ cần phải tuân thủ các tiêu chuẩn quốc tế và thông lệ tốt nhất về bảo mật và quyền riêng tư cùng với sự phát triển của thị trường gia công phần mềm. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001, v.v., là một số chứng nhận.

Các mô hình hiện có như các cấp SEI CMM chỉ dành riêng cho các quy trình phát triển phần mềm và không giải quyết các vấn đề bảo mật. Do đó, một số nỗ lực đã được thực hiện để tạo ra một mô hình dựa trên khái niệm tự chứng nhận và dựa trên các dòng của Mô hình trưởng thành về khả năng phần mềm (SW-CMM) của CMU, Hoa Kỳ.

Cấu trúc đã được tạo ra thông qua sự liên kết giữa ngành công nghiệp và chính phủ, bao gồm các yếu tố sau:

- standards

- guidelines

- practices

Các thông số này giúp chủ sở hữu và nhà khai thác cơ sở hạ tầng quan trọng quản lý các rủi ro liên quan đến an ninh mạng.

Chiến lược 3 - Khuyến khích các tiêu chuẩn mở

Các tiêu chuẩn đóng một vai trò quan trọng trong việc xác định cách chúng ta tiếp cận các vấn đề liên quan đến an toàn thông tin trên các vùng địa lý và xã hội. Các tiêu chuẩn mở được khuyến khích -

- Nâng cao hiệu quả của các quy trình chính,

- Cho phép kết hợp hệ thống,

- Cung cấp phương tiện để người dùng đo lường các sản phẩm hoặc dịch vụ mới,

- Tổ chức phương pháp tiếp cận để sắp xếp các công nghệ hoặc mô hình kinh doanh mới,

- Giải thích các môi trường phức tạp và

- Chứng thực tăng trưởng kinh tế.

Các tiêu chuẩn như ISO 27001 [3] khuyến khích việc thực hiện cấu trúc tổ chức tiêu chuẩn, nơi khách hàng có thể hiểu các quy trình và giảm chi phí đánh giá.

Chiến lược 4 - Tăng cường Khung pháp lý

Mục tiêu của chiến lược này là tạo ra một hệ sinh thái không gian mạng an toàn và tăng cường khuôn khổ pháp lý. Một cơ chế 24X7 đã được hình dung để đối phó với các mối đe dọa mạng thông qua Trung tâm Bảo vệ Cơ sở Hạ tầng Thông tin Quan trọng Quốc gia (NCIIPC). Nhóm Ứng cứu Khẩn cấp Máy tính (CERT-In) đã được chỉ định hoạt động như một cơ quan quan trọng để quản lý khủng hoảng.

Một số điểm nổi bật của chiến lược này như sau:

Thúc đẩy nghiên cứu và phát triển trong an ninh mạng.

Phát triển nguồn nhân lực thông qua các chương trình giáo dục và đào tạo.

Khuyến khích tất cả các tổ chức, dù là nhà nước hay tư nhân, chỉ định một người làm Giám đốc An ninh Thông tin (CISO), người sẽ chịu trách nhiệm về các sáng kiến an ninh mạng.

Các lực lượng vũ trang Ấn Độ đang trong quá trình thiết lập bộ chỉ huy mạng như một phần của việc tăng cường an ninh mạng cho các mạng lưới và hệ thống phòng thủ.

Việc triển khai hiệu quả quan hệ đối tác công tư đang trong quá trình triển khai sẽ là một chặng đường dài trong việc tạo ra các giải pháp cho bối cảnh các mối đe dọa luôn thay đổi.

Chiến lược 5 - Tạo cơ chế bảo mật CNTT

Một số cơ chế cơ bản được áp dụng để đảm bảo an ninh CNTT là - các biện pháp bảo mật hướng liên kết, các biện pháp bảo mật đầu cuối, các biện pháp hướng liên kết và mã hóa dữ liệu. Các phương pháp này khác nhau về các tính năng ứng dụng nội bộ và cả các thuộc tính bảo mật mà chúng cung cấp. Hãy để chúng tôi thảo luận ngắn gọn về chúng.

Các biện pháp hướng liên kết

Nó cung cấp bảo mật trong khi truyền dữ liệu giữa hai nút, bất kể nguồn cuối cùng và đích của dữ liệu.

Các biện pháp từ đầu đến cuối

Nó là một phương tiện để vận chuyển các Đơn vị Dữ liệu Giao thức (PDU) theo cách được bảo vệ từ nguồn đến đích theo cách sao cho việc gián đoạn bất kỳ liên kết truyền thông nào của chúng không vi phạm bảo mật.

Các biện pháp hướng tới hiệp hội

Các biện pháp theo định hướng liên kết là một tập hợp các biện pháp đầu cuối được sửa đổi để bảo vệ từng liên kết riêng lẻ.

Mã hóa dữ liệu

Nó xác định một số tính năng chung của mật mã thông thường và lớp mật mã khóa công khai được phát triển gần đây. Nó mã hóa thông tin theo cách mà chỉ những người được ủy quyền mới có thể giải mã chúng.

Chiến lược 6 - Đảm bảo các dịch vụ quản trị điện tử

Quản trị điện tử (e-management) là công cụ quan trọng nhất với chính phủ để cung cấp các dịch vụ công một cách có trách nhiệm. Thật không may, trong kịch bản hiện tại, không có cấu trúc pháp lý dành riêng cho quản trị điện tử ở Ấn Độ.

Tương tự, không có luật bắt buộc phải cung cấp dịch vụ công điện tử ở Ấn Độ. Và không có gì nguy hiểm và rắc rối hơn việc thực hiện các dự án quản trị điện tử mà không có đủ an ninh mạng. Do đó, việc bảo mật các dịch vụ quản trị điện tử đã trở thành một nhiệm vụ quan trọng, đặc biệt là khi quốc gia này đang thực hiện các giao dịch hàng ngày thông qua thẻ.

May mắn thay, Ngân hàng Dự trữ Ấn Độ đã thực hiện các biện pháp bảo mật và giảm thiểu rủi ro cho các giao dịch thẻ ở Ấn Độ có hiệu lực từ ngày 1 tháng 10 năm 2013. Nó đã đặt trách nhiệm đảm bảo các giao dịch thẻ an toàn cho các ngân hàng hơn là cho khách hàng.

"Chính phủ điện tử" hay chính phủ điện tử đề cập đến việc các cơ quan chính phủ sử dụng Công nghệ Thông tin và Truyền thông (ICT) cho các mục đích sau:

- Cung cấp hiệu quả các dịch vụ công

- Tinh chỉnh hiệu quả nội bộ

- Trao đổi thông tin dễ dàng giữa các công dân, tổ chức và cơ quan chính phủ

- Tái cấu trúc các quy trình hành chính.

Chiến lược 7 - Bảo vệ cơ sở hạ tầng thông tin quan trọng

Cơ sở hạ tầng thông tin quan trọng là xương sống của an ninh quốc gia và kinh tế của một quốc gia. Nó bao gồm các nhà máy điện, đường cao tốc, cầu, nhà máy hóa chất, mạng lưới, cũng như các tòa nhà nơi hàng triệu người làm việc mỗi ngày. Những điều này có thể được đảm bảo bằng các kế hoạch cộng tác nghiêm ngặt và các thực hiện có kỷ luật.

Bảo vệ cơ sở hạ tầng quan trọng trước các mối đe dọa mạng đang phát triển cần một cách tiếp cận có cấu trúc. Chính phủ cần phải tích cực hợp tác thường xuyên với các khu vực công và tư để ngăn chặn, ứng phó và phối hợp các nỗ lực giảm thiểu chống lại những gián đoạn đã cố gắng và các tác động tiêu cực đến cơ sở hạ tầng quan trọng của quốc gia.

Chính phủ đòi hỏi phải làm việc với các chủ doanh nghiệp và nhà điều hành để củng cố các dịch vụ và nhóm của họ bằng cách chia sẻ thông tin mạng và các mối đe dọa khác.

Một nền tảng chung nên được chia sẻ với người dùng để gửi nhận xét và ý tưởng, có thể làm việc cùng nhau để xây dựng một nền tảng vững chắc hơn cho việc bảo mật và bảo vệ các cơ sở hạ tầng quan trọng.

Chính phủ Hoa Kỳ đã thông qua lệnh điều hành "Cải thiện an ninh mạng cho cơ sở hạ tầng quan trọng" vào năm 2013, ưu tiên quản lý rủi ro an ninh mạng liên quan đến việc cung cấp các dịch vụ cơ sở hạ tầng quan trọng. Khung này cung cấp cơ chế và phân loại chung cho các tổ chức để -

- Xác định phạm vi an ninh mạng hiện có của họ,

- Xác định mục tiêu của họ về an ninh mạng,

- Phân loại và ưu tiên các cơ hội phát triển trong khuôn khổ của một quá trình liên tục, và

- Trao đổi với tất cả các nhà đầu tư về an ninh mạng.

Chương này sẽ hướng dẫn bạn thông qua các chính sách khác nhau được đặt ra để giảm thiểu rủi ro mạng. Chỉ với các chính sách được xác định rõ ràng, các mối đe dọa được tạo ra trong không gian mạng mới có thể được giảm thiểu.

Thúc đẩy R & D trong An ninh mạng

Do sự phụ thuộc ngày càng tăng vào Internet, thách thức lớn nhất mà chúng ta phải đối mặt ngày nay là bảo mật thông tin khỏi những kẻ gian dối. Do đó, việc thúc đẩy nghiên cứu và phát triển trong lĩnh vực an ninh mạng là điều cần thiết để chúng ta có thể đưa ra các giải pháp mạnh mẽ nhằm giảm thiểu rủi ro trên không gian mạng.

Nghiên cứu an ninh mạng

Nghiên cứu An ninh mạng là lĩnh vực được quan tâm với việc chuẩn bị các giải pháp đối phó với tội phạm mạng. Với số lượng ngày càng tăng của các cuộc tấn công internet, các mối đe dọa liên tục và lừa đảo tiên tiến, rất nhiều nghiên cứu và phát triển công nghệ được yêu cầu trong tương lai.

Nghiên cứu an ninh mạng-Quan điểm của Ấn Độ

Trong những năm gần đây, Ấn Độ đã chứng kiến sự phát triển vượt bậc trong công nghệ mạng. Do đó, nó kêu gọi đầu tư vào các hoạt động nghiên cứu và phát triển của an ninh mạng. Ấn Độ cũng đã chứng kiến nhiều kết quả nghiên cứu thành công được chuyển thành doanh nghiệp thông qua sự ra đời của các công ty an ninh mạng địa phương.

Mối đe dọa thông minh

Công việc nghiên cứu để giảm thiểu các mối đe dọa mạng đã được bắt đầu ở Ấn Độ. Có một cơ chế phản ứng chủ động để đối phó với các mối đe dọa mạng. Các hoạt động Nghiên cứu và Phát triển đã được tiến hành tại các tổ chức nghiên cứu khác nhau ở Ấn Độ để chống lại các mối đe dọa trong không gian mạng.

Tường lửa thế hệ tiếp theo

Chuyên môn dựa trên đa danh tính như Tường lửa thế hệ tiếp theo cung cấp thông tin bảo mật cho các doanh nghiệp và cho phép họ áp dụng các biện pháp kiểm soát bảo mật phù hợp nhất ở chu vi mạng cũng đang được nghiên cứu.

Giao thức và Thuật toán Bảo mật

Nghiên cứu các giao thức và thuật toán là một giai đoạn quan trọng để củng cố an ninh mạng ở cấp độ kỹ thuật. Nó xác định các quy tắc chia sẻ và xử lý thông tin trên không gian mạng. Ở Ấn Độ, nghiên cứu cấp độ giao thức và thuật toán bao gồm:

- Giao thức định tuyến an toàn

- Giao thức xác thực hiệu quả

- Giao thức định tuyến nâng cao cho mạng không dây

- Giao thức kiểm soát truyền dẫn an toàn

- Thuật toán mô phỏng tấn công, v.v.

Kỹ thuật xác thực

Các kỹ thuật xác thực như Quản lý khóa, Xác thực hai yếu tố và Quản lý khóa tự động cung cấp khả năng mã hóa và giải mã mà không cần hệ thống quản lý khóa tập trung và bảo vệ tệp. Có nghiên cứu liên tục đang diễn ra để tăng cường các kỹ thuật xác thực này.

BYOD, Cloud và Mobile Security

Với việc áp dụng các loại thiết bị di động khác nhau, nghiên cứu về các tác vụ liên quan đến bảo mật và quyền riêng tư trên thiết bị di động đã tăng lên. Kiểm tra bảo mật di động, Bảo mật đám mây và giảm thiểu rủi ro BYOD (Mang theo thiết bị của riêng bạn) là một số trong những lĩnh vực đang được thực hiện nhiều nghiên cứu.

Pháp y mạng

Cyber Forensics là ứng dụng các kỹ thuật phân tích để thu thập và khôi phục dữ liệu từ một hệ thống hoặc phương tiện lưu trữ kỹ thuật số. Một số lĩnh vực cụ thể mà nghiên cứu đang được thực hiện ở Ấn Độ là -

- Pháp y đĩa

- Network Forensics

- Mobile Device Forensics

- Memory Forensics

- Multimedia Forensics

- Internet Forensics

Reducing Supply Chain Risks

Formally, supply chain risk can be defined as −

Any risk that an opponent may damage, write some malicious function to it, deconstruct the design, installation, procedure, or maintenance of a supply item or a system so that the entire function can be degraded.

Supply Chain Issues

Supply chain is a global issue and there is a requirement to find out the interdependencies among the customers and suppliers. In today’s scenario it is important to know − What are the SCRM problems? and How to address the problems?

An effective SCRM (Supply Chain Risk Management) approach requires a strong public-private partnership. Government should have strong authorities to handle supply chain issues. Even private sectors can play a key role in a number of areas.

We cannot provide a one-size-fits-all resolution for managing supply chain risks. Depending on the product and the sector, the costs for reducing risks will weigh differently. Public Private Partnerships should be encouraged to resolve risks associated with supply chain management.

Mitigate Risks through Human Resource Development

Cybersecurity policies of an organization can be effective, provided all its employees understand their value and exhibit a strong commitment towards implementing them. Human resource directors can play a key role in keeping organizations safe in cyberspace by applying the following few points.

Taking Ownership of the Security Risk Posed by Employees

As most of the employees do not take the risk factor seriously, hackers find it easy to target organizations. In this regard, HR plays a key role in educating employees about the impact their attitudes and behavior have on the organization’s security.

Ensuring that Security Measures are Practical and Ethical

Policies of a company must be in sync with the way employees think and behave. For example, saving passwords on systems is a threat, however continuous monitoring can prevent it. The HR team is best placed to advise whether policies are likely to work and whether they are appropriate.

Identifying Employees who may Present a Particular Risk

It also happens that cyber-criminals take the help of insiders in a company to hack their network. Therefore it is essential to identify employees who may present a particular risk and have stringent HR policies for them.

Creating Cybersecurity Awareness

Cybersecurity in India is still in its evolution stage. This is the best time to create awareness on issues related to cyber security. It would be easy to create awareness from the grass-root level like schools where users can be made aware how Internet works and what are its potential threats.

Every cyber café, home/personal computers, and office computers should be protected through firewalls. Users should be instructed through their service providers or gateways not to breach unauthorized networks. The threats should be described in bold and the impacts should be highlighted.

Subjects on cybersecurity awareness should be introduced in schools and colleges to make it an ongoing process.

The government must formulate strong laws to enforce cybersecurity and create sufficient awareness by broadcasting the same through television/radio/internet advertisements.

Information Sharing

United States proposed a law called Cybersecurity Information Sharing Act of 2014 (CISA) to improve cybersecurity in the country through enhanced sharing of information about cybersecurity threats. Such laws are required in every country to share threat information among citizens.

Cybersecurity Breaches Need a Mandatory Reporting Mechanism

The recent malware named Uroburos/Snake is an example of growing cyber-espionage and cyber-warfare. Stealing of sensitive information is the new trend. However, it is unfortunate that the telecom companies/internet service providers (ISPs) are not sharing information pertaining to cyber-attacks against their networks. As a result, a robust cybersecurity strategy to counter cyber-attacks cannot be formulated.

This problem can be addressed by formulating a good cybersecurity law that can establish a regulatory regime for obligatory cybersecurity breach notifications on the part of telecom companies/ISPs.

Infrastructures such as automated power grids, thermal plants, satellites, etc., are vulnerable to diverse forms of cyber-attacks and hence a breach notification program would alert the agencies to work on them.

Implementing a Cybersecurity Framework

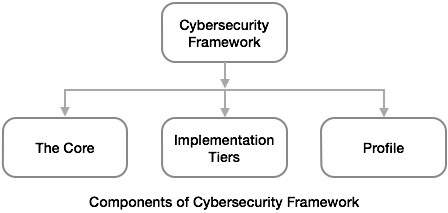

Despite the fact that companies are spending on cybersecurity initiatives, data breaches continue to occur. According to The Wall Street Journal, "Global cybersecurity spending by critical infrastructure industries was expected to hit $46 billion in 2013, up 10% from a year earlier according to Allied Business Intelligence Inc." This calls for the effective implementation of the cybersecurity framework.

Components of Cybersecurity Framework

The Framework comprises of three main components −

- The Core,

- Implementation Tiers, and

- Framework Profiles.

The Framework Core

The Framework Core is a set of cybersecurity activities and applicable references that having five simultaneous and constant functions − Identify, Protect, Detect, Respond, and Recover. The framework core has methods to ensure the following −

- Develop and implement procedures to protect the most critical intellectual property and assets.

- Have resources in place to identify any cybersecurity breach.

- Recover from a breach, if and when one occurs.

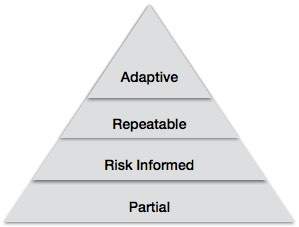

The Implementation Tiers

The Framework Implementation Tiers define the level of sophistication and consistency an organization employs in applying its cybersecurity practices. It has the following four levels.

Tier 1 (Partial) − In this level, the organization’s cyber-risk management profiles are not defined. There is a partial consciousness of the organization’s cybersecurity risk at the organization level. Organization-wide methodology to managing cybersecurity risk has not been recognized.

Tier 2 (Risk Informed) − In this level, organizations establish a cyber-risk management policy that is directly approved by the senior management. The senior management makes efforts to establish risk management objectives related to cybersecurity and implements them.

Tier 3 (Repeatable) − In this level, the organization runs with formal cybersecurity measures, which are regularly updated based on requirement. The organization recognizes its dependencies and partners. It also receives information from them, which helps in taking risk-based management decisions.

Tier 4 (Adaptive) − In this level, the organization adapts its cybersecurity practices "in real-time" derived from previous and current cybersecurity activities. Through a process of incessant development in combining advanced cybersecurity technologies, real-time collaboration with partners, and continuous monitoring of activities on their systems, the organization’s cybersecurity practices can quickly respond to sophisticated threats.

The Framework Profile

The Framework Profile is a tool that provides organizations a platform for storing information concerning their cybersecurity program. A profile allows organizations to clearly express the goals of their cybersecurity program.

Where do You Start with Implementing the Framework?

The senior management including the directors should first get acquainted with the Framework. After which, the directors should have a detailed discussion with the management about the organization’s Implementation Tiers.

Educating the managers and staff on the Framework will ensure that everyone understands its importance. This is an important step towards the successful implementation of a vigorous cybersecurity program. The information about existing Framework Implementations may help organizations with their own approaches.

Network security is the security provided to a network from unauthorized access and risks. It is the duty of network administrators to adopt preventive measures to protect their networks from potential security threats.

Computer networks that are involved in regular transactions and communication within the government, individuals, or business require security. The most common and simple way of protecting a network resource is by assigning it a unique name and a corresponding password.

Các loại thiết bị an ninh mạng

Thiết bị hoạt động

Các thiết bị bảo mật này chặn lưu lượng dư thừa. Tường lửa, thiết bị quét chống vi-rút và thiết bị lọc nội dung là những ví dụ về các thiết bị như vậy.

Thiết bị thụ động

Các thiết bị này xác định và báo cáo về lưu lượng truy cập không mong muốn, ví dụ, các thiết bị phát hiện xâm nhập.

Thiết bị Phòng ngừa

Các thiết bị này quét mạng và xác định các vấn đề bảo mật tiềm ẩn. Ví dụ, thiết bị kiểm tra thâm nhập và thiết bị đánh giá tính dễ bị tổn thương.

Quản lý mối đe dọa hợp nhất (UTM)

Các thiết bị này đóng vai trò là thiết bị bảo mật tất cả trong một. Ví dụ bao gồm tường lửa, lọc nội dung, bộ nhớ đệm web, v.v.

Tường lửa

Tường lửa là một hệ thống an ninh mạng quản lý và điều chỉnh lưu lượng mạng dựa trên một số giao thức. Tường lửa thiết lập một rào cản giữa mạng nội bộ đáng tin cậy và internet.

Tường lửa tồn tại dưới dạng phần mềm chạy trên phần cứng và thiết bị phần cứng. Tường lửa dựa trên phần cứng cũng cung cấp các chức năng khác như hoạt động như một máy chủ DHCP cho mạng đó.

Hầu hết các máy tính cá nhân sử dụng tường lửa dựa trên phần mềm để bảo mật dữ liệu khỏi các mối đe dọa từ internet. Nhiều bộ định tuyến truyền dữ liệu giữa các mạng chứa các thành phần tường lửa và ngược lại, nhiều bộ định tuyến có thể thực hiện các chức năng định tuyến cơ bản.

Tường lửa thường được sử dụng trong mạng riêng hoặc mạng nội bộ để ngăn chặn truy cập trái phép từ internet. Mọi thông báo vào hoặc ra khỏi mạng nội bộ đều đi qua tường lửa để được kiểm tra các biện pháp bảo mật.

Một cấu hình tường lửa lý tưởng bao gồm cả thiết bị dựa trên phần cứng và phần mềm. Tường lửa cũng giúp cung cấp quyền truy cập từ xa vào mạng riêng thông qua chứng chỉ xác thực an toàn và thông tin đăng nhập.

Tường lửa phần cứng và phần mềm

Tường lửa phần cứng là sản phẩm độc lập. Chúng cũng được tìm thấy trong các bộ định tuyến băng thông rộng. Hầu hết các tường lửa phần cứng cung cấp tối thiểu bốn cổng mạng để kết nối các máy tính khác. Đối với các mạng lớn hơn - ví dụ, cho mục đích kinh doanh - các giải pháp tường lửa mạng doanh nghiệp có sẵn.

Tường lửa phần mềm được cài đặt trên máy tính của bạn. Tường lửa phần mềm bảo vệ máy tính của bạn khỏi các mối đe dọa từ internet.

Antivirus

Phần mềm chống vi-rút là một công cụ được sử dụng để phát hiện và loại bỏ phần mềm độc hại. Ban đầu nó được thiết kế để phát hiện và loại bỏ vi rút khỏi máy tính.

Phần mềm chống vi-rút hiện đại cung cấp khả năng bảo vệ không chỉ khỏi vi-rút mà còn khỏi sâu, Trojan-horse, phần mềm quảng cáo, phần mềm gián điệp, keylogger, v.v. Một số sản phẩm còn cung cấp bảo vệ khỏi URL độc hại, thư rác, tấn công lừa đảo, botnet, tấn công DDoS, v.v.

Lọc nội dung

Thiết bị lọc nội dung sàng lọc các email hoặc trang web khó chịu và xúc phạm. Chúng được sử dụng như một phần của tường lửa trong các công ty cũng như trong máy tính cá nhân. Các thiết bị này tạo ra thông báo "Quyền truy cập bị từ chối" khi ai đó cố gắng truy cập bất kỳ trang web hoặc email trái phép nào.

Nội dung thường được sàng lọc để tìm nội dung khiêu dâm và cả nội dung có khuynh hướng bạo lực hoặc thù địch. Các tổ chức cũng loại trừ các nội dung liên quan đến mua sắm và công việc.

Lọc nội dung có thể được chia thành các loại sau:

- Lọc web

- Sàng lọc các trang web hoặc các trang

- Lọc e-mail

- Sàng lọc e-mail để tìm thư rác

- Nội dung phản cảm khác

Hệ thống phát hiện xâm nhập

Hệ thống phát hiện xâm nhập, còn được gọi là Hệ thống phát hiện và ngăn chặn xâm nhập, là các thiết bị giám sát các hoạt động độc hại trong mạng, ghi lại thông tin về các hoạt động đó, thực hiện các bước để ngăn chặn và cuối cùng là báo cáo chúng.

Hệ thống phát hiện xâm nhập giúp gửi cảnh báo chống lại bất kỳ hoạt động độc hại nào trong mạng, thả gói tin và đặt lại kết nối để lưu địa chỉ IP khỏi bất kỳ sự tắc nghẽn nào. Hệ thống phát hiện xâm nhập cũng có thể thực hiện các hành động sau:

- Sửa lỗi Kiểm tra dự phòng theo chu kỳ (CRC)

- Ngăn chặn các vấn đề về trình tự TCP

- Dọn dẹp các tùy chọn lớp mạng và truyền tải không mong muốn

Như đã thảo luận trong chương đầu tiên, Chính phủ Ấn Độ đã ban hành Đạo luật Công nghệ Thông tin (CNTT) với một số mục tiêu chính nhằm cung cấp và tạo điều kiện thuận lợi cho các giao dịch điện tử, kỹ thuật số và trực tuyến hợp pháp, đồng thời giảm thiểu tội phạm mạng.

Các tính năng nổi bật của Đạo luật CNTT

Các đặc điểm nổi bật của Đạo luật CNTT như sau:

Chữ ký điện tử đã được thay thế bằng chữ ký điện tử để biến nó thành một hành động trung lập hơn về công nghệ.

Nó trình bày chi tiết về các hành vi vi phạm, hình phạt và vi phạm.

Nó phác thảo các Hệ thống Phân bổ Tư pháp cho tội phạm mạng.

Nó định nghĩa trong một phần mới rằng quán cà phê mạng là bất kỳ cơ sở nào mà từ đó bất kỳ người nào trong quá trình kinh doanh thông thường cung cấp quyền truy cập vào Internet cho các thành viên của công chúng .

Nó quy định về hiến pháp của Ủy ban Tư vấn Quy định Mạng.

Nó dựa trên Bộ luật Hình sự Ấn Độ, 1860, Đạo luật Bằng chứng Ấn Độ, 1872, Đạo luật Bằng chứng Sách của Chủ ngân hàng, 1891, Đạo luật Ngân hàng Dự trữ Ấn Độ, 1934, v.v.

Nó bổ sung một điều khoản vào Mục 81, trong đó nói rằng các quy định của Đạo luật sẽ có hiệu lực cao hơn. Điều khoản nêu rõ rằng không có gì trong Đạo luật sẽ hạn chế bất kỳ người nào thực hiện bất kỳ quyền nào được trao theo Đạo luật bản quyền năm 1957 .

Đề án Đạo luật CNTT

Các điểm sau đây xác định sơ đồ của Đạo luật CNTT -

Đạo luật CNTT bao gồm 13 chapters và 90 sections.

Bốn phần cuối cùng, cụ thể là mục 91 đến 94 trong Đạo luật CNTT 2000 đề cập đến những sửa đổi đối với Bộ luật Hình sự Ấn Độ 1860, Đạo luật Bằng chứng Ấn Độ 1872, Đạo luật Chứng cứ Sách của Chủ ngân hàng 1891 và Đạo luật Ngân hàng Dự trữ Ấn Độ năm 1934 đã bị xóa.

Nó bắt đầu với khía cạnh Sơ bộ trong Chương 1, đề cập đến ngắn gọn, tiêu đề, phạm vi, sự bắt đầu và áp dụng của Đạo luật trong Phần 1. Phần 2 cung cấp Định nghĩa.

Chương 2 đề cập đến việc xác thực hồ sơ điện tử, chữ ký điện tử, chữ ký điện tử, v.v.

Chương 11 đề cập đến tội danh và hình phạt. Một loạt tội danh đã được đưa ra cùng với hình phạt trong phần này của Đạo luật.

Sau đó, các điều khoản về trách nhiệm giải trình, vai trò của người trung gian và một số điều khoản khác được nêu ra.

Đạo luật được nhúng với hai lịch trình. Lịch trình đầu tiên đề cập đến các Chứng từ hoặc Giao dịch mà Đạo luật sẽ không áp dụng. Biểu thứ hai đề cập đến kỹ thuật và thủ tục chữ ký điện tử hoặc xác thực điện tử. Lịch trình thứ ba và thứ tư được bỏ qua.

Áp dụng Đạo luật CNTT

Theo điều khoản phụ (4) của Phần 1, không có điều gì trong Đạo luật này sẽ áp dụng cho các tài liệu hoặc giao dịch được quy định trong Biểu đầu tiên . Sau đây là các tài liệu hoặc giao dịch mà Đạo luật sẽ không được áp dụng:

Negotiable Instrument (Ngoài séc) như được định nghĩa trong phần 13 của Đạo luật về các công cụ thương lượng, 1881;

A power-of-attorney như được định nghĩa trong phần 1A của Đạo luật Quyền hạn của Luật sư, 1882;

A trust như được định nghĩa trong phần 3 của Đạo luật Niềm tin Ấn Độ, 1882;

A will như được định nghĩa trong khoản (h) của phần 2 của Đạo luật Kế vị Ấn Độ, năm 1925 bao gồm bất kỳ định đoạt di chúc nào khác;

Bất kì contract để bán hoặc vận chuyển bất động sản hoặc bất kỳ quyền lợi nào đối với tài sản đó;

Bất kỳ loại tài liệu hoặc giao dịch nào như vậy có thể được Chính phủ Trung ương thông báo.

Các sửa đổi được đưa ra trong Đạo luật CNTT

Đạo luật CNTT đã đưa ra sửa đổi trong bốn quy chế vide phần 91-94. Những thay đổi này đã được cung cấp trong lịch trình 1-4.

Lịch trình đầu tiên có các sửa đổi trong Bộ luật Hình sự. Nó đã mở rộng phạm vi của thuật ngữ "tài liệu" để đưa vào trong các tài liệu điện tử của nó .

Lịch trình thứ hai đề cập đến các sửa đổi đối với Đạo luật Bằng chứng Ấn Độ. Nó liên quan đến việc đưa tài liệu điện tử vào định nghĩa bằng chứng .

Lịch trình thứ ba sửa đổi Đạo luật Bằng chứng Sách của Banker. Sửa đổi này mang lại sự thay đổi trong định nghĩa của "Banker's-book". Nó bao gồm các bản in dữ liệu được lưu trữ trong một đĩa mềm, đĩa, băng hoặc bất kỳ dạng thiết bị lưu trữ dữ liệu điện từ nào khác. Thay đổi tương tự đã được thực hiện trong cụm từ "Bản sao được chứng nhận" để bao gồm các bản in như vậy trong phạm vi của nó .

Lịch trình thứ tư sửa đổi Đạo luật Ngân hàng Dự trữ Ấn Độ. Nó liên quan đến quy định chuyển tiền thông qua các phương tiện điện tử giữa các ngân hàng hoặc giữa các ngân hàng và tổ chức tài chính khác .

Trách nhiệm bên trung gian

Người trung gian, xử lý bất kỳ hồ sơ điện tử cụ thể nào, là người thay mặt người khác chấp nhận, lưu trữ hoặc truyền hồ sơ đó hoặc cung cấp bất kỳ dịch vụ nào liên quan đến hồ sơ đó .

Theo định nghĩa đã đề cập ở trên, nó bao gồm những điều sau:

- Nhà cung cấp dịch vụ viễn thông

- Nhà cung cấp dịch vụ mạng

- các nhà cung cấp dịch vụ Internet

- Nhà cung cấp dịch vụ lưu trữ web

- Công cụ tìm kiếm

- Các trang thanh toán trực tuyến

- Các trang web đấu giá trực tuyến

- Địa điểm chợ trực tuyến và quán cà phê mạng

Điểm nổi bật của Đạo luật sửa đổi

Đạo luật mới được sửa đổi có những điểm nổi bật sau:

- Nó nhấn mạnh đến các vấn đề về quyền riêng tư và nhấn mạnh tính bảo mật thông tin.

- Nó xây dựng Chữ ký kỹ thuật số.

- Nó làm rõ các thực hành bảo mật hợp lý cho doanh nghiệp.

- Nó tập trung vào vai trò của Người trung gian.

- Những gương mặt mới của Tội phạm mạng đã được thêm vào.

Chữ ký số

Chữ ký điện tử là một kỹ thuật để xác nhận tính hợp pháp của một thông điệp kỹ thuật số hoặc một tài liệu. Chữ ký điện tử hợp lệ cung cấp sự chắc chắn cho người nhận rằng thư được tạo bởi một người gửi đã biết, sao cho người gửi không thể phủ nhận việc đã gửi thư. Chữ ký điện tử chủ yếu được sử dụng để phân phối phần mềm, giao dịch tài chính và trong các trường hợp khác có nguy cơ giả mạo.

Chữ ký điện tử

Chữ ký điện tử hoặc chữ ký điện tử, chỉ ra rằng người yêu cầu tạo một thông điệp là người tạo ra nó.

Chữ ký có thể được định nghĩa là một kịch bản giản đồ liên quan đến một người. Chữ ký trên tài liệu là dấu hiệu cho thấy người đó chấp nhận các mục đích được ghi trong tài liệu. Trong nhiều công ty kỹ thuật, con dấu kỹ thuật số cũng được yêu cầu cho một lớp xác thực và bảo mật khác. Con dấu và chữ ký số cũng giống như chữ ký viết tay và con dấu có đóng dấu.

Chữ ký điện tử sang chữ ký điện tử

Digital Signature là thuật ngữ được định nghĩa trong Đạo luật CNTT cũ năm 2000. Electronic Signaturelà thuật ngữ được định nghĩa bởi đạo luật sửa đổi (Đạo luật CNTT, 2008). Khái niệm Chữ ký điện tử rộng hơn Chữ ký số. Phần 3 của Đạo luật quy định việc xác minh Hồ sơ điện tử bằng cách dán Chữ ký điện tử.

Theo sửa đổi, xác minh hồ sơ điện tử bằng chữ ký điện tử hoặc kỹ thuật xác thực điện tử sẽ được coi là đáng tin cậy.

Theo United Nations Commission on International Trade Law (UNCITRAL), xác thực điện tử và các phương pháp chữ ký có thể được phân loại thành các loại sau:

Những thứ dựa trên kiến thức của người dùng hoặc người nhận, tức là mật khẩu, số nhận dạng cá nhân (PIN), v.v.

Những cơ sở đó dựa trên các tính năng vật lý của người dùng, tức là, sinh trắc học.

Những thứ dựa trên việc người dùng sở hữu một đồ vật, tức là mã số hoặc thông tin khác được lưu trữ trên thẻ từ.

Các loại phương pháp xác thực và chữ ký không thuộc bất kỳ loại nào ở trên cũng có thể được sử dụng để chỉ ra người khởi tạo giao tiếp điện tử (Chẳng hạn như bản fax của chữ ký viết tay hoặc tên được đánh ở cuối thư điện tử) .

Theo LUẬT MÔ HÌNH UNCITRAL về Chữ ký Điện tử, các công nghệ sau đây hiện đang được sử dụng:

- Chữ ký số trong cơ sở hạ tầng khóa công khai (PKI)

- Thiết bị sinh trắc học

- PINs

- Passwords

- Chữ ký viết tay được quét

- Chữ ký bằng bút kỹ thuật số

- Các hộp nhấp chuột có thể nhấp “OK” hoặc “Tôi chấp nhận” hoặc “Tôi đồng ý”

Kết nối toàn cầu nhanh hơn đã làm phát triển nhiều tội phạm trực tuyến và những tội phạm gia tăng này dẫn đến sự cần thiết của luật pháp để bảo vệ. Để bắt kịp với thế hệ đang thay đổi, Quốc hội Ấn Độ đã thông qua Đạo luật Công nghệ Thông tin năm 2000 đã được hình thành trên Luật Mẫu của Ủy ban Liên hợp quốc về Luật Thương mại Quốc tế (UNCITRAL).

Luật xác định các tội danh một cách chi tiết cùng với các hình phạt cho từng loại tội phạm.

Vi phạm

Tội phạm mạng là những hành động bất hợp pháp, được thực hiện theo cách thức nghiêm trọng trong đó máy tính là công cụ hoặc mục tiêu hoặc cả hai.

Tội phạm mạng thường bao gồm những điều sau:

- Truy cập trái phép vào máy tính

- Xử lý dữ liệu

- Virus / sâu tấn công

- Trộm cắp hệ thống máy tính

- Hacking

- Từ chối các cuộc tấn công

- Bom logic

- Tấn công Trojan

- Trộm thời gian Internet

- Tấn công web

- Đánh bom email

- Salami tấn công

- Làm hư hại vật lý hệ thống máy tính.

Các hành vi vi phạm trong Đạo luật CNTT năm 2000 như sau:

- Giả mạo tài liệu nguồn máy tính.

- Hack với hệ thống máy tính.

- Xuất bản thông tin khiêu dâm dưới dạng điện tử.

- Quyền lực của Bộ điều khiển để đưa ra hướng.

- Chỉ dẫn của Bộ điều khiển đến một thuê bao để mở rộng các phương tiện giải mã thông tin.

- Hệ thống được bảo vệ.

- Hình phạt khi trình bày sai.

- Hình phạt nếu vi phạm bí mật và quyền riêng tư.

- Hình phạt cho việc xuất bản Chứng chỉ Chữ ký Điện tử sai ở một số đặc điểm cụ thể.

- Xuất bản nhằm mục đích gian lận.

- Hành động để áp dụng cho hành vi vi phạm hoặc trái pháp luật được thực hiện bên ngoài Ấn Độ Tịch thu.

- Hình phạt hoặc tịch thu không can thiệp vào các hình phạt khác.

- Quyền điều tra tội phạm.

Thí dụ

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

Người nào cố ý hoặc cố ý che giấu, phá hủy hoặc làm thay đổi hoặc cố ý hoặc cố ý làm cho người khác che giấu, phá hủy hoặc thay đổi bất kỳ mã nguồn máy tính nào được sử dụng cho máy tính, chương trình máy tính, hệ thống máy tính hoặc mạng máy tính, khi mã nguồn máy tính được yêu cầu lưu giữ hoặc được duy trì theo luật trong thời gian có hiệu lực, sẽ bị phạt tù đến ba năm, hoặc phạt tiền có thể kéo dài đến hai lakh rupee, hoặc với cả hai.

Giải thích - Theo mục đích của phần này “mã nguồn máy tính” có nghĩa là danh sách các chương trình, lệnh máy tính, thiết kế và bố trí và phân tích chương trình của tài nguyên máy tính dưới mọi hình thức.

Object- Mục tiêu của phần này là bảo vệ “tài sản trí tuệ” được đầu tư vào máy tính. Nó là một nỗ lực để bảo vệ các tài liệu nguồn máy tính (mã) ngoài những gì có sẵn theo Luật Bản quyền

Essential ingredients of the section

cố ý hay cố ý che giấu

cố ý hoặc cố ý phá hủy

cố ý hay cố ý thay đổi

cố ý hay cố ý khiến người khác che giấu

cố ý hoặc cố ý làm cho người khác phá hủy

cố ý hoặc cố ý gây ra sự thay đổi khác.

Phần này mở rộng theo Đạo luật Bản quyền và giúp các công ty bảo vệ mã nguồn chương trình của họ.

Hình phạt - Mục 65 được xét xử bởi bất kỳ thẩm phán nào.

Đây là hành vi vi phạm có thể nhận biết được và không có.

Penalties - Bỏ tù đến 3 năm và / hoặc

Fine - Hai vạn rupee.

Bảng sau đây cho thấy hành vi vi phạm và hình phạt đối với tất cả các phần được đề cập của Đạo luật CNTT -

| Phần | Xúc phạm | Sự trừng phạt | Tính khả dụng và khả năng chịu tải |

|---|---|---|---|

| 65 | Giả mạo mã nguồn máy tính | Phạt tù đến 3 năm hoặc phạt tiền lên đến 2 Rs | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC. |

| 66 | Vi phạm Liên quan đến Máy tính | Phạt tù đến 3 năm hoặc phạt tiền lên đến 5 Rs | Hành vi vi phạm là khả dụng, có thể nhận ra và |

| 66-A | Gửi tin nhắn xúc phạm thông qua dịch vụ Thông tin liên lạc, v.v. | Phạt tù đến 3 năm và phạt tiền | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 66-B | Nhận tài nguyên máy tính hoặc thiết bị liên lạc bị đánh cắp một cách không trung thực | Phạt tù đến 3 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 66-C | Hành vi trộm cắp danh tính | Bỏ tù một trong hai mô tả lên đến 3 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 66-D | Gian lận bằng Personation bằng cách sử dụng tài nguyên máy tính | Bỏ tù một trong hai mô tả lên đến 3 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 66-E | Vi phạm quyền riêng tư | Phạt tù đến 3 năm và / hoặc phạt tiền lên đến Rs. 2 vạn | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 66-F | Khủng bố mạng | Hình phạt tù kéo dài đến tù chung thân | Hành vi vi phạm là không khả dụng, có thể nhận ra và có thể xử lý bằng Tòa án phiên |

| 67 | Xuất bản hoặc truyền tải tài liệu khiêu dâm dưới dạng điện tử | Lần kết tội đầu tiên, bị phạt tù đến 3 năm và / hoặc phạt tiền lên đến Rs. 5 lakh Khi kết án tiếp theo bị phạt tù lên đến 5 năm và / hoặc phạt tiền lên đến Rs. 10 vạn | Hành vi vi phạm là khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 67-A | Xuất bản hoặc truyền tải tài liệu có chứa hành vi khiêu dâm, v.v ... dưới dạng điện tử | Trong lần kết án đầu tiên, bị phạt tù lên đến 5 năm và / hoặc phạt tiền lên đến Rs. 10 lakh Khi kết án tiếp theo bị phạt tù lên đến 7 năm và / hoặc phạt tiền lên đến Rs. 10 vạn | Hành vi vi phạm là không khả dụng, có thể nhận ra và có thể xử lý bởi Tòa án JMFC |

| 67-B | Xuất bản hoặc truyền tải tài liệu mô tả trẻ em có hành vi khiêu dâm, v.v., dưới dạng điện tử | Trong lần kết án đầu tiên, hình phạt tù lên đến 5 năm và / hoặc phạt tiền lên đến Rs. 10 lakh Khi bị kết án tiếp theo bị phạt tù với hình thức mô tả lên đến 7 năm và / hoặc phạt tiền lên đến Rs. 10 vạn | Hành vi vi phạm là không khả dụng, có thể nhận ra và có thể xử lý được bởi Tòa án JMFC |

| 67-C | Người trung gian cố ý hoặc cố ý làm trái các hướng dẫn về Bảo quản và lưu giữ thông tin | Phạt tù đến 3 năm và phạt tiền | Vi phạm là khả dụng, có thể nhận ra. |

| 68 | Không tuân thủ các hướng dẫn của Bộ điều khiển | Phạt tù đến 2 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Vi phạm là khả dụng, không thể nhận dạng. |

| 69 | Không hỗ trợ cơ quan được đề cập trong phần phụ (3) về việc đánh chặn hoặc giám sát hoặc giải mã bất kỳ thông tin nào thông qua bất kỳ tài nguyên máy tính nào | Phạt tù đến 7 năm và phạt tiền | Vi phạm là Không khả dụng, Có thể Nhận biết được. |

| 69-A | Người trung gian không tuân thủ hướng dẫn đã ban hành về việc chặn truy cập công khai vào bất kỳ thông tin nào thông qua bất kỳ tài nguyên máy tính nào | Phạt tù đến 7 năm và phạt tiền | Vi phạm là Không khả dụng, Có thể Nhận biết được. |

| 69-B | Người trung gian cố ý hoặc cố ý làm trái các quy định của tiểu mục (2) liên quan đến việc giám sát và thu thập dữ liệu hoặc thông tin giao thông thông qua bất kỳ tài nguyên máy tính nào dành cho an ninh mạng | Phạt tù đến 3 năm và phạt tiền | Vi phạm là khả dụng, có thể nhận ra. |

| 70 | Bất kỳ người nào bảo mật quyền truy cập hoặc cố gắng bảo mật quyền truy cập vào hệ thống được bảo vệ trái với quy định của Sec. 70 | Phạt tù một trong hai mô tả lên đến 10 năm và phạt tiền | Vi phạm là Không khả dụng, Có thể Nhận biết được. |

| 70-B | Đội Ứng cứu Khẩn cấp Máy tính Ấn Độ đóng vai trò là cơ quan quốc gia về ứng phó sự cố. Bất kỳ nhà cung cấp dịch vụ, trung gian, trung tâm dữ liệu nào, v.v., không chứng minh được thông tin được yêu cầu hoặc tuân thủ chỉ đạo do ICERT ban hành. | Phạt tù đến 1 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Vi phạm là khả dụng, không thể nhận ra |

| 71 | Trình bày sai sự thật đối với Người kiểm soát cho Cơ quan cấp chứng nhận | Phạt tù đến 2 năm và / hoặc phạt tiền lên đến Rs. 1 vạn. | Vi phạm là khả dụng, không thể nhận dạng. |

| 72 | Vi phạm bí mật và quyền riêng tư | Phạt tù đến 2 năm và / hoặc phạt tiền lên đến Rs. 1 vạn. | Vi phạm là khả dụng, không thể nhận dạng. |

| 72-A | Tiết lộ thông tin vi phạm hợp đồng hợp pháp | Phạt tù đến 3 năm và / hoặc phạt tiền lên đến Rs. 5 vạn. | Hành vi vi phạm có thể nhận biết, khả dụng |

| 73 | Xuất bản Chứng chỉ Chữ ký điện tử sai ở một số đặc điểm cụ thể | Phạt tù đến 2 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Vi phạm là khả dụng, không thể nhận dạng. |

| 74 | Xuất bản nhằm mục đích lừa đảo | Phạt tù đến 2 năm và / hoặc phạt tiền lên đến Rs. 1 vạn | Vi phạm là khả dụng, không thể nhận dạng. |

Tổng hợp các lỗi

Theo Mục 77-A của Đạo luật CNTT, bất kỳ Tòa án có thẩm quyền nào cũng có thể kết tội, trừ các tội mà Đạo luật quy định hình phạt chung thân hoặc tù có thời hạn trên ba năm.

Sẽ không có hành vi vi phạm nào nếu -

Bị cáo, do tiền án trước đây của mình, phải chịu hình phạt tăng cường hoặc các hình phạt khác; HOẶC LÀ

Hành vi phạm tội ảnh hưởng đến điều kiện kinh tế xã hội của đất nước; HOẶC LÀ

Phạm tội đã được thực hiện đối với trẻ em dưới 18 tuổi; HOẶC LÀ

Một người phụ nữ đã phạm tội.

Người bị cáo buộc phạm tội theo Đạo luật này có thể nộp đơn xin kết hợp tại Tòa án. Hành vi phạm tội sau đó sẽ được chờ xét xử và các quy định tại Mục 265-B và 265-C của Cr. PC sẽ được áp dụng.

Luật mạng là vị cứu tinh duy nhất để chống lại tội phạm mạng. Chỉ thông qua các luật nghiêm ngặt, an ninh không thể phá vỡ mới có thể được cung cấp cho thông tin của quốc gia. Đạo luật CNTT của Ấn Độ được đưa ra như một hành động đặc biệt để giải quyết vấn đề Tội phạm mạng. Đạo luật này được bổ sung sắc nét bởi Đạo luật sửa đổi năm 2008.

Tội phạm mạng thỉnh thoảng vẫn xảy ra, nhưng hầu như không được báo cáo. Do đó, các trường hợp tội phạm mạng có thể đưa ra Tòa án pháp luật là rất ít. Có những khó khăn thực tế trong việc thu thập, lưu trữ và đánh giá cao Bằng chứng kỹ thuật số. Do đó, Luật có dặm để đi trước khi nó có thể được thực sự hiệu quả.

Trong hướng dẫn này, chúng tôi đã cố gắng bao gồm tất cả các chủ đề hiện tại và chính liên quan đến Luật Mạng và Bảo mật CNTT. Chúng tôi xin trích dẫn lời của một chuyên gia luật mạng nổi tiếng và là người ủng hộ Tòa án tối cao, ông Pavan Duggal để kết thúc bài hướng dẫn này.

Mặc dù các nhà lập pháp phải được bổ sung vì công việc đáng ngưỡng mộ của họ loại bỏ các khiếm khuyết khác nhau trong Luật mạng Ấn Độ và làm cho nó trung lập về mặt công nghệ, nhưng có vẻ như đã có sự không phù hợp lớn giữa kỳ vọng của quốc gia và kết quả của luật sửa đổi. Khía cạnh kỳ lạ và đáng ngạc nhiên nhất của các sửa đổi mới là những sửa đổi này tìm cách làm cho Luật mạng của Ấn Độ trở thành một đạo luật thân thiện với tội phạm mạng; - một đạo luật cực kỳ mềm mỏng đối với tội phạm mạng, với trái tim mềm mại; một đạo luật chọn cách khuyến khích tội phạm mạng bằng cách giảm bớt lượng hình phạt dành cho chúng theo luật hiện hành; .... một luật làm cho phần lớn tội phạm mạng được quy định trong Đạo luật CNTT là tội phạm có sẵn; một đạo luật có khả năng mở đường cho Ấn Độ trở thành thủ đô tội phạm mạng tiềm năng của thế giới.

1. What is Cybercrime?

A.Tội phạm mạng đề cập đến tất cả các hoạt động được thực hiện với mục đích tội phạm trong không gian mạng. Do tính chất ẩn danh của Internet, những kẻ xấu tham gia vào nhiều hoạt động tội phạm. Lĩnh vực tội phạm mạng chỉ mới xuất hiện và các hình thức hoạt động tội phạm mới trên không gian mạng đang xuất hiện hàng đầu theo từng ngày.

2. Do we have an exhaustive definition of Cybercrime?

A.Không, rất tiếc là chúng tôi không có định nghĩa đầy đủ về tội phạm mạng. Tuy nhiên, bất kỳ hoạt động trực tuyến nào về cơ bản xúc phạm đến sự nhạy cảm của con người đều có thể bị coi là tội phạm mạng.

3. What are the various categories of Cybercrimes?

A. Tội phạm mạng về cơ bản có thể được chia thành ba loại chính:

- Tội phạm mạng chống lại con người,

- Tội phạm mạng chống lại tài sản và

- Tội phạm mạng chống lại Chính phủ.

4. Tell us more about Cybercrimes against persons.

A.Tội phạm mạng chống lại con người bao gồm nhiều tội khác nhau như truyền tải nội dung khiêu dâm trẻ em, quấy rối sử dụng e-mail và theo dõi trên mạng. Đăng và phân phối tài liệu khiêu dâm là một trong những Tội phạm mạng quan trọng nhất hiện nay.

5. Is Cyber harassment also a Cybercrime?

A.Quấy rối mạng là một tội phạm mạng riêng biệt. Nhiều loại quấy rối xảy ra trong không gian mạng. Quấy rối có thể là tình dục, chủng tộc, tôn giáo hoặc hình thức khác. Quấy rối mạng như một tội ác cũng đưa chúng ta đến một lĩnh vực liên quan khác là vi phạm quyền riêng tư của cư dân mạng. Vi phạm quyền riêng tư của công dân trực tuyến là Tội phạm mạng có tính chất nghiêm trọng.

6. What are Cybercrimes against property?

A. Tội phạm mạng chống lại mọi hình thức tài sản bao gồm xâm nhập trái phép máy tính thông qua không gian mạng, phá hoại máy tính, truyền tải các chương trình có hại và sở hữu trái phép thông tin máy tính.

7. Is hacking a Cybercrime?

A.Hacking là một trong những Tội phạm mạng nghiêm trọng nhất được biết đến cho đến nay. Thật là một cảm giác hãi hùng khi biết một kẻ lạ mặt đã đột nhập vào hệ thống máy tính của bạn mà bạn không hề hay biết và đã giả mạo những dữ liệu bí mật quý giá.

Sự thật cay đắng là không có hệ thống máy tính nào trên thế giới là bằng chứng hack. Mọi người nhất trí rằng bất kỳ hệ thống nào, dù trông có vẻ an toàn đến đâu, cũng có thể bị tấn công. Các cuộc tấn công từ chối dịch vụ gần đây được thấy trên các trang thương mại phổ biến như E-bay, Yahoo và Amazon là một loại tội phạm mạng mới đang dần nổi lên vì cực kỳ nguy hiểm.

Sử dụng khả năng lập trình của chính mình để truy cập trái phép vào máy tính hoặc mạng là một tội rất nghiêm trọng. Tương tự, việc tạo ra và phổ biến các chương trình máy tính độc hại gây thiệt hại không thể khắc phục được cho hệ thống máy tính cũng là một loại Tội phạm mạng.

8. What is Cybercrime against Government?

A.Khủng bố mạng là một ví dụ điển hình về tội phạm mạng chống lại chính phủ. Sự phát triển của Internet đã chỉ ra rằng phương tiện không gian mạng đang được các cá nhân và nhóm sử dụng để đe dọa chính phủ cũng như khủng bố công dân của một quốc gia. Tội phạm này biểu hiện thành khủng bố khi một cá nhân xâm nhập vào trang web của chính phủ hoặc quân đội.

9. Is there any comprehensive law on Cybercrime today?

A.Hiện tại, chúng tôi không có bất kỳ luật toàn diện nào về tội phạm mạng ở bất kỳ đâu trên thế giới. Đây là lý do mà các cơ quan điều tra như FBI đang nhận thấy Không gian mạng là một địa hình cực kỳ khó khăn. Tội phạm mạng rơi vào vùng xám của luật Internet mà luật hiện hành không bao gồm đầy đủ hoặc một phần. Tuy nhiên, các quốc gia đang thực hiện các biện pháp quan trọng để thiết lập luật nghiêm ngặt về tội phạm mạng.

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.Trường hợp gần đây nhất của vi-rút "I love you" cho thấy sự cần thiết phải có luật mạng liên quan đến tội phạm mạng trong các khu vực tài phán quốc gia khác nhau. Vào thời điểm công bố tính năng này trên web, Reuters đã đưa tin rằng "Philippines vẫn chưa bắt được kẻ tình nghi tạo ra virus máy tính 'Love Bug' vì nước này thiếu luật xử lý tội phạm máy tính, một cảnh sát cấp cao cho biết". Thực tế của vấn đề là không có luật nào liên quan đến tội phạm mạng ở Philippines.

11. What is Vishing?

A.Truy cập là hành vi phạm tội sử dụng ảnh hưởng xã hội qua hệ thống điện thoại, thường là sử dụng các tính năng được hỗ trợ bởi Thoại qua IP (VoIP), để truy cập thông tin nhạy cảm như chi tiết thẻ tín dụng từ công chúng. Thuật ngữ này là sự kết hợp của "Thoại" và lừa đảo.

12. What is Mail Fraud?

A. Lừa đảo qua thư là một hành vi phạm tội theo luật liên bang của Hoa Kỳ, bao gồm bất kỳ âm mưu nào cố gắng lấy tiền hoặc vật có giá trị một cách bất hợp pháp mà hệ thống bưu điện được sử dụng tại bất kỳ thời điểm nào để thực hiện hành vi phạm tội.

13. What is ID Spoofing?

A. Thực tế là sử dụng mạng điện thoại để hiển thị một số trên màn hình ID người gọi của người nhận mà không phải là của trạm gốc thực tế.

14. What is Cyber espionage?

A. Đó là hành động hoặc hành vi lấy bí mật từ các cá nhân, đối thủ cạnh tranh, đối thủ, nhóm, chính phủ và kẻ thù vì lợi ích quân sự, chính trị hoặc kinh tế bằng cách sử dụng các phương pháp khai thác bất hợp pháp trên internet.

15. What is the meaning of Sabotage?

A.Phá hoại theo nghĩa đen có nghĩa là cố ý làm hỏng bất kỳ máy móc hoặc vật liệu nào hoặc làm gián đoạn công việc. Trong bối cảnh không gian mạng, nó là một mối đe dọa đối với sự tồn tại của máy tính và vệ tinh được sử dụng bởi các hoạt động quân sự

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. Hàn Quốc là quốc gia dân chủ đầu tiên mà luật này được đưa ra đầu tiên.

17. What are Bots?

A.Bots là một trong những loại tội phạm tinh vi nhất đối mặt với internet ngày nay. Bots kiếm được tên duy nhất của chúng bằng cách thực hiện nhiều nhiệm vụ tự động thay mặt cho bọn tội phạm mạng. Họ đóng một vai trò trong cuộc tấn công "từ chối dịch vụ" trên internet.

18. What are Trojans and Spyware?

A. Trojan và phần mềm gián điệp là những công cụ mà tội phạm mạng có thể sử dụng để truy cập trái phép và lấy cắp thông tin từ nạn nhân như một phần của cuộc tấn công.

19. What are Phishing and Pharming?

A. Phishing và Pharming là những cách phổ biến nhất để thực hiện hành vi trộm cắp danh tính, đây là một dạng tội phạm mạng, trong đó bọn tội phạm sử dụng internet để lấy cắp thông tin cá nhân của người khác.

20. Mention some tips to prevent cyber-crimes.

Đọc những cách mới nhất mà tin tặc tạo ra các trò gian lận lừa đảo để có quyền truy cập vào thông tin cá nhân của bạn.

Cài đặt tường lửa trên máy tính của bạn để hạn chế tối đa các mối đe dọa và cuộc tấn công không mong muốn.

Hãy thận trọng khi mở email và nhấp vào liên kết. Bạn nên đọc kỹ khi tải nội dung từ các nguồn chưa được xác minh.

Tạo mật khẩu mạnh cho bất kỳ trang web nào lưu trữ thông tin cá nhân.