Kali Linux - Kỹ thuật xã hội

Trong chương này, chúng ta sẽ tìm hiểu về các công cụ kỹ thuật xã hội được sử dụng trong Kali Linux.

Sử dụng Bộ công cụ Kỹ thuật Xã hội

Các Social-Engineer Toolkit(SET) là một khung kiểm tra thâm nhập mã nguồn mở được thiết kế cho kỹ thuật xã hội. SET có một số vectơ tấn công tùy chỉnh cho phép bạn thực hiện một cuộc tấn công đáng tin cậy trong một phần nhỏ thời gian. Những loại công cụ này sử dụng hành vi của con người để đánh lừa họ đến các vectơ tấn công.

Hãy tìm hiểu cách sử dụng Bộ công cụ kỹ sư xã hội.

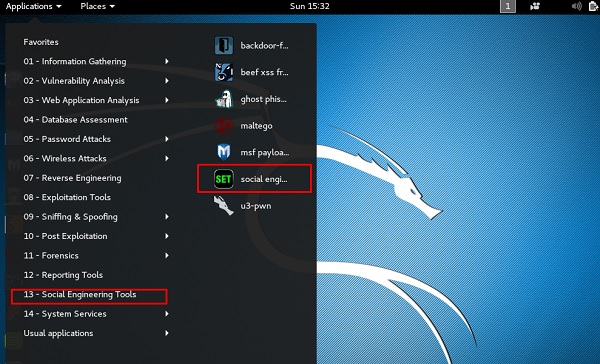

Step 1 - Để mở SET, đi tới Ứng dụng → Công cụ Kỹ thuật Xã hội → Nhấp vào “ĐẶT” Công cụ Kỹ thuật Xã hội.

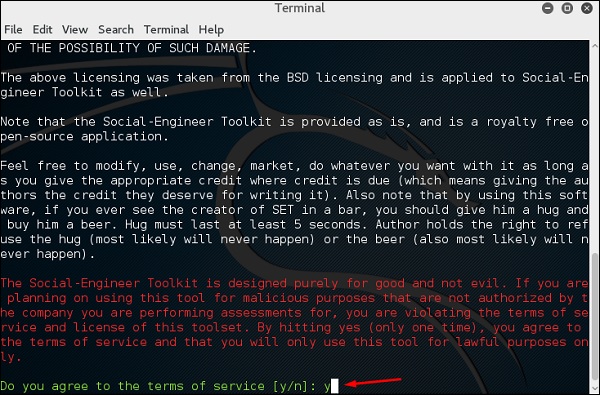

Step 2- Nó sẽ hỏi bạn có đồng ý với các điều khoản sử dụng hay không. Kiểu“y” như thể hiện trong ảnh chụp màn hình sau đây.

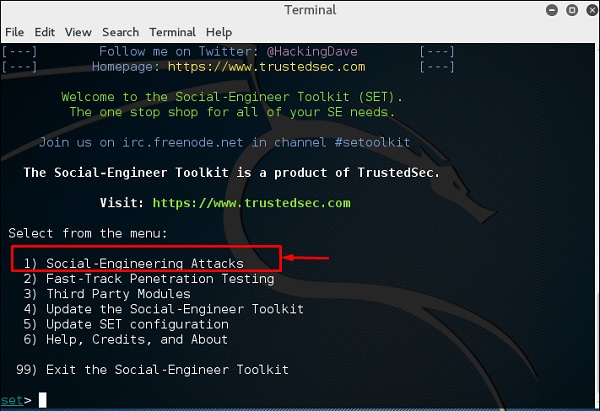

Step 3 - Hầu hết các menu hiển thị trong ảnh chụp màn hình sau đây là tự giải thích và trong số đó, quan trọng nhất là “Các cuộc tấn công kỹ thuật xã hội” số 1.

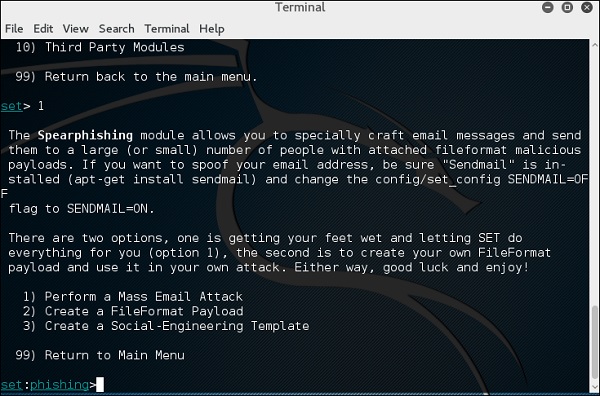

Step 4 - Loại “1”→ Nhập. Một menu con sẽ mở ra. Nếu bạn nhấnEnter một lần nữa, bạn sẽ thấy giải thích cho từng menu con.

Mô-đun Spear-phishing cho phép bạn soạn thảo đặc biệt các email và gửi chúng đến các nạn nhân được nhắm mục tiêu của bạn với FileFormatmalicioustrọng tải. Ví dụ, gửi tài liệu PDF độc hại mà nếu nạn nhân mở, nó sẽ xâm phạm hệ thống. Nếu bạn muốn giả mạo địa chỉ email của mình, hãy đảm bảo rằng “Sendmail” đã được cài đặt (apt-get install sendmail) và thay đổi cờ config / set_config SENDMAIL = OFF thành SENDMAIL = ON.

Có hai lựa chọn cho cuộc tấn công lừa đảo trực tuyến -

- Thực hiện một cuộc tấn công email hàng loạt

- Tạo một tải trọng định dạng tệp và một mẫu kỹ thuật xã hội

Cách đầu tiên là để SET làm mọi thứ cho bạn (tùy chọn 1), cách thứ hai là tạo tải trọng FileFormat của riêng bạn và sử dụng nó trong cuộc tấn công của riêng bạn.

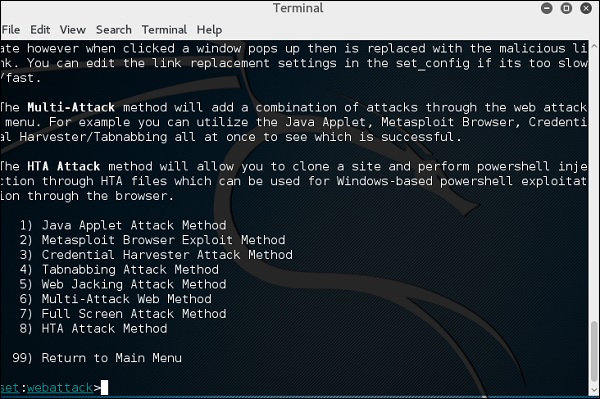

Kiểu “99” để quay lại menu chính và sau đó nhập “2” để chuyển đến “Các vectơ tấn công web”.

Mô-đun tấn công web là một cách duy nhất để sử dụng nhiều cuộc tấn công dựa trên web để xâm phạm nạn nhân dự kiến. Mô-đun này được sử dụng để thực hiện các cuộc tấn công lừa đảo chống lại nạn nhân nếu họ nhấp vào liên kết. Có rất nhiều cuộc tấn công có thể xảy ra khi họ nhấp vào một liên kết.

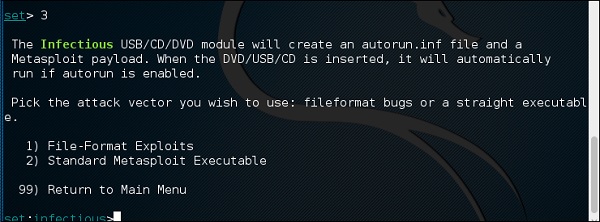

Kiểu “99” để quay lại menu chính và sau đó nhập “3”.

Mô-đun USB / CD / DVD lây nhiễm sẽ tạo tệp autorun.inf và tải trọng Metasploit. Tệp tải trọng và tự động chạy được ghi hoặc sao chép trên USB. Khi DVD / USB / CD được lắp vào máy của nạn nhân, nó sẽ kích hoạt tính năng chạy tự động (nếu tính năng chạy tự động được bật) và hy vọng sẽ làm tổn hại hệ thống. Bạn có thể chọn vectơ tấn công mà bạn muốn sử dụng: lỗi định dạng tệp hoặc tệp thực thi thẳng.

Sau đây là các tùy chọn cho Máy phát phương tiện truyền nhiễm.

- Khai thác định dạng tệp

- Metasploit chuẩn có thể thực thi

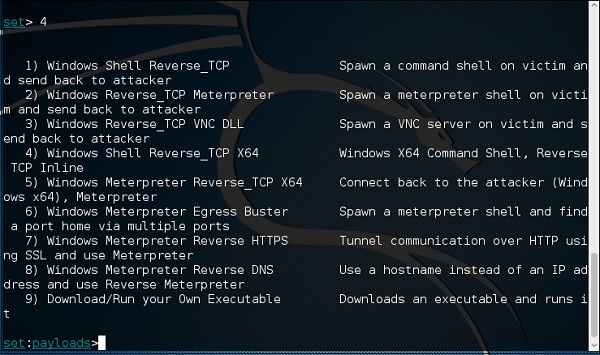

Kiểu “99”để quay lại menu chính. Sau đó, gõ“4” để chuyển đến “Các vectơ tấn công web”.

Tạo tải trọng và trình nghe là một cách đơn giản để tạo tải trọng Metasploit. Nó sẽ xuất tệp exe cho bạn và tạo một trình nghe. Bạn sẽ cần thuyết phục nạn nhân tải xuống tệp exe và thực thi nó để lấy shell.

Kiểu “99” để quay lại menu chính và sau đó nhập “5” để chuyển đến “Các vectơ tấn công web”.

Cuộc tấn công người gửi thư hàng loạt sẽ cho phép bạn gửi nhiều email cho nạn nhân và tùy chỉnh các tin nhắn. Có hai tùy chọn trên e-mailer hàng loạt; đầu tiên là gửi email đến một địa chỉ email duy nhất. Tùy chọn thứ hai cho phép bạn nhập một danh sách có tất cả email của người nhận và nó sẽ gửi tin nhắn của bạn đến bao nhiêu người tùy thích trong danh sách đó.

- E-Mail Attack Địa chỉ Email Đơn

- E-Mail Attack Mass Mailer

Kiểu “99” để quay lại menu chính và sau đó nhập “9” để chuyển đến “Powershell Attack Vector”.

Mô-đun Powershell Attack Vector cho phép bạn tạo các cuộc tấn công cụ thể của PowerShell. Các cuộc tấn công này cho phép bạn sử dụng PowerShell, tính năng này có sẵn theo mặc định trong tất cả các hệ điều hành Windows Vista trở lên. PowerShell cung cấp một bối cảnh hiệu quả để triển khai tải trọng và thực hiện các chức năng không bị kích hoạt bởi các công nghệ phòng ngừa.

- Powershell đầu phun mã chữ và số

- Powershell Reverse Shell

- Powershell Bind Shell

- Cơ sở dữ liệu SAM của Powershell Dump