Kali Linux - Thử nghiệm thâm nhập trang web

Trong chương này, chúng ta sẽ tìm hiểu về thử nghiệm thâm nhập trang web do Kali Linux cung cấp.

Sử dụng Vega

Vega là một nền tảng kiểm tra và quét mã nguồn mở miễn phí để kiểm tra tính bảo mật của các ứng dụng web. Vega có thể giúp bạn tìm và xác thực SQL Injection, Cross-Site Scripting (XSS), vô tình tiết lộ thông tin nhạy cảm và các lỗ hổng khác. Nó được viết bằng Java, dựa trên GUI và chạy trên Linux, OS X và Windows.

Vega bao gồm một máy quét tự động để kiểm tra nhanh và một proxy chặn để kiểm tra chiến thuật. Vega có thể được mở rộng bằng cách sử dụng một API mạnh mẽ trong ngôn ngữ của web: JavaScript. Trang web chính thức làhttps://subgraph.com/vega/

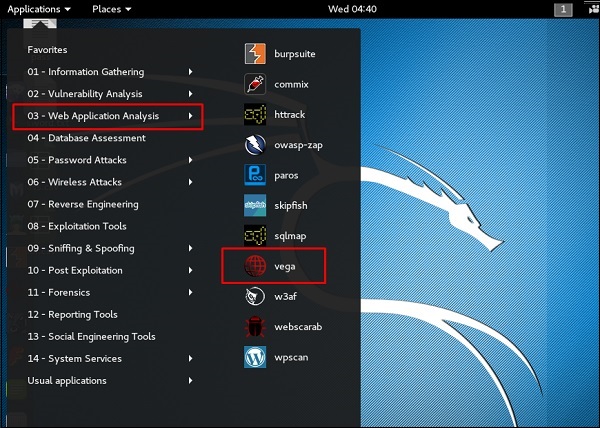

Step 1 - Để mở Vega, hãy vào Ứng dụng → Phân tích ứng dụng 03 web → Vega

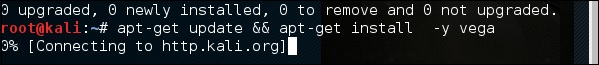

Step 2 - Nếu bạn không thấy ứng dụng trong đường dẫn, hãy gõ lệnh sau.

Step 3 - Để bắt đầu quét, nhấp vào dấu “+”.

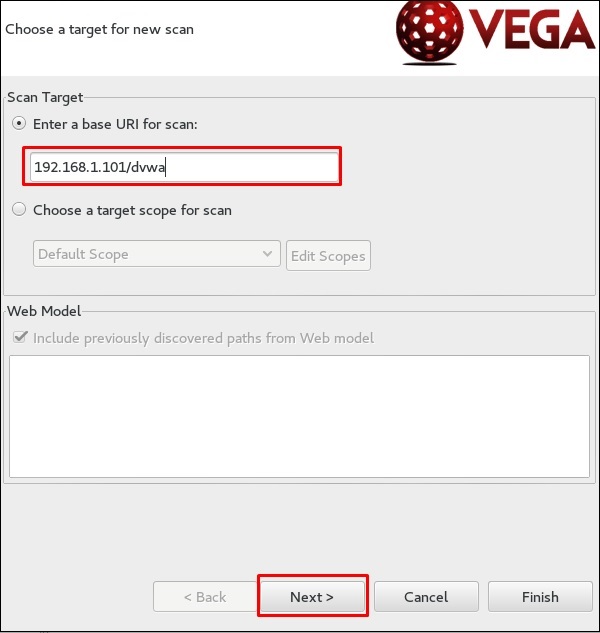

Step 4- Nhập URL của trang web sẽ được quét. Trong trường hợp này, nó là máy metasploitable → nhấp vào "Tiếp theo".

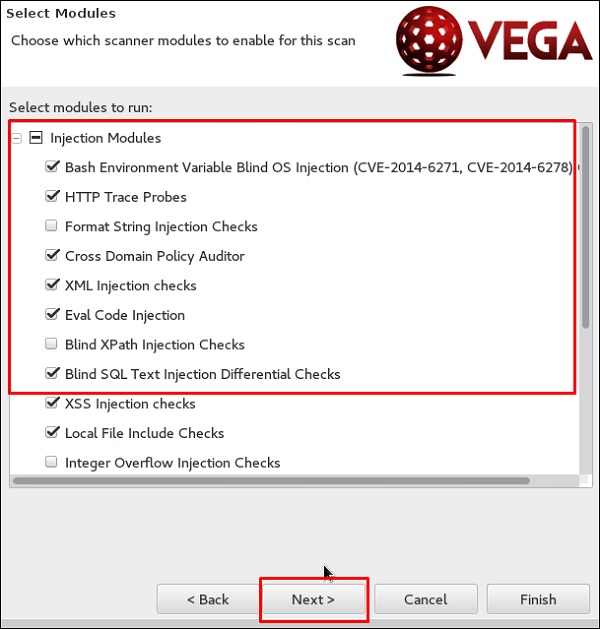

Step 5- Đánh dấu vào tất cả các ô của các mô-đun mà bạn muốn được điều khiển. Sau đó, nhấp vào “Tiếp theo”.

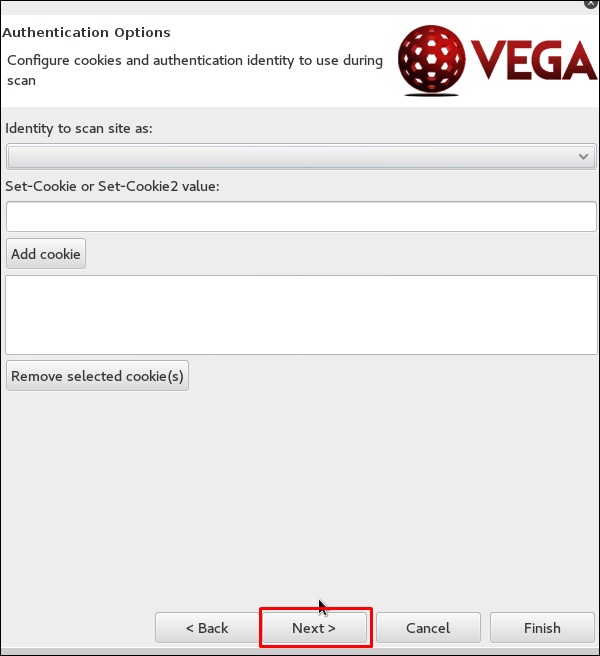

Step 6 - Nhấp vào “Tiếp theo” một lần nữa trong ảnh chụp màn hình sau.

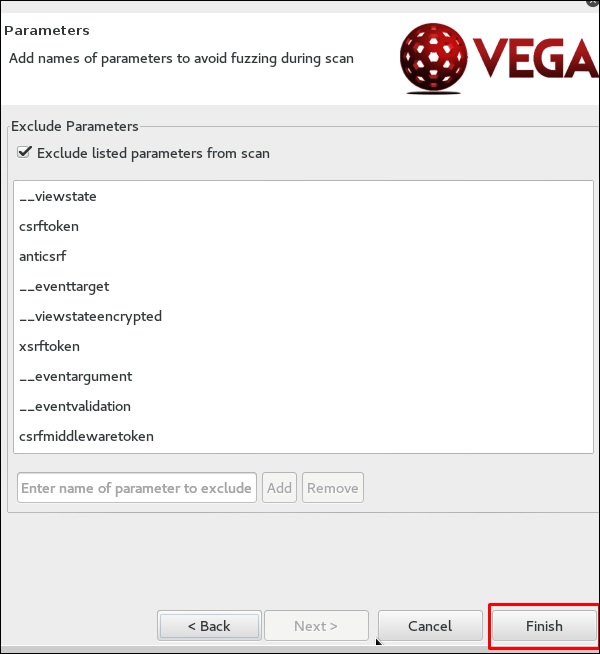

Step 7 - Nhấp vào “Hoàn tất”.

Step 8 - Nếu bảng sau bật lên, hãy nhấp vào “Có”.

Quá trình quét sẽ tiếp tục như được hiển thị trong ảnh chụp màn hình sau.

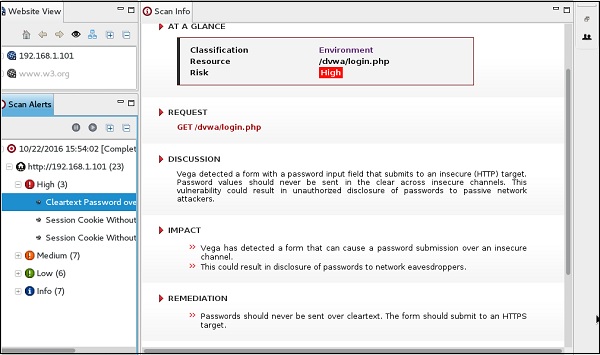

Step 9- Sau khi quá trình quét hoàn tất, trên bảng điều khiển bên trái, bạn có thể thấy tất cả các phát hiện, được phân loại theo mức độ nghiêm trọng. Nếu bạn nhấp vào nó, bạn sẽ thấy tất cả chi tiết về các lỗ hổng trên bảng điều khiển bên phải, chẳng hạn như “Yêu cầu”, “Thảo luận”, “Tác động” và “Biện pháp khắc phục hậu quả”.

ZapProxy

ZAP-OWASP Zed Attack Proxy là một công cụ kiểm tra thâm nhập tích hợp dễ sử dụng để tìm kiếm lỗ hổng trong các ứng dụng web. Nó là một giao diện Java.

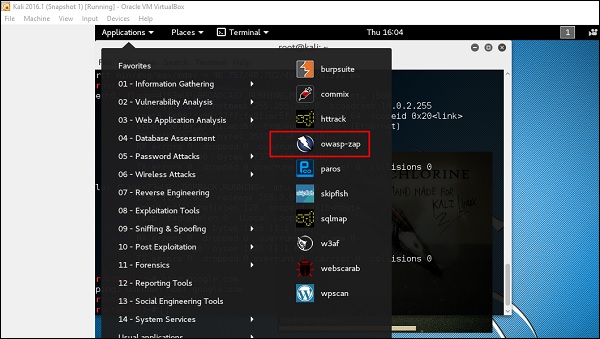

Step 1 - Để mở ZapProxy, vào Ứng dụng → Phân tích ứng dụng 03 web → owaspzap.

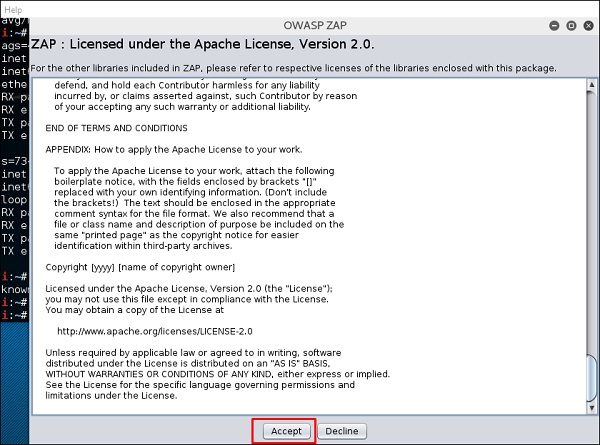

Step 2 - Nhấp vào “Chấp nhận”.

ZAP sẽ bắt đầu tải.

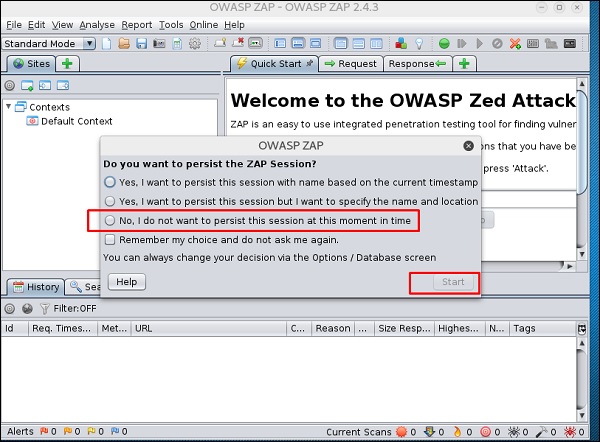

Step 3 - Chọn một trong các Tùy chọn như được hiển thị trong ảnh chụp màn hình sau và nhấp vào “Bắt đầu”.

Web sau đây là siêu phù hợp với IP: 192.168.1.101

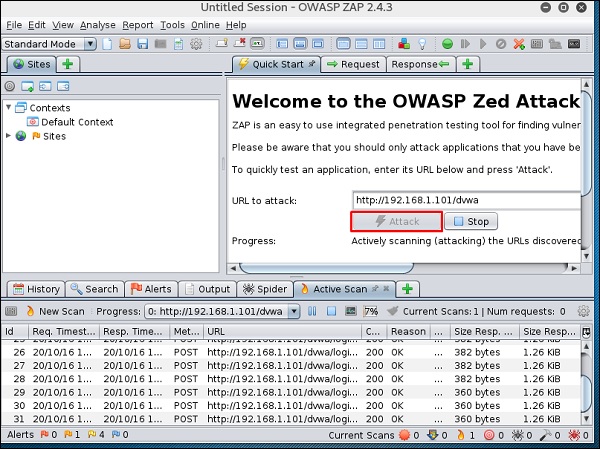

Step 4 - Nhập URL của web thử nghiệm tại “URL để tấn công” → nhấp vào “Tấn công”.

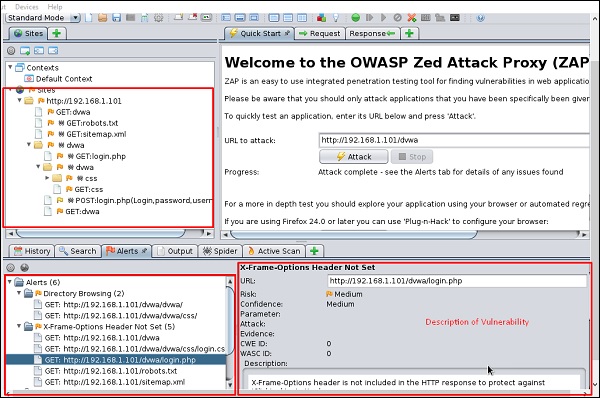

Sau khi quá trình quét hoàn tất, ở bảng trên cùng bên trái, bạn sẽ thấy tất cả các trang web đã được thu thập thông tin.

Trong bảng điều khiển bên trái “Cảnh báo”, bạn sẽ thấy tất cả các phát hiện cùng với mô tả.

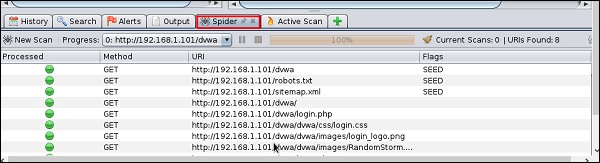

Step 5 - Nhấp vào “Spider” và bạn sẽ thấy tất cả các liên kết được quét.

Sử dụng Công cụ Cơ sở dữ liệu

sqlmap

sqlmap là một công cụ kiểm tra thâm nhập mã nguồn mở tự động hóa quá trình phát hiện và khai thác lỗ hổng SQL injection và tiếp quản các máy chủ cơ sở dữ liệu. Nó đi kèm với một công cụ phát hiện mạnh mẽ, nhiều tính năng thích hợp cho người kiểm tra thâm nhập cuối cùng và một loạt các công tắc kéo dài từ việc lấy dấu cơ sở dữ liệu, tìm nạp dữ liệu từ cơ sở dữ liệu đến truy cập hệ thống tệp cơ bản và thực hiện các lệnh trên hệ điều hành thông qua- kết nối băng tần.

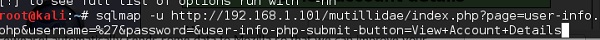

Hãy học cách sử dụng sqlmap.

Step 1 - Để mở sqlmap, vào Ứng dụng → 04-Đánh giá cơ sở dữ liệu → sqlmap.

Trang web có các tham số dễ bị tấn công SQL Injection là trang web siêu phù hợp.

Step 2 - Để bắt đầu thử nghiệm tiêm sql, hãy nhập “sqlmap – u URL of victim”

Step 3 - Từ kết quả, bạn sẽ thấy rằng một số biến dễ bị tấn công.

sqlninja

sqlninja là một SQL Injection trên Microsoft SQL Server đến một quyền truy cập GUI đầy đủ. sqlninja là một công cụ được nhắm mục tiêu để khai thác lỗ hổng SQL Injection trên một ứng dụng web sử dụng Microsoft SQL Server làm phần mềm phụ của nó. Thông tin đầy đủ về công cụ này có thể được tìm thấy trênhttp://sqlninja.sourceforge.net/

Step 1 - Để mở sqlninja, hãy vào Ứng dụng → Bài tập 04-Cơ sở dữ liệu → sqlninja.

Công cụ quét CMS

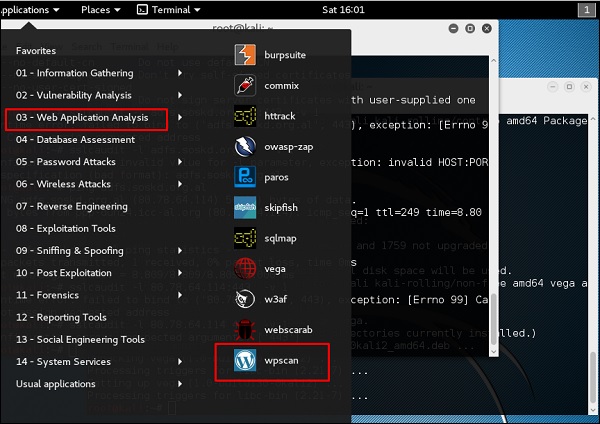

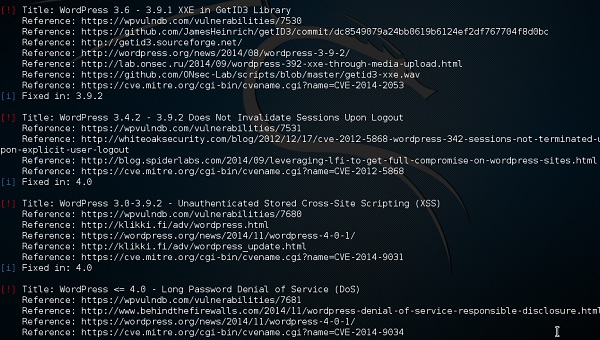

WPScan

WPScan là một trình quét lỗ hổng WordPress hộp đen có thể được sử dụng để quét các cài đặt WordPress từ xa để tìm các vấn đề bảo mật.

Step 1 - Để mở WPscan, vào Ứng dụng → Phân tích ứng dụng 03 web → “wpscan”.

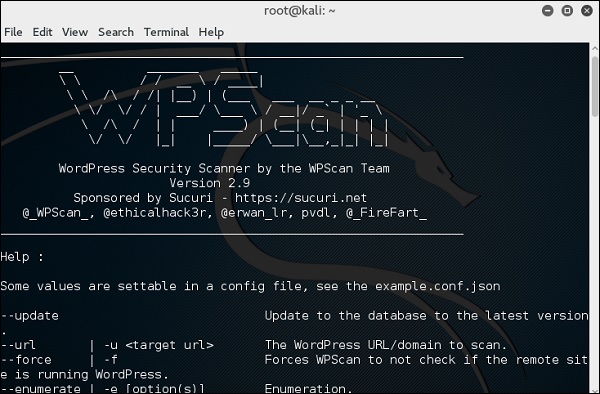

Ảnh chụp màn hình sau bật lên.

Step 2 - Để quét một trang web tìm lỗ hổng, hãy nhập “wpscan –u URL of webpage”.

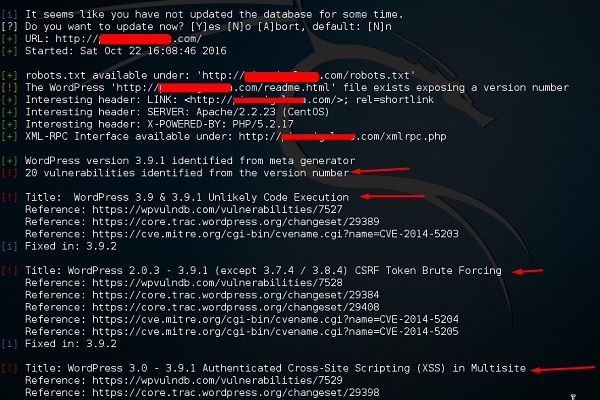

Nếu máy quét không được cập nhật, nó sẽ yêu cầu bạn cập nhật. Tôi sẽ khuyên bạn nên làm điều đó.

Khi quá trình quét bắt đầu, bạn sẽ thấy những phát hiện. Trong ảnh chụp màn hình sau, các lỗ hổng được biểu thị bằng một mũi tên màu đỏ.

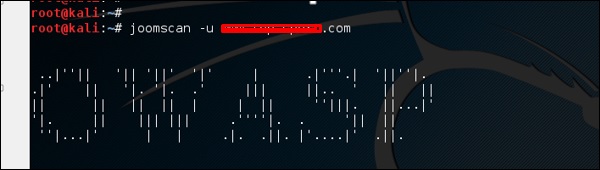

Joomscan

Joomla có lẽ là CMS được sử dụng rộng rãi nhất hiện nay do tính linh hoạt của nó. Đối với CMS này, nó là một máy quét Joomla. Nó sẽ giúp các nhà phát triển web và các chuyên gia web giúp xác định các điểm yếu bảo mật có thể có trên các trang Joomla đã triển khai của họ.

Step 1 - Để mở nó, chỉ cần nhấp vào bảng điều khiển bên trái ở thiết bị đầu cuối, sau đó “joomscan – parameter”.

Step 2 - Để được trợ giúp về kiểu sử dụng “joomscan /?”

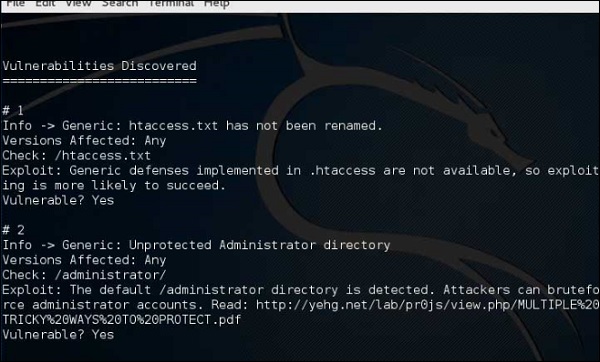

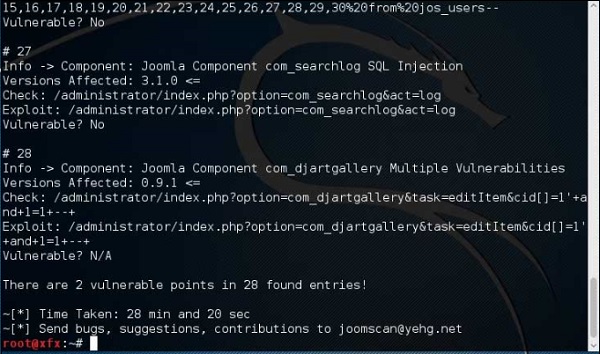

Step 3 - Để bắt đầu quét, gõ “joomscan –u URL của nạn nhân”.

Kết quả sẽ được hiển thị như trong ảnh chụp màn hình sau.

Công cụ quét SSL

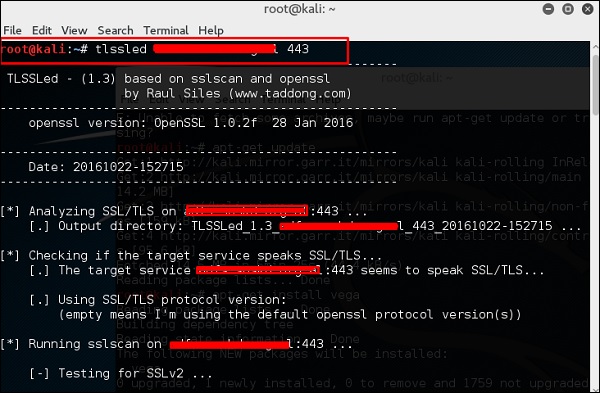

TLSSLedlà một tập lệnh shell Linux được sử dụng để đánh giá tính bảo mật của việc triển khai máy chủ web SSL / TLS (HTTPS) đích. Nó dựa trên sslscan, một trình quét SSL / TLS toàn diện dựa trên thư viện openssl và trên“openssl s_client” công cụ dòng lệnh.

Các thử nghiệm hiện tại bao gồm kiểm tra xem mục tiêu có hỗ trợ giao thức SSLv2, mật mã NULL, mật mã yếu dựa trên độ dài khóa của chúng (40 hoặc 56 bit), tính khả dụng của mật mã mạnh (như AES), nếu chứng chỉ kỹ thuật số được ký MD5 và khả năng thương lượng lại SSL / TLS hiện tại.

Để bắt đầu thử nghiệm, hãy mở một thiết bị đầu cuối và nhập “tlssled URL port“. Nó sẽ bắt đầu kiểm tra chứng chỉ để tìm dữ liệu.

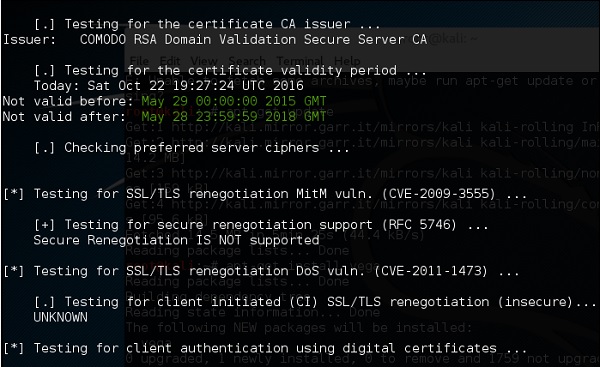

Bạn có thể thấy từ phát hiện rằng chứng chỉ có giá trị đến năm 2018 như được hiển thị bằng màu xanh lá cây trong ảnh chụp màn hình sau.

w3af

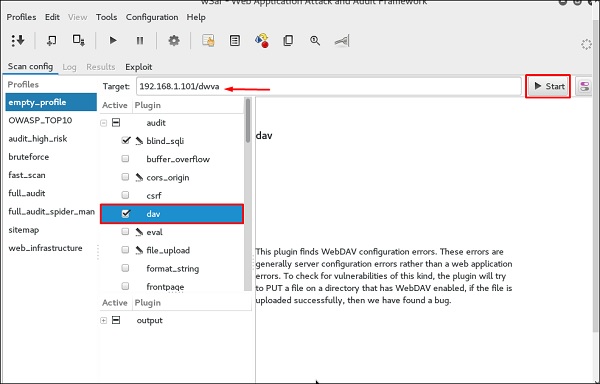

w3af là Khung kiểm tra và tấn công ứng dụng web nhằm mục đích xác định và khai thác tất cả các lỗ hổng ứng dụng web. Gói này cung cấp Giao diện người dùng đồ họa (GUI) cho khuôn khổ. Nếu bạn chỉ muốn một ứng dụng dòng lệnh, hãy cài đặt w3af-console.

Khung công tác này được gọi là “metasploit cho web”, nhưng nó thực sự còn nhiều hơn thế nữa vì nó cũng phát hiện ra các lỗ hổng ứng dụng web bằng cách sử dụng kỹ thuật quét hộp đen. Lõi w3af và các plugin của nó được viết hoàn toàn bằng Python. Dự án có hơn 130 plugin, giúp xác định và khai thác SQL injection, cross-site scripting (XSS), bao gồm tệp từ xa và hơn thế nữa.

Step 1 - Để mở nó, hãy vào Ứng dụng → Phân tích ứng dụng web 03 → Nhấp vào w3af.

Step 2 - Trên "Mục tiêu", hãy nhập URL của nạn nhân mà trong trường hợp này sẽ là địa chỉ web siêu phù hợp.

Step 3 - Chọn cấu hình → Nhấp vào “Bắt đầu”.

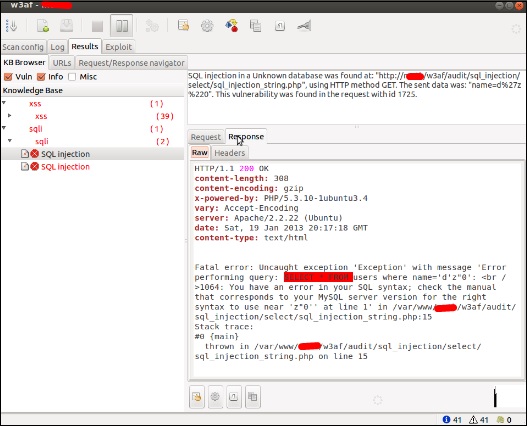

Step 4 - Đi tới "Kết quả" và bạn có thể xem kết quả với các chi tiết.