Cloud Computing - Kurzanleitung

Was ist Cloud?

Der Begriff Cloud bezieht sich auf a Network oder Internet. Mit anderen Worten, wir können sagen, dass Cloud etwas ist, das an einem entfernten Ort vorhanden ist. Die Cloud kann Dienste über das Netzwerk bereitstellen, dh in öffentlichen Netzwerken oder in privaten Netzwerken, z. B. WAN, LAN oder VPN.

Anwendungen wie e-mail, web conferencing, customer relationship management (CRM), Alle laufen in der Cloud.

Was ist Cloud Computing?

Cloud Computing bezieht sich auf manipulating, configuring, und accessingdie Bewerbungen online. Es bietet Online-Datenspeicherung, Infrastruktur und Anwendung.

Wir müssen keine Software auf unserem lokalen PC installieren, und so überwindet das Cloud-Computing platform dependency issues. Daher macht das Cloud Computing unsere Geschäftsanwendung mobile und collaborative.

Cloud-Computing-Technologien

Es gibt bestimmte Technologien, die hinter den Cloud-Computing-Plattformen arbeiten und Cloud-Computing flexibel, zuverlässig und nutzbar machen. Diese Technologien sind unten aufgeführt:

Virtualization

Serviceorientierte Architektur (SOA)

Grid Computing

Utility Computing

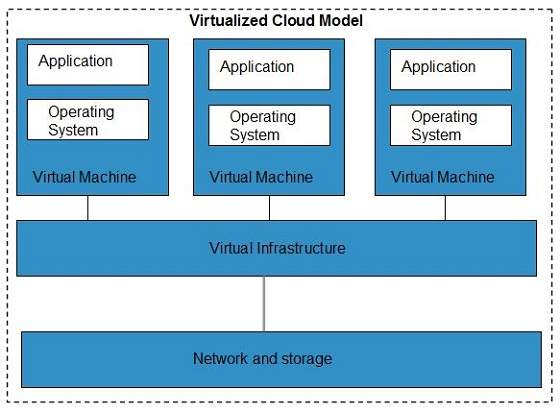

Virtualisierung

Virtualizationist eine Technik, mit der eine einzelne physische Instanz einer Anwendung oder Ressource von mehreren Organisationen oder Mandanten (Kunden) gemeinsam genutzt werden kann. Dazu wird einer physischen Ressource ein logischer Name zugewiesen und bei Bedarf ein Zeiger auf diese physische Ressource bereitgestellt.

Das Multitenant Architektur bietet virtual isolation Unter den mehreren Mandanten können die Organisationen die Anwendung so verwenden und anpassen, als ob jeweils eine eigene Instanz ausgeführt wird.

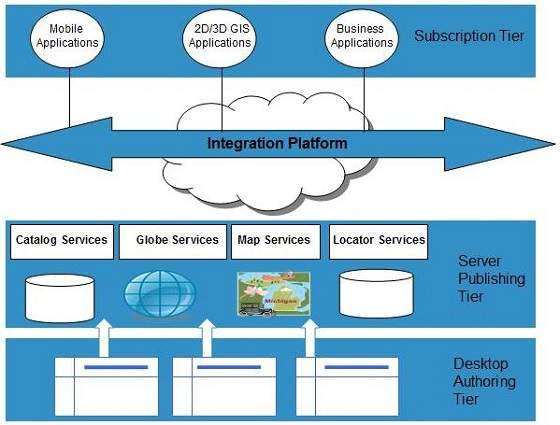

Serviceorientierte Architektur (SOA)

Service-Oriented ArchitectureHilft bei der Verwendung von Anwendungen als Service für andere Anwendungen, unabhängig von Art des Anbieters, Produkts oder der Technologie. Daher ist es möglich, Daten zwischen Anwendungen verschiedener Anbieter auszutauschen, ohne zusätzliche Programmierung oder Änderungen an Diensten vorzunehmen.

cloud_computing-service_oriented_architecture

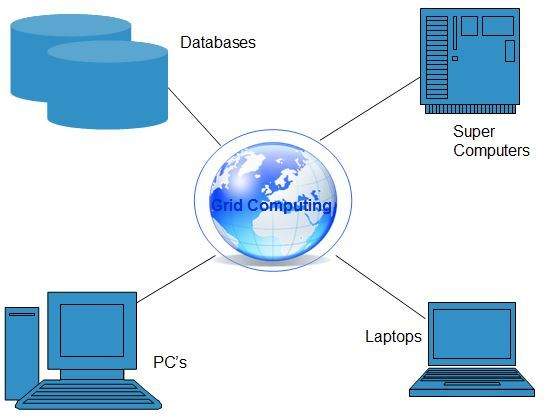

Grid Computing

Grid Computingbezieht sich auf verteiltes Rechnen, bei dem Gruppencomputer von mehreren Standorten miteinander verbunden sind, um ein gemeinsames Ziel zu erreichen. Diese Computerressourcen sind heterogen und geografisch verteilt.

Grid Computing zerlegt komplexe Aufgaben in kleinere Teile. Diese kleineren Teile werden an CPUs verteilt, die sich im Grid befinden.

Utility Computing

Utility computing basiert auf Pay per UseModell. Es bietet bei Bedarf Rechenressourcen als Messdienst. Cloud Computing, Grid Computing und verwaltete IT-Services basieren auf dem Konzept des Utility Computing

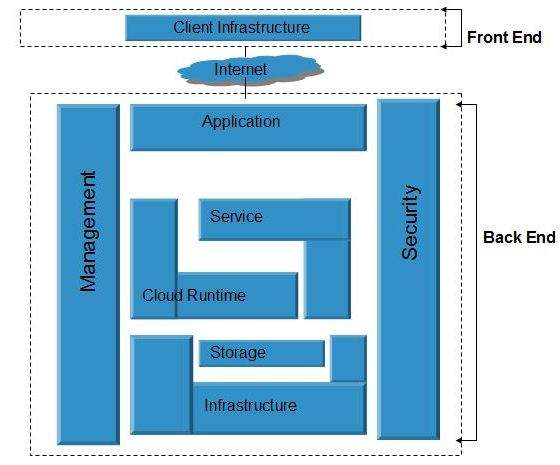

Cloud Computing-Architektur

Die Cloud-Computing-Architektur besteht aus vielen Cloud-Komponenten, von denen jede lose miteinander verbunden ist. Wir können die Cloud-Architektur grob in zwei Teile unterteilen:

Vorderes Ende

Backend

Jedes der Enden ist über ein Netzwerk verbunden, normalerweise über. Internet. Das folgende Diagramm zeigt die grafische Ansicht der Cloud-Computing-Architektur:

Vorderes Ende

Front Endbezieht sich auf den Client-Teil des Cloud-Computing-Systems. Es besteht aus Schnittstellen und Anwendungen, die für den Zugriff auf die Cloud-Computing-Plattformen erforderlich sind. Z.B. Webbrowser

Backend

Back Endbezieht sich auf die Wolke selbst. Es besteht aus allen Ressourcen, die für die Bereitstellung von Cloud-Computing-Diensten erforderlich sind. Es besteht aus riesigendata storage, virtual machines, security mechanism, services, deployment models, servers etc.

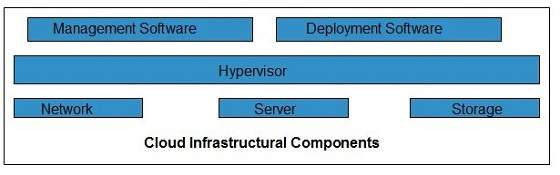

Cloud-Infrastrukturkomponenten

Cloud infrastructure bestehen aus Servern, Speicher, Netzwerk, Verwaltungssoftware sowie Bereitstellungssoftware und Plattformvirtualisierung.

Hypervisor

Hypervisor ist ein firmware oder low level programdas fungiert als Virtual Machine Manager. Es ermöglicht die gemeinsame Nutzung der einzelnen physischen Instanz von Cloud-Ressourcen zwischen mehreren Mandanten.

Management-Software

Management Software hilft bei der Wartung und Konfiguration der Infrastruktur.

Bereitstellungssoftware

Deployment Software hilft bei der Bereitstellung und Integration der Anwendung in der Cloud.

Netzwerk

Networkist die Schlüsselkomponente der Cloud-Infrastruktur. Es ermöglicht die Verbindung von Cloud-Diensten über das Internet. Es ist auch möglich, das Netzwerk als Dienstprogramm über das Internet bereitzustellen, dh der Verbraucher kann die Netzwerkroute und das Netzwerkprotokoll anpassen.

Server

Server Hilft bei der Berechnung der Ressourcenfreigabe und bietet andere Dienste wie Ressourcenzuweisung und -entzuweisung, Überwachung von Ressourcen, Sicherheit usw. an.

Lager

Die Cloud verwendet ein verteiltes Dateisystem für Speicherzwecke. Wenn eine der Speicherressourcen ausfällt, kann sie aus einer anderen extrahiert werden, wodurch Cloud Computing zuverlässiger wird.

Cloud-Bereitstellungsmodelle

Im Folgenden sind die Cloud-Bereitstellungsmodelle aufgeführt:

Public Cloud-Modell

Private Cloud-Modell

Hybrid Cloud-Modell

Community Cloud-Modell

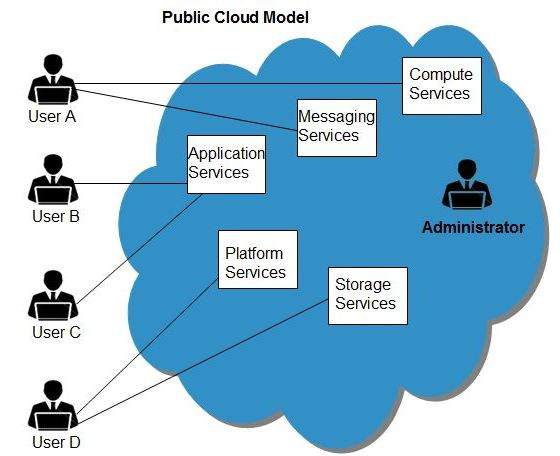

Public Cloud-Modell

Das Public Cloud Modelermöglicht den einfachen Zugang von Systemen und Diensten für die breite Öffentlichkeit. z.BGoogle, Amazon, Microsoft bietet Cloud-Dienste über das Internet an.

Leistungen

Kosteneffizient

Reliability

Flexibility

Standortunabhängigkeit

Utility Style Costing

Hohe Skalierbarkeit

Nachteile

Geringe Sicherheit

Weniger anpassbar

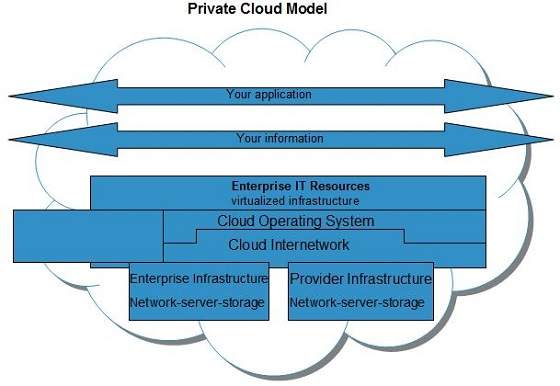

Private Cloud-Modell

Das Private CloudErmöglicht den Zugriff auf Systeme und Dienste in einer Organisation. Die Private Cloud wird nur innerhalb einer Organisation betrieben. Es kann jedoch intern oder von Dritten verwaltet werden.

Leistungen

Hier sind die Vorteile der Bereitstellung der Cloud als Private Cloud-Modell.

Höhere Sicherheit und Datenschutz

Mehr Kontrolle

Kosten und Energieeffizienz

Nachteile

Hier sind die Nachteile der Verwendung des Private Cloud-Modells:

Sperrgebiet

Unflexible Preisgestaltung

Eingeschränkte Skalierbarkeit

Zusätzliche Fähigkeiten

Hybrid Cloud-Modell

Das Hybrid Cloud ist eine Mischung aus public und privateWolke. Nicht kritische Aktivitäten werden mithilfe der öffentlichen Cloud ausgeführt, während die kritischen Aktivitäten mithilfe der privaten Cloud ausgeführt werden.

Leistungen

Hier sind die Vorteile der Bereitstellung der Cloud als Hybrid-Cloud-Modell:

Scalability

Flexibility

Kosteneffizienz

Nachteile

Hier sind die Nachteile des Hybrid Cloud-Modells:

Netzwerkprobleme

Sicherheitskonformität

Infrastrukturabhängigkeit

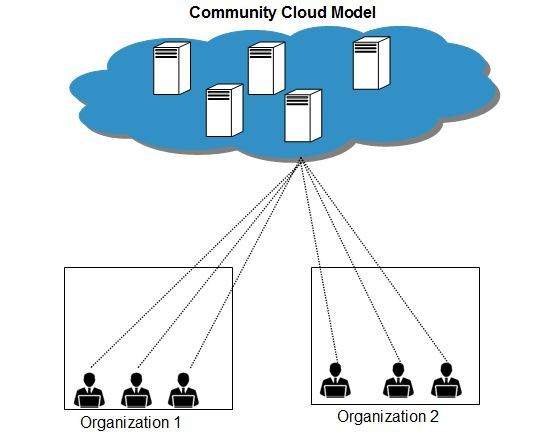

Community Cloud-Modell

Das Community CloudErmöglicht den Zugriff auf Systeme und Dienste für Gruppen von Organisationen. Es teilt die Infrastruktur zwischen mehreren Organisationen aus einer bestimmten Community. Es kann intern oder von Dritten verwaltet werden.

Leistungen

Hier sind die Vorteile der Bereitstellung von Cloud as community cloud Modell:

Kosteneffizient

Teilen zwischen Organisationen

Security

Probleme

Da sich alle Daten an einem Ort befinden, muss beim Speichern von Daten in der Community Cloud vorsichtig vorgegangen werden, da andere möglicherweise darauf zugreifen können.

Es ist auch schwierig, Verantwortlichkeiten für Governance, Sicherheit und Kosten zuzuweisen.

Cloud-Servicemodelle

Im Folgenden sind die Cloud-Servicemodelle aufgeführt:

IaaS-Modell (Infrastructure as a Service)

PaaS-Modell (Platform as a Service)

SaaS-Modell (Software as a Service)

IDaaS-Modell (Identity as a Service)

NaaS-Modell (Network as a Service)

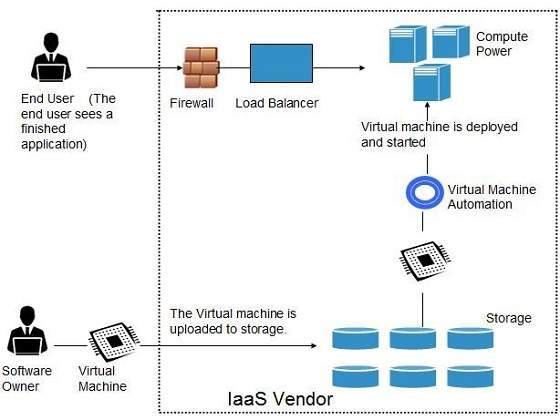

Infrastruktur als Service (IaaS)

IaaS bietet Zugriff auf grundlegende Ressourcen wie physische Maschinen, virtuelle Maschinen, virtuellen Speicher usw. Neben diesen Ressourcen bietet das IaaS auch:

Festplattenspeicher der virtuellen Maschine

Virtual Local Area Network (VLANs)

Load Balancer

IP-Adressen

Softwarepakete

Alle oben genannten Ressourcen werden dem Endbenutzer über zur Verfügung gestellt server virtualization. Darüber hinaus greifen die Kunden auf diese Ressourcen zu, als ob sie sie besitzen.

Leistungen

IaaSermöglicht es dem Cloud-Anbieter, die Infrastruktur kostengünstig über das Internet frei zu lokalisieren. Einige der wichtigsten Vorteile von IaaS sind nachfolgend aufgeführt:

Volle Kontrolle über die Computerressourcen durch Administratorzugriff auf VMs.

Flexible und effiziente Anmietung von Computerhardware.

Portabilität, Interoperabilität mit Legacy-Anwendungen.

Probleme

Hier sind die mit IaaS verbundenen Probleme:

Kompatibilität mit älteren Sicherheitslücken

Ausbreitung der virtuellen Maschine

Robustheit der Isolation auf VM-Ebene

Praktiken zum Löschen von Daten

Eigenschaften

Hier sind die Merkmale des IaaS-Servicemodells:

Virtuelle Maschinen mit vorinstallierter Software.

Virtuelle Maschinen mit vorinstallierten Betriebssystemen wie Windows, Linux und Solaris.

Verfügbarkeit von Ressourcen auf Abruf.

Ermöglicht das Speichern von Kopien bestimmter Daten an verschiedenen Orten.

Die Rechenressourcen können einfach vergrößert und verkleinert werden.

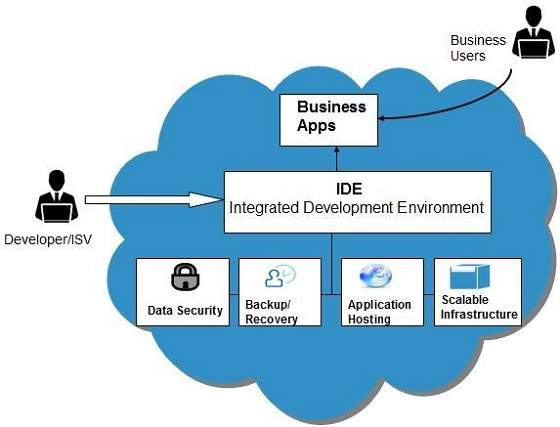

Plattform als Service (PaaS)

PaaSbietet die Laufzeitumgebung für Anwendungen. Es bietet auch Entwicklungs- und Bereitstellungstools, die für die Entwicklung von Anwendungen erforderlich sind. PaaS hat eine Funktion vonpoint-and-click Tools, mit denen Nicht-Entwickler Webanwendungen erstellen können.

Das folgende Diagramm zeigt, wie PaaS den Entwicklern eine API und Entwicklungstools anbietet und wie es dem Endbenutzer hilft, auf Geschäftsanwendungen zuzugreifen.

Leistungen

Im Folgenden sind die Vorteile des PaaS-Modells aufgeführt:

Geringerer Verwaltungsaufwand

Niedrigere Gesamtbetriebskosten

Skalierbare Lösungen

Mehr aktuelle Systemsoftware

Probleme

Mögen SaaS, PaaSDarüber hinaus werden die Browser der Verbraucher erheblich belastet, um zuverlässige und sichere Verbindungen zu den Anbietersystemen aufrechtzuerhalten. Daher teilt PaaS viele der Probleme von SaaS. Es gibt jedoch einige spezifische Probleme im Zusammenhang mit PaaS, wie unten aufgeführt:

Mangelnde Portabilität zwischen PaaS-Clouds

Ereignisbasierte Prozessorplanung

Sicherheitstechnik von PaaS-Anwendungen

Software als Service (SaaS)

Software as a Service(SaaS)Modell ermöglicht die Bereitstellung von Softwareanwendungen als Service für die Endbenutzer. Es bezieht sich auf eine Software, die auf einem gehosteten Dienst bereitgestellt wird und über das Internet zugänglich ist. Es gibt mehrere SaaS-Anwendungen. Einige von ihnen sind unten aufgeführt:

Abrechnungs- und Rechnungsstellungssystem

CRM-Anwendungen (Customer Relationship Management)

Helpdesk-Anwendungen

Human Resource (HR) -Lösungen

Eigenschaften

Hier sind die Merkmale des SaaS-Servicemodells:

SaaS stellt die Software über das Internet zur Verfügung.

Die Software wird vom Anbieter gewartet und nicht dort, wo sie ausgeführt wird.

Die Lizenz für die Software kann abonnementbasiert oder nutzungsbasiert sein. Und es wird regelmäßig in Rechnung gestellt.

SaaS-Anwendungen sind kostengünstig, da sie auf der Endbenutzerseite keine Wartung erfordern.

Sie sind auf Anfrage erhältlich.

Sie können bei Bedarf vergrößert oder verkleinert werden.

Sie werden automatisch aktualisiert und aktualisiert.

SaaS bietet ein Share-Datenmodell an. Daher können mehrere Benutzer eine einzelne Instanz der Infrastruktur gemeinsam nutzen. Es ist nicht erforderlich, die Funktionalität für einzelne Benutzer fest zu codieren.

Alle Benutzer verwenden dieselbe Version der Software.

Leistungen

Die Verwendung von SaaS hat sich in Bezug auf Skalierbarkeit, Effizienz, Leistung und vieles mehr als vorteilhaft erwiesen. Einige der Vorteile sind unten aufgeführt:

Bescheidene Software-Tools

Effiziente Nutzung von Softwarelizenzen

Zentrales Management & Daten

Platfrom Verantwortlichkeiten vom Anbieter verwaltet

Multitenant-Lösungen.

Probleme

Mit SaaS sind mehrere Probleme verbunden. Einige von ihnen sind unten aufgeführt:

Browserbasierte Risiken

Netzwerkabhängigkeit

Mangelnde Portabilität zwischen SaaS-Clouds

Identität als Dienstleistung (IDaaS)

Überblick

Mitarbeiter in einem Unternehmen müssen sich beim System anmelden, um verschiedene Aufgaben ausführen zu können. Diese Systeme können auf einem lokalen Server oder einer Cloud basieren. Im Folgenden sind die Probleme aufgeführt, mit denen ein Mitarbeiter möglicherweise konfrontiert ist:

Speichern verschiedener Kombinationen aus Benutzername und Kennwort für den Zugriff auf mehrere Server.

Wenn ein Mitarbeiter das Unternehmen verlässt, muss sichergestellt werden, dass jedes Benutzerkonto deaktiviert wurde. Dies erhöht die Arbeitsbelastung der IT-Mitarbeiter.

Um die oben genannten Probleme zu lösen, wurde eine neue Technik entwickelt, die als bekannt ist Identity as a Service (IDaaS).

IDaaS bietet die Verwaltung der Identität (Information) als digitale Einheit. Diese Identität kann bei elektronischen Transaktionen verwendet werden.

Identität

Identity bezieht sich auf eine Reihe von Attributen, die mit etwas verbunden sind und es erkennbar machen. Alle Objekte haben möglicherweise dieselben Attribute, aber ihre Identität kann nicht identisch sein. Diese eindeutige Identität wird durch ein eindeutiges Identifikationsattribut zugewiesen.

Es gibt einige identity services die zur Validierung von Diensten wie der Validierung von Websites, Transaktionen, Transaktionsteilnehmern, Kunden usw. bereitgestellt wurden. Die Identität als Dienst kann Folgendes umfassen:

Verzeichnisdienste

Föderierte Dienste

Registration

Authentifizierungsdienste

Risiko- und Ereignisüberwachung

Single Sign-On-Dienste

Identitäts- und Profilverwaltung

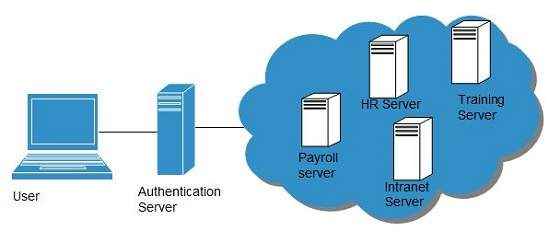

Single Sign-On (SSO)

Um das Problem der Verwendung unterschiedlicher Kombinationen aus Benutzername und Kennwort für verschiedene Server zu lösen, verwenden Unternehmen jetzt die Single Sign-On-Software, mit der sich der Benutzer nur einmal anmelden und den Zugriff des Benutzers auf andere Systeme verwalten kann.

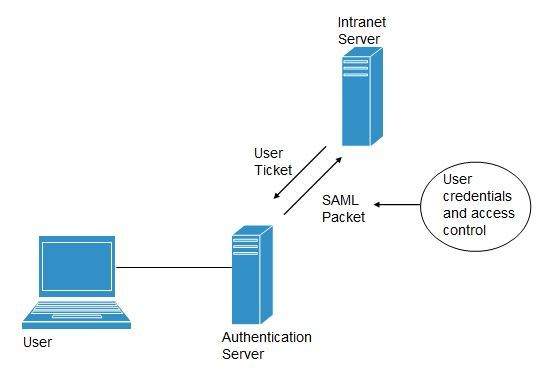

SSO verfügt über einen einzelnen Authentifizierungsserver, der den Mehrfachzugriff auf andere Systeme verwaltet, wie in der folgenden Abbildung dargestellt:

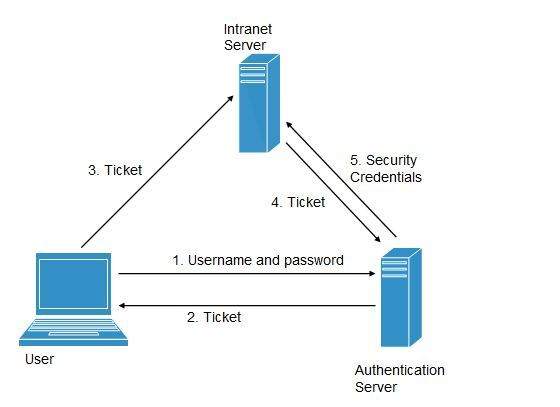

SSO funktioniert

Es gibt verschiedene Implementierungen von SSO. Hier diskutieren wir die gemeinsame Arbeitsweise von SSO:

Die folgenden Schritte erläutern die Funktionsweise der Single Sign-On-Software:

Der Benutzer meldet sich mit einem Benutzernamen und einem Kennwort beim Authentifizierungsserver an.

Der Authentifizierungsserver gibt das Ticket des Benutzers zurück.

Der Benutzer sendet das Ticket an den Intranetserver.

Der Intranetserver sendet das Ticket an den Authentifizierungsserver.

Der Authentifizierungsserver sendet die Sicherheitsanmeldeinformationen des Benutzers für diesen Server zurück an den Intranetserver.

Wenn ein Mitarbeiter das Unternehmen verlässt, muss er lediglich den Benutzer am Authentifizierungsserver deaktivieren, wodurch der Zugriff des Benutzers auf alle Systeme deaktiviert wird.

Federated Identity Management (FIDM)

FIDMbeschreibt die Technologien und Protokolle, mit denen ein Benutzer Sicherheitsanmeldeinformationen über Sicherheitsdomänen hinweg verpacken kann. Es benutztSecurity Markup Language (SAML) So verpacken Sie die Sicherheitsanmeldeinformationen eines Benutzers wie in der folgenden Abbildung dargestellt:

OpenID

Es bietet Benutzern die Möglichkeit, mehrere Websites mit einem einzigen Konto anzumelden. Google, Yahoo! Flickr, MySpace, WordPress.com sind einige der Unternehmen, die OpenID unterstützen.

Leistungen

Erhöhte Konversationsraten auf der Website.

Zugriff auf größere Benutzerprofilinhalte.

Weniger Probleme mit verlorenen Passwörtern.

Einfache Integration von Inhalten in soziale Netzwerke.

Network as a Service (NaaS)

Überblick

Networks as a Serviceermöglicht uns den direkten und sicheren Zugriff auf die Netzwerkinfrastruktur. NaaS ermöglicht die Bereitstellungcustom routing protocols.

NaaS verwendet virtualized network infrastructureBereitstellung von Netzwerkdiensten für den Verbraucher. Es liegt in der Verantwortung des NaaS-Anbieters, die Netzwerkressourcen zu warten und zu verwalten, wodurch die Arbeitsbelastung des Verbrauchers verringert wird. Darüber hinaus bietet NaaSnetwork as a utility.

NaaS basiert ebenfalls auf pay-per-use Modell.

Wie wird NaaS geliefert?

Um das NaaS-Modell verwenden zu können, muss sich der Verbraucher beim Webportal anmelden, wo er die Online-API abrufen kann. Hier kann der Verbraucher die Route anpassen.

Der Verbraucher muss wiederum für die genutzte Kapazität bezahlen. Es ist auch möglich, die Kapazität jederzeit auszuschalten.

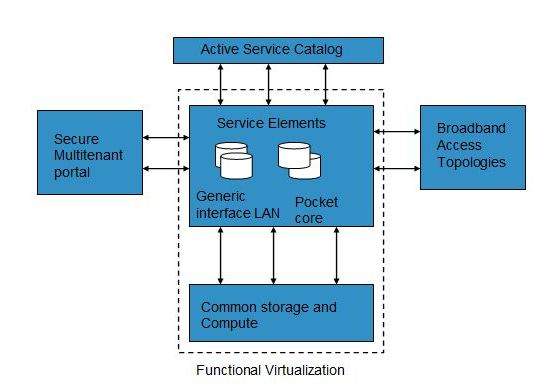

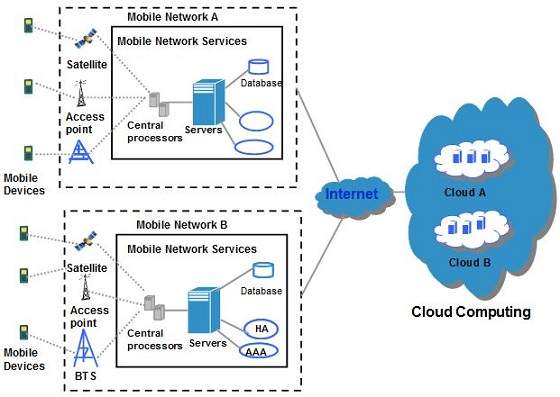

Mobiles NaaS

Mobile NaaS bietet eine effizientere und flexiblere Steuerung mobiler Geräte. Mithilfe der Virtualisierung wird die Architektur vereinfacht, um effizientere Prozesse zu erstellen.

Das folgende Diagramm zeigt die Mobile NaaS-Serviceelemente:

NaaS-Vorteile

NaaS bietet eine Reihe von Vorteilen, von denen einige im Folgenden erläutert werden:

Independence

Analytics

Resilience

Einfaches Hinzufügen neuer Serviceelemente

Isolierung des Kundenverkehrs

Unterstützungsmodelle

Cloud-Verwaltungsaufgaben

Das Cloud-Management umfasst eine Reihe von Aufgaben, die vom Cloud-Anbieter ausgeführt werden müssen, um eine effiziente Nutzung der Cloud-Ressourcen sicherzustellen. Hier werden wir einige dieser Aufgaben diskutieren:

Auditsystem-Backups

Datenflussmanagement des Systems

Sicherstellen, dass keine Lieferantenbindung besteht

Sicherheitsverfahren des Anbieters

Überwachen der Kapazitätsplanung und Skalierungsfunktionen

Überwachung der Verwendung des Überwachungsprotokolls

Lösungstest und Validierung

Cloud-Datenspeicherung

Cloud Storage ist ein Dienst, der das Speichern von Daten auf einem von Dritten verwalteten externen Speichersystem ermöglicht und von einem zugänglich gemacht wird web services API.

Speichergeräte

Speichergeräte können grob in zwei Kategorien eingeteilt werden:

Blockspeichergeräte

Dateispeichergeräte

Blockspeichergeräte

Block Storage Devicesbietet den Kunden den Rohspeicher an. Dieser Rohspeicher kann partitioniert werden, um Volumes zu erstellen.

Dateispeichergeräte

File Storage Devices bietet Clients Speicher in Form von Dateien unter Beibehaltung eines eigenen Dateisystems. Dieser Speicher hat die Form eines Network Attached Storage (NAS).

Cloud-Speicherklassen

Cloud Storage kann grob in zwei Kategorien eingeteilt werden:

Nicht verwalteter Cloud-Speicher

Verwalteter Cloud-Speicher

Nicht verwalteter Cloud-Speicher

Nicht verwalteter Cloud-Speicher bedeutet, dass der Speicher für den Verbraucher vorkonfiguriert ist. Der Verbraucher kann weder formatieren noch ein eigenes Dateisystem installieren oder Laufwerkseigenschaften ändern.

Verwalteter Cloud-Speicher

Managed Cloud Storage bietet bei Bedarf Online-Speicherplatz. Das verwaltete Cloud-Speichersystem stellt dem Benutzer eine unformatierte Festplatte dar, die der Benutzer partitionieren und formatieren kann.

Cloud-Speichersystem erstellen

Das Cloud-Speichersystem speichert mehrere Datenkopien auf mehreren Servern und an mehreren Standorten. Wenn ein System ausfällt, muss nur der Zeiger auf den Speicherort des gespeicherten Objekts geändert werden.

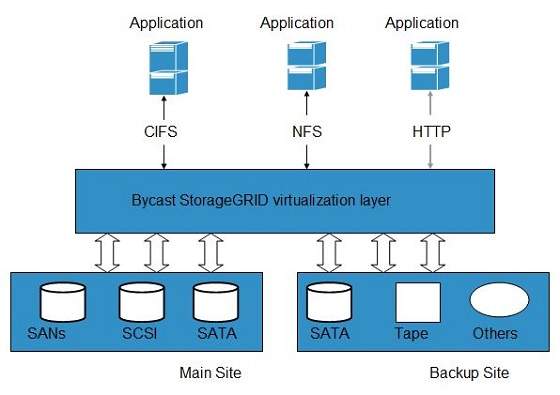

Um Speicherressourcen in Cloud-Speichersystemen zusammenzufassen, kann der Cloud-Anbieter Speichervirtualisierungssoftware verwenden. StorageGRID. Es wird eine Virtualisierungsschicht erstellt, die Speicher von verschiedenen Speichergeräten in einem einzigen Verwaltungssystem abruft. Es kann auch Daten von verwaltenCIFS und NFSDateisystem über das Internet. Das folgende Diagramm zeigt, wie SystemGRID den Speicher in Speicherwolken virtualisiert:

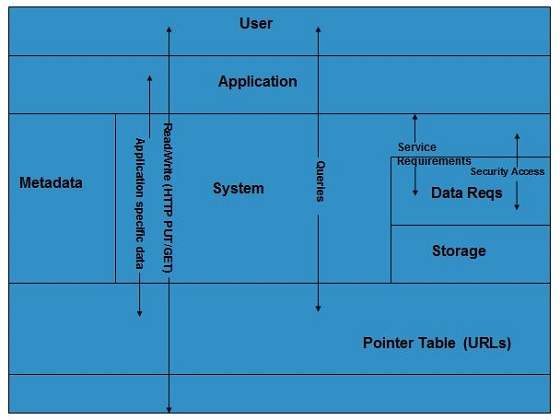

Virtuelle Speichercontainer

Virtual storage Container bieten leistungsstarke Cloud-Speichersysteme. Logical Unit Number (LNU)von Geräten werden Dateien und andere Objekte in virtuellen Speichercontainern erstellt. Das folgende Diagramm zeigt einen virtuellen Speichercontainer, der eine Cloud-Speicherdomäne definiert:

Herausforderungen

Das Speichern der Daten in der Cloud ist keine so einfache Aufgabe. Neben seiner Flexibilität und Bequemlichkeit hat es auch einige Herausforderungen für die Verbraucher. Die Verbraucher benötigen die Fähigkeit:

Bereitstellung zusätzlichen Speichers auf Anfrage.

Den physischen Speicherort der gespeicherten Daten kennen und einschränken.

Überprüfen Sie, wie Daten gelöscht wurden?

Zugriff auf einen dokumentierten Prozess zur sicheren Entsorgung von Datenspeicherhardware.

Administratorzugriffskontrolle über Daten.

Virtualisierungskonzept

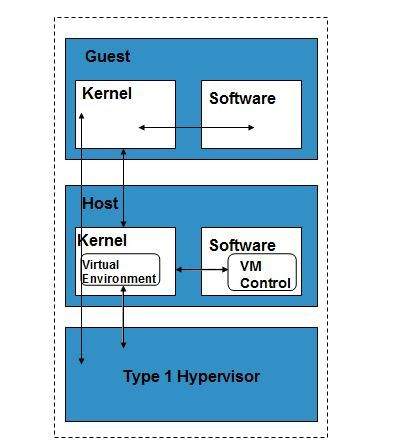

Das Erstellen einer virtuellen Maschine über ein vorhandenes Betriebssystem und eine vorhandene Hardware wird als Hardwarevirtualisierung bezeichnet. Virtuelle Maschinen bieten eine Umgebung, die logisch von der zugrunde liegenden Hardware getrennt ist.

Die Maschine, auf der die virtuelle Maschine erstellt wird, wird als bezeichnet host machine und virtual machine wird als a bezeichnet guest machine. Diese virtuelle Maschine wird von einer Software oder Firmware verwaltet, die als bekannt isthypervisor.

Hypervisor

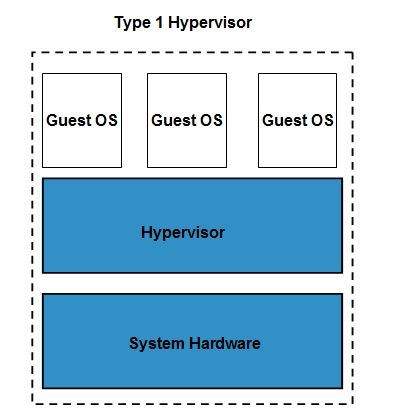

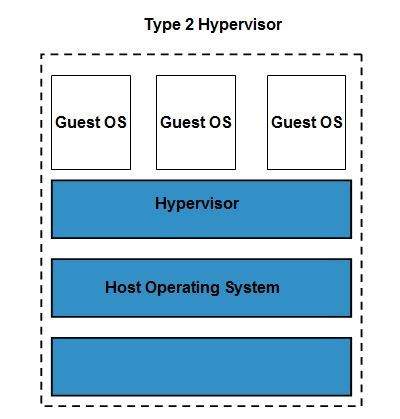

Hypervisorist eine Firmware oder ein Low-Level-Programm, das als Virtual Machine Manager fungiert. Es gibt zwei Arten von Hypervisoren:

Type 1 hypervisor läuft auf nacktem System. LynxSecure, RTS Hypervisor, Oracle VM, Sun xVM Server, VirtualLogic VLXsind Beispiele für Typ 1 Hypervisor. Das folgende Diagramm zeigt den Hypervisor Typ 1.

The type1 hypervisor hat kein Host-Betriebssystem, da sie auf einem nackten System installiert sind.

Type 2 hypervisor ist eine Softwareschnittstelle, die die Geräte emuliert, mit denen ein System normalerweise interagiert. Containers, KVM, Microsoft Hyper V, VMWare Fusion, Virtual Server 2005 R2, Windows Virtual PC und VMWare workstation 6.0sind Beispiele für Typ 2 Hypervisor. Das folgende Diagramm zeigt den Typ 2-Hypervisor.

Arten der Hardwarevirtualisierung

Hier sind die drei Arten der Hardwarevirtualisierung:

Vollständige Virtualisierung

Emulationsvirtualisierung

Paravirtualization

Vollständige Virtualisierung

Im Full Virtualizationwird die zugrunde liegende Hardware vollständig simuliert. Für die Ausführung der Gastsoftware sind keine Änderungen erforderlich.

Emulationsvirtualisierung

Im EmulationDie virtuelle Maschine simuliert die Hardware und wird somit unabhängig von ihr. In diesem Fall muss das Gastbetriebssystem nicht geändert werden.

Paravirtualisierung

Im Paravirtualizationwird die Hardware nicht simuliert. Die Gastsoftware führt ihre eigenen isolierten Domänen aus.

VMware vSphere ist eine hochentwickelte Infrastruktur, die ein Managementinfrastruktur-Framework für die Virtualisierung bietet. Es virtualisiert die System-, Speicher- und Netzwerkhardware.

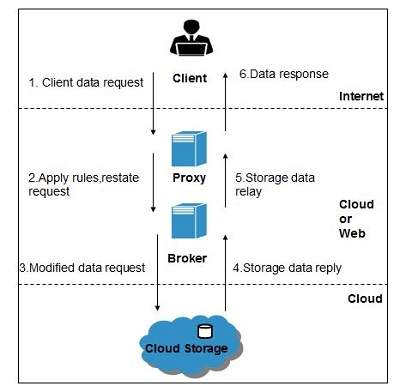

Sicherung der Cloud

Securityim Cloud Computing ist ein wichtiges Anliegen. Daten in der Cloud sollten verschlüsselt gespeichert werden. Um den Client daran zu hindern, direkt auf die gemeinsam genutzten Daten zuzugreifen, sollten Proxy- und Brokerage-Dienste eingesetzt werden.

Sicherheitsplanung

Vor dem Bereitstellen einer bestimmten Ressource in der Cloud sollten mehrere Attribute der Ressource analysiert werden, z.

Wählen Sie aus, welche Ressourcen in die Cloud verschoben werden sollen, und analysieren Sie deren Risikosensitivität.

Betrachten Sie Cloud-Service-Modelle wie IaaS, PaaS, und SaaS. Bei diesen Modellen muss der Verbraucher für die Sicherheit auf verschiedenen Serviceebenen verantwortlich sein.

Überlegen Sie, welcher Wolkentyp wie z public, private, community oder hybrid.

Verstehen Sie das System des Cloud-Dienstanbieters, wie Daten übertragen werden, wo sie gespeichert werden und wie Daten in die Cloud und aus der Cloud verschoben werden.

Das Risiko bei der Cloud-Bereitstellung hängt hauptsächlich von den Servicemodellen und Cloud-Typen ab.

Grundlegendes zur Sicherheit der Cloud

Sicherheitsgrenzen

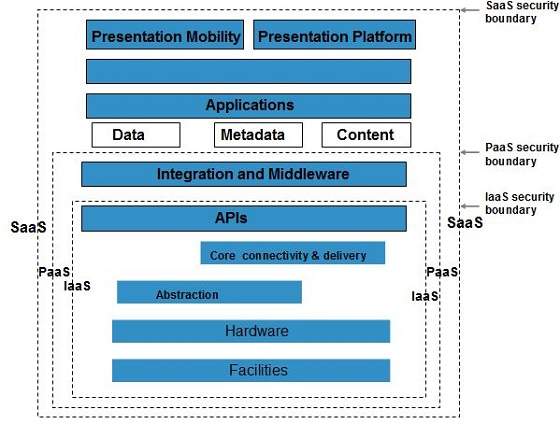

Ein bestimmtes Servicemodell definiert die Grenze zwischen den Verantwortlichkeiten von Dienstleister und Verbraucher. Cloud Security Alliance (CSA)Das Stapelmodell definiert die Grenzen zwischen den einzelnen Servicemodellen und zeigt, wie verschiedene Funktionseinheiten zueinander in Beziehung stehen. Das folgende Diagramm zeigt dieCSA stack model:

Wichtige Punkte zum CSA-Modell:

IaaS ist die grundlegendste Serviceebene, wobei PaaS und SaaS die nächsten beiden über der Serviceebene sind.

Wenn Sie nach oben gehen, übernimmt jeder Dienst die Funktionen und Sicherheitsbedenken des darunter liegenden Modells.

IaaS stellt die Infrastruktur bereit, PaaS stellt die Plattform aus der Entwicklungsumgebung bereit und SaaS stellt die Betriebsumgebung bereit.

IaaS verfügt über die geringste integrierte Funktionalität und Sicherheit, während SaaS über die meisten Funktionen verfügt.

Dieses Modell beschreibt die Sicherheitsgrenzen, an denen die Verantwortung des Cloud-Dienstanbieters endet und die Verantwortung des Verbrauchers beginnt.

Jeder Sicherheitsmechanismus unterhalb der Sicherheitsgrenze muss in das System eingebaut werden und sollte vom Verbraucher gewartet werden.

Obwohl jedes Servicemodell über einen Sicherheitsmechanismus verfügt, hängt der Sicherheitsbedarf auch davon ab, wo sich diese Services in einer privaten, öffentlichen, hybriden oder Community-Cloud befinden.

Grundlegendes zur Datensicherheit

Da alle Daten über das Internet übertragen werden, ist die Datensicherheit in der Cloud von großer Bedeutung. Nachfolgend sind die folgenden Schlüsselmechanismen zum Schutz von Datenmechanismen aufgeführt:

Zugangskontrolle

Auditing

Authentication

Authorization

Alle Servicemodelle müssen Sicherheitsmechanismen enthalten, die in allen oben genannten Bereichen funktionieren.

Isolierter Zugriff auf Daten

Da in der Cloud gespeicherte Daten von überall aus zugänglich sind, müssen wir zum Schutz der Daten über einen Mechanismus verfügen, um sie vor dem direkten Zugriff des Clients zu schützen.

Brokered Cloud Storage Accessist einer der Ansätze zum Isolieren des Speichers in der Cloud. Bei diesem Ansatz werden zwei Dienste erstellt:

Ein Broker mit vollem Zugriff auf den Speicher, aber ohne Zugriff auf den Client.

Ein Proxy ohne Zugriff auf Speicher, aber Zugriff auf Client und Broker.

Funktionieren des Brokered Cloud Storage Access-Systems

Wenn der Client eine Anforderung zum Zugriff auf Daten ausgibt:

Die Clientdatenanforderung wird an die externe Serviceschnittstelle des Proxys gesendet.

Der Proxy leitet die Anfrage an den Broker weiter.

Der Broker fordert die Daten vom Cloud-Speichersystem an.

Das Cloud-Speichersystem gibt die Daten an den Broker zurück.

Der Broker gibt die Daten an den Proxy zurück.

Schließlich sendet der Proxy die Daten an den Client.

Alle oben genannten Schritte sind in der folgenden Abbildung dargestellt:

Verschlüsselung

Durch die Verschlüsselung werden Daten vor einer Gefährdung geschützt. Es schützt übertragene Daten sowie in der Cloud gespeicherte Daten. Die Verschlüsselung schützt zwar Daten vor unbefugtem Zugriff, verhindert jedoch nicht den Datenverlust.

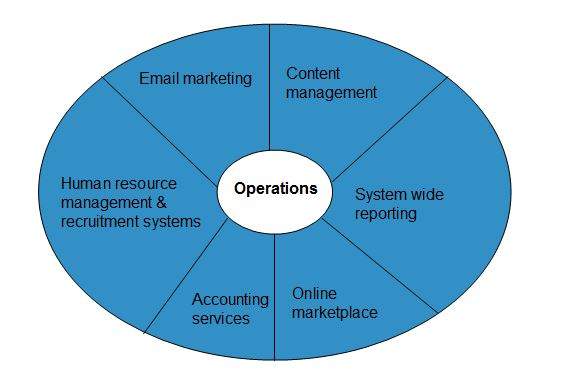

Cloud Computing-Vorgänge

Überblick

Cloud-Computing-Betrieb bezieht sich auf die Bereitstellung eines überlegenen Cloud-Service. Heutzutage sind Cloud-Computing-Vorgänge bei vielen Unternehmen sehr beliebt und weit verbreitet, nur weil sie es ermöglichen, alle Geschäftsvorgänge über das Internet durchzuführen.

Diese Vorgänge können mit einer Webanwendung oder mobilen Anwendungen ausgeführt werden. Es gibt eine Reihe von Vorgängen, die in der Cloud ausgeführt werden. Einige davon sind in der folgenden Abbildung dargestellt:

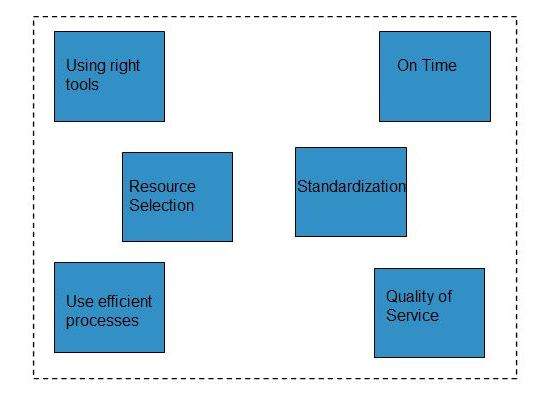

Verwalten von Cloud-Vorgängen

Es gibt verschiedene Möglichkeiten, um den täglichen Cloud-Betrieb zu verwalten, wie in der folgenden Abbildung dargestellt:

Verwenden Sie immer die richtigen Tools und Ressourcen, um Funktionen in der Cloud auszuführen.

Die Dinge sollten zur richtigen Zeit und zu den richtigen Kosten erledigt werden.

Die Auswahl einer geeigneten Ressource ist für die Betriebsverwaltung obligatorisch.

Der Prozess sollte standardisiert und automatisiert werden, um sich wiederholende Aufgaben zu vermeiden.

Durch die Verwendung effizienter Prozesse werden Verschwendung und Redundanz vermieden.

Man sollte die Servicequalität beibehalten, um spätere Nacharbeiten zu vermeiden.

Cloud-Anwendungen

Cloud Computing hat seine Anwendungen in fast allen Bereichen wie z business, entertainment, data storage, social networking, management, entertainment, education, art und global positioning system usw. Einige der bekanntesten Cloud-Computing-Anwendungen werden hier in diesem Tutorial erläutert:

Geschäftsanwendungen

Cloud Computing hat das Geschäft durch die Integration verschiedener Apps wie M kollaborativer und einfacher gemachtailChimp, Chatter, Google Apps for business, und Quickbooks.

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | MailChimp Es bietet eine email publishing platfrom. Es wird häufig von Unternehmen eingesetzt, um ihre E-Mail-Kampagnen zu entwerfen und zu versenden. |

| 2 | Chatter Chatter apphilft dem Mitarbeiter, wichtige Informationen über die Organisation in Echtzeit auszutauschen. Man kann den sofortigen Feed zu jedem Problem erhalten. |

| 3 | Google Apps for Business Google bietet an creating text documents, spreadsheets, presentations usw. auf Google Docs Dadurch können die Geschäftsbenutzer sie gemeinsam nutzen. |

| 4 | Quickbooks Es bietet online accounting solutionsfür ein Geschäft. Es hilft beimonitoring cash flow, creating VAT returns und creating business reports. |

Datenspeicherung und -sicherung

Box.com, Mozy, Joukuu sind die Anwendungen, die Datenspeicherungs- und Sicherungsdienste in der Cloud anbieten.

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | Box.com Box.combietet Drag & Drop-Service für Dateien. Es war lediglich erforderlich, die Dateien in Box abzulegen und von überall aus darauf zuzugreifen. |

| 2 | Mozy Mozy bietet Online-Backup-Service für Dateien während eines Datenverlusts. |

| 3 | Joukuu Joukuuist eine webbasierte Schnittstelle. Es ermöglicht die Anzeige einer einzelnen Inhaltsliste für Dateien, in denen gespeichert istGoogle Docs, Box.net and Dropbox. |

Verwaltungsanwendungen

Für Verwaltungsaufgaben stehen Apps zur Verfügung, z time tracking, organizing notes. Anwendungen, die solche Aufgaben ausführen, werden nachfolgend erläutert:

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | Toggl Es hilft bei der Verfolgung des Zeitraums, der einem bestimmten Projekt zugewiesen ist. |

| 2 | Evernote Evernote ist eine Anwendung, die die Haftnotizen organisiert und sogar den Text aus Bildern lesen kann, wodurch der Benutzer die Notizen leicht finden kann. |

| 3 | Outright Es ist eine Buchhaltungs-App. Es hilft, Einnahmen, Ausgaben, Gewinne und Verluste in Echtzeit zu verfolgen. |

Soziale Anwendungen

Es gibt verschiedene soziale Netzwerkdienste, die Websites wie Facebook, Twitter usw. anbieten.

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | Facebook Facebookbieten soziale Netzwerke an. Man kann Fotos, Videos, Dateien, Status und vieles mehr teilen. |

| 2 | Twitter Twitterhilft, direkt mit der Öffentlichkeit zu interagieren. Once kann jeder Berühmtheit, Organisation und jeder Person folgen, die auf Twitter ist, und kann die neuesten Updates dazu erhalten. |

Unterhaltungsanwendungen

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | Audiobox.fm Es bietet einen Streaming-Service, dh Musik kann online gespeichert und mit dem eigenen Media Player des Dienstes aus der Cloud abgespielt werden. |

Kunstanwendungen

| SN | Anwendungsbeschreibung |

|---|---|

| 1 | Moo Es bietet Kunstdienstleistungen wie Entwerfen und Drucken business cards, poscards und minicards. |

Cloud-Anbieter

Heute stehen verschiedene Cloud Computing-Plattformen zur Verfügung. Die folgende Tabelle enthält die gängigen Cloud Computing-Plattformen:

| SN | Beschreibung der Plattformen |

|---|---|

| 1 | Salesforce.com Dies ist eine Force.com-Entwicklungsplattform. Dies bietet eine einfache Benutzeroberfläche und ermöglicht es Benutzern, sich anzumelden, eine App zu erstellen und sie in die Cloud zu übertragen. |

| 2 | Appistry Die CloudQ-Plattform von Appistry bietet effizient eine Laufzeitanwendungsplattform. Diese Plattform ist sehr nützlich, um skalierbare und serviceorientierte Anwendungen zu erstellen. |

| 3 | AppScale Die AppScale ist eine Open Source-Plattform für Google App Engine-Anwendungen. |

| 4 | AT&T Das AT & T ermöglicht den Zugriff auf virtuelle Server und verwaltet die Virtualisierung. AT & T Das AT & T ermöglicht den Zugriff auf virtuelle Server und verwaltet die Virtualisierungsinfrastruktur. Diese Virtualisierungsinfrastruktur umfasst Netzwerk, Server und Speicher. |

| 5 | Engine Yard The Engine Yard ist eine Cloud-Computing-Plattform von Rails Application. |

| 6 | Enomaly Enomaly's bietet die Infrastructure-as-a-Service-Plattform. |

| 7 | FlexiScale Die FlexiScale bietet eine Cloud-Computing-Plattform, die eine flexible, skalierbare und automatisierte Cloud-Infrastruktur ermöglicht. |

| 8 | GCloud3 Die GCloud3 bietet in ihrer gPlatform eine Private Cloud-Lösung. |

| 9 | Gizmox The Gizmox Visual WebGUI platfrom is best suited for developing new web apps and modernize the legacy apps based on ASP.net, DHTML etc. |

| 10 | GoGrid The GoGrid platform allows the users to deploy web and database cloud services. |

| 11 | Google The Google's App Engine, let the users build, run and maintain their applications on Google's infrastructure. |

| 12 | LongJump The LongJump offers a Business Application Platform, a platform-as-a-Service (PaaS). |

| 13 | Microsoft The Microsoft's Windows Azure is a cloud computing platform, offering an environment to create cloud apps and services. |

| 14 | OrangeScape OrangeScape is offers a Platform-as-a-Service (Paas) for non programmers. Building an app is as easy as spreadsheet. |

| 15 | RackSpace The RackSpace provide servers-on-demand via a cloud-driven platfrom of virtualized servers. |

| 16 | Amazon EC2 The Amazon EC2 (Elastic Compute Cloud) lets the users configure and control computing resources while running them on Amazon's environment. |

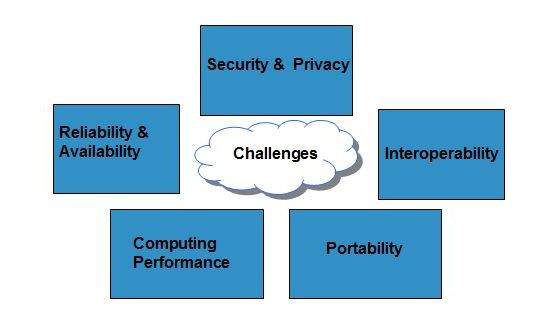

Cloud Computing Challenges

Cloud computing, an emergence technology, have placed many challenges in different aspects. Some of these are shown in the following diagram:

Security & Privacy

Security and Privacy of information is the biggest challenge to cloud computing. To get out of security and privacy issues can be over come by employing encryption, security hardware and security applications.

Portability

This is another challenge to cloud computing that applications should easily be migrated form one cloud provider to another. There should not be vendor-lock in. However, it is not yet made possible because each of the cloud provider use different standard languages for their platforms.

Interoperability

Application on one platform should be able to incorporate services from other platfrom. It is made possible via web services. But this writing such web services is very complex.

Computing Performance

To deliver data intensive applications on cloud requires high network bandwidth which result in high cost. If done at low bandwidth, then it does not meet the required computing performance of cloud application.

Reliability and Availability

It is necessary for cloud systems to be reliable and robust because most of the business are now becoming dependent on services provided by third party.

Mobile Cloud Computing

Cloud Computing offers such smartphones that have rich internet media experience and require less processing, less power. In term of Mobile Cloud Computing, processing is done in cloud, data is stored in cloud. And the mobile devices serve as a media for display.

Today smartphones are employed with rich cloud services by integrating applications that consume web services. These web services are deployed in cloud.

There are several Smartphone operating systems available such as Google's Android, Apple's iOS, RIM BlackBerry, Symbian, and Windows Mobile Phone. Each of these platform support third party applications that are deployed in cloud.

Architecture

MCC includes four types of cloud resources:

Distant mobile cloud

Distant immobile cloud

Proximate mobile computing entities

Proximate immobile computing entities

Hybrid

The following diagram shows the framework for mobile cloud computing architecture:

Issues

Despite of having significant development in field of mobile computing, there still exists many issues:

Emergency efficient transmission

There should be a frequent transmission of information between cloud and the mobile devices.

Architectural Issues

Mobile cloud computing is required to make architectural neutral because of heterogeneous environment.

Live VM migration

It is challenging to migrate an application which is resource-intensive to cloud and to execute it via. Virtual Machine .

Mobile Communication Congestion

Due to continuous increase demand for mobile cloud services, the workload to enable smooth communication between cloud and mobile devices has been increased.

Security and Privacy

This is one of the major issue because mobile users share their personal information over the cloud.