Cloud Computing-Sicherheit

Securityim Cloud Computing ist ein wichtiges Anliegen. Daten in der Cloud sollten verschlüsselt gespeichert werden. Um den Client daran zu hindern, direkt auf die gemeinsam genutzten Daten zuzugreifen, sollten Proxy- und Brokerage-Services eingesetzt werden.

Sicherheitsplanung

Vor dem Bereitstellen einer bestimmten Ressource in der Cloud sollten verschiedene Aspekte der Ressource analysiert werden, z.

Wählen Sie eine Ressource aus, die in die Cloud verschoben werden soll, und analysieren Sie deren Risikosensitivität.

Betrachten Sie Cloud-Service-Modelle wie IaaS, PaaS, und SaaS. Bei diesen Modellen muss der Kunde für die Sicherheit auf verschiedenen Serviceebenen verantwortlich sein.

Betrachten Sie den zu verwendenden Wolkentyp wie z public, private, community oder hybrid.

Verstehen Sie das System des Cloud-Dienstanbieters über die Datenspeicherung und deren Übertragung in die und aus der Cloud.

Das Risiko bei der Cloud-Bereitstellung hängt hauptsächlich von den Servicemodellen und Cloud-Typen ab.

Grundlegendes zur Sicherheit der Cloud

Sicherheitsgrenzen

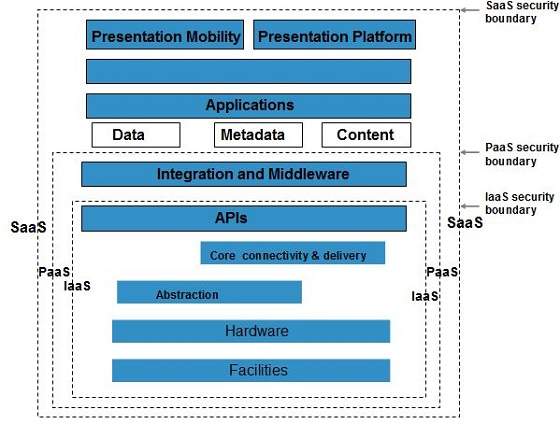

Ein bestimmtes Servicemodell definiert die Grenze zwischen den Verantwortlichkeiten des Dienstleisters und des Kunden. Cloud Security Alliance (CSA) Das Stapelmodell definiert die Grenzen zwischen den einzelnen Servicemodellen und zeigt, wie verschiedene Funktionseinheiten zueinander in Beziehung stehen. Das folgende Diagramm zeigt dieCSA stack model:

Wichtige Punkte zum CSA-Modell

IaaS ist die grundlegendste Serviceebene, wobei PaaS und SaaS die nächsten beiden oben genannten Serviceebenen sind.

Jeder Dienst erbt Funktionen und Sicherheitsbedenken des darunter liegenden Modells.

IaaS stellt die Infrastruktur bereit, PaaS stellt die Plattformentwicklungsumgebung bereit und SaaS stellt die Betriebsumgebung bereit.

IaaS verfügt über die geringste integrierte Funktionalität und Sicherheit, während SaaS über die meisten Funktionen verfügt.

Dieses Modell beschreibt die Sicherheitsgrenzen, an denen die Verantwortlichkeiten des Cloud-Dienstanbieters enden und die Verantwortlichkeiten des Kunden beginnen.

Jeder Sicherheitsmechanismus unterhalb der Sicherheitsgrenze muss in das System integriert sein und vom Kunden gewartet werden.

Obwohl jedes Servicemodell über einen Sicherheitsmechanismus verfügt, hängen die Sicherheitsanforderungen auch davon ab, wo sich diese Services in einer privaten, öffentlichen, hybriden oder Community-Cloud befinden.

Grundlegendes zur Datensicherheit

Da alle Daten über das Internet übertragen werden, ist die Datensicherheit in der Cloud von großer Bedeutung. Hier finden Sie wichtige Mechanismen zum Schutz von Daten.

- Zugangskontrolle

- Auditing

- Authentication

- Authorization

Alle Servicemodelle sollten Sicherheitsmechanismen enthalten, die in allen oben genannten Bereichen funktionieren.

Isolierter Zugriff auf Daten

Da auf in der Cloud gespeicherte Daten von überall aus zugegriffen werden kann, müssen wir über einen Mechanismus verfügen, um Daten zu isolieren und vor dem direkten Zugriff des Kunden zu schützen.

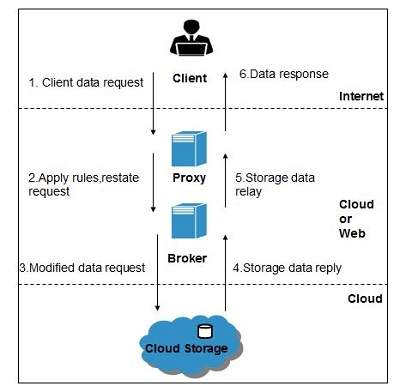

Brokered Cloud Storage Access ist ein Ansatz zum Isolieren von Speicher in der Cloud. Bei diesem Ansatz werden zwei Dienste erstellt:

Ein Broker mit vollem Zugriff auf den Speicher, aber ohne Zugriff auf den Client.

Ein Proxy ohne Zugriff auf Speicher, aber Zugriff auf Client und Broker.

Funktionieren des vermittelten Cloud-Speicherzugriffssystems

Wenn der Client eine Anforderung zum Zugriff auf Daten ausgibt:

Die Clientdatenanforderung wird an die externe Serviceschnittstelle des Proxys gesendet.

Der Proxy leitet die Anfrage an den Broker weiter.

Der Broker fordert die Daten vom Cloud-Speichersystem an.

Das Cloud-Speichersystem gibt die Daten an den Broker zurück.

Der Broker gibt die Daten an den Proxy zurück.

Schließlich sendet der Proxy die Daten an den Client.

Alle oben genannten Schritte sind in der folgenden Abbildung dargestellt:

Verschlüsselung

Durch die Verschlüsselung werden Daten vor einer Gefährdung geschützt. Es schützt übertragene Daten sowie in der Cloud gespeicherte Daten. Die Verschlüsselung schützt zwar Daten vor unbefugtem Zugriff, verhindert jedoch nicht den Datenverlust.