Computersicherheit - Kurzanleitung

In diesem Tutorial werden wir das Konzept der Computersicherheit behandeln, bei dem es sich um einen Laptop, eine Workstation, einen Server oder ein Netzwerkgerät handeln kann. Dieses Tutorial richtet sich hauptsächlich an Personen aus der IT-Branche, die IT-Spezialisten, Systemadministratoren und Sicherheitsadministratoren sind.

Warum Sicherheit?

Der Cyberspace (Internet, Arbeitsumgebung, Intranet) wird für alle Organisationen und Einzelpersonen zu einem gefährlichen Ort, um ihre sensiblen Daten oder ihren Ruf zu schützen. Dies liegt an den zahlreichen Personen und Maschinen, die darauf zugreifen. Es ist wichtig zu erwähnen, dass die jüngsten Studien gezeigt haben, dass eine große Gefahr von internen Bedrohungen oder von enttäuschten Mitarbeitern wie dem Fall Edward Snowden ausgeht. Eine weitere interne Bedrohung besteht darin, dass Informationsmaterial über das Intranet leicht zugänglich sein kann.

Ein wichtiger Indikator ist, dass die IT-Kenntnisse einer Person, die Ihre Sicherheit hacken oder verletzen möchte, abgenommen haben, die Erfolgsquote jedoch gestiegen ist. Dies liegt an drei Hauptfaktoren:

Hacking-Tools, die jeder leicht durch Googeln finden kann und die endlos sind.

Die Technologie mit den Endbenutzern hat in diesen Jahren rapide zugenommen, wie die Internetbandbreite und die Verarbeitungsgeschwindigkeit von Computern.

Zugriff auf Handbücher mit Hacking-Informationen.

All dies kann sogar einen neugierigen Schuljungen zu einem potenziellen Hacker für Ihre Organisation machen.

Da das Sperren aller Netzwerke keine verfügbare Option ist, können die Sicherheitsmanager nur ihre Netzwerke, Anwendungen und Betriebssysteme auf ein angemessenes Sicherheitsniveau härten und einen Notfallplan für die Wiederherstellung von Unternehmen durchführen.

Die folgende Grafik gibt uns eine grundlegende Vorstellung.

Was ist zu sichern?

In diesem Fall sind Sie ein IT-Administrator in einem kleinen Unternehmen mit zwei kleinen Servern in einer Ecke und Sie sind sehr gut in Ihrer Arbeit. Sie führen regelmäßig Aktualisierungen durch, richten Firewalls, Virenschutzprogramme usw. ein. Eines Tages stellen Sie fest, dass die Mitarbeiter der Organisation nicht mehr auf die Systeme zugreifen. Wenn Sie nachsehen, sehen Sie, wie die Putzfrau ihre Arbeit erledigt und versehentlich das Netzkabel entfernt und den Server vom Stromnetz getrennt hat.

Was ich mit diesem Fall meine, ist, dass sogar physische Sicherheit für die Computersicherheit wichtig ist, da die meisten von uns denken, dass dies das Letzte ist, um das man sich kümmern muss.

Gehen wir nun direkt zu dem Punkt über, was alles in einer Computerumgebung zu sichern ist -

Zunächst muss die physische Sicherheit überprüft werden, indem Steuerungssysteme wie Bewegungsalarme, Türzugangssysteme, Feuchtigkeitssensoren und Temperatursensoren eingestellt werden. Alle diese Komponenten verringern die Möglichkeit, dass ein Computer von Mensch und Umwelt selbst gestohlen oder beschädigt wird.

Personen, die Zugriff auf Computersysteme haben, sollten eine eigene Benutzer-ID mit Kennwortschutz haben.

Monitore sollten durch einen Bildschirmschoner geschützt sein, damit die Informationen nicht angezeigt werden, wenn der Benutzer nicht anwesend oder inaktiv ist.

Sichern Sie Ihr Netzwerk, insbesondere drahtlos. Es sollten Kennwörter verwendet werden.

Internetgeräte als Router mit Passwort zu schützen.

Daten, die Sie zum Speichern von Informationen verwenden, die durch Verschlüsselung finanziell oder nicht finanziell sein können.

Informationen sollten in allen Arten ihrer Darstellung bei der Übertragung durch Verschlüsselung geschützt werden.

Vorteile des Bewusstseins für Computersicherheit

Wissen Sie in all dieser digitalen Welt, was das größte Loch oder der schwächste Punkt der Sicherheit ist?

Antworten. Wir sind es, Menschen.

Die meisten Sicherheitsverletzungen werden von nicht informierten und nicht geschulten Personen verursacht, die Informationen an Dritte weitergeben oder Daten im Internet veröffentlichen, ohne die Konsequenzen zu kennen.

Sehen Sie sich das folgende Szenario an, das uns sagt, was Mitarbeiter ohne das Bewusstsein für Computersicherheit tun könnten:

Die Vorteile des Bewusstseins für Computersicherheit liegen auf der Hand, da es das Risiko, dass Sie von Ihrer Identität, Ihrem Computer oder Ihrer Organisation gehackt werden, direkt minimiert.

Mögliche Verluste aufgrund von Sicherheitsangriffen

Die potenziellen Verluste in diesem Cyberspace sind vielfältig, selbst wenn Sie einen einzelnen Computer in Ihrem Zimmer verwenden. Hier werde ich einige Beispiele auflisten, die einen direkten Einfluss auf Sie und andere haben -

Losing you data - Wenn Ihr Computer gehackt oder infiziert wurde, besteht eine große Wahrscheinlichkeit, dass alle Ihre gespeicherten Daten vom Angreifer übernommen werden.

Bad usage of your computer resources - Dies bedeutet, dass Ihr Netzwerk oder Computer überlastet sein kann, sodass Sie nicht auf Ihre echten Dienste zugreifen können. Im schlimmsten Fall kann der Hacker damit einen anderen Computer oder ein anderes Netzwerk angreifen.

Reputation loss- Denken Sie nur daran, ob Ihr Facebook-Konto oder Ihre geschäftliche E-Mail einem Social-Engineering-Angriff gehört und gefälschte Informationen an Ihre Freunde und Geschäftspartner sendet. Sie brauchen Zeit, um Ihren Ruf zurückzugewinnen.

Identity theft - Dies ist ein Fall, in dem Ihre Identität gestohlen wird (Foto, Name, Nachname, Adresse und Kreditkarte) und für ein Verbrechen wie das Erstellen falscher Ausweisdokumente verwendet werden kann.

Grundlegende Checkliste für Computersicherheit

Es gibt einige grundlegende Dinge, die jeder von uns in jedem Betriebssystem tun muss -

Überprüfen Sie, ob der Benutzer kennwortgeschützt ist.

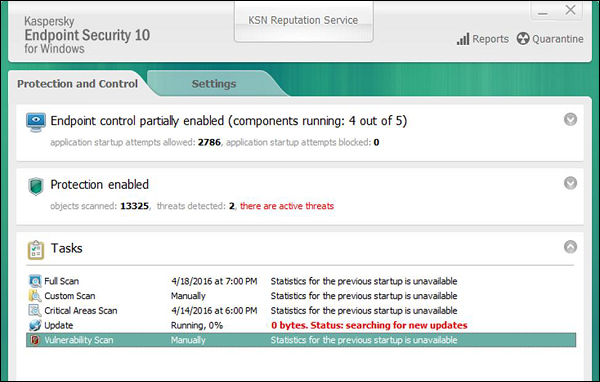

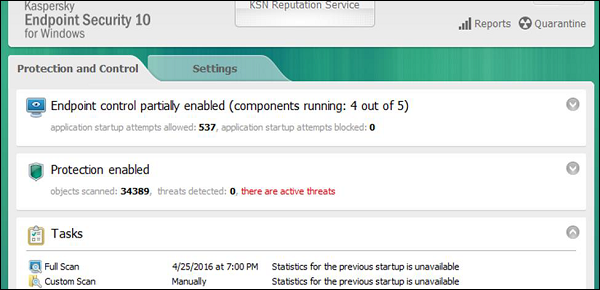

Überprüfen Sie, ob das Betriebssystem aktualisiert wird. In meinem Fall habe ich einen Screenshot meines Laptops gemacht, bei dem es sich um ein Windows 7 handelt.

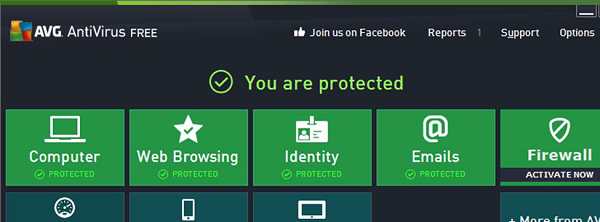

Überprüfen Sie, ob das Antivirenprogramm oder die Antimalware installiert und aktualisiert ist. In meinem Fall wird ein Kaspersky-Antivirus aktualisiert.

- Suchen Sie nach ungewöhnlichen Diensten, die Ressourcen verbrauchen.

- Überprüfen Sie, ob Ihr Monitor einen Bildschirmschoner verwendet.

- Überprüfen Sie, ob die Computerfirewall aktiviert ist oder nicht.

- Überprüfen Sie, ob Sie regelmäßig Backups durchführen.

- Überprüfen Sie, ob Freigaben vorhanden sind, die nicht nützlich sind.

- Überprüfen Sie, ob Ihr Konto die vollen Rechte hat oder eingeschränkt ist.

- Aktualisieren Sie andere Software von Drittanbietern.

Der allgemeine Status in Computersicherheit hat die Fähigkeit, Angriffe zu erkennen und zu verhindern und sich zu erholen. Wenn diese Angriffe als solche erfolgreich sind, müssen sie die Unterbrechung von Informationen und Diensten eindämmen und prüfen, ob sie niedrig oder tolerierbar gehalten werden.

Verschiedene Elemente in der Computersicherheit

Um diese Anforderungen zu erfüllen, kommen wir zu den drei Hauptelementen: confidentiality, integrity, und availability und das kürzlich hinzugefügte authenticity and utility.

Vertraulichkeit

Vertraulichkeit ist die Verschleierung von Informationen oder Ressourcen. Außerdem müssen Informationen vor anderen Dritten geheim gehalten werden, die Zugriff darauf haben möchten, damit genau die richtigen Personen darauf zugreifen können.

Example in real life- Nehmen wir an, es gibt zwei Personen, die über eine verschlüsselte E-Mail kommunizieren. Sie kennen die Entschlüsselungsschlüssel voneinander und lesen die E-Mail, indem sie diese Schlüssel in das E-Mail-Programm eingeben. Wenn jemand anderes diese Entschlüsselungsschlüssel lesen kann, wenn er in das Programm eingegeben wird, ist die Vertraulichkeit dieser E-Mail gefährdet.

Integrität

Integrität ist die Vertrauenswürdigkeit von Daten in den Systemen oder Ressourcen, um unbefugte und unangemessene Änderungen zu verhindern. Im Allgemeinen besteht Integrität aus zwei Unterelementen - Datenintegrität, die mit dem Inhalt der Daten zu tun hat, und Authentifizierung, die mit dem Ursprung der Daten zu tun hat, da solche Informationen nur dann Werte haben, wenn sie korrekt sind.

Example in real life - Angenommen, Sie führen eine Online-Zahlung in Höhe von 5 USD durch, aber Ihre Daten werden ohne Ihr Wissen in gewisser Weise manipuliert, indem Sie 500 USD an den Verkäufer senden. Dies würde Sie zu viel kosten.

In diesem Fall spielt die Kryptographie eine sehr wichtige Rolle bei der Gewährleistung der Datenintegrität. Zu den häufig verwendeten Methoden zum Schutz der Datenintegrität gehört das Hashing der empfangenen Daten und der Vergleich mit dem Hash der ursprünglichen Nachricht. Dies bedeutet jedoch, dass der Hash der Originaldaten auf sichere Weise bereitgestellt werden muss.

Verfügbarkeit

Verfügbarkeit bezieht sich auf die Möglichkeit, bei Bedarf auf Daten einer Ressource zuzugreifen, da diese Informationen nur dann von Wert sind, wenn die autorisierten Personen zum richtigen Zeitpunkt darauf zugreifen können. Die Verweigerung des Zugriffs auf Daten ist heutzutage ein häufiger Angriff. Stellen Sie sich eine Ausfallzeit eines Live-Servers vor, wie teuer sie sein kann.

Example in real life- Nehmen wir an, ein Hacker hat einen Webserver einer Bank kompromittiert und abgelegt. Sie als authentifizierter Benutzer möchten eine E-Banking-Überweisung durchführen, können jedoch nicht darauf zugreifen. Die rückgängig gemachte Überweisung ist ein für die Bank verlorenes Geld.

In diesem Kapitel werden die verschiedenen in der Computersicherheit verwendeten Begriffe erläutert.

Unauthorized access - Ein nicht autorisierter Zugriff liegt vor, wenn jemand über die Kontodaten einer anderen Person Zugriff auf einen Server, eine Website oder andere vertrauliche Daten erhält.

Hacker - Ist eine Person, die versucht und ein Computersystem aus einem Grund ausnutzt, der Geld, eine soziale Sache, Spaß usw. sein kann.

Threat - Ist eine Aktion oder ein Ereignis, das die Sicherheit gefährden könnte.

Vulnerability - Es handelt sich um eine Schwachstelle, ein Entwurfsproblem oder einen Implementierungsfehler in einem System, die zu einem unerwarteten und unerwünschten Ereignis in Bezug auf das Sicherheitssystem führen können.

Attack- Ist ein Angriff auf die Systemsicherheit, der von einer Person oder einer Maschine an ein System geliefert wird. Es verletzt die Sicherheit.

Antivirus or Antimalware - Ist eine Software, die auf einem anderen Betriebssystem ausgeführt wird und verwendet wird, um schädliche Software zu verhindern.

Social Engineering - Ist eine Technik, die ein Hacker verwendet, um Daten von einer Person zu unterschiedlichen Zwecken durch psychologische Manipulation in Kombination mit sozialen Szenen zu stehlen.

Virus - Es handelt sich um eine schädliche Software, die ohne Ihre Zustimmung für einen schlechten Zweck auf Ihrem Computer installiert wird.

Firewall - Es handelt sich um eine Software oder Hardware, mit der der Netzwerkverkehr anhand von Regeln gefiltert wird.

In der Computersicherheit sind Schichten eine bekannte Praxis, die militärischen Techniken entnommen wurde. Ziel ist es, den Angreifer zu erschöpfen, wenn es ihm gelingt, die erste Sicherheitsschicht zu durchdringen, indem er ein Loch findet. Dann muss er ein Loch in der zweiten Schicht finden und so weiter, bis er am Ziel ankommt, wenn er Erfolg hat.

Im Folgenden finden Sie ein Bild, das die Layer-Sicherheit erläutert.

Sehen wir uns die Best Practices für einen Layer-Sicherheitstyp an.

Computer Application Whitelistening - Die Idee ist, nur eine begrenzte Anzahl von Anwendungen auf Ihren Computern zu installieren, die sowohl nützlich als auch echt sind.

Computer System Restore Solution- Falls Ihr Computer gehackt wird und Ihre Dateien beschädigt sind, sollten Sie die Möglichkeit haben, erneut auf Ihre Dateien zuzugreifen. Ein Beispiel ist die Windows-Systemwiederherstellung oder -sicherung.

Computer and Network Authentication- Die Daten, auf die über das Netzwerk zugegriffen wird, sollten am besten nur autorisierten Benutzern zur Verfügung gestellt werden. Verwenden Sie Benutzernamen und Passwörter !!!

File, Disk and Removable Media Encryption- Im Allgemeinen empfiehlt es sich, Festplatten oder Wechselmedien zu verschlüsseln. Die Idee dahinter ist, dass Ihr Laptop oder Ihr Wechseldatenträger gestohlen wird und an einen anderen Computer angeschlossen ist und nicht gelesen werden kann. Ein gutes Werkzeug dafür istTruecrypt.

Remote Access Authentication- Systeme, auf die über das Netzwerk zugegriffen wird, sollten am besten nur autorisierten Benutzern zur Verfügung gestellt werden. Verwenden Sie Benutzernamen und Passwörter !!!

Network Folder Encryption - Wie bei der Netzwerkauthentifizierung ist es auch bei einem Netzwerkspeicher oder einem freigegebenen Netzwerkordner sinnvoll, verschlüsselt zu werden, um zu verhindern, dass nicht autorisierte Benutzer, die das Netzwerk abhören, die Informationen lesen.

Secure Boundary and End-To-End Messaging- Heutzutage sind E-Mails oder Instant Messaging weit verbreitet und das wichtigste Kommunikationsmittel. Es ist besser, die Kommunikation zwischen den Endbenutzern zu verschlüsseln, ein gutes Werkzeug dafür istPGP Encryption Tool.

In diesem Abschnitt wird behandelt, wie eine Workstation aus praktischer Sicht gesichert oder gehärtet wird (härten ist ein anderes Wort zum Sichern des Betriebssystems) und welche Schritte zu befolgen sind. Wir werden das behandelnWindows OS und Mac OS X weil die meisten Computer diese beiden Betriebssysteme haben, aber die Logik der Sicherung ist für alle anderen Betriebssysteme gleich Linux oder Android.

Richtlinien für die Sicherheit von Windows-Betriebssystemen

Im Folgenden finden Sie eine Liste der Richtlinien für die Sicherheit von Windows-Betriebssystemen.

Verwenden Sie die lizenzierten Versionen des Windows-Betriebssystems, nicht die geknackten oder raubkopierten, und aktivieren Sie sie, um echte Updates zu erhalten.

Disable Unused Users- Klicken Sie dazu mit der rechten Maustaste auf Computer - Verwalten - Lokale Benutzer und Gruppen - Benutzer und deaktivieren Sie die nicht erforderlichen Benutzer. In meinem Fall habe ich die Benutzer "Gast" und "Administrator" deaktiviert und einen neuen nicht standardmäßigen Benutzer wie "Admin" erstellt.

Disable unused shares- Standardmäßig erstellt das Windows-Betriebssystem Freigaben. Siehe folgenden Screenshot. Sie müssen sie deaktivieren und dazu folgen Sie -

Right Click on My Computer – Manage – Shared Folders – Right Click Stop Sharing.

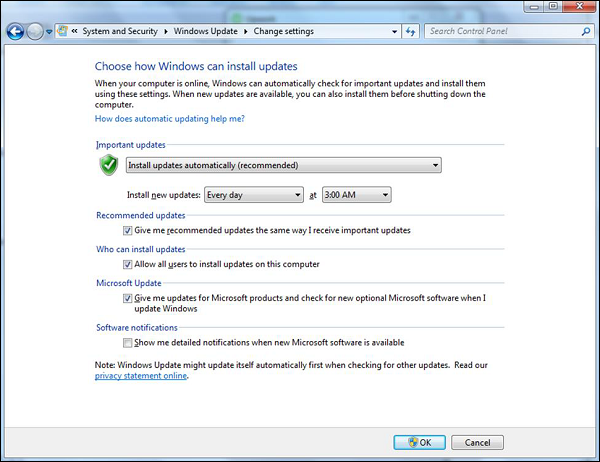

Der nächste Schritt besteht darin, regelmäßig Updates für das Windows-Betriebssystem durchzuführen. Es wird empfohlen, diese automatisch und regelmäßig durchzuführen. Um dies einzurichten, gehen Sie zuControl Panel – System and Security – Windows Updates – OK.

Wenn Sie Ihre Windows-Systemfirewall einrichten, werden alle nicht autorisierten Dienste blockiert, die Datenverkehr erzeugen. Um dies einzurichten, gehen Sie zuControl Panel – System and Security – Windows Firewall.

Installieren Sie ein lizenziertes Virenschutzprogramm und führen Sie Aktualisierungen durch. In den nächsten Abschnitten werden wir uns ausführlich mit Virenschutzprogrammen befassen. Es iststrongly recommended Nicht von Torrents herunterladen und geknackte Versionen installieren.

Sie sollten immer einen passwortgeschützten Bildschirmschoner konfigurieren. Um dies einzurichten, folgen Sie bitte diesem Pfad -

Control Panel – All Control Panel Items – Personalize – Turn Screen Saver on or off – Check “On resume, display logon Screen”.

Deaktivieren Sie die automatische Wiedergabe für Wechselmedien. Dies blockiert die automatische Ausführung der Viren von Wechseldatenträgern.

Um es zu deaktivieren, gehen Sie zu - Start – on Search box type Edit Group Policy –Administrative Templates – Windows Components – Autoplay Policy – Turn off Autoplay – Enable – Ok.

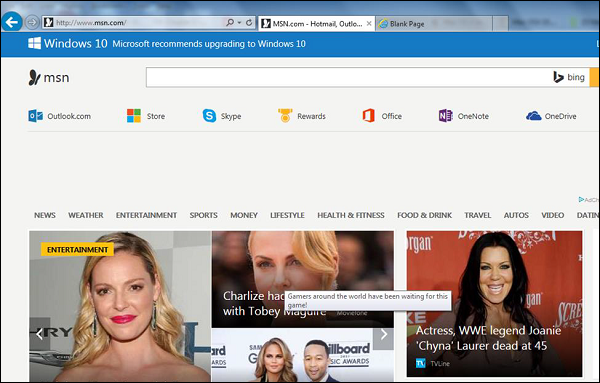

Installieren Sie nur vertrauenswürdige Internet Explorer-Browser wie Internet Explorer, Chrome oder Mozilla Firefox und aktualisieren Sie diese regelmäßig. Das Fehlen der Updates kann zu möglichen Hackerangriffen führen.

Aktivieren Sie die BitLocker-Laufwerkverschlüsselung, um Festplatten zu verschlüsseln. Sie ist jedoch nur in Windows & Ultimate und höheren Versionen verfügbar.

Um es zu aktivieren, folgen Sie dem Pfad: Start – Control Panel – System and Security – BitLocker Drive Encryption.

Set Bios Password - Diese Option unterscheidet sich je nach Computerhersteller. Wir müssen die Herstellerrichtlinien lesen. Diese Option sichert Ihren Computer eine Schicht höher im Betriebssystem.

Richtlinien für die Sicherheit von Mac OS X.

Im Folgenden finden Sie eine Liste der Richtlinien für Mac OS X Security.

Verwenden Sie lizenzierte Versionen von Mac OS X und niemals geknackte oder raubkopierte Versionen. Aktivieren Sie sie nach der Installation, um die Originalupdates aufzunehmen.

Legen Sie das Kennwort für den Root-Benutzer fest und erstellen Sie einen weniger privilegierten Benutzer. Standardmäßig verfügt der Root-Benutzer von Mac OS X nicht über ein Kennwort. Sie müssen daher ein Kennwort eingeben und anschließend einen Benutzer mit weniger Berechtigungen für den täglichen Gebrauch erstellen.

Um es einzurichten, gehen Sie wie folgt vor: Apple menu – System Preferences – Click Users & Groups

Disable Auto Logon- Standardmäßig ist Mac OS X so konfiguriert, dass der erste erstellte Administrator automatisch angemeldet wird. Außerdem werden alle gültigen Benutzernamen in den Anmeldefenstern angezeigt.

Um dies zu deaktivieren, müssen Sie: Open System Preferences – Accounts – User – Uncheck the Log in automatically – Click on Login Options (tab) – Set “Display Login Windows as” = Name and Password.

Update Mac OS X - Um unsere Systeme zu sichern, müssen wir unsere Updates und Patches von Mac OS X verwenden.

Dazu folgen wir diesem Weg: Click on System Preferences –Software Update – Change the default “weekly” to “daily” – Quit System Preferences.

Sie sollten dies besser wöchentlich tun, da dies Ihre Netzwerke nicht überlastet, falls Sie ein großes Netzwerk haben.

Richten Sie Ihre Mac OS X-Systemfirewall ein. Die gehen zuSystem Preferences – Sharing –Firewall – Click on Start.

Configure Screen saver password protected: Um dies einzurichten, folgen Sie diesem Pfad - System Preferences – Screen Effect – Activation – Set “Time until screen effect starts” = 5 Minutes – Set “Password to use when waking the screen effect” = use my user –account password. Es wird empfohlen, weniger als 5 Minuten zu sein.

Put Open Firmware password- Doppelklicken Sie auf das Anwendungssymbol, um es zu öffnen. Klicken Sie auf die Schaltfläche "Ändern", um die Sicherheitseinstellungen zu ändern. Wenn Sie die Sicherheitsfunktionen aktivieren, geben Sie ein Passwort in das Feld - einPassword and Verify boxes. OK klicken. Geben Sie Ihr Systemadministratorkonto ein.

Encrypt folders- Mac OS X verfügt über FileVault, das Informationen in Ihrem Home-Ordner verschlüsselt. Sie können den FileVault im folgenden Screenshot sehen.

Klicken Apple Menu – System Preferences – Security & Privacy – FileVault – Click the lock Icon to unlock it, then enter an administrator name and password.

Dann musst du Turn On FileVault.

Disable Handoff- Handoff ist eine Funktion, mit der Sie Ihre Arbeit synchron halten können. Sie muss jedoch einige Daten an Apple senden, damit sie funktionieren. Es wird empfohlen, es zu deaktivieren.

Um dies zu tun: Click System Preferences – General – Uncheck “Allow Handoff between this Mac and your iCloud devices”.

Allow only signed Apps - Um die Angriffsfläche zu verringern, wird empfohlen, keinen nicht vertrauenswürdigen Code auszuführen, der nicht mit einem geeigneten Schlüssel signiert ist.

Um nur Apps zuzulassen, die von einem autorisierten Entwickler signiert wurden, sollten Sie dem Pfad folgen - System Preferences – Security & Privacy –General – Set “Allow apps download from” to “Mac App Store and identified developers”.

Im vorherigen Kapitel haben wir gesehen, wie wir unsere Computer sichern können. Einer der Punkte war die Installation und Aktualisierung von Antivirensoftware. Ohne diese Software besteht eine hohe Wahrscheinlichkeit, dass Ihre Systeme und Netzwerke getroffen werden und Hacking-Angriffe erleiden und auch von den verschiedenen Viren betroffen sein können.

Es ist wichtig, dass die Antivirenscan-Engine und die Virensignaturen regelmäßig aktualisiert werden. Wir tun dies, da Ihr System erkannt wird, wenn es von der neuesten Malware betroffen ist.

Grundfunktionen von Antivirus-Engines

Alle Antiviren-Engines verfügen über drei Komponenten, die entsprechend funktionieren. Es ist wichtig, sich diese Funktionen anzusehen, da sie uns bei Bedarf bei der manuellen Reinigung von Viren helfen.

Scanning - Wenn im Cyberspace ein neuer Virus erkannt wird, schreiben Antivirenhersteller Programme (Updates), die nach ähnlichen Signaturzeichenfolgen suchen.

Integrity Checking - Diese Methode sucht im Allgemeinen nach manipulierten Dateien im Betriebssystem von den Viren.

Interception - Diese Methode wird im Wesentlichen zum Erkennen von Trojanern verwendet und überprüft die Anforderung des Betriebssystems nach Netzwerkzugriff.

Das folgende Bild zeigt das Schema für die Funktionen einer Antivirus-Engine.

Online-Virentest

Wenn der Systemadministrator kein Antivirenprogramm installiert hat oder eine infizierte Datei vermutet. Sie würden empfehlen, die Online-Test-Antiviren-Engine zu verwenden, die (meiner Meinung nach) eine der besten ist -https://virustotal.com/.

F. Warum diese Option?

Ans. Es ist ein kostenloser und unabhängiger Service. Es werden mehrere Antiviren-Engines (41 Antiviren-Engines) verwendet, sodass das Ergebnis für alle 41 Engines angezeigt wird. Es aktualisiert die Motoren in Echtzeit.

Weitere Informationen finden Sie im folgenden Screenshot, in dem ich eine Datei mit Viren hochgeladen habe und das Ergebnis ist 33/41 (Detection Ratio)Dies bedeutet, dass es einen Virus hat und die Klasse nicht bestanden hat. Daher sollte es nicht geöffnet werden.

Eine gute Funktion dieser Website ist die URL-Überprüfung. Vor dem Aufrufen einer Website können Sie die URL eingeben und prüfen, ob die Website infiziert ist und Ihnen Schaden zufügen kann.

Ich habe einen Test mit einer URL durchgeführt und es stellte sich heraus, dass dieser sauber und zu 100% sauber war, sodass ich ihn besuchen kann, ohne dass mein Computer infiziert ist.

Kostenlose Antivirensoftware

Da es sich bei diesem Tutorial um eine praktische Übung handelt, zeige ich Ihnen, wo Sie kostenlose Virenschutzprogramme erhalten und wo Sie sie herunterladen können, falls Sie nicht über genügend Budget verfügen.

Die kostenlosen Versionen von Antivirenprogrammen weisen nahezu identische Malware-Erkennungswerte auf wie die kostenpflichtigen Versionen desselben Unternehmens. Das kommerzielle Antivirenprogramm macht jedoch einen kleinen Unterschied in der Sicherheitsleistung. In unserem Fall sind wir Systemadministratoren und möchten maximalen Schutz die Arbeitsumgebung.

Aus dem PCMagazine (http://in.pcmag.com/) Sie können eine Bewertung erhalten, die derzeit die am besten bewerteten kostenlosen Antivirenprogramme sind. In der folgenden URL können Sie selbst überprüfenhttp://www.pcmag.com/article2/0,2817,2388652,00.asp

Lassen Sie uns einige dieser Antivirensoftware im Detail verstehen -

Avast Antivirus

Dieses Antivirenprogramm hat gute Ergebnisse bei der Blockierung von Malware und bei Anti-Phishing-Tests. Es kann von heruntergeladen werden https://www.avast.com/en-eu/index

Für die Serverinstallation benötigen Sie eine kommerzielle Version.

AVG Antivirus

Es kann von heruntergeladen werden http://www.avg.com/us-en/free-antivirus-download. Für die Serverinstallation müssen Sie die kommerzielle Version erwerben.

Panda Antivirus 2016

Es kann von heruntergeladen werden http://www.pandasecurity.com/usa/homeusers/downloads/

Es hat die folgenden guten Eigenschaften -

- Notfall-CD

- USB-Schutz

- Prozessmonitor

Für die Serverinstallation müssen Sie die kommerzielle Version erwerben.

Bitdefender Antivirus

Es kann von heruntergeladen werden http://www.bitdefender.com/solutions/free.htmlEin gutes Merkmal dieses Antivirenprogramms ist, dass es vollständig im Hintergrund arbeiten kann. Keine Konfigurationseinstellung. Für die Serverinstallation müssen Sie die kommerzielle Version kaufen.

Microsoft Security Essentials

Obwohl es aufgrund der Marke Microsoft nicht zu den am häufigsten verwendeten kostenlosen Antivirenprogrammen gehört, ist es erwähnenswert, dass Microsoft Ihnen selbst ein kostenloses Antivirenprogramm anbietet, das als Microsoft Security Essentials bezeichnet wird.

Es kann von heruntergeladen werden http://windows.microsoft.com/en-us/windows/security-essentials-download

Kommerzielles Antivirus

Ich sollte erwähnen, dass alle Hersteller von kostenlosen Antivirenprogrammen auch ihre kommerziellen Versionen anbieten. Basierend auf dem PC-Magazin sind die besten kommerziellen Antivirenprogramme -

- Kaspersky Anti-Virus

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016)

- Webroot SecureAnywhere Antivirus (2015)

Bitte überprüfen Sie den folgenden Link selbst - http://www.pcmag.com/article2/0,2817,2372364,00.asp

Kaspersky Antivirus

Es kann als kostenlose Testversion von heruntergeladen werden http://www.kaspersky.com/free-trials/anti-virus

Es hat eine hervorragende Punktzahl bei der Bekämpfung von Phishing. Es bietet auch einen nützlichen Bonus für Sicherheitstools wie den Kreditkartenschutz in Ihren Computern.

McAfee AntiVirus Plus

Es kann als kostenlose Testversion von heruntergeladen werden - http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

Es schützt alle Betriebssysteme wie Windows-, Mac OS-, Android- und iOS-Geräte. Sehr gute böswillige URL-Blockierung und Anti-Phishing.

Webroot SecureAnywhere Antivirus

Es kann als kostenlose Testversion von heruntergeladen werden - http://www.webroot.com/us/en/home/products/av

Einige seiner herausragenden Merkmale sind -

- Stellen Sie mit Ransomware verschlüsselte Dateien wieder her

- Verwendet wenig Speicherplatz

- Sehr schneller Scan

- Behandelt unbekannte Malware

- Beinhaltet eine Firewall

Im vorherigen Kapitel haben wir Viren behandelt, die uns beim Schutz unserer Systeme geholfen haben. In diesem Kapitel werden wir jedoch Malware behandeln, wie man sie manuell erkennt, welche Formen sie haben, welche Dateierweiterungen sie haben, welche Anzeichen ein infizierter Computer hat usw. Es ist wichtig, behandelt zu werden, da die Infektionsraten von Unternehmen und PCs heutzutage zu hoch sind.

Sie sind Selbstreplikationsprogramme, die ihre eigenen Codes reproduzieren, indem sie sich an andere ausführbare Codes anhängen. Sie arbeiten ohne die Berechtigungen oder das Wissen der Computerbenutzer. Viren oder Malware wie im echten Leben kontaminieren auf Computern andere gesunde Dateien.

Wir sollten uns jedoch daran erinnern, dass Viren externe Computer nur mit Hilfe eines Computerbenutzers infizieren. Dies kann passieren, indem Sie auf eine Datei klicken, die mit einer E-Mail von einer unbekannten Person versehen ist, einen USB-Anschluss ohne Scannen anschließen und aus diesem Grund unsichere URLs öffnen. Wir als Systemadministratoren müssen die Administratorrechte von Benutzern auf diesen Computern entfernen. Wir kategorisieren Malware in drei Typen -

- Trojaner und Rootkits

- Viruses

- Worms

Eigenschaften eines Virus

Im Folgenden finden Sie einige Merkmale eines Virus, der unsere Computer infiziert.

Sie befinden sich im Speicher eines Computers und aktivieren sich selbst, während das angeschlossene Programm ausgeführt wird.

For example - Sie binden sich generell an die explorer.exe unter Windows-Betriebssystemen, da dieser Prozess ständig ausgeführt wird. Sie sollten daher vorsichtig sein, wenn dieser Prozess zu viel von Ihren Computerkapazitäten verbraucht.

Sie ändern sich nach der Infektionsphase wie Quellcodes, Erweiterungen, neue Dateien usw., sodass es für ein Antivirenprogramm schwieriger ist, sie zu erkennen.

Sie versuchen immer, sich auf folgende Weise in den Betriebssystemen zu verstecken:

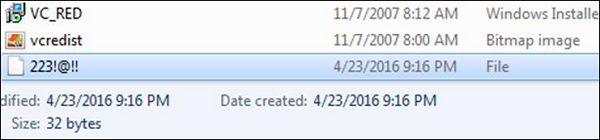

Verschlüsselt sich in kryptische Symbole und entschlüsselt sich beim Replizieren oder Ausführen.

For example - Sie können dies zum besseren Verständnis im folgenden Bild sehen, da ich diese Datei auf meinem Computer gefunden habe.

Nachdem ich diese Datei gefunden hatte, öffnete ich sie mit einem Texteditor und dachte, der Text sei nicht verständlich, wie im folgenden Screenshot gezeigt.

Nachdem ich dies gefunden hatte, versuchte ich es auf einem Base64-Decoder und stellte fest, dass es sich um eine Virendatei handelte.

Dieser Virus kann auf Ihrem Computer Folgendes verursachen:

Möglicherweise werden wichtige Daten von Ihrem Computer gelöscht, um Platz für deren Prozesse zu gewinnen.

Möglicherweise wird die Erkennung durch Umleitung von Festplattendaten vermieden.

Es kann Aufgaben ausführen, indem es ein Ereignis mit sich selbst auslöst. Dies geschieht beispielsweise, wenn in einem infizierten Computer Popup-Tabellen usw. automatisch auf dem Bildschirm angezeigt werden.

Sie sind unter Windows und Mac OS üblich, da diese Betriebssysteme nicht über mehrere Dateiberechtigungen verfügen und weiter verbreitet sind.

Arbeitsprozess von Malware und wie man sie reinigt

Malwares binden sich an Programme und übertragen sie unter Verwendung einiger Ereignisse an andere Programme. Sie benötigen diese Ereignisse, weil sie nicht können -

- Beginnen Sie von selbst

- Übertragen Sie sich mit nicht ausführbaren Dateien

- Infizieren Sie andere Netzwerke oder Computer

Aus den obigen Schlussfolgerungen sollten wir wissen, dass wir, wenn einige ungewöhnliche Prozesse oder Dienste von selbst ausgeführt werden, ihre Beziehung zu einem möglichen Virus weiter untersuchen sollten. Der Untersuchungsprozess ist wie folgt:

Beginnen Sie mit den folgenden Tools, um diese Prozesse zu untersuchen:

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

Das Listdll.exe zeigt alle dll files verwendet werden, während die netstat.exe Mit seinen Variablen werden alle Prozesse angezeigt, die mit ihren jeweiligen Ports ausgeführt werden.

Das folgende Beispiel zeigt, wie ich den Prozess von Kaspersky Antivirus zugeordnet habe, den ich zusammen mit dem Befehl verwendet habe netstat-ano um die Prozessnummern und den Task-Manager zu sehen, um zu sehen, zu welchem Prozess diese Nummer gehört.

Dann sollten wir nach irgendwelchen suchen modified, replaced or deleted files und die shared librariessollte auch überprüft werden. Sie infizieren im Allgemeinen ausführbare Programmdateien mit der Erweiterung like.EXE, .DRV, .SYS, .COM, .BIN. Malwares ändert die Erweiterung von Originaldateien, zum Beispiel: File.TXT in File.TXT.VBS.

Wenn Sie ein Systemadministrator eines Webservers sind, sollten Sie sich einer anderen Form von Malware bewusst sein, die als bezeichnet wird webshell. Es ist in der Regel in einer .php-Erweiterung, aber mit seltsamen Dateinamen und in verschlüsselter Form. Sie sollten sie löschen, falls Sie sie erkennen.

Danach sollten wir das Antivirenprogramm aktualisieren und den Computer erneut scannen.

Erkennen eines Computerfehlers anhand einer Virusinfektion

In diesem Abschnitt wird behandelt, wie ein Computer- oder Betriebssystemfehler anhand eines Virus erkannt wird, da manchmal Personen und Systemadministratoren die Symptome mischen.

Die folgenden Ereignisse werden höchstwahrscheinlich nicht durch eine Malware verursacht:

- Fehler beim Booten des Systems im BIOS-Stadium, z. B. Anzeige der Batteriezelle von Bios, Timer-Fehleranzeige.

- Hardwarefehler wie Signaltöne RAM brennen, Festplatte usw.

- Wenn ein Dokument nicht wie eine beschädigte Datei normal gestartet werden kann, können die anderen Dateien jedoch entsprechend geöffnet werden.

- Tastatur oder Maus antworten nicht auf Ihre Befehle, Sie müssen die Plug-Ins überprüfen.

- Überwachen Sie das Ein- und Ausschalten des Monitors zu oft, z. B. durch Blinken oder Vibrieren. Dies ist ein Hardwarefehler.

Wenn Sie jedoch die folgenden Anzeichen in Ihrem System haben, sollten Sie nach Malware suchen.

Ihr Computer zeigt Popup- oder Fehlertabellen an.

Friert häufig ein.

Es wird langsamer, wenn ein Programm oder ein Prozess gestartet wird.

Dritte beschweren sich, dass sie von Ihnen eine Einladung in sozialen Medien oder per E-Mail erhalten.

Änderungen an Dateierweiterungen werden angezeigt oder Dateien werden ohne Ihre Zustimmung zu Ihrem System hinzugefügt.

Der Internet Explorer friert zu oft ein, obwohl Ihre Internetgeschwindigkeit sehr gut ist.

Auf Ihre Festplatte wird die meiste Zeit zugegriffen, wie Sie an der LED-Anzeige Ihres Computergehäuses sehen können.

Betriebssystemdateien sind entweder beschädigt oder fehlen.

Wenn Ihr Computer zu viel Bandbreite oder Netzwerkressourcen verbraucht, ist dies bei einem Computerwurm der Fall.

Der Festplattenspeicher ist ständig belegt, auch wenn Sie keine Maßnahmen ergreifen, z. B. ein neues Programm installieren.

Änderungen der Dateien und Programmgrößen im Vergleich zur Originalversion.

Some Practical Recommendations to Avoid Viruses - -

- Öffnen Sie keine E-Mail-Anhänge von unbekannten Personen oder von bekannten Personen, die verdächtigen Text enthalten.

- Akzeptieren Sie keine Einladung von unbekannten Personen in sozialen Medien.

- Öffnen Sie keine URL, die von unbekannten oder bekannten Personen in einer seltsamen Form gesendet wurde.

Vireninformationen

Wenn Sie einen Virus gefunden haben, aber dessen Funktion weiter untersuchen möchten. Ich würde Ihnen empfehlen, sich diese Virendatenbanken anzusehen, die im Allgemeinen von Antiviren-Anbietern angeboten werden.

Kaspersky Virus Database - ((http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - ((https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - ((https://www.symantec.com/security_response/landing/azlisting.jsp)

In diesem Kapitel werden wir diskutieren, wie wichtig die Verschlüsselung für die Computersicherheit ist.

Was ist Verschlüsselung?

Bei der Verschlüsselung handelt es sich um eine transformierte Art von Originalinformationen, bei denen nur die autorisierten Parteien wissen, wie sie zu lesen sind. Wenn also jemand im schlimmsten Fall Zugriff auf diese Dateien hat, kann er die darin enthaltene Nachricht immer noch nicht verstehen.

Die Grundlagen der Verschlüsselung liegen seit der Antike. Ein gutes Beispiel sind die Taubenkuriere, bei denen die Könige ihren Kommandanten auf dem Schlachtfeld Nachrichten in einem bestimmten Code schickten. Als die Feinde sie fingen, konnten sie sie nicht lesen, nur dass die Nachricht verloren ging, aber wenn sie ankamen Der Zielkommandant verfügte über das Entschlüsselungsvokabular, damit es entschlüsselt werden konnte.

Wir sollten erwähnen, dass die Verschlüsselung guten oder schlechten Zwecken dient. Der schlimme Fall ist das Szenario, in dem die meisten Malware-Dateien in verschlüsselter Form vorliegen, sodass sie nicht von jedem gelesen werden können, der den Hacker akzeptiert.

Tools zum Verschlüsseln von Dokumenten

In diesem Tutorial konzentrieren wir uns zum besseren Verständnis mehr auf die Praktiken als auf die theoretischen Aspekte. Lassen Sie uns einige Tools diskutieren, mit denen wir Dokumente verschlüsseln.

Axcrypt- Es ist eine der besten OpenSource-Verschlüsselungsdateisoftware. Es kann auch unter Windows, Mac OS und Linux verwendet werden. Diese Software kann heruntergeladen werden von -http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG- Dies ist wieder eine OpenSource-Software, die auch in andere Software (wie E-Mail) integriert werden kann. Es kann heruntergeladen werden von -https://www.gnupg.org/download/index.html

Windows BitLocker - Es ist ein in Windows integriertes Tool, dessen Hauptfunktionen darin bestehen, alle Festplattenvolumes zu sichern und zu verschlüsseln.

FileVault - Es ist ein in Mac OS integriertes Tool, das das gesamte Festplattenvolumen sichert und verschlüsselt.

Verschlüsselung Kommunikationswege

Systemadministratoren sollten sichere und verschlüsselte Kommunikationskanäle nutzen und ihren Mitarbeitern anbieten. Einer davon ist SSL (Secure Sockets Layer)Dieses Protokoll hilft beim Herstellen einer sicheren und verschlüsselten Verbindung zwischen den Clients und den Servern. Im Allgemeinen wird es verwendet fürWeb Servers, Mail Servers, FTP servers.

Warum brauchst du das?

Wenn Sie einen Online-Shop haben und Ihre Kunden ihre Kreditkarte und ihre persönlichen Daten verwenden, um Produkte von diesem zu kaufen. Es besteht jedoch die Gefahr, dass sie (Daten) durch einfaches Abhören gestohlen werden, da die Kommunikation im Klartext erfolgt. Um dies zu verhindern, hilft das SSL-Protokoll bei der Verschlüsselung dieser Kommunikation.

Wie kann ich feststellen, ob die Kommunikation sicher ist?

Browser geben visuelle Hinweise wie ein Schlosssymbol oder eine grüne Leiste, damit Besucher wissen, wann ihre Verbindung gesichert ist. Ein Beispiel zeigt der folgende Screenshot.

Ein weiteres vom Systemadministrator verwendetes Tool ist das SSH (Secure Shell). Dies ist ein sicherer Ersatz für das Telnet und andere unverschlüsselte Dienstprogramme wierlogin, rcp, rsh.

Es bietet einen sicheren Kanal, der im Kommunikationshost verschlüsselt ist, um über das Internet zu hosten. Es reduziert die Man-in-the-Middle-Angriffe. Es kann heruntergeladen werden von -http://www.putty.org/

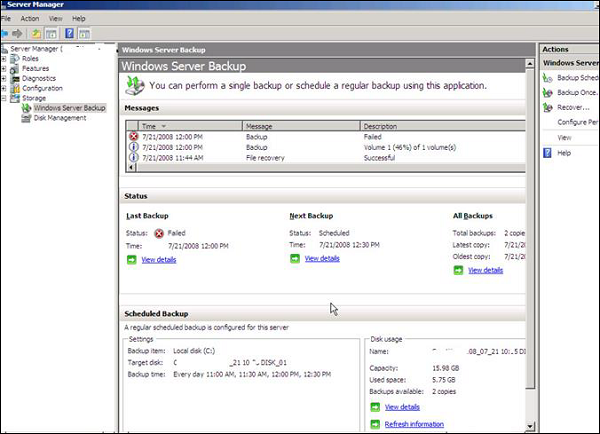

In diesem Kapitel werden Sicherungen erläutert, bei denen Daten über ein Netzwerk oder einen Computer gespeichert werden.

Warum ist ein Backup erforderlich?

Der Hauptzweck besteht darin, die verlorenen Daten nach einem unvorhersehbaren Ereignis wie versehentlichem Löschen oder Dateibeschädigung wiederherzustellen, das in vielen Fällen durch einen Virus verursacht wird. Ein Beispiel istRansomwareDies verschlüsselt alle Ihre Daten, wenn Ihr Computer infiziert wird, und die zweite besteht darin, die Daten zu einem bestimmten gewünschten Zeitpunkt zurückzusetzen. Dies ist ein Szenario, das häufig in Unternehmen auftritt, die über Anwendungen und Datenbanken verfügen und ihre Anwendungen mit einer bestimmten Datenversion testen möchten.

Wie wird dieser Prozess in großen Unternehmen verwaltet?

Es wird empfohlen, dass in größeren Unternehmen mit einem großen Datenvolumen ein Sicherungsadministrator erforderlich ist, der eine der vertrauenswürdigsten Personen im Unternehmen ist, da er Zugriff auf alle Daten dieser Organisation hat und sich im Allgemeinen mit diesen befasst die Überprüfung der Sicherungsroutine und den Zustand der Sicherung.

Sicherungsgeräte

In diesem Abschnitt sehen wir die Sicherungsgeräte von kleineren zu Unternehmenslösungen. Für einen Personal Computer sind sie -

CD and DVD, Blue-Rays - Sie werden für den privaten / privaten Gebrauch verwendet, wo Personen ihre Dokumente speichern können, hauptsächlich persönliche oder bürobezogene Dokumente, da sie über kleine Kapazitäten zwischen 750 MB und 50 GB verfügen.

Removable Devices- Sie sind wieder für den Heimgebrauch (Daten, Dokumente, Musik, Fotos, Filme) vorgesehen. Dies können Wechseldatenträger oder externe Festplatten sein. Ihre Kapazitäten haben in letzter Zeit stark zugenommen, sie variieren von 2 GB bis 2 TB.

Network attached storage (NAS)- Dies sind im Allgemeinen Geräte, die in kleinen Unternehmen zu Sicherungszwecken verwendet werden, da sie eine zentralisierte Art der Sicherung bieten. Alle Benutzer können über das Netzwerk eine Verbindung herstellen, um auf dieses Gerät zuzugreifen und Daten zu speichern.

Sie sind im Vergleich zu anderen Lösungen kostengünstiger und bieten auch eine gute Fehlertoleranz, da sie in RAID (redundantes Array unabhängiger Festplatten) konfiguriert sind. Sie können im Rack oder ohne Rack montiert werden. Sie bieten ein gutes Maß an Authentifizierung für Benutzer und die Verwaltung von Webkonsolen.

Storage Area Network (SAN)- Dies sind im Allgemeinen Geräte, die für große Unternehmen zu Sicherungszwecken verwendet werden. Sie bieten eine hohe Netzwerkgeschwindigkeit für die Speicherung der größten HerstellerEMC Corporation, DELL.

Arten von Sicherungen basierend auf dem Standort

Die Arten der Sicherung können je nach Unternehmensgröße, Budget und Datenbedeutung variieren.

Sie sind in zwei Typen unterteilt -

- Lokale Backups

- Online-Backups

Im Allgemeinen speichern lokale Sicherungen die Daten auf einer CD, in NA-Speichern usw., da Dateien einfach kopiert oder Software von Drittanbietern verwendet werden kann. Eine davon auf dem Server ist die Windows-Sicherung, die in der Windows Server Edition-Lizenz enthalten ist.

Ein anderes ist Acronis, eines der besten auf dem Markt - http://www.acronis.com/en-eu/

Online-Backup oder Cloud-Speicher

Einer der größten Trends ist der Online-Speicher, bei dem Unternehmen und Benutzer ihre Daten irgendwo in der Cloud speichern können. Er ist auch billiger, als alles selbst zu erledigen. Es ist auch keine Backup-Infrastruktur und Wartung erforderlich.

Für einen persönlichen Benutzer wird es von den größten Anbietern wie Microsoft kostenlos angeboten. Es bietet OneDrive und Sie können bis zu 5 GB in der Cloud speichern. Es verfügt über eine Schnittstelle für verschiedene Betriebssysteme.

Das zweite ist Google Drive, ein Produkt von Google, bei dem die Dateien automatisch synchronisiert werden.

Die vollständige Liste finden Sie im PCMagazine - http://www.pcmag.com/article2/0,2817,2413556,00.asp#. Für kleine oder große Unternehmen, die bereits erwähnt wurden, sind Online- oder Cloud-Backup-Lösungen aufgrund der Kosten und der Haftung eine gute Lösung.

Die größten Anbieter, die diesen Service anbieten, sind Microsoft mit AZURE-Lösung - https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/ Dies bietet eine sehr hohe Leistung und Skalierbarkeit für diese Lösung.

Das andere ist Amazon mit dem Produkt S3 Details zu diesem Produkt finden Sie auf - http://aws.amazon.com/s3/

Die Notfallwiederherstellung ist im Allgemeinen ein Planungsprozess und erstellt ein Dokument, das sicherstellt, dass Unternehmen kritische Ereignisse lösen, die sich auf ihre Aktivitäten auswirken. Solche Ereignisse können Naturkatastrophen (Erdbeben, Überschwemmungen usw.), Cyberangriffe oder Hardwarefehler wie Server oder Router sein.

Wenn ein Dokument vorhanden ist, wird die Ausfallzeit von Geschäftsprozessen auf der Technologie- und Infrastrukturseite reduziert. Dieses Dokument wird im Allgemeinen mit dem Business Continuity Plan kombiniert, der alle Prozesse analysiert und entsprechend der Bedeutung der Unternehmen priorisiert. Im Falle einer massiven Störung wird angezeigt, welcher Prozess zuerst wiederhergestellt werden sollte und wie lange die Ausfallzeit sein sollte. Es minimiert auch die Unterbrechung des Anwendungsdienstes. Es hilft uns, Daten im organisierten Prozess wiederherzustellen und den Mitarbeitern eine klare Vorstellung davon zu geben, was im Katastrophenfall zu tun ist.

Voraussetzungen für einen Notfallwiederherstellungsplan

Die Notfallwiederherstellung beginnt mit einer Bestandsaufnahme aller Assets wie Computer, Netzwerkgeräte, Server usw. Es wird empfohlen, sich auch nach Seriennummern zu registrieren. Wir sollten eine Bestandsaufnahme der gesamten Software durchführen und diese nach geschäftlicher Bedeutung priorisieren.

Ein Beispiel ist in der folgenden Tabelle dargestellt -

| Systeme | Ausfallzeit | Katastrophenart | Präventionen | Lösungsstrategie | Erholen Sie sich vollständig |

|---|---|---|---|---|---|

| Lohn- und Gehaltsabrechnungssystem | 8 Stunden | Server beschädigt | Wir nehmen täglich Backup | Stellen Sie die Sicherungen auf dem Sicherungsserver wieder her | Korrigieren Sie den Primärserver und stellen Sie aktuelle Daten wieder her |

Sie sollten eine Liste aller Kontakte Ihrer Partner und Dienstleister erstellen, z. B. ISP-Kontakte und -Daten, die von Ihnen erworbene Lizenz und den Ort, an dem sie gekauft wurden. Dokumentation Ihres gesamten Netzwerks, das IP-Schemas, Benutzernamen und Kennwörter von Servern enthalten sollte.

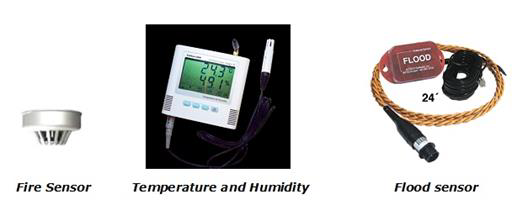

Vorbeugende Maßnahmen zur Notfallwiederherstellung

Der Serverraum sollte eine autorisierte Ebene haben. Beispiel: Zu einem bestimmten Zeitpunkt sollte nur IT-Personal eintreten.

Im Serverraum sollten sich ein Feueralarm, ein Feuchtigkeitssensor, ein Hochwassersensor und ein Temperatursensor befinden.

Diese dienen eher der Prävention. Sie können das folgende Bild verweisen.

Auf Serverebene sollten immer RAID-Systeme verwendet werden und es sollte immer eine Ersatzfestplatte im Serverraum vorhanden sein.

Sie sollten über Backups verfügen. Dies wird im Allgemeinen für lokale und externe Backups empfohlen. Daher sollte sich ein NAS in Ihrem Serverraum befinden.

Die Sicherung sollte regelmäßig erfolgen.

Die Konnektivität zum Internet ist ein weiteres Problem, und es wird empfohlen, dass die Zentrale über eine oder mehrere Internetleitungen verfügt. Eine primäre und eine sekundäre mit einem Gerät, das Redundanz bietet.

Wenn Sie ein Unternehmen sind, sollten Sie über einen Disaster Recovery-Standort verfügen, der sich im Allgemeinen außerhalb der Stadt des Hauptstandorts befindet. Der Hauptzweck besteht darin, so bereit zu sein wie in jedem Fall einer Katastrophe, die Daten zu replizieren und zu sichern.

In diesem Kapitel werden wir das Netzwerk aus Sicherheitsgründen diskutieren. Wir werden auch untersuchen, welche Systeme uns als Systemadministratoren helfen, die Sicherheit zu erhöhen.

For example- Wir sind Systemadministratoren einer großen Kette von Supermärkten, aber unser Unternehmen möchte mit der Einführung einer Online-Verkaufsplattform online gehen. Wir haben die Konfiguration vorgenommen und das System ist betriebsbereit, aber nach einer Woche hören wir, dass die Plattform gehackt wurde.

Wir stellen uns eine Frage: Was haben wir falsch gemacht? Wir haben die Sicherheit des Netzwerks übersprungen, die genauso wichtig ist wie die Einrichtung, da dieses Hacken den Ruf des Unternehmens direkt beeinflussen kann, was zu einem Rückgang von Umsatz und Marktwert führt.

Geräte, die uns bei der Netzwerksicherheit helfen

Firewalls- Dies können Software oder Anwendungen sein, die auf Netzwerkebene ausgeführt werden. Sie schützen private Netzwerke vor externen Benutzern und anderen Netzwerken. Im Allgemeinen sind sie eine Zusammenstellung von Programmen, und ihre Hauptfunktion besteht darin, den Verkehrsfluss von außen nach innen und umgekehrt zu überwachen. Ihre Position befindet sich je nach Netzwerktopologie im Allgemeinen hinter einem Router oder vor dem Router.

Sie werden auch als Intrusion Detection-Geräte bezeichnet. Ihre Verkehrsregeln werden gemäß den Unternehmensrichtlinienregeln konfiguriert. Beispielsweise blockieren Sie den gesamten eingehenden Datenverkehr zum Port POP, weil Sie keine E-Mails empfangen möchten, um vor allen möglichen E-Mail-Angriffen geschützt zu sein. Sie protokollieren alle Netzwerkversuche für eine letztere Prüfung für Sie.

Sie können auch als Paketfilter fungieren. Dies bedeutet, dass die Firewall die Entscheidung trifft, das Paket basierend auf Quell- und Zieladressen und Ports weiterzuleiten oder nicht.

Einige der empfohlenen Marken sind -

- Cisco ASA-Serie

- Checkpoint

- Fortinet

- Juniper

- SonicWALL

- pfSense

Einbrucherkennungssystem

Intrusion Detection-Systeme sind ebenso wichtig wie die Firewall, da sie uns helfen, die Art des Angriffs auf unser System zu erkennen und dann eine Lösung zu finden, um sie zu blockieren. Der Überwachungsteil umfasst das Verfolgen von Protokollen, das Suchen nach zweifelhaften Signaturen und das Aufzeichnen des Verlaufs der ausgelösten Ereignisse. Sie helfen auch den Netzwerkadministratoren, die auftretende Verbindungsintegrität und -authentizität zu überprüfen.

Lassen Sie uns das Schema ihrer Positionen sehen -

Tools zur Erkennung von Eindringlingen

Eines der besten Tools zur Erkennung von Eindringlingen ist Snortkönnen Sie Informationen abrufen und von www.snort.org herunterladen

Es ist softwarebasiert, aber eine OpenSource, sodass es kostenlos und einfach zu konfigurieren ist. Es verfügt über ein auf Echtzeitsignaturen basierendes Netzwerk - IDS, das die Systemadministratoren oder Angriffe wie Port-Scanner, DDOS-Angriffe, CGI-Angriffe, Hintertüren und Betriebssystem-Fingerabdrücke benachrichtigt.

Die anderen IDS sind -

- BlackICE Defender

- CyberCop Monitor

- Kontrollpunkt RealSecure

- Cisco Secure IDS

- Avantgarde-Vollstrecker

- Lucent RealSecure.

Virtuelles privates Netzwerk

Diese Art von Netzwerk wird häufig in kleinen Unternehmen oder Unternehmensnetzwerken verwendet. Es hilft, Daten über das Internet zu senden und zu empfangen, jedoch auf sichere und verschlüsselte Weise. Im Allgemeinen wird dieses Netzwerk zwischen zwei sicheren Netzwerkgeräten wie zwei Firewalls erstellt.

Ein Beispiel ist eine Verbindung zwischen zwei ASA 5505-Firewalls (siehe folgende Abbildung).

In diesem Kapitel werden Sicherheitsrichtlinien erläutert, die die Grundlage für die Sicherheit der Technologieinfrastruktur Ihres Unternehmens bilden.

In gewisser Weise regeln sie das Verhalten Ihrer Mitarbeiter gegenüber dem Einsatz von Technologie am Arbeitsplatz, wodurch das Risiko von Hackerangriffen, Informationslecks und einer schlechten Internetnutzung minimiert und die Ressourcen des Unternehmens geschützt werden können.

Im wirklichen Leben werden Sie feststellen, dass die Mitarbeiter Ihres Unternehmens immer auf fehlerhafte oder mit Viren infizierte URLs oder E-Mail-Anhänge mit Viren klicken.

Rolle der Sicherheitsrichtlinie beim Einrichten von Protokollen

Im Folgenden finden Sie einige Hinweise zum Festlegen von u-Protokollen für die Sicherheitsrichtlinie einer Organisation.

- Wer sollte Zugriff auf das System haben?

- Wie soll es konfiguriert werden?

- Wie kommuniziere ich mit Dritten oder Systemen?

Richtlinien sind in zwei Kategorien unterteilt:

- Benutzerrichtlinien

- IT-Richtlinien.

Benutzerrichtlinien definieren im Allgemeinen die Begrenzung der Benutzer auf die Computerressourcen an einem Arbeitsplatz. Was dürfen sie beispielsweise auf ihrem Computer installieren, wenn sie austauschbare Speicher verwenden können?

Während IT-Richtlinien für die IT-Abteilung entwickelt wurden, um die Verfahren und Funktionen von IT-Bereichen zu sichern.

General Policies- Dies ist die Richtlinie, die die Rechte des Personals und die Zugriffsebene auf die Systeme definiert. Im Allgemeinen wird es sogar als vorbeugende Maßnahme im Katastrophenfall in das Kommunikationsprotokoll aufgenommen.

Server Policies- Hiermit wird festgelegt, wer mit welchen Rechten Zugriff auf den jeweiligen Server haben soll. Welche Software sollte installiert werden, wie hoch ist der Zugang zum Internet, wie sollten sie aktualisiert werden?

Firewall Access and Configuration Policies- Es definiert, wer Zugriff auf die Firewall haben soll und welche Art von Zugriff, wie z. B. Überwachung, Regeln ändern. Welche Ports und Dienste sollten zugelassen werden und ob sie ein- oder ausgehen sollen?

Backup Policies - Es definiert, wer für die Sicherung verantwortlich ist, was die Sicherung sein soll, wo sie gesichert werden soll, wie lange sie aufbewahrt werden soll und wie häufig die Sicherung durchgeführt wird.

VPN Policies- Diese Richtlinien passen im Allgemeinen zur Firewall-Richtlinie. Sie definieren diejenigen Benutzer, die über einen VPN-Zugriff verfügen sollen und mit welchen Rechten. Für Site-to-Site-Verbindungen mit Partnern wird die Zugriffsebene des Partners auf Ihr Netzwerk sowie die Art der einzustellenden Verschlüsselung definiert.

Struktur einer Sicherheitsrichtlinie

Wenn Sie eine Sicherheitsrichtlinie kompilieren, sollten Sie eine Grundstruktur berücksichtigen, um etwas Praktisches zu machen. Einige der wichtigsten Punkte, die berücksichtigt werden müssen, sind -

- Beschreibung der Richtlinie und wofür wird sie verwendet?

- Wo sollte diese Richtlinie angewendet werden?

- Funktionen und Verantwortlichkeiten der Mitarbeiter, die von dieser Richtlinie betroffen sind.

- Verfahren, die an dieser Richtlinie beteiligt sind.

- Konsequenzen, wenn die Richtlinie nicht mit Unternehmensstandards kompatibel ist.

Arten von Richtlinien

In diesem Abschnitt werden die wichtigsten Arten von Richtlinien aufgeführt.

Permissive Policy - Es handelt sich um eine Richtlinie mit mittleren Einschränkungen, bei der wir als Administrator nur einige bekannte Malware-Ports in Bezug auf den Internetzugang blockieren und nur einige Exploits berücksichtigen.

Prudent Policy - Dies ist eine Richtlinie mit hohen Einschränkungen, bei der alles in Bezug auf den Internetzugang blockiert ist, nur eine kleine Liste von Websites zulässig ist und jetzt zusätzliche Dienste auf Computern installiert werden können und Protokolle für jeden Benutzer geführt werden.

Acceptance User Policy- Diese Richtlinie regelt das Verhalten der Benutzer gegenüber einem System oder Netzwerk oder sogar einer Webseite. Daher wird ausdrücklich angegeben, was ein Benutzer in einem System tun kann und was nicht. Wie dürfen sie Zugangscodes teilen, können sie Ressourcen teilen usw.

User Account Policy- Diese Richtlinie definiert, was ein Benutzer tun soll, um einen anderen Benutzer in einem bestimmten System zu haben oder zu warten. Zum Beispiel Zugriff auf eine E-Commerce-Webseite. Um diese Richtlinie zu erstellen, sollten Sie einige Fragen beantworten, z.

Sollte das Passwort komplex sein oder nicht?

Welches Alter sollten die Benutzer haben?

Maximal zulässige Versuche oder Fehler beim Anmelden?

Wann soll der Benutzer gelöscht, aktiviert, gesperrt werden?

Information Protection Policy - Diese Richtlinie regelt den Zugriff auf Informationen, die Verarbeitung von Informationen, die Speicherung und die Übertragung von Informationen.

Remote Access Policy- Diese Richtlinie gilt hauptsächlich für große Unternehmen, bei denen sich der Benutzer und seine Niederlassungen außerhalb seines Hauptsitzes befinden. Hier erfahren Sie, worauf die Benutzer zugreifen sollen, wann sie arbeiten können und an welcher Software wie SSH, VPN, RDP.

Firewall Management Policy - Diese Richtlinie hat explizit mit der Verwaltung zu tun, welche Ports blockiert werden sollen, welche Aktualisierungen vorgenommen werden sollen, wie Änderungen an der Firewall vorgenommen werden sollen und wie lange die Protokolle aufbewahrt werden sollen.

Special Access Policy- Diese Richtlinie soll die Menschen unter Kontrolle halten und die besonderen Privilegien in ihren Systemen sowie den Zweck, warum sie diese haben, überwachen. Diese Mitarbeiter können Teamleiter, Manager, leitende Angestellte, Systemadministratoren und solche Personen mit hoher Bezeichnung sein.

Network Policy- Diese Richtlinie soll den Zugriff von Personen auf die Netzwerkressource einschränken und klarstellen, wer alle auf das Netzwerk zugreifen wird. Es wird auch sichergestellt, ob diese Person authentifiziert werden soll oder nicht. Diese Richtlinie umfasst auch andere Aspekte wie: Wer autorisiert die neuen Geräte, die mit dem Netzwerk verbunden werden? Die Dokumentation von Netzwerkänderungen. Webfilter und Zugriffsebenen. Wer sollte eine drahtlose Verbindung haben und die Art der Authentifizierung, Gültigkeit der Verbindungssitzung?

Email Usage Policy- Dies ist eine der wichtigsten Richtlinien, die durchgeführt werden sollten, da viele Benutzer die geschäftliche E-Mail auch für persönliche Zwecke verwenden. Infolgedessen können Informationen nach außen gelangen. Einige der wichtigsten Punkte dieser Richtlinie sind, dass die Mitarbeiter die Bedeutung dieses Systems kennen sollten, das sie verwenden dürfen. Sie sollten keine Anhänge öffnen, die verdächtig aussehen. Private und vertrauliche Daten sollten nicht per verschlüsselter E-Mail gesendet werden.

Software Security Policy- Diese Richtlinie hat mit der auf dem Benutzercomputer installierten Software und deren Inhalt zu tun. Einige der wichtigsten Punkte dieser Richtlinie sind, dass Software des Unternehmens nicht an Dritte weitergegeben werden darf. Es sollte nur die weiße Liste der Software erlaubt sein, keine andere Software sollte auf dem Computer installiert sein. Warez und Raubkopien sollten nicht erlaubt sein.

In diesem Kapitel werden wir eine erweiterte Checkliste erörtern, die wir verwenden, um Benutzer und IT-Mitarbeiter zu schulen. Wenn es um Sicherheitsprobleme geht, sollten diese als natürliche Ausdrücke dienen.

Basierend auf allen Kapiteln und insbesondere den Sicherheitsrichtlinien enthält die folgende Tabelle eine Liste mit Checklisten, die die meisten in diesem Lernprogramm beschriebenen Komponenten berühren.

| Checkliste | Status der Aufgabe |

|---|---|

| Server Room | |

| Server-Rack ordnungsgemäß installiert | |

| Klimaanlage vorhanden | |

| Das Temperaturüberwachungs- und Alarmsystem ist vorhanden | |

| Automatische Rauch- / Branderkennung ist verfügbar | |

| Ein Detektor zur Verhinderung des Eindringens von Wasser ist verfügbar | |

| Feuerlöscher ist vorhanden | |

| Die lokale LAN-Verkabelung erfolgt ordnungsgemäß | |

| Business Critical Services | |

| Redundante Netzteile sind verfügbar | |

| RAID-Systeme sind verfügbar | |

| USV-Systeme sind vorhanden | |

| Notfallsysteme sind vorhanden | |

| Die Dokumentation ist aktuell | |

| Professionelle Unterstützung wird angeboten | |

| SLAs sind signiert | |

| Notfallplan ist vorbereitet | |

| Business Internet Account | |

| Redundante Linien | |

| Eine Versicherung für IKT-Geräte ist verfügbar | |

| Information Systems | |

| Der Server wird gemäß den Setup-Richtlinienhandbüchern installiert | |

| Standard-Gruppenrichtlinienobjekte werden auf dem Server konfiguriert | |

| Die Systemsicherheit ist erledigt | |

| Die Systemdokumentation ist aktuell | |

| Die Datensicherung wird ordnungsgemäß konfiguriert und regelmäßig gemäß den Sicherungsrichtlinien durchgeführt | |

| Um die korrekte Benennung aller Computer zu überprüfen, müssen die Netzwerkgeräte den IT-Richtlinien entsprechen | |

| Standard-Whitelist-Software, die auf allen PCs ausgerichtet werden kann | |

| Alle PCs im Domänensystem | |

| Administratorrechte werden von Computerbenutzern übernommen | |

| Die Programmberechtigungen sind auf dem Mindestniveau | |

| Information Security | |

| Die Identitäts- und Zugriffsverwaltung ist konfiguriert | |

| Die Datenzugriffsmöglichkeiten werden auf das erforderliche Maß minimiert | |

| Auf jedem PC ist eine Virenschutzsoftware installiert | |

| Human Factor | |

| Die IKT-System- und E-Mail-Nutzungsrichtlinie wird eingeführt (sollte gemäß den disziplinarischen Schutzmaßnahmen überprüft werden). | |

| Die Mitarbeiter werden regelmäßig geschult | |

| Verantwortlichkeiten werden dokumentiert | |

| Maintenance of Information Systems | |

| Sicherheitsupdates sind auf allen PCs installiert | |

| Das interne IKT-Warn- und Benachrichtigungssystem ist konfiguriert | |

| Der Aktionsplan für die Sicherheitsaktualisierung ist abgeschlossen | |

| Der Rollout-Plan für Sicherheitsupdates ist vorhanden | |

| General | |

| Das Netzwerk-IP-Adressschema stimmt überein | |

| Network Security | |

| Firewall-Zugriffsregeln und offene Ports entsprechen der Firewall-Richtlinie | |

| Der Schutz sensibler Informationen ist vorhanden | |

| Die Einschränkung von Kommunikationsdiensten ist aktiviert | |

| VPN ist mit den Partnern richtig konfiguriert | |

| Die WLAN-Sicherheit ist auf allen WIFI-Geräten aktiviert | |

| Der eingeschränkte Internetzugang ist konfiguriert | |

| BYOD-Vorschriften werden umgesetzt | |

| Network Management | |

| Das Bandbreitenverwaltungssystem ist konfiguriert | |

| Netzwerküberwachungssystem ist verfügbar | |

| DRP-Dateien sind aktuell | |

Bitte beachten Sie, dass diese Liste auch an die Bedürfnisse Ihres Unternehmens und an Ihre Mitarbeiter angepasst werden kann.

In diesem Abschnitt werden einige wichtige Konformitäten in der Technologiebranche erläutert. Heutzutage wird die Einhaltung von Technologie immer wichtiger, da sie sich zu schnell entwickelt und rechtliche Probleme häufiger als je zuvor auftreten. Was ist Compliance? Nehmen wir zum Beispiel an, wir möchten eine Software für das Gesundheitsmanagement entwickeln. Sie muss gemäß den Standards der Gesundheitsorganisation in diesem Land entwickelt werden. Wenn sie international sein soll, muss sie mit dem Land übereinstimmen, in dem sie tätig ist Es wird vermarktet, in diesem Fall das Gesetz über die Portabilität und Rechenschaftspflicht von Gesundheitsinformationen.

Was sind die wichtigsten Konformitäten?

Einige Vorschriften, Standards und Gesetze, die Unternehmen möglicherweise einhalten müssen, lauten wie folgt:

Sarbanes Oxley Act (SOX) von 2002

Der Sarbanes Oxley Act wurde für die hochkarätigen Finanzskandale geschaffen, um die Aktionäre und die Öffentlichkeit vor Rechnungslegungsfehlern und betrügerischen Praktiken im Unternehmen zu schützen. Das Gesetz legt unter anderem Regeln für die Speicherung und Aufbewahrung von Geschäftsunterlagen in IT-Systemen fest. Dies ist wichtig, da die meisten der größten Banken in den letzten Jahren unter Datenverletzungen gelitten haben. Wenn Sie in der Finanzbranche tätig sind, sollten Sie dieses Gesetz überprüfen. Die Details finden Sie online. Sie können auf den folgenden Link klicken, um weitere Informationen zu erhalten -https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Gesetz über die Portabilität und Rechenschaftspflicht von Krankenversicherungen von 1996 (HIPAA)

In diesem Gesetz enthält Titel II einen Verwaltungsabschnitt, der die Standardisierung elektronischer Patientenakten-Systeme vorschreibt, sowie Sicherheitsmechanismen zum Schutz der Privatsphäre und der Vertraulichkeit von Patienten. Es sollte über Hardware oder Software verfügen, die Zugriffskontrollen, Integritätskontrollen, Audits und Übertragungssicherheit bietet. Wenn Sie also ein Systemadministrator im Gesundheitssystem sind, sollten Sie Ihre Systeme lesen und überprüfen, ob sie diesem Gesetz entsprechen. Für weitere Informationen können Sie auf den folgenden Link klicken -https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

FERC-Konformität

Diese Konformität ist wichtig, da sie sich mit der Energiewirtschaft befasst. Unternehmen sollten Richtlinien und Verfahren implementieren, um nicht nur wichtige elektronische Assets zu schützen, sondern auch zu melden und wiederherzustellen, wenn ein Cyberangriff auftritt. Weitere Informationen hierzu finden Sie unter folgendem Link -http://www.ferc.gov/enforcement/compliance.asp

Datensicherheitsstandard der Zahlungskartenindustrie (PCI DSS)

Dies hat hauptsächlich mit der Online-Einzelhandelsbranche zu tun. Dies als Konformität hat keine direkten Auswirkungen auf das Gesetz. Wenn dies jedoch vernachlässigt wird, können Ihnen andere Rechtsverletzungen in Rechnung gestellt werden. Es wurde gemeinsam von American Express, Visa, MasterCard, Discover und JCB entwickelt. Es erfordert die Verwendung von Firewalls, Datenverschlüsselung, Überwachung und anderen Kontrollen, um vertrauliche Informationen zu gewährleisten. Weitere Informationen finden Sie auf Wikipedia -https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

Wir haben die meisten wichtigen Konformitäten erörtert, die größere Auswirkungen haben. Es ist auch erwähnenswert, dass sich die rechtlichen Konformitäten je nach Land ändern können, aber diese wichtigen Konformitäten, die wir erwähnt haben, sind in jedem Land fast ähnlich.