Ethisches Hacken - DNS-Vergiftung

DNS-Vergiftung ist eine Technik, die einen DNS-Server dazu verleitet, zu glauben, dass er authentische Informationen erhalten hat, obwohl dies in Wirklichkeit nicht der Fall ist. Dies führt zur Ersetzung einer falschen IP-Adresse auf DNS-Ebene, bei der Webadressen in numerische IP-Adressen konvertiert werden. Es ermöglicht einem Angreifer, IP-Adresseinträge für einen Zielstandort auf einem bestimmten DNS-Server durch die IP-Adresse der Serversteuerelemente zu ersetzen. Ein Angreifer kann gefälschte DNS-Einträge für den Server erstellen, die möglicherweise schädlichen Inhalt mit demselben Namen enthalten.

Ein Benutzer gibt beispielsweise www.google.com ein, der Benutzer wird jedoch an eine andere Betrugsseite gesendet, anstatt an die Server von Google weitergeleitet zu werden. Wie wir verstehen, wird eine DNS-Vergiftung verwendet, um die Benutzer auf gefälschte Seiten umzuleiten, die von den Angreifern verwaltet werden.

DNS-Vergiftung - Übung

Lassen Sie uns mit demselben Tool eine Übung zur DNS-Vergiftung durchführen. Ettercap.

Die DNS-Vergiftung ist der ARP-Vergiftung sehr ähnlich. Um eine DNS-Vergiftung auszulösen, müssen Sie mit einer ARP-Vergiftung beginnen, die wir bereits im vorherigen Kapitel besprochen haben. Wir werden verwendenDNS spoof Plugin, das bereits in Ettercap vorhanden ist.

Step 1- Öffnen Sie das Terminal und geben Sie "nano etter.dns" ein. Diese Datei enthält alle Einträge für DNS-Adressen, die von Ettercap zum Auflösen der Domänennamenadressen verwendet werden. In dieser Datei werden wir einen gefälschten Eintrag von "Facebook" hinzufügen. Wenn jemand Facebook öffnen möchte, wird er auf eine andere Website weitergeleitet.

Step 2- Fügen Sie nun die Einträge unter den Worten "Weiterleiten an www.linux.org" ein. Siehe folgendes Beispiel -

Step 3- Speichern Sie nun diese Datei und beenden Sie sie, indem Sie sie speichern. Verwenden Sie "Strg + x", um die Datei zu speichern.

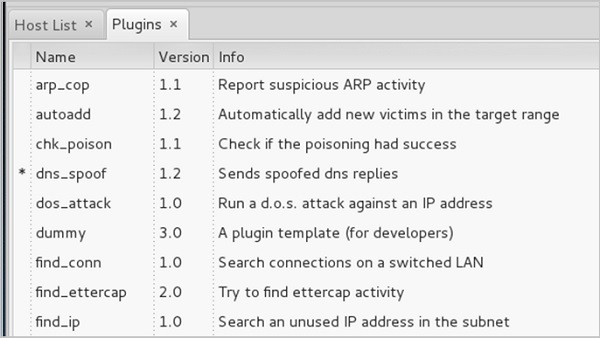

Step 4- Danach ist der gesamte Vorgang zum Starten der ARP-Vergiftung derselbe. Klicken Sie nach dem Start der ARP-Vergiftung in der Menüleiste auf "Plugins" und wählen Sie das Plugin "dns_spoof".

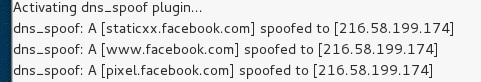

Step 5 - Nach dem Aktivieren von DNS_spoof sehen Sie in den Ergebnissen, dass facebook.com immer dann auf Google IP gefälscht wird, wenn jemand es in seinem Browser eingibt.

Dies bedeutet, dass der Nutzer die Google-Seite anstelle von facebook.com in seinem Browser erhält.

In dieser Übung haben wir gesehen, wie der Netzwerkverkehr mit verschiedenen Tools und Methoden abgehört werden kann. Hier braucht ein Unternehmen einen ethischen Hacker, der Netzwerksicherheit bietet, um all diese Angriffe zu stoppen. Mal sehen, was ein ethischer Hacker tun kann, um eine DNS-Vergiftung zu verhindern.

Abwehr gegen DNS-Vergiftung

Als ethischer Hacker könnte Ihre Arbeit Sie sehr wahrscheinlich eher in eine Position der Prävention als in einen Pen-Test versetzen. Was Sie als Angreifer wissen, kann Ihnen helfen, genau die Techniken zu verhindern, die Sie von außen anwenden.

Hier sind Abwehrmechanismen gegen die Angriffe, die wir gerade aus der Sicht eines Pen-Testers behandelt haben -

Verwenden Sie ein hardwarevermitteltes Netzwerk für die sensibelsten Teile Ihres Netzwerks, um den Datenverkehr auf ein einzelnes Segment oder eine Kollisionsdomäne zu isolieren.

Implementieren Sie IP-DHCP-Snooping auf Switches, um ARP-Vergiftungs- und Spoofing-Angriffe zu verhindern.

Implementieren Sie Richtlinien, um den Promiscuous-Modus auf Netzwerkadaptern zu verhindern.

Seien Sie vorsichtig, wenn Sie drahtlose Zugriffspunkte bereitstellen, und beachten Sie, dass der gesamte Datenverkehr im drahtlosen Netzwerk einem Sniffing ausgesetzt ist.

Verschlüsseln Sie Ihren vertraulichen Datenverkehr mit einem Verschlüsselungsprotokoll wie SSH oder IPsec.

Die Port-Sicherheit wird von Switches verwendet, die so programmiert werden können, dass nur bestimmte MAC-Adressen Daten an jedem Port senden und empfangen können.

IPv6 bietet Sicherheitsvorteile und -optionen, die IPv4 nicht bietet.

Das Ersetzen von Protokollen wie FTP und Telnet durch SSH ist eine wirksame Abwehr gegen Schnüffeln. Wenn SSH keine praktikable Lösung ist, sollten Sie ältere Legacy-Protokolle mit IPsec schützen.

Virtual Private Networks (VPNs) können aufgrund ihres Verschlüsselungsaspekts einen wirksamen Schutz gegen Sniffing bieten.

SSL ist zusammen mit IPsec eine großartige Verteidigung.

Zusammenfassung

In diesem Kapitel haben wir erläutert, wie Angreifer den gesamten Datenverkehr erfassen und analysieren können, indem sie einen Paket-Sniffer in ein Netzwerk einfügen. An einem Echtzeitbeispiel haben wir gesehen, wie einfach es ist, die Anmeldeinformationen eines Opfers aus einem bestimmten Netzwerk abzurufen. Angreifer verwenden MAC-Angriffe, ARP- und DNS-Vergiftungsangriffe, um den Netzwerkverkehr zu überwachen und vertrauliche Informationen wie E-Mail-Konversationen und Kennwörter abzurufen.