Ethisches Hacken - Ausbeutung

Exploitation ist eine programmierte Software oder ein programmiertes Skript, mit dem Hacker die Kontrolle über ein System übernehmen und dessen Schwachstellen ausnutzen können. Hacker verwenden normalerweise Schwachstellenscanner wie Nessus, Nexpose, OpenVAS usw., um diese Schwachstellen zu finden.

Metasploit ist ein leistungsstarkes Tool zum Auffinden von Schwachstellen in einem System.

Basierend auf den Schwachstellen finden wir Exploits. Hier werden wir einige der besten Suchmaschinen für Sicherheitslücken diskutieren, die Sie verwenden können.

Datenbank ausnutzen

www.exploit-db.com ist der Ort, an dem Sie alle Exploits finden können, die mit einer Sicherheitsanfälligkeit zusammenhängen.

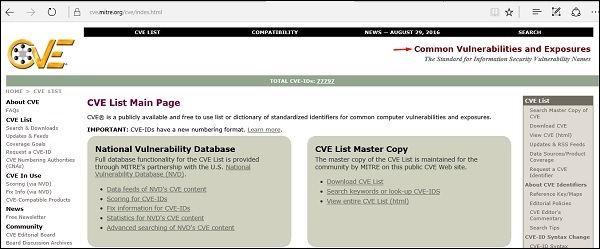

Häufige Sicherheitslücken und Gefährdungen

Common Vulnerabilities and Exposures (CVE) ist der Standard für Namen von Sicherheitslücken in der Informationssicherheit. CVE ist ein Wörterbuch mit öffentlich bekannten Sicherheitslücken und Gefährdungen im Bereich der Informationssicherheit. Es ist kostenlos für die öffentliche Nutzung.https://cve.mitre.org

Nationale Datenbank für Sicherheitslücken

Die National Vulnerability Database (NVD) ist das Repository der US-Regierung für standardbasierte Schwachstellenmanagementdaten. Diese Daten ermöglichen die Automatisierung des Schwachstellenmanagements, der Sicherheitsmessung und der Compliance. Sie finden diese Datenbank unter -https://nvd.nist.gov

NVD enthält Datenbanken mit Sicherheitschecklisten, sicherheitsrelevanten Softwarefehlern, Fehlkonfigurationen, Produktnamen und Auswirkungsmetriken.

Im Allgemeinen werden Sie feststellen, dass es zwei Arten von Exploits gibt:

Remote Exploits- Dies sind Exploits, bei denen Sie keinen Zugriff auf ein Remote-System oder -Netzwerk haben. Hacker verwenden Remote-Exploits, um Zugriff auf Systeme zu erhalten, die sich an Remote-Standorten befinden.

Local Exploits - Lokale Exploits werden im Allgemeinen von einem Systembenutzer verwendet, der Zugriff auf ein lokales System hat, aber seine Rechte überschreiten möchte.

Schnelle Lösung

Sicherheitslücken entstehen im Allgemeinen aufgrund fehlender Updates. Es wird daher empfohlen, Ihr System regelmäßig zu aktualisieren, z. B. einmal pro Woche.

In einer Windows-Umgebung können Sie automatische Updates mithilfe der Optionen aktivieren, die in der Systemsteuerung → System und Sicherheit → Windows-Updates verfügbar sind.

In Linux Centos können Sie den folgenden Befehl verwenden, um das automatische Update-Paket zu installieren.

yum -y install yum-cron