Ethisches Hacken - Kurzanleitung

Hacking ist seit fast fünf Jahrzehnten ein Teil des Computing und eine sehr breite Disziplin, die ein breites Themenspektrum abdeckt. Das erste bekannte Hacking-Ereignis hatte 1960 am MIT stattgefunden und gleichzeitig entstand der Begriff "Hacker".

Beim Hacken werden mögliche Einstiegspunkte in einem Computersystem oder einem Computernetzwerk gefunden und schließlich betreten. Hacking wird normalerweise durchgeführt, um unbefugten Zugriff auf ein Computersystem oder ein Computernetzwerk zu erhalten, entweder um die Systeme zu beschädigen oder um vertrauliche Informationen zu stehlen, die auf dem Computer verfügbar sind.

Hacking ist normalerweise legal, solange Schwachstellen in einem Computer oder Netzwerksystem zu Testzwecken gefunden werden. Diese Art von Hacking nennen wirEthical Hacking.

Ein Computerexperte, der hackt, wird als "Hacker" bezeichnet. Hacker sind diejenigen, die Wissen suchen, um zu verstehen, wie Systeme funktionieren, wie sie entworfen sind, und dann versuchen, mit diesen Systemen zu spielen.

Arten von Hacking

Wir können das Hacken in verschiedene Kategorien unterteilen, je nachdem, was gehackt wird. Hier einige Beispiele -

Website Hacking - Das Hacken einer Website bedeutet, die unbefugte Kontrolle über einen Webserver und die zugehörige Software wie Datenbanken und andere Schnittstellen zu übernehmen.

Network Hacking - Das Hacken eines Netzwerks bedeutet das Sammeln von Informationen über ein Netzwerk mithilfe von Tools wie Telnet, NS-Suche, Ping, Tracert, Netstat usw., um das Netzwerksystem zu beschädigen und dessen Betrieb zu beeinträchtigen.

Email Hacking - Dazu gehört, dass Sie unbefugten Zugriff auf ein E-Mail-Konto erhalten und es ohne Zustimmung des Eigentümers verwenden.

Ethical Hacking - Ethisches Hacken beinhaltet das Auffinden von Schwachstellen in einem Computer oder Netzwerksystem zu Testzwecken und deren endgültige Behebung.

Password Hacking - Dies ist der Prozess der Wiederherstellung geheimer Passwörter aus Daten, die in einem Computersystem gespeichert oder von diesem übertragen wurden.

Computer Hacking - Dies ist der Prozess des Diebstahls von Computer-ID und Kennwort durch Anwenden von Hacking-Methoden und Erhalten eines nicht autorisierten Zugriffs auf ein Computersystem.

Vorteile des Hackens

Hacking ist in den folgenden Szenarien sehr nützlich -

Um verlorene Informationen wiederherzustellen, insbesondere für den Fall, dass Sie Ihr Passwort verloren haben.

Durchführung von Penetrationstests zur Stärkung der Computer- und Netzwerksicherheit.

Ergreifen angemessener vorbeugender Maßnahmen zur Verhinderung von Sicherheitsverletzungen.

Ein Computersystem zu haben, das verhindert, dass böswillige Hacker Zugriff erhalten.

Nachteile des Hackens

Hacking ist ziemlich gefährlich, wenn es mit schädlicher Absicht durchgeführt wird. Es kann verursachen -

Massive Sicherheitsverletzung.

Nicht autorisierter Systemzugriff auf private Informationen.

Datenschutzverletzung.

Systembetrieb behindern.

Denial-of-Service-Angriffe.

Böswilliger Angriff auf das System.

Zweck des Hackens

Es kann verschiedene positive und negative Absichten geben, Hacking-Aktivitäten durchzuführen. Hier ist eine Liste einiger wahrscheinlicher Gründe, warum Menschen sich Hacking-Aktivitäten hingeben -

Nur zum Spaß

Show-off

Stehlen Sie wichtige Informationen

Beschädigung des Systems

Beeinträchtigung der Privatsphäre

Gelderpressung

Tests zur Systemsicherheit

Um die Einhaltung von Richtlinien zu brechen

Hacker können in verschiedene Kategorien wie weißer Hut, schwarzer Hut und grauer Hut eingeteilt werden, basierend auf ihrer Absicht, ein System zu hacken. Diese verschiedenen Begriffe stammen von alten Spaghetti Westerns, bei denen der Böse einen schwarzen Cowboyhut und der Gute einen weißen Hut trägt.

White Hat Hacker

White Hat Hacker sind auch bekannt als Ethical Hackers. Sie beabsichtigen niemals, einem System Schaden zuzufügen, sondern versuchen, Schwachstellen in einem Computer oder einem Netzwerksystem im Rahmen von Penetrationstests und Schwachstellenbewertungen herauszufinden.

Ethisches Hacken ist nicht illegal und eine der anspruchsvollsten Aufgaben in der IT-Branche. Es gibt zahlreiche Unternehmen, die ethische Hacker für Penetrationstests und Schwachstellenbewertungen einstellen.

Black Hat Hacker

Black Hat Hacker, auch bekannt als crackerssind diejenigen, die hacken, um unbefugten Zugriff auf ein System zu erhalten und dessen Betrieb zu beeinträchtigen oder vertrauliche Informationen zu stehlen.

Black Hat-Hacking ist immer illegal, da es schlechte Absichten hat, Unternehmensdaten zu stehlen, die Privatsphäre zu verletzen, das System zu beschädigen, die Netzwerkkommunikation zu blockieren usw.

Grey Hat Hacker

Graue Hut-Hacker sind eine Mischung aus schwarzen und weißen Hut-Hackern. Sie handeln ohne böswillige Absicht, aber zu ihrem Spaß nutzen sie eine Sicherheitslücke in einem Computersystem oder Netzwerk ohne die Erlaubnis oder das Wissen des Eigentümers aus.

Ihre Absicht ist es, die Eigentümer auf die Schwäche aufmerksam zu machen und von den Eigentümern Anerkennung oder ein wenig Kopfgeld zu erhalten.

Verschiedene Hacker

Abgesehen von den oben genannten bekannten Klassen von Hackern haben wir die folgenden Kategorien von Hackern, basierend darauf, was sie hacken und wie sie es tun -

Red Hat Hacker

Red Hat Hacker sind wieder eine Mischung aus Black Hat und White Hat Hackern. Sie befinden sich normalerweise auf der Ebene des Hackens von Regierungsbehörden, streng geheimen Informationszentren und im Allgemeinen allem, was unter die Kategorie sensibler Informationen fällt.

Blue Hat Hacker

Ein Blue-Hat-Hacker ist jemand außerhalb von Beratungsunternehmen für Computersicherheit, der verwendet wird, um ein System vor seinem Start auf Fehler zu testen. Sie suchen nach Lücken, die ausgenutzt werden können, und versuchen, diese Lücken zu schließen. Microsoft verwendet den Begriff auchBlueHat eine Reihe von Sicherheitsinformationsereignissen darzustellen.

Elite-Hacker

Dies ist ein sozialer Status unter Hackern, der verwendet wird, um die erfahrensten zu beschreiben. Neu entdeckte Exploits werden unter diesen Hackern zirkulieren.

Skript Kiddie

Ein Script Kiddie ist ein Nicht-Experte, der in Computersysteme einbricht, indem er vorgefertigte automatisierte Tools verwendet, die von anderen geschrieben wurden, normalerweise mit wenig Verständnis für das zugrunde liegende Konzept, daher der Begriff Kiddie.

Neophyt

Ein Neuling, "n00b" oder "Neuling" oder "Green Hat Hacker" ist jemand, der neu im Hacken oder Phreaken ist und fast keine Kenntnisse oder Erfahrungen über die Funktionsweise von Technologie und Hacken hat.

Hacktivist

Ein Hacktivist ist ein Hacker, der mithilfe von Technologie eine soziale, ideologische, religiöse oder politische Botschaft verkündet. Im Allgemeinen beinhaltet der meiste Hacktivismus Website-Defacement oder Denial-of-Service-Angriffe.

In diesem Kapitel erhalten Sie eine kurze Übersicht über einige der berühmten Hacker und wie sie berühmt wurden.

Jonathan James

Jonathan James war ein amerikanischer Hacker, der als erster Jugendlicher wegen Cyberkriminalität in den USA ins Gefängnis kam. Er beging 2008 Selbstmord an einer selbst zugefügten Schusswunde.

1999, im Alter von 16 Jahren, erhielt er Zugang zu mehreren Computern, indem er das Passwort eines Servers der NASA brach und unter anderem den Quellcode der Internationalen Raumstation stahl.

Ian Murphy

Ian Murphy, auch bekannt als Captain Zap, ließ zu einem bestimmten Zeitpunkt Schüler Computerausrüstung für ihn stehlen. Ian behauptet selbst, "der erste Hacker gewesen zu sein, der jemals wegen eines Verbrechens verurteilt wurde".

Ians Karriere als Hackermeister wurde 1986 erfunden, nachdem er und seine arbeitslose Frau beschlossen hatten, ein Unternehmen zu gründen.

Er hat eine lange Geschichte von Computer- und Internetbetrug. Eines seiner Lieblingsspiele ist das Fälschen von E-Mail-Headern und das Versenden von Bedrohungsbriefen von Drittanbietern.

Kevin Mitnick

Kevin Mitnick ist ein Berater und Autor für Computersicherheit, der die Unternehmen seiner Kunden infiltriert, um deren Sicherheitsstärken, -schwächen und potenzielle Lücken aufzudecken.

Er ist der erste Hacker, dessen Gesicht auf einem FBI-Poster "Most Wanted" verewigt ist. Er war früher der meistgesuchte Computerkriminelle in der Geschichte der Vereinigten Staaten.

Von den 1970er Jahren bis zu seiner letzten Verhaftung im Jahr 1995 umging er gekonnt die Sicherheitsmaßnahmen des Unternehmens und fand seinen Weg in einige der am besten geschützten Systeme wie Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom und Nokia.

Mark Abene

Mark Abene, weltweit bekannt unter seinem Pseudonym Phiber Optik, ist Experte für Informationssicherheit und Unternehmer. In den 1980er und frühen 1990er Jahren war er ein bekannter Hacker. Er war einer der ersten Hacker, der offen über die positiven Vorzüge des ethischen Hackings als nützliches Instrument für die Industrie debattierte und diese verteidigte.

Sein Fachwissen erstreckt sich unter anderem auf Penetrationsstudien, Sicherheitsbewertungen vor Ort, Überprüfungen von sicherem Code, Überprüfung und Generierung von Sicherheitsrichtlinien, System- und Netzwerkarchitektur, Systemadministration und Netzwerkmanagement. Zu seinen Kunden zählen American Express, UBS, First USA, Ernst & Young, KPMG und andere.

Johan Helsinguis

Johan Helsingius, besser bekannt als Julf, trat in den 1980er Jahren ins Rampenlicht, als er den weltweit beliebtesten anonymen Remailer namens penet.fi betrieb.

Johan war auch für die Produktentwicklung des ersten europaweiten Internetdienstanbieters Eunet International verantwortlich.

Derzeit ist er Vorstandsmitglied von Technologia Incognita, einem Hackerspace-Verband in Amsterdam, und unterstützt die Kommunikationsunternehmen weltweit mit seinem Cyber-Wissen.

Linus Torvalds

Linus Torvalds gilt als einer der besten Hacker aller Zeiten. Er wurde berühmt durch die Entwicklung von Linux, dem sehr beliebten Unix-basierten Betriebssystem. Linux ist Open Source und Tausende von Entwicklern haben zu seinem Kernel beigetragen. Torvalds bleibt jedoch die ultimative Autorität darüber, welcher neue Code in den Standard-Linux-Kernel integriert wird. Ab 2006 wurden ungefähr zwei Prozent des Linux-Kernels von Torvalds selbst geschrieben.

Er strebt einfach danach, einfach zu sein und Spaß zu haben, indem er das beste Betriebssystem der Welt entwickelt. Torvalds hat die Ehrendoktorwürde der Universität Stockholm und der Universität Helsinki erhalten.

Robert Morris

Robert Morris, bekannt als der Schöpfer des Morris-Wurms, des ersten Computerwurms, der im Internet freigesetzt wurde. Der Wurm hatte die Fähigkeit, Computer zu verlangsamen und sie nicht mehr verwendbar zu machen. Infolgedessen wurde er zu drei Jahren Bewährung und 400 Stunden gemeinnütziger Arbeit verurteilt und musste außerdem einen Strafbetrag von 10.500 US-Dollar zahlen.

Morris arbeitet derzeit als ordentlicher Professor am MIT-Labor für Informatik und künstliche Intelligenz.

Gary McKinnon

Gary McKinnon ist ein renommierter Systemadministrator und Hacker. Er wurde bekanntlich des "größten militärischen Computerhacks aller Zeiten" beschuldigt. Er hatte erfolgreich die Netzwerke der Armee-, Luftwaffen-, Marine- und NASA-Systeme der US-Regierung gehackt.

In seinen Aussagen gegenüber den Medien hat er oft erwähnt, dass seine Motivation nur darin bestand, Beweise für UFOs, Antigravitationstechnologie und die Unterdrückung von „freier Energie“ zu finden, die möglicherweise für die Öffentlichkeit nützlich sein könnten.

Kevin Poulsen

Kevin Poulsen, auch bekannt als Dark Dantewurde berühmt für seine Bekanntheit, als er alle Telefonleitungen des Radiosenders KIIS-FM in Los Angeles übernahm und garantierte, dass er der 102. Anrufer sein und den Preis eines Porsche 944 S2 gewinnen würde.

Poulsen zog auch den Zorn des FBI auf sich, als er sich in Bundescomputer hackte, um Abhörinformationen zu erhalten, für die er eine Strafe von fünf Jahren verbüßen musste. Er hat sich als Journalist neu erfunden und sich auf diesem Gebiet eine Nische geschaffen.

Im Folgenden finden Sie eine Liste wichtiger Begriffe, die im Bereich Hacking verwendet werden.

Adware - Adware ist eine Software, mit der ausgewählte Anzeigen auf Ihrem System geschaltet werden.

Attack - Ein Angriff ist eine Aktion, die auf einem System ausgeführt wird, um Zugriff zu erhalten und vertrauliche Daten zu extrahieren.

Back door - Eine Hintertür oder Falltür ist ein versteckter Zugang zu einem Computergerät oder einer Software, die Sicherheitsmaßnahmen wie Anmeldungen und Kennwortschutz umgeht.

Bot- Ein Bot ist ein Programm, das eine Aktion so automatisiert, dass sie über einen längeren Zeitraum wiederholt mit einer viel höheren Rate ausgeführt werden kann, als dies ein menschlicher Bediener tun könnte. Senden Sie beispielsweise HTTP, FTP oder Telnet mit einer höheren Rate oder rufen Sie ein Skript auf, um Objekte mit einer höheren Rate zu erstellen.

Botnet- Ein Botnetz, auch als Zombie-Armee bekannt, ist eine Gruppe von Computern, die ohne Wissen ihrer Besitzer gesteuert werden. Botnets werden verwendet, um Spam zu versenden oder Denial-of-Service-Angriffe durchzuführen.

Brute force attack- Ein Brute-Force-Angriff ist eine automatisierte und einfachste Methode, um Zugriff auf ein System oder eine Website zu erhalten. Es werden immer wieder verschiedene Kombinationen von Benutzernamen und Passwörtern versucht, bis es eingeht.

Buffer Overflow - Der Pufferüberlauf ist ein Fehler, der auftritt, wenn mehr Daten in einen Speicherblock oder Puffer geschrieben werden, als der Puffer zum Halten zugewiesen hat.

Clone phishing - Klon-Phishing ist die Änderung einer vorhandenen, legitimen E-Mail mit einem falschen Link, um den Empfänger zur Bereitstellung persönlicher Informationen zu verleiten.

Cracker - Ein Cracker ist einer, der die Software so modifiziert, dass er auf die Funktionen zugreift, die von der Person, die die Software knackt, als unerwünscht angesehen werden, insbesondere auf Kopierschutzfunktionen.

Denial of service attack (DoS) - Ein Denial-of-Service-Angriff (DoS) ist ein böswilliger Versuch, einen Server oder eine Netzwerkressource für Benutzer nicht verfügbar zu machen, normalerweise durch vorübergehende Unterbrechung oder Unterbrechung der Dienste eines mit dem Internet verbundenen Hosts.

DDoS − Distributed denial of service attack.

Exploit Kit − An exploit kit is software system designed to run on web servers, with the purpose of identifying software vulnerabilities in client machines communicating with it and exploiting discovered vulnerabilities to upload and execute malicious code on the client.

Exploit − Exploit is a piece of software, a chunk of data, or a sequence of commands that takes advantage of a bug or vulnerability to compromise the security of a computer or network system.

Firewall − A firewall is a filter designed to keep unwanted intruders outside a computer system or network while allowing safe communication between systems and users on the inside of the firewall.

Keystroke logging − Keystroke logging is the process of tracking the keys which are pressed on a computer (and which touchscreen points are used). It is simply the map of a computer/human interface. It is used by gray and black hat hackers to record login IDs and passwords. Keyloggers are usually secreted onto a device using a Trojan delivered by a phishing email.

Logic bomb − A virus secreted into a system that triggers a malicious action when certain conditions are met. The most common version is the time bomb.

Malware − Malware is an umbrella term used to refer to a variety of forms of hostile or intrusive software, including computer viruses, worms, Trojan horses, ransomware, spyware, adware, scareware, and other malicious programs.

Master Program − A master program is the program a black hat hacker uses to remotely transmit commands to infected zombie drones, normally to carry out Denial of Service attacks or spam attacks.

Phishing − Phishing is an e-mail fraud method in which the perpetrator sends out legitimate-looking emails, in an attempt to gather personal and financial information from recipients.

Phreaker − Phreakers are considered the original computer hackers and they are those who break into the telephone network illegally, typically to make free longdistance phone calls or to tap phone lines.

Rootkit − Rootkit is a stealthy type of software, typically malicious, designed to hide the existence of certain processes or programs from normal methods of detection and enable continued privileged access to a computer.

Shrink Wrap code − A Shrink Wrap code attack is an act of exploiting holes in unpatched or poorly configured software.

Social engineering − Social engineering implies deceiving someone with the purpose of acquiring sensitive and personal information, like credit card details or user names and passwords.

Spam − A Spam is simply an unsolicited email, also known as junk email, sent to a large number of recipients without their consent.

Spoofing − Spoofing is a technique used to gain unauthorized access to computers, whereby the intruder sends messages to a computer with an IP address indicating that the message is coming from a trusted host.

Spyware − Spyware is software that aims to gather information about a person or organization without their knowledge and that may send such information to another entity without the consumer's consent, or that asserts control over a computer without the consumer's knowledge.

SQL Injection − SQL injection is an SQL code injection technique, used to attack data-driven applications, in which malicious SQL statements are inserted into an entry field for execution (e.g. to dump the database contents to the attacker).

Threat − A threat is a possible danger that can exploit an existing bug or vulnerability to compromise the security of a computer or network system.

Trojan − A Trojan, or Trojan Horse, is a malicious program disguised to look like a valid program, making it difficult to distinguish from programs that are supposed to be there designed with an intention to destroy files, alter information, steal passwords or other information.

Virus − A virus is a malicious program or a piece of code which is capable of copying itself and typically has a detrimental effect, such as corrupting the system or destroying data.

Vulnerability − A vulnerability is a weakness which allows a hacker to compromise the security of a computer or network system.

Worms − A worm is a self-replicating virus that does not alter files but resides in active memory and duplicates itself.

Cross-site Scripting − Cross-site scripting (XSS) is a type of computer security vulnerability typically found in web applications. XSS enables attackers to inject client-side script into web pages viewed by other users.

Zombie Drone − A Zombie Drone is defined as a hi-jacked computer that is being used anonymously as a soldier or 'drone' for malicious activity, for example, distributing unwanted spam e-mails.

In this chapter, we will discuss in brief some of famous tools that are widely used to prevent hacking and getting unauthorized access to a computer or network system.

NMAP

Nmap stands for Network Mapper. It is an open source tool that is used widely for network discovery and security auditing. Nmap was originally designed to scan large networks, but it can work equally well for single hosts. Network administrators also find it useful for tasks such as network inventory, managing service upgrade schedules, and monitoring host or service uptime.

Nmap uses raw IP packets to determine −

what hosts are available on the network,

what services those hosts are offering,

what operating systems they are running on,

what type of firewalls are in use, and other such characteristics.

Nmap runs on all major computer operating systems such as Windows, Mac OS X, and Linux.

Metasploit

Metasploit is one of the most powerful exploit tools. It’s a product of Rapid7 and most of its resources can be found at: www.metasploit.com. It comes in two versions − commercial and free edition. Matasploit can be used with command prompt or with Web UI.

With Metasploit, you can perform the following operations −

Conduct basic penetration tests on small networks

Run spot checks on the exploitability of vulnerabilities

Discover the network or import scan data

Browse exploit modules and run individual exploits on hosts

Burp Suit

Burp Suite is a popular platform that is widely used for performing security testing of web applications. It has various tools that work in collaboration to support the entire testing process, from initial mapping and analysis of an application's attack surface, through to finding and exploiting security vulnerabilities.

Burp is easy to use and provides the administrators full control to combine advanced manual techniques with automation for efficient testing. Burp can be easily configured and it contains features to assist even the most experienced testers with their work.

Angry IP Scanner

Angry IP scanner is a lightweight, cross-platform IP address and port scanner. It can scan IP addresses in any range. It can be freely copied and used anywhere. In order to increase the scanning speed, it uses multithreaded approach, wherein a separate scanning thread is created for each scanned IP address.

Angry IP Scanner simply pings each IP address to check if it’s alive, and then, it resolves its hostname, determines the MAC address, scans ports, etc. The amount of gathered data about each host can be saved to TXT, XML, CSV, or IP-Port list files. With help of plugins, Angry IP Scanner can gather any information about scanned IPs.

Cain & Abel

Cain & Abel is a password recovery tool for Microsoft Operating Systems. It helps in easy recovery of various kinds of passwords by employing any of the following methods −

sniffing the network,

cracking encrypted passwords using Dictionary, Brute-Force and Cryptanalysis attacks,

recording VoIP conversations,

decoding scrambled passwords,

recovering wireless network keys,

revealing password boxes,

uncovering cached passwords and analyzing routing protocols.

Cain & Abel is a useful tool for security consultants, professional penetration testers and everyone else who plans to use it for ethical reasons.

Ettercap

Ettercap stands for Ethernet Capture. It is a network security tool for Man-in-the-Middle attacks. It features sniffing of live connections, content filtering on the fly and many other interesting tricks. Ettercap has inbuilt features for network and host analysis. It supports active and passive dissection of many protocols.

You can run Ettercap on all the popular operating systems such as Windows, Linux, and Mac OS X.

EtherPeek

EtherPeek is a wonderful tool that simplifies network analysis in a multiprotocol heterogeneous network environment. EtherPeek is a small tool (less than 2 MB) that can be easily installed in a matter of few minutes.

EtherPeek proactively sniffs traffic packets on a network. By default, EtherPeek supports protocols such as AppleTalk, IP, IP Address Resolution Protocol (ARP), NetWare, TCP, UDP, NetBEUI, and NBT packets.

SuperScan

SuperScan is a powerful tool for network administrators to scan TCP ports and resolve hostnames. It has a user friendly interface that you can use to −

Perform ping scans and port scans using any IP range.

Scan any port range from a built-in list or any given range.

View responses from connected hosts.

Modify the port list and port descriptions using the built in editor.

Merge port lists to build new ones.

Connect to any discovered open port.

Assign a custom helper application to any port.

QualysGuard

QualysGuard is an integrated suite of tools that can be utilized to simplify security operations and lower the cost of compliance. It delivers critical security intelligence on demand and automates the full spectrum of auditing, compliance and protection for IT systems and web applications.

QualysGuard includes a set of tools that can monitor, detect, and protect your global network.

WebInspect

WebInspect is a web application security assessment tool that helps identify known and unknown vulnerabilities within the Web application layer.

It can also help check that a Web server is configured properly, and attempts common web attacks such as parameter injection, cross-site scripting, directory traversal, and more.

LC4

LC4 was formerly known as L0phtCrack. It is a password auditing and recovery application. It is used to test password strength and sometimes to recover lost Microsoft Windows passwords, by using dictionary, brute-force, and hybrid attacks.

LC4 recovers Windows user account passwords to streamline migration of users to another authentication system or to access accounts whose passwords are lost.

LANguard Network Security Scanner

LANguard Network Scanner monitors a network by scanning connected machines and providing information about each node. You can obtain information about each individual operating system.

It can also detect registry issues and have a report set up in HTML format. For each computer, you can list the netbios name table, current logged-on user, and Mac address.

Network Stumbler

Network stumbler is a WiFi scanner and monitoring tool for Windows. It allows network professionals to detect WLANs. It is widely used by networking enthusiasts and hackers because it helps you find non-broadcasting wireless networks.

Network Stumbler can be used to verify if a network is well configured, its signal strength or coverage, and detect interference between one or more wireless networks. It can also be used to non-authorized connections.

ToneLoc

ToneLoc stands for Tone Locator. It was a popular war dialling computer program written for MS-DOS in the early 90’s. War dialling is a technique of using a modem to automatically scan a list of telephone numbers, usually dialling every number in a local area code.

Malicious hackers use the resulting lists in breaching computer security - for guessing user accounts, or locating modems that might provide an entry-point into computer or other electronic systems.

It can be used by security personnel to detect unauthorized devices on a company’s telephone network.

As an ethical hacker, you will need to understand various hacking techniques such as −

- Password guessing and cracking

- Session hijacking

- Session spoofing

- Network traffic sniffing

- Denial of Service attacks

- Exploiting buffer overflow vulnerabilities

- SQL injection

In this chapter, we will discuss some of the skills that you would require to become an expert in Ethical Hacking.

Basic Skills

Computer Hacking is a Science as well as an Art. Like any other expertise, you need to put a lot of effort in order to acquire knowledge and become an expert hacker. Once you are on the track, you would need more effort to keep up-to-date with latest technologies, new vulnerabilities and exploitation techniques.

An ethical hacker must be a computer systems expert and needs to have very strong programming and computer networking skills.

An ethical hacker needs to have a lot of patience, persistence, and perseverance to try again and again and wait for the required result.

Additionally, an ethical hacker should be smart enough to understand the situation and other users’ mind-set in order to apply social engineering exploits. A good ethical hacker has great problem-solving skills too.

Courses & Certifications

This tutorial provides the basic guidelines to become a successful Ethical Hacker. If you want to excel in this field, then you might choose to pursue the following courses and certifications −

Obtain a bachelor’s degree in Computer Science or A+ Certificate to gain an understanding of the most common hardware and software technologies.

Get into a programmer’s role for a few years and then switch to get a tech support position.

Proceed to get network certifications like Network+ or CCNA and then security certifications like Security+, CISSP, or TICSA.

It is recommended that you get some work experience as a Network Engineer and System Administrator to understand networks and systems inside out.

Keep going through various books, tutorials and papers to understand various computer security aspects and take them as a challenge to secure your network and computer systems as network security engineer.

Study courses which cover creating Trojan horses, backdoors, viruses, and worms, denial of service (DoS) attacks, SQL injection, buffer overflow, session hijacking, and system hacking.

Master the art of penetration testing, footprinting and reconnaissance, and social engineering.

Finally go for a Certified Ethical Hacker (CEH) Certification.

GIAC (Global Information Assurance Certification) and Offensive Security Certified Professional (OSCP) are additional IT security certifications which will add a lot of value to your profile.

Final Note

You need to stay as a White Hat Hacker which means you need to work within given boundaries. Never intrude or attack any computer or network without a required permission from the authorities.

As a final note, it is highly recommended that you refrain from engaging yourself in black hat hacking which may spoil your entire career.

Like all good projects, ethical hacking too has a set of distinct phases. It helps hackers to make a structured ethical hacking attack.

Different security training manuals explain the process of ethical hacking in different ways, but for me as a Certified Ethical Hacker, the entire process can be categorized into the following six phases.

Reconnaissance

Reconnaissance is the phase where the attacker gathers information about a target using active or passive means. The tools that are widely used in this process are NMAP, Hping, Maltego, and Google Dorks.

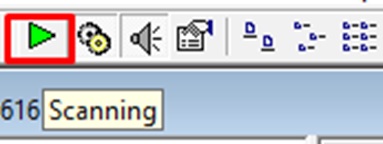

Scanning

In this process, the attacker begins to actively probe a target machine or network for vulnerabilities that can be exploited. The tools used in this process are Nessus, Nexpose, and NMAP.

Gaining Access

In this process, the vulnerability is located and you attempt to exploit it in order to enter into the system. The primary tool that is used in this process is Metasploit.

Maintaining Access

It is the process where the hacker has already gained access into a system. After gaining access, the hacker installs some backdoors in order to enter into the system when he needs access in this owned system in future. Metasploit is the preferred tool in this process.

Clearing Tracks

This process is actually an unethical activity. It has to do with the deletion of logs of all the activities that take place during the hacking process.

Reporting

Reporting is the last step of finishing the ethical hacking process. Here the Ethical Hacker compiles a report with his findings and the job that was done such as the tools used, the success rate, vulnerabilities found, and the exploit processes.

Quick Tip

The processes are not standard. You can adopt a set of different processes and tools according to your techniques that you are comfortable with. The process is of least significance as long as you are able to get the desired results.

Information Gathering and getting to know the target systems is the first process in ethical hacking. Reconnaissance is a set of processes and techniques (Footprinting, Scanning & Enumeration) used to covertly discover and collect information about a target system.

During reconnaissance, an ethical hacker attempts to gather as much information about a target system as possible, following the seven steps listed below −

- Gather initial information

- Determine the network range

- Identify active machines

- Discover open ports and access points

- Fingerprint the operating system

- Uncover services on ports

- Map the network

We will discuss in detail all these steps in the subsequent chapters of this tutorial. Reconnaissance takes place in two parts − Active Reconnaissance and Passive Reconnaissance.

Active Reconnaissance

In this process, you will directly interact with the computer system to gain information. This information can be relevant and accurate. But there is a risk of getting detected if you are planning active reconnaissance without permission. If you are detected, then system admin can take severe action against you and trail your subsequent activities.

Passive Reconnaissance

In this process, you will not be directly connected to a computer system. This process is used to gather essential information without ever interacting with the target systems.

Footprinting is a part of reconnaissance process which is used for gathering possible information about a target computer system or network. Footprinting could be both passive and active. Reviewing a company’s website is an example of passive footprinting, whereas attempting to gain access to sensitive information through social engineering is an example of active information gathering.

Footprinting is basically the first step where hacker gathers as much information as possible to find ways to intrude into a target system or at least decide what type of attacks will be more suitable for the target.

During this phase, a hacker can collect the following information −

- Domain name

- IP Addresses

- Namespaces

- Employee information

- Phone numbers

- E-mails

- Job Information

In the following section, we will discuss how to extract the basic and easily accessible information about any computer system or network that is linked to the Internet.

Domain Name Information

You can use http://www.whois.com/whois website to get detailed information about a domain name information including its owner, its registrar, date of registration, expiry, name server, owner's contact information, etc.

Here is a sample record of www.tutorialspoint.com extracted from WHOIS Lookup −

Quick Fix

It's always recommended to keep your domain name profile a private one which should hide the above-mentioned information from potential hackers.

Finding IP Address

You can use ping command at your prompt. This command is available on Windows as well as on Linux OS. Following is the example to find out the IP address of tutorialspoint.com

$ping tutorialspoint.comIt will produce the following result −

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msFinding Hosting Company

Once you have the website address, you can get further detail by using ip2location.com website. Following is the example to find out the details of an IP address −

Here the ISP row gives you the detail about the hosting company because IP addresses are usually provided by hosting companies only.

Quick Fix

If a computer system or network is linked with the Internet directly, then you cannot hide the IP address and the related information such as the hosting company, its location, ISP, etc. If you have a server containing very sensitive data, then it is recommended to keep it behind a secure proxy so that hackers cannot get the exact details of your actual server. This way, it will be difficult for any potential hacker to reach your server directly.

Another effective way of hiding your system IP and ultimately all the associated information is to go through a Virtual Private Network (VPN). If you configure a VPN, then the whole traffic routes through the VPN network, so your true IP address assigned by your ISP is always hidden.

IP Address Ranges

Small sites may have a single IP address associated with them, but larger websites usually have multiple IP addresses serving different domains and sub-domains.

You can obtain a range of IP addresses assigned to a particular company using American Registry for Internet Numbers (ARIN).

You can enter company name in the highlighted search box to find out a list of all the assigned IP addresses to that company.

History of the Website

It is very easy to get a complete history of any website using www.archive.org.

You can enter a domain name in the search box to find out how the website was looking at a given point of time and what were the pages available on the website on different dates.

Quick Fix

Though there are some advantages of keeping your website in an archive database, but if you do not like anybody to see how your website progressed through different stages, then you can request archive.org to delete the history of your website.

The term OS fingerprinting in Ethical Hacking refers to any method used to determine what operating system is running on a remote computer. This could be −

Active Fingerprinting − Active fingerprinting is accomplished by sending specially crafted packets to a target machine and then noting down its response and analyzing the gathered information to determine the target OS. In the following section, we have given an example to explain how you can use NMAP tool to detect the OS of a target domain.

Passive Fingerprinting − Passive fingerprinting is based on sniffer traces from the remote system. Based on the sniffer traces (such as Wireshark) of the packets, you can determine the operating system of the remote host.

We have the following four important elements that we will look at to determine the operating system −

TTL − What the operating system sets the Time-To-Live on the outbound packet.

Window Size − What the operating system sets the Window Size at.

DF − Does the operating system set the Don't Fragment bit.

TOS − Does the operating system set the Type of Service, and if so, at what.

By analyzing these factors of a packet, you may be able to determine the remote operating system. This system is not 100% accurate, and works better for some operating systems than others.

Basic Steps

Before attacking a system, it is required that you know what operating system is hosting a website. Once a target OS is known, then it becomes easy to determine which vulnerabilities might be present to exploit the target system.

Below is a simple nmap command which can be used to identify the operating system serving a website and all the opened ports associated with the domain name, i.e., the IP address.

$nmap -O -v tutorialspoint.comIt will show you the following sensitive information about the given domain name or IP address −

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)If you do not have nmap command installed on your Linux system, then you can install it using the following yum command −

$yum install nmapYou can go through nmap command in detail to check and understand the different features associated with a system and secure it against malicious attacks.

Quick Fix

You can hide your main system behind a secure proxy server or a VPN so that your complete identity is safe and ultimately your main system remains safe.

Port Scanning

We have just seen information given by nmap command. This command lists down all the open ports on a given server.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlYou can also check if a particular port is opened or not using the following command −

$nmap -sT -p 443 tutorialspoint.comIt will produce the following result −

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsSobald ein Hacker über offene Ports Bescheid weiß, kann er über die offenen Ports verschiedene Angriffstechniken planen.

Schnelle Lösung

Es wird immer empfohlen, alle unerwünschten Ports zu überprüfen und zu schließen, um das System vor böswilligen Angriffen zu schützen.

Ping Sweep

Ein Ping-Sweep ist eine Netzwerk-Scan-Technik, mit der Sie bestimmen können, welche IP-Adresse aus einem Bereich von IP-Adressen Live-Hosts zugeordnet ist. Ping Sweep ist auch bekannt alsICMP sweep.

Sie können verwenden fpingBefehl zum Ping-Sweep. Dieser Befehl ist ein ping-ähnliches Programm, das die ICMP-Echoanforderung (Internet Control Message Protocol) verwendet, um festzustellen, ob ein Host aktiv ist.

fping unterscheidet sich von pingSie können in der Befehlszeile eine beliebige Anzahl von Hosts angeben oder eine Datei mit den Listen der zu pingenden Hosts angeben. Wenn ein Host nicht innerhalb eines bestimmten Zeitlimits und / oder Wiederholungslimits antwortet, wird dies als nicht erreichbar angesehen.

Schnelle Lösung

Um Ping-Sweeps in einem Netzwerk zu deaktivieren, können Sie ICMP-ECHO-Anforderungen von externen Quellen blockieren. Dies kann mit dem folgenden Befehl erfolgen, mit dem eine Firewall-Regel erstellt wirdiptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPDNS-Aufzählung

Domain Name Server (DNS) ist wie eine Karte oder ein Adressbuch. Tatsächlich ist es wie eine verteilte Datenbank, mit der eine IP-Adresse 192.111.1.120 in einen Namen www.example.com übersetzt wird und umgekehrt.

Bei der DNS-Aufzählung werden alle DNS-Server und ihre entsprechenden Einträge für eine Organisation gefunden. Die Idee ist, so viele interessante Details wie möglich über Ihr Ziel zu sammeln, bevor Sie einen Angriff starten.

Sie können verwenden nslookupBefehl unter Linux verfügbar, um DNS- und Host-bezogene Informationen abzurufen. Darüber hinaus können Sie Folgendes verwendenDNSenum Skript, um detaillierte Informationen über eine Domain zu erhalten -

DNSenum.pl

DNSenum Skript kann die folgenden wichtigen Operationen ausführen -

Holen Sie sich die Adressen des Hosts

Holen Sie sich die Nameserver

Holen Sie sich den MX-Datensatz

Ausführen axfr Abfragen zu Nameservern

Erhalten Sie zusätzliche Namen und Subdomains über Google scraping

Brute-Force-Subdomains aus Dateien können auch eine Rekursion für Subdomains mit NS-Datensätzen durchführen

Berechnen Sie Domänennetzwerkbereiche der Klasse C und führen Sie diese aus whois Fragen zu ihnen

Ausführen reverse lookups auf netranges

Schnelle Lösung

Die DNS-Aufzählung bietet keine schnelle Lösung und geht wirklich über den Rahmen dieses Lernprogramms hinaus. Das Verhindern der DNS-Aufzählung ist eine große Herausforderung.

Wenn Ihr DNS nicht auf sichere Weise konfiguriert ist, können viele vertrauliche Informationen über das Netzwerk und die Organisation nach draußen gehen und ein nicht vertrauenswürdiger Internetbenutzer kann eine DNS-Zonenübertragung durchführen.

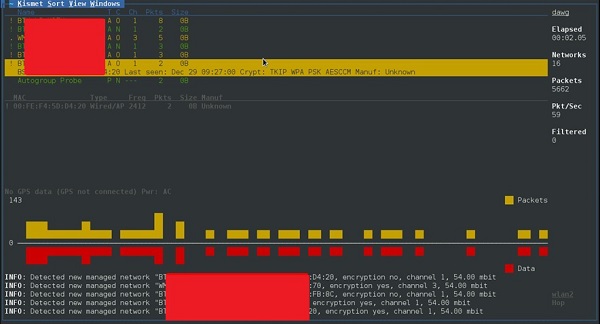

Beim Sniffing werden alle Pakete, die durch ein bestimmtes Netzwerk gesendet werden, mithilfe von Sniffing-Tools überwacht und erfasst. Es ist eine Form des „Abhörens von Telefonkabeln“ und des Kennenlernens des Gesprächs. Es wird auch genanntwiretapping auf die Computernetzwerke angewendet.

Es gibt so viele Möglichkeiten, dass einer seiner Mitarbeiter den gesamten Datenverkehr des Netzwerks abhören kann, wenn eine Reihe von Enterprise-Switch-Ports geöffnet ist. Jeder am selben physischen Standort kann sich über ein Ethernet-Kabel an das Netzwerk anschließen oder eine drahtlose Verbindung zu diesem Netzwerk herstellen und den gesamten Datenverkehr abhören.

Mit anderen Worten, mit Sniffing können Sie alle Arten von Verkehr sehen, sowohl geschützt als auch ungeschützt. Unter den richtigen Bedingungen und mit den richtigen Protokollen kann eine angreifende Partei möglicherweise Informationen sammeln, die für weitere Angriffe verwendet werden können, oder andere Probleme für den Netzwerk- oder Systembesitzer verursachen.

Was kann man schnüffeln?

Man kann die folgenden vertraulichen Informationen aus einem Netzwerk abrufen -

- E-Mail-Verkehr

- FTP-Passwörter

- Web-Traffics

- Telnet-Passwörter

- Router-Konfiguration

- Chat-Sitzungen

- DNS-Verkehr

Wie es funktioniert

Ein Sniffer schaltet normalerweise die Netzwerkkarte des Systems auf promiscuous mode so dass es alle auf seinem Segment übertragenen Daten abhört.

Der Promiscuous-Modus bezieht sich auf die einzigartige Art der Ethernet-Hardware, insbesondere auf Netzwerkschnittstellenkarten (NICs), mit der eine Netzwerkkarte den gesamten Datenverkehr im Netzwerk empfangen kann, auch wenn er nicht an diese Netzwerkkarte adressiert ist. Standardmäßig ignoriert eine Netzwerkkarte den gesamten Datenverkehr, der nicht an sie adressiert ist. Dazu wird die Zieladresse des Ethernet-Pakets mit der Hardwareadresse (auch bekannt als MAC) des Geräts verglichen. Während dies für das Netzwerk durchaus sinnvoll ist, macht es der nicht promiskuitive Modus schwierig, Netzwerküberwachungs- und -analysesoftware zur Diagnose von Konnektivitätsproblemen oder zur Verkehrsabrechnung zu verwenden.

Ein Sniffer kann kontinuierlich den gesamten Datenverkehr zu einem Computer über die Netzwerkkarte überwachen, indem er die in den Datenpaketen eingekapselten Informationen decodiert.

Arten des Schnüffelns

Das Schnüffeln kann entweder aktiv oder passiv sein.

Passives Schnüffeln

Beim passiven Schnüffeln ist der Verkehr gesperrt, wird aber in keiner Weise verändert. Passives Schnüffeln erlaubt nur das Hören. Es funktioniert mit Hub-Geräten. Auf einem Hub-Gerät wird der Datenverkehr an alle Ports gesendet. In einem Netzwerk, das Hubs zum Verbinden von Systemen verwendet, können alle Hosts im Netzwerk den Datenverkehr sehen. Daher kann ein Angreifer den durchlaufenden Datenverkehr leicht erfassen.

Die gute Nachricht ist, dass Hubs heutzutage fast veraltet sind. Die meisten modernen Netzwerke verwenden Switches. Daher ist passives Schnüffeln nicht effektiver.

Aktives Schnüffeln

Beim aktiven Schnüffeln wird der Verkehr nicht nur gesperrt und überwacht, sondern kann auch auf irgendeine Weise geändert werden, die durch den Angriff bestimmt wird. Aktives Sniffing wird verwendet, um ein Switch-basiertes Netzwerk zu schnüffeln. Es beinhaltet das Injizierenaddress resolution packets (ARP) in ein Zielnetzwerk, um den Switch zu überfluten content addressable memory(CAM) Tabelle. CAM verfolgt, welcher Host mit welchem Port verbunden ist.

Es folgen die aktiven Schnüffeltechniken -

- MAC-Überschwemmung

- DHCP-Angriffe

- DNS-Vergiftung

- Spoofing-Angriffe

- ARP-Vergiftung

Betroffene Protokolle

Protokolle wie das bewährte TCP / IP wurden nie unter Sicherheitsaspekten entwickelt und bieten potenziellen Eindringlingen daher keinen großen Widerstand. Mehrere Regeln eignen sich zum einfachen Schnüffeln -

HTTP - Es wird verwendet, um Informationen im Klartext ohne Verschlüsselung und damit ein echtes Ziel zu senden.

SMTP(Simple Mail Transfer Protocol) - SMTP wird grundsätzlich für die Übertragung von E-Mails verwendet. Dieses Protokoll ist effizient, enthält jedoch keinen Schutz gegen Schnüffeln.

NNTP (Network News Transfer Protocol) - Es wird für alle Arten der Kommunikation verwendet. Der Hauptnachteil besteht jedoch darin, dass Daten und sogar Kennwörter als Klartext über das Netzwerk gesendet werden.

POP(Post Office Protocol) - POP wird ausschließlich zum Empfangen von E-Mails von den Servern verwendet. Dieses Protokoll enthält keinen Schutz gegen Schnüffeln, da es eingeklemmt werden kann.

FTP(File Transfer Protocol) - FTP wird zum Senden und Empfangen von Dateien verwendet, bietet jedoch keine Sicherheitsfunktionen. Alle Daten werden als Klartext gesendet, der leicht abgerufen werden kann.

IMAP (Internet Message Access Protocol) - IMAP ist in seinen Funktionen mit SMTP identisch, jedoch sehr anfällig für Sniffing.

Telnet - Telnet sendet alles (Benutzernamen, Passwörter, Tastenanschläge) als Klartext über das Netzwerk und kann daher leicht abgehört werden.

Sniffer sind nicht die dummen Dienstprogramme, mit denen Sie nur Live-Verkehr anzeigen können. Wenn Sie wirklich jedes Paket analysieren möchten, speichern Sie die Erfassung und überprüfen Sie sie, wann immer es die Zeit erlaubt.

Hardware-Protokoll-Analysatoren

Bevor wir auf weitere Details zu Schnüfflern eingehen, ist es wichtig, dass wir darüber diskutieren hardware protocol analyzers. Diese Geräte werden auf Hardwareebene an das Netzwerk angeschlossen und können den Datenverkehr überwachen, ohne ihn zu manipulieren.

Hardwareprotokollanalysatoren werden verwendet, um böswilligen Netzwerkverkehr zu überwachen und zu identifizieren, der durch im System installierte Hacking-Software erzeugt wird.

Sie erfassen ein Datenpaket, dekodieren es und analysieren seinen Inhalt nach bestimmten Regeln.

Mit Hardwareprotokollanalysatoren können Angreifer einzelne Datenbytes jedes Pakets sehen, das durch das Kabel geleitet wird.

Diese Hardwaregeräte sind für die meisten ethischen Hacker aufgrund ihrer enormen Kosten in vielen Fällen nicht ohne weiteres verfügbar.

Rechtmäßige Überwachung

Lawful Interception (LI) ist definiert als gesetzlich sanktionierter Zugriff auf Kommunikationsnetzdaten wie Telefonanrufe oder E-Mail-Nachrichten. LI muss immer eine rechtmäßige Behörde zum Zwecke der Analyse oder des Beweises verfolgen. Daher ist LI ein Sicherheitsprozess, bei dem ein Netzbetreiber oder Diensteanbieter Strafverfolgungsbeamten die Erlaubnis erteilt, auf private Mitteilungen von Einzelpersonen oder Organisationen zuzugreifen.

Fast alle Länder haben Gesetze zur Regelung rechtmäßiger Abhörverfahren ausgearbeitet und erlassen. Standardisierungsgruppen erstellen LI-Technologiespezifikationen. In der Regel werden LI-Aktivitäten zum Schutz der Infrastruktur und der Cybersicherheit durchgeführt. Betreiber privater Netzwerkinfrastrukturen können jedoch LI-Funktionen in ihren eigenen Netzwerken als inhärentes Recht beibehalten, sofern nichts anderes verboten ist.

LI war früher bekannt als wiretapping und existiert seit Beginn der elektronischen Kommunikation.

Es gibt so viele Tools, mit denen Sie über ein Netzwerk schnüffeln können, und alle verfügen über eigene Funktionen, mit denen ein Hacker den Datenverkehr analysieren und die Informationen analysieren kann. Schnüffelwerkzeuge sind äußerst häufige Anwendungen. Wir haben hier einige der interessanten aufgelistet -

BetterCAP - BetterCAP ist ein leistungsstarkes, flexibles und portables Tool, mit dem verschiedene Arten von MITM-Angriffen gegen ein Netzwerk ausgeführt, HTTP-, HTTPS- und TCP-Verkehr in Echtzeit bearbeitet, Anmeldeinformationen abgerufen und vieles mehr werden können.

Ettercap- Ettercap ist eine umfassende Suite für Man-in-the-Middle-Angriffe. Es bietet das Schnüffeln von Live-Verbindungen, das Filtern von Inhalten im laufenden Betrieb und viele andere interessante Tricks. Es unterstützt die aktive und passive Analyse vieler Protokolle und enthält viele Funktionen für die Netzwerk- und Hostanalyse.

Wireshark- Es ist einer der bekanntesten und am häufigsten verwendeten Paketschnüffler. Es bietet eine enorme Anzahl von Funktionen, die bei der Analyse und Analyse des Verkehrs helfen sollen.

Tcpdump- Es ist ein bekannter Befehlszeilen-Paketanalysator. Es bietet die Möglichkeit, TCP / IP und andere Pakete während der Übertragung über das Netzwerk abzufangen und zu beobachten. Verfügbar unter www.tcpdump.org.

WinDump - Ein Windows-Port des beliebten Linux-Paket-Sniffers tcpdump, einem Befehlszeilentool, das sich perfekt zum Anzeigen von Header-Informationen eignet.

OmniPeek - OmniPeek wird von WildPackets hergestellt und ist ein kommerzielles Produkt, das die Weiterentwicklung des Produkts EtherPeek darstellt.

Dsniff- Eine Reihe von Tools, mit denen Sniffing mit verschiedenen Protokollen durchgeführt werden kann, um Kennwörter abzufangen und preiszugeben. Dsniff wurde für Unix- und Linux-Plattformen entwickelt und verfügt auf der Windows-Plattform nicht über eine vollständige Entsprechung.

EtherApe - Es handelt sich um ein Linux / Unix-Tool, mit dem eingehende und ausgehende Verbindungen eines Systems grafisch dargestellt werden können.

MSN Sniffer - Es handelt sich um ein Sniffing-Dienstprogramm, das speziell für das Sniffing von Datenverkehr entwickelt wurde, der von der MSN Messenger-Anwendung generiert wird.

NetWitness NextGen- Es enthält einen hardwarebasierten Sniffer sowie weitere Funktionen zur Überwachung und Analyse des gesamten Datenverkehrs in einem Netzwerk. Dieses Tool wird vom FBI und anderen Strafverfolgungsbehörden verwendet.

Ein potenzieller Hacker kann jedes dieser Sniffing-Tools verwenden, um den Datenverkehr in einem Netzwerk zu analysieren und Informationen zu analysieren.

Das Address Resolution Protocol (ARP) ist ein zustandsloses Protokoll, das zum Auflösen von IP-Adressen in Maschinen-MAC-Adressen verwendet wird. Alle Netzwerkgeräte, die im Netzwerk kommunizieren müssen, senden ARP-Abfragen im System, um die MAC-Adressen anderer Computer zu ermitteln. ARP-Vergiftung ist auch bekannt alsARP Spoofing.

So funktioniert ARP -

Wenn ein Computer mit einem anderen kommunizieren muss, schlägt er seine ARP-Tabelle nach.

Wenn die MAC-Adresse nicht in der Tabelle gefunden wird, wird die ARP_request wird über das Netzwerk gesendet.

Alle Computer im Netzwerk vergleichen diese IP-Adresse mit der MAC-Adresse.

Wenn einer der Computer im Netzwerk diese Adresse identifiziert, antwortet er auf die ARP_request mit seiner IP- und MAC-Adresse.

Der anfordernde Computer speichert das Adresspaar in seiner ARP-Tabelle und die Kommunikation findet statt.

Was ist ARP-Spoofing?

ARP-Pakete können gefälscht werden, um Daten an den Computer des Angreifers zu senden.

ARP-Spoofing erstellt eine große Anzahl gefälschter ARP-Anforderungs- und Antwortpakete, um den Switch zu überlasten.

Der Schalter ist eingeschaltet forwarding mode und nach dem ARP table Wird mit gefälschten ARP-Antworten überflutet, können die Angreifer alle Netzwerkpakete abhören.

Angreifer überfluten einen ARP-Cache des Zielcomputers mit gefälschten Einträgen, der auch als bezeichnet wird poisoning. Bei einer ARP-Vergiftung wird der Man-in-the-Middle-Zugriff verwendet, um das Netzwerk zu vergiften.

Was ist MITM?

Der Man-in-the-Middle-Angriff (abgekürzt MITM, MitM, MIM, MiM, MITMA) impliziert einen aktiven Angriff, bei dem sich der Gegner als Benutzer ausgibt, indem er eine Verbindung zwischen den Opfern herstellt und Nachrichten zwischen ihnen sendet. In diesem Fall denken die Opfer, dass sie miteinander kommunizieren, aber in Wirklichkeit kontrolliert der böswillige Akteur die Kommunikation.

Es gibt eine dritte Person, die den Kommunikationsverkehr zwischen zwei Parteien steuert und überwacht. Einige Protokolle wieSSL dienen dazu, diese Art von Angriff zu verhindern.

ARP-Vergiftung - Übung

In dieser Übung haben wir verwendet BetterCAP ARP-Vergiftung in einer LAN-Umgebung mit der von uns installierten VMware-Workstation durchführen Kali Linux und Ettercap Tool zum Aufspüren des lokalen Datenverkehrs im LAN.

Für diese Übung benötigen Sie die folgenden Tools:

- VMware Workstation

- Kali Linux oder Linux Betriebssystem

- Ettercap Tool

- LAN-Verbindung

Note- Dieser Angriff ist in drahtgebundenen und drahtlosen Netzwerken möglich. Sie können diesen Angriff im lokalen LAN ausführen.

Step 1 - Installieren Sie die VMware-Workstation und das Kali Linux-Betriebssystem.

Step 2 - Melden Sie sich bei Kali Linux mit dem Benutzernamen pass "root, toor" an.

Step 3 - Stellen Sie sicher, dass Sie mit dem lokalen LAN verbunden sind, und überprüfen Sie die IP-Adresse, indem Sie den Befehl eingeben ifconfig im Terminal.

Step 4 - Öffnen Sie das Terminal und geben Sie „Ettercap –G“ ein, um die grafische Version von Ettercap zu starten.

Step 5- Klicken Sie nun in der Menüleiste auf die Registerkarte „Sniff“, wählen Sie „Unified Sniffing“ und klicken Sie auf OK, um die Benutzeroberfläche auszuwählen. Wir werden "eth0" verwenden, was "Ethernet-Verbindung" bedeutet.

Step 6- Klicken Sie nun in der Menüleiste auf die Registerkarte „Hosts“ und dann auf „Nach Hosts suchen“. Das gesamte Netzwerk wird nach aktiven Hosts durchsucht.

Step 7- Klicken Sie anschließend auf die Registerkarte "Hosts" und wählen Sie "Hosts List", um die Anzahl der im Netzwerk verfügbaren Hosts anzuzeigen. Diese Liste enthält auch die Standard-Gateway-Adresse. Wir müssen vorsichtig sein, wenn wir die Ziele auswählen.

Step 8- Jetzt müssen wir die Ziele auswählen. In MITM ist unser Ziel der Host-Computer, und die Route ist die Router-Adresse, um den Datenverkehr weiterzuleiten. Bei einem MITM-Angriff fängt der Angreifer das Netzwerk ab und schnüffelt an den Paketen. Also werden wir das Opfer als "Ziel 1" und die Router-Adresse als "Ziel 2" hinzufügen.

In einer VMware-Umgebung endet das Standard-Gateway immer mit "2", da der physischen Maschine "1" zugewiesen ist.

Step 9- In diesem Szenario lautet unser Ziel "192.168.121.129" und der Router "192.168.121.2". Also werden wir Ziel 1 als hinzufügenvictim IP und Ziel 2 als router IP.

Step 10- Klicken Sie nun auf "MITM" und dann auf "ARP-Vergiftung". Aktivieren Sie anschließend die Option „Remote-Verbindungen schnüffeln“ und klicken Sie auf OK.

Step 11- Klicken Sie auf "Start" und wählen Sie "Sniffing starten". Dadurch wird eine ARP-Vergiftung im Netzwerk ausgelöst. Dies bedeutet, dass wir unsere Netzwerkkarte im „Promiscuous-Modus“ aktiviert haben und nun der lokale Datenverkehr abgehört werden kann.

Note - Wir haben nur HTTP-Sniffing mit Ettercap zugelassen. Erwarten Sie daher nicht, dass HTTPS-Pakete mit diesem Prozess abgehört werden.

Step 12- Jetzt ist es Zeit, die Ergebnisse zu sehen; wenn sich unser Opfer auf einigen Websites angemeldet hat. Sie können die Ergebnisse in der Symbolleiste von Ettercap sehen.

So funktioniert Schnüffeln. Sie müssen verstanden haben, wie einfach es ist, die HTTP-Anmeldeinformationen abzurufen, indem Sie die ARP-Vergiftung aktivieren.

ARP-Vergiftungen können in Unternehmensumgebungen zu enormen Verlusten führen. Dies ist der Ort, an dem ethische Hacker ernannt werden, um die Netzwerke zu sichern.

Wie bei der ARP-Vergiftung gibt es andere Angriffe wie MAC-Flooding, MAC-Spoofing, DNS-Vergiftung, ICMP-Vergiftung usw., die einen erheblichen Verlust für ein Netzwerk verursachen können.

Im nächsten Kapitel werden wir eine andere Art von Angriff diskutieren, die als bekannt ist DNS poisoning.

DNS-Vergiftung ist eine Technik, die einen DNS-Server dazu verleitet, zu glauben, dass er authentische Informationen erhalten hat, obwohl dies in Wirklichkeit nicht der Fall ist. Dies führt zur Ersetzung einer falschen IP-Adresse auf DNS-Ebene, bei der Webadressen in numerische IP-Adressen konvertiert werden. Es ermöglicht einem Angreifer, IP-Adresseinträge für einen Zielstandort auf einem bestimmten DNS-Server durch die IP-Adresse der Serversteuerelemente zu ersetzen. Ein Angreifer kann gefälschte DNS-Einträge für den Server erstellen, die möglicherweise schädlichen Inhalt mit demselben Namen enthalten.

Ein Benutzer gibt beispielsweise www.google.com ein, der Benutzer wird jedoch an eine andere Betrugsseite gesendet, anstatt an die Server von Google weitergeleitet zu werden. Wie wir verstehen, wird eine DNS-Vergiftung verwendet, um die Benutzer auf gefälschte Seiten umzuleiten, die von den Angreifern verwaltet werden.

DNS-Vergiftung - Übung

Lassen Sie uns mit demselben Tool eine Übung zur DNS-Vergiftung durchführen. Ettercap.

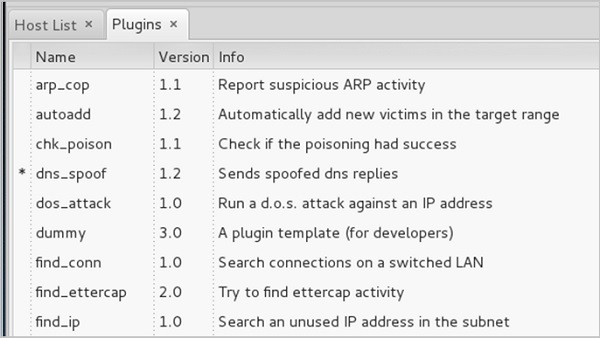

Die DNS-Vergiftung ist der ARP-Vergiftung sehr ähnlich. Um eine DNS-Vergiftung auszulösen, müssen Sie mit einer ARP-Vergiftung beginnen, die wir bereits im vorherigen Kapitel besprochen haben. Wir werden verwendenDNS spoof Plugin, das bereits in Ettercap vorhanden ist.

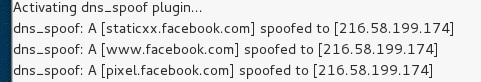

Step 1- Öffnen Sie das Terminal und geben Sie "nano etter.dns" ein. Diese Datei enthält alle Einträge für DNS-Adressen, die von Ettercap zum Auflösen der Domänennamenadressen verwendet werden. In dieser Datei fügen wir einen gefälschten Eintrag von "Facebook" hinzu. Wenn jemand Facebook öffnen möchte, wird er auf eine andere Website weitergeleitet.

Step 2- Fügen Sie nun die Einträge unter den Worten "Weiterleiten an www.linux.org" ein. Siehe folgendes Beispiel -

Step 3- Speichern Sie nun diese Datei und beenden Sie sie, indem Sie sie speichern. Verwenden Sie "Strg + x", um die Datei zu speichern.

Step 4- Danach ist der gesamte Vorgang zum Starten der ARP-Vergiftung derselbe. Klicken Sie nach dem Start der ARP-Vergiftung in der Menüleiste auf "Plugins" und wählen Sie das Plugin "dns_spoof".

Step 5 - Nach dem Aktivieren von DNS_spoof sehen Sie in den Ergebnissen, dass facebook.com immer dann auf Google IP gefälscht wird, wenn jemand es in seinem Browser eingibt.

Dies bedeutet, dass der Nutzer die Google-Seite anstelle von facebook.com in seinem Browser erhält.

In dieser Übung haben wir gesehen, wie der Netzwerkverkehr mit verschiedenen Tools und Methoden abgehört werden kann. Hier braucht ein Unternehmen einen ethischen Hacker, der Netzwerksicherheit bietet, um all diese Angriffe zu stoppen. Mal sehen, was ein ethischer Hacker tun kann, um eine DNS-Vergiftung zu verhindern.

Abwehr gegen DNS-Vergiftung

Als ethischer Hacker könnte Ihre Arbeit Sie sehr wahrscheinlich eher in eine Position der Prävention als des Pen-Tests versetzen. Was Sie als Angreifer wissen, kann Ihnen helfen, genau die Techniken zu verhindern, die Sie von außen anwenden.

Hier sind Abwehrmechanismen gegen die Angriffe, die wir gerade aus der Sicht eines Pen-Testers behandelt haben -

Verwenden Sie ein hardwarevermitteltes Netzwerk für die sensibelsten Teile Ihres Netzwerks, um den Datenverkehr auf ein einzelnes Segment oder eine Kollisionsdomäne zu isolieren.

Implementieren Sie IP-DHCP-Snooping auf Switches, um ARP-Vergiftungs- und Spoofing-Angriffe zu verhindern.

Implementieren Sie Richtlinien, um den Promiscuous-Modus auf Netzwerkadaptern zu verhindern.

Seien Sie vorsichtig, wenn Sie drahtlose Zugriffspunkte bereitstellen, und beachten Sie, dass der gesamte Datenverkehr im drahtlosen Netzwerk einem Sniffing ausgesetzt ist.

Verschlüsseln Sie Ihren vertraulichen Datenverkehr mit einem Verschlüsselungsprotokoll wie SSH oder IPsec.

Die Port-Sicherheit wird von Switches verwendet, die so programmiert werden können, dass nur bestimmte MAC-Adressen Daten an jedem Port senden und empfangen können.

IPv6 bietet Sicherheitsvorteile und -optionen, die IPv4 nicht bietet.

Das Ersetzen von Protokollen wie FTP und Telnet durch SSH ist eine wirksame Abwehr gegen Schnüffeln. Wenn SSH keine praktikable Lösung ist, sollten Sie ältere Legacy-Protokolle mit IPsec schützen.

Virtual Private Networks (VPNs) können aufgrund ihres Verschlüsselungsaspekts einen wirksamen Schutz gegen Sniffing bieten.

SSL ist zusammen mit IPsec eine großartige Verteidigung.

Zusammenfassung

In diesem Kapitel haben wir erläutert, wie Angreifer den gesamten Datenverkehr erfassen und analysieren können, indem sie einen Paket-Sniffer in ein Netzwerk einfügen. An einem Echtzeitbeispiel haben wir gesehen, wie einfach es ist, die Anmeldeinformationen eines Opfers aus einem bestimmten Netzwerk abzurufen. Angreifer verwenden MAC-Angriffe, ARP- und DNS-Vergiftungsangriffe, um den Netzwerkverkehr zu überwachen und vertrauliche Informationen wie E-Mail-Konversationen und Kennwörter abzurufen.

Exploitation ist eine programmierte Software oder ein programmiertes Skript, mit dem Hacker die Kontrolle über ein System übernehmen und dessen Schwachstellen ausnutzen können. Hacker verwenden normalerweise Schwachstellenscanner wie Nessus, Nexpose, OpenVAS usw., um diese Schwachstellen zu finden.

Metasploit ist ein leistungsstarkes Tool zum Auffinden von Schwachstellen in einem System.

Basierend auf den Schwachstellen finden wir Exploits. Hier werden wir einige der besten Suchmaschinen für Sicherheitslücken diskutieren, die Sie verwenden können.

Datenbank ausnutzen

www.exploit-db.com ist der Ort, an dem Sie alle Exploits finden können, die mit einer Sicherheitsanfälligkeit zusammenhängen.

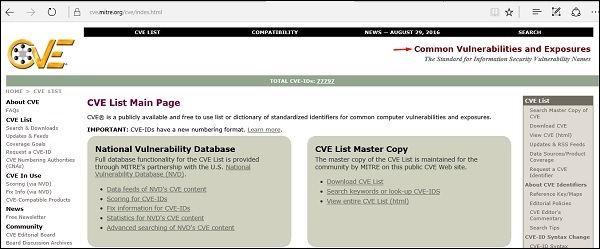

Häufige Sicherheitslücken und Gefährdungen

Common Vulnerabilities and Exposures (CVE) ist der Standard für Namen von Sicherheitslücken in der Informationssicherheit. CVE ist ein Wörterbuch mit öffentlich bekannten Sicherheitslücken und Gefährdungen im Bereich der Informationssicherheit. Es ist kostenlos für die öffentliche Nutzung.https://cve.mitre.org

Nationale Datenbank für Sicherheitslücken

Die National Vulnerability Database (NVD) ist das Repository der US-Regierung für standardbasierte Schwachstellenmanagementdaten. Diese Daten ermöglichen die Automatisierung des Schwachstellenmanagements, der Sicherheitsmessung und der Compliance. Sie finden diese Datenbank unter -https://nvd.nist.gov

NVD enthält Datenbanken mit Sicherheitschecklisten, sicherheitsrelevanten Softwarefehlern, Fehlkonfigurationen, Produktnamen und Auswirkungsmetriken.

Im Allgemeinen werden Sie feststellen, dass es zwei Arten von Exploits gibt:

Remote Exploits- Dies sind Exploits, bei denen Sie keinen Zugriff auf ein Remote-System oder -Netzwerk haben. Hacker verwenden Remote-Exploits, um Zugriff auf Systeme zu erhalten, die sich an Remote-Standorten befinden.

Local Exploits - Lokale Exploits werden im Allgemeinen von einem Systembenutzer verwendet, der Zugriff auf ein lokales System hat, aber seine Rechte überschreiten möchte.

Schnelle Lösung

Sicherheitslücken entstehen im Allgemeinen aufgrund fehlender Updates. Es wird daher empfohlen, Ihr System regelmäßig zu aktualisieren, z. B. einmal pro Woche.

In einer Windows-Umgebung können Sie automatische Updates mithilfe der Optionen aktivieren, die in der Systemsteuerung → System und Sicherheit → Windows-Updates verfügbar sind.

In Linux Centos können Sie den folgenden Befehl verwenden, um das automatische Update-Paket zu installieren.

yum -y install yum-cronDie Aufzählung gehört zur ersten Phase des ethischen Hacking, dh zum „Sammeln von Informationen“. Dies ist ein Prozess, bei dem der Angreifer eine aktive Verbindung zum Opfer herstellt und versucht, so viele Angriffsmethoden wie möglich zu ermitteln, mit denen die Systeme weiter ausgenutzt werden können.

Die Aufzählung kann verwendet werden, um Informationen über - zu erhalten

- Netzwerkfreigaben

- SNMP-Daten, wenn sie nicht ordnungsgemäß gesichert sind

- IP-Tabellen

- Benutzernamen verschiedener Systeme

- Richtlinienlisten für Kennwörter

Aufzählungen hängen von den Diensten ab, die die Systeme anbieten. Sie können sein -

- DNS-Aufzählung

- NTP-Aufzählung

- SNMP-Aufzählung

- Linux / Windows-Aufzählung

- SMB-Aufzählung

Lassen Sie uns nun einige der Werkzeuge diskutieren, die für die Aufzählung weit verbreitet sind.

NTP Suite

Die NTP Suite wird für die NTP-Aufzählung verwendet. Dies ist wichtig, da Sie in einer Netzwerkumgebung andere Primärserver finden können, die den Hosts helfen, ihre Zeiten zu aktualisieren, und dies ohne Authentifizierung des Systems tun können.

Schauen Sie sich das folgende Beispiel an.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

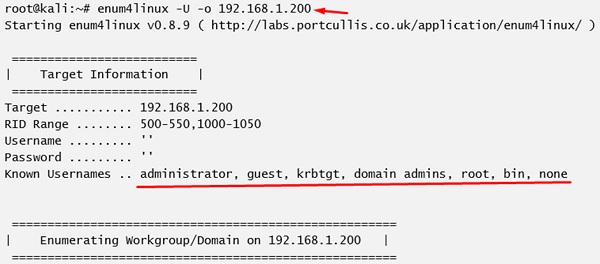

enum4linux wird verwendet, um Linux-Systeme aufzulisten. Schauen Sie sich den folgenden Screenshot an und beobachten Sie, wie wir die in einem Zielhost vorhandenen Benutzernamen gefunden haben.

smtp-user-enum

smtp-user-enum versucht, Benutzernamen mithilfe des SMTP-Dienstes zu erraten. Schauen Sie sich den folgenden Screenshot an, um zu verstehen, wie das geht.

Schnelle Lösung

Es wird empfohlen, alle Dienste zu deaktivieren, die Sie nicht verwenden. Es reduziert die Möglichkeiten der Betriebssystemaufzählung der Dienste, die auf Ihren Systemen ausgeführt werden.

Metasploit ist eines der leistungsstärksten Exploit-Tools. Die meisten seiner Ressourcen finden Sie unter:https://www.metasploit.com. Es kommt in zwei Versionen -commercial und free edition. Es gibt keine wesentlichen Unterschiede zwischen den beiden Versionen, daher verwenden wir in diesem Tutorial hauptsächlich die Community-Version (kostenlos) von Metasploit.

Als ethischer Hacker verwenden Sie "Kali Distribution", in das die Metasploit-Community-Version zusammen mit anderen ethischen Hacking-Tools eingebettet ist. Wenn Sie Metasploit jedoch als separates Tool installieren möchten, können Sie dies problemlos auf Systemen tun, die unter Linux, Windows oder Mac OS X ausgeführt werden.

Die Hardwareanforderungen für die Installation von Metasploit sind:

- 2 GHz + Prozessor

- 1 GB RAM verfügbar

- 1 GB + verfügbarer Speicherplatz

Matasploit kann entweder mit der Eingabeaufforderung oder mit der Web-Benutzeroberfläche verwendet werden.

Um in Kali zu öffnen, gehen Sie zu Anwendungen → Exploitation Tools → Metasploit.

Nach dem Start von Metasploit wird der folgende Bildschirm angezeigt. In roter Unterstreichung ist die Version von Metasploit hervorgehoben.

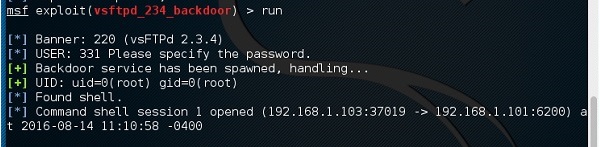

Exploits von Metasploit

Beim Vulnerability Scanner haben wir festgestellt, dass der Linux-Computer, den wir zum Testen haben, für den FTP-Dienst anfällig ist. Jetzt werden wir den Exploit verwenden, der für uns funktionieren kann. Der Befehl lautet -

use “exploit path”Der Bildschirm sieht wie folgt aus:

Geben Sie dann ein mfs> show optionsUm zu sehen, welche Parameter Sie einstellen müssen, um es funktionsfähig zu machen. Wie im folgenden Screenshot gezeigt, müssen wir RHOST als "Ziel-IP" festlegen.

Wir tippen msf> set RHOST 192.168.1.101 and msf>set RPORT 21

Geben Sie dann ein mfs>run. Wenn der Exploit erfolgreich ist, wird eine Sitzung geöffnet, mit der Sie interagieren können, wie im folgenden Screenshot gezeigt.

Metasploit-Nutzdaten

Payload sind in einfachen Worten einfache Skripte, mit denen die Hacker mit einem gehackten System interagieren. Mithilfe von Nutzdaten können sie Daten an ein Opfersystem übertragen.

Es gibt drei Arten von Metasploit-Nutzdaten:

Singles- Singles sind sehr klein und so konzipiert, dass sie eine Art Kommunikation herstellen und dann zur nächsten Stufe übergehen. Zum Beispiel nur einen Benutzer erstellen.

Staged - Es ist eine Nutzlast, mit der ein Angreifer eine größere Datei auf ein Opfersystem hochladen kann.

Stages- Stufen sind Nutzlastkomponenten, die von Stagers-Modulen heruntergeladen werden. Die verschiedenen Nutzlaststufen bieten erweiterte Funktionen ohne Größenbeschränkungen wie Meterpreter und VNC Injection.

Nutzlastnutzung - Beispiel

Wir benutzen den Befehl show payloads. Mit diesem Exploit können wir die Nutzdaten sehen, die wir verwenden können, und es werden auch die Nutzdaten angezeigt, die uns beim Hochladen / Ausführen von Dateien auf ein Opfersystem helfen.

Um die gewünschte Nutzlast festzulegen, verwenden wir den folgenden Befehl:

set PAYLOAD payload/pathStellen Sie den Listen-Host und den Listen-Port (LHOST, LPORT) ein attacker IP und port. Stellen Sie dann den Remote-Host und den Port (RPORT, LHOST) einvictim IP und port.

Geben Sie "Exploit" ein. Es wird eine Sitzung wie unten gezeigt erstellt -

Jetzt können wir mit dem System gemäß den Einstellungen spielen, die diese Nutzlast bietet.

Trojaner sind Nicht-Replikationsprogramme. Sie reproduzieren ihre eigenen Codes nicht, indem sie sich an andere ausführbare Codes anhängen. Sie arbeiten ohne die Berechtigungen oder das Wissen der Computerbenutzer.

Trojaner verstecken sich in gesunden Prozessen. Wir sollten jedoch unterstreichen, dass Trojaner externe Computer nur mit Hilfe eines Computerbenutzers infizieren, z. B. durch Klicken auf eine Datei, die mit einer E-Mail einer unbekannten Person versehen ist, Anschließen von USB ohne Scannen und Öffnen unsicherer URLs.

Trojaner haben mehrere bösartige Funktionen -

Sie erstellen Hintertüren zu einem System. Hacker können diese Hintertüren verwenden, um auf ein Opfersystem und seine Dateien zuzugreifen. Ein Hacker kann Trojaner verwenden, um die auf einem Opfersystem vorhandenen Dateien zu bearbeiten und zu löschen oder um die Aktivitäten des Opfers zu beobachten.

Trojaner können alle Ihre Finanzdaten wie Bankkonten, Transaktionsdetails, PayPal-bezogene Informationen usw. stehlen. Diese werden aufgerufen Trojan-Banker.

Trojaner können den Computer des Opfers verwenden, um andere Systeme mithilfe von Denial of Services anzugreifen.

Trojaner können alle Ihre Dateien verschlüsseln und der Hacker kann danach Geld verlangen, um sie zu entschlüsseln. Diese sindRansomware Trojans.

Sie können Ihre Telefone verwenden, um SMS an Dritte zu senden. Diese nennt manSMS Trojans.

Trojaner-Informationen

Wenn Sie einen Virus gefunden haben und dessen Funktion weiter untersuchen möchten, empfehlen wir Ihnen, einen Blick auf die folgenden Virendatenbanken zu werfen, die im Allgemeinen von Antiviren-Anbietern angeboten werden.

Kaspersky Virus database - - https://www.kaspersky.com

F-secure - - https://www.f-secure.com

Symantec – Virus Encyclopedia - - https://www.symantec.com

Schnelle Tipps

Installieren Sie ein gutes Antivirenprogramm und halten Sie es auf dem neuesten Stand.

Öffnen Sie keine E-Mail-Anhänge aus unbekannten Quellen.

Akzeptieren Sie keine Einladung von unbekannten Personen in sozialen Medien.

Öffnen Sie keine URLs, die von unbekannten Personen gesendet wurden, oder URLs, die in seltsamer Form vorliegen.

TCP / IP-Hijacking ist, wenn ein autorisierter Benutzer Zugriff auf eine echte Netzwerkverbindung eines anderen Benutzers erhält. Dies geschieht, um die Kennwortauthentifizierung zu umgehen, die normalerweise der Beginn einer Sitzung ist.

Theoretisch wird eine TCP / IP-Verbindung wie unten gezeigt hergestellt -

Um diese Verbindung zu entführen, gibt es zwei Möglichkeiten -

Finden Sie die seq Das ist eine Zahl, die sich um 1 erhöht, aber es gibt keine Chance, sie vorherzusagen.

Die zweite Möglichkeit besteht darin, den Man-in-the-Middle-Angriff zu verwenden, der in einfachen Worten eine Art von ist network sniffing. Zum Schnüffeln verwenden wir Werkzeuge wieWireshark oder Ethercap.

Beispiel

Ein Angreifer überwacht die Datenübertragung über ein Netzwerk und erkennt die IP-Adressen von zwei Geräten, die an einer Verbindung teilnehmen.

Wenn der Hacker die IP eines der Benutzer erkennt, kann er die Verbindung des anderen Benutzers durch einen DoS-Angriff trennen und die Kommunikation wieder aufnehmen, indem er die IP des getrennten Benutzers fälscht.

Shijack

In der Praxis ist Shijack eines der besten TCP / IP-Hijack-Tools. Es wurde in der Python-Sprache entwickelt und kann über den folgenden Link heruntergeladen werden:https://packetstormsecurity.com/sniffers/shijack.tgz