Kali Linux - Forensik-Tools

In diesem Kapitel lernen wir die in Kali Linux verfügbaren Forensik-Tools kennen.

p0f

p0fist ein Tool, mit dem das Betriebssystem eines Zielhosts einfach durch Untersuchen erfasster Pakete identifiziert werden kann, selbst wenn sich das betreffende Gerät hinter einer Paketfirewall befindet. P0f generiert keinen zusätzlichen direkten oder indirekten Netzwerkverkehr. keine Namenssuche; keine mysteriösen Sonden; keine ARIN-Abfragen; nichts. In den Händen fortgeschrittener Benutzer kann P0f das Vorhandensein von Firewall, die Verwendung von NAT und das Vorhandensein von Load Balancern erkennen.

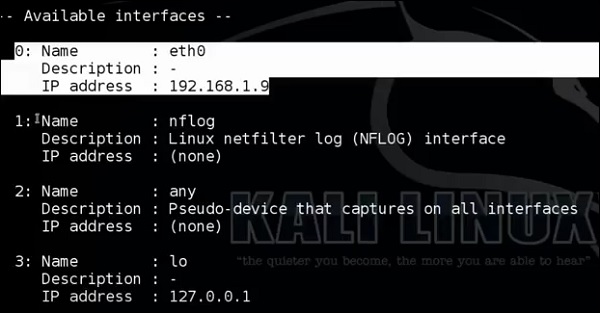

Art “p0f – h” Im Terminal erfahren Sie, wie Sie es verwenden, und Sie erhalten die folgenden Ergebnisse.

Es werden sogar die verfügbaren Schnittstellen aufgelistet.

Geben Sie dann den folgenden Befehl ein: “p0f –i eth0 –p -o filename”.

Wo der Parameter "-i" ist der Name der Schnittstelle wie oben gezeigt. "-p" bedeutet, dass es sich im promiskuitiven Modus befindet. "-o" bedeutet, dass die Ausgabe in einer Datei gespeichert wird.

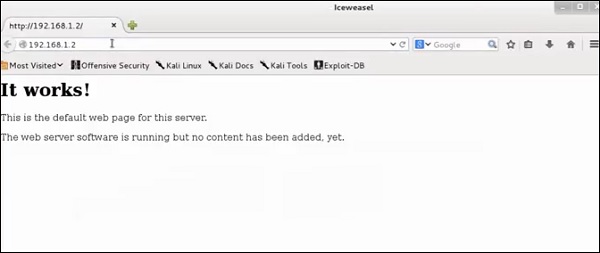

Öffnen Sie eine Webseite mit der Adresse 192.168.1.2

Anhand der Ergebnisse können Sie erkennen, dass der Webserver Apache 2.x verwendet und das Betriebssystem Debian ist.

pdf-parser

pdf-parser ist ein Tool, das ein PDF-Dokument analysiert, um die grundlegenden Elemente zu identifizieren, die in der analysierten pdf-Datei verwendet werden. Es wird kein PDF-Dokument gerendert. Es wird nicht für Lehrbuchfälle für PDF-Parser empfohlen, erledigt jedoch die Aufgabe. Im Allgemeinen wird dies für PDF-Dateien verwendet, in die vermutlich ein Skript eingebettet ist.

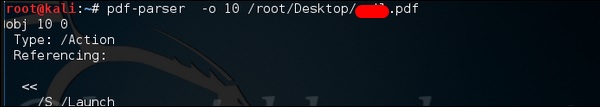

Der Befehl lautet -

pdf-parser -o 10 filepathDabei ist "-o" die Anzahl der Objekte.

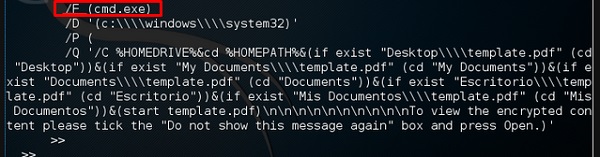

Wie Sie im folgenden Screenshot sehen können, öffnet die PDF-Datei einen CMD-Befehl.

Dumpzilla

Die Dumpzilla-Anwendung wurde in Python 3.x entwickelt und dient dazu, alle forensisch interessanten Informationen der zu analysierenden Browser Firefox, Iceweasel und Seamonkey zu extrahieren.

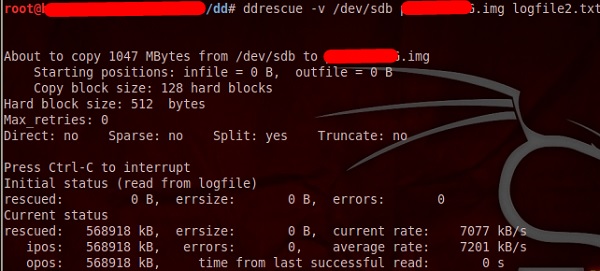

ddrescue

Es kopiert Daten von einer Datei oder einem Blockgerät (Festplatte, CD-ROM usw.) auf eine andere und versucht, die guten Teile bei Lesefehlern zuerst zu retten.

Die Grundbedienung von ddrescue erfolgt vollautomatisch. Das heißt, Sie müssen nicht auf einen Fehler warten, das Programm stoppen, von einer neuen Position aus neu starten usw.

Wenn Sie die Mapfile-Funktion von ddrescue verwenden, werden die Daten sehr effizient gerettet (nur die benötigten Blöcke werden gelesen). Sie können die Rettung auch jederzeit unterbrechen und später an derselben Stelle fortsetzen. Die Kartendatei ist ein wesentlicher Bestandteil der Effektivität von ddrescue. Verwenden Sie es, es sei denn, Sie wissen, was Sie tun.

Die Befehlszeile lautet -

dd_rescue infilepath outfilepathParameter "–v" bedeutet ausführlich. "/dev/sdb"ist der Ordner, der gerettet werden soll. Dasimg file ist das wiederhergestellte Bild.

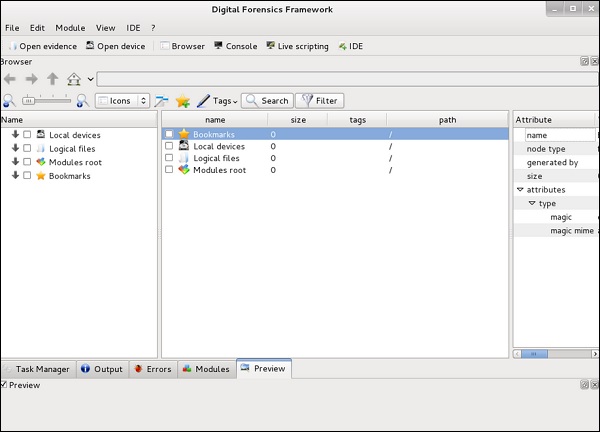

DFF

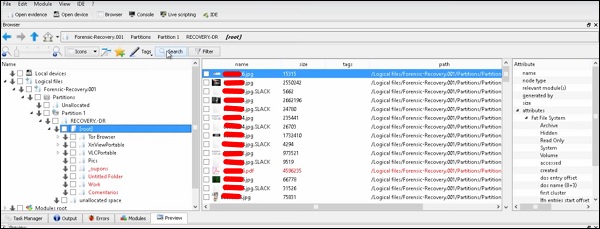

Es ist ein weiteres forensisches Tool zum Wiederherstellen der Dateien. Es hat auch eine GUI. Geben Sie zum Öffnen Folgendes ein“dff-gui” im Terminal und die folgende Web-GUI wird geöffnet.

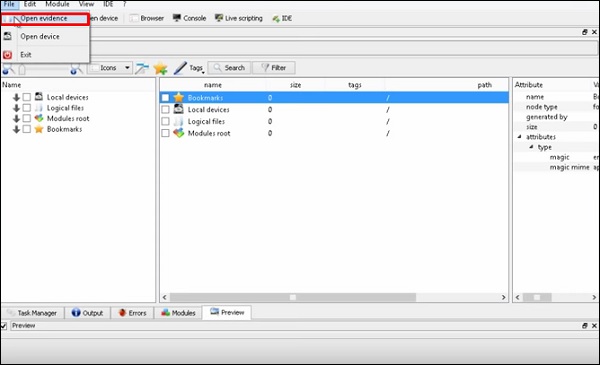

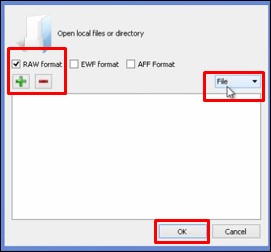

Klicken Sie auf Datei → „Beweise öffnen“.

Die folgende Tabelle wird geöffnet. Aktivieren Sie "Rohformat" und klicken Sie auf "+", um den Ordner auszuwählen, den Sie wiederherstellen möchten.

Anschließend können Sie die Dateien links im Bereich durchsuchen, um festzustellen, was wiederhergestellt wurde.