Kali Linux - Schnüffeln & Spoofing

Das Grundkonzept der Sniffing-Tools ist so einfach wie das Abhören und Kali Linux verfügt über einige beliebte Tools für diesen Zweck. In diesem Kapitel lernen wir die in Kali verfügbaren Sniffing- und Spoofing-Tools kennen.

Burpsuite

Burpsuite kann als Sniffing-Tool zwischen Ihrem Browser und den Webservern verwendet werden, um die von der Webanwendung verwendeten Parameter zu ermitteln.

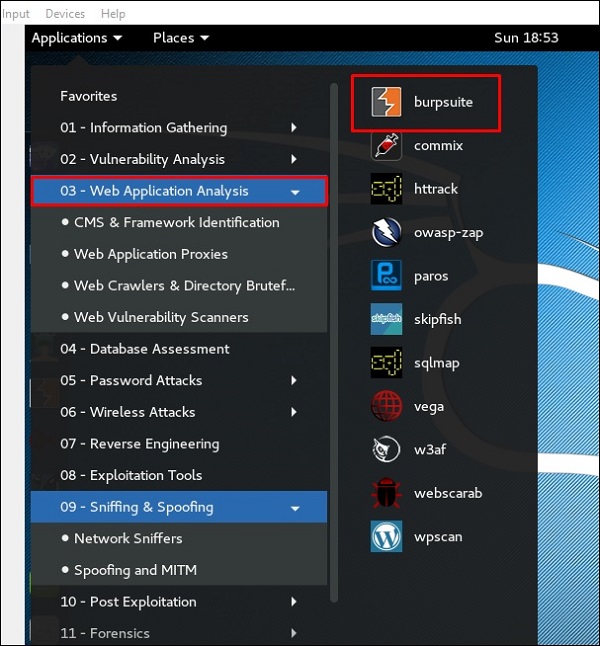

Um Burpsuite zu öffnen, gehen Sie zu Anwendungen → Webanwendungsanalyse → Burpsuite.

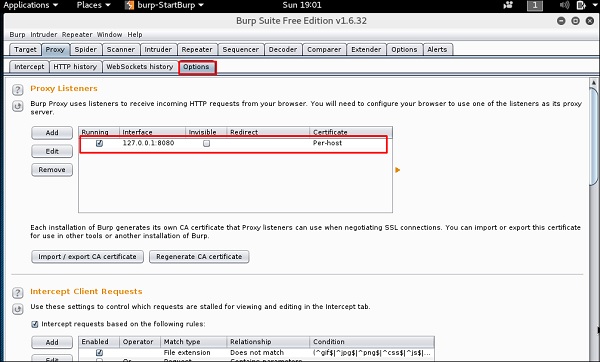

Um das Sniffing einzurichten, konfigurieren wir Burpsuite so, dass es sich als Proxy verhält. Gehen Sie dazu zuOptionswie im folgenden Screenshot gezeigt. Aktivieren Sie das Kontrollkästchen wie gezeigt.

In diesem Fall lautet die Proxy-IP 127.0.0.1 mit Port 8080.

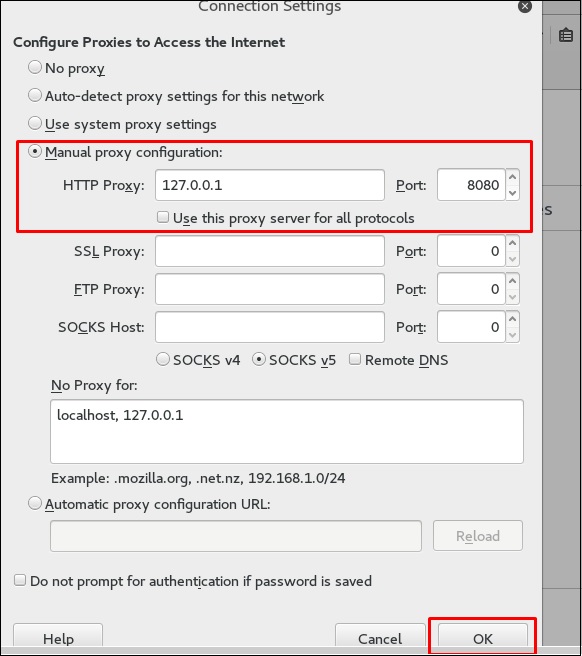

Konfigurieren Sie dann den Browser-Proxy, bei dem es sich um die IP des Burpsuite-Computers und den Port handelt.

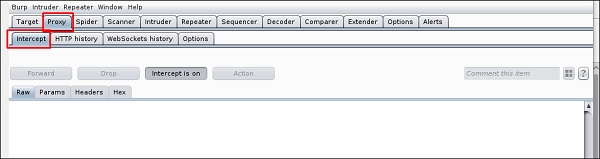

Um das Abfangen zu starten, gehen Sie zu Proxy → Abfangen → Klicken Sie auf „Abfangen ist aktiviert“.

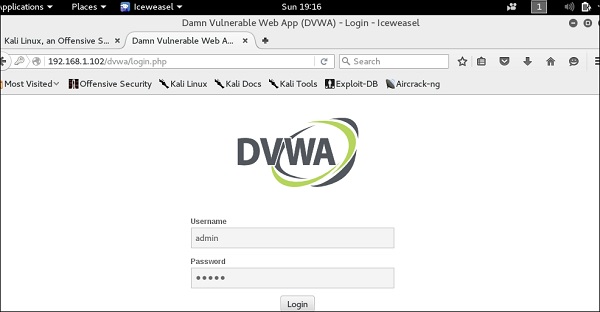

Navigieren Sie weiter auf der Webseite, auf der Sie den Parameter zum Testen auf Schwachstellen suchen möchten.

In diesem Fall handelt es sich um einen metasploitable Computer mit der IP-Adresse 192.168.1.102

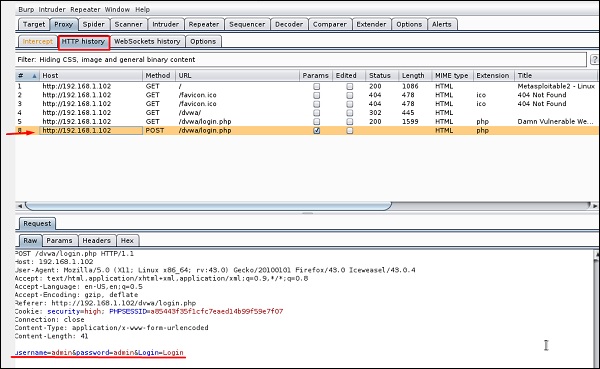

Gehen Sie zu "HTTP-Verlauf". Im folgenden Screenshot zeigt die mit dem roten Pfeil markierte Zeile die letzte Anforderung. In Raw wurden die versteckten Parameter wie die Sitzungs-ID und andere Parameter wie Benutzername und Kennwort rot unterstrichen.

Mitmproxy

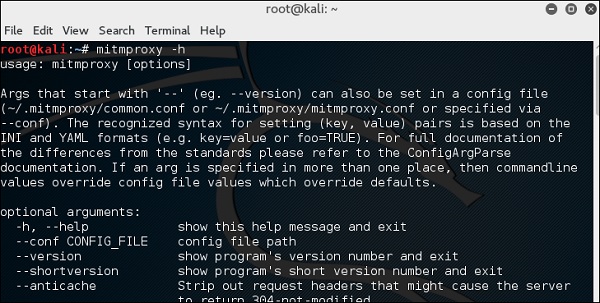

mitmproxyist ein SSL-fähiger Man-in-the-Middle-HTTP-Proxy. Es bietet eine Konsolenschnittstelle, über die Verkehrsströme im laufenden Betrieb überprüft und bearbeitet werden können.

Um es zu öffnen, gehen Sie zum Terminal und geben Sie ein “mitmproxy -parameter” und um Hilfe zu Befehlen zu erhalten, geben Sie ein “mitmproxy –h”.

Geben Sie ein, um den Mitmproxy zu starten “mitmproxy –p portnumber”. In diesem Fall ist es "mitmproxy –p 80".

Wireshark

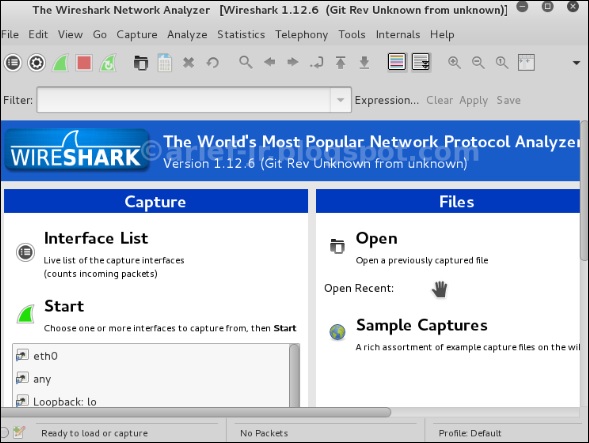

Wireshark ist einer der besten Datenpaketanalysatoren. Es analysiert die Pakete auf Frame-Ebene eingehend. Weitere Informationen zu Wireshark finden Sie auf der offiziellen Webseite:https://www.wireshark.org/. In Kali wird es über den folgenden Pfad gefunden: Anwendungen → Sniffing & Spoofing → Wireshark.

Sobald Sie auf wireshark klicken, wird die folgende GUI geöffnet.

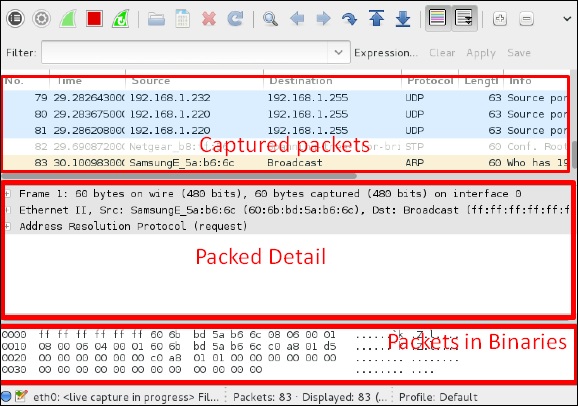

Klicken Sie auf "Start" und die Paketerfassung beginnt wie im folgenden Screenshot gezeigt.

sslstrip

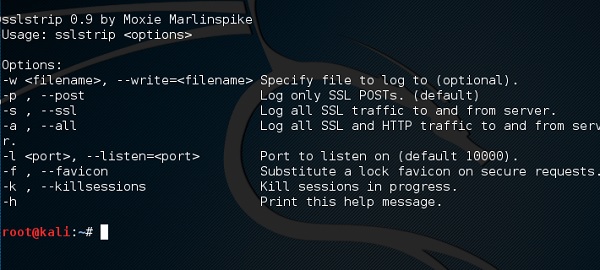

sslstripist ein MITM-Angriff, bei dem der Browser eines Opfers gezwungen wird, im Klartext über HTTP zu kommunizieren, und die Proxys den Inhalt eines HTTPS-Servers ändern. Zu diesem Zweck "entfernt" sslstrip https: // URLs und wandelt sie in http: // URLs um.

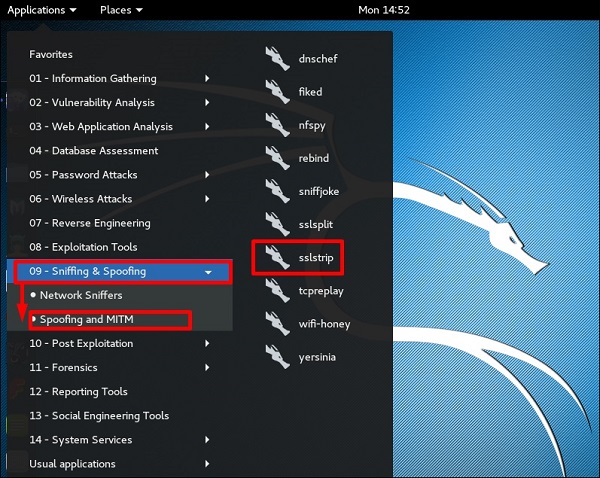

Um es zu öffnen, gehen Sie zu Anwendungen → 09-Sniffing & Spoofing → Spoofing und MITM → sslstrip.

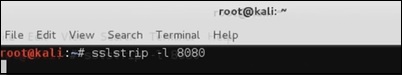

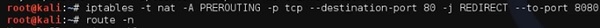

Schreiben Sie zum Einrichten, um die gesamte 80-Port-Kommunikation an 8080 weiterzuleiten.

Dann starten Sie die sslstrip Befehl für den benötigten Port.