Mobile Sicherheit - MDM-Lösung

Mobile Device Management(MDM) -Software ist eine wichtige Komponente, die verschiedene Arten von Mobilgeräten und Tablets, einschließlich iPhone, iPad, Android und BlackBerry, sowie die darauf ausgeführten Anwendungen überwacht, schützt, verwaltet und unterstützt. Es überwacht alle mobilen Geräte mit unterschiedlichen Betriebssystemen wie Android, Windows und Symbian Mobile.

MDM bietet Plattformen für die drahtlose oder drahtgebundene Verteilung von Anwendungen, Daten und Konfigurationseinstellungen für alle Arten von Mobilgeräten sowie für Mobiltelefone, Smartphones, Tablet-Computer usw.

Mithilfe von MDM können unternehmensweite Richtlinien einfach implementiert werden, um Supportkosten, Zeit sowie Geschäfts- und Sicherheitsbedrohungen zu reduzieren. Alle unternehmenseigenen Geräte, Geräte im Besitz von Verbrauchern sowie Geräte im Besitz von Mitarbeitern im gesamten Unternehmen können mithilfe dieser Geräte problemlos verwaltet werden.

MDM kann die Supportkosten senken und Geschäftsbedrohungen minimieren, indem alle Daten- und Konfigurationseinstellungen aller mobilen Geräte im Netzwerk geschützt und gesteuert werden.

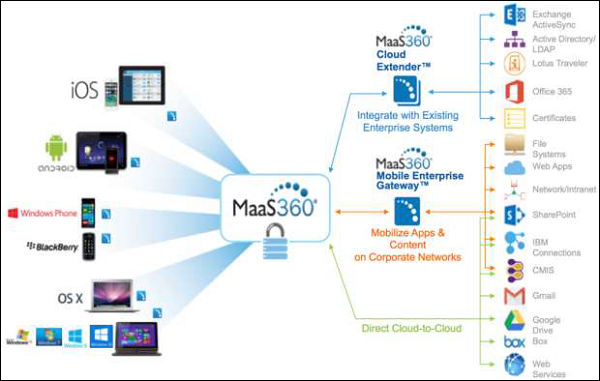

MaaS360 Mobile Device Management-Lösungen

Die MaaS360 Mobile Device Management-Lösung ist eine IBM-Lösung und eine Software, mit der Sie mobile Geräte überwachen und steuern können, die in das Unternehmen gelangen, unabhängig davon, ob sie vom Unternehmen oder Teil eines BYOD-Programms (Bring Your Own Device) bereitgestellt werden. Es kann unter heruntergeladen werdenhttps://www-03.ibm.com/security/mobile/maas360.html

Mit dieser Technik können Unternehmen den MDM-Lebenszyklus für Geräte wie Smartphones und Tablets implementieren, einschließlich iPhones, iPads, Androids, Windows-Telefone, BlackBerry-Geräte und Kindle Fires. Mithilfe der integrierten Cloud-Plattform optimiert der MaaS360 MDM mit verbesserter Sichtbarkeit und Kontrolle, die sich über mobile Geräte, Anwendungen und Dokumente erstreckt.

Bringen Sie Ihr eigenes Gerät mit (BYOD)

BYOD - auch als Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) und Bring Your Own Personal Computer (BYOPC) bezeichnet - bezieht sich auf die Richtlinie, wonach Mitarbeiter mobile Geräte (Laptops, Tablets und Smart) in Privatbesitz mitbringen dürfen Telefone) an ihren Arbeitsplatz und verwenden diese Geräte, um auf privilegierte Unternehmensinformationen und -anwendungen zuzugreifen.

Es gibt vier grundlegende Optionen, die Folgendes ermöglichen:

- Unbegrenzter Zugriff für persönliche Geräte.

- Zugriff nur auf nicht sensible Systeme und Daten.

- Zugriff, jedoch mit IT-Kontrolle über persönliche Geräte, Apps und gespeicherte Daten.

- Zugriff, während die lokale Speicherung von Daten auf persönlichen Geräten verhindert wird.

BYOD-Risiken

Die Implementierung von BYOD im Unternehmen birgt eigene Risiken und sieht wie folgt aus:

- Erhöht die Möglichkeit von Datenlecks im Unternehmen.

- Erhöht die Möglichkeit von Exploits im Unternehmen, da sich mehr mobile Geräte im Netzwerk befinden.

- Chancen, personenbezogene Daten mit Auftragsdaten zu mischen.

- Erhöhung der Möglichkeit, auf nicht autorisierte Daten zuzugreifen.

Implementierung der BYOD-Richtlinie

Im Folgenden finden Sie die Sicherheitsrichtlinien für Administratoren und Mitarbeiter.

BYOD-Sicherheitsrichtlinien für Administratoren

Der Administrator sollte die hier aufgeführten Richtlinien befolgen, um die Sicherheit mobiler Geräte zu implementieren.

Veröffentlichen Sie eine Unternehmensrichtlinie, die die akzeptable Verwendung von Consumer-Geräten und eigenen Geräten im Unternehmen angibt.

Veröffentlichen Sie eine Unternehmensrichtlinie für die Cloud.

Aktivieren Sie Sicherheitsmaßnahmen wie Antivirus, um die Daten im Rechenzentrum zu schützen.

Implementieren Sie eine Richtlinie, die angibt, welche Anwendungs- und Datenzugriffsebenen auf Geräten für Endverbraucher zulässig und welche verboten sind.

Geben Sie ein Sitzungszeitlimit über Access Gateway an.

Geben Sie an, ob das Domänenkennwort auf dem Gerät zwischengespeichert werden kann oder ob Benutzer es jedes Mal eingeben müssen, wenn sie Zugriff anfordern.

Bestimmen Sie die zulässigen Access Gateway-Authentifizierungsmethoden wie folgt:

Keine Authentifikation

Nur Domain

Nur RSA SecurlD

Domain + RSA SecurlD

SMS-Authentifizierung

BYOD-Sicherheitsrichtlinien für Mitarbeiter

Deaktivieren Sie die Erfassung von Diagnose- und Nutzungsdaten unter Einstellungen / Allgemein / Info.

Wenden Sie Software-Updates an, wenn neue Versionen verfügbar sind.

Protokollierung und begrenzte Daten auf dem Gerät.

Geräteverschlüsselung und Patches für Anwendungen.

Verwaltete Betriebsumgebung.

Verwaltete Anwendungsumgebung.

Drücken Sie den Netzschalter, um das Gerät zu sperren, wenn es nicht verwendet wird.

Überprüfen Sie den Standort der Drucker, bevor Sie vertrauliche Dokumente drucken.

Verwenden Sie eine Passcode-Sperre, um den Zugriff auf das mobile Gerät zu schützen. Betrachten Sie den nicht einfachen achtstelligen Passcode.

Melden Sie ein verlorenes oder gestohlenes Gerät der IT, damit diese Zertifikate und andere mit dem Gerät verknüpfte Zugriffsmethoden deaktivieren können.