Mobile Sicherheit - Kurzanleitung

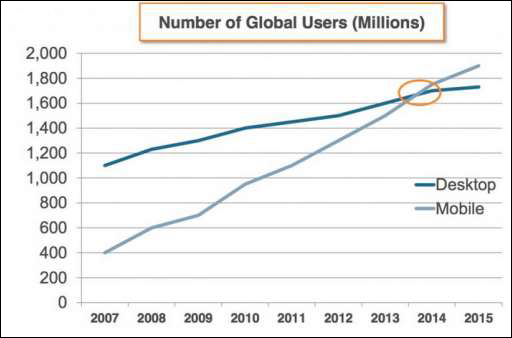

In diesem Tutorial werden wir uns hauptsächlich aus praktischer Sicht mit mobilen Sicherheitskonzepten befassen. Schauen Sie sich die folgende Grafik an, die die ständig wachsende Anzahl von Mobiltelefonbenutzern auf der ganzen Welt zeigt, was die Bedeutung der mobilen Sicherheit hervorhebt.

Die geschätzte Anzahl mobiler Geräte liegt bei rund 5,8 Milliarden, von denen angenommen wird, dass sie innerhalb von fünf Jahren exponentiell gewachsen sind und innerhalb von vier Jahren fast 12 Milliarden erreichen sollen. Daher werden es durchschnittlich zwei mobile Geräte pro Person auf dem Planeten sein. Dies macht uns vollständig von mobilen Geräten abhängig, da unsere sensiblen Daten überall transportiert werden. Daher ist die mobile Sicherheit eines der wichtigsten zu berücksichtigenden Konzepte.

Mobile Security als Konzept befasst sich mit dem Schutz unserer Mobilgeräte vor möglichen Angriffen durch andere Mobilgeräte oder der drahtlosen Umgebung, mit der das Gerät verbunden ist.

Im Folgenden sind die wichtigsten Bedrohungen für die mobile Sicherheit aufgeführt:

Verlust des Mobilgeräts. Dies ist ein häufiges Problem, das nicht nur Sie, sondern auch Ihre Kontakte durch mögliches Phishing gefährden kann.

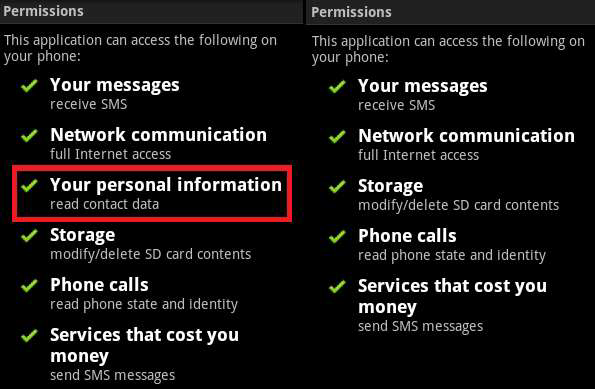

Hacking oder Verletzung von Anwendungen. Dies ist das zweitwichtigste Thema. Viele von uns haben Telefonanwendungen heruntergeladen und installiert. Einige von ihnen fordern zusätzlichen Zugriff oder Berechtigungen an, z. B. Zugriff auf Ihren Standort, Kontakt, Browserverlauf für Marketingzwecke. Andererseits bietet die Website auch Zugriff auf andere Kontakte. Andere besorgniserregende Faktoren sind Trojaner, Viren usw.

Smartphone-Diebstahl ist ein häufiges Problem für Besitzer von begehrten Smartphones wie iPhone oder Android-Geräten. Die Gefahr, dass Unternehmensdaten wie Kontoanmeldeinformationen und der Zugriff auf E-Mails in die Hände eines Technologiediebs fallen, ist eine Bedrohung.

Per Definition ist ein Attack Vector ist eine Methode oder Technik, mit der ein Hacker Zugriff auf ein anderes Computergerät oder Netzwerk erhält, um einen häufig als "schlecht" bezeichneten Code einzufügen payload. Dieser Vektor hilft Hackern, Systemschwachstellen auszunutzen. Viele dieser Angriffsvektoren nutzen das menschliche Element, da es der schwächste Punkt dieses Systems ist. Es folgt die schematische Darstellung des Angriffsvektorprozesses, der von einem Hacker gleichzeitig verwendet werden kann.

Einige der mobilen Angriffsvektoren sind -

Malware

Virus und Rootkit

Anwendungsänderung

Betriebssystemänderung

Datenexfiltration

Daten verlassen die Organisation

Bildschirm drucken

Auf USB kopieren und Backup-Verlust

Datenmanipulation

Änderung durch eine andere Anwendung

Unentdeckte Manipulationsversuche

Geräte mit Gefängnisbruch

Datenverlust

Geräteverlust

Nicht autorisierter Gerätezugriff

Anwendungsschwachstellen

Folgen von Angriffsvektoren

Angriffsvektoren sind der Hacking-Prozess, wie erläutert, und er ist erfolgreich. Nachfolgend sind die Auswirkungen auf Ihre Mobilgeräte aufgeführt.

Losing your data - Wenn Ihr mobiles Gerät gehackt oder ein Virus eingeschleppt wurde, gehen alle Ihre gespeicherten Daten verloren und werden vom Angreifer übernommen.

Bad use of your mobile resources- Dies bedeutet, dass Ihr Netzwerk oder Mobilgerät überlastet sein kann, sodass Sie nicht auf Ihre Originaldienste zugreifen können. In schlimmeren Szenarien vom Hacker zum Anschließen eines anderen Computers oder Netzwerks verwendet werden.

Reputation loss- Falls Ihr Facebook-Konto oder Ihr geschäftliches E-Mail-Konto gehackt wird, kann der Hacker gefälschte Nachrichten an Ihre Freunde, Geschäftspartner und andere Kontakte senden. Dies könnte Ihren Ruf schädigen.

Identity theft - Es kann zu Identitätsdiebstahl wie Foto, Name, Adresse, Kreditkarte usw. kommen, und dieser kann für eine Straftat verwendet werden.

Anatomie eines mobilen Angriffs

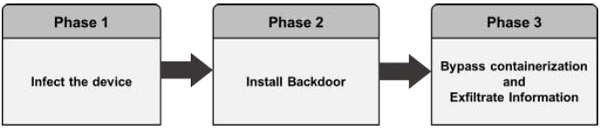

Es folgt eine schematische Darstellung der Anatomie eines mobilen Angriffs. Es beginnt mit der Infektionsphase, die Angriffsvektoren enthält.

Gerät infizieren

Das Infizieren des Geräts mit mobiler Spyware wird für Android- und iOS-Geräte unterschiedlich durchgeführt.

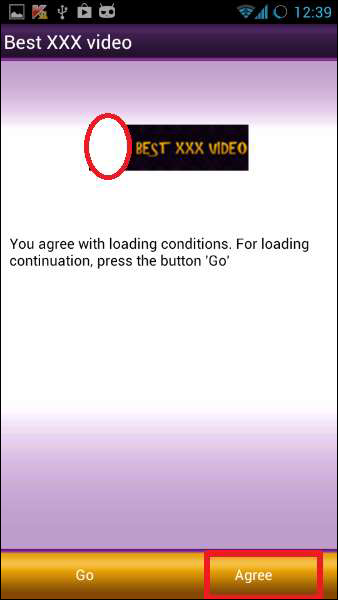

Android- Benutzer werden dazu verleitet, eine App mithilfe von Social-Engineering-Angriffen vom Markt oder von einer Drittanbieteranwendung herunterzuladen. Eine Remote-Infektion kann auch durch einen MitM-Angriff (Man-in-the-Middle) durchgeführt werden, bei dem ein aktiver Gegner die Mobilkommunikation des Benutzers abfängt, um die Malware einzuschleusen.

iOS- Für eine iOS-Infektion ist ein physischer Zugriff auf das Mobiltelefon erforderlich. Das Infizieren des Geräts kann auch durch Ausnutzen eines Zero-Day-Exploits wie des JailbreakME-Exploits erfolgen.

Hintertür installieren

Für die Installation einer Hintertür sind Administratorrechte erforderlich, indem Android-Geräte gerootet und Apple-Geräte jailbreakt werden. Obwohl Gerätehersteller Mechanismen zur Erkennung von Rooting / Jailbreaking einsetzen, werden sie von mobiler Spyware leicht umgangen -

Android - Rooting-Erkennungsmechanismen gelten nicht für absichtliches Rooting.

iOS - Die jailbreaking "Community" ist lautstark und motiviert.

Umgehung von Verschlüsselungsmechanismen und Exfiltration von Informationen

Spyware sendet mobile Inhalte wie verschlüsselte E-Mails und Nachrichten im Klartext an die Angreifer-Server. Die Spyware greift den sicheren Container nicht direkt an. Es erfasst die Daten an der Stelle, an der der Benutzer Daten aus dem sicheren Container abruft, um sie zu lesen. In diesem Stadium, wenn der Inhalt für die Verwendung durch den Benutzer entschlüsselt wird, übernimmt die Spyware die Kontrolle über den Inhalt und sendet ihn weiter.

Wie kann ein Hacker von einem erfolgreich kompromittierten Handy profitieren?

In den meisten Fällen denken die meisten von uns, was wir möglicherweise verlieren können, wenn unser Handy gehackt wird. Die Antwort ist einfach - wir verlieren unsere Privatsphäre. Unser Gerät wird zu einem Überwachungssystem für den Hacker, der uns beobachtet. Andere Gewinnaktivitäten für den Hacker sind die Erfassung unserer sensiblen Daten, Zahlungen und illegale Aktivitäten wieDDoS attacks. Es folgt eine schematische Darstellung.

OWASP Mobile Top 10 Risiken

Wenn wir über mobile Sicherheit sprechen, stützen wir die Schwachstellentypen auf OWASP, eine gemeinnützige Organisation in den USA, die am 21. April gegründet wurde. OWASP ist eine internationale Organisation und die OWASP Foundation unterstützt die OWASP-Bemühungen auf der ganzen Welt.

Für mobile Geräte hat OWASP 10 vulnerability classifications.

M1-unsachgemäße Plattformnutzung

Diese Kategorie umfasst den Missbrauch einer Plattformfunktion oder die Nichtverwendung von Plattformsicherheitskontrollen. Dies kann Android-Absichten, Plattformberechtigungen, den Missbrauch von TouchID, den Schlüsselbund oder eine andere Sicherheitskontrolle umfassen, die Teil des mobilen Betriebssystems ist. Es gibt verschiedene Möglichkeiten, wie mobile Apps diesem Risiko ausgesetzt sein können.

M2-unsichere Daten

Diese neue Kategorie ist eine Kombination aus M2 und M4 von Mobile Top Ten 2014. Dies umfasst unsichere Datenspeicherung und unbeabsichtigten Datenverlust.

M3-unsichere Kommunikation

Dies umfasst schlechtes Handshake, falsche SSL-Versionen, schwache Verhandlungen, Klartextkommunikation sensibler Assets usw.

M4-unsichere Authentifizierung

Diese Kategorie erfasst die Begriffe Authentifizierung des Endbenutzers oder schlechte Sitzungsverwaltung. Dies beinhaltet -

- Der Benutzer kann überhaupt nicht identifiziert werden, wenn dies erforderlich sein sollte

- Fehler beim Aufrechterhalten der Benutzeridentität, wenn dies erforderlich ist

- Schwächen im Sitzungsmanagement

M5-unzureichende Kryptographie

Der Code wendet Kryptografie auf ein vertrauliches Informationselement an. Die Kryptographie ist jedoch in gewisser Weise unzureichend. Beachten Sie, dass alles, was mit TLS oder SSL zu tun hat, in M3 enthalten ist. Wenn die App die Kryptografie überhaupt nicht verwendet, wenn dies erforderlich ist, gehört dies wahrscheinlich zu M2. Diese Kategorie ist für Probleme gedacht, bei denen Kryptografie versucht wurde, aber nicht korrekt durchgeführt wurde.

M6-unsichere Autorisierung

Dies ist eine Kategorie zum Erfassen von Autorisierungsfehlern (z. B. Autorisierungsentscheidungen auf der Clientseite, erzwungenes Durchsuchen usw.). Sie unterscheidet sich von Authentifizierungsproblemen (z. B. Geräteregistrierung, Benutzeridentifikation usw.).

Wenn die App die Benutzer in einer Situation, in der dies erforderlich ist, überhaupt nicht authentifiziert (z. B. anonymen Zugriff auf eine Ressource oder einen Dienst gewähren, wenn ein authentifizierter und autorisierter Zugriff erforderlich ist), handelt es sich um einen Authentifizierungsfehler und nicht um einen Autorisierungsfehler.

M7-Client Code Qualität

Dies waren die "Sicherheitsentscheidungen über nicht vertrauenswürdige Eingaben", eine unserer weniger genutzten Kategorien. Dies wäre das Allheilmittel für Implementierungsprobleme auf Codeebene im mobilen Client. Dies unterscheidet sich von den serverseitigen Codierungsfehlern. Dies würde Dinge wie Pufferüberläufe, Format-String-Schwachstellen und verschiedene andere Fehler auf Codeebene erfassen, bei denen die Lösung darin besteht, Code neu zu schreiben, der auf dem mobilen Gerät ausgeführt wird.

M8-Code-Manipulation

Diese Kategorie umfasst binäres Patchen, lokale Ressourcenänderung, Methoden-Hooking, Methoden-Swizzling und dynamische Speicheränderung.

Sobald die Anwendung an das mobile Gerät übermittelt wurde, befinden sich dort die Code- und Datenressourcen. Ein Angreifer kann entweder den Code direkt ändern, den Speicherinhalt dynamisch ändern, die von der Anwendung verwendeten System-APIs ändern oder ersetzen oder die Daten und Ressourcen der Anwendung ändern. Dies kann dem Angreifer eine direkte Methode bieten, um die beabsichtigte Verwendung der Software zum persönlichen oder finanziellen Vorteil zu untergraben.

M9-Reverse Engineering

Diese Kategorie umfasst die Analyse der endgültigen Kernbinärdatei, um deren Quellcode, Bibliotheken, Algorithmen und andere Assets zu bestimmen. Software wie IDA Pro, Hopper, otool und andere binäre Inspektionstools geben dem Angreifer Einblick in das Innenleben der Anwendung. Dies kann verwendet werden, um andere aufkommende Sicherheitslücken in der Anwendung auszunutzen und Informationen über Back-End-Server, kryptografische Konstanten und Chiffren sowie geistiges Eigentum preiszugeben.

M10-Fremdfunktionalität

Häufig enthalten Entwickler versteckte Backdoor-Funktionen oder andere interne Sicherheitskontrollen für die Entwicklung, die nicht für die Freigabe in einer Produktionsumgebung vorgesehen sind. Beispielsweise kann ein Entwickler versehentlich ein Kennwort als Kommentar in eine Hybrid-App einfügen. Ein weiteres Beispiel ist das Deaktivieren der 2-Faktor-Authentifizierung während des Tests.

Ein authentifizierter Entwickler eines Unternehmens erstellt mobile Anwendungen für mobile Benutzer. Damit die mobilen Benutzer diese mobilen Apps bequem durchsuchen und installieren können, haben Plattformanbieter wie Google und Apple zentralisierte Marktplätze eingerichtet, z. B. PlayStore (Google) und AppStore (Apple). Dennoch gibt es Sicherheitsbedenken.

In der Regel werden von Entwicklern entwickelte mobile Anwendungen ohne Überprüfung oder Überprüfung an diese Marktplätze gesendet, sodass sie Tausenden von mobilen Benutzern zur Verfügung stehen. Wenn Sie die Anwendung aus einem offiziellen App Store herunterladen, können Sie der Anwendung vertrauen, da der Hosting Store sie überprüft hat. Wenn Sie die Anwendung jedoch aus einem App Store eines Drittanbieters herunterladen, besteht die Möglichkeit, Malware zusammen mit der Anwendung herunterzuladen, da App Stores von Drittanbietern die Apps nicht überprüfen.

Der Angreifer lädt ein legitimes Spiel herunter, packt es erneut mit Malware und lädt die mobilen Apps in einen Anwendungsspeicher eines Drittanbieters hoch, von dem die Endbenutzer diese bösartige Spieleanwendung herunterladen. Infolgedessen sammelt die Malware Benutzeranmeldeinformationen wie Anrufprotokolle / Fotos / Videos / vertrauliche Dokumente und sendet sie ohne Wissen des Benutzers an den Angreifer.

Mit den gesammelten Informationen kann der Angreifer das Gerät ausnutzen und jeden anderen Angriff starten. Angreifer können Benutzer auch sozial so steuern, dass sie Apps außerhalb der offiziellen Apps-Stores herunterladen und ausführen. Schädliche Apps können andere Anwendungen und Daten beschädigen und Ihre sensiblen Daten an Angreifer senden.

Probleme mit der App-Sandbox

Sandbox hilft den mobilen Benutzern, indem es die Ressourcen begrenzt, die eine Anwendung auf dem mobilen Gerät verwendet. Viele bösartige Anwendungen können dies jedoch umgehen, sodass die Malware alle Geräteverarbeitungsfunktionen und Benutzerdaten nutzen kann.

Sichere Sandbox

In dieser Umgebung führt jede Anwendung ihre zugewiesenen Ressourcen und Daten aus, sodass die Anwendungen sicher sind und nicht auf andere Anwendungsressourcen und -daten zugreifen können.

Anfälliger Sandkasten

In dieser Umgebung wird eine schädliche Anwendung installiert, die die Sandbox ausnutzt, indem sie sich den Zugriff auf alle Daten und Ressourcen ermöglicht.

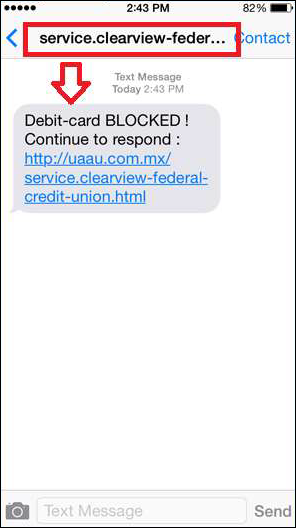

Schauen Sie sich den folgenden Screenshot an. Möglicherweise haben Sie eine ähnliche SMS erhalten, die echt zu sein schien. Tatsächlich stellen wir nach ein wenig Analyse fest, dass es nicht echt ist. Es ist ein Beispiel fürSMS phishing.

Die Links in der SMS können Malware auf dem Gerät des Benutzers installieren oder auf eine schädliche Website leiten oder eine Nummer anrufen, die sie dazu verleitet, persönliche und finanzielle Informationen wie Passwörter, Konto-IDs oder Kreditkartendaten preiszugeben. Diese Technik wird häufig bei Cyberkriminalität eingesetzt, da es viel einfacher ist, jemanden zum Klicken auf einen böswilligen Link in der E-Mail zu verleiten, als zu versuchen, die Abwehrkräfte eines Mobiltelefons zu durchbrechen. Einige Phishing-SMS sind jedoch schlecht geschrieben und scheinen eindeutig gefälscht zu sein.

Warum ist SMS Phishing effektiv?

SMS Phishing ist erfolgreich, weil es mit der Angst und Unruhe der Benutzer spielt. Irrationale SMS wecken bei den Benutzern Angst. Die meisten Szenarien haben mit der Angst zu tun, Geld zu verlieren, als hätte jemand etwas mit Ihren Kreditkarten gekauft.

Andere Fälle sind die Angst, wenn eine SMS Sie beschuldigt, etwas Illegales getan zu haben, das Sie nicht getan haben. Oder eine SMS über die Möglichkeit, Ihren Familienmitgliedern Schaden zuzufügen. Ihrer Familie usw.

Beispiele für SMS-Phishing-Angriffe

Lassen Sie uns nun einige Beispiele sehen, um die Fälle zu verstehen, in denen SMS-Phishing meistens auftritt.

Beispiel 1

Im Allgemeinen verwenden Betrüger E-Mail an SMS, um ihre wahre Identität zu fälschen. Wenn Sie es googeln, finden Sie möglicherweise viele legitime Ressourcen. Sie googeln einfach: E-Mail an SMS-Anbieter.

Beispiel 2

Der andere klassische Betrug ist Finanzbetrug, bei dem Sie nach PIN, Benutzername, Passwort, Kreditkartendaten usw. gefragt werden.

Beispiel 3

Rechtschreibung und schlechte Grammatik. Cyberkriminelle machen im Allgemeinen Grammatik- und Rechtschreibfehler, da sie häufig ein Wörterbuch verwenden, um in eine bestimmte Sprache zu übersetzen. Wenn Sie Fehler in einer SMS bemerken, kann dies ein Betrug sein.

Beispiel 4

SMS-Phishing versucht, ein falsches Gefühl der Dringlichkeit zu erzeugen.

Beispiel 5

Cyberkriminelle verwenden häufig Bedrohungen, bei denen Ihre Sicherheit gefährdet ist. Das obige Beispiel beweist es gut. Im folgenden Fall sagt der Betreff, dass Sie ein Geschenk gewonnen haben.

Beispiel 6

In diesem Fall werden Sie in einer SMS aufgefordert, zu antworten, damit sie überprüfen können, ob Ihre Nummer gültig ist. Dies kann die Anzahl der SMS-Spam-Mails in Ihrer Anzahl erhöhen.

Beispiel 7

Spoofing beliebter Websites oder Unternehmen. Betrüger verwenden den Namen großer Organisationen, die mit legitimen Websites verbunden zu sein scheinen, aber tatsächlich gelangen Sie zu falschen Betrugsseiten oder legitim aussehenden Popup-Fenstern.

Prävention und Lösungen

Um uns vor SMS-Phishing zu schützen, müssen einige Regeln beachtet werden.

Finanzunternehmen fragen niemals per SMS nach persönlichen oder finanziellen Informationen wie Benutzername, Passwort, PIN oder Kredit- oder Debitkartennummer.

Smishing-Betrug versucht, ein falsches Gefühl der Dringlichkeit zu erzeugen, indem eine sofortige Antwort angefordert wird. Bleib ruhig und analysiere die SMS.

Öffnen Sie keine Links in unerwünschten Textnachrichten.

Rufen Sie keine Telefonnummer an, die in einer unerwünschten Textnachricht aufgeführt ist. Sie sollten sich anhand der in Ihren Unterlagen oder auf offiziellen Webseiten aufgeführten Informationen an jede Bank, Regierung, Behörde oder Firma wenden, die in der Textnachricht angegeben ist.

Antworten Sie nicht auf smishing Nachrichten, auch nicht, um den Absender zu bitten, Sie nicht mehr zu kontaktieren.

Seien Sie vorsichtig, wenn Sie Ihre Handynummer oder andere Informationen als Antwort auf Popup-Anzeigen und Angebote für kostenlose Testversionen angeben.

Überprüfen Sie die Identität des Absenders und nehmen Sie sich Zeit, um sich zu fragen, warum der Absender nach Ihren Informationen fragt.

Seien Sie vorsichtig mit Textnachrichten von unbekannten Absendern sowie ungewöhnlichen Textnachrichten von Absendern, die Sie kennen, und halten Sie Ihre Sicherheitssoftware und -anwendungen auf dem neuesten Stand.

Koppeln mobiler Geräte über offene Bluetooth- und Wi-Fi-Verbindungen

Bluetooth ist eine ähnliche Funkwellentechnologie, wurde jedoch hauptsächlich für die Kommunikation über kurze Entfernungen von weniger als 10 m oder 30 Fuß entwickelt. In der Regel können Sie damit Fotos von einer Digitalkamera auf einen PC herunterladen, eine drahtlose Maus an einen Laptop anschließen, ein Freisprech-Headset mit Ihrem Mobiltelefon verbinden, damit Sie gleichzeitig sicher sprechen und fahren können demnächst.

Um diese Verbindung herzustellen, tauschen die Geräte die PIN des anderen aus, aber im Allgemeinen ist sie als Technologie nicht sicher. Es wird empfohlen, die Geräte nach einiger Zeit zu reparieren.

Was kann ein Hacker mit einem gekoppelten Gerät tun?

- Spielen Sie Geräusche eines eingehenden Anrufs ab

- Alarme aktivieren

- Anrufe tätigen

- Tasten drücken

- Kontakte lesen

- SMS lesen

- Schalten Sie das Telefon oder das Netzwerk aus

- Ändern Sie Datum und Uhrzeit

- Ändern Sie den Netzbetreiber

- Anwendungen löschen

Sicherheitsmaßnahmen für Bluetooth-Geräte

- Aktivieren Sie die Bluetooth-Funktion nur bei Bedarf.

- Aktivieren Sie die Bluetooth-Erkennung nur bei Bedarf.

- Halten Sie gekoppelte Geräte nahe beieinander und überwachen Sie, was auf den Geräten passiert.

- Koppeln Sie Geräte mit einem sicheren Passkey.

- Geben Sie niemals Passkeys oder PINs ein, wenn Sie unerwartet dazu aufgefordert werden.

- Aktualisieren und patchen Sie Bluetooth-fähige Geräte regelmäßig.

- Entfernen Sie gekoppelte Geräte sofort nach Gebrauch.

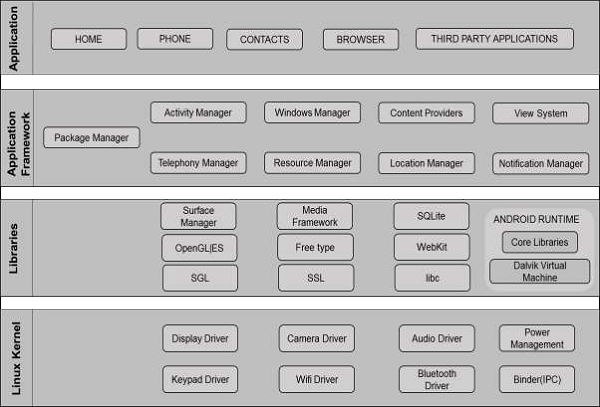

Wie viele von uns wissen, wurde von Google Software für mobile Geräte mit Verarbeitungsfunktionen für Smartphones und Tablets entwickelt. Sein Kernel basiert auf Linux. Die installierten Anwendungen werden in einer Sandbox ausgeführt. Viele Hersteller wie Kasperky, MCAfee und AVG Technologies haben jedoch Antivirenprogramme für solche Betriebssysteme veröffentlicht. Obwohl die Antiviren-Anwendung unter Sandbox ausgeführt wird, ist das Scannen der Umgebung begrenzt.

Einige Funktionen von Android OS sind wie folgt:

- Dalvik virtuelle Maschine für mobile Geräte optimiert

- SQLite-Datenbank für strukturierte Daten

- Integrierter Browser basierend auf der WebKit-Engine

- Unterstützung verschiedener Medienformate wie Audio, Bilder, Video

- Umfangreiche Entwicklungsumgebung wie Emulatoren (Bluestack) und Debugging-Tools

Android OS Architektur

Das folgende Bild zeigt die Gesamtarchitektur des Android-Betriebssystems -

The first layer is Application, Enthält Anwendungen wie SMS, Kalender und andere Anwendungen von Drittanbietern.

The second layer is Application Framework, welches beinhaltet -

Ansichtssystem, mit dem Entwickler Boxen, Linien, Gitter usw. erstellen können.

Inhaltsanbieter ermöglichen Anwendungen den Zugriff auf und die Verwendung von Daten aus Anwendungen von Drittanbietern.

Der Aktivitätsmanager steuert den Lebenszyklus einer Anwendung.

Der Ressourcenmanager weist einer Anwendung Ressourcen zu.

Der Benachrichtigungsmanager hilft beim Anzeigen von Benachrichtigungen über Anwendungen.

The third layer is libraries,Das ist der wichtigste Teil. Es nutzt die Funktion der Anwendung, um beispielsweise das Datum in einer Datenbank zu speichern. Es ist SQLite, das diese Funktion nutzt.

The fourth layer is the Linux Kernel. Es enthält alle Treiber der Hardwarekomponenten wie Kamera, WLAN, Speicher usw.

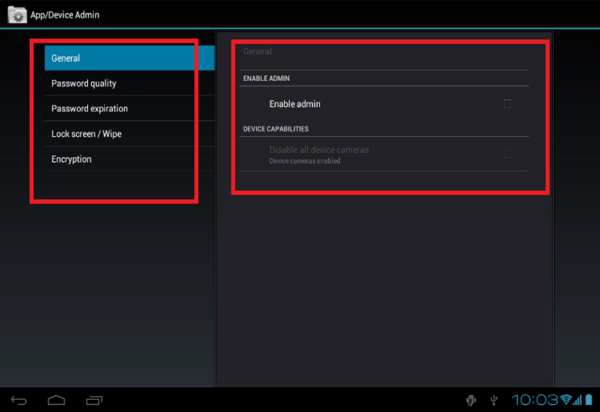

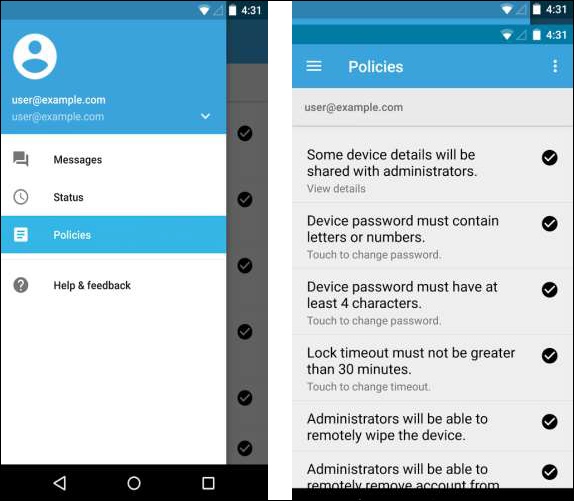

Android-Geräteverwaltungs-API

Die in Android 2.2 eingeführte Geräteverwaltungs-API bietet Geräteverwaltungsfunktionen auf Systemebene. Mit diesen APIs können Entwickler sicherheitsbewusste Anwendungen erstellen, die in Unternehmenseinstellungen nützlich sind, in denen IT-Experten eine umfassende Kontrolle über Mitarbeitergeräte benötigen.

Die Geräteverwaltungsanwendungen werden mithilfe der Geräteverwaltungs-API geschrieben. Diese Geräteverwaltungsanwendungen erzwingen die gewünschten Richtlinien, wenn der Benutzer diese Anwendungen auf seinem Gerät installiert. Die integrierten Anwendungen können die neuen APIs nutzen, um die Austauschunterstützung zu verbessern.

Hier einige Beispiele für die Arten von Anwendungen, die möglicherweise die Geräteverwaltungs-API verwenden:

- E-Mail-Clients

- Sicherheitsanwendungen, die Remote-Löschvorgänge ausführen

- Geräteverwaltungsdienste und -anwendung

Die in diesem Lernprogramm verwendeten Beispiele basieren auf dem Beispiel für die Geräteverwaltungs-API, das in den SDK-Beispielen (über den Android SDK-Manager verfügbar) enthalten ist und sich auf Ihrem System als befindet

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Beispielanwendung

Diese Beispielanwendung bietet eine Demo der Geräteverwaltungsfunktionen. Es bietet den Benutzern eine Benutzeroberfläche, mit der sie die Geräteadministrationsanwendung aktivieren können.

Sobald die Benutzer die Anwendung aktiviert haben, können sie die Schaltflächen in der Benutzeroberfläche verwenden, um Folgendes zu tun:

Stellen Sie die Passwortqualität ein.

Geben Sie die Anforderungen für das Kennwort des Benutzers an, z. B. die Mindestlänge, die Mindestanzahl der darin enthaltenen numerischen Zeichen usw.

Legen Sie das Passwort fest. Wenn das Kennwort nicht den angegebenen Richtlinien entspricht, gibt das System einen Fehler zurück.

Legen Sie fest, wie viele fehlgeschlagene Kennwortversuche auftreten können, bevor das Gerät gelöscht wird (dh auf die Werkseinstellungen zurückgesetzt wird).

Legen Sie fest, wie lange das Passwort ab jetzt abläuft.

Legen Sie die Länge des Kennwortverlaufs fest (Länge bezieht sich auf die Anzahl der im Kennwort gespeicherten alten Kennwörter). Dies verhindert, dass die Benutzer eines der zuletzt verwendeten Kennwörter wiederverwenden.

Geben Sie an, dass der Speicherbereich verschlüsselt werden soll, wenn das Gerät dies unterstützt.

Legen Sie die maximale inaktive Zeit fest, die vergehen kann, bevor das Gerät gesperrt wird.

Machen Sie das Gerät sofort sperren.

Löschen Sie die Gerätedaten (dh stellen Sie die Werkseinstellungen wieder her).

Deaktivieren Sie die Kamera.

Rooting ist ein Wort, das aus der Linux-Syntax stammt. Es bedeutet den Prozess, der den Benutzern Superprivilegien über das Mobiltelefon verleiht. Nach dem Bestehen und Abschließen dieses Vorgangs können die Benutzer die EINSTELLUNGEN, FUNKTIONEN und LEISTUNGEN ihres Telefons steuern und sogar Software installieren, die vom Gerät nicht unterstützt wird. Mit einfachen Worten bedeutet dies, dass die Benutzer den Softwarecode auf dem Gerät leicht ändern oder modifizieren können.

Durch das Rooten können alle vom Benutzer installierten Anwendungen privilegierte Befehle ausführen, z.

Ändern oder Löschen von Systemdateien, Modulen, Firmware und Kerneln

Entfernen von vorinstallierten Anwendungen des Trägers oder Herstellers

Low-Level-Zugriff auf die Hardware, die für die Geräte in ihrer Standardkonfiguration normalerweise nicht verfügbar ist

Die Vorteile des Rootens sind -

- Verbesserte Leistung

- Wi-Fi und Bluetooth Tethering

- Installieren Sie Anwendungen auf der SD-Karte

- Bessere Benutzeroberfläche und Tastatur

Das Rooten birgt auch viele Sicherheits- und andere Risiken für Ihr Gerät, wie z.

- Bricking das Gerät

- Malware-Infektion

- Die Garantie Ihres Telefons erlischt

- Schwache Leistung

Android-Rooting-Tools

Da Android OS ein Open Source ist, gibt es viele Rooting-Tools, die über das Internet verfügbar sind. Wir werden jedoch nur einige davon auflisten -

Universal Androot

Sie können von herunterladen https://www.roidbay.com

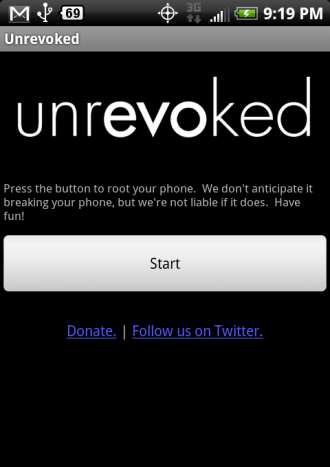

Nicht widerrufen

Nicht widerrufen verfügbar bei https://unrevoked.com

Rooten von Android-Telefonen mit SuperOneClick Rooting

SuperOneClick ist eines der besten Tools, das speziell für das Rooten eines Android-Telefons entwickelt wurde.

Lassen Sie uns sehen, wie man es benutzt und ein Android-Handy rooten -

Step 1 - Schließen Sie Ihr Android-Gerät an und verbinden Sie es mit einem USB-Kabel mit Ihrem Computer.

Step 2 - Installieren Sie den Treiber für das Android-Gerät, wenn Sie dazu aufgefordert werden.

Step 3 - Ziehen Sie den Netzstecker und stellen Sie die Verbindung wieder her. Wählen Sie diesmal jedoch Nur Laden, um sicherzustellen, dass die SD-Karte Ihres Telefons nicht auf Ihrem PC installiert ist.

Step 4 - Gehen Sie zu Einstellungen → Anwendungen → Entwicklung und aktivieren Sie USB-Debugging, um Ihr Android in den USB-Debugging-Modus zu versetzen.

Step 5 - Führen Sie SuperOneClick.exe aus, von dem Sie heruntergeladen haben http://superoneclick.us/.

Step 6 - Klicken Sie auf die Schaltfläche Root.

Step 7 - Warten Sie einige Zeit, bis ein "Erfolg beim Ausführen eines Su-Tests" angezeigt wird.

Step 8 - Überprüfen Sie die auf Ihrem Telefon installierten Apps.

Step 9 - Das Superuser-Symbol bedeutet, dass Sie jetzt Root-Zugriff haben.

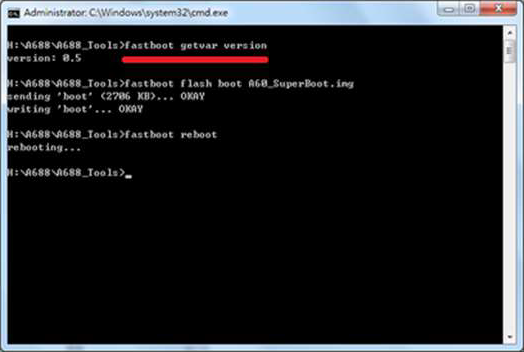

Rooten von Android-Handys mit Superboot

Superboot ist ein boot.img. Es wurde speziell für das Rooten von Android-Handys entwickelt. Es wurzelt Android-Handys, wenn sie zum ersten Mal gestartet werden. Es folgen die Schritte

Step 1 - Laden Sie die Superboot-Dateien herunter und extrahieren Sie sie aus -

http://loadbalancing.modaco.com

Step 2 - Versetzen Sie Ihr Android-Handy in den Bootloader-Modus. -

Step 3 - Schalten Sie das Telefon aus, entfernen Sie den Akku und stecken Sie das USB-Kabel ein.

Step 4 - Wenn das Batteriesymbol auf dem Bildschirm angezeigt wird, legen Sie die Batterie wieder ein.

Step 5- Tippen Sie nun auf die Ein- / Aus-Taste, während Sie die Kamerataste gedrückt halten. Für Android-Telefone mit Trackball: Schalten Sie das Telefon aus, halten Sie den Trackball gedrückt und schalten Sie das Telefon wieder ein.

Step 6 - Führen Sie je nach Betriebssystem Ihres Computers einen der folgenden Schritte aus.

Windows - Doppelklicken Sie auf install-superboot-windows.bat.

Mac- Öffnen Sie ein Terminalfenster für das Verzeichnis mit den Dateien und geben Sie chmod + x ein. Install-superboot-mac.sh "gefolgt von ./install-superboot-mac.sh.

Linux- Öffnen Sie ein Terminalfenster für das Verzeichnis mit den Dateien und geben Sie chmod + x ein. Install-superboot-linux.sh "gefolgt von ./install-superboot-linux.sh.

Step 7 - Ihr Android-Gerät wurde gerootet.

Android-Trojaner

ZitMo (ZeuS-in-the-Mobile)

Zitmo bezieht sich auf eine Version der Zeus-Malware, die speziell auf mobile Geräte abzielt. Es ist ein Malware-Trojaner, der hauptsächlich dazu dient, Benutzern Online-Banking-Daten zu stehlen. Es umgeht die Sicherheit von Mobile-Banking-Apps, indem die SMS-Nachrichten des infizierten Mobiltelefons einfach an ein Befehls- und Kontrollmobil weitergeleitet werden, das Cyberkriminellen gehört. Die neuen Versionen von Android und BlackBerry haben jetzt botnetzähnliche Funktionen hinzugefügt, z. B. die Möglichkeit für Cyberkriminelle, den Trojaner über SMS-Befehle zu steuern.

FakeToken und TRAMP.A

FakeToken stiehlt beide Authentifizierungsfaktoren (Internetkennwort und mTAN) direkt vom Mobilgerät.

Distribution Techniques- Durch Phishing-E-Mails, die vorgeben, von der Zielbank gesendet zu werden. Injizieren von Webseiten von infizierten Computern, Simulieren einer gefälschten Sicherheits-App, die vermutlich das Abfangen von SMS-Nachrichten verhindert, indem ein eindeutiges digitales Zertifikat basierend auf der Telefonnummer des Geräts generiert wird. Injizieren einer Phishing-Webseite, die Benutzer auf eine Website weiterleitet, die vorgibt, ein Sicherheitsanbieter zu sein, der den "eBanking SMS Guard" als Schutz gegen "Abfangen von SMS-Nachrichten und Klonen von SIM-Karten für Mobiltelefone" anbietet.

Fakedefender und Obad

Backdoor.AndroidOS.Obad.a ist ein Android-Trojaner, der für seine Fähigkeit bekannt ist, verschiedene Funktionen auszuführen, z. B. Remote-Ausführung von Befehlen in der Konsole, Senden von SMS-Nachrichten an Premium-Nummern, Herunterladen anderer Malware und sogar Installieren Malware auf einem infizierten Gerät, nur um sie über Bluetooth an eine andere Person zu senden. Der Android-Trojaner Backdoor.AndroidOS.Obad.a ist eine tückische Bedrohung, die störend im Hintergrund ausgeführt wird und keine gemeinsame Benutzeroberfläche oder keinen Front-End-Zugriff hat.

FakeInst und OpFake

Android / Fakeinst.HB ist ein neu verpackter Klon eines beliebten, kostenlosen Rennspiels. Im Gegensatz zum Original muss der Benutzer für den neu verpackten Klon eine Gebühr zahlen, um "auf höhere Spielebenen zuzugreifen".

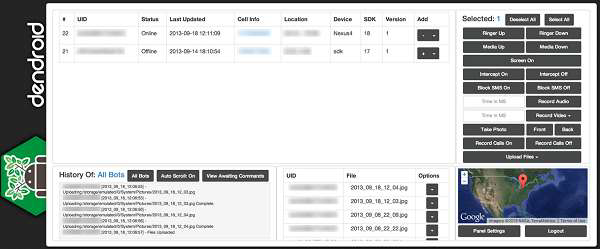

AndroRAT und Dendoroid

Es ist ein kostenloses Android-Remoteverwaltungs-Tool (RAT), bekannt als AndroRAT (Android.Dandro) und das vermutlich erste Malware-APK-Binder überhaupt. Seitdem haben wir Nachahmungen und Entwicklungen solcher Bedrohungen in der Bedrohungslandschaft gesehen. Eine solche Bedrohung, die in unterirdischen Foren Wellen schlägt, heißt Dendroid (Android.Dendoroid), was auch ein Wort bedeutet - etwas ist baumartig oder hat eine verzweigte Struktur.

Heutzutage ersetzen Mobiltelefongeräte in einigen Sonderfällen Computer, und daraus ergibt sich das Anliegen der Benutzer und Systemadministratoren, die Rechte an der Anwendung oder dem Benutzer einzuschränken. Daher schützen wir Computer vor Infektionen, indem wir Virenschutzprogramme installieren, um mögliche unangenehme Situationen zu vermeiden, in denen einige Daten verloren gehen oder veröffentlicht werden.

Im Folgenden finden Sie einige Empfehlungen zum Schutz unserer Mobilgeräte:

- Aktivieren Sie den Sperrbildschirm, damit Dritte nicht direkt darauf zugreifen können.

- Halten Sie das Betriebssystem auf dem neuesten Stand und patchen Sie die Apps ständig.

- Laden Sie Apps herunter, die offiziell von Google gekennzeichnet sind, oder von echten Websites, die diese App anbieten.

- Rooten Sie keine Android-Geräte.

- Installieren und aktualisieren Sie die Antiviren-App auf einem Android-Gerät.

- Laden Sie Android-Paketdateien nicht direkt herunter.

- Verwenden Sie Android-Protektoren, mit denen Sie das Passwort für E-Mail, SMS usw. festlegen können.

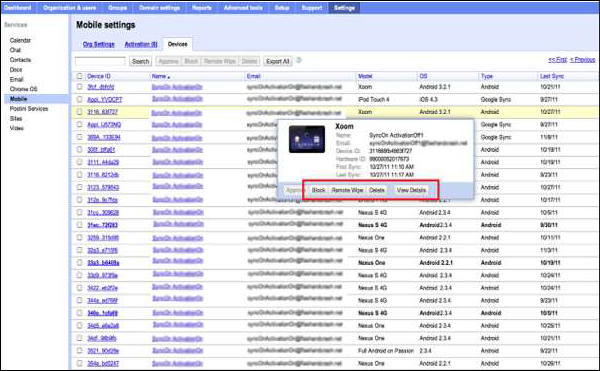

Google Apps-Geräterichtlinie

Mit der Google Apps-Geräte-App kann ein Google Apps-Domänenadministrator Sicherheitsrichtlinien für Android-Geräte festlegen. Diese App ist nur für Geschäfts-, Regierungs- und Bildungskonten verfügbar, sodass IT-Administratoren Richtlinien aus der Ferne übertragen und durchsetzen können. Darüber hinaus können sie mobile Geräte lokalisieren und sperren.

Remote Wipe Service

Remote Wipe Service ist ein Dienst, mit dem Administratoren die Informationen auf dem verlorenen oder gestohlenen Gerät zurücksetzen oder löschen können. Um diesen Dienst nutzen zu können, muss das Gerät Google Sync oder die Geräterichtlinie installieren. Dadurch können auch alle im Gerät enthaltenen Informationen wie E-Mail, Kalender, Kontakte usw. gelöscht werden, die auf der SD-Karte des Geräts gespeicherten Daten können jedoch nicht gelöscht werden. Wenn dieser Dienst seine Aufgabe abgeschlossen hat, fordert er den Benutzer mit einer Nachricht als Bestätigung für die Löschfunktion auf.

Führen Sie die folgenden Schritte aus, um diese Einstellung für Benutzer zu aktivieren.

Step 1- Melden Sie sich bei der Google Admin-Konsole an

Step 2 - Klicken Sie auf Geräteverwaltung → Mobil → Geräteverwaltungseinstellungen

Step 3 - Aktivieren Sie das Kontrollkästchen Benutzer zum Remote-Löschen von Geräten zulassen.

Step 4 - Klicken Sie auf Änderungen speichern.

Sie können diese Einstellung auf Ihre gesamte Organisation oder nach Organisationseinheiten anwenden, um das Remote-Löschen nur für eine bestimmte Benutzergruppe zu aktivieren.

Nach der Aktivierung kann ein Benutzer sein Gerät aus der Ferne löschen, indem er die folgenden Schritte ausführt:

Step 1 - Geh zu ihnen My DevicesSeite. Der Benutzer muss sein Passwort eingeben, um auf diese Seite zugreifen zu können, auch wenn er bereits in seinem Konto angemeldet ist.

Step 2 - Klicken Sie auf Gerät löschen.

Ein Fenster mit diesem Warnungstext wird angezeigt: Dadurch werden alle Anwendungs- und persönlichen Daten von Ihrem Gerät gelöscht. Alles, was nicht synchronisiert wurde, geht verloren. Sind Sie sicher, dass Sie fortfahren möchten?

Step 3 - Klicken Sie auf Bestätigen, um das Gerät zu löschen.

Es folgt die Administratorkonsole -

In diesem Kapitel werden wir Android-Sicherheitstools diskutieren, hauptsächlich solche, die zum Schutz vor Malware-Installation und -Downloads gedacht sind.

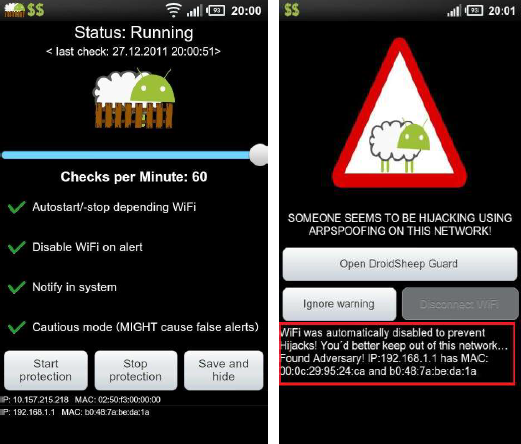

DroidSheep Guard

DroidSheep Guard überwacht die ARP-Tabelle Ihres Telefons und warnt Sie durch Popup-Warnungen, falls böswillige Einträge erkannt werden. Es kann sofort eine Wi-Fi-Verbindung deaktivieren, um Ihre Konten zu schützen. Dies kann vor allen ARP-basierten Angriffen wie DroidSheep und Faceniff, Man-in-Middle-Angriffen, handgemachten Angriffen usw. schützen. Sie können Facebook-, eBay-, Twitter- und Linkedln-Konten sicher in öffentlichem WLAN verwenden. Um DroidSheep Guard herunterzuladen, gehen Sie zuhttp://droidsheep.de/

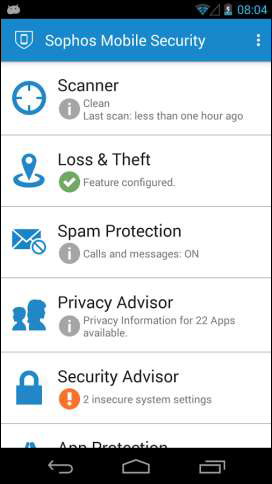

TrustGo Mobile Security und Sophos Mobile Security

Dies ist eines der besten kostenlosen Sicherheits-Antivirenprogramme und kann über Google Play heruntergeladen werden. TrustGo bietet die üblichen Tools zur Diebstahlsicherung sowie Malware-Schutz und ein interessantes App-Zertifizierungssystem, mit dem Sie Informationen zu Apps erhalten, bevor Sie sie herunterladen. Die offizielle Webseite isthttps://www.trustgo.com/

Sofo

Mit den neuesten Informationen von SophosLabs werden Apps bei der Installation automatisch gescannt. Mit dieser Antivirenfunktion können Sie unerwünschte Software vermeiden, die zu Datenverlust und unerwarteten Kosten führen kann. Es schützt Ihr Gerät auch vor Angriffen über USSD oder andere spezielle Codes.

Wenn Ihr Gerät verloren geht oder gestohlen wird, schützt eine Fernverriegelung oder -wischung Ihre persönlichen Daten. Dies kann über den folgenden Google Play-Link heruntergeladen werden:

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Die offizielle Webseite ist - https://www.sophos.com/en-us.aspx

360 Sicherheit und Avira Antivirus-Sicherheit

360 Security wird von 200 Millionen Benutzern als vertrauenswürdig eingestuft und ist die einzige All-in-One-App für Geschwindigkeitsverstärker und Antivirenprogramme, die Ihre Hintergrund-Apps, den Speicherplatz, Junk-Dateien (Cache-Dateien) und die Batterieleistung optimiert und Ihr Gerät vor Viren und Trojanern schützt. Es kann heruntergeladen werdenhttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security für Android ist ein weiteres Antivirenprogramm, das von heruntergeladen werden kann https://play.google.com/store/apps/details?id=com.avira.android

Es hat die folgenden Funktionen -

- Schützt Ihre Geräte (Smartphones, Tablets, Phablets) vor Malware.

- Findet Ihr verlorenes oder gestohlenes Telefon.

- Schützt Ihre privaten Daten (Fotos, SMS usw.) vor Diebstahl.

- Überwacht, wie jede App vertrauliche Daten sammelt.

- Blockiert den unbefugten Zugriff auf andere auf Ihrem Gerät installierte Anwendungen.

- Leuchtet die Systemressourcen auf, um Batteriestrom zu sparen.

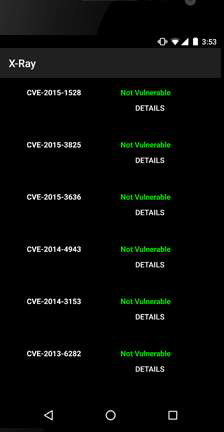

Android Vulnerability Scanner: Röntgen

X-Ray scannt Ihr Android-Gerät, um festzustellen, ob es Schwachstellen gibt, die von Ihrem Netzbetreiber nicht behoben wurden. Es zeigt Ihnen eine Liste von Schwachstellen an, die identifiziert werden können, und ermöglicht es Ihnen, das Auftreten von Schwachstellen auf Ihrem Gerät zu überprüfen. Dies wird automatisch aktualisiert und bietet die Möglichkeit, nach neuen Schwachstellen zu suchen, sobald diese entdeckt und offengelegt werden.

X-Ray verfügt über detaillierte Informationen zu einer Klasse von Sicherheitslücken, die als bekannt sind privilege escalation vulnerabilities. Solche Sicherheitslücken können von einer böswilligen Anwendung ausgenutzt werden, um Root-Rechte auf einem Gerät zu erlangen und Aktionen auszuführen, die normalerweise vom Android-Betriebssystem eingeschränkt werden. X-Ray wird direkt (über eine APK) und nicht über den Google Play Store installiert.

Android-Geräteverfolgungstools

Android-Tracking-Tools sind Tools, mit denen wir unsere verlorenen Mobilgeräte finden können. Einige von ihnen sind -

Finde mein Handy

Senden Sie eine Textnachricht an Ihr Telefon, und es sendet eine SMS an den aktuellen Standort zurück oder lässt es laut klingeln, wenn es sich in der Nähe befindet. Sichern Sie Ihre E-Mails, Textnachrichten, Fotos, Notizen, Kalender und mehr, indem Sie Ihr Telefon per SMS aus der Ferne löschen. Behalten Sie die SIM-Karte Ihres Telefons im Auge. Es kann von folgendem Link heruntergeladen werden -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Beute Anti-Diebstahl

Mit Prey können Sie Ihren Laptop, Ihr Telefon oder Tablet im Auge behalten, wenn es gestohlen wird oder fehlt. Es unterstützt die Geolokalisierung. Die leichte Open-Source-Software bietet Ihnen rund um die Uhr vollständige und Fernsteuerung. Die offizielle Webseite isthttps://preyproject.com/ und es kann von heruntergeladen werden https://play.google.com/store/apps/details?id=com.prey

iOS ist das Betriebssystem von Apple Mobile, das für seine iPhones eingerichtet wurde. Andere Apple-Geräte wie iPod Touch, iPad und Apple TV werden gewartet und gewartet. Unter Mac OS X wird das iOS-Betriebssystem erstellt.

Die Benutzeroberfläche basiert auf dem Konzept der direkten Manipulation mit Multi-Touch-Gesten. Dies bietet viele weitere Optionen und Funktionen, mit denen die tägliche Arbeit einfach wird. Diese können auf Ihrem iPhone, iPad oder iPod Touch mithilfe von Wi-Fi und anderen drahtlosen Netzwerken aktualisiert werden.

Jailbreaking iOS

Jailbreaking übernimmt die Kontrolle über das iOS-Betriebssystem, das auf Apple-Geräten verwendet wird, in einfachen Worten die Symmetrie von Rooting auf Android-Geräten. Es entfernt das Gerät aus den Abhängigkeiten von exklusiven Apple-Quellanwendungen und ermöglicht dem Benutzer die Verwendung von Apps von Drittanbietern, die im offiziellen App Store nicht verfügbar sind.

Dies wird durch die Installation eines modifizierten Satzes von Kernel-Patches erreicht, mit denen Sie Anwendungen von Drittanbietern ausführen können, die nicht vom Betriebssystemhersteller signiert sind. Es wird verwendet, um Standard-Apple-Gadgets um weitere Funktionen zu erweitern. Es kann auch Root-Zugriff auf das Betriebssystem ermöglichen und das Herunterladen von Anwendungen, Themen, Erweiterungen usw. von Drittanbietern ermöglichen. Dadurch werden Sandbox-Einschränkungen aufgehoben, wodurch böswillige Apps auf eingeschränkte mobile Ressourcen und Informationen zugreifen können.

Jailbreaking birgt ebenso wie Rooting einige Sicherheitsrisiken für Ihr Gerät -

- Die Garantie Ihres Telefons erlischt

- Schwache Leistung

- Bricking das Gerät

- Malware-Infektion

Arten von Jailbreaking

Wenn das Gerät startet, lädt es Apples eigenes iOS. Um Apps von Drittanbietern zu installieren, muss das Gerät defekt sein und der Kernel muss bei jedem Einschalten gepatcht werden. Es gibt drei Arten von Jailbreaking-Methoden.

iBoot Exploit

Ein iBoot-Jailbreak ermöglicht den Zugriff auf das Dateisystem und die iboot-Ebene. Diese Art von Exploit kann halb angebunden werden, wenn das Gerät über ein neues Boot-ROM verfügt. Dies wird hauptsächlich verwendet, um iOS-Steuerelemente auf niedriger Ebene zu reduzieren. Diese Exploit-Methode nutzt die Lücke im iBoot, um die Code-Signatur-Appliance zu entkoppeln, und dann kann der Kunde die erforderlichen Anwendungen herunterladen. Mit dieser Methode konfigurieren die Benutzer das Mobiltelefon so, dass benutzerdefinierte Firmware akzeptiert wird und wahrscheinlich mehr Jailbreak ausgeführt wird.

Userland Exploit

Ein Userland-Jailbreak ermöglicht den Zugriff auf Benutzerebene, jedoch keinen Zugriff auf iboot-Ebene. Diese Art von Exploit kann nicht angebunden werden, da keine Wiederherstellungsmodusschleifen vorhanden sind. Diese können von Apple gepatcht werden. Die Userland-Exploits verwenden eine Lücke in der Systemanwendung, um die Kontrolle über diese Anwendung zu erlangen. Der Exploit kann nur das Dateisystem steuern. Diese Art von Exploit kann auf nicht wichtigen Code in der Anwendung zugreifen und ist benutzerfreundlich und plattformunabhängig.

Bootrom Exploit

Ein Bootrom-Jailbreak kann alle Authentifizierungen auf niedriger Ebene unterbrechen, z. B. das Bereitstellen von Dateisystem-, iBoot- und NOR-Zugriff (benutzerdefinierte Startlogos). Dieser Prozess findet eine Lücke in der Anwendung, um die Signaturprüfungen zu verwerfen. Es kann nicht von Apple korrigiert werden. Ein Bootrom-Jailbreak ermöglicht den Zugriff auf Benutzerebene und auf iBoot-Ebene. Diese können von Apple nicht gepatcht werden.

Jailbreaking-Techniken

Es gibt zwei Arten von Jailbreaking-Techniken.

Jailbreaking ohne Kabel

Jailbreak ohne Kabel ist eine Technik zum Neustarten des Mobilgeräts, ohne es bei jedem Start mit dem System zu verbinden. Wenn der Akku des Geräts leer ist, wird es nach dem Wechseln wie gewohnt gestartet. Werkzeuge hierfür sind PwnageTool, Greenpois0n, Sn0wbreeze und Limera1n.

Gebundenes Jailbreaking

Wenn das Gerät selbstständig mit dem Sichern beginnt, verfügt es nicht mehr über einen gepatchten Kernel und kann in einem teilweise gestarteten Zustand hängen bleiben. Damit es vollständig und mit einem gepatchten Kernel gestartet werden kann, muss es bei jedem Einschalten mit einem Computer (unter Verwendung der Funktion "Boot Tethered" eines Jailbreaking-Tools) "erneut jailbroken".

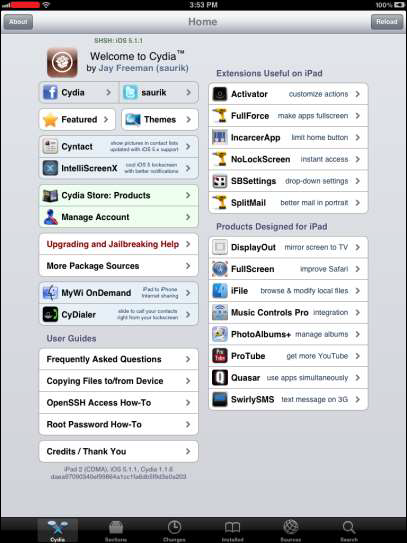

App-Plattform für Geräte mit Jailbreak: Cydia

Cydia ist ein Jailbreaking-Gerät, das von heruntergeladen werden kann https://cydia.saurik.com/. Es hilft iOS-Benutzern, andere Anwendungen von Drittanbietern zu installieren. Cydia verfügt über verschiedene Erweiterungen, Themen, Funktionen und Anpassungen.

Es ist ein grafisches Front-End für Advanced Packaging Tool (APT) mit dem Paketverwaltungssystem dpkg. Dies bedeutet, dass die in Cydia verfügbaren Pakete von einem dezentralen System von Repositorys (auch als Quellen bezeichnet) bereitgestellt werden, in denen diese Pakete aufgelistet sind.

Jailbreaking Tools

Einige andere Jailbreaking-Tools sind wie folgt:

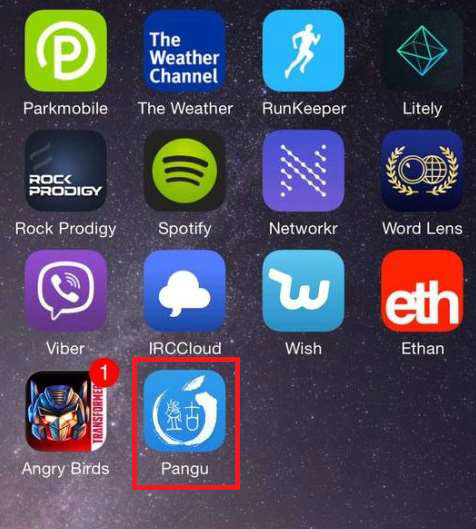

Pangu

Das Team Pangu besteht aus mehreren hochrangigen Sicherheitsforschern und konzentriert sich auf die mobile Sicherheitsforschung. Es ist bekannt für die mehrfachen Versionen von Jailbreak-Tools für iOS 7 und iOS 8 im Jahr 2014. Team Pangu teilt proaktiv Wissen mit der Community und präsentiert die neuesten Forschungsergebnisse auf bekannten Sicherheitskonferenzen wie BlackHat, CanSecWest und Ruxcon. Es kann von heruntergeladen werdenhttp://en.pangu.io/

Redsn0w

Redsn0w kann von heruntergeladen werden http://blog.iphone-dev.org/ und es läuft auf verschiedenen Firmware-Versionen.

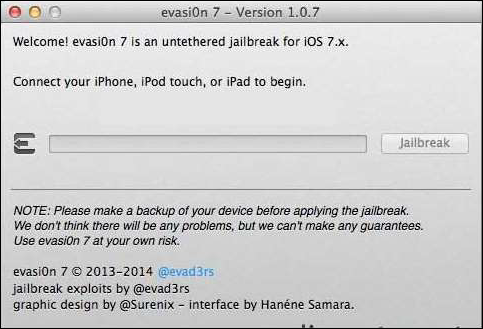

evasi0n7 und GeekSn0w

evasi0n7 als Jailbreaking-Tool ist mit allen Mini-Modellen für iPhone, iPod touch, iPad und iPad kompatibel, auf denen iOS 7.0 bis 7.0.6 ausgeführt wird (Geräte, die über Funk [OTA] aktualisiert wurden, sollten zuerst mit iTunes wiederhergestellt werden). Die offizielle Webseite isthttp://evasi0n.com/

GeekSn0w ist ein beliebtes Jailbreak-Dienstprogramm für iOS 7.1.2, das auf dem OpenSN0W-Projekt von Winocm und dem Limera1n-Exploit von Geohot basiert. GeekSn0w kann alle iPhone 4-Modelle mit Apples neuester öffentlicher Firmware, iOS 7.1.2, jailbreaken. Die offizielle Webseite isthttp://geeksn0w.it/

Sn0wbreeze und PwnageTool

Sn0wBreeze ist ein Jailbreaking-Tool, das seit der iOS 3-Firmware-Generation existiert und weiterhin von seinem Entwickler iH8Sn0w gewartet wird. Die offizielle Webseite isthttp://www.ih8sn0w.com/

PwnageTool kann von heruntergeladen werden http://blog.iphone-dev.org/ und es läuft auf verschiedenen Firmware-Versionen.

Limera1n und Blackra1n

Limera1n kann von heruntergeladen werden http://limera1n.com/

Blackra1n ist die iPhone-Jailbreak-Lösung von geohot. Es kann von heruntergeladen werdenhttp://blackra1n.com/

Sehen wir uns einige der Richtlinien an, die basierend auf den Best Practices zum Sichern eines iOS befolgt werden müssen.

- Greifen Sie nicht auf Webdienste in einem gefährdeten Netzwerk zu.

- Installieren Sie nur vertrauenswürdige Anwendungen auf iOS-Geräten.

- Konfigurieren Sie es so, dass Daten gelöscht werden, falls sie verloren gehen.

- Verwenden Sie die Sperrfunktion zum Sperren des iPhone.

- Deaktivieren Sie JavaScript und Add-Ons in Webbrowsern.

- Verwenden Sie iOS-Geräte in einem Wi-Fi-Netzwerk, die Sie kennen und die nicht kostenlos sind.

- Öffnen Sie keine Links oder Anhänge aus unbekannten Quellen.

- Ändern Sie das Standardkennwort des iPhone-Root-Kennworts.

In den folgenden Abschnitten werden zwei beliebte Tools erläutert, die häufig zum Verfolgen von iOS-iPhones verwendet werden.

Finde mein iPhone

Der erste würde Find My iPhone empfehlen. Es kann von heruntergeladen werdenhttps://itunes.apple.com Um Ihr Telefon zu finden, benötigen Sie jedoch eine Apple ID, um sich bei iCloud.com anzumelden oder die App "Mein iPhone suchen" zu verwenden.

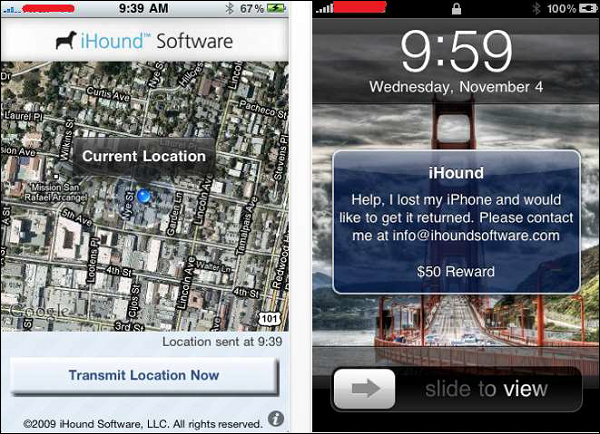

iHound

iHound ist ein iOS-Geräte-Tracking-Tool, mit dem Sie Ihr Gerät verfolgen können, indem Sie iHound einfach einschalten, minimieren und ausführen lassen. Es kann bei gefunden werdenhttps://www.ihoundsoftware.com/

Dies ist ein von Microsoft entwickeltes Betriebssystem für Mobiltelefone mit Verarbeitungsfunktionen. Sie können Kalender, Listen und Fotos freigeben. Es basiert auch auf One Note, sodass Sie Fotos auch in Listen freigeben können. Sie können Personen einladen, die kein Windows Phone in Ihrem Zimmer haben. Die Benutzererfahrung ist eingeschränkter. Die Kalenderfreigabe war eine der hervorgehobenen Funktionen.

SkyDrive Synchronisiert Ihre Office-Dokumente auf allen Ihren Geräten und Sie erhalten 7 GB freien Speicherplatz

Richtlinien zum Sichern von Windows-Betriebssystemgeräten

Im Folgenden finden Sie einige praktische Richtlinien zum Sichern von Mobiltelefonen. Die Liste basiert auf den Best Practices. Weder sind sie immer verbindlich noch sind diese universellen Regeln.

- Sperren Sie den Bildschirm

- Laden Sie Apps nur von vertrauenswürdigen Quellen herunter.

- Halten Sie Ihr Telefon mit WP8-Sicherheitsupdates auf dem Laufenden

- Verwenden Sie die Zune-Desktop-Software, um Ihre Gerätedaten zu sichern

- Versuchen Sie, eine Verbindung zu gesicherten Wi-Fi-Netzwerken herzustellen

- Richten Sie Kennwörter für den WP8-Sperrbildschirm ein

- Schützen Sie Ihre WP8 SIM (Subscriber Identity Module) mit einer PIN.

Windows OS-Geräteverfolgungstool

FollowMee GPS Tracker

FollowMee ist ein GPS-Tracker für Windows Phone 8. Das Gerät ist jederzeit und überall nachverfolgbar. Wenn Sie diese App auf einem Gerät installieren, das Sie verfolgen möchten, zeichnet sie ihren Standort (GPS, WLAN oder Mobilfunk-Triangulation) regelmäßig auf und lädt sie auf den gesicherten Server hoch. Um den Standort Ihres verfolgten Geräts zu überwachen, navigieren Sie einfach in einem beliebigen Browser (entweder Desktop oder Handy) zu dieser Website.

Mit dieser GPS-Tracker-App können Sie den Aufenthaltsort Ihrer Kinder oder anderer Familienmitglieder verfolgen. Sie können es auch für geschäftliche Zwecke verwenden. Sie können es verwenden, um Ihre Mitarbeiter, mobilen Unternehmensgeräte oder Ihre Flotte zu verfolgen.

BlackBerry OS ist ein proprietäres mobiles Betriebssystem, das von Research in Motion für seine BlackBerry-Reihe von Smartphones und Handheld-Geräten entwickelt wurde. Es enthält ein Java-basiertes Drittanbieter-Anwendungsframework, das J2ME Mobile Information Device Profile v2 (MIDP2) und Connected Limited Device Configuration (CLDC) implementiert, sowie eine Reihe von RIM-spezifischen APIs.

Einige der Funktionen von BlackBerry umfassen:

- Native Unterstützung für Unternehmens-E-Mails

- BlackBerry Enterprise Server

- Blackberry Messenger

- BlackBerry Internet Service

- BlackBerry E-Mail-Client

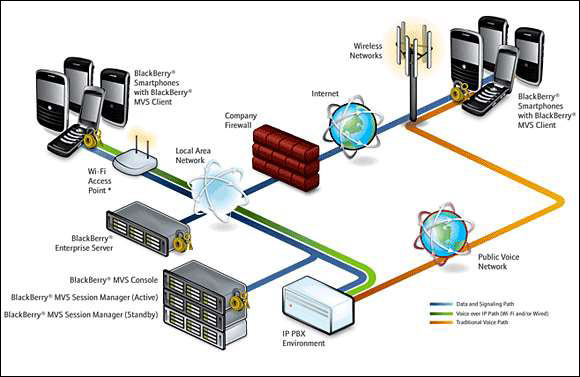

BlackBerry Enterprise Solution-Architektur

Mit Blackberry Enterprise Solution können mobile Benutzer sicher und sicher drahtlos auf E-Mails ihres Unternehmens und andere geschäftskritische Anwendungen zugreifen. Die BlackBerry Enterprise Solution Architecture besteht aus sechs wichtigen Elementen. Sie sind -

- BlackBerry Enterprise Server

- Blackberry Mobile Data System

- BlackBerry-Smartphones

- BlackBerry Connect-Software

- Blackberry Alliance-Programm

- BlackBerry Solution Services

Der Unternehmensserver bietet zusammen mit Unternehmensnachrichten- und Kollaborationssystemen E-Mail-Zugriff für mobile Benutzer, Tools für Unternehmens-Instant Messaging und Verwaltung persönlicher Informationen. Schlecht konfigurierte Firewalls erhöhen das Risiko von Angriffen. Das Web, die Datenbank und der Anwendungsserver enthalten Schwachstellen. Wenn der Angreifer diese Sicherheitsanfälligkeiten erkennt, kann er problemlos einen Angriff ausführen und die Kontrolle über den gesamten Server übernehmen.

BlackBerry-Angriffsvektoren

BlackBerry ist vielen Angriffen ausgesetzt, da viele neue Tools und Methoden verfügbar sind, um potenzielle Schwachstellen auf BlackBerry-Geräten zu finden. Angriffsvektoren ziehen Benutzer an, schädliche Software auf ihre Handys herunterzuladen. Das Auffinden von Website-Schwachstellen mithilfe von Tools usw. sind die wenigen Techniken, mit denen ein Angreifer Angriffe auf BlackBerry-Geräte ausführt. Abgesehen von diesen Techniken gibt es viel mehr Angriffsmethoden, mit denen Angreifer Angriffe auf BlackBerry-Geräte starten können, darunter:

- Signieren von bösartigem Code

- Speicher- und Prozessmanipulationen

- E-Mail-Exploits

- Sicherheitslücken bei TCP / IP-Verbindungen

- Blackberry Malwares

- JAD File Exploits

- SMS-Exploits (Short Message Service)

- PIM-Datenangriffe

- Telefonieangriffe

Signieren von bösartigem Code

Eine BlackBerry-Anwendung muss von RIM signiert sein, um vollen Zugriff auf die Betriebssystem-APIs zu erhalten. Wenn eine erforderliche Signatur fehlt oder die Anwendung nach dem Signieren geändert wird, verweigert / beschränkt die JVM entweder den API-Zugriff auf die Anwendung oder schlägt zur Laufzeit mit einer Fehlermeldung fehl. Angreifer können Codesignaturschlüssel anonym mit Prepaid-Kreditkarten und falschen Angaben erhalten, eine schädliche Anwendung signieren und in der BlackBerry-App-Welt veröffentlichen. Angreifer können auch das System eines Entwicklers kompromittieren, um Codesignaturschlüssel und Kennwörter zu stehlen und die verschlüsselten Schlüssel zu entschlüsseln.

JAD File Exploits und Speicher- / Prozessmanipulationen

JAD-Dateien enthalten die Attribute einer Java-Anwendung, z. B. App-Beschreibung sowie Herstellerdetails und -größe, und geben die URL an, unter der die Anwendung heruntergeladen werden kann. Es wird als Standardmethode für die OTA-Installation (Over The Air) von Java-Anwendungen auf mobilen J2ME-Geräten verwendet. Angreifer können speziell gefertigte verwenden.jad Dateien mit gefälschten Informationen und täuschen Benutzer vor, schädliche Apps zu installieren.

SMS-Exploits (Short Message Service)

Normale PC-Benutzer werden eher von der Prämienrate angesprochen dialersAnwendungen, die das Modem eines Benutzers mit einer Premium-Telefonnummer verbinden, was zu mehr Rechnungen von Dienstanbietern als erwartet führt. Der gleiche Mechanismus wird in BlackBerry erzwungen, verwendet jedoch keine SMS mit Premium-Rate.

E-Mail-Exploits

In BlackBerry Mobile werden alle E-Mails gesendet, empfangen und gelesen net.rim.blackberry.api.mailPaket und dieses Paket kann nur für signierte Anwendungen verwendet werden. Der BlackBerry-Anhangsdienst unterstützt nur Dateien mit Erweiterungen wie .doc, .pdf, .txt, .wpd, .xls und .ppt, kann jedoch jede Art von Datei per E-Mail senden. Ein Anhang mit Dateitype .cod wird von BlackBerry nicht unterstützt.

PIM-Datenangriffe

PIM-Daten (Personal Information Management) in der PIM-Datenbank eines BlackBerry-Geräts enthalten Adressbücher, Kalender, Aufgaben und Informationen zu Notizblöcken. Angreifer können böswillig signierte Anwendungen erstellen, die alle PIM-Daten lesen und über verschiedene Transportmechanismen an einen Angreifer senden. Die schädlichen Anwendungen können auch die PIM-Daten löschen oder ändern.

Sicherheitslücken bei TCP / IP-Verbindungen

Wenn die Gerätefirewall deaktiviert ist, können signierte Apps TCP-Verbindungen öffnen, ohne dass der Benutzer dazu aufgefordert wird. Auf dem Gerät installierte schädliche Apps können eine umgekehrte Verbindung mit dem Angreifer herstellen, sodass er das infizierte Gerät als TCP-Proxy verwenden und Zugriff auf die internen Ressourcen des Unternehmens erhalten kann. Angreifer können die umgekehrte TCP-Verbindung auch für Hintertüren ausnutzen und verschiedene Angriffe zum Sammeln bösartiger Informationen ausführen.

Im Folgenden finden Sie einige praktische Richtlinien zum Sichern von BlackBerry-Geräten. Die Liste basiert auf den Best Practices und ist keine universelle Regel.

- Verwalten Sie einen Überwachungsmechanismus für die Netzwerkinfrastruktur im BlackBerry Enterprise Network.

- Verwenden Sie BlackBerry Protect oder andere Sicherheits-Apps, um vertrauliche Daten zu schützen.

- Verwenden Sie die Inhaltsschutzfunktion zum Schutz von Daten im BlackBerry Enterprise Network.

- Verwenden Sie die Kennwortverschlüsselung zum Schutz von Dateien auf BlackBerry-Geräten.

- Aktivieren Sie die SD-Karten- / Medienkartenverschlüsselung zum Schutz von Daten.

- Unternehmen sollten eine Sicherheitsrichtlinie für die Verwaltung von BlackBerry-Geräten befolgen.

- Deaktivieren Sie unnötige Anwendungen im BlackBerry Enterprise Network.

- Bieten Sie Schulungen zu Sicherheitsbewusstsein und Angriffen auf Handheld-Geräte im BlackBerry Enterprise Network an.

BlackBerry Device Tracking Tools

MobileTracker

MobileTracker ist das mobile Tracking-Gerät für BlackBerry. Es ist eine kommerzielle Version und kann heruntergeladen werden von -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Einige der Funktionen sind -

- Zeichnet Tracklogs einfach auf und zeigt sie in Google Earth an oder veröffentlicht sie mit Google Maps.

- Zeichnet ein GPS-Tracklog auf.

- Höhe und Zeit können verfolgt werden.

- Einfache Tracklog-Aufzeichnung mit einem Klick.

- Umfangreiche statistische Informationen und Hintergrundverfolgung.

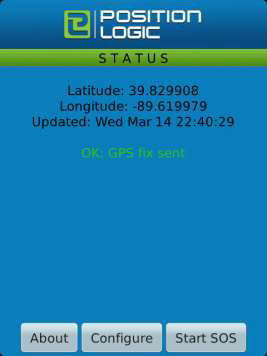

Position Logic Blackberry Tracker

Position Logic Blackberry Tracker kann heruntergeladen werden von - https://www.positionlogic.com

Einige der Funktionen sind -

- Kostengünstiges GPS-Tracking

- Verbesserte individuelle Betreuung

- Beseitigt Nebenjobs

- Reduziert Diebstahlverluste

- Erhöht die Verantwortlichkeit der Mitarbeiter

- Einfache Bereitstellung, Installation und Lizenzbereitstellung

Mobile Spyware

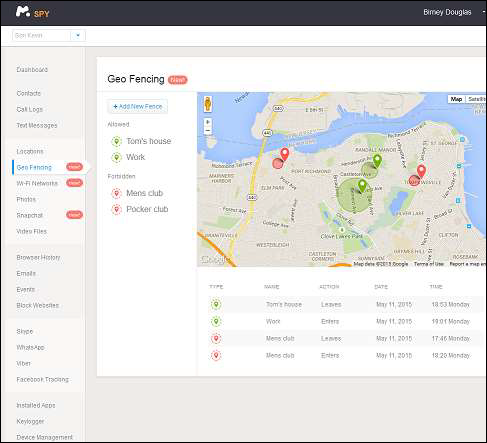

mSpy

mSpy ist eine Spionagesoftware, die Ihre Kinder davon abhält, Dinge zu tun, ohne dass Sie es wissen. Sie werden Sie wünschen lassen, dass Sie ein Mobiltelefon verfolgen könnten, ohne dass sie es wissen, nur um sicherzustellen, dass sie nicht funktionieren. Egal, ob es mit den falschen Freunden ausgeht oder Probleme verursacht, vielleicht möchten Sie das Handy von ihnen in ein Spionagetelefon verwandeln. Es kann heruntergeladen und gekauft werden beihttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

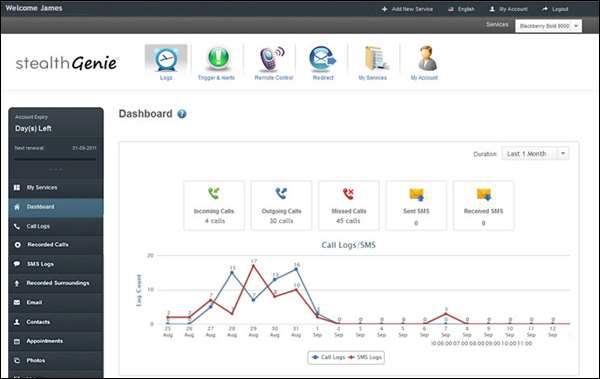

StealthGenie

StealthGenie ist eine weitere Spyware und ein funktionsreiches und benutzerfreundliches Spionagepaket für Mobiltelefone zur Überwachung aller Aktivitäten auf Smartphones, die auf Android, iOS (iPhone) oder BlackBerry ausgeführt werden.

StealthGenie bietet alle Spionagefunktionen, die Sie sich jemals wünschen würden. Sie können eingehende und ausgehende Textnachrichten lesen, Anrufprotokolle anzeigen, E-Mails lesen, den GPS-Standort verfolgen, Instant Messenger-Chats ausspionieren, ihr Telefon fernüberwachen und ihre Live-Anrufe abhören. Es kann unter heruntergeladen werdenhttp://www.stealthandroidspy.com/

Mobile Device Management(MDM) -Software ist eine wichtige Komponente, die verschiedene Arten von Mobilgeräten und Tablets, einschließlich iPhone, iPad, Android und BlackBerry, sowie die darauf ausgeführten Anwendungen überwacht, schützt, verwaltet und unterstützt. Es überwacht alle mobilen Geräte mit unterschiedlichen Betriebssystemen wie Android, Windows und Symbian Mobile.

MDM bietet Plattformen für die drahtlose oder drahtgebundene Verteilung von Anwendungen, Daten und Konfigurationseinstellungen für alle Arten von Mobilgeräten sowie für Mobiltelefone, Smartphones, Tablet-Computer usw.

Mithilfe von MDM können unternehmensweite Richtlinien einfach implementiert werden, um Supportkosten, Zeit sowie Geschäfts- und Sicherheitsbedrohungen zu reduzieren. Alle unternehmenseigenen, verbraucher- und mitarbeiterbezogenen Geräte im gesamten Unternehmen können mithilfe dieser Geräte problemlos verwaltet werden.

MDM kann die Supportkosten senken und Geschäftsbedrohungen minimieren, indem alle Daten- und Konfigurationseinstellungen aller mobilen Geräte im Netzwerk geschützt und gesteuert werden.

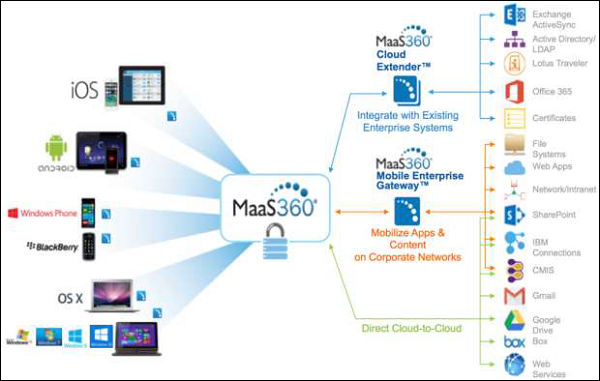

MaaS360 Mobile Device Management-Lösungen

Die MaaS360 Mobile Device Management-Lösung ist eine IBM-Lösung und eine Software, mit der Sie mobile Geräte überwachen und steuern können, die in das Unternehmen gelangen, unabhängig davon, ob sie vom Unternehmen oder Teil eines BYOD-Programms (Bring Your Own Device) bereitgestellt werden. Es kann unter heruntergeladen werdenhttps://www-03.ibm.com/security/mobile/maas360.html

Mit dieser Technik können Unternehmen den MDM-Lebenszyklus für Geräte wie Smartphones und Tablets implementieren, einschließlich iPhones, iPads, Androids, Windows-Telefone, BlackBerry-Geräte und Kindle Fires. Mithilfe der integrierten Cloud-Plattform optimiert der MaaS360 MDM mit verbesserter Sichtbarkeit und Kontrolle, die sich über mobile Geräte, Anwendungen und Dokumente erstreckt.

Bringen Sie Ihr eigenes Gerät mit (BYOD)

BYOD - auch als Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) und Bring Your Own Personal Computer (BYOPC) bezeichnet - bezieht sich auf die Richtlinie, wonach Mitarbeiter mobile Geräte (Laptops, Tablets und Smart) in Privatbesitz mitbringen dürfen Telefone) an ihren Arbeitsplatz und verwenden diese Geräte, um auf privilegierte Unternehmensinformationen und -anwendungen zuzugreifen.

Es gibt vier grundlegende Optionen, die Folgendes ermöglichen:

- Unbegrenzter Zugriff für persönliche Geräte.

- Zugriff nur auf nicht sensible Systeme und Daten.

- Zugriff, jedoch mit IT-Kontrolle über persönliche Geräte, Apps und gespeicherte Daten.

- Zugriff, während die lokale Speicherung von Daten auf persönlichen Geräten verhindert wird.

BYOD-Risiken

Die Implementierung von BYOD im Unternehmen birgt eigene Risiken und sieht wie folgt aus:

- Erhöht die Möglichkeit von Datenlecks im Unternehmen.

- Erhöht die Möglichkeit von Exploits im Unternehmen, da sich mehr mobile Geräte im Netzwerk befinden.

- Chancen, personenbezogene Daten mit Auftragsdaten zu mischen.

- Erhöhung der Möglichkeit, auf nicht autorisierte Daten zuzugreifen.

Implementierung der BYOD-Richtlinie

Im Folgenden finden Sie die Sicherheitsrichtlinien für Administratoren und Mitarbeiter.

BYOD-Sicherheitsrichtlinien für Administratoren

Der Administrator sollte die hier aufgeführten Richtlinien befolgen, um die Sicherheit mobiler Geräte zu implementieren.

Veröffentlichen Sie eine Unternehmensrichtlinie, die die akzeptable Verwendung von Consumer-Geräten und eigenen Geräten im Unternehmen angibt.

Veröffentlichen Sie eine Unternehmensrichtlinie für die Cloud.

Aktivieren Sie Sicherheitsmaßnahmen wie Antivirus, um die Daten im Rechenzentrum zu schützen.

Implementieren Sie eine Richtlinie, die angibt, welche Anwendungs- und Datenzugriffsebenen auf Geräten für Endverbraucher zulässig und welche verboten sind.

Geben Sie ein Sitzungszeitlimit über Access Gateway an.

Geben Sie an, ob das Domänenkennwort auf dem Gerät zwischengespeichert werden kann oder ob Benutzer es jedes Mal eingeben müssen, wenn sie Zugriff anfordern.

Bestimmen Sie die zulässigen Access Gateway-Authentifizierungsmethoden wie folgt:

Keine Authentifikation

Nur Domain

Nur RSA SecurlD

Domain + RSA SecurlD

SMS-Authentifizierung

BYOD-Sicherheitsrichtlinien für Mitarbeiter

Deaktivieren Sie die Erfassung von Diagnose- und Nutzungsdaten unter Einstellungen / Allgemein / Info.

Wenden Sie Software-Updates an, wenn neue Versionen verfügbar sind.

Protokollierung und begrenzte Daten auf dem Gerät.

Geräteverschlüsselung und Patches für Anwendungen.

Verwaltete Betriebsumgebung.

Verwaltete Anwendungsumgebung.

Drücken Sie den Netzschalter, um das Gerät zu sperren, wenn es nicht verwendet wird.

Überprüfen Sie den Standort der Drucker, bevor Sie vertrauliche Dokumente drucken.

Verwenden Sie eine Passcode-Sperre, um den Zugriff auf das mobile Gerät zu schützen. Betrachten Sie den nicht einfachen achtstelligen Passcode.

Melden Sie ein verlorenes oder gestohlenes Gerät der IT, damit diese Zertifikate und andere mit dem Gerät verknüpfte Zugriffsmethoden deaktivieren können.

In diesem Kapitel werden bestimmte Richtlinien und Tools zur mobilen Sicherheit erläutert. Um uns vor SMS-Phishing zu schützen, müssen einige Regeln beachtet werden.

Finanzunternehmen fragen niemals per SMS nach persönlichen oder finanziellen Informationen wie Benutzernamen, Passwörtern, PINs oder Kredit- oder Debitkartennummern.

SmishingBetrug versucht, ein falsches Gefühl der Dringlichkeit zu erzeugen, indem eine sofortige Antwort angefordert wird. Bleib ruhig und analysiere die SMS.

Öffnen Sie keine Links in unerwünschten Textnachrichten.

Rufen Sie keine Telefonnummer an, die in einer unerwünschten Textnachricht aufgeführt ist. Sie sollten sich anhand der in Ihren Unterlagen oder auf offiziellen Webseiten aufgeführten Informationen an jede Bank, Regierung, Behörde oder Firma wenden, die in der Textnachricht angegeben ist.

Antworten Sie nicht auf smishing Nachrichten, auch nicht, um den Absender zu bitten, Sie nicht mehr zu kontaktieren.

Seien Sie vorsichtig, wenn Sie Ihre Handynummer oder andere Informationen als Antwort auf Popup-Anzeigen und Angebote für kostenlose Testversionen angeben.

Überprüfen Sie die Identität des Absenders und nehmen Sie sich Zeit, um sich zu fragen, warum der Absender nach Ihren Informationen fragt.

Seien Sie vorsichtig mit Textnachrichten von unbekannten Absendern sowie ungewöhnlichen Textnachrichten von Absendern, die Sie kennen, und halten Sie Ihre Sicherheitssoftware und -anwendungen auf dem neuesten Stand.

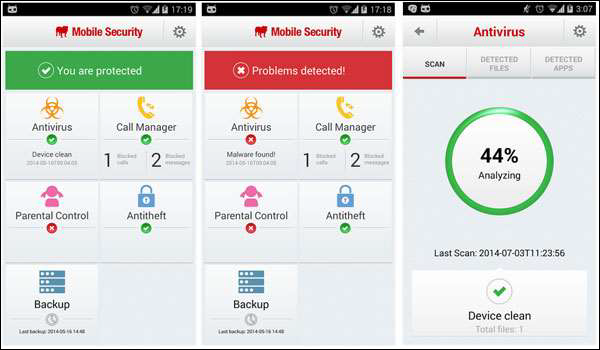

BullGuard Mobile Security

BullGuard Mobile Security bietet ein vollständiges Antivirenprogramm für Mobiltelefone gegen alle Mobiltelefonviren. Einige seiner Funktionen sind -

- Strenge Diebstahlsicherungsfunktionen - Sperren, lokalisieren und löschen Sie das Gerät aus der Ferne, wenn es verloren geht oder gestohlen wird.

- Robustes Antivirenprogramm - bietet vollständigen Schutz vor Malware.

- Automatische Virenscans, damit Sie immer auf dem neuesten Stand sind.

- Sichert und stellt Ihre wichtigen Daten mit nur einem Klick wieder her.

- Blockiert unerwünschte Anrufe und SMS-Nachrichten.

- SIM-Schutz zum Löschen oder Sperren von Daten, wenn jemand versucht, die SIM-Karte zu wechseln.

- Entlädt den Akku nicht.

- Elegant einfaches Design, daher einfach zu bedienen.

Die offizielle Webseite ist https://www.bullguard.com/

Es hat zwei Versionen, kostenlos und Premium, die kommerziell sind.

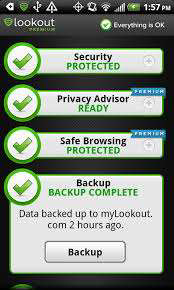

Achtung

Lookout ist ein mobiles Schutzwerkzeug, mit dem Sie Ihr Handy vor mobilen Bedrohungen schützen können. Auf diese Weise vermeiden Sie riskantes Verhalten wie das Herstellen einer Verbindung zu einem ungesicherten Wi-Fi-Netzwerk, das Herunterladen einer bösartigen App oder das Klicken auf einen betrügerischen Link, um Identitätsdiebstahl, Finanzbetrug und den Verlust Ihrer persönlichsten Daten zu verhindern.

Es bietet eine sichere und nahtlose Sicherung Ihrer mobilen Daten, automatisch über Funk, und ermöglicht es Ihnen, Ihr Telefon zu finden, wenn es verloren geht oder gestohlen wird. Über das Dashboard können Sie Ihr Telefon remote verwalten. Es ist offizielle Webseitehttps://www.lookout.com/

WISeID

WISelD bietet eine sichere und benutzerfreundliche verschlüsselte Speicherung für personenbezogene Daten, personenbezogene Daten (Pll), PINs, Kredit- und Kundenkarten, Notizen und andere Informationen. Sie können Ihre Websites, Benutzernamen und Kennwörter speichern und sich über Ihr Mobilgerät schnell bei Ihren Lieblingswebsites anmelden. Es ist offizielle Webseite isthttps://www.wiseid.com/

zIPS

Dieses mobile Schutz-Tool verwendet die z9-Erkennungs-Engine auf dem Gerät, um das gesamte Gerät auf böswilliges Verhalten zu überwachen und bekannte und unbekannte Bedrohungen in Echtzeit dynamisch zu erkennen.

Es nutzt maschinelles Lernen, um Abweichungen vom Geräteverhalten zu analysieren und Kompromissindikatoren zu ermitteln, um bestimmte Arten von Angriffen genau zu identifizieren und Zero-Day-Angriffe zu klassifizieren.

zIPS implementiert schnelle Empfehlungen und Entscheidungen zur Reaktion auf Vorfälle, wenn böswillige Aktivitäten entdeckt werden. Es hilft, BYOD sicher zu implementieren. Die offizielle Webseite isthttps://www.zimperium.com/zips-mobile-ips

Andere mobile Schutz-Tools Spyware

Andere Schutzwerkzeuge, die verwendet werden können, sind -

ESET Mobile Security, verfügbar unter https://www.eset.com

Norton Mobile Security, verfügbar unter https://us.norton.com

Kaspersky Mobile Security, verfügbar unter https://www.kaspersky.co.in/

McAfee Mobile Security, verfügbar unter https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro für Android, verfügbar unter https://www.avg.com

avast! Mobile Security, verfügbar unterhttps://www.avast.com

F-Secure Mobile Security, verfügbar unter https://www.f-secure.com

Trend Micro Mobile Security, verfügbar unter https://www.trendmicro.com

Webroot Secure Anywhere Mobile, verfügbar unter https://www.webroot.com

NetQin Mobile Security, verfügbar unter http://www.netain.com

In diesem Kapitel werden die grundlegenden Konzepte der Penetrationstests von Mobiltelefonen erörtert. Wie Sie sehen werden, unterscheidet es sich je nach Betriebssystem.

Android Phone Pen Testen

Die grundlegenden Schritte in Android OS Telefon sind wie folgt:

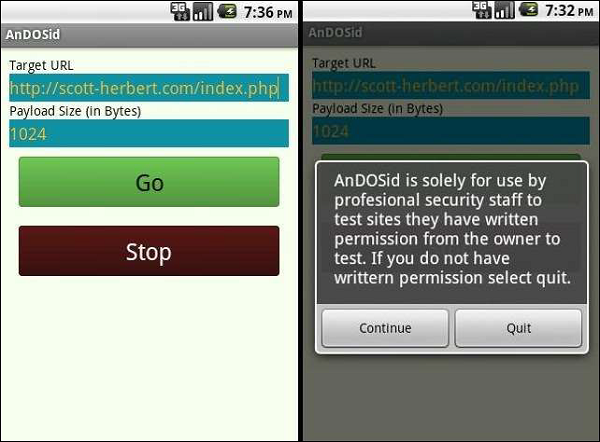

Step 1 - Rooten Sie das Betriebssystem mithilfe von Tools wie SuperOneClick, Superboot, Universal Androot und Unrevoked, um Administratorzugriff auf Betriebssystem und Apps zu erhalten.

Step 2- Führen Sie einen DoS-Angriff durch, um einen Stresstest für Apps oder Betriebssysteme durchzuführen, der mit AnDOSid durchgeführt werden kann. Es kann von heruntergeladen werdenhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Überprüfen Sie Webbrowser auf Schwachstellen. Überprüfen Sie hauptsächlich, ob im Android-Browser ein anwendungsübergreifender Skriptfehler vorliegt.

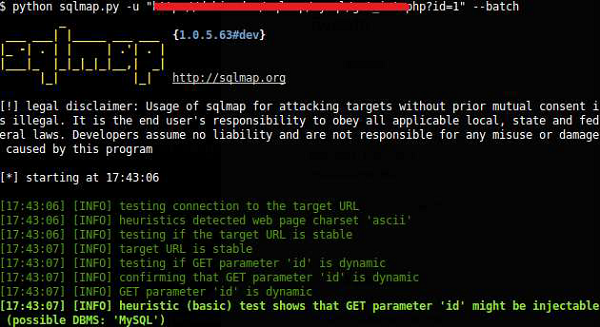

Step 4- Überprüfen Sie SQLite auf Sicherheitslücken. Der Hauptzweck besteht darin, nach vertraulichen Informationen zu suchen, die verschlüsselt vorliegen (z. B. Kennwort, Kontakte, Datenbankverknüpfungen usw.). Eines der besten Tools dafür ist sqlmap, das in der Kali-Distribution enthalten ist.

Step 5- Versuchen Sie, Benutzerinformationen zu bearbeiten, zu stehlen und zu ersetzen. Es kann heruntergeladen werdenhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Erkennen Sie Funktionslecks in Android-Geräten mithilfe des Tools Woodpecker.

iPhone Pen Testing

Step 1 - Versuchen Sie, das iPhone mit Tools wie Redsn0w, Absinthe, Sn0wbreeze und PwnageTool Jailbreak zu machen.

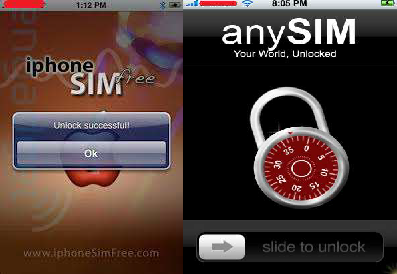

Step 2- Versuchen Sie, das iPhone zu entsperren. Verwenden Sie zum Entsperren des iPhone Tools wie iPhoneSimFree, die von heruntergeladen werden könnenhttp://www.iphonesimfree.com und anySIM.

Step 3- Verwenden Sie SmartCover, um den Passcode zu umgehen, für den Sie die folgenden Schritte ausführen müssen: Halten Sie den Netzschalter eines iOS-Betriebssystems gedrückt, bis die Meldung zum Ausschalten angezeigt wird. Schließen Sie die Smart-Abdeckung, bis sich der Bildschirm schließt und die Smart-Abdeckung nach einigen Sekunden öffnet. Drücken Sie die Abbrechen-Taste, um die Sicherheit des Passwortcodes zu umgehen.

Step 4- Hacken Sie das iPhone mit Metasploit, das in der Kali-Distribution enthalten ist. Verwenden Sie das Metasploit-Tool, um die Schwachstellen im iPhone basierend auf den gefundenen Schwachstellen auszunutzen.

Da Metasploit ein Produkt des Unternehmens Rapit7 ist, finden Sie weitere Details unter https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Suchen Sie nach dem Zugriffspunkt mit demselben Namen und Verschlüsselungstyp.

Step 6- Führen Sie einen Man-in-the-Middle- / SSL-Stripping-Angriff durch, indem Sie die drahtlosen Parameter eines iOS-Geräts in einem Wi-Fi-Netzwerk abfangen. Senden Sie schädliche Pakete im Wi-Fi-Netzwerk mit dem Cain & Abel-Tool oder sogar mit Wireshark.

Step 7- Überprüfen Sie, ob die fehlerhaften Daten an das Gerät gesendet werden können. Verwenden Sie Social-Engineering-Techniken wie das Senden von E-Mails oder SMS, um den Benutzer zum Öffnen von Links zu verleiten, die schädliche Webseiten enthalten.

Windows Phone Pen-Test

Im Folgenden finden Sie die Schritte zum Testen des Windows Phone-Stifts.

Step 1- Versuchen Sie, das Telefon durch Senden einer SMS auszuschalten. Senden Sie eine SMS an das Telefon, wodurch das Mobiltelefon ausgeschaltet und neu gestartet wird.

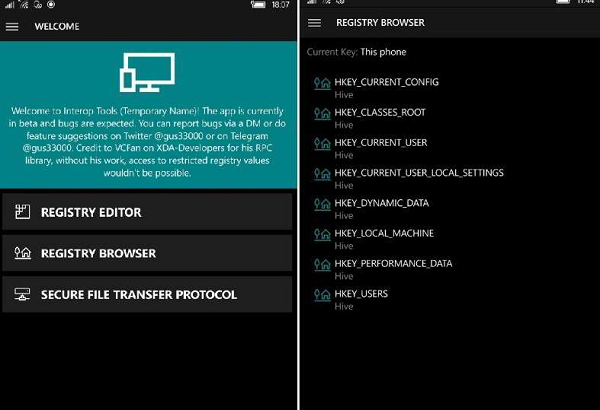

Step 2- Versuchen Sie, das Windows Phone zu jailbreaken. Verwenden Sie das WindowBreak-Programm, um das Windows Phone zu jailbreaken / entsperren. Weitere Details zu diesem Tool finden Sie unter dem Linkhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Überprüfen Sie die Geräteverschlüsselung. Überprüfen Sie, ob auf die Daten des Telefons ohne Kennwort oder PIN zugegriffen werden kann.

Step 4- Überprüfen Sie den Windows Phone Internet Explorer auf eine Sicherheitsanfälligkeit. Überprüfen Sie, ob die Angreifer aufgrund des Fehlers in der CSS-Funktion in Internet Explorer durch Remotecodeausführung vollen Zugriff über das Telefon erhalten.

BlackBerry Pen Testing

Step 1- Zuerst machen Sie einen Blackjacking auf dem BlackBerry. Verwenden Sie das BBProxy-Tool, um die BlackBerry-Verbindung zu entführen, die im Internet verfügbar ist.

Step 2- Überprüfen Sie den Signaturprozess des Anwendungscodes auf Fehler. Erhalten Sie Codesignaturschlüssel mit Prepaid-Kreditkarten und falschen Angaben, signieren Sie eine schädliche Anwendung und veröffentlichen Sie sie in der BlackBerry-App-Welt.

Step 3- Führen Sie einen E-Mail-Exploit durch. Senden Sie eine E-Mail oder Nachricht, um einen Benutzer zum Herunterladen eines schädlichen Objekts zu verleiten.cod Anwendungsdatei auf dem BlackBerry-Gerät.

Step 4- Führen Sie einen DoS-Angriff durch. Versuchen Sie, fehlerhafte SRP-Pakete (Server Routing Protocol) vom BlackBerry-Netzwerk an den Router zu senden, um einen DoS-Angriff auszulösen. Einige Tools wurden in den vorherigen Kapiteln erwähnt.

Step 5- Überprüfen Sie den BlackBerry Browser auf Schwachstellen. Senden Sie böswillig gestaltete Weblinks und bringen Sie die Benutzer dazu, Links mit schädlichen Webseiten auf dem BlackBerry-Gerät zu öffnen.

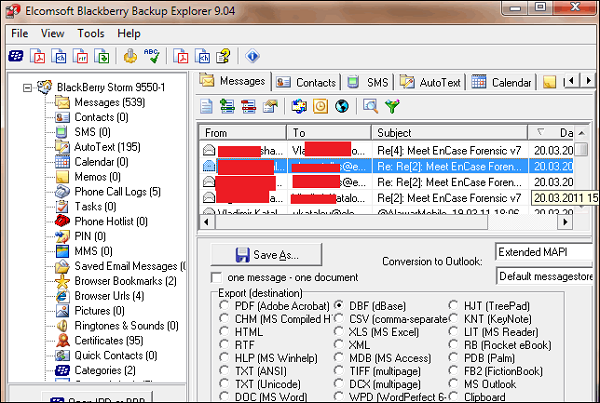

Step 6- Suchen Sie nach passwortgeschützten Dateien. Verwenden Sie Tools wie Elcomsoft Phone Password Breaker, mit denen kennwortgeschützte Dateien und Sicherungen von BlackBerry-Geräten wiederhergestellt werden können.

Mobile Pen Testing Toolkit

ZANTI

zANTI ist ein Toolkit für mobile Penetrationstests, mit dem IT-Sicherheitsmanager und Pentester komplexe Sicherheitsüberprüfungen durchführen können. Es simuliert die Fähigkeiten fortgeschrittener Hacker im Netzwerk eines Unternehmens über eine benutzerfreundliche mobile App. Es gibt zwei Versionen - kostenlos für die Community und kommerziell für Unternehmen. Es kann von heruntergeladen werdenhttps://www.zimperium.com/zanti-mobile-penetration-testing

Es scannt auch das Netzwerk, indem es ungedeckte Authentifizierungs-, Backdoor- und Brute-Force-Angriffe, DNS- und protokollspezifische Angriffe sowie unerwünschte Zugriffspunkte mithilfe einer umfassenden Palette vollständig anpassbarer Netzwerkerkennungsscans findet.

Automatische Diagnose von Schwachstellen auf Mobilgeräten oder Websites mithilfe einer Vielzahl von Penetrationstests, darunter Man-in-the-Middle (MITM), Knacken von Passwörtern und Metasploit.

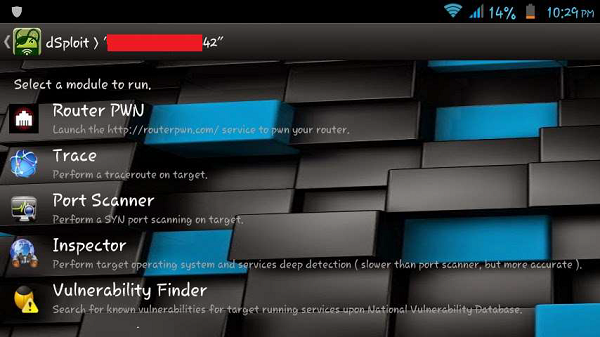

dSploit

dSploit ist ein Penetrationstest-Tool, das für das Android-Betriebssystem entwickelt wurde. Es besteht aus mehreren Modulen, die Netzwerksicherheitsbewertungen in drahtlosen Netzwerken durchführen können.

Mit dSploit können Sie Aufgaben wie Netzwerkzuordnung, Scannen von Sicherheitslücken, Knacken von Passwörtern, Man-In-The-Middle-Angriffe und vieles mehr ausführen. Weitere Informationen finden Sie unterhttps://github.com/evilsocket und kann von heruntergeladen werden https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Die Hacker-Toolbox)

Hackode ist eine weitere Android-Penetrationstest-Anwendung, die verschiedene Funktionen bietet, z. B.: Aufklärung, Google Hacking, Google Dorks, Whois, Scannen, Ping. Traceroute, DNS-Suche, IP, MX-Einträge, DNS Dig Exploits, Sicherheits-RSS-Feed. Es kann von heruntergeladen werdenhttps://play.google.com/store/apps/details?id=com.techfond.hackode