Mobile Sicherheit - Pen Testing

In diesem Kapitel werden die grundlegenden Konzepte der Penetrationstests von Mobiltelefonen erörtert. Wie Sie sehen werden, unterscheidet es sich je nach Betriebssystem.

Android Phone Pen Testen

Die grundlegenden Schritte in Android OS Telefon sind wie folgt:

Step 1 - Rooten Sie das Betriebssystem mithilfe von Tools wie SuperOneClick, Superboot, Universal Androot und Unrevoked, um Administratorzugriff auf Betriebssystem und Apps zu erhalten.

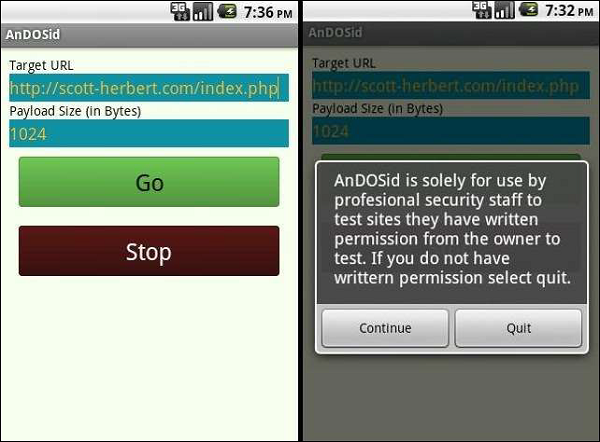

Step 2- Führen Sie einen DoS-Angriff durch, um einen Stresstest für Apps oder Betriebssysteme durchzuführen, der mit AnDOSid durchgeführt werden kann. Es kann von heruntergeladen werdenhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Überprüfen Sie Webbrowser auf Schwachstellen. Überprüfen Sie hauptsächlich, ob im Android-Browser ein anwendungsübergreifender Skriptfehler vorliegt.

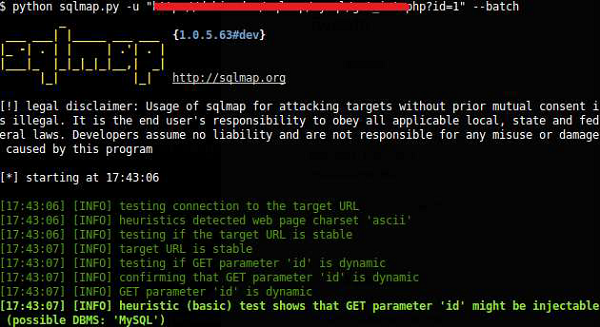

Step 4- Überprüfen Sie SQLite auf Sicherheitslücken. Der Hauptzweck besteht darin, nach vertraulichen Informationen zu suchen, die verschlüsselt vorliegen (z. B. Kennwort, Kontakte, Datenbankverknüpfungen usw.). Eines der besten dafür verwendeten Tools ist sqlmap, das in der Kali-Distribution enthalten ist.

Step 5- Versuchen Sie, Benutzerinformationen zu bearbeiten, zu stehlen und zu ersetzen. Es kann heruntergeladen werdenhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Erkennen Sie Funktionslecks in Android-Geräten mithilfe des Tools Woodpecker.

iPhone Pen Testing

Step 1 - Versuchen Sie, das iPhone mit Tools wie Redsn0w, Absinthe, Sn0wbreeze und PwnageTool Jailbreak zu machen.

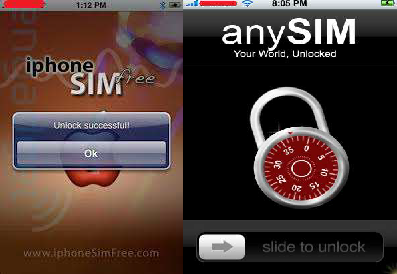

Step 2- Versuchen Sie, das iPhone zu entsperren. Verwenden Sie zum Entsperren des iPhone Tools wie iPhoneSimFree, die von heruntergeladen werden könnenhttp://www.iphonesimfree.com und anySIM.

Step 3- Verwenden Sie SmartCover, um den Passcode zu umgehen, für den Sie die folgenden Schritte ausführen müssen: Halten Sie den Netzschalter eines iOS-Betriebsgeräts gedrückt, bis die Meldung zum Ausschalten angezeigt wird. Schließen Sie die Smart-Abdeckung, bis sich der Bildschirm schließt und die Smart-Abdeckung nach einigen Sekunden öffnet. Drücken Sie die Abbrechen-Taste, um die Sicherheit des Passwortcodes zu umgehen.

Step 4- Hacken Sie das iPhone mit Metasploit, das in der Kali-Distribution enthalten ist. Verwenden Sie das Metasploit-Tool, um die Schwachstellen im iPhone basierend auf den gefundenen Schwachstellen auszunutzen.

Da Metasploit ein Produkt des Unternehmens Rapit7 ist, finden Sie weitere Details unter https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Suchen Sie nach dem Zugriffspunkt mit demselben Namen und Verschlüsselungstyp.

Step 6- Führen Sie einen Man-in-the-Middle- / SSL-Stripping-Angriff durch, indem Sie die drahtlosen Parameter eines iOS-Geräts in einem Wi-Fi-Netzwerk abfangen. Senden Sie schädliche Pakete im Wi-Fi-Netzwerk mit dem Cain & Abel-Tool oder sogar mit Wireshark.

Step 7- Überprüfen Sie, ob die fehlerhaften Daten an das Gerät gesendet werden können. Verwenden Sie Social-Engineering-Techniken wie das Senden von E-Mails oder SMS, um den Benutzer zum Öffnen von Links zu verleiten, die schädliche Webseiten enthalten.

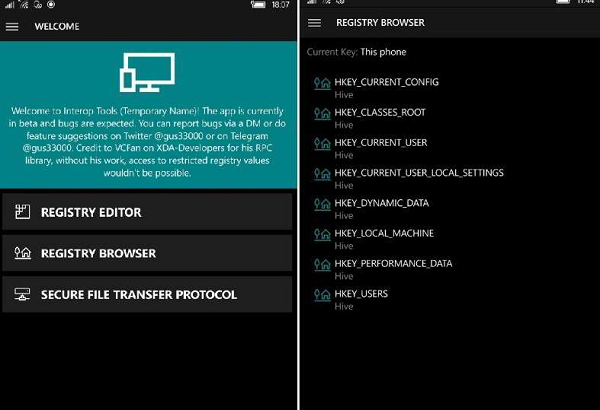

Windows Phone Pen-Test

Im Folgenden finden Sie die Schritte zum Testen des Windows Phone-Stifts.

Step 1- Versuchen Sie, das Telefon durch Senden einer SMS auszuschalten. Senden Sie eine SMS an das Telefon, wodurch das Mobiltelefon ausgeschaltet und neu gestartet wird.

Step 2- Versuchen Sie, das Windows Phone zu jailbreaken. Verwenden Sie das WindowBreak-Programm, um das Windows Phone zu jailbreaken / entsperren. Weitere Details zu diesem Tool finden Sie unter dem Linkhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Überprüfen Sie die Geräteverschlüsselung. Überprüfen Sie, ob auf die Daten des Telefons ohne Kennwort oder PIN zugegriffen werden kann.

Step 4- Überprüfen Sie den Windows Phone Internet Explorer auf eine Sicherheitsanfälligkeit. Überprüfen Sie, ob der Fehler in der CSS-Funktion in Internet Explorer den Angreifern den vollständigen Zugriff über das Telefon durch Remotecodeausführung ermöglicht.

BlackBerry Pen Testing

Step 1- Zuerst machen Sie einen Blackjacking auf dem BlackBerry. Verwenden Sie das BBProxy-Tool, um die BlackBerry-Verbindung zu entführen, die im Internet verfügbar ist.

Step 2- Überprüfen Sie den Signaturprozess des Anwendungscodes auf Fehler. Erhalten Sie Codesignaturschlüssel mit Prepaid-Kreditkarten und falschen Angaben, signieren Sie eine schädliche Anwendung und veröffentlichen Sie sie in der BlackBerry-App-Welt.

Step 3- Führen Sie einen E-Mail-Exploit durch. Senden Sie eine E-Mail oder Nachricht, um einen Benutzer zum Herunterladen eines schädlichen Objekts zu verleiten.cod Anwendungsdatei auf dem BlackBerry-Gerät.

Step 4- Führen Sie einen DoS-Angriff durch. Versuchen Sie, fehlerhafte SRP-Pakete (Server Routing Protocol) vom BlackBerry-Netzwerk an den Router zu senden, um einen DoS-Angriff auszulösen. Einige Tools wurden in den vorherigen Kapiteln erwähnt.

Step 5- Überprüfen Sie den BlackBerry Browser auf Schwachstellen. Senden Sie böswillig gestaltete Weblinks und bringen Sie die Benutzer dazu, Links mit schädlichen Webseiten auf dem BlackBerry-Gerät zu öffnen.

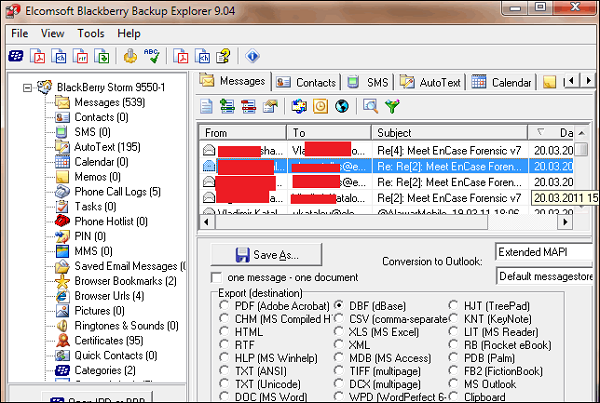

Step 6- Suchen Sie nach passwortgeschützten Dateien. Verwenden Sie Tools wie Elcomsoft Phone Password Breaker, mit denen kennwortgeschützte Dateien und Sicherungen von BlackBerry-Geräten wiederhergestellt werden können.

Mobile Pen Testing Toolkit

ZANTI

zANTI ist ein Toolkit für mobile Penetrationstests, mit dem IT-Sicherheitsmanager und Pentester komplexe Sicherheitsüberprüfungen durchführen können. Es simuliert die Fähigkeiten fortgeschrittener Hacker im Netzwerk eines Unternehmens über eine benutzerfreundliche mobile App. Es gibt zwei Versionen - kostenlos für die Community und kommerziell für Unternehmen. Es kann von heruntergeladen werdenhttps://www.zimperium.com/zanti-mobile-penetration-testing

Es scannt auch das Netzwerk, indem es ungedeckte Authentifizierungs-, Backdoor- und Brute-Force-Angriffe, DNS- und protokollspezifische Angriffe sowie unerwünschte Zugriffspunkte mithilfe einer umfassenden Palette vollständig anpassbarer Netzwerkerkennungsscans findet.

Automatische Diagnose von Schwachstellen auf Mobilgeräten oder Websites mithilfe einer Vielzahl von Penetrationstests, darunter Man-in-the-Middle (MITM), Kennwortknacken und Metasploit.

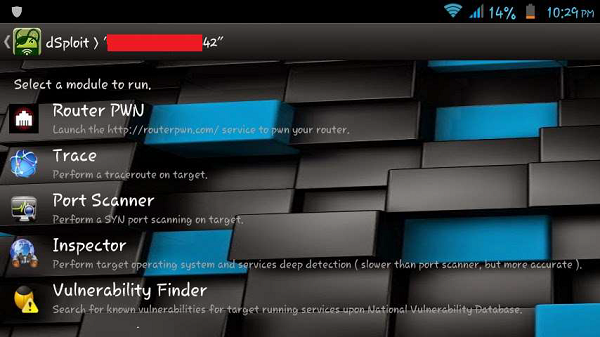

dSploit

dSploit ist ein Penetrationstest-Tool, das für das Android-Betriebssystem entwickelt wurde. Es besteht aus mehreren Modulen, die Netzwerksicherheitsbewertungen in drahtlosen Netzwerken durchführen können.

Mit dSploit können Sie Aufgaben wie Netzwerkzuordnung, Scannen von Sicherheitslücken, Knacken von Passwörtern, Man-In-The-Middle-Angriffe und vieles mehr ausführen. Weitere Informationen finden Sie unterhttps://github.com/evilsocket und kann von heruntergeladen werden https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Die Hacker-Toolbox)

Hackode ist eine weitere Android-Penetrationstest-Anwendung, die verschiedene Funktionen bietet, z. B.: Aufklärung, Google Hacking, Google Dorks, Whois, Scannen, Ping. Traceroute, DNS-Suche, IP, MX-Einträge, DNS Dig Exploits, Sicherheits-RSS-Feed. Es kann von heruntergeladen werdenhttps://play.google.com/store/apps/details?id=com.techfond.hackode