Panoramica sulla legge informatica e sulla legge informatica

Cyberspazio

Il cyberspazio può essere definito come un ambiente intricato che coinvolge interazioni tra persone, software e servizi. È gestito dalla distribuzione mondiale di dispositivi e reti di tecnologia dell'informazione e della comunicazione.

Con i vantaggi portati dai progressi tecnologici, il cyberspazio oggi è diventato un pool comune utilizzato da cittadini, aziende, infrastrutture informatiche critiche, forze armate e governi in un modo che rende difficile indurre confini chiari tra questi diversi gruppi. Si prevede che il cyberspazio diventi ancora più complesso nei prossimi anni, con l'aumento delle reti e dei dispositivi ad esso collegati.

Sicurezza informatica

Cybersecurity indica le tecnologie e le procedure intese a salvaguardare computer, reti e dati da accessi illegali, punti deboli e attacchi trasportati attraverso Internet da delinquenti informatici.

ISO 27001 (ISO27001) è lo standard internazionale di sicurezza informatica che fornisce un modello per la creazione, l'applicazione, il funzionamento, il monitoraggio, la revisione, la conservazione e il miglioramento di un sistema di gestione della sicurezza delle informazioni.

Il Ministero della Comunicazione e dell'Information Technology sotto il governo indiano fornisce uno schema strategico chiamato National Cybersecurity Policy. Lo scopo di questo ente governativo è proteggere le infrastrutture pubbliche e private dagli attacchi informatici.

Politica di sicurezza informatica

La politica di sicurezza informatica è una missione in via di sviluppo che si rivolge all'intero campo degli utenti e dei fornitori di tecnologie dell'informazione e della comunicazione (TIC). Include:

- Utenti domestici

- Piccole, medie e grandi imprese

- Enti governativi e non governativi

Serve come un framework di autorità che definisce e guida le attività associate alla sicurezza del cyberspazio. Consente a tutti i settori e le organizzazioni di progettare politiche di sicurezza informatica adeguate per soddisfare le loro esigenze. La politica fornisce uno schema per proteggere efficacemente le informazioni, i sistemi di informazione e le reti.

Fornisce una comprensione dell'approccio e della strategia del governo per la sicurezza del cyber-spazio nel paese. Traccia anche alcuni suggerimenti per consentire il lavoro collaborativo tra i settori pubblico e privato per salvaguardare le informazioni ei sistemi di informazione. Pertanto, lo scopo di questa politica è creare un quadro di sicurezza informatica, che porti ad azioni e programmi dettagliati per aumentare il trasporto di sicurezza del cyberspazio.

Crimine informatico

Il Information Technology Act 2000 o qualsiasi legislazione del Paese non descrive o menziona il termine Cyber Crime. Può essere considerato globalmente come il volto più cupo della tecnologia. L'unica differenza tra un crimine tradizionale e un crimine informatico è che il crimine informatico comporta un crimine relativo ai computer. Vediamo il seguente esempio per capirlo meglio:

Traditional Theft - Un ladro irrompe nella casa di Ram e steals un oggetto custodito in casa.

Hacking - Un cyber criminale / hacker seduto in casa sua, attraverso il suo computer, hackera il computer di Ram e steals i dati salvati nel computer di Ram senza toccare fisicamente il computer o entrare in casa di Ram.

L'IT Act, 2000 definisce i termini:

accesso in rete di computer in section 2(a)

computer in section 2(i)

rete di computer in section (2j)

dati in section 2(0)

informazioni in section 2(v).

Per comprendere il concetto di criminalità informatica, è necessario conoscere queste leggi. L'oggetto del reato o il bersaglio di un crimine informatico sono il computer oi dati memorizzati nel computer.

Natura della minaccia

Tra le sfide più serie del 21 ° secolo ci sono le minacce prevalenti e possibili nella sfera della sicurezza informatica. Le minacce provengono da tutti i tipi di fonti e si caratterizzano per attività dirompenti che prendono di mira individui, aziende, infrastrutture nazionali e governi. Gli effetti di queste minacce trasmettono un rischio significativo per quanto segue:

- sicurezza pubblica

- sicurezza delle nazioni

- stabilità della comunità internazionale collegata a livello globale

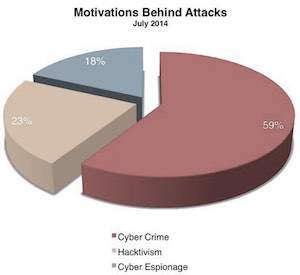

L'uso dannoso della tecnologia dell'informazione può essere facilmente nascosto. È difficile determinare l'origine o l'identità del criminale. Anche la motivazione per l'interruzione non è un compito facile da scoprire. I criminali di queste attività possono essere individuati solo dall'obiettivo, dall'effetto o da altre prove circostanziali. Gli autori delle minacce possono operare con notevole libertà praticamente da qualsiasi luogo. I motivi dell'interruzione possono essere qualsiasi cosa come:

- dimostrando semplicemente abilità tecniche

- furto di denaro o informazioni

- estensione del conflitto di stato, ecc.

Criminali, terroristi e talvolta lo stesso Stato agiscono come fonte di queste minacce. I criminali e gli hacker utilizzano diversi tipi di strumenti e approcci dannosi. Con le attività criminali che assumono nuove forme ogni giorno, si propaga la possibilità di azioni dannose.

Abilitare le persone

La mancanza di consapevolezza della sicurezza delle informazioni tra gli utenti, che potrebbero essere un semplice ragazzo che va a scuola, un amministratore di sistema, uno sviluppatore o persino un CEO di un'azienda, porta a una varietà di vulnerabilità informatiche. La politica di sensibilizzazione classifica le seguenti azioni e iniziative ai fini della sensibilizzazione, istruzione e formazione degli utenti:

Un programma di sensibilizzazione completo da promuovere a livello nazionale.

Un programma di formazione completo in grado di soddisfare le esigenze della sicurezza informatica nazionale (programmi sulla sicurezza informatica nelle scuole, college e università).

Migliorare l'efficacia dei programmi prevalenti di formazione sulla sicurezza delle informazioni. Pianificare programmi di formazione specifici per dominio (ad es. Forze dell'ordine, magistratura, e-governance, ecc.)

Approvare il supporto del settore privato per le certificazioni professionali sulla sicurezza delle informazioni.

Legge sulla tecnologia dell'informazione

Il governo indiano ha emanato l'Information Technology Act con alcuni obiettivi principali che sono i seguenti:

Per fornire un riconoscimento legale per le transazioni tramite scambio elettronico di dati (EDI) e altri mezzi di comunicazione elettronica, comunemente denominati electronic commerceo e-commerce. Lo scopo era utilizzare la sostituzione dei metodi cartacei di comunicazione e archiviazione delle informazioni.

Per facilitare l'archiviazione elettronica di documenti presso le agenzie governative e per modificare ulteriormente il codice penale indiano, l'Indian Evidence Act, 1872, il Bankers 'Books Evidence Act, 1891 e il Reserve Bank of India Act, 1934 e per questioni ad esso connesse o incidentali ad esso.

L'Information Technology Act, 2000, è stato quindi approvato come Act No.21 del 2000. L'IT Act ha ottenuto il consenso del Presidente il 9 giugno 2000 ed è entrato in vigore il 17 ottobre 2000. Adottando questa legislazione informatica, l'India è diventata la dodicesima nazione al mondo ad adottare un regime di Cyber Law.

Programma di sicurezza informatica per missione e visione

Missione

La seguente missione si rivolge alla sicurezza informatica:

Per salvaguardare le informazioni e l'infrastruttura delle informazioni nel cyberspazio.

Sviluppare capacità per prevenire e rispondere alle minacce informatiche.

Per ridurre le vulnerabilità e minimizzare i danni da incidenti informatici attraverso una combinazione di strutture istituzionali, persone, processi, tecnologia e cooperazione.

Visione

Per costruire un cyberspazio sicuro e resiliente per cittadini, imprese e governo.