Cyber Law - Guida rapida

Cyberspazio

Il cyberspazio può essere definito come un ambiente complesso che coinvolge interazioni tra persone, software e servizi. È gestito dalla distribuzione mondiale di dispositivi e reti di tecnologia dell'informazione e della comunicazione.

Con i vantaggi portati dai progressi tecnologici, il cyberspazio oggi è diventato un pool comune utilizzato da cittadini, aziende, infrastrutture informatiche critiche, forze armate e governi in un modo che rende difficile indurre confini chiari tra questi diversi gruppi. Si prevede che il cyberspazio diventerà ancora più complesso nei prossimi anni, con l'aumento delle reti e dei dispositivi ad esso collegati.

Cybersecurity

Cybersecurity indica le tecnologie e le procedure intese a salvaguardare computer, reti e dati da accessi illegali, punti deboli e attacchi trasportati attraverso Internet da criminali informatici.

ISO 27001 (ISO27001) è lo standard internazionale di sicurezza informatica che fornisce un modello per la creazione, l'applicazione, il funzionamento, il monitoraggio, la revisione, la conservazione e il miglioramento di un sistema di gestione della sicurezza delle informazioni.

Il Ministero della Comunicazione e dell'Information Technology sotto il governo indiano fornisce uno schema strategico chiamato National Cybersecurity Policy. Lo scopo di questo ente governativo è proteggere le infrastrutture pubbliche e private dagli attacchi informatici.

Politica di sicurezza informatica

La politica di sicurezza informatica è una missione in via di sviluppo che si rivolge all'intero campo degli utenti e dei fornitori di tecnologie dell'informazione e della comunicazione (TIC). Include:

- Utenti domestici

- Piccole, medie e grandi imprese

- Enti governativi e non governativi

Serve come un framework di autorità che definisce e guida le attività associate alla sicurezza del cyberspazio. Consente a tutti i settori e le organizzazioni di progettare politiche di sicurezza informatica adeguate per soddisfare i loro requisiti. La politica fornisce uno schema per proteggere efficacemente le informazioni, i sistemi di informazione e le reti.

Fornisce una comprensione dell'approccio e della strategia del governo per la sicurezza del cyber-spazio nel paese. Inoltre traccia alcuni suggerimenti per consentire il lavoro collaborativo tra i settori pubblico e privato per salvaguardare le informazioni ei sistemi di informazione. Pertanto, lo scopo di questa politica è creare un quadro di sicurezza informatica, che porti ad azioni e programmi dettagliati per aumentare il trasporto di sicurezza del cyberspazio.

Crimine informatico

Il Information Technology Act 2000 o qualsiasi legislazione del Paese non descrive o menziona il termine Cyber Crime. Può essere considerato globalmente come il volto più cupo della tecnologia. L'unica differenza tra un crimine tradizionale e un crimine informatico è che il crimine informatico implica un crimine relativo ai computer. Vediamo il seguente esempio per capirlo meglio:

Traditional Theft - Un ladro irrompe nella casa di Ram e steals un oggetto custodito in casa.

Hacking - Un cyber criminale / hacker seduto in casa sua, attraverso il suo computer, hackera il computer di Ram e steals i dati salvati nel computer di Ram senza toccare fisicamente il computer o entrare in casa di Ram.

L'IT Act, 2000 definisce i termini:

accesso in rete di computer in section 2(a)

computer in section 2(i)

rete di computer in section (2j)

dati in section 2(0)

informazioni in section 2(v).

Per comprendere il concetto di criminalità informatica, è necessario conoscere queste leggi. L'oggetto del reato o il bersaglio di un crimine informatico sono il computer oi dati memorizzati nel computer.

Natura della minaccia

Tra le sfide più serie del 21 ° secolo ci sono le minacce prevalenti e possibili nella sfera della sicurezza informatica. Le minacce provengono da tutti i tipi di fonti e si caratterizzano in attività dirompenti che prendono di mira individui, aziende, infrastrutture nazionali e governi. Gli effetti di queste minacce trasmettono un rischio significativo per quanto segue:

- sicurezza pubblica

- sicurezza delle nazioni

- stabilità della comunità internazionale collegata a livello globale

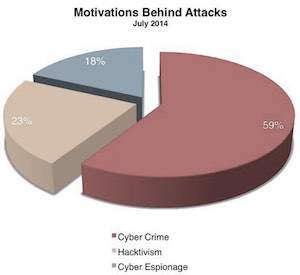

L'uso dannoso della tecnologia dell'informazione può essere facilmente nascosto. È difficile determinare l'origine o l'identità del criminale. Anche la motivazione per l'interruzione non è un compito facile da scoprire. I criminali di queste attività possono essere individuati solo dall'obiettivo, dall'effetto o da altre prove circostanziali. Gli autori delle minacce possono operare con notevole libertà praticamente da qualsiasi luogo. I motivi dell'interruzione possono essere qualsiasi cosa come:

- dimostrando semplicemente abilità tecniche

- furto di denaro o informazioni

- estensione del conflitto di stato, ecc.

Criminali, terroristi e talvolta lo stesso Stato agiscono come fonte di queste minacce. I criminali e gli hacker utilizzano diversi tipi di strumenti e approcci dannosi. Con le attività criminali che assumono nuove forme ogni giorno, si propaga la possibilità di azioni dannose.

Abilitare le persone

La mancanza di consapevolezza della sicurezza delle informazioni tra gli utenti, che potrebbero essere un semplice ragazzo che va a scuola, un amministratore di sistema, uno sviluppatore o persino un CEO di un'azienda, porta a una varietà di vulnerabilità informatiche. La politica di sensibilizzazione classifica le seguenti azioni e iniziative ai fini della sensibilizzazione, istruzione e formazione degli utenti:

Un programma di sensibilizzazione completo da promuovere a livello nazionale.

Un programma di formazione completo in grado di soddisfare le esigenze della sicurezza informatica nazionale (programmi sulla sicurezza informatica nelle scuole, college e università).

Migliorare l'efficacia dei programmi prevalenti di formazione sulla sicurezza delle informazioni. Pianificare programmi di formazione specifici per dominio (ad es. Forze dell'ordine, magistratura, e-governance, ecc.)

Approvare il supporto del settore privato per le certificazioni professionali sulla sicurezza delle informazioni.

Legge sulla tecnologia dell'informazione

Il governo indiano ha emanato l'Information Technology Act con alcuni obiettivi principali che sono i seguenti:

Per fornire un riconoscimento legale per le transazioni tramite scambio di dati elettronici (EDI) e altri mezzi di comunicazione elettronica, comunemente denominati electronic commerceo e-commerce. Lo scopo era sostituire i metodi cartacei di comunicazione e archiviazione delle informazioni.

Per facilitare l'archiviazione elettronica di documenti presso le agenzie governative e per modificare ulteriormente il codice penale indiano, l'Indian Evidence Act, 1872, il Bankers 'Books Evidence Act, 1891 e il Reserve Bank of India Act, 1934 e per questioni connesse o incidentali ad esso.

L'Information Technology Act, 2000, è stato quindi approvato come Act No.21 del 2000. L'IT Act ha ottenuto il consenso del Presidente il 9 giugno 2000 ed è entrato in vigore il 17 ottobre 2000. Adottando questa legislazione informatica, l'India è diventata la dodicesima nazione al mondo ad adottare un regime di Cyber Law.

Programma di sicurezza informatica per missione e visione

Missione

La seguente missione si rivolge alla sicurezza informatica:

Per salvaguardare le informazioni e l'infrastruttura delle informazioni nel cyberspazio.

Sviluppare capacità per prevenire e rispondere alle minacce informatiche.

Per ridurre le vulnerabilità e ridurre al minimo i danni da incidenti informatici attraverso una combinazione di strutture istituzionali, persone, processi, tecnologia e cooperazione.

Visione

Per costruire un cyberspazio sicuro e resiliente per cittadini, imprese e governo.

Le recenti rivelazioni di Edward Snowden sul programma di sorveglianza statunitense PRISM hanno dimostrato come una rete di persone giuridiche e un sistema informatico al di fuori di una particolare giurisdizione siano soggetti a sorveglianza all'insaputa di tali persone giuridiche. I casi informatici relativi all'intercettazione e allo spionaggio stanno aumentando a un ritmo allarmante. Per frenare tali crimini, le leggi in materia di informatica vengono modificate abbastanza regolarmente.

Tendenze emergenti della legge informatica

I rapporti rivelano che i prossimi anni sperimenteranno più attacchi informatici. Pertanto si consiglia alle organizzazioni di rafforzare le proprie catene di fornitura dei dati con metodi di ispezione migliori.

Di seguito sono elencate alcune delle tendenze emergenti del diritto cibernetico:

Regole normative rigorose sono messe in atto da molti paesi per impedire l'accesso non autorizzato alle reti. Tali atti sono dichiarati reati penali.

Le parti interessate delle società di telefonia mobile chiederanno ai governi del mondo di rafforzare i sistemi e le amministrazioni cyber-legali per regolare le minacce e i crimini mobili emergenti.

La crescente consapevolezza sulla privacy è un'altra tendenza imminente. Il capo esperto di Internet di Google Vint Cerf ha affermato che la privacy potrebbe effettivamente essere un'anomalia.

Cloud computingè un'altra importante tendenza in crescita. Con ulteriori progressi nella tecnologia, enormi volumi di dati fluiranno nel cloud che non è completamente immune ai crimini informatici.

La crescita di Bitcoinse altre valute virtuali sono un'altra tendenza a cui prestare attenzione. È probabile che i crimini di Bitcoin si moltiplichino nel prossimo futuro.

L'arrivo e l'accettazione dell'analisi dei dati, che è un'altra tendenza importante da seguire, richiede che venga prestata un'adeguata attenzione alle questioni relative Big Data.

Sensibilizzare

Mentre il governo degli Stati Uniti ha dichiarato ottobre come il mese della sensibilizzazione alla sicurezza informatica nazionale, l'India sta seguendo la tendenza di implementare un programma di sensibilizzazione rigoroso per il grande pubblico.

Il grande pubblico è parzialmente a conoscenza dei reati a cui si riferiscono virus transfer. Tuttavia, non sono consapevoli del quadro più ampio delle minacce che potrebbero influenzare le loro vite cibernetiche. C'è un'enorme mancanza di conoscenza sui crimini informatici di e-commerce e banking online tra la maggior parte degli utenti di Internet.

Sii vigile e segui i suggerimenti forniti di seguito mentre partecipi alle attività online -

Filtra la visibilità delle informazioni personali nei siti social.

Non mantenere attivo il pulsante "ricorda password" per indirizzi e-mail e password

Assicurati che la tua piattaforma di banking online sia sicura.

Tieni d'occhio mentre fai acquisti online.

Non salvare le password sui dispositivi mobili.

Proteggi i dettagli di accesso per dispositivi mobili e computer, ecc.

Aree di sviluppo

"Cyberlaw Trends in India 2013" e "Cyber law Developments in India in 2014" sono due importanti e affidabili lavori di ricerca relativi al cyber-diritto forniti dalla Perry4Law Organization (P4LO) per gli anni 2013 e 2014.

Ci sono alcune gravi questioni legate alla legge informatica che meritano un'immediata considerazione da parte del governo indiano. Le questioni sono state sollevate dal riepilogo della legge informatica indiana del 2014 fornito da P4LO e dal Cyber Crimes Investigation Center of India (CCICI). Di seguito sono riportati alcuni problemi principali:

- Una legge informatica migliore e una strategia efficace per la prevenzione dei crimini informatici

- Requisiti di formazione per le indagini sui crimini informatici

- Formulazione di leggi di crittografia dedicate

- Adozione legale del cloud computing

- Formulazione e implementazione della politica di posta elettronica

- Questioni legali dei pagamenti online

- Legalità del gioco d'azzardo online e delle farmacie online

- Legalità dei Bitcoin

- Framework per il blocco dei siti web

- Regolamento delle applicazioni mobili

Con la formazione delle compulsioni di legge informatica, l'obbligo delle banche per furti informatici e crimini informatici aumenterebbe notevolmente nel prossimo futuro. Le banche indiane richiederebbero di mantenere un team dedicato di esperti di diritto cibernetico o di cercare l'aiuto di esperti esterni in questo senso.

Le transazioni di cyber-assicurazione dovrebbero essere incrementate dal settore assicurativo indiano in conseguenza dei crescenti attacchi informatici e crimini informatici.

Rete internazionale sulla sicurezza informatica

Per creare una rete internazionale sulla sicurezza informatica, nel marzo 2014 si è tenuta una conferenza a Nuova Delhi, in India.

Gli obiettivi fissati nella Conferenza internazionale su Cyberlaw & Cybercrime sono i seguenti:

Riconoscere le tendenze in via di sviluppo nel Cyberlaw e la legislazione che ha un impatto sul cyberspazio nella situazione attuale.

Generare una maggiore consapevolezza per combattere gli ultimi tipi di crimini informatici che hanno un impatto su tutti gli investitori nella rete digitale e mobile.

Riconoscere le aree per le parti interessate della rete digitale e mobile in cui Cyberlaw deve essere ulteriormente evoluto.

Lavorare nella direzione della creazione di una rete internazionale di crimini informatici. Le autorità legali potrebbero quindi essere una voce significativa nell'ulteriore espansione dei crimini informatici e delle legislazioni sul diritto cibernetico in tutto il mondo.

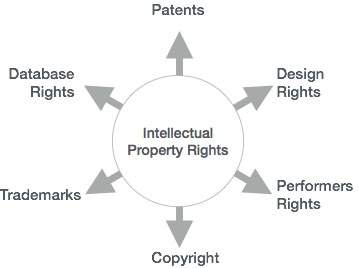

I diritti di proprietà intellettuale sono i diritti legali che coprono i privilegi concessi a individui che sono proprietari e inventori di un'opera e hanno creato qualcosa con la loro creatività intellettuale. Tali diritti possono essere concessi a individui legati ad aree come letteratura, musica, invenzioni, ecc., Che possono quindi essere utilizzati nelle pratiche commerciali da loro.

Il creatore / inventore ottiene diritti esclusivi contro qualsiasi uso improprio o utilizzo del lavoro senza la sua preventiva informazione. Tuttavia, i diritti sono concessi per un periodo di tempo limitato per mantenere l'equilibrio.

Il seguente elenco di attività coperte dai diritti di proprietà intellettuale è stabilito dall'Organizzazione mondiale della proprietà intellettuale (OMPI):

- Disegni industriali

- Scoperte scientifiche

- Protezione contro la concorrenza sleale

- Opere letterarie, artistiche e scientifiche

- Invenzioni in tutti i campi dell'attività umana

- Esibizioni di artisti, fonogrammi e trasmissioni

- Marchi, marchi di servizio, nomi commerciali e designazioni

- Tutti gli altri diritti derivanti dall'attività intellettuale nei campi industriale, scientifico, letterario o artistico

Tipi di diritti di proprietà intellettuale

I diritti di proprietà intellettuale possono essere ulteriormente classificati nelle seguenti categorie:

- Copyright

- Patent

- Patent

- Segreti commerciali, ecc.

Vantaggi dei diritti di proprietà intellettuale

I diritti di proprietà intellettuale sono vantaggiosi nei seguenti modi:

Fornisce diritti esclusivi ai creatori o agli inventori.

Incoraggia le persone a distribuire e condividere informazioni e dati invece di mantenerli riservati.

Fornisce difesa legale e offre ai creatori l'incentivo del loro lavoro.

Aiuta nello sviluppo sociale e finanziario.

Diritti di proprietà intellettuale in India

Per proteggere i diritti di proprietà intellettuale nel territorio indiano, l'India ha definito la formazione di schemi costituzionali, amministrativi e giurisdizionali che implichino il copyright, brevetto, marchio, design industriale o qualsiasi altra parte dei diritti di proprietà intellettuale.

Già nell'anno 1999, il governo ha approvato un'importante legislazione basata su pratiche internazionali per salvaguardare i diritti di proprietà intellettuale. Diamo uno sguardo allo stesso -

Il Patents(Emendamento) Act, 1999, facilita l'istituzione del sistema di casella postale per il deposito dei brevetti. Offre diritti di marketing esclusivi per un periodo di cinque anni.

Il Trade Marks Bill, 1999, ha sostituito il Trade and Merchandise Marks Act, 1958

Il Copyright (Emendamento) Act, 1999, è stato firmato dal Presidente dell'India.

Il sui generis legislazione è stata approvata e denominata disegno di legge sulle indicazioni geografiche dei beni (registrazione e protezione), 1999.

Il Industrial Designs Bill, 1999, ha sostituito il Designs Act, 1911.

Il Patents (Second Amendment) Bill, 1999, per modificare ulteriormente il Patents Act del 1970 in conformità con il TRIPS.

Proprietà intellettuale nel Cyber Space

Ogni nuova invenzione nel campo della tecnologia subisce una varietà di minacce. Internet è una di queste minacce, che ha catturato il mercato fisico e lo ha convertito in un mercato virtuale.

Per salvaguardare l'interesse aziendale, è fondamentale creare un efficace meccanismo di gestione e protezione della proprietà tenendo presente la notevole mole di affari e commercio che si svolgono nel Cyber Space.

Oggi è fondamentale per ogni azienda sviluppare un meccanismo di gestione della PI efficace e collaborativo e una strategia di protezione. Le minacce incombenti nel mondo cibernetico possono così essere monitorate e limitate.

Vari approcci e legislazioni sono stati progettati dai legislatori per aumentare la posta in gioco nel fornire una configurazione sicura contro tali minacce informatiche. Tuttavia è dovere del proprietario diritto di proprietà intellettuale (DPI) per invalidare e ridurre tale mala fede atti di criminali adottando misure proattive.

Per progettare e implementare un cyberspazio sicuro, sono state messe in atto alcune strategie rigorose. Questo capitolo spiega le principali strategie impiegate per garantire la sicurezza informatica, che includono quanto segue:

- Creazione di un ecosistema cyber sicuro

- Creazione di un quadro di garanzia

- Incoraggiare gli standard aperti

- Rafforzare il quadro normativo

- Creazione di meccanismi per la sicurezza IT

- Protezione dei servizi di e-governance

- Protezione dell'infrastruttura delle informazioni critiche

Strategia 1 - Creazione di un ecosistema informatico sicuro

L'ecosistema cyber coinvolge un'ampia gamma di entità diverse come dispositivi (tecnologie di comunicazione e computer), individui, governi, organizzazioni private, ecc., Che interagiscono tra loro per numerosi motivi.

Questa strategia esplora l'idea di avere un ecosistema informatico forte e robusto in cui i dispositivi informatici possono lavorare insieme in futuro per prevenire attacchi informatici, ridurre la loro efficacia o trovare soluzioni per recuperare da un attacco informatico.

Un tale ecosistema informatico avrebbe la capacità incorporata nei suoi dispositivi informatici di consentire l'organizzazione di modalità di azione sicure all'interno e tra gruppi di dispositivi. Questo ecosistema informatico può essere supervisionato dalle attuali tecniche di monitoraggio in cui i prodotti software vengono utilizzati per rilevare e segnalare i punti deboli della sicurezza.

Un forte cyber-ecosistema ha tre strutture simbiotiche: Automation, Interoperability, e Authentication.

Automation - Facilita l'implementazione di misure di sicurezza avanzate, migliora la rapidità e ottimizza i processi decisionali.

Interoperability- Rafforza le azioni collaborative, migliora la consapevolezza e accelera la procedura di apprendimento. Esistono tre tipi di interoperabilità:

- Semantico (cioè lessico condiviso basato su una comprensione comune)

- Technical

- Policy - Importante per assimilare diversi contributori in una struttura di difesa informatica inclusiva.

Authentication - Migliora le tecnologie di identificazione e verifica che funzionano per fornire -

- Security

- Affordability

- Facilità d'uso e amministrazione

- Scalability

- Interoperability

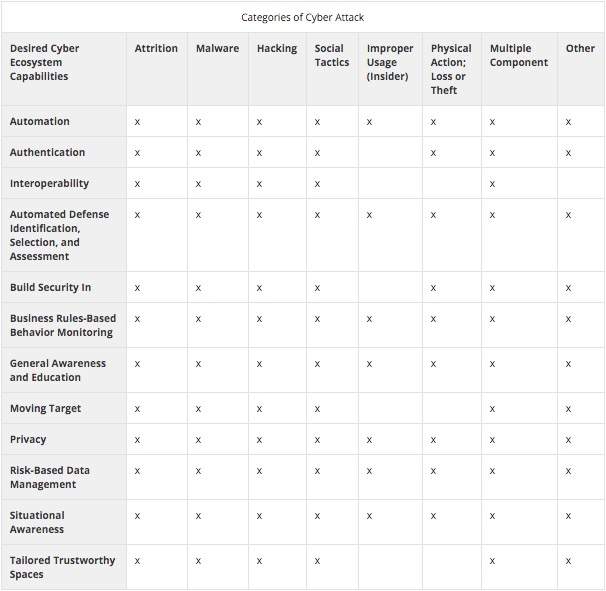

Confronto degli attacchi

La tabella seguente mostra il confronto delle categorie di attacco con le capacità desiderate dell'ecosistema informatico -

Argomento di studio

Il diagramma seguente è stato preparato da Guilbert Gates for The New York Times, che mostra come un impianto iraniano è stato violato tramite Internet.

Explanation- È stato progettato un programma per far funzionare automaticamente la centrale nucleare iraniana. Sfortunatamente, un lavoratore che non era a conoscenza delle minacce ha introdotto il programma nel controller. Il programma ha raccolto tutti i dati relativi all'impianto e ha inviato le informazioni alle agenzie di intelligence che hanno poi sviluppato e inserito un worm nell'impianto. Usando il verme, la pianta è stata controllata da miscredenti che hanno portato alla generazione di più vermi e, di conseguenza, la pianta ha fallito completamente.

Tipi di attacchi

La tabella seguente descrive le categorie di attacco:

| Categoria di attacco | Descrizione dell'attacco |

|---|---|

| Attrito | Metodi utilizzati per danneggiare reti e sistemi. Include quanto segue:

|

| Malware | Qualsiasi software dannoso utilizzato per interrompere il normale funzionamento del computer e danneggiare le risorse di informazioni senza il consenso del proprietario. Qualsiasi esecuzione da un dispositivo rimovibile può aumentare la minaccia di un malware. |

| Hacking | Un tentativo di sfruttare intenzionalmente i punti deboli per ottenere un accesso non etico, di solito condotto a distanza. Può includere:

|

| Tattiche sociali | Usare tattiche sociali come l'inganno e la manipolazione per acquisire l'accesso a dati, sistemi o controlli. Include:

|

| Uso improprio (minaccia interna) | Uso improprio dei diritti sui dati e sui controlli da parte di un individuo in un'organizzazione che violerebbe le politiche dell'organizzazione. Include:

|

| Azione fisica / perdita o furto dell'attrezzatura | Attacchi guidati dall'uomo come:

|

| Componente multiplo | Tecniche di attacco singolo che contengono diverse tecniche e componenti di attacco avanzati. |

| Altro | Attacchi come -

|

Strategia 2 - Creazione di un quadro di garanzia

L'obiettivo di questa strategia è progettare una struttura in conformità con gli standard di sicurezza globali attraverso prodotti, processi, persone e tecnologie tradizionali.

Per soddisfare i requisiti di sicurezza nazionale, un quadro nazionale noto come Cybersecurity Assurance Frameworkè stato sviluppato. Ospita le organizzazioni di infrastrutture critiche e i governi attraverso azioni di "abilitazione e approvazione".

Enablingle azioni sono compiute da enti governativi che sono organismi autonomi liberi da interessi commerciali. La pubblicazione dei "Requisiti di conformità alla politica di sicurezza nazionale" e delle linee guida e dei documenti sulla sicurezza IT per consentire l'implementazione e la conformità della sicurezza IT viene eseguita da queste autorità.

Endorsing le azioni sono coinvolte in servizi redditizi dopo aver soddisfatto gli standard di qualificazione obbligatoria e includono quanto segue:

Certificazione ISO 27001 / BS 7799 ISMS, audit di sistema IS ecc., Che sono essenzialmente le certificazioni di conformità.

Standard "Common Criteria" ISO 15408 e standard di verifica del modulo Crypto, che sono la valutazione e la certificazione del prodotto di sicurezza IT.

Servizi per assistere i consumatori nell'implementazione della sicurezza IT come la formazione del personale di sicurezza IT.

Certificazione azienda attendibile

Gli IT / ITES / BPO indiani devono conformarsi agli standard internazionali e alle migliori pratiche in materia di sicurezza e privacy con lo sviluppo del mercato dell'outsourcing. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 ecc., Sono alcune delle certificazioni.

I modelli esistenti come i livelli SEI CMM sono destinati esclusivamente ai processi di sviluppo software e non affrontano problemi di sicurezza. Pertanto, sono stati compiuti diversi sforzi per creare un modello basato sul concetto di autocertificazione e sulle linee del Software Capability Maturity Model (SW-CMM) di CMU, USA.

La struttura che è stata prodotta attraverso tale associazione tra industria e governo, comprende quanto segue:

- standards

- guidelines

- practices

Questi parametri aiutano i proprietari e gli operatori di infrastrutture critiche a gestire i rischi legati alla sicurezza informatica.

Strategia 3 - Incoraggiare gli standard aperti

Gli standard svolgono un ruolo significativo nella definizione del modo in cui affrontiamo le questioni relative alla sicurezza delle informazioni nelle regioni geografiche e nelle società. Gli standard aperti sono incoraggiati a:

- Migliora l'efficienza dei processi chiave,

- Consentire incorporazioni di sistemi,

- Fornire un mezzo agli utenti per misurare nuovi prodotti o servizi,

- Organizzare l'approccio per organizzare nuove tecnologie o modelli di business,

- Interpretare ambienti complessi e

- Appoggia la crescita economica.

Standard come ISO 27001 [3] incoraggiano l'implementazione di una struttura organizzativa standard, in cui i clienti possono comprendere i processi e ridurre i costi di audit.

Strategia 4 - Rafforzare il quadro normativo

L'obiettivo di questa strategia è creare un ecosistema cyberspazio sicuro e rafforzare il quadro normativo. È stato previsto un meccanismo 24x7 per affrontare le minacce informatiche attraverso il National Critical Information Infrastructure Protection Center (NCIIPC). Il Computer Emergency Response Team (CERT-In) è stato designato per fungere da agenzia nodale per la gestione delle crisi.

Alcuni punti salienti di questa strategia sono i seguenti:

Promozione della ricerca e sviluppo nella sicurezza informatica.

Sviluppo delle risorse umane attraverso programmi di istruzione e formazione.

Incoraggiare tutte le organizzazioni, pubbliche o private, a designare una persona che ricopra il ruolo di Chief Information Security Officer (CISO) che sarà responsabile delle iniziative di sicurezza informatica.

Le forze armate indiane stanno istituendo un comando informatico come parte del rafforzamento della sicurezza informatica della rete e delle installazioni di difesa.

È in cantiere un'efficace implementazione di partenariati pubblico-privato che contribuiranno a creare soluzioni al panorama delle minacce in continua evoluzione.

Strategia 5 - Creazione di meccanismi per la sicurezza IT

Alcuni meccanismi di base per garantire la sicurezza IT sono: misure di sicurezza orientate al collegamento, misure di sicurezza end-to-end, misure orientate all'associazione e crittografia dei dati. Questi metodi differiscono per le caratteristiche delle applicazioni interne e anche per gli attributi della sicurezza che forniscono. Discutiamoli in breve.

Misure orientate al collegamento

Fornisce sicurezza durante il trasferimento dei dati tra due nodi, indipendentemente dall'eventuale origine e destinazione dei dati.

Misure end-to-end

È un mezzo per il trasporto di Protocol Data Unit (PDU) in modo protetto dalla sorgente alla destinazione in modo tale che l'interruzione di uno qualsiasi dei loro collegamenti di comunicazione non violi la sicurezza.

Misure orientate all'associazione

Le misure orientate all'associazione sono un insieme modificato di misure end-to-end che proteggono individualmente ogni associazione.

Crittografia dei dati

Definisce alcune caratteristiche generali dei cifrari convenzionali e della classe recentemente sviluppata di cifrari a chiave pubblica. Codifica le informazioni in modo che solo il personale autorizzato possa decodificarle.

Strategia 6 - Garantire i servizi di e-governance

La governance elettronica (e-governance) è lo strumento più prezioso con il governo per fornire servizi pubblici in modo responsabile. Sfortunatamente, nello scenario attuale, non esiste una struttura legale dedicata all'e-governance in India.

Allo stesso modo, non esiste una legge per la fornitura elettronica obbligatoria dei servizi pubblici in India. E niente è più pericoloso e problematico dell'esecuzione di progetti di e-governance senza una sufficiente sicurezza informatica. Pertanto, garantire i servizi di e-governance è diventato un compito cruciale, soprattutto quando la nazione effettua transazioni quotidiane tramite carte.

Fortunatamente, la Reserve Bank of India ha implementato misure di sicurezza e mitigazione del rischio per le transazioni con carta in India, applicabili dal 1 ° ottobre 2013. Ha affidato la responsabilità di garantire transazioni sicure con carta alle banche piuttosto che ai clienti.

"E-government" o governo elettronico si riferisce all'uso delle Tecnologie dell'informazione e della comunicazione (TIC) da parte di enti governativi per:

- Fornitura efficiente di servizi pubblici

- Raffinare l'efficienza interna

- Facile scambio di informazioni tra cittadini, organizzazioni e enti governativi

- Ristrutturazione dei processi amministrativi.

Strategia 7 - Protezione delle infrastrutture critiche delle informazioni

L'infrastruttura delle informazioni critiche è la spina dorsale della sicurezza nazionale ed economica di un paese. Comprende centrali elettriche, autostrade, ponti, impianti chimici, reti, nonché gli edifici in cui milioni di persone lavorano ogni giorno. Questi possono essere garantiti con rigorosi piani di collaborazione e implementazioni disciplinate.

La salvaguardia dell'infrastruttura critica dallo sviluppo di minacce informatiche richiede un approccio strutturato. È necessario che il governo collabori in modo aggressivo con i settori pubblico e privato su base regolare per prevenire, rispondere e coordinare gli sforzi di mitigazione contro i tentativi di interruzione e gli impatti negativi sull'infrastruttura critica della nazione.

È richiesto che il governo collabori con gli imprenditori e gli operatori per rafforzare i loro servizi e gruppi condividendo informazioni su cyber e altre minacce.

Una piattaforma comune dovrebbe essere condivisa con gli utenti per inviare commenti e idee, che possono essere lavorate insieme per costruire una base più solida per la sicurezza e la protezione delle infrastrutture critiche.

Il governo degli Stati Uniti ha approvato un ordine esecutivo "Miglioramento della sicurezza informatica delle infrastrutture critiche" nel 2013 che dà priorità alla gestione del rischio di sicurezza informatica coinvolto nella fornitura di servizi di infrastrutture critiche. Questo Framework fornisce una classificazione e un meccanismo comuni per le organizzazioni per:

- Definire la loro attuale sicurezza informatica,

- Definire i propri obiettivi per la sicurezza informatica,

- Classificare e assegnare priorità alle possibilità di sviluppo nell'ambito di un processo costante e

- Comunica con tutti gli investitori sulla sicurezza informatica.

Questo capitolo illustra le varie politiche stabilite per ridurre al minimo il rischio informatico. È solo con politiche ben definite che le minacce generate nel cyberspazio possono essere ridotte.

Promozione della ricerca e sviluppo nella sicurezza informatica

A causa della sempre maggiore dipendenza da Internet, la sfida più grande che dobbiamo affrontare oggi è la sicurezza delle informazioni dai miscredenti. Pertanto, è essenziale promuovere la ricerca e lo sviluppo nella sicurezza informatica in modo da poter trovare soluzioni solide per mitigare i rischi informatici.

Ricerca sulla sicurezza informatica

La ricerca sulla sicurezza informatica è l'area che si occupa di preparare soluzioni per affrontare i criminali informatici. Con la crescente quantità di attacchi Internet, minacce persistenti avanzate e phishing, in futuro saranno necessarie molte ricerche e sviluppi tecnologici.

Prospettiva indiana di ricerca sulla sicurezza informatica

Negli ultimi anni, l'India ha assistito a un'enorme crescita delle tecnologie informatiche. Quindi richiede un investimento nelle attività di ricerca e sviluppo di cybersecurity. L'India ha anche visto molti risultati di ricerca di successo che sono stati tradotti in imprese, grazie all'avvento di società di sicurezza informatica locali.

Threat Intelligence

Il lavoro di ricerca per mitigare le minacce informatiche è già stato avviato in India. Esiste un meccanismo di risposta proattivo per affrontare le minacce informatiche. Le attività di ricerca e sviluppo sono già in corso presso varie organizzazioni di ricerca in India per combattere le minacce nel cyberspazio.

Firewall di nuova generazione

Si sta lavorando anche a competenze basate su più identità come Next Generation Firewall che offre intelligence sulla sicurezza alle aziende e consente loro di applicare i controlli di sicurezza più adatti al perimetro della rete.

Protocollo protetto e algoritmi

La ricerca su protocolli e algoritmi è una fase significativa per il consolidamento della sicurezza informatica a livello tecnico. Definisce le regole per la condivisione e l'elaborazione delle informazioni nel cyberspazio. In India, la ricerca a livello di protocollo e algoritmo include:

- Protocolli di instradamento sicuri

- Protocolli di autenticazione efficienti

- Protocollo di routing avanzato per reti wireless

- Protocollo di controllo della trasmissione sicura

- Algoritmo di simulazione degli attacchi, ecc.

Tecniche di autenticazione

Le tecniche di autenticazione come la gestione delle chiavi, l'autenticazione a due fattori e la gestione automatizzata delle chiavi offrono la possibilità di crittografare e decrittografare senza un sistema di gestione delle chiavi centralizzato e protezione dei file. Sono in corso ricerche continue per rafforzare queste tecniche di autenticazione.

BYOD, cloud e sicurezza mobile

Con l'adozione di vari tipi di dispositivi mobili, è aumentata la ricerca sulle attività relative alla sicurezza e alla privacy sui dispositivi mobili. Test di sicurezza mobile, sicurezza nel cloud e mitigazione del rischio BYOD (Bring Your Own Device) sono alcune delle aree in cui vengono svolte molte ricerche.

Cyber Forensics

Cyber Forensics è l'applicazione di tecniche di analisi per raccogliere e recuperare dati da un sistema o da un supporto di memorizzazione digitale. Alcune delle aree specifiche in cui viene svolta la ricerca in India sono:

- Analisi forense del disco

- Forense di rete

- Forense sui dispositivi mobili

- Analisi forense della memoria

- Analisi forense multimediale

- Internet Forensics

Riduzione dei rischi della catena di approvvigionamento

Formalmente, il rischio della catena di approvvigionamento può essere definito come:

Qualsiasi rischio che un avversario possa danneggiare, scrivere qualche funzione dannosa su di esso, decostruire il design, l'installazione, la procedura o la manutenzione di un elemento di fornitura o di un sistema in modo che l'intera funzione possa essere degradata.

Problemi della catena di fornitura

La catena di approvvigionamento è una questione globale ed è necessario scoprire le interdipendenze tra clienti e fornitori. Nello scenario odierno è importante sapere: quali sono i problemi di SCRM? e come affrontare i problemi?

Un efficace approccio SCRM (Supply Chain Risk Management) richiede una forte partnership pubblico-privato. Il governo dovrebbe avere autorità forti per gestire i problemi della catena di approvvigionamento. Anche i settori privati possono svolgere un ruolo chiave in una serie di settori.

Non possiamo fornire una soluzione unica per la gestione dei rischi della catena di approvvigionamento. A seconda del prodotto e del settore, i costi per la riduzione dei rischi avranno un peso diverso. I partenariati pubblico-privato dovrebbero essere incoraggiati per risolvere i rischi associati alla gestione della catena di approvvigionamento.

Mitigare i rischi attraverso lo sviluppo delle risorse umane

Le politiche di sicurezza informatica di un'organizzazione possono essere efficaci, a condizione che tutti i suoi dipendenti ne comprendano il valore e dimostrino un forte impegno nell'implementarle. I direttori delle risorse umane possono svolgere un ruolo chiave nel mantenere le organizzazioni al sicuro nel cyberspazio applicando i seguenti punti.

Assunzione della proprietà del rischio per la sicurezza rappresentato dai dipendenti

Poiché la maggior parte dei dipendenti non prende sul serio il fattore di rischio, gli hacker trovano facile prendere di mira le organizzazioni. A questo proposito, le risorse umane svolgono un ruolo chiave nell'educazione dei dipendenti sull'impatto che i loro atteggiamenti e comportamenti hanno sulla sicurezza dell'organizzazione.

Garantire che le misure di sicurezza siano pratiche ed etiche

Le politiche di un'azienda devono essere sincronizzate con il modo in cui i dipendenti pensano e si comportano. Ad esempio, il salvataggio delle password sui sistemi è una minaccia, tuttavia il monitoraggio continuo può prevenirlo. Il team delle risorse umane è nella posizione migliore per consigliare se è probabile che le politiche funzionino e se sono appropriate.

Identificazione dei dipendenti che possono presentare un rischio particolare

Succede anche che i criminali informatici si avvalgano dell'aiuto di addetti ai lavori in un'azienda per hackerare la loro rete. Pertanto è essenziale identificare i dipendenti che possono presentare un rischio particolare e disporre di politiche HR rigorose per loro.

Creare consapevolezza sulla sicurezza informatica

La sicurezza informatica in India è ancora nella sua fase di evoluzione. Questo è il momento migliore per creare consapevolezza sulle questioni relative alla sicurezza informatica. Sarebbe facile creare consapevolezza a livello di base come le scuole in cui gli utenti possono essere consapevoli di come funziona Internet e quali sono le sue potenziali minacce.

Ogni cyber café, computer di casa / personale e computer da ufficio devono essere protetti tramite firewall. Gli utenti dovrebbero essere istruiti attraverso i loro fornitori di servizi o gateway a non violare reti non autorizzate. Le minacce dovrebbero essere descritte in grassetto e gli impatti dovrebbero essere evidenziati.

Argomenti sulla consapevolezza della sicurezza informatica dovrebbero essere introdotti nelle scuole e nelle università per renderlo un processo continuo.

Il governo deve formulare leggi rigorose per rafforzare la sicurezza informatica e creare sufficiente consapevolezza trasmettendo le stesse tramite pubblicità televisive / radiofoniche / Internet.

Condivisione delle informazioni

Gli Stati Uniti hanno proposto una legge chiamata Cybersecurity Information Sharing Act of 2014 (CISA)migliorare la sicurezza informatica nel paese attraverso una maggiore condivisione delle informazioni sulle minacce alla sicurezza informatica. Tali leggi sono richieste in ogni paese per condividere le informazioni sulle minacce tra i cittadini.

Le violazioni della sicurezza informatica richiedono un meccanismo di segnalazione obbligatorio

Il recente malware denominato Uroburos/Snakeè un esempio di spionaggio informatico e guerra informatica in crescita. Il furto di informazioni sensibili è la nuova tendenza. Tuttavia, è un peccato che le società di telecomunicazioni / provider di servizi Internet (ISP) non condividano le informazioni relative agli attacchi informatici contro le loro reti. Di conseguenza, non è possibile formulare una solida strategia di sicurezza informatica per contrastare gli attacchi informatici.

Questo problema può essere affrontato formulando una buona legge sulla sicurezza informatica che possa stabilire un regime normativo per le notifiche obbligatorie di violazione della sicurezza informatica da parte delle società di telecomunicazioni / ISP.

Infrastrutture come reti elettriche automatizzate, centrali termiche, satelliti, ecc. Sono vulnerabili a diverse forme di attacchi informatici e quindi un programma di notifica delle violazioni avviserebbe le agenzie di lavorare su di esse.

Implementazione di un quadro di sicurezza informatica

Nonostante il fatto che le aziende stiano spendendo in iniziative di sicurezza informatica, continuano a verificarsi violazioni dei dati. Secondo il Wall Street Journal, "Secondo Allied Business Intelligence Inc., la spesa per la sicurezza informatica globale da parte delle industrie di infrastrutture critiche avrebbe raggiunto i 46 miliardi di dollari nel 2013, con un aumento del 10% rispetto all'anno precedente". Ciò richiede l'efficace attuazione del quadro di sicurezza informatica.

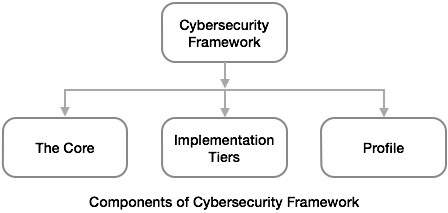

Componenti di Cybersecurity Framework

Il Framework comprende tre componenti principali:

- Il centro,

- Livelli di implementazione e

- Profili della struttura.

Il Framework Core

Il Framework Core è un insieme di attività di sicurezza informatica e riferimenti applicabili che hanno cinque funzioni simultanee e costanti: Identifica, Proteggi, Rileva, Rispondi e Recupera. Il nucleo del framework ha metodi per garantire quanto segue:

- Sviluppare e implementare procedure per proteggere la proprietà intellettuale e le risorse più critiche.

- Disporre di risorse per identificare qualsiasi violazione della sicurezza informatica.

- Recuperare da una violazione, se e quando si verifica.

I livelli di implementazione

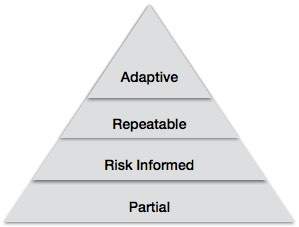

I livelli di implementazione del framework definiscono il livello di sofisticazione e coerenza che un'organizzazione impiega nell'applicazione delle sue pratiche di sicurezza informatica. Ha i seguenti quattro livelli.

Tier 1 (Partial)- In questo livello, i profili di gestione del rischio informatico dell'organizzazione non sono definiti. Esiste una consapevolezza parziale del rischio per la sicurezza informatica dell'organizzazione a livello di organizzazione. La metodologia a livello di organizzazione per la gestione del rischio di sicurezza informatica non è stata riconosciuta.

Tier 2 (Risk Informed)- A questo livello, le organizzazioni stabiliscono una politica di gestione del rischio informatico che viene approvata direttamente dal senior management. Il senior management si sforza di stabilire obiettivi di gestione del rischio relativi alla sicurezza informatica e li implementa.

Tier 3 (Repeatable)- In questo livello, l'organizzazione gestisce misure formali di sicurezza informatica, che vengono regolarmente aggiornate in base ai requisiti. L'organizzazione riconosce le sue dipendenze e i suoi partner. Riceve anche informazioni da loro, che aiutano a prendere decisioni di gestione basate sul rischio.

Tier 4 (Adaptive)- In questo livello, l'organizzazione adatta le sue pratiche di sicurezza informatica "in tempo reale" derivate dalle attività di sicurezza informatica precedenti e attuali. Attraverso un processo di sviluppo incessante nella combinazione di tecnologie avanzate di sicurezza informatica, collaborazione in tempo reale con i partner e monitoraggio continuo delle attività sui loro sistemi, le pratiche di sicurezza informatica dell'organizzazione possono rispondere rapidamente a minacce sofisticate.

Il profilo del framework

Il Framework Profile è uno strumento che fornisce alle organizzazioni una piattaforma per archiviare le informazioni relative al proprio programma di sicurezza informatica. Un profilo consente alle organizzazioni di esprimere chiaramente gli obiettivi del proprio programma di sicurezza informatica.

Da dove inizi l'implementazione del Framework?

L'alta dirigenza, compresi gli amministratori, dovrebbe prima familiarizzare con il Framework. Dopodiché, i direttori dovrebbero avere una discussione dettagliata con la direzione sui livelli di implementazione dell'organizzazione.

Educare i manager e il personale sul Framework garantirà che tutti ne comprendano l'importanza. Questo è un passo importante verso l'implementazione di successo di un vigoroso programma di sicurezza informatica. Le informazioni sulle implementazioni quadro esistenti possono aiutare le organizzazioni con i propri approcci.

La sicurezza di rete è la protezione fornita a una rete da accessi e rischi non autorizzati. È dovere degli amministratori di rete adottare misure preventive per proteggere le proprie reti da potenziali minacce alla sicurezza.

Le reti di computer coinvolte in transazioni e comunicazioni regolari all'interno del governo, individui o aziende richiedono sicurezza. Il modo più comune e semplice per proteggere una risorsa di rete è assegnarle un nome univoco e una password corrispondente.

Tipi di dispositivi di sicurezza di rete

Dispositivi attivi

Questi dispositivi di sicurezza bloccano il traffico in eccesso. Firewall, dispositivi di scansione antivirus e dispositivi di filtro dei contenuti sono gli esempi di tali dispositivi.

Dispositivi passivi

Questi dispositivi identificano e segnalano il traffico indesiderato, ad esempio i dispositivi di rilevamento delle intrusioni.

Dispositivi preventivi

Questi dispositivi scansionano le reti e identificano potenziali problemi di sicurezza. Ad esempio, dispositivi per test di penetrazione e dispositivi per la valutazione delle vulnerabilità.

Gestione unificata delle minacce (UTM)

Questi dispositivi fungono da dispositivi di sicurezza all-in-one. Gli esempi includono firewall, filtro dei contenuti, cache web, ecc.

Firewall

Un firewall è un sistema di sicurezza di rete che gestisce e regola il traffico di rete in base ad alcuni protocolli. Un firewall stabilisce una barriera tra una rete interna affidabile e Internet.

I firewall esistono sia come software che vengono eseguiti su un hardware che come dispositivi hardware. I firewall basati su hardware forniscono anche altre funzioni come agire come un server DHCP per quella rete.

La maggior parte dei personal computer utilizza firewall basati su software per proteggere i dati dalle minacce provenienti da Internet. Molti router che passano i dati tra le reti contengono componenti firewall e, viceversa, molti firewall possono eseguire funzioni di routing di base.

I firewall sono comunemente utilizzati nelle reti private o intranet per impedire l'accesso non autorizzato da Internet. Ogni messaggio che entra o esce dalla intranet passa attraverso il firewall per essere esaminato per le misure di sicurezza.

Una configurazione firewall ideale è costituita da dispositivi basati su hardware e software. Un firewall aiuta anche a fornire accesso remoto a una rete privata tramite certificati di autenticazione e accessi sicuri.

Firewall hardware e software

I firewall hardware sono prodotti autonomi. Questi si trovano anche nei router a banda larga. La maggior parte dei firewall hardware fornisce un minimo di quattro porte di rete per connettere altri computer. Per reti più grandi, ad esempio per scopi aziendali, sono disponibili soluzioni firewall per reti aziendali.

I firewall software sono installati sui computer. Un firewall software protegge il computer dalle minacce Internet.

Antivirus

Un antivirus è uno strumento utilizzato per rilevare e rimuovere software dannoso. È stato originariamente progettato per rilevare e rimuovere virus dai computer.

I moderni software antivirus forniscono protezione non solo da virus, ma anche da worm, cavalli di Troia, adware, spyware, keylogger, ecc. Alcuni prodotti forniscono anche protezione da URL dannosi, spam, attacchi di phishing, botnet, attacchi DDoS, ecc.

Filtro dei contenuti

I dispositivi di filtraggio dei contenuti visualizzano e-mail o pagine Web spiacevoli e offensive. Questi vengono utilizzati come parte dei firewall nelle aziende e nei personal computer. Questi dispositivi generano il messaggio "Accesso negato" quando qualcuno tenta di accedere a qualsiasi pagina Web o e-mail non autorizzata.

Il contenuto viene solitamente sottoposto a screening per contenuti pornografici e anche per contenuti orientati alla violenza o all'odio. Le organizzazioni escludono anche lo shopping e i contenuti relativi al lavoro.

Il filtro dei contenuti può essere suddiviso nelle seguenti categorie:

- Filtraggio web

- Screening di siti Web o pagine

- Filtraggio della posta elettronica

- Screening della posta elettronica per lo spam

- Altri contenuti discutibili

Sistemi di rilevamento delle intrusioni

I sistemi di rilevamento delle intrusioni, noti anche come sistemi di rilevamento e prevenzione delle intrusioni, sono i dispositivi che monitorano le attività dannose in una rete, registrano le informazioni su tali attività, adottano misure per fermarle e infine segnalarle.

I sistemi di rilevamento delle intrusioni aiutano a inviare un allarme contro qualsiasi attività dannosa nella rete, rilasciano i pacchetti e ripristinano la connessione per salvare l'indirizzo IP da qualsiasi blocco. I sistemi di rilevamento delle intrusioni possono anche eseguire le seguenti azioni:

- Correggere gli errori CRC (Cyclic Redundancy Check)

- Prevenire problemi di sequenziamento TCP

- Elimina le opzioni di trasporto e livello di rete indesiderate

Come discusso nel primo capitolo, il governo indiano ha promulgato l'Information Technology (IT) Act con alcuni obiettivi principali per fornire e facilitare transazioni elettroniche, digitali e online legali e mitigare i crimini informatici.

Caratteristiche salienti della legge IT

Le caratteristiche salienti dell'IT Act sono le seguenti:

La firma digitale è stata sostituita dalla firma elettronica per renderla un atto più neutrale dal punto di vista tecnologico.

Elabora reati, sanzioni e violazioni.

Descrive i sistemi di dispensa giudiziaria per i crimini informatici.

Definisce in una nuova sezione che il cyber café è qualsiasi struttura da cui l'accesso a Internet è offerto da qualsiasi persona nel normale corso degli affari ai membri del pubblico .

Prevede la costituzione del Comitato consultivo per la regolamentazione informatica.

È basato sul codice penale indiano, 1860, The Indian Evidence Act, 1872, The Bankers 'Books Evidence Act, 1891, The Reserve Bank of India Act, 1934, ecc.

Aggiunge una disposizione alla Sezione 81, in cui si afferma che le disposizioni della Legge avranno effetto prevalente. La disposizione afferma che nulla di quanto contenuto nella legge limiterà a qualsiasi persona l'esercizio di qualsiasi diritto conferito dal Copyright Act del 1957 .

Schema di IT Act

I seguenti punti definiscono lo schema dell'IT Act:

La legge IT contiene 13 chapters e 90 sections.

Le ultime quattro sezioni, vale a dire le sezioni da 91 a 94 nell'IT Act 2000, trattano gli emendamenti al codice penale indiano 1860, The Indian Evidence Act 1872, The Bankers 'Books Evidence Act 1891 e Reserve Bank of India Act 1934 sono state eliminate.

Inizia con l'aspetto preliminare nel Capitolo 1, che tratta l'abbreviazione, il titolo, l'estensione, l'inizio e l'applicazione della Legge nella Sezione 1. La Sezione 2 fornisce la Definizione.

Il capitolo 2 tratta dell'autenticazione di record elettronici, firme digitali, firme elettroniche, ecc.

Il capitolo 11 tratta di reati e sanzioni. Una serie di reati sono stati previsti insieme alla punizione in questa parte della legge.

Di seguito sono state riportate le disposizioni in materia di due diligence, ruolo degli intermediari e alcune disposizioni varie.

La legge è incorporata con due programmi. Il primo allegato tratta i documenti o le operazioni a cui la legge non si applica. La seconda scheda si occupa della firma elettronica o della tecnica e della procedura di autenticazione elettronica. Il terzo e il quarto programma sono omessi.

Applicazione della legge informatica

Ai sensi del sottoclausola (4) della Sezione 1, nulla nella presente Legge si applicherà ai documenti o alle transazioni specificate nel Primo Allegato . Di seguito sono riportati i documenti o le transazioni a cui la legge non si applica:

Negotiable Instrument (Diverso da un assegno) come definito nella sezione 13 del Negotiable Instruments Act, 1881;

UN power-of-attorney come definito nella sezione 1A del Powers-of-Attorney Act, 1882;

UN trust come definito nella sezione 3 dell'Indian Trusts Act, 1882;

UN will come definito nella clausola (h) della sezione 2 dell'Indian Succession Act, 1925, inclusa qualsiasi altra disposizione testamentaria;

Qualunque contract per la vendita o la cessione di beni immobili o qualsiasi interesse in tali beni;

Qualsiasi classe di documenti o transazioni che può essere notificata dal governo centrale.

Modifiche apportate alla legge sull'IT

L'Atto IT ha apportato modifiche in quattro statuti alla sezione 91-94. Queste modifiche sono state fornite nella tabella 1-4.

Il primo elenco contiene le modifiche al codice penale. Ha ampliato la portata del termine "documento" per includere nel suo ambito i documenti elettronici .

Il secondo programma riguarda gli emendamenti all'India Evidence Act. Riguarda l'inclusione del documento elettronico nella definizione delle prove .

Il terzo programma modifica il Banker's Books Evidence Act. Questo emendamento comporta un cambiamento nella definizione di "libro del banchiere". Comprende stampe di dati memorizzati su floppy, dischi, nastri o qualsiasi altra forma di dispositivo di memorizzazione di dati elettromagnetici. Un cambiamento simile è stato apportato all'espressione "Copia autenticata" per includere tali stampe nel suo ambito di competenza .

Il quarto programma modifica la legge sulla Reserve Bank of India. Riguarda la regolamentazione del trasferimento di fondi tramite mezzi elettronici tra le banche o tra le banche e altri istituti finanziari .

Responsabilità dell'intermediario

L'intermediario, che si occupa di qualsiasi record elettronico specifico, è una persona che per conto di un'altra persona accetta, memorizza o trasmette tale record o fornisce qualsiasi servizio in relazione a tale record .

Secondo la definizione di cui sopra, include quanto segue:

- Fornitori di servizi di telecomunicazione

- Fornitori di servizi di rete

- Fornitori di servizi Internet

- Fornitori di servizi di web hosting

- Motori di ricerca

- Siti di pagamento online

- Siti di aste online

- Mercati online e cyber caffè

Aspetti salienti dell'atto modificato

L'atto recentemente modificato è arrivato con i seguenti punti salienti:

- Sottolinea le questioni di privacy e sottolinea la sicurezza delle informazioni.

- Elabora la firma digitale.

- Chiarisce le pratiche di sicurezza razionali per le aziende.

- Si concentra sul ruolo degli intermediari.

- Sono stati aggiunti nuovi volti di Cyber Crime.

Firma digitale

Una firma digitale è una tecnica per convalidare la legittimità di un messaggio digitale o di un documento. Una firma digitale valida fornisce la garanzia al destinatario che il messaggio è stato generato da un mittente noto, in modo tale che il mittente non possa negare di aver inviato il messaggio. Le firme digitali vengono utilizzate principalmente per la distribuzione di software, transazioni finanziarie e in altri casi in cui esiste il rischio di falsificazione.

firma elettronica

Una firma elettronica o una firma elettronica indica che una persona che richiede di aver creato un messaggio è quella che lo ha creato.

Una firma può essere definita come uno script schematico relativo a una persona. Una firma su un documento è un segno che la persona accetta gli scopi registrati nel documento. In molte società di ingegneria sono necessari anche i sigilli digitali per un altro livello di autenticazione e sicurezza. I sigilli e le firme digitali sono gli stessi delle firme scritte a mano e dei sigilli timbrati.

Da firma digitale a firma elettronica

Digital Signature era il termine definito nel vecchio IT Act del 2000. Electronic Signatureè il termine definito dall'atto modificato (IT Act, 2008). Il concetto di firma elettronica è più ampio della firma digitale. La sezione 3 della legge prevede la verifica dei record elettronici mediante l'apposizione della firma digitale.

In base all'emendamento, la verifica della registrazione elettronica mediante firma elettronica o tecnica di autenticazione elettronica è considerata affidabile.

Secondo il United Nations Commission on International Trade Law (UNCITRAL), i metodi di autenticazione e firma elettronica possono essere classificati nelle seguenti categorie:

Quelli basati sulla conoscenza dell'utente o del destinatario, ovvero password, numeri di identificazione personale (PIN), ecc.

Quelle si basano sulle caratteristiche fisiche dell'utente, cioè la biometria.

Quelle basate sul possesso di un oggetto da parte dell'utente, ovvero codici o altre informazioni memorizzate su una carta magnetica.

Tipi di autenticazione e metodi di firma che, senza rientrare in nessuna delle categorie di cui sopra, potrebbero essere utilizzati anche per indicare l'originatore di una comunicazione elettronica (come un facsimile di una firma manoscritta o un nome digitato nella parte inferiore di un messaggio elettronico) .

Secondo il MODELLO UNCITRALE DI LEGGE sulle firme elettroniche, le seguenti tecnologie sono attualmente in uso:

- Firma digitale all'interno di un'infrastruttura a chiave pubblica (PKI)

- Dispositivo biometrico

- PINs

- Passwords

- Firma manoscritta digitalizzata

- Firma con penna digitale

- Caselle di selezione cliccabili "OK" o "Accetto" o "Accetto"

La connettività mondiale più veloce ha sviluppato numerosi crimini online e questi accresciuti reati hanno portato alla necessità di leggi per la protezione. Al fine di tenere il passo con il cambiamento della generazione, il Parlamento indiano ha approvato l'Information Technology Act 2000 che è stato concettualizzato sul modello di legge delle Commissioni delle Nazioni Unite sul diritto commerciale internazionale (UNCITRAL).

La legge definisce in modo dettagliato i reati insieme alle sanzioni per ciascuna categoria di reato.

Reati

I reati informatici sono le azioni illegittime, che vengono eseguite in modo classico in cui il computer è lo strumento o il bersaglio o entrambi.

Il crimine informatico di solito include quanto segue:

- Accesso non autorizzato ai computer

- Dati che giocano

- Attacco di virus / worm

- Furto del sistema informatico

- Hacking

- Negazione degli attacchi

- Bombe logiche

- Attacchi di Troia

- Furto di tempo di Internet

- Sollevamento del nastro

- Email bombing

- Attacchi di salame

- Danneggiamento fisico del sistema informatico.

I reati inclusi nell'IT Act 2000 sono i seguenti:

- Manomissione dei documenti di origine del computer.

- Hacking con sistema informatico.

- Pubblicazione di informazioni oscene in formato elettronico.

- Potere del controller per dare indicazioni.

- Istruzioni del controller a un abbonato per estendere le funzionalità per decrittografare le informazioni.

- Sistema protetto.

- Penalità per false dichiarazioni.

- Penalità per violazione della riservatezza e della privacy.

- Penalità per la pubblicazione del certificato di firma digitale falsa in alcuni particolari.

- Pubblicazione a scopo fraudolento.

- Agire per richiedere il reato o la violazione commessi al di fuori della Confisca dell'India.

- Sanzioni o sequestri per non interferire con altre pene.

- Potere di indagare sui reati.

Esempio

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

Chiunque consapevolmente o intenzionalmente nasconde, distrugge o altera o intenzionalmente o consapevolmente fa sì che un altro nasconda, distrugga o altera qualsiasi codice sorgente del computer utilizzato per un computer, un programma per computer, un sistema informatico o una rete di computer, quando il codice sorgente del computer deve essere conservato o mantenuta dalla legge per il momento in vigore, sarà punibile con la reclusione fino a tre anni, o con la multa che può estendersi fino a due lakh rupie, o con entrambe.

Spiegazione - Ai fini di questa sezione per "codice sorgente del computer" si intende l'elenco di programmi, comandi del computer, progettazione e layout e analisi del programma delle risorse del computer in qualsiasi forma.

Object- L'oggetto della sezione è proteggere la “proprietà intellettuale” investita nel computer. È un tentativo di proteggere i documenti (codici) sorgente del computer oltre a quanto disponibile ai sensi della legge sul copyright

Essential ingredients of the section

nascondere consapevolmente o intenzionalmente

consapevolmente o intenzionalmente distruggendo

consapevolmente o intenzionalmente alterare

consapevolmente o intenzionalmente indurre gli altri a nascondersi

consapevolmente o intenzionalmente causare la distruzione di un altro

consapevolmente o intenzionalmente provocando l'alterazione di un altro.

Questa sezione si estende al Copyright Act e aiuta le aziende a proteggere il codice sorgente dei propri programmi.

Sanzioni - La sezione 65 è giudicata da qualsiasi magistrato.

Questo è un reato conoscibile e non rimborsabile.

Penalties - Reclusione fino a 3 anni e / o

Fine - Due lakh rupie.

La tabella seguente mostra il reato e le sanzioni contro tutte le citate sezioni della legge informatica -

| Sezione | Offesa | Punizione | Bailability e congizability |

|---|---|---|---|

| 65 | Manomissione del codice sorgente del computer | Reclusione fino a 3 anni o multa fino a Rs 2 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC. |

| 66 | Reati connessi al computer | Reclusione fino a 3 anni o multa fino a Rs 5 lakh | Il reato è Bailable, Cognizable e |

| 66-A | Invio di messaggi offensivi tramite il servizio di comunicazione, ecc ... | Reclusione fino a 3 anni e multa | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 66-B | Ricezione disonesta di risorse informatiche o dispositivi di comunicazione rubati | Reclusione fino a 3 anni e / o multa fino a Rs. 1 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 66-C | Furto d'identità | Reclusione di entrambe le descrizioni fino a 3 anni e / o multa fino a Rs. 1 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 66-D | Imbrogliare per Personation utilizzando risorse del computer | Reclusione di entrambe le descrizioni fino a 3 anni e / o multa fino a Rs. 1 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 66-E | Violazione della privacy | Reclusione fino a 3 anni e / o multa fino a Rs. 2 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 66-F | Terrorismo cibernetico | La reclusione si estende alla reclusione a vita | Il reato non è rimborsabile, conoscibile e rintracciabile dalla Corte di sessione |

| 67 | Pubblicazione o trasmissione di materiale osceno in formato elettronico | In prima condanna, reclusione fino a 3 anni e / o multa fino a Rs. 5 lakh sulla condanna successiva alla reclusione fino a 5 anni e / o multa fino a Rs. 10 lakh | Il reato è bailable, conoscibile e rintracciabile dal tribunale di JMFC |

| 67-A | Pubblicazione o trasmissione di materiale contenente atti sessualmente espliciti, ecc ... in formato elettronico | In prima condanna reclusione fino a 5 anni e / o multa fino a Rs. 10 lakh sulla condanna successiva alla reclusione fino a 7 anni e / o multa fino a Rs. 10 lakh | Il reato non è rimborsabile, riconoscibile e rintracciabile dalla Corte di JMFC |

| 67-B | Pubblicazione o trasmissione di materiale che ritrae bambini in atti sessualmente espliciti ecc. In formato elettronico | In prima condanna reclusione di entrambe le descrizioni fino a 5 anni e / o multa fino a Rs. 10 lakh sulla condanna successiva alla reclusione di entrambe le descrizioni fino a 7 anni e / o multa fino a Rs. 10 lakh | Il reato non è rimborsabile, conoscibile e rintracciabile dalla Corte di JMFC |

| 67-C | Intermediario che viola intenzionalmente o consapevolmente le indicazioni sulla conservazione e la conservazione delle informazioni | Reclusione fino a 3 anni e multa | L'offesa è cedibile, conoscibile. |

| 68 | Mancato rispetto delle indicazioni fornite dal Titolare | Reclusione fino a 2 anni e / o multa fino a Rs. 1 lakh | L'offesa è salvabile, non riconoscibile. |

| 69 | Mancata assistenza all'agenzia di cui alla sottosezione (3) per quanto riguarda l'intercettazione, il monitoraggio o la decrittografia di qualsiasi informazione tramite qualsiasi risorsa informatica | Reclusione fino a 7 anni e multa | L'offesa è non salvabile, conoscibile. |

| 69-A | Mancato rispetto da parte dell'intermediario della direttiva emessa per il blocco dell'accesso del pubblico a qualsiasi informazione tramite qualsiasi risorsa informatica | Reclusione fino a 7 anni e multa | L'offesa è non salvabile, conoscibile. |

| 69-B | Intermediario che viola intenzionalmente o consapevolmente le disposizioni della sottosezione (2) in merito al monitoraggio e alla raccolta di dati o informazioni sul traffico attraverso qualsiasi risorsa informatica per la sicurezza informatica | Reclusione fino a 3 anni e multa | L'offesa è cedibile, conoscibile. |

| 70 | Chiunque garantisca l'accesso o tenti di garantire l'accesso al sistema protetto in violazione di quanto disposto dall'art. 70 | Reclusione di entrambe le descrizioni fino a 10 anni e multa | L'offesa è non salvabile, conoscibile. |

| 70-B | Indian Computer Emergency Response Team per servire come agenzia nazionale per la risposta agli incidenti. Qualsiasi fornitore di servizi, intermediari, data center, ecc., Che non riesca a provare le informazioni richieste o non si attenga alle direttive impartite dall'ICERT. | Reclusione fino a 1 anno e / o multa fino a Rs. 1 lakh | L'offesa è salvabile, non riconoscibile |

| 71 | Falsa dichiarazione al Titolare presso l'Autorità di Certificazione | Reclusione fino a 2 anni e / o multa fino a Rs. 1 lakh. | L'offesa è salvabile, non riconoscibile. |

| 72 | Violazione della riservatezza e della privacy | Reclusione fino a 2 anni e / o multa fino a Rs. 1 lakh. | L'offesa è salvabile, non riconoscibile. |

| 72-A | Divulgazione di informazioni in violazione del contratto legale | Reclusione fino a 3 anni e / o multa fino a Rs. 5 lakh. | L'offesa è riconoscibile, cedibile |

| 73 | Pubblicazione del certificato di firma elettronica falso in alcuni particolari | Reclusione fino a 2 anni e / o multa fino a Rs. 1 lakh | L'offesa è salvabile, non riconoscibile. |

| 74 | Pubblicazione a scopo fraudolento | Reclusione fino a 2 anni e / o multa fino a Rs. 1 lakh | L'offesa è salvabile, non riconoscibile. |

Aggregazione di reati

Ai sensi della Sezione 77-A dell'IT Act, qualsiasi tribunale della giurisdizione competente può comminare reati, diversi dai reati per i quali la legge prevede la pena dell'ergastolo o della reclusione per un periodo superiore a tre anni.

Nessun reato sarà composto se:

L'accusato è, in ragione della sua precedente condanna, passibile o di una pena rafforzata o di una punizione di diverso genere; O

Il reato colpisce le condizioni socio-economiche del Paese; O

È stato commesso un reato contro un minore di età inferiore ai 18 anni; O

È stato commesso un reato contro una donna.

La persona accusata di un reato ai sensi della presente legge può presentare una domanda di composto dinanzi alla Corte. Il reato sarà quindi pendente per il processo e le disposizioni degli articoli 265-B e 265-C del Cr. PC si applica.

Le leggi informatiche sono l'unico salvatore per combattere la criminalità informatica. È solo attraverso leggi severe che è possibile fornire una sicurezza indistruttibile alle informazioni della nazione. L'IT Act of India è nato come atto speciale per affrontare il problema del crimine informatico. La legge è stata inasprita dalla legge di modifica del 2008.

Il crimine informatico viene commesso di tanto in tanto, ma è ancora poco segnalato. Sono quindi pochissimi i casi di criminalità informatica che perviene al Tribunale. Ci sono difficoltà pratiche nel raccogliere, archiviare e apprezzare le prove digitali. Quindi la legge deve percorrere molte miglia prima di poter essere veramente efficace.

In questo tutorial, abbiamo cercato di coprire tutti gli argomenti attuali e principali relativi alle leggi informatiche e alla sicurezza informatica. Per concludere questo tutorial, vorremmo citare le parole di un noto esperto di diritto cibernetico e avvocato della Corte Suprema, il signor Pavan Duggal.

Mentre i legislatori devono essere integrati per il loro ammirevole lavoro rimuovendo varie carenze nel Cyberlaw indiano e rendendolo tecnologicamente neutro, tuttavia sembra che ci sia stata una grande discrepanza tra le aspettative della nazione e l'effetto risultante della legislazione modificata. L'aspetto più bizzarro e sorprendente dei nuovi emendamenti è che questi emendamenti cercano di rendere la legge cibernetica indiana una legislazione favorevole alla criminalità informatica; - una legislazione estremamente morbida nei confronti dei criminali informatici, con un cuore tenero; una legislazione che scelga di incoraggiare i criminali informatici diminuendo la quantità di punizione loro accordata dalla legge esistente; ... una legislazione che considera la maggior parte dei crimini informatici previsti dalla legge informatica come reati che possono essere salvati; una legislazione che probabilmente aprirà la strada all'India per diventare la potenziale capitale mondiale della criminalità informatica.

1. What is Cybercrime?

A.Il crimine informatico si riferisce a tutte le attività svolte con intenti criminali nel cyberspazio. A causa della natura anonima di Internet, i malfattori si impegnano in una serie di attività criminali. Il campo della criminalità informatica è appena emergente e ogni giorno che passa nuove forme di attività criminali nel cyberspazio vengono alla ribalta.

2. Do we have an exhaustive definition of Cybercrime?

A.No, sfortunatamente non abbiamo una definizione esaustiva di crimine informatico. Tuttavia, qualsiasi attività online che fondamentalmente offenda la sensibilità umana può essere considerata un crimine informatico.

3. What are the various categories of Cybercrimes?

A. I crimini informatici possono essere sostanzialmente suddivisi in tre categorie principali:

- Reati informatici contro le persone,

- Reati informatici contro la proprietà e

- Crimini informatici contro il governo.

4. Tell us more about Cybercrimes against persons.

A.I crimini informatici commessi contro le persone includono vari reati come la trasmissione di pornografia infantile, molestie tramite e-mail e cyber-stalking. La pubblicazione e la distribuzione di materiale osceno è uno dei più importanti crimini informatici conosciuti oggi.

5. Is Cyber harassment also a Cybercrime?

A.Le molestie informatiche sono un crimine informatico distinto. Vari tipi di molestie si verificano nel cyberspazio. Le molestie possono essere sessuali, razziali, religiose o altro. La molestia informatica come crimine ci porta anche a un'altra area correlata di violazione della privacy dei netizen. La violazione della privacy dei cittadini online è un crimine informatico di natura grave.

6. What are Cybercrimes against property?

A. I crimini informatici contro tutte le forme di proprietà includono l'invasione non autorizzata di computer attraverso il cyberspazio, atti di vandalismo informatico, trasmissione di programmi dannosi e possesso non autorizzato di informazioni computerizzate.

7. Is hacking a Cybercrime?

A.L'hacking è tra i più gravi crimini informatici conosciuti fino ad oggi. È una sensazione terribile sapere che uno sconosciuto è entrato nel tuo sistema informatico a tua insaputa e ha manomesso preziosi dati riservati.

L'amara verità è che nessun sistema informatico al mondo è a prova di hacking. È unanimemente convenuto che qualsiasi sistema, per quanto sicuro possa sembrare, può essere violato. I recenti attacchi denial of service osservati su popolari siti commerciali come E-bay, Yahoo e Amazon sono una nuova categoria di crimini informatici che stanno lentamente emergendo come estremamente pericolosi.

Usare le proprie capacità di programmazione per ottenere l'accesso non autorizzato a un computer o una rete è un crimine molto grave. Allo stesso modo, la creazione e la diffusione di programmi informatici dannosi che arrecano danni irreparabili ai sistemi informatici è un altro tipo di criminalità informatica.

8. What is Cybercrime against Government?

A.Il cyber-terrorismo è un chiaro esempio di criminalità informatica contro il governo. La crescita di Internet ha dimostrato che il mezzo del cyberspazio viene utilizzato da individui e gruppi per minacciare i governi e anche per terrorizzare i cittadini di un paese. Questo crimine si manifesta in terrorismo quando un individuo entra in un sito web gestito dal governo o dall'esercito.

9. Is there any comprehensive law on Cybercrime today?

A.Al momento, non disponiamo di leggi complete sul crimine informatico in nessuna parte del mondo. Questo è il motivo per cui le agenzie investigative come l'FBI stanno trovando il Cyberspazio un terreno estremamente difficile. I crimini informatici rientrano in quella zona grigia della legge su Internet che non è né totalmente né parzialmente coperta dalle leggi esistenti. Tuttavia, i paesi stanno adottando misure cruciali per stabilire leggi rigorose sulla criminalità informatica.

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.Il caso più recente del virus "Ti amo" dimostra la necessità di avere leggi informatiche sui crimini informatici in diverse giurisdizioni nazionali. Al momento della pubblicazione sul web di questo articolo, Reuters ha riferito che "le Filippine devono ancora arrestare il sospetto creatore del virus informatico 'Love Bug' perché manca di leggi che trattano la criminalità informatica", ha detto un alto ufficiale di polizia ". Il nocciolo della questione è che non esistono leggi relative alla criminalità informatica nelle Filippine.

11. What is Vishing?

A.Vishing è la pratica criminale di utilizzare l'influenza sociale sul sistema telefonico, il più delle volte utilizzando funzionalità facilitate da Voice over IP (VoIP), per ottenere l'accesso a informazioni sensibili come i dettagli della carta di credito dal pubblico. Il termine è una combinazione di "Voce" e phishing.

12. What is Mail Fraud?

A. La frode postale è un reato ai sensi della legge federale degli Stati Uniti, che include qualsiasi schema che tenti di ottenere illegalmente denaro o oggetti di valore in cui il sistema postale viene utilizzato in qualsiasi momento durante la commissione di un reato.

13. What is ID Spoofing?

A. È prassi utilizzare la rete telefonica per visualizzare un numero sul display dell'ID chiamante del destinatario che non è quello della stazione di origine effettiva.

14. What is Cyber espionage?

A. È l'atto o la pratica di ottenere segreti da individui, concorrenti, rivali, gruppi, governi e nemici per un vantaggio militare, politico o economico utilizzando metodi di sfruttamento illegali su Internet.

15. What is the meaning of Sabotage?

A.Il sabotaggio significa letteralmente danno intenzionale a qualsiasi macchinario o materiale o interruzione del lavoro. Nel contesto del cyberspazio, rappresenta una minaccia per l'esistenza di computer e satelliti utilizzati dalle attività militari

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. La Corea del Sud è il primo paese democratico in cui questa legge è stata introdotta per prima.

17. What are Bots?

A.I bot sono uno dei tipi più sofisticati di crimeware che Internet deve affrontare oggi. I bot guadagnano il loro nome univoco eseguendo un'ampia varietà di attività automatizzate per conto dei criminali informatici. Svolgono un ruolo nell'attacco "Denial of Service" su Internet.

18. What are Trojans and Spyware?

A. Trojan e spyware sono gli strumenti che un criminale informatico potrebbe utilizzare per ottenere un accesso non autorizzato e sottrarre informazioni a una vittima come parte di un attacco.

19. What are Phishing and Pharming?

A. Phishing e pharming sono i modi più comuni per eseguire il furto di identità, una forma di criminalità informatica in cui i criminali utilizzano Internet per rubare informazioni personali ad altri.

20. Mention some tips to prevent cyber-crimes.

Leggi gli ultimi modi in cui gli hacker creano truffe di phishing per ottenere l'accesso alle tue informazioni personali.

Installa un firewall sul tuo computer per ridurre al minimo le minacce e gli attacchi indesiderati.

Fai attenzione mentre apri le email e fai clic sui collegamenti. Dovresti leggere attentamente durante il download di contenuti da fonti non verificate.

Crea password complesse per tutti i siti Web in cui sono archiviate le informazioni personali.